USG9560防火墙网络恢复技术手册

手册 usg6550防火墙用户手册

USG6550防火墙用户手册目录前言 (ii)1 查看类 (1)1.1 查看设备运行状态 (1)1.2 查看接口流量 (6)1.3 查看ESN和系列号(USG6000) (10)1.4 查看ESN和系列号(USG9500) (11)1.5 查看光模块信息 (12)1.6 查看会话表 (13)1.7 查看日志 (16)1.8 查看报表 (17)1.9 查看VPN状态 (18)2 配置类 (21)2.1 创建新的管理员 (21)2.2 修改管理员密码 (23)2.3 修改Web服务端口号 (24)2.4 更新License (24)2.5 备份配置文件 (27)2.6 配置IP-MAC绑定 (28)2.7 配置NAT (30)3 故障类 (33)3.1 恢复管理员密码 (33)3.2 恢复出厂配置 (34)3.3 恢复配置文件 (36)3.4 升级特征库 (37)3.5 升级系统软件 (44)3.6 采集故障信息 (45)4 附录 (47)4.1 危险操作一览表 (47)1 查看类关于本章1.1 查看设备运行状态介绍查看设备运行状态的相关操作。

1.2 查看接口流量介绍查看接口流量的相关操作。

1.3 查看ESN和系列号(USG6000)通过display esn命令可以查看设备及各部件的ESN。

1.4 查看ESN和系列号(USG9500)通过display esn命令可以查看设备及各部件的ESN。

1.5 查看光模块信息通过display esn interface命令可以查看光模块信息。

1.6 查看会话表会话表是设备转发报文的关键表项。

所以当出现业务故障时,通常可以通过Web查看会话表信息,大致定位发生故障的模块或阶段。

1.7 查看日志1.8 查看报表介绍查看报表的相关操作。

1.9 查看VPN状态1.1 查看设备运行状态介绍查看设备运行状态的相关操作。

通过Web方式查看设备部件状态选择“面板> 设备资源信息”,查看CPU使用率、内存使用率、CF卡使用率,如图1-1所示。

华为USG9500高端防火墙技术建议书

华为USG9500高端防火墙技术建议书华为技术有限公司版权所有© 华为技术有限公司2012。

保留一切权利。

非经本公司书面许可,任何单位和个人不得擅自摘抄、复制本文档内容的部分或全部,并不得以任何形式传播。

商标声明和其他华为商标均为华为技术有限公司的商标。

本文档提及的其他所有商标或注册商标,由各自的所有人拥有。

注意您购买的产品、服务或特性等应受华为公司商业合同和条款的约束,本文档中描述的全部或部分产品、服务或特性可能不在您的购买或使用范围之内。

除非合同另有约定,华为公司对本文档内容不做任何明示或默示的声明或保证。

由于产品版本升级或其他原因,本文档内容会不定期进行更新。

除非另有约定,本文档仅作为使用指导,本文档中的所有陈述、信息和建议不构成任何明示或暗示的担保。

华为技术有限公司地址:深圳市龙岗区坂田华为总部办公楼邮编:518129网址:客户服务邮箱:******************客户服务电话:4008302118目录1概述 (6)1.1网络安全 (6)1.2网络安全管理 (6)2××网络分析 (6)2.1××网络现状 (6)2.2××××网络业务分析 (7)2.3××网络安全问题与分析 (7)2.4××网络安全需求 (7)3华为××网安全解决方案 (8)3.1大型IDC中心安全解决方案 (8)3.2政府或大型企业网络总部安全防护 (10)3.3IPv4向IPv6过渡解决方案 ...................................................................................... 错误!未定义书签。

3.4大型IDC中心DDOS安全解决方案....................................................................... 错误!未定义书签。

华为防火墙配置使用手册(自己写)

华为防火墙配置使用手册防火墙默认的管理接口为g0/0/0,默认的ip地址为192.168.0.1/24,默认g0/0/0接口开启了dhcp server,默认用户名为admin,默认密码为Admin@123一、配置案例1.1 拓扑图GE 0/0/1:10.10.10.1/24GE 0/0/2:220.10.10.16/24GE 0/0/3:10.10.11.1/24WWW服务器:10.10.11.2/24(DMZ区域)FTP服务器:10.10.11.3/24(DMZ区域)1.2 Telnet配置配置VTY 的优先级为3,基于密码验证。

# 进入系统视图。

<USG5300> system-view# 进入用户界面视图[USG5300] user-interface vty 0 4# 设置用户界面能够访问的命令级别为level 3[USG5300-ui-vty0-4] user privilege level 3配置Password验证# 配置验证方式为Password验证[USG5300-ui-vty0-4] authentication-mode password# 配置验证密码为lantian[USG5300-ui-vty0-4]set authentication password simple lantian ###最新版本的命令是authentication-mode password cipher huawei@123配置空闲断开连接时间# 设置超时为30分钟[USG5300-ui-vty0-4] idle-timeout 30[USG5300] firewall packet-filter default permit interzone untrust local direction inbound //不加这个从公网不能telnet防火墙。

基于用户名和密码验证user-interface vty 0 4authentication-mode aaaaaalocal-user admin password cipher ]MQ;4\]B+4Z,YWX*NZ55OA!!local-user admin service-type telnetlocal-user admin level 3firewall packet-filter default permit interzone untrust local direction inbound如果不开放trust域到local域的缺省包过滤,那么从内网也不能telnet的防火墙,但是默认情况下已经开放了trust域到local域的缺省包过滤。

USG系列防火墙维护手册

USG系列设备维护以下内容将详细向您介绍设备的维护方法(包括设备韧体的上传(即设备升级)和恢复设备出厂设置)一、设备升级:步骤如下:1、打开web浏览器,输入设备管理IP:https://192.168.1.1,输入用户名:admin,密码:1234。

点击登录进入设备配置界面。

若您想更改设备管理员密码,您需要在如下界面输入您更改的新密码,点击应用,如您不需要更改密码,请点击忽略。

2、进入维护配置界面,打开文件管理>韧体上传,点击开启档案。

找到对应设备的bin 文件,点击上传。

3、等待设备的升级,这期间设备可能会重启若干次,而设备sys 灯在不断闪烁,可能需要花费五分钟时间,请您耐心等待。

(注意:升级设备时请不要断电)升级完成时,设备sys灯将常亮,重新登陆设备,显示如下界面,再次输入用户名、密码登陆设备。

4、进入设备配置界面后,显示升级后的版本。

如下:二、设备恢复出厂设置:1、登陆维护配置界面,打开文件管理>配置文件,点击开启档案。

找到设备的conf 文件,点击上传,上传文件后,该文件会现在配置文件中。

默认的出厂文件,也可以是在经过配置后所备份的文件)正在恢复出厂设置。

当设备sys灯稳定常亮,说明设备恢复出厂完毕。

USG系列设备注册及服务更新如果您还没有注册的话,您可以在注册您的ZyWALL,激活试用的服务(如防病毒等)。

下面向您具体介绍如何注册设备并激活服务。

1、打开web浏览器,输入设备管理IP:https://192.168.1.1,登录设备配置界面,依次进入许可证>注册,在如下界面选择新建帐号。

2、输入:用户名:6到20位的包括数字和字母的字符(包括下划线),不允许使用空格。

点击检查按钮确认该用户名是否有效。

密码:一个6到20位的包括数字和字母的密码(包括下划线),不允许使用空格。

E-Mail地址:输入您的e-mail地址。

最多80位的包括数字和字母的字符(包括句点和下划线),不允许使用空格。

华为防火墙操作手册-系统管理

目录第1章系统维护管理 ............................................................................................................... 1-11.1 系统维护管理介绍 ............................................................................................................. 1-11.2 配置文件管理..................................................................................................................... 1-11.2.1 配置文件内容及格式............................................................................................... 1-11.2.2 查看防火墙的当前配置和起始配置 ......................................................................... 1-11.2.3 修改和保存当前配置............................................................................................... 1-21.2.4 擦除配置文件.......................................................................................................... 1-21.2.5 配置文件使用.......................................................................................................... 1-31.3 维护调试............................................................................................................................ 1-41.3.1 配置防火墙名称和系统时钟 .................................................................................... 1-41.3.2 正则表达式的使用................................................................................................... 1-41.3.3 系统状态信息收集................................................................................................... 1-71.3.4 网络连接的测试工具............................................................................................... 1-71.3.5 系统调试功能.......................................................................................................... 1-91.4 补丁软件升级................................................................................................................... 1-111.4.1 补丁软件升级........................................................................................................ 1-111.5 信息中心功能................................................................................................................... 1-121.5.1 信息中心简介........................................................................................................ 1-121.5.2 信息中心配置........................................................................................................ 1-121.5.3 显示终端的配置 .................................................................................................... 1-171.5.4 信息中心配置举例................................................................................................. 1-171.6 日志维护.......................................................................................................................... 1-191.6.1 日志简介 ............................................................................................................... 1-191.6.2 二进制流日志配置................................................................................................. 1-211.6.3 日志维护的显示和调试 ......................................................................................... 1-221.6.4 日志典型配置举例................................................................................................. 1-221.7 VPN Manager适配 .......................................................................................................... 1-251.7.1 VPN Manager简介................................................................................................ 1-251.7.2 Eudemon防火墙上的VPN Manager适配 ............................................................ 1-26第2章文件管理 ...................................................................................................................... 2-12.1 文件系统............................................................................................................................ 2-12.1.1 文件系统简介.......................................................................................................... 2-12.1.2 目录操作 ................................................................................................................. 2-12.1.3 文件操作 ................................................................................................................. 2-12.1.4 存储设备操作.......................................................................................................... 2-22.1.5 文件系统提示方式................................................................................................... 2-22.1.6 文件系统使用举例................................................................................................... 2-22.2 FTP配置............................................................................................................................ 2-32.2.1 FTP简介 ................................................................................................................. 2-32.2.2 FTP服务器配置....................................................................................................... 2-42.2.3 FTP服务器的显示和调试........................................................................................ 2-52.2.4 FTP连接典型举例................................................................................................... 2-52.3 TFTP配置.......................................................................................................................... 2-92.3.1 TFTP简介 ............................................................................................................... 2-92.3.2 TFTP协议配置........................................................................................................ 2-92.4 XModem协议配置 ........................................................................................................... 2-102.4.1 XModem协议简介................................................................................................. 2-102.4.2 XModem协议配置................................................................................................. 2-11第3章NTP配置 ..................................................................................................................... 3-13.1 NTP协议简介 .................................................................................................................... 3-13.2 NTP协议配置 .................................................................................................................... 3-23.2.1 配置NTP工作模式................................................................................................. 3-23.2.2 配置NTP身份验证功能.......................................................................................... 3-63.2.3 配置NTP验证密钥................................................................................................. 3-63.2.4 配置指定密钥是可信的 ........................................................................................... 3-73.2.5 配置本地发送NTP消息的接口............................................................................... 3-73.2.6 配置NTP主时钟 .................................................................................................... 3-73.2.7 配置禁止/允许接口接收NTP消息 .......................................................................... 3-83.2.8 配置对本地防火墙服务的访问控制权限.................................................................. 3-83.2.9 配置本地允许建立的sessions数目........................................................................ 3-93.3 NTP显示与调试................................................................................................................. 3-93.4 NTP典型配置举例 ........................................................................................................... 3-103.4.1 配置NTP服务器 .................................................................................................. 3-103.4.2 配置NTP对等体举例 ........................................................................................... 3-123.4.3 配置NTP广播模式............................................................................................... 3-133.4.4 配置NTP组播模式............................................................................................... 3-143.4.5 配置带身份验证的NTP服务器模式 ..................................................................... 3-16第4章SNMP配置 .................................................................................................................. 4-14.1 协议简介............................................................................................................................ 4-14.1.1 SNMP协议介绍....................................................................................................... 4-14.1.2 SNMP版本及支持的MIB ........................................................................................ 4-14.2 SNMP配置 ........................................................................................................................ 4-34.2.1 启动或关闭SNMP Agent服务................................................................................ 4-34.2.2 使能或禁止SNMP协议的相应版本........................................................................ 4-34.2.3 配置团体名(Community Name) ......................................................................... 4-44.2.4 配置/删除SNMP组 ................................................................................................ 4-44.2.5 添加/删除用户......................................................................................................... 4-54.2.6 配置管理员的标识及联系方法(sysContact) ....................................................... 4-54.2.7 允许/禁止发送Trap报文 ........................................................................................ 4-64.2.8 配置本地设备的引擎ID........................................................................................... 4-64.2.9 配置Trap目标主机的地址...................................................................................... 4-74.2.10 配置防火墙位置(sysLocation).......................................................................... 4-74.2.11 指定发送Trap的源地址 ....................................................................................... 4-74.2.12 视图信息配置........................................................................................................ 4-84.2.13 配置消息包的最大值............................................................................................. 4-84.2.14 配置Trap报文的消息队列的长度......................................................................... 4-84.2.15 配置Trap报文的保存时间.................................................................................... 4-94.3 SNMP显示和调试.............................................................................................................. 4-94.4 SNMP典型配置举例........................................................................................................ 4-10第5章RMON配置.................................................................................................................. 5-15.1 RMON简介........................................................................................................................ 5-15.2 RMON配置........................................................................................................................ 5-35.2.1 使能/禁止RMON接口统计..................................................................................... 5-35.2.2 统计表的配置.......................................................................................................... 5-35.2.3 历史控制表的配置................................................................................................... 5-45.2.4 事件表的配置.......................................................................................................... 5-45.2.5 告警表的配置.......................................................................................................... 5-55.2.6 扩展告警表的配置................................................................................................... 5-55.3 RMON显示和调试............................................................................................................. 5-65.4 RMON典型配置举例 ......................................................................................................... 5-75.5 RMON故障诊断与排除.................................................................................................... 5-10第6章RMON2配置................................................................................................................ 6-16.1 RMON2简介...................................................................................................................... 6-16.2 RMON2配置...................................................................................................................... 6-16.2.1 协议目录表的配置................................................................................................... 6-16.2.2 主机控制表的配置................................................................................................... 6-36.3 RMON2显示和调试........................................................................................................... 6-46.4 RMON2典型配置举例 ....................................................................................................... 6-46.5 RMON2故障诊断与排除.................................................................................................... 6-7第1章系统维护管理1.1 系统维护管理介绍系统维护管理主要包括以下几项内容:●配置文件管理●系统状态信息的收集和维护调试简单工具的使用●补丁升级管理●系统信息中心的维护管理●日志的维护和管理1.2 配置文件管理1.2.1 配置文件内容及格式配置文件为一文本文件,其格式如下:●以命令格式保存。

(完整版)强叔侃墙校园网出口网关配置

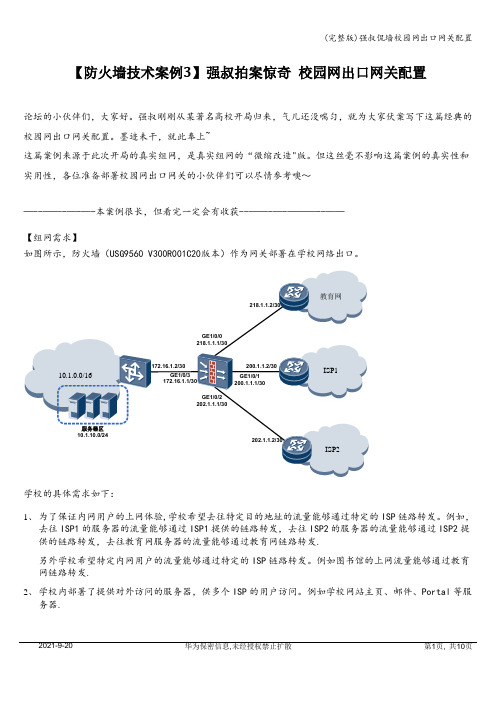

【防火墙技术案例3】强叔拍案惊奇校园网出口网关配置论坛的小伙伴们,大家好。

强叔刚刚从某著名高校开局归来,气儿还没喘匀,就为大家伏案写下这篇经典的校园网出口网关配置。

墨迹未干,就此奉上~这篇案例来源于此次开局的真实组网,是真实组网的“微缩改造"版。

但这丝毫不影响这篇案例的真实性和实用性,各位准备部署校园网出口网关的小伙伴们可以尽情参考噢~—--——-—-—-本案例很长,但看完一定会有收获--——-—-———--——【组网需求】如图所示,防火墙(USG9560 V300R001C20版本)作为网关部署在学校网络出口。

学校的具体需求如下:1、为了保证内网用户的上网体验,学校希望去往特定目的地址的流量能够通过特定的ISP链路转发。

例如,去往ISP1的服务器的流量能够通过ISP1提供的链路转发,去往ISP2的服务器的流量能够通过ISP2提供的链路转发,去往教育网服务器的流量能够通过教育网链路转发.另外学校希望特定内网用户的流量能够通过特定的ISP链路转发。

例如图书馆的上网流量能够通过教育网链路转发.2、学校内部署了提供对外访问的服务器,供多个ISP的用户访问。

例如学校网站主页、邮件、Portal等服务器.学校内还部署了DNS服务器为以上服务器提供域名解析.学校希望各ISP的外网用户能够解析到自己ISP 的地址,从而提高访问服务器的速度。

3、学校希望USG能够保护内部网络,防止SYN—flood攻击,并对网络入侵行为进行告警。

4、学校希望限制P2P流量,包括每个用户的P2P流量,以及网络总体的P2P流量。

5、学校希望能够在网管系统上查看攻击防范和入侵检测的日志,并且能够查看NAT转换前后的IP地址.【配置步骤】1、配置各接口的IP地址。

接口的配置我想大家都会的,所以强叔这里只给出GE1/0/0的配置了.本举例中的接口都为10GE接口。

【强叔点评】一般ISP分配给你的IP地址都是30位掩码的。

建议在接口上配置描述或别名,表示接口的情况.〈USG〉 system-view[USG] interface GigabitEthernet 1/0/0[USG —GigabitEthernet1/0/0] ip address 218.1。

华为USG防火墙基本配置-电脑资料

华为USG防火墙基本配置-电脑资料学习目的掌握登陆USG防火墙的方法掌握修改防火墙设备名的方法掌握对防火墙的时间、时区进行修改的方法掌握修改防火墙登陆标语信息的方法掌握修改防火墙登陆密码的方法掌握查看、保存和删除防火墙配置的方法掌握在防火墙上配置vlan、地址接口、测试基本连通性的方法拓扑图学习任务步骤一.登陆缺省配置的防火墙并修改防火墙的名称防火墙和路由器一样,有一个Console接口,。

使用console线缆将console接口和计算机的com口连接在一块。

使用windows操作系统自带的超级终端软件,即可连接到防火墙。

防火墙的缺省配置中,包括了用户名和密码。

其中用户名为admin、密码Admin@123,所以登录时需要输入用户名和密码信息,输入时注意区分大小写。

修改防火墙的名称的方法与修改路由器名称的方法一致。

另外需要注意的是,由于防火墙和路由器同样使用了VRP平台操作系统,所以在命令级别、命令帮助等,与路由器上相应操作相同。

sys13:47:28 2014/07/04Enter system view, return user view withCtrl+Z.[SRG]sysname FW13:47:32 2014/07/04步骤二.修改防火墙的时间和时区信息默认情况下防火墙没有定义时区,系统保存的时间和实际时间可能不符。

使用时应该根据实际的情况定义时间和时区信息。

实验中我们将时区定义到东八区,并定义标准时间。

clock timezone 1 add 08:00:0013:50:57 2014/07/04dis clock21:51:15 2014/07/032014-07-03 21:51:15ThursdayTime Zone : 1 add 08:00:00clock datetime 13:53:442014/07/0421:53:29 2014/07/03dis clock13:54:04 2014/07/042014-07-04 13:54:04FridayTime Zone : 1 add 08:00:00步骤三。

华为防火墙配置使用手册(自己写)[5]

![华为防火墙配置使用手册(自己写)[5]](https://img.taocdn.com/s3/m/b8c31f16ec630b1c59eef8c75fbfc77da2699732.png)

华为防火墙配置使用手册(自己写)一、网络拓扑一台华为USG6000E防火墙,作为网络边界设备,连接内网、外网和DMZ区域。

一台内网交换机,连接内网PC和防火墙的GE0/0/1接口。

一台外网路由器,连接Internet和防火墙的GE0/0/2接口。

一台DMZ交换机,连接DMZ区域的WWW服务器和FTP服务器,以及防火墙的GE0/0/3接口。

一台内网PC,IP地址为10.1.1.2/24,作为内网用户,需要通过防火墙访问Internet和DMZ区域的服务器。

一台WWW服务器,IP地址为192.168.1.10/24,作为DMZ区域的Web 服务提供者,需要对外提供HTTP服务。

一台FTP服务器,IP地址为192.168.1.20/24,作为DMZ区域的文件服务提供者,需要对外提供FTP服务。

Internet用户,需要通过防火墙访问DMZ区域的WWW服务器和FTP服务器。

图1 网络拓扑二、基本配置本节介绍如何进行防火墙的基本配置,包括初始化配置、登录方式、接口配置、安全区域配置等。

2.1 初始化配置防火墙出厂时,默认的管理接口为GE0/0/0,IP地址为192.168.1. 1/24,开启了DHCP服务。

默认的用户名为admin,密码为Admin123。

首次登录防火墙时,需要修改密码,并选择是否清除出厂配置。

步骤如下:将PC与防火墙的GE0/0/0接口用网线相连,并设置PC的IP地址为19 2.168.1.x/24(x不等于1)。

在PC上打开浏览器,并输入192.168.1.1访问防火墙的Web界面。

输入默认用户名admin和密码Admin123登录防火墙,并根据提示修改密码。

新密码必须包含大小写字母、数字和特殊字符,并且长度在8到32个字符之间。

选择是否清除出厂配置。

如果选择是,则会删除所有出厂配置,并重启防火墙;如果选择否,则会保留出厂配置,并进入Web主界面。

2.2 登录方式2.2.1 Web登录Web登录是通过浏览器访问防火墙的Web界面进行管理和配置的方式。

USG9500系列防火墙产品介绍

接口 Ethernet: 1x 100G,1x 40G,5x 10G, 4x10G,2x10G, 1x 10G, 24 x GE O, 20 x GE O, 12 x GE O/E, POS:1 x 10GPOS 单板最大接口数量2;单板最大千兆接口数量48个

Page 8

最高可靠性

分层管理 技术

双主控 多交换

Page 11

云的智慧:精细化应用管控

Game 84 Network_Storage 77

P2P 72 VoI P 56

IM 48 Video 47 PeerCasting 36 Streaming 29 Webmail 23 Tunneling 17

Computing Cloud

OA App1 App2 App n

OA App1 App2 App n

Internet

Visible pipe

USG9500

X 阻断 10 限流 20 限流 30 限流

应用识别

P2P Upload P2P Download VoIP WebTV Video Conferencing Gaming email

报表呈现

Page 12

云的智慧:专业IPS防护

Page 10

动态安全

VM3 App3 App3 OS4 OS3

VSwitch

VM1

VM2

VM3

App1 OS1

App2 OS2

App3 O移,安全策略实现自动 漂移;

2、虚拟主机规模扩大,缩小,安全策略能够与 之同时实现;

3、满足云计算中心安全弹性动态需求,实现动 态安全

单板最大千兆接口数量48个领先性能page31交换网板提供核心路由器级别稳定保障双主控多交换业务板间负载均衡热备双机热备及bypass部件冗余跨板端口绑定vrp平台业务板业务板备份业务流量智能负载均衡业务板间备份单板故障不影响设支持专用bypass设备适应各种高可靠型组网环境风扇冗余确保可在线更换故障部件无缝切换不影响业务转发提高链路可用性及增加总带宽模块相互独立互不影响400万现网运行提供稳定可靠软件平分层管理技术管理监控数据三层分离业务板接口板主控板分离提供局部故障不影响整机状态确保可在线升级扩容从硬件平台板卡部件到组网链路和软件平台软件管理等提供多重可靠性技术保证确保电信99999级可靠性最高可靠性page10computingcloudoaerpapp1app2appoaerpapp1app2app企业私有云数据中心出口云数据中心边界安全防护960g防护性能满足高性能需求海量终端接入多租户隔离4096个虚拟防火墙支撑运营定制化的虚拟防火墙策略和资源实现弹性分配虚拟化ips实现安全虚拟化虚拟化ipsec实现安全安全接入虚拟化安全page111虚拟化主机的自动漂移安全策略实现自动漂移

美国科技公司USG9500系列Terabit级下一代防火墙说明书

USG9500 SeriesTerabit Level Next-Generation FirewallA fully connected world is becoming a reality. Glasses, watches, and even home appliances and healthcheck products are going smart and digitally connected. In this big data era, the growth of networktraffic is exponential, network access methods are diverse, and services can scale on demand.Mobile working offers convenience, allowing people to be productive at home or anywhere. However,traditional security architectures cannot effectively protect agile and ubiquitous connections from equallyubiquitous vulnerabilities, risks, and intrusions that may compromise data security and privacy. Securityhas been the top priority in the ICT world.Therefore, cloud service providers and large data centers and enterprises are upgrading their firewallsat network borders to high-performance and full-featured next generation firewalls (NGFWs). Allenterprises that are exploring the viability of mobile working are advised to evaluate the functionality andperformance of their firewalls for bottlenecks, and to upgrade their devices before becoming a target ofemerging threats.Product AppearanceUSG9520USG9560USG9580Product DescriptionThe USG9500 series comprises the USG9520, USG9560, and USG9580, and provides industry-leading security capabilities and scalability. The firewall throughput of the series is up to 1.92 Tbps.By using dedicated multi-core chips and a distributed hardware platform, the USG9500 provides industry-leading service processing and expansion capabilities. Moreover, all key components are redundant to ensure service continuity on high-speed networks, providing a level of availability that is normally seen in core routers. The distributed technology uses line-rate intelligent traffic distribution for data forwarding. All data flows are equally distributed to service processing units (SPUs) to prevent performance bottlenecks. Therefore, the service processing capability increases linearly with service modules, supporting the long-term development of customer networks.The USG9500 provides multiple types of I/O interface modules (LPUs) for external connections and data transmissions. Line processing units (LPUs) and SPUs have the same interface slots and can be mixed and matched as needed. The SPUs of the USG9500 process all services. The motherboard of each SPU can hold expansion cards that house multi-core CPUs, which together with the software modules allow the SPUs to process all services on the USG9500. To ensure service continuity, the USG9500 provides SPU redundancy and a heartbeat detection mechanism between the SPU and LPU If one SPU fails, all functions are switched to other SPUs without interrupting service transmission. In addition, the USG9500 provides GE, 10GE, 40GE and 100GE interfaces and supports cross-board port bundling to improve throughput and port density.HighlightsMost accurate access control – ACTUAL-based comprehensive protectionThe core function of both traditional firewalls and NGFWs is access control. However, access control is based on port and IP address on traditional firewalls. In contrast, the USG9500 provides a more fine-grained access control:• Comprehensive protection:Provides integrated control and protection based on application, content, time, user, attack, and location (ACTUAL). The application-layer protection and application identification are combined. For example, the USG9500 can identify Oracle-specific traffic and implement intrusion prevention accordingly to increase efficiency and reduce false positives.• Based on application:Accurately identifies over 6000 applications (including mobile and web applications) and their services, and then implements access control and service acceleration accordingly.For example, the USG9500 can identify the voice and data services of an instant messaging application and apply different control policies to the services.• Based on user:Supports eight user authentication methods, including RADIUS, LDAP, and AD authentication, synchronization of user information from an existing user authentication system, user-based access control, and QoS management.• Based on location: Uses IP address geolocation to identify from where application and attack traffic originates, promptly detects network anomalies, and implements differentiated user-defined access control for traffic from different locations.Most pragmatic NGFW features – equivalent to multiple devices to reduce TCOAs more information assets are accessible from the Internet, cyber attacks and information theft are rampant, requiring a wider range of protection from next-generation firewalls. The USG9500 provides comprehensive protection:• Versatility:Integrates traditional firewall functions, VPN, intrusion prevention, antivirus, data leakprevention (DLP), bandwidth management, and online behavior management into one device to simplify deployment and improve efficiency.• Intrusion prevention system (IPS): Detects and prevents exploits of over 5000 vulnerabilities and web application attacks, such as cross-site scripting and SQL injection.• Antivirus (AV): Prevents over 5 million viruses and Trojan horses using the high-performance antivirus engine and the daily-updated virus signature database.• Data leak prevention: Identifies and filters file and content transfers. The USG9500 can identify more than 120 file types, regardless of whether file name extensions are maliciously changed. In addition, the USG9500 can restore and implement content filtering for over 30 types of files, such as Word, Excel, PPT, PDF, and RAR files, to prevent leaks of critical enterprise information.• SSL decryption: Serves as a proxy to perform application-layer protection, such as IPS, A V, DLP, and URL filtering, for SSL-encrypted traffic.• Anti-DDoS: Identifies and prevents 10 types of DDoS attacks, such as SYN and UDP flood attacks.• Online behavior management: Implements cloud-based URL filtering to prevent threats from malicious websites by using a URL category database that contains 85 million URLs, controls online behaviors such as posting to social media and FTP upload and download, and audits Internet access records.• Secure interconnection: Supports various VPN features, such as IPSec, L2TP, MPLS, and GRE VPN, to ensure secure and reliable connections between enterprise headquarters and branch offices.• QoS management: Flexibly manages the upper and lower traffic thresholds and supports application-specific policy-based routing and QoS marking to preferentially forward traffic of specified URL categories, such as financial websites.• Load balancing: Supports server load balancing, such as load balancing based on link quality, bandwidth, and weight in scenarios where multi-egresses are available.Most advanced network processor + multi-core CPU + distributed architecture – allowing linear increase of performance to break the performance bottleneckThe USG9500 uses a hardware platform that is often used in core routers to provide modularized components. Each LPU has two network processors (NPs) to provide line rate forwarding. The SPU uses multi-core CPUs and a multi-threaded architecture, and each CPU has an application acceleration engine. These hardware advantages, combined with Huawei's optimized concurrent processing technology, increase CPU capacity to ensure the high speed parallel processing of multiple services, such as NAT and VPN. LPUs and SPUs function separately. The overall performance increases linearly with the number of SPUs so that customers can easily scale up the performance at a low cost.With the revolutionary system architecture, the USG9500 is the industry's highest-performance security gateway in terms of throughput and concurrent connections. The dedicated traffic distribution technology allows for linear performance growth with the number of SPUs. The USG9500 delivers a maximum of 1.92 Tbps large-packet throughput, 2.56 billion concurrent connections, and 4095 virtual firewalls to meet the performance demand of high-end customers, such as television and broadcast companies, government agencies, energy companies, and education organizations.Most stable and reliable security gateway – full redundancy to ensure service continuityNetwork security is important for the normal operation of enterprises. To ensure the service continuity on high-speed networks, the USG9500 supports active/standby and active/active redundancy, port aggregation, VPN redundancy, and SPU load balancing. The USG9500 also supports dual-MPU active/standby switchover,which is normally seen in high-end routers, to provide high availability. The mean time between failures (MTBF) of the USG9500 is up to 200,000 hours, and the failover time is less than one second.Most diverse virtualization functions – for cloud networksCloud computing relies on virtualization and secure high-speed network connections. To support cloud technologies, the USG9500 delivers high throughput and supports virtual systems that have dedicated resources, independently forward traffic, and are configured and managed separately to meet the requirements of different customers. You can assign different resources to virtual systems as needed, configure different policies, log management, and audit functions on virtual systems based on the requirements of tenants, and customize traffic forwarding processes on virtual systems. The forwarding planes of virtual systems are separated to ensure the data security of tenants and that any resource exhaustion on one virtual system does not affect other virtual systems.SpecificationsSecurity FeaturesBasic Firewall Functions Transparent, routing, and hybrid modes Stateful inspectionBlacklist and whitelistAccess controlApplication specific packet filter (ASPF) Security zonesEgress Load BalancingISP-based routingIntelligent uplink selection Transparent DNS proxy at egressUser-based traffic control Application-based traffic controlLink-based traffic controlTime-based traffic controlIngress Load BalancingIntelligent DNS at ingress Server load balancingApplication-based QoSURL FilteringURL database of 85 million URLs80+ URL categoriesTrend and top N statistics based on users, IP addresses, categories, and countsQuery of URL filtering logsVPNDES, 3DES, and AES encryptionMD5 and SHA-1 authenticationManual key, PKI (X509), and IKEv2Perfect forward secrecy (DH group)Anti-replayTransport and tunnel modesIPSec NAT traversalDead peer detection (DPD)* Performance is tested under ideal conditions. Real result may vary with different deployment environments.EAP authenticationEAP-SIM, EAP-AKAVPN gateway redundancyIPSec v6, IPSec 4 over 6, and IPSec 6 over 4L2TP tunnelGRE tunnelAnti-DDoSPrevention of SYN, ICMP, TCP, UDP, and DNS floods Prevention of port scan, Smurf, teardrop, and IP sweep attacksPrevention of attacks exploiting IPv6 extension headersTTL detectionTCP-mss detectionAttack logsHigh AvailabilityMulti-DC clusterActive/active and active/standby modesHot standby (Huawei redundancy protocol) Configuration synchronizationData backup between SPUs in a chassisFirewall and IPSec VPN session synchronization Device fault detectionLink fault detectionDual-MPU switchoverManagementWeb UI (HTTP/HTTPS)CLI (console)CLI (remote login)CLI (SSH)U2000/VSM network management system Hierarchical administratorsSoftware upgradeConfiguration rollbackSTelnet and SFTPCertificationSafety certificationElectro Magnetic Compatibility (EMC) certification CB, Rohs, FCC, MET, C-tick, and VCCI certification ICSA Labs: Firewalls, IPS, IPSec, SLL-TLS, Anti-Virus NAT/CGNDestination NAT/PATNAT NO-PATSource NAT-IP address persistencySource IP address pool groupsNAT serverBidirectional NATNAT-ALGUnlimited IP address expansionPolicy-based destination NATPort range allocationHairpin connectionsSMART NATNAT64DS-LiteIPv6 rapid deployment (6RD)Service AwarenessIdentification and prevention of over 6000 protocols: P2P, IM, game, stock charting/trading, VoIP, video, stream media, email, mobile phone services, Web browsing, remote access, network management, and news applicationsAntivirusDetection of 5 million virusesFlow-based inspection for higher performance Inspection of encrypted trafficTrend and top N statistics by virus familyPKIOnline CA certificate enrollmentOnline CRL checkHierarchical CA certificatesSupport for public-key cryptography standards (PKCS#10 protocol)CA certificateSupport for SCEP, OCSP, and CMPv2 protocols Self-signed certificatesIntrusion Prevention SystemProtocol anomaly detectionUser-defined signaturesAutomatic update of the knowledge basesNote: Not all versions support all listed features. Contact your Huawei representative for details.Zero-day attack defensePrevention of worms, Trojan horses, and malware attacksNetworking/RoutingSupport for POS, GE, and 10GE interfaces DHCP relay/server Policy-based routingIPv4/IPv6 dynamic routing protocols, such as RIP , OSPF, BGP , and IS-IS Interzone/inter-VLAN routingLink aggregation, such as Eth-trunk and LACP Virtual SystemUp to 4095 virtual systems (VSYS)VLAN on virtual systems Security zones on virtual systemsUser-configurable resources on virtual systems Inter-virtual system routingVirtual system-specific Committed Access Rate (CAR)Separate management of virtual systems Resource isolation for different tenants Logging/Monitoring Structured system logs SNMPv2Binary logs TracerouteLog server (LogCenter)User Authentication and Access Control Built-in (internal) database RADIUS accounting Web-based authenticationApplication ScenarioServer FarmServer FarmStorage DeviceBackground and ChallengesWith the dramatic increase in the volume of enterprise data, data centers provide more types of services, handle more traffic, and become more important for enterprises—they also attract more hackers. Data centers have evolved from data concentration to server consolidation based on virtualization technologies in the cloud era. This evolution has brought security challenges to data centers. Now, security is the key factor that determines their efficiency and availability.Customer RequirementsUpgrading data centers to cloud data centers will increase the volume of remote access traffic that a cloud data center handles. Separate security planes are therefore required for different services and tenants; however, deploying traditional security devices at the egress of data centers will complicate internal traffic policing and management and expose data centers to malicious access and attacks. As a result, the functions and performance of traditional security devices at the egress of data centers cannot meet new requirements and have become a bottleneck of data centers.SolutionAs shown in the preceding figure, two USG9500 firewalls are deployed at the ingress of a large IDC/VDC/ enterprise network. Virtual systems can be created on the firewalls for different tenants. The bandwidth and number of available sessions of virtual systems can be configured as needed. The virtual systems are isolated from each other, and the external network is isolated from the internal network. Adding SPUs to the USG9500 increases the volume of traffic it can handle, which is more cost-effective than purchasing new devices in terms of per Gigabit power consumption, and also facilitates smooth capacity expansion. The service awareness and log analysis reports provide visibility into network security and forensic evidence. IPS and anti-DDoS boards can be added to block viruses from external networks. To ensure availability and implement millisecond-level switchover, two devices are deployed in active/active or active/standby mode.Ordering InformationNote: This table lists only some parts of the USG9500. For more information, contact your Huawei representative.About This PublicationThis publication is for reference only and does not constitute any commitments or guarantees. All trademarks, pictures, logos, and brands mentioned in this document are the property of Huawei Technologies Co., Ltd. or a third party. Copyright©2017 Huawei Technologies Co., Ltd. All rights reserved.。

华为防火墙操作手册-入门

目录第1章防火墙概述 ..................................................................................................................... 1-11.1 网络安全概述 ............................................................................................................................. 1-11.1.1 安全威胁 .......................................................................................................................... 1-11.1.2 网络安全服务分类 .......................................................................................................... 1-11.1.3 安全服务的实现方法...................................................................................................... 1-21.2 防火墙概述 ................................................................................................................................1-41.2.1 安全防范体系的第一道防线——防火墙 ........................................................................1-41.2.2 防火墙发展历史..............................................................................................................1-41.3 Eudemon产品简介.................................................................................................................. 1-61.3.1 Eudemon产品系列 ....................................................................................................... 1-61.3.2 Eudemon500/1000防火墙简介 .................................................................................... 1-61.3.3 Eudemon500/1000防火墙功能特性列表 ..................................................................... 1-8第2章 Eudemon防火墙配置基础............................................................................................ 2-12.1 通过Console接口搭建本地配置环境 ..................................................................................... 2-12.1.1 通过Console接口搭建.................................................................................................. 2-12.1.2 实现设备和Eudemon防火墙互相ping通 .................................................................. 2-42.1.3 实现跨越Eudemon防火墙的两个设备互相ping通 ................................................... 2-52.2 通过其他方式搭建配置环境.................................................................................................... 2-62.2.1 通过AUX接口搭建....................................................................................................... 2-72.2.2 通过Telnet方式搭建................................................................................................... 2-92.2.3 通过SSH方式搭建...................................................................................................... 2-112.3 命令行接口............................................................................................................................. 2-122.3.1 命令行级别 .................................................................................................................. 2-122.3.2 命令行视图 ................................................................................................................. 2-132.3.3 命令行在线帮助 .......................................................................................................... 2-242.3.4 命令行错误信息 .......................................................................................................... 2-252.3.5 历史命令 ..................................................................................................................... 2-262.3.6 编辑特性 ..................................................................................................................... 2-262.3.7 查看特性 ..................................................................................................................... 2-272.3.8 快捷键 ......................................................................................................................... 2-272.4 防火墙的基本配置 ................................................................................................................. 2-302.4.1 进入和退出系统视图 ................................................................................................... 2-302.4.2 切换语言模式.............................................................................................................. 2-302.4.3 配置防火墙名称 .......................................................................................................... 2-312.4.4 配置系统时钟 .............................................................................................................. 2-312.4.5 配置命令级别.............................................................................................................. 2-312.4.6 查看系统状态信息 ...................................................................................................... 2-322.5 用户管理 ................................................................................................................................ 2-332.5.1 用户管理概述............................................................................................................... 2-332.5.2 用户管理的配置.......................................................................................................... 2-342.5.3 用户登录相关信息的配置........................................................................................... 2-372.5.4 典型配置举例.............................................................................................................. 2-382.6 用户界面(User-interface) .............................................................................................. 2-382.6.1 用户界面简介 .............................................................................................................. 2-382.6.2 进入用户界面视图 ...................................................................................................... 2-402.6.3 配置异步接口属性 ...................................................................................................... 2-412.6.4 配置终端属性.............................................................................................................. 2-422.6.5 配置Modem属性 ....................................................................................................... 2-442.6.6 配置重定向功能 .......................................................................................................... 2-442.6.7 配置VTY类型用户界面的呼入呼出限制 .................................................................. 2-462.6.8 用户界面的显示和调试............................................................................................... 2-462.7 终端服务 ................................................................................................................................ 2-472.7.1 Console接口终端服务 ................................................................................................ 2-472.7.2 AUX接口终端服务 ..................................................................................................... 2-472.7.3 Telnet终端服务 ......................................................................................................... 2-482.7.4 SSH终端服务.............................................................................................................. 2-51第3章 Eudemon防火墙工作模式............................................................................................ 3-13.1 防火墙工作模式简介 ................................................................................................................ 3-13.1.1 工作模式介绍 ................................................................................................................. 3-13.1.2 路由模式工作过程......................................................................................................... 3-33.1.3 透明模式工作过程......................................................................................................... 3-33.1.4 混合模式工作过程 ......................................................................................................... 3-83.2 防火墙路由模式配置 ............................................................................................................... 3-83.2.1 配置防火墙工作在路由模式.......................................................................................... 3-83.2.2 配置路由模式其它参数................................................................................................. 3-83.3 防火墙透明模式配置 ............................................................................................................... 3-83.3.1 配置防火墙工作在透明模式.......................................................................................... 3-93.3.2 配置地址表项................................................................................................................ 3-93.3.3 配置对未知MAC地址的IP报文的处理方式............................................................... 3-93.3.4 配置MAC地址转发表的老化时间............................................................................... 3-103.4 防火墙混合模式配置............................................................................................................... 3-113.4.1 配置防火墙工作在混合模式......................................................................................... 3-113.4.2 配置混合模式其它参数................................................................................................ 3-113.5 防火墙工作模式的切换........................................................................................................... 3-113.6 防火墙工作模式的查看和调试 ............................................................................................... 3-11 3.7 防火墙工作模式典型配置举例 .............................................................................................. 3-123.7.1 处理未知MAC地址的IP报文 .................................................................................... 3-123.7.2 透明防火墙连接多个局域网 ....................................................................................... 3-13第1章防火墙概述1.1 网络安全概述随着Internet的迅速发展,越来越多的企业借助网络服务来加速自身的发展,此时,如何在一个开放的网络应用环境中守卫自身的机密数据、资源及声誉已越来越为人们所关注。

实实在在的100G——华为赛门铁克USG9560评测报告

实实在在的100G——华为赛门铁克USG9560评测报告作者:暂无来源:《计算机世界》 2012年第1期毫无疑问,我们已经步入了云时代。

放眼神州大地,一座座数据中心如雨后春笋般拔地而起,服务器数量与网络基础架构的规模屡创新高;互联网建设也在高速发展,骨干与接入带宽的不断提升,为用户业务带来了日新月异的应用体验;而3G 与无线技术的普及,又让移动终端成为后PC 时代真正的宠儿,正在掀开移动互联的新篇章。

从底层网络的角度看,通信技术的发展构建了多个维度的高速通路,让一切变为现实。

同样,用户也必须借助不断创新的安全技术,建立与网络规模相匹配的防护体系,为业务保驾护航。

经过国内外安全厂商的不懈努力,目前顶级防火墙的处理能力已经达到百G 级别。

这并不是个宣传意义大于实际意义的噱头,因为用户的需求已经迫在眉睫。

在今年国内运营商的安全产品招标中,对高端防火墙的性能要求达到了40G ?80G,距离部署百G 产品的日子已不再遥远。

针对这一趋势,华为赛门铁克也于近期推出了全新的USG9500 系列产品,再次升级了高端产品线。

我们也在第一时间对USG9560 这款产品进行了测试,亲身体会了新一代百G 产品带来的与众不同的应用体验,在此与读者朋友们分享。

规格领先功能全面华为赛门铁克USG9500 系列包含USG9520、USG9560、USG9580三款产品,均基于华为高端路由硬件平台打造。

设备中所有部件均为冗余设计,其中单板、电源模块和风扇支持热插拔,符合电信级别的高可靠性要求。

三款产品的区别主要体现在扩展槽位的数量与整机性能方面,最高端的USG9580 提供了多达16个接口/ 业务扩展槽位,标称具有2.56T 交换容量及240G接口容量,是新系列中的旗舰产品;最低端的USG9520 则针对主流的万兆及多千兆接入环境设计,提供3 个接口/ 业务扩展槽位,标称最大40G 的整机处理能力,具有灵活的扩展性和相对较高的性价比。

天清汉马USG配置手册总结

长城资产天清汉马防火墙配置信息一、基本信息接口0 的默认地址配置为192.168.1.250/24 。

允许对该接口进行Telnet,PING ,HTTPS 操作。

系统默认的管理员用户为admin,密码为g。

用户可以使用这个管理员账号从任何地址登录设备,并且使用设备的所有功能。

系统默认的审计员用户为audit,密码为venus.audit。

用户可以使用这个账号对安全策略和日志系统进行审计。

系统默认的用户管理员用户为useradmin,密码为er。

用户可以使用这个账号用于配置系统管理员。

二、USG设备的主要配置选项。

1.系统管理:系统配置和管理。

包括状态、会话管理、管理员、维护和监控。

可以查看各种版本,系统已经运行的时间,系统性能,接口状态,授权信息,各种网络活动状况可以对USG 进行会话管理,进行会话连接数限制并可以临时阻断可疑的会话可以对协议超时时间进行配置,因为有些应用程序在全连接建立后,报文只会根据实际的数据进行交互,而没有保活机制,往往会导致连接超时删除,后续的数据无法通过设备。

协议管理功能提供了设置特定服务超时时间的功能,可以解决这种需要长时间空闲连接的问题。

创建管理员要先创建管理员权限表,可以配置只能通过哪个地址进行登陆如果对设备各种库进行自动升级要为设备设置正确的DNS,选择恢复出厂设臵提交后,去执行重启操作,而不要去点保存按钮目前外置储存器只支持CF 卡和USB2.网络管理:网络相关配置。

包括接口、NAT、基本配置、DHCP、双机热备功能的配置。

可以更改端口的带宽设置、双工模式以及端口速率等设置功能。

对于端口的命名,如果是100M网卡,则名称前缀为eth,比如ethO, eth1等等;如果是1000M网卡,则名称前缀为ge,端口默认的MTU为1500,本设备可以做单臂路由。

同一个接口只能加入到一个网桥组。

已创建了子接口(VLAN 接口)的以太网接口不能加入网桥组。

GRE 协议的英文全称是Generic Routing Encapsulation ,即通用路由封装协议。

USG9500系列防火墙产品介绍

G9500产品外观

G9500产品硬件架构

G9500产品软件架构

Page 1

云计算的时代已经到来

各自为政

•数据分散

•互联互通 厂、•上报同步

大集中

咼可罪安全 •容灾备份

设备统一管

•新颖的閤业服务模式:laaS(基础设施即服务)、PaaS(平台即服务)、SaaS(软件即服务)

ILjatost p*o«t From«<*.ta>».towrwcpAMT*:

THIs mornlTVQ'B downtime omd Blowno*ss

云计算数据中心安全挑战

虚拟化

虚拟化主机安全隔离 与运营支撑问题

数据大集中

多租户服务

入侵、DDoS攻击防 护影响正常业务问题

安全故障问题

突发灾难

怎样提供灵活的安全服 务

具他不诙定的因耒

楼建三计算环境的价格和时何

言理耳法銀連从的更茨 规有T系绞的处覺 云计邸务的可戕 云计U的应用性能可能不如预期 未经糙权的进入和窈取倍息瞒 云廿算樂构餡安全齟电生两次故障,以下是 中断4天的Web界面

Sorry! We*re having technical difficulties

•无限扩展的计算资源:IT资源通过网络可随时获取、按需使用、易于扩展

革新性的IT&CT技术:虚拟化、分布式计算、智能化、自动化

云计算实践遇到的问题

• CSDN

口基础设计安全:云计算的网络基础设计安全为为云计算的核心安全要素之一

口数据访问安全:安全接入、数据访问安全等

目前云计算还存在哪些问題

81觀橡:CSKZwiKb

如何实现应用的管理控 制

防火墙操作手册

防火墙操作手册----USG6550(V100R001)1.安装前的准备工作在安装USG前,请充分了解需要注意的事项和遵循的要求,并准备好安装过程中所需要的工具。

安装注意事项在安装USG时,不当的操作可能会引起人身伤害或导致USG损坏,请在安装USG前详细阅读本安全注意事项。

检查安装环境安装USG前,请检查安装环境是否符合要求,以保证USG正常工作并延长使用寿命。

安装工具准备安装USG过程中需要使用到如下工具,请提前准备好。

2.安装注意事项1)所有安全注意事项为保障人身和设备安全,在安装、操作和维护设备时,请遵循设备上标识及手册中说明的所有安全注意事项。

手册中的“注意”、“小心”、“警告”和“危险”事项,并不代表所应遵守的所有安全事项,只作为所有安全注意事项的补充。

2)当地法规和规范操作设备时,应遵守当地法规和规范。

手册中的安全注意事项仅作为当地安全规范的补充。

3)基本安装要求负责安装维护华为设备的人员,必须先经严格培训,了解各种安全注意事项,掌握正确的操作方法之后,方可安装、操作和维护设备。

只允许有资格和培训过的人员安装、操作和维护设备。

只允许有资格的专业人员拆除安全设施和检修设备。

替换和变更设备或部件(包括软件)必须由华为认证或授权的人员完成。

操作人员应及时向负责人汇报可能导致安全问题的故障或错误。

4)人身安全禁止在雷雨天气下操作设备和电缆。

为避免电击危险,禁止将安全特低电压(SELV)电路端子连接到通讯网络电压(TNV)电路端子上。

禁止裸眼直视光纤出口,以防止激光束灼伤眼睛。

操作设备前,应穿防静电工作服,佩戴防静电手套和手腕,并去除首饰和手表等易导电物体,以免被电击或灼伤。

如果发生火灾,应撤离建筑物或设备区域并按下火警警铃,或者拨打火警电话。

任何情况下,严禁再次进入燃烧的建筑物。

5)设备安全操作前,应先将设备可靠地固定在地板或其他稳固的物体上,如墙体或安装架。

系统运行时,请勿堵塞通风口。

华为USG防火墙运维命令大全

华为USG防火墙运维命令大全1查会话使用场合针对可以建会话的报文,可以通过查看会话是否创建以及会话详细信息来确定报文是否正常通过防火墙。

命令介绍(命令类)display firewall session table [ verbose ] { source { inside X.X.X.X | global X.X.X.X } | destination { inside X.X.X.X | global X.X.X.X } } [ source-vpn-instance { STRING<1-19> | public } | dest-vpn-instance { STRING<1-19> | public } ] [ application { gtp | ftp | h323 | http | hwcc | ras | mgcp | dns | pptp | qq | rtsp | ils | smtp | sip | nbt | stun | rpc | sqlnet | mms } ] [ nat ] [ destination-port INTEGER<1-65535> ] [ long-link ]使用方法(工具类)首先确定该五元组是否建会话,对于TCP/UDP/ICMP(ICMP只有echo request和echo reply建会话)/GRE/ESP/AH的报文防火墙会建会话,其它比如SCTP/OSPF/VRRP等报文防火墙不建会话。

如果会话已经建立,并且一直有后续报文命中刷新,基本可以排除防火墙的问题,除非碰到来回路径不一致情况,需要关闭状态检测。

如果没有对应的五元组会话或者对于不建会话的报文,继续后续排查方法。

Global:表示在做NAT时转换后的IP。

Inside:表示在做NAT时转换前的IP。

使用示例<USG5360>display firewall session table verbose source inside10.160.30.214:29:51 2010/07/01Current total sessions :1icmp VPN: public->publicZone: trust -> local TTL: 00:00:20 Left:00:00:20Interface: I0 Nexthop: 127.0.0.1 MAC:00-00-00-00-00-00<-- packets:4462 bytes:374808 --> packets:4461 bytes:37472410.160.30.17:43986<--10.160.30.2:43986对于TCP/UDP/ICMP/GRE/ESP/AH的报文防火墙会建会话,其它比如SCTP/OSPF/VRRP无法使用该方法排查。

USG9560防火墙网络恢复技术手册

USG9560 防火墙网络恢复技术手册目录一、排除故障 (5)二、处理NAT故障 (6)三、私网地址转换为公网地址失败 (6)现象描述 (6)可能原因 (6)处理步骤 (7)四、通过公网IP访问私网服务器失败 (13)现象描述 (13)可能原因 (13)定位思路 (14)处理步骤 (14)五、处理OSPF故障 (19)六、OSPF建立邻居失败 (19)现象描述 (20)可能原因 (20)定位思路 (20)处理步骤 (21)七、处理ARP故障 (25)现象描述 (26)定位思路 (26)处理步骤 (27)八、光口物理层状态不能UP (30)现象描述 (30)可能原因 (31)定位思路 (31)处理步骤 (32)建议与总结 (38)九、处理BGP故障 (38)十、BGP对等体不能建立连接 (38)现象描述 (39)处理步骤 (41)十一、BGP交换Update消息过程中路由丢失 (42)现象描述 (43)可能原因 (43)定位思路 (44)处理步骤 (44)十二、处理路由策略故障 (46)现象描述 (46)可能原因 (46)定位思路 (47)处理步骤 (47)十三、内网Ping不通外网 (49)现象描述 (49)可能原因 (49)定位思路 (50)处理步骤 (51)十四、上网用户无法打开部分网页 (55)现象描述 (55)可能原因 (55)定位思路 (56)处理步骤 (57)十五、PC通过L2TP拨号到LNS失败 (62)现象描述 (62)可能原因 (62)定位思路 (62)处理步骤 (63)十六、PC通过L2TP方式拨号成功但业务不通 (68)现象描述 (68)可能原因 (69)定位思路 (69)处理步骤 (70)建议与总结 (75)参考信息 (75)十七、隧道建立成功,但VPN业务质量差 (75)现象描述 (75)参考信息 (76)十八、隧道建立成功,但VPN业务不通 (76)现象描述 (76)可能原因 (77)处理步骤 (77)参考信息 (78)十九、由于Sub地址无法触发IKE Peer导致无法建立IPSec VPN (78)现象描述 (78)可能原因 (78)处理步骤 (78)二十、IPSec网关同时部署NAT,由于ACL未匹配NAT后的地址造成无法建立IPSec隧道 (79)现象描述 (79)可能原因 (79)处理步骤 (80)建议与总结 (81)二十一、通用转发故障处理流程 (81)转发类故障处理流程 (81)一、排除故障介绍常见故障的通用处理过程中如何排除故障。

22-1用户手册(华为USG防火墙)解析

华为防火墙配置用户手册防火墙默认的管理接口为g0/0/0,默认的ip地址为192.168.0.1/24,默认g0/0/0接口开启了dhcp server,默认用户名为admin,默认密码为Admin@123一、配置案例1.1 拓扑图GE 0/0/1:10.10.10.1/24GE 0/0/2:220.10.10.16/24GE 0/0/3:10.10.11.1/24WWW服务器:10.10.11.2/24(DMZ区域)FTP服务器:10.10.11.3/24(DMZ区域)1.2 Telnet配置配置VTY 的优先级为3,基于密码验证。

# 进入系统视图。

<USG5300> system-view# 进入用户界面视图[USG5300] user-interface vty 0 4# 设置用户界面能够访问的命令级别为level 3[USG5300-ui-vty0-4] user privilege level 3配置Password验证# 配置验证方式为Password验证[USG5300-ui-vty0-4] authentication-mode password# 配置验证密码为lantian[USG5300-ui-vty0-4]set authentication password simple lantian ###最新版本的命令是authentication-mode password cipher huawei@123配置空闲断开连接时间# 设置超时为30分钟[USG5300-ui-vty0-4] idle-timeout 30[USG5300] firewall packet-filter default permit interzone untrust local direction inbound //不加这个从公网不能telnet防火墙。

基于用户名和密码验证user-interface vty 0 4authentication-mode aaaaaalocal-user admin password cipher ]MQ;4\]B+4Z,YWX*NZ55OA!!local-user admin service-type telnetlocal-user admin level 3firewall packet-filter default permit interzone untrust local direction inbound如果不开放trust域到local域的缺省包过滤,那么从内网也不能telnet的防火墙,但是默认情况下已经开放了trust域到local域的缺省包过滤。