Httpwatch and wireshark差异分析

利用wireshark分析HTTP协议实验报告

利用wireshark分析HTTP协议实验报告**:***学号:**********班级:电子信息科学与技术时间:2014.12.26利用wireshark 分析HTTP 协议实验报告一、一、 实验目的实验目的分析HTTP 协议。

协议。

二、二、 实验环境实验环境连接Internet 的计算机,操作系统为windows8.1windows8.1;;Wireshark Wireshark,版本为,版本为1.10.71.10.7;;Google Chrome Google Chrome,版本为,版本为39.0.2171.65.m 39.0.2171.65.m;;三、三、 实验步骤实验步骤1.1. 清空缓存清空缓存在进行跟踪之前,我们首先清空Web Web 浏览器的高速缓存来确保浏览器的高速缓存来确保Web 网页是从网络中获取的,而不是从高速缓冲中取得的。

之后,还要在客户端清空DNS 高速缓存,来确保Web 服务器域名到IP 地址的映射是从网络中请求。

地址的映射是从网络中请求。

2.2. 启动wireshare3.3. 开始俘获开始俘获1)1) 在菜单中选择capture-options capture-options,选择网络,打开,选择网络,打开start start。

如下图:。

如下图:。

如下图:2)2) 在浏览器地址栏中输入 ,然后结束俘获,得到如下结果:得到如下结果:3)3) 在过滤器中选择HTTP HTTP,点击,点击apply apply,得到如下结果:,得到如下结果:,得到如下结果:4.4. 保存结果保存结果 在菜单中选择file-save file-save,保存结果,以便分析。

,保存结果,以便分析。

(结果另附)(结果另附)四、四、 分析数据分析数据在协议框中选择“GET/HTTP/1.1GET/HTTP/1.1””所在的分组会看到这个基本请求行后跟随着一系列额外的请求首部。

在首部后的“着一系列额外的请求首部。

实验六利用Wireshark分析协议HTTP

实验六利用W i r e s h a r k 分析协议H T T P文件编码(GHTU-UITID-GGBKT-POIU-WUUI-8968)实验六利用W i r e s h a r k分析协议H T T P 一、实验目的分析HTTP协议二、实验环境与因特网连接的计算机,操作系统为Windows,安装有Wireshark、IE等软件。

三、实验步骤1、利用Wireshark俘获HTTP分组(1)在进行跟踪之前,我们首先清空Web 浏览器的高速缓存来确保Web网页是从网络中获取的,而不是从高速缓冲中取得的。

之后,还要在客户端清空DNS高速缓存,来确保Web服务器域名到IP地址的映射是从网络中请求。

在WindowsXP机器上,可在命令提示行输入ipconfig/flushdns(清除DNS解析程序缓存)完成操作。

(2)启动Wireshark 分组俘获器。

(3)在Web 浏览器中输入:(4)停止分组俘获。

图利用Wireshark俘获的HTTP分组在URL 中,是一个具体的web 服务器的域名。

最前面有两个DNS 分组。

第一个分组是将域名转换成为对应的IP 地址的请求,第二个分组包含了转换的结果。

这个转换是必要的,因为网络层协议——IP协议,是通过点分十进制来表示因特网主机的,而不是通过这样的域名。

当输入URL http://时,将要求Web服务器从主机上请求数据,但首先Web 浏览器必须确定这个主机的IP地址。

随着转换的完成,Web浏览器与Web服务器建立一个TCP连接。

最后,Web 浏览器使用已建立好的TCP连接来发送请求“GET/HTTP/1.1”。

这个分组描述了要求的行为(“GET”)及文件(只写“/”是因为我们没有指定额外的文件名),还有所用到的协议的版本(“HTTP/1.1”)。

2、HTTP GET/response交互(1)在协议框中,选择“GET/HTTP/1.1” 所在的分组会看到这个基本请求行后跟随着一系列额外的请求首部。

wireshark抓包分析2篇

wireshark抓包分析2篇第一篇:Wireshark抓包分析HTTP协议Wireshark是一款网络分析工具,可用于抓取网络传输过程中的数据包,方便分析瓶颈和故障。

本文将以抓取HTTP协议为例,演示Wireshark的使用方法,并分析数据包内容。

1. 抓取HTTP协议数据包启动Wireshark,选择网络接口和捕获过滤器。

为了抓取HTTP协议的数据包,可以输入"tcp port 80"作为过滤器,表示只抓取端口为80的TCP数据包,即HTTP协议的数据包。

2. 分析HTTP协议数据包抓取到的HTTP协议数据包可通过Wireshark的命令行界面或图形界面进行分析,下面分别介绍。

(1) 命令行界面在Wireshark的命令行界面中,可以查看每个数据包的详细信息,并按需提取关键信息。

例如,输入"frame.number"命令可显示数据包编号,输入"ip.src"命令可显示源IP地址,输入"http.request.full_uri"命令可显示请求的URL地址等。

(2) 图形界面在Wireshark的图形界面中,可以以树形结构或表格形式查看每个数据包的详细信息。

在HTTP协议的数据包中,关键信息如下:- HTTP Request:包括请求方法(GET/POST等)、请求头、请求正文等。

- HTTP Response:包括状态码、响应头、响应正文等。

- 源IP地址和目的IP地址:代表客户端和服务器的IP 地址。

- 源端口号和目的端口号:代表客户端和服务器的TCP 端口号。

通过分析HTTP协议数据包,可以查看请求和响应信息,了解应用程序和服务器的交互过程。

也可以检查请求/响应是否存在异常,例如请求头或响应正文长度异常、响应状态码为4xx或5xx等。

本文仅介绍了抓取和分析HTTP协议数据包的基本方法,Wireshark还可以用于分析其他协议的数据包,例如TCP、DHCP、DNS等。

网络流量分析的工具与技巧推荐

网络流量分析的工具与技巧推荐随着互联网的快速发展,网络安全问题也日益突出。

对于企业和个人用户而言,了解和分析网络流量显得尤为重要。

通过网络流量分析,我们可以了解网络中所传输的信息,识别潜在的风险并采取相应的防范措施。

本文将为您推荐一些常用的网络流量分析工具和技巧,并帮助您更好地理解和应对网络安全问题。

一、网络流量分析工具1. WiresharkWireshark是目前市场上最受欢迎的开源网络流量分析工具之一。

它可以捕获和分析网络数据包,支持多种协议的解析,包括TCP、UDP、HTTP等。

Wireshark提供了直观的图形界面和丰富的过滤功能,使用户能够深入了解网络流量的细节,并快速定位和解决问题。

2. tcpdumptcpdump是一个命令行工具,可用于捕获和显示网络流量。

它适用于在Linux和UNIX系统上进行流量分析。

tcpdump支持多种过滤器,可以根据协议、源IP地址、目标IP地址等条件过滤数据包。

尽管没有Wireshark的图形界面友好,但tcpdump的灵活性和高度定制化使其在网络管理员中广受欢迎。

3. TsharkTshark是Wireshark的命令行版本,与Wireshark相比,Tshark更适用于在服务器上进行远程流量捕获和分析。

它可以以类似tcpdump的方式进行实时监控和抓包,并生成保存的报告文件以供后续分析。

4. BroBro是一款功能强大的网络流量分析平台。

它提供了广泛的流量分析功能,包括流量捕获、协议解析、事件检测等。

Bro还支持编写自定义的脚本和插件,以满足不同用户的需求。

作为一款开源工具,Bro有着活跃的社区支持和更新。

二、网络流量分析技巧1. 设置适当的过滤器在进行流量分析之前,设置适当的过滤器可以帮助我们筛选出感兴趣的数据包。

通过过滤器,我们可以根据协议、源IP地址、目标IP地址等条件过滤数据包,提高分析的效率。

2. 关注异常流量异常流量通常是网络安全问题的重要指标。

wireshark分析HTTP

wireshark分析HTTP利⽤Wireshark分析协议HTTP⼀、实验⽬的分析HTTP协议⼆、实验环境与因特⽹连接的计算机,操作系统为Windows,安装有Wireshark、IE等软件。

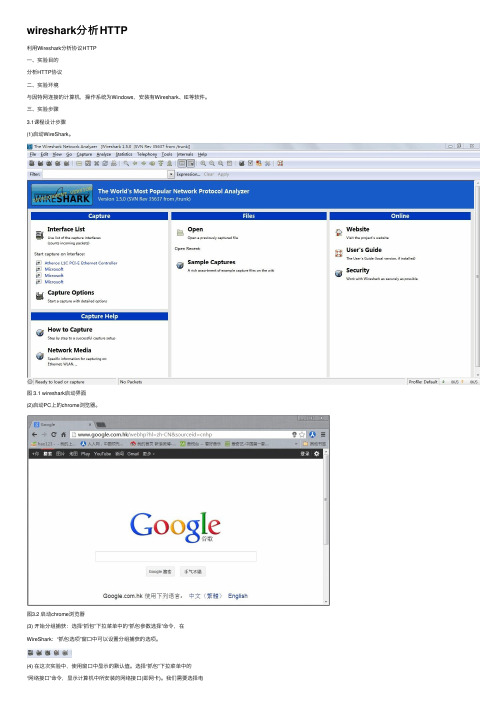

三、实验步骤3.1课程设计步骤(1)启动WireShark。

图 3.1 wireshark启动界⾯(2)启动PC上的chrome浏览器。

图3.2 启动chrome浏览器(3) 开始分组捕获:选择“抓包”下拉菜单中的“抓包参数选择”命令,在WireShark:“抓包选项”窗⼝中可以设置分组捕获的选项。

(4) 在这次实验中,使⽤窗⼝中显⽰的默认值。

选择“抓包”下拉菜单中的“⽹络接⼝”命令,显⽰计算机中所安装的⽹络接⼝(即⽹卡)。

我们需要选择电脑真实的⽹卡,点击后显⽰本机的IP地址。

(5) 随后,点击“开始”则进⾏分组捕获,所有由选定⽹卡发送和接收的分组都将被捕获。

图3.4 抓包选项设置(6) 待捕获⼀段时间,关闭浏览器,选择主窗⼝中有的“stop”按钮,可以停⽌分组的捕获。

图3.5 结束按钮3.2 抓包并分析过程这次实验通过分析打开⾕歌主页来分析http协议的作⽤。

在filter中输⼊http进⾏筛选。

wireshark所抓的含有http请求报⽂的帧:图3.6 打开⾕歌主页抓到的HTTP包对打开⾕歌⽹页这个事务进⾏分析:在浏览器中输⼊⾕歌主页地址,敲击回车的过程中,浏览器向DNS请求解析/doc/263e29c283d049649b665872.html 的IP地址。

域名系统DNS 解析出⾕歌服务器的IP地址为173.194.72.199在这个过程中本机IP 10.10.22.75。

然后浏览器与服务器建⽴TCP连接(服务器端的IP地址为173.194.72.199,端⼝是80)。

然后浏览器发出取⽂件命令:GET /webhp?hl=zh-CN&sourceid=cnhp HTTP/1.1\r\n。

服务器给出响应把⽂件(text/html)发送给浏览器,浏览器显⽰text/html中的所有⽂本。

实验7 利用分组嗅探器(Wireshark)分析协议HTTP和DNS

实验七利用分组嗅探器(Wireshark)分析协议HTTP和DNS一、实验目的1、分析HTTP协议2、分析DNS协议二、实验环境与因特网连接的计算机网络系统;主机操作系统为Windows;Wireshark、IE 等软件。

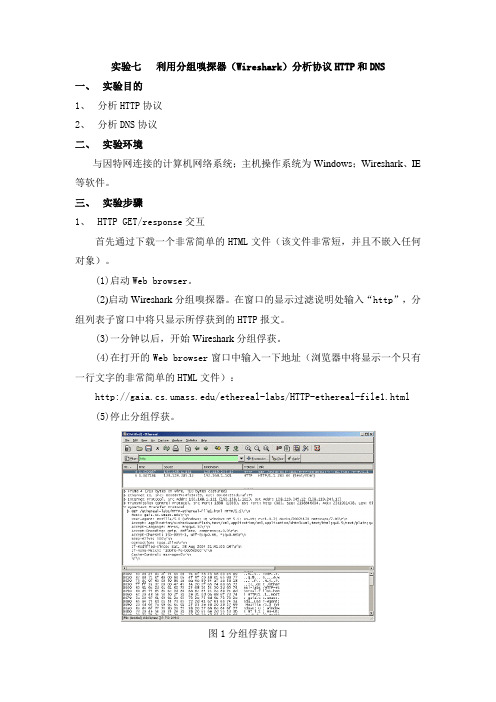

三、实验步骤1、HTTP GET/response交互首先通过下载一个非常简单的HTML文件(该文件非常短,并且不嵌入任何对象)。

(1)启动Web browser。

(2)启动Wireshark分组嗅探器。

在窗口的显示过滤说明处输入“http”,分组列表子窗口中将只显示所俘获到的HTTP报文。

(3)一分钟以后,开始Wireshark分组俘获。

(4)在打开的Web browser窗口中输入一下地址(浏览器中将显示一个只有一行文字的非常简单的HTML文件):/ethereal-labs/HTTP-ethereal-file1.html(5)停止分组俘获。

图1分组俘获窗口2、HTTP 条件GET/response交互(1)启动浏览器,清空浏览器的缓存(在浏览器中,选择“工具”菜单中的“Internet选项”命令,在出现的对话框中,选择“删除文件”)。

(2)启动Wireshark分组俘获器。

开始Wireshark分组俘获。

(3)在浏览器的地址栏中输入以下URL:/ethereal-labs/HTTP-ethereal-file2.html 你的浏览器中将显示一个具有五行的非常简单的HTML文件。

(4)在你的浏览器中重新输入相同的URL或单击浏览器中的“刷新”按钮。

(5)停止Wireshark分组俘获,在显示过滤筛选说明处输入“http”,分组列表子窗口中将只显示所俘获到的HTTP报文。

3、获取长文件(1)启动浏览器,将浏览器的缓存清空。

(2)启动Wireshark分组俘获器。

开始Wireshark分组俘获。

(3)在浏览器的地址栏中输入以下URL:/ethereal-labs/HTTP-ethereal-file3.html 浏览器将显示一个相当大的美国权力法案。

网络分析系列之五Wireshark介绍与优缺点分析

网络分析系列之五Wireshark介绍与优缺点分析作为全球使用与开发维护人数最多的数据包分析软件,Wireshark深受广大协议分析爱好者、网络运维工程师及科研人员的青睐。

从本节开始,将逐步深入介绍Wireshark的相关内容,包括产品安装、配置和使用等信息。

Wireshark简史WiresharkWireshark优缺点在很多地方,只看到有人介绍Wireshark的优点。

但在现代企业级环境中快速采集和分析数据包,尤其动辄跟业务、应用及用户性能问题的智能告警和关联分析,使用Wireshark通过传统的方式进行分析和故障定位,效率低下不说,有些功能则无法实现。

Wireshark优点Wireshark在日常应用中具有许多优点,无论你是初学者还是数据包分析专家, Wireshark都能通过丰富的功能来满足你的需要。

支持的协议Wireshark在支持协议的数量方面是出类拔萃的,目前已提供了超过上千种种协议的支持。

这些协议包括从最基础的IP协议和DHCP协议到高级的专用协议比如Appletalk和Bittorrente等。

由于Wireshark在开源模式下进行开发,每次更新都会增加一些对新协议的支持。

当然,在一些特殊情况下,Wireshark可能并不支持你所要的协议,你还可以通过目己编写代码提供相应的支持,并提供给Wireshark的开发者,以便于使之能被包含在之后版本中。

用户友好度Wireshark的界面是数据包嗅探工具中最容易理解的工具之一、基于GUI,并提供了清晰的菜单栏和简明的布局。

为了增强实用性,它还提供了不同协议的彩色高亮,以及通过图形展示原始数据细节等不同功能。

与 tcpdump使用复杂命令行的那些数据包嗅探工具相比, Wireshark的图形化界面对于那些数据包分析的初学者而言,是十分方便的。

价格程序支持一个软件的成败通常取決于其程序支持的好坏。

虽然像Wireshark这样的自由分发软件很少会有正式的程序支持,而是依赖于开源社区的用户群,但是幸运的是, Wireshark社区是最活跃的开源项目社区之ー。

网络抓包工具WireShark网络性能分析

WireShark网络性能分析

最近生产上出现一个性能问题,表现为:行情延时5s左右。

从log一路追查下去,发现是我们自己写的一个行情网关(部署在xx.xx.xx.132)<->第三方的中转网关(部署在xx.xx.xx.133)之间的通信产生的。

Who to blame? 这是个问题,是我们的行情网关、网络、还是第三方的中转网关。

所以想到用WireShark抓包进行分析。

抓到的包在这里:CaptureData-20160905.pcapng,用WireShark打开后,在统计里有很多有用的信息,有用的是这几个:

捕获文件属性:能看到基本信息,抓包起始时间、跨度(01:04,共64秒)、大小(7624KB)、分组(28068个包)等

协议分级:能看到各级协议的包的占比

IO图表:能看到每秒的包数量,还可以自定义过滤器,对Y轴加一些sum、count、avg等统计方法

TCP-时间序列:很能反映通信特征,任何一方的seq不变表示不再发数据,只发长度为0的应答包

TCP-吞吐量:反映每秒吞吐的包长度

TCP-往返时间:rtt round trip time, 这个图很能说明132处理的快,133发的慢TCP-窗口尺寸:表示一方接收数据的能力,132一直在5万以上,而133到过0 首先要设置合适的过滤器,过滤出我们感兴趣的包,试下来最有用的是:ip.addr == xx.xx.xx.132 && ip.addr == xx.xx.xx.133。

通过分析,整个60秒的通信过程分为3个。

Wireshark抓包分析HTTPS与HTTP报文的差异

Wireshark抓包分析HTTPS与HTTP报⽂的差异⼀、什么是HTTPS:HTTPS(Secure Hypertext Transfer Protocol)安全超⽂本传输协议它是⼀个安全通信通道,它基于HTTP开发,⽤于在客户计算机和服务器之间交换信息。

它使⽤安全套接字层(SSL)进⾏信息交换,简单来说它是HTTP的安全版。

它是由Netscape开发并内置于其浏览器中,⽤于对数据进⾏压缩和解压操作,并返回⽹络上传送回的结果。

HTTPS实际上应⽤了Netscape的安全全套接字层(SSL)作为HTTP应⽤层的⼦层。

(HTTPS使⽤端⼝443,⽽不是象HTTP那样使⽤端⼝80来和TCP/IP进⾏通信。

)SSL使⽤40 位关键字作为RC4流加密算法,这对于商业信息的加密是合适的。

HTTPS和SSL⽀持使⽤X。

509数字认证,如果需要的话⽤户可以确认发送者是谁。

⼆、HTTPS和HTTP的区别:https协议需要到ca申请证书,⼀般免费证书很少,需要交费。

http是超⽂本传输协议,信息是明⽂传输,https 则是具有安全性的ssl加密传输协议 http和https使⽤的是完全不同的连接⽅式⽤的端⼝也不⼀样:前者是80,后者是443。

http的连接很简单,是⽆状态的 HTTPS协议是由SSL+HTTP协议构建的可进⾏加密传输、⾝份认证的⽹络协议要⽐http协议安全。

三、⽐较操作步骤:***https传输中抓包***1.开启wireshark并配置受监听的⽹卡,点击捕获->选项2.选择正在使⽤的⽹卡,点击开始。

3.电脑中开启浏览器或其他应⽤的时候都会有流量产⽣,有流量产⽣就会被wireshark捕捉到,下图为刚刚开启wireshark后的捕捉状态,会抓到各种各样的流量,稍后我们会进⾏过滤操作。

4.浏览器中输⼊带有https的⽹址,让wireshrk可以抓到包。

5.再次返回到wireshark页⾯,然后在应⽤显⽰过滤器⼀栏中输⼊过滤语句,本例中输⼊ip.dst == 192.168.12.93,即指定wireshark只列出⽬标地址是192.168.12.93的流量。

第六节-httpwatch 、wireshark等抓包工具应用

10.6 httpwatch 、wireshark等抓包工具应用

1) HTTPWATCH 抓包过程

这个软件适用于网页无法打开,视频网站观看视频卡,网页游戏卡、无法打开等网页类的问题。

首先,打开IE在工具兰中点击httpwatch打开软件。

打开软件后在网页下方会生成一个新的窗口。

按红色record按钮,开始抓包,抓包开始后打开要抓包的网页。

抓包开始后,在地址栏输入要抓包的网站网址,待网站完全打开后抓包完成。

视频抓包在视频播放几分钟后可以完成抓包。

点击“stop”完成抓包。

点击“save”,保存抓包结果

6.2 Wireshark抓包过程

wireshark是非常流行的网络封包分析软件,功能十分强大。

可以截取各种网络封包,显示网络封包的详细信息。

使用wireshark进行网络分析的人须了解网络协议,否则就看不懂wireshark了。

为了安全考虑,wireshark只能查看封包,而不能修改封包的内容,或者发送封包。

wireshark 启动界面如下:

Wireshark软件抓包:适用于无法正常连接网络的客户端类软件抓包,主要抓取经过网卡的数据包。

wireshark是捕获机器上的某一块网卡的网络包,当你的机器上有多块网卡的时候,你需要选择一个网卡。

软件打开后的界面是这样的,单击接口列表或左上角快捷按钮,选择网卡后开始抓包。

然后点击"开始"按钮, 开始抓包。

在软件开始抓包3-5分钟后可按“停止”按钮进行停止。

停止后单击“保存”按钮将抓包结果保存,抓包结束。

利用wireshark分析HTTP协议实验报告

利用wireshark分析HTTP协议实验报告实验目的:通过利用Wireshark分析HTTP协议,实验理解HTTP协议的工作原理和常见的HTTP请求和响应消息的格式,并学会利用Wireshark工具进行网络流量分析和调试。

实验步骤:1.实验环境准备:b. 打开Wireshark工具,并选择适当的网络接口开始抓包。

2.抓取HTTP协议数据包:a. 在Wireshark工具中点击“开始”按钮,开始抓包。

c. 在Wireshark工具中停止抓包。

3.分析HTTP消息:a. 在Wireshark工具中选择一个HTTP数据包,并展开协议分析窗口。

b.分析HTTP请求消息的格式,包括请求方法、URL、HTTP版本、请求头和请求体等。

c.分析HTTP响应消息的格式,包括状态码、状态描述、响应头和响应体等。

4.进行HTTP会话分析:a. 在Wireshark工具中选择一个HTTP请求数据包,并右击菜单选择“Follow TCP Stream”选项。

b.分析TCP流的数据包,包括请求和响应的传输数据等。

5.进行HTTP分片分析:a. 在Wireshark工具中选择一个HTTP数据包,并展开协议分析窗口。

b.分析数据包的分片情况,包括分片的数量和分片的大小等。

6.进行HTTP身份认证分析:a. 在Wireshark工具中选择一个HTTPS数据包,并展开协议分析窗口。

b.分析HTTPS数据包的SSL/TLS握手过程和加密信息等。

实验结果:通过对Wireshark抓包和分析,我们可以得到一个完整的HTTP会话过程。

通过分析HTTP请求和响应消息的格式,可以了解到HTTP协议的工作原理和常见的消息头信息。

通过分析TCP流的数据包,可以了解到HTTP数据的传输情况和时序关系。

通过分析HTTP的分片情况,可以了解到HTTP数据在传输过程中可能发生的分片现象。

通过分析HTTPS数据包,可以了解到HTTPS协议的加密过程和身份认证机制。

实验四、使用wireshark网络分析器分析数据包

实验四、使用Wireshark网络分析器分析数据包一、实验目的1、掌握Wireshark工具的安装和使用方法2、理解TCP/IP协议栈中IP、TCP、UDP等协议的数据结构3、掌握ICMP协议的类型和代码二、实验内容1、安装Wireshark2、捕捉数据包3、分析捕捉的数据包三、实验工具1、计算机n台(建议学生自带笔记本)2、无线路由器n台四、相关预备知识1、熟悉win7操作系统2、Sniff Pro软件的安装与使用(见Sniff Pro使用文档)五、实验步骤1、安装WiresharkWireshark 是网络包分析工具。

网络包分析工具的主要作用是尝试捕获网络包,并尝试显示包的尽可能详细的情况。

网络包分析工具是一种用来测量有什么东西从网线上进出的测量工具,Wireshark 是最好的开源网络分析软件。

Wireshark的主要应用如下:(1)网络管理员用来解决网络问题(2)网络安全工程师用来检测安全隐患(3)开发人员用来测试协议执行情况(4)用来学习网络协议(5)除了上面提到的,Wireshark还可以用在其它许多场合。

Wireshark的主要特性(1)支持UNIX和Windows平台(2)在接口实时捕捉包(3)能详细显示包的详细协议信息(4)可以打开/保存捕捉的包(5)可以导入导出其他捕捉程序支持的包数据格式(6)可以通过多种方式过滤包(7)多种方式查找包(8)通过过滤以多种色彩显示包(9)创建多种统计分析五、实验内容1.了解数据包分析软件Wireshark的基本情况;2.安装数据包分析软件Wireshark;3.配置分析软件Wireshark;4.对本机网卡抓数据包;5.分析各种数据包。

六、实验方法及步骤1.Wireshark的安装及界面(1)Wireshark的安装(2)Wireshark的界面启动Wireshark之后,主界面如图:主菜单项:主菜单包括以下几个项目:File包括打开、合并捕捉文件,save/保存,Print/打印,Export/导出捕捉文件的全部或部分。

利用wireshark分析HTTP协议

利用wireshark分析HTTP协议HTTP协议是一种为了Web浏览器和Web服务器之间进行通信而设计的协议。

它定义了客户端和服务器之间传输数据的规则、格式和约定。

本文将利用Wireshark来分析HTTP协议的工作原理和数据传输过程。

Wireshark是一款流行的网络协议分析工具,它可以捕获网络数据包并进行详细的分析。

为了分析HTTP协议,我们需要在Wireshark中设置过滤器来捕获HTTP数据包。

当我们在浏览器中输入网址并按下回车键时,浏览器将发送一系列HTTP请求到服务器。

通过Wireshark捕获的数据包,我们可以看到每个请求的详细信息。

HTTP请求由几个部分组成,包括请求行、请求头和请求体。

请求行包括请求方法(GET、POST等)、请求的URL和使用的协议版本。

请求头包括一些额外的信息如Host、User-Agent、Accept等。

请求体根据请求的类型可能包含数据。

在Wireshark的捕获结果中,我们可以看到每个HTTP请求的详细信息,包括请求方法、URL、协议版本和请求头字段。

通过查看这些信息,我们可以了解每个请求的具体内容和目的。

对于HTTP响应,它包含了服务器返回给客户端的数据。

响应也由几个部分组成,包括响应状态行、响应头和响应体。

响应状态行包括协议版本、状态码和状态描述。

响应头包括一些额外的信息如Server、Content-Type、Content-Length等。

响应体包含实际的数据。

通过Wireshark,我们可以查看每个HTTP响应的详细信息,包括协议版本、状态码、状态描述和响应头字段。

我们还可以通过查看响应体来获取服务器返回的实际数据。

在Wireshark的捕获结果中,我们可以看到HTTP请求和响应之间的往返,也就是请求和响应的交互过程。

通过查看每个数据包的时间戳,我们可以估计出数据传输的延迟和效率。

此外,通过Wireshark还可以分析HTTP协议的性能和安全性。

HTTP报文格式及WireShark抓包分析

HTTP报⽂格式及WireShark抓包分析HTTP请求报⽂格式在这个请求格式之中空⾏是必不可少的⼀⾏。

空⾏之后是请求实体。

⼀个具体的HTTP请求报⽂格式如下:GET /su?wd=www.&action=opensearch&ie=UTF-8 HTTP/1.1Host: Connection: keep-aliveUser-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/71.0.3578.98 Safari/537.36Accept-Encoding: gzip, deflateAccept-Language: zh-CN,zh;q=0.9Cookie: BAIDUID=C2208EC4A287F1C78E1868E06C12C32F:FG=1; BIDUPSID=B7762029AFC604941206D91099D1D897; PSTM=1545827421; BDUSS=WFMRW5qRVBQRDhxNDN0UEpSMlJzZWhJTklITGY3eUVmLTFFeX5iNzY3RDQ1MHRjQV 请求格式之中的⽅法是指GET,PSOT,HEAD等⽅法。

get⽅法是获取URL指定资源。

使⽤GET ⽅法时,可以将请求参数和对应的值附加在 URI 后⾯,利⽤⼀个问号(“?”)将资源的URI和请求参数隔开,参数之间使⽤与符号(“&”)隔开。

⼀般适合于请求信息⽐较短的场合。

使⽤URL请求也会把信息暴露出来。

post请求⼀般是客户端提交给服务器的表单数据。

当然,如果是上传⽂件,也应当使⽤post请求。

post请求还可以较get请求更好的隐藏信息。

head⽅法与get⽤法相同,但没有响应实体。

URI是Uniform Resource Identifiers的缩写,它是URL的⼀种扩展,我们在HTTP协议中使⽤的URI其实都是URL。

Wireshark软件分析网络装包(HTTP协议)

Wireshark软件分析⽹络装包(HTTP协议)Wireshark软件分析⽹络装包(HTTP)Wireshark是⾮常流⾏的⽹络封包分析软件,功能⼗分强⼤。

可以截取各种⽹络封包,显⽰⽹络封包的详细信息。

Wireshark开始界⾯(笔者版本Version 2.4.3 (v2.4.3-0-g368ba1ee37))1. ⾸先要看图中红⾊圈中展⽰,需要你指定获取哪个连接的⽹络包,如果你电脑上有多个连接,则该红⾊圈中会有多个连接需要你指定选择。

本次⼩编电脑中只有⼀个连接(⽆线连接),其余的本地连接和⽆线连接都被⼩编本地禁⽤。

如下双击Wireshark主界⾯上的《⽆线⽹络连接》,即红⾊圈中字,Wireshark做好准备截取⽹络请求,此时Wireshark主界⾯如下(刚开始打开主界⾯的时候是空⽩的,但是由于⼩编电脑⼀直在连着⽹,不停的有⽹络包刷进来,)其中红⾊圈中的部分是不是就对应了我们前⾯讲述的HTTP连接建⽴的三次握⼿?1. 第⼀步由客户端(192.168.1.19)即⼩编本机电脑发送⼀个SYN=0包给服务器(183.232.231.117)。

2. 服务端收到客户端的SYN包之后,回复⼀个SYN+ACK包,其中ACK=(0+1)=1, SYN=03. 客户端收到服务端的SYN包之后,回复⼀个ACK=1给服务端。

此时,三次握⼿完成,⼀个HTTP连接通道建⽴。

下⾯可以发送数据。

从Wireshark中不仅仅可以看出HTTP连接建⽴的三次握⼿,还可以看到HTTP请求建⽴过程中对应的链路层,⽹络层,物理层等相关层的详细信息,不知道⼤家还记得与否,我们曾经给⼤家介绍了HTTP请求五层模型和OSI的七层模型之间的⼀个对应关系,如下图那么我们怎么从Wireshark中的截包中得到对应层的相关信息呢?今天先给⼤家简单介绍以下如何去看,怎么去分析我们留着后续慢慢展开。

由此看到,我们通过Wireshark不仅仅可以分析HTTP报⽂的请求和响应,还可以观察其他层的相关信息,⽐如物理层,数据链路层,⽹络层(IP协议)以及传输层(TCP协议)的相关信息。

用Wireshark进行HTTP协议分析

TCP/IP 实验报告实验1 用Wireshark进行HTTP协议分析学院计算机学院专业网络工程班级1班姓名刘小芳学号410090401272012.51.1 实验性质本实验为操作分析性实验。

1.2 实验目的1. 掌握Wireshark软件的基本使用方法。

2. 掌握基本的网络协议分析方法。

3. 使用Wireshark抓包工具,分析HTTP数据报的格式。

4. 加深理解HTTP协议的原理及其工作过程。

1.3 实验环境1. 硬件环境:PC机1台。

2. 网络环境:PC机接入LAN或Internet。

物理地址:00-E0-4C-00-16-78Ip地址:192.168.0.1313. 软件环境:Windows操作系统和Wireshark软件。

1.4 实验学时2学时(90分钟)。

1.5 实验内容与要求1.5.1 启动Wireshark协议分析工具1.5.2 抓取HTTP数据包1.5.3分析HTTP报文1. The Basic HTTP GET/response interaction1. Is your browser running HTTP version 1.0 or 1.1? What version of HTTP is the server running?HTTP 1.12. What languages (if any) does your browser indicate that it can accept to the server?Accept-Language: zh-cn\r\n3.What is the IP address of your computer? Of the server? 192.168.0.131 128.238.38.1604.What is the status code returned from the server to your browser?200 ok5.When was the HTML file that you are retrieving last modified at the server20 May 2013 09:42:43 GMT\r\n6.How many bytes of content are being returned to your browser?4297. By inspecting the raw data in the packet content window, do you see any headerswithin the data that are not displayed in the packet-listing window? If so, nameOne.有2. The HTTP CONDITIONAL GET/response interactionAnswer the following questions:8. Inspect the contents of the first HTTP GET request from your browser to the server. Do you s ee an “IF-MODIFIED-SINCE” line in the HTTP GET?有9. Inspect the contents of the server response. Did the server explicitly return the contents of the file? How can you tell?有HTTP/1.1 200 OK\r\n10. Now inspect the contents of the second HTTP GET request from your browser to the server. Do you see an “IF-MODIFIED-SINCE:” line in the HTTP GET? Ifso, what information follows the “IF-MODIFIED-SINCE:” header?没有11. What is the HTTP status code and phrase returned from the server in response tothis second HTTP GET? Did the server explicitly return the contents of the file?200 没有3. Retrieving Long DocumentsAnswer the following questions:12.How many HTTP GET request messages were sent by your browser?113. How many data-containing TCP segments were needed to carry the single HTTP response?414. What is the status code and phrase associated with the response to the HTTP GET request?Code 200 phrase ok15. Are there any HTTP status lines in the transmitted data associated with a TCPinduced“Continuation”?no1.6 实验总结http协议工作原理HTTP协议的主要特点可概括如下:1.支持客户/服务器模式。

基于wireshark的HTTP协议分析

长沙理工大学计算机与通信工程学院《计算机网络》课程设计报告学院计算机与通信工程专业通信工程班级通信1003班学号 2学生姓名赵旋指导教师熊兵课程成绩完成日期 2013年7月11日课程设计成绩评定院系计算机与通信工程专业通信工程班级1003 学号2学生姓名赵旋指导教师熊兵指导教师对学生在课程设计中的评价指导教师成绩指导教师签字年月日课程设计答辩组对学生在课程设计中的评价答辩组成绩答辩组长签字年月日课程设计综合成绩注:课程设计综合成绩=指导教师成绩×60%+答辩组成绩×40%课程设计任务书计算机与通信工程学院通信工程专业基于Wireshark的HTTP协议分析学生姓名:赵旋指导老师:熊兵摘要本文通过协议分析工具Wireshark软件作为HTTP协议的设计平台,通过对连接网页时用Wireshark进行抓取协议,再过滤得到HTTP协议。

并分析HTTP协议从而了解HTTP协议的数据包。

通过此次课设了解并且学会使用Wireshark软件,学会如何利用Wireshark进行捕获抓包、过滤对协议进行分析,而且进一步掌握HTTP协议。

关键词Wireshark;数据包;HTTP协议1引言经过计算机网络基础前面时间的学习,使我们对网络应用层的协议有了一定的了解。

协议就像一门语言,需要定义语法、语意和语序(时序、同步)。

语法即为协议的具体格式;语意定义了具体格式中具体指代,比如说,空一行后的数据表示为数据字段;就目前说掌握的只是而言,我对语序的理解还不是很清楚,这里就不加赘述。

下面将主要从应用层的协议出发,利用我们所学习过的知识,对不同的应用请求响应过程进行分析,探究在不同网络工作环境下网络协议的变化。

1。

1课程设计目的(1) 熟悉并掌握WireShark的基本操作,了解网络协议实体间的交互以及报文交换.(2)通过对WireShark抓包实例进行分析,进一步加深对常用网络协议的理解,如DNS和HTTP协议。

Wireshark, Sniffer and Omnipeek三款网络分析工具的比较

Wireshark, Sniffer and Omnipeek三款网络分析工具的比较一、网络分析软件概述自从网络出现以来,网络故障就没有停止过。

如何快速、准确地定位故障和保持网络的稳定运行一直是人们追求的目标。

为了分析网络故障的原因,一类专业的网络分析软件便产生了。

网络分析软件充当了网络程序错误的检修工具,开发人员使用它发现协议开发中的BUG,很多人使用它监听网络数据,同时也是检查安全类软件的辅助工具。

网络分析软件从产生到现在已经经历了三个阶段:第一阶段是抓包和解码阶段。

早期的网络规模比较小、结构比较简单,因此网络分析软件主要是把网络上的数据包抓下来,然后进行解码,以此来帮助协议设计人员分析软件通信的故障。

第二阶段是专家系统阶段。

网络分析软件通过抓下来的数据包,根据其特征和前后时间戳的关系,判断网络的数据流有没有问题,是哪一层的问题,有多严重。

专家系统不仅仅局限于解码,更重要的是帮助维护人员分析网络故障,专家系统会给出建议和解决方案。

第三阶段是把网络分析工具发展成网络管理工具。

网络分析软件作为网络管理工具,部署在网络中心,能长期监控,能主动管理网络,能排除潜在问题。

二、三款软件的特点1.Wireshark 0.99.4Wireshark是一款高效免费的网络抓包分析工具。

它可以捕获并描述网线当中的数据,如同使用万用表测量电压一样直观地显示出来。

在网络分析软件领域,大多数软件要么晦涩难懂要么价格昂贵,Wireshark改变了这样的局面,它的最大特点就是免费、开源和多平台支持。

Wireshark几乎可以运行于所有流行的操作平台,如MS Windows、Mac OS、Linux、FreeBSD、HP-UX、NetBSD、Solaris/i386、Solaris/sparc等等。

尽管Wireshark 可以在很多操作平台使用,但它支持的传输媒介主要是Ethernet。

只有Linux平台下Wireshark支持802.11及Token Ring、FDDI和ATM。

实验六利用Wireshark分析协议HTTP

实验六利用Wireshark分析协议HTTP 实验六:利用Wireshark分析HTTP协议一、实验目的1. 掌握使用Wireshark分析HTTP协议的基本方法;2.理解HTTP协议的工作原理;3.掌握HTTP请求和响应的结构和字段。

二、实验原理HTTP(HyperText Transfer Protocol)是一种应用层协议,用于传输超文本信息,是Web的基础协议。

HTTP协议工作原理:1.客户端向服务器发送一个HTTP请求;2.服务器接收到请求后,处理并返回一个HTTP响应;3.客户端接收到HTTP响应,解析并展示相应的内容。

HTTP请求的结构:1.请求行:包括请求方法、请求URL和协议版本;2. 请求头:包含关于客户端请求的附加信息,如User-Agent、Content-Type等;3.请求体:包含HTTP请求的主体内容,通常用于POST请求。

HTTP响应的结构:1.状态行:包括协议版本、状态码和状态描述;2. 响应头:包含关于服务器响应的附加信息,如Content-Type、Content-Length等;3.响应体:包含HTTP响应的主体内容,通常为HTML、图片、音视频等数据。

三、实验步骤2. 打开Wireshark,并选择网络接口进行网络抓包;3.进行HTTP通信,如打开一个网页、发送一个表单等;4. 在Wireshark中查找并分析抓取的HTTP数据包。

四、实验实施1. 打开Wireshark,选择一个可用的网络接口(通常为以太网)进行抓包;2.启动抓包,点击“开始”按钮;3.进行HTTP通信,如在浏览器中打开一个网页(如百度首页);4. 在Wireshark中查看抓取到的HTTP数据包。

分析HTTP请求:6. 选中一个HTTP请求数据包,展开“Hypertext Transfer Protocol”部分;7.查看请求行信息,包括请求方法、请求URL和协议版本;8. 展开“Hypertext Transfer Protocol”部分中的“Headers”部分,查看请求头信息;9. 如果有请求体,可以展开“Hypertext Transfer Protocol”部分中的“Entity body”部分,查看请求体内容。