ISO27001资产盘点及风险评估表

合集下载

ISO27001重要资产威胁识别表汇编

重要资产威胁识别表

(ISO27001-2013)

表1-1:重要硬件资产威胁识别表

重要资产威胁识别表--硬件资产

资产名称资产描述威胁类部门

台式机网关/SVN服务器

Bugzilla/FTP/Web服务

器

Trac服务器操作失误

滥用权限

系统漏洞攻击

设备硬件故障

社会工程威胁

维护错误

未授权访问系统资源物理访问失控

电磁干扰

系统负载过载

机架式服务器Mail服务器操作失误

滥用权限

系统漏洞攻击

设备硬件故障

社会工程威胁

维护错误

未授权访问系统资源

物理访问失控

电磁干扰

系统负载过载

笔记本电脑木马后门攻击

设备硬件故障

网络病毒传播

未授权访问系统资源

社会工程威胁

台式机木马后门攻击

设备硬件故障

网络病毒传播

未授权访问系统资源

社会工程威胁

表1-2 重要应用系统资产威胁识别表

重要资产威胁识别表--应用系统

序号资产名称威胁类部门1 SVN业务系统篡改用户或业务数据信息

控制和破坏用户或业务数据

滥用权限泄漏秘密信息

数据篡改

探测窃密

未授权访问

未授权访问系统资源

用户或业务数据的窃取

2 Iptables防火墙

系统操作失误

访问控制策略管理不当维护错误

未授权访问资源

原发抵赖

表1-3 重要文档和数据资产威胁识别表

重要资产威胁识别表--文档和数据

序号资产名称威胁类部门1 DVB-J项目开发资料滥用权限开发部。

ISO27001-2013信息资产风险评估表

员工能力有限

工作中断

离职或突发事件

部门:市场部

部门:市场部

现有控制措施

1、员工有保密协议; 2、责任分割; 对数据进行备份 服务采购加强 访问加密、备份 定期保养维护 系统定期升级 专人专管 防病毒

保密培训、签员工保密协议 实行员工年度培训计划 责任分离、招聘新人

措施评价

控制措施有 效

控制措施有 控制措施有 控制措施有 控制措施有 控制措施有 控制措施有 控制措施有

信息资产风险评估表

资产类别 资产名称 重要等级

威胁列表

脆弱性列表

数据

客户信息 销售合同

硬件ቤተ መጻሕፍቲ ባይዱ办公电脑

人员 市场人员

员工泄密

员工保密意识差

4 人员误操作或有意篡改 文件易修改

云服务出现问题

云服务商问题

遗失或失窃

意外事件

硬件故障

老化

3

系统故障 偷盗丢失

系统漏洞 易携带

病毒攻击

网络

员工泄密

员工意志薄弱

3

工作瓶颈

措施有效 措施有效 措施有效

威胁发生 的频率

脆弱性严 重程度

风险度值

风险级别

2

1

6

2

2

1

6

2

2

1

6

2

2

1

6

2

2

1

6

2

3

1

9

2

2

1

6

2

2

1

6

2

2

1

6

2

2

1

6

2

2

1

6

2

GBT22080:2016信息资产风险评估表-综合部

长期病假 泄密 离职

库存现金盘点表、银行对账单及余额 调节表 10

4

金蝶财务软件中的账务数据

4

16

银行系统

4

28

专用电脑

4

容易损毁 容易丢失 非法访问 非法访问 信息不准确 容易变更 容易变更 容易变更 防护措施不力 防护措施不力 管理环节不强 访问控制不严 格 防护措施不力 防护措施不力 管理环节不强 访问控制不严 格 非法访问 非法访问 信息不准确 容易变更 容易变更 容易变更 非法访问 非法访问 信息不准确 容易变更 容易变更 容易变更 非法访问 非法访问 信息不准确 容易变更 容易变更 容易变更 非法访问 非法访问 信息不准确 容易变更 容易变更 容易变更

组织管理 人员管理 人员管理

4 副总、出纳

险评估表

编制日期:2018.04.10 脆弱性等级 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 风险数值表 7 7 7 7 7 7 7 7 7 7 7 7 7 7 7 7 7 7 7 7 7 7 7 7 7 7 7 7 7 7 7 7 7 7 7 7 7 7 7 7 7 7 7 风险级别 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 风险认可 可接受风险 可接受风险 可接受风险 可接受风险 可接受风险 可接受风险 可接受风险 可接受风险 可接受风险 可接受风险 可接受风险 可接受风险 可接受风险 可接受风险 可接受风险 可接受风险 可接受风险 可接受风险 可接受风险 可接受风险 可接受风险 可接受风险 可接受风险 可接受风险 可接受风险 可接受风险 可接受风险 可接受风险 可接受风险 可接受风险 可接受风险 可接受风险 可接受风险 可接受风险 可接受风险 可接受风险 可接受风险 可接受风险 可接受风险 可接受风险 可接受风险 可接受风险 可接受风险 处置计划

库存现金盘点表、银行对账单及余额 调节表 10

4

金蝶财务软件中的账务数据

4

16

银行系统

4

28

专用电脑

4

容易损毁 容易丢失 非法访问 非法访问 信息不准确 容易变更 容易变更 容易变更 防护措施不力 防护措施不力 管理环节不强 访问控制不严 格 防护措施不力 防护措施不力 管理环节不强 访问控制不严 格 非法访问 非法访问 信息不准确 容易变更 容易变更 容易变更 非法访问 非法访问 信息不准确 容易变更 容易变更 容易变更 非法访问 非法访问 信息不准确 容易变更 容易变更 容易变更 非法访问 非法访问 信息不准确 容易变更 容易变更 容易变更

组织管理 人员管理 人员管理

4 副总、出纳

险评估表

编制日期:2018.04.10 脆弱性等级 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 风险数值表 7 7 7 7 7 7 7 7 7 7 7 7 7 7 7 7 7 7 7 7 7 7 7 7 7 7 7 7 7 7 7 7 7 7 7 7 7 7 7 7 7 7 7 风险级别 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 3 风险认可 可接受风险 可接受风险 可接受风险 可接受风险 可接受风险 可接受风险 可接受风险 可接受风险 可接受风险 可接受风险 可接受风险 可接受风险 可接受风险 可接受风险 可接受风险 可接受风险 可接受风险 可接受风险 可接受风险 可接受风险 可接受风险 可接受风险 可接受风险 可接受风险 可接受风险 可接受风险 可接受风险 可接受风险 可接受风险 可接受风险 可接受风险 可接受风险 可接受风险 可接受风险 可接受风险 可接受风险 可接受风险 可接受风险 可接受风险 可接受风险 可接受风险 可接受风险 可接受风险 处置计划

ISO27001:2013信息安全目标及风险管理度有效性测量表

A.6 信息安全组织 A.7 人力资源安全

A.8 资产管理

A.9 访问控制 A.10 密码学 A.11 物理信息系统获取、开发和 1.信息系统开发过程测量 维护 A.15 供应商管理 A.16 信息安全事件管理 A.17 业务连续性管理 A.18 符合性 1.第三方服务管理测量 1.信息安全事件管理测量

信息安全目标 信息安全测量领域 A.5 安全方针 信息安全测量类别

年度测量结果统计表 测量频率 测量结果

1.方针及信息安全目标有效 每年1次 性测量 2.风险管理测量 每年1次 1.信息安全组织测量 1.人力资源管理测量 2.信息安全培训测量 1.资产识别表测量 2.数据和文档管理测量 3.设备管理测量 1.访问控制有效性测量 1.密码管理 1.物理环境测量 1.系统监控测量 2.防病毒及恶意软件测量 3.备份管理测量 4.软件和系统管理测量 1.保密协议测量 2.网络安全测量 3.电子消息测量 每6个月1次 每季度1次 每年1次 每年1次 每年1次 每年1次 每季度1次 每季度1次 每季度1次 每季度1次 每季度1次 每季度1次 每季度1次 每季度1次 每季度1次 每季度1次 每季度1次 每年1次 每季度1次

1.业务连续性计划有效性测 每6个月1次 1.合规性测量 每年1次

责任部门

信息安全目标年 度测量结果

ISO27001:2013运营部信息安全风险评估记录

2

存储介质故障

无备份安全策略

4

2

3

4

7

14

开发库其他文档

5

数据泄密

无访问控制

5

5

4

4

8

40

受控库其他文档

5

数据泄密

无访问控制

5

5

4

4

8

40

产品库其他文档

5

数据泄密

无访问控制

5

5

4

4

8

40

delphi

10

运行错误,无法使用

未及时打补丁

5

10

3

3

6

60

Sql server 2000

10

运行错误,无法使用

风险评估记录

部门:运营部

资产名称

重要度

面临威胁

脆弱性

暴露

影响①

容易度

措施

可能性②

风险

有效

① X ②

台式计算机

10

病毒感染

无杀毒软件

3

6

2

3

5

30

10

数据损坏丢失

无备份策略

5

10

4

3

7

70

10

数据泄密

无口令策略

4

8

4

4

8

64

服务器

10

非授权访问

配置被修改

4

8

4

4

8

64

10

病毒感染

无杀毒软件

3

6

2

3

5

30

10

进水

硬件损坏系统无法正常运行

2

存储介质故障

无备份安全策略

4

2

3

4

7

14

开发库其他文档

5

数据泄密

无访问控制

5

5

4

4

8

40

受控库其他文档

5

数据泄密

无访问控制

5

5

4

4

8

40

产品库其他文档

5

数据泄密

无访问控制

5

5

4

4

8

40

delphi

10

运行错误,无法使用

未及时打补丁

5

10

3

3

6

60

Sql server 2000

10

运行错误,无法使用

风险评估记录

部门:运营部

资产名称

重要度

面临威胁

脆弱性

暴露

影响①

容易度

措施

可能性②

风险

有效

① X ②

台式计算机

10

病毒感染

无杀毒软件

3

6

2

3

5

30

10

数据损坏丢失

无备份策略

5

10

4

3

7

70

10

数据泄密

无口令策略

4

8

4

4

8

64

服务器

10

非授权访问

配置被修改

4

8

4

4

8

64

10

病毒感染

无杀毒软件

3

6

2

3

5

30

10

进水

硬件损坏系统无法正常运行

2

ISO27001评估表

Business Impact Analysis (BIA)

Change Initiation Request (CIR)

Climate Control System

Glossary

Page 1 of 6 Page(s)

Shared Assessments Program

Standardized Information Gathering Questionuary 14, 2008

Cold Site

Complex Password Confidentiality Constituent Contractor DMZ (Demilitarized zone)

Enclosed Exception

External Vulnerability Scan

Acknowledgement of Acceptable Use Anti-Tailgating / Anti-Piggybacking Mechanism

Asset Classification Asset Control Tag Attribute

Baseline

Battery Biometric Reader Business Continuity Plan (BCP)

Externally Facing Extranet Facility

Fire Suppression System Firewall

Firewall Rule Fluid Sensor Gateway General Perimeter

Generator Hardware Systems Heat Detector

A remote facility that provides the equipment necessary for data and process restoration. A password that combines alphabetic and non-alphabetic characters, such as special or numeric characters. The protection of sensitive information from unauthorized disclosure and sensitive facilities from physical, technical, or electronic penetration or exploitation. An active employee or contractor. A contracted professional with expertise in a particular domain or area. A controlled network space, delimited by firewalls or other policy-enforcing devices, which is neither inside an organization's network nor directly part of the Internet. A DMZ is typically used to isolate an organization's most highly secured information assets while allowing pre-defined access to those assets that must provide or receive data outside of the organization. The access and services provided should be restricted to the absolute minimum required. Closed in, surrounded, or included within. A result that deviates from the norm or expectation. A systematic review process using software tools designed to search for and map systems for weaknesses in an application, computer or network, which is executed from a network address outside of the target network. The intent is to determine if there are points of weakness in the security control system that can be exploited from outside the network. In network terms, the network entry point that receives inbound traffic. Refers to an intranet that is partially accessible to authorized outsiders. A structure, building, or multiple structures or buildings in which operations are conducted for the services provided. These operations include handling, processing and storage of information, data or systems, as well as personnel that support the operations. A combination of sensors and equipment designed to detect the presence of heat/smoke/fire and actuate a fire retardant or fire extinguishing system. A set of related programs, located at a network gateway server that protects the resources of private networks from other networks. Firewalls can be application/proxy, packet filtering, or stateful based. Examples of firewalls are Cisco PIX, Check Point Firewall, Juniper NetScreen and Cyberguard. Though they contain some firewall functionality, routers are not included in this definition. Information added to the firewall configuration to define the organization's security policy through conditional statements that instruct the firewall how to react in a particular situation. A mechanical device sensitive to the presence of water or moisture that transmits a signal to a measuring or control instrument. A node on a network that facilitates the communication of information between two or more nodes. An area with fully enclosed walls that extend from floor to ceiling (beyond raised floors and ceilings) surrounding the secure perimeter. This may be the same floor as the secure perimeter, if shared by other tenants in the facility, or the facility itself. A device that converts mechanical energy to electrical energy; in this sense, an engine (usually fuel-powered) that provides electrical current as input to a power source. Includes servers and network devices. A mechanical device that is sensitive to temperature and transmits a signal to a measuring or control instrument.

【完整内容】ISO27001-2013信息安全管理体系信息安全风险评估表

3

99

1

增强员工法律、安全意识培训

3

2

66

1

3

2

66

4

1

YES

51

需求分析书

需求分析书

项目管理部

12

4

3

3

2

设备故障

4

缺乏定期更换计划

5

240

3

环境控制

4

3

144

2

2

1

24

4

1

YES

52

需求分析书

需求分析书

项目管理部

12

4

3

3

2

软件本身存在的漏洞

4

缺乏定期更换计划

4

192

2

设置自动更新补丁服务。

4

3

软件研发中心

12

4

3

3

2

遭盗用

3

被不法分子利用

4

144

2

专人保管设置权限

加强安全教育

3

3

108

2

1

3

36

4

1

YES

18

程序源代码

一般办公

软件研发中心

20

5

5

5

5

设备故障

4

缺乏定期更换计划

5

400

4

环境控制

4

3

240

3

2

1

40

4

1

YES

19

程序源代码

一般办公

软件研发中心

20

5

5

5

5

软件本身存在的漏洞

4

缺乏定期更换计划

99

1

增强员工法律、安全意识培训

3

2

66

1

3

2

66

4

1

YES

51

需求分析书

需求分析书

项目管理部

12

4

3

3

2

设备故障

4

缺乏定期更换计划

5

240

3

环境控制

4

3

144

2

2

1

24

4

1

YES

52

需求分析书

需求分析书

项目管理部

12

4

3

3

2

软件本身存在的漏洞

4

缺乏定期更换计划

4

192

2

设置自动更新补丁服务。

4

3

软件研发中心

12

4

3

3

2

遭盗用

3

被不法分子利用

4

144

2

专人保管设置权限

加强安全教育

3

3

108

2

1

3

36

4

1

YES

18

程序源代码

一般办公

软件研发中心

20

5

5

5

5

设备故障

4

缺乏定期更换计划

5

400

4

环境控制

4

3

240

3

2

1

40

4

1

YES

19

程序源代码

一般办公

软件研发中心

20

5

5

5

5

软件本身存在的漏洞

4

缺乏定期更换计划

2019年最新的ISO27001-2018信息安全风险识别评价分析评估表(ISMS信息安全风险评估)

网络传输中被 未使用密码技术 文件信息外泄

窃取

使用加密系统控

5

2 3 30 3 接受

制

瘟疫、火灾、爆 炸、雷击、恐怖 缺乏应急机制 袭击等

客户信息丢失,业务 5

开展产生困难

设置必要的放 1 2 10 1 接受

火,放雷机制

自然灾难:地 缺乏应急机制

震、洪水、台风

客户信息丢失,业务 5

开展产生困难

对重要数据进行 1 2 10 1 接受

炸、雷击、恐怖 缺乏应急机制

5

供开票及联 袭击等

工作开展困难

系

网络传输中被

未使用密码技术 文件信息外泄

5

窃取

自然灾难:地 缺乏应急机制

震、洪水、台风

文件信息丢失,人事 5

工作开展困难

合同报价等资料 放在上锁的文件 柜中

合同报价等资料 放在上锁的文件 柜中

设置必要的放 2 3 30 3 接受

火,放雷机制

采购合同

合同

SL-DATA-021

代理合同

SL-DATA-022

厂商报价

SL-DATA-014 报价、合同样本

SL-DATA-015 销售合同 SL-DATA-023 客户报价

合同

SL-DATA-024 客户合同

瘟疫、火灾、爆 炸、雷击、恐怖 缺乏应急机制 袭击等

文件信息丢失,人事 5

工作开展困难

自然灾难:地 缺乏应急机制

使用加密系统控 2 3 30 3 接受

制 对重要数据进行 定期移动硬盘备 1 2 10 1 接受 份

盗窃

存放缺乏保护

合同丢失,影响后续 5

服务或收款等内容

未经授权使用、 访问权限没有控 数据被删除,修改或

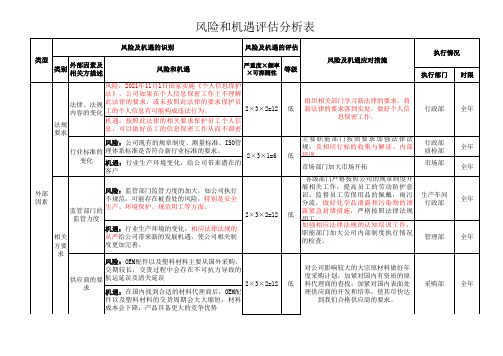

ISO风险和机遇分析评估表

成本会下降,产品具备更大的竞争优势

组织相关部门学习新法律的要求,将 低 新法律的要求落到实处,做好个人信

息保密工作。

主要职能部门按照要求加强法律法 规,及相应行标的收集与解读、内部 低 培训。

市场部门加大市场开拓

各级部门严格按照公司的规章制度开

展相关工作,提高员工的劳动防护意

识,监督员工劳保用品的佩戴,雨污

3.市场部要及时与客户沟通,熟悉客 户的相关要求。

风险:2021年供电部门出台严格的限电政策,

此举措严重影响了公司的排产与订单发货计划

第三方的要 。 求

3×3×2=18

机遇:精益求精,增加新设备,提高生产效

率,单位时间内较去年同期产出更多。

1.寻找出市政电力以外新能源,减少

生产设备对市政电力的依赖。

2×3×2=12

机遇:行业生产环境的变化,相应法律法规的

相关

从严给公司带来新的发展机遇,使公司相关制

方要

度更加完善。

求

风险:OEM配件以及塑料材料主要从国外采购,

交期较长,交货过程中会存在不可抗力导致的

供应商的要 求

航运延误及清关延误 机遇:在国内找到合适的材料代理商后,OEM配

2×3×2=12

件以及塑料材料的交货周期会大大缩短,材料

采购部

全年

风险:公司所在地社会形势比较稳定,失业率

本地失业率

较低,人员安全感较高,同时教育水平和人员 素质较好,公共假日和工作时间设置比较合

理,相对风险较小。

社会

安全感

机遇:公司目前所在区域的社会形势稳定,对

公司的稳定发展提供比较好的环境。

3×3×2=18

风险:1.如果防疫工作不到位,公司员工有被 新冠肺炎防 感染的可能2.感染新冠肺炎后公司有可能被强