sonicwall一对一NAT配置实例(标准版)

如何在SonicWALL防火墙上配置静态路由

如何在SonicWALL防火墙上配置静态路由配置手册版本1.0.0Question/TopicUTM: 如何在SonicW ALL防火墙上配置静态路由Answer/Article本文适用于:涉及到的Sonicwall防火墙Gen5: NSA E8500, NSA E7500, NSA E6500, NSA E5500, NSA 5000, NSA 4500, NSA 3500, NSA 2400, NSA 2400MX, NSA 240Gen5 TZ系列:TZ 100, TZ 100 Wireless, TZ 200, TZ 200 W, TZ 210, TZ 210 WirelessGen4: PRO系列: PRO 5060, PRO 4100, PRO 4060,PRO 3060, PRO 2040, PRO 1260Gen4: TZ系列: TZ 190, TZ 190 W, TZ 180, TZ 180 W, TZ 170, TZ 170 W, TZ 170 SP, TZ 170 SP Wireless, TZ 150, TZ 150 W, TZ 150 Wireless(RevB)Gen3:PRO系列: PRO 330, PRO 300, PRO 230, PRO 200, PRO 100SOHO3/TELE3/GX series: SOHO TZW, SOHO3, TELE3, TELE3 SP, TELE3 TZ, TELE3 TZX, GX 650, GX 250固件/软件版本: 所有Gen5和Gen4固件版本, Gen3 6.5.X.X以及更新固件版本服务: Routing - Static Routes功能与应用如果SonicWALL防火墙下面连接路由器,那么要访问路由器下面的PC必须要在防火墙的Network->Routing页面添加静态路由步骤本例中SonicWALL防火墙:X0 IP:192.168.168.168/24本地路由器:接口1 IP:192.168.168.254/24 网关:192.168.168.168 接口2 IP:10.10.20.1/24在Fireware 6.X上配置静态路由1.进入Advanced->Routes页面2.Destionation network:10.10.20.0Subnet mask:255.255.255.0Gateway:192.168.168.254Link:LAN在SonicOS Standard上配置静态路由1.进入Network->Routing页面,点击Add Static Route按钮2.Destionation network:10.10.20.0Subnet mask:255.255.255.0Gateway:192.168.168.254Interface:LAN(X0)3.点击OK按钮完成配置在SonicOS Enhanced上配置静态路由1.进入Network->Routing页面,点击Add按钮2.如下进行配置:-Source = Any-Destination = Create new address object…-Name = Network Behind Router-Zone Assignment = LAN-Type = Network-Network = 10.10.20.0-Netmask = 255.255.255.0-点击OK完成配置-Service = Any-Gateway = Create new address object…-Name = 192.168.168.254-Zone Assignment = LAN-Type = Host-IP Address = 192.168.168.254-点击OK完成配置-Interface = X0-metric = 1-点击OK完成配置注意:1.Destination网络不能与Source中的网络重复2.在内部路由器上必须有去往SonicWALL防火墙的路由,允许路由器下的主机通过SonicWALL防火墙上网3.你可以为WAN,DMZ以及其他接口配置静态路由,但是如果防火墙是作为一个次级路由器,那么不需要添加静态路由。

SonicWALL系列设备配置下

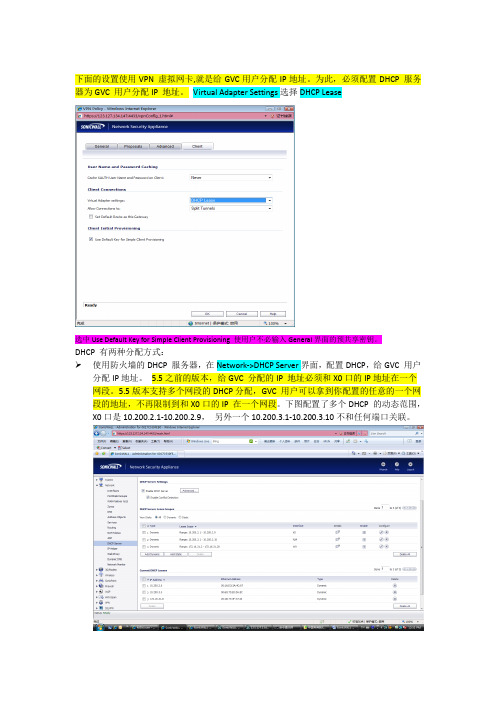

下面的设置使用VPN 虚拟网卡,就是给GVC用户分配IP地址。

为此,必须配置DHCP 服务器为GVC 用户分配IP 地址。

Virtual Adapter Settings选择DHCP Lease选中Use Default Key for Simple Client Provisioning 使用户不必输入General界面的预共享密钥。

DHCP 有两种分配方式:使用防火墙的DHCP 服务器,在Network->DHCP Server界面,配置DHCP,给GVC 用户分配IP地址。

5.5之前的版本,给GVC 分配的IP 地址必须和X0口的IP地址在一个网段。

5.5版本支持多个网段的DHCP分配,GVC 用户可以拿到你配置的任意的一个网段的地址,不再限制到和X0口的IP 在一个网段。

下图配置了多个DHCP 的动态范围,X0口是10.200.2.1-10.200.2.9,另外一个10.200.3.1-10.200.3.10不和任何端口关联。

配置完这个界面之后,需要配置VPN->DHCP Over VPN 界面,选择Use Internal DHCP Server, For Global VPN ClientRelay Agent IP(Optional)是可选的配置。

DHCP 服务器可以分配任意的网段给GVC用户。

Relay Agent IP就是那个网段中的一个保留的IP地址,不会分配给GVC用户。

当DHCP 请求到达DHCP服务器时,DHCP服务器知道要分配这个网段的地址给GVC用户。

DHCP服务器可以是防火墙本身的DHCP服务器,可以是专门的DHCP服务器,也可以是和防火墙互联的L3交换机,L3交换机一般都支持DHCP服务器的功能。

第二种DHCP,见下图。

使用VPN->DHCP over VPN->Configure界面,用内网的DHCP 服务器给用户分配IP地址。

Relay Agent IP(Optional)是可选的配置。

SonicWALL 防火墙配置 NAT Loopback

SonicWALL 防火墙配置NA T Loopback本文适用于:涉及到的 Sonicwall 防火墙Gen5 TZ系列: TZ 100/W, TZ 200/W, TZ 210/WirelessGen4: PRO系列: PRO 5060, PRO 4100, PRO 4060,PRO 3060, PRO 2040, PRO 1260Gen4: TZ系列: TZ 190/W, TZ 180/W, TZ 170/W/SP/SP Wireless固件/软件版本:所有SonicOS增强版版本服务: NAT Policy, Firewall Access Rules, Firewall Services功能与应用NAT Loopback 功能使内网中的 PC 能通过域名方式来 HTTP/SMTP/POP3/Ping 内网中的服务器而不需要使用到内部 DNS 解析,解决了一些企业没有内部 DNS 服务器的问题。

此外,Internet 上的 PC 能通过域名方式 HTTP/SMTP/POP3/Ping 方式访问内网的服务器。

1.设置 LAN = 172.16.9.251,255.255.255.02.设置 WAN = 203.169.154.29,255.255.255.224 网关 = 203.169.154.1,255.255.255.224,如下图:3.进入 Network->Address Objects 页面,配置 2 个地址对象4.接下来,我们需要创建一个包含 HTTP、SMTP、POP3 以及 ping 等服务的服务组,增加 ping 的目的是仅作为临时示范用途,实际中一般不使用5.进入 Firewall->Services 页面,点击 Custom Services 按钮,点击 Add Group添加一个服务组,如图所示:6.进入 Network->NAT Policies 页面,点击 Add 按钮,添加一条 203.169.154.28到 172.16.8.242 的Internet流量7.点击 OK 完成配置8.接下来,需要关注一下内网的 PC(172.16.9.x)了,内网 PC 的源地址将被 NAT 成 203.169.154.29(即 WAN 端口的 IP 地址)并重新进入(Loopback)到防火墙里并被传送到内网上的 web/mail 服务器,参见下图配置:9.点击 OK 完成配置10.在 PC 上,进入目录 c:\winnt\systems32\drivers\etc\hosts file 11.参照下图编辑 hosts 文件提示:编辑此文件的目的是因为本测试案例中没有相应的 DNS 服务器来解析域名与 IP地址203.169.154.28 之间的对应关系。

SonicWALL配置手册--

SonicWALL防火墙标准版配置SonicWall标准版网络向导配置 (1)SonicWall标准版规则向导配置 (11)SonicWall标准版一般规则向导配置 (11)SonicWall标准版服务器规则向导配置 (21)SonicWall标准版一般规则直接配置 (25)SonicWall标准版服务器1对1 NAT配置 (29)SonicWall标准版透明模式配置 (31)SonicWall标准版网络向导配置首次接触SonicWALL防火墙设备,我们将电源接上,并开启电源开关,将X0口和你的电脑相连(注:请用交叉线),SonicWALL防火墙默认的IP地址为192.168.168.168,我们也可以通过setuptool.exe这个小工具探知SonicWALL防火墙的IP地址。

如图所示:页脚内容1当网线和电源等都连接好之后,我们设置一下本机的IP地址,以便和SonicWALL防火墙处于同一个网段。

如图所示:设置好IP地址后,我们在IE浏览器的地址栏输入SonicWALL防火墙的IP地址,页脚内容2点next,提示我们是否修改管理员密码,页脚内容3暂时不修改,点next,提示我们修改防火墙的时区,我们选择中国的时区。

页脚内容4点next,提示我们设置WAN口的地址获取类型,这时候,我们需要和ISP相联系,并选择相关的类型,这里以静态地址为例:页脚内容5我们点next,输入相关的信息,IP地址、掩码、网关、DNS服务器等,如果不知道此处该如何设置,请和你的ISP联系。

页脚内容6点next,提示我们设置LAN口的IP和掩码,我们根据自己的规划和网络的实际情况设置,此处我没有修改。

页脚内容7点next,防火墙询问我们在LAN口是否开启DHCP server的功能,并是否是默认的网段,我们可根据实际情况做调整,决定开始或关闭,以及网段地址等,如下图:页脚内容8点next,防火墙将把前面做的设置做一个摘要,以便我们再一次确认是否设置正确,如果有和实际不符的地方,可以点back返回进行修改。

sonicwall快速安装手册配置

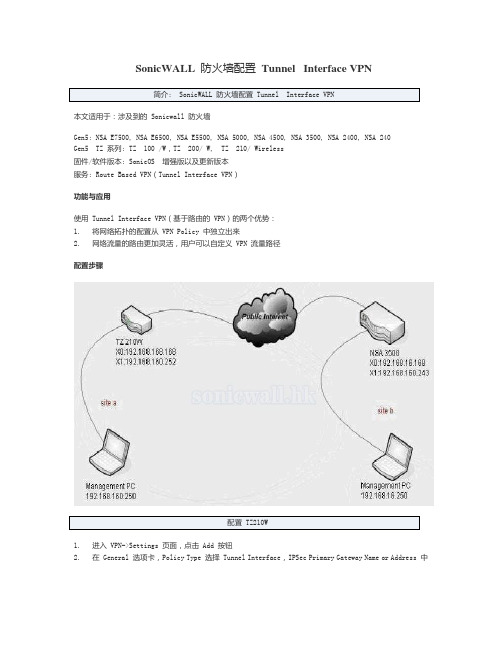

SonicWALL 防火墙配置Tunnel Interface VPN简介: SonicWALL 防火墙配置 Tunnel Interface VPN本文适用于:涉及到的 Sonicwall 防火墙Gen5: NSA E7500, NSA E6500, NSA E5500, NSA 5000, NSA 4500, NSA 3500, NSA 2400, NSA 240Gen5 TZ 系列: TZ 100 /W,TZ 200/ W, TZ 210/ Wireless固件/软件版本: SonicOS 增强版以及更新版本服务: Route Based VPN(Tunnel Interface VPN)功能与应用使用 Tunnel Interface VPN(基于路由的 VPN)的两个优势:1. 将网络拓扑的配置从 VPN Policy 中独立出来2. 网络流量的路由更加灵活,用户可以自定义 VPN 流量路径配置步骤配置 TZ210W1. 进入 VPN->Settings 页面,点击 Add 按钮2. 在 General 选项卡,Policy Type 选择 Tunnel Interface,IPSec Primary Gateway Name or Address 中输入 VPN 对端的 WAN 口地址,本例中为在 Proposals 选项卡,VPN 两端保持一致4.进入 Network->Routing 页面,点击 Add 按钮添加一条路由策略,在 Destination选择 Create new address object…,如图所示:Interface 选择之前在 VPN->Settings 页面添加的 VPN Policy5. 点击 OK 完成配置6. 配置完成的路由策略如图所示配置 NSA35001. 进入 VPN->Settings 页面,点击 Add 按钮2. 在 General 选项卡,Policy Type 选择 Tunnel Interface,IPSec Primary GatewayName or Address 中输入VPN 对端的WAN 口地址,本例中为进入 Network->Routing 页面,点击 Add 按钮添加一条路由策略,在 Destination选择 Create new address object…,如图所示:Interface 选择之前在 VPN->Settings 页面添加的 VPN Policy4. 点击 OK 完成配置5. 配置完成的路由策略如图所示SonicWall防火墙快速安装手册声明:本手册是由深圳市福义轩信息技术有限公司制作,未经深圳市福义轩信息技术有限公司授权严禁传播,一经发现深圳市福义轩信息技术有限公司将保留法律手段.1、将本机网卡地址配置为(除外)、子网掩码为:网关和DNS暂时不用配置。

配置端口转发通过SonicWALL

说明本技术说明提供了关于如何配置您的FTP,SMTP和DNS端口转发SonicWALL防火墙的信息。

端口转发是用来当你有需要受到公众的访问内部服务器,你有有限的公共IP地址。

因此,一对一的NAT是不可能或不理想。

在这种情况下,只有一个公用IP地址,并给出它被分配到SonicWALL广域网接口。

但是,我们有三个服务器,一运行FTP,SMTP和一个运行一个运行DNS,需要得到公众访问,如下面的图所示。

当今高度连接的组织机构在网络部署间传输大量的关键数据。

这些数据的价值很大,因此需要快速、可靠及安全地传输。

为保持及保护业务连续性,组织机构必须采用诸如快速及安全的VPN 接入、高可靠网络连接、强大的性能与灵活及可扩展配置性等高级特性。

SonicWALL PRO 3060 为SonicWALL PRO 系列互联网安全平台的组成成员,可为(甚至)最复杂的网络提供完全的业务连续性。

由SonicWALL 下一代SonicOS 操作系统及功能强大的深度包检测架构支持的PRO 3060 ,具有集成网关防病毒、防间谍程序、入侵防护与防垃圾邮件能功能,可提供对当今不断变化的网络威胁的实时保护。

企业级防火墙吞吐量与VPN 连接,再加上出色的性价比,使PRO 3060 成为需要有“岩石”般可靠网络保护及面向远程雇员的快速、安全VPN 接入的企业的低成本、高效率理想解决方案。

作为PRO 3060 的可选升级,SonicOS 增强版可提供硬件故障切换、WAN ISP 故障切换及一个自动备份VPN 网关,来确保连续的网络连接。

6 个完全可配置10/100 以太网端口,使管理员能创建多个LAN 、WAN 、DMZ 与自定义安全域。

PRO 3060 还具有一个创新的Web 界面,使其成为要求有可靠内外部安全、网络配置灵活性与易使用性的网络的终极选择。

通过一个Web 界面或利用SonicWALL 行业领先的全球管理系统(GMS) ,很容易将PRO 3060 作为多防火墙与VPN 环境的一部分来管理。

如何在SonicWALL防火墙上配置静态路由

如何在SonicWALL防⽕墙上配置静态路由如何在SonicWALL防⽕墙上配置静态路由配置⼿册版本1.0.0Question/TopicUTM: 如何在SonicW ALL防⽕墙上配置静态路由Answer/Article本⽂适⽤于:涉及到的Sonicwall防⽕墙Gen5: NSA E8500, NSA E7500, NSA E6500, NSA E5500, NSA 5000, NSA 4500, NSA 3500, NSA 2400, NSA 2400MX, NSA 240Gen5 TZ系列:TZ 100, TZ 100 Wireless, TZ 200, TZ 200 W, TZ 210, TZ 210 WirelessGen4: PRO系列: PRO 5060, PRO 4100, PRO 4060,PRO 3060, PRO 2040, PRO 1260Gen4: TZ系列: TZ 190, TZ 190 W, TZ 180, TZ 180 W, TZ 170, TZ 170 W, TZ 170 SP, TZ 170 SP Wireless, TZ 150, TZ 150 W, TZ 150 Wireless(RevB)Gen3:PRO系列: PRO 330, PRO 300, PRO 230, PRO 200, PRO 100SOHO3/TELE3/GX series: SOHO TZW, SOHO3, TELE3, TELE3 SP, TELE3 TZ, TELE3 TZX, GX 650, GX 250固件/软件版本: 所有Gen5和Gen4固件版本, Gen3 6.5.X.X以及更新固件版本服务: Routing - Static Routes功能与应⽤如果SonicWALL防⽕墙下⾯连接路由器,那么要访问路由器下⾯的PC必须要在防⽕墙的Network->Routing页⾯添加静态路由步骤本例中SonicWALL防⽕墙:X0 IP:192.168.168.168/24本地路由器:接⼝1 IP:192.168.168.254/24 ⽹关:192.168.168.168 接⼝2 IP:10.10.20.1/24在Fireware 6.X上配置静态路由1.进⼊Advanced->Routes页⾯2.Destionation network:10.10.20.0Subnet mask:255.255.255.0Gateway:192.168.168.254Link:LAN在SonicOS Standard上配置静态路由1.进⼊Network->Routing页⾯,点击Add Static Route按钮2.Destionation network:10.10.20.0Subnet mask:255.255.255.0Gateway:192.168.168.254Interface:LAN(X0)3.点击OK按钮完成配置在SonicOS Enhanced上配置静态路由1.进⼊Network->Routing页⾯,点击Add按钮2.如下进⾏配置:-Source = Any-Destination = Create new address object…-Name = Network Behind Router-Zone Assignment = LAN-Type = Network-Network = 10.10.20.0-Netmask = 255.255.255.0-点击OK完成配置-Service = Any-Gateway = Create new address object…-Name = 192.168.168.254-Zone Assignment = LAN-Type = Host-IP Address = 192.168.168.254-点击OK完成配置-Interface = X0-metric = 1-点击OK完成配置注意:1.Destination⽹络不能与Source中的⽹络重复2.在内部路由器上必须有去往SonicWALL防⽕墙的路由,允许路由器下的主机通过SonicWALL防⽕墙上⽹3.你可以为WAN,DMZ以及其他接⼝配置静态路由,但是如果防⽕墙是作为⼀个次级路由器,那么不需要添加静态路由。

SonicWALL 防火墙配置 Tunnel Interface VPN

SonicWALL 防火墙配置Tunnel Interface VPN本文适用于:涉及到的 Sonicwall 防火墙Gen5: NSA E7500, NSA E6500, NSA E5500, NSA 5000, NSA 4500, NSA 3500, NSA 2400, NSA 240 Gen5 TZ 系列: TZ 100 /W,TZ 200/ W, TZ 210/ Wireless固件/软件版本: SonicOS 5.5.0.0 增强版以及更新版本服务: Route Based VPN(Tunnel Interface VPN)功能与应用使用 Tunnel Interface VPN(基于路由的 VPN)的两个优势:1. 将网络拓扑的配置从 VPN Policy 中独立出来2. 网络流量的路由更加灵活,用户可以自定义 VPN 流量路径配置步骤1. 进入 VPN->Settings 页面,点击 Add 按钮2. 在 General 选项卡,Policy Type 选择 Tunnel Interface,IPSec Primary Gateway Name or Address 中输入 VPN 对端的 WAN 口地址,本例中为192.168.160.2433. 在 Proposals 选项卡,VPN 两端保持一致4.进入 Network->Routing 页面,点击 Add 按钮添加一条路由策略,在 Destination选择Create new address object…,如图所示:Interface 选择之前在 VPN->Settings 页面添加的 VPN Policy5. 点击 OK 完成配置6. 配置完成的路由策略如图所示1. 进入 VPN->Settings 页面,点击 Add 按钮2. 在 General 选项卡,Policy Type 选择 Tunnel Interface,IPSec Primary GatewayName or Address 中输入VPN 对端的WAN 口地址,本例中为192.168.160.2523.进入 Network->Routing 页面,点击 Add 按钮添加一条路由策略,在 Destination选择Create new address object…,如图所示:Interface 选择之前在 VPN->Settings 页面添加的 VPN Policy4. 点击 OK 完成配置5. 配置完成的路由策略如图所示标签:SonicWALL防火墙配置Tunnel Interface VPN 分类:Technical Doc。

SonicWALL 配置多内网子网的 NAT 模式

SonicWALL配置多内网子网的NAT模式本文适用于:涉及到的Sonicwall防火墙Gen4:PRO系列:PRO5060,PRO4100,PRO4060,PRO3060,PRO2040,PRO1260Gen4:TZ系列:TZ190,TZ190W,TZ180,TZ180W,TZ170,TZ170W,TZ170SP,TZ170SP Wireless 固件/软件版本:SonicOS3.0.0.0增强版及更新版本服务:ARP,Multiple Secondary Subnets功能与应用在SonicOS3.0.0.0增强版以前的版本是不支持一个内网物理网卡上有多网段共享上网的,但是有些公司确实需要他们的网络环境配置成这样。

本文通过配置多内网子网的NAT模式允许在同一个内网物理网卡上的多网段共享上网。

配置步骤1.登陆防火墙管理界面2.进入Network->Interface页面3.设置LAN=192.168.0.254,255.255.255.0WAN=172.16.9.253,255.255.255.0网关=172.16.9.254 4.点击OK按钮完成配置,如图所示:网卡后,系统界面显示如下:5.配置完成后LAN以及WAN2.参照如下添加一条称为LAN_192.168.1.0的对象3.点击OK完成配置4.重复上述步骤添加地址对象LAN_192.168.2.0以及LAN_192.168.3.0 5.配置后的页面显示如下:配置ARP1.进入Network->ARP页面2.选中publish Entry并添加静态ARP 3.IP地址为第2网段PC所使用的网关地址4.MAC地址是LAN(X0)网卡的MAC地址5.点击OK完成配置6.重复上述步骤添加第2子网192.168.2.0以及192.168.3.0路由配置1.进入Network->Routing页面2.为3个第2子网分别添加3个静态路由3.此步骤非常必要,如果不配置这些步骤,会导致IP欺骗错误4.参照如下图例为第2子网192.168.1.0配置静态路由5.点击OK完成配置6.重复上述步骤继续添加其他第2子网路由7.配置完成后的界面如下:提示:本文档描述了LAN网口上的第2子网的配置,但此配置对于DMZ或者其他区域的配置同样有效。

sonicwall教程

静态路由 策略路由

2013-2-25

默认路由

7

公有IP路由出去

私有IP NAT到公有IP地址池

2013-2-25

8

PRO5060 可以修改默认的WAN口,这将影响默认 的路由,使没有明确指定策略路由的访问均走默认 路由。 错误的默认路由设置可能造成不必要的计 费损失,因为有些高校只针对特定的教育网服务器 不按流量计费,到其它教育网的服务器按流量计费, 还有的高校教育网和电信出口一样包月,不按流量 计费,针对客户不同的具体需求,配置相应的策略 路由并选择正确的默认路由。

X2 WAN S 5060c 192.168.1.1/30 192.168.1.2/30 三层交换机

X1 WAN X3 DMZ 219.247.99.60 255.255.255.192 DMZ

X0 LAN

INTERNET: 192.168.10.0 / 24 192.168.20.0 / 24 192.168.30.0 / 24 192.168.40.0 / 24

30

必须在WAN口 设置进出的 带宽参数, 否则在防火 墙的规则里 不会出现带 宽管理的界 面

2013-2-25 31

2013-2-25

32

2013-2-25

33

2013-2-25

34

故障诊断

2013-2-25

35

点到点VPN 隧道故障建立,一、二阶段协商参数

PRO4060 VPN Policy

在Network-〉ARP 界面配置

所有设备支持300个IP地址到MAC 地址的绑定。

2013-2-25

48

ARP 表更新,上游路由器ARP表不刷新问题

SonicWALL设备在加电后会广播ARP信息,包括其WAN口IP,一对一 映射的公网IP,IP地址池的IP等等,使上游路由器更新其ARP表, 正确转发数据到防火墙WAN口的MAC地址,有些情况下,上游路由 器不刷新其ARP表,导致问题,要电话联系电信网管强行刷新上游 路由器的ARP表,因为SonicWALL已经广播了ARP信息。有些 VDSL/ADSL运营商会自动绑定第一次上网的设备的MAC地址,更换 2013-2-25 ADSL/VDSL设备是要运营商更新ARP表。

如何在SonicWALL防火墙上配置L2TP_G5_Enhanced

如何在SonicWALL防火墙上配置L2TP_G5_Enhanced如何在如何在 SonicWALL 防火墙上配置 L2TP配置手册版本 1.0.0Question/T opicUTM: 如何在 SonicWALL 防火墙上配置 L2TPAnswer/Article本文适用于:涉及到的 Sonicwall 防火墙Gen5: NSA E7500, NSA E6500, NSA E5500, NSA 5000, NSA 4500, NSA 3500, NSA2400, NSA 240Gen5 TZ 系列 TZ 100, TZ 100 Wireless, TZ 200, TZ 200 W, TZ 210, TZ 210 系列:WirelessGen4: PRO 系列 PRO 5060, PRO 4100, PRO 4060,PRO 3060, PRO 2040, PRO 系列:1260Gen4: TZ 系列 TZ 190, TZ 190 W, TZ 180, TZ 180 W, TZ 170, TZ 170 W, TZ 170 系列:SP, TZ 170 SP Wireless固件/软件版本固件软件版本: 所有 SonicOS 增强版版本软件版本服务: 服务 L2TP Server功能与应用本文介绍了如何在SonicWALL 防火墙上配置L2TP 服务器以及Microsoft L2TP VPN 客户端。

本文适用于所有 SonicOS 增强版版本以及 Windows XP Service Pack 2(SP2)用户步骤配置 L2TP Server1. 进入 Network->Address Objects 页面2. 添加地址对象 L2TP Subnet3. 进入 VPN->L2TP Server 页面,启动 L2TP Server 服务,点击Configure 按钮,如图所示添加 DNS 服务器地址以及本地 L2TP IP 地址池提示:L2TP IP 地址池应该包含在局域网地址范围内4. 进入Users->Local Users 页面 5. 添加一个地址对象, VPN Access 选项卡将LAN Subnets,在WAN RemoteAccess Networks 和L2TP Subnet 加入到 Access List 方框中6. 进入 Network->NAT Policies 页面,添加一条 NAT Policy7. 进入 VPN->Settings 页面,点击 WAN GroupVPN policy 右边的 configure 按钮,在 General 选项卡,输入 Shared Secret8. Proposals 和 Advanced 选项卡保持不变。

一对一NAT配置指导

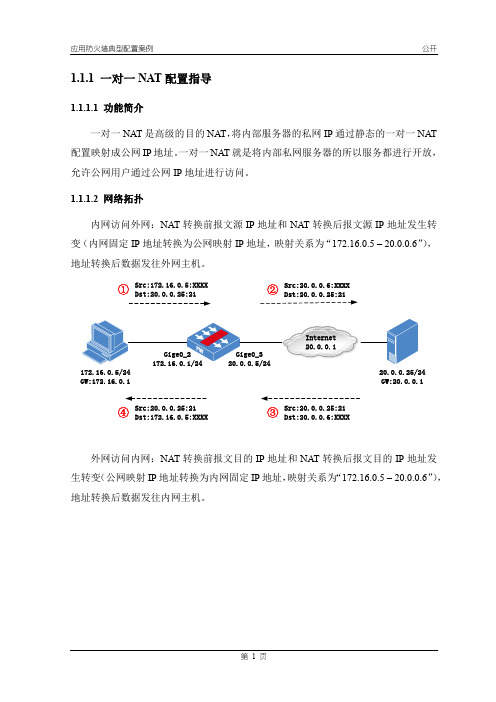

1.1.1 一对一NAT配置指导1.1.1.1 功能简介一对一NAT是高级的目的NAT,将内部服务器的私网IP通过静态的一对一NAT 配置映射成公网IP地址。

一对一NAT就是将内部私网服务器的所以服务都进行开放,允许公网用户通过公网IP地址进行访问。

1.1.1.2 网络拓扑内网访问外网:NAT转换前报文源IP地址和NAT转换后报文源IP地址发生转变(内网固定IP地址转换为公网映射IP地址,映射关系为“172.16.0.5 – 20.0.0.6”),地址转换后数据发往外网主机。

Internet20.0.0.1172.16.0.5/24GW:172.16.0.120.0.0.25/24GW:20.0.0.1 Src:172.16.0.5:XXXXDst:20.0.0.25:21①Src:20.0.0.6:XXXXDst:20.0.0.25:21②Src:20.0.0.25:21Dst:172.16.0.5:XXXX④Src:20.0.0.25:21Dst:20.0.0.6:XXXX③外网访问内网:NAT转换前报文目的IP地址和NAT转换后报文目的IP地址发生转变(公网映射IP地址转换为内网固定IP地址,映射关系为“172.16.0.5 – 20.0.0.6”),地址转换后数据发往内网主机。

Internet 20.0.0.1172.16.0.5/24GW:172.16.0.120.0.0.25/24GW:20.0.0.1Dst:20.0.0.25:XXXX①Src:20.0.0.6:8080Dst:20.0.0.25:XXXX②Src:20.0.0.25:XXXX Dst:172.16.0.5:8080④Src:20.0.0.25:XXXX③1.1.1.3 配置概览1.1.1.4 详细配置(1) 访问:基本 > 网络管理 > 接口管理 > 组网配置,配置接口参数(2)访问:基本> 网络管理> 网络对象> 安全域,配置安全域(3)访问:基本> 网络管理> 单播IPv4路由> 静态路由(配置静态路由),配置静态路由(4)访问:基本> 防火墙> NAT(一对一NAT),配置一对一NAT说明:一对一NAT,内网地址唯一对应一个公网地址。

SonicWall SonicOS 6.5 快速設定手冊说明书

SonicWall™ SonicOS 6.5 快速設定目錄使用 SonicWall 快速設定指南 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .4關於快速設定指南 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 4在 NAT 啟用時設定固定 IP 位址 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 4啟動指南 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 5瀏覽指南 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 6使用設定指南 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .7設定指南 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 7存取設定指南 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 9部署方案(僅限無線平台) . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 9變更管理員密碼 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 10時區 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 10設定模組化裝置類型 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 11設定 3G/4G/LTE . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 11設定數據機 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 14WAN 容錯移轉撥號連線 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 14WAN 網路模式 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 15LAN 設定 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 20LAN DHCP 設定 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 21調控網域註冊 (僅限無線平台) . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 22WLAN Radio 設定 (僅限無線平台) . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 22WLAN 安全設定 (僅限無線平台) . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 26WPA/WPA2 模式設定 (僅限無線平台) . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 27WLAN VAP (虛擬存取點) 設定 (僅限無線平台) . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 28連接埠指派 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 29設定摘要 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 33設定指南已完成 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 34使用 PortShield 介面指南 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .35 PortShield 介面指南 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 35使用公用伺服器指南 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .39公用伺服器指南 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 39公用伺服器類型 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 40私人網路 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 41伺服器公用資訊 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 42公用伺服器設定摘要 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 43使用 VPN 指南 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .45 VPN 指南 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 45設定站台對站台 VPN . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 45SonicOS 6.5 快速設定建立 WAN GroupVPN . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 51使用無線指南 (僅限無線平台) . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .56無線指南 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 56調控網域註冊 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 57無線 LAN 設定 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 57 WLAN Radio 設定 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 59 WLAN 安全設定 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 62 WPA 模式設定 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 63 WLAN VAP (虛擬存取點) 設定 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 65 WLAN VAP(虛擬存取點)設定 - 建立 VAP . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 65 WLAN VAP(虛擬存取點)設定 > WLAN 子網路和區域 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 66無線設定摘要 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 67使用 App Rule 指南 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .69 App Rule 指南 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 69應用程式規則原則類型 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 70使用 WXA 設定指南 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .78 WXA 設定指南 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 78入門 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 79介面頁面 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 80啟用加速頁面 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 82群組頁面 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 82 WXA 頁面 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 83加速元件 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 84 VPN 頁面 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 85路由頁面 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 85完成頁面 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 86已簽署 SMB 的 WFS 設定指南 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 86選擇專屬 WXA . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 87啟用延伸支援 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 87網域詳細資料 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 88加入網域 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 89設定共用 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 90設定本機檔案伺服器 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 90設定遠端檔案伺服器 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 91新增網域記錄 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 92完成頁面 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 93SonicWall 支援 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .95關於本文件 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 96SonicOS 6.5 快速設定SonicOS 6.5 快速設定1使用 SonicWall 快速設定指南•第 4 頁「關於快速設定指南」•第 4 頁「在 NAT 啟用時設定固定 IP 位址」•第 5 頁「啟動指南」•第 6 頁「瀏覽指南」關於快速設定指南快速設定提供易於使用的設定指南幫助您進行初始原則和安全性的建立。

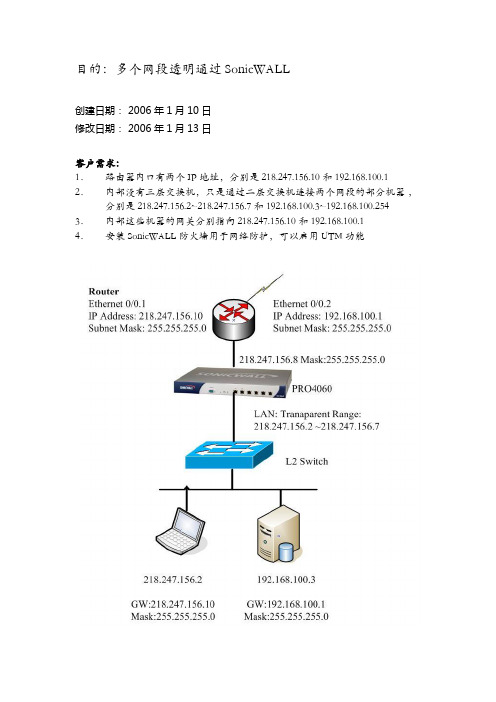

sonic wall 配置图解 HOW-TO ---Transparent Mode for Multiple LAN Subnets

目的:多个网段透明通过SonicWALL创建日期: 2006年1月10日修改日期: 2006年1月13日客户需求:1.路由器内口有两个IP地址,分别是218.247.156.10 和192.168.100.1 2.内部没有三层交换机,只是通过二层交换机连接两个网段的部分机器,分别是218.247.156.2~218.247.156.7和192.168.100.3~192.168.100.254 3.内部这些机器的网关分别指向218.247.156.10和192.168.100.14.安装SonicWALL防火墙用于网络防护,可以启用UTM功能防火墙配置过程:第一个网段透明1.进入管理界面,在Network->Interfaces界面配置好WAN口IP地址218.247.156.8, 掩码:255.255.255.0,在LAN口配置界面,把LAN口选择成透明模式,现场创建一个透明范围地址对象,属于LAN安全域,地址范围是218.247.156.2~218.247.156.7. (这个透明范围地址对象也可以在Network->Address Object界面先创建好,那么在LAN口配置界面就可以直接选择这个透明范围)LAN口配置成透明之后,屏幕界面如下。

鼠标移动到 LAN口对应的那一行Transparent Mode 上,会自动显示出配置的透明范围。

第二个网段透明通过SonicWALL ,从X0进入,从X1出去到上游路由器SonicWALL透明模式是工作在三层的ARP 代理方式实现的,不是二层桥透明,并且透明范围只能和WAN口的IP地址在同一个网段,因此在LAN口上(X0口)上设置第二个透明范围,与WAN口IP地址不在同一个网段是不允许的。

因此配置第二个网段穿过SonicWALL需要采用静态路由和静态ARP的方式,其实要配置的内容很简单,共有三个配置:(1)告诉防火墙到第二个网段的透明范围,如本例的192.168.100.3-192.168.100.254,要通过X0口到达,网关是0.0.0.0,其实就是不用网关.(2)告诉防火墙到第二个网段的上游路由器的IP地址,如本例的192.168.100.1,要通过X1口, 网关是0.0.0.0,其实就是不用网关(3)告诉防火墙上游路由器的第二个网段用的网关的IP地址对应的MAC地址,在静态ARP界面配置。

如何设置路由器一对一NAT映射

如何设置路由器一对一NAT映射企业路由器的一对一NAT功能,也指静态NAT映射,可以将局域网指定电脑的IP映射为相应的公网IP。

对应主机访问Internet时使用映射后的公网IP,Internet中的用户可以通过映射后的公网IP地址访问到该主机。

当用户有多个公网IP地址时,如果需要为局域网内的服务器分配一个专用的公网IP地址,为外网用户提供访问服务。

可以使用一对一NAT功能实现,下面店铺就教你如何设置路由器一对一NAT 映射的方法!路由器一对一NAT映射的设置方法:例如某公司宽带为光纤,宽带服务商提供了四个公网IP地址,分别为121.201.33.100-121.201.33.103。

公司内网有WEB服务器和E-Mail服务器需要对外开放,需要服务器IP与公网IP一对一转换,其余主机使用其它的公网IP共享上网。

需求如下:注意:上述参数仅供参考,设置时以实际应用为准。

设置一对一NAT之前,请务必确认以下操作:登录路由器的管理界面,点击传输控制 >>转发规则 >> NAT映射,添加对应规则:1、添加WEB服务器映射源端口范围不要修改,在NAT映射中,填写WEB服务器的IP地址、公网IP地址,开启 DMZ转发,启用规则,点击新增,如下图所示:2、添加E-Mail服务器规则按照相同的设置方法,添加E-Mail服务器的映射规则,如下:3、确认规则启用确认设置好的规则已经启用,如下:根据以上设置,Internet中的客户端通过浏览器访问WEB服务器,访问形式如下:无线企业路由器设置过程中,一对一NAT映射方面的相关问题及解答如下:问:需要实现一对一NAT映射有什么条件?答:需要实现一对一NAT,首先要求路由器的上网方式为静态IP,其次需要有多个与WAN口同网段的IP地址(一般是一个网段,由运营商提供)。

宽带拨号或动态IP上网方式的线路无法使用该功能。

问:设置好一对一映射后,外网无法访问成功,怎么办?答:需要检查以下方面:首先,按照设置步骤,确认服务器已经搭建成功,且内网访问正常;检查规则设置,确认DMZ转发已经开启,且内网IP地址与映射后的IP地址填写顺序正确;确认映射后的IP地址与WAN口同网段,且均为公网IP地址。