交换机设置-单播、组播、广播、泛洪及限制

单播、多播和广播经典详解

1什么是单播、多播和广播“单播”(Unicast)、“多播‘(tic忝T)广播'(Broadcast)这三个术语都是用来描述网络节点之间通讯方式的术语。

那么这些术语究竟是什么意思?区别何在?且听下文分解。

★单播^-网络节点之间的通信就好像是人们之间的对话一样。

如果一个人对另外一个人说话,那么用网络技术的术语来描述就是“单播,此时信息的接收和传递只在两个节点之间进行,参见图。

图单播一对一单播在网络中得到了广泛的应用,网络上绝大部分的数据都是以单播的形式传输的,只是一般网络用户不知道而已。

例如,你在收发电子邮件、浏览网页时,必须与邮件服务器、服务器建立连接,此时使用的就是单播数据传输方式。

但是通常使用“点对点通信”(ointto)o代替”单播,因为“单播一般与“多播”和“广播相对应使用。

-★多播十“多播”可以理解为一个人向多个人(但不是在场的所有人)说话,这样能够提高通话的效率。

如果你要通知特定的某些人同一件事情但是又不想让其他人知道,使用电话一个一个地通知就非常麻烦,而使用日常生活的大喇叭进行广播通知就达不到只通知个别人的目的了,此时使用“多播”来实现就会非常方便快捷但是现实生活中多播设备非常少。

多播如图所示图多播:一对多“多播”也可以称为“组播”,在网络技术的应用并不是很多,网上视频会议、网上视频点播特别适合采用多播方式。

因为如果采用单播方式,逐个节点传输,有多少个目标节点,就会有多少次传送过程,这种方式显然效率极低,是不可取的;如果采用不区分目标、全部发送的广播方式,虽然一次可以传送完数据但是显然达不到区分特定数据接收对象的目的采用多播方式,既可以实现一次传送所有目标节点的数据也可以达到只对特定对象传送数据的目的。

网络的多播一般通过多播地址来实现多播地址就是类地址即之间的DD地址。

DDDDDDDDDDDD 中的口皿管理器支持多播口口地址的自动分配。

口-★广播支“广播”可以理解为一个人通过广播喇叭对在场的全体说话Q这样做的好处是通话效率高0信息一下子就可以传递到全体,如图3所示。

交换机的安全设置六大原则及三层交换的组播配置

交换机的安全设置六大原则说明L2-L4 层过滤现在的新型交换机大都可以通过建立规则的方式来实现各种过滤需求。

规则设置有两种模式,一种是MAC 模式,可根据用户需要依据源MAC或目的MAC有效实现数据的隔离,另一种是IP模式,可以通过源IP、目的IP、协议、源应用端口及目的应用端口过滤数据封包;建立好的规则必须附加到相应的接收或传送端口上,则当交换机此端口接收或转发数据时,根据过滤规则来过滤封包,决定是转发还是丢弃。

另外,交换机通过硬件“逻辑与非门”对过滤规则进行逻辑运算,实现过滤规则确定,完全不影响数据转发速率。

802.1X 基于端口的访问控制为了阻止非法用户对局域网的接入,保障网络的安全性,基于端口的访问控制协议802.1X无论在有线LAN 或WLAN中都得到了广泛应用。

例如华硕最新的GigaX2024/2048等新一代交换机产品不仅仅支持802.1X 的Local、RADIUS 验证方式,而且支持802.1X 的Dynamic VLAN 的接入,即在VLAN和802.1X 的基础上,持有某用户账号的用户无论在网络内的何处接入,都会超越原有802.1Q 下基于端口VLAN 的限制,始终接入与此账号指定的VLAN组内,这一功能不仅为网络内的移动用户对资源的应用提供了灵活便利,同时又保障了网络资源应用的安全性;另外,GigaX2024/2048 交换机还支持802.1X 的Guest VLAN功能,即在802.1X的应用中,如果端口指定了Guest VLAN项,此端口下的接入用户如果认证失败或根本无用户账号的话,会成为Guest VLAN 组的成员,可以享用此组内的相应网络资源,这一种功能同样可为网络应用的某一些群体开放最低限度的资源,并为整个网络提供了一个最外围的接入安全。

流量控制(traffic control)交换机的流量控制可以预防因为广播数据包、组播数据包及因目的地址错误的单播数据包数据流量过大造成交换机带宽的异常负荷,并可提高系统的整体效能,保持网络安全稳定的运行。

如何设置IP地址的网络广播和组播配置的方法

如何设置IP地址的网络广播和组播配置的方法在网络通信中,IP地址是一项重要的配置,它可以唯一地标识网络中的设备。

除了单播(点对点通信)外,网络还可以利用广播和组播来进行多点通信。

本文将介绍如何设置IP地址的网络广播和组播配置的方法。

一、网络广播配置方法网络广播是将数据包发送给同一网络中的所有设备,它可以用于向所有设备发送重要信息或者触发特定操作。

要配置网络广播,需要按照以下步骤进行操作:1. 首先,打开计算机的网络设置界面。

具体的操作方式因不同的操作系统而异,一般可以在控制面板或者设置中找到网络设置选项。

2. 在网络设置界面中,找到当前使用的网络连接,并右键点击选择"属性"。

3. 在网络属性界面中,找到"Internet 协议版本4(TCP/IPv4)"选项,并点击"属性"按钮。

4. 在TCP/IPv4属性界面中,选择"使用下面的IP地址"选项,并填写一个有效的IP地址。

其中,IP地址的最后一位要设置为255,代表广播地址。

5. 填写完IP地址后,点击"确定"关闭所有设置窗口。

网络广播配置完成。

二、组播配置方法组播是将数据包发送给一组特定设备,通过组播可以实现多播流媒体、实时通信等功能。

要配置组播,需要按照以下步骤进行操作:1. 首先,打开计算机的网络设置界面,和配置网络广播时的步骤一样。

2. 在网络设置界面中,找到当前使用的网络连接,并右键点击选择"属性"。

3. 在网络属性界面中,找到"Internet 协议版本4(TCP/IPv4)"选项,并点击"属性"按钮。

4. 在TCP/IPv4属性界面中,点击"高级"按钮,打开高级TCP/IP设置界面。

5. 在高级TCP/IP设置界面的"IP 设置"标签下,选择"启用组播"选项。

交换机的设置方法

交换机的设置方法交换机是一种用于在计算机网络中进行数据包转发的设备,它具有多个端口可以连接多个设备。

交换机的设置方法主要包括基本设置、端口设置、VLAN设置、安全设置等。

一、基本设置:1. 连接交换机:将电源线插入交换机并连接交换机到电源插座。

同时,使用网线将交换机的一个端口连接到路由器或者主机,确保交换机正确连接到网络。

2. 登录交换机:在计算机上打开一个Web浏览器,输入默认的IP地址(通常是192.168.0.1或192.168.1.1)进入交换机的管理页面。

输入用户名和密码(默认为空),登录到交换机的管理界面。

二、端口设置:1. 查看端口状态:在管理页面上找到端口设置选项,可以查看每个端口的连接状态。

可以通过查看端口的灯光或者页面上的端口状态显示来判断端口的连接状态。

2. 配置端口属性:可以设置端口的速度、全双工模式等属性。

根据需要选择合适的属性并保存设置。

三、VLAN设置:1. 创建VLAN:在管理页面上找到VLAN设置选项,根据需要创建VLAN,并设置VLAN的名称、ID等信息。

2. 分配端口到VLAN:将需要加入VLAN的端口与对应的VLAN关联起来。

四、安全设置:1. 设置管理员密码:为了保护交换机的安全,设置一个强密码并保存。

2. 限制访问:设置只允许特定IP地址或MAC地址访问交换机管理页面。

3. 配置端口安全:可以限制每个端口连接的设备数量,防止未经授权的设备连接到交换机。

4. 开启端口镜像:可以将指定端口的流量复制到指定的端口上,便于网络监测和分析。

五、其他设置:1. QoS设置:可以根据需要设置端口的优先级和带宽控制,提高对关键应用的服务质量。

2. 静态、动态路由设置:可以设置交换机上的路由功能,使得交换机可以转发不同子网之间的数据包。

总结:交换机的设置方法包括基本设置、端口设置、VLAN设置、安全设置等。

在使用交换机之前,需要先将交换机正确连接到网络并登录交换机管理页面。

锐捷交换机组播配置指导手册V2.0

一些基本概念,然后参考文中列举的其他文章,将会是一种良好的学习路径。如果您是一位组播技术方面

的专家,阅读本文也不无裨益,您可以从不同的角度来了解组播的基础概念,也可以参考文中提到的其他

组播文章,相信对您也是有好处的。

内部资料 严禁转发

page 8 of 75

1 在媒体流服务器上启动媒体流播放进程,作为服务器; 2 客户端每当想接受某个媒体流服务器的数据的时候,通过给出该媒体流服务器的IP地址,来跟该媒

体流服务器建立连接(比如TCP连接等); 3 媒体流服务器维护一个客户列表,采用轮循的方式向每个客户发送媒体流; 可以看出这样的解决方案有两个缺陷: 1 客户数目很大的时候,媒体流服务器就有可能承受不了,因为这种媒体流跟传统的窄带业务(比如

72

3.6.1 网络拓扑图Fra bibliotek723.6.2 拓扑说明、交换机配置请参照 3.3 章节,在此不再重复

72

4 组播故障排查思路

72

4.1 在三层交换机上排查的思路

72

4.2 在二层交换机上排查的思路

73

4.3 灵活利用SNIFFER软件来进行故障的排查、定位及解决

73

5 利用SNIFFER软件解决组播故障的经典案例

下面我们仔细分析每一个步骤,在分析的过程中引入并介绍一些基础的组播概念。

2.2.2 组播 MAC 地址和组播 IP 地址

在前面的介绍中,我们提到了媒体流服务器不断的以多播IP 地址224.10.10.10发送媒体流,

224.10.10.10这个IP地址就是一个多播IP地址。按照IP协议规定,位于224.0.0.1—239.255.255.255 范

2 组播技术学习指引

2.1 第一章:概述

冲突、冲突域、广播、广播域的基本概念

冲突、冲突域、广播、广播域、洪泛的基本概念冲突是指在同一个网段上,同一个时刻只能有一个信号在发送,否则两个信号相互干扰,即发生冲突。

冲突会阻止正常帧的发送。

冲突域是指能够发生冲突的网段。

冲突域大了,有可能导致一连串的冲突,最终导致信号传送失败。

单播和广播是两种主要的信息传送方式,广播方式是指一台主机同时向网段中所有的其他计算机发送信息,广播方式会占用大量的资源。

广播域是指广播能够到达的网段范围。

因此,广播域的大小要有一定的限制。

不同的网络设备对降低冲突域和广播域所起的作用不同。

例如中继器和集线器可以放大信号,但是它不区分有效信号与无效信号,因此会扩大冲突域。

网桥和交换机、路由器不会传递干扰和无效帧,因此可以降低冲突域。

路由器和三层交换机不传递广播数据包,所以可以降低广播域;其他设备传递广播数据包,所以扩展了广播域。

注:一个VLAN是一个广播域,VLAN可以隔离广播,划分VLAN的其中的一个目的就是隔离广播。

网络设备通俗的比喻来帮助理解:局域网好比一栋大楼,每个人(好比主机)有自己的房间(房间就好比网卡,房号就是物理地址,即MAC地址),里面的人(主机)人手一个对讲机,由于工作在同一频道,所以一个人说话,其他人都能听到,这就是广播(向所有主机发送信息包),只有目标才会回应,其他人虽然听见但是不理(丢弃包),而这些能听到广播的所有对讲机设备就够成了一个广播域。

而这些对讲机就是集线器(HUB),每个对讲机都像是集线器上的端口,大家都知道对讲机在说话时是不能收听的,必须松开对讲键才能收听,这种同一时刻只能收或者发的工作模式就是半双工。

而且对讲机同一时刻只能有一个人说话才能听清楚,如果两个或者更多的人一起说就会产生冲突,都没法听清楚,所以这就构成了一个冲突域。

广播域(Broadcast domain):网络中的一组设备的集合。

即同一广播包能到达的所有设备成为一个广播域。

当这些设备中的一个发出一个广播时,所有其他的设备都能接收到这个广播帧。

工业以太网交换机配置手册

管理型工业以太网交换机用户配置手册

工业以太网交换机 用户配置手册

管理型工业以太网交换机用户配置手册

手册约定

图形界面格式约定

格式 <>

意义 尖括号中的文字表示为按钮名,如单击<修改>按钮

【】

引号中的文字表示为窗口名、菜单名,如打开【快速上网向导】页面

--

简单的操作步骤连接符,如依次打Fra bibliotek[开始]--[控制面板]--[网络连接]

2.1 配置串口连接 ......................................................................................................... 12 2.2 用户名和密码 ......................................................................................................... 12 2.3 串口配置命令 ......................................................................................................... 13

交换机组播功能的设置

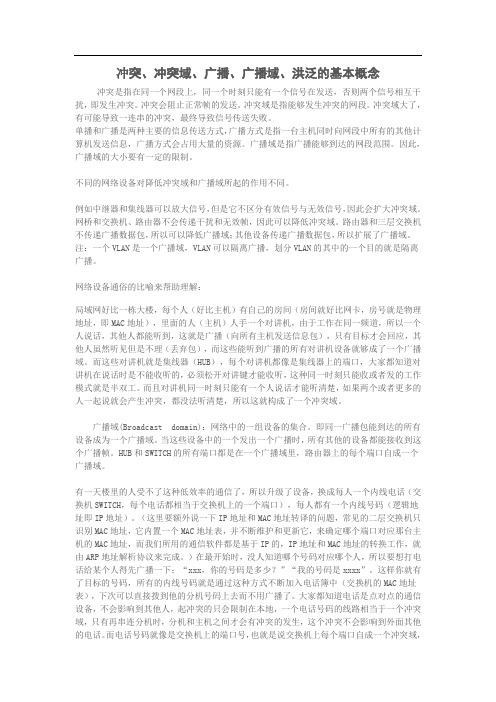

交换机组播功能的设置1. 什么是组播?组播协议允许将一台主机发送的数据通过网络路由器和交换机复制到多个加入此组播的主机,是一种一对多的通讯方式。

IP 组播的好处、优势?组播协议的优势在于当需要将大量相同的数据传输到不通主机时,1能节省发送数据的主机的系统资源和带宽;2组播是有选择地复制给又要求的主机;3 3. 组播可以穿越公网广泛传播,而广播则只能在局域网或专门的广播网内部传播;4 4. 组播能节省网络主干的带宽单播:主机之间“一对一”的通讯模式,网络中的交换机和路由器对数据只进行转发不进行复制。

如果10个客户机需要相同的数据,则服务器需要逐一传送,重复10次相同的工作。

但由于其能够针对每个客户的及时响应,所以现在的网页浏览全部都是采用I P单播协议。

网络中的路由器和交换机根据其目标地址选择传输路径,将IP单播数据传送到其指定的目的地。

广播:主机之间“一对所有”的通讯模式,网络对其中每一台主机发出的信号都进行无条件复制并转发,所有主机都可以接收到所有信息(不管你是否需要),由于其不用路径选择,所以其网络成本可以很低廉。

有线电视网就是典型的广播型网络,我们的电视机实际上是接受到所有频道的信号,但只将一个频道的信号还原成画面。

在数据网络中也允许广播的存在,但其被限制在二层交换机的局域网范围内,禁止广播数据穿过路由器,防止广播数据影响大面积的主机。

组播:主机之间“一对一组”的通讯模式,也就是加入了同一个组的主机可以接受到此组内的所有数据,网络中的交换机和路由器只向有需求者复制并转发其所需数据。

主机可以向路由器请求加入或退出某个组,网络中的路由器和交换机有选择的复制并传输数据,即只将组内数据传输给那些加入组的主机。

2023年路由交换简答题题库

简答题1、OSI七层模型中表达层旳功能有哪些?(3分钟)答:表达层重要是进行数据格式旳转换,重要功能包括:1、数据旳解码和编码2、数据旳加密和解密3、数据旳压缩和解压缩2、TCP协议和UDP协议旳区别有哪些?(3分钟)答:1、TCP属于面向连接旳协议,UDP属于面向无连接旳协议2、TCP可以保证数据可靠、有序旳传播,可以进行流量控制,UDP无法实现。

3、TCP协议有效载荷不不小于UDP协议(基于MSS计算),UDP性能高于TCP4、TCP一般用于可靠旳,对延时规定不高旳应用,UDP一般应用于小数据量或对延时敏感旳应用。

3、简述OSI七层模型中传播层、网络层、数据链路层旳功能和它们进行数据封装时头部信息。

(2分钟)答:1、传播层:服务点编址、分段与重组、连接控制、流量控制、差错控制,封装源端口、目旳端口;2、网络层:为网络设备提供逻辑地址;进行路由选择、分组转发;封装源IP、目旳IP、协议号;3、数据链路层:组帧、物理编址、流量控制、差错控制、接入控制;封装源MAC、目旳MAC、帧类型。

4、TCP/IP协议栈和OSI七层模型之间旳区别(1分钟)答:1、TCP/IP协议栈是由一组协议共同构成旳一种协议栈,OSI定义旳是一种网络旳构造体系和各层功能旳划分;2、OSI是模型、框架,TCP/IP协议栈是实现各层功能旳协议族;3、OSI为七层、TCP/IP协议栈为四层。

4、TCP/IP旳应用层相对于OSI旳应、表、会三层5、TCP/IP旳网络接口层相对于OSI旳数链层和物理层5、IP地址与MAC地址旳区别是什么(2分钟)答:1、IP地址是网络层逻辑地址,MAC地址是数据链路层物理地址;2、IP地址用于表达网络中某设备或节点旳身份(网络位、主机位)(本网段唯一);3、MAC地址用于表达某设备或节点在本以太网链路中旳物理地址(全局唯一);4、IP地址由32位,MAC由48位构成;5、IP地址可区别不一样网段,MAC地址无法进行辨别。

交换机组播功能的设置

交换机组播功能的设置1. 什么是组播?组播协议允许将一台主机发送的数据通过网络路由器和交换机复制到多个加入此组播的主机,是一种一对多的通讯方式。

IP 组播的好处、优势?组播协议的优势在于当需要将大量相同的数据传输到不通主机时,1能节省发送数据的主机的系统资源和带宽;2组播是有选择地复制给又要求的主机;3 3. 组播可以穿越公网广泛传播,而广播则只能在局域网或专门的广播网内部传播;4 4. 组播能节省网络主干的带宽单播:主机之间“一对一”的通讯模式,网络中的交换机和路由器对数据只进行转发不进行复制。

如果10个客户机需要相同的数据,则服务器需要逐一传送,重复10次相同的工作。

但由于其能够针对每个客户的及时响应,所以现在的网页浏览全部都是采用IP单播协议。

网络中的路由器和交换机根据其目标地址选择传输路径,将IP单播数据传送到其指定的目的地。

广播:主机之间“一对所有”的通讯模式,网络对其中每一台主机发出的信号都进行无条件复制并转发,所有主机都可以接收到所有信息(不管你是否需要),由于其不用路径选择,所以其网络成本可以很低廉。

有线电视网就是典型的广播型网络,我们的电视机实际上是接受到所有频道的信号,但只将一个频道的信号还原成画面。

在数据网络中也允许广播的存在,但其被限制在二层交换机的局域网范围内,禁止广播数据穿过路由器,防止广播数据影响大面积的主机。

组播:主机之间“一对一组”的通讯模式,也就是加入了同一个组的主机可以接受到此组内的所有数据,网络中的交换机和路由器只向有需求者复制并转发其所需数据。

主机可以向路由器请求加入或退出某个组,网络中的路由器和交换机有选择的复制并传输数据,即只将组内数据传输给那些加入组的主机。

这样既能一次将数据传输给多个有需要(加入组)的主机,又能保证不影响其他不需要(未加入组)的主机的其他通讯。

2.二层组播设置1、 IP 组播技术体系结构组播协议分为主机-路由器之间的组成员关系协议和路由器-路由器之间的组播路由协议。

如何设置IP地址的网络广播和组播配置的方式

如何设置IP地址的网络广播和组播配置的方式IP地址是用于在计算机网络中标识和定位设备的唯一数字标识符。

在网络中,有两种常见的通信方式,即广播和组播。

广播是指将数据包发送给同一网络中的所有设备,而组播是指将数据包发送给特定的一组设备。

本文将介绍如何设置IP地址的网络广播和组播配置的方式。

一、IP地址的网络广播配置方式网络广播是将数据包发送给同一网络中的所有设备,让所有设备都能够接收并处理这些数据。

要设置IP地址的网络广播,可以按照以下步骤进行操作:1. 确定广播地址:广播地址是网络中的一个特殊地址,用于将数据包发送给该网络中的所有设备。

广播地址通常是网络地址的最后一位为255,比如,如果网络地址是192.168.0.0,那么广播地址就是192.168.0.255。

2. 配置广播地址:在计算机的网络设置中,将IP地址配置为广播地址,以便将数据包发送给所有设备。

3. 打开广播功能:在计算机的操作系统中,确保广播功能处于打开状态,以便接收并处理广播数据包。

二、IP地址的组播配置方式组播是将数据包发送给特定的一组设备,这组设备被称为组播组。

要设置IP地址的组播,可以按照以下步骤进行操作:1. 确定组播地址:组播地址是一个特殊的IP地址,用于标识组播组。

组播地址的范围是224.0.0.0至239.255.255.255。

可以根据需要选择一个未被使用的组播地址。

2. 加入组播组:在计算机的网络设置中,配置IP地址并加入指定的组播组。

这样,计算机就能够接收并处理发送给该组播组的数据包。

3. 配置路由器:如果组播组跨越多个网络,需要在网络中的路由器上配置组播路由。

这样,路由器就能够将组播数据包传递到正确的网络中。

4. 设置应用程序:在开发应用程序时,需要根据指定的组播地址来编写代码,以便应用程序能够接收和处理组播数据包。

总结:以上是设置IP地址的网络广播和组播配置的方式。

通过广播,可以将数据包发送给同一网络中的所有设备,实现全网通信;通过组播,可以将数据包发送给特定的一组设备,实现多播通信。

交换机的广播抑制、组播抑制、未知单播抑制

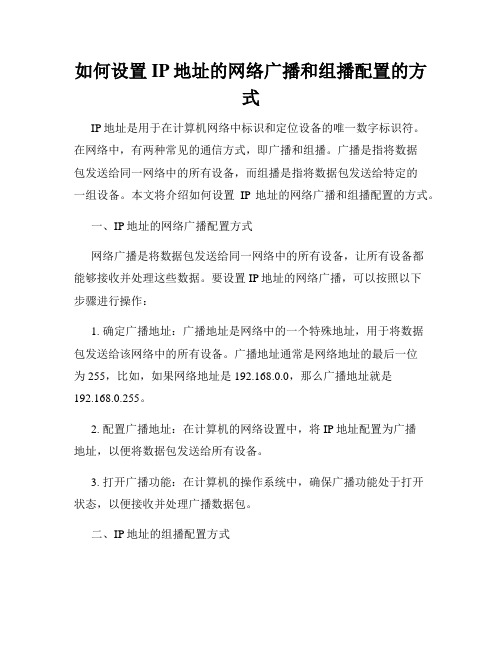

当网络中的广播帧、组播帧、未知单播帧数量急剧增加,这些数据帧加大交换芯片开销,占用交换机内存资源,导致交换机缓存区溢出,并且占用了大量网络带宽,结果是影响到正常的网络通信业务,甚至造成网络瘫痪。

交换机的风暴控制是允许端口对网络上出现的广播风暴进行过滤,能够抑制过量的广播帧、组播帧和未知单播帧。

广播风暴的产生有多种原因,如蠕虫病毒、交换机端口故障、网卡故障、链路冗余没有启用生成树协议、网线线序错误或受到干扰等,一般来说,蠕虫病毒和ARP攻击较常见。

某些情况,广播风暴控制能阻止有人恶意攻击,例如:DOS(Denial of Service)攻击,DOS通过一台主机向一个广播地址发送ICMP请求,导致其他主机回应这个广

播地址,从而由于DOS攻击产生广播风暴。

配置了风暴控制功能之后,当端口收到的广播、组播、未知单播帧累计到预定门限值时,端口将自动丢弃收到的报文。

当收到的相应帧未累计到门限时,那么将被正常广播到交换机的其它端口。

兆越通讯交换机支持单独的风暴控制门限给广播、组播和单播。

兆越通讯交换机使用例如STP协议防止了环路的形成,此处提到的广播风暴的抑制主要只要针对持续发生的大量广播而造成的网络阻塞。

如果启用广播风暴控制功能,可以阻止这样的攻击。

针对广播风暴的类型,兆越通讯设备检测两种类型的广播报文:

a.广播包:目的地址为FF-FF-FF-FF-FF-FF的数据帧

b.目的地查找失败帧:该数据帧的MAC地址不存在设备的内部

索引表中,需要向所有端口转发,包括多播和单播流量。

LORA MESH组网模块单播、多播、广播和泛播通讯配置操作教程

LORA MESH组网模块单播、多播、广播和泛播通讯配置操作教程LORA MESH网络中支持单播、多播、广播和泛播四种通讯方式,用户可以根据不同的应用场景选择不同的通讯方式。

其中单播和广播是最简单基础的通讯方式,在单播下会自动建立路由和返回请求响应,以确定数据传输路径;在广播模式下所有路由节点收到数据后会启动一次数据中继。

多播的机制相对比较复杂,可以实现一对多的通讯,用户需要先对多播组地址进行配置,类似于公共地址。

泛播通常用于不同网络间的数据交互,泛播下数据不会被转发。

泛播下根据目标地址的不同可以实现单播和广播两种通讯方法,用户可以将任意数据传输给通讯范围内任意模块。

单播基本操作步骤如下所示:第一步:模块A使用“AT+DST_ADDR=26034,0”指令将目标地址配置为模块B的地址;第二步:模块A使用“AT+OPTION=1,0”指令将通讯方式改为单播模式(Unicast);第三步:模块A发送用户数据1234567890。

发送成功会返回SUCCESS;若发送失败则会返回NO ROUTE或NO ACK。

NO ROUTE代表路由建立失败;NO ACK代表路由建立成功但是未收到应答。

若出现3次NO ACK后,则需要重新建立路由表。

第四步:模块B收到了来自模块A发送的(ASCII码)1234567890转换为HEX格式为31323334353637383930(显示编码不同),并且添加了额外的数据帧头。

不同空速下首次发起单播请求的时间不同,至少为1.5个路由请求超时时间:62.5K空速下首次发起单播请求需要等待约4秒,21.875K空速下首次发起单播请求需要等待约8秒,7K空速下首次发起单播请求需要等待约25秒。

多播(组播)基本操作步骤如下所示:第一步:提前对模块B使用“AT+GROUP_ADD=123”进行分组设定;第二步:模块A使用“AT+OPTION=2,0”指令修改通讯模式为多播模式(Multicast);第三步:模块A使用“AT+DST_ADDR=123,0”指令修改通讯模式为多播模式,并设定目标组地址;第四步:模块A发送用户数据1234567890。

华为交换机广播风暴抑制配置

华为交换机广播风暴抑制相关配置在华为交换机的日常维护中,为了防止内网出现广播风暴,通常我们可以通过如下配置来进行解决port-group 1group-member g0/0/1 to g0/0/4首先我们可以通过分组的方式来简化我们的配置,先将需要配置的端口加入到组1的模式下分别输入下方命令执行组内端口全部的广播风暴抑制操作步骤:进入接口视图<Quidway> system-view[Quidway] interface gigabitethernet 0/0/1配置广播风暴控制[Quidway-GigabitEthernet0/0/1] storm-control broadcast min-rate 1000 max-rate 2000配置组播风暴控制[Quidway-GigabitEthernet0/0/1] storm-control multicast min-rate 1000 max-rate 2000配置未知单播风暴控制[Quidway-GigabitEthernet0/0/1] storm-control unicast min-rate 1000 max-rate 2000配置风暴控制的动作为阻塞报文[Quidway-GigabitEthernet0/0/1] storm-control action block配置打开风暴控制时记录日志的功能[Quidway-GigabitEthernet0/0/1] storm-control enable log配置风暴控制的检测时间间隔[Quidway-GigabitEthernet0/0/1] storm-control interval 90验证配置结果执行命令display storm-control interface gigabitethernet 0/0/1查看GE0/0/1接口下的风暴控制配置情况。

<Quidway> display storm-control interface gigabitethernet 0/0/1PortName Type Rate Action Punish-Trap Log Interval Last-(Min/Max) Status Punish-Time------------------------------------------------------------------------------GE0/0/1 Multicast 1000 Block shutdown off off 90 2010-12-12/2000 14:34:00GE0/0/1 Broadcast 1000 Block shutdown off off 90 2010-12-12/2000 14:30:00GE0/0/1 Unicast 1000 Block shutdown off off 90 2010-12-12/2000 14:36:00dis cu#!Software Version V200R001C00SPC300sysname mlzyxyS9306#vlan batch 2 to 6 8 to 11 17 20 24 to 26 30 to 32 35 50 100 to 101 #undo http server enable#undo nap slave enable#dba-profile default0 type3 assure 40000 max 80000#dhcp enable#diffserv domain default#line-profile default0#service-profile default0#drop-profile default#vlan 11description TO_LaoJiaoXueLouvlan 20description TO_XinBanGongLou_Uservlan 24description TO_ShiXunLou_Uservlan 25description TO_QiuSuoLou_Uservlan 26description TO_ShiTangvlan 50description shixun3_apvlan 100description TO_Serwervlan 101description TO_S5510_G1/0/20#aaaauthentication-scheme defaultauthorization-scheme defaultaccounting-scheme defaultdomain defaultdomain default_adminlocal-user admin password cipher %$%$o@>(:W|o-!]V^[Y-Mx[Of+"v%$%$ local-user admin service-type telnet terminal httplocal-user aaa@huawei password cipher %$%$X>m9;s`}U.Fh".Qo%yy'e(|s%$%$ #interface Vlanif1ip address 192.168.1.100 255.255.255.0#interface Vlanif2ip address 192.168.2.100 255.255.255.0#interface Vlanif3ip address 192.168.3.100 255.255.255.0#interface Vlanif4ip address 192.168.4.100 255.255.255.0#interface Vlanif5ip address 192.168.5.100 255.255.255.0#interface Vlanif6ip address 192.168.6.100 255.255.255.0#interface Vlanif8description v9ip address 192.168.8.100 255.255.255.0#interface Vlanif9ip address 192.168.9.100 255.255.255.0#interface Vlanif10ip address 192.168.10.100 255.255.255.0#interface Vlanif11ip address 192.168.11.100 255.255.255.0#interface Vlanif17ip address 192.168.0.100 255.255.255.0#interface Vlanif20description Xinbangonglouip address 192.168.20.254 255.255.255.0dhcp select interfacedhcp server dns-list 222.246.129.81#interface Vlanif24ip address 192.168.24.254 255.255.255.0 #interface Vlanif25ip address 192.168.25.254 255.255.255.0 #interface Vlanif26ip address 192.168.26.254 255.255.255.0 #interface Vlanif30description v7ip address 192.168.30.254 255.255.255.0 #interface Vlanif31description v8ip address 192.168.31.254 255.255.255.0 #interface Vlanif32description xinshixunlou_bangonip address 192.168.32.254 255.255.255.0 #interface Vlanif35ip address 192.168.35.254 255.255.255.0 #interface Vlanif50description shixun3_apip address 192.168.50.254 255.255.255.0 dhcp select interfacedhcp server dns-list 222.246.129.81#interface Vlanif100#interface Vlanif101ip address 192.168.101.1 255.255.255.0 #interface Ethernet0/0/0#interface GigabitEthernet6/0/0 description TO_S5510_G1/0/20port link-type accessport default vlan 101#description TO_TuShuGuanport link-type accessport default vlan 17#interface GigabitEthernet6/0/2description TO_LaoJiaoXueLouport link-type trunkport trunk allow-pass vlan 11 101#interface GigabitEthernet6/0/3description TO_ShiYanLouport link-type trunkport trunk allow-pass vlan 2 to 6 8 to 11 101 #interface GigabitEthernet6/0/4description TO_ShiXunLouport link-type trunkport trunk allow-pass vlan 24 35 101#interface GigabitEthernet6/0/5description TO_QiuSuoLouport link-type accessport default vlan 25#interface GigabitEthernet6/0/6description TO_ShiTangport link-type accessport default vlan 26#interface GigabitEthernet6/0/7description TO_XinShiXunlou_HeXinport link-type trunkport trunk allow-pass vlan 5 8 30 to 32 50 101 #interface GigabitEthernet6/0/8#interface GigabitEthernet6/0/9#interface GigabitEthernet6/0/10 description TO_ShiXunLou11port link-type accessport default vlan 24##interface GigabitEthernet6/0/12 description TO_XinBanGongLou_S2726_01 port link-type trunkport trunk allow-pass vlan 20 101#interface GigabitEthernet6/0/13 description TO_XinBanGongLou_S2726_02 port link-type trunkport trunk allow-pass vlan 20 101#interface GigabitEthernet6/0/14 description TO_XinBanGongLou_S2726_03 port link-type trunkport trunk allow-pass vlan 20 101#interface GigabitEthernet6/0/15#interface GigabitEthernet6/0/16#interface GigabitEthernet6/0/17#interface GigabitEthernet6/0/18#interface GigabitEthernet6/0/19#interface GigabitEthernet6/0/20#interface GigabitEthernet6/0/21#interface GigabitEthernet6/0/22port link-type accessport default vlan 26#interface GigabitEthernet6/0/23#interface GigabitEthernet6/0/24port link-type accessport default vlan 100#interface GigabitEthernet6/0/25port link-type accessport default vlan 100interface GigabitEthernet6/0/26 #interface GigabitEthernet6/0/27 port link-type accessport default vlan 100#interface GigabitEthernet6/0/28 port link-type accessport default vlan 100#interface GigabitEthernet6/0/29 port link-type accessport default vlan 100#interface GigabitEthernet6/0/30 port link-type accessport default vlan 100#interface GigabitEthernet6/0/31 port link-type accessport default vlan 100#interface GigabitEthernet6/0/32 port link-type accessport default vlan 100#interface GigabitEthernet6/0/33 port link-type accessport default vlan 100#interface GigabitEthernet6/0/34 port link-type accessport default vlan 100#interface GigabitEthernet6/0/35 port link-type accessport default vlan 100#interface GigabitEthernet6/0/36 #interface GigabitEthernet6/0/37 #interface GigabitEthernet6/0/38interface GigabitEthernet6/0/39#interface GigabitEthernet6/0/40#interface GigabitEthernet6/0/41#interface GigabitEthernet6/0/42#interface GigabitEthernet6/0/43#interface GigabitEthernet6/0/44#interface GigabitEthernet6/0/45#interface GigabitEthernet6/0/46port link-type trunkport trunk allow-pass vlan 101#interface GigabitEthernet6/0/47#interface NULL0#ospf 1area 0.0.0.0#ip route-static 0.0.0.0 0.0.0.0 192.168.101.2#user-interface maximum-vty 15user-interface con 0authentication-mode passwordset authentication password cipher %$%$)"V40@"8W(ok&(%j"[Q7,ulc`wzB9rA2Y5Hf1,M;.Os=&{rm%$%$idle-timeout 0 0screen-length 0user-interface vty 0 14authentication-mode aaauser privilege level 3idle-timeout 0 0screen-length 0user-interface vty 16 20#return[mlzyxyS9306]。

BCN篇

BCN篇CHAP 1 交换机与VLAN一以太网1基本通讯方式:1)单播:信息的接收和传递只在两个节点之间进行。

2)广播:一个节点将数据发送到网段上的所有其他节点。

(1)广播的MAC地址为0xFFFFFFFFFFFF(2)ARP协议-〉将IP地址转换为MAC地址。

3)组播(多播):一个IP报文向一个“组”传送,这个包含0个或多个主机的组由一个单独的IP地址标识。

(1)主机可以加入多个组。

(2)特点:节省带宽,控制网络流量,消除了冗余的网络流量,减少网络和主机的开销处理。

(3)主机组有两种:永久组和临时组。

都采用D类地址。

2缺点:1)共享带宽解决方案:交换机(专用带宽)2)CSMA/CD 解决方案:全双工(消除CSMA/CD)3工作原理:以太网段上各节点对信道进行监听。

当要发送数据时,信道监听出空闲状态即发送,而且边发送边监听;若信道是繁忙的,该节点就等待而不发送,过一随机时间后继续监听。

当两节点同时要传送数据,产生冲突信号,该两节点都将立即发出拥塞信号(伪载波帧),通知其他节点有冲突,带宽为0。

进行退避,经过随机时间后,再监听发送。

二Hub、交换机。

(2)转发-〉目标MAC地址在不同端口上(3)过滤-〉目标MAC地址在同一端口上(4)泛洪:I广播帧II未知单播2)老化时间:网桥停止获取的时间间隔即老化时间。

3)交换机转发时不改变帧结构。

4)交换机每一端口即一个冲突域。

5)工作方式:半双工、全双工。

3Hub只能以半双工运行。

4广播域:一组能互相发送广播报文的节点。

冲突域:冲突信号能影响到的所有节点。

三VLAN虚拟局域网1分类:1)基于端口号的静态VLAN。

2)基于MAC地址的动态VLAN。

2作用:安全性;广播控制;带宽利用提高;延迟减少。

3不同VLAN中不能连通,局域网是一个广播域,广域网是多个广播域连在一起。

4VLAN号:1-1005,1为默认,1002到1005为自动生成。

配置写入文件VLAN.dat中,存放在NVRAM中。

网络基础培训之交换机概述及配置

交换机配置—交换机的网络配置

恢复交换机的缺省配置:

Switch#delete flash:vlan.dat 删除VLAN数据库。 Switch#erase startup-config 删除配置备份文件。 Switch#reload 重启交换机。

指定交换机的主机名和密码:

Swithc#:conf t 进入配置模式。 Switch(config)#hostname htt3750 指定交换机的主机名。 htt3750(config)#line console 0 设置控制台接入密码。 htt3750(config-line)#password 0 <password> htt3750(config-line)#login 开启密码检查。 htt3750(config)#line vty 0 4 设置虚拟终端连接密码。 htt3750(config-line)#password 0 <password> htt3750(config-line)#login 开启密码检查。

交换机配置—VTP的剪裁

VTP剪裁(VTP pruning)通过减少不必要的通信泛洪, 如广播、组播、未知和泛洪的单播分组,来提高网络 带宽。 缺少情况下,VTP剪裁是禁用的。在一台VTP服务器上 启用VTP剪裁也就在整个管理域的启动剪裁。 VTP剪裁不会剪裁来自不具有剪裁资格的VLAN的数据 通信。VLAN1永远没有剪裁资格,因此来自VLAN 1的 数据通信不能被剪裁。 Htt3750(config)#vtp prunning 启用VTP剪裁。

局域网交换机与分级网络设计

分级网络设计模型把一个复杂的网络问题分解为多 个小的、更易地管理的问题。分级结构中的每一级 或层都负责可以解决一组不同的问题,这使得网络 硬件和软件能够为实现特定的任务而进行优化。 但是层次模型有可能比较难理解,因为每一层的准 确构成是因网络而异的。 分级中最低层的设备设计用于接收进入网络的通信, 并将其传送给高层。 推荐的网络设计方法包括:

思科路由器交换机基本配置命令

1、交换机安全设置S1>enable ;进入特权模式S1#config terminal ;进入全局配置模式S1(config)#hostname <hostname> ;设置交换机的主机名S1(config)#enable secret xxx ;设置特权加密口令为xxxS1(config)#enable password xxx ;设置特权非密口令为xxxS1(config)#line console 0 ;进控制台口(Rs232)初始化S1(config-line)#line vty 0 4 ;进入虚拟终端S1(config-line)#login ;允许登录S1(config-line)#password xxx ;设置登录口令xxxS1h#exit ;返回命令MAC和端口绑定S1(config)#interface fa0/1S1(config-if)#switchport mode accessS1(config-if)#switchport port-securityS1(config-if)#switchport port-security mac-address <主机的mac地址> S1(config-if)#switchport port-security maximum 1S1(config-if)#switchport port-security violation shutdown用户模式:无法改变相关设备的配置,只能查看十分有限的信息命令提示符是:switch>特权模式:可以使用所有的命令,可以查看更为详细的信息命令;是进入其它配置模式的前提命令提示符:switch#全局配置模式:在这里所做的改变会影响整个设备的全局性能;从全局配置模式下可以进入很多特定的配置模式;命令提示符:switch(config)#2、复制操作:S1#copy running-config startup-config ;复制当前的配置到NVRAM S1#copy running-config tftp ;将当前的配置复制到tftp服务器上S1#copy startup-config tftp 复制启动配置文件到tftp服务器上S1#copy tftp flash: ;特权模式下升级IOSS1r#copy tftp startup-config ;下载配置文件到nvram3、交换机vlan配置VLAN(虚拟局域网)配置S1(config)#interface fa0/1S1(config-if)#switchport trunk encapsulation dot1q 接口封装S1(config-if)#switchport mode trunk 将接口转为trunk模式S1(config)#vtp domain syh 创建VTP域S1(config)#vlan 10 创建VLANS1(config-vlan)#name ay1 为VLAN取名S1(config)#interface fa0/1S1(config-if)#switchport mode accessS1(config-if)#switchporti access vlan 10 将端口加入到相应VLAN S1(config)#vtp mode server 配置VTP的模式S1(config)#vtp mode clientS1#show vlan 查看vlan不同VLAN通信S1(config)#ip routing 开启三层交换机的路由功能S1(config)#interface vlan 10S1(config-if)#ip address 192.168.10.1 为VLAN配置IP地址,即各VLAN的网关默认时CISCO交换机不传播VLAN信息,必须配置VTP域。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

三、 广播(Broadcast)

主机之间“一对所有”的通讯模式,网络对其中每一台主机发出的信号都进行无条件复制并转发,所有主机都可以接收到所有信息(不管你是否需要),由于其不用路径选择,所以其网络成本可以很低廉。有线电视网就是典型的广播型网络,我们的电视机实际上是接受到所有频道的信号,但只将一个频道的信号还原成画面。在数据网络中也允许广播的存在,但其被限制在二层交换机的局域网范围内,禁止广播数据穿过路由器,防止广播数据影响大C地址表显示了主机的MAC地址与以太网交换机端口映射关系,指出数据帧去往目的主机的方向。当以太网交换机收到一个数据帧时,将收到数据帧的目的MAC地址与MAC地址表进行查找匹配。如果在MAC地址表中没有相应的匹配项,则向除接收端口外的所有端口广播该数据帧,有人将这种操作翻译为泛洪(Flooding,泛洪操作广播的是普通数据帧而不是广播帧)。交换机除了能够对广播帧的转发进行限制之外,也能对泛洪这种操作进行限制。

3)DDos发生在OSI第三、四层,攻击侵入许多因特网上的系统,将DDos控制软件安装进去,然后这些系统再去感染其它系统,通过这些代理,攻击者将攻击指令发送给DDos控制软件,然后这个系统就去控制下面的代理系统去对某个IP地址发送大量假冒的网络流量,然后受攻击者的网络将被这些假的流量所占据就无法为他们的正常用户提供服务了。

2)网络泛洪包括Smurf和DDos:

smurf发生在OSI第三层,就是假冒ICMP广播ping,如果路由器没有关闭定向广播,那攻击者就可以在某个网络内对其它网络发送定向广播ping,那个网络中的主机越多,造成的结果越是严重,因为每个主机默认都会响应这个ping,导致链路流量过大而拒绝服务,所以属于增幅泛洪攻击,当然也可以对本网络发送广播ping。

4)TCP SYN泛洪发生在OSI第四层,这种方式利用TCP协议的特性,就是三次握手。攻击者发送TCP SYN,SYN是TCP三次握手中的第一个数据包,而当服务器返回ACK后,该攻击者就不对之进行再确认,那这个TCP连接就处于挂起状态,也就是所谓的半连接状态,服务器收不到再确认的话,还会重复发送ACK给攻击者。这样更加会浪费服务器的资源。攻击者就对服务器发送非常大量的这种TCP连接,由于每一个都没法完成三次握手,所以在服务器上,这些TCP连接会因为挂起状态而消耗CPU和内存,最后服务器可能死机,就无法为正常用户提供服务了。

5)最后应用程序泛洪发生在OSI第七层,目的是消耗应用程序或系统资源,比较常见的应用程序泛洪是什么呢?就是垃圾邮件,但一般无法产生严重的结果。其它类型的应用程序泛洪可能是在服务器上持续运行高CPU消耗的程序或者用持续不断的认证请求对服务器进行泛洪攻击,意思就是当TCP连接完成后,在服务器提示输入密码的时候停止响应

一、什么是组播(Multicast)

1、什么是组播?

组播是一种数据包传输方式,当有多台主机同时成为一个数据包的接受者时,出于对带宽和CPU负担的考虑,组播成为了一种最佳选择。

2、组播如何进行工作?

组播通过把224.0.0.0-239.255.255.255的D类地址作为目的地址,有一台源主机发出目的地址是以上范围组播地址的报文,在网络中,如果有其他主机对于这个组的报文有兴趣的,可以申请加入这个组,并可以接受这个组,而其他不是这个组的成员是无法接受到这个组的报文的。

2、网络泛洪

攻击者对网络资源发送过量数据时就发生了洪水攻击,这个网络资源可以是router,switch,host,application等。常见的洪水攻击包含MAC泛洪,网络泛洪,TCP SYN泛洪和应用程序泛洪。接下来简单的分别解释一下以上这些:

1)MAC泛洪发生在OSI第二层,攻击者进入LAN内,将假冒源MAC地址和目的MAC地址将数据帧发送到以太网上导致交换机的内容可寻址存储器(CAM)满掉,然后交换机失去转发功能,导致攻击者可以像在共享式以太网上对某些帧进行嗅探,这种攻击可以通过端口安全技术方式,比如端口和MAC地址绑定。

二、单播

主机之间“一对一”的通讯模式,网络中的交换机和路由器对数据只进行转发不进行复制。如果10个客户机需要相同的数据,则服务器需要逐一传送,重复10次相同的工作。但由于其能够针对每个客户的及时响应,所以现在的网页浏览全部都是采用IP单播协议。网络中的路由器和交换机根据其目标地址选择传输路径,将IP单播数据传送到其指定的目的地。