简单配置实例之EIGRP MD5安全认证

md5文件验证方法

md5文件验证方法MD5文件验证方法非常简单,它主要分为以下几个步骤:1.生成MD5值:首先,我们需要计算文件的MD5值。

可以使用MD5算法将整个文件转换为128位的哈希值,这个值被称为文件的MD5哈希值。

5.对比MD5值:将计算得到的MD5哈希值与文件的原始MD5值进行对比。

如果两个值相同,则文件未被篡改且传输无误;如果两个值不同,则文件可能已被篡改或传输过程中产生错误。

MD5文件验证方法的优点是快速和简单,只需要两个MD5哈希值进行对比即可。

然而,MD5算法存在一些问题,因此在实际使用过程中需要注意以下几点:1.容易被篡改:MD5算法本身并不是加密算法,它只是一种哈希算法。

因此,MD5哈希值容易被篡改和冲突。

黑客可以通过改变文件内容或替换MD5哈希值来欺骗系统。

2.潜在冲突:MD5算法存在潜在的碰撞风险,即两个不同的文件可能生成相同的MD5哈希值。

虽然这种情况较为罕见,但在一些特殊情况下可能会发生。

为了解决这些问题,我们可以采取以下改进措施:1.使用更安全的哈希算法:由于MD5算法的安全性问题,推荐使用更安全的哈希算法,如SHA-256或SHA-512、这些算法的哈希值更长,冲突风险较低。

2.对比多个哈希值:为了提高验证的准确性,可以计算多个哈希值,并对比它们。

例如,除了MD5哈希值之外,还可以计算SHA-256或SHA-512哈希值,并进行对比。

3.使用文件完整性验证工具:有一些专门的软件和工具可以帮助我们验证文件的完整性。

这些工具通常支持多种哈希算法,并提供更多的验证选项和功能,如递归验证文件夹、自动计算哈希值等。

总结来说,MD5文件验证方法是一种简单而快速的验证手段,可以帮助我们验证文件的完整性和准确性。

然而,由于MD5算法的一些局限性,我们应该采取一些改进措施,如使用更安全的哈希算法、对比多个哈希值以提高准确性,并使用专业的文件完整性验证工具。

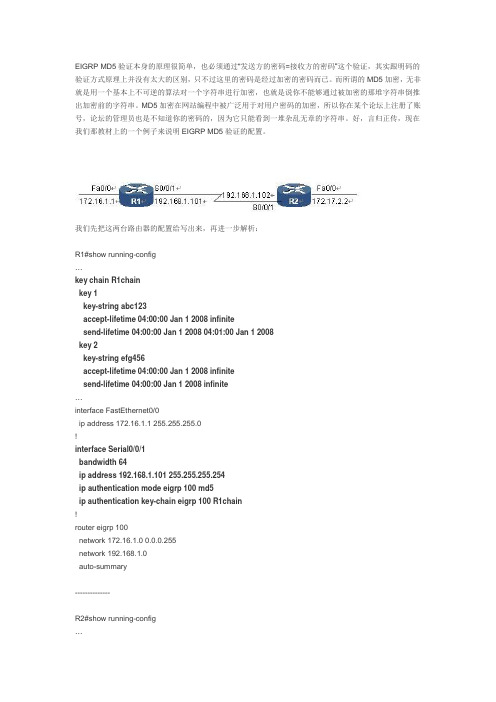

EIGRP MD5验证的配置

EIGRP MD5验证本身的原理很简单,也必须通过“发送方的密码=接收方的密码”这个验证,其实跟明码的验证方式原理上并没有太大的区别,只不过这里的密码是经过加密的密码而已。

而所谓的MD5加密,无非就是用一个基本上不可逆的算法对一个字符串进行加密,也就是说你不能够通过被加密的那堆字符串倒推出加密前的字符串。

MD5加密在网站编程中被广泛用于对用户密码的加密,所以你在某个论坛上注册了账号,论坛的管理员也是不知道你的密码的,因为它只能看到一堆杂乱无章的字符串。

好,言归正传,现在我们那教材上的一个例子来说明EIGRP MD5验证的配置。

我们先把这两台路由器的配置给写出来,再进一步解析:R1#show running-config…key chain R1chainkey 1key-string abc123accept-lifetime 04:00:00 Jan 1 2008 infinitesend-lifetime 04:00:00 Jan 1 2008 04:01:00 Jan 1 2008key 2key-string efg456accept-lifetime 04:00:00 Jan 1 2008 infinitesend-lifetime 04:00:00 Jan 1 2008 infinite…interface FastEthernet0/0ip address 172.16.1.1 255.255.255.0!interface Serial0/0/1bandwidth 64ip address 192.168.1.101 255.255.255.254ip authentication mode eigrp 100 md5ip authentication key-chain eigrp 100 R1chain!router eigrp 100network 172.16.1.0 0.0.0.255network 192.168.1.0auto-summary--------------R2#show running-config…key chain R2chainkey 1key-string abc123accept-lifetime 04:00:00 Jan 1 2008 infinitesend-lifetime 04:00:00 Jan 1 2008 infinitekey 2key-string efg456accept-lifetime 04:00:00 Jan 1 2008 infinitesend-lifetime 04:00:00 Jan 1 2008 infinite…interface FastEthernet0/0ip address 172.16.1.1 255.255.255.0!interface Serial0/0/1bandwidth 64ip address 192.168.1.101 255.255.255.254ip authentication mode eigrp 100 md5ip authentication key-chain eigrp 100 R2chain!router eigrp 100network 172.16.1.0 0.0.0.255network 192.168.1.0auto-summary首先我们先看R1的配置,先看较下面关于接口的配置部分,可以看到MD5验证是在接口模式下进行配置的,这里我们使用ip authentication mode eigrp 100 md5命令来指出验证方式为md5,对自治系统号为100的EIGRP有效。

EIGRP的路由归纳与默认路由公告

在密钥链里定义第一个密钥,可以定义多个密钥,比如:key 2、key 3。

r1(config-keychain-key)#key-string ccna123w

输入密钥串的内容,建议密钥字符串使用足够的长度,并将字母、数字、大小写混用,这可加强密钥字符串的安全性。

backbone(config-if)#ip summary-address eigrp 2012 0.0.0.0 0.0.0.0

MD5方式的认证是EIGRP协议支持的唯一认证方式

关于EIGRP安全认证的配置如下。

r1(config)#key chain eigrpkey

定义一个叫“eigrpkey”的密钥链,这个密钥链将会被应用到EIGRP路由器的接口之上。

r1(config)#inte s1/0

进入已经启动EIGRP路由协议的接口。

r1(config-if)#ip authentication key-chain eigrp 2009 eigrpkey

将密钥链eigrpkey应用到启动EIGRP的路由接口上。

r1(config-if)#ip authentication mode eigrp 2012 md5

指示EIGRP的认证模式为MD5认证模式。

EIGRP的路由归纳与默认路由公告

在企业边界路由器R1的E1/0执行路由归纳指令:

R1(config-if)#ip summary-address eigrp 2012 172.16.1.0 255.255.248.0

在主干路由器上自动公告EIRGP默认路由的配置:

backbone(config)#

EIGRP工作原理

EIGPR总结:一:特性1.100%的无环路2.支持等价与不等价负载均衡3.灵活网络计划(没有主干地区)4.多播更新代替广播更新(广播更新不可靠且不安详)5.支持 VLSM和连续子网6.在网络任何地方支持手动汇总7.支持单播汇总二:知识点1.EIGRP有三张表:邻居表,拓扑表,路由表此中邻居成立需满意两点:1.AS号同等 2.5K值(带宽,耽误,可靠性,负载,MTU)2.EIGRP 5个包是:hello包,update,query,reply,ackhello:成立邻居,应用所在是224.0.0.10update:发送给邻居query:网络发生妨碍时且没有FS(可行后继者)时发送reply:单播形式中兴ack:是对update,query和reply中兴3.hello包每5s发一次(广播网络)hello包每60s发一次(非广播网络)hold工夫默认是hello工夫的三倍4.EIGRP 支持 224 跳,IGRP支持 255 跳5.重传机制,当重传次数到达 16次时仍不中兴,则将踢出邻人表6,EIGRP的3种管理间隔EIGRP的汇总路由:5 内部EIGRP:90 外部EIGRP:1707.EIGRP的路由掩护(包孕与DUAL算法中)假如不存在可行后继路由,路由器将服从下列步调:1.EIGRP的工作原理:EIGRP 协议的特点:运行EIGRP 的路由器之间形成邻居关系,并交换路由信息。

相邻路由器之间通过发送和接收Hello 包来保持联系,维持邻居关系。

Hello 包的发送间隔默认值为5s钟。

●运行EIGRP 的路由器存储所有与其相邻路由器的路由表信息,以便快速适应路由变化;●如果没有合适的路由存在,EIGRP 将查询其相邻的路由器,以便发现可以替换的路由。

●采用不定期更新,即只在路由器改变计量标准或拓扑出现变化时发送部分更新信息。

●支持可变长子网掩码(VLSM)和不连续的子网,艾持对自动路由汇总功能的设定。

cisco交换机安全配置设定

cisco交换机安全配置设定你还在为不知道cisco交换机安全配置设定而烦恼么?接下来是小编为大家收集的cisco交换机安全配置设定教程,希望能帮到大家。

cisco交换机安全配置设定的方法一、交换机访问控制安全配置1、对交换机特权模式设置密码尽量采用加密和md5 hash方式switch(config)#enable secret 5 pass_string其中 0 Specifies an UNENCRYPTED password will follow5 Specifies an ENCRYPTED secret will follow建议不要采用enable password pass_sting密码,破解及其容易!2、设置对交换机明文密码自动进行加密隐藏switch(config)#service password-encryption3、为提高交换机管理的灵活性,建议权限分级管理并建立多用户switch(config)#enable secret level 7 5 pass_string7 /7级用户进入特权模式的密码switch(config)#enable secret 5 pass_string15 /15级用户进入特权模式的密码switch(config)#username userA privilege 7 secret 5 pass_userAswitch(config)#username userB privilege 15 secret 5 pass_userB/为7级,15级用户设置用户名和密码,Cisco privilege level分为0-15级,级别越高权限越大switch(config)#privilege exec level 7 commands /为7级用户设置可执行的命令,其中commands可以根据分配给用户的权限自行定义4、本地console口访问安全配置switch(config)#line console 0switch(config-line)#exec-timeout 5 0 /设置不执行命令操作的超时时间,单位为分钟和秒switch(config-line)#logging synchronous /强制对弹出的干扰日志信息进行回车换行,使用户输入的命令连续可见设置登录console口进行密码验证方式(1):本地认证switch(config-line)#password 7 pass_sting /设置加密密码switch(config-line)#login /启用登录验证方式(2):本地AAA认证switch(config)#aaa new-model /启用AAA认证switch(config)#aaa authentication login console-in group acsserver local enable/设置认证列表console-in优先依次为ACS Server,local用户名和密码,enable特权密码switch(config)#line console 0switch(config-line)# login authentication console-in /调用authentication设置的console-in列表5、远程vty访问控制安全配置switch(config)#access-list 18 permit host x.x.x.x /设置标准访问控制列表定义可远程访问的PC主机switch(config)#aaa authentication login vty-in group acsserver local enable/设置认证列表vty-in, 优先依次为ACS Server,local用户名和密码,enable特权密码switch(config)#aaa authorization commands 7 vty-in group acsserver local if-authenticated/为7级用户定义vty-in授权列表,优先依次为ACS Server,local 授权switch(config)#aaa authorization commands 15 vty-in group acsserver local if-authenticated/为15级用户定义vty-in授权列表,优先依次为ACS Server,local授权switch(config)#line vty 0 15switch(config-line)#access-class 18 in /在线路模式下调用前面定义的标准ACL 18switch(config-line)#exec-timeout 5 0 /设置不执行命令操作的超时时间,单位为分钟和秒switch(config-line)#authorization commands 7 vty-in /调用设置的授权列表vty-inswitch(config-line)#authorization commands 15 vty-inswitch(config-line)#logging synchronous /强制对弹出的干扰日志信息进行回车换行,使用户输入的命令连续可见switch(config-line)#login authentication vty-in /调用authentication设置的vty-in列表switch(config-line)#transport input ssh /有Telnet协议不安全,仅允许通过ssh协议进行远程登录管理6、AAA安全配置switch(config)#aaa group server tacacs+ acsserver /设置AAA 服务器组名switch(config-sg-tacacs+)#server x.x.x.x /设置AAA服务器组成员服务器ipswitch(config-sg-tacacs+)#server x.x.x.xswitch(config-sg-tacacs+)#exitswitch(config)# tacacs-server key paa_string /设置同tacacs-server服务器通信的密钥二、交换机网络服务安全配置禁用不需要的各种服务协议switch(config)#no service padswitch(config)#no service fingerswitch(config)#no service tcp-small-serversswitch(config)#no service udp-small-serversswitch(config)#no service configswitch(config)#no service ftpswitch(config)#no ip http serverswitch(config)#no ip http secure-server/关闭http,https远程web管理服务,默认cisco交换机是启用的三、交换机防攻击安全加固配置MAC Flooding(泛洪)和Spoofing(欺骗)攻击预防方法:有效配置交换机port-securitySTP攻击预防方法:有效配置root guard,bpduguard,bpdufilterVLAN,DTP攻击预防方法:设置专用的native vlan;不要的接口shut或将端口模式改为accessDHCP攻击预防方法:设置dhcp snoopingARP攻击预防方法:在启用dhcp snooping功能下配置DAI和port-security在级联上层交换机的trunk下switch(config)#int gi x/x/xswitch(config-if)#sw mode trunkswitch(config-if)#sw trunk encaps dot1qswitch(config-if)#sw trunk allowed vlan x-xswitch(config-if)#spanning-tree guard loop/启用环路保护功能,启用loop guard时自动关闭root guard 接终端用户的端口上设定switch(config)#int gi x/x/xswitch(config-if)#spanning-tree portfast/在STP中交换机端口有5个状态:disable、blocking、listening、learning、forwarding,只有处于forwarding状态的端口才可以发送数据。

eap md5使用的身份验证方法

eap md5使用的身份验证方法身份验证是计算机网络中非常重要的一环,用于确认用户的身份和权限。

EAP(Extensible Authentication Protocol)是一种广泛应用于网络认证的协议,而EAP MD5则是EAP协议中的一种常见的身份验证方法。

EAP MD5是基于MD5(Message Digest Algorithm 5)算法的一种身份验证方法。

MD5是一种常用的散列函数,能够将输入数据转换为固定长度的散列值。

EAP MD5使用MD5算法对用户提供的密码进行散列运算,并与服务器端保存的散列值进行比较,以验证用户的身份。

EAP MD5的身份验证过程可以分为以下几个步骤:1. 请求/响应阶段:客户端向服务器发送身份验证请求,并提供用户名。

服务器收到请求后,生成一个随机数(Challenge)并返回给客户端。

2. 客户端响应阶段:客户端收到服务器的Challenge后,将用户名和密码进行MD5散列运算,并将结果发送给服务器。

3. 服务器验证阶段:服务器收到客户端发送的MD5散列值后,将其与保存在服务器端的用户密码的散列值进行比较。

如果两者匹配,则验证成功;否则,验证失败。

EAP MD5的身份验证方法具有以下特点:1. 安全性:EAP MD5使用MD5算法对密码进行散列运算,不会直接传输明文密码,提高了身份验证的安全性。

2. 相对简单:相比较其他EAP方法,EAP MD5的实现相对简单,减少了开销和复杂性。

然而,EAP MD5也存在一些缺点和限制:1. 安全性较弱:MD5算法在密码散列运算方面存在一些弱点,如碰撞攻击和彩虹表攻击等。

因此,EAP MD5并不是最安全的身份验证方法。

2. 缺乏互动性:EAP MD5的验证过程相对简单,缺乏互动性,无法提供更高级别的身份验证机制。

3. 不支持强制加密:EAP MD5没有提供数据加密的机制,无法保证身份验证过程中的数据传输的机密性。

为了提高网络的安全性,现今已经出现了更加先进和安全的身份验证方法,如EAP-TLS、EAP-PEAP等。

路由器交换机配置任务4.3OSPF基于区域的MD5认证

二.接口认证配置命令

Router (config)#interface 接口名称 Router (config-if)#ip ospf authentication [message-digest] Router (config-if)#ip ospf message-digest-key 1 md5 密码

四.OSPF基于接口的MD5认证配置示例

r0(config)#interface s0/0/0 r0(config-if)#ip ospf authentication message-digest //验证方式为MD5 r0(config-if)#ip ospf message-digest-key 1 md5 cisco //验证密码为cisco

r1(config)#interface s0/0/0 r1(config-if)#ip ospf authentication message-digest //验证方式为MD5 r1(config-if)#ip ospf message-digest-key 1 md5 cisco //验证密码为cisco

路由器交换机配置任务4.3OSPF基于区域的MD5认证

【实训目的】

配置基于区域的OSPF MD5认证,提高网络安全性。

【实训任务】

1.配置OSPF路由协议。 2.配置基于区域的OSPF MD5 认证。 3.验证测试OSPF MD5 认证。

OSPF认证

区域认证

一.区域认证配置命令

Router(config)#router ospf 进程号 Router (config-router)#area 区域号 authentication [message-digest] // 带上message-digest选项,加密方式为MD5;省略message-digest选项, 则加密方式为明文。 Router (config)#interface 接口名称 Router (config-if)#ip ospf message-digest-key 1 md5 密码 //在接口下应用认证,并设置验证密码。

EIGRP的介绍

EIGRP的介绍EIGRP是一种增强的距离矢量路由协议,同时含有距离矢量路由协议(如rip)和链路状态路由协议(如ospf)的特点。

适用于中、大型网络。

是一种cisco私有路由协议,不支持其他厂商设备。

EIGRP的特征有:增量更新;快速汇聚;支持多种网络层协议(IPV4、IPV6、IPX、AppleTalk);使用单播和多播(多播地址为:224.0.0.10);支持VLSM;支持自动汇总,以及支持在网络中任意位置进行手工汇总;支持等价负载均衡、非等价负载均衡;支持多种路由:内部路由、外部路由和汇总路由;精密的度量值:带宽、延迟、可靠性、负载、MTU(缺省时:带宽、负载); 100%无环的无类路由协议(依据DUAL算法中FC(即AD<最优路由的FD)),。

EIGEP邻居建立的条件:两路由器直连,且直连接口IP处于同一网段;两路由器AS号一致;接口若有认证,认证密钥要一致;metric值一致(K值一致);EIGRP工作原理:即:i、运行EIGRP的路由器通过交互hello包建立邻居关系ii、邻居之间通过交互update交换路由信息保存到拓扑数据库iii、从拓扑表中选择最优的路由提交给IP路由表当链路发生变化时,如去往一个目的IP的路由挂掉,则路由器将从拓扑表中查询是否有FS(可行继任者),若有,则提交给IP路由表变成S(继任者);若没有,则依据DUAL算法会向所有邻居路由器查询。

注:i.不符合FC可行性条件的路由为不可用路由,不写入拓扑表中ii.缺省时,拓扑表中去往同一个网络的FS最多只有4条,通过配置最多可有16条iii.将去往某个目标网络的度量值设置为-1时,表示不可达iiii.不同metric值的多条明细路由汇总后,汇总路由的metric值等于明细路由中最小的metric值ERGRP的实验:实验一:(EIGRP邻居建立过程)1)使用debug eigrp packet命令观察EIGRP邻居建立过程2)使用show ip eigrp neighbors [detail]查看EIGRP邻居实验结果:debug eigrp packetshow ip eigrp neighbors [detail]其中,Address:邻居路由器与本路由器直连接口ip;Interface:邻居路由器与本路由器直连接口Hold:保持间隔Uptime:运行时间SRTT:平均往返时间(可靠分组发送到接收ack确认之间的时间)STO:超时时间,重传队列中的分组重传给邻居之前所等待的时间,RTO=6*SRTT.不足200ms按200msQ cnt:等待重传的个数,正常=0Seq num:序列号实验二:(EIGRP自动汇总及手工汇总)实验结果:i.当自动汇总没关闭时,R1、R2的路由表信息为:R1:R2:注意:画红线处是一条指向null 0 的20.0.0.0网段的汇总路由,它是由于对端接口ip进行汇总,所以学习到这条汇总路由。

动态路由协议配置实验心得5篇

动态路由协议配置实验心得5篇_动态路由协议配置实验心得1_一.实验目的(1) 路由器配置环境的搭建.路由器的基本配置及其测试;(2) 路由器主机名和口令的配置.路由器接口的配置;(3) 静态路由和动态路由协议的配置.二.实验设备及环境锐捷路由器Star-2624二台.网线若干.微机二台.配置电缆二条.三.实验步骤1.通过静态路由,使路由器A,B 具有非直连子网的路由信息.A 路由器的配置:(1)基本配置:配置路由器主机名Red-Giant enable(注:从用户模式进入特权模式)Red-Giant_configure terminal(注:从特权模式进入全局配置模式)Red-Giant(config)_hostname A(注:将主机名配置为〝A〞)A(config)_为路由器各接口分配IP 地址A(config)_interface serial 0A(config-if)_ip address _2._.2.2 255.255.255.0注:设置路由器serial 0 的IP 地址为_2._.2.2,对应的子网掩码为255.255.255.0A(config)_interface fastethernet 0A(config-if)_ip address _2._.3.1 255.255.255.0注:设置路由器fastethernet 0 的IP 地址为_2._.3.1,对应的子网掩码为255.255.255.0(2)配置接口时钟频率(DCE):A(config)_interface serial 0A(config-if)clock rate 64000注:设置接口物理时钟频率为64Kbps(3)配置静态路由:A(config)_ip route _2._.1.0 255.255.255.0 _2._.2.1 或:A(config)_ip route _2._.1.0 255.255.255.0 serial 0B 路由器的配置:(1)基本配置:配置路由器主机名Red-Giant enable(注:从用户模式进入特权模式)Red-Giant_configure terminal(注:从特权模式进入全局配置模式) Red-Giant(config)_hostname B(注:将主机名配置为〝B〞)B(config)_为路由器各接口分配IP 地址B(config)_interface serial 0B(config-if)_ip address _2._.2.1 255.255.255.0A(config)_interface fastethernet 0A(config-if)_ip address _2._.1.1 255.255.255.0(2)配置静态路由:B(config)_ip route _2._.3.0 255.255.255.0 _2._.2.2 或:B(config)_ip route _2._.3.0 255.255.255.0 serial 0 验证命令:show ip int briefshow ip routeping实验结果A,B 各路由器应该看到全网路由.主机_2._.3.2 能够访问主机_2._.1.2.2.通过动态路由RIP,使路由器A,B 具有非直连子网的路由信息.(1)删除静态路由信息.(2)A路由器的配置:A(config)_router rip注:启用路由器A 的RIP 进程A(config-router)_network _2._.0.0注:(1.公布属于_2._.0.0 主类的子网;2.包含在_2._.0.0 主类内的接口发送接收路由信息)(2)B 路由器的配置:B(config)_router rip注:启用路由器A 的RIP 进程B(config-router)_network _2._.0.0注:(1.公布属于_2._.0.0 主类的子网;2.包含在_2._.0.0 主类内的接口发送接收路由信息)实验结果A,B 各路由器应该看到全网路由.主机_2._.3.2 能够访问主机_2._.1.2.验证命令:show ip int briefshow ip routeshow ip protocolsping四.注意事项(1)路由器的广域网连接,DCE端需要配置CLOCK RATE.(2)静态路由的下一站,可以是本路由器的接口名称,或者下一站路由器接口的IP地址.(3)动态路由发布直连网络号时使用主类网络号.五.实验思考题解答(1)静态路由的工作原理?答:由网络管理员在路由器上手工添加路由信息以实现路由目的,手工配置,无开销,配置简单,需人工维护,适合简单拓扑结构的网络.(2)动态路由的工作原理?答:通过相互连接的路由器之间交换彼此信息,然后按照一定的算法优化出来的,而这些路由信息是在一定时间间隙里不断更新,以适应不断变化的网络,以随时获得最优的寻路效果六.实验心得体会在做实验前,一定要将课本上的知识吃透,因为这是做实验的基础,否则,在老师讲解时就会听不懂,这将使你在做实验时的难度加大,浪费做实验的宝贵时间.如果你不清楚,在做实验,时才去摸索,这将使你极大地浪费时间,使你事倍功半.做实验,时,一定要亲力亲为,务必要将每个步骤,每个细节弄清楚,弄明白,实验,后,还要复习,思考,这样,你的印象才深刻,记得才牢固,否则,过后不久你就会忘得一干二净,这还不如不做.做实验,时,老师还会根据自己的亲身体会,将一些课本上没有的知识教给我们,拓宽我们的眼界,使我们认识到这门课程在生活中的应用是那么的广泛_动态路由协议配置实验心得2_1.DHCP:动态主机配置协议–统一分发和管理IP地址2.DHCP的工作过程:需要自动获取IP地址的客户端开启自动获取IP地址之后,本地广播发出DHCP Discover数据包,源IP地址0.0.0.0,目标IP地址255.255.255.255,源MAC地址为本地网卡MAC,目标MAC为FFFF-FFFF-FFFF,源端口为68,目标端口为67;开启了DHCP服务的服务器收到此数据包后,发送免费ARP以确定所要下发的IP 地址没有冲突,再本地基于广播的形式回复DHCP Offer数据包,源IP是服务器IP地址,目标IP地址255.255.255.255,源MAC为服务器网卡MAC,目标MAC为FFFF-FFFF-FFFF,源端口为67,目标端口为68;客户端使用DHCP Request数据包请求IP地址,服务器回复ACK给客户端,客户端拿到IP地址.租期:默认租期为_40min/24h/一天.续租:当租期到达1/2时,客户端若依然在线,客户端主动发出Request数据包来续租;若续租失败,继续在7/8的租期再次发送Request数据包续租;若依然失败,那租期到达时地址被收回,客户端若想继续使用,需要重新获取地址.3.当路由器作为DHCP服务器时:有两种配置方法(1)以全局的池塘下发地址(2)以接口的IP地址的范围下发地址4.RIP:路由信息协议动态试验的步骤1.搭建拓扑图,划分区域网2.编写各个端口IP3.进入DHCP为每个路由器下的PC自动配置IP4.最后运用RIP协议,使得全网可达_动态路由协议配置实验心得3_RIP 特性包括:有类, 距离矢量跳数为度量值不支持可变长子网掩码或不连续子网每30秒更新一次Rip 被封装在 UDP分段中 ,源目的端口号 5202 条原则控制 RIPv1更新:如果某条路由更新及其接收接口属于相同的主网,则在路由更新中对该网络应用该接口的子网掩码.如果某条路由更新及其接收接口属于不同的主网,则在路由更新中对该网络应用网络的有类子网掩码.不必要的 RIP 更新会影响网络性能带宽浪费在传输不必要的更新上.因为 RIP 更新是广播,所以路由器将向所有端口转发更新.LAN 上的所有设备都必须逐层处理更新,直到传输层后接收设备才会丢弃更新.在广播网络上通告更新会带来严重的风险.RIP更新可能会被数据包嗅探软件中途截取.路由更新可能会被修改并重新发回该路由器,从而导致路由表根据错误度量误导流量.命令作用Rtr(config)_router rip 启动 RIP 路由协议Rtr(config-router)_network 指定路由器上哪些接口将启用 RIPRtr_debug ip rip 用于实时查看路由更新Rtr(config-router)_passive-interface fa0/0 防止此接口发布更新Rtr(config-router)_default-information originate 发布默认路由Rtr_show ip protocols 该命令可以显示计时器信息今天中午没睡觉,下午上课那叫一个困字了得啊..(中午不睡觉还是不行啊,影响下午的学习效率),导致老师今天在上面讲的时候都没怎么听好,后面做实验就悲剧了,第一次做实验开始时候这么没有头绪,上一节课讲的静态路由的配置,这次动态路由配置的主要是讲RIP协议的应用.实验目的把上面的pc端都可以相互ping通,首先先给路由器和pc配好ip地址,分为5个网段,(初始ip地址为_2._8.1.0,五个网段依次叠加把Router0,CopyRouter0,CopyRouter0(1),设为r1,r2,r3,先给r1应用rip协议:1.在配置模式下输入 router rip2.然后输入 network _2._8.1.0(network后面是路由器所连接的网段,r1就连接有2个网段,r2就是3个网段,依次输入) 3.然后再输入 passive-interface(后面接的是端口号,目的是为了安全,如果路由器的端口上接了终端或者交换机,就要避免路由信息流向终端或交换机)这样r1就配好了.下面开始来配置r2:r2前面配置动态路由的方式和r1基本类似,就不重复了,然后就要给他配置默认路由,如果要想3个pc都能ping通的话,那么三个路由器中的路由表中必须要包含有这5个网段,所以理论上要给每个路由器都要配置默认路由,但是这里直接给边界路由器配置默认路由就行了,r1就可以通过arp学习到默认路由.给r2配置默认路由:1.输入 ip route 0.0.0.0 0.0.0.0 (后面接的是端口号这里是 se0/0/1)2.输入 default-information originate(这样r1就可以学习到默认路由了)然后我们可以查一下,两个路由器中的路由表,看是不是都有了5条路由,然后我们会发现r3中还只有2条路由信息,然后我们就要开始配置r3的路由.给r3配置静态路由(这里也可以配置动态路由,那样也可以ping通,但是那样不安全),我们采用静态路由配置:1.输入 ip route (后面接的是目的ip,掩码,本地接口,依次输入他们的值)2.然后我们可以再查一下r3的路由表,看5条路由信息是否都有了,如果都有了,我们就可以大胆的ping了,到这里实验就做完啦_当然在实验中还出现了很多问题:1.刚开始的时候不知道怎么给路由器加串行接口;2.实验的代码还是不熟悉,(其实代码也不要记,但是还是有一点不知道怎么用的)3.刚开始对于实验原理还是不清楚,没有理解透彻..(值得反省啊!!)还是要增强自己的动手能力,纸上得来终觉浅,觉知此事要躬行!!加油!!!_动态路由协议配置实验心得4_通过多个路由器连接发的主机进行通信需要在路由器具有相应的路由表,路由表生成的方式有手动添加,通过协议动态生成(RIP,EIGRP,OSPF).手动配置:ip route srcIP Mask ne_tHop // 如ip route _2._8.2.0 255.255.255.0_2._.1.1RIP:动态路由协议采用自适应路由算法,能够根据网络拓扑的变化而重新计算机最佳路由.由于路由的复杂性,路由算法也是分层次的,通常把路由协议(算法)划分为自治系统(AS)内的(IGP)与自治系统之间的(EGP)路由协议.RIP是IGP ,采用 Bellman-Ford算法.基本配置命令:route rip //进行入rip的配置network w._.y.z //添加直连网段version 2 //设置版本号EIGRP:EIGRP(增强型内部网关路由协议) 是 Cisco内部专有协议,其它公司的网络产品是不会拥有该协.基本配置命令:route eigrp //进行入eigrp的配置network w._.y.z //添加直连网段OSPF:OSP(开放式最短路径优先)是一个内部网关协议,用于在单一自治系统内决策路由.可以划分区域是OSPF能多适应大型复杂网络的一个特性,我们只借助完成单个area的简单配置.OSPF配置基本命令配置基本命令:route ospf 10 //network _2._8.1.1 0.0.0.255 area 3 //3代表域号.show ip ospf_动态路由协议配置实验心得5_一.实验名称:动态路由配置二.实验目的:实了解动态路由的原理,掌握动态路由的配置方法三.实验软件:eNSP 四.实验任务:1.了解RIP协议的配置及其特性2.掌握路由聚合的方法 3明析RIP v2的验证方式五.实验步骤1.构建实验拓扑图,配置主机参数,并启动设备Pc1-IP:10.1.1.2 Gateway:30 Pc2-IP:20.1.1.2 Gateway:30R1 E/0/0/0-IP:10.1.1.1 Gateway:30 R1 E/0/0/1-IP:1.1.1.1Gateway:24 R2E/0/0/0-IP:20.1.1.1 Gateway:30 R2 E/0/0/1-IP:1.1.1.2 Gateway:24 2.配置接口IP地址R1system-view[Huawei]interface ethernet0/0/0[Huawei-Ethernet0/0/0]ip address 10.1.1.1 30 [Huawei-Ethernet0/0/0]q [Huawei]interface ethernet0/0/1[Huawei-Ethernet0/0/1]ip address 1.1.1.1 24 [Huawei-Ethernet0/0/1]q R2system-view[Huawei]interface Ethernet0/0/0[Huawei-Ethernet0/0/0]ip address 20.1.1.1 30 [Huawei]interfaceEthernet0/0/1[Huawei-Ethernet0/0/1]ip address 1.1.1.2 24 [Huawei-Ethernet0/0/1]q 3.添加待聚合路由信息(仅R1)system-view[Huawei]interface LoopBack 0[Huawei-LoopBack0]ip address 30.1.6.2_ 32 [Huawei-LoopBack0]q[Huawei]interface LoopBack 1[Huawei-LoopBack1]ip address _2._.0.1 24 [Huawei-LoopBack1]q[Huawei]interface LoopBack 2[Huawei-LoopBack2]ip address _2._.1.1 24 [Huawei-LoopBack2]q[Huawei]interface LoopBack3[Huawei-LoopBack3]ip address _2._.2.1 24 [Huawei-LoopBack3]q4.RIP协议配置(RIPv1.RIPv2)RIPv1:有类别路由协议,不支持VLSM(可变长子网掩码),不支持路由聚合,以广播的形式发送报文,不支持验证 RIPv2:无类别路由协议,支持VLSM,支持路由聚合,以广播或组播(_4.0.0.9)的形式发送报文,支持明文验证和MD5密文验证⑴RIPv1版:(注:启用协议后,若不改变协议类型则默认为1) R1:system-view [Huawei]rip [Huawei-rip-1][Huawei-rip-1]version 1 [Huawei-rip-1]network 1.0.0.0[Huawei-rip-1]network10.0.0.0 [Huawei-rip-1]network 30.0.0.0 [Huawei-rip-1]network _2._.0.0[Huawei-rip-1]qR2:system-view [Huawei]rip[Huawei-rip-1]version 1 [Huawei-rip-1]network 1.0.0.0 [Huawei-rip-1]network20.0.0.0 [Huawei-rip-1]q⑵RIPv2版:(注:直接修改即可,无需〝undo〞命令)[Huawei-rip-1]version 2⑶检查配置是否正确[Huawei]display ip routing-tableR1:R2:⑷对比RIPv1.RIPv2协议下R1.R2的路由表注:RIP协议类型需R1.R2同时修改后,方可查看路由表①②RIPv1-R2:RIPv1不支持VLSM,不支持路由聚合③ RIPv2-R1:④RIPv2-R2:RIPv2支持VLSM,支持路由聚合5.路由聚合⑴自动路由聚合R1:关闭水平分割system-view.[Huawei]interface Ethernet0/0/1[Huawei-Ethernet0/0/1]undo rip split-horizon[Huawei-Ethernet0/0/1]qR2:查看此时路由表⑵手动路由聚合R1:取消自动聚合system-view[Huawei-rip-1]undo summary[Huawei-rip-1]q[Huawei]interface Ethernet0/0/1[Huawei-Ethernet0/0/1]rip summary-address _2.0.0.0 255.0.0.0 [Huawei-Ethernet0/0/1]qR2:查看路由表6.RIP v2的验证方式⑴明文认证R1:system-view[Huawei]interface Ethernet0/0/1[Huawei-Ethernet0/0/1]rip authentication-mode ?md5 MD5 authenticationsimple Simple te_t authentication[Huawei-Ethernet0/0/1]rip authentication-mode simple _34[Huawei-Ethernet0/0/1]qR2:system-view[Huawei]interface Ethernet0/0/1[Huawei-Ethernet0/0/1]rip authentication-mode simple _34[Huawei-Ethernet0/0/1]q⑵MD5密文认证[Huawei]interface Ethernet0/0/1[Huawei-Ethernet0/0/1]rip authentication-mode md5 un[Huawei-Ethernet0/0/1]rip authentication-mode md5 us[Huawei-Ethernet0/0/1]rip authentication-mode md5 usual _34 [Huawei-Ethernet0/0/1]q动态路由协议配置实验心得。

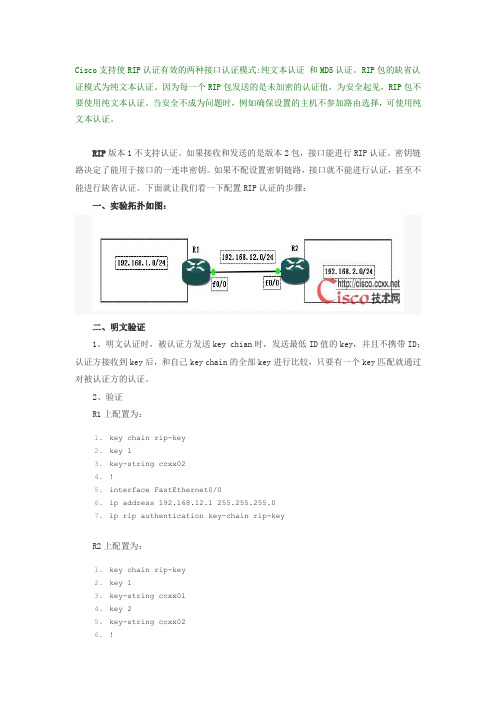

RIP认证

Cisco支持使RIP认证有效的两种接口认证模式:纯文本认证和MD5认证。

RIP包的缺省认证模式为纯文本认证。

因为每一个RIP包发送的是未加密的认证值,为安全起见,RIP包不要使用纯文本认证。

当安全不成为问题时,例如确保设置的主机不参加路由选择,可使用纯文本认证。

RIP版本1不支持认证。

如果接收和发送的是版本2包,接口能进行RIP认证。

密钥链路决定了能用于接口的一连串密钥。

如果不配设置密钥链路,接口就不能进行认证,甚至不能进行缺省认证。

下面就让我们看一下配置RIP认证的步骤:一、实验拓扑如图:二、明文验证1、明文认证时,被认证方发送key chian时,发送最低ID值的key,并且不携带ID;认证方接收到key后,和自己key chain的全部key进行比较,只要有一个key匹配就通过对被认证方的认证。

2、验证R1上配置为:1.key chain rip-key2.key 13.key-string ccxx024.!5.interface FastEthernet0/06.ip address 192.168.12.1 255.255.255.07.ip rip authentication key-chain rip-keyR2上配置为:1.key chain rip-key2.key 13.key-string ccxx014.key 25.key-string ccxx026.!7.interface FastEthernet0/08.ip address 192.168.12.2 255.255.255.09.ip rip authentication key-chain rip-key3、路由器的路由表结果1.R1#show ip route2.Codes: C - connected, S - static, R - RIP, M - mobile, B - BGP3. D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area4.N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 25.E1 - OSPF external type 1, E2 - OSPF external type 26.i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-27.ia - IS-IS inter area, * - candidate default, U - per-user static route8.o - ODR, P - periodic downloaded static route9.10.Gateway of last resort is not set11.12.C 192.168.12.0/24 is directly connected, FastEthernet0/013.C 192.168.1.0/24 is directly connected, Loopback014.15.R2#show ip route16.Codes: C - connected, S - static, R - RIP, M - mobile, B - BGP17.D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area18.N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 219.E1 - OSPF external type 1, E2 - OSPF external type 220.i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-221.ia - IS-IS inter area, * - candidate default, U - per-user static route22.o - ODR, P - periodic downloaded static route23.24.Gateway of last resort is not set25.26.C 192.168.12.0/24 is directly connected, FastEthernet0/027.R 192.168.1.0/24 [120/1] via 192.168.12.1, 00:00:15, FastEthernet0/028.C 192.168.2.0/24 is directly connected, Loopback04、结论三、密文认证1、被认证方发送key时,发送最低ID值的key,并且携带了ID;认证方接收到key 后,首先在自己key chain中查找是否具有相同ID的key,如果有相同ID的key并且key 相同就通过认证,key值不同就不通过认证。

常用动态路由协议安全性的评价5篇

常用动态路由协议安全性的评价5篇第1篇示例:动态路由协议安全性是网络安全领域中的一个重要话题,对于网络系统的稳定运行和信息安全起到了至关重要的作用。

常见的动态路由协议包括RIP、OSPF、EIGRP等,它们都有各自的优势和劣势,安全性也是其重要的考量因素之一。

我们来看RIP(Routing Information Protocol)。

RIP是一种基于距离向量的路由协议,其最大的安全性问题在于其缺乏身份验证机制。

这意味着攻击者可以很容易伪造路由更新信息,从而导致路由循环、路由信息篡改等安全问题。

在实际网络部署中,通常会采取一些措施来增强RIP协议的安全性,比如使用RIPv2版本、限制RIP的广播范围、启用基于密钥的认证等。

接下来,我们看一下OSPF(Open Shortest Path First)协议。

与RIP协议不同,OSPF是一种链路状态路由协议,其相对于RIP来说在安全性方面有一些优势。

OSPF协议支持区域划分和身份验证功能,可以通过区域之间的边界路由器(ABR)进行路由更新的控制和过滤,从而减少了路由信息的泄需可能。

OSPF协议也支持MD5认证,可以有效防止路由器之间的信息劫持和伪造攻击。

我们来看一下EIGRP(Enhanced Interior Gateway Routing Protocol)协议。

EIGRP是一种混合距离向量和链路状态路由协议,其在安全性方面比RIP和OSPF都要更加优秀。

EIGRP协议支持MD5和SHA算法的认证机制,可以在路由器之间进行安全通信。

EIGRP还提供了加密的传输功能,可以有效保护路由信息的机密性。

EIGRP在实际网络部署中也被广泛应用。

不同的动态路由协议在安全性方面有着各自的特点和优劣。

在实际网络部署中,我们应该根据具体的需求和环境来选择适合的动态路由协议,并采取相应的安全措施来保护网络系统的稳定性和信息安全。

通过不断提升网络安全意识和加强安全措施的部署,才能有效应对日益复杂的网络威胁,确保网络系统的安全运行。

EAP协议的认证方法与流程

EAP协议的认证方法与流程EAP(Extensible Authentication Protocol)是一种广泛用于网络通信中的认证协议。

它提供了一种灵活的认证框架,允许在不同的网络环境下使用不同的认证方法。

本文将介绍EAP协议的认证方法与流程,并探讨其在网络通信中的应用。

一、EAP协议概述EAP协议是一种允许客户端和服务器进行身份认证的协议。

它的主要目的是保护网络通信的安全性,防止未经授权的用户访问网络。

EAP协议支持多种认证方法,如MD5、TLS、PEAP等。

不同的认证方法使用不同的加密算法和证书机制,确保认证过程的安全性和可靠性。

二、EAP协议的认证方法1. MD5认证方法MD5是一种常见的哈希算法,可以将明文密码转换为不可逆的密文。

在MD5认证方法中,客户端发送用户名和密码的组合到服务器,服务器使用MD5算法对密码进行哈希操作,并将哈希值与存储在数据库中的密码进行比对,从而完成认证过程。

然而,由于MD5算法存在碰撞和彩虹表攻击等问题,其安全性较低。

2. TLS认证方法TLS(Transport Layer Security)是一种常用的安全协议,用于在网络通信中加密数据传输和认证用户身份。

在TLS认证方法中,客户端和服务器之间建立一个安全的通信信道,通过交换证书和密钥来进行身份验证。

TLS协议使用了公钥加密和数字签名等技术,提供了更高的安全性和可靠性。

3. PEAP认证方法PEAP(Protected Extensible Authentication Protocol)是一种在EAP协议上建立的加密认证方法。

它使用了TLS协议来保证通信安全,并提供了双向身份验证功能。

在PEAP认证方法中,客户端和服务器之间首先建立一个安全的通信信道,然后进行身份验证。

PEAP认证方法结合了TLS的安全性和EAP的灵活性,广泛应用于无线局域网等场景。

三、EAP协议的认证流程EAP协议的认证流程包括多个步骤,其中包括服务器的挑战、客户端的响应和认证结果的确认等。

Packet Tracer 5.0教程

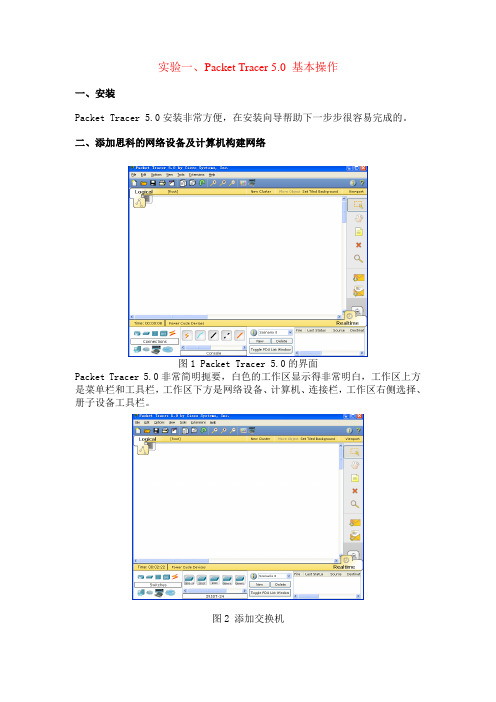

实验一、Packet Tracer 5.0 基本操作一、安装Packet Tracer 5.0安装非常方便,在安装向导帮助下一步步很容易完成的。

二、添加思科的网络设备及计算机构建网络图1 Packet Tracer 5.0的界面Packet Tracer 5.0非常简明扼要,白色的工作区显示得非常明白,工作区上方是菜单栏和工具栏,工作区下方是网络设备、计算机、连接栏,工作区右侧选择、册子设备工具栏。

图2 添加交换机在设备工具栏内先找到要添加设备的大类别,然后从该类别的设备中寻找添加自己想要的设备。

图3 拖动选择好的交换机到工作区图4单击设备,查看设备的前面板、具有的模块及配置设备图5 添加计算机:Packet Tracer 5.0中有多种计算机图6 查看计算机并可以给计算机添加功能模块图7 添加连接线连接各个设备Packet Tracer 5.0有很多连接线,每一种连接线代表一种连接方式:控制台连接、双绞线交叉连接、双绞线直连连接、光纤、串行DCE及串行DTE等连接方式供我们选择。

如果不能确定使用哪种连接,可使用自动连接,让软件自动选择连接方式。

把鼠标放在拓扑图中的设备上会显示当前设备信息图8 红色表示该连接线路不通,绿色表示连接通畅图9 删除连接及设备图10 网络配置设备单击要配置的设备,如果是网络设备(交换机、路由器等)在弹出的对话框中切换到“Config”或“CLI”可在图形界面或命令行界面对网络设备进行配置。

如果在图形界面下配置网络设备,下方会显示对应的IOS命令。

图11 计算机的配置Packet Tracer 5.0还可以模拟计算机RS-232接与思科网络设备的Console接口相连接,用终端软件对网络设备进行配置,这种配置方式与真实情况几乎一样。

Packet Tracer 5.0把网络环境搭建好了,接下来就可以模拟真实的网络环境进行配置了,具体怎么样构建网络环境,要看自己对网络对网络设备的掌握。

怎么验证md5

怎么验证md5什么是MD5MD5(Message-Digest Algorithm 5)是一种常用的哈希算法,用于对数据进行完整性校验和指纹验证。

它将任意长度的数据映射为固定长度的哈希值,通常表示为32位的十六进制数。

MD5广泛应用于安全领域,如密码存储、文件完整性校验等。

虽然MD5被广泛使用,但它也被广泛认为是不安全的,因为存在碰撞攻击等漏洞,可能导致两个不同的数据生成相同的MD5哈希值。

因此,在实际应用中,建议使用更强大的哈希算法,如SHA-256,代替MD5。

如何验证MD5要验证MD5哈希值,您需要原始数据以及据称是对原始数据进行MD5哈希的哈希值。

下面是一些验证MD5的方法:1. 使用命令行工具如果您使用的是Linux或Mac系统,可以使用终端中的md5命令来验证MD5哈希值。

命令格式如下:md5 [filename]其中,[filename]是要验证的文件的路径。

运行此命令后,它将输出文件的MD5哈希值。

您可以将此哈希值与提供的哈希值进行比较,以验证文件的完整性。

2. 使用在线工具如果您不熟悉命令行或使用的是Windows系统,可以使用在线MD5验证工具来验证MD5哈希值。

有许多免费的在线MD5验证工具可供选择,您只需在工具的输入框中粘贴原始数据,并将提供的MD5哈希值输入到相应的字段中。

然后,单击验证按钮,工具将计算原始数据的MD5哈希并与提供的哈希值进行比较。

3. 使用程序编程验证如果您是开发人员,可以使用编程语言中的MD5库来验证MD5哈希值。

不同语言的实现方式略有不同,下面是使用Python进行MD5验证的示例代码:```python import hashlibdef verify_md5(file_path, expected_md5): with open(file_path,。

Packet Tracer 5——9Cisco EIGRP

Packet Tracer 5.0建构CCNA实验攻略(9)——Cisco EIGRP

EIGRP(Enhanced Interior Gateway Routing Protocol,增强型内部网关路由协议)是Cisco内部专有协议,其它公司的网络产品是不会拥有该协议的。

一、配置实例拓扑图

图一共有四个Cisco 2811路由器,共六个网段

二、配置Cisco EIGRP的基本命令

Router(config)#router eigrp 100开启EIGRP进程,100为AS编号(1——65535)

Router(config-router)#network 10.0.0.0在网络上通告自己所直接连接的网段

三、配置Cisco EIGRP实例

1、基本配置

图二以Router2为例2、启用EIGRP

图三

图四Router1的配置

图五Router2的配置

图六Router3的配置

图七Router4的配置

图八查看路由表

3、校验与排错

把个网段的PC配置好IP地址及网关,用PC4 ping 所有网段都可以ping 通。

图九

图十show ip eigrp neighbors命令查看EIGRP的邻接关系

图十一show ip eigrp interfaces

图十二show ip eigrp topology查看拓扑表

图十三show ip eigrp traffic

图十四debug eigrp packets

EIGRP支持MD5加密认证,但是我们的这个模拟器不支持,这个试验就不做了。

第5章 EIGRP路由协议

如果某邻居路由器有一条到达目的网络的路由, 它将以单播方式回答查询报文。否则,它将进一 步将此查询报文发送给自己的邻居进行查询。

9

目的网段1

C

EIGRP的基本术语(续)

通告距离AD/报告距离RD——由下一跳相邻路 由器通告的从相邻路由器自己到达某个目的网 络的最短路由的度量值。 H通告的AD:20+10=30 H<FD B通告的AD:1+10+10=21 B<FD D的AD:100+20+10+10=140 D>FD

100

A 100 100 D B 100 E H 1 20 10 20 10 G 10 F

目的网段1

C

10

EIGRP的基本术语(续)

可行性条件FC——指报告距离比可行距离小的 条件(RD或AD<FD)。是保证无环的基础。 路由器A到目的网络1的FD=100+1+10+10=121 H通告的AD:20+10= 30 <FD B通告的AD:1+10+10= 21 <FD D的AD:100+20+10+10=140 D>FD

100

H 1

100

20 10

20 E 10 G 10 F

目的网段1

A

100

100 D

B

C

11

EIGRP的基本术语(续)

后继successor——满足可行条件FC并且具有到 达目的网络最短距离的下一跳路由器。

cisco_Packet_Tracer_使用教程手册范本

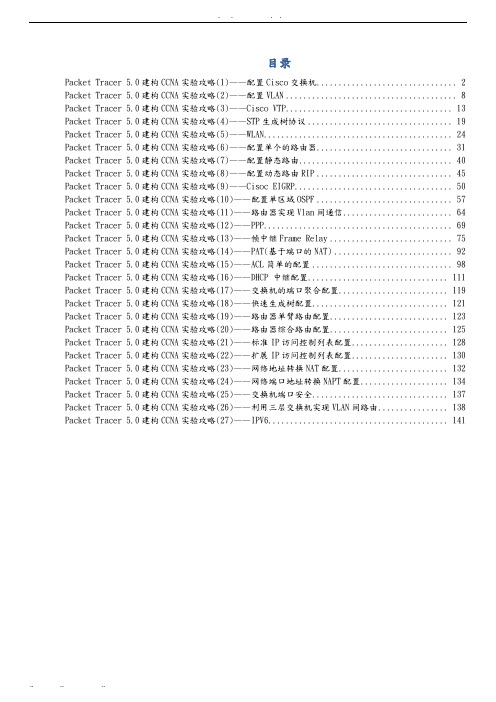

目录Packet Tracer 5.0建构CCNA实验攻略(1)——配置Cisco交换机 (2)Packet Tracer 5.0建构CCNA实验攻略(2)——配置VLAN (8)Packet Tracer 5.0建构CCNA实验攻略(3)——Cisco VTP (13)Packet Tracer 5.0建构CCNA实验攻略(4)——STP生成树协议 (19)Packet Tracer 5.0建构CCNA实验攻略(5)——WLAN (24)Packet Tracer 5.0建构CCNA实验攻略(6)——配置单个的路由器 (31)Packet Tracer 5.0建构CCNA实验攻略(7)——配置静态路由 (40)Packet Tracer 5.0建构CCNA实验攻略(8)——配置动态路由RIP (45)Packet Tracer 5.0建构CCNA实验攻略(9)——Cisoc EIGRP (50)Packet Tracer 5.0建构CCNA实验攻略(10)——配置单区域OSPF (57)Packet Tracer 5.0建构CCNA实验攻略(11)——路由器实现Vlan间通信 (64)Packet Tracer 5.0建构CCNA实验攻略(12)——PPP (69)Packet Tracer 5.0建构CCNA实验攻略(13)——帧中继Frame Relay (75)Packet Tracer 5.0建构CCNA实验攻略(14)——PAT(基于端口的NAT) (92)Packet Tracer 5.0建构CCNA实验攻略(15)——ACL简单的配置 (98)Packet Tracer 5.0建构CCNA实验攻略(16)——DHCP 中继配置 (111)Packet Tracer 5.0建构CCNA实验攻略(17)——交换机的端口聚合配置 (119)Packet Tracer 5.0建构CCNA实验攻略(18)——快速生成树配置 (121)Packet Tracer 5.0建构CCNA实验攻略(19)——路由器单臂路由配置 (123)Packet Tracer 5.0建构CCNA实验攻略(20)——路由器综合路由配置 (125)Packet Tracer 5.0建构CCNA实验攻略(21)——标准IP访问控制列表配置 (128)Packet Tracer 5.0建构CCNA实验攻略(22)——扩展IP访问控制列表配置 (130)Packet Tracer 5.0建构CCNA实验攻略(23)——网络地址转换NAT配置 (132)Packet Tracer 5.0建构CCNA实验攻略(24)——网络端口地址转换NAPT配置 (134)Packet Tracer 5.0建构CCNA实验攻略(25)——交换机端口安全 (137)Packet Tracer 5.0建构CCNA实验攻略(26)——利用三层交换机实现VLAN间路由 (138)Packet Tracer 5.0建构CCNA实验攻略(27)——IPV6 (141)Packet Tracer 5.0建构CCNA实验攻略(1)——配置Cisco交换机Packet Tracer 5.0是一款非常不错的Cisco(思科)网络设备模拟器,对于想考思科初级认证(如CCNA)的朋友们来说,Packet Tracer 5.0是非常不错的选择。

配置OSPF身份验证和MD5验证

步骤 1. 将R1 配置为使用OSPF 简单身份验证。

要在R1 上启用简单身份验证,请在全局配置提示符下使用router ospf 1 命令进入路由器配置模式。

然后发出area 0 authentication 命令以启用身份验证。

R1(config)#router ospf 1R1(config-router)#area 0 authentication00:02:30: %OSPF-5-ADJCHG: Process 1, Nbr 10.2.2.1 on Serial0/0/0 from FULL toDOWN, Neighbor Down: Dead timer expired00:02:30: %OSPF-5-ADJCHG: Process 1, Nbr 10.2.2.1 on Serial0/0/0 from FULL toDown: Interface down or detachedarea 0 authentication命令可对区域0 中的所有接口启用身份验证。

通常,在R1 上只需使用该命令便可成功配置身份验证,因为R1 无须支持任何其它类型的身份验证。

最后,您将看到一条说明R1 与R2 的相邻关系已解除的控制台消息。

R1 路由表中的所有OSPF 路由全都消失,直至它能够向R2 验证路由。

即使未配置口令,R1 仍会要求所有邻居在OSPF 路由消息和更新中使用身份验证。

要为R1 配置简单身份验证口令,请进入连接至R2 的链路所对应的接口配置模式。

然后发出 ip ospf authentication-key cisco123命令。

该命令将身份验证口令设置为cisco123。

R1(config-router)#interface S0/0/0R1(config-if)#ip ospf authentication-key cisco123步骤 2. 将R2 配置为使用OSPF 简单身份验证。

eigrp认证过程

eigrp认证过程EIGRP (Enhanced Interior Gateway Routing Protocol)是一种用于在局域网和广域网之间交换路由信息的动态路由协议。

EIGRP支持路由器之间的身份验证,以确保只有经过授权的路由器可以交换路由信息。

EIGRP的认证过程如下:1. 配置密钥:在EIGRP路由器上配置一个密钥。

密钥可以是一个文本字符串,也可以是一个密钥链的名称。

2. 基本认证:使用密钥进行路由器之间的基本认证。

基本认证是通过在EIGRP消息中添加一个身份验证字段来完成的。

- 发送器路由器:发送器路由器使用密钥对发送的EIGRP消息进行加密。

将加密后的消息与身份验证字段一起发送给接收器路由器。

- 接收器路由器:接收器路由器收到EIGRP消息后,使用相同的密钥对消息进行解密。

然后,它将通过计算生成的身份验证字段与接收到的身份验证字段进行比较,以验证发送器路由器的身份。

3. MD5认证:EIGRP还支持使用MD5(Message Digest 5)算法进行更强大的身份验证。

MD5认证在基本认证的基础上添加了一层消息摘要的计算和验证。

- 发送器路由器:发送器路由器使用密钥和MD5算法对消息进行加密,并将计算出的摘要添加到EIGRP消息中。

- 接收器路由器:接收器路由器收到EIGRP消息后,使用相同的密钥和MD5算法对消息进行解密,并计算接收到的消息摘要。

然后,它将计算出的摘要与接收到的摘要进行比较,以验证发送器路由器的身份。

使用EIGRP的认证功能,可以提供更高的安全性,防止未经授权的路由器干扰网络的路由信息。

此外,它还可以防止路由器被篡改或欺骗。

EIGRP协议学习笔记

EIGRP介绍:EIGRP是思科私有协议,它属于增强型内部网关路由协议(高级矢量协议),它有时也被描述成一个具有链路状态协议行为特性的距离矢量协议。

无类/IGP/混合/路由协议,支持VLMS(子网) / CIDR (支持超网) 支持认证(MD5加密),EIGRP协议使用了一个称为扩散计算(diffusing computations)的方法----在多台路由器之间通过一个并行的方式执行路由的计算从而在保持无环路的拓扑时可以随时获取较快的收敛,部分更新/增量更新。

支持多个网络层协议组件(PDM)-------------(IP,IPv6,IPX等)不同网络层协议生成的EIGRP表是不一样的依赖PDM子模块实现的。

以组播地址发送更新(组播地址224.0.0.10)也支持单播。

支持接口的手工汇总,支持等价负载均衡和非等价负载均衡。

EIGRP的管距:内部90 外部170 手工汇总5三张表:邻居表:所有的邻居拓扑表:所有的路由条目路由表:运行算法,选出最优路由条目EIGRP协议包含以下4个部件1,依赖于协议的模块2,可靠传输协议(RTP)3,邻居发现和恢复模块4,扩散更新算法(DUAL)依赖于协议的模块:EIGRP协议实现了IP协议,IPX协议和AppleTalk协议的模块,它可以担负起某一特定协议的路由选择任务,例如,IPX EIGRP 模块可以负责在IPX网络上与其他IPX EIGRP进程进行路由信息交换的任务,并且把这些信息传给DUAL。

另外,IPX模块也接收和发送SAP信息可靠传输协议(RTP):用来管理EIGRP报文的发送和接收,可靠的发送是指发送是有保障的而且报文是有序的发送。

有保障的发送是依赖cisco公司私有的算法来实现的,这个私有的算法称为“可靠组播(reliable multicast)它使用保留的D类地址224.0.0.10。

每个接收可靠组播报文的邻居都会发送一个单播的确认报文。

有序的发送是通过在每个报文中包含两个序列号来实现的。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

EIGRP MD5 身份验证

(配置步骤+简单配置实例)

配置MD5身份验证步骤:

1.在需要启用身份验证的接口上进入接口配置模式。

2.使用接口配置命令ip authentication mode eigrp autonomous-system md5指定对EIGRP分

组使用MD5身份验证。

3.使用接口配置命令ip authentication key-chain eigrp autonomous-system name-of-chain指

定使用密钥链中的密钥对EIGRP分组进行身份验证。

4.使用全局配置命令key chain name-of-chain进入密钥链配置模式。

5.使用密钥链配置命令key key-id指定要使用的密钥ID,并进入该密钥的配置模式。

6.使用密钥配置命令key-string key指定密钥字符串(密码)。

参数key用于对发送和收到的EIGRP分组进行身份验证的密钥字符串。

7.使用密钥配置命令accept-lifetime start-time{infinite |endtime |duration seconds}

指定密钥在多长时间内可用于收到的分组,可选项。

8.使用密钥配置命令send-lifetime start-time{infinite |endtime |duration seconds}

指定密钥在多长时间内可用于收到的分组,可选项。

简单实验配置:

1.实验拓扑图:

2.实验配置:

R1:

R2:(做与R1相对应的配置)

3.使用命令debug eigrp packets查看。