防火墙端口参数配置参考

防火墙设备技术要求 一、防火墙参数要求: 1性能方面: 11网络吞吐量

防火墙设备技术要求一、防火墙参数要求:1. 性能方面:1.1网络吞吐量>10Gbps,应用层吞吐率>2Gbps,最大并发连接数>400万(性能要求真实可靠,必须在设备界面显示最大并发连接数不少于400万),每秒新建连接〉15万。

1.2万兆级防火墙,网络接口数量不少于12个接口,其中千兆光口不少于4个、千兆电口不少于6个、万兆光接口不少于2个,另外具有不少于2个通用扩展插槽。

1.3冗余双电源,支持HA、冗余或热备特性。

1.4具备外挂日志存储系统,用于存储防火墙日志文件等相关信息,另外支持不同品牌网络设备、服务器等符合标准协议的日志格式,日志存储数量无限制。

1.5内置硬盘,不小于600G,用于日志存储。

2. 功能方面(包含并不仅限于以下功能):2.1具有静态路由功能,包括基于接口、网关、下一跳IP地址的静态路由功能。

2.2具有OSPF动态路由功能,符合行业通用的OSPF协议标准。

2.3具有网络地址转换功能,支持一对一、多对一、多对多的网络地址转换功能。

2.4具有OSI网络模型三层至七层访问控制功能,可基于IP、端口号、应用特征、数据包大小、URL、文件格式、内容、时间段等进行安全访问控制和过滤。

2.5具有基于资源和对象的流量分配功能,包括基于单个IP、网段、IP组、访问源地址及目标地址、应用等的流量管理、分配。

2.6完善的日志及审计系统,防火墙内所有功能均具备相应的日志可供查看和审计。

2.7具有内置或第三方CA证书生成、下发及管理功能。

2.8具有身份认证、身份审计功能,支持用户ID与用户IP地址、MAC地址的绑定,支持基于CA证书、AD域、短信、微信等多种身份认证方式。

2.9具有入侵检测模块,支持入侵防护、DoS/DDoS防护,包含5年特征库升级服务。

2.10具有上网行为管理模块,支持上网行为检测、内容过滤等功能,包含5年应用特征库升级服务。

2.11具有病毒防护模块,可包含5年病毒库升级服务。

2.12具备基于WEB页面的管理、配置功能,可通过WEB页面实现所有功能的配置、管理和实时状态查看。

[整理版]硬件防火墙配置实例大全

![[整理版]硬件防火墙配置实例大全](https://img.taocdn.com/s3/m/bd19f56503768e9951e79b89680203d8ce2f6a7b.png)

思科pix防火墙配置实例大全在配置PIX防火墙之前,先来介绍一下防火墙的物理特性。

防火墙通常具有至少3个接口,但许多早期的防火墙只具有2个接口;当使用具有3个接口的防火墙时,就至少产生了3个网络,描述如下:内部区域(内网):内部区域通常就是指企业内部网络或者是企业内部网络的一部分。

它是互连网络的信任区域,即受到了防火墙的保护。

外部区域(外网):外部区域通常指Internet或者非企业内部网络。

它是互连网络中不被信任的区域,当外部区域想要访问内部区域的主机和服务,通过防火墙,就可以实现有限制的访问。

停火区(DMZ):停火区是一个隔离的网络,或几个网络。

位于停火区中的主机或服务器被称为堡垒主机。

一般在停火区内可以放置Web服务器,Mail服务器等。

停火区对于外部用户通常是可以访问的,这种方式让外部用户可以访问企业的公开信息,但却不允许他们访问企业内部网络。

注意:2个接口的防火墙是没有停火区的。

由于PIX535在企业级别不具有普遍性,因此下面主要说明PIX525在企业网络中的应用。

PIX防火墙提供4种管理访问模式:非特权模式。

PIX防火墙开机自检后,就是处于这种模式。

系统显示为pixfirewall>特权模式。

输入enable进入特权模式,可以改变当前配置。

显示为pixfirewall#配置模式。

输入configure terminal进入此模式,绝大部分的系统配置都在这里进行。

显示为pixfirewall(config)#监视模式。

PIX防火墙在开机或重启过程中,按住Escape键或发送一个"Break"字符,进入监视模式。

这里可以更新*作系统映象和口令恢复。

显示为monitor>配置PIX防火墙有6个基本命令:nameif,interface,ip address,nat,global,route.这些命令在配置PIX时是必须的。

以下是配置的基本步骤:1. 配置防火墙接口的名字,并指定安全级别(nameif)。

防火墙参数

提供静态的包过滤和动态包过滤功能;支持的应用层报文过滤,包括:应用层协议:FTP、HTTP、SMTP、RTSP、H.323(Q.931,H.245, RTP/RTCP)、SQLNET、MMS、PPTP等;传输层协议:TCP、UDP

支持防御Land、Smurf、Fraggle、WinNuke、Ping of Death、Tear Drop、IP Spoofing、SYN Flood、ICMP Flood、UDP Flood、DNS Query Flood、ARP欺骗攻击防范、ARP主动反向查询、TCP报文标志位不合法攻击防范、支持IP SYN速度限制、超大ICMP报文攻击防范、地址/端口扫描的防范、DoS/DDoS攻击防范、ICMP重定向或不可达报文控制等功能,此外还支持静态和动态黑名单功能、MAC和IP绑定功能

防火墙

技术指标

指标要求

★接口

标准1U机架式设备,标配4个10/100/1000 Base-T千兆电口,并含2个高速USB2.0接口,1个RJ45串口

★性能

整机吞吐量≥1.5Gbps,七层吞吐量≥180Mbps,并发连接数≥5,00,000,每秒新建连接数≥30,000

部署方式

支持网关模式,支持NAT、路由转发、DHCP等功能;支持网桥模式,以透明方式串接在网络中;支持同时开启网关和网桥模式。

厂商资质

国家规划布局重点软件企业和国家级高新技术企业证书;具有国密办商用密码产品生产定点单位证书

售后服务体系通过ISO9001认证

网络安全应急服务支撑单位证书(省级)和CMMI L3认证证书;

为了保障项目的环境质量,要求产品制造厂商具备IS014001环境管理体系认证证书

产品资质

产品应具备软件著作权登记证书;

防火墙配置规则表

防火墙配置规则表

防火墙配置规则表是一组规则,用于定义如何处理通过网络防火墙的流量。

这些规则可以根据特定的条件和要求进行配置,以确保网络安全和保护敏感数据。

以下是一个示例的防火墙配置规则表:

1. 规则ID:1

条件:源IP地址为/24

操作:允许进出的TCP流量(端口范围为80-85)

注释:允许内部网络访问互联网上的HTTP和HTTPS服务。

2. 规则ID:2

条件:目的IP地址为/24

操作:拒绝进出的所有流量

注释:禁止对内部网络的任何访问。

3. 规则ID:3

条件:源IP地址为,目的端口为53

操作:允许进出的UDP流量

注释:允许DNS查询流量通过防火墙。

4. 规则ID:4

条件:源IP地址为外部IP地址

操作:拒绝进出的所有流量,除了HTTP和HTTPS

注释:限制外部网络对内部网络的访问,只允许通过HTTP和HTTPS协议进行访问。

这只是一种示例配置,实际的防火墙配置规则表可以根据具体的需求和网络环境进行调整和定制。

在配置防火墙规则时,需要考虑各种因素,如源IP 地址、目的IP地址、端口号、协议类型等,并根据安全策略来制定相应的规则。

华为USG防火墙配置手册

华为USG防火墙配置手册1. 简介本手册旨在指导用户进行华为USG防火墙的配置和使用。

华为USG防火墙是一款功能强大的网络安全设备,可用于保护企业网络免受网络攻击和安全威胁。

2. 配置步骤2.1 硬件连接在配置USG防火墙之前,请确保正确连接好相关硬件设备,包括USG防火墙、路由器和服务器等。

2.2 登录USG防火墙使用SSH客户端等工具,输入USG防火墙的IP地址和管理员账号密码进行登录。

2.3 配置基本参数登录USG防火墙后,根据实际需求配置以下基本参数:- 设置管理员密码- 配置IP地址和子网掩码- 设置DNS服务器地址2.4 配置网络地址转换(NAT)根据实际网络环境,配置网络地址转换(NAT)功能。

NAT 功能可以将内部IP地址转换为合法的公网IP地址,实现内网和外网的通信。

2.5 配置访问控制策略配置访问控制策略可以限制网络流量的访问权限,确保只有授权的用户或设备可以访问特定网络资源。

2.6 配置安全服务华为USG防火墙提供多种安全服务功能,例如防病毒、入侵检测和内容过滤等。

根据实际需求,配置相应的安全服务功能。

2.7 配置远程管理和监控配置远程管理和监控功能,可以通过远程管理工具对USG防火墙进行实时监控和管理。

3. 常见问题解答3.1 如何查看防火墙日志?登录USG防火墙的Web界面,找到"日志"选项,可以查看防火墙的各种日志信息,包括安全事件、连接记录等。

3.2 如何升级USG防火墙固件版本?4. 其他注意事项- 在配置USG防火墙之前,请先备份原有的配置文件,以防配置错误或损坏设备。

- 请勿将USG防火墙暴露在不安全的网络环境中,以免受到未授权的访问和攻击。

以上是华为USG防火墙的配置手册,希望能帮助到您。

如有其他问题,请随时联系我们的技术支持。

华为防火墙端口配置策略和步骤

华为防火墙端口配置策略和步骤

华为防火墙的端口配置步骤如下:

1. 登录华为防火墙的命令行界面或Web界面。

2. 创建一个策略。

在命令行界面中,执行以下命令:

firewall policy {policy-name}

其中,{policy-name}是你自定义的策略名称。

3. 配置策略的基本属性。

在命令行界面中,执行以下命令: policy {policy-name}

你将进入策略的编辑模式,可以配置策略的名称、描述、动作等属性。

4. 配置策略的匹配条件。

在策略编辑模式下,执行以下命令: rule {rule-name} source {source-address} destination {destination-address} [service {service-name}]

其中,{rule-name}是你自定义的规则名称,{source-address}是源地址,{destination-address}是目的地址,{service-name}是服务类型。

可以根据需要添加多条匹配规则。

5. 配置策略的动作。

在策略编辑模式下,执行以下命令:

action {action-name}

其中,{action-name}是策略执行的动作,可以是允许通过、禁止通过等。

6. 应用策略。

在策略编辑模式下,执行以下命令:

quit

这将退出策略编辑模式,使修改生效。

以上是一个基本的端口配置策略的步骤,可以根据具体的需求

和设备进行适当调整。

同时,华为防火墙还有更多高级功能和配置选项,可以根据实际情况进行深入学习和配置。

防火墙技术参数及相关要求的有关说明(精)

安全操作系统

采用自主研发的安全操作系统,要求TOS一主一备双系统,主操作系统出现异常或由于升级失败而不能正常引导系统的情况下,可以手工选择使用备份操作系统。

安全集中管理

支持多种安全管理方式,同时支持WEB、GUI、SSH等多种安全管理,并且支持远程集中安全管理。

模块化设计

防火墙系统硬件、软件系统为模块化设计,可以提供VPN模块、防病毒模块等,能够按照用户的要求,选择适当的模块,灵活配置,以适应要求。

服务器负载均衡

支持服务器负载均衡,提供轮询、加权轮叫、最少连接、加权最少链接等多种负载均衡方式供用户选择

管理软件

防火墙管理

提供防火墙集中管理软件。

日志审计管理

提供专门的防火墙日志审计系统管理软件。

二、供货周期十五天,交货地点为陕西科技大学咸阳校区;

三、由厂家负责本项目所含设备的安装调试;并提供网络相关设备的系统集成和软件升级;

防火墙技术参数及相关要求的有关说明

一、产品技术参数:

指标

指标项

技术规格要求

千兆防火墙性能

网络吞吐量

2.5Gbps

最大并发连接数不少Βιβλιοθήκη 200万每秒最大建立连接数

不少于8万

MTBF

不少于60000小时

端口数量和扩展能力

4个10/100/1000BASE-T端口;6个千兆SFP插槽;2个10/100BASE-T端口;最多可支持12个端口

四、产品培训课程1名。

天融信防火墙 通用配置

天融信防火墙通用配置一.通过浏览器登陆配置防火墙,用一根直通线将防火墙的eth0口与某台主机的网口相连。

出厂默认eth0口IP为:192.168.1.254, 出厂用户名为:superman,密码为:talent或12345678。

现IP改为192.168.4.21,用户名为:superman,密码为:topsec0471。

在浏览器上输入防火墙的管理URL,例如:https://192.168.1.254,弹出如下的登录页面。

输入用户名为:superman,密码为:topsec0471,登陆进入。

二.接口IP地址的配置:1.点击:网络管理---接口Eth0口接在WEB服务器端网络,eth1口接在MISS网络,根据实际情况配置IP,eth0口与web 服务器在同一网段,eth1口与miss网在同一网段。

现例:WEB服务器端在192.168.4.0/24网段,MISS网在172.20.40.0/24网段。

eth0口IP为192.168.4.21(WEB服务器实际IP为192.168.4.20),eth1IP口为172.20.40.1。

接口模式选择:路由。

其余选项采用默认配置。

三.路由配置点击:网络管理----路由,现有四条路由是设备自身生成的路由,现例不牵扯到复杂网络带有路由器等相关网络设备,所以不需添加静态路由,只需将WEB服务器主机的网关设成:192.168.4.21既eth0口的IP,MISS网端的主机网关设成:172.20.40.1即eth1口的IP。

若遇复杂网络,则需添加路由关系,确保两端网络能相互PING通即可。

四.地址转换:1.配置转换对象:点击:资源管理----地址;点击:添加:该例需添加两个对象:wcj-web为实际WEB的IP地址,MAC地址为空。

Xnweb为转换后的IP地址为:172.20.40.3,该地址与MISS网的主机在同一网段,只要不被使用即可。

以后miss网的主机只需浏览:172.20.40.3,不需浏览192.168.4.20地址。

H3C防火墙基本配置清单

quit

[Quidway]

interface Ethernet2/0

[Quidw 123.123.123.123 255.255.255.252

[Quidway-Ethernet2/0]

nat outbound 2000

[Quidway-Ethernet2/0]

quit

[Quidway]

ip route-static 0.0.0.0 0.0.0.0 123.123.123.120 preference 60

[Quidway]

quit

<Quidway>

save

h3c防火墙配置h3c防火墙配置命令h3c防火墙配置实例h3c防火墙端口映射h3c防火墙教程h3c防火墙h3c防火墙命令h3c防火墙日志h3c交换机配置命令h3c配置

H3C防火墙基本配置清单

我们现在的监控项目中,有时会遇到网络方面的设备,参数设置。我将H3C防火墙的代理网关配置清单提供给大家参考。

配置需求:公网IP 123.123.123.123网关123.123.123.120

内网:192.168.0.1-255实际使用时候,只更换外网IP地址和网关,掩码就可以了。

使用超级终端,进入配置界面,输入以下参数即可:

<Quidway>

system-view

[Quidway]

acl number 2000

[Quidway-acl-basic-2000]

rule 0 permit source 192.168.0.0 0.0.0.255

[Quidway-acl-basic-2000]

rule 1 deny

山石防火墙参数

山石防火墙参数1.网络接口配置参数:山石防火墙支持多个网络接口,用于与不同的网络进行连接和通信。

网络接口配置参数包括接口名称、接口地址、子网掩码、默认网关等。

通过配置这些参数,可以实现防火墙与其他设备的通信。

2.防火墙规则配置参数:防火墙规则用于定义允许或禁止特定网络流量通过防火墙的规则集。

这些规则可以根据源IP地址、目标IP地址、协议、端口等条件进行设置。

防火墙规则配置参数包括规则名称、规则动作(允许或禁止)、源地址、目标地址、协议、端口等。

3.安全策略参数:安全策略用于定义防火墙的安全控制策略,包括入站策略和出站策略。

安全策略参数包括策略名称、优先级、源地址、目标地址、协议、端口等。

通过配置安全策略参数,可以控制特定网络流量的进出防火墙的行为。

4.虚拟专网(VPN)参数:山石防火墙支持虚拟专网功能,用于建立安全的远程访问连接。

VPN参数包括VPN隧道类型、加密算法、身份验证方式等。

通过配置VPN参数,可以提供加密的数据传输通道,保护远程访问连接的安全性。

5.防火墙日志参数:防火墙日志用于记录防火墙所处理的网络流量和事件,包括入站和出站连接、安全事件、访问日志等。

防火墙日志参数包括日志级别、日志格式、日志保存位置等。

通过配置日志参数,可以方便地查看和分析防火墙的活动和事件。

6.网络地址转换(NAT)参数:NAT用于在内部网络和外部网络之间转换IP地址,隐藏内部网络的真实IP地址。

NAT参数包括转换类型(静态NAT、动态NAT、端口地址转换等)、转换规则、源地址池、目标地址池等。

通过配置NAT参数,可以实现内部网络和外部网络之间的互联和通信。

7.服务质量(QoS)参数:QoS用于优化网络性能,提供带宽管理、流量控制、优先级和类别化等功能。

QoS参数包括带宽限制、流量分类、优先级设置等。

通过配置QoS参数,可以根据不同的网络应用和服务的需求,合理分配和管理带宽资源。

这些参数只是山石防火墙所提供的一部分,具体的参数设置和配置可能因不同型号和版本的防火墙而有所差异。

硬件防火墙的常见配置参数

硬件防火墙的常见配置参数

硬件防火墙的常见配置参数如下:

1、IP地址和子网掩码:这是防火墙的基本配置参数,用于定义防火墙所保护的网络段。

2、网关地址:这是防火墙所保护的网络段的出口地址,用于将数据包转发到其他网络。

3、DNS服务器地址:这是防火墙所保护的网络段的DNS服务器地址,用于将域名解析为IP 地址。

4、网络接口配置:包括内部网络接口和外部网络接口的配置,如IP地址、子网掩码、网关地址等。

5、安全策略:这是防火墙的核心配置参数,包括访问控制列表(ACL)、安全区域、安全策略等。

访问控制列表用于定义允许或拒绝哪些数据包通过防火墙;安全区域用于将网络划分为不同的安全级别;安全策略用于定义在不同安全区域之间如何转发数据包。

6、系统参数:包括时钟、日期、系统日志、系统管理员账号等。

这些参数对于防火墙的管理和维护非常重要。

7、病毒防护和入侵检测系统:这些参数用于配置防火墙的病毒防护和入侵检测功能,包括病毒库更新、恶意软件防护、异常流量检测等。

8、VPN配置:如果防火墙支持VPN功能,还需要配置VPN参数,如VPN类型、加密算法、密钥、证书等。

9、端口映射和端口转发:这些参数用于配置防火墙的端口映射和端口转发功能,以便外部用户可以访问内部网络中的特定服务。

10、网络地址转换(NAT):这是防火墙的一个重要功能,用于将内部网络地址转换为外部网络地址,以便内部网络中的主机可以访问外部网络。

1。

华为防火墙配置使用手册

华为防火墙配置使用手册摘要:一、华为防火墙配置概述二、华为防火墙基本配置1.登录华为防火墙2.配置管理IP地址3.配置接口地址4.配置路由5.配置访问控制列表(ACL)三、高级配置1.配置NAT2.配置DHCP3.配置防火墙策略4.配置安全策略5.配置入侵检测和防御四、故障排除与维护1.常见故障排除2.防火墙性能优化3.安全策略调整4.系统升级与维护五、总结正文:华为防火墙配置使用手册华为防火墙是一款高性能的网络防火墙,能够有效保护企业网络免受各种网络攻击。

本文将详细介绍华为防火墙的配置使用方法。

一、华为防火墙配置概述华为防火墙配置主要包括基本配置和高级配置两部分。

基本配置包括管理IP地址、接口地址、路由等设置;高级配置包括NAT、DHCP、防火墙策略等设置。

二、华为防火墙基本配置1.登录华为防火墙使用Console口或Telnet方式登录华为防火墙。

2.配置管理IP地址进入系统视图,设置管理IP地址。

例如:```[Huawei-GigabitEthernet0/0/1]ip address 192.168.1.1255.255.255.0```3.配置接口地址进入接口视图,设置接口地址。

例如:```[Huawei-GigabitEthernet0/0/0]ip address 192.168.1.2255.255.255.0```4.配置路由设置路由表,使防火墙能够进行路由转发。

例如:```[Huawei-ip route-table]ip route 192.168.1.0 24 192.168.1.2```5.配置访问控制列表(ACL)设置ACL,以限制网络流量。

例如:```[Huawei-GigabitEthernet0/0/0]acl number 2000[Huawei-GigabitEthernet0/0/0]acl 2000 rule 0 permit ip source 192.168.1.1 0```三、高级配置1.配置NAT设置NAT地址转换,使内部网络设备能够访问外部网络。

服务器防火墙参数

服务器防火墙参数以下是一些常见的服务器防火墙参数:1.访问控制规则:服务器防火墙通过访问控制规则来限制特定主机或网络的访问权限。

这些规则可以基于源IP地址、目标IP地址、端口号、协议类型等进行配置。

例如,可以禁止来自特定国家或IP地址范围的访问,或者只允许特定的端口和协议通过。

2.状态跟踪:服务器防火墙可以通过状态跟踪来检测和过滤与已建立的连接相关的流量。

它可以区分新的与已建立的连接,防止未经授权的入站连接并禁止非法的出站连接。

状态跟踪还可以防止侦测扫描和拒绝服务攻击。

3.网络地址转换(NAT):服务器防火墙可以使用网络地址转换来隐藏服务器的真实IP地址,并将内部IP地址映射到公共IP地址上。

这可以防止直接攻击服务器,并增加隐匿性。

4.VPN支持:服务器防火墙可以提供虚拟专用网络(VPN)支持,使远程用户能够通过安全的加密隧道访问内部网络。

这样,远程用户可以安全地连接到服务器,并且他们的连接都会通过防火墙进行检查,以确保安全性。

5.代理服务:服务器防火墙可以提供代理服务,通过代理服务器转发网络请求并过滤潜在的威胁。

代理服务器可以检测和拦截恶意内容,如恶意代码、恶意链接和恶意文件。

6. 应用程序过滤:服务器防火墙可以提供应用程序层面的过滤功能,以检测和阻止特定类型的网络流量。

例如,它可以过滤出恶意的Web请求、SQL注入和跨站点脚本攻击等。

7.安全日志记录和报告:服务器防火墙可以记录和报告关于网络流量、安全事件和攻击尝试的详细信息。

这些日志可以用来分析和识别潜在的威胁,并帮助进行安全审计和调查。

8.更新和签名:服务器防火墙需要定期更新和升级以获取最新的安全签名和漏洞信息。

这可以确保防火墙能够检测和防御最新的威胁。

9.自动化和集中管理:服务器防火墙需要支持自动化和集中管理,以便管理员可以轻松地配置、监视和维护防火墙的各个参数。

这包括远程管理、报警和通知、配置备份和还原等功能。

总结起来,服务器防火墙参数包括访问控制规则、状态跟踪、NAT、VPN支持、代理服务、应用程序过滤、安全日志记录和报告、更新和签名以及自动化和集中管理。

防火墙的主要性能参数和测试方法

防火墙的主要性能参数和测试方法防火墙是网络安全的重要设备,用于保护网络免受未经授权的访问和恶意攻击。

在选择和部署防火墙时,了解其主要性能参数和测试方法对于确保其有效运行至关重要。

以下是关于防火墙主要性能参数和测试方法的详细信息。

一、防火墙的主要性能参数1. 吞吐量(Throughput):防火墙的吞吐量是指其处理数据流量的能力。

它通常以每秒传输的数据包数量(pps)或比特率(bps)来衡量。

防火墙的吞吐量将直接影响它处理网络流量的能力。

2. 连接速率(Connection Rate):连接速率是指防火墙可以建立和终止的连接数量。

它以每秒连接的数量(cps)来表示。

连接速率通常与吞吐量有关,但是连接速率更关注于防火墙的连接管理能力。

3. 延迟(Latency):延迟是指从数据包进入防火墙到离开的时间间隔。

较低的延迟意味着防火墙能够更快地处理网络流量。

延迟对于需要实时通信的应用程序尤其重要,例如视频会议或云游戏。

4. 并发连接数(Concurrent Connections):并发连接数是指同时存在的连接数量。

一个防火墙能够处理的并发连接数决定了它的性能。

较高的并发连接数意味着防火墙能够同时处理更多的连接请求。

5. VPN吞吐量(VPN Throughput):如果防火墙支持虚拟专用网络(VPN)功能,那么其VPN吞吐量将成为一个重要的性能参数。

它指的是防火墙处理VPN流量的能力。

二、防火墙的测试方法1. 基准测试(Benchmark Testing):基准测试是通过使用标准测试工具和测试数据对防火墙进行测试。

这些测试将对吞吐量、延迟和连接速率等参数进行评估。

基准测试可以通过模拟真实网络流量或使用专门的网络性能测试工具来完成。

2. 压力测试(Stress Testing):压力测试旨在评估防火墙在高负载条件下的性能。

在压力测试中,防火墙将会经受大量的网络流量和连接请求。

这将帮助检查防火墙的吞吐量、连接速率和延迟等参数在负载较大时的表现。

防火墙参考参数

防火墙参考参数

一、工作条件

电源:220V

环境温度: -30℃~50℃

二、主要组成与主要技术指标:

三、培训和相关技术资料

原厂免费培训一名达到高级应用水平的系统管理员,培训内容包括系统的安装、调试、故障排除、操作使用等。

四、售后服务

原厂硬件质保叁年,原厂叁年服务;

原厂10分钟远程技术响应,4小时到达现场;

提供7X24小时的原厂技术支持。

4小时维修响应,1个工作日内保证修复,1个工作日不能修复,提供相等型号备机备件服务;

五、提供原厂针对本项目的销售授权书原件、货物质保证明书原件以及售后服务承诺书原件.。

H3C防火墙配置实例

本文为大家介绍一个H3C防火墙的配置实例,配置内容包括:配置接口IP地址、配置区域、配置NAT地址转换、配置访问策略等,组网拓扑及需求如下。

1、网络拓扑图2、配置要求1)防火墙的E0/2接口为TRUST区域,ip地址是:192。

168。

254.1/29;2)防火墙的E1/2接口为UNTRUST区域,ip地址是:202.111。

0。

1/27;3)内网服务器对外网做一对一的地址映射,192.168.254.2、192。

168。

254。

3分别映射为202。

111。

0。

2、202。

111。

0.3;4)内网服务器访问外网不做限制,外网访问内网只放通公网地址211。

101。

5。

49访问192.168.254。

2的1433端口和192.168。

254。

3的80端口。

3、防火墙的配置脚本如下〈H3CF100A>dis cur#sysname H3CF100A#super password level 3 cipher 6aQ>Q57-$.I)0;4:\(I41!!!#firewall packet—filter enablefirewall packet—filter default permit#insulate#nat static inside ip 192.168。

254。

2 global ip 202。

111.0.2nat static inside ip 192.168。

254。

3 global ip 202。

111.0。

3#firewall statistic system enable#radius scheme systemserver-type extended#domain system#local-user net1980password cipher ######service—type telnetlevel 2#aspf—policy 1detect h323detect sqlnetdetect rtspdetect httpdetect smtpdetect ftpdetect tcpdetect udp#object address 192.168。

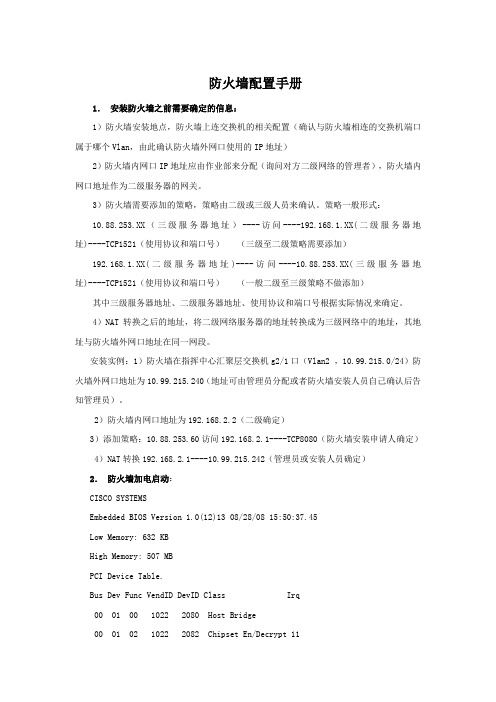

防火墙配置手册

防火墙配置手册1.安装防火墙之前需要确定的信息:1)防火墙安装地点,防火墙上连交换机的相关配置(确认与防火墙相连的交换机端口属于哪个Vlan,由此确认防火墙外网口使用的IP地址)2)防火墙内网口IP地址应由作业部来分配(询问对方二级网络的管理者),防火墙内网口地址作为二级服务器的网关。

3)防火墙需要添加的策略,策略由二级或三级人员来确认。

策略一般形式:10.88.253.XX(三级服务器地址)----访问----192.168.1.XX(二级服务器地址)----TCP1521(使用协议和端口号)(三级至二级策略需要添加)192.168.1.XX(二级服务器地址)----访问----10.88.253.XX(三级服务器地址)----TCP1521(使用协议和端口号)(一般二级至三级策略不做添加)其中三级服务器地址、二级服务器地址、使用协议和端口号根据实际情况来确定。

4)NAT转换之后的地址,将二级网络服务器的地址转换成为三级网络中的地址,其地址与防火墙外网口地址在同一网段。

安装实例:1)防火墙在指挥中心汇聚层交换机g2/1口(Vlan2 ,10.99.215.0/24)防火墙外网口地址为10.99.215.240(地址可由管理员分配或者防火墙安装人员自己确认后告知管理员)。

2)防火墙内网口地址为192.168.2.2(二级确定)3)添加策略:10.88.253.60访问192.168.2.1----TCP8080(防火墙安装申请人确定) 4)NAT转换192.168.2.1----10.99.215.242(管理员或安装人员确定)2.防火墙加电启动:CISCO SYSTEMSEmbedded BIOS Version 1.0(12)13 08/28/08 15:50:37.45Low Memory: 632 KBHigh Memory: 507 MBPCI Device Table.Bus Dev Func VendID DevID Class Irq00 01 00 1022 2080 Host Bridge00 01 02 1022 2082 Chipset En/Decrypt 1100 0C 00 1148 4320 Ethernet 1100 0D 00 177D 0003 Network En/Decrypt 1000 0F 00 1022 2090 ISA Bridge00 0F 02 1022 2092 IDE Controller00 0F 03 1022 2093 Audio 1000 0F 04 1022 2094 Serial Bus 900 0F 05 1022 2095 Serial Bus 9Evaluating BIOS Options ...Launch BIOS Extension to setup ROMMONCisco Systems ROMMON Version (1.0(12)13) #0: Thu Aug 28 15:55:27 PDT 2008 Platform ASA5505Use BREAK or ESC to interrupt boot.Use SPACE to begin boot immediately.Launching BootLoader...Default configuration file contains 1 entry.Searching / for images to boot.Loading /asa724-k8.bin... Booting...########################################################################### ############################################################################### ############################################################################### ############################################################################### ############################################################################################################################################################## ####################################512MB RAMTotal SSMs found: 0Total NICs found: 1088E6095 rev 2 Gigabit Ethernet @ index 09 MAC: 0000.0003.000288E6095 rev 2 Ethernet @ index 08 MAC: c84c.7570.c1bb88E6095 rev 2 Ethernet @ index 07 MAC: c84c.7570.c1ba88E6095 rev 2 Ethernet @ index 06 MAC: c84c.7570.c1b988E6095 rev 2 Ethernet @ index 05 MAC: c84c.7570.c1b888E6095 rev 2 Ethernet @ index 04 MAC: c84c.7570.c1b788E6095 rev 2 Ethernet @ index 03 MAC: c84c.7570.c1b688E6095 rev 2 Ethernet @ index 02 MAC: c84c.7570.c1b588E6095 rev 2 Ethernet @ index 01 MAC: c84c.7570.c1b4y88acs06 rev16 Gigabit Ethernet @ index 00 MAC: c84c.7570.c1bcLicensed features for this platform:Maximum Physical Interfaces : 8VLANs : 3, DMZ RestrictedInside Hosts : 50Failover : DisabledVPN-DES : EnabledVPN-3DES-AES : DisabledVPN Peers : 10WebVPN Peers : 2Dual ISPs : DisabledVLAN Trunk Ports : 0This platform has a Base license.Encryption hardware device : Cisco ASA-5505 on-board accelerator (revision 0x0) Boot microcode : CNlite-MC-Boot-Cisco-1.2SSL/IKE microcode: CNlite-MC-IPSEC-Admin-3.03 IPSec microcode : CNlite-MC-IPSECm-MAIN-2.05Cisco Adaptive Security Appliance Software Version 7.2(4)****************************** Warning *******************************This product contains cryptographic features and issubject to United States and local country lawsgoverning, import, export, transfer, and use.Delivery of Cisco cryptographic products does notimply third-party authority to import, export,distribute, or use encryption. Importers, exporters,distributors and users are responsible for compliancewith U.S. and local country laws. By using thisproduct you agree to comply with applicable laws andregulations. If you are unable to comply with U.S.and local laws, return the enclosed items immediately.A summary of U.S. laws governing Cisco cryptographicproducts may be found at:/wwl/export/crypto/tool/stqrg.htmlIf you require further assistance please contact us bysending email to export@.******************************* Warning *******************************Copyright (c) 1996-2008 by Cisco Systems, Inc.Restricted Rights LegendUse, duplication, or disclosure by the Government issubject to restrictions as set forth in subparagraph(c) of the Commercial Computer Software - RestrictedRights clause at FAR sec. 52.227-19 and subparagraph(c) (1) (ii) of the Rights in Technical Data and Computer Software clause at DFARS sec. 252.227-7013.Cisco Systems, Inc.170 West Tasman DriveSan Jose, California 95134-1706Cryptochecksum (unchanged): a2d81b58 91233e1e c472925c 202e14e6 Type help or '?' for a list of available commands.ciscoasa>ciscoasa>ciscoasa>ciscoasa>3.通过show run命令查看防火墙初始配置,防火墙初始密码为空ciscoasa> enPassword: (直接回车)ciscoasa# sh run (查看初始配置): Saved:ASA Version 7.2(4)hostname ciscoasa (防火墙命名)enable password 8Ry2YjIyt7RRXU24 encryptedpasswd 2KFQnbNIdI.2KYOU encryptednames!interface Vlan1 (防火墙内网口所在Vlan,配置时不需改动)nameif insidesecurity-level 100ip address 192.168.1.1 255.255.255.0 (防火墙内网口初始配置,需要改动)!interface Vlan2 (防火墙外网口所在Vlan)nameif outsidesecurity-level 0ip address dhcp setroute (防火墙外网口初始配置,需要改动)!interface Ethernet0/0switchport access vlan 2 (e0/0属于外网口,在配置时不做改动)!interface Ethernet0/1 (初始情况下e0/0-7均为内网口,配置时不做改动)!interface Ethernet0/2!interface Ethernet0/3!interface Ethernet0/4!interface Ethernet0/5!interface Ethernet0/6interface Ethernet0/7!ftp mode passivepager lines 24logging asdm informationalmtu inside 1500mtu outside 1500icmp unreachable rate-limit 1 burst-size 1no asdm history enablearp timeout 14400global (outside) 1 interface(配置时需要删除)nat (inside) 1 0.0.0.0 0.0.0.0 (配置时需要删除)timeout xlate 3:00:00timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00 timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00 timeout sip-provisional-media 0:02:00 uauth 0:05:00 absolutehttp server enablehttp 192.168.1.0 255.255.255.0 insideno snmp-server locationno snmp-server contactsnmp-server enable traps snmp authentication linkup linkdown coldstarttelnet timeout 5ssh timeout 5console timeout 0dhcpd auto_config outside!dhcpd address 192.168.1.2-192.168.1.129 inside (配置时需要删除)dhcpd enable inside (配置时需要删除)!!prompt hostname contextCryptochecksum:a2d81b5891233e1ec472925c202e14e6: end4.配置防火墙1)首先删除已经标示出的4条语句,并给防火墙命名ciscoasa> enPassword:ciscoasa# conf tciscoasa(config)# host FW-ZHZX-TEST-ASA5505-01 (防火墙命名规则)FW-ZHZX-TEST-ASA5505-01(config)# no dhcpd enable insideFW-ZHZX-TEST-ASA5505-01(config)# no dhcpd address 192.168.1.2-192.168.1.129 in$ (当语句过长时,自动缩进)FW-ZHZX-TEST-ASA5505-01(config)# no global (outside) 1 interfaceFW-ZHZX-TEST-ASA5505-01(config)# no nat (inside) 1 0.0.0.0 0.0.0.0FW-ZHZX-TEST-ASA5505-01(config)#(我们可以直接复制粘贴)2)更改防火墙防火墙外网口和内网口地址FW-ZHZX-TEST-ASA5505-01(config)# int vlan 1 (设置Vlan1地址)FW-ZHZX-TEST-ASA5505-01(config-if)# no ip address 192.168.1.1 255.255.255.0 (删除原先初始地址)FW-ZHZX-TEST-ASA5505-01(config-if)# ip address 192.168.2.2 255.255.255.0 (配置新IP地址和子网掩码)FW-ZHZX-TEST-ASA5505-01(config-if)# int vlan 2FW-ZHZX-TEST-ASA5505-01(config-if)# no ip address dhcp setroute (删除原先配置)FW-ZHZX-TEST-ASA5505-01(config-if)# ip add 10.99.215.240 255.255.255.0 (配置新IP地址和子网掩码)FW-ZHZX-TEST-ASA5505-01(config-if)# exitFW-ZHZX-TEST-ASA5505-01(config)#可以再次使用show run命令来查看防火墙配置(省略)3)配置NAT将二级网络中的服务器地址192.168.1.1转换成为三级网络地址10.99.215.242FW-ZHZX-TEST-ASA5505-01(config)#static (inside,outside) 10.99.215.242 192.168.1.1 (注意转换之后的地址再前,源地址在后,注意空格)FW-ZHZX-TEST-ASA5505-01(config)#4)配置访问控制列表FW-ZHZX-TEST-ASA5505-01(config)# access-list out extended permit tcp host 10.88.253.60 host 10.99.215.242 eq 1521其中access-list是指访问控制列表;out是列表的名称,可以更改;tcp是使用的协议;在单个主机ip地址之前需要添加host;源地址(10.88.253.60)在前,目的地址(10.99.215.242)再后,目的地址必须是转换之后的地址;1521为端口号FW-ZHZX-TEST-ASA5505-01(config)# access-list out extended per icmp any any Icmp全开,用于ping测试FW-LGQ-YLFXZX-ASA5505-01(config)# access-group out in interface outsideaccess-group的命名和access-list的命名必须相同,将此列表应用到outside口的in方向5)配置默认路由FW-LGQ-YLFXZX-ASA5505-01(config)# route outside 0.0.0.0 0.0.0.0 10.99.215.1 防火墙外网口的路由,指向外网口所在网段的网关。

防火墙的参数与防火墙的选择标准

防火墙的参数与防火墙的选择标准防火墙的参数与防火墙的选择标准网络防火墙与路由器非常类似,是一台特殊的计算机,同样有自己的硬件系统和软件系统,和一般计算机相比,只是没有独立的输入/输出设备。

防火墙的主要性能参数是指影响网络防火墙包处理能力的参数。

在选择网络防火墙时,应主要考虑网络的规模、网络的架构、网络的安全需求、在网络中的位置,以及网络端口的类型等要素,选择性能、功能、结构、接口、价格都最为适宜的网络安全产品。

1、购买防火墙的参数参考:(1)、系统性能防火墙性能参数主要是指网络防火墙处理器的类型及主频、内存容量、闪存容量、存储容量和类型等数据。

一般而言,高端防火墙的硬件性能优越,处理器应当采用ASIV架构或NP架构,并拥有足够大的内存。

(2)、接口接口数量关系到网络防火墙能够支持的连接方式,通常情况下,网络防火墙至少应当提供3个接口,分别用于连接内网、外网和DMZ 区域。

如果能够提供更多数量的端口,则还可以借助虚拟防火墙实现多路网络连接。

而接口速率则关系到网络防火墙所能提供的最高传输速率,为了避免可能的网络瓶颈,防火墙的接口速率应当为100Mbps 或1000Mbps。

(3)、并发连接数并发连接数是衡量防火墙性能的一个重要指标,是指防火墙或代理服务器对其业务信息流的处理能力,是防火墙能够同时处理的点对点连接的最大数目,反映出防火墙设备对多个连接的访问控制能力和连接状态跟踪能力,该参数值直接影响到防火墙所能支持的最大信息点数。

提示:低端防火墙的并发连接数都在1000个左右。

而高端设备则可以达到数万甚至数10万并发连接。

(4)、吞吐量防火墙的主要功能就是对每个网络中传输的每个数据包进行过滤,因此需要消耗大量的资源。

吞吐量是指在不丢包的情况下单位时间内通过防火墙的数据包数量。

防火墙作为内外网之间的唯一数据通道,如果吞吐量太小,就会成为网络瓶颈,给整个网络的传输效率带来负面影响。

因此,考察防火墙的吞吐能力有助于更好地评价其性能表现。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

拦截进入UDP

67, 80, 137, 161, 4000-8080

拦截外出UDP

31, 41, 58, 146, 531, 555, 666, 911, 999, 1001, 1010, 1011, 1012, 1015, 1024, 1025, 1026, 1027, 1028, 1029, 1030, 1042, 1045, 1090, 1234, 1492, 1600, 1807, 1981, 1999, 2000, 2001, 2002, 2003, 2004, 2005, 2023, 2115, 2140, 2565, 2583, 2773, 2774, 2801, 3024, 3129, 3150, 3700, 4092, 4267, 4567, 5000, 5001, 5321, 5400, 5401, 5402, 5555, 5556, 5557, 5569, 5742, 6400, 6670, 6771, 6776, 6939, 6969, 6970, 7000, 7215, 7300, 7301, 7306, 7307, 7308, 7597, 7789, 9872, 9873, 9874, 9875, 9989, 10067, 10167, 10520, 50607, 11000, 11223, 12076, 12223, 12345, 12346, 12361, 12362, 12363, 12631, 13000, 16959, 20034, 21554, 22222, 23456, 23476, 23477, 26274, 27374, 30100, 30101, 30102, 31337, 31785, 31787, 31788, 31789, 31791, 31792, 40421, 40422, 40423, 40425, 40426, 54283, 54320, 54321, 60000

拦截进入TCP

21, 22, 23, 25, 53, 79, 80, 110, 113, 119, 135, 138, 139, 143, 443, 445, 1025, 1026, 1080, 1433, 1723, 3389, 4000, 4444, 5000, 5631, 5632-8080

拦截外出TCP

31, 41, 58, 146, 531, 555, 666, 911, 999, 1001, 1010, 1011, 1012, 1015, 1024, 1025, 1026, 1027, 1028, 1029, 1030, 1042, 1045, 1090, 1234, 1492, 1600, 1807, 1981, 1999, 2000, 2001, 2002, 2003, 2004, 2005, 2023, 2115, 2140, 2565, 2583, 2773, 2774, 2801, 3024, 3129, 3150, 3700, 4092, 4267, 4567, 5000, 5001, 5321, 5400, 5401, 5402, 5555, 5556, 5557, 5569, 5742, 6400, 6670, 6771, 6776, 6939, 6969, 6970, 7000, 7215, 7300, 7301, 7306, 7307, 7308, 7597, 7789, 9872, 9873, 9874, 9875, 9989, 10067, 10167, 10520, 50607, 11000, 11223, 12076, 12223, 12345, 12346, 12361, 12362, 12363, 12631, 13000, 16959, 20034, 21554, 22222, 23456, 23476, 23477, 26274, 27374, 30100, 30101, 30102, 31337, 31785, 31787, 31788, 31789, 31791, 31792, 40421, 40422, 40423, 40425, 40426, 54283, 54320, 54321, 60000

例子:

1.打开ZA控制面板。

2.选择防火墙。

3.选择Internet区域安全级别跟信任安全区域级别自定义进入后就可以看见了。

推荐大家选择的项目,防火墙级别全部设定为高。

拦截区域安全级别设置选择高级。

进入后,给拦截所有分段打勾,启用ARP

打勾,锁定主机文件勾,禁用WINDOWS防火墙打勾.

拦截外出 TCP跟UDP 的端口参数为什么一样.因为那些端口几乎全部是木马端口.木马有时候打开的端口数据不一样,所以我给TCP跟UDP的端口全部配置一样

的数字.不会影响到正常适应.

注意:输入的时候就输入后面的数字就行了。