ASA防火墙新版本8.4-各种NAT场景

cisco-asa-8.2与8.4的nat区别

1.NAT(nat-control,8.2有这条命令,开了的话没有nat是不通的)1.8.2(PAT转换)global (outside) 10 201.100.1.100nat (inside) 10 10.1.1.0 255.255.255.0ASA/pri/act(config)# show xlate1 in use, 1 most usedPAT Global 201.100.1.100(1024) Local 10.1.1.1(11298)8.4object network natsubnet 10.1.1.0 255.255.255.0object network natnat (inside,outside) dynamic 201.100.1.100ASA8-4# show xlate1 in use,2 most usedFlags: D - DNS, i - dynamic, r - portmap, s - static, I - identity, T - twiceTCP PAT from inside:10.1.1.1/53851 to outside:201.100.1.100/5810 flags ri idle 0:00:04 timeout 0:00:302.8.2(动态的一对一转换)nat (inside) 10 10.1.1.0 255.255.255.0global (outside) 10 201.100.1.110-201.100.1.120 netmask 255.255.255.0ASA/pri/act# show xlate detail2 in use, 2 most usedFlags: D - DNS, d - dump, I - identity, i - dynamic, n - no random,r - portmap, s - staticNAT from inside:10.1.1.1 to outside:201.100.1.110 flags iNAT from inside:10.1.1.2 to outside:201.100.1.111 flags i8.4object network natsubnet 10.1.1.0 255.255.255.0object network outside-natrange 201.100.1.110 201.100.1.120object network natnat (inside,outside) dynamic outside-natASA8-4# show xlate1 in use,2 most usedFlags: D - DNS, i - dynamic, r - portmap, s - static, I - identity, T - twiceNAT from inside:10.1.1.1 to outside:201.100.1.115 flags i idle 0:01:13 timeout 3:00:00 3.8.2(转换成接口地址)nat (inside) 10 10.1.1.0 255.255.255.0global (outside) 10 interfaceASA/pri/act# show xlate detail1 in use,2 most usedFlags: D - DNS, d - dump, I - identity, i - dynamic, n - no random,r - portmap, s - staticTCP PAT from inside:10.1.1.1/61971 to outside:201.100.1.10/1024 flags ri8.4object network natsubnet 10.1.1.0 255.255.255.0object network natnat (inside,outside) dynamic interfaceASA8-4(config)# show xlate1 in use,2 most usedFlags: D - DNS, i - dynamic, r - portmap, s - static, I - identity, T - twiceTCP PAT from inside:10.1.1.1/35322 to outside:201.100.1.10/52970 flags ri idle 0:00:03timeout 0:00:304.8.2(不同的内部地址转换成不同的外部地址)nat (inside) 9 1.1.1.0 255.255.255.0nat (inside) 10 10.1.1.0 255.255.255.0//排列标准,先看明细,越明细的越在前面,明细相同看IP地址,IP址址小的在前面,在实际作用的时候也是按照这个面序来的。

ASA防火墙NAT转换方法

nat-control命令在6.3的时候只要是穿越防火墙都需要创建转换项,比如:nat;static等等,没有转换项是不能穿越防火墙的,但是到了7.0这个规则有了变化,不需要任何转换项也能正常的像路由器一样穿越防火墙。

但是一个新的命令出现了!当你打上nat-control这个命令的时候,这个规则就改变得和 6.3时代一样必须要有转换项才能穿越防火墙了。

7.0以后开始nat-control是默认关闭的,关闭的时候允许没有配置NA T规则的前提下和外部主机通信,相当于路由器一样,启用NA T开关后内外网就必须通过NA T转换才能通信1、定义外口interface Ethernet0/0 进入端口nameif outside 定义端口为外口security-level 0 定义安全等级为0no shut 激活端口ip address ×.×.×.× 255.255.255.248 设置IP2、定义内口interface Ethernet0/1nameif inside 定义端口为内security-level 100 定义端口安去昂等级为100no shutip address 192.168.1.1 255.255.255.03、定义内部NA T范围。

nat (inside) 1 0.0.0.0 0.0.0.0 任何IP都可以NA T,可以自由设置范围。

4、定义外网地址池global (outside) 1 10.21.67.10-10.21.67.14 netmask 255.255.255.240或global (outside) 1 interface 当ISP只分配给一个IP是,直接使用分配给外口的IP地址。

5、设置默认路由route outside 0 0 218.17.148.14指定下一条为IPS指定的网关地址查看NA T转换情况show xlate要想配置思科的防火墙得先了解这些命令:常用命令有:nameif、interface、ip address、nat、global、route、static等。

ASA8.4版本配置

ASA8.4版本配置变化说明ASA8.4版本和以前的版本配置有所不同,主要是NAT的配置发生了很大变化。

以下对NAT配置作详细说明:1.Dynamic NAT(动态NAT,动态一对一)实例一:传统配置方法:nat (Inside) 1 10.1.1.0 255.255.255.0global (Outside) 1 202.100.1.100‐202.100.1.200新配置方法(Network Object NAT)object network Outside‐Nat‐Poolrange 202.100.1.100 202.100.1.200object network Inside‐Networksubnet 10.1.1.0 255.255.255.0object network Inside‐Networknat (Inside,Outside) dynamic Outside‐Nat‐Pool实例二:object network Outside‐Nat‐Poolrange 202.100.1.100 202.100.1.200object network Outside‐PAT‐Addresshost 202.100.1.201object‐group network Outside‐Addressnetwork‐object object Outside‐Nat‐Poolnetwork‐object object Outside‐PAT‐Addressobject network Inside‐Network(先100‐200动态一对一,然后202.100.1.201动态PAT,最后使用接口地址动态PAT)nat (Inside,Outside) dynamic Outside‐Address interface2.Dynamic PAT (Hide)(动态PAT,动态多对一)传统配置方式:nat (Inside) 1 10.1.1.0 255.255.255.0global(outside) 1 202.100.1.101新配置方法(Network Object NAT)object network Inside‐Networksubnet 10.1.1.0 255.255.255.0object network Outside‐PAT‐Addresshost 202.100.1.101object network Inside‐Networknat (Inside,Outside) dynamic Outside‐PAT‐Addressornat (Inside,Outside) dynamic 202.100.1.1023.Static NAT or Static NAT with Port Translation(静态一对一转换,静态端口转换)实例一:(静态一对一转换)传统配置方式:static (Inside,outside) 202.100.1.101 10.1.1.1新配置方法(Network Object NAT)object network Static‐Outside‐Addresshost 202.100.1.101object network Static‐Inside‐Addresshost 10.1.1.1object network Static‐Inside‐Addressnat (Inside,Outside) static Static‐Outside‐Addressornat (Inside,Outside) static 202.100.1.102实例二:(静态端口转换)传统配置方式:static (inside,outside) tcp 202.100.1.102 2323 10.1.1.1 23新配置方法(Network Object NAT)object network Static‐Outside‐Addresshost 202.100.1.101object network Static‐Inside‐Addresshost 10.1.1.1object network Static‐Inside‐Addressnat (Inside,Outside) static Static‐Outside‐Address service tcp telnet 2323ornat (Inside,Outside) static 202.100.1.101 service tcp telnet 23234.Identity NAT传统配置方式:nat (inside) 0 10.1.1.1 255.255.255.255新配置方法(Network Object NAT)object network Inside‐Addresshost 10.1.1.1object network Inside‐Addressnat (Inside,Outside) static Inside‐Addressornat (Inside,Outside) static 10.1.1.1传统配置方式:access‐list Inside_nat0_outbound extended permit ip 10.0.0.0 255.0.0.0 192.168.104.0 255.255.255.0access‐list Inside_nat0_outbound extended permit ip 10.70.84.0 255.255.252.0 10.0.0.0 255.0.0.0access‐list Inside_nat0_outbound extended permit ip 172.18.0.0 255.255.0.0 192.168.104.0 255.255.255.0access‐list Inside_nat0_outbound extended permit ip 170.178.79.128 255.255.255.192 192.168.104.0 255.255.255.0nat (Inside) 0 access‐list Inside_nat0_outbound新的配置方式:object network obj‐10.0.0.0subnet 10.0.0.0 255.0.0.0object network obj‐192.168.104.0subnet 192.168.104.0 255.255.255.0object network obj‐10.70.84.0subnet 10.70.84.0 255.255.255.0object network obj‐172.18.0.0subnet 172.18.0.0 255.255.0.0object network obj‐170.178.79.128subnet 170.178.79.128 255.255.255.192nat (Inside,any) source static obj‐10.0.0.0 obj‐10.0.0.0 destination static obj‐192.168.104.0 obj‐192.168.104.0 unidirectionalnat (Inside,any) source static obj‐10.70.84.0 obj‐10.70.84.0 destination static obj‐10.0.0.0 obj‐10.0.0.0 unidirectionalnat (Inside,any) source static obj‐172.18.0.0 obj‐172.18.0.0 destination static obj‐192.168.104.0 obj‐192.168.104.0 unidirectionalnat (Inside,any) source static obj‐170.178.79.128 obj‐170.178.79.128 destination static obj‐192.168.104.0 obj‐192.168.104.0 unidirectional Twice NAT(类似于Policy NAT)实例一:传统配置:access‐list inside‐to‐1 permit ip 10.1.1.0 255.255.255.0 host 1.1.1.1 access‐list inside‐to‐202 permit ip 10.1.1.0 255.255.255.0 host 202.100.1.1 nat (inside) 1 access‐list inside‐to‐1nat (inside) 2 access‐list inside‐to‐202global(outside) 1 202.100.1.101global(outside) 2 202.100.1.102新配置方法(Twice NAT):object network dst‐1host 1.1.1.1object network dst‐202host 202.100.1.1object network pat‐1host 202.100.1.101object network pat‐2host 202.100.1.102object network Inside‐Networksubnet 10.1.1.0 255.255.255.0nat (Inside,Outside) source dynamic Inside‐Network pat‐1 destination static dst‐1 dst‐1nat (Inside,Outside) source dynamic Inside‐Network pat‐2 destination static dst‐202 dst‐202实例二:传统配置:access‐list inside‐to‐1 permit ip 10.1.1.0 255.255.255.0 host 1.1.1.1 access‐list inside‐to‐202 permit ip 10.1.1.0 255.255.255.0 host 202.100.1.1 nat (inside) 1 access‐list inside‐to‐1nat (inside) 2 access‐list inside‐to‐202global(outside) 1 202.100.1.101global(outside) 2 202.100.1.102static (outside,inside) 10.1.1.101 1.1.1.1static (outside,inside) 10.1.1.102 202.100.1.1新配置方法(Twice NAT):object network dst‐1host 1.1.1.1object network dst‐202host 202.100.1.1object network pat‐1host 202.100.1.101object network pat‐2host 202.100.1.102object network Inside‐Networksubnet 10.1.1.0 255.255.255.0object network map‐dst‐1host 10.1.1.101object network map‐dst‐202host 10.1.1.102nat (Inside,Outside) source dynamic Inside‐Network pat‐1 destination static map‐dst‐1 dst‐1nat (Inside,Outside) source dynamic Inside‐Network pat‐2 destination static map‐dst‐202 dst‐202实例三:传统配置:access‐list inside‐to‐1 permit tcp 10.1.1.0 255.255.255.0 host 1.1.1.1 eq 23 access‐list inside‐to‐202 permit tcp 10.1.1.0 255.255.255.0 host 202.100.1.1 eq 3032nat (inside) 1 access‐list inside‐to‐1nat (inside) 2 access‐list inside‐to‐202global(outside) 1 202.100.1.101global(outside) 1 202.100.1.102新配置方法(Twice NAT):object network dst‐1host 1.1.1.1object network dst‐202host 202.100.1.1object network pat‐1host 202.100.1.101object network pat‐2host 202.100.1.102object network Inside‐Networksubnet 10.1.1.0 255.255.255.0object service telnet23service tcp destination eq telnetobject service telnet3032service tcp destination eq 3032nat (Inside,Outside) source dynamic Inside‐Network pat‐1 destination static dst‐1 dst‐1 service telnet23 telnet23nat (Inside,Outside) source dynamic Inside‐Network pat‐2 destination static dst‐202 dst‐202 service telnet3032 telnet3032如何调整和插入NATnat (Inside,Outside) 1 source dynamic Inside‐Network pat‐1 destination static dst‐1 dst‐1 service telnet23 telnet23除了NAT的配置还有其他的一些配置的改变:旧配置:name 192.168.104.4 CNSHMS02 description Shanghai Mail Server 02 (DMZ)新配置:object network CNSHMS02host 192.168.104.4description Shanghai Mail Server 02 (DMZ)VPN的配置里面多了一个IKEV2,IKEV2暂无配置过。

ASA NAT 介绍

Ruijin Confidential

8

静态NAT

--配置实例

配置一对多静态nat

Presentation_ID

© 2007 Ruijin Tech, Inc. All rights reserved.

Ruijin Confidential

9

静态NAT

--带端口的静态配置

Presentation_ID

Ruijin Confidential

5

静态NAT

--静态端口nat

带端口地址转换的静态端口 面向非标准端口的带端口转换的静态端口 实际地址映射到一个 接口地址/端口组合, 可以实现telnet重定向

如果内部网络服务器 使用端口8080,外部 允许用户连接80

6

Presentation_ID

如图所示: 多个外部地址对应一个 内部地址 10.1.2.27

Presentation_ID

© 2007 Ruijin Tech, Inc. All rights reserved.

Ruijin Confidential

7

静态NAT

配置静态NAT

--配置实例

Presentation_ID

© 2007 Ruijin Tech, Inc. All rights reserved.

© 2007 Ruijin Tech, Inc. All rights reserved.

Ruijin Confidential

静态NAT

--一对多静态nat

单一实际地址对应多个映射地址,实际主机发起流量时,使用第一 个映射地址,外部发起流量到本地主机时,可以发起到任何映射地 址的流量,皆可转换到本地实际地址。

ASA-NAT配置指南

ASA配置指南,~、文档属性 文档历史; 序号 版本号修订日期 修订人 修订内容 1.郑鑫 文档初定 2. ·3.4.<)(, 属性 内容标题 思科ASA 防火墙配置指南文档传播范围发布日期目录一、文档说明 (5)二、基础配置 (6)(一)查看系统信息 (6)(二)版本区别简介 (6)《(三)接口配置与安全级别简介 (7)(四)NTP 配置 (8)(五)SNMP配置 (9)(六)telnet配置 (9)(七)SSH配置 (9)(八)配置管理 (10)(九)常用设备排错命令 (10)三、NAT静态方向写法 (12)(一)传统静态NAT配置方向写法 (12)(二)新静态NAT配置方向写法 (15)四、NAT配置举例 (16)"(一)Dynamic NAT (16)(二)Static NAT (27)(三)Identity NAT (34)(四)NAT免除 (40)(五)Twice NAT(策略NAT) (40)(六)NAT执行顺序 (52)五、状态化应用监控 (53)(一)状态化监控策略配置 (53)(二)路由、NAT、ACL、策略执行顺序 (57)六、failover (65)(一)配置failover (65)%(二)配置A/A (76)一、文档说明<本文档主要介绍思科ASA防火墙在版本之前与版本之后配置区别和常用的一些管理和运维命令,如:系统管理、防火墙策略、NAT、日志配置等。

思科ASA防火墙目前新出厂的设备都在以后,但有很多老的设备都在以前,所以本文档通过使用ASA 与这两个版本来介绍。

请读者打开文档中的显示批注功能,文档中有部分批注内容。

)二、基础配置(一)查看系统信息hostnat (inside,outside) staticobject networkhostnat (outside,inside) staticaccess-list inbound extended permit ip host host access-group inbound in interface outside@新命令的outbound和inbound流量动作是一样的:(inside,outside)针对outbound流量是源的转换,针对inbound流量是目的的转换(outside,inside)针对outbound流量是转换目的,针对inbound的是转换源。

新版本防火墙配置命令5512,5515,5525,5545

• Xlate/Untranslate database:

ID 表示NAT处理的顺序,它将被ASP首先处理 ASA(config)# sho nat detail Manual NAT Policies (Section 1) 1 (inside) to (outside) source static hostA hostAO destination static hostB hostBI translate_hits = 0, untranslate_hits = 0 Source - Real: 192.168.2.100/32, Mapped: 192.0.1.100/32 Destination - Real: 192.168.2.200/32, Mapped: 192.0.1.200/32

a. Static NAT with access-list b. Static PAT with and without access-list

1. Manual NAT entries

2. Auto NAT entries

First Match 3. After-Auto NAT entries

- 常用于较简单的场景 • Manual “after” NAT - 用于NAT 处理表的结尾部分,常用于NAT收尾处理

BRKSEC-3020 © 2011 Cisco and/or its affiliates. All rights reserved. Cisco Public

实验10-思科ASA防火墙的NAT配置

实验10 思科ASA防火墙的NAT配置一、实验目标1、掌握思科ASA防火墙的NAT规则的基本原理;2、掌握常见的思科ASA防火墙的NAT规则的配置方法。

二、实验拓扑根据下图搭建拓扑通过配置ASA防火墙上的NAT规则,使得inside区能单向访问DMZ区和outside区,DMZ区和outside区能够互访。

三、实验配置1、路由器基本网络配置,配置IP地址和默认网关R1#conf tR1(config)#int f0/0R1(config-if)#ip address 192.168.2.1 255.255.255.0R1(config-if)#no shutdownR1(config-if)#exitR1(config)#ip default-gateway 192.168.2.254 //配置默认网关R1(config)#ip route 0.0.0.0 0.0.0.0 192.168.2.254 //添加默认路由R1(config)#exitR1#writeR2#conf tR2(config)#int f0/0R2(config-if)#ip address 202.1.1.1 255.255.255.0R2(config-if)#no shutdownR2(config-if)#exitR2(config)#ip default-gateway 202.1.1.254R2(config)#exitR2#writeServer#conf tServer(config)#no ip routing //用路由器模拟服务器,关闭路由功能Server(config)#int f0/0Server(config-if)#ip address 192.168.1.1 255.255.255.0Server(config-if)#no shutdownServer(config-if)#exitServer(config)#ip default-gateway 192.168.1.254Server(config)#exitServer#write*说明:实际配置中最好在三台路由器上都添加一条通往防火墙的默认路由,但在本实验中Server和R2不配置不影响实验效果。

内网使用公网IP访问内部的服务器

Cisco ASA Hairpinning解决内网使用公网IP访问内部的服务器ASA防火墙内网PC通过公网IP访问DMZ区服务器此问题在以前的华三防火墙上也有遇到过,这次是在cisco防火墙上,因为彭博自建行情那个地址需要这么转换。

就在网络上抄一下,按照下面的配置即可。

说来挺拗口,是大部分人都会遇到的问题。

特别是没有使用单独的DMZ区对外发布服务器的人必须面对的问题。

情景说明:通过Cisco ASA 5520 防火墙,使用公网IP 8.8.8.8(outside),发布了一台WEB服务器,其私网IP是192.168.1.8(inside)。

希望实现的目标:公司内部(位于inside)用户计算机,想使用公网IP 8.8.8.8(或解析成公网IP的域名)访问这台(位于inside)WEB服务器。

默认情景下,公司内部inside计算机无法通过公网IP访问到这台inside服务器。

因为思科的防火墙不允许inside进来的流量,未经其它接口出去而直接从inside返回(会被ASA直接丢弃)。

为实现在公司内部(inside)也能使用公网IP访问同样在inside的这台WWW服务器,思科至少有几种做法:一是Alias + static NAT,配置别名。

原理就是内部的计算机到外部进行DNS查询时,ASA根据别名配置,将返回的公网IP替换成私网IP,这样其实内部计算机直接使用私网IP访问WWW服务器。

(可以使用ping 域名查看返回的IP地址进行验证)二是DNS Doctoring + static NAT。

原理同Alias,是更新版本IOS的功能。

在7.0以上的版本中已不推荐使用Alias(若使用了Alias,则ASDM会提示不支持Alias而无法加载配置)。

三是Hairpinning +static NAT。

原理是允许inside进来的流量,未经其它接口出去而直接从inside接口返回。

相关的命令是:same-security-traffic permit intra-interface 俗称:Hairpinning为此花了两天时间琢磨了一下,才发现要7.2及以后的IOS版本才支持Hairpinning。

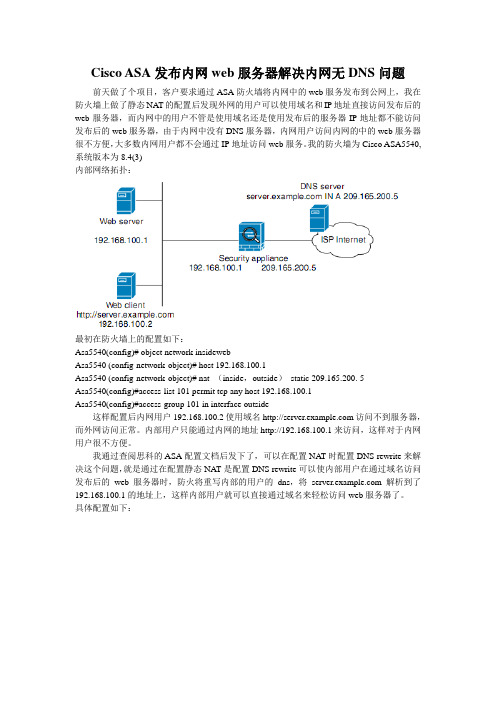

Cisco ASA发布内网服务器nat rewrite解决内网无DNS问题

Cisco ASA发布内网web服务器解决内网无DNS问题前天做了个项目,客户要求通过ASA防火墙将内网中的web服务发布到公网上,我在防火墙上做了静态NAT的配置后发现外网的用户可以使用域名和IP地址直接访问发布后的web服务器,而内网中的用户不管是使用域名还是使用发布后的服务器IP地址都不能访问发布后的web服务器,由于内网中没有DNS服务器,内网用户访问内网的中的web服务器很不方便,大多数内网用户都不会通过IP地址访问web服务。

我的防火墙为Cisco ASA5540,系统版本为8.4(3)内部网络拓扑:最初在防火墙上的配置如下:Asa5540(config)# object network insidewebAsa5540 (config-network-object)# host 192.168.100.1Asa5540 (config-network-object)# nat (inside,outside)static 209.165.200. 5Asa5540(config)#access-list 101 permit tcp any host 192.168.100.1Asa5540(config)#access-group 101 in interface outside这样配置后内网用户192.168.100.2使用域名访问不到服务器,而外网访问正常。

内部用户只能通过内网的地址http://192.168.100.1来访问,这样对于内网用户很不方便。

我通过查阅思科的ASA配置文档后发下了,可以在配置NA T时配置DNS rewrite来解决这个问题,就是通过在配置静态NA T是配置DNS rewrite可以使内部用户在通过域名访问发布后的web服务器时,防火将重写内部的用户的dns,将解析到了192.168.100.1的地址上,这样内部用户就可以直接通过域名来轻松访问web服务器了。

思科ASA防火墙VPDN拨号配置命令整理(v8.2)

思科ASA防火墙VPDN拨号配置命令整理(ASA版本8.2,包括PPPoE/L2TP)本文是Adreaman根据思科ASA8.2配置文档手册中的L2TP和PPPoE功能介绍整理出来的,介绍思科ASA(软件版本8.2)防火墙中PPPoE/L2TP这两种VPDN特性的配置步骤。

思科ASA防火墙支持作为PPPoE客户端拨号,支持作为L2TP服务器接受拨入,并且,仅支持L2TP over IPsec方式拨入,不支持纯L2TP方式拨入。

ASA思科文档中未介绍PPTP,并且命令行中也去掉了PPTP的部分,应该已经取消了对于PPTP的支持。

注:本文并非个人真实配置步骤的记录,而是思科配置手册的分析和注释,旨在帮助我们理解一个整体的配置思路。

∙一、 PPPoE的配置∙ 1.1 定义PPPoE服务VPDN组vpdn group group_name request dialout pppoe∙ 1.2 指定PPP认证使用的协议vpdn group group_name ppp authentication {chap | mschap | pap} mschap只支持v1。

∙ 1.3 将PPPoE客户端用户名绑定到该VPDN组vpdn group group_name localname username∙ 1.4 为用户指定密码vpdn username username password password [store-local] ∙ 1.5 接口使能PPPoE功能接口视图下 ip address pppoe [setroute] 注:相对于PIX6.3,此命令已经转移到接口视图下,所以无需指定接口名作为参数。

∙ 1.6 为接口指定VPDN组接口视图下 pppoe client vpdn group grpname 注:PIX6.3下没有这个命令,如果不用此命令指定VPDN group,将随机使用一个VPDN组。

思科ASA防火墙8.4与7.0配置区别

思科ASA防火墙8.4与7.0配置区别ASA防火墙8.4与7.0配置区别Network Object NAT配置介绍1.Dynamic NAT(动态NAT,动态一对一)实例一:传统配置方法:nat (Inside) 1 10.1.1.0 255.255.255.0global (Outside) 1 202.100.1.100-202.100.1.200新配置方法(Network Object NAT)object network Outside-Nat-Poolrange 202.100.1.100 202.100.1.200object network Inside-Networksubnet 10.1.1.0 255.255.255.0object network Inside-Networknat (Inside,Outside) dynamic Outside-Nat-Pool实例二:object network Outside-Nat-Poolrange 202.100.1.100 202.100.1.200object network Outside-PAT-Addresshost 202.100.1.201object-group network Outside-Addressnetwork-object object Outside-Nat-Poolnetwork-object object Outside-PAT-Addressobject network Inside-Network(先100-200动态一对一,然后202.100.1.201动态PAT,最后使用接口地址动态PAT)nat (Inside,Outside) dynamic Outside-Address interface教主认为这种配置方式的好处是,新的NAT命令绑定了源接口和目的接口,所以不会出现传统配置影响DMZ的问题(当时需要nat0+ acl来旁路)2.Dynamic PAT (Hide)(动态PAT,动态多对一)传统配置方式:nat (Inside) 1 10.1.1.0 255.255.255.0global(outside) 1 202.100.1.101新配置方法(Network Object NAT)object network Inside-Networksubnet 10.1.1.0 255.255.255.0object network Outside-PAT-Addresshost 202.100.1.101object network Inside-Networknat (Inside,Outside) dynamic Outside-PAT-Addressornat (Inside,Outside) dynamic 202.100.1.1023.Static NAT or Static NAT with Port Translation(静态一对一转换,静态端口转换)实例一:(静态一对一转换)传统配置方式:static (Inside,outside) 202.100.1.101 10.1.1.1新配置方法(Network Object NAT)object network Static-Outside-Addresshost 202.100.1.101object network Static-Inside-Addresshost 10.1.1.1object network Static-Inside-Addressnat (Inside,Outside) static Static-Outside-Addressornat (Inside,Outside) static 202.100.1.102实例二:(静态端口转换)传统配置方式:static (inside,outside) tcp 202.100.1.102 2323 10.1.1.1 23新配置方法(Network Object NAT)object network Static-Outside-Addresshost 202.100.1.101object network Static-Inside-Addresshost 10.1.1.1object network Static-Inside-Addressnat (Inside,Outside) static Static-Outside-Address service tcp telnet 2323 ornat (Inside,Outside) static 202.100.1.101 service tcp telnet 23234.Identity NAT传统配置方式:nat (inside) 0 10.1.1.1 255.255.255.255新配置方法(Network Object NAT)object network Inside-Addresshost 10.1.1.1object network Inside-Addressnat (Inside,Outside) static Inside-Addressornat (Inside,Outside) static 10.1.1.1Twice NAT(类似于Policy NAT)实例一:传统配置:access-list inside-to-1 permit ip 10.1.1.0 255.255.255.0 host 1.1.1.1access-list inside-to-202 permit ip 10.1.1.0 255.255.255.0 host 202.100.1.1 nat (inside) 1 access-list inside-to-1 nat (inside) 2 access-list inside-to-202global(outside) 1 202.100.1.101global(outside) 1 202.100.1.102新配置方法(Twice NAT):object network dst-1host 1.1.1.1object network dst-202host 202.100.1.1object network pat-1host 202.100.1.101object network pat-2host 202.100.1.102object network Inside-Networksubnet 10.1.1.0 255.255.255.0nat (Inside,Outside) source dynamic Inside-Network pat-1 destination static dst-1 dst-1nat (Inside,Outside) source dynamic Inside-Network pat-2 destination static dst-202 dst-202实例二:传统配置:access-list inside-to-1 permit ip 10.1.1.0 255.255.255.0 host 1.1.1.1access-list inside-to-202 permit ip 10.1.1.0 255.255.255.0 host 202.100.1.1nat (inside) 1 access-list inside-to-1nat (inside) 2 access-list inside-to-202global(outside) 1 202.100.1.101global(outside) 1 202.100.1.102static (outside,inside) 10.1.1.101 1.1.1.1static (outside,inside) 10.1.1.102 202.100.1.1新配置方法(Twice NAT):object network dst-1host 1.1.1.1object network dst-202host 202.100.1.1object network pat-1host 202.100.1.101object network pat-2host 202.100.1.102object network Inside-Networksubnet 10.1.1.0 255.255.255.0object network map-dst-1host 10.1.1.101object network map-dst-202host 10.1.1.102nat (Inside,Outside) source dynamic Inside-Network pat-1 destination static map-dst-1 dst-1nat (Inside,Outside) source dynamic Inside-Network pat-2 destination static map-dst-202 dst-202实例三:传统配置:access-list inside-to-1 permit tcp 10.1.1.0 255.255.255.0 host 1.1.1.1 eq 23access-list inside-to-202 permit tcp 10.1.1.0 255.255.255.0 host 202.100.1.1 eq 3032 nat (inside) 1 access-list inside-to-1 nat (inside) 2 access-list inside-to-202global(outside) 1 202.100.1.101global(outside) 1 202.100.1.102新配置方法(Twice NAT):object network dst-1host 1.1.1.1object network dst-202host 202.100.1.1object network pat-1host 202.100.1.101object network pat-2host 202.100.1.102object network Inside-Networksubnet 10.1.1.0 255.255.255.0object service telnet23service tcp destination eq telnetobject service telnet3032service tcp destination eq 3032nat (Inside,Outside) source dynamic Inside-Network pat-1 destination static dst-1 dst-1 service telnet23 telnet23 nat (Inside,Outside) source dynamic Inside-Network pat-2 destination static dst-202 dst-202 service telnet3032 telnet3032 Main Differences Between Network Object NAT and Twice NAT(Network Object NAT和Twice NAT的主要区别)How you define the real address.(从如何定义真实地址的角度来比较)–Network object NAT—You define NAT as a parameter for a network object; the network object definition itself provides the real address. This method lets you easily add NAT to network objects. The objects can also be used in other parts of your configuration, for example, for access rules or even in twice NAT rules.–Twice NAT—You identify a network object or network object group for both the real andmapped addresses. In this case, NAT is not a parameter of the network object; the network object or group is a parameter of the NAT configuration. The ability to use a network objectgroup for the real address means that twice NAT is more scalable.<为真实和映射后地址定义network object或者network object group。

工业路由器与Cisco ASA防火墙构建IPSec VPN配置指导

工业路由器与Cisco ASA防火墙构建IPSec VPN 配置指导1.概述本文档主要讲述了关于东用科技路由器与中心端Cisco ASA/PIX防火墙构建LAN-to-LAN VPN的方法。

ORB全系列产品均支持VPN功能,并与众多国际主流中心端设备厂商产品兼容。

建立起LAN-to-LAN VPN之后便可以实现下位机—路由器LAN 端与上位机—中心端设备LAN进行双向通信。

2.网络拓扑2.1网络拓扑1接入端1的LAN端IP地址为192.168.2.0/24网段且不与接入端2LAN重复2接入端的设备ORB系列路由器均支持IPSec VPN3东用科技路由器通过有线或无线PPPOE拨号或固定IP形式获取外部IP地址4接入端2的LAN端IP地址为192.168.3.0/24网段且不与接入端1LAN重复5接入端的设备ORB系列路由器均支持IPSec VPN6东用科技路由器通过有线或无线PPPOE拨号或固定IP形式获取外部IP地址7中心端设备必须采用固定IP地址。

地址为173.17.99.100/248中心端设备可以采用cisco,juniper,华为,H3C等国际知名厂商支持IPSec的设备9中心端LAN端IP地址为172.16.1.0/24且不与建立通道的任何LAN重复2.2网络拓扑说明中心端设备为Cisco ASA/PIX防火墙,IOS版本8.0;外部IP地址173.17.99.100,掩码255.255.255.0;内部IP地址172.16.1.1,掩码255.255.255.0接入端1设备为东用科技路由器;外部IP地址193.169.99.100,掩码255.255.255.0;内部IP地址192.168.2.1,掩码255.255.255.0接入端2设备为东用科技路由器;外部IP地址193.169.99.101,掩码255.255.255.0;内部IP地址192.168.3.1,掩码255.255.255.03.配置指导3.1中心端Cisco ASA/PIX基本配置Ciscoasa&pix#configure terminal//进入配置模式Ciscoasa&pix(config)#interface ethernet0/1//进入内部接口的配置模式(端口类型及端口号请以现场设备为准,内部或外部接口可自行选择)Ciscoasa&pix(config-if)#nameif inside//为内部接口关联一个inside的名称Ciscoasa&pix(config-if)#ip address172.16.1.1255.255.255.0//为内部接口配置IP地址Ciscoasa&pix(config-if)#exit//退出内部接口的配置模式Ciscoasa&pix(config)#interface ethernet0/0//进入外部接口的配置模式(端口类型及端口号请以现场设备为准,内部或外部接口可自行选择)Ciscoasa&pix(config-if)#nameif outside//为外部接口关联一个outside的名称Ciscoasa&pix(config-if)#ip address173.17.99.100255.255.255.0//为外部接口配置IP地址Ciscoasa&pix(config-if)#exit//退出外部接口的配置模式Ciscoasa&pix(config)#route outside0.0.0.00.0.0.0173.17.99.1//配置静态默认路由,173.17.99.1为外部接口的网关地址,该地址一般为ISP提供Ciscoasa&pix(config)#access-list permiticmp extended permit icmp any any//创建访问控制列表允许所有icmp报文,此条访问控制列表的目的是为了测试或排障时使用ping命令(防火墙默认是禁止任何ICMP包通过的)Ciscoasa&pix(config)#access-group permiticmp in interface outside//将访问控制列表应用到外部接口Ciscoasa&pix(config)#access-list nonat extended permit ip172.16.1.0255.255.255.0 192.168.2.0255.255.255.0//创建访问控制列表允许172.16.1.0/24网络到192.168.2.0/24网络,此条访问控制列表的目的是对172.16.1.0/24网络到192.168.2.0/24网络的数据包IP字段不进行地址转换(PAT),172.16.1.0/24是中心端内部网络,192.168.2.0/24是远端内部网络Ciscoasa&pix(config)#global(outside)1interface//在外部接口(outside)上启用PAT Ciscoasa&pix(config)#nat(inside)0access-list nonat//对从内部接口进入的且匹配nonat访问控制列表的数据包IP字段不进行地址转换(PAT),序列号0代表不转换Ciscoasa&pix(config)#nat(inside)1172.16.1.0255.255.255.0//对从内部接口进入的源地址为172.16.1.0/24的数据包IP字段进行地址转换(PAT)。

CiscoASA防火墙nat配置示例

ASA的NAT配置命令解释版本前默认为nat-control,并且不可以更改版本后默认为no nat-control。

可以类似路由器一样,直接走路由;如果启用nat-control,那就与版本前同。

2.配置动态nat把内部网段:转换成为一个外部的地址池配置命令ASA(config)# nat (inside) 1 (定义源网段)ASA(config)# global (outside) 1 (定义地址池)注意:id必须匹配,并且大于1,这里先使用1检测命令:ASA(config)# show run natASA(config)# show run globalASA(config)# show xlateASA(config)# show connect3.配置PAT把内部网段:转换成为一个外部的一个地址:配置命令ASA(config)# nat (inside) 2 (定义源网段)ASA(config)# global (outside) 2 (定义地址)ASA(config)# global (outside) 2 interface(或者直接转换为外网接口地址)注意:id必须匹配,并且大于2,这里先使用24.配置static NAT把内部网段:转换成为一个外部的一个地址:配置命令ASA(config)# static (inside,outside) 命令格式是内外对应的,红色的接口和红色的地址对应。

实际工作中的应用:static主要是为内部服务器提供服务,如:web、ftp、telnet、mail等等。

access-list WEB permint tcp any host eq 80access-list WEB in interface outside 应用ACLASA(config)# static (inside,outside) tcp 80 80ASA(config)# static (inside,outside) tcp interface 80 805.防止DOS攻击防止外部对的攻击ASA(config)# static (inside,outside) tcp 100 1000 udp 1000tcp 100 1000:表示正常tcp连接最大数量为100,半开连接最大的数量为1000。

ASA-NAT配置指南

ASA配置指南●文档属性●文档历史目录一、文档说明 (5)二、基础配置 (6)(一)查看系统信息 (6)(二)版本区别简介 (6)(三)接口配置与安全级别简介 (7)(四)NTP 配置 (8)(五)SNMP配置 (9)(六)telnet配置 (9)(七)SSH配置 (9)(八)配置管理 (10)(九)常用设备排错命令 (10)三、NAT静态方向写法 (12)(一)传统静态NAT配置方向写法 (12)(二)新静态NAT配置方向写法 (15)四、NAT配置举例 (16)(一)Dynamic NAT (16)(二)Static NAT (27)(三)Identity NAT (34)(四)NAT免除 (40)(五)Twice NAT(策略NAT) (40)(六)NAT执行顺序 (52)五、状态化应用监控 (53)(一)状态化监控策略配置 (53)(二)路由、NAT、ACL、策略执行顺序 (57)六、failover (65)(一)配置failover (65)(二)配置A/A (76)一、文档说明本文档主要介绍思科ASA防火墙在版本8.2之前与版本8.3之后配置区别和常用的一些管理和运维命令,如:系统管理、防火墙策略、NAT、日志配置等。

思科ASA防火墙目前新出厂的设备都在8.3以后,但有很多老的设备都在8.2以前,所以本文档通过使用ASA 8.0与8.4这两个版本来介绍。

请读者打开文档中的显示批注功能,文档中有部分批注内容。

二、基础配置(一)查看系统信息//ASA Software 8.4//ASA Software 8.0(二)版本区别简介两个版本除了在技术NAT和ACL配置方式有所不同外,其他技术配置方式都相同。

NAT:两个版本的NAT配置的动作和效果都是相同的,但配置方式都不通,详细见NAT 配置举例。

ACL:8.2之前的版本在放行inbound流量时放行的是映射的虚IP,而8.3以后的新版本放行inbound流量时是内网的真实IP,详细见配置举例。

思科ASA系列防火墙NAT解析

思科ASA系列防火墙NAT解析网络地址转换(NAT, Network Address Translation)属接入广域网(WAN)技术,是一种将私有(保留)地址转化为合法IP地址的转换技术,它被广泛应用于各种类型Internet接入方式和各种类型的网络中。

防火墙都运行NAT,主要原因是:公网地址不够使用;隐藏内部IP 地址,增加安全性;允许外网主机访问DMZ。

动态NAT和PAT在图1中,内部主机访问外网和DMZ时,都需要转换源地址,配置方法如下:FW(config)# nat (inside) 1 10.0.1.0 255.255.255.0指定需要转换的源地址。

其NAT ID为1。

用于匹配global命令中的NAT ID。

FW(config)# global (outside) 1 61.136.150.10-61.136.150.20指定用于替代源地址的地址池。

其NAT ID为“1”,表明内口NAT ID为1的地址将被替换为地址池中的地址。

该方式即为动态NAT。

FW(config)# global (dmz) 1 10.0.2.20指定用于替代源地址的唯一地址。

其NAT ID为“1”,表明内口NAT ID为1的地址都将被替换为同一地址(10.0.2.20)。

该方式即为动态PAT。

收到来自内网的IP包后,防火墙首先根据路由表确定应将包发往哪个接口,然后执行地址转换。

静态NAT在图1中,为使外部用户可访问DMZ中的服务器,除适当应用ACL外,还需将服务器的IP地址(10.0.2.1)映射(静态转换)为公网地址(如61.136.151.1),静态转换命令如下:FW (config)# static (dmz,outside) 61.136.151.1 10.0.2.1 netmask255.255.255.255本例中子网掩码为255.255.255.255,表示只转换一个IP地址。

若参数形如“10.0.2.0 61.136.151.0 netmask 255.255.255.0”,则表示要完成一个子网到另一个子网的静态转换。

利用ASA的Twice NAT解决内网无法访问映射后的公网地址

一.概述:默认情况下,不管是Inside还是DMZ区映射到Outside区的地址或服务,Inside和DMZ区都无法通过映射后地址来访问内部服务器。

ASA8.3版本之后有一种新的NAT叫Twice-NAT,它可以在一个NAT语句中既匹配源地址,又匹配目标地址,并且可以对源地址、目标地址,端口号,三个参数中一~三个参数的转换。

二.基本思路:A.Inside区映射到Outside区①Outside区访问Inside区映射后的地址没有问题②Inside区访问Inside区映射后的地址,通过Twice NAT做源地址和目标地址转换---将源地址转换为Inside接口地址,目标地址转换为Inside设备实际地址---如果不做源地址,因为访问的数据流来回路径不同,无法建立会话③DMZ区访问Inside区映射后的地址,通过Twice NAT做目标地址转换---将目标地址转换为Inside设备的实际地址---因为两边都是实际地址,因此需要Inside和DMZ互相有对方的路由---也可以同时做源地址转换,将源地址转换为Iniside接口地址,为了便于审计,不建议这样做B.DMZ区映射到Outside区①Outside区访问DMZ区映射后的地址没有问题②Inside区访问DMZ区映射后的地址,通过Twice NAT做目标地址转换---将目标地址转换为DMZ区设备的实际地址---因为两边都是实际地址,因此需要Inside和DMZ互相有对方的路由---也可以同时做源地址转换,将源地址转换为DMZ接口地址,为了便于审计,不建议这样做---实际用模拟器测试,却发现不做源地址转换,经常报 -- bad sequence number的错误---想不来为什么会报序列号错误,即使用MPF设置set connection random-sequence-number disable,也只是缓解,还是会偶尔出现,觉得可能是模拟器的缘故③DMZ区访问DMZ区映射后的地址,通过Twice NAT做源地址和目标地址转换---将源地址转换为DMZ接口地址,目标地址转换为DMZ区设备实际地址---如果不做源地址,因为访问的数据流来回路径不同,无法建立会话三.测试拓扑:R1-----SW--(Inside)----ASA---(Outside)----R4| || |R2 R3(DMZ)四.测试需求:A.将R2的TCP23端口映射到ASA的Outside接口的23端口上----要求R1~R4都能通访问ASA的Outside接口的23端口访问到R2的23端口B.将R3的TCP23端口映射到ASA的Outside接口的2323端口上----要求R1~R4都能通访问ASA的Outside接口的2323端口访问到R3的23端口五.基本配置:A.R1:interface FastEthernet0/0ip address 10.1.1.1 255.255.255.0no shutip route 0.0.0.0 0.0.0.0 10.1.1.10B.R2interface FastEthernet0/0ip address 10.1.1.2 255.255.255.0no shutip route 0.0.0.0 0.0.0.0 10.1.1.10linevty 0 4password ciscologinC.ASA:interface GigabitEthernet0nameif Insidesecurity-level 100ip address 10.1.1.10 255.255.255.0no shutinterface GigabitEthernet1nameif DMZsecurity-level 50ip address 192.168.1.10 255.255.255.0no shutinterface GigabitEthernet2nameif Outsidesecurity-level 0ip address 202.100.1.10 255.255.255.0no shutD.R3:interface FastEthernet0/0ip address 192.168.1.3 255.255.255.0no shutip route 0.0.0.0 0.0.0.0 192.168.1.10linevty 0 4password ciscologinE.R4:interface FastEthernet0/0ip address 202.100.1.4 255.255.255.0no shut五.ASA的NAT及策略配置:A.动态PAT允许Inside和DMZ区能访问公网object network Inside-NETsubnet 10.1.1.0 255.255.255.0nat (Inside,Outside) dynamic interfaceobject network DMZ-NETsubnet 192.168.1.0 255.255.255.0nat (DMZ,Outside) dynamic interfaceB.静态PAT将R2和R3映射出去:object network Inside-R2host 10.1.1.2nat (Inside,Outside) static interface service tcp 23 23object network DMZ-R3host 192.168.1.3nat (DMZ,Outside) static interface service tcp 23 2323C.防火墙策略:①开启icmp审查:policy-mapglobal_policyclass inspection_defaultinspect icmp②Outside口放行策略:access-list OUTSIDE extended permit tcp any object Inside-R2 eq telnet access-list OUTSIDE extended permit tcp any object DMZ-R3 eq telnetaccess-group OUTSIDE in interface Outside③DMZ口放行策略:access-list DMZ extended permit tcp any object Inside-R2 eq telnetaccess-list DMZ extended permit icmp any anyaccess-list DMZ extended deny ip any object Inside-NETaccess-list DMZ extended permit ip any anyaccess-group DMZ in interface DMZ---备注:这里只是测试,实际除非必要,尽量不要放行DMZ到Inside的访问,要放行也需要针对主机放行D.测试:①Inside区和DMZ区能访问公网:R1#PING 202.100.1.4Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 202.100.1.4, timeout is 2 seconds:!!!!!Success rate is 100 percent (5/5), round-trip min/avg/max = 4/80/168 msR2#ping 202.100.1.4Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 202.100.1.4, timeout is 2 seconds:!!!!!Success rate is 100 percent (5/5), round-trip min/avg/max = 24/67/156 msR3#ping 202.100.1.4Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 202.100.1.4, timeout is 2 seconds:!!!!!Success rate is 100 percent (5/5), round-trip min/avg/max = 20/120/204 ms②被映射后的端口只能被Outside区访问:R4#TELNET 202.100.1.10 23Trying 202.100.1.10 ... OpenUser Access VerificationPassword:R2>show usersLine User Host(s) Idle Location0 con 0 idle 00:55:06* 66 vty 0 idle 00:00:00 202.100.1.4 Interface User Mode Idle Peer Address R2>R4#TELNET 202.100.1.10 2323Trying 202.100.1.10, 2323 ... OpenUser Access VerificationPassword:R3>show usersLine User Host(s) Idle Location0 con 0 idle 00:51:12* 66 vty 0 idle 00:00:00 202.100.1.4 Interface User Mode Idle Peer AddressR3>R1#telnet 202.100.1.10Trying 202.100.1.10 ...% Connection timed out; remote host not responding六.ASA的Twice NAT配置:A.使得Inside区访问Inside区映射后的地址时,既做源地址转换,又做目标地址转换①配置对象:object network Public-R2host 202.100.1.10object service tcp23service tcp destination eq telnet②配置twice-NAT:nat (Inside,Inside) source static any interface destination static Public-R2 Inside-R2 service tcp23 tcp23③允许相同接口的访问:same-security-traffic permit intra-interface---因为访问时,既从Inside口进,又从Inside出,所以需要这条④测试:R1#telnet 202.100.1.10Trying 202.100.1.10 ... OpenUser Access VerificationPassword:R2>show usersLine User Host(s) Idle Location0 con 0 idle 01:07:35* 66 vty 0 idle 00:00:0010.1.1.10 Interface User Mode Idle Peer Address R2>R2#telnet 202.100.1.10Trying 202.100.1.10 ... OpenUser Access VerificationPassword:R2>show usersLine User Host(s) Idle Location0 con 0 202.100.1.10 00:00:00* 66 vty 0 idle 00:00:0010.1.1.10 Interface User Mode Idle Peer AddressB.使得Inside区访问DMZ区映射后的地址时,只做目标地址转换①配置对象:object network Public-R3host 202.100.1.10object network DMZ-R3host 192.168.1.3object service tcp2323service tcp destination eq 2323②配置twice-NAT:nat (Inside,DMZ) source static any any destination static Public-R3 DMZ-R3 service tcp2323 tcp23③测试:R1#telnet 202.100.1.10 2323Trying 202.100.1.10, 2323 ...% Connection timed out; remote host not respondingR3#debug iptcp packet port 23TCP Packet debugging is on for port number 23R3#*Mar 1 13:18:25.648: tcp0: I LISTEN 10.1.1.1:17155 192.168.1.3:23 seq 1568429504OPTS 4 SYN WIN 4128*Mar 1 13:18:25.652: tcp0: O SYNRCVD 10.1.1.1:17155 192.168.1.3:23 seq 1603796811OPTS 4 ACK 1568429505 SYN WIN 4128*Mar 1 13:18:25.656: tcp0: I SYNRCVD 10.1.1.1:17155 192.168.1.3:23 seq 4193850862OPTS 4 SYN WIN 4128*Mar 1 13:18:25.660: tcp0: O SYNRCVD 10.1.1.1:17155 192.168.1.3:23 seq 1603796811ACK 1568429505 WIN 4128*Mar 1 13:18:25.660: TCP0: bad seg from 10.1.1.1 -- bad sequence number: port 23 seq 4193850862 ack 0 rcvnxt 1568429505 rcvwnd 4128 len 0④解决方法:---修改NAT,做源地址转换nat (Inside,DMZ) source static any interface destination static Public-R3 DMZ-R3 service tcp2323 tcp23⑤再次测试:R1#telnet 202.100.1.10 2323Trying 202.100.1.10, 2323 ... OpenUser Access VerificationPassword:R3>show usersLine User Host(s) Idle Location0 con 0 idle 00:02:15* 66 vty 0 idle 00:00:00 192.168.1.10Interface User Mode Idle Peer AddressR3>R2#telnet 202.100.1.10 2323Trying 202.100.1.10, 2323 ... OpenUser Access VerificationPassword:R3>show usersLine User Host(s) Idle Location0 con 0 idle 00:03:1366 vty 0 idle 00:00:58 192.168.1.10* 67 vty 1 idle 00:00:00 192.168.1.10 Interface User Mode Idle Peer AddressR3>C.使得DMZ区访问Inside区映射后的地址时,只做目标地址转换①配置对象:---前面已经定义②配置twice-NAT:nat (DMZ,Inside) source static any any destination static Public-R2 Inside-R2 service tcp23 tcp23③测试:R3#telnet 202.100.1.10Trying 202.100.1.10 ... OpenUser Access VerificationPassword:R2>show usersLine User Host(s) Idle Location0 con 0 202.100.1.10 00:02:49* 66 vty 0 idle 00:00:00192.168.1.3 Interface User Mode Idle Peer AddressR2>D.使得DMZ区访问DMZ区映射后的地址时,既做源地址转换,又做目标地址转换①配置对象:---前面已经定义②配置twice-NAT:nat (DMZ,DMZ) source static any interface destination static Public-R3 DMZ-R3 service tcp2323 tcp23③允许相同接口的访问:---前面已经配置:same-security-traffic permit intra-interface④测试:R3#telnet 202.100.1.10 2323Trying 202.100.1.10, 2323 ... OpenUser Access VerificationPassword:R3>show usersLine User Host(s) Idle Location0 con 0 202.100.1.10 00:00:0066 vty 0 idle 00:07:01 192.168.1.1067 vty 1 idle 00:06:02 192.168.1.10 * 68 vty 2 idle 00:00:00 192.168.1.10Interface User Mode Idle Peer AddressR3>。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

原有的语法

nat (inside) 1 0 0

global (outside) 1 10.10.10.100 10.10.10.200

验证

ciscoasa(config)# show nat detail

Auto NAT Policies (Section 2)

1 (inside) to (outside) source static inside-outside-all inside-outside-trans

translate_hits = 0, untranslate_hits = 11

Source - Origin: 200.0.9.10/32, Translated: 10.10.10.3/32

场景六

此环境用户的需求比较复杂,客户在低安全区域有很多提供业务服务的小型机,他需要隐藏被访问的服务器地址,同时要求对外网server的访问进行Static方式一对一的映射。

Object network inside-outside-trans

Range 10.10.10.100 10.10.10.200

Object network inside-outside-PAT

Host 10.10.10.201

Object-group network nat-pat-grp

Topology :

L100 200.0.9.10 R1 ---.2----192.168.1.0----.1---ASA----.1----10.10.10.0---.2---R2 L100 100.1.64.1

The order of operations works as configured by each section. In order:

TCP PAT from inside:192.168.1.2/18523 to outside:10.10.10.1/18124 flags ri idle 0:00:20 timeout 0:00:30

ciscoasa(config)# show conn

1 inuse, 1 most used

ciscoasa(config)# show conn

1 inuse, 1 most used

TCP outside 100.1.64.1:23 inside 192.168.1.2:33470, idle 0:00:12, bytes 99, flags UIO

场景三

对于有大量公网地址用户,常应用在运营商或者公司内网

ciscoasa(config)# show nat de

ciscoasa(config)# show nat detail

Auto NAT Policies (Section 2)

1 (inside) to (outside) source static inside-server server-static

object network outside-inside-waiguanju-trans69

1 inuse, 1 most used

TCP outside 100.1.64.1:23 inside 192.168.1.2:51245, idle 0:00:07, bytes 100, flags UIO

场景四

对于有大量公网地址用户,常应用在运营商或者公司内网,为防止地址用完可以配置一个PAT和interface (推荐)

Ciscoasa(config)# show xlate

1 inuse, 17 most used

Flags: D - DNS, i - dynamic, r - portmap, s - static, I - identity, T - twice

NAT from inside:200.0.9.10 to outside:10.10.10.3

host 192.168.81.10

nat (inside,outside) static server-static2

原有语法

static (inside,outside) 10.10.10.3 200.0.9.10 netmask 255.255.255.255

验证:

1 inuse, 4 most used

Flags: D - DNS, i - dynamic, r - portmap, s - static, I - identity, T - twice

NAT from inside:0.0.0.0/0 to outside:10.10.10.100/30, 10.10.10.104/29,

ASA防火墙新版本8.4-工程实用手册

注意,现在思科ASA防火墙已经升级到8.4,从8.3开始很多配置都有颠覆性的不同,特别是NAT配置很不一样,使用了object /object-group的新方式

这里为了大家工程实施起来方便,特别总结了如下NAT应用,希望能够帮助大家。

ASA 8.3 NAT 转化新语法:

Subnet 0.0.0.0 0.0.0.0

Nat (inside,outside) dynamic 10.10.10.3

原有的语法

nat (inside) 1 0 0

global (outside) 1 10.10.10.3

验证

ciscoasa(config)# show nat detail

translate_hits = 1, untranslate_hits = 0

Source - Origin: 0.0.0.0/0, Translated: 10.10.10.100-10.10.10.200

ciscoasa(config)# show xlate

TCP PAT from inside:192.168.1.2/33470 to outside:10.10.10.3/46897 flags ri idle 0:00:10 timeout 0:00:30

ICMP PAT from inside:192.168.1.2/33 to outside:10.10.10.3/50079 flags ri idle 0:00:15 timeout 0:00:30

TCP outside 100.1.64.1:23 inside 192.168.1.2:18523, idle 0:00:00, bytes 117, flags UIO

场景二

所有内网流量访问外网时都转换为特定的公网地址,此环境适用于的小型办公室或分支办公室。

Object network inside-outside-all

1. Manual Nat

2. Auto Nat

3. After Auto

Dynamic NAT/PAT场景一:

所有内网流量访问外网时都转换为接口的公网地址,此环境适用于仅有一个公网地址的小型办公室。

Object network inside-outside-all

Subnet 0.0.0.0 0.0.0.0

Nat (inside,outside) dynamic interface

原有的语法

nat (inside) 1 0 0 global (outside) 1 interface

验证:

ciscoasa(config)# show nat detail

Object network inside-outside-trans

Range 10.10.10.100 10.10.10.200

Object ork inside-outside-all

Subnet 0.0.0.0 0.0.0.0

Nat (inside,outside) static inside-outside-trans

Nat (inside,outside) dynamic nat-pat-grp interface

原有的语法

nat (inside) 1 0 0

global (outside) 1 10.10.10.100 10.10.10.200

global (outside) 1 interface

flags s idle 0:13:41 timeout 0:00:00

ciscoasa(config)# show conn

1 inuse, 8 most used

TCP outside 10.10.10.2:57990 inside 200.0.9.10:23, idle 0:00:10, bytes 234, flags UIOB

Auto NAT Policies (Section 2)

1 (inside) to (outside) source dynamic inside-outside-all 10.10.10.3

translate_hits = 3, untranslate_hits = 0

10.10.10.112/28, 10.10.10.128/26, 10.10.10.192/29,

10.10.10.200

flags s idle 0:00:54 timeout 0:00:00

ciscoasa(config)# show conn

Auto NAT Policies (Section 2)

1 (inside) to (outside) source dynamic inside-outside-all interface

translate_hits = 1, untranslate_hits = 0

Source - Origin: 0.0.0.0/0, Translated: 10.10.10.1/24