防火墙透明模式做双向NAT案例

asa5520防火墙透明模式的配置例子

asa5520防火墙透明模式的配置例子ciscoasa# sh run: Saved:ASA Version 7.2(3)!firewall transparenthostname ciscoasadomain-name default.domain.invalidenable password 8Ry2YjIyt7RRXU24 encryptednames!interface GigabitEthernet0/0nameif outsidesecurity-level 0!interface GigabitEthernet0/1nameif insidesecurity-level 100!interface GigabitEthernet0/2shutdownno nameifno security-level!interface GigabitEthernet0/3shutdownno nameifno security-level!interface Management0/0nameif managementsecurity-level 100ip address 192.168.1.1 255.255.255.0management-only!passwd 2KFQnbNIdI.2KYOU encryptedftp mode passivedns server-group DefaultDNSdomain-name default.domain.invalidaccess-list acl_inside extended permit ip any any access-list acl_inside extended permit icmp any anyaccess-list acl_outside extended permit tcp any any eq 3306access-list acl_outside extended permit tcp any any eq wwwaccess-list acl_outside extended permit tcp any any eq 8080access-list acl_outside extended permit tcp any any eq httpsaccess-list acl_outside extended permit tcp any any eq sqlnetaccess-list acl_outside extended permit tcp any any eq ftpaccess-list acl_outside extended permit tcp any any eq 1433access-list acl_outside extended permit esp any anyaccess-list acl_outside extended permit udp any any eq isakmpaccess-list acl_outside extended permit tcp any any eq pop3access-list acl_outside extended permit tcp any any eq smtpaccess-list acl_outside extended permit icmp any anypager lines 24mtu outside 1500mtu inside 1500mtu management 1500ip address 172.16.177.208 255.255.255.0no failovericmp unreachable rate-limit 1 burst-size 1asdm image disk0:/ASDM-523.BINno asdm history enablearp timeout 14400access-group acl_outside in interface outsideaccess-group acl_inside in interface insidetimeout xlate 3:00:00timeout conn 0:20:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00 timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00 timeout uauth 0:05:00 absolutehttp server enablehttp 192.168.1.0 255.255.255.0 managementhttp 0.0.0.0 0.0.0.0 insideno snmp-server locationno snmp-server contactsnmp-server enable traps snmp authentication linkup linkdown coldstarttelnet timeout 5ssh timeout 5console timeout 0!class-map inspection_defaultmatch default-inspection-traffic!!policy-map type inspect dns preset_dns_mapparametersmessage-length maximum 512policy-map global_policyclass inspection_defaultinspect dns preset_dns_mapinspect ftpinspect h323 h225inspect h323 rasinspect rshinspect rtspinspect esmtpinspect sqlnetinspect skinnyinspect sunrpcinspect xdmcpinspect sipinspect netbiosinspect tftpinspect pptp!service-policy global_policy globalusername cisco password 3USUcOPFUiMCO4Jk encryptedprompt hostname contextCryptochecksum:4682fd668f251c28d32a0cb82a3ac5f3: endciscoasa#注意点:语句ip address 172.16.177.208 255.255.255.0是在interface GigabitEthernet0/0下配的,自己跑到外面来了,如果不配这个,好像ping不通。

防火墙透明模式配置(二层模式)

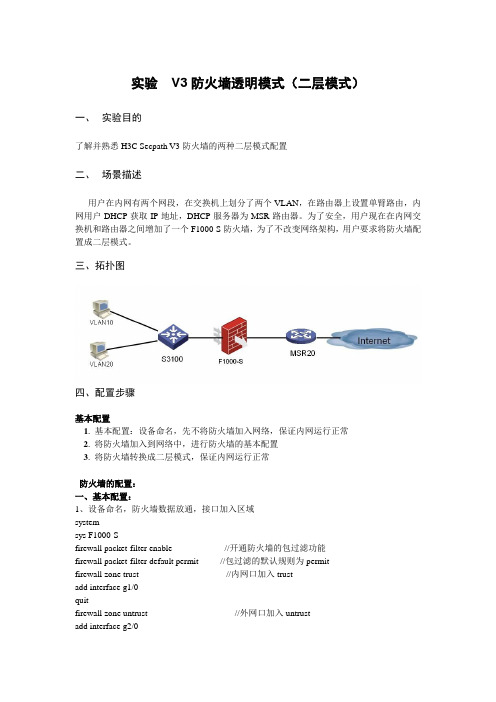

实验V3防火墙透明模式(二层模式)一、实验目的了解并熟悉H3C Secpath V3防火墙的两种二层模式配置二、场景描述用户在内网有两个网段,在交换机上划分了两个VLAN,在路由器上设置单臂路由,内网用户DHCP获取IP地址,DHCP服务器为MSR路由器。

为了安全,用户现在在内网交换机和路由器之间增加了一个F1000-S防火墙,为了不改变网络架构,用户要求将防火墙配置成二层模式。

三、拓扑图四、配置步骤基本配置1. 基本配置:设备命名,先不将防火墙加入网络,保证内网运行正常2. 将防火墙加入到网络中,进行防火墙的基本配置3. 将防火墙转换成二层模式,保证内网运行正常防火墙的配置:一、基本配置:1、设备命名,防火墙数据放通,接口加入区域systemsys F1000-Sfirewall packet-filter enable //开通防火墙的包过滤功能firewall packet-filter default permit //包过滤的默认规则为permitfirewall zone trust //内网口加入trustadd interface g1/0quitfirewall zone untrust //外网口加入untrustadd interface g2/0quit2、将防火墙转换成二层模式:bridge enable //启用桥接模式bridge 1 enable //建立一个桥组int bridge-template 1 //设置管理地址ip address 192.168.1.100 255.255.255.0quitint g1/0 //将接口加入桥组bridge-set 1quitint g2/0bridge-set 1quitfirewall zone trust //将桥模板加入区域add interface bridge-template 1quitip route 0.0.0.0 0.0.0.0 192.168.1.1 //管理IP的路由3、放通DHCP报文bridge 1 firewall unknown-mac flood //未知MAC洪泛1.1 五、查看和测试:使用dis cu 查看防火墙的配置使用dis ver 查看防火墙的软件版本1、在内网PC机上获取IP地址,能否获取到?2、获取IP地址后,PC能否Ping通网关,能否上公网?3、内网PC机能否管理F1000-S1.2 六、实验思考:1、当需要管理F1000-S防火墙时,我们需要登录bridge-template接口,请考虑这个时候对内网S3100交换机有什么特殊要求?1.3 附:老版本的二层模式配置:firewall mode transparent (配置为透明模式)firewall system-ip 192.168.1.254 255.255.255.0 (这是防火墙的管理IP地址)interface Ethernet2/0(进入WAN口)promiscuous (配置为透明传输)quitinterface Ethernet1/0 (进入LAN口)promiscuous (配置为透明传输)quitfirewall packet-filter default permit (配置防火墙默认规则)firewall unknown-mac flood (未知MAC泛洪)。

防火墙透明模式典型配置举例

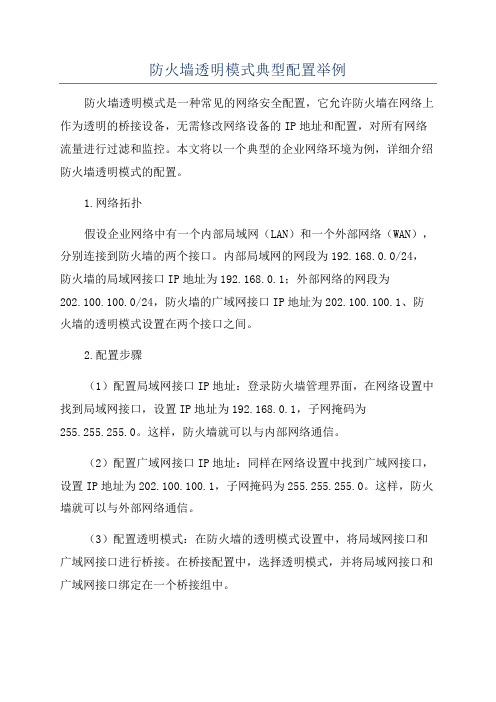

防火墙透明模式典型配置举例防火墙透明模式是一种常见的网络安全配置,它允许防火墙在网络上作为透明的桥接设备,无需修改网络设备的IP地址和配置,对所有网络流量进行过滤和监控。

本文将以一个典型的企业网络环境为例,详细介绍防火墙透明模式的配置。

1.网络拓扑假设企业网络中有一个内部局域网(LAN)和一个外部网络(WAN),分别连接到防火墙的两个接口。

内部局域网的网段为192.168.0.0/24,防火墙的局域网接口IP地址为192.168.0.1;外部网络的网段为202.100.100.0/24,防火墙的广域网接口IP地址为202.100.100.1、防火墙的透明模式设置在两个接口之间。

2.配置步骤(1)配置局域网接口IP地址:登录防火墙管理界面,在网络设置中找到局域网接口,设置IP地址为192.168.0.1,子网掩码为255.255.255.0。

这样,防火墙就可以与内部网络通信。

(2)配置广域网接口IP地址:同样在网络设置中找到广域网接口,设置IP地址为202.100.100.1,子网掩码为255.255.255.0。

这样,防火墙就可以与外部网络通信。

(3)配置透明模式:在防火墙的透明模式设置中,将局域网接口和广域网接口进行桥接。

在桥接配置中,选择透明模式,并将局域网接口和广域网接口绑定在一个桥接组中。

(4)配置ACL(访问控制列表):通过ACL可以定义防火墙的过滤规则,控制允许和禁止的流量。

例如,可以设置允许内部网络对外访问的规则,禁止特定IP地址的访问规则等。

在防火墙管理界面的策略设置中,创建相应的ACL规则。

(5)配置NAT(网络地址转换):NAT可以将内部网络的私有IP地址映射为公共IP地址,实现内部网络对外部网络的访问。

在防火墙的NAT设置中,配置相应的NAT规则。

(6)配置日志功能:在防火墙中启用日志功能,记录所有的网络流量和安全事件。

可以将日志信息发送到指定的日志服务器,方便网络管理员进行监控和分析。

山石网科防火墙接入方式之透明模式

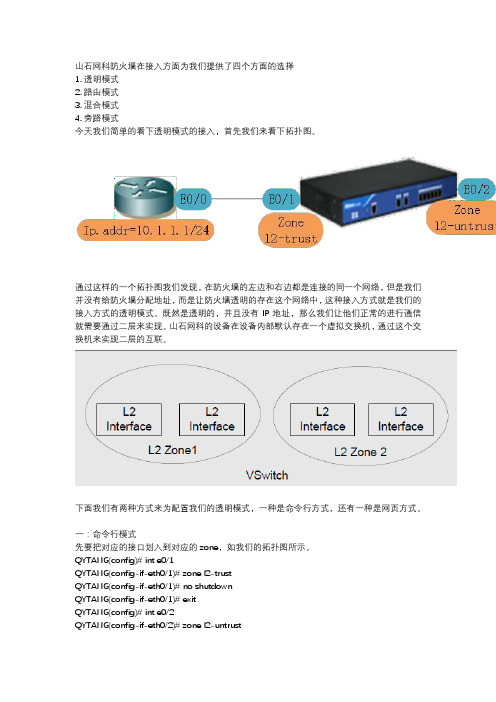

山石网科防火墙在接入方面为我们提供了四个方面的选择1. 透明模式2. 路由模式3. 混合模式4. 旁路模式今天我们简单的看下透明模式的接入,首先我们来看下拓扑图。

通过这样的一个拓扑图我们发现,在防火墙的左边和右边都是连接的同一个网络,但是我们并没有给防火墙分配地址,而是让防火墙透明的存在这个网络中,这种接入方式就是我们的接入方式的透明模式。

既然是透明的,并且没有IP地址,那么我们让他们正常的进行通信就需要通过二层来实现。

山石网科的设备在设备内部默认存在一个虚拟交换机,通过这个交换机来实现二层的互联。

下面我们有两种方式来为配置我们的透明模式,一种是命令行方式,还有一种是网页方式。

一:命令行模式先要把对应的接口划入到对应的zone,如我们的拓扑图所示。

QYTANG(config)# int e0/1QYTANG(config-if-eth0/1)# zone l2-trustQYTANG(config-if-eth0/1)# no shutdownQYTANG(config-if-eth0/1)# exitQYTANG(config)# int e0/2QYTANG(config-if-eth0/2)# zone l2-untrustQYTANG(config-if-eth0/2)# no shutdown现在我们需要在两边的路由器上配置相应的ip地址。

R1(config)#int e0/0R1(config-if)#ip address 10.1.1.1 255.255.255.0R1(config-if)#no shutdownR1(config-if)#exitR2(config)#int e0/0R2(config-if)#ip address 10.1.1.2 255.255.255.0R2(config-if)#no shutdownR2(config-if)#exit在没有做策略之前做测试,看是否能够通信。

透明模式防火墙

透明模式防火墙在防火墙系统7.0及其后续版本中,引入了用安全网桥模式作为二层设备来部署安全设备的方法,以此提供从第2层到第7层的丰富防火墙服务。

在透明模式下,安全设备会以"额外添加设备(bump in the wire )"的形式存在,而不会被计算进路由的跳数中。

因此也就不需要对IP网络(第3层地址方案)重新进行设计。

安全设备的内部接口和外部接口连接在同一个网络(IP子网)中。

如果这个内部接口和外部接口连接在同一台交换机上的话,就要把它们放在不同的二层网络中(可以给这两个接口分配不同的VLAN号,或者用不同的交换机连接它们)。

这样做可以从本质上把网络分成两个二层网段,安全设备位于这两个网段之间充当网桥,而网络的第3层结构则没有发生变化。

客户只能被连接到两台相互分离的交换机之一(而无法以任何方式与另一台相连)。

图6-3对此作出了进一步的说明。

即使防火墙处于网桥模式中,仍然需要对其配置ACL来对穿越防火墙的三层流量实施控制和放行。

但ARP流量除外,它不需要使用ACL来匹配,因为它可以用防火墙的ARP监控功能(ARP inspection)进行控制。

透明模式不能为穿越设备的流量提供IP路由功能,因为它处于网桥模式中。

静态路由是用来为这台设备始发流量服务的,不适用于穿越这台设备的流量。

不过,只要防火墙的ACL 有相应的匹配条目,那么IP路由协议数据包是可以通过这个防火墙的。

OSPF、RIP、EIGRP、BGP都可以穿越透明模式的防火墙建立临接关系。

当防火墙运行在透明模式时,它仍然对数据进行状态化监控和应用层检测,它也仍然可以实现所有普通防火墙的功能,比如NA T。

配置NA T可以在防火墙系统8.0及后续版本中实现,在此之前的版本中,则不支持在透明模式下实现NA T的功能。

出站数据包要从哪个接口转发出去是通过防火墙查询MAC地址,而不是路由表实现的。

透明模式下的防火墙只有一个IP地址必须配置,那就是管理IP。

Juniper防火墙HA配置详解_双主(L2透明模式)(精)

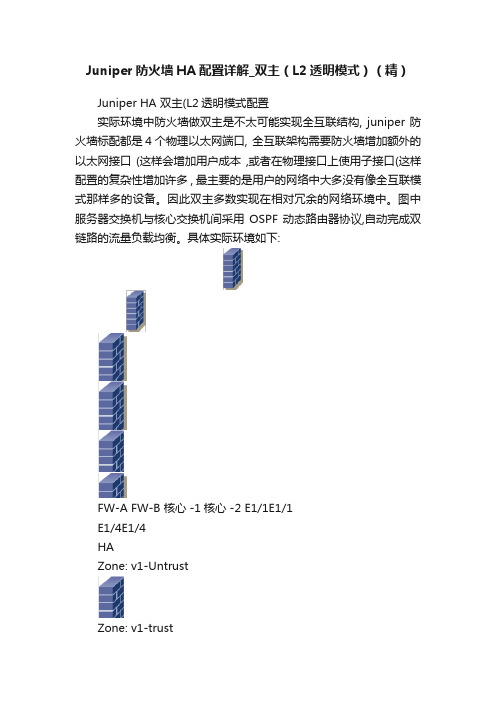

Juniper防火墙HA配置详解_双主(L2透明模式)(精)Juniper HA 双主(L2透明模式配置实际环境中防火墙做双主是不太可能实现全互联结构, juniper 防火墙标配都是4个物理以太网端口, 全互联架构需要防火墙增加额外的以太网接口 (这样会增加用户成本,或者在物理接口上使用子接口(这样配置的复杂性增加许多 , 最主要的是用户的网络中大多没有像全互联模式那样多的设备。

因此双主多数实现在相对冗余的网络环境中。

图中服务器交换机与核心交换机间采用OSPF 动态路由器协议,自动完成双链路的流量负载均衡。

具体实际环境如下:FW-A FW-B 核心 -1核心 -2 E1/1E1/1E1/4E1/4HAZone: v1-UntrustZone: v1-trustE1/3E1/3服务器交换机服务器服务器172.16.40.254172.17.1.1172.17.2.1172.17.2.2Zone: v1-trust Zone: v1-Untrust 172.17.1.21.1.1.11.1.1.2Vlan100 主Vlan200 从Vlan200 主Vlan100 从防火墙 A 上执行的命令set hostname ISG1000-Aset interface mgt ip 172.16.12.1/24 set int mgt manageset interface "ethernet1/4" zone "HA" set nsrp cluster id 1set nsrp rto-mirror syncset nsrp rto-mirror session ageout-ack unset nsrp vsd-group id 0set nsrp vsd-group id 1 priority 1set nsrp vsd-group id 1 preemptset nsrp vsd-group id 1 preempt hold-down 10 set nsrp vsd-group id 2 priority 255 set nsrp vsd-group id 2 preempt hold-down 10 防火墙 B 上执行的命令set hostname ISG1000-Bset interface mgt ip 172.16.12.2/24set int mgt manageset interface "ethernet1/4" zone "HA"set nsrp cluster id 1set nsrp rto-mirror syncset nsrp rto-mirror session ageout-ackset nsrp rto-mirror session non-vsiunset nsrp vsd-group id 0set nsrp vsd-group id 1 priority 255set nsrp vsd-group id 1 preempt hold-down 10 set nsrp vsd-group id 2 priority 1 set nsrp vsd-group id 2 preempt set nsrp vsd-group id 2 preempt hold-down 10任意一个防火墙上执行的命令即可set vlan group name v100set vlan group v100 100set vlan group v100 vsd id 1set vlan group name v200set vlan group v200 200set vlan group v200 vsd id 2set vlan port ethernet1/3 group v100 zone V1-trust set vlan port ethernet1/1 group v100 zone V1-untrust set vlan port ethernet1/3 group v200 zone V1-trust set vlan port ethernet1/1 group v200 zone V1-untrustset policy from V1-trust to V1-untrust any any any permit set policy from V1-untrust to V1-trust any any any permit set interface "ethernet1/1" zone "V1-Untrust"set interface "ethernet1/3" zone "V1-Trust"。

防火墙透明模式典型配置举例

2006-01-21

版权所有,侵权必究

第i页

防火墙透明模式特性典型配置指导

正文

关键词:透明模式(transparent-mode)

以太网帧头过滤(ethernet-frame-filter)

TCP代理(tcp-proxy)

摘 要:本文简单描述防火墙透明模式的特点,详细描述了防火墙透明模式的配置方法,以及在 透明模式下几个典型模块的应用配置,给出了防火墙透明模式基本配置方案

配置防火墙允许通过的报 文类型

3.2.2 配置以太网帧头过滤规则

以太网帧头过滤规则主要配置如下:

1) 配置访问控制列表4000~4999

2) 配置过滤规则

3) 在接口应用以太网帧头过滤规则

操作视图

操作命令

操作说明

系统视图 [Quidway]acl number acl-number

创建acl规则

[Quidway-acl-ethernetframe-4000] rule [ rule-id ] { deny | ACL视图 permit } [ type type-code type-mask | lsap lsap-code lsap-mask ] 增加过滤规则

配置透明模式系统地址

系统视图 [Quidway]firewall arp-learning enable

配置防火墙arp学习功能

系统视图 [Quidway]firewall transparent-mode aging-time seconds

配置mac表项老化时间

系统视图

[Quidway]firewall transparent-mode transmit {ipx|dlsw|bpdu}

Juniper Srx650防火墙透明模式双机配置--原创

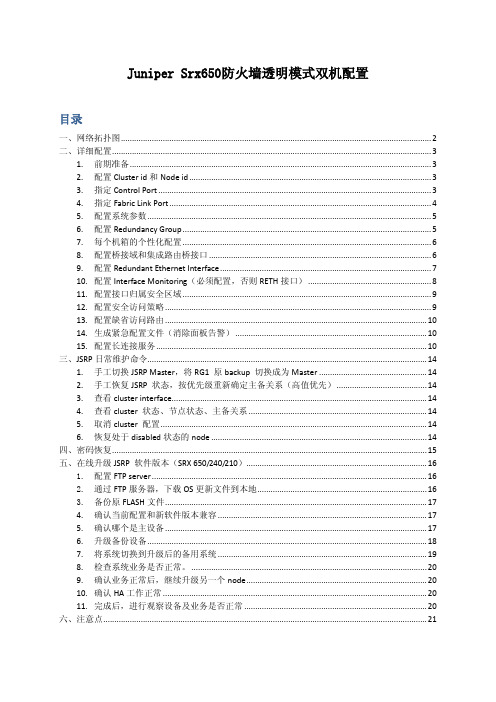

Juniper Srx650防火墙透明模式双机配置目录一、网络拓扑图 (2)二、详细配置 (3)1. 前期准备 (3)2. 配置Cluster id和Node id (3)3. 指定Control Port (3)4. 指定Fabric Link Port (4)5. 配置系统参数 (5)6. 配置Redundancy Group (5)7. 每个机箱的个性化配置 (6)8. 配置桥接域和集成路由桥接口 (6)9. 配置Redundant Ethernet Interface (7)10. 配置Interface Monitoring(必须配置,否则RETH接口) (8)11. 配置接口归属安全区域 (9)12. 配置安全访问策略 (9)13. 配置缺省访问路由 (10)14. 生成紧急配置文件(消除面板告警) (10)15. 配置长连接服务 (10)三、JSRP日常维护命令 (14)1. 手工切换JSRP Master,将RG1 原backup 切换成为Master (14)2. 手工恢复JSRP 状态,按优先级重新确定主备关系(高值优先) (14)3. 查看cluster interface (14)4. 查看cluster 状态、节点状态、主备关系 (14)5. 取消cluster 配置 (14)6. 恢复处于disabled状态的node (14)四、密码恢复 (15)五、在线升级JSRP 软件版本(SRX 650/240/210) (16)1.配置FTP server (16)2.通过FTP服务器,下载OS更新文件到本地 (16)3.备份原FLASH文件 (17)4. 确认当前配置和新软件版本兼容 (17)5. 确认哪个是主设备 (17)6. 升级备份设备 (18)7. 将系统切换到升级后的备用系统 (19)8. 检查系统业务是否正常。

(20)9. 确认业务正常后,继续升级另一个node (20)10. 确认HA工作正常 (20)11. 完成后,进行观察设备及业务是否正常 (20)六、注意点 (21)一、网络拓扑图二、详细配置1.前期准备a)开机,连接设备console接口b)CLI into command line,以root用户登录,初始配置root用户密码为空,设置root用户密码c)首先将防火墙版本升级到V11.1以上版本(从V11.1版本SRX Branch系列才支持透明模式)d)升级完毕后,加载工厂缺省配置,删除所有涉及三层配置(DHCP,三层接口),Commit changese)连接SRX650-OA-1的ge-0/0/1接口和SRX650-OA-2的ge-0/0/1接口。

Cisco FWSM防火墙透明模式配置例子

Cisco FWSM防火墙透明模式配置例子透明模式配置例子以下内容需要回复才能看到hostname Farscapepassword passw0rdenable password chr1cht0ninterface vlan 4interface vlan 5interface vlan 6interface vlan 7interface vlan 150interface vlan 151interface vlan 152interface vlan 153admin-context admincontext adminallocate-interface vlan150allocate-interface vlan4config-url disk://admin.cfgmember defaultcontext customerAdescription This is the context for customer A allocate-interface vlan151allocate-interface vlan5config-url disk://contexta.cfgmember goldcontext customerBdescription This is the context for customer B allocate-interface vlan152allocate-interface vlan6config-url disk://contextb.cfgmember silvercontext customerCdescription This is the context for customer Callocate-interface vlan153allocate-interface vlan7config-url disk://contextc.cfgmember bronzeChangeto context adminfirewall transparentpasswd secret1969enable password h1andl0interface vlan 150nameif outsidesecurity-level 0bridge-group 1interface vlan 4nameif insidesecurity-level 100bridge-group 1interface bvi 1ip address 10.1.1.1 255.255.255.0route outside 0 0 10.1.1.2 1ssh 10.1.1.75 255.255.255.255 insidearp outside 10.1.1.2 0009.7cbe.2100arp inside 10.1.1.3 0009.7cbe.1000arp-inspection inside enable floodarp-inspection outside enable floodaccess-list INTERNET remark -Allows all inside hosts to access the outside access-list INTERNET extended permit ip any anyaccess-group INTERNET in interface insideaccess-list RETURN remark -Allows OSPF backaccess-list RETURN extended permit 89 any anyaccess-list RETURN remark -Allows DHCP backaccess-list RETURN extended permit udp any any eq 68access-group RETURN in interface outsideChangeto context afirewall transparentpasswd hell0!enable password enter55interface vlan 151nameif outsidesecurity-level 0bridge-group 45interface vlan 5nameif insidesecurity-level 100bridge-group 45interface bvi 45ip address 10.1.2.1 255.255.255.0route outside 0 0 10.1.2.2 1access-list INTERNET remark -Allows all inside hosts to access the outside access-list INTERNET extended permit ip any anyaccess-group INTERNET in interface insideaccess-list RETURN remark -Allows OSPF backaccess-list RETURN extended permit 89 any anyaccess-list RETURN remark -Allows DHCP backaccess-list RETURN extended permit udp any any eq 68access-group RETURN in interface outsideChangeto context bfirewall transparentpasswd tenac10usenable password defen$einterface vlan 152nameif outsidesecurity-level 0bridge-group 1interface vlan 6nameif insidesecurity-level 100bridge-group 1interface bvi 1ip address 10.1.3.1 255.255.255.0route outside 0 0 10.1.3.2 1access-list INTERNET remark -Allows all inside hosts to access the outside access-list INTERNET extended permit ip any anyaccess-group INTERNET in interface insideaccess-list RETURN remark -Allows OSPF backaccess-list RETURN extended permit 89 any anyaccess-list RETURN remark -Allows DHCP backaccess-list RETURN extended permit udp any any eq 68access-group RETURN in interface outsideChangeto context cfirewall transparentpasswd fl0werenable password treeh0u$einterface vlan 153nameif outsidesecurity-level 0bridge-group 100interface vlan 7nameif insidesecurity-level 100bridge-group 100interface bvi 100ip address 10.1.4.1 255.255.255.0route outside 0 0 10.1.4.2 1access-list INTERNET remark -Allows all inside hosts to access the outside access-list INTERNET extended permit ip any anyaccess-group INTERNET in interface insideaccess-list RETURN remark -Allows OSPF backaccess-list RETURN extended permit 89 any anyaccess-list RETURN remark -Allows DHCP backaccess-list RETURN extended permit udp any any eq 68access-group RETURN in interface outside。

华为防火墙实现双机热备配置详解,附案例

华为防火墙实现双机热备配置详解,附案例一提到防火墙,一般都会想到企业的边界设备,是内网用户与互联网的必经之路。

防火墙承载了非常多的功能,比如:安全规则、IPS、文件类型过滤、内容过滤、应用层过滤等。

也正是因为防火墙如此的重要,如果防火墙一旦出现问题,所有对外通信的服务都将中断,所以企业中首先要考虑的就是防火墙的优化及高可用性。

本文导读一、双机热备工作原理二、VRRP协议三、VGMP协议四、实现防火墙双机热备的配置一、双机热备工作原理在企业中部署一台防火墙已然成为常态。

如何能够保证网络不间断地传输成为网络发展中急需解决的问题!企业在关键的业务出口部署一台防火墙,所有的对外流量都要经过防火墙进行传输,一旦防火墙出现故障,那么企业将面临网络中断的问题,无论防火墙本身的性能有多好,功能有多么强大。

在这一刻,都无法挽回企业面临的损失。

所以在企业的出口部署两台防火墙产品,可以在增加企业安全的同时,保证业务传输基本不会中断,因为两台设备同时出现故障的概率非常小。

经过图中右边的部署,从拓补的角度来看,网络具有非常高的可靠性,但是从技术的角度来看,还需解决一些问题,正因为防火墙和路由器在工作原理上有着本质的区别,所以防火墙还需一些特殊的配置。

左图,内部网络可以通过R3→R1→R4到达外部网络,也可以通过R3→R2→R4到达,如果通过R3→R1→R4路径的cost(运行OSPF协议)比较小,那么默认情况,内部网络将通过R3→R1→R4到达外部网络,当R1设备损坏时,OSPF将自动收敛,R3将通过R2转发到达外部网络。

右图,R1、R2替换成两台防火墙,默认情况下,流量将通过FW1进行转发到达外部网络,此时在FW1记录着大量的用户流量对应的会话表项内容,当FW1损坏时,通过OSPF收敛,流量将引导FW2上,但是FW2上没有之前流量的会话表,之前传输会话的返回流量将无法通过FW2,而会话的后续流量需要重新经过安全策略的检查,并生成会话。

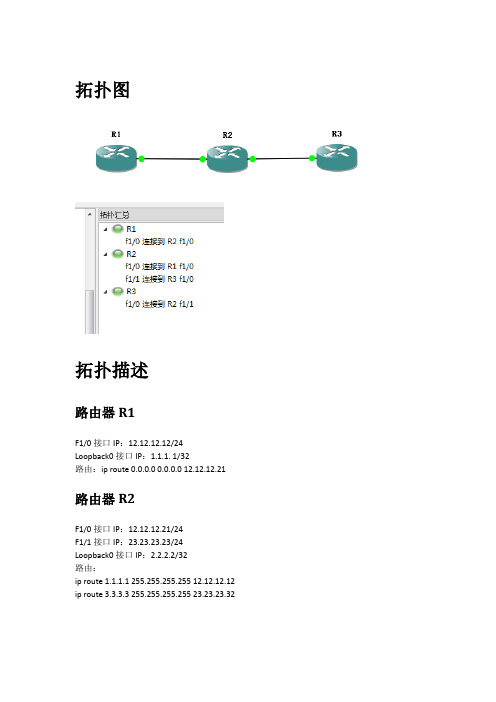

路由器模拟防火墙进行双向NAT

拓扑图拓扑描述路由器R1F1/0接口IP:12.12.12.12/24Loopback0接口IP:1.1.1. 1/32路由:ip route 0.0.0.0 0.0.0.0 12.12.12.21 路由器R2F1/0接口IP:12.12.12.21/24F1/1接口IP:23.23.23.23/24Loopback0接口IP:2.2.2.2/32路由:ip route 1.1.1.1 255.255.255.255 12.12.12.12 ip route 3.3.3.3 255.255.255.255 23.23.23.32路由器R3F1/0接口IP:23.23.23.32/24Loopback0接口IP:3.3.3.3/32路由:ip route 0.0.0.0 0.0.0.0 23.23.23.23功能需求1、1.1.1.1访问3.3.3.3时,将目的地址3.3.3.3翻译成33.33.33.33,同时将源地址1.1.1.1翻译成11.11.11.11。

2、3.3.3.3方位1.1.1.1时,将目的地址1.1.1.1翻译成11.11.11.11,同时将源地址3.3.3.3翻译成33.33.33.33。

3、所有地址转换在路由器R2上实现。

脚本分析interface FastEthernet1/0ip address 12.12.12.21 255.255.255.0ip nat insideip virtual-reassemblyduplex fullspeed autointerface FastEthernet1/1ip address 23.23.23.23 255.255.255.0ip nat outsideip virtual-reassemblyduplex fullspeed autoip nat inside source static 1.1.1.1 11.11.11.11ip nat outside source static 3.3.3.3 33.33.33.33ip route 33.33.33.33 255.255.255.255 23.23.23.32//注意该路由必须添加,否则不通。

防火墙透明模式做双向NAT案例

二、IP地址,NAT地址规划:

项目

数据

备注

接口编号:G/0/0/0

接口编号:G/0/0/1

接口加入VLAN10

Ip地址;无

防火墙透明模式下可以使用额外的接口配置地址进行管理。也可以配置VLAN地址,来进行管理

安全区域

Trust:GigabitEthernet 0/0/0

内部用户通过访问10.112.100.1来ቤተ መጻሕፍቲ ባይዱ问外联单位国税服务器

三、配置思路

配置USG的工作模式,并将接口加入相应安全区域。

配置域间防火墙策略。

配置Trust到Untrust的NAT Outbound.

配置Untrust到Trust的NAT Inbound.

配置NAT Server

四、操作步骤

1.配置USG5310的工作模式并将接口加入对应安全区域。

18:08:232011/02/22

#

acl number 2000

rule 0 permit

#

sysname USG5310

#

ftp server enable

#

web-manager enable

web-manager security enable

[USG5310]disp firewall session table

17:49:382011/02/22

Current Total Sessions : 2

icmp VPN: public -> public

从内网业务服务器( ,在防火墙看到会话表如下:

配置脚本:

<USG5310>disp cu

防火墙透明模式配置(二层模式)

防火墙透明模式配置(二层模式)实验v3防火墙透明模式(二层模式)一、实验目的介绍并熟识h3csecpathv3防火墙的两种二层模式布局二、场景描述用户在内网存有两个网段,在交换机上分割了两个vlan,在路由器上设置单臂路由,内网用户dhcp以获取ip地址,dhcp服务器为msr路由器。

为了安全,用户现在在内网交换机和路由器之间减少了一个f1000-s防火墙,为了不发生改变网络架构,用户建议将防火墙布局成二层模式。

三、拓扑图四、布局步骤基本配置1.基本布局:设备命名,先不将防火墙重新加入网络,确保内网运转正常2.将防火墙重新加入至网络中,展开防火墙的基本布局3.将防火墙转换成二层模式,确保内网运转正常防火墙的配置:一、基本配置:1、设备命名,防火墙数据放通,USB重新加入区域systemsysf1000-sfirewallpacket-filterenable//开通防火墙的包过滤功能firewallpacket-filterdefaultpermit//包过滤的默认规则为permitfirewallzonetrust//内网口加入trustaddinterfaceg1/0quitfirewallzoneuntrust//外网口重新加入untrustaddinterfaceg2/0quit2、将防火墙转换成二层模式:bridgeenable//启用桥接模式bridge1enable//建立一个桥组intbridge-template1//设置管理地址ipaddress192.168.1.100255.255.255.0quitintg1/0//将USB重新加入桥组与bridge-set1quitintg2/0bridge-set1quitfirewallzonetrust//将桥模板加入区域addinterfacebridge-template1quitiproute0.0.0.00.0.0.0192.168.1.1//管理ip的路由3、放通dhcp报文bridge1firewallunknown-macflood//未知mac洪泛1.1五、查阅和测试:使用discu查看防火墙的配置使用disver查看防火墙的软件版本1、在内网pc机上以获取ip地址,若想以获取至?2、获取ip地址后,pc能否ping通网关,能否上公网?3、内网pc机能否管理f1000-s1.2六、实验思索:1、当需要管理f1000-s防火墙时,我们需要登录bridge-template接口,请考虑这个时候对内网s3100交换机有什么特殊要求?1.3附:旧版本的二层模式布局:firewallmodetransparent(配置为透明模式)firewallsystem-ip192.168.1.254255.255.255.0(这是防火墙的管理ip地址)interfaceethernet2/0(进入wan口)promiscuous(布局为透明化传输)quitinterfaceethernet1/0(进入lan口)promiscuous(布局为透明化传输)quitfirewallpacket-filterdefaultpermit(配置防火墙默认规则)firewallunknown-macflood(未知mac泛洪)。

实验二防火墙的典型安装与部署——透明模式(网桥模式)

实验二防火墙的典型安装与部署——透明模式(网桥模式)

【实验拓扑】

【实验步骤】

一、将防火墙接入当前网络

1、从内部网络中的任一台PC无法再ping通路由器的对内网口IP: 10.0.0.254

2、通过管理PC登录防火墙系统,“系统”→“系统信息”→“设备状态”,仍显示

二、配置桥接

1、网口设置:进入桥接设定界面,“网络设置”→“网口配置”→“网口”:

将LAN口的“内部网口”勾选取消,可以看到下面的设置变为灰色,代表不可编辑,然后点击“保存”,最后选择“重启”,这样就将LAN口设置为外网口

进入桥接设定界面,“网络设置”→“网口配置”→“桥接设定”:

定义一条桥接规则:

添加一条桥接规则:

添加成功,重启。

三、测试桥接

1、检查LAN内主机是否能ping通路由地址,可以连通:

防火墙桥模式(透明模式)部署成功。

Juniper Srx650防火墙透明模式双机配置--原创

Juniper Srx650防火墙透明模式双机配置目录一、网络拓扑图 (2)二、详细配置 (3)1. 前期准备 (3)2. 配置Cluster id和Node id (3)3. 指定Control Port (3)4. 指定Fabric Link Port (4)5. 配置系统参数 (5)6. 配置Redundancy Group (5)7. 每个机箱的个性化配置 (6)8. 配置桥接域和集成路由桥接口 (6)9. 配置Redundant Ethernet Interface (7)10. 配置Interface Monitoring(必须配置,否则RETH接口) (8)11. 配置接口归属安全区域 (9)12. 配置安全访问策略 (9)13. 配置缺省访问路由 (10)14. 生成紧急配置文件(消除面板告警) (10)15. 配置长连接服务 (10)三、JSRP日常维护命令 (14)1. 手工切换JSRP Master,将RG1 原backup 切换成为Master (14)2. 手工恢复JSRP 状态,按优先级重新确定主备关系(高值优先) (14)3. 查看cluster interface (14)4. 查看cluster 状态、节点状态、主备关系 (14)5. 取消cluster 配置 (14)6. 恢复处于disabled状态的node (14)四、密码恢复 (15)五、在线升级JSRP 软件版本(SRX 650/240/210) (16)1.配置FTP server (16)2.通过FTP服务器,下载OS更新文件到本地 (16)3.备份原FLASH文件 (17)4. 确认当前配置和新软件版本兼容 (17)5. 确认哪个是主设备 (17)6. 升级备份设备 (18)7. 将系统切换到升级后的备用系统 (19)8. 检查系统业务是否正常。

(20)9. 确认业务正常后,继续升级另一个node (20)10. 确认HA工作正常 (20)11. 完成后,进行观察设备及业务是否正常 (20)六、注意点 (21)一、网络拓扑图二、详细配置1.前期准备a)开机,连接设备console接口b)CLI into command line,以root用户登录,初始配置root用户密码为空,设置root用户密码c)首先将防火墙版本升级到V11.1以上版本(从V11.1版本SRX Branch系列才支持透明模式)d)升级完毕后,加载工厂缺省配置,删除所有涉及三层配置(DHCP,三层接口),Commit changese)连接SRX650-OA-1的ge-0/0/1接口和SRX650-OA-2的ge-0/0/1接口。

V7防火墙透明模式配置

防火墙透明模式配置案例1、组网需求:某局点想在原有的网络中增加防火墙来提高网络安全性,又不想要对原有网络配置进行变动。

所以采取防火墙透明模式部署。

注:透明模式部署不会影响原有网络配置,也是防火墙最常见的部署方式。

2、组网图:3、配置步骤: 1、登录设备H3CSECPATH F100- C80-WiNet策路fgVRF接口 接口帝删陰@创建子接口(3麴笳憊瓏豳围溜接口1PWGE1/0/0ManagementDown152.168.CDown力认安全域链路状态设备默认的管理地址为 192.168.0.1/24 ,需要将电脑设置为 192.168.0.X/24 地址后连接设备0号端口登录设备。

设备默认的管理地址为 192.168.1.1/24 ,需要将电脑设置为 192.168.1.X/24 地址后连接设备2号端口登录设备。

电脑IP 地址配置方法:点击右下角电脑图标 >选择“打开网络和共享中心”打开浏览器后登录设备,设备默认的登录用户名和密码都是“ admin ”。

2、配置接口 1为连接上层网络设备接口,并设置为二层模式。

J GE1/0/1GE1/D/13、配置接口2为连接内网设备的接口,不同的是加入安全域选择trust,其他配置同上。

删除I■朗|寺番动丨“启用丨0禁用丨鹿I 艮I 描述聽呂单选择源安全区域为“trust ”目的安全区域为“ untrust ",源IP地址下拉按钮处点击“ +”新建匹配192.168.10.0 的网段。

4、放通“trust ”到“untrust ”区域的域间策略,点击“策略-》安全策略”点击中间的“新建”按钮H3C SECPATH F100-C80-WiNet安全防护攻■WE旻保护IF@^n rlh馳除['勸DSJ象* (IPv4地址腌码拴圜SECPATHF100- CSO-WiNet巨]槪臆监控/宾金时户冈运知运更Zm•詐.眾魁本睦克[7| 安鉀目的安全. 耀第…tai目咖止[/] Trust Untnut ipvl0再网殛©m ■ I Q sn 壬移动勰质缶0继续配置untrust到trust的策略放通DHCP艮务蜒;”旅=QSiS玄圖和如厂Unirg J w 'nrTturi w '—内客窖拿盘中:T®sa9t£2■i IMit述“Cl SlS&cj萌IT:Hg-rf•『阳□禅Imdi^a«J tcpVRFFTTJ.OFftHR*蟻區呗也计秆用E歼日■苗闻•埼cQ5、保存配置由于防火墙默认是不保存配置的重启后配置就会丢失,在做完所有配置后请务必保存配置。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

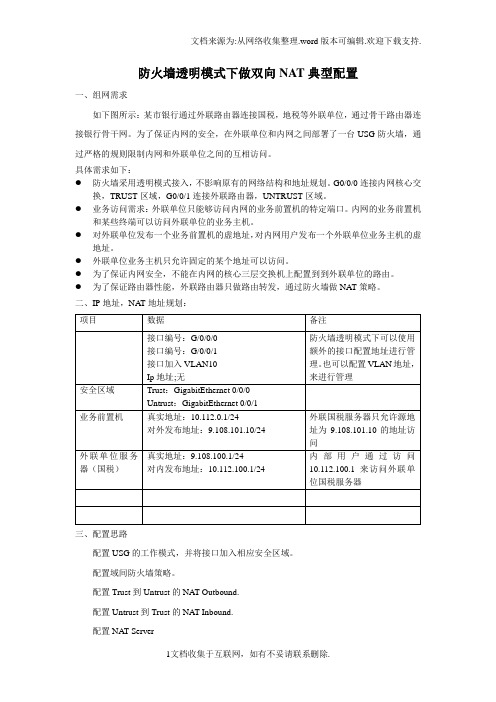

防火墙透明模式下做双向NAT典型配置一、组网需求如下图所示:某市银行通过外联路由器连接国税,地税等外联单位,通过骨干路由器连接银行骨干网。

为了保证内网的安全,在外联单位和内网之间部署了一台USG防火墙,通过严格的规则限制内网和外联单位之间的互相访问。

具体需求如下:●防火墙采用透明模式接入,不影响原有的网络结构和地址规划。

G0/0/0连接内网核心交换,TRUST区域,G0/0/1连接外联路由器,UNTRUST区域。

●业务访问需求:外联单位只能够访问内网的业务前置机的特定端口。

内网的业务前置机和某些终端可以访问外联单位的业务主机。

●对外联单位发布一个业务前置机的虚地址,对内网用户发布一个外联单位业务主机的虚地址。

●外联单位业务主机只允许固定的某个地址可以访问。

●为了保证内网安全,不能在内网的核心三层交换机上配置到到外联单位的路由。

●为了保证路由器性能,外联路由器只做路由转发,通过防火墙做NAT策略。

二、IP地址,NAT地址规划:三、配置思路配置USG的工作模式,并将接口加入相应安全区域。

配置域间防火墙策略。

配置Trust到Untrust的NA T Outbound.配置Untrust到Trust的NA T Inbound.配置NAT Server四、操作步骤1.配置USG5310的工作模式并将接口加入对应安全区域。

<USG5310>system-view[USG5310]firewall mode transparent2.将接口加入安全区域[USG5310]firewall zone trust[USG5310-zone-trust]add interface GigabitEthernet 0/0/0[USG5310-zone-trust]quit[USG5310]firewall zone untrust[USG5310-zone-untrust]add interface GigabitEthernet 0/0/1[USG5310-zone-untrust]quit3.配置域间防火墙策略略4.配置NAT 地址池[USG5310]nat address-group 1 9.108.101.10 9.108.101.10 此nat地址池用于内网终端和业务前置机访问外联服务器时的nat outbound规则[USG5310]nat address-group 2 10.112.100.1 10.112.100.1 此nat地址池用于外联服务器访问内网业务前置机时的nat inbound规则配置trust到untrust的NA T Outbound规则[USG5310]nat-policy interzone trust untrust outbound[USG5310-nat-policy-interzone-trust-untrust-outbound]policy 1[USG5310-nat-policy-interzone-trust-untrust-outbound-1]policy source 10.112.0.0 0.0.0.255[USG5310-nat-policy-interzone-trust-untrust-outbound-1]action source-nat[USG5310-nat-policy-interzone-trust-untrust-outbound-1]address-group 1[USG5310-nat-policy-interzone-trust-untrust-outbound-1quit配置trust到untrust的NA T Inbound规则[USG5310]nat-policy interzone trust untrust inbound[USG5310-nat-policy-interzone-trust-untrust-inbound]policy 1[USG5310-nat-policy-interzone-trust-untrust-inbound-1]policy source 9.108.100.10[USG5310-nat-policy-interzone-trust-untrust-inbound-1]action source-nat[USG5310-nat-policy-interzone-trust-untrust-inbound-1]address-group 2[USG5310-nat-policy-interzone-trust-untrust-inbound-1]quit配置NAT Server规则[USG5310]nat server global 9.108.101.10 inside 10.112.0.1[USG5310]nat server global 10.112.100.1 inside 9.108.100.10从外联单位服务器(9.108.100.10)上ping 9.108.101.10,在防火墙上看到会话表如下:[USG5310]disp firewall session table17:49:38 2011/02/22Current Total Sessions : 2icmp VPN: public -> public9.108.101.10:768[10.112.0.1:12838]<--9.108.100.10:768[10.112.100.1:12838]从内网业务服务器(10.112.0.1)ping 10.112.100.1,在防火墙看到会话表如下:10.112.0.1:44000[9.108.101.10:44000]-->10.112.100.1:44000[9.108.100.10:44000]配置脚本:<USG5310>disp cu18:08:23 2011/02/22#acl number 2000rule 0 permit#sysname USG5310#ftp server enable#web-manager enableweb-manager security enable#firewall packet-filter default permit interzone local tfirewall packet-filter default permit interzone local tfirewall packet-filter default permit interzone local ufirewall packet-filter default permit interzone local udfirewall packet-filter default permit interzone local dfirewall packet-filter default permit interzone local dfirewall packet-filter default permit interzone trust ufirewall packet-filter default permit interzone trust udfirewall packet-filter default permit interzone trust dfirewall packet-filter default permit interzone trust dfirewall packet-filter default permit interzone dmz untfirewall packet-filter default permit interzone dmz unt#nat address-group 1 9.108.101.10 9.108.101.10nat address-group 2 10.112.100.1 10.112.100.1nat server 0 global 9.108.101.10 inside 10.112.0.1nat server 1 global 10.112.100.1 inside 9.108.100.10#firewall statistic system enable#interface Vlanif10 (如果核心交换机和路由器之间互联地址为30为掩码,可以不用配置VLAN地址,采用额外的一个防火墙接口进行管理)ip address 9.107.1.3 255.255.255.0#interface GigabitEthernet0/0/0port default vlan 10#interface GigabitEthernet0/0/1port default vlan 10#interface GigabitEthernet0/0/2#interface GigabitEthernet0/0/3#interface NULL0#firewall zone localset priority 100#firewall zone trustset priority 85add interface GigabitEthernet0/0/0#firewall zone untrustset priority 5add interface GigabitEthernet0/0/1#firewall zone dmzset priority 50#firewall interzone local untrustdetect ftp#policy interzone local untrust inboundpolicy 1action permitpolicy source 192.168.1.2 0#nat-policy interzone trust untrust inboundpolicy 1action source-natpolicy source 9.108.100.0 0.0.0.255address-group 2#aaalocal-user admin password cipher ]MQ;4\]B+4Z,YWX*NZ55OA local-user admin service-type web telnetlocal-user admin level 3local-user ftp password simple Admin@123local-user ftp service-type ftplocal-user ftp ftp-directory flash:/authentication-scheme default#authorization-scheme default#accounting-scheme default#domain default#right-manager server-group#rip#ip route-static 10.112.0.0 255.255.255.0 9.107.1.1 #user-interface con 0user-interface vty 0 4authentication-mode aaauser privilege level 3protocol inbound telnet#Return外联路由器,核心交换机配置略。