深信服AF防火墙第二层透明模式下配置

防火墙透明模式配置(二层模式)

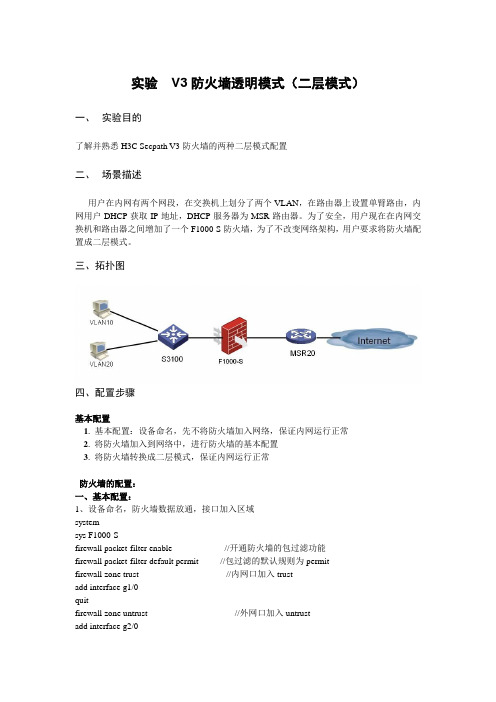

实验V3防火墙透明模式(二层模式)一、实验目的了解并熟悉H3C Secpath V3防火墙的两种二层模式配置二、场景描述用户在内网有两个网段,在交换机上划分了两个VLAN,在路由器上设置单臂路由,内网用户DHCP获取IP地址,DHCP服务器为MSR路由器。

为了安全,用户现在在内网交换机和路由器之间增加了一个F1000-S防火墙,为了不改变网络架构,用户要求将防火墙配置成二层模式。

三、拓扑图四、配置步骤基本配置1. 基本配置:设备命名,先不将防火墙加入网络,保证内网运行正常2. 将防火墙加入到网络中,进行防火墙的基本配置3. 将防火墙转换成二层模式,保证内网运行正常防火墙的配置:一、基本配置:1、设备命名,防火墙数据放通,接口加入区域systemsys F1000-Sfirewall packet-filter enable //开通防火墙的包过滤功能firewall packet-filter default permit //包过滤的默认规则为permitfirewall zone trust //内网口加入trustadd interface g1/0quitfirewall zone untrust //外网口加入untrustadd interface g2/0quit2、将防火墙转换成二层模式:bridge enable //启用桥接模式bridge 1 enable //建立一个桥组int bridge-template 1 //设置管理地址ip address 192.168.1.100 255.255.255.0quitint g1/0 //将接口加入桥组bridge-set 1quitint g2/0bridge-set 1quitfirewall zone trust //将桥模板加入区域add interface bridge-template 1quitip route 0.0.0.0 0.0.0.0 192.168.1.1 //管理IP的路由3、放通DHCP报文bridge 1 firewall unknown-mac flood //未知MAC洪泛1.1 五、查看和测试:使用dis cu 查看防火墙的配置使用dis ver 查看防火墙的软件版本1、在内网PC机上获取IP地址,能否获取到?2、获取IP地址后,PC能否Ping通网关,能否上公网?3、内网PC机能否管理F1000-S1.2 六、实验思考:1、当需要管理F1000-S防火墙时,我们需要登录bridge-template接口,请考虑这个时候对内网S3100交换机有什么特殊要求?1.3 附:老版本的二层模式配置:firewall mode transparent (配置为透明模式)firewall system-ip 192.168.1.254 255.255.255.0 (这是防火墙的管理IP地址)interface Ethernet2/0(进入WAN口)promiscuous (配置为透明传输)quitinterface Ethernet1/0 (进入LAN口)promiscuous (配置为透明传输)quitfirewall packet-filter default permit (配置防火墙默认规则)firewall unknown-mac flood (未知MAC泛洪)。

深信服下一代防火墙AF解决方案模板

深信服下一代防火墙NGAF解决方案深信服科技有限公司2012-03-09第1章需求概述1.1方案背景xxx公司成立于1997年…….1.2网络安全现状近几年来,计算机和网络攻击的复杂性不断上升,使用传统的防火墙和入侵检测系统(IDS)越来越难以检测和阻挡。

随着每一次成功的攻击,黑客会很快的学会哪种攻击方向是最成功的。

漏洞的发现和黑客利用漏洞之间的时间差也变得越来越短,使得IT和安全人员得不到充分的时间去测试漏洞和更新系统。

随着病毒、蠕虫、木马、后门和混合威胁的泛滥,内容层和网络层的安全威胁正变得司空见惯。

复杂的蠕虫和邮件病毒诸如Slammer、Blaster、Sasser、Sober、MyDoom等在过去几年经常成为头条新闻,它们也向我们展示了这类攻击会如何快速的传播——通常在几个小时之内就能席卷全世界。

许多黑客正监视着软件提供商的补丁公告,并对补丁进行简单的逆向工程,由此来发现漏洞。

下图举例说明了一个已知漏洞及相应补丁的公布到该漏洞被利用之间的天数。

需要注意的是,对于最近的一些攻击,这一时间已经大大缩短了。

IT和安全人员不仅需要担心已知安全威胁,他们还不得不集中精力来防止各种被称之为“零小时”(zero-hour)或“零日”(zero-day)的新的未知的威胁。

为了对抗这种新的威胁,安全技术也在不断进化,包括深度包检测防火墙、应用网关防火墙、内容过滤、反垃圾邮件、SSL VPN、基于网络的防病毒和入侵防御系统(IPS)等新技术不断被应用。

但是黑客的动机正在从引起他人注意向着获取经济利益转移,我们可以看到一些更加狡猾的攻击方式正被不断开发出来,以绕过传统的安全设备,而社会工程(social engineering)陷阱也成为新型攻击的一大重点。

图:系统漏洞被黑客利用的速度越来越快带有社会工程陷阱元素的攻击包括间谍软件、网络欺诈、基于邮件的攻击和恶意Web 站点等。

这些攻击设计为欺骗用户暴露敏感信息,下载和安装恶意程序、跟踪软件或运行恶意代码。

深信服部署模式

1、网桥模式部署相比路由模式对客户的网络影响较小,当客户确定不需要使用AC的VPN、NAT、DHCP功能,且内网已有相应的网关设备时,建议使用网桥模式部署。

2、根据客户的网络结构决定AC采用多网桥或网桥多网口的方式。

网桥多网口常见应用场景:

a.两条线路分别接FW1和FW2,内网接交换机,设备在交换机和防火墙之间,网桥模式部署,单进双出做网桥多网口。

深信服部署模式

————————————————————————————————作者:

————————————————————————————————日期:

一、AC\SG部署模式:

1.1部署模式拓扑图:

1.1.1路由部署

1.1.2网桥部署:

1.1.3旁路部署:

1.2部署指导

1.2.1路由模式_部署指导

2、上网配置:

代理上网(NAT),确定内网是否多网段网络环境,如果是的话需要添加相应的回包路由回指给设备下接的核心交换机。

3.2.2网关多线路配置思路

1、线路确定:跟客户确认有几条公网线路接入,并申请多线路授权

2、网关模式配置:确定设备外网口是固定IP或者是ADSL拨号方式,取得相应运营商给的IP地址信息或者是拨号的帐号密码,给每条外网线路做配置;确定内网口(LAN口)的IP地址信息;

4.2.2单臂模式配置思路:

1.总部配置

1).选择部署模式并配置内网接口信息

2).在前置防火墙添加路由,目标IP为分支所在的网段(10.0.1.0/24),网关指向VPN设备(192.200.1.252),具体配置不再详细说明。

3.在前置防火墙配置端口映射(具体配置不再详细说明)

2.分支配置(参考网关模式部署配置)

深信服AF防火墙第二层透明模式下配置

深信服AF防火墙第二层透明模式下配置在配置深信服AF防火墙第二层透明模式之前,首先需要进行以下准备工作:1.网络拓扑规划:确定防火墙的放置位置和与其他网络设备的连接方式,以便合理规划网络流量的监控和策略的下发。

2.IP地址规划:为防火墙的透明模式接口和管理口分配合适的IP地址,并与网络中的其他设备进行地址配置的协调。

3.网络访问策略:根据实际需求和网络安全要求,定义合适的网络访问策略,包括访问控制列表(ACL)、安全策略、NAT等,以确保网络流量的安全性和合规性。

下面是深信服AF防火墙第二层透明模式的配置步骤及相关解释:1.登录防火墙:使用浏览器访问深信服AF防火墙的管理页面,并使用管理员账号进行登录。

2.配置接口:选择"网络"-"接口",点击“新增”,配置透明模式接口的相关参数,包括名称、物理接口、IP地址、子网掩码等。

3.绑定端口:选择"网络"-"端口",选择待绑定的物理接口,点击“绑定”,将透明模式接口与物理接口进行绑定。

4.配置VLAN:如果需要对网络流量进行VLAN隔离,选择"网络"-"VLAN",点击“新增”,配置VLAN的相关参数,包括名称、VLANID、IP 地址等。

5.配置物理链路:选择"网络"-"链路",点击“新增”,配置物理链路的相关参数,包括名称、绑定接口、链路类型等,以将不同的物理接口绑定为一组进行负载均衡和冗余备份。

6.配置网络ACL:选择"策略"-"网络ACL",点击“新增”,配置ACL规则,包括源IP、目的IP、协议、端口等,以定义允许或禁止的网络流量。

7.配置安全策略:选择"策略"-"安全策略",点击“新增”,配置安全策略规则,包括源地址、目的地址、应用、行为等,以定义网络流量的安全检查和处理方式。

防火墙透明工作模式的配置

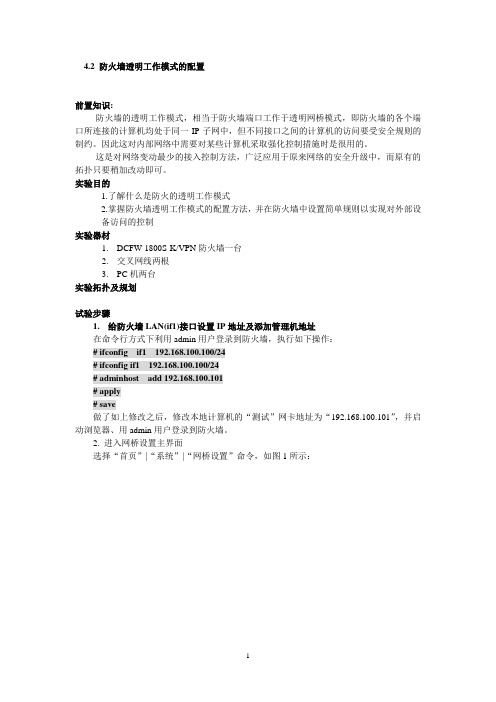

4.2 防火墙透明工作模式的配置前置知识:防火墙的透明工作模式,相当于防火墙端口工作于透明网桥模式,即防火墙的各个端口所连接的计算机均处于同一IP子网中,但不同接口之间的计算机的访问要受安全规则的制约。

因此这对内部网络中需要对某些计算机采取强化控制措施时是很用的。

这是对网络变动最少的接入控制方法,广泛应用于原来网络的安全升级中,而原有的拓扑只要稍加改动即可。

实验目的1.了解什么是防火的透明工作模式2.掌握防火墙透明工作模式的配置方法,并在防火墙中设置简单规则以实现对外部设备访问的控制实验器材1.DCFW-1800S-K/VPN防火墙一台2.交叉网线两根3.PC机两台实验拓扑及规划试验步骤1.给防火墙LAN(if1)接口设置IP地址及添加管理机地址在命令行方式下利用admin用户登录到防火墙,执行如下操作:# ifconfig if1 192.168.100.100/24# ifconfig if1 192.168.100.100/24# adminhost add 192.168.100.101# apply# save做了如上修改之后,修改本地计算机的“测试”网卡地址为“192.168.100.101”,并启动浏览器、用admin用户登录到防火墙。

2. 进入网桥设置主界面选择“首页”|“系统”|“网桥设置”命令,如图1所示:图1 网桥设置界面3.启用网桥单击图1中“网桥设备”中的“bridge0”右边的“修改”按钮,进入如图2所示的界面,选中“修改网桥设置”选项卡,随后选中“启用”复选框,以启用网桥。

图2 启用网桥设置4.向网桥中添加接口选中“网桥bridege0接口设置”选项卡,如图3所示。

图3启用网桥设置单击“新增”按钮,将if0和if1接口加入bridge0,完成后的界面如图4所示。

图4 向bridge0中加入接口而后选“修改网桥设置”选项卡,回到图25所示界面,单击“确定”按钮,回到主界面,如图5所示,为使设置生效,依次单击“应用”和“保存”按钮。

实验七_防火墙透明模式配置.

实验七、防火墙透明模式配置实验目的1.了解什么是透明网络模式2.了解如何配置防火墙为透明模式应用环境透明模式即相当于防火墙工作于透明网桥模式。

防火墙进行防范的各个区域均位于同一网段。

在实际应用网络中,这是对网络变动最少的接入方法,广泛用于大量原有网络的安全升级中。

实验设备1.防火墙设备一台2.Console线一条3.交叉网络线三条4.直通网络线一条5.PC机2三台实验拓扑实验要求1.防火墙网桥模式初始配置2.配置相关网络对象和服务对象3.配置安全规则安全规则为:PC1为内网主机,PC2为外网主机。

PC1:允许访问外网的HTTP,FTP,ping;PC2:不允许访问内网;4.实验验证实验步骤连接实验环境按照拓扑图,使用二根交叉双绞线将二台PC机与防火墙的对应端口连接在一起(实验验证用)。

防火墙网桥模式初始配置进入防火墙命令行管理界面,按照拓扑图的IP地址规划,配置防火墙的管理主机地址和LAN口地址,以便进行图形化界面管理。

# ifconfig if1 192.168.1.77/24# adminhost add 192.168.1.10# apply# save修改PC1的地址为拓扑所示(192.168.1.10),则可以通过IE浏览器进行防火墙的安全图形界面管理了。

在系统->网桥设置中,启用bridge0,并点击右侧修改按钮,如下所示:点击启用,然后点开网桥bridge0接口设置标签,使用新增按钮分别添加防火墙的lan (if1)和wan(if0)口。

系统提示操作成功后,可以得到如下界面显示:点击右上角的应用按钮,然后保存配置,网桥模式启动成功。

注:MAC缓冲池大小一般与内网连接的用户数有关,可以根据实际需要对此数值进行更改,一般需要比内网用户数多。

配置相关网络对象和服务对象在DCFW-1800系列中,配置安全规则之前,需要定义一系列的服务对象和网络对象。

所谓网络对象,就是指防火墙的安全规则所针对的网络节点或网络节点群,安全规则就是以网络对象为基本的检查单元进行安全检查决定是否允许某个网络对象的数据转发与否。

h3c防火墙透明模式设置

实验V3防火墙基本配置(二层模式)一、实验目的了解并熟悉H3C Secpath V3防火墙的两种二层模式配置二、场景描述用户在内网有两个网段,在交换机上划分了两个VLAN,在路由器上设置单臂路由,内网用户DHCP获取IP地址,DHCP服务器为MSR路由器。

为了安全,用户现在在内网交换机和路由器之间增加了一个F1000-S防火墙,为了不改变网络架构,用户要求将防火墙配置成二层模式。

三、xx四、配置步骤基本配置1.基本配置:设备命名,先不将防火墙加入网络,保证内网运行正常2.将防火墙加入到网络中,进行防火墙的基本配置3.将防火墙转换成二层模式,保证内网运行正常防火墙的配置:一、基本配置:1、设备命名,防火墙数据放通,接口加入区域systemsys F1000-Sfirewall packet-filter enable //开通防火墙的包过滤功能firewall packet-filter default permit //包过滤的默认规则为permitfirewall zone trust //内网口加入trustquitfirewall zone untrust //外网口加入untrustquit2、将防火墙转换成二层模式:bridge enable //启用桥接模式bridge 1 enable //建立一个桥组int bridge-template 1//设置管理地址ip address 192.168.1.100 255.255.255.0quit//将接口加入桥组bridge-set 1quitbridge-set 1quitfirewall zone trust //将桥模板加入区域add interface bridge-template 1quitip route 0.0.0.0 0.0.0.0 192.168.1.1//管理IP的路由3、放通DHCP报文bridge 1 firewall unknown-mac flood //未知MAC洪泛1.1五、查看和测试:使用dis cu 查看防火墙的配置使用dis ver 查看防火墙的软件版本1、在内网PC机上获取IP地址,能否获取到?2、获取IP地址后,PC能否Ping通网关,能否上公网?3、内网PC机能否管理F1000-S1.2附:老版本的二层模式配置:firewall mode transparent (配置为透明模式)firewall system-ip 192.168.1.254 255.255.255.0(这是防火墙的管理IP地址)(进入WAN口)promiscuous (配置为透明传输)quit(进入LAN口)promiscuous (配置为透明传输)quitfirewall packet-filter default permit (配置防火墙默认规则)firewall unknown-mac flood (未知MAC泛洪)。

透明网桥模式防火墙配置

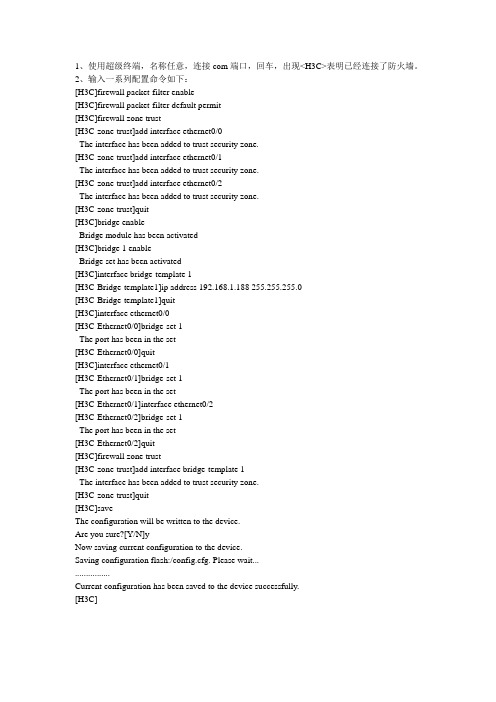

1、使用超级终端,名称任意,连接com端口,回车,出现<H3C>表明已经连接了防火墙。

2、输入一系列配置命令如下:[H3C]firewall packet-filter enable[H3C]firewall packet-filter default permit[H3C]firewall zone trust[H3C-zone-trust]add interface ethernet0/0The interface has been added to trust security zone.[H3C-zone-trust]add interface ethernet0/1The interface has been added to trust security zone.[H3C-zone-trust]add interface ethernet0/2The interface has been added to trust security zone.[H3C-zone-trust]quit[H3C]bridge enableBridge module has been activated[H3C]bridge 1 enableBridge set has been activated[H3C]interface bridge-template 1[H3C-Bridge-template1]ip address 192.168.1.188 255.255.255.0[H3C-Bridge-template1]quit[H3C]interface ethernet0/0[H3C-Ethernet0/0]bridge-set 1The port has been in the set[H3C-Ethernet0/0]quit[H3C]interface ethernet0/1[H3C-Ethernet0/1]bridge-set 1The port has been in the set[H3C-Ethernet0/1]interface ethernet0/2[H3C-Ethernet0/2]bridge-set 1The port has been in the set[H3C-Ethernet0/2]quit[H3C]firewall zone trust[H3C-zone-trust]add interface bridge-template 1The interface has been added to trust security zone.[H3C-zone-trust]quit[H3C]saveThe configuration will be written to the device.Are you sure?[Y/N]yNow saving current configuration to the device.Saving configuration flash:/config.cfg. Please wait...................Current configuration has been saved to the device successfully.[H3C]3、进入WEB页面配置IP地址:192.168.1.122 子网掩码:255.255.255.0IE地址栏:http:// 192.168.1.185(省调项目)188(SIS网的防火墙)用户名:Admin 密码:Admin我们在web页面配置下,没有什么重要的配置,只是要勾选下所有的攻击类型。

h3c防火墙透明模式设置

实验V3防火墙基本配置(二层模式)一、实验目的了解并熟悉H3C Secpath V3防火墙的两种二层模式配置二、场景描述用户在内网有两个网段,在交换机上划分了两个VLAN,在路由器上设置单臂路由,内网用户DHCP获取IP地址,DHCP服务器为MSR路由器。

为了安全,用户现在在内网交换机和路由器之间增加了一个F1000-S 防火墙,为了不改变网络架构,用户要求将防火墙配置成二层模式。

三、拓扑图四、配置步骤基本配置1. 基本配置:设备命名,先不将防火墙加入网络,保证内网运行正常2. 将防火墙加入到网络中,进行防火墙的基本配置3. 将防火墙转换成二层模式,保证内网运行正常页脚内容1防火墙的配置:一、基本配置:1、设备命名,防火墙数据放通,接口加入区域systemsys F1000-Sfirewall packet-filter enable //开通防火墙的包过滤功能firewall packet-filter default permit //包过滤的默认规则为permit firewall zone trust //内网口加入trustadd interface g1/0quitfirewall zone untrust //外网口加入untrustadd interface g2/0quit2、将防火墙转换成二层模式:bridge enable //启用桥接模式bridge 1 enable //建立一个桥组页脚内容2int bridge-template 1 //设置管理地址ip address 192.168.1.100 255.255.255.0quitint g1/0 //将接口加入桥组bridge-set 1quitint g2/0bridge-set 1quitfirewall zone trust //将桥模板加入区域add interface bridge-template 1quitip route 0.0.0.0 0.0.0.0 192.168.1.1 //管理IP的路由3、放通DHCP报文bridge 1 firewall unknown-mac flood //未知MAC洪泛页脚内容31.1五、查看和测试:使用dis cu 查看防火墙的配置使用dis ver 查看防火墙的软件版本1、在内网PC机上获取IP地址,能否获取到?2、获取IP地址后,PC能否Ping通网关,能否上公网?3、内网PC机能否管理F1000-S1.2附:老版本的二层模式配置:firewall mode transparent (配置为透明模式)firewall system-ip 192.168.1.254 255.255.255.0 (这是防火墙的管理IP地址)interface Ethernet2/0(进入WAN口)promiscuous (配置为透明传输)quitinterface Ethernet1/0 (进入LAN口)promiscuous (配置为透明传输)页脚内容4quitfirewall packet-filter default permit (配置防火墙默认规则)firewall unknown-mac flood (未知MAC泛洪)页脚内容5。

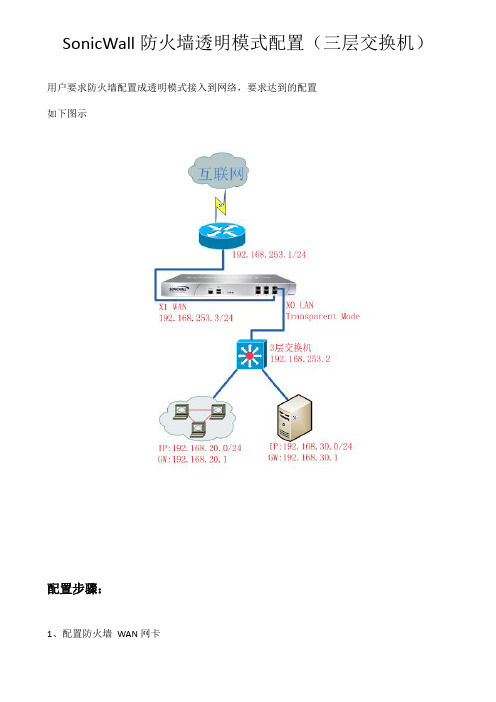

SonicWall防火墙透明模式配置(三层交换机)

SonicWall防火墙透明模式配置(三层交换机)用户要求防火墙配置成透明模式接入到网络,要求达到的配置

如下图示

配置步骤:

1、配置防火墙WAN网卡

2、建立透明模式下的地址对象

(注意:透明范围不能够包含了防火墙本身的地址(192.168.254.21)以及防火墙的网关地址(192.168.254.1) ,同时也不能够包含防火墙WAN口外面的地址,即如果防火墙WAN外面还有其他的地址如192.168.254.200 则Transparent Range 不能够包含该地址, 否则可能会引发安全问题!!)

3、建立内网地址对象(注意:本范例中仅示例了2 个内网网段,可根据实际情况增加)

4、建立地址对象组

5、配置内网3 层交换机的地址对象

6、配置完成后的界面显示如下:

7、配置内网地址访问外网的回程路由(必须配置!!)

8、配置防火墙LAN网卡配置透明模式

9、关闭防火墙DHCP服务器

配置完成!。

【免费下载】h3c防火墙透明模式设置

实验V3防火墙基本配置(二层模式)一、实验目的了解并熟悉H3C Secpath V3防火墙的两种二层模式配置二、场景描述用户在内网有两个网段,在交换机上划分了两个VLAN,在路由器上设置单臂路由,内网用户DHCP获取IP地址,DHCP服务器为MSR路由器。

为了安全,用户现在在内网交换机和路由器之间增加了一个F1000-S防火墙,为了不改变网络架构,用户要求将防火墙配置成二层模式。

三、拓扑图四、配置步骤基本配置1. 基本配置:设备命名,先不将防火墙加入网络,保证内网运行正常2. 将防火墙加入到网络中,进行防火墙的基本配置3. 将防火墙转换成二层模式,保证内网运行正常防火墙的配置:一、基本配置:1、设备命名,防火墙数据放通,接口加入区域systemsys F1000-Sfirewall packet-filter enable //开通防火墙的包过滤功能firewall packet-filter default permit //包过滤的默认规则为permitfirewall zone trust //内网口加入trustadd interface g1/0quitfirewall zone untrust //外网口加入untrustadd interface g2/02、将防火墙转换成二层模式:bridge enable //启用桥接模式bridge 1 enable //建立一个桥组int bridge-template 1 //设置管理地址ip address 192.168.1.100 255.255.255.0quitint g1/0 //将接口加入桥组bridge-set 1quitint g2/0bridge-set 1quitfirewall zone trust //将桥模板加入区域add interface bridge-template 1quitip route 0.0.0.0 0.0.0.0 192.168.1.1 //管理IP的路由3、放通DHCP报文bridge 1 firewall unknown-mac flood //未知MAC洪泛1.1五、查看和测试:使用dis cu 查看防火墙的配置使用dis ver 查看防火墙的软件版本1、在内网PC机上获取IP地址,能否获取到?2、获取IP地址后,PC能否Ping通网关,能否上公网?3、内网PC机能否管理F1000-S1.2附:老版本的二层模式配置:firewall mode transparent (配置为透明模式)firewall system-ip 192.168.1.254 255.255.255.0 (这是防火墙的管理IP地址)interface Ethernet2/0(进入WAN口)promiscuous (配置为透明传输)quitinterface Ethernet1/0 (进入LAN口)promiscuous (配置为透明传输)firewall packet-filter default permit (配置防火墙默认规则)firewall unknown-mac flood (未知MAC泛洪)。

实验8防火墙透明模式配置[修改版]

![实验8防火墙透明模式配置[修改版]](https://img.taocdn.com/s3/m/859e2d946aec0975f46527d3240c844769eaa08f.png)

第一篇:实验8 防火墙透明模式配置实验八防火墙透明模式配置适用于河南中医学院信息技术学院网络安全实验室一、实验目的1、了解什么是透明模式;2、了解如何配置防火墙的透明模式;二、应用环境透明模式相当于防火墙工作于透明网桥模式。

防火墙进行防范的各个区域均位于同一网段。

在实际应用网络中,这是对网络变动最少的介入方法,广泛用于大量原有网络的安全升级中。

三、实验设备(1) 防火墙设备1台(2) Console线1条(3) 网络线2条(4) PC机3台四、实验拓扑五、实验步骤第一步:搭建WebUI配置环境除使用CLI 进行配置以外,神州数码安全网关还提供WebUI 界面,使用户能够更简便与直观地对设备进行管理与配置。

安全网关的ethernet0/0 接口配有默认IP 地址192.168.1.1/24,并且该接口的各种管理功能均为开启状态。

初次使用安全网关时,用户可以通过该接口访问安全网关的WebUI 页面。

请按照以下步骤搭建WebUI 配置环境:1. 将管理PC 的IP 地址设置为与192.168.1.1/24 同网段的IP 地址,并且用网线将管理PC与安全网关的ethernet0/0 接口进行连接。

2. 在管理PC 的Web 浏览器中访问地址http://192.168.1.1 并按回车键。

出现登录页面如下图所示:3.输入管理员的名称和密码。

DCFW-1800系列安全网关提供的默认管理员名称和密码均为“admin”。

4.从下拉菜单选择Web页面语言环境,或。

5.点击『登录』按钮进入安全网关的主页。

DCFW-1800系列安全网关的主页如图第二步:接口配置1. 将eth0/1接口加入二层安全域l2-trust。

2. 将eth0/2接口设置成二层安全域l2-untrust。

如下图所示配置好以后如下图所示第三步:添加对象定义地址对象定义网段A (172.16.2.11 –172.16.2.12) 定义网段B (1172.16.2.13 –172.16.2.14) 如下图所示添加第一个网段,如下图添加第二个网段,如下图自定义规则,如下图所示自定义添加的规则,点击确定后即可使用。

深信服AF设备配置

深信服防火墙AF配置

1.深信服防火墙AF设备出厂manage口ip地址为10.251.251.251,首先给自己电

脑配置同网段ip地址10.251.251.200,把AF设备manage口和笔记本用网线连起来,打开浏览器输入https://10.251.251.251,输入用户名:admin、密码:admin,登录WEB控制台,

2.防火墙网关部署,新建2个三层区域,分别为WAN区域和LAN区域,选择

接口eth1和eth2。

3.配置网络接口,wan区域eth1口配置公网ip地址,lan区域配置内网规划ip

地址

4.配置默认路由和去往内网的回包路由

5.配置源地址转换,代理内网用户上网,转换为出接口ip地址

6.防火墙默认拒绝所有,应用控制策略放通。

7.配置僵尸网络,内网pc上网防护。

8.配置IPS防护内网客户端

9.配置流量管控,对内网pc带宽限制。

1、配置虚拟线路,填写真实带宽

10.配置流控,首先启用流控,内网用户p2p下载和在线影视限制50M。

实验二防火墙的典型安装与部署——透明模式(网桥模式)

实验二防火墙的典型安装与部署——透明模式(网桥模式)

【实验拓扑】

【实验步骤】

一、将防火墙接入当前网络

1、从内部网络中的任一台PC无法再ping通路由器的对内网口IP: 10.0.0.254

2、通过管理PC登录防火墙系统,“系统”→“系统信息”→“设备状态”,仍显示

二、配置桥接

1、网口设置:进入桥接设定界面,“网络设置”→“网口配置”→“网口”:

将LAN口的“内部网口”勾选取消,可以看到下面的设置变为灰色,代表不可编辑,然后点击“保存”,最后选择“重启”,这样就将LAN口设置为外网口

进入桥接设定界面,“网络设置”→“网口配置”→“桥接设定”:

定义一条桥接规则:

添加一条桥接规则:

添加成功,重启。

三、测试桥接

1、检查LAN内主机是否能ping通路由地址,可以连通:

防火墙桥模式(透明模式)部署成功。

网域科技ACF下一代防火墙配置手册

网域ACF下一代防火墙Next Generation Firewall配置手册目录1 ACF安装环境及使用方式 (3)1.1 图形界面格式约定 (3)1.2 环境要求 (3)1.3 接线方式 (4)1.4 登录设备 (5)1.5 密码恢复 (6)2 ACF部署模式及基本配置 (6)2.1 路由模式 (6)2.1.1 路由模式配置方法 (6)2.2 透明模式 (9)2.2.1 透明模式配置 (9)2.3 虚拟线路模式 (11)2.3.1 虚拟线路模式配置方法 (11)3 ACF常用功能配置 (12)3.1 DDOS介绍 (12)3.1.1 DDOS功能配置案例 (13)3.2 IPS (15)3.2.1 IPS功能介绍 (15)3.2.2 IPS典型配置案例 (15)3.3 WEB应用防护 (18)3.3.1 WEB应用防护介绍 (18)3.3.2 WEB应用防护配置案例 (18)4 系统升级 (21)4.1 系统升级 (21)4.2 系统升级步骤 (21)4.3 自动升级步骤 (22)1ACF安装环境及使用方式1.1图形界面格式约定1.2环境要求设备系列产品可在如下环境使用:输入电压: 220~240V温度: -10~50 ℃湿度: 5~90%电源:交流电源110V ~230V为保证系统能长期稳定的运行,应保证电源有良好的接地措施、防尘措施、保持使用环境的空气通畅和室温稳定。

本产品符合关于环境保护方面的设计要求。

1.3接线方式请按照如下步骤进行设备的接线:1、在后面板电源插座上插上电源线,打开电源开关,前面板的Power灯(绿色,电源指示灯)和Alarm灯(红色,告警灯)会点亮。

大约1-2分钟后Alarm灯熄灭,说明设备正常工作。

2、用标准 RJ-45 以太网线将LAN口(内网区域)与内部局域网连接。

3、用标准 RJ-45以太网线将 WAN口(外网区域)与Internet接入设备相连接,如路由器、光纤收发器或ADSL Modem等。

V7防火墙透明模式配置

防火墙透明模式配置案例1、组网需求:某局点想在原有的网络中增加防火墙来提高网络安全性,又不想要对原有网络配置进行变动。

所以采取防火墙透明模式部署。

注:透明模式部署不会影响原有网络配置,也是防火墙最常见的部署方式。

2、组网图:3、配置步骤: 1、登录设备H3CSECPATH F100- C80-WiNet策路fgVRF接口 接口帝删陰@创建子接口(3麴笳憊瓏豳围溜接口1PWGE1/0/0ManagementDown152.168.CDown力认安全域链路状态设备默认的管理地址为 192.168.0.1/24 ,需要将电脑设置为 192.168.0.X/24 地址后连接设备0号端口登录设备。

设备默认的管理地址为 192.168.1.1/24 ,需要将电脑设置为 192.168.1.X/24 地址后连接设备2号端口登录设备。

电脑IP 地址配置方法:点击右下角电脑图标 >选择“打开网络和共享中心”打开浏览器后登录设备,设备默认的登录用户名和密码都是“ admin ”。

2、配置接口 1为连接上层网络设备接口,并设置为二层模式。

J GE1/0/1GE1/D/13、配置接口2为连接内网设备的接口,不同的是加入安全域选择trust,其他配置同上。

删除I■朗|寺番动丨“启用丨0禁用丨鹿I 艮I 描述聽呂单选择源安全区域为“trust ”目的安全区域为“ untrust ",源IP地址下拉按钮处点击“ +”新建匹配192.168.10.0 的网段。

4、放通“trust ”到“untrust ”区域的域间策略,点击“策略-》安全策略”点击中间的“新建”按钮H3C SECPATH F100-C80-WiNet安全防护攻■WE旻保护IF@^n rlh馳除['勸DSJ象* (IPv4地址腌码拴圜SECPATHF100- CSO-WiNet巨]槪臆监控/宾金时户冈运知运更Zm•詐.眾魁本睦克[7| 安鉀目的安全. 耀第…tai目咖止[/] Trust Untnut ipvl0再网殛©m ■ I Q sn 壬移动勰质缶0继续配置untrust到trust的策略放通DHCP艮务蜒;”旅=QSiS玄圖和如厂Unirg J w 'nrTturi w '—内客窖拿盘中:T®sa9t£2■i IMit述“Cl SlS&cj萌IT:Hg-rf•『阳□禅Imdi^a«J tcpVRFFTTJ.OFftHR*蟻區呗也计秆用E歼日■苗闻•埼cQ5、保存配置由于防火墙默认是不保存配置的重启后配置就会丢失,在做完所有配置后请务必保存配置。