CPU卡加密系统与Mifare加密系统比较

常见卡片与国密CPU卡应用于门禁系统比对

采用国密非接触IC卡门禁系统的技术方案门禁系统现状及存在问题非接触IC卡的种类及相关标准国密非接触IC卡密钥系统国密非接触IC卡发行机制国密非接触IC卡门禁系统方案门禁系统现状及存在问题门禁系统采用的门禁卡分为两类:125KHZ的低频只读卡、的高频读写卡。

125KHZ的低频只读卡,与普通磁卡类似,明码格式,无需要破解,用通用编程器可仿制卡号。

早期技术,安全性差。

属于淘汰技术,通常用于安全性要求不高的小区,不适用于涉密单位。

而部机关采用的门禁卡正是此卡。

的高频读写卡,属于卡,可以理解为带口令的U盘,由口令来保护卡类数据,安全级别中等,通常用来做为小额电子钱包、身份识别卡。

此次被破解的Mifare 1卡属于此类的一种,在也有采用。

因此门禁系统存在安全隐患!非接触IC卡的种类及相关标准在讨论如何消除目前的隐患前,我们先总结一下非接触IC卡的技术总体现状。

非接触IC 卡已彻底取代磁卡,成为自动识别卡片的主流。

非接触IC卡按照频率,可以划分为四类。

如表所示。

125KHZ的低频只读卡,出现在1979年,这些低频卡的ID号存储介质是EEPROM,具有电擦写功能,可反复多次写入,因此ID号极易伪造,且无相关的国际标准。

超高频、微波卡是近几年的新产品,读卡最大距离达10m。

相关ISO/IEC 18000国际标准没有最终完成。

高频读写卡,是应用最广泛的,诞生于1993年,此后不断发展,产品线不断丰富。

根据读卡距离不同,分为两个标准,ISO/IEC 14443标准、ISO/IEC 15693。

ISO/IEC 14443最大距离为10cm,ISO/IEC 15693标准非接触IC卡最大距离为100cm。

非接触IC卡工作频率为,比通常125KHZ的低频卡传输速率快100倍。

ISO/IEC 14443根据信号调制方式不同,分别有TYPE A、TYPE B两个分支,分为3DES卡、国密卡两大类。

Mifare卡是符合ISO/IEC 14443 TYPE A的卡,存储空间为1K字节。

手机不能模拟门禁卡?你需要知道门禁ID、IC、CPU卡的区别

手机不能模拟门禁卡?你需要知道门禁ID、IC、CPU卡的区别|小令老师说门禁“现在谁还用卡啊?手机在手,万事不愁”,可能这是很多人的心声。

的确目前很多卡都躺在钱包里吃灰,比如银行卡、会员卡、信用卡、门禁卡、地铁公交卡等,都可以集成到手机。

但是很多人可能发现,并不是所有的门禁卡都可以被手机模拟,这是为什么呢?为什么有些卡不能复制,有的卡却能加密,很难复制?为什么有的卡需要接触,有的无需接触就可以成功识别?在门禁领域,常见的IC、ID、CPU卡有什么区别?跟着小令一起了解。

1、门禁ID卡ID卡全称身份识别卡(Identification card),习惯称EM 卡、普通射频卡。

最简单、最常见的射频卡就是低频125KHz的ID卡,这也是安防领域所说的ID卡,现在很多老式小区的门禁还是这种卡,需要接触使用,可以随便复制,但是手机不能模拟ID门禁卡。

ID 卡具有只读功能,含有唯一的64b 防改写密码,其卡号在出厂时已被固化并保证在全球的唯一性,永远不能改变。

其成本低,较多应用在低成本领域。

它靠读卡器感应供电并读出存储在芯片EEPROM 中的唯一卡号,卡号在封卡前一次写入,封卡后不能更改。

无源和免接触是该芯片两个最突出的特点。

它从读卡器接收射频能量,为芯片产生电源和时钟,并采用无线通信技术实现卡与读卡器间的无线通讯。

2、门禁IC 卡门禁领域的普通IC卡是非接触式IC 卡(射频卡,工作在13.56M 频率)的芯片全部封于卡基内,无暴露部分,通过无线电波或电磁场的感应来交换信息,通常用于门禁、公交收费、地铁收费等需要"一晃而过"的场合。

如手机sim 卡、门禁卡、员工卡、会员卡都属于IC 卡,但生活中,身份证被称为ID卡,其实本质上是IC卡。

手机(具有NFC功能)模拟门禁卡需要同时满足两个条件:门禁IC 卡是13.56MHZ的频率,同时无加密。

非接触射频IC卡也叫做MF1卡,全称mifare one 卡。

Mifare和CPU卡简介与比较

THANKS

感谢观看

灵活的应用接口

较高的安全性

CPU卡提供丰富的应用接口,支持多种协 议和数据格式,方便与各类应用系统进行 对接。

CPU卡采用多级安全机制,对数据进行加 密处理,有效保障信息的安全性。

cpu卡的应用领域

身份识别

CPU卡广泛应用于身份识别领域,如 门禁控制、考勤管理、电子护照等。

移动支付

CPU卡作为安全存储介质,在移动支 付领域得到广泛应用,保障交易的安 全性。

的安全性和完整性。

存储容量

Mifare卡具有较大的存 储容量,可以存储多种 信息,如身份信息、消

费金额等。

操作简单

Mifare卡的操作简单易 懂,读写速度快,使用

方便。

mifare卡的应用领域

公共交通

Mifare卡广泛应用于城市公交 、地铁、轻轨等公共交通领域 ,用于实现快速、便捷的支付

和验票。

门禁系统

数据存储量大

具备较大的存储容量,可以存储更多 的数据和信息。

功能强大

不仅可以用于身份识别和门禁控制, 还可以应用于金融支付、电子凭证等 领域。

mifare卡和cpu卡的优缺点

可升级

卡片本身的固件可以升级,方便进行远程管理和维护。

安全性更高

采用更加先进的加密技术和安全机制,保护卡片数据的安全。

mifare卡和cpu卡的优缺点

防伪技术

Mifare卡采用特殊的防伪技术,防止伪造和复制。

访问控制

常见卡片与国密CPU卡应用于门禁系统比对

采用国密非接触IC卡门禁系统的技术方案门禁系统现状及存在问题非接触IC卡的种类及相关标准国密非接触IC卡密钥系统国密非接触IC卡发行机制国密非接触IC卡门禁系统方案门禁系统现状及存在问题门禁系统采用的门禁卡分为两类:125KHZ的低频只读卡、13.56MHZ的高频读写卡。

125KHZ的低频只读卡,与普通磁卡类似,明码格式,无需要破解,用通用编程器可仿制卡号。

早期技术,安全性差。

属于淘汰技术,通常用于安全性要求不高的小区,不适用于涉密单位。

而部机关采用的门禁卡正是此卡。

13.56MHZ的高频读写卡,属于卡,可以理解为带口令的U盘,由口令来保护卡类数据,安全级别中等,通常用来做为小额电子钱包、身份识别卡。

此次被破解的Mifare 1卡属于此类的一种,在也有采用。

因此门禁系统存在安全隐患!非接触IC卡的种类及相关标准在讨论如何消除目前的隐患前,我们先总结一下非接触IC卡的技术总体现状。

非接触IC 卡已彻底取代磁卡,成为自动识别卡片的主流。

非接触IC卡按照频率,可以划分为四类。

如表所示。

125KHZ的低频只读卡,出现在1979年,这些低频卡的ID号存储介质是EEPROM,具有电擦写功能,可反复多次写入,因此ID号极易伪造,且无相关的国际标准。

超高频、微波卡是近几年的新产品,读卡最大距离达10m。

相关ISO/IEC 18000国际标准没有最终完成。

13.56MHZ高频读写卡,是应用最广泛的,诞生于1993年,此后不断发展,产品线不断丰富。

根据读卡距离不同,分为两个标准,ISO/IEC 14443标准、ISO/IEC 15693。

ISO/IEC 14443最大距离为10cm,ISO/IEC 15693标准非接触IC卡最大距离为100cm。

非接触IC卡工作频率为,比通常125KHZ的低频卡传输速率快100倍。

ISO/IEC 14443根据信号调制方式不同,分别有TYPE A、TYPE B两个分支,分为3DES 卡、国密卡两大类。

M1卡与CPU卡系统区别(推广稿)概述

目录

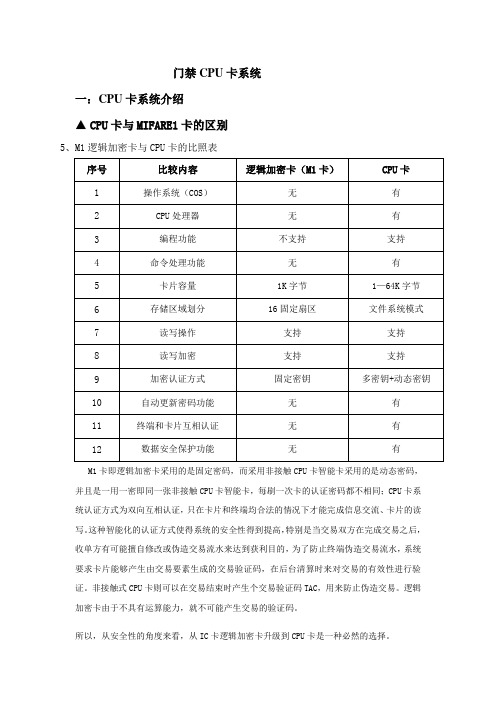

一、CPU卡和M1卡的区别

二、CPU卡系统业务 三、CPU卡系统终端机具

四、CPU总结

系统业务——CPU卡系统所需资质

CPU卡系统承建商需要有国家密码 管理局颁发的: ①商用密码产品生产定点单位证书 ②商用密码产品销售许可证 ③商用密码产品型号证书

4

CPU卡与M1卡的区别

二、安全方面 1.逻辑加密卡具有防止对卡中信息随意改写功能的存储IC卡 ,当对加密卡进行操作时必须首先核对卡中密码,只有核对正 确,卡中送出一串正确的应答信号时,才能对卡进行正确的操 作,但由于只进行一次认证,且无其它的安全保护措施,容易 导致密码的泄露和伪卡的产生,其安全性能很低。 2.由于CPU卡中有微处理机和IC卡操作系统(COS),当 CPU卡进行操作时,可进行加密和解密算法(算法和密码都不 易破解),用户系统(密钥系统和硬件加密设备)和IC卡系统 之间需要进行多次的相互密码认证(且速度极快),提高了系 统的安全性能,对于防止伪卡的产生有很好的效果。 综上所述,对于逻辑加密卡和CPU卡来说,CPU卡不仅具有 逻辑加密卡的所有功能,更具有逻辑加密卡所不具备的高安全 性、灵活性以及支持与应用扩展等优良性能,也是今后IC卡发 展的主要趋势和方向。

• 片内操作系统(Chip-Operating-System)——智能卡 内嵌的操作系统,在智能卡自身上运行的软件,集中处 理特定卡的内容,为访问这些内容的应用提供计算性服 务,并保护这些内容,防止错误的访问。

CPU卡参数

• • • • • • • • • • • • • • • • • • 1. 符合《中国金融集成电路(IC)卡规范》、《中国金融集成电路(IC)卡 应用规范》。 2. 数据文件支持二进制文件、定长记录文件、变长记录文件、循环定长记 录文件。 3. 支持符合银行规范的电子钱包、电子存折功能。 4. 支持 DES、Triple DES 等加密算法,并支持用户特有的安全加密算法的 下载。 5. 支持线路加密、线路保密功能,防止通信数据被非法窃取或篡改。 6. 可用作安全保密模块,使用过程密钥实现加密、解密。 7. 支持符合 ISO-7816-3 标准的 T=0 通讯协议。 8. 卡片支持多种容量选择,可选择2K、4K、8K、16K、32K 和64K 字节 的EEPROM 空间。 9. 安全机制使用状态机,并支持PIN 检验、KEY 认证、数据加密、解密、 MAC 验证。 10. 满足个别需求,SMARTCOS 可根据特殊行业的特殊用户的需求定制。 11. 支持防插拔功能。 12. 支持命令下载及用户自定义算法的下载。 13. 卡片支持休眠模式,降低功耗。

Mifare和CPU卡对比

Mifare One卡提供操作

Mifare One卡针对用户需要提供了以下几种操作命令:

操作

读 写 认证 增值 减值 传送 恢复

描述

读一个块 写一个块 认证某一扇区 增加某一块的内容并将结果保存到寄存器中 减少某一块的内容并将结果保存到寄存器中 将内部寄存器中的值写到一个块内 将一个块内的值读取到内部寄存器中

Write

KeyA|B Never KeyB KeyB Never KeyB Never Never

Increment

KeyA|B Never Never KeyB Never Never Never Never

Decrement, transfer, restore

KeyA|B Never Never KeyA|B KeyA|B Never Never Never

C22 0

1 C11_b C31_b

C21 0

0 C10_b C30_b

C20 1

Mifare One卡存取控制 (3)

数据块(块0、块1、块2)的存取控制如下:

C1X

0 0 1 1 0 0 1 1

C2X

0 1 0 1 0 1 0 1

C3X

0 0 0 0 1 1 1 1

Read

KeyA|B KeyA|B KeyA|B KeyA|B KeyA|B KeyB KeyB Never

Mifare One卡数据存储结构

M1卡分为16个扇区,每个扇区4块(块0~3),共64块。

按块号编址为0~63。第0扇区的块0(即绝对地址0块)用 于存放厂商代码,已经固化,不可更改。

其他各扇区的块0、块1、块2为数据块,用于存贮数据;块 3为控制块,存放密码A、存取控制、密码B

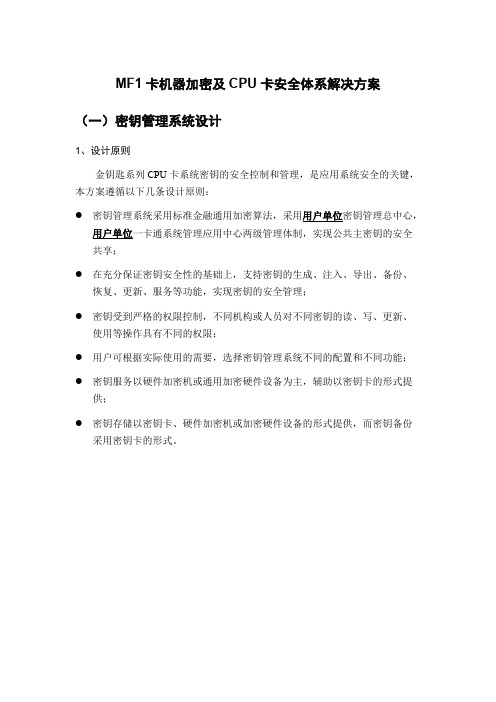

MF1卡机器加密及CPU卡安全体系解决方案

MF1卡机器加密及CPU卡安全体系解决方案(一)密钥管理系统设计1、设计原则金钥匙系列CPU卡系统密钥的安全控制和管理,是应用系统安全的关键,本方案遵循以下几条设计原则:●密钥管理系统采用标准金融通用加密算法,采用用户单位密钥管理总中心,用户单位一卡通系统管理应用中心两级管理体制,实现公共主密钥的安全共享;●在充分保证密钥安全性的基础上,支持密钥的生成、注入、导出、备份、恢复、更新、服务等功能,实现密钥的安全管理;●密钥受到严格的权限控制,不同机构或人员对不同密钥的读、写、更新、使用等操作具有不同的权限;●用户可根据实际使用的需要,选择密钥管理系统不同的配置和不同功能;●密钥服务以硬件加密机或通用加密硬件设备为主,辅助以密钥卡的形式提供;●密钥存储以密钥卡、硬件加密机或加密硬件设备的形式提供,而密钥备份采用密钥卡的形式。

2、系统结构密钥体系结构图3、各类型卡功能描述●发行总控卡(及其传输卡):存放总控密钥,总控密钥是密钥系统的根密钥,由2位领导依次输入密码,系统根据一定算法生成;其传输卡,用来认证发行总控卡及产生保护密钥,保护其它密钥装载到中心主密钥卡中。

●业务总控卡:存放有区别不同业务的分散码,例如区别充值、消费、外部认证、内部认证、应用维护密钥、PIN重装、应用PIN解锁等业务的分散码。

分散码由院校业务部门人工输入或由系统随机产生。

●中心主密钥卡(及其传输卡):存放各类工作密钥,包括外部认证密钥、应用维护密钥、消费密钥、充值密钥、PIN解锁密钥等。

工作密钥由发行总控卡的根密钥经过业务总控卡的分散码分散后导出而生成。

其传输卡,用来认证中心主密钥卡和产生保护密钥,保护其密钥装载到加密机/EPASS中。

4、密钥卡类型及数量根据以上设计和相关要求,确定本系统采用的密钥卡类型及数量如下:密钥卡名称使用空白卡类型数量(张)发行总控卡密钥母卡1发行总控卡传输卡接触式CPU卡1广州柏杰电子科技有限公司业务总控卡接触式CPU卡1中心主密钥卡密钥母卡1中心主密钥传输卡接触式CPU卡1以上为做一套密钥保存介质所需最少卡片数量,为了防止密钥卡在保存过程中有卡片意外损坏,而导致系统有可能无法正常运行,建议做两套密钥卡。

地铁计次票的介质选择问题探析

算过程发生在终端或后台系统中。现在破解机制直 接对 M1 卡发生作用,完全绕过且无视 PSAM 等安全 机制。

“一卡一密”技术可以对每张用户卡提供唯一的密 码,在西安地铁 AFC 系统中就是通过动态 MAC( media access control) 的计算来实现的。这种分散密钥的存储 认证做法已完 全 改 变 了 原 始 密 钥 的 单 一 性,使 得 计 次 卡被破解的可能性大大降低———即使破解一张卡的所 有密码,也不会影响到绝大多数的持卡人; 但是,可以 在破解多张卡 片 的 基 础 上,继 续 破 解 一 卡 一 密 钥 制 的 根密钥,只是需要更长的时间。因此,这种手段虽然增 加了破解难度,但面对高效率的破解算法也形同虚设, 不能完全杜绝克隆卡、伪造卡的使用。 4. 2. 2 黑名单等系统审计监控机制效果有限

与接触型的 IC 卡相比,M1 卡的安全性体现在其 序列号是全球唯一的、不可以更改的。在读写时,卡与 读写器之间采用 3 次双向认证机制,互相验证使用的 合法性,且在 通 信 过 程 中 所 有 的 数 据 都 加 密 传 输 。 此 外,卡片各个分区都有自己的读写密码和访问机制,卡 内数据的安全得到了有效的保证。

现有的 M1 卡采用了全球唯一的、不可篡改的 7 位 UID( unique identifier) ,而轨道交通 AFC 系统的密钥基 本是使用物理卡号进行分散计算来获得。如果要实施 克隆攻击,必须具备复制 UID 的能力,即具备 M1 卡的 生产制造能力。目前,能够生产兼容 M1 卡的只有几个 厂家( 约 4 家) ,基本不可能自己做出非法克隆的事情, 也不可能应恶意用户的要求进行订单生产。虽然通过 硬件配合软件能够成功模拟 M1 卡,并且能够与读卡器 进行正常通信,但距产品化还有较大距离,即使做到卡 片产品化也只是相当于多了一个兼容生产厂家。

Mifare和CPU卡的对比分析

CPU卡使用说明及示例

CPU卡操作流程及协议 CPU卡发卡 CPU卡文件操作 CPU卡充值 CPU卡消费

0 块0 1 块1 2 块2 3 块3

C10 C20 C30 C11 C21 C31 C12 C22 C32 C13 C23 C33

Mifare One卡存取控制 (2)

三个控制位以正和反两种形式存在于存取控制字节中,决定了该块的访 问权限

如进行减值操作必须验证KEY A,进行加值操作必须验证KEY B,等等。

CPU卡使用说明及示例

CPU卡操作流程及协议 CPU卡发卡 CPU卡文件操作 CPU卡充值 CPU卡消费

CPU卡文件操作介绍

读二进制文件指令:00B0960008。该指令表示读取短文件 标志为0016的文家,从00开始读取8个字节

写二进制文件指令:04D69600081122334455667788。该 指令表示写入0016文件,从00开始写入8个字节 1122334455667788

文件读写都必须满足相应条件

文件读写可以选择性采用加密和带安 全报文的方式,以增加安全性

文件类型 二进制文件

定长记录 变长记录 循环记录 电子存折

提供操作

主要应用

读、写

存储各种数据

读、写

存储几组类似数 据

读、写

目录文件等……

读、写

圈存、圈提、修 改透支限额、消 费、取现

存储交易记录等 数据

PBOC电子存折

CPU卡使用说明及示例

如何看待Mifare存在被破解可能性的问题?

如何应对Mifare存在被破解可能性的问题国家保密部门内部下达了《关于做好应对部分IC 卡出现严重安全漏洞工作的通知》文件, ,因为Mifare 卡存在被破解的可能性,提醒下属部门慎用Mifare 卡。

一石激起千层浪,很多工程商反映很多政府保密单位,开始不敢用mifare 感应卡作为门禁刷卡开门的介质。

我觉得,这个起源于用户对技术和安全级别的不了解造成的,只要做好相应的引导,尊重客户的选择,没有什么大不了的。

其实,这个事件的源头早在08 年初,欧洲某技术俱乐部的两个年轻人在一个技术交流会上,展示了他们破解Mifare 卡的才能,但是他们宣称这个破解技术,仅是他们技术研究的爱好,不会公布自己的破解方法和过程,提醒Mifare 的制造公司- 飞利浦公司,着手完善Mifare 卡的加密性能。

首先,要引导用户客观认识到,世界上没有绝对安全的东西。

加密和解密技术就是在不断的较量中,逐步提高自身的技术水平的。

有时“魔高一尺,道高一丈”,有时“道高一尺,魔高一丈”,世界上不会存在永远不被破解的东西,只是破解的时间和成本不同而已。

大家都知道,我们天天使用的机械锁,是可以用万能钥匙打开的,知道如何配置万能钥匙的人也不少,我们还是每天都在用。

因为毕竟知道万能钥匙配置方法的人是少数,而且还有法律做约束。

同样,知道Mifare 破解技术的人,大多数是不敢用于从事牟利和违法行为的。

所以,对于民用的门禁,没有必要过分担心Mifare 卡被破解对自己安全性的影响,国家保密机构可以想办法规避Mifare 被破解存在的隐患,采取积极的应对措施。

不要因为Mifare 卡被破解了,就因噎废食,就不用他了。

他对绝大多数使用者还是安全的。

而且Mifare 的制造和研发公司,会更加努力,夜以继日地提高加密水准,他们比谁都着急。

不要因为听说别人吃鱼被刺卡住过,就大家都一辈子不吃鱼了。

我们应该思考的,是“吃鱼被刺卡住的几率是多大?”“我们怎样才能即吃鱼,又不被卡住?”“吃鱼对我们身体的营养是有帮助的。

一种基于国密算法CPU卡的门禁系统方案的设计

一种基于国密算法CPU卡的门禁系统方案的设计文燕;齐蕾【摘要】为了提高门禁系统的安全便利性,提出了一种基于国密算法的CPU卡的门禁系统的解决方案。

首先对门禁系统的组成进行了介绍,接着论述了非接触CPU 卡的相对于非接触逻辑加密卡的特点及优势;基于国密算法SM1的特点以及配合落实住建部重要门禁系统密码应用安全管理工作要求,提出了一种基于国密SM1算法CPU卡的门禁系统解决方案。

基于国密算法CPU卡的门禁系统解决方案能够满足最新门禁系统市场需求,具有安全、灵活多样等多种的特点。

%In order to improve the safety and convenience of the access control system, an access control system solution based on the State Secret code algorithms SM1CPU card is proposed. Firstly, the composition of access control systems was introduced. Then, the characteristics and advantages of non-contact CPU card relative to the non-logic encryption card was discussed, Based on the characteristics of SM1 and requirements of Mimistry of Housing and Urba-Rural Development. An access control system solution based on the State Secret code algorithms SM1CPU card is proposed. The program can meet the market demand for the latest access control systems and has the features of safety and flexible.【期刊名称】《电子设计工程》【年(卷),期】2012(020)003【总页数】3页(P82-84)【关键词】门禁系统;CPU卡;国密SM1算法;解决方案【作者】文燕;齐蕾【作者单位】广东省信息中心,广东广州510031;广东工业大学网络信息与现代教育技术中心,广东广州510006【正文语种】中文【中图分类】TN919.72门禁系统,就是数字化的对人员出入进行管理的智能化系统,又称为出入管理控制系统[1],是公司、银行、工厂、军械库、生活小区等地方的出入口实现安全防范管理的有效保障。

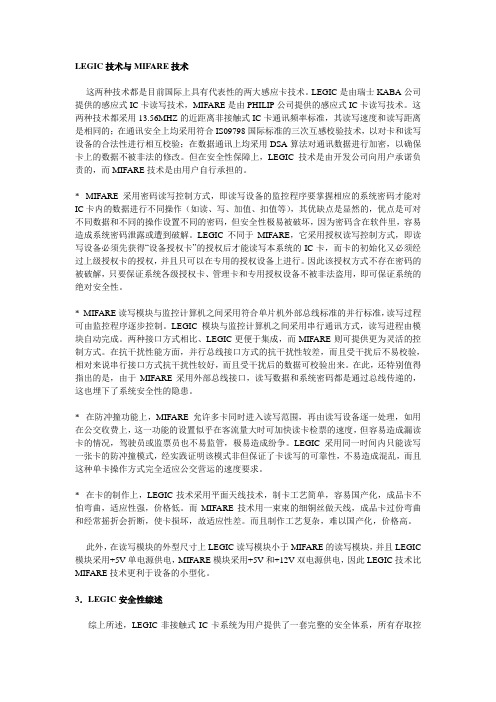

LEGIC技术与MIFARE技术

LEGIC技术与MIFARE技术这两种技术都是目前国际上具有代表性的两大感应卡技术。

LEGIC是由瑞士KABA公司提供的感应式IC卡读写技术,MIFARE是由PHILIP公司提供的感应式IC卡读写技术。

这两种技术都采用13.56MHZ的近距离非接触式IC卡通讯频率标准,其读写速度和读写距离是相同的;在通讯安全上均采用符合IS09798国际标准的三次互感校验技术,以对卡和读写设备的合法性进行相互校验;在数据通讯上均采用DSA算法对通讯数据进行加密,以确保卡上的数据不被非法的修改。

但在安全性保障上,LEGIC技术是由开发公司向用户承诺负责的,而MIFARE技术是由用户自行承担的。

* MIFARE采用密码读写控制方式,即读写设备的监控程序要掌握相应的系统密码才能对IC卡内的数据进行不同操作(如读、写、加值、扣值等),其优缺点是显然的,优点是可对不同数据和不同的操作设置不同的密码,但安全性极易被破坏,因为密码含在软件里,容易造成系统密码泄露或遭到破解。

LEGIC不同于MIFARE,它采用授权读写控制方式,即读写设备必须先获得“设备授权卡”的授权后才能读写本系统的IC卡,而卡的初始化又必须经过上级授权卡的授权,并且只可以在专用的授权设备上进行。

因此该授权方式不存在密码的被破解,只要保证系统各级授权卡、管理卡和专用授权设备不被非法盗用,即可保证系统的绝对安全性。

* MIFARE读写模块与监控计算机之间采用符合单片机外部总线标准的并行标准,读写过程可由监控程序逐步控制。

LEGIC模块与监控计算机之间采用串行通讯方式,读写进程由模块自动完成。

两种接口方式相比、LEGIC更便于集成,而MIFARE则可提供更为灵活的控制方式。

在抗干扰性能方面,并行总线接口方式的抗干扰性较差,而且受干扰后不易校验,相对来说串行接口方式抗干扰性较好,而且受干扰后的数据可校验出来。

在此,还特别值得指出的是,由于MIFARE采用外部总线接口,读写数据和系统密码都是通过总线传递的,这也埋下了系统安全性的隐患。

Mifare和CPU卡简介与比较

Mifare One卡数据存储结构

❖ M1卡分为16个扇区,每个扇区4块(块0~3),共64块。

❖ 按块号编址为0~63。第0扇区的块0(即绝对地址0块)用 于存放厂商代码,已经固化,不可更改。

❖ 其他各扇区的块0、块1、块2为数据块,用于存贮数据;块 3为控制块,存放密码A、存取控制、密码B

❖ 其结构如下图:

Mifare One卡提供操作

❖ Mifare One卡针对用户需要提供了以下几种操作命令:

操作

读 写 认证 增值 减值 传送 恢复

描述

读一个块 写一个块 认证某一扇区 增加某一块的内容并将结果保存到寄存器中 减少某一块的内容并将结果保存到寄存器中 将内部寄存器中的值写到一个块内 将一个块内的值读取到内部寄存器中

❖ 数据载体-- CPU卡可做为个人档案或重要数据的安全载体, 数据可至少保存10年以上

CPU卡的操作方式

❖ CPU卡主要通过COS实现对卡内不 同类型文件的操作

❖ 具体文件结构根据应用方不同需求可 以自由设计

❖ FMCOS 2.0符合ISO/IEC 7816和 PBOC 2.0电子存折、电子钱包规范, 提供以下几种文件类型供操作

PBOC标准CPU卡充值流程

❖ 产品的关键部分是,把现在用于公交卡的非 接触逻辑加密卡(包括Mifare和上海算法) 和符合银行标准的接触式CPU卡的功能合二 为一。

CPU卡电气特性

❖ 通信协议:ISO 14443-A ❖ 兼容FM11RF08M、FM11RF08SH、FM11RF32M、FM11RF32SH系列非接触

卡芯片 ❖ MCU指令兼容Turbo 51 ❖ 支持106Kbps数据传输速率 ❖ Triple-DES协处理器 ❖ 程序存储器32K x 8bit ROM ❖ 数据存储器8K x 8bit EEPROM ❖ 128x8bit iRAM ❖ 384x8bit xRAM ❖ 低压检测复位 ❖ 高低频检测复位

ID卡、IC卡、RFID卡、NFC卡、Mifar

IC卡和ID卡的区别ID卡仅仅记录卡号,卡内的卡号读取无任何权限,易于仿制.ID卡不可写入数据,其记录内容(卡号)只可由芯片生产厂一次性写入,开发商只可读出卡号加以利用,无法根据系统的实际需要制订新的号码管理制度.IC卡内所记录数据的读取,写入均需相应的密码认证,甚至卡片内每个区均有不同的密码保护,全面保护数据安全,IC卡写数据的密码与读出数据密码可设为不同,提供了良好分级管理方式,确保系统安全.IC卡不仅可由授权用户读出大量数据,而且亦可由授权用户写入大量数据(如新的卡号,用户的权限,用户资料等),IC卡所记录内容可反复擦写.IC卡的安全性远大于ID卡.IC卡和RFID卡的区别IC卡分为接触式和非接触式IC卡,都属于RFID范畴,接触式IC卡其芯片直接封装在卡基表面,而非接触式IC卡是由芯片和线圈组成,可分为COB绕铜线、蚀刻天线、印刷天线等等,两者的应用区别在于:前者在使用过程中需要插入读卡器使用,例如银行卡,后者仅需要靠近读卡器感应天线就能被读取,例如交通卡、门禁卡。

RFID卡是指非接触式类电子卡片/标签,包括有ID卡、IC卡和NFC卡以及其它等电子卡/标签。

他们主要的区别在于工作频段。

ID卡是早期的非接触式电子标签,工作频段在125kHz只有一个ID号,不可以存储任何数据,故叫ID 卡。

IC卡如从字义上面理解,是包括了除ID卡外的其它RFID电子标签和接触式的芯片卡,不过一般说IC卡主要是指工作于频段的非接触式智能卡和接触式智能卡,而非接触式智能卡也就包括了NFC卡片或标签(NFC论坛规定有四种卡片类型属于NFC卡片),接触式智能卡也就是带个裸露芯片的智能卡。

RFID卡还包括其它工作频段的电子卡/标签,如915MHz,等频段。

RFID卡和NFC卡的区别NFC是在RFID的基础上发展而来,NFC从本质上与RFID没有太大区别,都是基于地理位置相近的两个物体之间的信号传输。

但NFC与RFID还是有区别的,NFC技术增加了点对点通信功能,可以快速建立蓝牙设备之间的P2P(点对点)无线通信,NFC设备彼此寻找对方并建立通信连接。

基于国密SM1算法的CPU卡应用

基于国密SM1算法的CPU卡应用作者:闫永昭郑金州来源:《现代电子技术》2013年第15期摘要:为了解决Mifare 1加密技术、算法的破解带来的安全隐患,经过市场调研和技术对比,发现CPU卡采用动态密码和双向认证,安全性有较大提升。

而基于国密SM1算法的CPU卡采用国家密码管理局组织制定的国密SM1算法,高达128 b的密钥长度以及算法本身的强度和不公开性保证了通信的安全性,用这类CPU卡来代替原有的IC卡,用于解决门禁卡片的安全问题。

通过系统一年以来的试运行,达到了设计目标。

关键词:国密SM1算法;双向认证; CPU卡;安全性中图分类号: TN918.91⁃34 文献标识码: A 文章编号: 1004⁃373X(2013)15⁃0082⁃02Application of CPU card based on SM1 cryptographic algorithmYAN Yong⁃zhao, ZHENG Jin⁃zhou(General Hospital of PLA, Beijing 100853, China)Abstract: In order to solve the potential safety hazard brought by the breaking of Mifare 1 encryption technology and algorithm, through market survey and technology comparison, it is found that dynamic password and mutual authentication applied to CPU card can increase its security. The CPU card based on SM1 cryptographic algorithm adopts SM1 cryptographic algorithm drafted by State Password Bureau, its password length with 128 b, strength and non⁃public properties of the algorithm guarantee the safety of communication. If this kind of CPU card is used instead of the original IC card, the security problem of entrance guard card can be solved. The actual application of the system for one year proved that the system reached the design goal.Keywords: SM1 cryptographic algorithm; mutual authentication; CPU card; securityMifare 1卡属于逻辑加密卡类别的IC产品,在过去相当长的一段时间内,统治着国内大部分的智能卡应用领域,但随着近些年国内外对Mifare 1加密技术、算法的破解,导致卡片可以被复制,使得这一类别的卡片在大规模的金融支付、身份认证等领域显现出极大的安全隐患[1]。

M1卡被CPU卡替换

今年年初以来,一个消息的传出震惊了整个IC卡行业。

最近,德国和美国的研究人员成功地破解了NXP的Mifare1芯片的安全算法。

Mifare1芯片主要用于门禁系统访问控制卡,以及一些小额支付卡,应用范围已覆盖全球。

因此这项“成果”引起了不小的恐慌,因为一个掌握该破解技术的小偷可以克隆任何一个门禁卡,从而自由进出政府机关大楼或公司办公室;可以批量的克隆或伪造各种储值卡大肆购物而不被发现。

国内发行的这种卡,估计有几亿张在投入使用,它的安全性涉及到众多的运营单位和持卡人的利益。

近日,有研究人员宣布MIFARE 系列产品的安全性存在薄弱环节,在他的研究室里,通过研究读写器和卡之间的通信数据,找到了这种卡的加密算法和认证通信的协议,并有两种方法可以得到MIFARE class逻辑加密卡的分区密码。

通过这种方法,破坏者可以使用非常廉价的设备在40ms内就可以轻易获得一张M1卡的密码。

面对这种灾难性的事实,有些公司宣称他们有办法弥补这一漏洞,用户可以继续使用这种卡片而不必担心。

那么,M1卡的破解真的有那么大的破坏力么,目前的一些“安全”手段真的有效么。

回答这一问题,我们需要先从了解Mifare1系列卡片的结构和安全认证机制开始。

Mifare系列非接触IC卡是荷兰Philips公司的经典IC卡产品(现在Philips公司IC卡部门独立为NXP 公司,产品知识产权归NXP所有)。

它主要包括在门禁和校园、公交领域广泛使用的Mifare one S50(1K字节)、S70(4K字节),以及简化版Mifare Light和升级版MifarePro 4种芯片型号。

这几种芯片中,除Mifare Pro外都属于逻辑加密卡,即内部没有独立的CPU和操作系统,完全依靠内置硬件逻辑电路实现安全认证和保护的IC卡。

其主要结构如图所示:在Mifare 1芯片结构中,Authentication &Access Control 认证与访问控制单元用于完成卡片的密码认证,控制各个数据扇区的读写权限;Crypto Unit数据加密单元就是其认证和加解密运算的算法引擎。

CPU卡门禁系统的介绍

门禁CPU卡系统一:CPU卡系统介绍▲C P U卡与M I F A R E1卡的区别5、M1逻辑加密卡与CPU卡的比照表M1卡即逻辑加密卡采用的是固定密码,而采用非接触CPU卡智能卡采用的是动态密码,并且是一用一密即同一张非接触CPU卡智能卡,每刷一次卡的认证密码都不相同;CPU卡系统认证方式为双向互相认证,只在卡片和终端均合法的情况下才能完成信息交流、卡片的读写。

这种智能化的认证方式使得系统的安全性得到提高,特别是当交易双方在完成交易之后,收单方有可能擅自修改或伪造交易流水来达到获利目的,为了防止终端伪造交易流水,系统要求卡片能够产生由交易要素生成的交易验证码,在后台清算时来对交易的有效性进行验证。

非接触式CPU卡则可以在交易结束时产生个交易验证码TAC,用来防止伪造交易。

逻辑加密卡由于不具有运算能力,就不可能产生交易的验证码。

所以,从安全性的角度来看,从IC卡逻辑加密卡升级到CPU卡是一种必然的选择。

二:CPU卡系统所需设备⑴CPU发卡器图片尺寸:140*100*25mm颜色:香槟色工作电压:DC5v工作电流:小于或者是等于100MA工作环境:-10-+70摄氏度感应距离:3-15CM输出格式:USB读卡类型:EM/Mifare/Disfare/ISO15693/TYPE ABC 通讯距离;小于10m⑵C P U读卡器◆工作电压:12VDC◆读卡距离:3-6cm◆感应时间:小于0.2S◆抗静电干扰:15KV◆工作温度:-10度—+70度◆工作湿度:10-90摄氏度◆防护等级:IP65◆输出格式:韦根26/34/RS485/RS232⑶CPU卡图片▲13.56MHZ通讯频率▲ISO/IEC14443TPY A国际标准射频接口协议▲32bit全球唯一识别序列号▲8Kbit存储单元▲64个分区▲读写距离0-6CM▲典型交易时间250MS▲sm7国密算法及三重识别▲防碰撞多卡片读写技术▲无源、免维护、抗恶性环境-25-+70摄氏度⑷USBKEY(5)CPU卡软件操作系统三:CPU卡系统操作说明【1】U SBKEY的制作和空白卡初始化一.硬件连接◆将USBKEY插到电脑会提示找到新硬件,然后安装USBKEYSetup.exe文件,安装成功后会提示新硬件可以正常使用◆将CPU发卡器通过USB线接到电脑上,提示找到新硬件,安装PL-2303Driver Installer.exe文件,安装成功后会提示新硬件可以正常使用。

M1和CPU卡简介与比较

CPU卡的操作方式

CPU卡主要通过COS实现对卡内不 同类型文件的操作

具体文件结构根据应用方不同需求可 以自由设计

文件类型

提供操作

主要应用

存储各种数据

存储几组类似数 据 目录文件等…… 存储交易记录等 数据 PBOC电子存折

二进制文件

定长记录 变长记录 循环记录 电子存折

读、写

读、写 读、写 读、写

操作

读 读一个块

描述

写一个块

认证某一扇区 增加某一块的内容并将结果保存到寄存器中 减少某一块的内容并将结果保存到寄存器中 将内部寄存器中的值写到一个块内 将一个块内的值读取到内部寄存器中

有效块

Block 0,1,2,3

写

认证 增值 减值 传送 恢复

Block 0,1,2,3

Block 0,1,2,3 Block 0,1,2 Block 0,1,2 Block 0,1,2 Block 0,1,2

状态字SW1、SW2的意义(部分)

SW1 SW2

90 00 62 81 62 83 63 CX 64 00 65 81 67 00 69 00 69 01 69 81 69 82

意 义

正确执行 回送的数据可能错误 选择文件无效,文件或密钥校验错误 X表示还可再试次数 状态标志未改变 写EEPROM不成功 错误的长度 CLA与线路保护要求不匹配 无效的状态 命令与文件结构不相容 不满足安全状态

INS

P1

SW1

P2

SW2

Le

Le字节DATA

INS SW2 INS

P1

P2

Lc

DATA

P1 SW1

P2 SW2

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

主题主题::[原创]CPU 卡加密系统与M1加密系统比较

非接触CPU 卡与逻辑加密卡

1、 逻辑加密存储卡:在非加密存储卡的基础上增加了加密逻辑电路,加密逻辑电路通过校验密码方式来保护卡内的数据对于外部访问是否开放,但只是低层次的安全保护,无法防范恶意性的攻击。

早期投入应用的非接触IC 卡技术多为逻辑加密卡,比如最为著名的Philips 公司(现NXP )的Mifare 1卡片。

非接触逻辑加密卡技术以其低廉的成本,简明的交易流程,较简单的系统架构,迅速得到了用户的青睐,并得到了快速的应用和发展。

据不完全统计,截至去年年底,国内各领域非接触逻辑加密卡的发卡量已经达到数亿张。

随着非接触逻辑加密卡不断应用的过程,非接触逻辑加密卡技术的不足之处也日益暴露,难以满足更高的安全性和更复杂的多应用的需求。

特别是2008年10月,互联网上公布了破解MIFARE CLASSIC IC 芯片(以下简称M1芯片)密码的方法,不法分子利用这种方法可以很低的经济成本对采用该芯片的各类“一卡通”、门禁卡进行非法充值或复制,带来很大的社会安全隐患。

因此,非接触CPU 卡智能卡技术正成为一种技术上更新换代的选择。

2、非接触CPU 卡:也称智能卡,卡内的集成电路中带有微处理器CPU 、存储单元(包括随机存储器RAM 、程序存储器ROM (FLASH )、用户数据存储器EEPROM )以及芯片操作系统COS 。

装有COS 的CPU 卡相当于一台微型计算机,不仅具有数据存储功能,同时具有命令处理和数据安全保护等功能。

(1)、非接触CPU 卡的特点(与存储器卡相比较) 芯片和COS 的安全技术为CPU 卡提供了双重的安全保证自带操作系统的CPU 卡对计算机网络系统要求较低,可实现脱机操作;可实现真正意义上的一卡多应用,每个应用之间相互独立,并受控于各自的密钥管理系统。

存储容量大,可提供1K-64K 字节的数据存储。

(2)、独立的保密模块 -- 使用相应的实体SAM 卡密钥实现加密、解密以及交易处理,从而完成与用户卡之间的安全认证。

非接触CPU 卡安全系统与逻辑加密系统的比较 密钥管理系统(Key Management System ),也简称KMS ,是IC 项目安全的核心。

如何进行密钥的安全管理,贯穿着IC 卡应用的整个生命周期。

1、非接触逻辑加密卡的安全认证依赖于每个扇区独立的KEYA 和KEYB 的校验,可以通过扇区控制字对KEYA 和KEYB 的不同安全组合,实现扇区数据的读写安全控制。

非接触逻辑加密卡的个人化也比较简单,主要包括数据和各扇区KEYA 、KEYB 的更新,在期间所有敏感数据包括KEYA 和KEYB 都是直接

以明文的形式更新。

由于KEYA 和KEYB 的校验机制,只能解决卡片对终端的认证,而无法解决终端对卡片的认证,即我们俗称的“伪卡”的风险。

非接触逻辑加密卡,即密钥就是一个预先设定的固定密码固定密码

固定密码,无论用什么方法计算密钥,最后就一定要和原先写入的固定密码一致,就可以对被保护的数据进行读写操作。

因此无论是一卡一密的系统还是统一密码的系统,经过破解就可以实现对非接触逻辑加密卡的解密。

很多人认为只要是采用了一卡一密一卡一密一卡一密、实时实时在线系统

在线系统或非接触逻辑加密卡的ID 号就能避免密钥被解密,其实,非接触逻辑加密卡被解密就意味着M1卡可以被复制,使用在线系统尽可以避免被非法充值非法充值

非法充值,但是不能保证非法消费,即复制一张一样ID 号的M1卡,就可以进行非法消费非法消费

非法消费。

现在的技术使用FPGA 就可以完全复制。

基于这个原理,M1的门禁卡也是不安全的。

目前国内80%的门禁产品均是采用原始IC 卡的UID 号或ID 卡的ID 号去做门禁卡,根本没有去进行加密认证或开发专用的密钥,其安全隐患远远比Mifare 卡的破解更危险,非法破解的人士只需采用的是专业的技术手段就可以完成破解过程,导致目前国内大多数门禁产品都不具备安全性原因之一,是因为早期门禁产品的设计理论是从国外引进过来的,国内大部分厂家长期以来延用国外做法,采用ID 和IC 卡的只读特性进行身份识别使用,很少关注卡与机具间的加密认证,缺少钥匙体系的设计;而ID 卡是很容易可复制的载体,导致所有的门禁很容易几乎可以在瞬间被破解复制;这才是我们国内安防市场最大的灾难。

2、非接触CPU 卡智能卡与非接触逻辑加密卡相比,拥有独立的CPU 处理器和芯片操作系统,所以可以更灵活的支持各种不同的应用需求,更安全的设计交易流程。

但同时,与非接触逻辑加密卡系统相比,非接触CPU 卡智能卡的系统显得更为复杂,需要进行更多的系统改造,比如密钥管理、交易流程、PSAM 卡以及卡片个人化等。

密钥通常分为充值密钥(ISAM 卡),减值密钥(PSAM 卡),身份认证密钥(SAM 卡)。

非接触CPU 卡智能卡可以通过内外部认证的机制,例如像建设部定义的电子钱包的交易流程,高可靠的满足不同的业务流程对安全和密钥管理的需求。

对电子钱包圈存可以使用圈存密钥,消费可以使用消费密钥,清算可以使用TAC 密钥,更新数据可以使用卡片应用维护密钥,卡片个人化过程中可以使用卡片传输密钥、卡片主控密钥、应用主控密钥等,真正做到一钥一用。

非接触CPU 卡加密算法和随机数发生器与安装在读写设备中的密钥认证卡(SAM 卡)相互发送认证的随机数,可以实现以下功能:

(1) 通过终端设备上SAM 卡实现对卡的认证。

(2) 非接触CPU 卡与终端设备上的SAM 卡的相互认证,实现对卡终端的认证。

(3) 通过ISAM 卡对非接触CPU 卡进行充值操作,实现安全的储值。

(4) 通过PSAM 卡对非接触CPU 卡进行减值操作,实现安全的扣款。

(5) 在终端设备与非接触CPU 卡中传输的数据是加密传输。

(6) 通过对非接触CPU 卡发送给SAM 卡的随机数MAC1,SAM 卡发送给非接触CPU 的随机数MAC2和由非接触CPU 卡返回的随机数TAC ,可以实现数据传输验证的计算。

而MAC1、MAC2和TAC 就是同一张非接触CPU 卡每次传输的过程中都是不同的,因此无法使用空中接收的办法来破解非接触CPU 卡的密钥。

3、非接触CPU 卡智能卡,可以使用密钥版本的机制,即对于不同批次的用户卡,使用不同版本的密钥在系统中并存使用,达到密钥到期自然淘汰过渡的目的,逐步更替系统中所使用的密钥,防止系统

长期使用带来的安全风险。

非接触CPU 卡智能卡,还可以使用密钥索引的机制,即对于发行的用户卡,同时支持多组索引的密钥,假如当前使用的密钥被泄漏或存在安全隐患的时候,系统可以紧急激活另一组索引的密钥,而不用回收和更换用户手上的卡片。

非接触CPU 卡智能卡系统中,PSAM 卡通常用来计算和校验消费交易过程中出现的MAC 码,同时在计算的过程中,交易时间、交易金额、交易类型等交易信息也都参与运算,使得交易更安全更可靠。

某些情况下,非接触CPU 卡智能卡系统中的PSAM 卡还可以用来支持安全报文更新数据时MAC 的计算,以及交易TAC 的验证。

因此,与非接触逻辑加密卡系统相比,非接触CPU 卡智能卡系统中的PSAM 卡支持更广泛的功能,也更为灵活、安全和复杂。

通常非接触CPU 卡智能卡系统的PSAM 卡还支持不同的密钥版本。

而非接触CPU 卡智能卡的个人化通常可以分为卡片洗卡和卡片个人化两个独立的流程,前者创建卡片文件结构,后者更新个人化数据,并注入相应的密钥。

在信息更新和密钥注入的过程中,通常都采用安全报文的方式,保证数据和密钥更新的正确性和安全性。

而且密钥注入的次序和相互保护的依存关系,也充分体现了密钥的安全设计,比如卡片主控密钥通常被用来保护导入应用主控密钥,应用主控密钥通常被用来保护导入其他应用密钥,比如消费密钥等。

4、非接触CPU 卡的密钥实现方式:

(1) 硬密钥:即在终端机具中安装SAM 卡座,所有的认证都是由安装在SAM 卡座中的SAM 卡进行运算的,这样在终端机具维修时,只要取出SAM 卡座中的SAM 卡,这台终端机具就是空的了。

所以所有的银行设备都采用SAM 卡的认证模式。

(2) 软密钥:终端机具中没有SAM 卡座,这个密钥的运算实际上是由终端机具完成的,这样客户的密钥就等于存在终端机具中,厂家拿回终端机具维修时,极易造成密钥流失。

总结以上所述总结以上所述,,M1卡即逻辑加密卡采用的是固定密码卡即逻辑加密卡采用的是固定密码,,而采用非接触CPU 卡智能卡采用的是动态密码,并且是一用一密即同一张非接触CPU 卡智能卡卡智能卡,,每刷一次卡的认证密码都不相同每刷一次卡的认证密码都不相同,,这种智能化的认证方式使得系统的安全性得到提高,特别是当交易双方在完成交易之后,收单方有可能擅自修改或伪造交易流水来达到获利目的,为了防止终端伪造交易流水,系统要求卡片能够产生由交易要素生成的交易验证码,在后台清算时来对交易的有效性进行验证。

非接触式CPU 卡则可以在交易结束时产生个交易验证码TAC ,用来防止伪造交易。

逻辑加密卡由于不具有运算能力,就不可能产生交易的验证码。

所以,从安全性的角度来看, 从IC 卡逻辑加密卡升级到CPU 卡是一种必然的选择。