LDAP安装说明(windows)

windows 2012 域控 LDAP LDAPS SSL TLS

服务器版本:Windows server 2012一、搭建域控服务器1、配置网络,由于本机会搭建DNS服务器,因此首选DNS服务器设置为127.0.0.12、打开服务器管理器3、点击添加角色和功能,下一步4、选基于角色或基于功能的安装,下一步5、选择要安装角色或功能的服务器,服务器池中只有本机,下一步6、选择要安装的角色,选中Active Directory 域服务,添加功能7、选择角色对应的功能,默认即可,下一步8、AD概览信息,目前还没有安装DNS服务器,后续会安装,下一步9、确认信息,安装10、开始安装AD,后续会需要配置AD11、单击叹号小旗,将此服务器提升为域控制器12、开始配置AD域服务器,选择添加新林,并定义根域名,尽量想好,定义后修改比较麻烦,下一步13、默认即可,输入目录还原模式密码14、无法委派DNS服务器提示,不用管他,因为我们还没有创建DNS服务器,之后系统会自己创建DNS服务器15、netBIOS域名,默认即可,下一步16、AD数据库及日志文件存储位置,默认即可,下一步17、检查配置选项,一般没有问题,下一步即可18、点击查看脚本,可以看到Windows PowerShell配置AD的参数,会看到自动安装DNS服务器19、检查此计算机是否满足安装AD 域服务器的条件,满足可点击安装20、安装过程21、安装完成,需要重启计算机22、登陆该计算机,注意需要以域名的方式登录(zl\)23、安装AD 域服务和DNS服务器之后打开服务器管理器24、AD 用户和计算机管理界面25、使用LdapAdmin.exe测试是否可以通过LdAP方式连接Ad,连接成功,但是此时还不够使用ldaps(SSL.TLS)方式连接AD,需要安装IIS服务器和CA证书服务器/uid-29178012-id-3963202.html二、安装IIS服务器和CA证书服务器安装过程与上面差不多,一步步完成后进行配置一下。

Windows 下搭建LDAP服务器

Windows 下搭建LDAP服务器五一闲来没事,加上项目正在进行UAT。

抽空研究了一下LDAP相关知识。

随手做一个记录。

为了方便阅读还是先介绍一下什么是LDAP?前言、Lightweight Directory Access Protocol:The Lightweight Directory Access Protocol , or LDAP ,is an application protocol for querying and modifying directory services running over TCP/IP.(via wikipedia)。

LDAP全称是一个轻量级的目录访问协议,它是建立在TCP/IP基础之上的用来查询和修改目录服务的。

这是照着wiki翻译的,但是有人要问了什么是directory Service(目录服务)? 按照wiki的说法的话讲:在软件行业,目录就如同一个字典,他使得通过某一名称去查找绑定在该名称上的值得方式成为一种可能。

有点类似Java中Map的概念。

a directory service is simply the software system that stores, organizes and provides access to information in a directory. 一个目录服务就是一个简单的软件系统,在这个目录上提供了存取和组织信息的功能。

LDAP目录中可以存储各种类型的数据:电子邮件地址、邮件路由信息、人力资源数据、公用密匙、联系人列表,等等。

OK,进入正题。

Google搜索windows ldap服务器,终于找到了一个比较好的流行的:OpenLDAP (点击下载)。

一、OpenLDAP安装和配置安装还是比较简单的,一直next就好。

这里记得把上面2个都选上,将LDAP注册为系统的一个服务,默认安装位置:C:\Program Files\OpenLDAP,进入安装目录,编辑slapd.conf文件:找到ucdata-path ./ucdatainclude ./schema/core.schema在下面加入:(注意你的系统路径,可能随安装位置不同而稍有差异)include ./schema/core.schema (这里是和原来有的,如果加入的话就重复包含了,不能正常启动了。

WindowsServer安装及AD部署

W i n d o w s S e r v e r2008安装A D部署一、AD安装说明:服务器上已安装LDAP后不能再安装AD域服务器;应为两者用的端口都是相同的在运行里输入”dcpromo”;启动AD域安装引导选择在“新林中新建域”输入你想要的域名选择域功能级别默认的2003即可选择“windowsserver2008”进行下一步安装在弹出的窗口中;系统会自动把DNS勾选;因为是域中的第一台域控制器;所以默认为全局录服务器..单击“下一步”这里我们选择“是”进行下一步安装选择数据库文件存放的位置;单击“下一步”这里要求软入还原模式密码;与2003不同;在2003中此步骤可跳过;不输入任务密码;但是在2008中这样是不可以的..这时系统会生成一个配置信息;我们可以选择导出;以用于在CORE模式的2008中部署DC..单机下一步;进行安装;安装完成后;会提示计算机进行重新启动..根据提示重启机器后;打开服务器管理-角色;给大家看看AD管理器吧:二、AD域证书安装可选说明:本步骤为可选项;如果在使用SSL加密连接AD域时必须在服务器上先安装AD域证书打开服务器管理界面;选中“角色”后;点击右侧界面中的“添加角色”在弹出的角色向导框中;将“ActiveDirectory证书服务”勾选上;并点击下一步继续点下一步继续点下一步默认只选择“证书颁发机构”即可继续点下一步默认选择“企业”在界面中选择“根证书”;继续点下一步继续点下一步默认选择“新建私钥”继续点下一步默认算法选择“SHA1”;长度为“2048”继续点下一步默认继续点下一步默认继续点下一步默认最后点击安装;开始安装证书安装完成后点击关闭;最后重启机器注意如果不重启机器证书不会生效;使用SSL 连接AD域时会连接失败重启后可以在服务器管理-角色下看到三、创建组织和用户并赋权限1.创建组织单位在服务器管理-角色-ActiveDirectory域服务下;选择域名test右键选择新建-组织单位;输入组织机构名称“111”点击确定后;创建组织机构名称2.在组织机构下创建用户组在弹出的组信息框中填写对应的组名称点确定后生成组3.在组织机构下创建用户在弹出的用户信息框中填写对应的用户名称点击下一步后;在弹出的密码框中输入用户密码点击下一步后再点击完成;创建用户成功4.给用户授权管理员权限选择中要授权的用户如:yuchen选择当前组织结构名称如:111右键选择“委派控制”在弹出的向导界面中点击下一步在弹出的用户或组中;将要赋予管理权限的用户添加进来;然后点击下一步在列表中勾选所有的管理员权限;点击下一步点击下一步后再点击完成;授权完成四、在控制台配置AD域在控制台中添加创建的AD域;具体配置如下:1.在系统配置-认证管理-LDAP认证源中添加配置的AD域说明:不加密端口为389加密端口为636需要AD证书管理用户和密码为之前创建并赋予权限的用户列如:yuchenAD域前要加@1.在系统配置-认证管理-LDAP认证源信息对应中配置AD域源的字段关系对应;注意:对应的名称大小写是区分的;必须按照图中的关系一一对应说明:配置好后同步用户试试;如果正常图0735李震16:12:26默认情况下:LDAP过滤条件中填写objectClass=user则只同步一级目录项目上使用基线版本进行域同步时;如果域的组织有多层;在LDAP过滤条件中增加:域用户同步如果同步一级用户:LDAP过滤条件为:objectClass=user域用户同步如果同步多级用户:。

apachedsldap配置使用说明

ApacheDS LDAP 配置使用说明Apache LDAP包括ApacheDS服务和Apache Directory Studio RCP工具。

下面的内容主要介绍ApacheDS服务和ApacheDS工具。

ApacheDS服务下载地址:/apacheds/2.0/downloads.html 下载独立的Apache Directory Studio的RCP程序:/studio/安装Eclipse插件:/studio/update/2.x/一、安装ApacheDS服务安装ApacheDS服务器,在ApacheDS官网下载最新的服务器,目前的版本是ApacheDS2.0.0-M8 ,可以根据需要下载适合自己的版本:如Windows系统:1、可以下载“Download Windows installer”安装版,ApacheDS的安装比较简单,没有什么特殊的设置。

在ApacheDS 安装完成后要启动ApacheDS服务。

路径如下:控制面板---à管理工具---à服务--àApache Directoryserver,ApacheDS的监听端口默认为10389。

2、还可以下载“Download Archivezip/tar.gz",解压apacheds-2.0.0-M8.tar包,然后在apacheds-2.0.0-M8目录下的bin目录,点击ApacheDS.bat 可启动服务。

也可以将此服务设置成系统服务。

在每次机器启动时会自动开启。

二、Apache Directory Studio使用说明Apache Directory Studio 是一个LDAP 的工具平台,用来连接到任何LDAP 服务器并进行管理和开发工作。

主要功能:LDAP浏览器、LDIF编辑器、嵌入式ApacheDS、ACI编辑器。

1、安装Apache directory studio该软件是ApacheDS的一个客户端工具。

openldap在windows安装配置

Openldap在windows下的安装及配置准备工作Openldap官网只提供了linux平台相关安装文件,windows平台的安装包可以在以下网站下载:erbooster.de/download/openldap-for-windows.aspx(本文使用:2.4.34)/projects/openldapwindows/files/http://sourceforge.jp/projects/openldapwin32/releases/安装过程按照提示一直next,直到安装完成:安装完成后,在系统服务中,找到openldap service,根据自己的需要将启动类型修改为自动或手动。

配置过程安装目录:E:\servers\OpenLDAP编辑文件:E:\servers\OpenLDAP\slapd.conf 修改如下内容suffix "dc=maxcrc,dc=com"rootdn "cn=Manager,dc=maxcrc,dc=com"修改为:suffix "dc=merit "rootdn "cn=Manager,dc=merit"新建一个文件:E:\servers\OpenLDAP\merit.ldif 内容如下dn: dc=meritobjectClass: domainobjectClass: topdc: meritdn: ou=erds,dc=meritobjectclass: topobjectclass: organizationalUnitou: erdsdn: ou=tim,dc=meritobjectclass: topobjectclass: organizationalUnitou: tim在系统服务中,找到openldap service,停止服务再控制台中切换到openldap安装目录下执行命令:Slapadd–v –l merit.ldif运行结果如下:在系统服务中再启动openldap service即可。

AccuRev for LDAP集成安装和发布说明说明书

AccuRev for LDAP Integration Installation and ReleaseNotesVersion 2014.1Revised 19-December-2014CopyrightCopyright © Micro Focus 2014. All rights reserved.ALL RIGHTS RESERVEDThis product incorporates technology that may be covered by one or more of the following patents: U.S. Patent Numbers: 7,437,722; 7,614,038, 8,341,590, 8,473,893, 8,548,967.TimeSafe and AccuRev are registered trademarks of AccuRev, Inc.AccuBridge, AccuReplica, AccuWork, AccuWorkflow, Kando and StreamBrowser are trademarks of AccuRev, Inc.All other trade names, trademarks, and service marks used in this document are the property of their respective owners.Table of Contents Preface (v)What is the AccuRev for LDAP Integration? (v)Using This Book (v)Typographical Conventions (v)Contacting Technical Support (vi)1.Introduction (1)Highlights of this Release (1)What to Do Next (1)2.Installation Notes (3)Prerequisites (3)Installing AccuRev for LDAP Integration (4)3.Release Notes (5)Version 2014.1 (5)PrefaceThis book is your guide to installing the AccuRev for LDAP Integration. It is intended for AccuRev® and LDAP system administrators and users.What is the AccuRev for LDAP Integration?The AccuRev for LDAP Integration is the integration between AccuRev and the LDAP (Lightweight Directory Access Protocol) that allows organizations with LDAP directory services to authenticate AccuRev users through the LDAP server via an AccuRev authentication trigger.Using This BookThis book assumes you are familiar with your operating system and its commands, as well as with AccuRev, AccuWork, and LDAP.The remaining chapters in this book describe how to install AccuRev for LDAP Integration and provide information about the current AccuRev for LDAP Integration:Typographical ConventionsThis book uses the following typographical conventions:Contacting Technical SupportAccuRev offers a variety of options to meet your technical support needs as summarized in the following table.When you contact Micro Focus technical support, please include the following information:•The version of AccuRev and any other AccuRev products you are using (AccuSync or GitCentric, for example).•Your operating system.•The version of relevant third-party software (if you are using AccuSync, for example, the version of your ITS).• A brief description of the problem you are experiencing. Be sure to include which AccuRev interface you were using (Web user interface, Java GUI, or CLI), any error messages you received, what you were doing when the error occurred, whether the problem is reproducible, and so on.• A description of any attempts you have made to resolve the issue.• A simple assessment of how the issue affects your organization.1.IntroductionThis chapter describes the highlights of the current release.Note: Prior to version 2014.1, the AccuRev for LDAP Integration was known as AccuBridge for LDAP.Highlights of this ReleaseAccuRev for LDAP Integration 2014.1 includes the following enhancements:• A new LDAP user validation tool has been added. Administrators can manually run a user validation tool for maintenance and troubleshooting.•You can automatically add or remove users. The LDAP user validation tool can automatically add or remove users in AccuRev depending on the user’s current status in both LDAP and AccuRev. •You can search for users. The LDAP tool enables you to specify criteria to search for specific users.•The server_auth_trig.pl script has been replaced with a server_auth_trig file. In previous releases, a server_auth_trig.pl script was used to authenticate AccuRev users in LDAP. In the current release, this Perl script has been replaced by the server_auth_trig file which performs both userauthentication and provisioning.For details about the specific changes introduced in this release, see Chapter 3 Release Notes.What to Do NextTo install AccuRev for LDAP Integration, see Chapter 2 Installation Notes.2.Installation NotesThis chapter describes how to install and configure AccuRev for LDAP Integration. It provides information on prerequisites and installation.PrerequisitesBefore installing the AccuRev for LDAP Integration, ensure that you have satisfied the following prerequisites:• A functional installation of AccuRev 5.6 or later (including one or more clients and one or more servers).•An AccuRev user identity (referred to as ais-user). For optimal security, this identity should be used only by the AccuRev for LDAP Integration. The AccuRev administrator should verify that ACL permissions are set appropriately for this user.• A functional installation of an LDAP server. You will need the TCP/IP port number of your LDAP server.•Verified network access via the IP network protocol to the machines that AccuRev, the LDAP application, and the AccuRev for LDAP Integration will be installed on. Verify the networkconnection to and from each machine. (The operating system’s ping command is useful for this task.)• A list of all AccuRev users.• A list of all AccuRev groups and their membership.•Access to an experienced LDAP administrator.Installing AccuRev for LDAP IntegrationTo install the AccuRev for LDAP Integration:1.If it does not exist already, create a triggers subdirectory in the site_slice directory within theAccuRev installation area on your AccuRev server.2.Go to the Micro Focus SupportLine page:/websync/productupdatessearch.aspx3.Locate and download the ZIP file for the AccuRev for LDAP Integration.4.Unpack the ZIP file to your AccuRev storage/site_slice/triggers directory on your AccuRev server.5.Depending on your operating system, Rename the server_auth_trig trigger file as appropriate to youroperating system:•On Windows, rename server_auth_trig.bat to server_auth_trig•On UNIX or Linux, rename server_auth_trig.sh to server_auth_trig6.On UNIX or Linux platforms only, make the server_auth_trig file executable by running thefollowing command:chmod +x server_auth_trig7.Ensure that the JA V A_HOME environment variable in the server_auth_trig file points to the correctJRE location.8.Ensure that the config.properties file contains the following lines:Accurevuser=<ais_user name>Accurevpassword=<ais_user password>where ais_user name is the AccuRev user identity described in step 2 of the Prerequisites on page 3 and ais_user password is the password for that user.What to Do NextAfter you have successfully installed the AccuRev for LDAP Integration, you must restart your AccuRev server machine.3.Release NotesThis chapter describes new features and issues fixed in the current release of AccuRev for LDAP Integration. It also identifies known issues, if any.Version 2014.135280 -- Cannot run the trigger manually to add and remove usersIn previous releases, users could not run the trigger manually to validate, add, remove, or search for users. This has been addressed in the current release.To run the trigger manually:1.Run startup in site_slice\triggers.•On Windows, run startup.bat•On UNIX and Linux, run startup.shThe AccuRev LDAP dialog box appears:2.Enter the name or IP address of your LDAP server in the Host text box. Note that the box is pre-filled with "ldap://" to indicate that this syntax is required. If you erase it, you will be unable to connect to your LDAP server.3.Enter the TCP/IP port number of your LDAP server in the Port text box.4.Click Login.The AccuRev LDAP dialog box expands to include the Search and Validate User buttons:What you do next depends on whether you want to validate, add, or remove users or search for them. Validating, Adding, and Removing UsersTo validate, add or remove users, click the Validate User button. The User Validation dialog box appears:Enter the name of the user in the UserName text box and click Validate.Whether AccuRev for LDAP Integration validates, adds, or removes a user depends on whether or not the user exists in AccuRev, LDAP, both, or neither as described in the following table:Table 1: User validationTable 1: User validationSearching for UsersTo search for users in LDAP:1.Click the Search button.The Search view dialog box appears:2.Fill in the Search DN, Filter, and Attributes fields according to LDAP search syntax and clickSearch to return a list of users that match the search criteria you have specified.。

LDAP超详细资料

LDAP 技术总结(本文档由廖武锋编写)第一章LDAP有关技术介绍第一节X.500目录服务OSL X.500 目录是基于OSI网络协议的目录服务协议,也是LDAP的前身。

但是X.500的缺点是不支持TCP/IP,而是支持OSI协议,显然,在Windows等个人电脑上不可以使用OSI协议,在此前提下,也就产生了访问X.500目录的网关-LDAP。

第二节什么是LDAP?LDAP 英文全称是Light Weight Directory Access Protocol,一般都简称为LDAP。

它是基于X.500标准的,但是简单多了并且可以根据需要定制。

与X.500不同,LDAP支持TCP/IP,这对访问Internet是必须的。

LDAP的核心规范在RFC中都有定义,所有与LDAP相关的RFC都可以在LDAPman RFC网页中找到。

现在LDAP技术不仅发展得很快而且也是激动人心的。

在企业范围内实现LDAP可以让运行在几乎所有计算机平台上的所有的应用程序从LDAP目录中获取信息。

LDAP目录中可以存储各种类型的数据:电子邮件地址、邮件路由信息、人力资源数据、公用密匙、联系人列表等等。

通过把LDAP目录作为系统集成中的一个重要环节,可以简化员工在企业内部查询信息的步骤,甚至连主要的数据源都可以放在任何地方。

第三节Sun One Directory Server目录服务第四节Windows Active Directory 活动目录Active Directory (AD)是微软为.net中的对象访问定义的目录服务,包括目录服务本身,以及客户端API(ADSI)。

AD并不是LDAP在.net中的实现,而是X.500在.net中的实现,但AD前端支持并主要以LDAP形式进行访问。

完整地说,AD 是基于微软自身定义的X.500扩展的一系列Schema 实现的X.500目录服务及相关的访问控制工具的集合,其前端支持LDAP的查询,目的是对.net中涉及的所有网络对象提供目录服务。

ldaputils使用方法

ldaputils使用方法LDAP (Lightweight Directory Access Protocol) 是一种用于访问和维护分布式目录信息服务的开放标准协议。

在实际应用中,我们经常需要使用LDAP来进行用户身份验证、访问控制和其他目录服务操作。

为了简化LDAP的使用,ldaputils是一个非常有用的工具,它提供了一些方便的方法来执行LDAP操作。

首先,要使用ldaputils,你需要安装它。

你可以通过pip来安装ldaputils:bash.pip install ldaputils.一旦安装完成,你就可以开始使用ldaputils来执行LDAP操作了。

下面是一些ldaputils的使用方法:1. 连接LDAP服务器。

python.from ldaputils import LDAPClient.# 创建LDAPClient对象并连接到LDAP服务器。

ldap_client = LDAPClient("ldap://your_ldap_server", "username", "password")。

2. 搜索LDAP目录。

python.# 搜索LDAP目录。

result =ldap_client.search("ou=users,dc=example,dc=com","(cn=johndoe)")。

print(result)。

3. 添加新条目。

python.# 添加新条目。

entry = {。

"cn": "johndoe",。

"sn": "Doe",。

"mail":"*******************",。

"objectClass": ["inetOrgPerson"]}。

ldap第一天编译安装LDAP+ldapadmin

ldap第⼀天编译安装LDAP+ldapadmin⼀.环境Server:基于CentOS-7-x86_64-1511Server IP: 172.18.12.203⼆.软件获取OpenLDAPOpenLDAP 2.4.44:BDBberkeley-db-5.1.29 (OpenLDAP当前与6.x版本不兼容,READEME中明确写出兼容4.4~4.8或5.0~5.1):LDAP Administrtorldapadmin 2015.2:三.准备1. 关闭selinux;2. 打开防⽕墙tcp 389 / 636端⼝。

# tcp 389 是openldap 明⽂传输端⼝,tcp 636是ssl加密传输的端⼝。

# centos7默认⾃带firewalld服务,可以停⽤之后安装iptables。

四.安装OpenLDAP1.依赖包[root@localhost ~]# yum install *ltdl* -y# 涉及libtool-ltdl与libtool-ltdl-devel,如不安装,在编译时报错:configure: error: could not locate libtool ltdl.h2.安装BDB[root@localhost ~]# cd /usr/local/src/[root@localhost src]# tar -zxvf db-5.1.29.tar.gz[root@localhost src]# cd db-5.1.29/build_unix/[root@localhost build_unix]# ../dist/configure --prefix=/usr/local/berkeleydb-5.1.29[root@localhost build_unix]# make[root@localhost build_unix]# make install#必须在解压包的build_unix⽬录中编译安装,否则会报错。

ldapadmin使用手册

ldapadmin使用手册一、简介ldapadmin是一款功能强大的LDAP(轻量目录访问协议)管理工具,它提供了用户友好的界面,用于管理和维护LDAP服务器上的目录。

本手册将向您介绍如何使用ldapadmin进行LDAP目录的管理。

二、安装和配置2.1 下载和安装ldapadmin1.打开ldapadmin的官方网站。

2.在下载页面选择适用于您操作系统的版本,然后单击下载按钮。

3.下载完成后,按照安装向导进行安装。

2.2 配置ldap服务器连接在首次启动ldapadmin之后,您需要配置与LDAP服务器的连接。

按照以下步骤进行配置: 1. 打开ldapadmin并选择“文件”>“设置”。

2. 在设置窗口中,选择“连接”选项卡。

3. 点击“添加”按钮,输入连接名称和LDAP服务器的主机名和端口号。

4. 输入管理员用户名和密码,并验证连接是否成功。

5. 单击“确定”保存配置。

三、目录管理3.1 创建目录项您可以使用ldapadmin创建新的目录项。

按照以下步骤进行操作: 1. 在ldapadmin的主界面上选择您要在其中创建目录项的上级目录。

2. 单击工具栏上的“新建目录项”按钮。

3. 在弹出的对话框中,输入新目录项的属性和值。

4. 单击“确定”按钮创建目录项。

3.2 编辑目录项您可以通过ldapadmin编辑目录项的属性和值。

按照以下步骤进行操作: 1. 在ldapadmin的主界面上选择要编辑的目录项。

2. 单击工具栏上的“编辑目录项”按钮。

3. 在弹出的对话框中,可以修改目录项的属性和值。

4. 单击“确定”按钮保存更改。

3.3 删除目录项如果您需要删除一个目录项,可以按照以下步骤进行操作: 1. 在ldapadmin的主界面上选择要删除的目录项。

2. 单击工具栏上的“删除目录项”按钮。

3. 单击“确定”按钮确认删除操作。

四、搜索和过滤4.1 执行搜索操作ldapadmin提供了强大的搜索功能,您可以根据特定的条件搜索目录项。

python-ldap 用法

python-ldap 用法如何使用pythonldapPython是一种功能强大且广泛使用的编程语言,在许多领域都有着广泛的应用,其中包括与LDAP(轻量级目录访问协议)服务器交互。

LDAP 是一种协议,用于在网络上访问和维护目录信息。

Pythonldap是一个用于与LDAP服务器进行通信的Python模块,它提供了一种简便的方式来连接、查询和维护LDAP服务器中的目录信息。

本文将一步一步地介绍如何使用pythonldap模块。

第一步:安装pythonldap模块要使用pythonldap模块,首先需要安装它。

可以通过使用pip来安装pythonldap模块。

打开终端(对于Windows用户,是命令提示符)并输入以下命令:pip install python-ldap这将会从Python Package Index(PyPI)下载并安装pythonldap模块。

请注意,安装pythonldap模块时可能会遇到一些依赖关系问题,这需要根据您的操作系统进行解决。

通常情况下,pip会自动解决依赖关系并安装必需的软件包。

第二步:导入pythonldap模块安装完pythonldap模块后,就可以在Python脚本中导入它。

在您的Python脚本的顶部添加以下代码:pythonimport ldap这将会导入pythonldap模块,使您能够使用其中的功能。

第三步:建立与LDAP服务器的连接在与LDAP服务器进行交互之前,需要建立一个连接。

使用pythonldap 模块的`ldap.initialize()`函数来建立连接。

以下是一个示例代码:pythonldap_server = 'ldap:myldapserver' # 替换成您的LDAP服务器地址conn = ldap.initialize(ldap_server)这将会建立与指定LDAP服务器的连接。

请确保将`ldap_server`变量替换为您实际的LDAP服务器地址。

海康威视数字技术股份有限公司 Windows 系统安装指导手册说明书

Windows系统安装指导手册版权所有©杭州海康威视数字技术股份有限公司2022。

保留一切权利。

本手册的任何部分,包括文字、图片、图形等均归属于杭州海康威视数字技术股份有限公司或其子公司(以下简称“本公司”或“海康威视”)。

未经书面许可,任何单位和个人不得以任何方式摘录、复制、翻译、修改本手册的全部或部分。

除非另有约定,本公司不对本手册提供任何明示或默示的声明或保证。

关于本手册本手册描述的产品仅供中国大陆地区销售和使用。

本手册作为指导使用。

手册中所提供照片、图形、图表和插图等,仅用于解释和说明目的,与具体产品可能存在差异,请以实物为准。

因产品版本升级或其他需要,本公司可能对本手册进行更新,如您需要最新版手册,请您登录公司官网查阅()。

海康威视建议您在专业人员的指导下使用本手册。

商标声明为海康威视的注册商标。

本手册涉及的其他商标由其所有人各自拥有。

责任声明●在法律允许的最大范围内,本手册所描述的产品(含其硬件、软件、固件等)均“按照现状”提供,可能存在瑕疵、错误或故障,本公司不提供任何形式的明示或默示保证,包括但不限于适销性、质量满意度、适合特定目的、不侵犯第三方权利等保证;亦不对使用本手册或使用本公司产品导致的任何特殊、附带、偶然或间接的损害进行赔偿,包括但不限于商业利润损失、数据或文档丢失产生的损失。

●若您将产品接入互联网需自担风险,包括但不限于产品可能遭受网络攻击、黑客攻击、病毒感染等,本公司不对因此造成的产品工作异常、信息泄露等问题承担责任,但本公司将及时为您提供产品相关技术支持。

●使用本产品时,请您严格遵循适用的法律。

若本产品被用于侵犯第三方权利或其他不当用途,本公司概不承担任何责任。

●如本手册内容与适用的法律相冲突,则以法律规定为准。

前言本节内容的目的是确保用户通过本手册能够正确使用产品,以避免操作中的危险或财产损失。

在使用此产品之前,请认真阅读产品手册并妥善保存以备日后参考。

ldap browser使用方法

ldap browser使用方法

LDAP浏览器使用方法

一、简介

LDAP浏览器,又称为LDAP客户端,是一种利用LDAP协议(Lightweight Directory Access Protocol)查看和管理LDAP服务器上的目录信息的软件。

二、安装

LDAP浏览器的安装和普通软件安装类似,双击安装程序,按照安装说明安装完成即可。

三、使用

1. 启动LDAP浏览器,连接到LDAP服务器,在LDAP浏览器的主界面,点击“新建连接”,输入相关信息:

(1)服务器帐号:填写LDAP服务器的域名或IP地址

(2)登录DN:填写LDAP服务器登录的用户名

(3)密码:填写LDAP服务器登录的密码

(4)端口号:填写LDAP服务器连接使用的端口号

2. 点击“确定”,连接至LDAP服务器

3. 进入LDAP服务器的管理界面,根据需要,可以添加、编辑、删除、搜索目录信息

4. 完成操作后,点击“关闭”,关闭连接,退出LDAP浏览器。

四、注意事项

1. LDAP浏览器连接服务器前,务必先确认服务器信息的正确性,

避免由于连接错误而造成数据损坏的情况;

2. 对于目录信息的更改操作,务必提前备份数据,避免由于操作失误而造成数据的丢失。

ldap服务器的简单安装配置

一系统安装在通电状态下将苹果服务器光盘插入到光驱中,马上按住键盘的C键。

此键为光启键。

服务器会自动进入到安装界面。

第一步:进入到主语言选择,选择‘use english for the main language’点击蓝色箭头进入到下一步。

第二步:Welome 界面。

默认即可点击contine第三步:协议界面,点击agree进入下一步;第四步:Select a destination界面,选择主菜单中(最上方)的utilites中的disk utility选项。

弹出disk utility界面。

进行硬盘分区及格式化。

重新分区则选择主硬盘。

后出现主硬盘分区模式界面。

选择partition选项。

出现分区工具。

在选择按钮中选择模式,可以之分一个区,分两个区,三个区等等。

若想分区的大小不同可以将鼠标停在分区中间为是,当鼠标变为上下时,可以根据需要上下拖动。

在name处添写盘区名称,frame处默认设置即可。

Size处显示盘区大小。

设置完成后,点击apply即可。

系统会弹出提示界面。

确认partition,若想重新修改则点击cannel。

点击partition后,系统会有进度条显示进度。

完成后,点击红色的关闭按钮关闭。

界面恢复到Select a destination界面。

选择要将系统装入哪一个盘区。

选中后会有绿色箭头显示。

点击continue。

进入下一步第五步:Install summary界面,选择cutomize按钮,弹出package name界面。

此界面是要安装的包文件。

将language translation(语言包)、printer driver(打印驱动)、x11(不知道做什么的有待大家自己研究)前的对钩勾选掉。

然后点击done。

返回Install summary界面,点击Install。

进入下一步第六步:Installing界面。

系统会弹出Checking Installation dvd界面,点击skip跳过检查。

LDAP 概念与架设

LDAP 概念与架设現今網路常用的服務,以 HTTP、Mail 和 File System (Samba) 為最常用的服務,然而在這些常用的服務裡,會有使用者帳號的問題,每當要使用 Mail 時要輸入 Mail 的帳號密碼,存取 File System 要有 File System 帳號密碼,再更多的服務就要記更多的帳號密碼,小弟曾看過某機關,一位承辦人居要要背五組以上的的帳號密碼,而每兩個月又要修改一次,想想看這是多麼恐怖的一件事。

LDAP 是一種目綠服務,可使用 LDAP 記錄各種的人員資訊,就像是通訊錄一樣,又更進階一點,他也可以拿來做帳號整合,若是在 AP 上都有所支援,那麼要使用同一組帳號秘碼就不再是難以搞定的事了。

在小弟等當兵的這一段日子裡,打算使用 LDAP 來做Linux login(new window)、Postfix(new window)、Samba、HTTP 等帳號密碼整合。

所以,我將會寫一系列的LDAP 整合文章,當然,太深入、難以說明或是太過於理論的地方我都不會講,因為這只是筆記,我會儘量說明清楚。

為了要讓閱讀本文章的讀者們可以更容易的找到相關書籍,我在文章裡也會提供參考圖書或網頁的資料。

無論如何,小弟只對 Redhat Linux 的部份較為熟悉,所以在以下文章裡所提到的 LDAP,其實是指 OpenLDAP 套件,跟 Microsoft 的 Active Directory 沒有關係,因為小弟對 AD 也不熟。

在這個章節裡,我將要介紹基本的 LDAP 觀念和如何使者用 ldap command 來新增、查尋資料。

而在實作的環境裡,我是使用 CentOS 4.0,也就是說若您的系統是使用 CentOS 4、Redhat Enterprise Linux 4、Fedora Core 3 或 Fedora Core 4 的話應該都可以照著本文章實作,當然,CentOS 4.0 裡附的 OpenLDAP 版本是 openldap-2.2。

ldapadmin使用手册

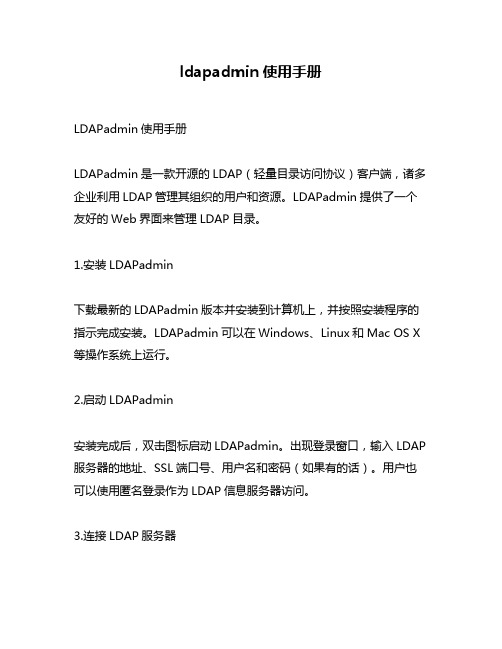

ldapadmin使用手册LDAPadmin使用手册LDAPadmin是一款开源的LDAP(轻量目录访问协议)客户端,诸多企业利用LDAP管理其组织的用户和资源。

LDAPadmin提供了一个友好的Web界面来管理LDAP目录。

1.安装LDAPadmin下载最新的LDAPadmin版本并安装到计算机上,并按照安装程序的指示完成安装。

LDAPadmin可以在Windows、Linux和Mac OS X 等操作系统上运行。

2.启动LDAPadmin安装完成后,双击图标启动LDAPadmin。

出现登录窗口,输入LDAP 服务器的地址、SSL端口号、用户名和密码(如果有的话)。

用户也可以使用匿名登录作为LDAP信息服务器访问。

3.连接LDAP服务器在LDAPadmin菜单中选中“文件”--“新建连接”。

输入LDAP服务器的详细信息,如IP地址、端口号、登录帐号及密码。

单击“连接”按钮测试连接。

在连接成功后,下一步就是对LDAP目录进行操作。

4.查看、编辑和添加目录对象LDAPadmin中的“浏览器”选项卡提供了一种方便的方式来浏览LDAP目录及其对象。

用户可以在不同的目录节点下浏览和查看对象及其属性(如名称、属性及其值)。

选择要编辑的对象并在“编辑”选项卡下进行更改。

单击“保存”以保存所做的更改。

要添加新目录对象,选择正确的节点并单击右键,然后选择“新建”菜单项。

LDAPadmin将显示一个新对象的编辑窗口。

为新对象设置属性并保存即可。

5.搜索LDAP目录LDAPadmin提供了一种细粒度的搜索方式,可根据哪些属性(如名称、大小等)返回哪些结果。

选择“搜索”选项卡,则可以进行基本和高级搜索。

输入搜索条件并单击“搜索”按钮,则LDAPadmin将返回与条件匹配的对象。

6.导出和导入数据LDAPadmin提供了一种方便的方法来将LDAP目录数据导出到LDIF或CSV文件中。

选择要导出的节点和属性,单击“导出”菜单项,即可将数据导出到本地计算机。

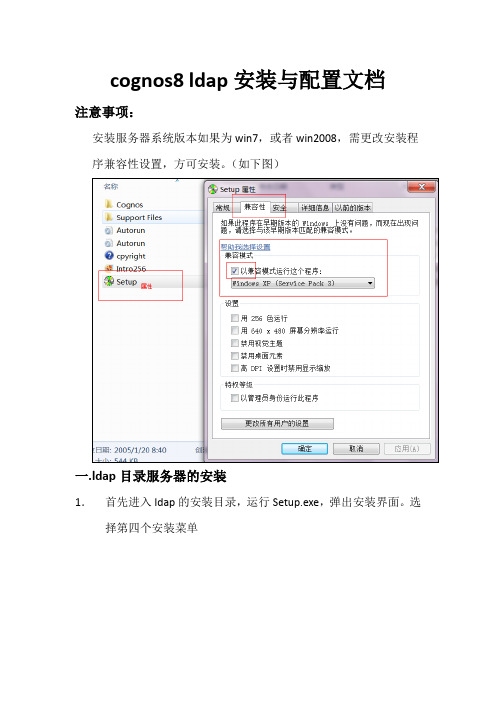

cognos8 ldap安装与配置文档

cognos8 ldap安装与配置文档注意事项:安装服务器系统版本如果为win7,或者win2008,需更改安装程序兼容性设置,方可安装。

(如下图)一.ldap目录服务器的安装1.首先进入ldap的安装目录,运行Setup.exe,弹出安装界面。

选择第四个安装菜单2.弹出安装界面后,一直next,直到下面界面出现。

这里需要输入机器名.DNS后缀名这样的形式。

然后点next3.可以一直按默认安装next,在选择安装目录时注意必须得安装在ntfs格式的硬盘上。

4.然后一直next,直到配置界面这两个配置界面不需要更改配置,一直next 。

5.直到出现下面的界面,这个时候需要更改端口,这个端口就是ldap的端口。

然后next。

6.然后到下面的界面,这个时候需要输入密码,密码为admin1234,然后next7。

然后next直到下面的界面,需要在次输入密码信息,同样输入admin12348。

然后进入下面界面,需要输入ldap管理端的端口,这里一般用默认值390,如果要另行设置得记住这个端口值。

10。

然后install,安装结束。

二.在cognos configuration配置ldap1.首先进入开始->程序->cognos8->tools->configurationmanager,打开它。

2.进入后,点击左上角的小电脑图标,打开当前配置信息。

4.展开左边菜单,如下图所示,点中general5.在右边的属性菜单设置中,配置信息如下图所示:6.然后再选中下图菜单位置可以参照57.配置完成后,单击下图所标示位置图标这个是用来检查配置信息是否正确的。

8.然后检查正确后,在单击下图所标示位置图标等待,这个过程比较长,是cognos往ldap里面写入基本用户信息。

成功后就可以在cognos configuration里面配置命名空间,这个在安装文档里面已有。

Win7 安装IBM Tivoli Directory Server(LDAP)步步截图

一、安装IBM Tivoli Directory Server 去IBM网站下载安装包

;

我的机器上已经安装了db2和was,所以只需要安装base包即可。

解开tds63-win-ia32-base:

进入tdsV6.3目录:

进入tds:

点击install_tds.exe开始安装:

选择中文后确定:

把密码都设成了password,好记,种子设置为123456789012,必须12位,否则出提示。

单击完成按钮后会弹出下面的窗口,若弹不出来可以去程序菜单里打开

通过点击Start/Stop按钮,在弹出的页面里启动Server和Administration Server.

二、部署IDSWebApp.war

去LDAP程序目录下面V6.3\idstools找到IDSWebApp.war,启动已经装好的WAS服务器,在应用程序里部署该应用,并启动,如下图:

在浏览器里输入该应用的url,如:http://wangxd:9080/IDSWebApp,将出现如下页面

输入用户名和密码:superadmin/secret,登录

在控制台中选择“控制台管理”“管理控制台服务器”,添加一个新的TDS Server。

windows ldap 组的基本标识名

windows ldap 组的基本标识名

“Windows LDAP 组的基本标识名”这句话的意思是Windows操作系统中LDAP(轻量级目录访问协议)组的基本标识或名称。

在Windows操作系统中,LDAP(Lightweight Directory Access Protocol)是用于访问目录服务(如Active Directory)的一种协议。

在Active Directory中,用户和组是存储在目录中的基本单位。

一个组(Group)是包含多个用户的逻辑集合,用于对一组用户进行权限管理。

在Windows的LDAP中,组的基本标识名通常被称为"Group DN"(Distinguished Name)。

这个标识名是唯一的,用于唯一地标识一个组。

总结来说,“Windows LDAP 组的基本标识名”是指Windows操作系统中LDAP组的基本唯一标识,通常称为"Group DN"。

这个标识名用于在LDAP 目录中唯一地标识一个组。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

一、安装准备

1、下载openldap for windows

2、下载JDK安装包;

3、下载LdapBrowser浏览工具

二、安装于配置OpenLDAP

1、安装OpenLDAP

双击OpenLDAP安装包,一路点击next,(路径选择可以自己设定eg.d:/OpenLDAP);

2、配置OpenLDAP

1)用记事本方式打开D:/OpenLDAP/slapd.conf,找到include ./schema/core.schema

在其后面添加:

include ./schema/cosine.schema

include ./schema/inetorgperson.schema

(如果需要的话,可以把其他的schema全部添加进来:

include ./schema/corba.schema

include ./schema/dyngroup.schema

include ./schema/java.schema

include ./schema/misc.schema

include ./schema/nis.schema

include ./schema/openldap.schema

)

2)下面我们做一个示例:在中国(cn)的tt公司添加一个系统管理员sa.

需要在slapd.conf 配置文件中,找到

su “dc=my-domain,dc=com”

rootdn “cn=Manager,dc=my-domain,dc=com”

把这两行改为

suffix “o=tt,c=cn”

rootdn “cn=Manager,o=tt,c=cn”

suffix 就是看自己如何定义了,后面步骤的 ldif 文件就必须与它定义了。

还要注意到这个配置文件中有一个rootpw secret,这个secret 是cn=Manager 的密码,以后会用到,不过这里是明文密码,你可以用命令:slappasswd -h {MD5} -s mysecret (“mysecret“是自定义的密码,可以随便设置)算出加密的密码{MD5}BsIZ5byDePOoo/g7S35GSQ== 替换配置中的secret。

3、启动OpenLDAP

CMD进入到d:/OpenLDAP下

1)启动OpenLDAP-slapd服务

slapd install OpenLDAP-slapd “OpenLDAP Directory Service” auto net start OpenLDAP-slapd

NOTE: the “slapd install” is only needed if you didn’t choose the “create NT service” option during installation.

2)启动OpenLDAP服务器

slapd –d 1

启动后出现如下图所示:

4、建立条目,编辑导入ldif文件

1) 新建一个 ldif(LDAP Data Interchanged Format) 文件(纯文本格式),例如 test.ldif,文件内容如下:

dn: o=tt,c=cn

objectClass: dcObject

objectClass: organization

o: tt

dc: com

dn: uid=sa, o=tt,c=cn

uid: sa

objectClass: inetOrgPerson

mail: ****************

userPassword: intec

labeledURI:

sn: sa-sn

cn: sa-cn

2) 执行命令:ldapadd -x -D “cn=manager,o=tt,c=cn” -w mysecret -f test.ldif

参数含义可以运行 ldapadd /? 命令来查看,这样我们已经成功导入组织

tt和一个用户-系统管理员(uid=sa)

另外,如果想删除我们导入的数据,可以先ctrl+c终止OpenLDAP,然后运行net stop OpenLDAP-slapd停止服务,删除data子文件夹下的内容即可。

三、安装JDK环境

1、双击JDK安装包,一路点击NEXT直到完成安装。

(注意选择路径,假设为:F:/JAVA)

2、右击桌面上[我的电脑]图标,在快捷菜单上点击[属性],打开[系统属性]

对话框,单击[高级],选择[设备管理器],打开下面的[环境变量]:

在[系统变量]中新建JAVA_HOME:

在[系统变量]中新建变量名classpath 变量值 .;f:\java\lib\dt.jar;f:\java\l ib\tools.jar;

选中[Path],单击[编辑]:

在[Path]的末尾加上(注意前面要有分号)f:\java\bin;

打开[开始]→[程序]→[附件]→[命令提示符],如下图检测环境变量设置情况:四、LdapBrowser浏览工具安装

解压LdapBrowser.rar压缩包,双击lbe.bat文件,弹出LDAP Browser窗口中默认会有一个OpenLdap_Localhost的链接,选edit,出现如下图:

点击Fetch DNs 按钮会匹配出我们前面设置的DN,password那填写我们步骤2-2)所设置的密码mysecret,SAVE—>>>Connect—>>>我们会看到相关信息。

五、OpenLDAP自动启动设置

1、新建TXT文档;

2、在.txt文档内输入以下内容:

@echo off

color 07

echo 正在启动HZCA-LDAP文件,请稍等......

cd /d C:\OpenLDAP

slapd -d 1

color 07

echo 启动失败!请重新启动OpenLDAP-slapd程序!输入启动指令:slapd -d 1

echo. & pause

3、更改.txt文档名为:OpenLDAP自启动.bat;

4、将“OpenLDAP自启动.bat”复制到“C:\Documents and Settings\All Users\「开始」菜单\程序\启动”下。