网络管理实验-网络管理实验一

实验1 目录、文件与用户权限管理

《Linux网络管理课程实验报告书》实验1 目录、文件与用户权限管理一、实验目的1.了解Linux的多用户、多任务的特征与使用方法。

2.掌握Linux bash shell的配置和测试方法。

3.熟练掌握Linux 的基础命令,包括目录与文件的操作、用户与群组操作、用户与文件关联的权限管理等。

二、实验环境Red Hat Linux计算机一台。

使用终端方式完成以下实验内容,建议使用窗口方式重复操作序列并比较效率和感觉。

三、实验内容1、目录与文件操作创建目录test并进入test创建目录d1进入d1新建文件tx1以vi打开tx1,输入内容“This is tx1.”,保存之并查看复制tx1为tx2重命名tx2为tx3以vi打开tx3,更改内容“This is tx3.”,保存之并查看退出d1运行步骤及运行结果为:复制d1为d2重命名d1为d4列出test的内容(包括子目录)运行步骤及运行结果为:创建目录d3进入d3新建文件tx3退出d3运行步骤及运行结果:将d2移入d3列出d3的内容(包括子目录)列出d3内,文件名包含 tx 的文件(包括子目录)运行步骤及运行结果为:删除d4内的tx1完整删除d4完整删除d3列出test的内容运行步骤及运行结果为:2、用户与群组操作新增用户u1,并为其设置口令//在以下权限实验中,将成为文件主新增用户u2,并为其设置口令//将成为文件主的同组成员查看新增用户信息查看新增群组信息运行步骤及运行结果为:输入cat /etc/passwd输入cat /etc/group3、用户与文件关联的权限管理3.0 文件共享性质分类与文件权限设置切换到用户u1,进入其主目录/home/u1以vi新建pub,输入内容“u1's share to all”,保存之并查看。

设置文件属性为rw-rw-rw-以vi新建prt,输入内容“u1's share to my group”,保存之并查看设置文件属性为rw-rw----以vi新建priv,输入内容“u1's secret”,保存之并查看设置文件属性为rw-------新建目录d_priv,查看并记录目录属性运行步骤及运行结果为:用ls -a -l查看属性:3.1 创建与使用公共目录切换到用户root新建目录/home/share将u1的pub移入share在u1的home(/home/u1),建立文件pub的硬链接u2:修改pub,保存之并查看。

网络管理与维护综合实训

实训报告学生姓名:学生班级:学生学号:2009年6月实训1 网络用户与资源管理实训2 企业级用户管理实训3 互联网应用服务管理实训4 邮件应用服务管理实训5 网络代理服务管理实训6VPN应用服务实训7网络安全地监控与维护版权申明本文部分内容,包括文字、图片、以及设计等在网上搜集整理。

版权为张俭个人所有This article includes some parts, including text, pictures, and design. Copyright is Zhang Jian's personal ownership.用户可将本文的内容或服务用于个人学习、研究或欣赏,以及其他非商业性或非盈利性用途,但同时应遵守著作权法及其他相关法律的规定,不得侵犯本网站及相关权利人的合法权利。

除此以外,将本文任何内容或服务用于其他用途时,须征得本人及相关权利人的书面许可,并支付报酬。

Users may use the contents or services of this article for personal study, research or appreciation, and other non-commercial or non-profit purposes, but at the same time, they shall abide by the provisions of copyright law and other relevant laws, and shall not infringe upon the legitimate rights of this website and its relevant obligees. In addition, when any content or service of this article is used for other purposes, written permission and remuneration shall be obtained from the person concerned and the relevant obligee.转载或引用本文内容必须是以新闻性或资料性公共免费信息为使用目的的合理、善意引用,不得对本文内容原意进行曲解、修改,并自负版权等法律责任。

网络管理与配置实习报告

网络管理与配置实习报告网络管理与配置实习报告学院:经济管理学院专业:信管102姓名:杨永学号:2010000654201目录一、前言 (3)二、实习时间 (3)三、实习地点 (3)四、实习内容 (3)实验一网线的制作与IP配置 (3)实验二Windows账户与访问控制 (6)实验三COMNET III仿真软件的认识及使用 (6)试验四Internet服务器配置 (7)实验五了解一个组网实3例 (9)实验六基本设置和网络命令 (9)五、实习心得六、教师评语4一、前言这学期,计算机网络作为一个重点的科目在学习,经过一个学期的学习,接近尾声的最后三个周的时间内,我们就进行了网络配置实习课的进行现在计算机网络和因特网发展非常的迅速,计算机网络正在以惊人的速度覆盖着全球的各个角落,如今时代已经成为计算机时代,作为当代的大学生,我们必须掌握好计算机网络知识,在前十五周的学习时间里面,最主要的就是以理论为主,但是光光只有理论是万万不行的,还是要有真正实习的机会,来真正动手做一些东西,这个才是最主要的。

二、实习时间2012.12.24-2013.1.11共三周三、实习地点5中原工学院南区2号实验楼208四、实习内容实验总共分为七个实验,每个实验都有其自己的价值所在,内容如下:实验一:网线的制作与IP配置一、制作网线之前需要准备压线钳和测试仪。

压线钳是用来剥外皮制作步骤如下:1、网线剥皮:将4对线芯分别解开、理顺、扯直,然后按照EIA/TIA568A 标准排齐,EIA/TIA56标准排列方式是:白绿、绿、白橙、蓝、白蓝、橙、白棕、棕2、用压线钳的剪线刀口把线芯顶部裁剪整齐3、网线插入水晶头:要将水晶头有塑6料弹簧的一面向下,有针脚的一方向上,使有针脚的一端远离自己,有方型孔的一端对着自己。

这样一来,最左边的就是第1脚,最右边的就是第8脚。

插入的时候需要缓缓用力把8条线芯同时沿水晶头内的8个线槽插入,一直插到线槽顶端。

网络管理实验一_SNMPMIB信息的访问

实验一 SNMP MIB信息的访问一、实验目的本实验的主要目的是学习SNMP服务在主机上的启动与配置,以及用MIB浏览器访问SNMP MIB对象的值,并通过直观的MIB-2树图加深对MIB被管对象的了解。

二、实验内容1、SNMP服务在主机上的启动和配置;2、分析MIB-2树的结构;3、通过get、getNext、set、trap几种操作访问MIB对象的值。

三、实验仪器PC、AdventNet MIB浏览器。

四、实验步骤1、步骤一1)在本地主机上启动SNMP服务并配置共同体。

控制面板->管理工具->服务,找到SNMP service和SNMP trap service(若列表中不存在此服务,则用系统盘安装)并将其启动(右键列表中或双击打开的对话框中);在SNMP service属性对话框中配置团体名(默认为public);(1)安装SNMP组件(2)在SNMP service属性对话框中配置团体名(默认为public)2、步骤二1)配置MIB浏览器单击“开始”→“所有程序”→“AdventNet SNMP Utilities”→“MibBrowser”启动MIB浏览器,如下图。

可在“Host”文本框中输入被监测主机的IP地址,此处默认用户正在使用的主机为被监测主机,保持默认值不变即可。

在“Community”文本框中配置SNMP服务团体名称,默认为public。

SNMP的端口号位161。

2)观察左侧结构面板中MIB树图结构;3)访问MIB对象在左侧结构面板中选择要访问的MIB对象,单击使其凸显,然后用鼠标单击工具栏中的get按钮和getNext按钮(或菜单栏中Operations下的Get和GetNext,或快捷键Ctrl+G 和Ctrl+N)。

(1)单击sysDescr使其凸显,然后用鼠标单击工具栏中的get按钮和getNext按钮(2)读取被管系统(本主机)的系统名称访问MIB树的叶子节点{iso(1)org(3)dod (6)internet(1)mgmt(2)mib-2(1)system(1)sysName(5)}。

网络用户管理实验报告(3篇)

第1篇一、实验目的本次实验旨在让学生了解网络用户管理的概念、方法和技术,掌握Linux系统中用户和用户组的管理方法,熟悉图形界面和命令行界面操作,并能根据实际需求进行用户和用户组的管理,提高网络管理员的工作效率。

二、实验环境1. 操作系统:Linux2. 网络设备:路由器、交换机、PC等3. 实验软件:Linux操作系统、网络管理工具等三、实验内容1. 用户和用户组的概念用户:在Linux系统中,用户是指可以登录系统并使用系统资源的实体。

每个用户都有一个唯一的用户名和密码,以及对应的UID(用户标识符)。

用户组:用户组是一组具有相同权限的用户集合。

每个用户可以属于一个或多个用户组,通过用户组可以简化权限管理。

2. 用户和用户组的管理方法(1)图形界面管理1)登录Linux系统,进入图形界面。

2)打开“系统管理”菜单,选择“用户和组”。

3)在用户和组管理界面,可以查看、添加、删除、修改用户和用户组。

(2)命令行界面管理1)登录Linux系统,进入命令行界面。

2)使用以下命令进行用户和用户组的管理:a. 添加用户:`useradd [选项] 用户名`b. 删除用户:`userdel [选项] 用户名`c. 修改用户密码:`passwd [选项] 用户名`d. 查看用户信息:`id [选项] 用户名`e. 添加用户组:`groupadd [选项] 组名`f. 删除用户组:`groupdel [选项] 组名`g. 查看用户组信息:`groupmod [选项] 组名`3. 实验步骤(1)在Linux系统中创建一个名为“testuser”的新用户,并设置密码。

(2)将“testuser”添加到“testgroup”用户组中。

(3)修改“testuser”的密码。

(4)查看“testuser”和“testgroup”的信息。

(5)删除“testuser”和“testgroup”。

四、实验结果与分析1. 成功创建了名为“testuser”的新用户,并设置了密码。

实验一常见网络命令的使用

实验一常见网络命令的使用在现代计算机网络中,网络命令是进行网络管理和故障排除的重要工具。

本实验将介绍几个常见的网络命令,包括ping、tracert、ipconfig、nslookup和netstat,并详细说明它们的使用方法和功能。

一、Ping命令1. 语法:ping [选项] 目标主机2. 功能:ping命令用于测试网络连接的可达性和延迟。

它通过发送一个ICMP请求包到目标主机,并等待目标主机返回一个ICMP响应包,来判断目标主机是否可达。

3.使用示例:- ping 192.168.1.1: 测试与本地网络路由器的连接可达性。

二、Tracert命令1. 语法:tracert [选项] 目标主机2. 功能:tracert命令用于跟踪数据包在网络中的路径。

它通过发送一系列的UDP数据包到目标主机,并收集每个中间路由器的IP地址,以确定数据包的具体路径。

3.使用示例:- tracert 192.168.1.1: 跟踪访问本地网络路由器的网络路径。

三、Ipconfig命令1. 语法:ipconfig [选项]2. 功能:ipconfig命令用于查看和配置本地网络接口的IP地址、子网掩码、默认网关等信息。

3.使用示例:- ipconfig: 显示当前本地网络接口的IP配置信息。

- ipconfig /renew: 更新本地网络接口的IP地址。

四、Nslookup命令1. 语法:nslookup [选项] 主机名2. 功能:nslookup命令用于查询域名的IP地址和反向解析IP地址的域名。

3.使用示例:- nslookup 192.168.1.1: 反向解析本地网络路由器的IP地址。

五、Netstat命令1. 语法:netstat [选项]2. 功能:netstat命令用于显示网络统计信息,包括当前网络连接、路由表、接口统计信息等。

3.使用示例:- netstat -a: 显示所有当前的网络连接和监听端口。

网络设备管理与配置实验指导书

编者:任澎教研室年月目录实验一:认识路由器 (3)实验二路由器使用入门 (4)实验三路由器的基本配置与静态路由 (6)实验四RIP 路由协议的配置 (10)实验五单区域OSPF路由协议的配置 (16)实验六多区域OSPF路由协议的配置 (19)实验七EIGRP路由协议的配置 (22)实验八访问控制列表(ACL的配置 (25)实验九广域网链路的配置 (28)实验十交换机的基本配置与VLAN划分 (31)实验十一单臂路由 (34)实验十二NAT. (36)实验一:认识路由器1、实验目的(1) 了解路由器外部结构,明确路由器内部组成;(2) 掌握连接路由器的方法;2、实验设备安装Windows2003操作系统的PC机一台,路由器一台3、实验步骤(1) 观察路由器外观常见接口:Con sole 口以太网接口( Ethernet )广域网接口主要内部组件:CPURAM/DRAMFlash MemoryNVRAMROM接口(2) 连接路由器连接计算机(把路由器的Con sole接口通过反转线的转接头和计算机串口连接)。

启动超级终端通信程序,配置正确信息(路由器的Console 口默认波特率是9600)。

第一次启动或NVRAM中不存在配置文件时,路由器进入setup模式。

4、完成实验报告5、思考练习路由器内部组件RAM/DRAM Flash Memory、NVRAM ROM勺作用?实验二路由器使用入门1.实验目勺(1)掌握路由器工作模式(2)掌握路由器基本配置命令2.实验设备安装Windows2003操作系统的PC机一台,路由器一台3.实验步骤(1)路由器两种基本工作模式用户模式:查看路由器状态特权模式:更改配置,查看所有信息用户模式:Router>Router ——路由器名;> ——代表用户模式用户模式a特权模式:enable特权模式a用户模式:disableRouter>enableRouter#Router#disableRouter>基本配置:Router>enable // 进入特权模式Router#config terminal // 进入全局配置模式Router(config)#hostname R1 // 更改路由器名称R1(config)#enable password 1234 // 设置路由器进入特权模式的密码R1(config)#interface f0/0 // 进入f0/0 接口IP R1(config-if)#ip address 192.168.81.254 255.255.255.0 // 给所进入的接口设置地址R1(config-if)#end // 退出到特权模式,也可以使用两次exitR1#show interface // 查看路由器所有端口状态R1#show interface f0/0 // 查看制定端口状态R1#show running-config // 查看路由器运行状态R1#show running-config // 查看路由器开机配置状态注意:1、命令可以使用简写2、了解?和Tab 键的使用实验三路由器的基本配置与静态路由1、实验目的(1)掌握路由器的基本管理特性(2)学习路由器配置的基本指令(3)配置静态路由的相关指令(4)理解路由表。

(完整word版)计算机网络管理实验报告

计算机网络管理实验报告作者: 孙玉虎学号:914106840229学院(系):计算机科学与工程学院专业: 网络工程题目: SNMP报文和MIB指导教师陆一飞2016年 12 月目录第一部分:SNMP报文的抓取与分析 (3)1.实验目的 (3)2.实验环境 (3)3.实验内容 (3)4.实验思路 (4)5.实验具体过程 (4)准备工作 (4)报文抓取 (8)报文分析 (10)第二部分:MIB的了解 (13)1.实验目的 (13)2.实验环境 (13)3.实验内容 (13)4.实验思路 (14)5.实验具体过程 (14)准备工作 (14)查看MIB组成结构 (14)了解MIB中变量、成员 (16)MIB的基本操作(GET) (17)第三部分:实验总结与体会 (18)实验出错的地方和解决方案 (18)实验总结 (19)第一部分:SNMP报文的抓取与分析1. 实验目的●熟悉SNMP报文格式●熟悉SNMP的基本操作2. 实验环境●系统环境两台机器均为windows 10系统●网络拓扑两台机器通过网线直连●实验工具Snmputil 和wireshark3. 实验内容●SNMP报文(get-next-request)格式抓取●SNMP报文(get-next-request)分析4. 实验思路●SNMP环境的配置一、在两台电脑上安装SNMP二、在两台电脑上配置SNMP三、测试SNMP●SNMP报文的抓取一、在一台电脑上发送SNMP报文二、在另外一台电脑上使用wireshark工具获取●SNMP报文的分析一、在Wireshark上提取SNMP报文二、对SNMP报文进行分析5. 实验具体过程准备工作一、在主机1上安装软件Wireshark,在主机2上安装软件snmputil,并关闭两台机器的防火墙二、在两台电脑上安装SNMP功能打开启动或关闭Windows功能,选择简单网络管理协议工具,点击确定。

安装过程中需要使用snmp的安装包。

实验一:组建小型局域网

实验一:组建小型局域网

实验一:组建小型局域网

一、实验目的

本实验旨在通过组建小型局域网,实践计算机网络的基本概念与配置技术,加深对网络通信的理解,并能够掌握网络设备的配置与管理。

二、实验材料

⒈若干台计算机设备(至少两台,包括个人电脑、笔记本电脑等)

⒉交换机(一台)

⒊网线(适量)

三、实验步骤

⒈确定网络拓扑结构

网络拓扑结构决定了计算机设备之间的连接方式和传输路径。

根据实验需求和设备数量,可以选择星型、环型、总线型等拓扑结构,本实验以星型拓扑结构为例。

⒉配置IP地质

每台计算机需要配置独立的IP地质,确保能够进行正常的网络通信。

⒊连接计算机设备

使用网线将计算机设备与交换机连接起来,确保物理连通。

⒋配置交换机

根据实验需求,对交换机进行初始化配置,如设定VLAN、端口分组等,确保交换机能够正常工作。

⒌进行网络测试

通过ping命令或其他网络测试工具,测试不同计算机设备之间的网络连通性和通信质量,确保小型局域网的正常运行。

四、实验注意事项

⒈操作前确保计算机设备和交换机处于正常工作状态。

⒉操作过程中注意处理网络设备和网线,避免造成设备损坏或人身安全问题。

⒊实验中遇到问题及时记录并寻求解决方案,不断总结实践经验。

五、附件

本文档不涉及附件。

六、法律名词及注释

(在此提供法律名词及相应的注释,例如:IP地质——Internet Protocol address,是分配给计算机在网络中进行通信时使用的数字标识符。

)。

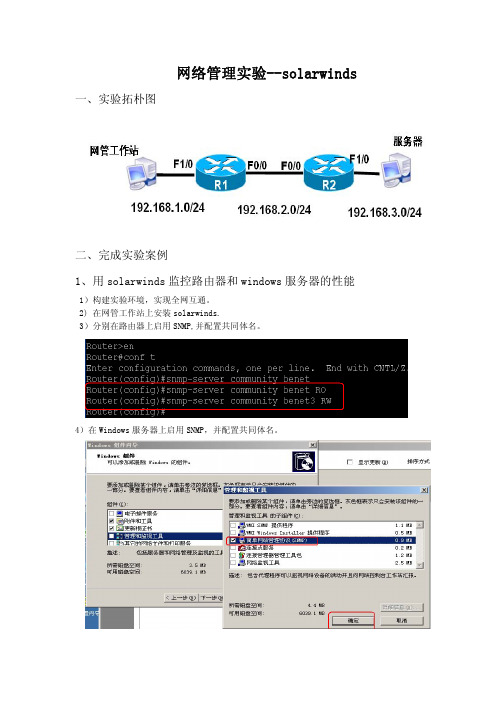

网络管理实验-solarwinds

网络管理实验--solarwinds 一、实验拓朴图

二、完成实验案例

1、用solarwinds监控路由器和windows服务器的性能

1)构建实验环境,实现全网互通。

2) 在网管工作站上安装solarwinds.

3)分别在路由器上启用SNMP,并配置共同体名。

4)在Windows服务器上启用SNMP,并配置共同体名。

5)在solarwinds打开Network Performance Monitor,监视被管设备性能。

2、用solarwinds SNMP Trap Receiver工具接受链路告警信息。

1)在路由器上配置链路通断Trap事件

2)在Sloarwinds打开SNMP Trap Receiver工具

3)断开R2的F1/0接口,验证是否收到告警信息。

4)在网管机上看到如下信息。

3、用solarwinds Cisco Tools工具下载上传路由器的配置。

1)下载R2路由器的配置文件

2)用写字板打开下载的配置文件

3)修改配置文件,也就是修改配置。

4)上传配置文件,让修改的配置生效。

5)在路由器的查看是否生效。

网络管理实验报告心得

一、实验背景随着信息技术的飞速发展,网络已经成为现代社会生活中不可或缺的一部分。

网络管理作为保障网络正常运行的重要环节,其重要性日益凸显。

为了提高自己的网络管理技能,我参加了本次网络管理实验课程。

通过一系列实验,我对网络管理有了更加深入的了解和认识。

二、实验目的1. 掌握网络管理的基本概念和原理;2. 熟悉网络管理工具的使用;3. 提高网络故障排查和解决能力;4. 培养团队协作和沟通能力。

三、实验内容本次实验主要包括以下内容:1. 网络管理概述:了解网络管理的定义、目标、原则和方法;2. 网络管理工具:学习使用网络管理工具,如SNMP、MIB、NetFlow等;3. 网络监控:掌握网络监控的基本方法,如性能监控、流量监控等;4. 网络故障排查:学习网络故障排查的步骤和技巧;5. 实验项目:完成网络配置、故障排查、性能优化等实验项目。

四、实验过程1. 理论学习:通过查阅资料、课堂讲解等方式,掌握网络管理的基本知识和技能;2. 实验操作:在实验室环境中,按照实验指导书进行操作,完成实验项目;3. 团队协作:在实验过程中,与团队成员共同讨论、解决问题,提高团队协作能力;4. 反思总结:实验结束后,对实验过程和结果进行总结,分析实验中存在的问题,并提出改进措施。

五、实验心得1. 网络管理的重要性:通过本次实验,我深刻认识到网络管理在保障网络正常运行、提高网络性能、降低网络故障率等方面的重要作用。

作为一名网络管理人员,必须具备扎实的网络管理知识和技能。

2. 网络管理工具的使用:实验中,我学习了多种网络管理工具的使用,如SNMP、MIB、NetFlow等。

这些工具可以帮助我们更好地监控网络状态、分析网络流量、定位网络故障。

在实际工作中,熟练掌握这些工具将大大提高工作效率。

3. 网络监控:网络监控是网络管理的重要组成部分。

通过性能监控和流量监控,我们可以及时发现网络异常,预测网络发展趋势,为网络优化提供依据。

重庆理工网络管理实验一 MIBbrowser

重庆理工大学计算机学院实验报告书课程名称:《计算机网络管理》实验题目:实验一实验名称:配置SNMP服务、熟悉MIB班级:学号:姓名:实验一SNMP服务的配置MIB成员的掌握一、实验目的1.SNMP服务在主机上的启动和配置2.MIB-2树图的结构3.用MIB浏览器访问SNMP MIB对象的值二、实验环境局域网,Windows server 2003,MIBbrowser三、实验步骤1. Windows环境下SNMP服务的安装2. SNMP网管代理设置3. SNMP Trap Service服务设置4. MIBBrowser的熟悉5.利用MIBBrowser获取变量实例6.完成实验报告四、实验内容1. 安装SNMP服务(截图)2. 配置SNMP代理服务(截图)3. 配置SNMP Trap Service服务(截图)4. 在cmd.exe 中使用netstat -a 命令查看本机端口连接情况,对结果进行截图。

并在MIBBrowser中对UDP组tcpConnTable 进行遍历,写出各对象实例的名称,OID和值。

cmd.exe结果截图:5. 在cmd.exe 中使用netstat -n 命令查看本机路由表情况,对结果进行截图。

并在MIBBrowser中对IP组ipRouteTable进行遍历,写出各对象实例的名6. 在MIBBrowser中对ICMP组进行遍历。

在cmd.exe 中对其他主机进行ping命令。

再次在MIBBrowser中对ICMP组进行遍历。

对比两次结果中对象7. 利用MIBBrowser 对系统组(system)各成员的实例进行获取,附上结果并。

北邮网络管理实验报告 实验一 基本网络测试工具的使用

信息与通信工程学院网络管理实验报告专业信息工程班级 2013211124姓名曹爽学号 2013210640实验一基本网络测试工具的使用一、实验目的本实验的主要目的是熟练掌握操作系统自带的基本网络测试工具,包括状态监视、流量监视和路由监视。

二、实验要求1. Windows NT(2000)环境下网络状态监视工具的使用,包括Ipconfig、ping;2. Windows NT(2000)环境下网络流量监视工具的使用,包括ping;3. Windows NT(2000)环境下网络路由监视工具的使用,包括netstat、arp、traceroute/tracert。

三、实验工具Windows NT(2000)平台四、实验步骤1.熟悉命令行输入界面打开cmd界面如下图所示。

2.IP地址查询和MAC地址的解析工具的使用ipconfig/all命令可以显示网卡的基本配置参数,结果如下。

可以找到目前使用的无线网络WLAN 3,查看相关信息。

ipconfig/release命令结果如下,释放网卡的DHCP配置参数和当前使用的IP 地址,可以看到WLAN 3的IP地址和子网掩码都消失了,只剩IPV6地址。

ipconfig/renew之后,网卡配置参数被更新,又建立了连接,ip地址和子网掩码又重新配置了。

通过arp-a命令查看ip地址和mac地址对应情况如下。

3.网络状态测试工具的使用ping命令用于测试网络的连通性,结果如下。

tracert命令用于显示数据包到达目标主机所经过的路径,结果如下。

pathping命令用于显示连接到远程网关的路由信息,结果如下。

nslookup指令可以应用默认的DNS服务器根据IP地址查询域名,结果如下。

4.网络安全测试工具的使用netstat -e -s指令用于显示以太网的统计信息和所有协议的统计信息,结果如下。

nbtstat-c命令显示本地计算机NetBIOS名称缓存内容,结果如下。

网络实验实验一原理和步骤

原理一. 交换机管理方式交换机管理可分为带外管理与带内管理两种方式。

带外管理指通过交换机的Console口进行管理,带内管理是指通过Telnet、Web等其它方式进行的管理。

下面就对常用的几种管理方式进行介绍:1. 通过Console口配置第一步:如下图所示,建立本地配置环境,只需将微机(或终端)的串口通过配置电缆与以太网交换机的Console口连接。

图1-1-1 通过Console口配置交换机第二步:在微机上运行超级终端程序(开始->程序->附件->通信->超级终端)。

设备终端通信参数:波特率为9600b/s、8位数据位、1位停止位、无校验和无流量控制。

单击“确定”按钮进入下一步。

第三步:如果已经将线缆按要求连接好,并且交换机已经启动,此时按Enter键,将进入交换机的用户视图;否则启动交换机,超级终端会自动显示交换机的整个启动过程。

第四步:键入命令,配置以太网交换机或查看以太网交换机的运行状态。

需要帮助可以随时键入“?”。

2. 通过Telnet配置如果用户已经通过Console口正确配置以太网交换机某VLAN接口的IP地址,并已指定与终端相连的以太网端口属于该VLAN,这时就可以利用Telnet登录到以太网交换机,然后对以太网交换机进行配置。

在通过Telnet登录以太网交换机之前,需要通过Console口在交换机上配置欲登录的Telnet用户名和认证口令。

3. 通过Web配置如果用户已经通过Console口正确配置以太网交换机某VLAN接口的IP地址,并已指定与终端相连的以太网端口属于该VLAN,这时就可以利用Web登录到以太网交换机,然后对以太网交换机进行配置。

在通过Web登录以太网交换机之前,需要通过Console口在交换机上配置欲登录的Web用户名和认证口令。

4. 通过专用的管理软件对一些交换机设备厂商来说,其在提供硬件设备的基础上,也会提供相应的管理软件,如华为3Com的Quidview管理软件,对其设备进行综合的管理,如锐捷会提供StarView相关软件来进行设备的统一管理,利用这些管理平台,可以有效的对设备厂商旗下的设备进行综合管理,这将大大减少因设备的多样性而造成的设备管理方式不统一和管理不便的问题。

网管实训报告

一、实训背景随着信息技术的飞速发展,网络已成为企业、学校、家庭等各个领域不可或缺的基础设施。

为了提高学生的网络管理能力,我们学院特开设了网络管理实训课程。

通过本次实训,我们深入了解了网络管理的理论知识,并掌握了实际操作技能。

二、实训目的1. 熟悉网络管理的基本概念和体系结构。

2. 掌握网络管理工具的使用方法。

3. 学会故障排查和系统维护的基本技能。

4. 提高团队协作和沟通能力。

三、实训内容本次实训主要分为以下几个部分:1. 网络管理概述- 网络管理的定义和作用- 网络管理的体系结构- 网络管理协议2. 网络设备配置与管理- 路由器配置与管理- 交换机配置与管理- VPN配置与管理3. 网络监控与故障排查- 网络监控工具的使用- 故障排查流程与方法- 常见网络故障及解决方法4. 系统维护与优化- 操作系统维护与优化- 数据备份与恢复- 网络安全策略5. 实战演练- 网络设备配置与调试- 故障排查与修复- 系统维护与优化四、实训过程1. 理论学习在实训初期,我们通过课堂讲解、阅读教材等方式,系统地学习了网络管理的理论知识。

掌握了网络管理的基本概念、体系结构、协议等内容。

2. 实践操作在理论学习的基础上,我们开始进行实践操作。

在实验室环境下,我们分组进行网络设备的配置与管理、网络监控与故障排查、系统维护与优化等实际操作。

3. 团队协作在实训过程中,我们学会了团队协作的重要性。

在完成各项任务时,我们分工合作,互相学习,共同解决问题。

4. 总结与反思在实训结束后,我们对所学知识进行了总结与反思,查找自己在实训过程中的不足,为今后的学习和工作打下坚实基础。

五、实训成果通过本次实训,我们取得了以下成果:1. 掌握了网络管理的基本理论和操作技能。

2. 提高了故障排查和系统维护的能力。

3. 增强了团队协作和沟通能力。

4. 培养了严谨的工作态度和良好的职业素养。

六、实训体会1. 理论与实践相结合是学习网络管理的关键。

【实验】北京邮电大学网络管理实验报告一

【关键字】实验信息与通信工程学院网络管理实验报告专业:班级:姓名:学号:实验一基于Windows 平台的基本网络测试工具实验一、实验目的本实验的主要目的是熟练掌握操作系统自带的基本网络测试工具,包括状态监视、流量监视和路由监视。

熟练掌握Windows操作系统自带的基本网络测试工具,包括IP地址查询、MAC地址解析、网络状态测试、网络安全测试等工具。

二、实验内容1、Windows NT(2000)环境下网络状态监视工具的使用,包括Ipconfig、ping;2、Windows NT(2000)环境下网络流量监视工具的使用,包括ping;3、Windows NT(2000)环境下网络路由监视工具的使用,包括netstat、arp、traceroute/tracert。

三、实验环境Microsoft Windows XP操作系统四、实验步骤1.测试并总结ipconfig、arp、ping、tracert、netstat的作用。

ipconfig显示所有当前的TCP/IP网络配置值、动态主机配置协议(DHCP)和域名系统(DNS)设置。

使用不带参数的ipconfig,将只显示简单的IP配置信息,包括IP 地址、子网掩码、默认网关。

ARP协议即地址解析协议,是TCP/IP协议族中的一个重要协议,用来确定对应IP地址的物理地址,即MAC地址。

用arp命令可以查看本地计算机或另一台计算机的ARP高速缓存中的当前内容,以及用来将IP地址和网卡MAC地址进行绑定等。

ping命令是网络中广泛应用的命令,在网络不通或传输不稳定时,管理员都会使用ping 命令测试网络的连通性。

Ping命令内置于Windows系统的TCP/P协议中,它使ICMP会送请求与会送应答报文。

通过ping可以获得每个数据包的发送和接收的往返时间,并报告无响应数据包的百分比,对确定网络是否正确连接、网络连接的状况非常有用。

(1)tracert 命令用来显示数据包到达目标主机所经过的路径,当网络出现故障时,可以用来确定出现故障的具体位置,找出在经过哪个路由时出现了问题,从而使网络管理人员缩小排查范围。

计算机网络管理实验报告

计算机网络管理实验报告

实验目的:

本次实验旨在掌握计算机网络管理的基本原理和方法,以及学习使用网络管理工具来监控和维护网络系统的运行状态,提高网络的可靠性和安全性。

实验内容:

1. 学习网络管理的基本概念和原理;

2. 熟悉网络管理工具的使用方法;

3. 进行网络性能监测和故障排除;

4. 分析和总结网络管理实验结果。

实验步骤:

1. 网络管理基本原理学习:通过阅读相关教材和资料,了解网络管理的定义、分类、作用和原则等基本概念。

2. 网络管理工具学习:掌握常见的网络管理工具如Wireshark、Zabbix等的使用方法,包括安装、配置和操作步骤。

3. 网络性能监测:利用网络管理工具对网络进行性能监测,包括带宽利用率、延迟、丢包率等指标的检测和分析。

4. 网络故障排除:通过分析网络管理工具的监测结果,找出网络故障的原因并进行相应的处理和修复。

5. 实验总结:对实验过程中遇到的问题和解决方法进行总结,提出改进建议,为今后网络管理工作提供参考。

实验结果:

通过本次实验,我深刻理解了网络管理的重要性和必要性,掌握了一定的网络管理基本技能和工具的使用方法。

在实验中,我成功监测并解决了网络中出现的性能问题,提高了网络的可靠性和安全性。

同时,通过实验总结,我进一步完善了自己的网络管理知识体系,为今后的网络管理工作打下了坚实的基础。

结论:

网络管理是计算机网络运行维护的关键环节,只有有效地进行网络管理,才能保证网络系统的正常运行和安全稳定。

通过本次实验,我对网络管理有了更深入的了解,相信在今后的学习和工作中能更好地运用网络管理知识,提升自己的技能水平。

计算机网络管理实验报告

计算机网络管理实验报告篇一:计算机网络管理实验报告计算机网络管理实验报告指导老师:实验1网络配置与网络管理系统的使用实验结果分析: 1. 构建实验网络环境参照下图描述的网络拓扑构建实验网络环境。

(注意计算机与路由器是用交叉线相联,而路由器和交换机、交换机和计算机用直通线相联)以太网口0:以太网口1:IP地址)交换机安图4 实验网络拓扑结构2. 配置各设备的网络参数并启用网管功能:为了配置路由器或交换机,用配置串口线将计算机的COM口与网络设备的Console口相连,然后运行超级终端软件(端口设置需还原为默认值)。

(1) 配置Cisco 2950交换机 1、配置IP地址两层交换机在转发数据时是不需要IP地址的,但为了交换机要能够被网管,要给它标识一个管理IP地址,默认情况下CISCO交换机的VLAN 1为管理VLAN,为该管理VLAN 配上IP 地址,交换机就可以被网管了。

命令如下: a、进入全局模式: Switch> enablePassword: cs608 (如果需要密码的话) Switch# configure terminalb、进入VLAN 1接口模式: Switch(config)#interface vlan 1c、配置管理IP地址: Switch(config-if) #ip address 如果当前VLAN 1不是管理VLAN ,只需将上面命令的vlan(显示所有VLAN的信息:的号码换成管理VLAN 的号码即可。

Switch#show vlan brief)2、打开SNMP协议a、退入到全局配置模式: Switch(config-if)#exitb、配置只读的Community,一般设备默认的只读Community名为public Switch(config)#snmp-server community public roc、配置可写的Community,一般设备默认的可读可写Community名为private Switch(config)#snmp-server community private rw(注意:前面SNMPc7管理站安装时设置的Community名为public,因此管理站对此设备具有的管理权限为只读。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

实验报告

一、目的(本次实验所涉及并要求掌握的知识点)

使用wireshark了解网络协议截取各种网络封包,分析网络封包的详细信息。

二、实验内容与设计思想

1、安装wireshark和winPcap程序;

2、设置抓包过虑器,学会Wireshark的使用方法;

3、抓包分析

实验题1)验证TCP三次握手建立连接时三次握手工作过程。

实验题2)分析并验证ARP协议数据单元的格式。

实验题3)使用PING命令解读ICMP包格式(选做)。

实验题4)分析DNS解析数据包(选做)。

三、实验使用环境(本次实验所使用的平台和相关软件)

平台:Win10

软件:Wireshark

四、实验步骤和调试过程(实验步骤、测试数据设计、测试结果分析)

一、验证TCP三次握手建立连接时三次握手工作过程

第一次握手,客户端发了个连接请求消息到服务端,服务端收到信息后知道自己与客户端是可以连接成功的,但此时客户端并不知道服务端是否已经接收到了它的请求,所以服务端接收到消息后的应答,客户端得到服务端的反馈后,才确定自己与服务端是可以连接上的,这就是第二次握手。

客户端只有确定了自己能与服务端连接上才能开始发数据。

所以两次握手肯定是最基本的。

看到这里,你或许会问,那么为什么需要第三次握手呢?我们来看一下,假设一下如果没有第三次握手,而是两次握手后我们就认为连接成功了,那么会发生什么?第三次握手是为了防止已经失效的连接请求报文段突然又传到服务端,因而产生错误。

二、分析并验证ARP协议数据单元的格式。

下面是一个ARP请求报文的格式:

可以看到MAC帧的目的MAC为广播地址,源MAC为请求者的MAC地址,协议的类

型是0x0806.

在ARP请求报文中,Hardware type 位0x0001位以太帧。

Protocal type 为0x0800位i。

Hard size 为6字节Protocal size 为4 字节。

请求类型为0x0001,为ARP请求报文。

源地址,源ip,目的ip如上所示,可以看见在请求报文中,目的MAC为空。

下面是ARP的响应报文的格式:

前面的都一样,在这里就不说了。

MAC帧的地址,变成了单播的地址。

同样可以看到源MAC换成了刚才请求的ip的MAC,源ip为刚才请求的ip。

目的ip,MAC为刚在请求者的ip和MAC。

请求类型变成了0x0002,位ARP响应报文。

五、实验小结(实验中遇到的问题及解决过程、实验中产生的错误及原因分析、实验体会和收获)

1、在用wireshark的时候,要选对网络,我一开始用的时候没有选对网络,导致连接上了一个局域网,没有产生数据,我还以为是版本问题还是什么,后来才发现要选对网络。

2、当产生大量数据包不便于分析时,要正确用好过滤工具。

最基本的方式就是在窗口顶端过滤栏输入并点击Apply(或按下回车)。

例如,输入“dns”就会只看到DNS报文。

输入的时候,Wireshark会帮助自动完成过滤条件。

也可以点击Analyze菜单并选择Display Filters来创建新的过滤条件。

另一件很有趣的事情是你可以右键报文并选择Follow TCP Stream。

你会看到在服务器和目标端之间的全部会话。

关闭窗口之后,你会发现过滤条件自动被引用了——Wireshark显示构成会话的报文。