动态NAT地址转换配置

华为Router动态NAT地址转换配置

华为Router动态NAT地址转换配置华为Router 动态NAT地址转换配置友⼈a笔记 2018-06-19 11:01:13 27479 收藏 63分类专栏: # 防⽕墙⽂章标签:华为 nat版权防⽕墙专栏收录该内容15 篇⽂章0 订阅订阅专栏⼀、组⽹需求:某公司A部门和B部门的私⽹⽤户和互联⽹相连,路由器上接⼝GigabitEthernet0/0/0的公⽹地址为202.169.10.1/24,对端运营商侧地址为202.169.10.2/24。

A部门允许使⽤公⽹IP地址⽐较多(202.169.10.100~202.169.10.200),所以使⽤no-pat转换⽅式(只转换数据包的IP地址,并不使⽤端⼝号)的NAT⽅式替换A部门内部的主机地址(⽹段为192.168.20.0/24),访问因特⽹。

B部门允许使⽤公⽹IP地址⽐较少(202.169.10.201~202.169.10.202),所以使⽤pat转换⽅式(同时转换数据包中的IP地址和端⼝号)的NAT替换B区内部的主机地址(⽹段为10.0.0.0/24),访问因特⽹。

1、⽹络拓扑2、配置思路配置接⼝IP地址、缺省路由和在WAN侧接⼝下配置NAT Outbound,实现内部主机访问外⽹服务功能。

⼆、操作步骤1、配置A、B部门主机IP地址,⽹关分别是192.168.20.1、10.0.0.12、在SWA上配置vlan<Huawei>system-view[Huawei]sysname SWA[SWA]vlan 100[SWA-vlan100]q[SWA]interface Ethernet0/0/1[SWA-Ethernet0/0/1]port link-type access[SWA-Ethernet0/0/1]port default vlan 100[SWA-Ethernet0/0/1]q[SWA]interface Ethernet 0/0/2[SWA-Ethernet0/0/2]port link-type trunk[SWA-Ethernet0/0/2]port trunk allow-pass vlan all[SWA-Ethernet0/0/2]q3、在SWB上配置vlan[Huawei]sysname SWB[SWB]vlan 200[SWB-vlan200]q[SWB]interface Ethernet0/0/1[SWB-Ethernet0/0/1]port link-type access[SWB-Ethernet0/0/1]port default vlan 200[SWB-Ethernet0/0/1]q[SWB]interface Ethernet 0/0/2[SWB-Ethernet0/0/2]port link-type trunk[SWB-Ethernet0/0/2]port trunk allow-pass vlan all[SWB-Ethernet0/0/2]q4、在Router上配置接⼝IP地址<Huawei>system-view[Huawei]sysname Router[Router]vlan batch 100 200[Router]interface Vlanif 100[Router-Vlanif100]ip address 192.168.20.1 24[Router-Vlanif100]q[Router]interface Vlanif 200[Router-Vlanif200]ip address 10.0.0.1 24[Router-Vlanif200]q[Router]interface Ethernet 0/0/0[Router-Ethernet0/0/0]port link-type trunk[Router-Ethernet0/0/0]port trunk allow-pass vlan all[Router-Ethernet0/0/0]q[Router]interface Ethernet 0/0/1[Router-Ethernet0/0/1]port link-type trunk[Router-Ethernet0/0/1]port trunk allow-pass vlan all[Router-Ethernet0/0/1]q[Router]interface GigabitEthernet 0/0/0[Router-GigabitEthernet0/0/0]ip address 202.169.10.1 24[Router-GigabitEthernet0/0/0]q这时候主机就可以ping通⽹关了5、在Router上配置缺省路由,指定下⼀跳为202.169.10.2[Router]ip route-static 0.0.0.0 0.0.0.0 202.169.10.26、在Router上配置NAT Outbound(记住在出接⼝上应⽤)[Router]nat address-group 1 202.169.10.100 202.169.10.200[Router]nat address-group 2 202.169.10.201 202.169.10.202[Router]acl number 3001[Router-acl-adv-3001]rule 5 permit ip source 192.168.20.0 0.0.0.255[Router-acl-adv-3001]q[Router]acl number 3002[Router-acl-adv-3002]rule 5 permit ip source 10.0.0.0 0.0.0.255[Router-acl-adv-3002]q[Router]interface GigabitEthernet 0/0/0[Router-GigabitEthernet0/0/0]nat outbound 3001 address-group 1 no-pat[Router-GigabitEthernet0/0/0]nat outbound 3002 address-group 2[Router-GigabitEthernet0/0/0]q[Router]ip soft-forward enhance enable如果需要在Router上执⾏ping -a source-ip-address命令通过指定发送ICMP ECHO-REQUEST报⽂的源IP地址来验证内⽹⽤户可以访问因特⽹,需要配置命令ip soft-forward enhance enable使能设备产⽣的控制报⽂的增强转发功能,这样,私⽹的源地址才能通过NAT转换为公⽹地址。

实验11:NAT(网络地址转换)配置

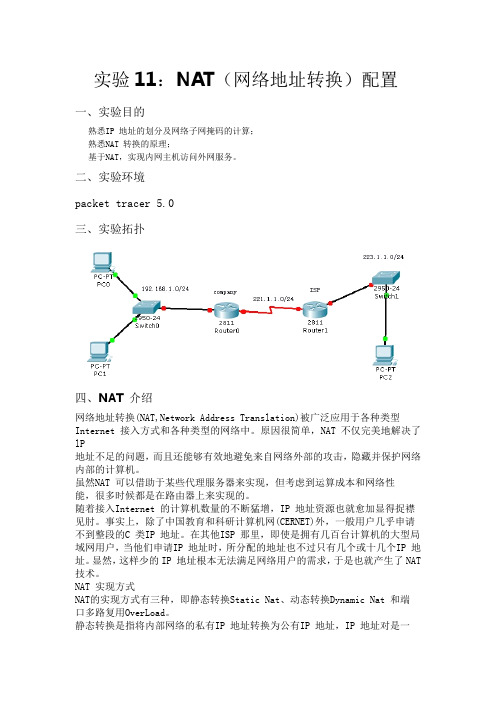

实验11:NAT(网络地址转换)配置一、实验目的熟悉IP 地址的划分及网络子网掩码的计算;熟悉NAT 转换的原理;基于NAT,实现内网主机访问外网服务。

二、实验环境packet tracer 5.0三、实验拓扑四、NAT 介绍网络地址转换(NAT,Network Address Translation)被广泛应用于各种类型Internet 接入方式和各种类型的网络中。

原因很简单,NAT 不仅完美地解决了lP地址不足的问题,而且还能够有效地避免来自网络外部的攻击,隐藏并保护网络内部的计算机。

虽然NAT 可以借助于某些代理服务器来实现,但考虑到运算成本和网络性能,很多时候都是在路由器上来实现的。

随着接入Internet 的计算机数量的不断猛增,IP 地址资源也就愈加显得捉襟见肘。

事实上,除了中国教育和科研计算机网(CERNET)外,一般用户几乎申请不到整段的C 类IP 地址。

在其他ISP 那里,即使是拥有几百台计算机的大型局域网用户,当他们申请IP 地址时,所分配的地址也不过只有几个或十几个IP 地址。

显然,这样少的IP 地址根本无法满足网络用户的需求,于是也就产生了NAT 技术。

NAT 实现方式NAT的实现方式有三种,即静态转换Static Nat、动态转换Dynamic Nat 和端口多路复用OverLoad。

静态转换是指将内部网络的私有IP 地址转换为公有IP 地址,IP 地址对是一对一的,是一成不变的,某个私有IP 地址只转换为某个公有IP 地址。

借助于静态转换,可以实现外部网络对内部网络中某些特定设备(如服务器)的访问。

动态转换是指将内部网络的私有IP 地址转换为公用IP 地址时,IP 地址对是不确定的,而是随机的,所有被授权访问上Internet 的私有IP 地址可随机转换为任何指定的合法IP 地址。

也就是说,只要指定哪些内部地址可以进行转换,以及用哪些合法地址作为外部地址时,就可以进行动态转换。

OSPF动态路由的配置网络地址转换NAT设置

4.OSPF动态路由的配置OSPF(Open Shortest Path First开放式最短路径优先)[1]是一个内部网关协议(Interior Gateway Protocol,简称IGP),用于在单一自治系统(autonomous system,AS)内决策路由。

与RIP相比,OSPF是链路状态路由协议,而RIP是距离矢量路由协议。

OSPF的协议管理距离(AD)是110。

OSPF协议主要优点:1、OSPF是真正的LOOP- FREE(无路由自环)路由协议。

源自其算法本身的优点。

(链路状态及最短路径树算法)2、OSPF收敛速度快:能够在最短的时间内将路由变化传递到整个自治系统。

3、提出区域(area)划分的概念,将自治系统划分为不同区域后,通过区域之间的对路由信息的摘要,大大减少了需传递的路由信息数量。

也使得路由信息不会随网络规模的扩大而急剧膨胀。

4、将协议自身的开销控制到最小。

OSPF域内HDLCHDLC——面向比特的同步协议:High Level Data Link Control(高级数据链路控制规程)。

HDLC是面向比特的数据链路控制协议的典型代表,该协议不依赖于任何一种字符编码集;数据报文可透明传输,用于实现透明传输的“0比特插入法”易于硬件实现;全双工通信,有较高的数据链路传输效率;所有帧采用CRC检验,对信息帧进行顺序编号,可防止漏收或重份,传输可靠性高;传输控制功能与处理功能分离,具有较大灵活性。

OSPF域内PPP连接的设置公私合作关系(PPP,public-private partnership)是公共基础设施项目(如新的电信系统、机场和电厂)的一个资助模式。

PPP具有处理错误检测、支持多个协议、允许在连接时刻协商IP地址、允许身份认证等功能。

适合于调制解调器、HDLC位序列线路、SONET和其它的物理层上使用。

它支持错误检测、选项协商、头部压缩以及使用HDLC类型帧格式(可选)的可靠传输5.网络地址转换NAT设置网络地址转换(NAT,Network Address Translation)属接入广域网(WAN)技术,是一种将私有(保留)地址转化为合法IP地址的转换技术,它被广泛应用于各种类型Internet接入方式和各种类型的网络中。

NAT配置实例

Router(config)#interface f0/0

Router(config-if)#ip nat insice

二、 动态NAT配置

如图内部局域网使用的IP是172.16.100.1—172.16.255.254,路由器局域网端口(默认网关)的

Router(config)#interface f0/0

Router(config)#ip address 10.1.1.1 255.255.255.0

Router(config-if)#no shutdown

(2) 定义内部访问列表:

Router(config)#access-list 99 permit 10.1.1.0 0.0.0.255

Router(config)#ip nat inside source static 192.168.100.4 61.159.62.132

Router(config)#ip nat inside source static 192.168.100.5 61.159.62.133

(4)定义合法的IP地址池:

Router(config)#ip nat pool zhou 61.159.62130 61.159.62.190 netmask 255.255.255.192(定

义地址池的名字为zhou)

(5)实现网络地址转换:

Router(config)#ip nat inside source list 99 pool zhou 【overload】(overload:地址复用

(3) 设置复用动态IP:

Router(config)ip nat inside source list 99 interface s0/0 overload(由于直接使用路由器的

11NAT————————动态静态地址转换

模块十一 NATInternet 技术的飞速进展,使愈来愈多的用户加入到互联网,因此IP 地址欠缺已成为一个十分突出的问题。

NAT(Network Address Translation,网络地址翻译)是解决 IP 地址欠缺的重要手腕。

第一讲 NAT 概述NAT 是一个 IETF 标准,许诺一个机构以一个地址出此刻 Internet上。

NAT 技术使得一个私有网络能够通过 Internet 注册 IP 连接到外部世界,位于 Inside 网络和 Outside 网络中的 NAT 路由器在发送数据包之前,负责把内部 IP 地址翻译成外部合法 IP 地址。

NAT 将每一个局域网节点的 IP 地址转换成一个合法 IP 地址,反之亦然。

它也能够应用到防火墙技术里,把个别 IP 地址隐藏起来不被外界发觉,对内部网络设备起到爱惜的作用,同时,它还帮忙网络能够超越地址的限制,合理地安排网络中的公有 Internet 地址和私有 IP 地址的利用。

NAT 有三种类型:静态 NAT、动态 NAT 和端口地址转换(PAT)。

1.静态 NAT静态 NAT 中,内部网络中的每一个主机都被永久映射成外部网络中的某个合法的地址。

静态地址转换将内部本地地址与内部合法地址进行一对一的转换,且需要指定和哪个合法地址进行转换。

若是内部网络有 E-mail 效劳器或 FTP 效劳器等能够为外部用户提供的效劳,这些效劳器的 IP 地址必需采纳静态地址转换,以便外部用户能够利用这些效劳。

2.动态 NAT动态 NAT 第一要概念合法地址池,然后采纳动态分派的方式映射到内部网络。

动态 NAT 是动态一对一的映射。

3.PATPAT 那么是把内部地址映射到外部网络的 IP 地址的不同端口上,从而能够实现多对一的映射。

PAT 关于节省 IP 地址是最为有效的。

第二讲实验 1:静态 NAT 配置1. 实验目的通过本实验能够把握(1)静态 NAT 的特点。

h3c nat 条件

H3C的NAT(网络地址转换)可以通过以下条件进行配置:

1. 静态NAT:将局域网内的某个私有IP地址映射到公网IP地址上。

这个映射关系是静态的,即固定地将某个私有IP地址映射到某个公网IP地址上。

2. 动态NAT:将局域网内的多个私有IP地址映射到少数的公网IP地址上。

这个映射关系是动态的,即每次请求都会从可用的公网IP地址池中选择一个IP地址进行映射。

3. 端口复用:在动态NAT中,可以通过配置端口复用来实现多个私有IP地址共享同一个公网IP地址的不同端口。

这种方式可以缓解公网IP地址资源的紧张情况。

4. 出接口地址池限制:在动态NAT中,可以通过配置出接口地址池限制来限制可以映射的公网IP地址范围。

这样可以在一定程度上防止非法访问。

5. 会话复用:在NAT会话建立后,可以通过配置会话复用来实现多个数据流共享同一个NAT会话,从而减少NAT会话的建立和维护开销。

6.ALG(应用层网关):NAT-PT(网络地址转换/端口转换)和NAT-ALG(应用层网关)可以配合使用,以支持特定的应用协议(如FTP、H.323、SIP等)在NAT设备上进行数据传输。

7. 多对多NAT:可以实现多个私有网络和多个公有网络之间的双向数据传输。

这种方式适用于规模较大的企业需要建立多个VPN隧道的场景。

8. 网络融合:通过NAT技术,可以实现不同网络之间的融合和互联互通,以支持更丰富的业务应用。

请注意,以上只是H3C NAT的一些常见条件和配置选项,具体的配置方法可能会因不同型号的设备和软件版本而有所不同。

如果您需要详细的配置步骤或特定型号设备的NAT配置指南,请参考H3C官方文档或联系技术支持人员。

CISCO 动态NAT 静态NAT的配置

static 静态NA T配置:1.首先设定R1的ip地址和开启端口conf#inter e0/0if# ip add 192.168.1.1 255.255.255.0if# no shutconf#inter e0/1if# ip add 10.0.0.1 255.255.255.0if# no shut2.然后设置NA T静态转换conf# ip nat ins source static 192.168.1.10 10.0.0.1 将内部地址192.168.1.1 转换成10.0.0.1conf# ip nat ins source static 192.168.1.20 10.0.0.13.再开启NA Tconf# inter e0/0conf# ip nat insideconf# inter e0/1conf# ip nat outside4.设置静态路由conf# ip route 0.0.0.0 0.0.0.0 10.0.0.0完成,可以show ip nat translations 查看动态NA T配置:1.首先设定R1的ip地址和开启端口conf#inter e0/0if# ip add 192.168.1.1 255.255.255.0if# no shutconf#inter e0/1if# ip add 10.0.0.1 255.255.255.0if# no shut2.定义内部网络中允许访问外部网络的IPConf#access-list permit 192.168.1.10 0.0.0.255(允许192.168.1.10 访问外部网络,0.0.0.255 为反子网掩码具体参考ACCESS链路访问规则)Conf#access-list permit 192.168.1.20 0.0.0.2553.定义地址池Conf# ip nat pool jiangqi 192.168.1.10 192.168.1.20 netmask 255.255.255.0(将192.168.1.10 到192.168.1.20 的IP 定义为地址池jiangqi 子网为255.255.255.0)4.实现网络地址转换Conf# ip nat inside source list 1 pool jiangqi(将ACCESS LIST 制定的内部地址,与制定的全局地址进行转换)5.再开启NA Tconf# inter e0/0conf# ip nat insideconf# inter e0/1conf# ip nat outside6. 设置静态路由conf# ip route 0.0.0.0 0.0.0.0 10.0.0.0。

NAT地址转换原理及配置

NAT地址转换原理及配置NAT(Network Address Translation)是一种网络地址转换技术,主要用于解决IPv4地址不足的问题。

NAT工作在网络层,主要通过修改数据包的源地址和目的地址来实现地址转换。

下面将详细介绍NAT地址转换的原理和配置方法。

一、NAT地址转换原理当一个网络中的主机要与另一个网络中的主机进行通信时,需要知道目标主机的IP地址。

在IPv4中,IP地址空间有限,且分配不均,导致很多地方IP地址紧张。

NAT技术通过将内部网络的私有IP地址转换成外部网络的公有IP地址,使得内部网络中的主机能够访问Internet。

NAT地址转换的原理可以分为三种模式:静态NAT、动态NAT和PAT(端口地址转换)。

1.静态NAT:将特定的内部IP地址映射为特定的外部IP地址。

这种模式需要手动配置,一个内部IP地址只能映射为一个外部IP地址。

2.动态NAT:动态NAT是在静态NAT的基础上增加了地址池的概念。

内部主机可以动态地获取一个可用的外部IP地址,并在通信结束后释放。

这种方式可以使多个内部IP地址映射为多个外部IP地址,提高地址利用率。

3. PAT(端口地址转换):PAT是一种特殊的动态NAT技术。

在PAT 中,将多个内部IP地址映射到一个外部IP地址,并通过源端口号来区分不同的内部主机。

这样就可以实现多个内部主机通过一个公有IP地址访问Internet。

PAT是最常用的一种NAT方式。

二、NAT地址转换的配置方法1.配置地址池首先需要配置NAT的地址池,即可用的公有IP地址范围。

这个地址池可以是一个或多个连续的IP地址段。

配置地址池的命令如下:ip nat pool pool-name start-ip-address end-ip-address netmask netmask2.配置访问列表为了确定哪些数据包需要进行NAT地址转换,需要配置一个访问列表。

访问列表可以根据源地址、目的地址、协议、端口等条件进行匹配。

动态nat的转换规则

动态nat的转换规则

动态NAT是一种网络地址转换技术,用于将私有IP地址转换为公共IP地址以使其能够在公共互联网上进行通信。

在动态NAT中,转换规则是基于NAT设备的配置而定的,该规则使用源IP地址、目标IP地址、源端口号和目标端口号等信息来确定如何进行地址转换。

以下是动态NAT的转换规则:

1. 源地址转换规则:当内部设备发送数据包到外部网络时,NAT 设备将源IP地址从私有地址转换为公共地址。

转换规则是在NAT设备上按照预设的规则进行配置的,通常是将内部地址替换为NAT设备的公共IP地址或者从一个IP地址池中动态分配公共地址。

2. 目的地址转换规则:当外部设备将数据包发送到内部网络时,NAT设备将目标IP地址从公共地址转换为私有地址。

这种情况下,转换规则是由设备的配置决定的,通常是将公共地址映射到一个内部私有地址。

3. 源端口号转换规则:当内部设备发送数据包时,NAT设备将源端口号替换为公共端口号以保证唯一性。

这个规则是通过NAT设备配置来实现的,通常是将内部端口号映射到一个公共端口号。

4. 目标端口号转换规则:当外部设备发送数据包时,NAT设备将目标端口号替换为内部设备的端口号,以确保数据包能够正确到达目标设备。

这个规则也是通过NAT设备配置来实现的。

综上所述,动态NAT的转换规则是根据NAT设备的配置来确定的,它们使用源IP地址、目标IP地址、源端口号和目标端口号等信息来

确定如何进行地址转换。

这些规则的目的是确保内部设备能够在公共互联网上进行通信,并保护内部网络的安全性。

NAT地址转换原理及配置

NAT DNS mapping

10

目录

NAT工作原理 NAT配置实现

NAT验证及调试

NAT常见组网

EASY IP

Easy IP:在地址转换的过程中直接使用接口的IP地址作 为转换后的源地址。在接口视图下配置:

nat outbound acl-number

NAT常见组网

NAT

地址转换是在IP地址日益短缺的背景下出现的。 一个局域网内部有很多台主机,可是不能保证每台主机都 拥有合法的IP地址,为了使所有的内部主机都可以访问 Internet,需要进行地址转换。 地址转换技术可以有效隐藏局域网内的主机,是一种有效 的网络安全保护技术。 地址转换可以按照用户的需要,在局域网内向外提供FTP、 WWW、Telnet等服务。

5

D=10.0.0.1 P=5001 S=198.76.29.4 P=21

NAT table 2

Inside Address Port 10.0.0.1 1024 10.0.0.1 5001 Global Address Port 198.76.28.11 2001 198.76.28.11 2002 9

198.76.29.1/24 E0/1

10.0.0.2 HostB

10.0.0.254/24RTAຫໍສະໝຸດ 198.76.28.0/24

RTB

198.76.29.4 HostC

19

(一)配置实现

RTA配置

interface Ethernet0/0 ip address 10.0.0.254 255.255.255.0 interface Ethernet0/1 ip address 198.76.28.1 255.255.255.0 nat outbound 2000 nat outbound static acl number 2000 rule 0 permit source 10.0.0.0 0.0.0.255 nat static 10.0.0.2 198.76.28.4 ip route-static 0.0.0.0 0 198.76.28.2

NAT的3种实现方式配置示范

NAT的3种实现方式配置示范网络地址转换(NAT)是一种网络协议,用于将私有IP地址转换为公共IP地址,以实现多台设备共享一个公共IP地址的功能。

NAT有三种实现方式:静态NAT、动态NAT和PAT(端口地址转换)。

1.静态NAT静态NAT是将一个私有IP地址映射到一个公共IP地址,实现一对一的映射关系。

静态NAT适用于需要固定映射关系的情况,如将内部服务器映射到公共IP地址,以便外部用户可以访问该服务器。

示范配置:1.配置内部接口的IP地址和子网掩码。

2.配置外部接口的IP地址和子网掩码,该接口将使用公共IP地址。

3.创建一个静态NAT转换规则,将内部服务器的IP地址映射到外部接口的公共IP地址。

例如,假设内部服务器的IP地址为192.168.1.10,外部接口的公共IP地址为203.0.113.10,配置如下:```interface fastethernet0/0ip address 192.168.1.1 255.255.255.0interface fastethernet0/1ip address 203.0.113.1 255.255.255.0ip nat inside source static 192.168.1.10 203.0.113.10```2.动态NAT动态NAT是将内部设备的私有IP地址动态映射到可用的公共IP地址,实现一对多的映射关系。

动态NAT适用于多个内部设备共享有限的公共IP地址的情况。

示范配置:1.配置内部接口的IP地址和子网掩码。

2.配置外部接口的IP地址和子网掩码,该接口将使用公共IP地址。

3.配置一个动态NAT池,指定可用的公共IP地址范围。

4.创建一个动态NAT转换规则,将内部设备的IP地址映射到动态NAT池中的公共IP地址。

例如,假设内部子网的IP地址范围为192.168.1.0/24,外部接口的公共IP地址为203.0.113.1,配置如下:```interface fastethernet0/0ip address 192.168.1.1 255.255.255.0interface fastethernet0/1ip address 203.0.113.1 255.255.255.0ip nat pool dynamic-nat-pool 203.0.113.10 203.0.113.20 netmask 255.255.255.0ip nat inside source list 1 pool dynamic-nat-pool overload access-list 1 permit 192.168.1.0 0.0.0.255```3.PAT(端口地址转换)PAT是一种特殊的动态NAT方法,它除了将内部设备的IP地址映射到公共IP地址外,还使用端口号来区分不同的连接。

网络防火墙的网络地址转换(NAT)配置指南(十)

网络防火墙的网络地址转换(NAT)配置指南随着互联网的不断发展,网络安全问题日益突出。

网络防火墙作为一种重要的安全设备,能够有效保护企业网络中的信息安全。

在网络防火墙中,网络地址转换(NAT)是实现网络安全的关键技术之一。

本文将详细介绍网络防火墙中NAT的配置指南,帮助读者了解NAT的原理和配置方法。

一、NAT的原理和功能NAT的原理NAT是一种将内部网络的私有IP地址转换为公有IP地址的技术。

当内部主机通过防火墙访问外部网络时,防火墙会将内部主机的私有IP地址转换为公有IP地址,以便与外部网络进行通信。

NAT通过修改IP报文的源IP地址和目的IP地址,实现了内外网之间的地址转换。

NAT的功能NAT在网络防火墙中发挥着重要的作用,主要有以下几个方面的功能:(1)保护内部网络的安全性:NAT可以隐藏内部网络的真实IP地址,有效防止外部网络对内部网络进行攻击。

(2)节约IP地址资源:由于IPv4地址资源的有限性,NAT可以将多个内部主机共享一个公有IP地址,节约了IP地址资源的使用。

(3)实现虚拟专线:通过NAT技术,企业可以通过公有网络建立虚拟专线,实现分支机构之间的安全通信。

(4)支持IP多播和QoS:NAT可以对多播流量进行有效的管理,同时支持QoS技术,优先保障重要数据的传输。

二、NAT配置的基本步骤网络拓扑规划在进行NAT配置之前,需要进行网络拓扑规划。

确定需要进行NAT转换的内部网络和对应的公有IP地址。

可以根据实际需求,划分内部网络的子网,并为每个子网分配一个私有IP地址段。

同时,选择一个网络边界设备作为防火墙,该设备需要拥有至少一个公有IP地址。

配置网络地址转换规则在防火墙上配置网络地址转换规则是进行NAT的关键步骤。

具体的配置方法根据不同的防火墙厂商可能会有所差异,但基本步骤如下:(1)确定内部网络的IP地址段和对应的公有IP地址。

(2)配置静态NAT规则:将内部网络中的某个私有IP地址与一个公有IP地址进行一对一的映射。

扩展实验6 网络地址转换(NAT)

NAT的原理 改变IP包头,使目的地址、源地址或两个地址在包头中 被不同地址替换 IP 数据包

PC1

IP:192.168.0.1 Port:3000 IP:202.0.0.1 Port:3000

地址转换

Internet

IP:202.0.0.1 Port:3010

PC2

局域网

IP:192.168.0.2 Port:3010

内部主机(私有IP)通过NAT转换使用同1个公 用地址访问INTERNET

网络地址转换实验项目拓扑图

61.159.62.129 61.159.62.12

S0/1 f0/0 S0/1

192.168.100.1

210.48.100.1

内部网络

192.168.100.2-192.168.100.4/24

Internet

61.159.62.129

192.168.100 .1

S0/1

NAT外部端口 NAT内部端口

f0/0

内部网络

192.168.100.2-192.168.100.254/24

将内部网络地址192.168.100.1-192.168.100.254,转 换为路由器的接口地址61.159.62.129

NAT的优点

节省公有合法IP地址 处理地址交叉 增强灵活性 安全性 延迟增大 配置和维护的复杂性 不支持某些应用

NAT的缺点

NAT的3种实现方式

静态转换

使用场合:内部私有IP的服务器对内网和外网 提供WEB、FTP等服务

动态转换 内部主机(私有IP)通过NAT转换使用公用地 址池访问INTERNET 端口转换

动态NAT的配置命令-华为

S=10.0.0.1

NAT table

3 D=198.76.29.4

S=19nside Address Global Address

2 10.0.0.1

198.76.28.11

5

10.0.0.2

198.76.28.12

地址池 (198.76.28.11~20)

动态NAT的配置命令-华为

前言

▪ NAT(Network Address Translation,网络地址转换)是指将私网地址转换为公网上 可以使用的地址的技术。NAT不仅能解决了lP地址不足的问题,而且还能够有效地避免 来自网络外部的攻击,隐藏并保护网络内部的计算机。NAT可以为分为静态NAT和动态 NAT,其中动态NAT基于地址池来实现私有地址和公有地址的转换。

7

配置验证

[RTA]display nat address-group 1

NAT Address-Group Information:

--------------------------------------

Index Start-address

End-address

1

200.10.10.1

200.10.10.200

[RTA]display nat outbound

NAT Outbound Information:

----------------------------------------------------------------

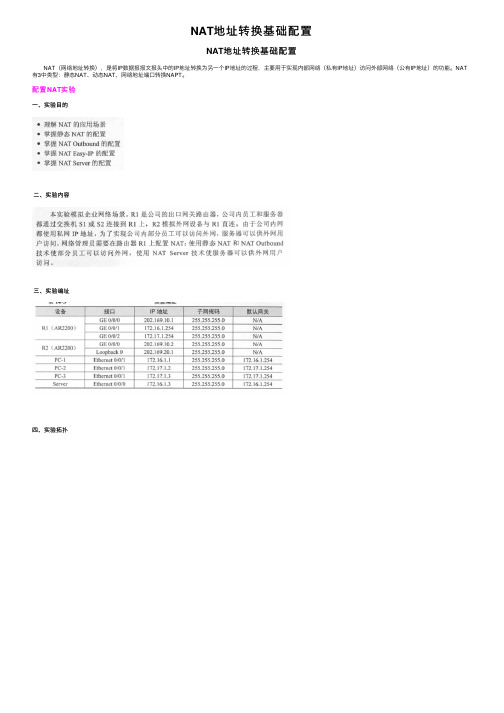

NAT地址转换基础配置

NAT地址转换基础配置NAT地址转换基础配置 NAT(⽹络地址转换),是将IP数据报报⽂报头中的IP地址转换为另⼀个IP地址的过程,主要⽤于实现内部⽹络(私有IP地址)访问外部⽹络(公有IP地址)的功能。

NAT 有3中类型:静态NAT、动态NAT、⽹络地址端⼝转换NAPT。

配置NAT实验⼀、实验⽬的⼆、实验内容三、实验编址四、实验拓扑五、实验步骤1.给路由器端⼝编址测试连通性此时内⽹还不能访问外⽹2.配置静态NAT(⼀对⼀)在R1上配置访问外⽹的默认路由在R1的 g0/0/0上使⽤ nat static命令配置内部地址到外部地址的⼀对⼀转换,将公⽹地址202.169.10.5给PC1做静态NAT地址转换。

查看静态NAT的配置信息此时PC1便可以访问外⽹了在R1上的G0/0/0接⼝上抓包,发现访问外⽹时完成了外⽹地址的转换。

我们已经尝试了静态NAT的转换,下⾯我们要尝试NAT Outbound的配置。

⾸先设置⼀个地址池,创建基本ACL2000,接着⽤nat outbound命令将ACL2000与地址池关联。

最后使⽤命令display nat outbound查看信息。

3.配置NAT Outbound(多对多)(1)配置地址池1,设置起始和结束地址(2)创建ACL2001,设定允许通过源地址⽹段172.17.1.0的报⽂(3)将ACL2001和地址池相关联,使得ACL中规定的地址可以使⽤地⽀持进⾏地址转换查看R1上的NAT Outbound此时,PC2也可以访问外⽹了并在R1的G0/0/0接⼝上抓包,发现地址已经成功转换为外⽹地址。

4.配置NAT Easy-IP(多对⼀) Easy-IP是NAPT的⼀种⽅式,直接借⽤路由器的出接⼝IP地址作为公⽹地址,将不同的内部地址映射到同⼀公有地址的不同端⼝号上,实现多对⼀地址转换。

在R1的g0/0/0上删除原有配置,并配置Easy-IP特性,直接使⽤接⼝IP地址作为NAT转换后的地址。

NAT的3种实现方式配置示范

NAT的3种实现方式配置示范网络地址转换(NAT)是一种用于将私有IP地址转换为公共IP地址的技术,以实现局域网内多个设备共享一个公共IP地址的目的。

以下是NAT的三种实现方式的配置示范。

1. 静态NAT(Static NAT)静态NAT是将一个私有IP地址映射到一个公共IP地址的一对一映射。

这个公共IP地址可以用于让外部网络访问内部网络中的特定设备。

以下是一个静态NAT的配置示例:首先,假设我们有一个私有网络,其IP地址范围是192.168.1.0/24,而我们有一个公共IP地址203.0.113.10。

1.在NAT设备上配置一个静态NAT规则:configure terminalip nat inside source static 192.168.1.5 203.0.113.102.配置内部接口和外部接口:interface GigabitEthernet0/0ip nat insideinterface GigabitEthernet0/1ip nat outside3.验证配置:show ip nat translations这个配置会将该私有网络中的设备192.168.1.5映射到公共IP地址203.0.113.10上,使其可以从外部访问该设备。

2. 动态NAT(Dynamic NAT)动态NAT是一种将私有IP地址动态映射到公共IP地址的方式,根据内部网络设备的需要,由NAT设备动态分配公共IP地址。

以下是一个动态NAT的配置示例:配置一个全局IP地址池:configure terminalip nat pool NAT-POOL 203.0.113.10 203.0.113.20 netmask 255.255.255.0配置NAT规则:ip nat inside source list 1 pool NAT-POOL overload配置访问控制列表(ACL)以指定内部网络:access-list 1 permit 192.168.1.0 0.0.0.255配置内部接口和外部接口:interface GigabitEthernet0/0ip nat insideinterface GigabitEthernet0/1ip nat outside这个配置会将内部网络192.168.1.0/24中的设备动态映射到IP地址池中的公共IP地址,可以实现内部网络中的多个设备共享有限数量的公共IP地址。

网络防火墙的网络地址转换(NAT)配置指南(一)

网络防火墙是当今网络安全的重要组成部分,它通过限制来自外部网络的未经授权访问,保护内部网络的安全。

而网络地址转换(NAT)作为网络防火墙的一项关键功能,起着连接内部网络和外部网络的桥梁作用。

在本文中,我们将详细讨论网络防火墙中NAT的配置指南。

一、什么是网络地址转换(NAT)网络地址转换(Network Address Translation,简称NAT)是一种网络协议,它将内部网络(Local Area Network,简称LAN)中的私有IP地址转换为对外公网IP地址。

通过NAT的配置,内部网络的计算机就可以与外部网络进行通信,同时也可以隐藏内部网络的真实IP地址,提高网络安全性。

二、NAT的配置方法1. 配置静态NAT静态NAT是将内部网络中的固定IP地址映射到公网IP地址上,使得外部网络可以通过公网IP地址访问内部网络的特定主机。

配置步骤如下:(1)确定内部网络中需要映射的主机的IP地址。

(2)在网络防火墙的配置界面中,找到NAT配置选项,并添加一条新的NAT规则。

(3)在NAT规则中,指定内部主机的IP地址和对应的公网IP地址。

(4)保存配置并重启网络设备,使得NAT规则生效。

2. 配置动态NAT动态NAT是将内部网络中的私有IP地址动态地映射到外部网络中的可用公网IP地址上,以实现内部网络多个主机与外部网络进行通信。

配置步骤如下:(1)设置NAT地址池,指定可用的公网IP地址范围。

(2)在防火墙配置界面中,添加一条新的NAT规则,并指定内部网络IP地址范围。

(3)配置地址转换规则,将内部网络的私有IP地址映射到地址池中的公网IP地址。

(4)保存配置并重启网络设备,使得NAT规则生效。

三、NAT的相关注意事项1. 内外网IP地址的选择在进行NAT配置时,需要合理选择内外网IP地址。

内部网络的IP地址应该使用私有IP地址,例如/8、/12和/16。

而外部网络的IP地址则应该是由互联网服务提供商分配的公网IP地址。

网络地址转换NAT配置实验

实验 网络地址转换NAT 配置实验学号 _________ 学生姓名 _____ 实验时间____________________ 课程名称:交换机/路由器配置辅导教师:陈泰峰任务一 利用动态NAPT 实现局域网访问互联网[实验名称]利用动态NAPT 实现局域网访问互联网。

[实验目的]掌握内网中所有主机连接到Internet 网时,通过端口号区分的复用内部全局地址转换。

[背景描述]你是某公司的网络管理员,公司只向ISP 申请了一个公网IP 地址,希望全公司的主机都能访问外网,请你实现。

[技术原理]NAT(网络地址转换或网络地址翻译),是指将网络地址从一个地址空间转换为另一个地址空间的行为。

NAT 将网络划分为内部网络(inside)和外部网络(outside)两部分。

局域网主机利用NA T 访问网络时,是将局域网内部的本地地址转换为全局地址(互联网合法IP 地址)后转发数据包。

NAT 分为两种类型:NA T(网络地址转换)和NAPT(网络地址端口转换)。

NAT 是实现转换后一个本地IP 地址对应与一个全局地址。

NAPT 是实现转换后多个IP 地址对应一个全局地址。

目前网络中由于公网IP 地址紧缺,而局域网主机数较多,因此一般使用动态的NAPT 实现局域网多台主机共用一个或少数几个公网IP 访问互联网。

[实现功能]允许内部所有主机在公网地址缺乏的情况下可以访问外部网络。

[实验设备]R1762路由器(两台)、V .35线缆(1条)、PC (两台)直连线或交叉线(2)[实验拓扑][实验步骤]步骤1. 基本配置局域网路由器Router2 基本配置router#configure terminal192.17.4.1/24 F1/0 192.17.3.1/24 192.17.4.2/24 192.17.3.2/24 S1/2 S1/2 R1 Lan-router Internet-router F1/0 192.17.1.1/24 192.17.1.2/24 R2Enter configuration commands, one per line. End with CNTL/Z.router(config)#hostname router2router2(config)#interface fastEthernet 1/0router2(config-if)#ip add 192.17.4.1 255.255.255.0router2(config-if)#no shutdownrouter2(config-if)#exitrouter2(config)#interface serial 1/2router2(config-if)#ip add 192.17.3.2 255.255.255.0router2(config-if)#no shutdownrouter2(config-if)#endrouter2#测试命令:show ip interface brief。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

动态NAT地址转换配置要求:10.0.1.0/24可以访问外网,其它不行。

实验环境:Cisco Packet Tracer实验条件:三台PC,两台服务器,三个路由器,若干交叉线,若干DCE串口线。

实验步骤:1、实现全网互通:R1: Router>enRouter#conf tEnter configuration commands, one per line. End with CNTL/Z. Router(config)#hoRouter(config)#hostname R1R1(config)#int f0/0R1(config-if)#ip adR1(config-if)#ip address 10.0.1.254 255.255.255.0R1(config-if)#no shutR1(config-if)#no shutdownR1(config-if)#int f0/1R1(config-if)#ip address 10.0.2.254 255.255.255.0R1(config-if)#no shutdownR1(config-if)#int s1/0R1(config-if)#ip adR1(config-if)#ip address 30.0.0.1 255.255.255.0R1(config-if)#clR1(config-if)#clock raR1(config-if)#clock rate 64000R1(config-if)#no shutdownR1(config-if)#R1(config)#roR1(config)#router osR1(config)#router ospf 1R1(config-router)#roR1(config-router)#router-id 1.1.1.1R1(config-router)#Reload or use "clear ip ospf process" command, for this to take effectR1(config-router)#neR1(config-router)#network 10.0.1.0 0.0.0.255 arR1(config-router)#network 10.0.1.0 0.0.0.255 area 1R1(config-router)#network 10.0.2.0 0.0.0.255 area 1R1(config-router)#network 30.0.0.0 0.0.0.255 area 1R1(config-router)#R2:Router#enRouter#conf tEnter configuration commands, one per line. End with CNTL/Z.Router(config)#hoRouter(config)#hostname R2R2(config)#int s1/1R2(config-if)#ip adR2(config-if)#ip address 30.0.0.2 255.255.255.0R2(config-if)#no shuR2(config-if)#no shutdownR2(config-if)#int f0/0R2(config-if)#ip address 20.0.0.254 255.255.255.0R2(config-if)#no shutdownR2(config-if)#int f0/1R2(config-if)#ip adR2(config-if)#ip address 60.0.0.254 255.255.255.0R2(config-if)#no shutdownR2(config-if)#int s1/0R2(config-if)#ip adR2(config-if)#ip address 40.0.0.1 255.255.255.0R2(config-if)#clR2(config-if)#clock raR2(config-if)#clock rate 64000R2(config-if)#no shR2(config-if)#no shutdownR2(config-if)#R2>ENR2#conf tEnter configuration commands, one per line. End with CNTL/Z.R2(config)#roR2(config)#router osR2(config)#router ospf 1R2(config-router)#router-id 2.2.2.2R2(config-router)#Reload or use "clear ip ospf process" command, for this to take effectR2(config-router)#netR2(config-router)#network 30.0.0.0 0.0.0.255 arR2(config-router)#network 30.0.0.0 0.0.0.255 area 1R2(config-router)#network 20.0.0.0 0.0.0.255 area 0R2(config-router)#network 60.0.0.0 0.0.0.255 area 0R2(config-router)#network 40.0.0.0 0.0.0.255 area 2R2(config-router)#R3:Router>ENRouter#CONF TEnter configuration commands, one per line. End with CNTL/Z.Router(config)#HORouter(config)#HOstname R3R3(config)#int s1/2R3(config-if)#ip adR3(config-if)#ip address 40.0.0.2 255.255.255.0R3(config-if)#no shR3(config-if)#no shutdownR3(config-if)#int f0/0R3(config-if)#ip address 50.0.0.254 255.255.255.0R3(config-if)#no shutdownR3(config-if)#R3>enR3#conf tEnter configuration commands, one per line. End with CNTL/Z.R3(config)#roR3(config)#router osR3(config)#router ospf 1R3(config-router)#roR3(config-router)#router-id 3.3.3.3R3(config-router)#Reload or use "clear ip ospf process" command, for this to take effectR3(config-router)#netR3(config-router)#network 40.0.0.0 0.0.0.255 arR3(config-router)#network 40.0.0.0 0.0.0.255 area 2R3(config-router)#network 50.0.0.0 0.0.0.255 area 2R3(config-router)#实现全网互通:2、先将R1.R2设置为默认路由R1>enR1#conf tEnter configuration commands, one per line. End with CNTL/Z.R1(config)#ip roR1(config)#ip route 0.0.0.0 0.0.0.0 30.0.0.2R1(config)#R2#R2#R2#enR2#conf tEnter configuration commands, one per line. End with CNTL/Z.R2(config)#ip route 0.0.0.0 0.0.0.0 40.0.0.2R2(config)#3、删除之前公布的40.0.0.0 0.0.0.255网络R2#enR2#conf tEnter configuration commands, one per line. End with CNTL/Z.R2(config)#roR2(config)#router osR2(config)#router ospf 1R2(config-router)#no netR2(config-router)#no network 40.0.0.0 0.0.0.255 arR2(config-router)#no network 40.0.0.0 0.0.0.255 area 2 R2(config-router)#03:25:18: %OSPF-5-ADJCHG: Process 1, Nbr 3.3.3.3 onSerial1/0 from FULL to DOWN, Neighbor Down: Interface down or detached4、创建一个地址池R2(config)#ip nat pooR2(config)#ip nat pool wang 40.0.0.10 40.0.0.20 netR2(config)#ip nat pool wang 40.0.0.10 40.0.0.20 netmask 255.255.255.0R2(config)#5、创建一个访问列表并绑定:R2:R2>enR2#conf tEnter configuration commands, one per line. End with CNTL/Z.R2(config)#accR2(config)#access-list 1 perR2(config)#access-list 1 permit 10.0.1.0 0.0.0.255R2(config)#ip nat insR2(config)#ip nat inside sourR2(config)#ip nat inside source liR2(config)#ip nat inside source list 1 pooR2(config)#ip nat inside source list 1 pool wang6、分为内部端口和外部端口R2(config)#int s1/1R2(config-if)#ip nat insiR2(config-if)#ip nat insideR2(config-if)#int s1/0R2(config-if)#ip natR2(config-if)#ip nat outR2(config-if)#ip nat outsideR2(config-if)#7、查看转换映射记录R2#sh ip nat translations实验结果:PC10.0.2.1:PC>ping 50.0.0.1Pinging 50.0.0.1 with 32 bytes of data:Request timed out.Request timed out.Request timed out.Request timed out.Ping statistics for 50.0.0.1:Packets: Sent = 4, Received = 0, Lost = 4 (100% loss), PC10.0.1.1:PC>ping 50.0.0.1Pinging 50.0.0.1 with 32 bytes of data:Reply from 50.0.0.1: bytes=32 time=3ms TTL=125Reply from 50.0.0.1: bytes=32 time=4ms TTL=125Reply from 50.0.0.1: bytes=32 time=2ms TTL=125Reply from 50.0.0.1: bytes=32 time=4ms TTL=125Ping statistics for 50.0.0.1:Packets: Sent = 4, Received = 4, Lost = 0 (0% loss), Approximate round trip times in milli-seconds:Minimum = 2ms, Maximum = 4ms, Average = 3ms。