NTG异常流量监测系统原理讲解

10-异常流量监测

l

24

与报文分片(fragment)相关的网络攻击

l

传送IP报文的数字链路可以规定一个单个IP报文的最大长度,即 最大传输单元(MTU)。对一些大的IP报文进行分片传送。比如 一个4500字节的IP报文在MTU=1500的链路上传输的时候,需 要分成三个IP报文。 分片报文使用的偏移字段和分片标志(MF)标识。

l

路由协议用于在网络设备(路由器)之间交换路由信息。目前常 见的路由协议有 -RIP(Routing Information Protocol,路由信息协议) -OSPF(open shortest path first,开放最短路径) -IS-IS(intermediate system –intermediate system,中间系统 至中间系统) -BGP(Border Gateway Protocol ,边界网关协议)。

网

络

流

ห้องสมุดไป่ตู้

量

监

测

异常流量监测

宽 带 网 络 监 控 教 研 中 心

目录

1. 2. 3. 4.

异常流量概念 链路流量及其异常 直接影响网络正常运行的流 针对路由协议和设备转发表的攻击 与IP报文有关的异常 与TCP报文和通信过程相关的异常 与ICMP报文相关的攻击和异常 其它异常

18

5.与IP报文有关的异常

l

IP报文的头部是一些事先定义的字段。这些字段被填 入错误的值将导致网络或它连接的主机出现各种问题。 以下是一些典型的例子。

19

IP报头结构

版本 V

头⻓长HL

服务类型 TOS 标志Flag

基于机器学习的异常网络流量检测

基于机器学习的异常网络流量检测近年来,随着互联网的迅猛发展,网络安全问题也成为了一项重要的议题。

在网络中存在着各种各样的攻击,其中一种常见的攻击方式就是利用异常网络流量来实施黑客攻击。

为了保护网络的安全,基于机器学习的异常网络流量检测成为了一种重要的技术手段。

本文将介绍基于机器学习的异常网络流量检测的原理、方法和应用。

首先,我们来了解一下什么是网络流量。

网络流量指的是在计算机网络中通过网络传输的数据包的数量。

正常情况下,网络流量应当是有规律的,如在一个局域网中,用户通过浏览器访问网页、发送电子邮件等操作会产生相应的网络流量。

而异常网络流量则表示网络中存在某种异常的数据传输情况,可能是由于黑客攻击、网络拥堵等原因引起。

传统的网络安全方法通常依靠固定规则来检测异常网络流量,如防火墙、入侵检测系统等。

然而,这些方法在面对日益复杂多变的网络攻击时往往显得力不从心。

相比之下,基于机器学习的异常网络流量检测可以更加灵活和准确地发现异常网络流量。

基于机器学习的异常网络流量检测的主要思想是通过对正常网络流量的学习,建立一个模型来判断未来的网络流量是否正常。

具体而言,它首先需要从大量的网络流量数据中提取特征,例如流量的源地址、目的地址、传输协议、数据包大小等。

然后,利用这些特征训练一个机器学习模型,使其能够根据特征判断网络流量是否属于异常。

常用的机器学习算法包括决策树、支持向量机、朴素贝叶斯、神经网络等。

这些算法可以根据所提取的特征来自动地学习网络流量的模式和规律,并识别出异常流量。

例如,对于一个传统的入侵检测系统,我们可以训练一个支持向量机模型,使其能够判断某个网络流量是否属于正常流量。

当有新的网络流量到来时,我们可以将其作为输入,通过模型的判断来确定其是否为异常流量。

基于机器学习的异常网络流量检测具有以下几个优点。

首先,它可以自动学习网络流量的规律和模式,相比传统的基于规则的方法更加灵活和准确。

其次,它可以适应不断变化的网络攻击方式,通过不断地调整机器学习模型,使其能够应对新的攻击。

网络安全中的异常流量检测技术研究与应用

网络安全中的异常流量检测技术研究与应用随着互联网的快速发展和普及,网络安全问题日益严重。

异常流量是网络中的一种常见威胁,可能由恶意软件、网络攻击等引起。

为了保护网络的安全,异常流量检测技术成为了一项重要任务。

本文将介绍网络安全中的异常流量检测技术的研究和应用,旨在提高网络安全水平,保护用户信息。

一、异常流量检测技术的意义异常流量检测技术是指通过监控和分析网络流量,识别出与正常流量模式不符的数据流,并采取相应措施进行处理和防护。

它的意义在于:1. 提前发现网络攻击:异常流量往往是网络攻击和恶意活动的重要指标。

通过异常流量检测技术,可以及时发现潜在威胁,防止网络攻击的发生和扩散。

2. 保护网络资源的正常运行:异常流量可能对网络资源造成严重的影响,导致服务不可用或延迟。

通过检测和限制异常流量,可以保证网络资源的正常运行和用户体验。

3. 增强网络安全防护能力:通过不断优化异常流量检测技术,可以提高网络安全防护的效果,提升网络系统的抗攻击能力。

二、异常流量检测技术的研究现状1. 基于签名的检测方法:这种方法通过预先定义的异常流量签名,对流量进行匹配检测。

一旦检测到匹配异常签名的流量,就会触发报警或阻断。

该方法的优点是准确性较高,但需要不断更新和维护签名数据库。

2. 基于行为分析的检测方法:这种方法通过学习和分析网络流量的正常行为,然后检测出与正常行为差异较大的流量。

该方法适用于检测未知的网络攻击,但也容易产生误报。

3. 基于机器学习的检测方法:这种方法通过训练分类器,将网络流量划分为正常和异常两类。

该方法可以针对不同的网络环境进行建模和优化,适应性强。

但需要大量的标注数据和计算资源。

三、异常流量检测技术的应用1. 企业网络安全:在企业网络中,异常流量检测技术可以帮助企业及时发现并应对各类网络攻击,保护企业的重要信息和业务运行。

通过设置阈值和规则,可以对异常流量进行监控和告警,提高安全性。

2. 云计算环境:云计算环境中的异常流量检测技术可以帮助云服务提供商实现对客户资源的动态保护。

流量检测原理

流量检测原理流量检测是指通过对网络数据流量进行监测和分析,来了解网络的使用情况和性能状况。

在网络管理和安全监控中,流量检测是非常重要的一项工作,它可以帮助管理员及时发现网络异常,保障网络的正常运行。

那么,流量检测的原理是什么呢?首先,流量检测的原理基于网络数据包的捕获和分析。

网络数据包是网络通信的基本单元,它包含了通信的源地址、目的地址、端口号、协议类型等信息。

流量检测系统会通过网络设备(如交换机、路由器)或者专门的流量检测设备来捕获网络数据包,然后对数据包进行解析和分析,从而获取网络流量的相关信息。

其次,流量检测的原理还包括流量分类和识别。

通过对捕获的数据包进行深度分析,流量检测系统可以对流量进行分类和识别,包括对不同协议类型(如TCP、UDP、ICMP等)的流量进行区分,对不同应用程序产生的流量进行识别,以及对流量的方向(入流量和出流量)进行判断。

另外,流量检测的原理还涉及流量统计和分析。

流量检测系统会对捕获的数据包进行统计和分析,包括对流量的速率、时延、丢包率等进行评估,以及对流量的趋势和周期性进行分析,从而帮助管理员了解网络的使用情况和性能状况。

此外,流量检测的原理还包括流量监控和报警。

流量检测系统会对网络流量进行实时监控,一旦发现异常流量或者网络故障,就会及时发出警报,通知管理员进行处理。

通过流量监控和报警,管理员可以及时发现网络问题,快速做出反应,保障网络的正常运行。

总的来说,流量检测的原理基于对网络数据包的捕获、分析和识别,通过对网络流量进行统计、分析和监控,来了解网络的使用情况和性能状况。

流量检测是网络管理和安全监控中的重要工作,它可以帮助管理员及时发现网络问题,保障网络的正常运行。

希望本文对流量检测原理有所帮助。

异常网络流量检测与识别技术研究

异常网络流量检测与识别技术研究随着互联网的迅猛发展,网络安全问题日益突出。

网络攻击和异常流量成为互联网世界的一大威胁。

为了保护网络安全,我们需要研究和开发一种高效准确的异常网络流量检测与识别技术。

本文将对这一技术进行深入研究,探讨其原理、方法和应用。

一、引言随着互联网的普及和应用,人们对于网络安全问题的重视程度也越来越高。

大规模的数据传输和信息交换使得网络攻击成为了一个常见且严重的问题。

传统基于规则或特征匹配的方法往往无法及时发现新型攻击或异常流量,因此需要开发新型技术来解决这一问题。

二、异常网络流量检测与识别原理1. 流量特征提取异常网络流量通常具有特定的统计模式或行为模式。

通过对数据包进行深入分析和特征提取,可以将正常流量与异常流量区分开来。

2. 异常检测算法基于机器学习、数据挖掘等算法可以对提取到的流量特征进行异常检测。

常用的算法包括支持向量机、决策树、随机森林等。

这些算法可以根据已有的训练数据来判断新的流量是否异常。

3. 异常流量识别通过对异常流量进行识别,可以判断其具体类型和攻击方式。

这需要结合专业知识和经验来进行分析和判断。

三、异常网络流量检测与识别方法1. 基于特征提取的方法通过对网络数据包进行深入分析,提取出与正常流量不同的特征。

这些特征可以包括数据包大小、传输速率、协议类型等。

通过建立合适的模型,可以对这些特征进行分类和判断。

2. 基于机器学习算法的方法利用机器学习算法对提取到的特征进行训练和分类。

通过建立训练集和测试集,可以对新数据进行分类预测。

常用的机器学习算法有支持向量机、决策树、随机森林等。

3. 基于深度学习算法的方法深度学习是近年来兴起的一种强大的模式识别技术,其在图像处理和自然语言处理等领域取得了显著成果。

将深度学习应用于异常网络流量检测和识别,可以提高准确率和鲁棒性。

四、异常网络流量检测与识别应用1. 网络安全防御通过实时监测网络流量,及时发现和阻止异常流量和攻击行为。

AoDun异常流量检测系统操作手册

本手册包括以下章节

产品概述 介绍傲盾异常流量检测系统。

配置指南 介绍傲盾异常流量检测系统使用方法及故障排除等。 3 / 33

产品说明书

目录

异常流量检测系统

1 产品概述 ........................................................................................................................................................ 6 1.1 概述 ........................................................................................................................................................ 6 1.2 关于网络安全 ........................................................................................................................................ 6 1.3 关于傲盾 ................................................................................................................................................ 6 1.4 产品实现概述 ........................................................................................................................................ 7

网络环境下的异常流量检测与分析

网络环境下的异常流量检测与分析随着互联网的快速发展和普及,网络攻击的数量和复杂性也在不断增加。

为了保护网络安全和预防网络攻击,异常流量检测与分析成为了当今互联网安全领域的重要课题。

本文将介绍网络环境下的异常流量检测与分析的概念、方法和应用,并探讨一些常见的异常流量检测技术。

首先,什么是网络环境下的异常流量?网络流量是指在网络中传输的数据包的数量,正常流量是指在网络中传输的数据包符合一定的模式和规律。

而异常流量则是指与正常流量模式和规律不符的数据包。

异常流量的产生可能是由于网络攻击、网络故障、网络拥堵等原因导致。

异常流量的检测与分析可以帮助我们及时发现和应对网络攻击,提高网络安全性和稳定性。

异常流量检测与分析主要包括以下几个步骤:流量采集、流量预处理、异常流量检测和异常流量分析。

首先,流量采集是指通过监控网络中的数据包传输情况来收集网络流量数据。

流量预处理是指对采集到的流量数据进行清洗和处理,排除噪声和异常数据,以便于后续的分析工作。

异常流量检测是指通过比较采集到的流量数据和正常流量模式进行差异性分析,以便于判断是否存在异常流量。

异常流量分析是指对检测到的异常流量进行深入分析,确定异常流量的类型、原因和影响,并探索相应的防御和应对措施。

针对网络环境下的异常流量检测与分析,目前有许多有效的技术和方法可供选择。

其中,基于统计的方法是最常用和最经典的异常流量检测技术之一。

该方法通过对流量数据的统计分析,建立正常流量模型,并通过与实际流量数据进行比较来判断是否存在异常。

另外,基于机器学习的方法也得到了广泛应用。

这种方法通过对大量的流量数据进行训练和学习,建立流量模型,并通过与实际流量数据进行比较进行异常检测。

基于机器学习的方法具有较好的自适应性和准确性,可以有效应对复杂和多变的网络环境。

在实际应用中,异常流量检测与分析具有广泛的应用场景和重要的价值。

首先,异常流量检测与分析可以帮助网络管理员及时发现和应对网络攻击。

网络流量分析与异常检测的技术

网络流量分析与异常检测的技术网络作为现代社会人们日常生活和工作的重要工具,不断地产生大量的网络流量。

网络流量分析与异常检测的技术,对于维护网络的正常运行和保障网络安全至关重要。

本文将介绍网络流量分析与异常检测的概念、原理及相关技术。

一、网络流量分析的概念与原理网络流量分析,是指通过对网络流量数据的收集、处理和分析,来获取有关网络活动的信息。

其原理是基于网络传输协议中的分组传输机制,将网络流量分为数据包,并对这些数据包进行捕获、存储和分析。

1. 收集数据包:网络流量分析需要收集网络中的数据包,可以通过网络监控设备如交换机、路由器等进行数据包的抓取,也可以通过软件抓包工具进行捕获。

2. 存储数据包:收集到的数据包需要存储在数据库中以供后续分析。

存储可以使用开源软件如Wireshark等,或自行开发数据库进行存储。

3. 分析数据包:网络流量分析的关键是对数据包进行深入的分析,从中提取出关键信息。

分析可以包括查看数据包的源IP地址、目标IP地址、端口号、协议等,以及根据需求进行流量统计、流量分布图形化等。

二、网络流量异常检测的概念与技术网络流量异常检测是指通过对网络流量数据进行比对、筛选和分析,来识别网络中的异常流量行为。

其目的是发现并提醒网络管理员网络中的潜在安全风险。

1. 异常流量的定义:异常流量是指与网络正常行为不符的流量,如大规模发送和接收数据的主机、非正常网络访问行为等。

异常流量可能是网络攻击的前兆,亦可能是网络故障的结果。

2. 异常流量检测技术:常见的网络流量异常检测技术包括基于统计方法的异常检测、基于机器学习的异常检测、基于规则的异常检测等。

- 基于统计方法的异常检测:该方法通过对网络流量的统计特征进行分析,如平均流量、流量波动程度等,通过与正常行为进行比对,确定是否出现异常。

- 基于机器学习的异常检测:该方法通过训练一个分类模型,使用有标记的正常流量数据进行学习,然后对新的流量数据进行分类,判断是否异常。

网络空间安全中的网络流量分析与异常检测

网络空间安全中的网络流量分析与异常检测网络空间安全一直是互联网发展中的重要议题,保障网络空间的安全和稳定性对于个人、企业和国家来说都至关重要。

而网络流量分析与异常检测则是维护网络空间安全的重要手段之一。

本文将从网络流量分析与异常检测的原理与方法、应用场景以及未来发展等方面进行探讨。

一、网络流量分析与异常检测的原理与方法网络流量分析是指对通过网络传输的数据进行监测、识别和分析的过程。

通过对网络流量进行深入研究,可以发现异常行为和潜在威胁,进而采取相应的防护措施。

网络流量分析常用的方法包括统计分析、数据挖掘、机器学习等。

统计分析主要通过对网络流量数据进行统计和分析,识别常见的攻击行为,如DDoS攻击、扫描行为等。

数据挖掘则是通过挖掘网络流量数据中的潜在模式和规律,发现新的攻击方式和漏洞。

机器学习则是将已知的网络攻击特征和正常流量进行训练,构建模型,从而对未知流量进行分类和识别。

二、网络流量分析与异常检测的应用场景网络流量分析与异常检测广泛应用于各个领域,以下是其中几个典型的应用场景:1. 电子商务网站安全防护:电子商务网站常常面临来自恶意攻击者的攻击,如SQL注入、XSS攻击等。

通过对网络流量进行实时分析和异常检测,可以及时发现异常行为,保护用户的个人信息和资金安全。

2. 企业内部网络安全保护:大型企业通常有庞大的内部网络,在这样的网络环境下,内部员工的不当行为可能导致机密信息泄露和网络安全事故。

通过对网络流量进行分析,可以发现员工的异常行为,提醒企业管理层采取相应的措施。

3. 金融领域安全监测:金融领域是网络攻击者的重点目标之一,各类金融诈骗和黑客攻击层出不穷。

通过对网络流量进行实时监测和异常检测,可以及时发现并阻止各类网络攻击,保障金融系统的安全和稳定。

三、网络流量分析与异常检测的挑战和未来发展网络流量分析与异常检测在各个领域的应用越来越广泛,但也面临着一些挑战。

其中之一是网络流量的高速和大规模性,导致流量分析与检测的效率不高。

基于机器学习的网络流量异常检测与分析系统设计

基于机器学习的网络流量异常检测与分析系统设计网络流量异常检测与分析是当今互联网时代中至关重要的任务之一。

随着互联网的迅猛发展和网络安全威胁的增加,及时发现并应对网络流量异常情况成为了保障网络安全的重要手段。

在这样的背景下,基于机器学习的网络流量异常检测与分析系统逐渐引起了人们的关注。

本文将介绍这个系统的设计原理和关键组成部分。

一、系统设计原理基于机器学习的网络流量异常检测与分析系统的设计原理是通过训练机器学习模型来识别正常流量模式,并对异常流量进行分类与分析。

具体而言,设计原理如下:1. 数据采集与预处理:系统首先收集网络流量数据,可以是来自网络设备的数据包捕获,也可以是通过网络监控工具采集的抓包数据。

然后,对采集到的数据进行预处理,如去除冗余信息、数据归一化等。

2. 特征提取与选择:根据预处理后的数据,系统利用机器学习算法从中提取有意义的特征。

这些特征可以包括数据包的大小、来源和目的IP地址、协议类型等。

然后,根据特征的重要性进行选择,以降低特征维度并提高分类效果。

3. 数据集划分与训练:将提取和选择后的特征进行数据集划分,一部分作为训练集用于训练机器学习模型,另一部分作为测试集用于验证模型的性能。

选择适合任务的机器学习算法,如支持向量机(SVM)、决策树、随机森林等,并进行模型参数的优化训练。

4. 异常检测与分类:通过训练好的模型对新的流量进行异常检测与分类。

系统会将流量数据与已学习的模式进行比较,若出现与正常模式不符的特征,则被判定为异常。

同时,根据异常的特征进一步进行分类,如网络攻击、未知威胁等。

5. 结果展示与反馈:检测与分类完成后,系统将结果可视化展示给用户,帮助用户了解网络流量状态与异常情况。

同时,根据异常类型给出相应的反馈与建议,如增强网络安全策略、及时应对攻击等。

二、关键组成部分基于机器学习的网络流量异常检测与分析系统包含以下关键组成部分:1. 数据采集与预处理模块:用于收集网络流量数据并进行预处理,确保数据的准确性和可用性。

网络流量监控的基本原理(十)

网络流量监控的基本原理在当今数字化信息时代,网络已经成为人们生活和工作中不可或缺的一部分。

随着互联网的发展,网络安全问题也变得日益突出。

其中,网络流量监控作为保障网络安全的重要手段之一,对于实时监测网络流量、发现异常行为、保护网络安全起着至关重要的作用。

那么,网络流量监控的基本原理是什么呢?一、数据包捕获网络流量监控的基本原理之一是数据包捕获。

数据包是网络传输中的基本单位,通过拦截和分析数据包,可以实现对网络流量的监控和分析。

常用的数据包捕获工具有Wireshark、tcpdump等。

这些工具能够在网络中捕获数据包,并将其展示为可读的形式,如源IP地址、目的IP地址、协议类型、数据大小等。

这些信息对于分析网络流量、发现异常行为非常有帮助。

二、流量分类与识别网络流量监控的基本原理之二是流量分类与识别。

通过对数据包的分析,可以将网络流量进行分类,如Web流量、邮件流量、文件传输流量等。

在这个基础上,可以对不同类型的流量进行识别和监控。

识别网络流量的常用方法包括深度包检测、应用识别、协议识别等。

通过这些方法,可以对网络流量进行精细化的监控和管理,提高网络安全性。

三、流量分析与统计网络流量监控的基本原理之三是流量分析与统计。

通过对捕获的数据包进行分析,可以得到网络流量的统计信息,如流量大小、流量来源、流量去向、流量协议分布等。

这些统计信息对于监控网络流量、发现异常行为、优化网络性能非常重要。

同时,通过流量分析,还可以发现网络中的瓶颈和疑似攻击行为,及时采取相应的措施,保护网络安全。

四、流量报警与响应网络流量监控的基本原理之四是流量报警与响应。

通过对网络流量的监控和分析,可以设置相应的报警规则,当发现异常流量或可疑行为时,及时发出报警并采取相应的响应措施。

常见的流量报警方法包括邮件报警、短信报警、弹窗提示等。

在接收到报警信息后,管理人员可以根据具体情况采取相应的应对措施,保护网络安全。

总之,网络流量监控是保障网络安全的重要手段,其基本原理包括数据包捕获、流量分类与识别、流量分析与统计、流量报警与响应等。

话单分析系统中的异常流量检测与故障定位功能

话单分析系统中的异常流量检测与故障定位功能1. 异常流量检测的意义话单分析系统是用于处理通信话单的关键系统之一。

话单是通信过程中生成的记录,包含了通话时长、通信双方号码、通信地点等重要信息。

通过对话单进行分析,可以获取大量的用户通信行为数据,用于业务分析、计费和网络优化等方面。

然而,在大规模的通信网络中,可能会出现异常流量情况,例如:垃圾短信轰炸、网络攻击或故障导致的异常流量等。

对于这些异常流量,及时发现并采取措施是非常重要的,可以避免不必要的资源浪费、安全风险以及用户体验差等问题。

因此,话单分析系统中的异常流量检测功能是必不可少的,它可以通过对话单数据进行实时监控和分析,发现异常流量,并提供关键的故障定位信息。

2. 异常流量检测的技术原理异常流量检测主要依靠以下几个关键技术来实现:2.1 流量监控和采样话单分析系统需要能够对通信流量进行监控和采样。

通过在关键节点上设置监测器,可以实时地获取通信流量数据,并进行采样。

采样可按时间、协议、源/目的IP地址、端口等进行分类,以获取各种维度的流量数据。

2.2 流量统计和分析获取到的流量数据需要进行统计和分析,首先通过流量信息的聚合和分类,可以得到各种维度下的流量量。

然后利用统计学和机器学习等方法,分析流量的时序特征、空间分布等,找出与正常流量不符的异常情况。

2.3 异常流量模型建立基于异常流量的统计分析,系统可以建立起异常流量的模型。

该模型包括了正常流量的统计特征,通过与模型对比,可以找出与正常情况不符的异常流量。

2.4 阈值设定和告警机制异常流量检测需要设置合适的阈值,超过阈值的流量被视为异常。

阈值的设定需要综合考虑网络情况、业务需求等因素。

一旦异常流量超出设定的阈值,系统会触发相应的告警机制,通知相关人员进行故障定位和处理。

3. 异常流量检测的故障定位功能异常流量检测的目的不仅仅是发现异常流量,更重要的是能够对异常流量进行快速、准确的故障定位。

故障定位的功能有助于快速发现并解决网络故障,提高网络的可用性和用户体验。

网络异常流量检测研究

网络异常流量检测研究摘要:异常流量检测是目前IDS入侵检测系统)研究的一个重要分支,实时异常检测的前提是能够实时,对大规模高速网络流量进行异常检测首先要面临高速流量载荷问题,由于测度、分析和存储等计算机资源的限制,无法实现全网络现流量的实时检测,因此,抽样测度技术成为高速网络流量测度的研究重点。

关键词:网络异常流量检测一、异常流量监测基础知识异常流量有许多可能的来源,包括新的应用系统与业务上线、计算机病毒、黑客入侵、网络蠕虫、拒绝网络服务、使用非法软件、网络设备故障、非法占用网络带宽等。

网络流量异常的检测方法可以归结为以下四类:统计异常检测法、基于机器学习的异常检测方法、基于数据挖掘的异常检测法和基于神经网络的异常检测法等。

用于异常检测的5种统计模型有:①操作模型。

该模型假设异常可通过测量结果和指标相比较得到,指标可以根据经验或一段时间的统计平均得到。

②方差。

计算参数的方差,设定其置信区间,当测量值超出了置信区间的范围时表明可能存在异常。

③多元模型。

操作模型的扩展,通过同时分析多个参数实现检测。

④马尔可夫过程模型。

将每种类型事件定义为系统状态,用状态转移矩阵来表示状态的变化。

若对应于发生事件的状态转移矩阵概率较小,则该事件可能是异常事件。

⑤时间序列模型。

将测度按时间排序,如一新事件在该时间发生的概率较低,则该事件可能是异常事件。

二、系统介绍分析与设计本系统运行在子网连接主干网的出口处,以旁路的方式接入边界的交换设备中。

从交换设备中流过的数据包,经由软件捕获,处理,分析和判断,可以对以异常流量方式出现的攻击行为告警。

本系统需要检测的基本的攻击行为如下:(1)ICMP 攻击(2)TCP攻击,包括但不限于SYN Flood、RST Flood(3)IP NULL攻击(4)IP Fragmentation攻击(5)IP Private Address Space攻击(6)UDP Flood攻击(7)扫描攻击不同于以特征、规则和策略为基础的入侵检测系统(Intrusion Detection Systems),本研究着眼于建立正常情况下网络流量的模型,通过该模型,流量异常检测系统可以实时地发现所观测到的流量与正常流量模型之间的偏差。

网络安全监测系统的异常流量检测方法

网络安全监测系统的异常流量检测方法网络安全监测系统是目前广泛应用于网络环境中的一种重要系统,它能够实时监测网络流量,并识别并阻止潜在的恶意行为。

网络异常流量检测是网络安全监测系统中的一项关键任务,用于检测可能的攻击、入侵和异常行为。

本文将介绍几种常用的网络异常流量检测方法。

一、基于统计的异常流量检测方法基于统计的异常流量检测方法是一种常用且有效的检测方法。

首先,该方法会对正常网络流量进行统计分析,建立正常网络流量的统计模型。

然后,它会实时监测网络流量并与模型进行比较,如果网络流量与模型之间存在显著差异,系统将认为存在异常流量。

这种方法的优点在于简单易实现,适用于大规模的网络环境。

然而,它也存在一些缺点。

例如,该方法难以区分正常流量的变化和真正的异常流量,可能会产生过多的误报。

此外,该方法对环境的变化不敏感,难以适应网络流量模式的演化。

二、基于机器学习的异常流量检测方法基于机器学习的异常流量检测方法是一种较为高级且准确率较高的方法。

该方法利用机器学习算法对网络流量进行训练和分类,从而建立网络流量的模型。

然后,它会监测实时网络流量,并使用模型来判断是否存在异常。

这种方法的优点在于具有更高的准确率和精确性。

它能够识别出常见的攻击行为,并且可以自动学习和适应网络流量模式的变化。

然而,该方法也存在一些缺点。

例如,它需要大量的标记样本进行训练,且对模型的选择和参数的调整有一定要求。

三、基于行为分析的异常流量检测方法基于行为分析的异常流量检测方法是一种基于网络行为的检测方法。

该方法通过对网络用户和主机的行为进行建模,识别出与正常行为不符的异常行为。

行为分析涉及到对用户、主机和网络行为的特征提取和分析,以及异常行为的检测和识别。

这种方法的优点在于能够检测到的异常行为更加多样化和细粒度化。

它能够判断出由多种因素引起的异常行为,并且对于复杂和未知的攻击行为也有一定的检测能力。

但是,该方法也存在一些挑战,例如,通过行为分析来提取有效特征和建模是一个复杂的过程。

流量监控原理

流量监控原理流量监控是指对网络流量进行实时监控和分析,以便及时发现异常情况并采取相应的措施。

在网络安全和性能管理中,流量监控是至关重要的一环。

它可以帮助我们了解网络的实际运行情况,及时发现问题并加以解决,提高网络的安全性和稳定性。

流量监控的原理主要包括流量采集、数据分析和异常检测三个方面。

首先是流量采集。

流量采集是指通过网络设备或者专门的流量监控设备,实时地获取网络上的数据流量信息。

这些信息可以包括数据包的数量、大小、来源、目的地等各种相关信息。

通过对这些信息的采集,我们可以了解网络的实际运行情况,包括网络的负载情况、带宽利用率等。

其次是数据分析。

数据分析是流量监控的核心部分。

在数据分析阶段,我们需要对采集到的流量数据进行处理和分析,以便从中发现潜在的问题或异常情况。

这包括对流量数据的统计分析、趋势分析、关联分析等。

通过数据分析,我们可以了解网络的使用情况,及时发现异常流量或者异常行为。

最后是异常检测。

异常检测是流量监控的最终目的。

通过对流量数据的分析,我们可以建立一些基准模型或者规则,用来描述正常的流量情况。

当网络中出现异常情况时,这些基准模型或者规则就会失效,从而触发告警或者报警。

通过异常检测,我们可以及时发现网络中的异常情况,比如DDoS攻击、网络拥堵、异常流量等,并采取相应的措施进行处理。

综上所述,流量监控的原理主要包括流量采集、数据分析和异常检测三个方面。

通过对网络流量的实时监控和分析,我们可以及时发现网络中的异常情况,并采取相应的措施进行处理,从而提高网络的安全性和稳定性。

流量监控在网络管理中起着至关重要的作用,是保障网络安全和性能的重要手段之一。

基于模糊系统的异常流量检测系统

基于模糊系统的异常流量检测系统近年来,随着网络技术的飞速发展,网络安全问题也日益突出。

其中,异常流量成为了网络攻击的一种主要手段。

为了有效监测和识别异常流量,保障网络的安全性,基于模糊系统的异常流量检测系统应运而生。

1. 异常流量检测系统的介绍异常流量检测系统是一种用于监测网络流量并识别其中异常数据的系统。

它被广泛应用于网络安全领域,能够实时监测网络中的数据流量,并通过一系列的算法和模型来分析和判定其中是否存在异常行为。

2. 模糊系统在异常流量检测中的应用模糊系统是一种基于模糊逻辑的推理和决策方法,其灵活性和容错性使其成为异常流量检测的理想选择。

在异常流量检测系统中,模糊系统可以用于建立评估模型和决策规则,对异常行为进行分类和判别。

3. 模糊系统在异常流量检测中的核心组成基于模糊系统的异常流量检测系统通常包括以下核心组成:3.1 数据采集与预处理异常流量检测系统会通过网络设备或传感器采集网络数据流量,并进行预处理和清洗,确保数据的准确性和有效性。

3.2 特征提取与选择在异常流量检测中,对数据的特征提取和选择是非常关键的,主要通过分析和提取网络数据包的相关特征,如包大小、传输速率、协议类型等。

3.3 模糊规则建立与优化通过对已知的网络流量数据进行分析,可以建立模糊规则库,并对规则进行优化和调整,以提高异常流量检测的准确率和性能。

3.4 异常检测与决策基于模糊系统的异常流量检测系统会对采集到的数据进行模糊化处理,并通过模糊推理和决策方法对其进行分析和判定,进而识别出异常行为。

4. 基于模糊系统的异常流量检测系统的优势与传统的异常流量检测方法相比,基于模糊系统的异常流量检测系统具有以下优势:4.1 鲁棒性强模糊系统能够容忍输入数据的不确定性和噪声干扰,对于复杂和多变的网络环境有着良好的鲁棒性,能够有效应对各种异常情况。

4.2 灵活性高基于模糊系统的异常流量检测系统可以根据实际需求进行模型和规则的调整和优化,以适应不同网络环境下的异常流量检测需求。

网络流量异常检测与分析技术研究

网络流量异常检测与分析技术研究随着互联网和移动互联网的普及,网络流量的规模不断扩大,各种网络应用也层出不穷。

与此同时,网络安全问题也愈加突出。

网络流量异常检测和分析技术作为网络安全领域的重要议题之一,正在不断被关注和研究。

本文将介绍网络流量异常检测和分析技术的基本原理、应用场景、实现方法以及未来发展趋势。

一、基本原理网络流量异常检测和分析技术的基本原理是通过收集、处理和分析网络流量数据,发现异常流量并提供相应的反应。

具体而言,该技术基于两个假设:正常流量和异常流量在一定程度上具有不同的统计特性,并且异常流量通常与恶意意图有关。

通过对网络流量数据的分析,可以确定正常流量以及其中的潜在问题。

一些常见的异常流量有:网络攻击、分布式拒绝服务攻击(DDoS)、蠕虫病毒、木马软件、带宽滥用等。

网络流量异常检测和分析技术可通过对网络流量数据的收集和分析,检测这些异常流量,提供实时的报告和告警,使管理员能够及时采取相应的措施。

二、应用场景网络流量异常检测和分析技术的应用场景非常广泛,以下是一些典型的场景:1. 渗透测试:企业可利用网络流量异常检测和分析技术对其网络安全情况进行测试,探测其网络存在的漏洞和薄弱点,以采取相应的安全措施。

2. 网络入侵检测:网络入侵检测系统(IDS)是一种主动的网络安全防护系统,它不仅能检测已知的入侵行为,还能检测未知的入侵行为。

3. 网络流量监控:网络流量监控可帮助网络管理员实时监控网络流量,识别流量异常和恶意流量,及时作出调整和反应。

4. 网络审计:利用网络流量异常检测和分析技术进行网络审计,可以检测被攻击的主机、追踪攻击来源、实现安全溯源等。

5. 可视化分析:将网络流量异常检测和分析技术与可视化分析技术相结合,可实现网络流量的可视化展示,更方便管理员对网络流量数据进行分析和管理。

三、实现方法网络流量异常检测和分析技术的实现方法包括基于签名的检测、基于行为的检测、基于机器学习的检测等。

网络流量监控-第3章-异常流量监测

对设备转发表的攻击

1、设备转发表指网络设备(路由器或交换机)上的 一些表项,用于指示报文的转发方向。如MAC地址 表,ARP表,快速转发表。 2、攻击者通过发送合适的数据报,促使设备建立大 量的此类表格,就会使设备的存储资源耗尽,表内容 被破坏,从而不能正常地转发数据报文。

; 路由协议的流关系到网络中所有报文被正确地送往

目的地; 与RADIUS服务器通信的报文流影响用户的安全

性; 这些流的流量异常并不一定导致总流量出现显著的异

常。

本节主要内容

1

异常流量概念

2

பைடு நூலகம்

链路流量及其异常

3

直接影响网络正常运行的流

4

针对路由协议和设备转发表的攻击

5

与IP报文有关的异常

6

与TCP报文和通信过程相关的异常

针对IS-IS协议的攻击 IS-IS路由协议是一种与OSPF类似的基于链路状

态的路由协议。这种路由协议是通过建立邻居关系, 收集路由器本地链路状态的手段来完成链路状态数据 库同步。因此,可以采取与针对OSPF类似的方法进 行攻击,导致网络路由器的路由表与实际情况不符, 致使网络中断。

如何监测针对路由协议的攻击

链路总流量及其异常

源端口分布 1、特点 链路中报文或数据流对应的源端口在正常情况下,分

布具备一定的规律,当异常发生时,往往会引起源 端口分布发生显著的变化。 2、举例 例如,正常情况下,合法IP使用不同的源端口访问网 络服务器,源端口分布相对比较分散。但当网络中 爆发蠕虫攻击时,感染者使用的端口分布相对比较 集中。

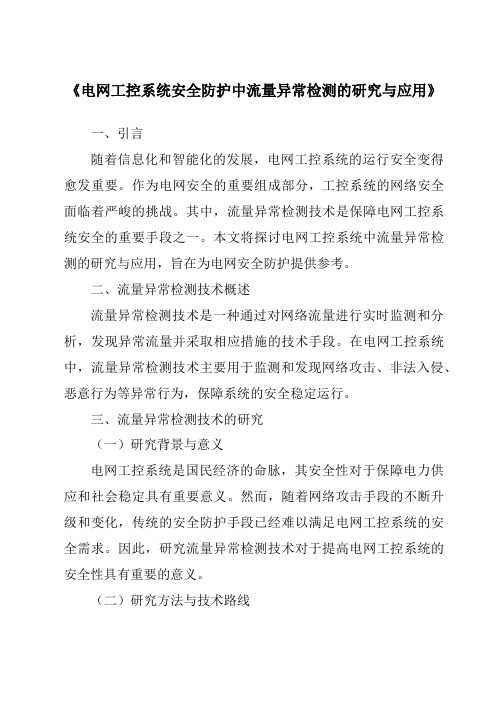

《电网工控系统安全防护中流量异常检测的研究与应用》

《电网工控系统安全防护中流量异常检测的研究与应用》一、引言随着信息化和智能化的发展,电网工控系统的运行安全变得愈发重要。

作为电网安全的重要组成部分,工控系统的网络安全面临着严峻的挑战。

其中,流量异常检测技术是保障电网工控系统安全的重要手段之一。

本文将探讨电网工控系统中流量异常检测的研究与应用,旨在为电网安全防护提供参考。

二、流量异常检测技术概述流量异常检测技术是一种通过对网络流量进行实时监测和分析,发现异常流量并采取相应措施的技术手段。

在电网工控系统中,流量异常检测技术主要用于监测和发现网络攻击、非法入侵、恶意行为等异常行为,保障系统的安全稳定运行。

三、流量异常检测技术的研究(一)研究背景与意义电网工控系统是国民经济的命脉,其安全性对于保障电力供应和社会稳定具有重要意义。

然而,随着网络攻击手段的不断升级和变化,传统的安全防护手段已经难以满足电网工控系统的安全需求。

因此,研究流量异常检测技术对于提高电网工控系统的安全性具有重要的意义。

(二)研究方法与技术路线针对电网工控系统的特点,可以采用基于统计分析、深度学习和网络行为分析等技术的流量异常检测方法。

首先,对正常流量进行统计分析,建立流量模型;其次,利用深度学习技术对流量进行深度分析,提取流量特征;最后,通过网络行为分析等技术手段,发现异常流量并采取相应措施。

(三)研究成果与进展目前,国内外学者在流量异常检测技术方面已经取得了一定的研究成果。

例如,基于深度学习的流量异常检测方法可以有效地提高检测准确率和效率;基于网络行为分析的流量异常检测方法可以更加准确地发现网络攻击和恶意行为等。

这些研究成果为电网工控系统的安全防护提供了重要的技术支持。

四、流量异常检测技术的应用(一)应用场景与实例电网工控系统中,流量异常检测技术可以应用于多个场景,如网络安全监测、入侵检测、恶意行为识别等。

以网络安全监测为例,可以通过流量异常检测技术实时监测网络流量,发现异常流量并采取相应措施,保障系统的安全稳定运行。

异常流量检测要点PPT课件

段意源 控扫 制描固

等定 通类 过异 限常 速, 、如 阻蠕 断虫 等、 手恶

制基 准 线 类 异 常 通 过 限 速 方 式 控

基于DFI技术、DPI技术的安全及异常监测对比

与传统的基于数据包检测技术的异常检测(如: IDS/IPS)等对比而言,基于流的DFI检测异常行为技术,可以实现全 网范围内的异常检测,比较适合于运营商、大型网络的内网安全检测。 这两类技术在技术层面上是互相补充和互动的关系,他们之间的互补能更好地解决用户网络安全检测问题。 但是由于技术实现手段及原理的不同,现在针对DFI和DPI技术实现异常行为检测的不同点,概述如下: (1) DFI由于采用流数据技术的行为检测,很容易实现全网范围,尤其是内网范围的网络异常行为检测,DPI技术

2

DFI技术监测网络异常行为技术实现原理

异常行为监测流程

模板特征库

DarkIP, IP : SQL Slammer

DoS/DDoS :Smurf

特 征

特 征 蠕

自 定 义

虫

异

如

私

常

有

行

如

, 协 议

为 检 测

异

常

等等等ຫໍສະໝຸດ 异常(是) 异常(是)DoS/DDoS

DoS/DDoS

等 及 未 知

行 为 如 行 为

基于行为特征,行为明细数据记录 粗粒度: 直接记录异常流会话数据

细粒度: 结合xSensor协议分析仪或第三方 DPI设备详细记录异常流过程数据包内容

否

根据实时异常行为的结束 时间判断是否结束异常明细

是 记录结束

数据记录

6

DFI技术监测网络异常-异常行为控制

异常行为特征汇聚了: 源IP集合,目标IP集合、源端口集合、 目标端口集合、应用协议、TCP Flag产 生控制策略

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

NetFlow Data Exported

认真 务实 敬业 求精

Netflow

Traffic Analysis and Monitoring for Network Planning

Usage Information

Router Feature Acceleration

• Empowers users with the ability to characterize their IP data flows • The who, what, where, when, and how much IP traffic questions are answered

Version 5

• Flow_sequesce • Engine_type • Engine_id • Sampling_interval Version 8 • Aggregation • Agg_version (=2) • Count(No. of FlowSet) • Source ID

•Aggregation: Aggregation method being used

Idle 4

SrcIf SrcIPadd DstIf DstIPadd Protocol TOS Flgs Pkts SrcPort SrcMsk SrcAS DstPort DstMsk DstAS NextHop Bytes/Pkt Active Fa1/0 173.100.21.2 Fa0/0 10.0.227.12 11 80 10 11000 00A2 /24 5 00A2 /24 15 10.0.23.2 1528 1800

Netflow V1

the original format supported in the initial NetFlow releases.

Netflow V5

Adds Border Gateway Protocol (BGP) autonomous system information and flow sequence numbers.

Adds router-based aggregation schemes.

Netflow V9

Flexible, extensible file export format to enable easier support of additional fields & technologies; coming out now MPLS, Multicast, & BGP Next Hop

• Source IP Address • Destination IP Address • Source TCP/UDP Port • Destination TCP/UDP Port

From/To

Time of Day Port Utilization

Application

QoS

• Next Hop Address(0) • Source AS Number (0) • Dest. AS Number (0) • Source Prefix Mask (0) • Dest. Prefix Mask (0)

1.

SrcIf Fa1/0 Fa1/0 Fa1/0 Fa1/0

Create and update flows in NetFlow Cache

SrcIPadd 173.100.21.2 173.100.3.2 173.100.20.2 173.100.6.2 DstIf Fa0/0 Fa0/0 Fa0/0 Fa0/0 DstIPadd 10.0.227.12 10.0.227.12 10.0.227.12 10.0.227.12 Protocol 11 6 11 6 TOS 80 40 80 40 Flgs 10 0 10 0 Pkts 11000 2491 10000 2210 SrcPort SrcMsk SrcAS 00A2 /24 5 15 /26 196 00A1 /24 180 19 /30 180 DstPort 00A2 15 00A1 19 DstMsk /24 /24 /24 /24 DstAS 15 15 15 15 NextHop 10.0.23.2 10.0.23.2 10.0.23.2 10.0.23.2 Bytes/Pkt Active 1528 1745 740 41.5 1428 1145.5 1040 24.5 Idle 4 1 3 14

• •

Netflow V7

exclusively supports Cisco Catalyst 5000 series switches with a NetFlow feature card (NFFC). Not compatible with Cisco routers.

• •

Netflow V8

• Router_sc

Routing and Peering

Short-cut Router

认真

务实

敬业

求精

Netflow Sampling Sampled – GSR only

For speeds higher than OC-3 strongly recommended

Only used in V5 and V9 Range from 10 to 16382 (packets) Default interval is 4 billion (to protect the router from being choked by a misconfiguration)

From/To

Time of Day Port Utilization

Application

QoS

Routing and Peering

认真

务实

敬业

求精

Netflow V7 Flow Record

Usage

• Packet Count • Byte Count • Start Timestamp • End Timestamp • Input Interface Port (0) • Output Interface Port • Type of Service(1st pkt) • TCP Flags(0) • Protocol

• Source IP Address • Destination IP Address • Source TCP/UDP Port • Destination TCP/UDP Port

• Next Hop Address • Source AS Number • Dest. AS Number • Source Prefix Mask • Dest. Prefix Mask

Formats

• Version 1 (V1) • Version 5 (V5) • Version 7 (V7) • Version 8 (V8) • Version 9 (V9) • Versions 2, 3, 4, and 6 were not released

认真

务实

敬业

求精

NetFlow Sequence Router

2.

Expiration

• Inactive timer expired (15 sec is default) • Active timer expired (30 min (1800 sec) is default) • NetFlow cache is full (oldest flows are expired) •RST or FIN TCP Flag

认真

务实

敬业

求精

Netflow V9

A export format

Flexible and extensible

Still a push model

Sent the template regularly (configurable) Independent of the underlying protocol, it is ready for any reliable protocol (ie: TCP, SCTP)

• Source IP Address • Destination IP Address • Source TCP/UDP Port • Destination TCP/UDP Port

From/To

Time of Day Port Utilization

Application

• Next Hop Address Routing and Peering

3.

Aggregation?

e.g. Protocol-Port Aggregation Scheme becomes

4. 5.

Export Version

Non-Aggregated Flows – export Version 5 or 9

Protocol Pkts SrcPort DstPort Bytes/Pkt 11 11000 00A2 00A2 1528

Aggregated Flows – export Version 8 or 9 Payload (flows)

Export Packet

认真

务实

敬业

求精

Heade r

Transport Protocol

Netflow Datagram

认真

务实

敬业

求精

Netflow Versions

• • •

认真

务实

敬业

求精

Netflow V1 Flow Record

Usage

• Packet Count • Byte Count • Start Timestamp • End Timestamp • Input Interface Port • Output Interface Port • Type of Service • TCP Flags(Cumulative OR) • Protocol