局域网抓包

wireshark抓包教程

Wireshark图解教程(简介、抓包、过滤器)配置Wireshark是世界上最流行的网络分析工具。

这个强大的工具可以捕捉网络中的数据,并为用户提供关于网络和上层协议的各种信息。

与很多其他网络工具一样,Wireshark也使用pcap network library来进行封包捕捉。

可破解局域网内QQ、邮箱、msn、账号等的密码!!Wireshark是世界上最流行的网络分析工具。

这个强大的工具可以捕捉网络中的数据,并为用户提供关于网络和上层协议的各种信息。

与很多其他网络工具一样,Wireshark也使用pcap network library来进行封包捕捉。

可破解局域网内QQ、邮箱、msn、账号等的密码!!wireshark的原名是Ethereal,新名字是2006年起用的。

当时Ethereal的主要开发者决定离开他原来供职的公司,并继续开发这个软件。

但由于Ethereal这个名称的使用权已经被原来那个公司注册,Wireshark这个新名字也就应运而生了。

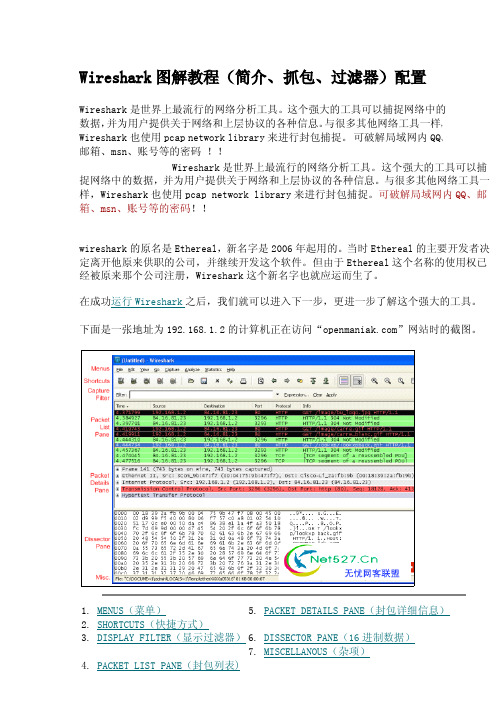

在成功运行Wireshark之后,我们就可以进入下一步,更进一步了解这个强大的工具。

下面是一张地址为192.168.1.2的计算机正在访问“”网站时的截图。

1.MENUS(菜单)2.SHORTCUTS(快捷方式)3.DISPLAY FILTER(显示过滤器)4.PACKET LIST PANE(封包列表)5.PACKET DETAILS PANE(封包详细信息)6.DISSECTOR PANE(16进制数据)7.MISCELLANOUS(杂项)1.MENUS(菜单)程序上方的8个菜单项用于对Wireshark进行配置:-"File"(文件)-"Edit"(编辑)-"View"(查看)-"Go"(转到)-"Capture"(捕获)-"Analyze"(分析)-"Statistics"(统计)-"Help"(帮助)打开或保存捕获的信息。

路由器问题抓包测试方法

路由器问题抓包测试方法一、背景介绍在网络通信中,路由器经常充当数据的转发和交换设备,在实际使用过程中可能会遇到各种问题。

为了定位并解决这些问题,抓包测试是一种常用的方法。

本文档将详细介绍路由器问题抓包测试的步骤和技巧。

二、抓包测试准备1·硬件准备首先,准备一台计算机作为测试设备,确保计算机的网卡与路由器之间通过网线连接。

2·抓包工具安装在测试设备上安装合适的抓包工具,如Wireshark、tcpdump等。

确保抓包工具的版本是最新的,并按照文档进行正确的安装和配置。

三、抓包测试步骤1·设置抓包过滤器在抓包工具中,设置适当的过滤器以便只捕获与路由器相关的数据包。

例如,设置过滤器为路由器IP地质或特定端口号。

2·启动抓包在抓包工具中,启动抓包功能,开始捕获网络数据包。

3·复现问题在现有问题的环境中,执行相关操作以复现问题。

例如,连接特定设备、执行特定操作等。

4·停止抓包在问题复现过程中,停止抓包以便获取完整的网络数据包。

5·保存抓包文件将捕获到的网络数据包保存为文件,以备分析和解决问题。

四、抓包分析1·打开抓包文件使用抓包工具打开保存的抓包文件。

2·高亮关键信息根据问题的表现和关键信息,使用抓包工具标记或高亮相关数据包。

例如,查找关键协议、源/目的IP地质、端口等。

3·过滤并统计数据包利用抓包工具的过滤功能,筛选出特定类型的数据包,并进行统计分析。

例如,统计丢包率、延迟时间、重传次数等。

4·定位问题源通过分析数据包,找出可能导致问题的原因,并确定问题发生的具体位置。

例如,查找网络延迟、错误协议实现、不合理的配置等。

五、问题解决根据抓包分析的结果,针对具体的问题进行解决。

可能的解决方法包括调整路由器配置、升级路由器固件、更换路由器硬件等。

六、附件本文档附带的文件包括:1·路由器问题抓包测试样例文件sample·pcap七、法律名词及注释本文涉及的法律名词及注释包括:1·抓包:在计算机网络中,抓包是指捕获和记录网络数据包的过程。

陈嘉明_局域网抓包软件的设计

陈嘉明_局域网抓包软件的设计一、引言在计算机网络中,局域网(Local Area Network, LAN)是指在一个相对较小的范围内,由相互连接的计算机组成的网络。

局域网抓包软件是一种用于捕获、分析和监控局域网数据包的工具,可以用于网络故障排除、网络安全分析以及网络性能优化等方面。

本文将讨论局域网抓包软件的设计,主要包括软件功能、软件架构以及实现技术等方面的内容。

二、软件功能1.数据包捕获:局域网抓包软件需要能够捕获局域网中的数据包,包括各种协议的数据包,如TCP、UDP、ICMP等。

2.数据包过滤:软件需要提供数据包过滤功能,使用户可以根据自己的需求选择要捕获的数据包类型或者特定的数据包。

3.数据包解析:软件需要能够对捕获到的数据包进行解析,并提供用户友好的界面展示解析结果,比如以树状结构展示各层协议的信息。

4.统计分析:软件需要对捕获到的数据包进行统计分析,比如统计各种协议的数量、统计各个源地址和目的地址出现的次数等。

5.报警功能:软件可以根据用户设定的规则进行数据包的报警,比如检测到一些IP地址的异常流量时触发报警。

6.保存和加载:软件需要提供保存和加载数据包的功能,以便用户将捕获到的数据包保存到本地,或者重新加载以前保存的数据包进行分析。

三、软件架构1.模块化设计:局域网抓包软件可以采用模块化的设计,将不同功能的模块划分为独立的组件,方便扩展和维护。

2.分层设计:软件可以按照ISO/OSI模型的分层思想进行设计,将数据包捕获、数据包解析、统计分析等功能分为不同的层次。

3.观察者模式:软件可以采用观察者模式,将数据包的捕获、解析等操作作为被观察者,用户界面作为观察者,当数据包发生变化时通知观察者更新界面。

四、实现技术1. 网络抓包技术:软件可以使用网络抓包技术,如libpcap库,来实现局域网数据包的捕获。

2. 解析技术:软件可以使用协议解析库,如wireshark提供的dissectors库,来对捕获到的数据包进行解析。

抓包操作流程

抓包操作流程抓包操作流程是网络分析和网络故障排查中必不可少的一环,在网络管理员、网络安全专业人员、开发人员等领域具有广泛的应用。

本文将从以下三个方面介绍抓包操作流程——第一、准备工作1.1、安装抓包软件:需要安装类似Wireshark、tcpdump、Fiddler等抓包软件,这些软件都是开源、免费的。

1.2、了解所监控的网络环境,包括网络拓扑、网络设备的配置等信息,这可以帮助我们更好的分析和理解网络流量。

1.3、根据需要,配置好抓包软件的过滤器,过滤掉那些不需要的数据包,提高流量质量。

第二、开始抓包2.1、启动抓包软件,并开始进行抓包操作。

一般情况下,我们都需要知道所关注的设备或IP地址,以及设备或IP地址与其他设备或IP地址之间的通信流程。

为了实现这一目标,我们可以通过设置过滤器,只抓取满足条件的数据包,如以下三个过滤器:tcp.port == 80:仅抓取TCP协议下端口为80的数据包,一般情况下它是用来传输HTTP协议的数据。

ip.src == 10.0.0.1:仅抓取来源IP地址为10.0.0.1的数据包,通过这个过滤器可以查看该IP地址与其他设备之间的通信流程。

2.2、停止抓包并保存数据。

在已经完成了必要的抓包操作后,我们需要停止抓包,并将抓取下来的数据保存到本地,以便我们后期的分析和处理。

第三、数据分析3.1、打开抓包软件中已经保存的数据文件,进入数据分析模式。

3.2、清晰地展示数据包的详细信息,如协议、源地址、目的地址、源端口、目标端口、数据长度等信息,以便我们在学习分析时进行参考。

3.3、跟踪数据包的传输流程,在网络环境中分析数据的各种代表性事件,如连接、请求、回复、响应等事件,以便我们更好地理解和分析故障原因。

3.4、综合分析,利用各种分析工具对数据进行统计和分析,以便我们更好地分析数据的其他特征,如分析三次握手流程、分析传输性能等等。

3.5、通过分析得到的数据,我们可以更好地了解网络端到端性能,以便监控和诊断网络故障。

雷电模拟器+Fiddler抓包(局域网环境通过手机共享USB网络环境)

此步不需要重启模拟器

欢迎各位转载但是未经作者本人同意转载文章之后必须在文章页面明显位置给出作者和原文连接否则保留追究法律责任的权利

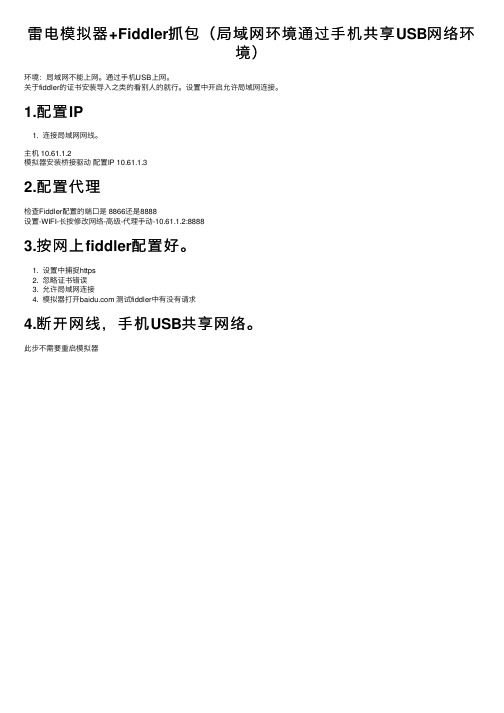

雷电模拟器 +Fiddler抓包(局域网环境通过手机共享 USB网络环 境)

环境:局域网不能上网。通过手机USB上网。 关于fiddler的证书安装导入之类的看别人的就行。设置中开启允许局域网连接。

1.配置 IP

1. 连接局域网网线。

主机 10.61.1.2 模拟器安装桥接驱动 配置IP 10.61.1.3

2.配 置 代 理

检查Fiddler配置的端口是 8866还是8888 Байду номын сангаас置-WIFI-长按修改网络-高级-代理手动-10.61.1.2:8888

3.按网上 fiddler配置好。

1. 设置中捕捉https 2. 忽略证书错误 3. 允许局域网连接 4. 模拟器打开 测试fiddler中有没有请求

网络抓包 实验报告

网络抓包实验报告网络抓包实验报告一、实验目的网络抓包是一种常见的网络分析技术,通过截获和分析网络通信数据包,可以深入了解网络通信过程中的细节和问题。

本实验旨在通过抓包实践,掌握网络抓包的基本原理和操作方法,并能够利用抓包工具进行网络数据分析。

二、实验环境本次实验使用了一台运行Windows 10操作系统的电脑,并安装了Wireshark作为网络抓包工具。

Wireshark是一款开源的网络协议分析软件,可以截获并分析网络数据包。

三、实验步骤1. 安装Wireshark:从官方网站下载Wireshark安装包,并按照提示完成安装过程。

2. 打开Wireshark:双击Wireshark桌面图标,启动软件。

3. 选择网络接口:在Wireshark界面的主菜单中,点击“捕获”选项,选择要进行抓包的网络接口。

4. 开始抓包:点击“开始”按钮,Wireshark开始截获网络数据包。

5. 进行网络通信:在另一台电脑上进行网络通信,例如访问一个网站或发送电子邮件。

6. 停止抓包:在Wireshark界面的主菜单中,点击“停止”按钮,停止截获网络数据包。

7. 分析数据包:在Wireshark界面的数据包列表中,可以看到截获的网络数据包,点击其中的一条数据包,可以查看其详细信息。

四、实验结果与分析通过实验,我们成功截获了多个网络数据包,并进行了分析。

在分析过程中,我们发现了一些有趣的现象。

首先,我们观察到了HTTP通信中的明文传输问题。

在抓包过程中,我们截获了一些HTTP请求和响应的数据包,其中包含了网页的内容。

通过查看数据包的详细信息,我们发现这些数据包中的内容并没有进行加密处理,因此存在信息泄漏的风险。

这提醒我们在进行网络通信时,应尽量使用HTTPS等加密协议来保护数据的安全性。

其次,我们还观察到了TCP连接的建立和断开过程。

在进行网络通信时,客户端和服务器之间需要建立TCP连接来传输数据。

通过分析数据包中的TCP协议头部信息,我们可以清晰地看到连接的建立过程,包括三次握手和连接的断开过程,包括四次挥手。

路由器问题抓包测试方法

路由器问题抓包测试方法路由器问题抓包测试方法1:引言路由器是计算机网络中的重要设备,用于在多个网络之间进行数据传输和路由。

在日常使用过程中,可能会遇到各种路由器问题,如网络延迟、断线等。

为了解决这些问题,进行抓包测试是一种常用的方法。

2:抓包测试概述抓包测试是指通过监听和记录网络数据流量,以便分析网络活动和故障。

路由器问题抓包测试主要包括以下几个步骤:2.1 确定测试目的在进行抓包测试之前,需要明确测试的目的。

例如,是为了分析延迟问题还是网络断线问题。

2.2 选择合适的抓包工具根据实际需求,选择合适的抓包工具。

常用的抓包工具有Wireshark、tcpdump等。

2.3 配置抓包环境将抓包工具安装在合适的计算机或设备上,并根据需要进行配置。

例如,设置抓包过滤规则、选择抓包接口等。

2.4 开始抓包启动抓包工具,开始监听网络数据流量。

可以选择在特定时间段进行抓包,以便精确分析问题。

2.5 分析抓包结果抓包结束后,对抓包结果进行分析。

可以通过过滤规则、统计数据量、分析数据包的交互等方式,找出问题所在。

2.6 解决问题分析抓包结果后,根据问题的具体原因,采取相应的解决措施。

可能需要进行路由器配置调整、网络设备检修等。

3:抓包工具使用详解在进行路由器问题抓包测试时,需要掌握抓包工具的使用方法。

以下是一些常用抓包工具的简要介绍:3.1 WiresharkWireshark是一个开源的网络分析工具,支持多种操作系统,可以捕获和分析各种网络协议。

它提供了强大的过滤和统计功能,便于对抓包结果进行分析。

3.2 tcpdumptcpdump是一个基于命令行的抓包工具,支持多个平台。

它可以在终端上直接执行,实时捕获网络数据,提供各种抓包过滤规则。

4:参考案例为了更好地理解和掌握路由器问题抓包测试方法,以下是一个参考案例:4.1 问题描述用户在使用路由器上网时,发现网络速度很慢。

4.2 解决步骤4.2.1 安装Wireshark根据操作系统类型,并安装Wireshark软件。

wireshark怎么抓包wireshark抓包详细图文教程

w i r e s h a r k怎么抓包w i r e s h a r k抓包详细图文教程The manuscript can be freely edited and modifiedwireshark是非常流行的网络封包分析软件;功能十分强大..可以截取各种网络封包;显示网络封包的详细信息..使用wireshark的人必须了解网络协议;否则就看不懂wireshark了..为了安全考虑;wireshark只能查看封包;而不能修改封包的内容;或者发送封包..wireshark能获取HTTP;也能获取HTTPS;但是不能解密HTTPS;所以wireshark看不懂HTTPS中的内容;总结;如果是处理HTTP;HTTPS还是用Fiddler;其他协议比如TCP;UDP就用wireshark.wireshark开始抓包开始界面wireshark是捕获机器上的某一块网卡的网络包;当你的机器上有多块网卡的时候;你需要选择一个网卡..点击Caputre->Interfaces..出现下面对话框;选择正确的网卡..然后点击"Start"按钮;开始抓包Wireshark窗口介绍WireShark主要分为这几个界面1.DisplayFilter显示过滤器; 用于过滤2.PacketListPane封包列表;显示捕获到的封包;有源地址和目标地址;端口号..颜色不同;代表3.PacketDetailsPane封包详细信息;显示封包中的字段4.DissectorPane16进制数据5.Miscellanous地址栏;杂项使用过滤是非常重要的;初学者使用wireshark时;将会得到大量的冗余信息;在几千甚至几万条记录中;以至于很难找到自己需要的部分..搞得晕头转向..过滤器会帮助我们在大量的数据中迅速找到我们需要的信息..过滤器有两种;一种是显示过滤器;就是主界面上那个;用来在捕获的记录中找到所需要的记录一种是捕获过滤器;用来过滤捕获的封包;以免捕获太多的记录..在Capture->CaptureFilters中设置保存过滤在Filter栏上;填好Filter的表达式后;点击Save按钮;取个名字..比如"Filter102";Filter栏上就多了个"Filter102"的按钮..过滤表达式的规则表达式规则1.协议过滤比如TCP;只显示TCP协议..2.IP过滤3.端口过滤tcp.port==80; 端口为80的tcp.srcport==80; 只显示TCP协议的愿端口为80的..4.Http模式过滤5.逻辑运算符为AND/OR常用的过滤表达式TCP包的具体内容从下图可以看到wireshark捕获到的TCP包中的每个字段..看到这;基本上对wireshak有了初步了解;现在我们看一个TCP三次握手的实例三次握手过程为这图我都看过很多遍了;这次我们用wireshark实际分析下三次握手的过程..在wireshark中输入http过滤;然后选中GET/tankxiaoHTTP/1.1的那条记录;右键然后点击"FollowTCPStream";这样做的目的是为了得到与浏览器打开网站相关的数据包;将得到如下图图中可以看到wireshark截获到了三次握手的三个数据包..第四个包才是HTTP的;这说明HTTP的确是使用TCP建立连接的..第一次握手数据包客户端发送一个TCP;标志位为SYN;序列号为0;代表客户端请求建立连接..如下图第二次握手的数据包服务器发回确认包;标志位为SYN;ACK.将确认序号AcknowledgementNumber设置为客户的ISN加1以.即0+1=1;如下图第三次握手的数据包客户端再次发送确认包ACKSYN标志位为0;ACK标志位为1.并且把服务器发来ACK的序号字段+1;放在确定字段中发送给对方.并且在数据段放写ISN的+1;如下图:就这样通过了TCP三次握手;建立了连接。

局域网网络流量分析方法

局域网网络流量分析方法在当今互联网发展迅猛的时代,局域网已经成为公司、学校及家庭之间进行信息共享和通信的重要工具。

然而,对于网络管理员来说,了解和分析局域网的网络流量是非常重要的,因为它可以提供有价值的数据用于网络优化、故障排除和安全监控。

因此,本文将介绍几种常用的局域网网络流量分析方法。

一、抓包分析抓包分析是最常见也是最直接的方法之一,它通过截获和分析传输在局域网上的数据包来获取流量信息。

网络管理员可以使用抓包工具,如Wireshark或tcpdump,在局域网上进行数据包捕捉,并对数据包进行解析和分析。

抓包分析可以提供详细的数据包信息,包括源IP地址、目标IP地址、协议类型、数据包大小、传输时间等,这些信息可以帮助管理员了解局域网上的流量分布和流量使用情况。

二、流量监测工具除了抓包分析外,流量监测工具也是一种常用的网络流量分析方法。

流量监测工具可以实时监测和记录局域网上的网络流量数据,并提供可视化的图表和统计信息。

通过使用流量监测工具,管理员可以轻松地查看和分析局域网上的流量趋势、流量峰值和流量来源,以便更好地规划和优化网络资源。

三、流量分析算法除了使用工具进行抓包和监测之外,还可以使用流量分析算法来对局域网的网络流量进行统计和分析。

例如,常用的流量分析算法有:1. 度数中心性算法:通过统计节点的连接数量来衡量其在网络流量中的重要性,进而确定网络中的关键节点;2. PageRank算法:基于链接分析的方法,根据节点之间的链接关系和流量流动情况,评估节点的重要性;3. 聚类分析算法:通过将节点划分为不同的群组来分析网络流量的结构和特征。

这些流量分析算法可以帮助管理员深入理解局域网的流量特征和流量分布,为网络优化和规划提供决策支持。

综上所述,局域网网络流量分析是网络管理员必备的技能之一。

通过抓包分析、流量监测工具和流量分析算法等方法,管理员可以全面了解局域网上的流量情况,促进网络优化和故障排除。

抓包的操作流程

抓包的操作流程

抓包是网络分析的重要工具之一,可以用来查看网络传输过程中的数据包信息。

下面是抓包的操作流程:

1. 准备工作:安装抓包工具,例如Wireshark,在打开抓包工具前,最好关闭其他网络应用程序,以免干扰抓包。

2. 选择网卡:在抓包工具中选择要抓包的网卡,如果有多个网卡,需要选择正确的网卡。

3. 过滤数据包:通过设置过滤器,只捕捉需要的数据包,避免捕捉到无用的数据包,从而节省空间和分析时间。

4. 开始抓包:点击“开始抓包”按钮,等待一段时间,让抓包工具收集足够多的数据包。

5. 分析数据包:在抓包过程中,可以实时查看抓到的数据包,也可以保存数据包以便后续分析。

分析数据包时,需要了解协议格式和具体的网络应用程序。

6. 结束抓包:在分析完数据包后,可以停止抓包。

如果抓包过程中产生了大量数据包,需要及时清理数据包,以免影响系统性能。

7. 总结分析结果:分析数据包后,需要总结分析结果,得出结论,并根据需要采取相应的措施,从而改善网络性能和安全。

- 1 -。

如何使用Wireshark抓包

如何使用Wireshark抓包Wireshark使用说明/730213/236310Wireshark简介:Wireshark是世界上最流行的网络分析工具。

这个强大的工具可以捕捉网络中的数据,并为用户提供关于网络和上层协议的各种信息。

与很多其他网络工具一样,Wireshark也使用pcap netw ork library来进行封包捕捉。

可破解局域网内QQ、邮箱、msn、账号等的密码!!wireshark的原名是Ethereal,新名字是2006年起用的。

当时Ethereal的主要开发者决定离开他原来供职的公司,并继续开发这个软件。

但由于E thereal这个名称的使用权已经被原来那个公司注册,Wireshark这个新名字也就应运而生了。

Wireshark使用说明:Protocol(协议):可能的值: ether, f ddi, ip, arp, rarp, decnet, lat, sca, moprc, mopdl, tcp and udp.如果没有特别指明是什么协议,则默认使用所有支持的协议。

Direction(方向):可能的值: src, dst, src and dst, s rc or dst如果没有特别指明来源或目的地,则默认使用 "src or dst" 作为关键字。

例如,"host 10.2.2.2"与"s rc or dst host 10.2.2.2"是一样的。

Host(s):可能的值: net, port, host, portrange.如果没有指定此值,则默认使用"host"关键字。

例如,"src10.1.1.1"与"s rc host 10.1.1.1"相同。

Logical Operations(逻辑运算):可能的值:not, and, or.否("not")具有最高的优先级。

网络抓包原理

网络抓包原理

网络抓包原理是通过拦截和分析网络通信数据来获取通信双方的信息。

在网络通信过程中,数据通过各层协议的封装和解封装进行传输。

抓包工具利用网络适配器在传输层之前或之后拦截数据包,将其复制到本地进行分析。

常用的抓包工具有Wireshark、Fiddler、Charles等。

抓包工具拦截的数据包包括了源IP地址、目标IP地址、源端

口号、目标端口号、传输控制协议(TCP)或用户数据报协议(UDP)的头部以及数据部分。

通过解析这些数据包,我们可以

获取到通信过程中的各种信息,如请求和响应的报文、请求方式(GET、POST等)、请求参数、响应状态码等。

抓包技术实际上是利用了计算机网络体系结构的特点。

计算机网络是分层的,数据在不同层之间进行传递和封装,每个层次的数据都有对应的协议来处理。

抓包工具可在网络接口层截获数据,并对其进行解析和显示,提供了对网络通信的可视化分析。

通过抓包工具根据不同的应用场景,可以实现各种功能。

例如,可以用于分析网络传输过程中的性能问题,排查网络故障;也可以用于安全审计,检查是否存在异常的数据传输;还可以用于网络监控,对网络流量进行实时分析和统计。

抓包工具对于网络工程师、安全工程师等专业人士来说,是一种非常有用的分析和排查问题的工具。

实验二 网络抓包及协议分析软件使用说明

实验二网络抓包及协议分析软件使用说明⏹目的及意义:利用网络协议分析工具Ethereal截获网络中传送的数据包,通过观察分析,从而了解和认识(理解)协议的运行机制。

⏹下载与安装:在Windows下安装Ethereal,可从下载安装软件,然后执行安装。

Ethereal 在0.10.12版本后都内置了Winpcap,如没内置的Winpcap,可先安装Winpcap。

有关Winpcap的详细信息可参考。

一.实验目的:1.了解抓包与协议分析软件的简单使用方法。

2.了解并验证网络上数据包的基本结构。

二.实验环境1.硬件:PC、配备网卡,局域网环境。

2.软件:Windows 2000或者XP操作系统、winpcap、analyzer。

三.实验内容利用Ethereal软件抓取网络上的数据包,并作相应分析。

四.实验范例(1)安装Etheral的安装非常简单,只要按照提示安装即可。

(2)运行双击桌面的Ethereal,显示“The Ethereal Network Analyzer”的主界面,菜单的功能是:(3)设置规则这里有两种方式可以设置规则:●使用interface1)选择Capture—>interfaces,将显示该主机的所有网络接口和所有流经的数据包,单击“Capture”按钮,及执行捕获。

2)如果要修改捕获过程中的参数,可以单击该接口对应的“Prepare”按钮。

在捕获选项对话框中,可以进一步设置捕获条件:●Interface——确定所选择的网络接口●Limit each packet to N bytes——指定所捕获包的字节数。

选择该项是为了节省空间,只捕获包头,在包头中已经拥有要分析的信息。

●Capture packet in promiscuous mode——设置成混杂模式。

在该模式下,可以记录所有的分组,包括目的地址非本机的分组。

●Capture Filter——指定过滤规则有关过滤规则请查阅以下使用Filter方式中的内容。

抓包的原理

抓包的原理

抓包的原理是通过网络抓包工具来监听网络传输,然后截取网络数据包进行分析和处理。

具体步骤如下:

1. 网络监听:抓包工具在网络上创建一个虚拟网络接口来监听网络流量。

通常使用网络适配器混杂模式(promiscuous mode)来监听,使得网络适配器能够接收到所有经过该网络接口的数据包,而不仅仅是目标设备的数据包。

这样可以截取包括自己设备以及其他设备之间的所有网络通信。

2. 抓取数据包:当监听到网络上的数据流时,抓包工具会将数据包从网络接口中读取出来,并保存到一个缓存中,以供后续分析使用。

3. 解析数据包:对数据包进行解析,将数据包的各个字段和协议进行分析,包括源IP地址、目标IP地址、端口号、协议类

型等信息。

4. 数据包过滤:抓包工具可以定义过滤规则,根据需要选择性地处理或保存特定的数据包。

常见的过滤规则可以基于源IP

地址、目标IP地址、端口号、协议类型等条件来过滤数据包。

5. 数据包处理:抓包工具可以对数据包进行各种处理操作,例如统计网络流量、计算带宽、检测网络攻击、重放攻击等。

总之,抓包的原理是通过监听网络流量,截取数据包,解析和处理数据包内容,从而进行网络分析和诊断。

局域网抓包2

局域网抓包软件的设计与实现金(大学信息科学与工程学院, 416000)摘要随着网络技术的不断发展,网络安全问题越来越受到关注,因此,研究并开发出一种能够有效地实时捕获网络信息的系统具有极其重要的意义。

基于这一情况,本论文针对网络数据的捕获与数据包信息分析等问题进行了深入的探讨和研究。

本论文逐一介绍了信息捕获中的相关技术及需求分析,在系统设计中应用面向对象的Java编程语言对数据包捕获模块、解码数据包模块和数据存储模块的进行实现。

通过运用Winpcap,Jpcap开发包在Eclipse开发环境下,实现了网络数据包的捕获,利用TCP/IP 协议的封装理论和自下而上的封装实现了数据包信息的分析,并且将分析出来的信息存入文本文件。

此外,还能实现一些特定功能,如对指定的协议进行数据包的捕获,并捕获结果进行显示等。

关键词:局域网;数据捕获;信息分析;Winpcap;JpcapThe Design and Implementation of LAN Information CaptureSoftwarePan Chun(College of Information Science and Engineering,Jishou University,Jishou,Hunan416000)AbstractAs development of the network and technology,the society comes into a age of information explosion. The network security has been widely concerned followed by the development and universal of the network technology. Therefore,it is great significance that an effective real-time interception network information system is studied and developed.Basedon this situation,this thesis in-depth studies to capture the network data and so on. Besides,it introduces relative technology and the needs information capture. The realization of the data capture module,data packet decoded module and database information module is displayed for detail in the system's design. The network data packet is captured through Winpcap,Jpcap,some functions has been realized, such as network data packet capture,data packets of information analysis byusing TCP / IP protocol encapsulation theory and bottom-up,and will analyze the information stored in the database. Simultaneously,this software would also increases some functions,such as data packet capture by the IP address,make the results and statistics,display the results of data packet capture and so on.Key words:LAN; datacapture; information analysis ;Winpcap;Jpcap目录第一章引言21.1课题背景及意义21.2课题研究现状21.3研究容31.4论文组织方式3第二章关键技术42.1 抓包机制42.1.1局域网的连接方式42.1.2数据包截获机制52.1.3 数据封装与分用过程52.2抓包工具72.2.1 Winpcap简介72.2.2 Jpcap简介92.3 Jpcap92.3.1Jpcap需求环境92.3.2Jpcap安装102.3.3 Jpcap关键API11第三章需求分析123.1功能需求123.2性能要求12第四章概要设计134.1体系结构设计134.2数据结构设计14第五章详细设计165.1系统功能模块设计165.1.1数据捕获的实现165.1.2数据分析的实现185.1.3文件存储的实现205.2用户界面设计205.2.1配置界面205.2.2主界面20第六章测试和实现结果22 6.1测试环境226.2测试过程22结束语23参考文献24致错误!未定义书签。

无线局域网抓包实验

图2所示的是RTS控制帧。

0x00b4(0000 0000 1011 0100),指00版本,type=01指控制帧,subtype=1011指的是RTS帧。To Ds、From Ds、MoreFrag等字段含义与上述数据帧控制段类似。再后面的00指接收方地址、发送方地址、校验码等等全都为0,帧首部后面的两字节6709指持续时长,再后面六字节指接收方地址,六字节的发送方地址,和四字节的校验序列。

六、实验总结及体会

这次实验是使用wireshark进行网络抓包分析,我们按照数据帧、控制帧和管理帧格式来一位一位地解释,值得注意的是计算机的储存方式为大端模式,需要我们从左到右看,才能按照给出具体格式进行对照分析。通过此次试验,加深了我对MAC帧格式的理解。

七、教师评语

实验报告

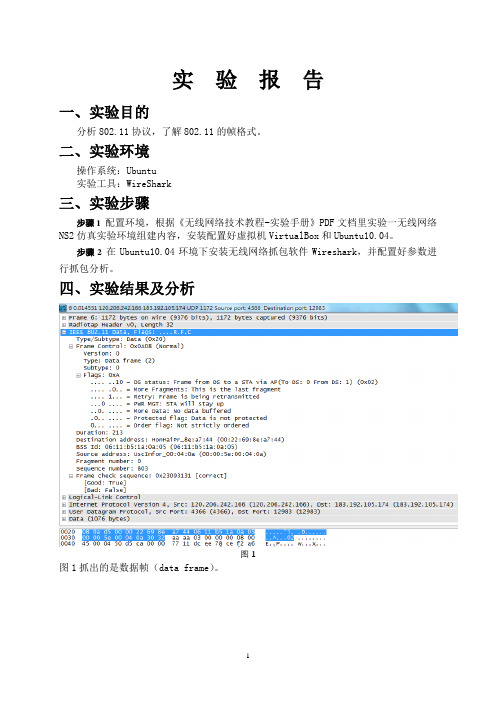

一、实验目的

分析802.11协议,了解802.11的帧格式。

二、实验环境

操作系统:Ubuntu

实验工具:WireShark

三、实验步骤

步骤1配置环境,根据《无线网络技术教程-实验手册》PDF文档里实验一无线网络NS2仿真实验环境组建内容,安装配置好虚拟机VirtualBox和Ubuntu10.04。

图3

图3所示的是管理帧。

帧首部的控制段0x0080(00000000 1000 0000),version=00,type=00表示管理帧,subtype=1000,指信标帧(beacon),To Ds、From Ds、MoreFrag等字段含义与上述数据帧控制帧类似。后面的8位同样指地址,序列号,校验码,电源模式等。之后的2字节0000指持续时间,后面六字节是目的地址,接着六步骤2在Ubuntu10.04环境下安装无线网络抓包软件Wireshark,并配置好参数进行抓包分析。

陈嘉明_局域网抓包软件的设计

局域网抓包软件的设计摘要随着网络技术的不断发展,社会进入了一个信息爆炸的时代,世界也由于网络而变小,人们通过各种技术和工具使交流突破了空间的限制。

在网络技术发展与普及的同时,网络安全问题引起了人们的广泛关注。

因此,研究并开发出一种能够有效地实时捕获网络信息的系统具有极其重要的意义。

基于这一情况,本论文针对网络数据的捕获与数据包信息分析等问题进行了深入的探讨和研究。

本论文逐一介绍了信息捕获中的相关技术及需求分析,在系统设计中对数据包捕获模块、解码数据包模块和数据库信息模块的实现进行了详细讲述。

通过运用WinPcap开发包实现网络数据包的捕获,利用TCP/IP 协议的封装理论和自下而上的分析实现了数据包信息的分析,并且将分析出来的信息存入数据库。

另外,还能实现一些功能,如对指定的IP地址进行数据包的捕获,对捕获结果进行显示等。

关键词:WinPcap;数据捕获;信息分析;局域网1 引言1.1 课题背景及意义计算机网络的发展给计算机产业和整个人类的工作、生活方式带来了巨大的变化,特别是信息技术的发展使一个信息缺乏的时代进入了一个信息爆炸的时代,世界也由于Internet而变小。

人们通过各种技术,工具使得交流突破了空间的限制。

全球范围内的网络互联给人们的生活和工作带来了方便,人们正享受网络技术带给我们美好生活。

但同时某些不法分子利用网络的漏洞非法入侵他人的主机系统,有的利用网络盗取他人个人信息,如网上银行帐号密码等,对他人财产安全造成了重大威胁。

据有关资料统计我国每年通过计算网络进行违法行为以30%的速度上升。

面对计算机犯罪越来越多的趋势,及网络上日益泛滥的信息垃圾和污染情况,我国政府未雨绸缪,已经制定了关于互联网络使用的法律法规,网络安全问题已面临着重大挑战。

目前我国正在进行大规模的现代化经济建设,需要使用自己的网络和信息安全系统来保护自己的网络和信息系统,尤其是对于全国性大型计算机网络而言,必须将网络安全和信息安全放在非常重要的地位上,而从长远角度看,这只能依靠我们自己解决。

抓包分析_XX银行大楼局域网ARP故障处理

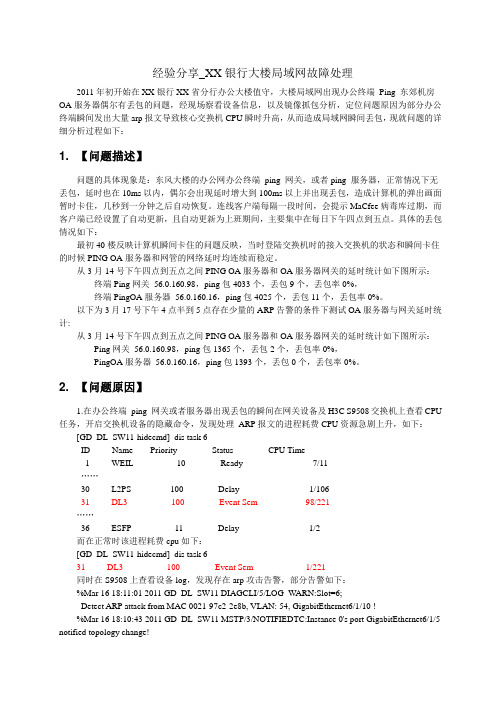

经验分享_XX银行大楼局域网故障处理2011年初开始在XX银行XX省分行办公大楼值守,大楼局域网出现办公终端Ping 东郊机房OA服务器偶尔有丢包的问题,经现场察看设备信息,以及镜像抓包分析,定位问题原因为部分办公终端瞬间发出大量arp报文导致核心交换机CPU瞬时升高,从而造成局域网瞬间丢包,现就问题的详细分析过程如下:1. 【问题描述】问题的具体现象是:东风大楼的办公网办公终端ping 网关,或者ping 服务器,正常情况下无丢包,延时也在10ms以内,偶尔会出现延时增大到100ms以上并出现丢包,造成计算机的弹出画面暂时卡住,几秒到一分钟之后自动恢复。

连线客户端每隔一段时间,会提示MaCfee病毒库过期,而客户端已经设置了自动更新,且自动更新为上班期间,主要集中在每日下午四点到五点。

具体的丢包情况如下:最初40楼反映计算机瞬间卡住的问题反映,当时登陆交换机时的接入交换机的状态和瞬间卡住的时候PING OA服务器和网管的网络延时均连续而稳定。

从3月14号下午四点到五点之间PING OA服务器和OA服务器网关的延时统计如下图所示:终端Ping网关56.0.160.98,ping包4033个,丢包9个,丢包率0%,终端PingOA服务器56.0.160.16,ping包4025个,丢包11个,丢包率0%。

以下为3月17号下午4点半到5点存在少量的ARP告警的条件下测试OA服务器与网关延时统计:从3月14号下午四点到五点之间PING OA服务器和OA服务器网关的延时统计如下图所示:Ping网关56.0.160.98,ping包1365个,丢包2个,丢包率0%,PingOA服务器56.0.160.16,ping包1393个,丢包0个,丢包率0%。

2. 【问题原因】1.在办公终端ping 网关或者服务器出现丢包的瞬间在网关设备及H3C S9508交换机上查看CPU 任务,开启交换机设备的隐藏命令,发现处理ARP报文的进程耗费CPU资源急剧上升,如下:[GD_DL_SW11-hidecmd]_dis task 6ID Name Priority Status CPU Time1 WEIL 10 Ready 7/11……30 L2PS 100 Delay 1/10631 DL3 100 Event Sem 98/221……36 ESFP 11 Delay 1/2而在正常时该进程耗费cpu如下:[GD_DL_SW11-hidecmd]_dis task 631 DL3 100 Event Sem 1/221同时在S9508上查看设备log,发现存在arp攻击告警,部分告警如下:%Mar 16 18:11:01 2011 GD_DL_SW11 DIAGCLI/5/LOG_W ARN:Slot=6;Detect ARP attack from MAC 0021-97c2-2e8b, VLAN: 54, GigabitEthernet6/1/10 !%Mar 16 18:10:43 2011 GD_DL_SW11 MSTP/3/NOTIFIEDTC:Instance 0's port GigabitEthernet6/1/5 notified topology change!%Mar 16 18:10:11 2011 GD_DL_SW11 DIAGCLI/5/LOG_W ARN:Slot=6;Detect ARP attack from MAC 0016-ec3f-4a02, VLAN: 54, GigabitEthernet6/1/10 !全部的告警见附件:针对告警出现的几个mac地址,在交换机上对其镜像抓包,抓包时间为10分钟,在S9508log提示0021-97c2-2e8b出现攻击的时候该办公终端在100ms之内发出了240个arp请求报文,另一个mac0016-ec3f-4a02也在100ms之内发出240个左右的arp请求报文。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

负责同学:陈添笑

网络适配器的指定

1.通过EDIT控件让用户输入具体的网卡设备。 2.新建一个下拉列表框,让用户选择具体的网卡设备。 考虑到用户使用群的方便、简洁,同时Winpcap提供了查 找网络设备的函数,故选择了第二种方式来实现本功能。

数据类型的选择

在程序中,分别设置了三个布尔型变量来分别控 制所选中的状态。通过布尔型变量来控制程序分 析数据报方式。当选中IP这个单选框是,需要用 户手动输入需要捕获的源IP地址。

负责同学:陈成

流程图

捕获的数据包

分析以太网协 议

NO

NO

判断是否为 IP协议数据

YES

分析IP协议数 据 判断是否是 TCP,UDP 协议类型字 段

YES

分析TCP, UDP协议类型 数据包

传入数据库处 理模块

3.用户界面模块 根据上面三个模块的分析,直接与用户相 关联的操作有:为Winpcap指定一个具体的 网络适配器,选择需要过滤的数据类型或 者想要过滤的特定IP地址发送的TCP和 UDP信息。

负责同学:陈嘉明

流程图

开始 查找网卡设备

。

获取网卡设备

打开网卡设备 NO 捕获网络数据包 YES 结束

2.数据分析模块实现

数据分析模块的设计思想是将Winpcap捕获 到的数据对应网络数据包的格式进行初始化, 取得具体的值。由于这些数字是二进制,因 此要通过相关的转换函数得到相关的信息。 相关数据信息捕获分析完毕后,最后就是对 数据的保存。

ห้องสมุดไป่ตู้

运行结果

测试结果显示设计基本 达到了预想的功能,能 够实现对TCP协议类型, UDP协议类型的捕获和 特定IP地址发送的数据 包信息的捕获。

谢谢观看!

功能概述

这款软件具有的功能,那就是:能够分别捕获局 域网中的TCP协议类型数据,UDP协议类型数据 和从某一特定的IP地址发送出来的TCP协议类型 数据和UDP协议数据类型。并且,将这些捕获出 来的数据包的基本信息存入到数据库中,提供给 网络管理员使用和进一步的分析。

主要模块

本系统包括三个基本模块,分别是数据包捕获模块, 数据分析模块和数据库模块。其中数据包捕获模块 的功能是:利用Winpcap控件,通过网卡设备从网 络中捕获数据包;数据分析模块的功能是:主要实 现数据的解析,从网络适配器中捕获到的数据的为 原始数据,需要转为二进制;数据库模块的功能是: 经过前两个模块处理后的数据,现在已经转化成了 对我们有用的信息了,而这些信息不可能一直让他 存放在内存中,那么就需要在数据库中建立相应的 表,把这些信息存贮在这些数据库表的相应列名中, 以便使用者处理、使用。

本课题研究的相关技术及方法

本毕业设计主要通过使用Winpcap开发包,在VC++环境 下编写出了一款简单的软件对数据包信息按TCP协议类 型、UDP协议类型和特定IP地址进行分类捕获,捕获出 所需要的敏感信息,并且将捕获出来的信息写入数据库。

相关工具介绍

Visual C++ 6.0 Visual C++6.0是微软公司推出的开发Win32应用 程序的、面向对象的可视化集成工具。它的最大 优点就是提供了功能强大的MFC类库,MFC是一 个很大的C++类层次结构,其中封装了大量的类 及其函数,很多Windows程序所共有的标准内容 可以由MFC的类来提供,MFC类为这些内容提供 了用户接口的标准实现方法,程序员所要做的就 是通过预定义的接口把具体应用程序特有的东西 填入这个轮廓,这将简化编程工作,大大的减少 程序员编写的代码数量,使编程工作变得更加轻 松容易。

课程设计:局域网抓包软件的设计与实现

计算机专硕 组员:陈成 陈嘉明 陈添笑

课题背景及意义

随着信息化程度的提高,网络安全问题日益严峻, 尤其是内部网络安全和外部网络安全的问题。本课题正 是针对这种情况和需求,对实时数据捕获与网络信息监 控提出系统设计方案,并对信息过滤和跟踪的方法和技 术进行研究,这便是本文研究的意义与目的。

运行过程

单击开始按钮,系统开始执行捕获 相应的数据包信息,显示捕获数据 包的个数,并且将捕获出来的信息 写入数据库;单击停止按钮,系统 停止捕获数据包信息,并且断开与 数据库的连接;单击显示数据按钮, 会弹出一个消息框,消息框里有一 个下拉列表,可以选择用户想要查 看的数据库中的3张不同的表单, 选中其中一项,会将数据库中的相 应表中的相应列和相应项显示在下 面的消息框中;而单击退出按钮, 则是退出该软件。

Winpcap Winpcap是Windows平台下一个免费,公共 的网络访问系统。开发Winpcap这个项目的 目的在于为win32应用程序提供访问网络底 层的能力。

需求分析

本软件的设计是为了达到基本的维护网络安全的作用, 对网络上传输的数据进行捕获,然后从中得到所有的网 络数据包,并对其进行简单的分析操作。在网络入侵取 证系统中,对网络上传送的数据包进行有效的监听即捕 获包是目前取证的关键技术,只有进行高效的数据包捕 获,网络管理员才能对所捕获的数据进行一系列的分析, 从而进行可靠的网络安全管理。

流程图

开始 捕获数 据 NO 分析协 议类型 YES 数据库 处理 结束 YES 结束

NO

1.数据包捕获模块

数据包捕获模块主要Winpcap软件实现,模块 的设计思想遵循Winpcap捕获数据包的流程, 流程分三步:查找设备,打开设备和捕获数 据的函数。利用WinPcap结构提供的wpcap.dll 来开发实现数据包捕获程序。流程图如下: