国际认证-华为认证-USG防火墙攻击防范业务特性与配置

华为USG防火墙IPsec怎么配置

华为USG防火墙IPsec怎么配置华为的产品主要涉及通信网络中的交换网络、传输网络、无线及有线固定接入网络和数据通信网络及无线终端产品,那么你知道华为USG防火墙IPsec 怎么配置吗?下面是店铺整理的一些关于华为USG 防火墙 IPsec 怎么配置的相关资料,供你参考。

华为USG防火墙 IPsec 配置的案例实验拓扑使用华为ensp 1.2.00.370模拟器来完成。

连接方式是client1 - USG-1 - AR1 - USG-2 - clent2 链式组网结构。

实验需求USG-1和USG-2模拟企业边缘设备,分别在2台设备上配置NAT 和IPsec 实现2边私网可以通过互相通信。

实验配置R1的IP地址配置省略USG-1配置[USG-1]firewall zone trust //配置trust区域[USG-1-zone-trust]add interface g0/0/0 //将接口加入trust区域[USG-1-zone-trust]quit[USG-1]firewall zone untrust //配置untrust区域[USG-1-zone-untrust]add int g0/0/1 //将接口加入untrust区域[USG-1-zone-untrust]quit[USG-1]int g0/0/0[USG-1-GigabitEthernet0/0/0]ip add 192.168.10.1 24[USG-1-GigabitEthernet0/0/0]int g0/0/1[USG-1-GigabitEthernet0/0/1]ip add 11.0.0.2 24[USG-1-GigabitEthernet0/0/1]quit[USG-1]ip route-static 0.0.0.0 0.0.0.0 11.0.0.1 //配置默认路由上公网[USG-1]nat-policy interzone trust untrust outbound//进入trust到untrust区域out方向的策略视图[USG-1-nat-policy-interzone-trust-untrust-outbound]policy 1 //创建一个策略[USG-1-nat-policy-interzone-trust-untrust-outbound-1]policy source 192.168.10.0 0.0.0.255[USG-1-nat-policy-interzone-trust-untrust-outbound-1]policy destination 192.168.20.0 0.0.0.255[USG-1-nat-policy-interzone-trust-untrust-outbound-1]action no-nat//以上三条命令意思是不允许将源为192.168.10.0/24网段目标为192.168.20.0/24网段的数据包进行NAT[USG-1-nat-policy-interzone-trust-untrust-outbound-1]quit [USG-1-nat-policy-interzone-trust-untrust-outbound]policy 2 //创建策略2[USG-1-nat-policy-interzone-trust-untrust-outbound-2]action source-nat//允许对源IP进行NAT[USG-1-nat-policy-interzone-trust-untrust-outbound-2]easy-ip g0/0/1//对接口G0/0/1地址复用[USG-1-nat-policy-interzone-trust-untrust-outbound-2]quit [USG-1-nat-policy-interzone-trust-untrust-outbound]quit-------阶段一---------[USG-1]ike proposal 1 //配置一个安全提议[USG-1-ike-proposal-1]authentication-method pre-share //配置IKE认证方式为预共享密钥[USG-1-ike-proposal-1]authentication-algorithm sha1 //配置IKE认证算法为sha1[USG-1-ike-proposal-1]integrity-algorithm aes-xcbc-96 //配置IKE完整性算法[USG-1-ike-proposal-1]dh group2 //配置IKE密钥协商DH组[USG-1-ike-proposal-1]quit[USG-1]ike peer USG-2 //创建一个IKE对等体名字为USG-2[USG-1-ike-peer-usg-2]pre-shared-key abc123 //配置预共享密钥[USG-1-ike-peer-usg-2]remote-address 12.0.0.2 //配置对等体IP地址[USG-1-ike-peer-usg-2]ike-proposal 1 //调用ike安全提议[USG-1-ike-peer-usg-2]quit----------阶段二----------[USG-1]ipsec proposal test //配置一个ipsec安全提议[USG-1-ipsec-proposal-test]encapsulation-mode tunnel //封装方式采用隧道[USG-1-ipsec-proposal-test]transform esp //配置IPSEC安全协议为ESP[USG-1-ipsec-proposal-test]esp encryption-algorithm aes //配置ESP协议加密算法为aes[USG-1-ipsec-proposal-test]esp authentication-algorithm sha1 //配置ESP协议认证算法[USG-1-ipsec-proposal-test]quit[USG-1]acl 3000 //创建一个ACL定义感兴趣流[USG-1-acl-adv-3000]rule permit ip source 192.168.10.0 0.0.0.255 destination 192.168.20.0 0.0.0.255[USG-1]ipsec policy map 1 isakmp //创建一个安全策略,名称为map[USG-1-ipsec-policy-isakmp-map-1]ike-peer USG-2 //调用ike对等体[USG-1-ipsec-policy-isakmp-map-1]proposal test //调用IPsec安全提议[USG-1-ipsec-policy-isakmp-map-1]security acl 3000 //配置感兴趣流[USG-1-ipsec-policy-isakmp-map-1]quit[USG-1]int g0/0/1[USG-1-GigabitEthernet0/0/1]ipsec policy map //在外网口上调用安全策略区域间策略配置[USG-1]policy interzone trust untrust outbound .//进入trust到untrust区域out方向策略视图[USG-1-policy-interzone-trust-untrust-outbound]policy 1 //创建策略[USG-1-policy-interzone-trust-untrust-outbound-1]action permit//允许trust区域所有主机访问untrust区域[USG-1-policy-interzone-trust-untrust-outbound-1]quit[USG-1-policy-interzone-trust-untrust-outbound]quit[USG-1]policy interzone trust untrust inbound//进入trust区域到untrust区域的in方向策略视图[USG-1-policy-interzone-trust-untrust-inbound]policy 1[USG-1-policy-interzone-trust-untrust-inbound-1]policy source 192.168.20.0 0.0.0.255[USG-1-policy-interzone-trust-untrust-inbound-1]policy destination 192.168.10.0 0.0.0.255[USG-1-policy-interzone-trust-untrust-inbound-1]action permit//以上命令为允许数据包源地址为192.168.20.0/24网段和目标地址为192.168.10.0/24网段的流量过[USG-1-policy-interzone-trust-untrust-inbound-1]quit[USG-1-policy-interzone-trust-untrust-inbound]quit[USG-1]policy interzone local untrust inbound//进入local区域到untrust区域的in方向策略视图[USG-1-policy-interzone-local-untrust-inbound]policy 1[USG-1-policy-interzone-local-untrust-inbound-1]policy service service-set esp[USG-1-policy-interzone-local-untrust-inbound-1]policy source 12.0.0.2 0[USG-1-policy-interzone-local-untrust-inbound-1]policy destination 11.0.0.2 0[USG-1-policy-interzone-local-untrust-inbound-1]action permit//允许源地址是12.0.0.2目标地址是11.0.0.2的数据包访问esp 协议USG-2配置[USG-2]firewall zone trust[USG-2-zone-trust]add int g0/0/0[USG-2-zone-trust]quit[USG-2]firewall zone untrust[USG-2-zone-untrust]add int g0/0/1[USG-2-zone-untrust]quit[USG-2]int g0/0/0[USG-2-GigabitEthernet0/0/0]ip add 192.168.20.1 24[USG-2-GigabitEthernet0/0/0]int g0/0/1[USG-2-GigabitEthernet0/0/1]ip add 12.0.0.2 24[USG-2-GigabitEthernet0/0/1]quit[USG-2]ip route-static 0.0.0.0 0.0.0.0 12.0.0.1[USG-2]nat-policy interzone trust untrust outbound[USG-2-nat-policy-interzone-trust-untrust-outbound]policy 1[USG-2-nat-policy-interzone-trust-untrust-outbound-1]policy source 192.168.20.0 0.0.0.255[USG-2-nat-policy-interzone-trust-untrust-outbound-1]policy destination 192.168.10.0 0.0.0.255[USG-2-nat-policy-interzone-trust-untrust-outbound-1]action no-nat[USG-2-nat-policy-interzone-trust-untrust-outbound-1]quit [USG-2-nat-policy-interzone-trust-untrust-outbound]policy 2[USG-2-nat-policy-interzone-trust-untrust-outbound-2]action source-nat[USG-2-nat-policy-interzone-trust-untrust-outbound-2]easy-ip GigabitEthernet0/0/1[USG-2-nat-policy-interzone-trust-untrust-outbound-2]quit [USG-2-nat-policy-interzone-trust-untrust-outbound]quit[USG-2]ike proposal 1[USG-2-ike-proposal-1]authentication-method pre-share[USG-2-ike-proposal-1]authentication-algorithm sha1[USG-2-ike-proposal-1]integrity-algorithm aes-xcbc-96[USG-2-ike-proposal-1]dh group2[USG-2-ike-proposal-1]quit[USG-2]ike peer USG-A[USG-2-ike-peer-usg-a]pre-shared-key abc123[USG-2-ike-peer-usg-a]ike-proposal 1[USG-2-ike-peer-usg-a]remote-address 11.0.0.2[USG-2-ike-peer-usg-a]quit[USG-2]ipsec proposal test[USG-2-ipsec-proposal-test]encapsulation-mode tunnel[USG-2-ipsec-proposal-test]transform esp[USG-2-ipsec-proposal-test]esp encryption-algorithm aes[USG-2-ipsec-proposal-test]esp authentication-algorithmsha1[USG-2-ipsec-proposal-test]quit[USG-2]acl 3000[USG-2-acl-adv-3000]rule permit ip source 192.168.20.0 0.0.0.255 destination 192.168.10.0 0.0.0.255[USG-2-acl-adv-3000]quit[USG-2]ipsec policy map 1 isakmp[USG-2-ipsec-policy-isakmp-map-1]ike-peer USG-A[USG-2-ipsec-policy-isakmp-map-1]proposal test[USG-2-ipsec-policy-isakmp-map-1]security acl 3000[USG-2-ipsec-policy-isakmp-map-1]quit[USG-2]int g0/0/1[USG-2-GigabitEthernet0/0/1]ipsec policy map[USG-2-GigabitEthernet0/0/1]quit[USG-2]policy interzone trust untrust outbound[USG-2-policy-interzone-trust-untrust-outbound]policy 1[USG-2-policy-interzone-trust-untrust-outbound-1]action permit[USG-2-policy-interzone-trust-untrust-outbound-1]quit[USG-2-policy-interzone-trust-untrust-outbound]quit[USG-2]policy interzone trust untrust inbound[USG-2-policy-interzone-trust-untrust-inbound]policy 1[USG-2-policy-interzone-trust-untrust-inbound-1]policy source 192.168.10.0 0.0.0.255[USG-2-policy-interzone-trust-untrust-inbound-1]policy destination 192.168.20.0 0.0.0.255[USG-2-policy-interzone-trust-untrust-inbound-1]action permit[USG-2-policy-interzone-trust-untrust-inbound-1]quit[USG-2-policy-interzone-trust-untrust-inbound]quit[USG-2]policy interzone local untrust inbound[USG-2-policy-interzone-local-untrust-inbound]policy 1 [USG-2-policy-interzone-local-untrust-inbound-1]policy source 11.0.0.2 0[USG-2-policy-interzone-local-untrust-inbound-1]policy destination 12.0.0.2 0[USG-2-policy-interzone-local-untrust-inbound-1]policy service service-set esp[USG-2-policy-interzone-local-untrust-inbound-1]action permit使用C1(192.168.10.10)去ping C2(192.168.20.10)使用dispaly ike sa和display ipsec sa来查看邻居建立情况。

华为HiSecEngine USG6300E系列新一代防火墙V600R007C00规格清单(含详细参数)

路由特性

全面支持IPV4/IPV6下的多种路由协议,如RIP、OSPF、BGP、IS-IS、ACL6等;

全面支持I

部署方式

1:仅供参考,根据实际网络环境 的2:不最同大可吞能吐会量有是差以异1。518字节包长 流量在理想环境下测试得出,实际 情况会因现网情况不同而出现变化 。 3:性能数据是在理想环境下测试得出,实际情况会因现网情况不同而出现变化。

现,支持用户、应用、内容、时间、流量、威胁、URL等多维度呈现报表。 “网络安全分析报告”,对当前网络的安全状态进行评估,并给出相关优化建议。

全面支持IPV4/IPV6下的多种路由协议,如RIP、OSPF、BGP、IS-IS、IPv6RD、ACL6等;

透明、路由、混合部署模式。

5.8KG

1U盒式 442*420*43.6

5.8KG

1U盒式 442*420*43.6

5.8KG

1U盒式

442*420*43.6

7.6KG 选配2.5英寸形 态硬盘,支持 SSD 240GB/ HDD 1TB

标配单电源,选配双电源

100~240V -

35W

100~240V -

35W

100~240V -

丰富的报表

支持防火墙向云管理平台自动注册,云管理平台对防

支持多种安全业务的虚拟化,包括防火墙、入侵防御、反病毒、VPN等。不

预置常用防护场景模板,快速部署安全策 自动评估安全策略存在的风险,智能

支持策略冲突和冗余检测,发现冗余的和长期未使 可视化多维度报表呈现,支持用户、应用、内容、时间、流 通过华为安全中心平台生成“网络安全分析报告”,对当前网络的

透明、路由、混合部署模

W(USG6300/USG6500) USG6315E-AC 400~600 1 Gbps 180万 8万 1Gbps 4,000 500 15,000 50

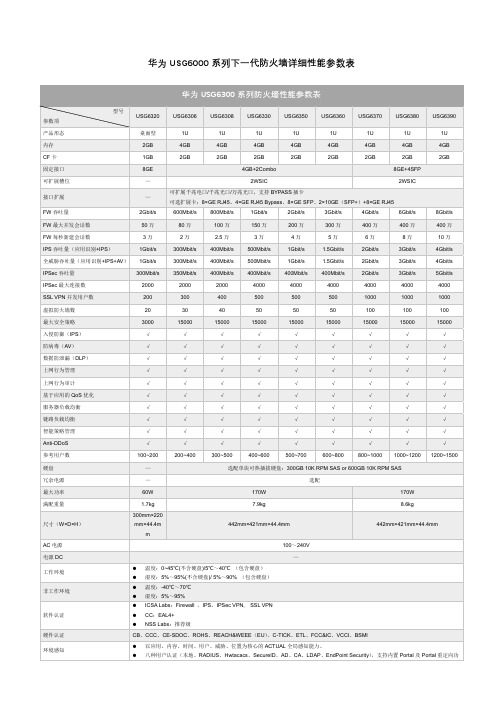

华为USG 系列防火墙性能参数表

华为USG6000系列下一代防火墙详细性能参数表能,与Agile Controller配合可以实现微信认证。

应用安全●6000+应用协议识别、识别粒度细化到具体动作,自定义协议类型,可与阻断、限流、审计、统计等多种手段自由结合在线协议库升级。

注:USG6320可识别1600+应用。

●应用识别与病毒扫描结合,发现隐藏于应用中的病毒,木马和恶意软件,可检出超过500多万种病毒。

●应用识别与内容检测结合,发现应用中的文件类型和敏感信息,防范敏感信息泄露。

入侵防御●基于特征检测,支持超过3500漏洞特征的攻击检测和防御。

●基于协议检测,支持协议自识别,基于协议异常检测。

●支持自定义IPS签名。

APT防御与沙箱联动,对恶意文件进行检测和阻断。

Web安全●基于云的URL分类过滤,支持8500万URL库,80+分类。

●提供专业的安全URL分类,包括钓鱼网站库分类和恶意URL库分类。

●基于Web的防攻击支持,如跨站脚本攻击、SQL注入攻击。

●提供URL关键字过滤,和URL黑白名单。

邮件安全●实时反垃圾邮件功能,在线检测,防范钓鱼邮件。

●本地黑、白名单,远程实时黑名单、内容过滤、关键字过滤、附件类型、大小、数量。

●支持对邮件附件进行病毒检查和安全性提醒。

数据安全●基于内容感知数据防泄露,对邮件,HTTP,FTP,IM、SNS等传输的文件和文本内容进行识别过滤。

●20+文件还原和内容过滤,如Word、Excel、PPT、PDF等),60+文件类型过滤。

安全虚拟化安全全特性虚拟化,转发虚拟化、用户虚拟化、管理虚拟化、视图虚拟化、资源虚拟化(带宽、会话等)。

网络安全●DDoS攻击防护,防范多种类型DDoS攻击,如SYN flood、UDP flood、ICMP flood、HTTP flood、DNS flood、ARP flood和ARP欺骗等。

●丰富的VPN特性,IPSec VPN、SSL VPN、L2TP VPN、MPLS VPN、GRE等。

网络安全之华为USG防火墙配置实例

网络安全之华为USG防火墙配置实例USG5500系列产品是华为技术有限公司面向大中型企业和下一代数据中心推出的新一代电信级统一安全网关设备。

USG5500系列产品部署于网络出口处,有效阻止Internet 上的黑客入侵、DDoS攻击,阻止内网用户访问非法网站,限制带宽,为内部网络提供一个安全可靠的网络环境。

这里华迪教育以此为例,给同学们讲解防火墙配置实例。

华为USG防火墙配置内容:(1)内部网络通过防火墙访问外部网络(NAT)(2)外部网络能够访问内部服务器的映射网站主要配置命令如下:Step 1: 设置内、外网接口IPinterface GigabitEthernet0/0/1ip address 192.168.10.1 255.255.255.0interface GigabitEthernet0/0/8ip address 211.95.1.200 255.255.255.0Step 2: 指定内网信任区和外网非信任区firewall zone trustdetect ftp (启用FTP应用层转换)add interface GigabitEthernet0/0/1firewall zone untrustadd interface GigabitEthernet0/0/8step 3 : 开启内网FTP服务映射到外网,开通区域间的通信许可firewall interzone trust untrustdetect ftp (开启内网到外网的FTP服务映射)firewall packet-filter default permit allstep 4:定义NAT地址池、配置NAT Server发布内网站点服务nat address-group 1 211.95.1.200 211.95.1.200nat server zone untrust protocol tcp global 211.95.1.200 www inside 192.168.10.254 wwwnat server zone untrust protocol tcp global 211.95.1.200 ftp inside 192.168.10.254 ftpnat server zone trust protocol tcp global 211.95.1.200 www inside 192.168.10.254 wwwnat server zone trust protocol tcp global 211.95.1.200 ftp inside 192.168.10.254 ftpStep 5 :配置nat转换,使得内网可以访问外网nat-policy interzone trust untrust outboundpolicy 1action source-natpolicy source 192.168.10.0 0.0.0.255address-group 1Step 6: 配置源地址转换,强制要求内网用户须通过映射地址访问内部服务器nat-policy zone trustpolicy 1action source-natpolicy source 192.168.10.0 0.0.0.255policy destination 211.95.1.254 0 address-group 1。

1-3 USG防火墙攻击防范业务特性与配置

[ max-rate max-rate-number2 ]

firewall defend udp/icmp-flood enable

Copyright © 2012 Huawei Technologies Co., Ltd. All rights reserved.

其它Flood攻击手段

DNS Flood

[ max-rate max-rate-number1 ]

firewall defend udp-flood zone [ vpn-instance vpn-instance-name ] zone-name

[ alert-rate alert-rate-number ] [ max-rate max-rate-number2 ]

UDP/ICMP Flood 攻击

攻击者 … UDP 或 ICMP 包

服务器 攻击者 UDP 或 ICMP 包

Copyright © 2012 Huawei Technologies Co., Ltd. All rights reserved.

UDP/ICMP Flood攻击(续)

配置

firewall defend udp-flood interface { interface-type interface-number | all }

培训目标

学完本课程后,您应该能:

描述 IP网络中各种攻击的原理

掌握 USG防火墙的各种攻击防范的配置

Copyright © 2012 Huawei Technologies Co., Ltd. All rights reserved.

网络中典型的攻击类型

畸形报文

华为USG防火墙配置手册

华为USG防火墙配置手册1. 简介本手册旨在指导用户进行华为USG防火墙的配置和使用。

华为USG防火墙是一款功能强大的网络安全设备,可用于保护企业网络免受网络攻击和安全威胁。

2. 配置步骤2.1 硬件连接在配置USG防火墙之前,请确保正确连接好相关硬件设备,包括USG防火墙、路由器和服务器等。

2.2 登录USG防火墙使用SSH客户端等工具,输入USG防火墙的IP地址和管理员账号密码进行登录。

2.3 配置基本参数登录USG防火墙后,根据实际需求配置以下基本参数:- 设置管理员密码- 配置IP地址和子网掩码- 设置DNS服务器地址2.4 配置网络地址转换(NAT)根据实际网络环境,配置网络地址转换(NAT)功能。

NAT 功能可以将内部IP地址转换为合法的公网IP地址,实现内网和外网的通信。

2.5 配置访问控制策略配置访问控制策略可以限制网络流量的访问权限,确保只有授权的用户或设备可以访问特定网络资源。

2.6 配置安全服务华为USG防火墙提供多种安全服务功能,例如防病毒、入侵检测和内容过滤等。

根据实际需求,配置相应的安全服务功能。

2.7 配置远程管理和监控配置远程管理和监控功能,可以通过远程管理工具对USG防火墙进行实时监控和管理。

3. 常见问题解答3.1 如何查看防火墙日志?登录USG防火墙的Web界面,找到"日志"选项,可以查看防火墙的各种日志信息,包括安全事件、连接记录等。

3.2 如何升级USG防火墙固件版本?4. 其他注意事项- 在配置USG防火墙之前,请先备份原有的配置文件,以防配置错误或损坏设备。

- 请勿将USG防火墙暴露在不安全的网络环境中,以免受到未授权的访问和攻击。

以上是华为USG防火墙的配置手册,希望能帮助到您。

如有其他问题,请随时联系我们的技术支持。

USG防火墙双机热备业务特性与配置

前言

在当前的组网应用中,用户对网络可靠性的要求越来越高, 特别是在一些重要的业务入口或接入点上需要保证网络不间 断运行。对于这些重要的业务点如何保证网络的不间断传输, 成为必须解决的一个问题。 本胶片主要介绍防火墙的双机热备份技术原理和具体配置, 以及在USG防火墙上实施双机热备份技术所使用的三种协议: VRRP、VGMP和HRP。

VGMP数据通道

TrustUSG A来自A1Master

A3

A2

A4

A4-B4

DMZ

B1

B4

B2

B3

Backup

USG B

Untrust

防火墙状态信息的备份

VGMP可以保证报文来回路径通过同一台防火墙。当主防火墙 出现故障时,所有流量都将切换到备防火墙。但USG防火墙 是状态防火墙,如果备防火墙上没有原来主防火墙上的连接 状态数据,则切换到备防火墙的很多流量将无法通过,造成 现有的连接中断,此时用户必须重新发起连接。 为了实现主用设备出现故障时能由备用设备平滑地接替工作, 需要在主、备用设备之间备份关键配置命令和会话表状态等 关键信息。

Trust

备份组1

Virtual IP Address 10.100.10.1

USG A Master

10.100.10.0/24 DMZ

10.100.20.0/24

备份组2 Virtual IP Address

10.100.20.1

USG B Backup

Untrust

备份组3 Virtual IP Address

混合模式是指USG的业务端口工作在透明模式下,而HRP备份通 道接口工作在路由模式下。

路由模式和混合模式都包含两种组网方式:

华为USG2100 防火墙配置文档-配置IP-Link

当 IP-Link 侦测出链路不可达时,USG2100 会对自身的静态路由进行相应的调整。 如原来高优先级的静态路由所经链路被检测到发生故障,USG2100 会选择新的链路 进行业务转发。如果高优先级的静态路由链路故障恢复正常时,USG2100 又会进行 静态路由的调整,用高优先级的路由替换低优先级的路由,保证每次用到的链路是 最高优先级的并且是可达的,以保持业务的持续进行。

如果在设定的时限内未收到回应报文,则认为链路发生故障,并进行后续相应的操作。 当原来认为发生故障的链路,在之后设定的时限内,有连续 3 个回应报文返回,则认为 发生故障的链路已经恢复正常,此后进行链路恢复的相关操作。

IP-Link 自动侦测的结果(目的主机可达或者不可达)可以被其他特性所引用,主要应 用包括:

2.2.4 配置 IP-Link 应用于静态路由

配置 IP-Link 应用于静态路由,需要进行如下操作。 步骤 1 执行命令 system-view,进入系统视图。 步骤 2 执行命令 ip route-static ip-address { mask | mask-length } { interface-type interface-number

2.2.1 建立配置任务.....................................................................................................................................2-2 2.2.2 使能 IP-Link .......................................................................................................................................2-3 2.2.3 创建 IP-Link .......................................................................................................................................2-3 2.2.4 配置 IP-Link 应用于静态路由 ..........................................................................................................2-3 2.2.5 配置 IP-Link 应用于双机热备份 ......................................................................................................2-4 2.2.6 检查配置结果.....................................................................................................................................2-4 2.3 调试..............................................................................................................................................................2-4 2.4 配置举例......................................................................................................................................................2-5 2.4.1 配置 IP-Link 应用于静态路由示例 ..................................................................................................2-5 2.4.2 配置 IP-Link 应用于双机热备份示例 ..............................................................................................2-7 2.5 故障处理....................................................................................................................................................2-12 2.5.1 路由模式下故障处理.......................................................................................................................2-12 2.5.2 透明模式下故障处理.......................................................................................................................2-12

华为USG防火墙设置完整版

华为USG防火墙设置完整版1. 简介华为USG防火墙是一款功能强大的网络安全设备,用于保护企业网络免受恶意攻击和未经授权的访问。

本文将提供华为USG 防火墙的完整设置步骤。

2. 连接防火墙首先,确保您正确地将USG防火墙连接到企业网络。

将防火墙的一个以太网口连接到您的局域网交换机上,并将另一个以太网口连接到网络边界路由器上。

3. 登录防火墙通过Web浏览器访问防火墙的管理界面。

输入防火墙的默认地址(一般为192.168.1.1)并按Enter键。

在登录页面中输入管理员用户名和密码,然后单击登录按钮。

4. 基本设置进入防火墙的管理界面后,首先进行基本设置。

点击"系统设置"选项卡,并在"基本设置"中进行如下配置:- 设置防火墙的名称和描述- 配置管理员密码、SNMP和NTP服务- 设置系统日志服务器5. 网络设置接下来,进行网络设置以确保防火墙与企业网络正常通信。

点击"网络对象"选项卡,并配置以下内容:- 配置局域网接口- 配置公网接口(如果有)- 配置NAT和端口映射规则6. 安全策略设置安全策略以保护企业网络免受未经授权的访问和恶意攻击。

点击"安全策略"选项卡,并完成以下步骤:- 创建访问控制规则,限制特定IP地址或IP地址范围的访问- 根据需求创建应用程序过滤规则和URL过滤规则- 配置反病毒、反垃圾邮件和反欺骗策略7. 其他配置除了上述步骤,您还可以进行其他配置以满足特定需求。

例如:- 配置VPN(虚拟专用网络)- 设置用户认证和权限管理- 配置远程访问8. 保存和应用配置在完成所有设置后,确保保存并应用配置更改。

点击"保存"按钮,并在确认弹窗中点击"应用"按钮。

防火墙将立即应用新的配置。

以上就是华为USG防火墙的完整设置步骤。

根据实际需求,您可以灵活配置并添加其他功能。

如果需要更详细的指导,请参考华为USG防火墙的官方文档。

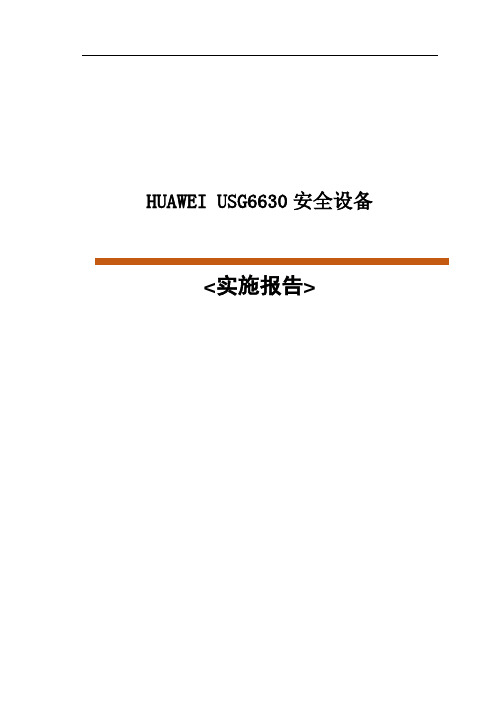

华为USG6630防火墙实施配置手册项目实操

HUAWEI USG6630安全设备<实施报告>目录1概述 (4)1.1.项目说明 (4)1.2.项目总体架构图 (4)1.3.项目实施内容 (5)2配置信息 (6)3配置手册 (6)3.1开始 (6)3.2系统设置 (8)3.2.1时钟设置 (9)3.2.2管理员设置 (9)3.2.3License注册及管理 (11)3.2.4特征库升级 (11)3.2.5系统更新 (13)3.3对象设置 (14)3.3.1地址设置 (14)3.3.2服务设置 (16)3.3.3应用设置 (16)3.3.4用户设置 (17)3.3.5时间设置 (19)3.4网络设置 (19)3.4.1配置接口 (19)3.4.2DNS配置 (23)3.4.3DHCP配置 (23)3.4.4路由配置 (24)3.5策略配置 (25)3.5.1安全策略配置 (25)3.5.2NAT策略 (28)3.6SSL VPN配置 (30)3.6.1SSL VPN创建实例 (31)3.6.2SSL VPN访问方式 (35)3.7映射内网服务器到公网 (38)4设备配置文档(本次实施所涉及)................................................. 错误!未定义书签。

4.1USG6630防火墙..................................................................... 错误!未定义书签。

4.2Cisco 6509交换机 .................................................................. 错误!未定义书签。

4.2.1交换 ............................................................................... 错误!未定义书签。

华为USG2100 防火墙配置文档-配置认证与授权

介绍认证与授权的配置方法。 配置举例 1:配置对接入用户的认证示例一 配置举例 2:配置对接入用户的认证示例二 配置举例 3:配置对 Telnet 用户的认证示例

介绍认证与授权的维护方法。

介绍认证与授权的组网举例。

文档版本 01 (2009-12-25)

华为专有和保密信息

4-1

4 配置认证与授权

Secoway USG2100 配置指南 安全防范分册

华为USG防火墙详细配置步骤

华为USG防火墙详细配置步骤

本文将介绍华为USG防火墙的详细配置步骤,包括以下几个方面:

1. 确认设备连接

- 确保USG防火墙已经正确连接至网络设备,可以通过网线或者光纤进行连接。

- 确认USG防火墙的电源已经连接并启动。

2. 登录管理界面

- 在计算机上打开浏览器,输入USG防火墙的管理界面地址。

- 输入正确的用户名和密码,登录到USG防火墙的管理界面。

3. 配置基本网络设置

- 在管理界面中,找到并点击“网络设置”选项。

- 在基本网络设置页面,根据网络需求配置IP地址、子网掩码、默认网关等基本网络参数。

4. 配置防火墙策略

- 在管理界面中,找到并点击“安全策略”或“防火墙策略”选项。

- 根据实际需求,配置防火墙策略,包括允许或禁止某些应用、网络服务或IP地址的访问。

5. 配置端口转发

- 在管理界面中,找到并点击“端口映射”或“端口转发”选项。

- 根据需要,配置端口映射规则,将外部请求的端口映射到内

部服务器的端口。

6. 配置虚拟专用网络(VPN)

- 在管理界面中,找到并点击“VPN”选项。

- 根据需求,配置VPN连接,包括设置加密方式、身份验证等

参数。

7. 保存配置并重启

- 在管理界面中,保存所有配置,并重启USG防火墙。

以上就是华为USG防火墙的详细配置步骤。

根据实际需求,可以进行相应的调整和扩展。

配置过程中,应注意安全设置和正确性,以确保USG防火墙的正常运行和网络的安全性。

华为USG 系列防火墙性能参数表

华为USG6000系列下一代防火墙详细性能参数表能,与Agile Controller配合可以实现微信认证。

应用安全●6000+应用协议识别、识别粒度细化到具体动作,自定义协议类型,可与阻断、限流、审计、统计等多种手段自由结合在线协议库升级。

注:USG6320可识别1600+应用。

●应用识别与病毒扫描结合,发现隐藏于应用中的病毒,木马和恶意软件,可检出超过500多万种病毒。

●应用识别与内容检测结合,发现应用中的文件类型和敏感信息,防范敏感信息泄露。

入侵防御●基于特征检测,支持超过3500漏洞特征的攻击检测和防御。

●基于协议检测,支持协议自识别,基于协议异常检测。

●支持自定义IPS签名。

APT防御与沙箱联动,对恶意文件进行检测和阻断。

Web安全●基于云的URL分类过滤,支持8500万URL库,80+分类。

●提供专业的安全URL分类,包括钓鱼网站库分类和恶意URL库分类。

●基于Web的防攻击支持,如跨站脚本攻击、SQL注入攻击。

●提供URL关键字过滤,和URL黑白名单。

邮件安全●实时反垃圾邮件功能,在线检测,防范钓鱼邮件。

●本地黑、白名单,远程实时黑名单、内容过滤、关键字过滤、附件类型、大小、数量。

●支持对邮件附件进行病毒检查和安全性提醒。

数据安全●基于内容感知数据防泄露,对邮件,HTTP,FTP,IM、SNS等传输的文件和文本内容进行识别过滤。

●20+文件还原和内容过滤,如Word、Excel、PPT、PDF等),60+文件类型过滤。

安全虚拟化安全全特性虚拟化,转发虚拟化、用户虚拟化、管理虚拟化、视图虚拟化、资源虚拟化(带宽、会话等)。

网络安全●DDoS攻击防护,防范多种类型DDoS攻击,如SYN flood、UDP flood、ICMP flood、HTTP flood、DNS flood、ARP flood和ARP欺骗等。

●丰富的VPN特性,IPSec VPN、SSL VPN、L2TP VPN、MPLS VPN、GRE等。

USG9500系列防火墙产品介绍

接口 Ethernet: 1x 100G,1x 40G,5x 10G, 4x10G,2x10G, 1x 10G, 24 x GE O, 20 x GE O, 12 x GE O/E, POS:1 x 10GPOS 单板最大接口数量2;单板最大千兆接口数量48个

Page 8

最高可靠性

分层管理 技术

双主控 多交换

Page 11

云的智慧:精细化应用管控

Game 84 Network_Storage 77

P2P 72 VoI P 56

IM 48 Video 47 PeerCasting 36 Streaming 29 Webmail 23 Tunneling 17

Computing Cloud

OA App1 App2 App n

OA App1 App2 App n

Internet

Visible pipe

USG9500

X 阻断 10 限流 20 限流 30 限流

应用识别

P2P Upload P2P Download VoIP WebTV Video Conferencing Gaming email

报表呈现

Page 12

云的智慧:专业IPS防护

Page 10

动态安全

VM3 App3 App3 OS4 OS3

VSwitch

VM1

VM2

VM3

App1 OS1

App2 OS2

App3 O移,安全策略实现自动 漂移;

2、虚拟主机规模扩大,缩小,安全策略能够与 之同时实现;

3、满足云计算中心安全弹性动态需求,实现动 态安全

单板最大千兆接口数量48个领先性能page31交换网板提供核心路由器级别稳定保障双主控多交换业务板间负载均衡热备双机热备及bypass部件冗余跨板端口绑定vrp平台业务板业务板备份业务流量智能负载均衡业务板间备份单板故障不影响设支持专用bypass设备适应各种高可靠型组网环境风扇冗余确保可在线更换故障部件无缝切换不影响业务转发提高链路可用性及增加总带宽模块相互独立互不影响400万现网运行提供稳定可靠软件平分层管理技术管理监控数据三层分离业务板接口板主控板分离提供局部故障不影响整机状态确保可在线升级扩容从硬件平台板卡部件到组网链路和软件平台软件管理等提供多重可靠性技术保证确保电信99999级可靠性最高可靠性page10computingcloudoaerpapp1app2appoaerpapp1app2app企业私有云数据中心出口云数据中心边界安全防护960g防护性能满足高性能需求海量终端接入多租户隔离4096个虚拟防火墙支撑运营定制化的虚拟防火墙策略和资源实现弹性分配虚拟化ips实现安全虚拟化虚拟化ipsec实现安全安全接入虚拟化安全page111虚拟化主机的自动漂移安全策略实现自动漂移

华为usg防火墙基本配置命令有哪些

华为usg防火墙基本配置命令有哪些防火墙是一项协助确保信息安全的设备,会依照特定的规则,允许或是限制传输的数据通过。

防火墙可以是一台专属的硬件也可以是架设在一般硬件上的一套软件。

下面是店铺给大家整理的一些有关华为usg防火墙基本配置命令,希望对大家有帮助!华为usg防火墙基本配置命令登陆缺省配置的防火墙并修改防火墙的名称防火墙和路由器一样,有一个Console接口。

使用console线缆将console接口和计算机的com口连接在一块。

使用windows操作系统自带的超级终端软件,即可连接到防火墙。

防火墙的缺省配置中,包括了用户名和密码。

其中用户名为admin、密码Admin@123,所以登录时需要输入用户名和密码信息,输入时注意区分大小写。

修改防火墙的名称的方法与修改路由器名称的方法一致。

另外需要注意的是,由于防火墙和路由器同样使用了VRP平台操作系统,所以在命令级别、命令帮助等,与路由器上相应操作相同。

sys13:47:28 2014/07/04Enter system view, return user view withCtrl+Z.[SRG]sysname FW13:47:32 2014/07/04修改防火墙的时间和时区信息默认情况下防火墙没有定义时区,系统保存的时间和实际时间可能不符。

使用时应该根据实际的情况定义时间和时区信息。

实验中我们将时区定义到东八区,并定义标准时间。

clock timezone 1 add 08:00:0013:50:57 2014/07/04dis clock21:51:15 2014/07/032014-07-03 21:51:15ThursdayTime Zone : 1 add 08:00:00clock datetime 13:53:442014/07/0421:53:29 2014/07/03dis clock13:54:04 2014/07/042014-07-04 13:54:04FridayTime Zone : 1 add 08:00:00修改防火墙登录标语信息默认情况下,在登陆防火墙,登陆成功后有如下的标语信息。

华为USG防火墙配置配置安全策略

文档版本 01 (2009-12-25)

华为专有和保密信息

i

目录

Secoway USG2100 配置指南 安全防范分册

2.6.3 配置域间包过滤规则.......................................................................................................................2-15 2.6.4 检查配置结果...................................................................................................................................2-15 2.7 配置攻击防范............................................................................................................................................2-15 2.7.1 建立配置任务...................................................................................................................................2-15 2.7.2 启用丢弃分片报文功能...................................................................................................................2-16 2

华为防火墙USG配置

内网:配置GigabitEthernet 0/0/1 加入Trust 地区[USG5300] firewall zone trust[USG5300-zone-untrust] add interface GigabitEthernet 0/0/1外网:配置GigabitEthernet 0/0/2 加入Untrust 地区[USG5300] firewall zone untrust[USG5300-zone-untrust] add interface GigabitEthernet 0/0/2DMZ:[USG5300] firewall zone dmz[USG5300-zone-untrust] add interface GigabitEthernet 0/0/3[USG5300-zone-untrust] quitTrust 和Untrust 域间:同意内网用户接见公网policy 1:同意源地点为的网段的报文经过[USG5300] policy interzone trust untrust outbound[USG5300-policy-interzone -trust -untrust -outbound] policy 1[USG5300-policy-interzone -trust -untrust -outbound -1] policy source[USG5300-policy-interzone -trust -untrust -outbound -1] action permit[USG5300-policy-interzone -trust -untrust -outbound -1] quit假如是同意全部的内网地点上公网能够用以下命令:[USG2100]firewall packet -filter default permit interzone trust untrust direction outbound // 必须DMZ和Untrust 域间:从公网接见内部服务器policy 2:同意目的地点为,目的端口为21 的报文经过policy 3:同意目的地点为,目的端口为8080 的报文经过[USG5300] policy interzone untrust dmz inbound[USG5300-policy-interzone -dmz-untrust -inbound] policy 2[USG5300-policy-interzone -dmz-untrust -inbound -2] policy destination 0[USG5300-policy-interzone -dmz-untrust -inbound -2] policy service service -set ftp [USG5300-policy-interzone -dmz-untrust -inbound -2] action permit[USG5300-policy-interzone -dmz-untrust -inbound -2] quit[USG5300-policy-interzone -dmz-untrust -inbound] policy 3[USG5300-policy-interzone -dmz-untrust -inbound -3] policy destination 0[USG5300-policy-interzone -dmz-untrust -inbound -3] policy service service -set http [USG5300-policy-interzone -dmz-untrust -inbound -3] action permit[USG5300-policy-interzone -dmz-untrust -inbound -3] quit[USG5300-policy-interzone -dmz-untrust -inbound] quit配置内部服务器:<USG5300>system-view[USG5300] nat server protocol tcp global 8080 inside www[USG5300] nat server protocol tcp global ftp inside ftpNAT2、经过公网接口的方式创立Trust 地区和Untrust 地区之间的NAT 策略,确立进行NAT 变换的源地点范围网段,而且将其与外网接口GigabitEthernet 0/0/4 进行绑定。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Client 192.168.0.1

Eudemon Firewall

FTP server 19.49.10.10

13

TCP反向源探测技术

▪ 用于来回路径不一致的情况下SYN-Flood攻击防范。

正常用户

要访问google,发送SYN报文 看看你是不是真想访问google, 发送探测报文

我真的想访问,pass

就是 让你等

攻击者

SYN SYN/ACK

???

怎么没 有 ACK?

服务器

11

SYN Flood 攻击(续)

▪ 配置

firewall defend syn-flood interface { interface-type interface-number | all } [ alert-rate alertrate-number1 ] [ max-rate max-rate-number1 ] [ tcp-proxy { auto | off | on } ]

国际认证-华为认证 USG防火墙攻击防范

业务特性与配置

前言

▪ 基于防火墙的组网位置和功能上看,对一些非法攻击的防御是防火墙设备的 一个非常重要的功能,通过防火墙的攻击防范的防御功能可以保证内部网络 的安全,在这一点上是其他数据通信设备无法替代的,因此在全网解决方案 中,防火墙是必不可少的一个部件。

Eudemon

攻击者

使用虚假源地址进行攻击

Internet 14

UDP/ICMP Flood 攻击

攻击者 UDP 或 ICMP 包

…

攻击者

UDP 或 ICMP 包

服务器

15

UDP/ICMP Flood攻击(续)

▪ 配置

firewall defend udp-flood interface { interface-type interface-number | all } [ max-rate max-rate-number1 ] firewall defend udp-flood zone [ vpn-instance vpn-instance-name ] zone-name [ alert-rate alert-rate-number ] [

Flag Last Fragment

Offset 500

服务器

NORMAL

IP

PING DATA

20 8

1472

Flag MF

IP

DATA

firewall defend syn-flood enable

12

TCP Proxy 技术

没有 TCP Proxy 使能 TCP Proxy

Client send TCP Syn

Client send Ack

Client send TCP Syn Firewall response Syn Ack Fake Client Without Ack

firewall defend udp/icmp-flood enable

16

其它Flood攻击手段

▪ DNS Flood ▪ Get Flood ▪ Tcp-illeage-session

17

目录

▪ 1. USG攻击防范特性与配置

1.1 拒绝服务攻击 1.2 畸形报文攻击 1.3 扫描窥探攻击

max-rate max-rate-number2 ] firewall defend icmp-flood interface { interface-type interface-number | all } [ max-rate max-rate-number1 ] firewall defend icmp-flood zone [ vpn-instance vpn-instance-name ] zone-name [ max-rate max-rate-number2 ]

攻击者

数据包的源 IP地址 为 A的IP地址

A

B 信任A的IP地址,因此攻击者假冒A的IP地址

B

8

Land 攻击

攻击者

包源IP和目的IP

SYN

都是 B的IP地址

B TCP 自环 连接

9

Winnuke 攻击

攻击者 分片 IGMP 包或者目的端口为139,URG被置位且URG指针不为空

服务器

10

SYN Flood 攻击

Real Client send Ack

如果是Tcp攻击的话源地址为假冒,则 不会存在这个回应报文,因此攻击报

文会被防火墙丢弃

Server response Syn Ack

Firewall send TCP Syn for Client Server response Syn Ack

Firewall send Ack for Client

firewall defend syn-flood zone [ vpn-instance vpn-instance-name ] zone-name [ alert-rate alert-rate-number2 ] [ max-rate max-rate-number2 ] [ tcp-proxy { auto | on | off } ]

▪ 本章主要描述了基于IP的各种网络攻击方式的原理及其在USG防火墙上的防 范配置。

2

培训目标

▪ 学完本课程后,您应该能:

描述 IP网络中各种攻击的原理 掌握 USG防火墙的各种攻击防范的配置

3

网络中典型的攻击类型

畸形报文

Tear Drop Ping of Death

拒绝服务

SYN Flood UDP Flood ICMP Flood

18

TCP Flag 攻击

攻击者

SYN/ACK/FIN/RST

服务器

19

IP 分片攻击

攻击者

n…

分片包 32 1

包总长超过 65535

服务器

20

Tear Drop 攻击

n…

分片包 32 1

攻击者

TEAR

IP

PING DATA

20 8

1472

Flag MF

IP

DATA

Offset 0

20

remainder

攻击类型

扫描窥探

IP Sweep Port Scan

4

目录

▪ 1. 攻击防范特性与配置

1.1 拒绝服务攻击 1.2 畸形报文攻击 1.3 扫描窥探攻击

5

Smurf 攻击

攻击者

Ping广播地址

受害者

6

Fraggle 攻击

攻击者

UDP 请求 (Port 7 or 19)Fra bibliotek受害者7

IP Spoofing 攻击