SSG配置手册-参考资料

juniperssg5配置手册

爱屋吉屋JUNIPER SSG 5配置文档2015 年1月9日上海荟诚孙栋目录一、登录控制台 (3)二、配置外网接口 (4)三、配置 DHCP 服务器 (5)四、配置路由 (8)五、策略配置 (9)六、更改 HTTP 端口 (10)七、其他常用功能(非必要配置) (11)八、 PPPOE 配置方式 (12)一、登录控制台1. PC 机直接访问 http://192.168.1.1登录juniper管理控制台2. 输入默认用户名和密码,点击login 。

二、配置外网接口1.依次点击左侧菜单栏 Network —— Interface —— list ,如下图所示:如外网为 PPPOE 拨入方式,请参考文档第八章, PPPOE 配置方式。

2. 如外网 IP 地址为静态 IP,按照下图配置:3.点击 Apply ,后点击 OK 。

三、配置 DHCP 服务器1.依次点击左侧菜单栏 Network —— Interface —— DHCP ,如下图所示:点击编辑,配置内网 DHCP 服务器。

2.填写正确的内网关地址和子网掩码, DNS 一般运营商会给出,以下供参考:上海电信 DNS :202.96.209.133 、202.96.209.6 、202.96.209.5上海联通 DNS :210.22.70.3 、 210.22.84.3点击 Apply,后点击(Advanced Options)高级配置。

3. 正确填写备用 DNS 后,点击 OK 。

4.点击 address ,配置 DHCP 自动分配内网 IP 段地址。

5.点击 Edit ,配置 DHCP 分配的地址范围。

6. 填写开始 IP 地址和结束 IP 地址,点击 OK 。

四、配置路由1.依次点击左侧菜单栏 Network —— Routing —— Destination ,点击 New ,添加默认路由。

2. 添加 0.0.0.0 ,默认路由,选择 Gateway,选择外网出接口 Ethernet0/0 ,配置外网地址,点击 OK 。

Juniper SSG系列 VPN配置详细设置图形界面

Juniper SSG系列VPN配置详细设置图形界面本次配置使用的是SSG140和SSG20来做站点到站点的基于路由的VPN(两端地址都为静态IP地址)。

下图是拓扑图:我们是在公司内部做配置,所以把外网口直接连接,我们在实验中用ip1。

1。

1.2来代替图中的2.2.2。

2,这样确保路由没有问题,模拟下图的环境首先我们说一下配置的思路:配置基于路由的站点到站点VPN:1。

为绑定到安全区段和通道接口的物理接口分配IP 地址。

2。

配置VPN 通道,在Untrust 区段内指定其外向接口,将其绑定到通道接口,并配置其代理ID。

3. 在Trust 和Untrust 区段的通讯簿中输入本地及远程端点的IP 地址.4. 输入通向trust—vr 中外部路由器的缺省路由、通过通道接口通向目标的路由以及通向目标的Null 路由。

为Null 路由分配较高的度量(远离零),以便其成为通向目标的下一个可选路由。

接着,如果通道接口的状态变为“中断”,且引用该接口的路由变为非活动,则安全设备会使用Null 路由(即实质上丢弃了发送给它的任何信息流),而不使用缺省路由(即转发未加密的信息流)。

5. 为每个站点间通过的VPN 流量设置策略。

以下配置为SSG140防火墙初始化防火墙Juniper 防火墙出厂时可通过缺省设置的IP 地址使用Telnet 或者Web 方式管理.缺省IP 地址为:192.168.1.1/255。

255.255。

0。

可以直接通过WEB来进行配置,但容易发生错误,建议使用设备自带的配置线连接计算机的COM口采用超级终端来行配置。

1、我们先配置接口eth0/0绑定到trust安全区段,并设置IP为192。

168.1。

3/24,通过console 口来配置:(先配置SSG140,登录的用户名和密码为默认密码:均为netscreen)SSG140-> unset interface ethernet0/0 ipSSG140—〉 set interface ethernet0/0 zone trustSSG140—〉 set interface ethernet0/0 ip 192。

2019年JuniperSSG防火墙配置手册

Juniper SSG-5(NS-5GT)防火墙配置手册初始化设置....................................................................................................... 错误!未定义书签。

Internet网络设置 ............................................................................................. 错误!未定义书签。

一般策略设置................................................................................................... 错误!未定义书签。

VPN连接设置.................................................................................................. 错误!未定义书签。

一般策略设置1.首先可以指定IP地址,根据IP地址作策略,选择Policy – Policy Elements – Addresses – List,然后在中间页面选择Trust,然后点击New,如下图:2.在Address Name为指定IP地址设置识别名称,然后在下面输入具体IP,如下图:3.设置之后如下图:4.再设置一个指定IP地址,如下图:5.设置之后两个都可以显示出来,如下图:6.设置多个指定IP组,选择Policy – Policy Elements – Addresses – Groups,如下图:中间页面的Zone选择Trust,点击右侧的New。

7.为此IP组起识别名称,下面将需要加入组的IP添加到组里,点OK,如下图:8.根据需求可以自定义服务,选择Policy – Policy Elements – Services – Customs,如下图:点击右侧New9.输入此自定义服务的识别名称,然后下面可以选择服务类型和服务端口,如下图:10.设置完之后如下图:11.定制多个服务组,选择Policy – Policy Elements – Services – Groups,点击页面中间右侧的New,如下图:12.为此定制服务组设置识别名称,将需要的服务添加进入,点击OK。

juniper ssg 5 配置手册

爱屋吉屋JUNIPER SSG 5 配置文档2015年1月9日上海荟诚孙栋目录一、登录控制台 (2)二、配置外网接口 (3)三、配置DHCP服务器 (5)四、配置路由 (8)五、策略配置 (9)六、更改HTTP 端口 (9)七、其他常用功能(非必要配置) (10)八、PPPOE配置方式 (12)一、登录控制台1.PC机直接访问http://192.168.1.1登录 juniper 管理控制台2.输入默认用户名和密码,点击login。

二、配置外网接口1.依次点击左侧菜单栏Network——Interface——list ,如下图所示:如外网为PPPOE拨入方式,请参考文档第八章,PPPOE配置方式。

2.如外网IP地址为静态IP,按照下图配置:3.点击Apply ,后点击 OK 。

三、配置DHCP服务器1.依次点击左侧菜单栏Network——Interface——DHCP ,如下图所示:点击编辑,配置内网DHCP服务器。

2.填写正确的内网关地址和子网掩码,DNS一般运营商会给出,以下供参考:上海电信DNS:202.96.209.133、202.96.209.6、202.96.209.5上海联通DNS:210.22.70.3、210.22.84.3点击Apply ,后点击(Advanced Options)高级配置。

3.正确填写备用DNS后,点击OK。

4.点击address,配置DHCP自动分配内网IP段地址。

5.点击Edit ,配置DHCP分配的地址范围。

6.填写开始IP地址和结束IP地址,点击OK。

四、配置路由1.依次点击左侧菜单栏Network——Routing——Destination,点击New,添加默认路由。

2.添加0.0.0.0 ,默认路由,选择Gateway ,选择外网出接口Ethernet0/0,配置外网地址,点击OK。

3.配置完成后查看默认路由,Gateway依据运营商给的地址为准!!!五、策略配置1.依次点击左侧菜单栏Policy——Policies ,确认Trust To Untrust允许所有流量通过。

juniperSSG配置

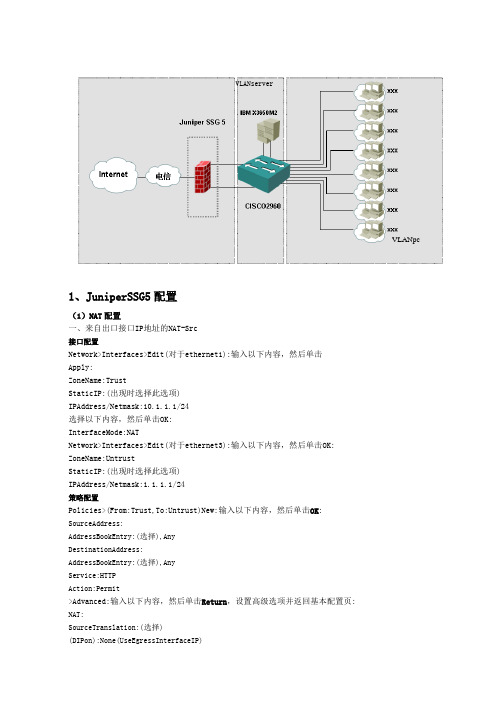

VLANserverVLANpc1、JuniperSSG5配置(1)NAT配置一、来自出口接口IP地址的NAT-Src接口配置Network>Interfaces>Edit(对于ethernet1):输入以下内容,然后单击Apply:ZoneName:TrustStaticIP:(出现时选择此选项)IPAddress/Netmask:10.1.1.1/24选择以下内容,然后单击OK:InterfaceMode:NATNetwork>Interfaces>Edit(对于ethernet3):输入以下内容,然后单击OK:ZoneName:UntrustStaticIP:(出现时选择此选项)IPAddress/Netmask:1.1.1.1/24策略配置Policies>(From:Trust,To:Untrust)New:输入以下内容,然后单击OK:SourceAddress:AddressBookEntry:(选择),AnyDestinationAddress:AddressBookEntry:(选择),AnyService:HTTPAction:Permit>Advanced:输入以下内容,然后单击Return,设置高级选项并返回基本配置页:NAT:SourceTranslation:(选择)(DIPon):None(UseEgressInterfaceIP)(2)端口禁用与开放配置一、添加自定义服务端口1、选择菜单Policy>PolicyElements>Services>Custom,进入自定义服务管理页面2、点击右上角的New按钮进入自定义服务添加页面在ServiceName处填写自定义的服务名称,在Transportprotocol处选择需要使用的协议,在DestinationPort处填写自定义服务的目的端口,点击OK按钮提交操作。

Juniper SSG antivirus 基本配置

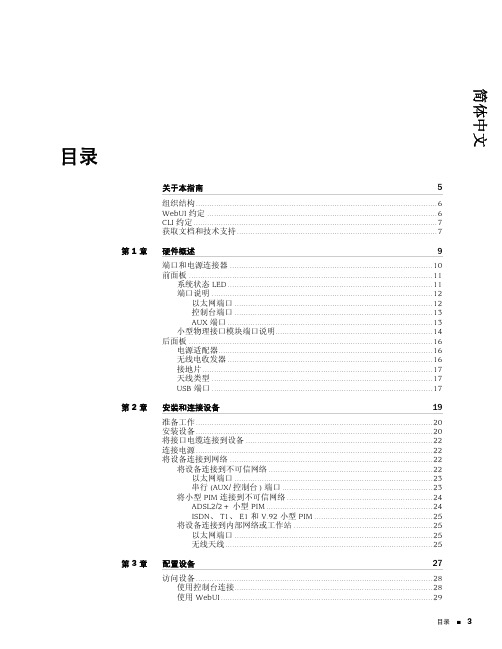

说SSG的防病毒的配置前还是先说一下,这个东东(SSG)的防病毒功能是如何实现的呢!防病毒有三大部分组成。

1. 病毒模板数据库.2. 病毒扫描引擎(Juniper-Kaspersky)3. 病毒扫描引擎管理器引擎管理器去指挥扫描引擎去扫描什么,而引擎就去用病毒模板数据库去比较文件。

从下面的图上可以看到SSG上的防病毒配置有5个选项。

Ext-List和Mime-List是为Profile的组件选项,所以SSG的防病毒配置其实有3个部分(Global,ScanManager,Profile)。

下面就分三部分进行设置了第一部分(Global选项):第一个红方框是全局性的设置SSG对不能扫描的数据流的动作(允许还是阻止)第二个红方框比较的不错。

它的作用对于来自单个来源的信流一次可消耗的防病毒资源进行设置,默认为70%。

第三个经方框以防止浏览器窗口在扫描管理器检查下载的 HTTP 文件时发生超时。

三个单选项,第二个是系统的默认设置参数(If content length is larger than 3 MB, trickle 500 bytes for every 1 MB sent for scanning, trickle timeout is 0 seconds(0 means disable),第三个当然是自定义,什么参数自己定啊!第二部分(Scan Manger选项)手动啊!自动啊!上面是对一些情况下对数据包是否drop的设置。

小红框中的设置比较不错,对数据包太大了可以直接drop就是,免得消耗太多的资源。

第三部分(Porfile选项)防病毒配置文件,是个很重要的防病毒组件。

系统有定义的,汉然他们也可以自定义一个配置文件喔!点[new]就进入了上面的界面了喔!输入配置文件名“custom”,点OK,然后会进入配置文件列表界面。

点配置文件名“custom”的“edit”就可以进入上面的界面了喔!!上面列出了“FTP” “HTTP” “IMAP” “POP3” “SMTP” “IM”,说明这个配置文件是按各种应用协议进行分类构成的。

juniper-SSG20硬件安装配置指南(中文)

目录 3

SSG 20 硬件安装和配置指南

4 目录

第4章 附录 A 附录 B

使用 Telnet ..............................................................................................30 缺省设备设置................................................................................................. 30 基本设备配置................................................................................................. 32

将设备连接到内部网络或工作站 .............................................................25 以太网端口 ....................................................................................... 25 无线天线 ...........................................................................................25

将设备连接到不可信网络 ........................................................................22 以太网端口 ....................................................................................... 23 串行 (AUX/ 控制台 ) 端口 .................................................................. 23

SSG520配置操作文档2016

XXX风电SSG520配置操作文档XXXX有限公司2013年05月16日目录○.X X X风电网络结构图 (3)第一部分:X X X风电广域网S S G520基本配置 (4)一、Juniper SSG520防火墙登录界面 (4)二、接口配置 (5)三.路由配置 (8)四.IP地址配置 (9)五、服务端口配置 (13)五.安全访问控制策略配置 (16)六、到XXX国际的VPN备用线路设定 (17)第二部分:使用R e m o t e-V P N客户端(W i n2000/X P系统) (22)一.SSG520防火墙上VPN配置 (22)二.Remote-VPN客户端配置 (31)三.验证测试VPN连接 (36)四.Remote-VPN客户端配置保存 (40)○.X X X风电网络结构图第一部分:X X X风电广域网S S G520基本配置一、Juniper SSG520防火墙登录界面管理用户登录:admin密码:123456登录成功后的界面二、接口配置1.主界面2.内口配置3、到会议室视频终端4.互联网接口配置5.与华瑞能源接口配置接口二层配置三.路由配置1.路由界面2.路由配置界面四.策略IP地址配置1.添加一个新的IP地址、Internet组2.将IP地址添加Internet组配置完成后:3.增加一条Trust 区到Untrust的策略策略编辑窗口点击策略编辑窗口下方的“Advanced”选中“Traffic Shaping”,将“Policying Bandwith”设定为10000K1.添加服务端口2.服务端口添加完毕3.将服务端口添加成服务组在策略设定中将上述增加的病毒传播端口封掉:五.安全访问控制策略配置1.添加阻挡病毒端口或非法端口策略2.Internet访问策略增加一个Tunnel接口接口增加成功后的界面创建到XXX国际的VPN 通道增加一条到XXX国际的路由VPN通道建立成功后的界面用Tracert命令测试数据包通过VPN通道连接到XXX国际经过的路径,比较与通过专线连接到XXX国际经过的路径的区别。

JuniperSSG140SB防火墙配置说明材料

Juniper SSG-140-SB防火墙配置手册初始化设置 (2)Internet网络设置 (6)一般策略设置 (16)VPN连接设置 (28)命令行接入 (39)恢复初始设置 (39)初始化设置1.将防火墙设备通电,连接网线从防火墙e0\0口连接到电脑网卡。

2.电脑本地连接设置静态IP地址,IP地址192.168.1.2(在192.168.1.0/24都可以),子网掩码255.255.255.0,默认网关192.168.1.1,如下图:3.设置好IP地址后,测试连通,在命令行ping 192.168.1.1,如下图:4.从IE浏览器登陆防火墙web页面,在地址栏输入192.168.1.1,如下图向导选择最下面No, skip——,然后点击下面的Next:5.在登录页面输入用户名,密码,初始均为netscreen,如下图:6.登陆到web管理页面,选择Configuration – Date/Time,然后点击中间右上角Sync Clock With Client选项,如下图:7.选择Interfaces – List,在页面中间点击bgroup0最右侧的Edit,如下图:8.此端口为Trust类型端口,建议IP设置选择Static IP,IP Address输入规划好的本地内网IP地址,如192.168.22.1/24,Manage IP 192.168.22.1。

之后勾选Web UI,Telnet,SSH,SNMP,SSL,Ping。

如下图:Internet网络设置1.修改本地IP地址为本地内网IP地址,如下图:2.从IE浏览器打开防火墙web页面,输入用户名密码登陆,如下图:3.选择Interfaces – List,点击页面中ethernet0/0最右侧的Edit选项,如下图:4.此端口为Untrust类型端口,设置IP地址有以下三种方法:(根据ISP提供的网络服务类型选择)A.第一种设置IP地址是通过DHCP端获取IP地址,如下图:B.第二种设置IP地址的方法是通过PPPoE拨号连接获取IP,如下图,然后选择Create new pppoe setting,在如下图输入本地ADSL pppoe拨号账号,PPPoE Instance输入名称,Bound to Interface选择ethernet0/0,Username和Password输入ADSL账号密码,之后OK,如下图:PPPoE拨号设置完毕之后,点击Connect,如下图:回到Interface –List,可以看到此拨号连接的连接状态,如下图:ethernet0/0右侧PPPoE一栏有一个红叉,表示此连接已经设置但未连接成功,如连接成功会显示绿勾。

JuniperSSG-5-SH新手配置手册

JuniperSSG-5-SH新手配置手册要学SSG5之前,当然是要先知道什么是SSG5,本篇文章,会先对SSG5作简单的介绍让大家知道SSG5是什么? 它有哪些功能? 以及如何运用它?Juniper SSG-5(基本型)参数细节(2007.07上市)基本规格防火墙类型:企业级防火墙网络吞吐量:160Mbps并发连接数:4000主要功能:地址转换,防火墙,统一威胁管理/ 内容安全,VoIP 安全性,vpn,防火墙和VPN 用户验证,路由,封装,流量管理(QoS),系统管理,日志记录和监视网络网络管理:系统管理,NetIQ WebTrends,SNMP (v2),SNMP full custom MIB,console,telne,SSH,NetScreen-Security Manager,All management via VPN tunnel on any interface,Rapid deployment端口类型:7x 10/100,广域网:出厂配置的RS232 Serial/AUX 或 ISDN BRI S/T 或 V.92安全性过滤带宽:40Mbps人数限制:无用户数限制入侵检测:Dos,DDoS安全标准:CSA,CB端口参数控制端口:console电气规格电源电压:100~240 VAC外观参数产品质量:0.59kg长度(mm):143宽度(mm):222高度(mm):41环境参数工作温度:0~40工作湿度:10% - 90%,非冷凝存储温度:-20~ 65℃存储湿度:10% - 90%,非冷凝企业用途一般网络工程师最头痛的莫过于受到外部网络的攻击,有了SSG5 让你的外网可以搭建简单而又不失安全性。

如果公司有一条与外线相连,通过SSG5可以轻轻松松帮你建立site to site 的VPN。

SSG5三十天就上手-Day 2 SSG5 如何还原到出厂设定值。

方法一:在SSG5的后面有一个Reset 的针孔,如果今天只是要跟你说用针插一下这个孔,那我就略掉了。

SSG-5基本配置

技术规格参数SSG5 基础/扩展最高性能和容量(2)测试的ScreenOS® 版本ScreenOS 6.2防火墙性能(大包)160 Mbps防火墙性能(IMIX) 90 Mbps防火墙包/秒(64 字节)30,000 PPS高级加密标准(AES) 256+SHA-1 VPN 性能40 Mbps3DES 加密+SHA-1 VPN 性能40 Mbps最大并发会话数8,000/ 16,000新会话/秒2,800最高安全策略200支持的最多用户数无限制网络连接性固定I/O 7x10/ 100Mini-物理接口模块(Mini-PIM) 插槽0防火墙网络攻击检测是DoS 和DDoS 检测是分段包TCP 重组保护是缓解暴力攻击是SYN cookie 保护是基于区域的IP 欺骗是畸形包保护是统一威胁管理IPS(深度检测防火墙)是协议异常检测是状态协议签名是IPS/DI 攻击模式模糊化是防病毒是即时消息防病毒是签名数据库200,000+扫描的协议POP3, HTTP, SMTP, IMAP, FTP, IM 防间谍软件是防广告软件是防击键记录程序是防垃圾邮件是集成URL 过滤是外部URL 过滤(5) 是VoIP 安全H.323. 应用级网关(ALG) 是SIP ALG 是MGCP ALG 是NAT for VoIP 协议是IPsec VPN自动连接VPN 是并行VPN 隧道数25/40隧道接口数10DES 加密(56 位),3DES 加密(168 位)是和高级加密标准(AES)(256 位)MD-5 和SHA-1 鉴权是手工密钥,互联网密钥交换(IKE),具有EAP公开密钥基础结构(PKI) (X.509) 的IKEv2 是完美转发保密(DH 组)1,2,5防重放攻击是远程接入VPN 是IPsec 内的L2TP 是IPsec 网络地址转换(NAT) 遍历是冗余VPN 网关是用户鉴权和接入控制内置(内部)数据库- 用户限制100第三方用户鉴权RADIUS, RSA SecureID, LDAPRADIUS 计费是XAUTH VPN 鉴权是基于Web 的鉴权是802.1X 鉴权是统一接入控制(UAC)实施点是PKI 支持PKI 认证要求(PKCS 7 和PKCS 10)是自动认证登记(SCEP) 是在线认证状态协议(OCSP) 是所支持的认证机构VeriSign, Entrust, Microsoft, RSA Keon, iPlanet(Netscape) Baltimore, DoD PKI自我签署证书是虚拟化最多安全区域数目8最多虚拟路由器数目3/4最多VLAN 数目10/50路由BGP 实例数3/4BGP 点数10/ 16BGP 路由数1,024OSPF 实例数 3OSPF 路由数1,024RIP v1/v2 实例数16RIP v2 路由数1,024静态路由数1,024基于源的路由是基于策略的路由是ECMP 是高可用性 (HA)主用/主用- L3 模式是主用/备用- 透明及L3 模式是配置同步是防火墙和VPN 的会话同步是路由变更的会话故障切换是VRRP 是设备故障检测是链路故障检测是新HA 成员鉴权是HA 流量加密是系统管理Web 用户界面(HTTP 和HTTPS)是命令行接口(控制台)是命令行接口(远程登录)是命令行接口(SSH)是v1.5 和v2.0 兼容网络和安全管理程序(NSM) 是所有管理均通过任何接口上的VPN 隧道是快速部署是管理本地管理员数据库规模20外部管理员数据库支持RADIUS, RSA SecurID, LDAP受限管理网络 6根管理、管理和只读用户级别是软件升级TFTP, WebUI, NSM, SCP, USB配置回退是记录/监视Syslog(多服务器)是,最多4 个服务器电子邮件(两个地址)是NetIQ WebTrends 是SNMP (v2) 是SNMP 完整定制MIB 是Traceroute 是VPN 隧道监视是外部闪存附加日志存储USB 1.1事件日志与报警是系统配置脚本是ScreenOS 软件是尺寸和电源尺寸(宽x 高x 深)8.8 x 1.6 x 5.6 英寸(22.2 x 4.1 x 14.3 厘米)重量 2.1(0.95 千克)可在机架上安装是电源(交流)100-240 VAC最高热输出122.8 BTU/小时认证安全认证CSA, CB电磁兼容性认证FCC B 级,CE B 级,A-Tick,VCCI B 级平均无故障时间(MTBF)非无线40.5 年无线22.8 年安全认证通用标准:EAL4 是FIPS 140-2:2 级是ICSA 防火墙和VPN 是工作环境工作温度32°- 104°F(0°- 40°C)非工作温度-4°- 149°F(-20°- 65°C)湿度10% - 90% 无凝露。

JuniperSSG-5操作手册

JuniperSSG-5操作手册

Juniper SSG-5操作手册

城市:____________________________

一、防火墙拆箱加电

1、装箱清单

2、防火墙启动

连接电源等待3分钟后,防火墙启动完成。

设备正常启动后,应符合如下状态:

●POWER:绿色长亮

●STATUS:绿色闪烁

二、防火墙端口介绍

ADSL外网:E0/0(连接ADSL Modem)

备用外网:E0/1(备用)

内网:E0/2-E0/6(连接电脑、或者内网交换机)

三、防火墙配置修改

1、使用网线将SSG5的Ethernet0/2与电脑的网卡相连,将电脑网络设置为“使用自动获取

IP地址”模式。

查看电脑获取到的IP地址和网关地址如图:

2、打开IE浏览器,输入网址:______________________________________.

Admin Name:netscreen

Password:MSlifeCom

点击Login按钮进行登录,如下图:

3、点左边菜单栏,导航至:Network > PPP >PPPoEProfile

3、修改ADSL登录账户

点击EDIT进入页面,修改Username/Password为ADSL账户,并保存。

四、连接线路并测试网络

1、连接图

2、网络测试

导航至:Network >Interface>List查看连接状态

当Ethernet0/0获得IP地址并出现绿色对号标识,ADSL拨通正常。

juniperssg5配置手册

爱屋吉屋JUNIPER SSG 5配置文档2015 年1月9日上海荟诚孙栋目录一、登录控制台 (3)二、配置外网接口 (4)三、配置 DHCP 服务器 (5)四、配置路由 (8)五、策略配置 (9)六、更改 HTTP 端口 (10)七、其他常用功能(非必要配置) (11)八、 PPPOE 配置方式 (12)一、登录控制台1. PC 机直接访问 http://192.168.1.1登录juniper管理控制台2. 输入默认用户名和密码,点击login 。

二、配置外网接口1.依次点击左侧菜单栏 Network —— Interface —— list ,如下图所示:如外网为 PPPOE 拨入方式,请参考文档第八章, PPPOE 配置方式。

2. 如外网 IP 地址为静态 IP,按照下图配置:3.点击 Apply ,后点击 OK 。

三、配置 DHCP 服务器1.依次点击左侧菜单栏 Network —— Interface —— DHCP ,如下图所示:点击编辑,配置内网 DHCP 服务器。

2.填写正确的内网关地址和子网掩码, DNS 一般运营商会给出,以下供参考:上海电信 DNS :202.96.209.133 、202.96.209.6 、202.96.209.5上海联通 DNS :210.22.70.3 、 210.22.84.3点击 Apply,后点击(Advanced Options)高级配置。

3. 正确填写备用 DNS 后,点击 OK 。

4.点击 address ,配置 DHCP 自动分配内网 IP 段地址。

5.点击 Edit ,配置 DHCP 分配的地址范围。

6. 填写开始 IP 地址和结束 IP 地址,点击 OK 。

四、配置路由1.依次点击左侧菜单栏 Network —— Routing —— Destination ,点击 New ,添加默认路由。

2. 添加 0.0.0.0 ,默认路由,选择 Gateway,选择外网出接口 Ethernet0/0 ,配置外网地址,点击 OK 。

(精选文档)Juniper-SSG防火墙配置手册

Juniper SSG防火墙配置手册初始化设置 (2)Internet网络设置 (6)一般策略设置 (15)VPN连接设置 (27)初始化设置1.将防火墙设备通电,连接网线从防火墙e0\2口连接到电脑网卡。

2.电脑本地连接设置静态IP地址,IP地址192.168.1.2(在192.168.1.0/24都可以),子网掩码255.255.255.0,默认网关192.168.1.1,如下图:3.设置好IP地址后,测试连通,在命令行ping 192.168.1.1,如下图:4.从IE浏览器登陆防火墙web页面,在地址栏输入192.168.1.1,如下图向导选择最下面No, skip——,然后点击下面的Next:5.在登录页面输入用户名,密码,初始均为netscreen,如下图:6.登陆到web管理页面,选择Configuration – Date/Time,然后点击中间右上角Sync Clock With Client选项,如下图:7.选择Interfaces – List,在页面中间点击bgroup0最右侧的Edit,如下图:8.此端口为Trust类型端口,建议IP设置选择Static IP,IP Address输入规划好的本地内网IP地址,如192.168.22.1/24,Manage IP 192.168.22.1。

之后勾选Web UI,Telnet,SSH,SNMP,SSL,Ping。

如下图:Internet网络设置1.修改本地IP地址为本地内网IP地址,如下图:2.从IE浏览器打开防火墙web页面,输入用户名密码登陆,如下图:3.选择Interfaces – List,点击页面中ethernet0/0最右侧的Edit选项,如下图:4.此端口为Untrust类型端口,设置IP地址有以下三种方法:(根据ISP提供的网络服务类型选择)A.第一种设置IP地址是通过DHCP端获取IP地址,如下图:B.第二种设置IP地址的方法是通过PPPoE拨号连接获取IP,如下图,然后选择Create new pppoe setting,在如下图输入本地ADSL pppoe拨号账号,PPPoE Instance输入名称,Bound to Interface选择ethernet0/0,Username和Password输入ADSL账号密码,之后OK,如下图:PPPoE拨号设置完毕之后,点击Connect,如下图:回到Interface –List,可以看到此拨号连接的连接状态,如下图:ethernet0/0右侧PPPoE一栏有一个红叉,表示此连接已经设置但未连接成功,如连接成功会显示绿勾。

SSG520配置操作文档2016

XXX风电SSG520配置操作文档XXXX有限公司2013年05月16日目录○.X X X风电网络结构图 (3)第一部分:X X X风电广域网S S G520基本配置 (4)一、Juniper SSG520防火墙登录界面 (4)二、接口配置 (5)三.路由配置 (8)四.IP地址配置 (9)五、服务端口配置 (13)五.安全访问控制策略配置 (16)六、到XXX国际的VPN备用线路设定 (17)第二部分:使用R e m o t e-V P N客户端(W i n2000/X P系统) (22)一.SSG520防火墙上VPN配置 (22)二.Remote-VPN客户端配置 (31)三.验证测试VPN连接 (36)四.Remote-VPN客户端配置保存 (40)○.X X X风电网络结构图第一部分:X X X风电广域网S S G520基本配置一、Juniper SSG520防火墙登录界面管理用户登录:admin密码:123456登录成功后的界面二、接口配置1.主界面2.内口配置3、到会议室视频终端4.互联网接口配置5.与华瑞能源接口配置接口二层配置三.路由配置1.路由界面2.路由配置界面四.策略IP地址配置1.添加一个新的IP地址、Internet组2.将IP地址添加Internet组配置完成后:3.增加一条Trust 区到Untrust的策略策略编辑窗口点击策略编辑窗口下方的“Advanced”选中“Traffic Shaping”,将“Policying Bandwith”设定为10000K1.添加服务端口2.服务端口添加完毕3.将服务端口添加成服务组在策略设定中将上述增加的病毒传播端口封掉:五.安全访问控制策略配置1.添加阻挡病毒端口或非法端口策略2.Internet访问策略增加一个Tunnel接口接口增加成功后的界面创建到XXX国际的VPN 通道增加一条到XXX国际的路由VPN通道建立成功后的界面用Tracert命令测试数据包通过VPN通道连接到XXX国际经过的路径,比较与通过专线连接到XXX国际经过的路径的区别。

juniper-SSG5VPN配置攻略

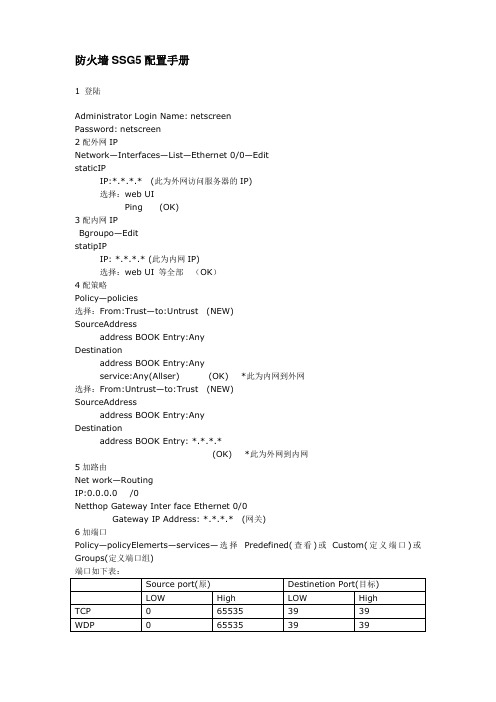

防火墙SSG5配置手册1 登陆Administrator Login Name:netscreenPassword:netscreen2配外网IPNetwork—Interfaces—List—Ethernet 0/0—EditstaticIPIP:*.*.*.* (此为外网访问服务器的IP)选择:web UIPing (OK)3配内网IPBgroupo—EditstatipIPIP: *.*.*.* (此为内网IP)选择:web UI 等全部(OK)4配策略Policy—policies选择:From:Trust—to:Untrust (NEW)SourceAddressaddress BOOK Entry:AnyDestinationaddress BOOK Entry:Anyservice:Any(Allser) (OK) *此为内网到外网选择:From:Untrust—to:Trust (NEW)SourceAddressaddress BOOK Entry:AnyDestinationaddress BOOK Entry: *.*.*.*(OK) *此为外网到内网5加路由Net work—RoutingIP:0.0.0.0 /0Netthop Gateway Inter face Ethernet 0/0Gateway IP Address: *.*.*.* (网关)6加端口Policy—policyElemerts—services—选择Predefined(查看)或Custom(定义端口)或Groups(定义端口组)端口如下表:VPN用户组建Policy—policy Elements—Addresses—List (NEW) AddressName:ServerIP Address/netamsk: *.*.*.* 5/24Zone:Untrust (外)Trust (内)1建立地址池Objects—IP poolsIP pool Name :VPNStart IP :192.168.2.1End IP:192.168.2.1002建立VPN用户Objects—Users—local(NEW)Name:aUser password:****Confirm password:****选择:Enable,L2TPuserIP pool:VPN3建组Local Groups--(NEW)4建立通道协议VPNS—L2TP—Default SettingsIP pool Name:VPNPPP Authentication:CHAPDNS primary Server IP:*.*.*.*(网关)VPNS—L2TP—Tunnel—(NEW)Name:VPN选择:Usecustom SettingsAuthen tication server: LocalQuery.remote settingsDialup Group:local Dialup Group-VPN group(组)Dialupuser(用户)Out going Interface:Ethernet 0/0IPpoolNeme:VPNDNS Server IP: *.*.*.*5 策略设定Policy Elements—Addresses—list6策略调整Policy—policies—Form:Untrust—To:Trust (NEW) Name(optional):空为默认SourceAddressaddress BOOK Entry:Dial-upVPNDestinationaddress BOOK Entry:serverservice:Any(Allser)Application:NoneAction: TunnelTunnelVPN:NoneL2TP:VPN选择:Logging,Positionat (OK) *此为外网到内网(内网访问不动)7 VPN客户端安装A 建立新连接—连接到VPN—虚拟专用—名称—不拨初始连接—IP:*.*.*.*(防火墙地址)B 选择属性—安全—高级—设置选择:需要加密允许这些协议质询CHAPMicrosoft CHAPMicrosoft CHAP版本C 网络VPN类型:L2TP ,IPsec ,VPN (协议全选)D 导入注册表文件(HKEY_LOCAL_MACHINE\SYSTEM\Currentlontrolset\Services\RasMan\Parameter s)如下:打开“运行”输入“regedit”来打开“注册表”。

Juniper SSG 5新手配置手册

Juniper SSG-5-SH 新手配置手册/a/luyoujiaohuan/Juniperjishu/2011/0516/17827.html时间:2011-05-16 11:57来源:未知作者:admin 点击:1179次SSG5三十天就上手-Day 1 SSG5 是什么?要学SSG5之前,当然是要先知道什么是SSG5,本篇文章,会先对SSG5作简单的介绍让大家知道SSG5是什么? 它有哪些功能? 以及如何运用它?Juniper SSG-5(基本型)参数细节(2007.07上市)基本规格防火墙类型:企业级防火墙网络吞吐量:160Mbps并发连接数:4000主要功能:地址转换,防火墙,统一威胁管理/ 内容安全,VoIP 安全性,vpn,防火墙和VPN 用户验证,路由,封装,流量管理(QoS),系统管理,日志记录和监视网络网络管理:系统管理,NetIQ WebTrends,SNMP (v2),SNMP full custom MIB,console,telne,SSH,NetScreen-Security Manager,All management via VPN tunnel on any interface,Rapid deployment端口类型:7x 10/100,广域网:出厂配置的RS232 Serial/AUX或ISDN BRI S/T 或V.92安全性过滤带宽:40Mbps人数限制:无用户数限制入侵检测:Dos,DDoS安全标准:CSA,CB端口参数控制端口:console电气规格电源电压:100~240 VAC外观参数产品质量:0.59kg长度(mm):143宽度(mm):222高度(mm):41环境参数工作温度:0~40工作湿度:10% - 90%,非冷凝存储温度:-20~ 65℃存储湿度:10% - 90%,非冷凝企业用途一般网络工程师最头痛的莫过于受到外部网络的攻击,有了SSG5 让你的外网可以搭建简单而又不失安全性。

Juniper_SSG5(NS5GT)防火墙配置手册

Juniper SSG-5(NS-5GT)防火墙配置手册初始化设置 (2)Internet网络设置 (6)一般策略设置 (15)VPN连接设置 (27)初始化设置1.将防火墙设备通电,连接网线从防火墙e0\2口连接到电脑网卡。

2.电脑本地连接设置静态IP地址,IP地址192.168.1.2(在192.168.1.0/24都可以),子网掩码255.255.255.0,默认网关192.168.1.1,如下图:3.设置好IP地址后,测试连通,在命令行ping 192.168.1.1,如下图:4.从IE浏览器登陆防火墙web页面,在地址栏输入192.168.1.1,如下图向导选择最下面No, skip——,然后点击下面的Next:5.在登录页面输入用户名,密码,初始均为netscreen,如下图:6.登陆到web管理页面,选择Configuration – Date/Time,然后点击中间右上角Sync Clock With Client选项,如下图:7.选择Interfaces – List,在页面中间点击bgroup0最右侧的Edit,如下图:8.此端口为Trust类型端口,建议IP设置选择Static IP,IP Address输入规划好的本地内网IP地址,如192.168.22.1/24,Manage IP 192.168.22.1。

之后勾选Web UI,Telnet,SSH,SNMP,SSL,Ping。

如下图:Internet网络设置1.修改本地IP地址为本地内网IP地址,如下图:2.从IE浏览器打开防火墙web页面,输入用户名密码登陆,如下图:3.选择Interfaces – List,点击页面中ethernet0/0最右侧的Edit选项,如下图:4.此端口为Untrust类型端口,设置IP地址有以下三种方法:(根据ISP提供的网络服务类型选择)A.第一种设置IP地址是通过DHCP端获取IP地址,如下图:B.第二种设置IP地址的方法是通过PPPoE拨号连接获取IP,如下图,然后选择Create new pppoe setting,在如下图输入本地ADSL pppoe拨号账号,PPPoE Instance输入名称,Bound to Interface选择ethernet0/0,Username和Password输入ADSL账号密码,之后OK,如下图:PPPoE拨号设置完毕之后,点击Connect,如下图:回到Interface – List,可以看到此拨号连接的连接状态,如下图:ethernet0/0右侧PPPoE一栏有一个红叉,表示此连接已经设置但未连接成功,如连接成功会显示绿勾。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

HA Zone(高可用性区域):这个区域主要包括了高可用性的端口。包括HA1和HA2。

Self Zone(远程管理区域):这个区域主要包括用于远程管理连接的端口。当你通过Http,SCS或Telnet连接到Netscreen上面的时候,你就是连接到这个区域。

Interfaces(端口)

2 基本管理 20

2.1 通讯连接的设置 21

2.2 Web管理连接设置 23

2.3 防火墙基本设置 27

2.3.1 设置访问超时时间 27

2.3.2 设置管理员 29

2.3.3 设置DNS 32

2.3.4 设置Zone(安全区域) 34

2.3.5 设置Interface(接口) 36

5.1.1 配置Manual Key 73

5.1.2 配置路由 75

5.1.3 配置Policy 75

5.2 AutoKey IKE 78

5.2.1 Policy-based IKE 78

5.2.2 Route-based IKE 81

5.3 VPN TroubleShooting(VPN 错误检测) 83

端口可以被配置成为三种不同的模式:网络地址转换模式(NAT Mode),路由模式(Route Mode)和透明模式(Transparent Mode)。当你配置端口的时候,你可以选择其中的一种模式。

Transparent Mode(透明模式):当端口是处于透明模式下的时候,Netscreen过滤穿过防火墙的包时是不会改变在IP包头的原地址和目的地址的信息的。所有的端口就像存在于同一个网络中,而Netscreen就像一个二层的交换机或路桥。在透明模式下,端口的IP地址要设为0.0.0.0,使得Netscreen就好像不存在,或者说是对于用户来说是“透明”的。

Network address translation Mode(网络地址转换模式):当端口是处于NAT模式下的时候,Netscreen就像是一台3层的交换机或路由器,能够转换穿过防火墙出去的IP包头的两个组成部分:源IP地址和源端口号。Netscreen会把源地址转换为包需要传送到的目的区域的端口IP地址。而且它也会把源端口号转换为另一个由Netscreen自己产生的随机号。

虚拟路由器和路由器的功能是一样的,它有自己的端口和路由表。在USGA,NetScreen设备支持两个虚拟路由器,这样设备可以维护两个独立的路由表,互相隐藏路由信息。

Access Policies(访问策略)

每次有数据包尝试通过另一个安全区域时,NetScreen设备就会检查访问策略,如果有允许的策略的话,就会让数据包通过,否则就会拒绝通过。

1.1.3 Virtual Routers(虚拟路由器) 5

1.1.4 Access Policies(访问策略) 5

1.1.5 VPNs(虚拟专用网络) 6

1.1.6 Virtual Systems(虚拟系统) 6

1.1.7 Packet Flow Sequence(数据包处理过程) 7

Tunnel Zones(隧道区域)

Tunnel Zone 是主管一个或多个隧道接口的逻辑部分。它被Security Zone联合起来作为行动的载体。Netscreen设备用路由信息为载体区域指导通向隧道终点的流量。默认的Tunnel Zone是Untrust-Tun,它是关联Unstrust Zone的。你可以创建其他的Tunnel Zone,并用在虚拟系统的载体区域中,对一个Tunnel Zone可以用的最大数目来绑定到其他的Security Zone。

目录导航

1 概念与简介 4

1.1 Universal Security Gateway Architecture(通用安全网关架构) 4

1.1.1 Multiple Security Zones(多安全区域) 4

1.1.2 Security Zone Interfaces(安全区域端口) 4

Universal Security Gateway Architecture(通用安全网关架构)

NetScreen Screen OS 4.0 引入了Universal Security Gateway Architecture(通用安全网关架构),这个架构使得用户在实施网络安全策略时更具灵活性。在多端口的NetScreen设备中,用户可以建立不同Zone(安全区域),并将端口绑定在不同的安全区域,在端口之间建立相应的安全策略。

Function Zones(功能区域)

一共有四个Function Zone分别是Null,MGT,HA和Self。每个Zone都为了一个单一的功能而设立的。

Null Zone(空区域):这个区域是一个为了还没有绑定到其他的区域的端口做临时存放的区域。

MGT Zone(外带宽管理区域):这个区域主要包括了对外带宽管理端口。包括MGT。

1.2 Zones(区域) 8

1.2.1 Security Zones(安全区域) 8

1.2.2 Tunnel Zones(隧道区域) 8

1.2.3 Function Zones(功能区域) 9

1.3 Interfaces(端口) 11

1.3.1 Interfaces Types(端口类型) 11

创建玩一个区域,下一步就是创建一个端口。你必须创建一个端口,并把它绑定到一个区域,和指定允许流量流进或流出这个区域。然后,你必须设置路由和配置访问策略以允许流量从一个端口到另一个端口。物理端口和子端口,就像一个门口,允许流量流进和流出一个区域。你可以指派多个端口给一个区域,但是一个端口只能被指派给一个区域。

2.3.6 设置router(路由) 40

2.3.7 设置policy(策略) 43

2.3.8 保存配置及配置文件 49

3 透明模式 53

3.1 设置管理端口 54

3.2 设置透明模式 54

3.3 其他相关命令 55

4 NAT模式及Route模式 56

4.1 NAT模式 56

1.3.2 Interfaces Settings And Operation Modes(端口设置和运行模式) 11

1.3.3 Secondary IP Addresses(第二IP地址) 13

1.3.4 Management Services Options(管理服务选项) 13

1.3.5 Interface Services Options(端口服务选项) 14

4.1.1 基于端口的NAT 57

4.1.2 基于策略的NAT 60

4.2 Route模式 62

4.3 MIP和VIP 63

4.3.1 MIP 63

4.3.2 VIP 66

4.4 DIP(虚拟IP) 70

5 VPN(虚拟专用网络) 73

5.1 Manual Key 73

Interfaces Types(端口类型)

端口类型一共有三种,分别是物理端口(Physical Interface),子端口(Subinterface)和隧道端口(Tunnel Interface)。

Interfaces Settings And Operation Modes(端口设置和运行模式)

1.3.6 Firewall Options(防火墙选项) 14

1.4 Administration(管理) 15

1.4.1 Management Methods and Tools(管理方法和工具) 15

1.4.2 Levels of Administration(管理权限等级) 16

6 常见问题及解决方案 84

6.1 透明模式 84

6.1.1 配置管理问题 84

6.1.2 连接问题 85

6.2 NAT和Route模式 86

6.2.1 配置管理问题 86

6.2.2 连接问题 86 概念与简介

Packet Flow Sequence(数据包处理过程)

当数据包从外部进入Netscreen设备时,首先是进入外部的接口,判断目的地址是否需要MIP或VIP转换,如果需要按照设定来转换,然后根据查找路由表上是否有路由,如果有查找策略中是否允许数据包进入,当查找到第一条与目的地址有关系的策略时,就根据策略决定是否允许数据包按照路由表的指定来传递,如果允许就传递到目的的地址。

Zones(区域)

Zone是一个可以应用安全措施虚拟网络空间(security zone),一个能够被VPN隧道端口绑定的逻辑片断(tunnel zone),或者是一个能够履行一个特殊的功能的物理或逻辑实体(function zone)。

Security Zones(安全区域)

在单一的一个Netscreen设备上,你能够配置多个安全区域,把网络分解成多个能应用各种不同的安全策略的部分,以满足每一个部分不同的需要。最低限度,你必须定义两个 Security Zone,去建立一个网络中的区域到另外的区域的基本保护。你也可以定义许多的Security Zone,可以给你的安全设计带来很好的功能――不再需要为此再应该多种的安全工具了。

Multiple Security Zones(多安全区域)

安全区域是一个或多个需要对进出数据进行策略控制的网络。用户可以根据自己的需要来定义安全区域,也可以利用预定义的安全区域:Trust、Untrust、DMZ(与之前的ScreenOS兼容),安全区域之间的访问只有策略允许下才能进行。