安全审核与风险分析(第四套)

安全审核与风险分析

标?

是人力资源系统,则风险高。

出现问题的严重性? 一旦出现问题,后果有多严重?影响企业还是影响个别 的系统?通常需要对损失的时间和金钱进行评估。

发生攻击的可能性? 攻击发生的可能到底有多大?是不太可能发生还是非常 有可能发生。

3.通常遭受攻击的资源

了解资源的分布情况:

下表列出了一些通常遭受攻击的网络资源 :

审核人员的职责和前瞻性

从一个内部知情人的角度来评估网络安全

实施现场分析,了解网络的拓扑结构、服务等所有网络资源 的具体配置情况。内容包括:

1.网络运作的各项标准 2.可预测的合法网络行为 3.某些特定服务及功能的网络正常流量 4.各种数据报文的特征

对网络进行各种漏洞分析、风险分析。

– 错误的防火墙规则设置:错误的代理服务和包过滤规则的设置 是网络安全极大的隐患。

– 将系统置于防火墙之外:尽可能将网络资源置于防火墙内部。

6.使用已有的管理和控制结构 在审核过程中,可以使用网络中已有的管理和控制结构。 基于网络的管理结构 基于主机的管理结构

两种管理结构各有优劣,可以根据不同的管理任务进行选择。

人员可控性 工具可控性 项目过程可控性

2、完整性原则----严格按照评估要求和指定的范围进 行全面的评估服务。

3、最小影响原则----从项目管理层面和工具技术层面, 力求将风险评估对信息系统的正常运行的可能影响 降低到最低限度。

4、保密原则-----不应暴露敏感信息。

风险评估

• 风险结果的判定

3.控制措施 控制措施是指企业为实现其安全控制目标所制定的安全控制 技术、配置方法及各种规范制度。

4.控制测试 控制测试是将企业的各种安全控制措施与预定的安全标准进 行一致性比较,确定各项控制措施是否存在、是否得到执行、 对漏洞的防范是否有效,评价企业安全措施的可依赖程度。

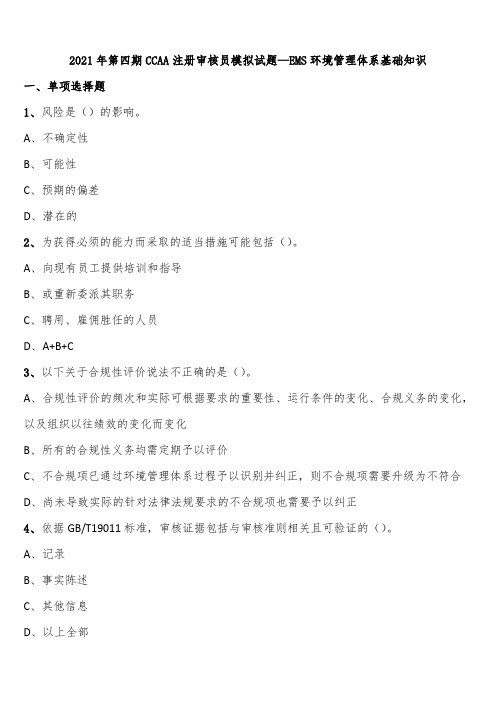

2021年第四期CCAA注册审核员模拟试题—EMS环境管理体系基础知识含解析

2021年第四期CCAA注册审核员模拟试题—EMS环境管理体系基础知识一、单项选择题1、风险是()的影响。

A、不确定性B、可能性C、预期的偏差D、潜在的2、为获得必须的能力而采取的适当措施可能包括()。

A、向现有员工提供培训和指导B、或重新委派其职务C、聘用、雇佣胜任的人员D、A+B+C3、以下关于合规性评价说法不正确的是()。

A、合规性评价的频次和实际可根据要求的重要性、运行条件的变化、合规义务的变化,以及组织以往绩效的变化而变化B、所有的合规性义务均需定期予以评价C、不合规项已通过环境管理体系过程予以识别并纠正,则不合规项需要升级为不符合D、尚未导致实际的针对法律法规要求的不合规项也需要予以纠正4、依据GB/T19011标准,审核证据包括与审核准则相关且可验证的()。

A、记录B、事实陈述C、其他信息D、以上全部5、环境因素与环境影响之间的关系是()。

A、环境因素产生环境影响B、环境因素与环境影响是并列关系C、环境因素产生有害的环境影响D、环境因素与环境影响之间无直接关系6、由能量释放引起的污染不包括()。

A、噪声污染B、光辐射污染C、二氧化碳污染D、热污染7、以下哪项不是《注册准则》中要求各级审核员的个人素质()。

A、有道德,即公正、可靠、忠诚、诚信和谨慎B、思想开明,即愿意考虑不同意见或观点C、健康,即身体健康状况良好D、好学,即积极学习相关知识,提高个人能力8、C9、置于容器中的废弃液态危险化学品的污染防治,适用于()。

A、中华人民共和国水污染防治法B、中华人民共和国安全生产法C、中华人民共和国固体废物污染环境防治法D、中华人民共和国水法10、依据GB/T24001-2016标准,组织应对计划内的变更进行控制,并对()变更的后果予以评审,必要时,应采取措施降低任何有害影响。

A、计划内的B、计划外的C、预期性的D、非预期11、()可以是客户组织的成员、咨询人员、实施见证的认可机构人员、监管人员或其他有合理理由的人员。

第四套模拟题

第四套模拟题在各种给付期限的长期护理保险中,其保险费最为昂贵的一种保单是()。

.AA.终身给付保单B.一年期给付保单C.五年期给付保单D.十年期给付保单在长期护理保险中,一般都有保险人开始履行保险金给付责任的60天、90天或180天起免交保费的规定。

这类条款称为()。

.BA.放弃保费保障条款B.豁免保费保障条款C.优惠保费保障条款D.减收保费保障条款保险代理人的代理权产生于保险人的委托授权,属于()。

.BA.约定代理B.委托代理C.法定代理D.指定代理保险代理人不得与第三者串通或合伙隐瞒真相,损害保险人的利益。

保险代理人的这种义务属于()。

.CA.维护保险业声望的义务B.维护投保人利益的义务C.维护保险人利益的义务D.维护被保险人权益的义务保险代理人与保险经纪人的区别之一是法律地位不同。

其中,保险经纪人的民事法律责任承担者是()。

.AA.保险经纪人B.保险人C.被保险人D.投保人适用于社会公共领域中的道德规范或者道德要求,通常被称为()。

.CA.执业规范B.职业道德C.社会公德D.职业操守保险代理从业人员在执业活动中应遵守保险监管部门的相关规章和规范性文件,服从保险监管部门的监督与管理。

这所诠释的是职业道德原则中的()。

.AA.守法遵规原则B.诚实信用原则C.勤勉尽责原则D.专业胜任原则在火箭发射中,如果因发射当天遇到恶劣的天气导致火箭发射失败,那么,引起火箭发射失败的风险因素是()。

.CA.火箭设计没有达到技术要求B.操作人员操作失误C.发射当天遇到的恶劣天气D.火箭坠毁损失依据风险产生的社会环境对风险进行分类,可以将风险分为()。

.DA.自然风险、社会风险、政治风险、经济风险和技术风险B.财产风险、人身风险、责任风险和信用风险C.纯粹风险和投机风险D.静态风险与动态风险在风险管理的具体目标中,通过风险管理消除和降低风险发生的可能性,为人们提供较安全的生产、生活环境。

这一目标是指()。

.AA.损失前目标B.损失后目标C.财务目标D.技术目标可保风险的条件之一是风险不能使大多数的保险标的同时遭受损失。

2022年第四期CCAA国家注册审核员考试题目—ISMS信息安全管理体系含解析

2022年第四期CCAA国家注册审核员考试题目—ISMS信息安全管理体系一、单项选择题1、根据GB/T22080-2016/ISO/IEC27001:2013标准,以下做法不正确的是()A、保留含有敏感信息的介质的处置记录B、离职人员自主删除敏感信息的即可C、必要时采用多路线路供电D、应定期检查机房空调的有效性2、最高管理层应(),以确保信息安全管理体系符合本标准要求。

A、分配职责与权限B、分配岗位与权限C、分配责任和权限D、分配角色和权限3、组织应()与其意图相关的,且影响其实现信息安全管理体系预期结果能力的外部和内部事项。

A、确定B、制定C、落实D、确保4、你所在的组织正在计划购置一套适合多种系统的访问控制软件包来保护关键信息资源,在评估这样一个软件产品时最重要的标准是什么?()A、要保护什么样的信息B、有多少信息要保护C、为保护这些重要信息需要准备多大的投入D、不保护这些重要信息,将付出多大的代价5、下列说法不正确的是()A、残余风险需要获得管理者的批准B、体系文件应能够显示出所选择的控制措施回溯到风险评估和风险处置过程的结果C、所有的信息安全活动都必须记录D、管理评审至少每年进行一次6、关于备份,以下说法正确的是()A、备份介质中的数据应定期进行恢复测试B、如果组织删减了“信息安全连续性”要求,同机备份或备份本地存放是可接受的C、发现备份介质退化后应考虑数据迁移D、备份信息不是管理体系运行记录,不须规定保存期7、计算机信息系统安全专用产品是指:()A、用于保护计算机信息系统安全的专用硬件和软件产品B、按安全加固要求设计的专用计算机C、安装了专用安全协议的专用计算机D、特定用途(如高保密)专用的计算机软件和硬件产品8、口令管理系统应该是(),并确保优质的口令A、唯一式B、交互式C、专人管理式D、A+B+C9、确定资产的可用性要求须依据()。

A、授权实体的需求B、信息系统的实际性能水平C、组织可支付的经济成本D、最高管理者的决定10、最高管理者应()。

护士节知识竞赛试题库完整

长期卧床的患者应该多长期更换一次体位。

C小时小时小时小时A. 不得私自调换班,如需换班必须取得护士长允许。

B.上班(包括值班)着装整洁,佩戴工作牌、护士帽。

C.上班时不能配戴吊式耳环,只能戴耳钉。

D.不得在科室嬉戏打闹,不干私活,不在科室进餐。

医务人员在操作(包括各种穿刺、抽血、给药等) 时,必须严格执行查对制度,应该至少同时使用几种患者识别的方法。

C 种种种种下列关于护理人员的劳动纪律和着装要求哪种说法是错误的。

CA. 实行首问负责制,可叫床号,禁用服务禁忌语言。

B. 鼻饲病人、昏迷病人每天进行2 次口腔护理.C. 保留导尿病人每天会阴护理不少于 1 次.D.加强晨晚间护理,保持床单位整洁,及时更换脏被服。

第一题:下列关于护理会议制度的说法哪种是错误的。

DA. 以病区为单位,每月至少召开一次护士会议B. 全体护士参加。

C. 以病区为单位,每月召开一次工休会,并作好记录,由本科室护士长主持会议。

D.护理部每季度定期组织全院护士长召开1 次以上护士长工作会议。

下面关于护理会诊制度的说法哪种是错误的。

B A. 对于本科室不能解决的护理问题,需其他科室协助解决的,由主班(总务)护士负责通知会诊科室。

B. 接到会诊通知的科室,平诊会诊必须由主管护师以上职称的护理人员进行会诊,2 小时内完成。

C. 接到会诊通知的科室,急诊由当班护士进行会诊,15 分钟内完成。

D. 对于疑难护理问题,科室向护理部提出申请,由护理部组织相关科室的高年资护理人员进行多科会诊。

病情趋向稳定的重症患在分级护理制度中应该对其实施几级护理者BA. 特级护理B.一级护理C.二级护理D.三级护理在下列说法中对一级护理病人的护理要求错误的是DA. 提供相关的健康指导。

B. 根据医嘱,正确实施治疗、给药措施;保持患者的舒适和功能体位。

C. 根据患者病情,正确实施基础护理和专科护理,如口腔护理、压疮护理、气道护理及管路护理等,落实安全措施,严防并发症。

CIW-网络安全基础与防火墙题库(第四套)

做任何事情;审核日志并不能

确保系统安全,但可以帮助

发现问题;过多的主动审核会

以下关于审核的叙述,正确 影响系统性能;主动审核可以

3 的是:

在发现异常后拒绝一些主机

网络安全所面临的主要潜在 信息泄密;信息被篡改;非法

3 威胁有:

使用网络资源;计算机病毒

用户操作失误;用户无意间下

网络经常会面对来自内部用 载了木马软件;恶意的攻击;

SFF难 单选题 SFF难 单选题 SFF难 单选题

SFF难 SFF易

单选题 多选题

SFF易 多选题

SFF易 SFF易

多选题 多选题

SFF易 多选题

SFF易 多选题

SFF易 多选题

数字签名技术能够保证信息

传输过程中的安全性

;数字签名技术能够保证信息

传输过程中的完整性

;数字签名技术能够对发送者

的身份进行认证;数字签名技

6、所有的题目和答案加起来不能超过6000个英文字符或者1000个汉字

7、K值说明:当题型为情景测试与基本素养(为优选题)时,填入每一题得分比率,并且以";"(分号)隔开。当为案

在K值内填入每一小题最多答案备选数。

8、案例分析,在"可选项"中,不填写内容,在"答案"中,填写正确答案序号,并且以":"(冒号)隔开,每一小题, 隔开。

关于数字签名,下面哪种说 术能够防止交易中抵赖的发

2 法是错误的?

生

主动攻击与被动攻击;服务攻

击与非服务攻击;病毒攻击与

从网络高层协议角度,网络 主机攻击;浸入攻击与植入攻

2 攻击可以分为:

击

服务控制、方向控制、目录

CIW安全审核与风险分析试题_林

入侵检测从检测技术上分类可以分为:

A、实时入侵检测

B、基于签名

C、基于异常情况

D、事后入侵检测

三、判断题()共15题

题号: 31)

从一个企业对安全策略的执行程度,可以看出这个企业对信息安全的重视程度。

A、对

B、错

题号: 32)

SYN flood攻击的特点是利用了TCP建立连接时三次握手的弱点。

C、Java Script不会导致WEB欺骗

D、他们会在一个程序的SHELL中执行恶意代码

二、多选题()共10题

题号: 21)

非法服务开启一个秘密的端口,提供未经许可的服务,常见的非法服务包括:

A、NetBus

B、Girlfriend

C、冰河

D、BackOrifice

题号: 22)

在对服务器的攻击中,常见的攻击方法有:

题号: 16)

BackOrifice工具能够允许控制端获得什么信息?

A、员工信息

B、网络拓扑信息

C、用户名,但不能获得密码

D、系统信息

题号: 17)

风险评估的准备过程主要包括以下哪个方面?

A、确定风险评估的目标

B、确定网络的拓扑结构

C、确定系统的漏洞

D、以上答案都对

题号: 18)

windows 2000把它的日志分为4个类别,其中不包括:

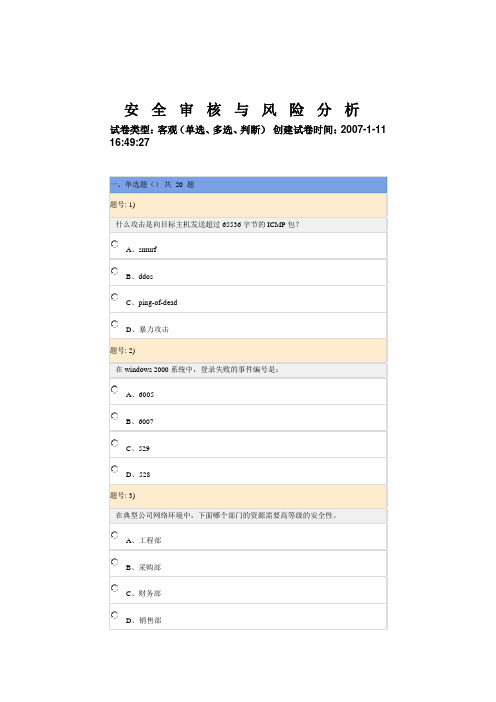

安全审核与风险分析

试卷类型:客观(单选、多选、判断)创建试卷时间:2007-1-11 16:27

窗体顶端

一、单选题()共20题

题号: 1)

什么攻击是向目标主机发送超过65536字节的ICMP包?

A、smurf

B、ddos

C、ping-of-dead

CIW题库 安全审核与风险分析(第二套)

/sbin;/usr;/usr/local;/usr /local/src 光盘安装;远程控制安装;植入 木马安装;蠕虫通过与一个特定 的网络服务相结合可以安装 6005;6007;529;528 入侵防护;入侵检测;入侵响 应;入侵杀毒 控制目标;安全漏洞;控制措 施;控制测试 ISO 7498-2;TCSEC;英国标 准7799(BS 7799);Common Criteria(CC); 对文档内容的分析;对文档结 构的分析;对文档控制的分 析;对文档名称的分析 量化风险;量化损失成本;量 化预防措施成本;计算底限 入侵防护;入侵检测;事件响应; 系统灾难恢复 对网络设备配置进行检查审 核;对网络软件配置进行检查 审核;对操作系统进行检查审 核;对整个网络系统进行审核 配置管理Provisioning ;监控 管理Monitoring ;分析管理 Analysis ;响应管理Response

2

漏洞扫描可以分为基于网络的扫描和基于主机的扫描这两 种类型。

2

Nmap即Network Mapper,它是基于主机的扫描和分析软 件。

2

基于网络的漏洞扫描器可以直接访问目标系统的文件系 统,可以检测与文件系统相关的一些漏洞。

2

Linux Security Auditing Tool (LSAT) 是一款本地安 全扫描程序,它是基于网络的扫描和分析软件。

基于网络的漏洞扫描器在检测过程中,不需要涉及到目标

2

系统的管理员,也不需要在目标系统上安装任何东西,可

安全审核与风险分析(第四套)

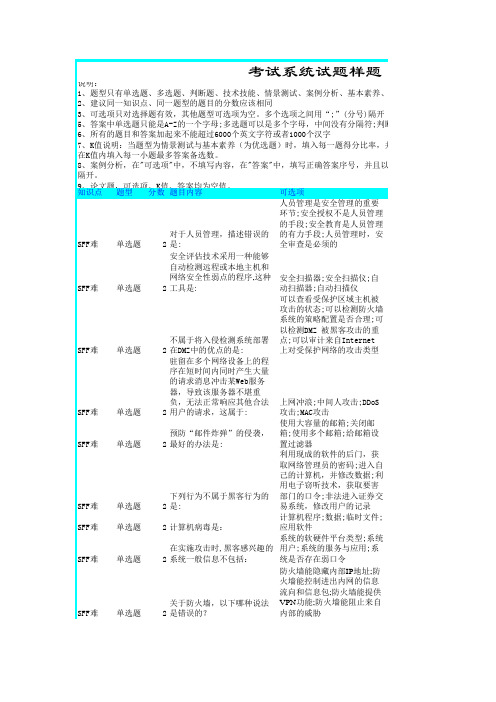

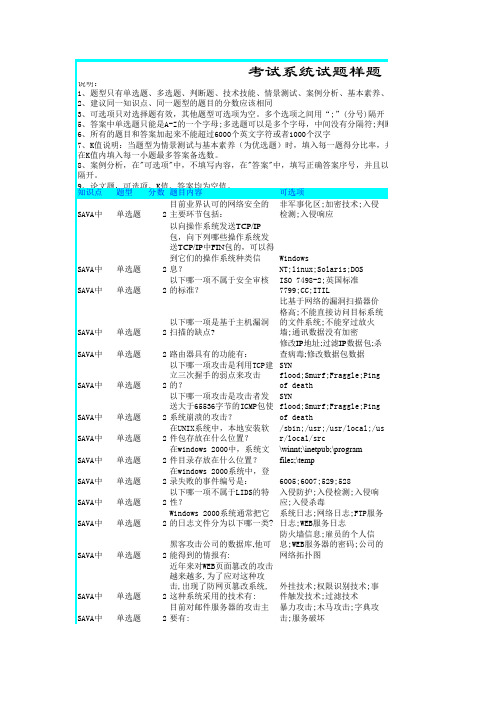

知识点题型分数题目内容可选项SAVA中单选题2目前业界认可的网络安全的主要环节包括:非军事化区;加密技术;入侵检测;入侵响应SAVA中单选题2要了解操作系统的种类,可以向操作系统发送TCP/IP包,向下列哪些操作系统发送TCP/IP中FIN包的,可以得到它们的操作系统种类信息?WindowsNT;linux;Solaris;DOSSAVA中单选题2以下哪一项不属于安全审核的标准?ISO 7498-2;英国标准7799;CC;ITILSAVA中单选题2以下哪一项是基于主机漏洞扫描的缺点?比基于网络的漏洞扫描器价格高;不能直接访问目标系统的文件系统;不能穿过放火墙;通讯数据没有加密SAVA中单选题2路由器具有的功能有:修改IP地址;过滤IP数据包;杀查病毒;修改数据包数据SAVA中单选题2以下哪一项攻击是利用TCP建立三次握手的弱点来攻击的?SYNflood;Smurf;Fraggle;Pingof deathSAVA中单选题2以下哪一项攻击是攻击者发送大于65536字节的ICMP包使系统崩溃的攻击?SYNflood;Smurf;Fraggle;Pingof deathSAVA中单选题2在UNIX系统中,本地安装软件包存放在什么位置?/sbin;/usr;/usr/local;/usr/local/srcSAVA中单选题2在windows 2000中,系统文件目录存放在什么位置?\winnt;\inetpub;\programfiles;\tempSAVA中单选题2在windows 2000系统中,登录失败的事件编号是:6005;6007;529;528SAVA中单选题2以下哪一项不属于LIDS的特性?入侵防护;入侵检测;入侵响应;入侵杀毒SAVA中单选题2Windows 2000系统通常把它的日志文件分为以下哪一类?系统日志;网络日志;FTP服务日志;WEB服务日志SAVA中单选题2黑客攻击公司的数据库,他可能得到的情报有:防火墙信息;雇员的个人信息;WEB服务器的密码;公司的网络拓扑图SAVA中单选题2近年来对WEB页面篡改的攻击越来越多,为了应对这种攻击,出现了防网页篡改系统,这种系统采用的技术有:外挂技术;权限识别技术;事件触发技术;过滤技术SAVA中单选题2目前对邮件服务器的攻击主要有:暴力攻击;木马攻击;字典攻击;服务破坏考试系统试题样题说明:1、题型只有单选题、多选题、判断题、技术技能、情景测试、案例分析、基本素养、论文八种题型2、建议同一知识点、同一题型的题目的分数应该相同3、可选项只对选择题有效,其他题型可选项为空。

2024年8月CCAA国家注册审核员考试题目—ISMS信息安全管理体系知识含解析

2024年8月CCAA国家注册审核员考试题目—ISMS信息安全管理体系知识一、单项选择题1、我国网络安全等级保护共分几个级别?()A、7B、4C、5D、62、风险评估过程一般应包括()A、风险识别B、风险分析C、风险评价D、以上全部3、创建和更新文件化信息时,组织应确保适当的()。

A、对适宜性和有效性的评审和批准B、对充分性和有效性的测量和批准C、对适宜性和充分性的测量和批准D、对适宜性和充分性的评审和批准4、信息安全管理体系的设计应考虑()A、组织的战B、组织的目标和需求C、组织的业务过程性质D、以上全部5、容量管理的对象包括()A、信息系统内存B、办公室空间和基础设施C、人力资源D、以上全部6、根据GB/T22080-2016中控制措施的要求,不属于人员招聘的安全要求的是()A、参加信息安全培训B、背景调査C、安全技能与岗位要求匹配的评估D、签署保密协议7、根据GB/T22080-2016/ISO/IEC27001:2013标准,以下做法不正确的是()A、保留含有敏感信息的介质的处置记录B、离职人员自主删除敏感信息的即可C、必要时采用多路线路供电D、应定期检查机房空调的有效性8、组织应()与其意图相关的,且影响其实现信息安全管理体系预期结果能力的外部和内部事项。

A、确定B、制定C、落实D、确保9、关于容量管理,以下说法不正确的是()A、根据业务对系统性能的需求,设置阈值和监视调整机制B、针对业务关键性,设置资源占用的优先级C、对于关键业务,通过放宽阈值以避免或减少报警的干扰D、依据资源使用趋势数据进行容量规划10、依据GB/T22080/ISO/1EC27001,关于网络服务的访问控制策略,以下正确的是()A、没有陈述为禁止访问的网络服务,视为允许方问的网络服务B、对于允许访问的网络服务,默认可通过无线、VPN等多种手段链接C、对于允许访问的网络服务,按照规定的授权机制进行授权D、以上都对11、在根据组织规模确定基本审核时间的前提下,下列哪一条属于增加审核时间的要素?A、其产品/过程无风险或有低的风险B、客户的认证准备C、仅涉及单一的活动过程D、具有高风险的产品或过程12、组织应()A、定义和使用安全来保护敏感或关键信息和信息处理设施的区域B、识别和使用安全来保护敏感或关键信息和信息处理设施的区域C、识别和控制安全来保护敏感或关键信息和信息处理设施的区域D、定义和控控安全来保护敏感或关键信息和信息处理设施的区域13、国家秘密的保密期限应为:()A、绝密不超过三十年,机密不超过二十年,秘密不超过十年B、绝密不低于三十年,机密不低于二十年,秘密不低于十年C、绝密不超过二十五年,机密不超过十五年,秘密不超过五年D、绝密不低于二十五年,机密不低于十五年,秘密不低于五年14、下列()不是创建和维护测量要执行的活动。

火力发电厂工程四级安全固有风险辨识

一、LEC法风险辨识1.LEC安全风险评价方法定义LEC法是对具有潜在危险性作业环境中的危险源进行半定量的安全评价方法。

该方法采用与系统风险率相关的三方面指标值之积来评价系统中人员伤亡风险大小。

这三方面分别是:L为发生事故的可能性大小;E为人体暴露在这种危险环境中的频繁程度;C为一旦发生事故会造成的损失后果。

风险值D=L×E×C。

D值越大,说明该系统危险性大,需要增加安全措施,或改变发生事故的可能性,或减少人体暴露于危险环境中的频繁程度,或减轻事故损失,直至调整到允许范围内。

值得注意的是,LEC风险评价法对危险等级的划分,一定程度上凭经验判断,应用时需要考虑其局限性,根据实际情况予以修正。

结合近年来电力建设行业安全管理的具体特点,本着“以人为本、从严从紧管控风险”的想法,我们在本书中对LEC的取值进行了修正,具体见附表说明2.固有风险值计算固有风险值采用LEC法定量计算,固有风险等级根据固有风险值的大小确定。

固有风险值D1=L1×E1×C1。

2.1.固有风险因素 L1、E1、C1取值及风险值D1与风险等级关系表表1发生事故或风险事件的可能性(L1)表2:暴露于危险环境下的频繁程度取值(E1)表3:发生风险事件产生的后果(C1)表4:风险值D与风险等级关系表结合LEC法安全风险辨识的一般描述,我们确定火力发电厂工程施工安全风险等级划分为五级:一级风险(稍有风险):指作业过程存在较低的安全风险,不加控制可能发生轻伤以下不安全事件的施工作业;二级风险(一般风险):指作业过程存在一定的安全风险,不加控制可能发生人身轻伤事故的施工作业;三级风险(显著风险):指作业过程存在较高的安全风险,不加控制可能发生人身重伤或死亡事故,应编制专项施工方案,方案中应明确管控风险的具体措施;四级风险(高度风险):指作业过程存在很高的安全风险,不加控制容易发生人身死亡事故;五级风险(极高风险):指作业过程存在极高的安全风险,有明显的安全隐患,不加控制和整改,随时可能发生群死群伤事故。

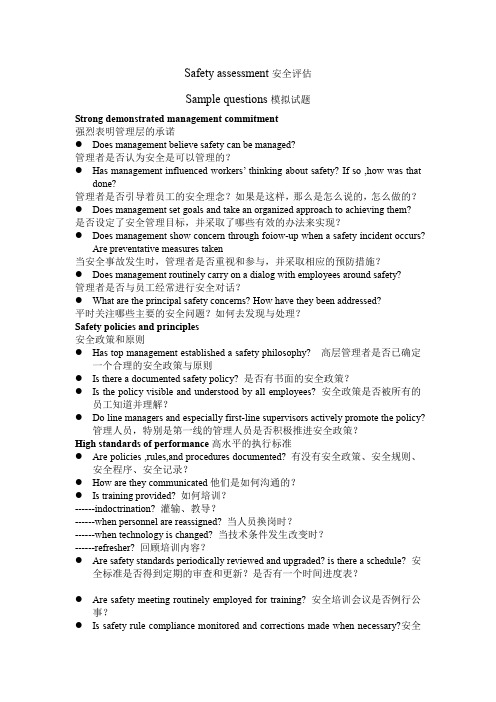

【推荐精品】安全审核可能问到的问题

Safety assessment安全评估Sample questions模拟试题Strong demonstrated management commitment强烈表明管理层的承诺●Does management believe safety can be managed?管理者是否认为安全是可以管理的?●Has management influenced workers’ thinking about safety? If so ,how was thatdone?管理者是否引导着员工的安全理念?如果是这样,那么是怎么说的,怎么做的?●Does management set goals and take an organized approach to achieving them?是否设定了安全管理目标,并采取了哪些有效的办法来实现?●Does management show concern through foiow-up when a safety incident occurs?Are preventative measures taken当安全事故发生时,管理者是否重视和参与,并采取相应的预防措施?●Does management routinely carry on a dialog with employees around safety?管理者是否与员工经常进行安全对话?●What are the principal safety concerns? How have they been addressed?平时关注哪些主要的安全问题?如何去发现与处理?Safety policies and principles安全政策和原则●Has top management established a safety philosophy?高层管理者是否已确定一个合理的安全政策与原则●Is there a documented safety policy?是否有书面的安全政策?●Is the policy visible and understood by all employees?安全政策是否被所有的员工知道并理解?●Do line managers and especially first-line supervisors actively promote the policy?管理人员,特别是第一线的管理人员是否积极推进安全政策?High standards of performance高水平的执行标准●Are policies ,rules,and procedures documented?有没有安全政策、安全规则、安全程序、安全记录?●How are they communicated他们是如何沟通的?●Is training provided?如何培训?------indoctrination?灌输、教导?------when personnel are reassigned?当人员换岗时?------when technology is changed?当技术条件发生改变时?------refresher?回顾培训内容?●Are safety standards periodically reviewed and upgraded? is there a schedule?安全标准是否得到定期的审查和更新?是否有一个时间进度表?●Are safety meeting routinely employed for training?安全培训会议是否例行公事?●Is safety rule compliance monitored and corrections made when necessary?安全规则的遵守是依靠监督与惩戒来实现的吗?●Is the discipline procedure applied to safety?有没有不安全行为规范管理程序●Is there an emergency procedure?是否有紧急程序?●Are there special procedures for handling hazardous materials hotwork,lockout,vessel entry, etc?对于危险材料的处理、高温作业、上锁挂牌、受限空间等作业是否有专门的作业程序?●How do you assure compliance with government regulations?如何保证安全程序的法规符合性?●Are job safety analyses used for developing and/or reviewing procedures?在修订与更新安全程序时,是否将日常工作中的安全分析纳入?Challenging goals and plans具有挑战性的目标和计划What are the safety goals for this year? next year?今年的安全目标是什么?明年呢?●Are they quantified and reasonable?安全目标是否合理或得到量化?●Who develops the goals?目标是谁设定的?●Do the goals stimulate performance?是否有达成目标的激励措施?●Are the action plans formulated for meeting the goals?为达到目标是否制定了可行的行动计划?●Is progress versus goals monitored and steps taken to make improvements whengoals are not being met ?当目标没有达成时,是否对目标的进展进行监测和采取相应的步骤调整?Supportive safety personnel支持安全人员●Is there a professional safety staff ?是否有专业的安全人员?●What are the job descriptions for the safety professional(s)?安全专员是否有岗位职责?●Who is responsible for safety---the safety professional or line supervision?谁负责安全—---安全专员或一线管理人员●What are the key measures of performance applied to the safety professional?安全专员有哪些有效措施应用于安全工作上?Safety as a line organization responsibility安全组织的责任●Who is held accountable for safety performance?安全执行由谁来负责●Are responsibilities(责任)and expectations(期望)communicated down theline?安全组织是否将安全责任与安全期望同一线管理人员进行了交流?●How is safety management(管理)treated in performance(履行)appraisals(评价)?如何履行安全管理与安全评价?●Does safety performance(执行)affect(影响)remuneration(报酬)?如何进行安全激励?●Does the line organization(组织)give equal weight to safety, production.andquality?一线管理组织应将安全工作与生产产品和产品质量一样给予同等重视Integrated organization for safety安全综合组织●Is there an organized approach(方法)to administering safety?是否有一个有组织的方法来管理安全?●What is the organization for safety?(describe how it functions.)什么是安全组织?(描述其是如何运作的?)●Is safety managed on a daily basis at the work force interface?是否在日常的工作层面上推动安全管理工作?●Do you employ committees(委员会)for involving personnel?安全委员会由哪些人员组成?●How do the committees interlock(互锁)with the line organization?安全委员会如何与一线安全组织沟通?●What are some of the recent(近来的)accomplishments (成就或技艺)of thesafety committee organization?安全委员会近来组织了什么工作?Progressive(前进的)motivation(动机)进步的动力●Are there periodic safety themes and points of emphasis ?是否有定期的安全主题和着重点?●In what ways do work force employees(员工)get involved(相关的)inmanaging safety?以何种方式促使员工参与到相关的安全管理工作中?●Do work groups have challenging(挑战性的),reasonable(合理的)goals (目标)with achievement(成绩)for all groups?是否对所有的群体都设定了合理的并具有挑战性的安全目标?●Are safety incentives(激励的)employed ?是否设定有安全激励?Effective communication有效的沟通●What are the principal(主要的)avenues(途径)for safety communication tothe work force ?通过哪些主要的沟通渠道来促使安全沟通工作的开展?●Are results(结果)of injury(伤害)investigations(调查)communicated toother units to allow(许可的)preventative (预防性的)action?工伤事故调查结果是否向其它部门通报,并得出可行的预防性行动措施?●What safety communications are required (要求)of supervisors(监督)on aroutine(日常的)basis?通过什么方式体现日常的监督要求?●What is the frequency of crew(全体人员)safety meetings?全员参予的安全会议的周期是多久?Continuous safety training and development持续安全培训和改善●Is there a system for assuring(确保)that employees receive proper(适当的)training and retraining?是否有一个系统确保员工能得到适当的培训和再培训?●Are safety meetings routinely(例行的)employed for personnel safety training?是否定期举行从业人员的安全培训会议?●Is use of training followed up in the field through “job cycle checks”andsupervisory(监督管理)audits(审计)?培训之后,有否进行“工作周期检查”和监督审核?●Are supervisors given training for developing supervisory skills(技巧)?是否对监督管理人员进行了监督管理技巧方面的提升培训?●Have specific safety training needs been established(确定或制定)?制定有专门的安全培训计划?Injury and incident investigations and reports事故调查及报告●Is there a procedure for the comprehensive injury and incident investigations andreports? What are its key provisions?是否有关于工伤与事故调查的管理程序程序?有哪些关键条款?λ●Are near misses and minor incidents with major potential investigated?是否有对非损时事故与潜在事故的调查?●Are recommendations (推荐的)used to prevent(防止)or abate(减少)recurrence(重现)?(describe)有没有有效的建议,以防止或减少同类事件的再发生?(描述)λ●Are investigation(调查)reports communicated(沟通)throughout the companywith recommendations(推荐或建议)to prevent recurrence?将事故调查报告传达整个公司,并提出预防再发生的建议?●What is the process for follow-up of an injured employee?对于受伤的职员,会采取什么后续措施?●How is the discipline(纪律)system employed ,if at all ,when an employee hasbecome involved(有关的)in a major safety incident because of an unsafety work practice or rule violation(违反)?当员工由于日常不安全的工作习惯或行为而造成工伤事故时,相关的安全文件是怎么规定?Effective audits and re-evaluation有效的审计和重新评价●Does each site(场所)have a safety audit system?对于不同的场所是否都有一个安全审计系统?●Is the system focused(聚)on personnel or facilities(设施)?关注重点是人还是设施?●Do all members of site supervision (监督这理)conduct(行为)safety auditsregularly?是否对现场所有职员的安全行为进行定期的安全监督与审核?●Are audit results(结果)discussed by the staff(职员)and appropriate(适当的)action steps initiated(开始)?是否与职工共同讨论了审计结果,并开始采取适当的行动措施?Do senior(高级的)managers visit the field periodically(定期的)and audit for safety?高级管理层是否定期地对安全进行实地访问和审计?●。

安全审核与风险分析

第一套单选题1.为什么说BUG难以被审核?A它们通常表现为正常操作系统结果;2.从根本上看,作为一个安全审核师最重要的是什么?B实施一个好的安全策略;3.以下关于WEB欺骗的说法正确的是:A它不要求非常专业的知识或者工具;4.为什么黑客会选择攻击数据库?B数据库通常包含一些重要的商业信息;5.为什么说对网络进行前期问题检查是很重要的?A当你没有围绕你的网络进行监控时,入侵通常会发生;6.在网络安全管理中,我们常常说的转移风险是指什么?C将风险从你的组织中移动结果到第三方;7.在C2安全等级规则中,“自由访问控制”的含义是什么?D资源的所有者应当能够使用资源;8.在典型公司网络环境中,下面哪个部门的资源需要高等级的安全性。

C财务部;9.以下关于网络安全的说法错误的是?B一台安装好了操作系统并打了最新安全补丁的服务器是安全的;10.什么攻击是向目标主机发送超过65536字节的ICMP包?Cping-of-dead;11.下面哪一项不是风险评估依据的标准?D世界标准;12.可控性的原则是:A人员管理可控性;13.风险等级一般划分的是几个等级?B5;14.基于主机的安全管理结构使用的是标准的三层管理体系,其中处在第一层的是?C 图形用户界面;15.在实施审核的阶段,你将检查各种系统的漏洞,并试图使以下哪些元素无效?A 加密;16.安全审核涉及4个基本要素,以下哪一项不属于它的内容?D软件漏洞;17.大多数的网络扫描程序将风险分为几个等级?B3;18.以下哪一项不属于网络攻击方法中常用的攻击方法?D威逼利诱;19.以下哪项不属于非法服务安装的方法?D在对方电脑关机的时候安装;20.windows 2000把它的日志分为4个类别,其中不包括:C用户日志; Eye IDS 2.0是哪家公司的网络入侵监测系统?B东软;22.以下哪一项不属于安全审核的标准?DISO 7498-2;多选题23.在审核系统活动中,一定要注意可疑的活动,通常可疑的活动有哪几种形式?ABCD有用户经常半夜尝试登陆,但是都登陆不成功;服务器每天早上自动重新启动;每天有一段特定时间服务器性能都明显下降;服务器的管理员帐户经常死锁;24.在事件日志中,除了包括路由器、防火墙和操作系统的日志外,还包括哪些日志?ABCD入侵检测系统日志;电话连接日志;职员访问日志;ISDN或帧中继连接日志25.在对系统的审核过程中,审核会对系统的性能造成一定的影响,造成影响的因素分别包括:ABCD网络请求的数量;硬盘的容量大小;CPU的工作频率;总线接口的类型26.在安全审核报告中包含的元素有:ABC对现在的安全等级进行总体评价;简要总结出最重要的建议;对安全审核领域内使用的术语进行解释;27.在制定了初步的审核报告后,还应该和客户进行沟通,在与客户进行沟通的时候通常应该考虑以下哪几个方面?CD明确客户所关心的问题;确认报告的提交时间28.网络级入侵检测系统的特点是什么?ABC可以监视网络的流量和进行流量分析;一个网络中只需要安装一台;可以实现旁路阻断;误报率比主机级低;29.作为一名审核人员,应从哪两个角度来对待网络?BC从安全管理者的角度考虑;从顾问的角度考虑;30.风险评估的原则包括:ABCD可控性原则;完整性原则;最小影响原则;保密原则31.安全审核涉及四个基本要素,这四个基本要素是:ABCD控制目标;安全漏洞;控制措施;控制测试32.安全审核的标准有:ACDISO 7498-2;英国标准7799(BS 7799);Common Criteria(CC);判断题33.在与安全审核人员有关的术语中,Protection Profile表示的是需要的网络服务和元素的详细列表。

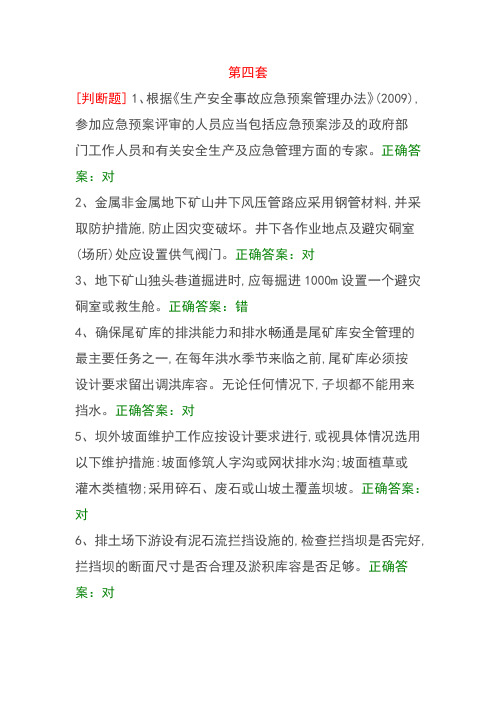

非煤安全检查员第四套

第四套[判断题]1、根据《生产安全事故应急预案管理办法》(2009),参加应急预案评审的人员应当包括应急预案涉及的政府部门工作人员和有关安全生产及应急管理方面的专家。

正确答案:对2、金属非金属地下矿山井下风压管路应采用钢管材料,并采取防护措施,防止因灾变破坏。

井下各作业地点及避灾硐室(场所)处应设置供气阀门。

正确答案:对3、地下矿山独头巷道掘进时,应每掘进1000m设置一个避灾硐室或救生舱。

正确答案:错4、确保尾矿库的排洪能力和排水畅通是尾矿库安全管理的最主要任务之一,在每年洪水季节来临之前,尾矿库必须按设计要求留出调洪库容。

无论任何情况下,子坝都不能用来挡水。

正确答案:对5、坝外坡面维护工作应按设计要求进行,或视具体情况选用以下维护措施:坡面修筑人字沟或网状排水沟;坡面植草或灌木类植物;采用碎石、废石或山坡土覆盖坝坡。

正确答案:对6、排土场下游设有泥石流拦挡设施的,检查拦挡坝是否完好,拦挡坝的断面尺寸是否合理及淤积库容是否足够。

正确答案:对7、尾矿库在汛期要安排专人进行24小时巡查。

正确答案:对8、矿井应建立机械通风系统,对于自然风压较大的矿井,当风量、风速和作业场所空气质量满足《金属非金属矿山安全规程》的相关规定时,可以不建立机械通风系统,用自然通风替代。

正确答案:错9、采场放矿作业出现悬顶或立槽时,人员可以进入悬顶、立槽下方进行处理。

正确答案:错10、采用无底柱分段崩落法开采时,工作面通风较好,但井下容易发生泥石流。

正确答案:错11、井巷工程的施工组织设计,基建期由施工单位编制,报矿山企业主管领导批准。

正确答案:错12、在泥质或炭质页岩中,常发生顶板下沉、底板鼓起、两帮突出等现象。

这种地压现象属散体地压或松动地压。

正确答案:错13、行人的无轨运输水平巷道应设人行道和躲避硐室。

正确答案:错14、采用空场法开采矿体,地下将留下大量的采空区,采空区面积越大,形成的时间越长,围岩崩落的可能性越大。

安全系统工程-第四次形考作业-国开(SC)-参考资料

安全系统工程-第四次形考作业-国开(SC)-参考资料请认真阅读一下说明然后下载:请仔细核对是不是您需要的题目再下载!!!!本文档的说明:下载完本文档后,请用WORD或WPS打开,然后按CTRL+F在题库中逐一搜索每一道题的答案,预祝您取得好成绩百!第四次形考作业第1题安全检查表不仅可以用于系统安全设计的审查,也可以用于生产工艺过程中的危险因素辨识、评价和控制,以及用于行业标准化作业和安全教育等方面。

()[判断题]A、正确B、错误参考答案是:A.第2题预先危险性分析一般是指在一个系统或子系统(包括设计、施工和生产)运转活动之前,对系统存在的危险源、出现条件及可能造成的结果,进行主观概略分析的方法。

()[判断题]A、正确B、错误参考答案是:B.第3题概率是指故障类型发生的概率,严重度是指故障后果的严重程度。

()[判断题]A、正确B、错误参考答案是:A.第4题环节事件是指出现在起始事件后一系列造成事故后果的其他原因事件。

()[判断题]A、正确B、错误参考答案是:A.第5题评分标准一般分五个等级:优、良、中、差、最差。

“理想状态”取最高分(5分),“不能用”取最低分(1分),“中间状态”分别取4分(良好)、3分(可用)、2分(勉强可用)。

()[判断题]A、正确B、错误参考答案是:A.第6题决策树分析法的优点:决策树不仅能显示出决策过程,而且能统观决策过程的全局,而且能在此基础上系统地对决策过程进行合理的分析,集思广益,便于做出正确决策。

()[判断题]A、正确B、错误参考答案是:B.第7题事故树分析还存在许多不足之处,主要是需要花费大量的人力、物力和时间。

()[判断题]A、正确B、错误参考答案是:A.第8题结构重要度分析可采用两种方法:一种是求结构重要系数;一种是利用最小割集或最小径集判断重要度。

前者精确,但烦琐;后者简单,但不够精确。

()[判断题]A、正确B、错误参考答案是:A.第9题定性安全评价方法的特点是容易理解、便于掌握,评价过程简单,在国内外企业安全管理工作中被广泛使用。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

知识点题型分数题目内容可选项SAVA中单选题2目前业界认可的网络安全的主要环节包括:非军事化区;加密技术;入侵检测;入侵响应SAVA中单选题2要了解操作系统的种类,可以向操作系统发送TCP/IP包,向下列哪些操作系统发送TCP/IP中FIN包的,可以得到它们的操作系统种类信息?WindowsNT;linux;Solaris;DOSSAVA中单选题2以下哪一项不属于安全审核的标准?ISO 7498-2;英国标准7799;CC;ITILSAVA中单选题2以下哪一项是基于主机漏洞扫描的缺点?比基于网络的漏洞扫描器价格高;不能直接访问目标系统的文件系统;不能穿过放火墙;通讯数据没有加密SAVA中单选题2路由器具有的功能有:修改IP地址;过滤IP数据包;杀查病毒;修改数据包数据SAVA中单选题2以下哪一项攻击是利用TCP建立三次握手的弱点来攻击的?SYNflood;Smurf;Fraggle;Pingof deathSAVA中单选题2以下哪一项攻击是攻击者发送大于65536字节的ICMP包使系统崩溃的攻击?SYNflood;Smurf;Fraggle;Pingof deathSAVA中单选题2在UNIX系统中,本地安装软件包存放在什么位置?/sbin;/usr;/usr/local;/usr/local/srcSAVA中单选题2在windows 2000中,系统文件目录存放在什么位置?\winnt;\inetpub;\programfiles;\tempSAVA中单选题2在windows 2000系统中,登录失败的事件编号是:6005;6007;529;528SAVA中单选题2以下哪一项不属于LIDS的特性?入侵防护;入侵检测;入侵响应;入侵杀毒SAVA中单选题2Windows 2000系统通常把它的日志文件分为以下哪一类?系统日志;网络日志;FTP服务日志;WEB服务日志SAVA中单选题2黑客攻击公司的数据库,他可能得到的情报有:防火墙信息;雇员的个人信息;WEB服务器的密码;公司的网络拓扑图SAVA中单选题2近年来对WEB页面篡改的攻击越来越多,为了应对这种攻击,出现了防网页篡改系统,这种系统采用的技术有:外挂技术;权限识别技术;事件触发技术;过滤技术SAVA中单选题2目前对邮件服务器的攻击主要有:暴力攻击;木马攻击;字典攻击;服务破坏考试系统试题样题说明:1、题型只有单选题、多选题、判断题、技术技能、情景测试、案例分析、基本素养、论文八种题型2、建议同一知识点、同一题型的题目的分数应该相同3、可选项只对选择题有效,其他题型可选项为空。

多个选项之间用“;”(分号)隔开5、答案中单选题只能是A-Z的一个字母;多选题可以是多个字母,中间没有分隔符;判断题只能是1或0,1表示对,06、所有的题目和答案加起来不能超过6000个英文字符或者1000个汉字7、K值说明:当题型为情景测试与基本素养(为优选题)时,填入每一题得分比率,并且以";"(分号)隔开。

当为案在K值内填入每一小题最多答案备选数。

8、案例分析,在"可选项"中,不填写内容,在"答案"中,填写正确答案序号,并且以":"(冒号)隔开,每一小题,号)隔开。

9、论文题,可选项、K值、答案均为空值。

SAVA难多选题3实施网络级安全主要是针对:针对系统中设置的脆弱口令进行扫描检查;针对其它同安全规则抵触的对象进行扫描检查;针对漏洞进行扫描检查;针对网络系统进行扫描检SAVA难多选题3路由器的网络服务安全配置有哪些?禁止CDP(Cisco DiscoveryProtocol);禁止其他的TCP、UDP Small服务;禁止IPClassless;如果没必要则禁止WINS和DNS服务;SAVA难多选题3在黑客入侵的探测阶段, 他们会使用下面的哪些方法来尝试入侵?破解密码;确定系统默认的配置;寻找泄露的信息;击败访问控制;确定资源的位置;击败加密机制;SAVA难多选题3以下不能够拦截局域网数据包的软件是:Subseven;Sniffer Pro;WWWHACK;HHP;EMAIL CRACK;SAVA难多选题3属于安全策略所涉及的方面是:物理安全策略;访问控制策略;信息加密策略;防火墙策略;SAVA易多选题3以下哪些选项是IDS的主要功能:提供报警和预防;防范黑客入侵;统计分析异常行为;记录各种网络活动和事件SAVA易多选题3入侵检测从检测时间上分类可以分为:实时入侵检测;基于签名;基于异常情况;事后入侵检测SAVA易多选题3入侵检测从检测技术上分类可以分为:实时入侵检测;基于签名;基于异常情况;事后入侵检测SAVA易多选题3LIDS是一种基于Linux内核的入侵检测和预防系统,它的特性包括:入侵防护;入侵监测;入侵响应;反木马功能SAVA易多选题3以下哪些属于入侵检测系统软件?IIS RealSecure;ISSRealSecure;东软;微软SAVA易多选题3为了保证日志不被黑客损坏,以下哪种保护日志的方法是比较安全的?利用不同的机器存放日志;将日志记录刻成光碟保存;使用磁盘备份设备;以上都不对SAVA易多选题3实施ISMS的目的是确保公司使用的信息尽可能地安全,那么在完善ISMS时,应该遵循以下哪些步骤:定义安全策略;为目标信息安全管理系统(ISMS)定义范围;风险评估;对已知的风险进行排序和管理SAVA易多选题3以下哪些是个人防火墙软件?Network Ice’s BlackIce;Black IceDefender;McAffee’sConSeal;Zone Labs’ZoneAlarmSAVA易多选题3在你升级和替代现有服务的操作时,你应该考虑的因素有:确定需要多少时间来实施;确定是否有必要对终端用户进行相关的培训;当安装新的应用程序时,需要检查它们是否有完整的数字签名或是HASH散列值;研究新的产品,明确它是否适合你的网络或是商业情况SAVA易多选题3在企业中,最容易受攻击的目标有:路由器;数据库;HTTP服务器;域控制器SAVA易判断题2“不正确的服务配置”不是企业安全分析中要检测的项SAVA易判断题2渗透测试是指在获取用户授权后,通过真实模拟黑客使用的工具、分析方法来进行实际的漏洞发现和利用的安全测试方法。

SAVA易判断题2差距分析是在风险评估中通过识别、判断和分析目标系统的安全现状与安全要求之间的差距确定系统风险的分SAVA易判断题2完整性原则是严格按照委托单位的评估要求并在指定的范围内进行全面的评估。

SAVA易判断题2保密原则是对委托单位的敏感信息进行妥善保管,防止敏感信息的泄漏。

SAVA易判断题2在风险评估中,风险等级一共分为4级。

SAVA易判断题2近年来安全事件的调查结果显示,防火墙内部的攻击对企业造成的损失远大于从防火墙外部进行的攻击。

SAVA易判断题2“信息安全风险评估”是指依据有关信息安全技术与管理标准,对信息系统及由其处理、传输和存储的信息的机密性、完整性和可用性等安全属性进行评价的过程SAVA易判断题2在一个企业中,企业风险评估的目标是为了满足企业业务持续发展的需要、满足相关方面的要求、满足法律法规等多方面的需要。

SAVA易判断题2UNIX下的密码文件通常存放于/etc/passwd,它保存着可读取的账号信息。

所有的数据 (包括加密的密码数据)都存储在这里。

SAVA易判断题2keyloggers是作为一个应用程序安装在受害者的计算机上,并且在用户完全不知情的前提下驻留在系统内存中SAVA易判断题2蜜网不是一项产品,它是一种体系结构,这种体系结构创建了一个高度可控的网络。

你可以控制和监视其中的所有活动。

SAVA易判断题2缓冲区溢出存在于所有的程序中,这类攻击是很难防范的SAVA易判断题2root kit和后门程序其实是同一种类型的攻击程序。

SAVA易判断题2安全审核人员通常采用一致性和风险评估两种方式来使网络达到一个高的安全等级题析、基本素养、论文八种题型”(分号)隔开没有分隔符;判断题只能是1或0,1表示对,0表示错误题得分比率,并且以";"(分号)隔开。

当为案例分析题时,案序号,并且以":"(冒号)隔开,每一小题,以";"(分K值答案说明cadabadcacdabcdab abcdbce acde abc abcd ad bc abc bc abcabcd abcdabcd abcd 01 111 01 1 1 0 11 0 0 1。