nmap所有参数详解

nmap半开扫描的参数

nmap半开扫描的参数Nmap(Network Mapper)是一款用于网络探测和安全评估的开源工具。

它具有强大的功能和灵活的配置选项,可以帮助管理员发现网络中的主机、服务和漏洞。

其中,半开扫描是Nmap中的一种常用扫描方式。

本文将介绍Nmap半开扫描的参数和使用方法,帮助读者了解如何利用Nmap进行网络探测和安全评估。

半开扫描是一种快速且隐蔽的扫描技术,它不会建立完整的TCP连接,而是发送一个SYN包给目标主机,然后等待响应。

如果目标主机返回了SYN/ACK包,说明端口是开放的;如果目标主机返回了RST包,说明端口是关闭的;如果目标主机没有响应,说明端口过滤了。

通过分析目标主机的响应,可以确定端口的状态,进而评估目标主机的安全性。

在使用Nmap进行半开扫描时,我们可以使用以下参数:1. -sS(或--syn):指定扫描类型为半开扫描。

这是Nmap默认的扫描类型,可以简化命令的输入。

2. -p(或--ports):指定要扫描的端口范围。

可以使用单个端口、端口范围或逗号分隔的端口列表。

例如,-p 22扫描SSH端口,-p 1-100扫描1到100之间的所有端口。

3. -T(或--timing):指定扫描的速度和准确性。

Nmap提供了多个选项,如-T0(闲时扫描)、-T3(默认)、-T4(快速扫描)等。

4. -oN(或--open):指定输出结果的格式。

例如,-oN scan.txt 将结果保存到scan.txt文件中。

5. -v(或--verbose):指定详细输出模式。

使用该参数可以查看更多的扫描信息,有助于了解扫描过程和结果。

6. -A(或--osscan-guess):指定进行操作系统指纹识别。

通过分析目标主机的响应,Nmap可以尝试猜测目标主机所使用的操作系统。

通过以上参数,我们可以构建一个基本的Nmap半开扫描命令。

例如,下面的命令将扫描目标主机上的80、443和8080端口,并输出详细的扫描结果:```nmap -sS -p 80,443,8080 -T3 -oN scan.txt -v target_ip```在执行命令后,Nmap将发送SYN包给目标主机的80、443和8080端口,并等待响应。

nmap -n参数

nmap -n参数

nmap是一款用于网络发现和安全审计的工具。

常用的n参数有以下几个:

1. -n:禁止nmap进行DNS解析,直接使用IP地址扫描主机,可以缩短扫描时间。

2. -sn:仅进行主机存活性检测,并不执行端口扫描。

3. -Pn:不进行主机存活性检测,直接扫描指定IP地址范围内的主机。

适合在局域网中扫描已知的IP地址。

4. -sN:对指定IP地址执行TCP Null扫描,不设置任何TCP标志位。

可以检测主机是否开放任何端口,但很容易被防火墙干扰。

5. -sF:对指定IP地址执行TCP FIN扫描,设置TCP FIN标志位。

也可以检测主机是否开放任何端口,但同样会被防火墙干扰。

6. -sS:对指定IP地址执行TCP SYN扫描,使用SYN包探测主机开放的TCP 端口。

适用于大多数情况下,但会被IPS/IDS等设备记录和拦截。

7. -sT:对指定IP地址执行TCP Connect扫描,直接建立TCP连接。

速度较慢,但很难被检测。

8. -sU:对指定IP地址执行UDP扫描,使用UDP包探测主机开放的UDP端口。

UDP是无连接的,难以进行探测,因此速度较慢,准确率较低。

9. -F:快速扫描模式,仅扫描100个常见端口。

适用于对远程主机进行快速扫描。

Nmap参数详解(含扫描参数原理解释)

Nmap参数详解(含扫描参数原理解释)语法结构:nmap [Scan Type(s)] [Options] {target specification}端⼝状态介绍open:确定端⼝开放,可达closed :关闭的端⼝对于nmap也是可访问的,它接收nmap探测报⽂并作出响应。

但没有应⽤程序在其上监听。

filtered :由于包过滤阻⽌探测报⽂到达端⼝,Nmap⽆法确定该端⼝是否开放。

过滤可能来⾃专业的防⽕墙设备,路由规则或者主机上的软件防⽕墙。

unfiltered :未被过滤状态意味着端⼝可访问,但是Nmap⽆法确定它是开放还是关闭。

只有⽤于映射防⽕墙规则集的 ACK 扫描才会把端⼝分类到这个状态。

open | filtered :⽆法确定端⼝是开放还是被过滤,开放的端⼝不响应就是⼀个例⼦。

没有响应也可能意味着报⽂过滤器丢弃了探测报⽂或者它引发的任何反应。

UDP,IP协议,FIN, Null 等扫描会引起。

closed|filtered:(关闭或者被过滤的):⽆法确定端⼝是关闭的还是被过滤的扫描⽬标格式⽰例: , /24, 192.168.0.1; 10.0.0-255.1-254-iL:从⽂件中加载⽬标-iR:随机扫描--exclude <host or network>:排除⽹段或主机地址--excledefile:排除⽂件中的地址主机发现-sL:列出需要扫描的⽬标,不扫描-sn:只做ping扫描,不做端⼝扫描-Pn:跳过主机发现,视所有主机都在线-PS/PA/PU/PY[portlist]:基于TCP(SYN、ACK)、UDP、SCTP的指定端⼝的主机发现-PE/PP/PM:基于ICMP的echo、timestamp、network request的主机发现-PO[Protocol list]:基于IP协议字段的ping扫描-n/-R: -n表⽰不对⽬标最DNS解析,-R表⽰进⾏DNS解析,缺省为必要时候进⾏DNS解析--dns-servers <serv1[,serv2],...>: 指定DNS 服务器--system-dns:调⽤系统的DNS服务器--traceroute:显⽰追踪到⽬标的路径扫描技术-sS/sT/sA/sW/sM:TCP扫描S是SYN扫描,半连接扫描,nmap只发送SYN报⽂,通过服务器是否响应SYN+ACK来判断对应端⼝是否开放T是全连接扫描会和服务器建⽴完整的三次握⼿,效率低A发送ACK报⽂,通过服务器响应来判断是否开放,有的服务器不开会回复ICMP端⼝不可达,当回复RST时表⽰可能被拦截或者端⼝开放,不是⼀个准确的判断条件W 是窗⼝扫描,发出的报⽂和ACK⼀样,利⽤的是在某些系统中如果端⼝开放,收到ACK包后会响应⼀个窗⼝⾮0的RST 包M是Maimon扫描,使⽤发现者的名字命名。

nmap 默认 参数

nmap 默认参数摘要:一、nmap简介二、nmap默认参数1.基本参数2.高级参数三、nmap参数详解1.-v参数2.-s参数3.-A参数4.-T参数5.-p参数6.-sV参数7.-O参数四、nmap参数示例1.基本扫描示例2.高级扫描示例五、总结正文:map是一款功能强大的网络探测和安全审计工具,被广泛应用于网络安全领域。

在使用nmap进行扫描时,可以通过设置不同的参数来实现不同的扫描目的。

本文将详细介绍nmap的默认参数以及如何根据需求调整参数。

首先,我们来看一下nmap的默认参数。

nmap的默认参数主要包括基本参数和高级参数。

基本参数主要包括:-v(显示详细信息)、-s(扫描目标主机)、-A(进行操作系统检测)、-T(设置扫描类型)和-p(扫描指定端口)。

高级参数主要包括:-sV(扫描服务版本信息)、-O(探测主机操作系统)等。

接下来,我们将对这些参数进行详细解读。

首先是-v参数,该参数用于显示详细信息,包括扫描进度、结果等。

通过该参数,用户可以实时了解扫描情况。

其次是-s参数,该参数用于扫描目标主机,可以指定目标IP地址或域名。

-A参数用于进行操作系统检测,可以识别目标主机的操作系统类型。

-T 参数用于设置扫描类型,nmap支持多种扫描类型,如TCP、UDP、SYN等,用户可以根据需求选择合适的扫描类型。

-p参数用于扫描指定端口,可以扫描某个特定端口或端口范围。

高级参数中,-sV参数可以扫描服务版本信息,识别目标主机上运行的服务及其版本。

这对于安全审计和漏洞检测非常有用。

-O参数用于探测主机操作系统,可以通过发送特定的探测数据包来猜测目标主机的操作系统。

下面,我们通过一些示例来了解如何使用nmap参数。

假设我们要对目标IP地址192.168.1.1进行基本扫描,可以使用如下命令:```map -v -s -A -T4 -p 22,80 192.168.1.1```这个命令表示对目标IP地址进行扫描,显示详细信息,使用基本扫描类型,进行操作系统检测,设置扫描深度为4,扫描端口22和80。

nmap -p参数

nmap -p参数-p参数的含义在nmap中,-p参数用于指定要扫描的端口。

它的完整命令格式为“nmap -p <port(s)> <target>”。

<port(s)>表示要扫描的端口号或端口范围;<target>表示要扫描的目标IP地址或主机名。

如果要扫描192.168.1.1的TCP端口80和UDP端口53,则使用以下命令:nmap -p 80,53 192.168.1.1如果要扫描192.168.1.1的TCP端口1到100,则使用以下命令:nmap -p 1-100 192.168.1.1如果要扫描192.168.1.1的所有TCP端口,则使用以下命令:nmap -p- 192.168.1.1-p参数的用法-p参数可以与其他参数一起使用,以提高扫描的灵活性和有效性。

以下是一些常见用法的示例。

1. 端口扫描类型根据需要扫描的端口类型,可以使用-p参数的以下选项:-pT:只扫描TCP端口。

-pU:只扫描UDP端口。

-pS:只扫描同步扫描(TCP SYN)端口。

-pF:只扫描FIN扫描端口。

-p X-Y :指定要扫描的端口范围,比如-p1-100。

一般情况下,默认情况下会对目标主机进行所有端口的扫描。

2. 指定不扫描端口-p-(减号):扫描所有端口,但排除一些端口。

在扫描TCP端口时,排除了端口80和443:nmap -p- -Pn --open -T4 -sS 192.168.1.1 –exclude-ports 80,4433. 扫描多个主机使用-p参数,可以同时扫描多个主机。

以下是示例命令:nmap -p 22,80 192.168.1.1 192.168.1.2此命令将同时扫描192.168.1.1和192.168.1.2的端口22和80。

4. 扫描主机子网如果要扫描一个子网,可以使用-p参数的以下选项:-p0:扫描整个网络,即0.0.0.0/0。

nmap参数及对应解释

nmap参数及对应解释nmap是一个网络扫描工具,用于发现网络上的设备和服务。

以下是nmap的一些常见参数及其解释:1.-sP:Ping扫描,尝试ping目标以确定它们是否在线。

2.-sn:无ping扫描,只扫描目标,不进行ping检查。

3.-p:指定要扫描的端口范围,例如-p 80,443。

4.-n:不进行DNS解析,直接使用IP地址。

5.-6:只扫描IPv6地址。

6.-4:只扫描IPv4地址。

7.-iR:随机源端口扫描,增加绕过某些防火墙的可能性。

8.-b:尝试获取主机的反向DNS名称。

9.-v:详细输出,显示扫描的详细信息。

10.-sV:版本扫描,尝试确定目标主机上哪些服务正在运行及其版本。

11.-sC:脚本扫描,执行指定脚本或脚本集合对目标进行扫描。

12.--host-timeout:设置主机超时时间(以秒为单位)。

13.--scan-delay:设置每个包之间的延迟(以秒为单位)。

14.--max-scan-delay:设置最大扫描延迟。

15.--min-rate:设置最小扫描速率(以包/秒为单位)。

16.--max-rate:设置最大扫描速率。

17.--open:只显示开放的端口。

18.--osscan-guess:尝试猜测远程操作系统的类型。

19.--osscan-limit:限制OS检测的猜测范围。

20.--script:运行指定的脚本或脚本集合。

21.--script-args:为脚本提供参数。

22.--script-dir:指定脚本目录。

23.--traceroute:显示数据包追踪路径。

24.--reason:显示打开端口上的应用程序信息。

25.--top-ports:只显示前N个最常看到的端口。

26.--port-ratio:显示端口打开率与常见率的比率。

27.--web-brute:尝试暴力破解Web服务登录。

28.--datadir:指定数据文件和脚本的目录位置。

29.--host-timeout:设置主机超时时间(以秒为单位)。

nmap常用参数

nmap常用参数nmap是一款常用的网络扫描和端口扫描工具,它可以帮助管理员评估网络的安全性,发现可能存在的安全漏洞。

nmap具有丰富的功能和灵活的使用方式,支持多种扫描技术和攻击方式,可以通过指定不同的参数来实现不同的扫描目的。

下面是一些常用的nmap参数及其功能:1. -sP:用于快速ping扫描,只检测目标主机是否在线,不进行端口扫描。

这个参数通常用于快速确定大规模的IP地址范围内哪些主机是活动的。

2. -sT:用于进行TCP连接扫描,默认的扫描方式。

nmap使用完全的TCP三次握手来与目标主机建立连接,并尝试与目标主机上的指定端口建立连接。

这种扫描方式是最常用的方式之一,但也容易被目标主机的防火墙检测到。

3. -sS:用于进行TCP SYN扫描,也叫做半开放扫描。

这种扫描方式是最常用的扫描方式之一,它不完成三次握手,而是仅发送一个SYN包给主机,然后等待回应。

如果主机返回了SYN/ACK包,那么表示该主机的端口是开放的;如果主机返回了RST包,那么表示该主机的端口是关闭的。

这种扫描方式对于目标主机上的防火墙来说比较难检测到。

4. -sU:用于进行UDP扫描,默认的扫描方式是在主机上的每个开放的UDP端口发送一个空的UDP数据包,并等待响应。

如果主机返回了ICMP端口不可达的错误消息,那么表示该主机的端口是关闭的;如果主机返回了UDP响应,那么表示该主机的端口是开放的。

UDP扫描是比较靠后的一种扫描方式,因为UDP没有连接的概念,所以扫描的效率比较低。

5. -p <port ranges>:用于指定要扫描的端口范围。

可以通过单个端口号、一个端口范围(如1-1024)或者多个端口范围来指定多个端口。

这个参数可以帮助管理员指定需要扫描的目标端口,以减少扫描时间和网络资源的消耗。

6. -A:执行完整的主机发现、端口扫描和版本探测。

这个参数结合了多个扫描技术,包括TCP SYN扫描、UDP扫描和操作系统指纹识别。

nmap 默认调用 参数

nmap 默认调用参数摘要:1.nmap 简介2.nmap 默认调用参数3.实例详解4.总结正文:1.nmap 简介map(Network Mapper)是一款用于网络探测和安全审计的常用工具,其功能强大,支持多种扫描技术,可以帮助用户获取目标主机的信息,识别网络服务和潜在的安全漏洞。

在渗透测试和网络安全领域,nmap 被广泛应用。

2.nmap 默认调用参数当我们使用nmap 命令时,通常会涉及到一些默认的调用参数。

这些参数可以方便地实现一些基本功能,如探测目标主机的开放端口、操作系统和运行服务等。

以下是一些常用的nmap 默认调用参数:- -sS:探测目标主机的开放端口- -sV:探测目标主机的操作系统- -sC:探测目标主机的运行服务- -O:输出目标主机的详细信息,包括操作系统、版本号等- -A:探测目标主机的所有开放端口,并尝试识别服务类型- -T4:使用SYN+ACK 扫描技术,速度较快,适用于对目标主机的快速探测3.实例详解下面我们通过一个实例来具体了解nmap 的默认调用参数的使用:```bashmap -sS -sV -sC -O -A -T4 ip.address```这条命令的含义如下:- -sS:探测目标主机的开放端口- -sV:探测目标主机的操作系统- -sC:探测目标主机的运行服务- -O:输出目标主机的详细信息,包括操作系统、版本号等- -A:探测目标主机的所有开放端口,并尝试识别服务类型- -T4:使用SYN+ACK 扫描技术,速度较快,适用于对目标主机的快速探测这条命令将输出目标主机的开放端口、操作系统、运行服务等信息,并尝试识别服务类型。

4.总结map 是一个功能强大的网络探测工具,其默认调用参数可以方便地实现一些基本功能。

通过熟练掌握这些参数,我们可以更高效地完成网络探测和安全审计任务。

自己搜集总结的nmap常用命令及参数说明

nmapBT5(BackTrack--Information Gathering--Network Analysis--Network Scanners-nmap)-sP渗透内网之后判断当前网络那些主机在线nmap-sP192.168.1/255-vv现实详细的扫描过程-sS使用SYN半开式扫描,这种扫描方式使得扫描结果更加正确(又称半开放,或隐身扫描)nmap-vv-sS IP-O大写O代表OS判断主机操作系统nmap-O IP延时策略-T(0-5)默认为30即Paranoid模式。

为了避开IDS的检测使扫描速度极慢,nmap串所有的扫描,每隔至少5分钟发送一个包1即Sneaky模式。

也差不多,只是数据包的发送间隔是15秒2即Polite模式。

不增加太大的网络负载,串行每个探测,并使每个探测间隔0.4秒3即Normal模式。

nmap的默认选项,在不使网络过载或者主机/端口丢失的情况下尽可能快速地扫描4即Aggressive模式。

设置5分钟的超时限制,对每台主机的扫描时间不超过5分钟,并且对每次探测回应的等待时间不超过1.5秒。

5即lnsane模式。

只适合快速的网络或者不在意丢失默些信息,每台主机的超时限制为75秒,对每次探测只等待0.3秒。

nmap-sS-T1IP-sV探测端口的服务类型/具体版本等信息nmap-vv-sV IP-p端口号对某个端口的服务版本进行详细探测有助于升入的针对性攻击,比如缓冲溢出攻击nmap-vv-sV IP-p21适用于内外网的探测,以内网操作为示例(外网参数同)简单端口扫描:nmap-vv-sT(sS、sF、sU、sA)192.168.0.1-D127.0.0.1(-D伪造的地址)OS检测:nmap-vv-sS-O192.168.0.1RPC鉴别:nmap-sS-sR192.168.0.1Linux上的portmap就是一个简单的RPC服务,监听端口为111(默认)Ping扫射:nmap-sP172.16.15.0/241)获取远程主机的系统类型及开放端口Get info about remote host ports and OS detectionnmap-sS-P0-sV-O<target>这里的<target>可以是单一IP,或主机名,或域名,或子网-sS TCP SYN扫描(又称半开放,或隐身扫描)-P0允许你关闭ICMP pings.-sV打开系统版本检测-O尝试识别远程操作系统-sS TCP SYN scanning(also known as half-open,or stealth scanning) -P0option allows you to switch off ICMP pings.-sV option enables version detection-O flag attempt to identify the remote operating systemOther option:-A同时启用操作系统指纹识别和版本检测-A option enables both OS fingerprinting and version detection-v use-v twice for more verbosity.nmap-sS-P0-A-v<target>2)列出开放了指定端口的主机列表Get list of servers with a specific port opennmap-sT-p80-oG–192.168.1.*|grep openChange the-p argument for the port number.See“man nmap”for different ways to specify address ranges.3)在网络寻找所有在线主机Find all active IP addresses in a networknmap-sP192.168.0.*或者也可用以下命令:nmap-sP192.168.0.0/24指定subnet4)Ping指定范围内的IP地址Ping a range of IP addressesnmap-sP192.168.1.100-254nmap accepts a wide variety of addressing notation,multipletargets/ranges,etc.5)在某段子网上查找未占用的IPFind unused IPs on a given subnetnmap-T4-sP192.168.2.0/24&&egrep"00:00:00:00:00:00"/proc/net/arp6)在局域网上扫找Conficker蠕虫病毒Scan for the Conficker virus on your LAN ect.nmap-PN-T4-p139,445-n-v–script=smb-check-vulns–script-args safe=1192.168.0.1-254replace192.168.0.1-256with the IP’s you want to check.7)扫描网络上的恶意接入点rogue APs.Scan Network for Rogue APs.nmap-A-p1-85,113,443,8080-8100-T4–min-hostgroup50–max-rtt-timeout2000–initial-rtt-timeout300–max-retries3–host-timeout20m–max-scan-delay1000-oA wapscan10.0.0.0/8I’ve used this scan to successfully find many rogue APs on a very,very large network.8)使用诱饵扫描方法来扫描主机端口Use a decoy while scanning ports to avoid getting caught by the sys adminsudo nmap-sS192.168.0.10-D192.168.0.2Scan for open ports on the target device/computer(192.168.0.10)while setting up a decoy address(192.168.0.2).This will show the decoy ip address instead of your ip in targets security logs.Decoy addressneeds to be alive.Check the targets security log at/var/log/secure to make sure it worked.9)为一个子网列出反向DNS记录List of reverse DNS records for a subnetnmap-R-sL209.85.229.99/27|awk'{if($3=="not")print"("$2")no PTR";else print$3"is"$2}'|grep'('10)显示网络上共有多少台Linux及Win设备?How Many Linux And Windows Devices Are On Your Network? sudo nmap-F-O192.168.1.1-255|grep"Running:">/tmp/os;echo "$(cat/tmp/os|grep Linux|wc-l)Linux device(s)";echo"$(cat/tmp/os|grep Windows|wc-l)Window(s)devices"。

zenmap(nmap的window版)工具参数说明

zenmap(nmap的window版)工具参数说明说明:这里主要介绍Profile 相关扫描选项,其他部分的内容百度上已经有大神说的比较详细,参照nmap相关man说明整理Target:需要扫描的IP地址和端口,支持多种形式,比如网段10.123.10.1-10.123.10.244 ,子网掩码方式:10.123.10.1/24,域名,单个IP和网段组合等形式。

Profile主要参数1.Intense scan:强烈的扫描nmap -T4 -A -v-T4:-T option and their number (0–5) or theirname. The template names areparanoid (0), sneaky (1), polite (2),normal (3), aggressive (4), andinsane (5). The first two are forIDS evasion. Polite mode slows downthe scan to use less bandwidthand target machine resources. Normalmode is the default and so -T3does nothing. Aggressive mode speedsscans up by making theassumption that you are on areasonably fast and reliable network.Finally insane mode. assumes that you are on an extraordinarilyfast network or are willing tosacrifice some accuracy for speed.For example,-T4. prohibits the dynamic scan delay from exceeding 10 ms for TCPports and -T5 caps that value at 5ms.-T4 for faster execution由以上说明-T4参数是一种适用在局域网,可靠性网络进行扫描,略带侵略性,扫描一个tcp 端口平均耗时10ms-A: -A, to enable OS and versiondetection, script scanning, and traceroute; 三个作用:操作系统及版本检测,系统脚本运行,路由-v: 显示扫描过程中的详细信息2.Intensescan plus UDP:强烈的扫描,加上udp协议扫描nmap -sS -sU -T4-A -v-sS: -sS (TCP SYN scan) .SYN scan is the default and mostpopular scan option for goodreasons. It can be performedquickly, scanning thousands of portsper second on a fast network nothampered by restrictive firewalls.It is also relatively unobtrusiveand stealthy since it nevercompletes TCP connections. SYN scanworks against any compliant TCPstack rather than depending onidiosyncrasies of specific platformsas Nmap’s FIN/NULL/Xmas, Maimon andidle scans do. It also allowsclear, reliable differentiationbetween the open, closed, andfiltered states.This technique is often referred toas half-open scanning, becauseyou don’t open a full TCPconnection. Y ou send a SYN packet, as ifyou are going to open a real connectionand then wait for aresponse. A SYN/ACK indicates theport is listening (open), while aRST (reset) is indicative of anon-listener. If no response isreceived after severalretransmissions, the port is marked asfiltered. The port is also markedfiltered if an ICMP unreachableerror (type 3, code 1, 2, 3, 9, 10,or 13) is received. The port isalso considered open if a SYN packet(without the ACK flag) isreceived in response. This can bedue to an extremely rare TCPfeature known as a simultaneous openor split handshake connection(see/misc/split-handshake.pdf).主要说明-sS参数是一个比较流行好用的,该参数运行扫描快,而且隐蔽,因为它是一种半开方式扫描,并没有完成一个完整真实的tcp连接,发送SYN包,如果收到一个SYN/ACK(或SYN)响应包则说明对方该端口处于打开监听状态;如果是RST,则说明对方端口处于非监听状态;如果未收到任何响应包则标记该端口被过滤-sU:-sU(UDP scans) .While most popular services on theInternet run over the TCPprotocol, UDP[6] services are widelydeployed. DNS, SNMP, and DHCP(registered ports 53, 161/162, and67/68) are three of the mostcommon. Because UDP scanning isgenerally slower and more difficultthan TCP, some security auditorsignore these ports. This is amistake, as exploitable UDP servicesare quite common and attackerscertainly don’t ignore the wholeprotocol. Fortunately, Nmap canhelp inventory UDP ports.UDP scan is activated with the -sUoption. It can be combined witha TCP scan type such as SYN scan(-sS) to check both protocolsduring the same run.UDP scan works by sending a UDPpacket to every targeted port. Forsome common ports such as 53 and161, a protocol-specific payloadis sent, but for most ports the packet isempty.. The--data-length option can be used tosend a fixed-length randompayload to every port or (if youspecify a value of 0) to disablepayloads. If an ICMP port unreachableerror (type 3, code 3) isreturned, the port is closed. OtherICMP unreachable errors (type3, codes 1, 2, 9, 10, or 13) markthe port as filtered.Occasionally, a service will respondwith a UDP packet, provingthat it is open. If no response is receivedafter retransmissions,the port is classified asopen|filtered. This means that the portcould be open, or perhaps packetfilters are blocking thecommunication. V ersion detection(-sV) can be used to helpdifferentiate the truly open portsfrom the filtered ones.A big challenge with UDP scanning isdoing it quickly. Open andfiltered ports rarely send anyresponse, leaving Nmap to time outand then conduct retransmissionsjust in case the probe or responsewere lost. Closed ports are often aneven bigger problem. Theyusually send back an ICMP portunreachable error. But unlike theRST packets sent by closed TCP portsin response to a SYN orconnect scan, many hosts ratelimit. ICMP port unreachablemessages by default. Linux andSolaris are particularly strictabout this. For example, the Linux2.4.20 kernel limits destinationunreachable messages to one persecond (in net/ipv4/icmp.c).Nmap detects rate limiting and slowsdown accordingly to avoidflooding the network with uselesspackets that the target machinewill drop. Unfortunately, aLinux-style limit of one packet persecond makes a 65,536-port scan takemore than 18 hours. Ideas forspeeding your UDP scans up includescanning more hosts in parallel,doing a quick scan of just the popularports first, scanning frombehind the firewall, and using--host-timeout to skip slow hosts.使用UDP协议的服务主要有DNS,SNMP,DHCP等,由于UDP扫描更困难和耗费时间因此一些审计的时候进行了省略,困难点在于linux和Solaris系统默认限制了每秒不可到达的信息数,Nmap为了避免造成服务器掉包的危害降低发包的速度,因此在扫描时将会耗费非常多的时间,建议先对常用UDP端口进行扫描,并且设置主机超时以跳过哪些扫描慢的主机通常服务器响应一个UDP包,说明对方端口打开;当没有响应是nmap会将其定级为open|filtered,这是需要结合-sV参数来协助判断端口的状态。

nmap -a参数

nmap -a参数**nmap -a参数指南****1.nmap简介**map是一款强大的网络探测和安全审计工具,可以用来扫描网络上的主机,获取相关信息,如开放端口、运行的服务、操作系统等。

nmap支持多种扫描技术,如TCP、UDP、SYN、ACK等,同时具有灵活的定制选项。

**2.nmap -a参数的作用**`-a`全称是`--all-services`,意为扫描所有服务。

当你使用这个参数时,nmap会尝试扫描目标主机上所有已知的TCP和UDP服务,并报告其开放状态。

**3.nmap -a参数的详细用法**在使用nmap -a参数时,还有一些其他选项可以搭配使用,以实现更精细的扫描。

以下是一些常用选项的解释:- `-p`:指定要扫描的端口范围,如“-p 1-100”表示扫描1到100端口。

- `-sC`:表示进行TCP SYN扫描,默认情况下,nmap会自动选择合适的扫描技术。

- `-sS`:表示进行TCP FIN扫描。

- `-sA`:表示进行TCP ACK扫描。

- `-sU`:表示进行UDP扫描。

- `--open`:显示开放端口的服务信息。

- `--version`:显示服务版本信息。

- `--os`:尝试识别目标主机的操作系统。

**4.实例演示**假设我们有一个目标IP地址:`192.168.1.108`,我们可以使用以下命令进行全功能扫描:```map -a 192.168.1.108```命令执行后,nmap将输出目标主机上所有开放端口、运行的服务、操作系统等信息。

**5.总结与建议**map -a参数为我们提供了一种快速了解目标主机网络状况的方法。

在实际应用中,我们可以根据需求搭配其他选项,进行更精细的扫描。

同时,需要注意的是,网络扫描可能会对目标主机造成一定的负担,因此在使用nmap 时,请确保你具有合法的权限。

端口扫描工具nmap的常用参数讲解

端⼝扫描⼯具nmap 的常⽤参数讲解nmap 下载与安装这个没什么好说的。

很简单官⽹上下载就ok 了,需要注意的是winPcap 可能会和nmap ⾃带的Npcap 有冲突,这⾥我下载的版本是Nmap7.80。

它甚⾄给我们提供了⼀个GUI 界⾯(虽然bug 很多)。

nmap 的基本指令打开nmap 的GUI ,发现它会给你⼀个默认的指令,这也是平时在使⽤nmap 过程中最常使⽤的⼏个指令之⼀,但是除了这些指令,我们还需要掌握⼀些更多的东西,下⾯将会逐渐进⾏介绍。

-T<0/1/2/3/4/5> :设置时间模板简单来说就是调整你的扫描时间等级,数字越⼤时间越快,但是相应就要牺牲⼀些别的东西。

-T0:paranoid ,可以避免IDS 报警,速度最慢,⼀个时间扫描⼀个端⼝,每个探测报⽂的发送间隔为5分钟。

-T1:sneaky ,可以避免IDS 报警,速度很慢,探测报⽂发送间隔为15s 。

-T2:polite ,降低了扫描速度从⽽可以使⽤更少的带宽和⽬标主机资源,速度较慢,探测报⽂发送间隔为0.4s 。

-T3:normal ,正常模式,未作任何改变和优化。

-T4:aggressive ,假设⽤户具有合适及可靠的⽹络从⽽加速扫描,针对TCP 端⼝禁⽌动态扫描延迟超过10ms ,⼀般如果扫描可靠的⽹络使⽤这个较好。

-T5:insane ,假设⽤户拥有特别快的⽹络或者为了速度可以牺牲准确性等其他因素,可能会使⽬标主机崩溃。

扫描⽬标的选择相关选项-iL :从⼀个⽂件中输⼊你的扫描⽬标信息(IP 地址,主机名,CIDR ,IPv6,或者⼋位字节范围),⽂件中的每⼀项必须以⼀个或多个空格,制表符或换⾏符分开。

⽐如你创建了⼀个⽂件test.txt ,⾥⾯输⼊了⽤换⾏符分开的⼀些IP 地址,那么你就可以输⼊nmap 命令来扫描⽂件中的⽬标。

-iR :随机⽣成个的⽬标进⾏扫描,如果hostnum 是0,则代表永⽆⽌尽的随机扫描,慎⽤慎⽤!!。

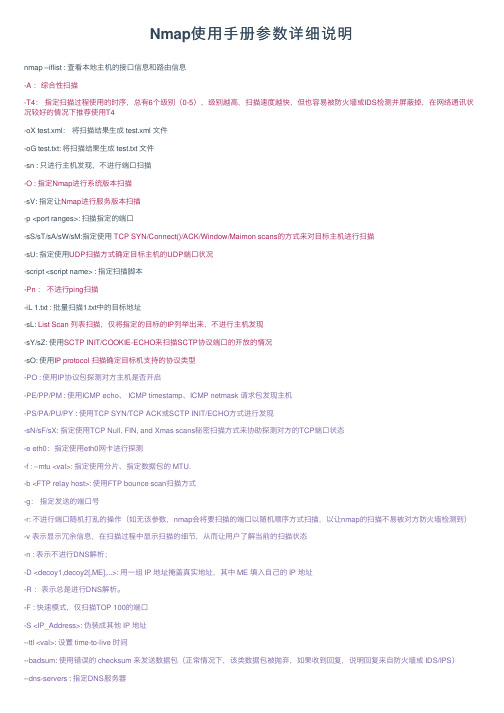

Nmap使用手册参数详细说明

Nmap使⽤⼿册参数详细说明nmap –iflist : 查看本地主机的接⼝信息和路由信息-A :综合性扫描-T4:指定扫描过程使⽤的时序,总有6个级别(0-5),级别越⾼,扫描速度越快,但也容易被防⽕墙或IDS检测并屏蔽掉,在⽹络通讯状况较好的情况下推荐使⽤T4-oX test.xml:将扫描结果⽣成 test.xml ⽂件-oG test.txt: 将扫描结果⽣成 test.txt ⽂件-sn : 只进⾏主机发现,不进⾏端⼝扫描-O : 指定Nmap进⾏系统版本扫描-sV: 指定让Nmap进⾏服务版本扫描-p <port ranges>: 扫描指定的端⼝-sS/sT/sA/sW/sM:指定使⽤TCP SYN/Connect()/ACK/Window/Maimon scans的⽅式来对⽬标主机进⾏扫描-sU: 指定使⽤UDP扫描⽅式确定⽬标主机的UDP端⼝状况-script <script name> : 指定扫描脚本-Pn :不进⾏ping扫描-iL 1.txt : 批量扫描1.txt中的⽬标地址-sL: List Scan 列表扫描,仅将指定的⽬标的IP列举出来,不进⾏主机发现-sY/sZ: 使⽤SCTP INIT/COOKIE-ECHO来扫描SCTP协议端⼝的开放的情况-sO: 使⽤IP protocol 扫描确定⽬标机⽀持的协议类型-PO : 使⽤IP协议包探测对⽅主机是否开启-PE/PP/PM : 使⽤ICMP echo、 ICMP timestamp、ICMP netmask 请求包发现主机-PS/PA/PU/PY : 使⽤TCP SYN/TCP ACK或SCTP INIT/ECHO⽅式进⾏发现-sN/sF/sX: 指定使⽤TCP Null, FIN, and Xmas scans秘密扫描⽅式来协助探测对⽅的TCP端⼝状态-e eth0:指定使⽤eth0⽹卡进⾏探测-f : --mtu <val>: 指定使⽤分⽚、指定数据包的 MTU.-b <FTP relay host>: 使⽤FTP bounce scan扫描⽅式-g:指定发送的端⼝号-r: 不进⾏端⼝随机打乱的操作(如⽆该参数,nmap会将要扫描的端⼝以随机顺序⽅式扫描,以让nmap的扫描不易被对⽅防⽕墙检测到)-v 表⽰显⽰冗余信息,在扫描过程中显⽰扫描的细节,从⽽让⽤户了解当前的扫描状态-n : 表⽰不进⾏DNS解析;-D <decoy1,decoy2[,ME],...>: ⽤⼀组 IP 地址掩盖真实地址,其中 ME 填⼊⾃⼰的 IP 地址-R :表⽰总是进⾏DNS解析。

nmap常用参数

nmap常用参数介绍nmap是一款开源的网络探测和安全审核工具,它可以用来扫描和识别网络上的主机以及开放的端口。

nmap具有丰富的功能和强大的灵活性,支持许多不同的扫描技术和参数。

本文将详细介绍nmap的常用参数,帮助读者更好地理解和使用该工具。

基本参数-sS-sS参数是nmap的默认扫描模式,也称为TCP SYN扫描。

它发送一个TCP SYN报文到目标主机的指定端口,并等待目标主机返回TCP SYN/ACK报文。

通过分析返回的报文来确定端口的状态。

这种扫描方式常用于快速扫描大量主机和端口,但容易被目标主机的防火墙和入侵检测系统检测到。

-sT-sT参数是nmap的TCP连接扫描模式。

它在与目标主机建立完整的TCP连接后,发送一个TCP请求报文,并等待目标主机返回一个TCP响应报文。

通过分析返回的报文来确定端口的状态。

与TCP SYN扫描相比,TCP连接扫描更慢但也更可靠。

-sU-sU参数是nmap的UDP扫描模式。

它向目标主机的指定端口发送一个UDP数据包,并等待目标主机返回一个UDP响应数据包。

通过分析返回的数据包来确定端口的状态。

UDP扫描常用于扫描那些不应该返回TCP响应的端口,比如DNS和SNMP服务等。

-sP参数是nmap的Ping扫描模式。

它用于快速扫描一个IP地址范围中的所有主机,以确定哪些主机是活动的。

Ping扫描不涉及具体的端口,只关注主机是否处于活动状态。

该参数也可以通过-P进行简写。

端口相关参数-p-p参数用于指定要扫描的端口范围。

例如,-p 1-1000表示扫描从端口1到1000的所有端口。

-p--p-参数用于扫描所有的65535个端口,常用于全面的端口扫描。

-F-F参数用于快速扫描模式,仅扫描常用的端口。

-pU-pU参数用于指定要扫描的UDP端口范围,例如-pU 53,161表示扫描53和161端口。

操作系统识别参数-O-O参数用于进行操作系统识别,nmap会通过分析目标主机的响应报文、端口状态、TCP序列号等信息来判断目标主机所运行的操作系统类型。

nmap命令使用详细解释

nmap命令使用详细解释-P0 -PT -PS -PU -PE -PP -PM -PB 当nmap进行某种类型的端口或协议扫描时,通常都会尝试先ping 主机,这种尝试可使nmap不会浪费时间在那些未开机的主机上,但是许多主机与防火墙会阻塞ICMP报文,我们希望能通过控制使用。

-P0 告诉nmap不ping 主机,只进行扫描-PT 告诉nmap使用TCP的ping-PS 发送SYN报文。

-PU 发送一个udp ping-PE 强制执行直接的ICMP ping-PB 这是默认类型,可以使用ICMP ping 也可以使用TCP ping .-6 该标志允许IPv6支持-v -d 使用-v选项可得到更详细的输出,而-d选项则增加调试输出。

-oN 按照人们阅读的格式记录屏幕上的输出,如果是在扫描多台机器,则该选项很有用。

-oX 以xml格式向指定的文件记录信息-oG 以一种易于检索的格式记录信息,即每台主机都以单独的行来记录所有的端口和0s 信息。

-oA 使用为基本文件名,以普通格式(-oN)、XML格式(-oX)和易于检索的格式(-oG)jilu xinxi-oM 把输出格式化为机器可阅读的文件-oS 把输出进行傻瓜型排版--resume如果你取消了扫描,但生成了供人或者供机器阅读的文件,那么可以把该文件提供给nmap继续让它扫描。

-iR-iL可以不在命令行中指定目标主机,而是使用-iR选项随即产生待扫描的主机,或者使用-iL选项从一个包含主机名或IP地址列表的文件中读取目标主机,这些主机名或IP地址使用空格、制表符或换行隔开。

-F nmap只扫描在nmap内建的服务文件中已知的端口,如果不指定该选项,nmap将扫描端口1-1024及包含在nmap-services文件中的所有其他端口。

如果用-sO选项扫描协议,nmap 将用它内建的协议文件(nmap-protocols文件)而不是默认地扫描所有256个协议。

nmap使用参数

nmap使用参数Nmap是一款开源的网络扫描工具,用于发现网络上的主机和服务。

以下是Nmap的一些常用参数:1. 扫描指定端口:nmap -p <port> <target IP>。

例如,nmap -p 80 表示扫描目标IP地址的80端口。

2. 扫描指定端口范围:nmap -p <port range> <target IP>。

例如,nmap -p 1-100 表示扫描目标IP地址的1到100端口。

3. 扫描所有端口:nmap -Pn <target IP>。

此参数会扫描目标IP的所有端口,不会发送ping请求。

4. 扫描特定协议的端口:nmap -p <protocol>:<port> <target IP>。

例如,nmap -p tcp:80 表示扫描目标IP地址的TCP 80端口。

5. 自定义扫描:nmap -p <custom range> <target IP>。

例如,nmap -p "20-30,80-90" 表示扫描目标IP地址的20到30和80到90端口。

6. 扫描目标IP的存活主机:nmap -sn <target IP>。

此参数会发送ping 请求,但不扫描端口。

7. 扫描指定服务:nmap -p <service> <target IP>。

例如,nmap -p http 表示扫描目标IP地址的HTTP服务。

这些参数可以帮助您快速准确地扫描网络上的主机和服务。

更多详细信息可以查阅Nmap的官方文档或使用nmap --help命令查看所有可用参数。

nmap 常用参数

nmap 常用参数一、简介nmap是一款网络扫描和主机发现工具,可以用于网络安全评估和漏洞检测。

它具有强大的功能和灵活的配置选项,是许多安全专家和系统管理员首选的工具之一。

在本文中,我们将介绍nmap的一些常用参数,帮助读者更好地使用和理解这个工具。

二、常用参数1. -sS (TCP SYN 扫描)这是nmap中最常用的参数之一,它通过发送TCP SYN包来扫描目标主机的端口状态。

对于开放的端口,目标主机将返回一个SYN/ACK包;对于关闭的端口,目标主机将返回一个RST包。

这种扫描方式快速且不会留下大量的日志。

2. -sT (TCP 连接扫描)这种扫描方式是通过建立完整的TCP连接来判断端口是否开放。

它比TCP SYN扫描更稳定,但速度较慢,容易被目标主机的防火墙和入侵检测系统检测到。

3. -sU (UDP 扫描)UDP扫描用于发现目标主机上运行的UDP服务。

由于UDP是无连接的,因此无法像TCP那样通过建立连接来判断端口状态。

nmap的UDP扫描通过发送UDP数据包并根据目标主机的响应来判断端口是否开放。

但由于UDP的特性,这种扫描方式比较慢且容易受到网络延迟和防火墙的影响。

4. -sV (版本探测)版本探测参数用于获取目标主机上运行的服务版本信息。

nmap会根据目标主机对不同端口的响应来判断服务的版本。

这对于漏洞检测和系统识别非常有用。

5. -p (指定端口范围)-p参数用于指定要扫描的端口范围。

例如,-p 1-1000表示扫描1至1000号端口。

通过指定端口范围,可以缩小扫描范围,减少扫描时间。

6. -O (操作系统探测)通过分析目标主机的TCP/IP协议栈和其他网络特征,nmap可以尝试猜测目标主机所运行的操作系统。

这对于了解目标系统的漏洞和弱点非常有帮助。

7. -A (全面扫描)-A参数是一个组合参数,包含了一系列的功能,如版本探测、操作系统探测、脚本扫描等。

使用-A参数可以进行全面的主机扫描,获取更多的信息。

nmap -v参数

nmap -v参数标题:深入解析nmap工具中的-v参数引言:nmap是一款功能强大的网络扫描工具,被广泛应用于网络安全领域。

其中,-v参数是nmap中的一个重要选项,用于增加扫描过程中的详细输出信息。

本文将深入探讨-nmap工具中的-v参数,包括其作用、使用方法以及相关注意事项。

正文内容:一、-v参数的作用1.1 提供扫描过程的实时输出信息1.2 增加扫描结果的详细程度1.3 支持用户对扫描过程进行实时监控二、使用-v参数的方法2.1 基本用法:nmap -v <目标IP>2.2 结合其他参数使用:nmap -v -p <端口范围> <目标IP>2.3 结果导出:nmap -v -oN <输出文件> <目标IP>三、-v参数的详细输出信息3.1 扫描的目标IP地址3.2 扫描使用的端口范围3.3 扫描过程中的状态信息3.4 扫描结果的详细描述3.5 扫描过程中的错误提示四、使用-v参数的注意事项4.1 需要足够的权限:nmap需要在root或管理员权限下运行4.2 扫描速度可能受影响:-v参数会增加输出信息的数量,可能导致扫描速度变慢4.3 避免对未授权的网络进行扫描:使用-v参数时,应确保已获得合法的授权五、示例应用场景5.1 网络安全评估:通过-v参数可以获取更详细的扫描结果,帮助评估网络的安全性5.2 系统管理员的日常维护:使用-v参数可以实时监控扫描过程,及时发现异常情况5.3 漏洞扫描:结合-v参数和其他选项,可以对系统中的漏洞进行全面扫描总结:本文深入解析了nmap工具中的-v参数,包括其作用、使用方法、详细输出信息、注意事项以及示例应用场景。

通过合理使用-v参数,用户可以获得更详细的扫描结果,提高网络安全评估的准确性,同时也需要注意遵守相关的法律法规,确保扫描的合法性。

nmap所有参数详解

nmap所有参数详解端口:80http 443https 53dns 25smtp 22ssh 23telnet20、21ftp 110pop3 119nntp 143imap 179bgp 135-139、445RPC 500vpn 5060voip 123ntp)nmap ip地址/域名支持CIDR.(连续的ip用-连接)【空选项主机存活、SYN端口】域名解析:n 不用解析域名。

R为所有目标解析域名。

--system-dns使用系统域名解析器解析(慢)。

--dns-server 服务器选择dns解析。

时间性能优化:-T 时间优化(0-5)(paranoid|sneaky|polite|normal|aggressive|insane)-F快速扫描。

-oN %D-%T .nmap周期性的扫描比较。

ndiff #?b 1.xml ?o2.xml 比较文件(-h帮助-v详细?text文本格式?xml格式)--max-retries调整重传次数。

--min-hostgroup/--max-hostgroup size 设置组的大小--min-parallelism/--max-parellelism time指定时间内的探针数--min-rtt-timrout/--max-rtt-timrout/initial-rtt-timrouttime 指定探针超时--scan-delay/-max-scan-delay time 指定探针之间的时延--max-retries tries指定探针重传转发数--host-timeout time设置扫描主机的最大时间--defeat-rst-ratelimit设置rst的限制-A 综合扫描。

-p端口【-数数以内数- 大于数?p-所有 U udp T tcp 服务 [数-数]端口】。

--allports不为探测版本排除任何端口。

-e 指定网络接口。

-r顺序扫描。

-O系统扫描。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

--traffic-class 交通类--flow 流标签

--dest-mac 目标mac--source-mac 源mac--ether-type 以太网类型--data 附加到发送的数据包的自定义二进制数据--data-string 追加自定义的字符串发送的数据包--data-file 包括有效载荷从指定的文件--data-length 附加到发送的数据包随机数据--delay 延迟之间的探针--rate 发送速率探针在给定--ec 运行回声客户端--es 运行回声服务器--ep TCP端口号设置回声--nc禁用加密和验证

-PR [arp ping] 默认直连用。

-PN 自己。

-PP 时间请求。

--send-ip 直连不做arp做ping。

--reason返回原因。

--packet-trace 跟踪发送和接收的报文。

--traceroute追踪主机跳数。

--scanflags banner tcp扫描的flags。

-sM[fin ack mainmon扫描] 。

-sS隐蔽扫描(半开syn)。

-sP发现扫描网络存活主机。(直连arp非直连tcp80 icmp)

-sO确定主机协议扫描。

-sA tcp ACK扫描。

-sW 对滑动窗口的扫描sI[idlescan]。

-sR RPC扫描。(flag没有syn,ack,rst回送rst)

--max-retries tries指定探针重传转发数

--host-timeout time设置扫描主机的最大时间

--defeat-rst-ratelimit设置rst的限制

-A 综合扫描。

-p端口【-数 数以内 数- 大于数?p-所有 U udp T tcp 服务 [数-数]端口】。

--allports不为探测版本排除任何端口。

--send-eth 使用原始以太网发送

--send-ip IP层发送的原料

--bpf-filter 自定义设置过滤器BPF-v 增加或设置输出的详细程度

-d 增加或设置调试级别

-q 减少冗赘级别

--quiet冗长和调试级别设置到最低。

--debug冗长和调试设置到最大程度。

-F快速扫描。

-oN %D-%T .nmap周期性的扫描比较。

ndiff #?b 1.xml ?o2.xml 比较文件(-h帮助-v详细?text文本格式?xml格式)

--max-retries调整重传次数。

--min-hostgroup/--max-hostgroup size 设置组的大小

-PS 端口列表用,隔开[tcp80 syn 扫描]

-PA 端口列表用,隔开[ack扫描](PS+PA测试状态包过滤防火墙【非状态的PA可以过】)【默认扫描端口1-1024】

-PU 端口列表用,隔开[udp高端口扫描 穿越只过滤tcp的防火墙]

-PE [icmp ping types]

-PM 掩码请求。

(nmap识别的端口状态:open开放closed关闭filterd过滤unfilterd未过滤[ack 开关都是rst]open|filterd开放或被过滤[UDP]closed|filterd关闭或被过滤[IPID])。

nmap下的其他两个项目cat和nping。

ncat #主机 端口 串联和重定向接口(功能和nc有点相像)

?ssl-trustfile名单信任的证书

?proxy 主机:端口指定服务器

?proxy-type 协议 指定协议

?proxy-auth 用户:密码使用代理证书

-e 命令 执行命令?c 命令 sh命令执行

?allow 主机 允许链接--allowfile file允许文件链接

?deny 主机 拒绝链接

-e 指定网络接口 limit 。(针对指定的目标进行操作系统检测)

--osscan-guess; --fuzzy 。(推测操作系统检测结果)

--version-light[轻]-all[全]1-9(探针强度)

--version-intensity[0-9]默认7(探针强度)

--mss 设置最大段大小。 --ws 设置窗口的规模。--ts <echo,reply> 设置时间戳(回音和答复场)

--icmp-type 设置icmp类型--icmp-code 设置icmp代码

--icmp-id 设置icmp的标识符--icmp-seq 设置icmp顺序--icmp-redirect-addr 设置icmp重定向地址--icmp-param-pointer 设置icmp参数问题指针--icmp-advert-lifetime 设置icmp的生成周期--icmp-advert-entry <IP,pref> 设置icmp路由广告

-sN 关闭主机发现【空】。(不管是否存在直接扫描)

-sF FIN扫描 。(sN sF sX逃避不了ids)

-sX Xmas扫描 (fin psh urg为置位)。

-sI 完全隐藏。【以一个跳板主机{无流量}扫描另一台主机】

-sV 服务版本。

-sC 跟安全有关的脚本

-P0 指定协议。(不ping主机)(1icmp6tcp17udp47gre50esp51ah53swipe77sun-nd115l2tp120uti132sctp)

--version-trace获取详细的探针信息。

-v强度小 ?d大一点 ?d ?d加强-p最强 debug信息。(V<v<D<d<<p)

-d [level] (提高或设置调试级别) 。

-sT tcp端口扫描(完整三次握手)。

-sU udp扫描。(不回应可能端口打开,回应是关闭)

-sL dns反向解析。

输入:

-iL从列表中导入原来的扫描结果。

-iR随机选择目标。

--exclude排除主机或网络。

--excludefile排除文件中的列表。

--randomize-hosts随机主机。

--iL 文件名 导入信息。

?versiondb调用数据库。

逃避技术:

-f 8字节 ?mtu 数 指定分片字节。

--tcp-connect TCP连接方式.

--tcp TCP模式

--udp UDP模式

--icmp ICMP的模式

--arp ARP表/ RARP服务模式

--tr 路由跟踪模式

-p 端口 目标端口

-g 端口 源端口

--seq seqnumber 设置端口序列

--flags 设置tcp的flags (CWR,ECN,URG,ACK,PSH,RST,SYN,FIN)--ack 设置ack数--win 设置滑动窗口大小--badsum 使用错误校验

--servicedb 文件

在文件里指定扫描的服务。

--script=脚本【all全部】(promiscuous杂合模式) 调用脚本。(协议平台-服务-动作)

--script-updatedb脚本升级

输出:

-oS (ScRipT KIdd|3oUTpuT)保存扫描结果输出。-oN/oG (Grep 输出) -oA (输出至所有格式)--append-output 附在原来的结果前面。

--ttl (设置IP time-to-live 域) --ip-options ip选项。

其他选项:

-b FTP反弹攻击。

--open只显示open的。

--iflist (列举接口和路由)

-6 (启用IPv6扫描)。

【例子:nmap --spoof-mac Apple --traceroute--data-length 9 ?f ?D ip地址,RND:5,ME ?v ?n ?O ?sS ?sV ?Oa 保存目录 ?log-errors--append-output ?p T:1-1024,1433,2222,2249,7778,8080,9999--randomize-hosts ip地址】

?denyfile 文件 拒绝文件连接

-d 时间 指定延时?I时间 指定空闲?w时间指定连接超时

-o file保存信息-x 保存16进制信息

-v详细信息-c使用CRLE去EOL顺序-h帮助

?recv-only只接受?send-only只发送-t远程登录?version显示版本

nping #目标 网络数据包生成工具。

端口:80http 443https 53dns 25smtp 22ssh 23telnet20、21ftp 110pop3 119nntp 143imap 179bgp 135-139、445RPC 500vpn 5060voip 123ntp)

nmap ip地址/域名 支持CIDR.(连续的ip用-连接)【空选项主机存活、SYN端口】

域名解析:

n 不用解析域名。

R为所有目标解析域名。

--system-dns使用系统域名解析器解析(慢)。

--dns-server 服务器 选择dns解析。

时间性能优化:

-T 时间优化(0-5)(paranoid|sneaky|polite|normal|aggressive|insane)

--min-parallelism/--max-parellelism time指定时间内的探针数

--min-rtt-timrout/--max-rtt-timrout/initial-rtt-timrouttime 指定探针超时