IPV6抓包协议分析

CM ipv6抓包分析

网络拓扑图如下其中,DHCPv6 server 可以和DHCPv4 server 共存,CM 的上线必须依赖DHCPv4分配的ipv4地址。

之前通过server 和client 直连出现的大量LLMNR 的ipv6包,是windows 操作系统用来网络发现、共享,用于建立家庭组的本地链路名称解析。

与本次测试无关,所以关闭LLMNR 。

方法如下:Group Policy = Computer Configuration\Administrative Templates\Network\DNS Client\Turn off Multicast Name Resolution. (Enabled = Don't use LLMNR, Disabled = Use LLMNR)首先不使用DHCPv6 server 分配ipv6地址,仅采用ND 协议来进行通信。

在这里ND 协议主要用于Address resolution (地址解析),取代了ipv4的ARP 和RARP 协议。

如果ND 协议无法正常运行,ipv6的通信就无从谈起。

CM 上线之后,DHCPv4 server (74-D4-35-03-56-B0)ping CPE (00-23-5A-D5-7E-E3)的ICMPv6包如下,格式为(编号, 时间, 源地址, 目的地址, 协议类型, 包长, 携带信息) 70313 1448.836250000 fe80::76d4:35ff:fe03:56b0 ff02::1:ffd5:7ee3 ICMPv6 86 Neighbor Solicitation for fe80::223:5aff:fed5:7ee3 from 74:d4:35:03:56:b0(其中ff02::1:ffd5:7ee3是solicited-node 组播地址,对应于CPE (00-23-5A-D5-7E-E3)上可能存在的不同前缀的ipv6地址)以16进制表示的报文全文如下:(A 代表该报文中字节的偏移,是16进制的;B 表示报文内容,也是用16进制表示,C 是可打印字符的解读,用点表示的则是不可打印字符)然后发现没有回应该Neighbor Solicitation 报文的Neighbor Advertisement 报文,在CPE DHCPv4 server DHCPv6 server CCMTS CM CPE 10.1.0.474-D4-35-03-56-B010.1.0.151 00:0c:29:93:52:5b 10.1.0.3 00:24:68:50:10:7f 10.1.0.51(CM ) 00-00-AA-BB-10-15 10.1.0.150 00-23-5A-D5-7E-E3(00-23-5A-D5-7E-E3)端发现没有收到Neighbor Solicitation报文说明CM对之前DHCPv4 server(74-D4-35-03-56-B0)发送的Neighbor Solicitation报文的处理出现了问题。

任务三计算机网络实验IP数据报捕获与分析

任务三计算机网络实验IP数据报捕获与分析一、实验目的本实验的目的是通过使用网络抓包工具捕获IP数据报,了解IP协议的工作过程,分析数据报的结构和内容。

二、实验设备和工具1.计算机2.网络抓包工具:Wireshark三、实验原理IP(Internet Protocol)是网络层的核心协议,在互联网中承担着数据包的传输任务。

IP协议负责将数据包从源主机传输到目标主机,保证数据在不同主机之间的正确传输。

IP数据报是IP协议传输的基本单位,由IP头和数据部分组成。

IP头部包含以下重要字段:1.版本(4位):表示IP协议的版本号,IPv4为4,IPv6为62.首部长度(4位):表示IP头部的长度,以32位的字节为单位。

3.区分服务(8位):用于标识优先级和服务质量等信息。

4.总长度(16位):指明整个IP数据报的长度。

5.标识(16位):用于标识同一个数据报的分片。

6.标志位(3位):标记是否进行数据报的分片。

7.片偏移(13位):表示数据报组装时的偏移量。

8.生存时间(8位):表示数据报在网络中的存活时间。

9.协议(8位):指明IP数据报中携带的数据部分所使用的协议,如TCP、UDP等。

10.头部校验和(16位):用于对IP头部的校验。

11.源IP地址(32位):指明数据报的发送者的IP地址。

12.目的IP地址(32位):指明数据报的目标IP地址。

四、实验步骤1.安装Wireshark软件。

2.打开Wireshark软件,选择需要进行抓包的网络接口。

3.点击“开始”按钮,开始抓包。

4.进行相关网络操作,产生数据包。

5.停止抓包。

6.选中其中一个数据包,进行分析。

五、数据包分析Wireshark软件可以对捕获到的数据包进行详细的分析,提供了丰富的信息和统计数据。

以下是对数据包的一些常规分析内容:1.源IP地址和目的IP地址:根据协议规定,每个IP数据报必须携带源IP地址和目的IP地址,通过分析这两个字段可以确定数据包的发送方和接收方。

IPV6抓包协议分析

IPV6协议抓包分析一、实践名称:在校园网配置使用IPv6,抓包分析IPv6协议二、实践内容和目的内容:网络抓包分析IPv6协议。

目的:对IPv6协议的更深层次的认识,熟悉IPv6数据报文的格式。

三、实践器材:PC机一台,网络抓包软件Wireshark 。

四、实验数据及分析结果:1.IPv6数据报格式:2. 网络抓包截获的数据:3. 所截获的IPv6 的主要数据报为: Internet Protocol Version 6 0110 .... = Version: 6 . (0000)0000 .... .... .... .... .... = Traffic class: 0x00000000 .... .... .... 0000 0000 0000 0000 0000 = Flowlabel: 0x00000000 Payload length: 93 Next header: UDP (0x11) Hop limit: 1 Source:fe80::c070:df5a:407a:902e (fe80::c070:df5a:407a:902e) Destination: ff02::1:2 (ff02::1:2)4. 分析报文:根据蓝色将报文分成三个部分:第一部分:33 33 00 01 00 02,目的组播地址转化的mac地址,以33 33 00表示组播等效mac;00 26 c7 e7 80 28,源地址的mac地址;86 dd,代表报文类型为IPv6 (0x86dd);第二部分:60,代表包过滤器"ip.version == 6";00 00 00,Traffic class(通信类别): 0x00000000;00 5d,Payload length(载荷长度,即报文的最后一部分,或者说是报文携带的信息): 32;11,Next header(下一个封装头): ICMPv6 (17);01,Hop limit(最多可经历的节点跳数): 1;fe 80 00 00 00 00 00 00 c0 70 df 5a 40 7a 90 2e,源ipv6地址;ff 02 00 00 00 00 00 00 00 00 00 00 00 01 00 02,目的ipv6地址;第三部分(报文携带的信息):02,表示类型为Neighbor Solicitation (2);22,表示Code: 38;02 23是Checksum(校验和): 0x6faa [correct];00 5d 36 3a,Reserved(保留位): 00000000;fe 80 00 00 00 00 00 00 76 d4 35 ff fe 03 56 b0,是组播地址中要通信的那个目的地址;01 01 00 23 5a d5 7e e3,表示ICMPv6 Option (Source link-layer address : 00:23:5a:d5:7e:e3),ICMPv6的可选参数;其中从左到右:01,Source link-layer address (1);01,Length: 1 (8 bytes);00 23 5a d5 7e e3,源地址的mac地址。

网络基础 IPv6路由协议及安全

网络基础IPv6路由协议及安全IPV6的概念现在已并不陌生。

面对这个新的网络命令者,与前一个主宰者IPV4的不同,具体体现在哪里呢?下面就对IPV6路由协议在安全问题上,从以下三个方面做一个深入的研究。

1.协议安全在协议安全层面上,IPV6路由协议全面支持认证头(AH)认证和封装安全有效负荷(ESP)信息安全封装扩展头。

AH认证支持hmac_md5_96、hmac_sha_1_96认证加密算法,ESP封装支持DES_CBC、3DES_CBC以及Null等三种算法。

2.网络安全IPv6路由协议的网络安全包括以下4个方面,详细介绍如下:●端到端的安全保证。

在两端主机上对报文进行IPSec封装,中间路由器实现对有IPSec扩展头的IPV6报文进行透传,从而实现端到端的安全。

●对内部网络的保密。

当内部主机与因特网上其他主机进行通信时,为了保证内部网络的安全,可以通过配置的IPSec网关实现。

因为IPSec作为IPV6路由协议的扩展报头不能被中间路由器而只能被目的节点解析处理,因此IPSec网关可以通过IPSec隧道的方式实现,也可以通过IPV6路由协议扩展头中提供的路由头和逐跳选项头结合应用层网关技术来实现。

后者的实现方式更加灵活,有利于提供完善的内部网络安全,但是比较复杂。

●通过安全隧道构建安全的VPN。

此处的VPN是通过IPV6路由协议的IPSec隧道实现的。

在路由器之间建立IPSec的安全隧道,构成安全的VPN是最常用的安全网络组建方式。

IPSec网关的路由器实际上就是IPSec隧道的终点和起点,为了满足转发性能的要求,该路由器需要专用的加密板卡。

●通过隧道嵌套实现网络安全。

通过隧道嵌套的方式可以获得多重的安全保护。

当配置了IPSec的主机通过安全隧道接入到配置了IPSee网关的路由器,并且该路由器作为外部隧道的终结点将外部隧道封装剥除时,嵌套的内部安全隧道就构成了对内部网络的安全隔离。

3.其他安全保障IPV6路由协议的IPSec为网络数据和信息内容的有效性、一致性以及完整性提供了保证,但是数据网络的安全威胁是多层面的,它们分布在物理层、数据链路层、网络层、传输层和应用层等各个部分。

ipv6,nd协议,广播

竭诚为您提供优质文档/双击可除ipv6,nd协议,广播篇一:网络基础邻居发现(nd)协议网络基础邻居发现(nd)协议ipv6邻居发现(nd)是一组确定邻居节点之间关系的消息和过程。

nd代替了在ipv4中使用的“地址解析协议(aRp)”、“internet控制消息协议(icmp)”、路由器发现和icmp重定向,并提供了其他功能。

nd在RFc2461“用于ip版本6(ipv6)的邻居发现”(neighbordiscoveryforipVersion6(ipv6))中进行了描述。

邻居发现(nd)协议的使用主要可分为三个方面,包括nd由主机使用、nd由路由器使用和nd由节点使用。

其中,在nd由主机使用中,主要用于探索邻居路由器、探索地址、地址前缀和其他配置参数;在nd由路由器使用中,主要用于公告它们的存在、主机配置参数以及处于链路的前缀,通知主机更好的下一个跃点地址,以便转发用于特定目标的数据包;在nd由节点使用中,主要用于解析ipv6数据包所转发到的邻居节点的链路层地址,确定邻居节点的链路层地址何时发生变化,确定ipv6数据包是否可以发送到邻居和能否收到来自邻居的数据包。

邻居发现(nd)协议的描述过程如表5-2所示。

篇二:ipV6基本协议分析实验上机报告篇三:ipv6协议实验项目名称:实验报告i.实验目的1.配通自己pc的ipv6网络,熟悉ipv6相关的控制台命令;2.学习nd及相关应用(如路由器发现、不可达检测、重复地址检测、前缀发现、参数发现、重定向等);(可选做其它感兴趣的协议或应用)ii.实验要求在网络上抓取任意4种nd消息报文(至少4个截图),做报文分析。

提交的作业内容包括:1.自己pc的ipv6地址,如何知道ipv6是通的?请以截图配文字说明;2.用抓包工具(如wireshark),抓取nd 消息报文,分析之,以截图(至少4个截图)配文字的形式。

iii.现有条件学校的网络,能够上ipv6网站。

IPv6实验

– / – / • 对于上述网址的IPv6地址,在浏览器中直接敲入 对应的IPv6地址,然后观察现象,给予解释说明

问题2?

• 实验课后,通过笔记本等无线网络设备, 连接到深圳大学无线局域网SZU-WLAN

– 查看网络连接配置 – 测试IPv6网络连通性(用之前实验课上访问测 试过的IPv6资源) – 对于所见到现象给予自己的解释说明

• wireshark是捕获机器上的某一块网卡的网络包,当你的 机器上有多块网卡的时候,你需要选择一个网卡。 • 点击Caputre->Interfaces.. 出现下面对话框,选择正确的 网卡。然后点击"Start"按钮, 开始抓包

• 我们简单的使用该命令来测试到达的时间 和经过的IP地址: • C:\>tracert • Tracing route to [202.108.250.228] • over a maximum of 30 hops: • 1 <1 ms <1 ms <1 ms 192.168.0.1 • 2 1 ms <1 ms 1 ms 211.152.23.6 • 3 * 5 ms 3 ms 211.152.47.253 • 4 3 ms 3 ms 3 ms 210.78.156.66 • 5 3 ms 9 ms 4 ms 211.99.57.113 • 6 6 ms 5 ms 7 ms 202.108.250.228 • Trace complete. • 看信息我们知道我们通过了6个IP节点和使用的时间。第 一个一般是我们的机器是从该IP出去的,第二个开始就是 经过的路由,最后一个当然就是我们的目的地了。

2、IPConfig 最常用的选项: (3) ipconfig /release和ipconfig /renew 这是两个附加选项,只能在向DHCP服务器租用 其IP地址的计算机上起作用。 如果输入ipconfig /release,所有接口的租用IP 地址便重新交付给DHCP服务器(归还IP地址)。 如果输入ipconfig /renew,本地计算机便设法与DHCP 服务器取得联系,并租用一个IP地址。多数情况下网 卡将被重新赋予和以前所赋予的相同的IP地址。

IP地址的网络协议和数据包分析方法

IP地址的网络协议和数据包分析方法IP地址是互联网中用于识别和定位设备的一种标识符。

它是由32位或128位构成的数字,用于唯一表示网络中的主机或者路由器。

IP 地址的网络协议和数据包分析方法对于网络技术的理解和应用至关重要。

一、IP地址的网络协议在互联网中,IP地址是基于网络协议进行分配和使用的。

Internet 协议(IP)是一种网络协议,用于将数据包从源主机传输到目的主机。

IP 协议的主要功能包括数据包的路由和寻址。

IP地址的网络协议定义了数十亿个设备在互联网上的通信方式,为互联网的稳定运行提供了基础。

1. IPv4和IPv6IPv4是目前广泛使用的IP协议版本,使用32位地址来表示设备。

然而,随着互联网的迅速发展和设备数量的不断增加,IPv4的地址空间已经不足以满足需求。

为了解决这个问题,IPv6被提出,使用128位地址来增加了地址空间,可以支持更多的设备连接到互联网。

2. IP地址的分类在IPv4中,IP地址可以根据网络的规模进行分类。

常见的分类方式有以下几种:- A类地址:用于大型网络,前8位用于网络部分,后24位用于主机部分。

- B类地址:用于中等规模的网络,前16位用于网络部分,后16位用于主机部分。

- C类地址:用于小型网络,前24位用于网络部分,后8位用于主机部分。

- D类地址:用于多播地址。

- E类地址:用于保留地址。

二、数据包分析方法为了识别和分析网络中的数据包,数据包分析成为了网络工程师的重要技能。

数据包分析可以帮助网络管理人员监测网络的性能、排查故障并进行网络安全分析。

以下是几种常见的数据包分析方法:1. 抓包工具抓包工具是用于捕获和显示网络数据包的应用程序。

常见的抓包工具包括Wireshark、tcpdump等。

通过抓包工具,可以详细查看数据包的各个字段,如源IP地址、目的IP地址、协议类型等,从而进行网络分析和故障排查。

2. 数据包分析原理在数据包分析过程中,需要了解数据包的结构和各个字段的含义。

IPv6讲解

IPv6讲解IPv6是第六代互联网协议(Internet Protocol Version 6)的缩写,它是互联网工程任务组(IETF)设计的用于替代IPv4的下一代IP协议。

IPv6的使用,不仅能解决网络地址资源数量的问题,而且也解决了多种接入设备连入互联网的障碍。

IPv6使用更小的路由表,使得路由器转发数据包的速度更快。

IPv6增加了增强的组播支持以及对流的控制,对多媒体应用很有利,对服务质量(QoS)控制也很有利。

IPv6加入了对自动配置的支持,这是对DHCP协议的改进和扩展,使得网络(尤其是局域网)的管理更加方便和快捷。

第二代互联网IPv4技术,核心技术属于美国。

它的最大问题是网络地址资源有限,从理论上讲,编址1600万个网络、40亿台主机。

但采用A、B、C三类编址方式后,可用的网络地址和主机地址的数目大打折扣,以至目前的IP地址近乎枯竭。

其中北美占有3/4,约30亿个,而人口最多的亚洲只有不到4亿个,中国只有3千多万个,只相当于美国麻省理工学院的数量。

地址不足,严重地制约了我国及其他国家互联网的应用和发展。

一方面是地址资源数量的限制,另一方面是随着电子技术及网络技术的发展,计算机网络将进入人们的日常生活,可能身边的每一样东西都需要连入全球因特网。

在这样的环境下,IPv6应运而生。

单从数字上来说,IPv6所拥有的地址容量是IPv4的约8×10^28倍,达到2^128-1个。

这不但解决了网络地址资源数量的问题,同时也为除电脑外的设备连入互联网在数量限制上扫清了障碍。

但是与IPv4一样,IPv6一样会造成大量的IP地址浪费。

准确的说,使用IPv6的网络并没有2^128-1个能充分利用的地址。

首先,要实现IP地址的自动配置,局域网所使用的子网的前缀必须等于64,但是很少有一个局域网能容纳2^64个网络终端;其次,由于IPv6的地址分配必须遵循聚类的原则,地址的浪费在所难免。

但是,如果说IPv4实现的只是人机对话,而IPv6则扩展到任意事物之间的对话,它不仅可以为人类服务,还将服务于众多硬件设备,如家用电器、传感器、远程照相机、汽车等,它将是无时不在,无处不在的深入社会每个角落的真正的宽带网。

《计算机网络》实验一 使用Wireshark分析IP协议

一、实验目的及要求:1、分析IP协议,熟知IP协议数据包各个字段的含义与作用;2、分析IP数据报分片,熟悉IP数据包的传递方式。

二、实验设备:与因特网连接的计算机,操作系统为Windows,安装有Wireshark、IE浏览器等软件。

三、实验原理:1、DHCP(动态主机配置协议)报文说明:(1)DHCP-DISCOVER:DHCP客户端广播发送的,用来查找网络中可用的DHCP服务器。

(2)DHCP-OFFER:DHCP服务器用来响应客户端的DHCP-DISCOVER请求,并为客户端指定相应配置参数。

(3)DHCP-REQUEST:DHCP客户端广播发送DHCP服务器,用来请求配置参数或者续借租用。

(4)DHCP-ACK:DHCP服务器通知客户端可以使用分配的IP地址和配置参数。

(5)DHCP-NAK:DHCP服务器通知客户端地址请求不正确或者租期已过期,续租失败。

(6)DHCP-RELEASE:DHCP客户端主动向DHCP服务器发送,告知服务器该客户端不再需要分配的IP地址。

(7)DHCP-DECLINE:DHCP客户端发现地址冲突或者由于其它原因导致地址不能使用,则发送DHCP-DECLINE报文,通知服务器所分配的IP地址不可用。

(8)DHCP-INFORM:DHCP客户端已有IP地址,用它来向服务器请求其它配置参数2、pingPING(Packet Internet Groper),因特网包探索器,用于测试网络连接量的程序。

Ping是工作在TCP/IP网络体系结构中应用层的一个服务命令,主要是向特定的目的主机发送ICMP (Internet Control Message Protocol因特网报文控制协议)Echo请求报文,测试目的站是否可达及了解其有关状态。

四、实验内容和步骤:1、用300字左右,描述你对IP协议的认识;IP协议,即互联网协议(Internet Protocol),是互联网技术的核心组成部分,它定义了数据如何在互联网中传输。

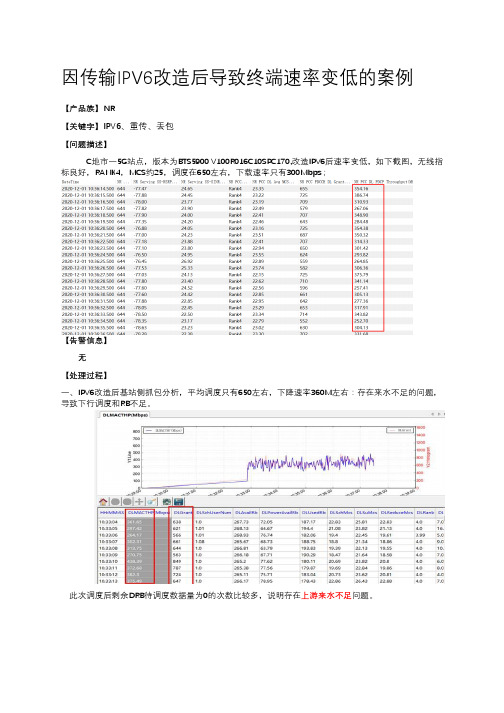

因传输IPV6改造后导致终端速率变低的案例

因传输IPV6改造后导致终端速率变低的案例

【产品族】NR

【关键字】IPV6、重传、丢包

【问题描述】

C地市一5G站点,版本为BTS5900 V100R016C10SPC170,改造IPV6后速率变低,如下截图,无线指标良好,RANK4,MCS约25,调度在650左右,下载速率只有300Mbps;

【告警信息】

无

【处理过程】

一、IPV6改造后基站侧抓包分析,平均调度只有650左右,下降速率360M左右:存在来水不足的问题,导致下行调度和RB不足。

此次调度后剩余DRB待调度数据量为0的次数比较多,说明存在上游来水不足问题。

基站侧抓包数据分析,基站以上存在严重的丢包和乱序包问题。

分析其中一个TCP流,丢包率达到0.24%。

二、回退IPV4后对比

剩余DRB待调度数据量为0(无数据调度)的次数为0,不存在上游来水不足问题。

前台测试几乎满调度,速率在800Mbps以上:

【根因】

IPV6传输改造后,基站上游来水不足,存在明显的丢包、乱序情况,需要传输核查原因。

【解决方案】

需要传输侧同时抓包,数据对齐后来对包分析

【建议与总结】

1、需要理解TCP丢包、重传、乱序概念。

2、熟练使用5G FMA工具来解包分析

3、TCP协议相关消息内容的解读,从而来进行问题的定界,如果传输不认同结果还需要和传输同时抓包来对包分析。

IP协议分析实验报告

IP协议分析实验报告IP(Internet Protocol)协议是互联网上数据包传输的基础协议,用于在网络中实现数据的分组、路由和传输。

本实验通过对IP协议的分析,让实验者深入了解IP协议的工作原理和功能。

实验目的:1.了解IP协议的基本原理;2.分析IP协议的数据包格式和字段;3.通过抓包分析,了解IP协议的运行过程;4.掌握通过命令行实现IP地址的配置和网络连接的建立。

实验步骤:1.实现IP地址配置和网络连接的建立;2. 使用Wireshark软件进行网络数据包抓取和分析;3.分析IP数据包的格式和字段;4.分析IP数据包的头部信息;5.分析IP数据包的路由过程;6.分析IP数据包的传输过程;7.总结实验结果。

实验结果:1.IP数据包的格式和字段:IP数据包由头部和数据两部分组成,头部包含了多个字段,其中一些重要的字段有:- Version:指定IP协议的版本号,IPv4为4,IPv6为6;- Header Length:指定IP头部的长度,单位为32位字长;- Type of Service:指定IP数据包的服务质量和优先级;- Total Length:指定IP数据包的总长度;- Identification:用于唯一标识一个IP数据包;- TTL(Time to Live):指定IP数据包在网络中允许传输的最大跳数;- Protocol:指定封装在IP数据包中的上层协议;- Source IP Address:指定发送端的IP地址;- Destination IP Address:指定接收端的IP地址。

2.IP数据包的头部信息:头部信息包括源IP地址、目标IP地址、协议版本等,其中源IP地址和目标IP地址字段用于指定数据包的发送和接收位置,协议版本字段用于指定IP协议的版本号,以便接收方正确解析数据包。

IP数据包的头部长度字段用于指定IP头部的长度,以便接收方正确提取数据包的有效数据。

TCPIP协议分析_实验3_分析IPv4和IPv6数据包

《TCP/IP协议分析》实验报告实验序号:3 实验项目名称:分析IPv4和IPv6 数据包20网工学号姓名专业、班实验地点指导教师实验时间2022-9-14 一、实验目的及要求,步骤和结果动手项目3-1:使用Wireshark软件查看IPv4数据包首部所需时间: 20 分钟。

项目目标:学习使用Wireshark软件查看IPv4数据包的首部。

过程描述:本项目介绍如何捕获网络上的一个数据包,选择一个特定的数据包,查看该数据包的IPv4首部。

你可以捕获自己的数据进行分析,或启动Wireshark 软件,打开从本书配套网站上下载的文件IPv4Fields.pcap,直接跳到第(8)步。

(1)启动Wireshark软件(单击“开始”,指向“所有程序”,然后单击Wireshark。

也可以单击“开始”,在“运行”对话框中输入"Wireshark", 然后单击“确定”按钮)。

(2)单击Capture菜单,然后单击Interfaces 菜单项,出现Capture Interfaces 窗口。

(3)可能会显示有多个网卡,选定一个在Packets栏显示了实时数据包的网卡,然后单击Start 按钮,出现Capturing窗口。

(4)打开一个命令提示符窗口(单击“开始”按钮,在“运行”对话框中输入cmd,然后单击“确定”按钮)。

(5) ping 本地网络中的计算机IPv4地址。

(6)在命令提示符窗口中输入exit命令并按Enter键,关闭命令提示符窗口。

(7)在Wireshark软件中,单击菜单栏上的Capture,然后单击Stop (或者单击工具栏上的Stop 图标)。

(8)在数据包列表面板(上部面板)中选择一个TCP数据包(9)在数据包详细内容面板(中部面板),展开Internet Protocol Version4, 如图所示。

(10)查看Version和Header lenght字段的值。

(11)展开Differentiated Services Field, 查看Total Length和ldentification字段的值,然后再收起它。

ipv6协议基本原理

ipv6协议基本原理IPv6(Internet Protocol version 6)是互联网协议的第六个版本,是替代IPv4协议而设计的新一代互联网协议。

其基本原理如下:1. IPv6地址:IPv6采用128位的地址空间,相较于IPv4的32位地址空间更加庞大,在IPv6中,地址由8个4位的十六进制数(每个数被冒号分隔)表示,例如:2001:0db8:85a3:0000:0000:8a2e:0370:7334。

这样的地址空间足够大,能够支持更多的设备和连接。

2. 数据包格式:IPv6的数据包格式相较于IPv4有所改变,IPv6头部的长度固定为40字节,比IPv4的20字节更长。

IPv6头部包含了源地址和目标地址信息,还可以包含一些可选的扩展头部。

IPv6还引入了新的报文类型如邻居探测、路由器通告等。

3. 路由与转发:IPv6采用的路由协议是辅助认证的字节级分层(HALVR),它允许路由器根据传输层协议(如TCP或UDP)和数据报有效负载的内容进行高效的路由和转发。

IPv6还提供了一个自动配置机制,使得主机能够根据网络配置和路由信息自动获取IPv6地址。

4. IPv4与IPv6之间的互操作:为了实现IPv4与IPv6之间的互操作,IPv6引入了IP协议的封装机制,即将IPv4数据包封装在IPv6数据包中进行传递。

这使得旧版本的IPv4设备能够与新版本的IPv6设备进行通信。

总之,IPv6协议通过扩大地址空间、优化数据包格式、改进路由与转发机制等方式,提供了更大的地址空间、更高效的路由和转发功能,以及更好的互操作性。

这些特点使得IPv6成为未来互联网的基本协议。

IP地址的数据包捕获与分析

IP地址的数据包捕获与分析随着互联网的快速发展,我们生活中离不开网络。

而网络通信中的IP地址则是连接和识别设备的重要标识。

本文将介绍IP地址数据包捕获与分析的相关内容。

一、IP地址的基本概念与分类IP地址全称为Internet Protocol Address,它由32位或128位二进制数组成,用于唯一标识一个网络设备。

IP地址按照版本分为IPv4和IPv6,其中IPv4采用32位地址,IPv6采用128位地址。

IPv4地址由四组十进制数表示,每组数值范围为0-255,如192.168.0.1。

二、数据包捕获工具介绍1. WiresharkWireshark是一款功能强大的网络数据包分析工具,它可以捕获和分析网络中的IP数据包。

使用Wireshark可以了解网络流量、排查网络故障、进行安全分析等。

2. TCPDumpTCPDump是一个命令行下的数据包捕获工具,它可以实时监测网络流量,并将捕获到的数据包输出到终端或存储为文件。

TCPDump功能简单实用,常用于服务器环境下的网络故障排查。

三、IP地址数据包捕获与分析的步骤1. 设置捕获过滤器在使用Wireshark或TCPDump进行数据包捕获前,我们可以设置过滤器以仅捕获感兴趣的数据包。

常用的过滤器包括基于源或目的IP地址、协议类型、端口号等进行筛选。

2. 启动数据包捕获使用Wireshark或TCPDump启动网络数据包捕获功能后,程序会开始在指定的网络接口上监听数据包。

捕获过程中,所有通过该接口传输的数据都会被记录下来。

3. 分析捕获的数据包捕获到数据包后,我们可以使用Wireshark提供的分析功能进行深入研究。

通过对数据包的源地址、目的地址、协议类型等进行分析,可以了解网络中的通信情况、设备间的交互等信息。

四、IP地址数据包分析的应用1. 网络故障排查通过分析捕获的数据包,我们可以检查网络中是否存在丢包、延迟、冲突等问题,进而定位和解决故障,提高网络性能。

实验 IPV4和IPV6协议分析

实验2 IPV4和IPV6协议分析一、实验目的1.掌握IPV6的地址格式及主机的IPV6地址的配置方法。

2.抓包比较IPV4和IPV6数据包头部的结构。

二、实验要求每两人一组,两台计算机连接到同一交换机。

两人配合完成实验任务。

按实验内容和步骤的要求完成实验操作,将实验过程、实验结果和异常现象(必要时截图)记录在实验报告中,并进行必要的分析。

三、试验设备及软件PC机:安装windows 2000/xp ,安装sniffer软件,通过网卡连接到外网和通过内网连接到网络设备。

四、试验内容和步骤1.抓取IPV4包并分析【也可以忽略(1)-(4)步,直接通过浏览网页,抓包】(1)两机连接到同一交换机。

(2)配置IPV4地址:PC1:192.168.1.1PC2:192.168.1.2(3) 启动sniffer,设置抓取IPV4包的选项(4) PC1和PC2相互执行ping 命令。

(5)完成如教材如P35表3.4的工作。

(6)分析连续的IP报文的标识和片偏移的关系2.抓取IPV6包并分析(1)两机同一交换机。

(2)配置PC1的IPV6地址2011:1111::1 /64(如果已经配好地址,则忽略这一条)CMD下先运行: ipv6 install安装提示succeed后再运行 netsh,进入后键入interface ipv6 add address "本地连接" 2011:1111::1同理给PC2配置IPV6地址 2011:1111::2/64(3) 启动sniffer,设置抓取IPV6包的选项(4) PC1和PC2相互执行ping 命令。

(5)完成所抓IPV6报文头部的信息分析(参考P39:图3.12)(6)记录本机IPV6地址,并解释作用。

五、注意1.“本地连接”的引号必须是英文引号2.双网卡时,必须禁掉一块网卡3.一个地址可以有多个IPV6地址,可能会误配一个接口多个地址,这时会发生自己拼自己4.接到一个交换机时,地址不要冲突。

IP协议分析实验

IP协议分析实验1. 引言IP协议是互联网中最为基础的网络层协议之一,负责实现主机之间的数据传输。

在本实验中,我们将对IP协议进行深入分析,以了解其工作原理和功能。

2. IP协议概述IP协议(Internet Protocol)是互联网中最为常用的一种网络层协议。

作为TCP/IP协议族中的重要组成部分,它负责将数据包从源主机传输到目标主机。

3. IP报文格式IP报文是IP协议传输数据的基本单位,它由报文头和报文体两部分组成。

报文头包含了一系列字段,用于描述报文的相关信息,如源IP地址、目标IP地址、报文长度等。

4. IP地址IP地址是IP协议中用于标识主机的一种地址方式。

IPv4地址由32位二进制数组成,通常以点分十进制形式表示。

IPv6地址则采用128位地址,以冒号分隔的八进制形式表示。

5. IP路由IP路由是指数据包在网络中传输时的路径选择过程。

IP协议采用了一系列路由选择算法,通过比较路由表中的各项指标来确定数据包的下一跳目标。

6. IP分片当IP数据包的大小超过网络的最大传输单元(MTU)时,IP协议会将其进行分片,拆分成多个较小的片段进行传输。

接收方主机会根据片段的标识字段将其重新组装成完整的数据包。

7. IP协议的工作原理IP协议的工作原理可以分为发送过程和接收过程两部分。

在发送过程中,源主机将数据包封装成IP报文并添加报文头,然后根据目标IP 地址选择下一跳路由器。

接收过程中,目标主机根据IP头部中的目标IP地址将数据包交给上层协议进行处理。

8. IP协议的特点和限制IP协议具有以下特点:- 简单灵活:IP协议只提供最基本的数据传输服务,没有连接状态的概念,能够适应不同网络环境。

- 不可靠性:IP协议无法保证数据包的可靠传输,可能丢包、重复传输或乱序传输。

- 无连接性:IP协议不建立连接,每个数据包之间独立处理,不会保留传输状态信息。

同时,IP协议也存在一些限制:- 寻址问题:IPv4地址资源有限,随着互联网的发展,已经面临地址枯竭的问题。

5G网络IPv6协议技术分析

5G网络IPv6协议技术分析作者:刘俭夏金栋王嘉昊余和平来源:《中国新通信》2024年第02期摘要:在5G时代,IPv6协议开始在5G网络中得到了广泛应用。

为充分发挥IPv6协议的技术优势,本文将对该协议技术在5G网络中的应用进行分析,包括IPv6协议技术体系、IPv6协议过渡技术、IPv6协议部署技术以及IPv6协议安全技术等。

希望通过本次的分析,可以为IPv6协议技术的应用和5G网络的发展提供一定支持。

关键词:IPv6协议;主要技术;5G网络在5G网络的应用和发展中,IPv6协议发挥着至关重要的应用优势。

因此,相关单位与技术人员一定要对5G网络以及IPv6协议有清晰的理解,并在此基础上将IPv6协议技术合理应用到5G网络中。

只有通过这种方式,IPv6协议才能发挥出其应有的技术优势,有效推进5G 网络技术在当今时代的良好应用,并满足其后续的发展需求。

一、5G网络与IPv6协议概述(一)5G网络5G网络又叫做第五代移动通信网络,其理论传输速度峰值可达50Gbps,相当于2.5GB/s。

与之前的4G网络相比,5G网络不仅具有更快的传输速度,同时也具有更高的稳定性与安全性,可充分满足现代社会对于移动通信网络的实际应用需求。

凭借着这些优势,5G网络在当今社会中已经得到了越来越广泛的应用。

而随着5G网络技术的应用和发展,其中的协议技术也受到了研究者们的重点关注。

(二)IPv6协议IPv6协议是由互联网工程任务组以传统IPv4协议为基础设计的新一代IP协议。

与传统的IPv4协议相比,IPv6协议具有以下主要技术优势:①地址空间更加庞大,其地址长度为128位,可提供的地址数量非常庞大,几乎可以在世界范围内的每一粒沙子上进行IP地址编程[1]。

②传输速度更快,IPv6协议技术不再携带冗长数据,而是以简短报头的形式进行数据转发,这样可以实现网络传输速度的显著提升。

③传输方式更加安全,IPv6协议技术中实现了IPsec的直接集成,传输的数据可在网络层进行认证和加密,这样便可为用户的网络数据安全提供良好保障。

网络协议分析——抓包分析 TCP、UDP、ARP、HTTP协议

网络协议分析——抓包分析班级:021231学号:姓名:目录一、TCP协议分析-------------------------------2二、UDP协议分析-------------------------------6三、ARP协议分析-------------------------------12四、HTTP协议分析------------------------------16一、TCP协议分析1.TCP协议:1.TCP(Transmission Control Protocol 传输控制协议)是一种面向连接(连接导向)的、可靠的、基于IP的传输层协议,由IETF的RFC 793说明(specified)。

TCP在IP报文的协议号是6。

2.功能当应用层向TCP层发送用于网间传输的、用8位字节表示的数据流,TCP则把数据流分割成适当长度的报文段,最大传输段大小(MSS)通常受该计算机连接的网络的数据链路层的最大传送单元(MTU)限制。

之后TCP把数据包传给IP层,由它来通过网络将包传送给接收端实体的TCP层。

TCP为了保证报文传输的可靠[1] ,就给每个包一个序号,同时序号也保证了传送到接收端实体的包的按序接收。

然后接收端实体对已成功收到的字节发回一个相应的确认(ACK);如果发送端实体在合理的往返时延(RTT)内未收到确认,那么对应的数据(假设丢失了)将会被重传。

在数据正确性与合法性上,TCP用一个校验和函数来检验数据是否有错误,在发送和接收时都要计算校验和;同时可以使用md5认证对数据进行加密。

在保证可靠性上,采用超时重传和捎带确认机制。

在流量控制上,采用滑动窗口协议,协议中规定,对于窗口内未经确认的分组需要重传。

2.抓包分析:运输层:源端口:占2个字节。

00 50(0000 0000 0101 0000)目的端口:占2个字节。

f1 4c(1111 0001 0100 1100)序号:占4个字节。

抓ICMPV6的分片包

第七次作业:

1. 使用wirshark等抓包软件,分析带有分片扩展首部的IPv6之ICMPv6数据包,截图并作文字解释。

第一行开始

版本号

传输类别

载荷长度:120

下一首部

跳数限制:64

源地址

目的地址

下面是分片信息

基本首部40B见上

下一首部ICMPV6 保留(8位)分片偏移=2896 保留(2位)M=0 标识32位==Identification

ICMPV6报文信息

类型字段128 回声请求报文

代码字段,0

校验和

标识符

序号5

数据部分3000

2.阅读第5-6,10章,提问。

第五章

1.书上和PPT中提到IPV6分组中的ICMPV6结点请求报文的例子,

为什么目的IPV6地址是FF02。

这个路由多播地址怎么确定的?

2.无状态地址自动配置和DHCP的区别。

3.无状态地址自动配置的过程很多地方不太理解。

第十章

1.怎么理解漫游?

A怎样就漫游到A’?

2.分布式协调功能MAC子层不是很理解?

3.CSMA/CA的退避机制没有理解?冻结退避计时器是怎么计算的?

4.NAV网络配置向量的作用到底是什么?。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

IPV6协议抓包分析

一、实践名称:

在校园网配置使用IPv6,抓包分析IPv6协议

二、实践内容和目的

内容:网络抓包分析IPv6协议。

目的:对IPv6协议的更深层次的认识,熟悉IPv6数据报文的格式。

三、实践器材:

PC机一台,网络抓包软件Wireshark 。

四、实验数据及分析结果:

1.IPv6数据报格式:

2. 网络抓包截获的数据:

3. 所截获的 IPv6 的主要数据报为:

Internet Protocol Version 6

0110 .... = Version: 6

. (0000)

0000 .... .... .... .... .... = Traffic class:

0x00000000

.... .... .... 0000 0000 0000 0000 0000 = Flowlabel: 0x00000000 Payload length: 93

Next header: UDP (0x11)

H op limit: 1

S ource:

fe80::c070:df5a:407a:902e (fe80::c070:df5a:407a:902e) Destination: ff02::1:2 (ff02::1:2)

4. 分析报文:

根据蓝色将报文分成三个部分:

第一部分:

33 33 00 01 00 02,目的组播地址转化的mac地址,

以33 33 00表示组播等效mac;00 26 c7 e7 80 28,

源地址的mac地址;86 dd,代表报文类型为IPv6 (0x86dd);第二部分:

60,代表包过滤器"ip.version == 6";

00 00 00,Traffic class(通信类别): 0x00000000;

00 5d,Payload length(载荷长度,即报文的最后一部分,或者说是报文携带的信息): 32;

11,Next header(下一个封装头): ICMPv6 (17);

01,Hop limit(最多可经历的节点跳数): 1;

fe 80 00 00 00 00 00 00 c0 70 df 5a 40 7a

90 2e,源ipv6地址;

ff 02 00 00 00 00 00 00 00 00 00 00 00 01

00 02,目的ipv6地址;

第三部分(报文携带的信息):

02,表示类型为Neighbor Solicitation (2);

22,表示Code: 38;

02 23是Checksum(校验和): 0x6faa [correct];

00 5d 36 3a,Reserved(保留位): 00000000;

fe 80 00 00 00 00 00 00 76 d4 35 ff fe 03

56 b0,是组播地址中要通信的那个目的地址;

01 01 00 23 5a d5 7e e3,表示

ICMPv6 Option (Source link-layer address : 00:23:5 a:d5:7e:e3),ICMPv6的可选参数;其中从左到右:01,

Source link-layer address (1);

01,Length: 1 (8 bytes);

00 23 5a d5 7e e3,源地址的mac地址。

五、实践总结:

通过此次实践,更近一步熟悉了抓包软件的使用,并且对IPv6协议以及报文格式有了更深层次的了解。

[温馨提醒:合同协议是经验性极强的领域,无法思考和涵盖全面,最好找专业律师起草或审核后使用。

范文供参考,期待你的好评与关注]。