Cisco路由器安全配置方案

Cisco系列路由器NAT配置详解-电脑资料

Cisco系列路由器NAT配置详解-电脑资料INTERNET共享资源的方式越来越多,就大多数而言,DDN专线以其性能稳定、扩充性好的优势成为普遍采用的方式,DDN方式的连接在硬件的需求上是简单的,仅需要一台路由器(router)、代理服务器(proxyserver)即可,但在系统的配置上对许多的网络管理人员来讲是一个比较棘手的问题,。

下面以CISCO路由器为例,笔者就几种比较成功的配置方法作以介绍,以供同行借鉴:一、直接通过路由器访问INTERNET资源的配置1.总体思路和设备连接方法一般情况下,单位内部的局域网都使用INTERNET上的保留地址:10.0.0.0/8:10.0.0.0~10.255.255.255172.16.0.0/12:172.16.0.0~172.31.255.255192.168.0.0/16:192.168.0.0~192.168.255.255在常规情况下,单位内部的工作站在直接利用路由对外访问时,会因工作站使用的是互联网上的保留地址,而被路由器过滤掉,从而导致无法访问互联网资源。

解决这一问题的办法是利用路由操作系统提供的NAT (Network AddressTranslation)地址转换功能,将内部网的私有地址转换成互联网上的合法地址,使得不具有合法IP地址的用户可以通过NAT访问到外部Internet。

这样做的好处是无需配备代理服务器,减少投资,还可以节约合法IP地址,并提高了内部网络的安全性。

NAT有两种类型:Single模式和global模式。

使用NAT的single模式,就像它的名字一样,可以将众多的本地局域网主机映射为一个Internet地址,电脑资料《Cisco系列路由器NAT配置详解》(https://www.)。

局域网内的所有主机对外部Internet网络而言,都被看做一个Internet用户。

本地局域网内的主机继续使用本地地址。

使用NAT的global模式,路由器的接口将众多的本地局域网主机映射为一定的Internet地址范围(IP地址池)。

Cisco路由器IPsec配置

Cisco路由器IPsec配置Cisco路由器IPsec配置本文档将详细介绍如何在Cisco路由器上配置IPsec。

IPsec (Internet Protocol Security)是一种安全协议,用于在Internet上的通信中保护数据传输的机密性和完整性。

通过配置IPsec,您可以为您的网络连接提供更高的安全性。

以下是配置IPsec的步骤:1.准备工作在开始配置IPsec之前,请确保您拥有以下准备工作:- 一台运行Cisco IOS的路由器- 适当的网络连接和配置- 了解网络拓扑和连接要求2.IPsec基础知识在配置IPsec之前,了解以下IPsec的基本概念和术语将非常有帮助:- 安全关联(SA):包含用于加密和验证数据包的安全参数。

- 安全策略数据库(SPD):定义将被保护的数据流以及如何保护它们的规则集合。

- 安全策略管理器(SPM):用于管理SPD和SA的组件。

- IPsec隧道:通过互联网在两个网络之间创建加密的虚拟通道。

3.IPsec配置示例下面是一个IPsec配置示例,用于在两个路由器之间建立安全连接:步骤1:配置IKE策略- 定义IKE策略,包括加密算法、验证方法和生命周期设置。

- 将策略应用于本地和远程对等体。

步骤2:配置IPsec策略- 定义IPsec策略,包括加密和验证算法、生命周期设置和流量选择。

- 将策略应用于本地和远程对等体。

步骤3:配置IPsec隧道- 配置本地和远程对等体之间的IPsec隧道。

- 配置隧道的安全参数,包括隧道模式、加密算法和身份验证方法。

步骤4:验证IPsec配置- 使用测试工具验证IPsec隧道是否成功建立。

- 监控IPsec隧道状态和流量。

4.附件附件1:IPsec配置示例文件本文档涉及附件,附件1为IPsec配置示例文件,可供参考。

5.法律名词及注释- IPsec: 一种用于保护数据传输安全的协议,提供机密性和完整性保护。

- SA: 安全关联,包含用于加密和验证数据包的安全参数。

Cisco路由器配置实例(经典)

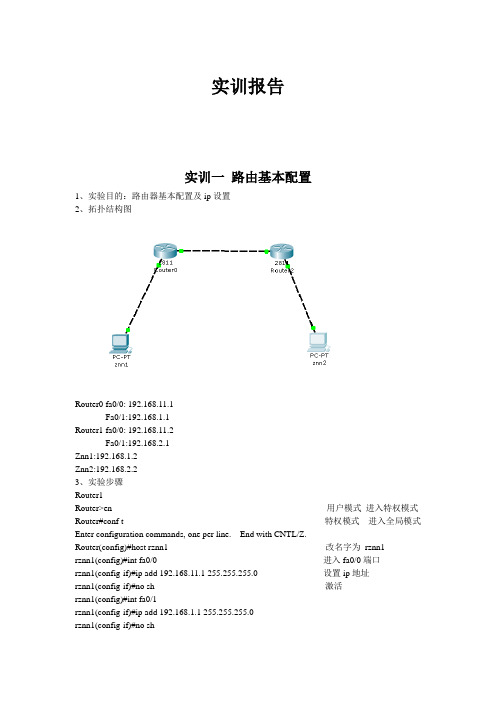

实训报告实训一路由基本配置1、实验目的:路由器基本配置及ip设置2、拓扑结构图Router0 fa0/0: 192.168.11.1Fa0/1:192.168.1.1Router1 fa0/0: 192.168.11.2Fa0/1:192.168.2.1Znn1:192.168.1.2Znn2:192.168.2.23、实验步骤Router1Router>en 用户模式进入特权模式Router#conf t 特权模式进入全局模式Enter configuration commands, one per line. End with CNTL/Z.Router(config)#host rznn1 改名字为rznn1rznn1(config)#int fa0/0 进入fa0/0端口rznn1(config-if)#ip add 192.168.11.1 255.255.255.0 设置ip地址rznn1(config-if)#no sh 激活rznn1(config)#int fa0/1rznn1(config-if)#ip add 192.168.1.1 255.255.255.0rznn1(config-if)#no shrznn1(config-if)#exitrznn1(config)#exitrznn1#copy running-config startup-config 保存Destination filename [startup-config]? startup-configrznn1#conf trznn1(config)#enable secret password 222 设置密文rznn1#show ip interface b 显示Interface IP-Address OK? Method Status Protocol FastEthernet0/0 192.168.11.1 YES manual up up FastEthernet0/1 192.168.1.1 YES manual up upVlan1 unassigned YES manual administratively down downrouter 2outer>enRouter#conf tEnter configuration commands, one per line. End with CNTL/Z.Router(config)#host rznn2rznn2(config)#int fa0/0rznn2(config-if)#ip add 192.168.11.2 255.255.255.0rznn2(config-if)#no shrznn2(config)#int fa0/1rznn2(config-if)#ip add 192.168.2.1 255.255.255.0rznn2(config-if)#no shRznn2#copy running-config startup-config 保存Destination filename [startup-config]? startup-configrznn2(config-if)#exitrznn2(config)#exitrznn2#conf trznn2(config)#enable secret 222rznn2#show ip interface bInterface IP-Address OK? Method Status Protocol FastEthernet0/0 192.168.11.2 YES manual up up FastEthernet0/1 192.168.2.1 YES manual up upVlan1 unassigned YES manual administratively down down实训二1、远程登录、密码设置及验证为路由器开设telnet端口,PC机可以远程登陆到Rznn3(Router 1)拓扑结构图Router0:192.168.1.1Pc:192.168.1.2步骤rznn3>rznn3>enrznn3#conf tEnter configuration commands, one per line. End with CNTL/Z.rznn3(config)#no ip domain lookuprznn3(config)#line cons 0rznn3(config-line)#password znnrznn3(config-line)#loginrznn3(config-line)#no exec-trznn3(config-line)#logg syncrznn3(config-line)#exitrznn3(config)#int fa0/0rznn3(config-if)#ip add 192.168.1.1 255.255.255.0rznn3(config-if)#no shrznn3(config-if)#exitrznn3(config)#line vty 0 4 打通五个端口rznn3(config-line)#password cisco 设置密码rznn3(config-line)#login 保存rznn3(config-line)#exit4、测试:实训三命令组1、目的:八条命令(no ip domain lookup\line cons 0\password\login\no exec-t\logg sync\show version\reload\copy running-config startup-config)\show cdp neighbors)2、拓扑结构图Router0 fa0/0: 192.168.11.1Router1 fa0/0: 192.168.11.23、步骤rznn1#conf tEnter configuration commands, one per line. End with CNTL/Z.1、rznn1(config)#no ip domain lookup 取消域名查找转换2、rznn1(config)#line cons 0 打开cons 0端口3、rznn1(config-line)#password znn 设置密码为znnrznn1(config-line)#login 保存rznn1(config-line)#no exec-t 设置永不超时4、rznn1(config-line)#logg sync 产生日志5、rznn1#show version 显示思科路由系统版本信息Cisco IOS Software, 2800 Software (C2800NM-ADVIPSERVICESK9-M), Version 12.4(15)T1, RELEASE SOFTWARE (fc2)Technical Support: /techsupportCopyright (c) 1986-2007 by Cisco Systems, Inc.Compiled Wed 18-Jul-07 06:21 by pt_rel_team6、rznn1#show cdp neighbors 查看路由器连接的相邻路由器的相关信息Capability Codes: R - Router, T - Trans Bridge, B - Source Route BridgeS - Switch, H - Host, I - IGMP, r - Repeater, P - PhoneDevice ID Local Intrfce Holdtme Capability Platform Port IDrznn2 Fas 0/0 139 R C2800 Fas 0/07、rznn1#copy running-config startup-config 保存刚才指令Destination filename [startup-config]? startup-configBuilding configuration...[OK]8、rznn1#reload 重启路由器Proceed with reload? [confirm]System Bootstrap, Version 12.1(3r)T2, RELEASE SOFTWARE (fc1)Copyright (c) 2000 by cisco Systems, Inc.cisco 2811 (MPC860) processor (revision 0x200) with 60416K/5120K bytes of memorySelf decompressing the image :########################################################################## [OK] Restricted Rights Legendrznn1#show ip interface bInterface IP-Address OK? Method Status Protocol FastEthernet0/0 192.168.11.1 YES manual up up FastEthernet0/1 192.168.1.1 YES manual up upVlan1 unassigned YES manual administratively down down9、rznn1(config-if)#ip add 192.168.3.1 255.255.255.0 重置ip地址rznn1#show ip interface bInterface IP-Address OK? Method Status Protocol FastEthernet0/0 192.168.3.1 YES manual up up FastEthernet0/1 192.168.1.1 YES manual up up Vlan1 unassigned YES manual administratively down down实训四发现协议1、实训目的通过发现协议显示路由器相邻路由的端口信息2、拓扑结构Router0:192.168.11.1Router1:fa0/0 192.168.11.2Fa0/1 192.168.12.1Router2:192.168.12.23、步骤R1路由器Router>enRouter#conf tEnter configuration commands, one per line. End with CNTL/Z.Router(config)#host r1r1(config)#int fa0/0r1(config-if)#ip add 192.168.11.1 255.255.255.0r1(config-if)#no sh%LINK-5-CHANGED: Interface FastEthernet0/0, changed state to upr1(config-if)#r1(config-if)#exitr1(config)#exitr1#%SYS-5-CONFIG_I: Configured from console by consoler1#show ip interface bInterface IP-Address OK? Method Status Protocol FastEthernet0/0 192.168.11.1 YES manual up down FastEthernet0/1 unassigned YES manual administratively down downVlan1 unassigned YES manual administratively down downR2 路由器Router>enRouter#conf tEnter configuration commands, one per line. End with CNTL/Z.Router(config)#host r2r2(config)#int fa0/0r2(config-if)#ip add 192.168.11.2 255.255.255.0r2(config-if)#no sh%LINK-5-CHANGED: Interface FastEthernet0/0, changed state to up%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed state to up r2(config-if)#exitr2(config)#exitr2#%SYS-5-CONFIG_I: Configured from console by consoler2#conf tEnter configuration commands, one per line. End with CNTL/Z.r2(config)#int fa0/0r2(config-if)#int fa0/1r2(config-if)#ip add 192.168.12.1 255.255.255.0r2(config-if)#no sh%LINK-5-CHANGED: Interface FastEthernet0/1, changed state to upr2(config-if)#exitr2(config)#exitr2#%SYS-5-CONFIG_I: Configured from console by consoler2#show ip interface bInterface IP-Address OK? Method Status Protocol FastEthernet0/0 192.168.11.2 YES manual up upFastEthernet0/1 192.168.12.1 YES manual up down Vlan1 unassigned YES manual administratively down downR3路由器Router>enRouter#conf tEnter configuration commands, one per line. End with CNTL/Z.Router(config)#host r3r3(config)#int fa0/0r3(config-if)#ip add 192.168.12.2 255.255.255.0r3(config-if)#no sh%LINK-5-CHANGED: Interface FastEthernet0/0, changed state to up%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed state to up r3(config-if)#exitr3(config)#exitr3#%SYS-5-CONFIG_I: Configured from console by consoler3#show ip interface bInterface IP-Address OK? Method Status Protocol FastEthernet0/0 192.168.12.2 YES manual up up FastEthernet0/1 unassigned YES manual administratively down downVlan1 unassigned YES manual administratively down downR1发现邻居r1#show cdp neighborsCapability Codes: R - Router, T - Trans Bridge, B - Source Route BridgeS - Switch, H - Host, I - IGMP, r - Repeater, P - PhoneDevice ID Local Intrfce Holdtme Capability Platform Port IDr2 Fas 0/0 165 R C2800 Fas 0/0R2发现邻居r2#show cdp neighborsCapability Codes: R - Router, T - Trans Bridge, B - Source Route BridgeS - Switch, H - Host, I - IGMP, r - Repeater, P - PhoneDevice ID Local Intrfce Holdtme Capability Platform Port IDr1 Fas 0/0 176 R C1841 Fas 0/0r3 Fas 0/1 130 R C1841 Fas 0/0R3发现邻居r3#show cdp neighborsCapability Codes: R - Router, T - Trans Bridge, B - Source Route BridgeS - Switch, H - Host, I - IGMP, r - Repeater, P - PhoneDevice ID Local Intrfce Holdtme Capability Platform Port IDr2 Fas 0/0 166 R C2800 Fas 0/14、总结show 命令(1)show ip interface b (显示端口ip信息)(2)show version (显示ios版本信息)(3)show running-config (显示刚才使用的命令配置信息)(4)show cdp neighbors (显示发现邻居直连设备信息)(5)show interface (显示所有端口详细信息)实训五静态路由1、实验目的:将不同网段的网络配通(ip route)Ip route语法:ip route 目标地址子网掩码相邻路由器接口地址Show ip route2、试验拓扑:Router0:192.168.11.1Router1:fa0/0 192.168.11.2Fa0/1 192.168.12.1Router2:192.168.12.23、实验步骤:Router1Router>enRouter#conf tRouter(config)#host r1r1(config)#int fa0/0r1(config-if)#ip add 192.168.11.1 255.255.255.0r1(config-if)#no sh%LINK-5-CHANGED: Interface FastEthernet0/0, changed state to upr1(config-if)#exitr1(config)#exitr1#show ip interface bInterface IP-Address OK? Method Status ProtocolFastEthernet0/0 192.168.11.1 YES manual up downFastEthernet0/1 unassigned YES manual administratively down downVlan1 unassigned YES manual administratively down downr1#%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed state to up r1#ping 192.168.12.1Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 192.168.12.1, timeout is 2 seconds:.....Success rate is 0 percent (0/5)r1#conf tEnter configuration commands, one per line. End with CNTL/Z.r1(config)#ip route 192.168.12.0 255.255.255.0 192.168.11.2r1(config)#exitr1#ping 192.168.12.1Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 192.168.12.1, timeout is 2 seconds:Success rate is 100 percent (5/5), round-trip min/avg/max = 31/31/32 msr1#ping 192.168.12.2Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 192.168.12.2, timeout is 2 seconds:.....Success rate is 0 percent (0/5)r1#ping 192.168.12.2Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 192.168.12.2, timeout is 2 seconds:Success rate is 100 percent (5/5), round-trip min/avg/max = 47/62/78 msr1#show ip routeCodes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGPD - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter areaN1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGPi - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area* - candidate default, U - per-user static route, o - ODRP - periodic downloaded static routeGateway of last resort is not setC 192.168.11.0/24 is directly connected, FastEthernet0/0S 192.168.12.0/24 [1/0] via 192.168.11.2Router3Router>enRouter#conf tEnter configuration commands, one per line. End with CNTL/Z.Router(config)#host r3r3(config)#int fa0/0r3(config-if)#ip add 192.168.12.2 255.255.255.0r3(config-if)#no sh%LINK-5-CHANGED: Interface FastEthernet0/0, changed state to up%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed state to up r3(config-if)#exitr3(config)#exitr3#%SYS-5-CONFIG_I: Configured from console by consoler3#show ip interface bInterface IP-Address OK? Method Status Protocol FastEthernet0/0 192.168.12.2 YES manual up up FastEthernet0/1 unassigned YES manual administratively down downVlan1 unassigned YES manual administratively down downr3#conf tEnter configuration commands, one per line. End with CNTL/Z.r3(config)#ip route 192.168.11.0 255.255.255.0 192.168.12.1r3(config)#exitr3#ping 192.168.11.2Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 192.168.11.2, timeout is 2 seconds:Success rate is 100 percent (5/5), round-trip min/avg/max = 31/31/32 msr3#ping 192.168.11.1Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 192.168.11.1, timeout is 2 seconds:Success rate is 100 percent (5/5), round-trip min/avg/max = 62/62/63 msr3#show ip routeCodes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGPD - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter areaN1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2i - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area* - candidate default, U - per-user static route, o - ODRP - periodic downloaded static routeGateway of last resort is not setS 192.168.11.0/24 [1/0] via 192.168.12.1C 192.168.12.0/24 is directly connected, FastEthernet0/04、默认路由Route 1r1>enr1#conf tEnter configuration commands, one per line. End with CNTL/Z.r1(config)#no ip route 192.168.12.0 255.255.255.0 192.168.11.2%No matching route to deleter1(config)#exitr1#%SYS-5-CONFIG_I: Configured from console by consoler1#show ip routeCodes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGPD - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter areaN1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGPi - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area* - candidate default, U - per-user static route, o - ODRP - periodic downloaded static routeGateway of last resort is not setC 192.168.11.0/24 is directly connected, FastEthernet0/0r1#conf tEnter configuration commands, one per line. End with CNTL/Z.r1(config)#ip route 0.0.0.0 0.0.0.0 192.168.11.2r1(config)#exitr1#%SYS-5-CONFIG_I: Configured from console by consoler1#show ip routeCodes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGPD - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter areaN1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2i - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area* - candidate default, U - per-user static route, o - ODRP - periodic downloaded static routeGateway of last resort is 192.168.11.2 to network 0.0.0.0C 192.168.11.0/24 is directly connected, FastEthernet0/0S* 0.0.0.0/0 [1/0] via 192.168.11.2r1#ping 192.168.12.1Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 192.168.12.1, timeout is 2 seconds:Success rate is 100 percent (5/5), round-trip min/avg/max = 16/28/31 msr1#ping 192.168.12.2Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 192.168.12.2, timeout is 2 seconds: Success rate is 100 percent (5/5), round-trip min/avg/max = 62/62/63 msRoute 3r1>enr1#conf tEnter configuration commands, one per line. End with CNTL/Z.r1(config)#no ip route 192.168.12.0 255.255.255.0 192.168.11.2%No matching route to deleter1(config)#exitr1#%SYS-5-CONFIG_I: Configured from console by consoler1#show ip routeCodes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGPD - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter areaN1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGPi - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area* - candidate default, U - per-user static route, o - ODRP - periodic downloaded static routeGateway of last resort is not setC 192.168.11.0/24 is directly connected, FastEthernet0/0r1#conf tEnter configuration commands, one per line. End with CNTL/Z.r1(config)#ip route 0.0.0.0 0.0.0.0 192.168.11.2r1(config)#exitr1#%SYS-5-CONFIG_I: Configured from console by consoler1#show ip routeCodes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGPD - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter areaN1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGPi - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area* - candidate default, U - per-user static route, o - ODRP - periodic downloaded static routeGateway of last resort is 192.168.11.2 to network 0.0.0.0C 192.168.11.0/24 is directly connected, FastEthernet0/0S* 0.0.0.0/0 [1/0] via 192.168.11.2r3#ping 192.168.11.1Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 192.168.11.1, timeout is 2 seconds: Success rate is 100 percent (5/5), round-trip min/avg/max = 62/62/63 ms实训六动态路由RIP 协议1、实验目的使用配置动态路由启动Rip协议使用到的命令(router rip/network/show ip protocols/show ip route)2、实验拓扑R1 fa0/0 192.168.11.1R2 fa0/0 192.168.11.2fa0/1 192.168.12.1R3 fa0/0 192.168.12.23、实验步骤R1Router>enRouter#conf tEnter configuration commands, one per line. End with CNTL/Z. Router(config)#host r1r1(config)#int fa0/0r1(config-if)#ip add 192.168.11.1 255.255.255.0r1(config-if)#no shr1(config-if)#exitr1(config)#router ripr1(config-router)#network 192.168.11.0r1(config-router)#exitr1(config)#exitr1#%SYS-5-CONFIG_I: Configured from console by consoleR2Router>enRouter#conf tEnter configuration commands, one per line. End with CNTL/Z. Router(config)#host r2r2(config)#int fa0/0r2(config-if)#ip add 192.168.11.2 255.255.255.0r2(config-if)#no shr2(config-if)#exitr2(config)#int fa0/1r2(config-if)#ip add 192.168.12.1 255.255.255.0r2(config-if)#no shr2(config-if)#exitr2(config)#router ripr2(config-router)#network 192.168.11.0r2(config-router)#network 192.168.12.0r2(config-router)#exitr2(config)#exitr2#R3Router>enRouter#conf tEnter configuration commands, one per line. End with CNTL/Z. Router(config)#host r3r3(config)#int fa0/0r3(config-if)#ip add 192.168.12.2 255.255.255.0r3(config-if)#no shr3(config-if)#exitr3(config)#router ripr3(config-router)#network 192.168.12.0r3(config-router)#exitr3(config)#exitr3#%SYS-5-CONFIG_I: Configured from console by console4、实验测试R1r1#show ip protocolsRouting Protocol is "rip"Sending updates every 30 seconds, next due in 10 secondsInvalid after 180 seconds, hold down 180, flushed after 240 Outgoing update filter list for all interfaces is not setIncoming update filter list for all interfaces is not set Redistributing: ripDefault version control: send version 1, receive any version Interface Send Recv Triggered RIP Key-chain FastEthernet0/0 1 2 1Automatic network summarization is in effectMaximum path: 4Routing for Networks:192.168.11.0Passive Interface(s):Routing Information Sources:Gateway Distance Last UpdateDistance: (default is 120)r1#show ip routeCodes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGPD - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter areaN1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGPi - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area* - candidate default, U - per-user static route, o - ODRP - periodic downloaded static routeGateway of last resort is not setC 192.168.11.0/24 is directly connected, FastEthernet0/0R 192.168.12.0/24 [120/1] via 192.168.11.2, 00:00:24, FastEthernet0/0 r1#ping 192.168.12.0Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 192.168.12.0, timeout is 2 seconds: Success rate is 100 percent (5/5), round-trip min/avg/max = 31/31/32 msR2r2#show ip protocolsRouting Protocol is "rip"Sending updates every 30 seconds, next due in 21 secondsInvalid after 180 seconds, hold down 180, flushed after 240Outgoing update filter list for all interfaces is not setIncoming update filter list for all interfaces is not setRedistributing: ripDefault version control: send version 1, receive any versionInterface Send Recv Triggered RIP Key-chain FastEthernet0/0 1 2 1FastEthernet0/1 1 2 1Automatic network summarization is in effectMaximum path: 4Routing for Networks:192.168.11.0192.168.12.0Passive Interface(s):Routing Information Sources:Gateway Distance Last UpdateDistance: (default is 120)r2#show ip routeCodes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGPD - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter areaN1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGPi - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area* - candidate default, U - per-user static route, o - ODRP - periodic downloaded static routeGateway of last resort is not setC 192.168.11.0/24 is directly connected, FastEthernet0/0C 192.168.12.0/24 is directly connected, FastEthernet0/1R3r3#show ip protocolsRouting Protocol is "rip"Sending updates every 30 seconds, next due in 15 secondsInvalid after 180 seconds, hold down 180, flushed after 240Outgoing update filter list for all interfaces is not setIncoming update filter list for all interfaces is not setRedistributing: ripDefault version control: send version 1, receive any versionInterface Send Recv Triggered RIP Key-chain FastEthernet0/0 1 2 1Automatic network summarization is in effectMaximum path: 4Routing for Networks:192.168.12.0Passive Interface(s):Routing Information Sources:Gateway Distance Last UpdateDistance: (default is 120)r3#show ip routeCodes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGPD - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter areaN1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGPi - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area* - candidate default, U - per-user static route, o - ODRP - periodic downloaded static routeGateway of last resort is not setR 192.168.11.0/24 [120/1] via 192.168.12.1, 00:00:04, FastEthernet0/0 C 192.168.12.0/24 is directly connected, FastEthernet0/0r3#ping 192.168.11.0Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 192.168.11.0, timeout is 2 seconds: Success rate is 100 percent (5/5), round-trip min/avg/max = 31/31/32 ms实训七负载平衡试训目的实现负载平衡实训拓扑R1 fa0/0 192.168.11.1R2 eth0/0/0 192.168.11.2Fa0/0 192.168.12.1Fa0/0 192.168.13.1R3 fa0/0 192.168.12.2Fa0/1 192.168.14.1R4 fa0/0 192.168.13.2Fa0/1 192.168.15.1R5 fa0/0 192.168.14.2Fa0/1 192.168.15.2实训步骤(R1 )r1>enR1#conf tR1(config)#ip route 0.0.0.0 0.0.0.0 192.168.11.2R1(config)#exitr1#show ip routeCodes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGPD - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter areaN1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGPi - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area* - candidate default, U - per-user static route, o - ODRP - periodic downloaded static routeGateway of last resort is 192.168.11.2 to network 0.0.0.0C 192.168.11.0/24 is directly connected, FastEthernet0/0S* 0.0.0.0/0 [1/0] via 192.168.11.2(R2)r2>enr2(config)#ip route 0.0.0.0 0.0.0.0 192.168.12.2r2(config)#ip route 0.0.0.0 0.0.0.0 192.168.13.2r2(config)#exitr2#%SYS-5-CONFIG_I: Configured from console by consoles% Ambiguous command: "s"r2#show ip routeCodes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGPD - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter areaN1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGPi - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area* - candidate default, U - per-user static route, o - ODRP - periodic downloaded static routeGateway of last resort is 192.168.12.2 to network 0.0.0.0C 192.168.11.0/24 is directly connected, Ethernet0/0/0C 192.168.12.0/24 is directly connected, FastEthernet0/0C 192.168.13.0/24 is directly connected, FastEthernet0/1S* 0.0.0.0/0 [1/0] via 192.168.12.2[1/0] via 192.168.13.2(R3)r3>enr3#conf tEnter configuration commands, one per line. End with CNTL/Z.r3(config)#ip route 0.0.0.0 0.0.0.0 192.168.12.1r3(config)#exitr3#%SYS-5-CONFIG_I: Configured from console by consoler3#show ip routeCodes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGPD - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter areaN1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGPi - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area* - candidate default, U - per-user static route, o - ODRP - periodic downloaded static routeGateway of last resort is 192.168.12.1 to network 0.0.0.0C 192.168.12.0/24 is directly connected, FastEthernet0/0C 192.168.14.0/24 is directly connected, FastEthernet0/1S* 0.0.0.0/0 [1/0] via 192.168.12.1(R4)r4>enr4#conf tEnter configuration commands, one per line. End with CNTL/Z.r4(config)#ip route 0.0.0.0 0.0.0.0 192.168.13.1r4(config)#exitr4#%SYS-5-CONFIG_I: Configured from console by consoler4#show ip routeCodes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGPD - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter areaN1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGPi - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area* - candidate default, U - per-user static route, o - ODRP - periodic downloaded static routeGateway of last resort is 192.168.13.1 to network 0.0.0.0C 192.168.13.0/24 is directly connected, FastEthernet0/0C 192.168.15.0/24 is directly connected, FastEthernet0/1S* 0.0.0.0/0 [1/0] via 192.168.13.1(R5)r5>enr5#conf tEnter configuration commands, one per line. End with CNTL/Z.r5(config)#ip route 0.0.0.0 0.0.0.0 192.168.14.1r5(config)#ip route 0.0.0.0 0.0.0.0 192.168.15.1r5(config)#exitr5#%SYS-5-CONFIG_I: Configured from console by consoler5#show ip routeCodes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGPD - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter areaN1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGPi - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area* - candidate default, U - per-user static route, o - ODRP - periodic downloaded static routeGateway of last resort is 192.168.14.1 to network 0.0.0.0C 192.168.14.0/24 is directly connected, FastEthernet0/0C 192.168.15.0/24 is directly connected, FastEthernet0/1S* 0.0.0.0/0 [1/0] via 192.168.14.1[1/0] via 192.168.15.1实训测试(R1)r1#ping 192.168.14.1Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 192.168.14.1, timeout is 2 seconds:Success rate is 100 percent (5/5), round-trip min/avg/max = 62/84/94 ms (R5)r5#ping 192.168.11.1Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 192.168.11.1, timeout is 2 seconds: Success rate is 100 percent (5/5), round-trip min/avg/max = 79/91/94 ms实训八DHCP 协议配置实训目的全网配通实训拓扑Fa0/0 192.168.11.1Fa0/1 192.168.12.1实训步骤Router>enRouter#conf tEnter configuration commands, one per line. End with CNTL/Z.Router(config)#host r1r1(config)#int fa0/0r1(config-if)#ip add 192.168.11.1 255.255.255.0r1(config-if)#no shr1(config-if)#exitr1(config)#int fa0/1r1(config-if)#ip add 192.168.12.1 255.255.255.0r1(config-if)#no shr1(config-if)#exitr1(config)#ip dhcp pool znn //配置一个根地址池znnr1(dhcp-config)#network 192.168.11.0 255.255.255.0 //为所有客户机动态分配的地址段r1(dhcp-config)#default-router 192.168.11.1 //为客户机配置默认的网关r1(dhcp-config)#dns-server 192.168.11.1 //为客户机配置DNS服务器r1(dhcp-config)#exitr1(config)#ip dhcp pool znn1r1(dhcp-config)#network 192.168.12.0 255.255.255.0r1(dhcp-config)#default-router 192.168.12.1r1(dhcp-config)#dns-server 192.168.12.1r1(dhcp-config)#exit。

思科4506路由器全网络配置方案

思科4506全网络配置方案1. 网络拓扑2. 配置文档中心机房配置2台Catalyst4506,互为冗余备份,通过一台PIX525防火墙连接互联网。

接入交换机配置Catalyst3750/3560,每台接入交换机配置2条TRUNK端口,分别连接到核心交换机。

整个网络部署9个Vlan,Vlan1为管理vlan,其余8个Vlan为用户Vlan。

每个用户Vlan分配一个C类ip地址段,其中x.x.x.1为网关,x.x.x.1-x.x.x.99保留为手动ip配置,x.x.x.100-x.x.x.254作为dhcp动态分配的Vlan用户使用。

(1)主核心交换机Catalyst4506配置。

SW4500-1#SW4500-1#wr tBuilding configuration...Current configuration : 9687 bytes!version 12.2no service padservice timestamps debug uptimeservice timestamps log uptimeno service password-encryptionservice compress-config!hostname SW4500-1!boot-start-markerboot system flash bootflash:cat4500-ipbase-mz.122-31.SGA6.bin boot-end-marker!enable secret cisco!no aaa new-modelip subnet-zerono ip domain-lookupip host fw 192.168.201.100ip host sw2 192.168.201.3ip dhcp excluded-address 192.168.202.1 192.168.202.99ip dhcp excluded-address 192.168.203.1 192.168.203.99ip dhcp excluded-address 192.168.204.1 192.168.204.99ip dhcp excluded-address 192.168.205.1 192.168.205.99ip dhcp excluded-address 192.168.206.1 192.168.206.99ip dhcp excluded-address 192.168.207.1 192.168.207.99ip dhcp excluded-address 192.168.208.1 192.168.208.99ip dhcp excluded-address 192.168.209.1 192.168.209.99ip dhcp excluded-address 192.168.210.1 192.168.210.99ip dhcp excluded-address 192.168.201.1 192.168.201.20ip dhcp excluded-address 192.168.201.100 192.168.201.126 !ip dhcp pool vlan2network 192.168.202.0 255.255.255.0dns-server 202.99.224.8 202.106.0.20default-router 192.168.202.1lease 0 8!ip dhcp pool vlan3network 192.168.203.0 255.255.255.0dns-server 202.99.224.8 202.106.0.20default-router 192.168.203.1lease 0 8!ip dhcp pool vlan4network 192.168.204.0 255.255.255.0dns-server 202.99.224.8 202.106.0.20default-router 192.168.204.1lease 0 8!ip dhcp pool vlan5network 192.168.205.0 255.255.255.0dns-server 202.99.224.8 202.106.0.20default-router 192.168.205.1lease 0 8!ip dhcp pool vlan6network 192.168.206.0 255.255.255.0dns-server 202.99.224.8 202.106.0.20default-router 192.168.206.1lease 0 8!ip dhcp pool vlan7network 192.168.207.0 255.255.255.0dns-server 202.99.224.8 202.106.0.20default-router 192.168.207.1lease 0 8!ip dhcp pool vlan8network 192.168.208.0 255.255.255.0dns-server 202.99.224.8 202.106.0.20default-router 192.168.208.1lease 0 8!ip dhcp pool vlan9network 192.168.209.0 255.255.255.0dns-server 202.99.224.8 202.106.0.20default-router 192.168.209.1lease 0 8!ip dhcp pool vlan10network 192.168.210.0 255.255.255.0dns-server 202.99.224.8 202.106.0.20default-router 192.168.210.1lease 0 8!ip dhcp pool vlan1network 192.168.201.0 255.255.255.128 dns-server 202.99.224.8 202.106.0.20default-router 192.168.201.1lease 0 8!!!!power redundancy-mode redundantno file verify auto!spanning-tree mode pvstspanning-tree extend system-idspanning-tree vlan 1-10 priority 24576!vlan internal allocation policy ascending!interface GigabitEthernet1/1!interface GigabitEthernet1/2!interface GigabitEthernet2/1description LinkToSW4500-2 switchport trunk encapsulation dot1q switchport mode trunk!interface GigabitEthernet2/2switchport trunk encapsulation dot1q switchport mode trunk!interface GigabitEthernet2/3 switchport mode trunk!interface GigabitEthernet2/4 switchport mode trunk!interface GigabitEthernet2/5 switchport mode trunk!interface GigabitEthernet2/6 switchport mode trunk!interface GigabitEthernet2/7 switchport mode trunk!interface GigabitEthernet2/8 switchport mode trunk!interface GigabitEthernet2/9 switchport mode trunk!interface GigabitEthernet2/10 switchport mode trunk!interface GigabitEthernet2/11 switchport mode trunk!interface GigabitEthernet2/12 switchport mode trunk!interface GigabitEthernet2/13 switchport mode trunk!interface GigabitEthernet2/14 switchport mode trunk!interface GigabitEthernet2/15 switchport mode trunk!interface GigabitEthernet2/16 switchport mode trunk!interface GigabitEthernet2/17 switchport mode trunk!interface GigabitEthernet2/18 switchport mode trunk!interface GigabitEthernet3/1 description LinkToFirewall switchport mode access spanning-tree portfast!interface GigabitEthernet3/2 switchport mode access spanning-tree portfast!interface GigabitEthernet3/3 description Cisco net manager switchport mode access spanning-tree portfast!interface GigabitEthernet3/4 switchport mode access spanning-tree portfast!interface GigabitEthernet3/5 switchport mode access spanning-tree portfast!interface GigabitEthernet3/6 switchport mode access spanning-tree portfast!interface GigabitEthernet3/7 switchport mode access spanning-tree portfast!interface GigabitEthernet3/8 switchport mode access spanning-tree portfast!interface GigabitEthernet3/9 switchport mode access spanning-tree portfastinterface GigabitEthernet3/10 switchport mode access spanning-tree portfast!interface GigabitEthernet3/11 switchport mode access spanning-tree portfast!interface GigabitEthernet3/12 switchport mode access spanning-tree portfast!interface GigabitEthernet3/13 switchport mode access spanning-tree portfast!interface GigabitEthernet3/14 switchport mode access spanning-tree portfast!interface GigabitEthernet3/15 switchport mode access spanning-tree portfast!interface GigabitEthernet3/16 switchport mode access spanning-tree portfast!interface GigabitEthernet3/17 switchport mode access spanning-tree portfast!interface GigabitEthernet3/18 switchport mode access spanning-tree portfast!interface GigabitEthernet3/19 switchport mode access spanning-tree portfast!interface GigabitEthernet3/20 switchport mode access spanning-tree portfastinterface GigabitEthernet3/21 switchport mode access spanning-tree portfast!interface GigabitEthernet3/22 switchport mode access spanning-tree portfast!interface GigabitEthernet3/23 switchport mode access spanning-tree portfast!interface GigabitEthernet3/24 switchport mode access spanning-tree portfast!interface GigabitEthernet3/25 switchport mode access spanning-tree portfast!interface GigabitEthernet3/26 switchport mode access spanning-tree portfast!interface GigabitEthernet3/27 switchport mode access spanning-tree portfast!interface GigabitEthernet3/28 switchport mode access spanning-tree portfast!interface GigabitEthernet3/29 switchport mode access spanning-tree portfast!interface GigabitEthernet3/30 switchport mode access spanning-tree portfast!interface GigabitEthernet3/31 switchport mode access spanning-tree portfastinterface GigabitEthernet3/32 switchport mode accessspanning-tree portfast!interface GigabitEthernet3/33!interface GigabitEthernet3/34!interface GigabitEthernet3/35!interface GigabitEthernet3/36!interface GigabitEthernet3/37!interface GigabitEthernet3/38!interface GigabitEthernet3/39!interface GigabitEthernet3/40!interface GigabitEthernet3/41 switchport trunk encapsulation dot1q switchport mode trunk!interface GigabitEthernet3/42 switchport trunk encapsulation dot1q switchport mode trunk!interface GigabitEthernet3/43 switchport trunk encapsulation dot1q switchport mode trunk!interface GigabitEthernet3/44 switchport trunk encapsulation dot1q switchport mode trunk!interface GigabitEthernet3/45 switchport trunk encapsulation dot1q switchport mode trunk!interface GigabitEthernet3/46 switchport trunk encapsulation dot1q switchport mode trunkinterface GigabitEthernet3/47switchport trunk encapsulation dot1q switchport mode trunk!interface GigabitEthernet3/48switchport trunk encapsulation dot1q switchport mode trunk!interface Vlan1ip address 192.168.201.2 255.255.255.128 standby 1 ip 192.168.201.1standby 1 preempt!interface Vlan2ip address 192.168.202.2 255.255.255.0 standby 1 ip 192.168.202.1standby 1 preempt!interface Vlan3ip address 192.168.203.2 255.255.255.0 standby 1 ip 192.168.203.1standby 1 preempt!interface Vlan4ip address 192.168.204.2 255.255.255.0 standby 1 ip 192.168.204.1standby 1 preempt!interface Vlan5ip address 192.168.205.2 255.255.255.0 standby 1 ip 192.168.205.1standby 1 preempt!interface Vlan6ip address 192.168.206.2 255.255.255.0 standby 1 ip 192.168.206.1standby 1 preempt!interface Vlan7ip address 192.168.207.2 255.255.255.0 standby 1 ip 192.168.207.1standby 1 preempt!interface Vlan8ip address 192.168.208.2 255.255.255.0standby 1 ip 192.168.208.1standby 1 preempt!interface Vlan9ip address 192.168.209.2 255.255.255.0standby 1 ip 192.168.209.1standby 1 preempt!ip route 0.0.0.0 0.0.0.0 192.168.201.100ip http server!!!snmp-server community public-nm ROsnmp-server community private-nm RWsnmp-server chassis-id snmp-server enable traps snmp authentication linkdown linkup coldstart warmstart snmp-server enable traps ttysnmp-server enable traps fru-ctrlsnmp-server enable traps entitysnmp-server enable traps flash insertion removalsnmp-server enable traps cpu thresholdsnmp-server enable traps vtpsnmp-server enable traps vlancreatesnmp-server enable traps vlandeletesnmp-server enable traps envmon fan shutdown supply temperature statussnmp-server enable traps port-securitysnmp-server enable traps rfsnmp-server enable traps config-copysnmp-server enable traps configsnmp-server enable traps hsrpsnmp-server enable traps ipmulticastsnmp-server enable traps mac-notification change move thresholdsnmp-server enable traps pim neighbor-change rp-mapping-change invalid-pim-message snmp-server enable traps bridge newroot topologychangesnmp-server enable traps stpx inconsistency root-inconsistency loop-inconsistency snmp-server enable traps syslogsnmp-server enable traps vlan-membershipsnmp-server host 192.168.201.101 public-nm!control-plane!!line con 0stopbits 1line vty 0 4password ciscologin!endSW4500-1# sh cdp neiCapability Codes: R - Router, T - Trans Bridge, B - Source Route BridgeS - Switch, H - Host, I - IGMP, r - Repeater, P - PhoneDevice ID Local Intrfce Holdtme Capability Platform Port IDSW4500-2 Gig 2/1 136 R S I WS-C4506 Gig 2/1 bangonglou2 Gig 3/48 162 S I WS-C3750G Gig 1/0/23 bangonglou1 Gig 3/47 126 S I WS-C3750G Gig 1/0/23SW4500-1#sw2Trying sw2 (192.168.201.3)... OpenUser Access VerificationPassword:SW4500-2>enPassword:SW4500-2#wr tBuilding configuration...Current configuration : 9011 bytes!version 12.2no service padservice timestamps debug uptimeservice timestamps log uptimeno service password-encryptionservice compress-config!hostname SW4500-2!boot-start-markerboot system flash bootflash:cat4500-ipbase-mz.122-31.SGA6.binboot-end-marker!enable secret 5 $1$qdQu$9POGVGQrtfz7hMOiRKf/k.!no aaa new-modelip subnet-zerono ip domain-lookupip host sw1 192.168.201.2ip dhcp excluded-address 192.168.202.1 192.168.202.99ip dhcp excluded-address 192.168.203.1 192.168.203.99ip dhcp excluded-address 192.168.204.1 192.168.204.99ip dhcp excluded-address 192.168.205.1 192.168.205.99ip dhcp excluded-address 192.168.206.1 192.168.206.99ip dhcp excluded-address 192.168.207.1 192.168.207.99ip dhcp excluded-address 192.168.208.1 192.168.208.99ip dhcp excluded-address 192.168.209.1 192.168.209.99ip dhcp excluded-address 192.168.210.1 192.168.210.99ip dhcp excluded-address 192.168.201.1 192.168.201.20ip dhcp excluded-address 192.168.201.100 192.168.201.126 !ip dhcp pool vlan2network 192.168.202.0 255.255.255.0dns-server 202.99.224.8 202.106.0.20default-router 192.168.202.1lease 0 8!ip dhcp pool vlan3network 192.168.203.0 255.255.255.0dns-server 202.99.224.8 202.106.0.20default-router 192.168.203.1lease 0 8!ip dhcp pool vlan4network 192.168.204.0 255.255.255.0dns-server 202.99.224.8 202.106.0.20default-router 192.168.204.1lease 0 8!ip dhcp pool vlan5network 192.168.205.0 255.255.255.0dns-server 202.99.224.8 202.106.0.20default-router 192.168.205.1lease 0 8!ip dhcp pool vlan6network 192.168.206.0 255.255.255.0dns-server 202.99.224.8 202.106.0.20default-router 192.168.206.1lease 0 8!ip dhcp pool vlan7network 192.168.207.0 255.255.255.0dns-server 202.99.224.8 202.106.0.20default-router 192.168.207.1lease 0 8!ip dhcp pool vlan8network 192.168.208.0 255.255.255.0dns-server 202.99.224.8 202.106.0.20default-router 192.168.208.1lease 0 8!ip dhcp pool vlan9network 192.168.209.0 255.255.255.0dns-server 202.99.224.8 202.106.0.20default-router 192.168.209.1lease 0 8!ip dhcp pool vlan10network 192.168.210.0 255.255.255.0dns-server 202.99.224.8 202.106.0.20default-router 192.168.210.1lease 0 8!ip dhcp pool vlan1network 192.168.201.0 255.255.255.128 dns-server 202.99.224.8 202.106.0.20default-router 192.168.201.1lease 0 8!!!!power redundancy-mode redundantno file verify auto!spanning-tree mode pvstspanning-tree extend system-idspanning-tree vlan 1-10 priority 28672 !vlan internal allocation policy ascending !interface GigabitEthernet1/1!interface GigabitEthernet1/2!interface GigabitEthernet2/1 description LINkToSW4500-1 switchport trunk encapsulation dot1q switchport mode trunk!interface GigabitEthernet2/2!interface GigabitEthernet2/3!interface GigabitEthernet2/4!interface GigabitEthernet2/5!interface GigabitEthernet2/6!interface GigabitEthernet2/7!interface GigabitEthernet2/8!interface GigabitEthernet2/9!interface GigabitEthernet2/10!interface GigabitEthernet2/11!interface GigabitEthernet2/12!interface GigabitEthernet2/13!interface GigabitEthernet2/14!interface GigabitEthernet2/15!interface GigabitEthernet2/16!interface GigabitEthernet2/17interface GigabitEthernet2/18 !interface GigabitEthernet3/1 description LinkToFirewall switchport mode access spanning-tree portfast!interface GigabitEthernet3/2 switchport mode access spanning-tree portfast!interface GigabitEthernet3/3 description Cisco net manager switchport mode access spanning-tree portfast!interface GigabitEthernet3/4 switchport mode access spanning-tree portfast!interface GigabitEthernet3/5 switchport mode access spanning-tree portfast!interface GigabitEthernet3/6 switchport mode access spanning-tree portfast!interface GigabitEthernet3/7 switchport mode access spanning-tree portfast!interface GigabitEthernet3/8 switchport mode access spanning-tree portfast!interface GigabitEthernet3/9 switchport mode access spanning-tree portfast!interface GigabitEthernet3/10 switchport mode access spanning-tree portfastinterface GigabitEthernet3/11 switchport mode access spanning-tree portfast!interface GigabitEthernet3/12 switchport mode access spanning-tree portfast!interface GigabitEthernet3/13 switchport mode access spanning-tree portfast!interface GigabitEthernet3/14 switchport mode access spanning-tree portfast!interface GigabitEthernet3/15 switchport mode access spanning-tree portfast!interface GigabitEthernet3/16 switchport mode access spanning-tree portfast!interface GigabitEthernet3/17 switchport mode access spanning-tree portfast!interface GigabitEthernet3/18 switchport mode access spanning-tree portfast!interface GigabitEthernet3/19 switchport mode access spanning-tree portfast!interface GigabitEthernet3/20 switchport mode access spanning-tree portfast!interface GigabitEthernet3/21 switchport mode access spanning-tree portfastinterface GigabitEthernet3/22 switchport mode access spanning-tree portfast!interface GigabitEthernet3/23 switchport mode access spanning-tree portfast!interface GigabitEthernet3/24 switchport mode access spanning-tree portfast!interface GigabitEthernet3/25 switchport mode access spanning-tree portfast!interface GigabitEthernet3/26 switchport mode access spanning-tree portfast!interface GigabitEthernet3/27 switchport mode access spanning-tree portfast!interface GigabitEthernet3/28 switchport mode access spanning-tree portfast!interface GigabitEthernet3/29 switchport mode access spanning-tree portfast!interface GigabitEthernet3/30 switchport mode access spanning-tree portfast!interface GigabitEthernet3/31 switchport mode access spanning-tree portfast!interface GigabitEthernet3/32 switchport mode access spanning-tree portfastinterface GigabitEthernet3/33!interface GigabitEthernet3/34!interface GigabitEthernet3/35!interface GigabitEthernet3/36!interface GigabitEthernet3/37!interface GigabitEthernet3/38!interface GigabitEthernet3/39!interface GigabitEthernet3/40!interface GigabitEthernet3/41switchport trunk encapsulation dot1q switchport mode trunk!interface GigabitEthernet3/42!interface GigabitEthernet3/43!interface GigabitEthernet3/44!interface GigabitEthernet3/45!interface GigabitEthernet3/46!interface GigabitEthernet3/47!interface GigabitEthernet3/48!interface Vlan1ip address 192.168.201.3 255.255.255.128 standby 1 ip 192.168.201.1standby 1 priority 95standby 1 preempt!interface Vlan2ip address 192.168.202.3 255.255.255.0 standby 1 ip 192.168.202.1standby 1 priority 95standby 1 preempt!interface Vlan3ip address 192.168.203.3 255.255.255.0 standby 1 ip 192.168.203.1standby 1 priority 95standby 1 preempt!interface Vlan4ip address 192.168.204.3 255.255.255.0 standby 1 ip 192.168.204.1standby 1 priority 95standby 1 preempt!interface Vlan5ip address 192.168.205.3 255.255.255.0 standby 1 ip 192.168.205.1standby 1 priority 95standby 1 preempt!interface Vlan6ip address 192.168.206.3 255.255.255.0 standby 1 ip 192.168.206.1standby 1 priority 95standby 1 preempt!interface Vlan7ip address 192.168.207.3 255.255.255.0 standby 1 ip 192.168.207.1standby 1 priority 95standby 1 preempt!interface Vlan8ip address 192.168.208.3 255.255.255.0 standby 1 ip 192.168.208.1standby 1 priority 95standby 1 preempt!interface Vlan9ip address 192.168.209.3 255.255.255.0 standby 1 ip 192.168.209.1standby 1 priority 95standby 1 preempt!ip route 0.0.0.0 0.0.0.0 192.168.201.100ip http server!!!snmp-server community public-nm ROsnmp-server community private-nm RWsnmp-server chassis-id snmp-server enable traps snmp authentication linkdown linkup coldstart warmstart snmp-server enable traps ttysnmp-server enable traps fru-ctrlsnmp-server enable traps entitysnmp-server enable traps flash insertion removalsnmp-server enable traps cpu thresholdsnmp-server enable traps vtpsnmp-server enable traps vlancreatesnmp-server enable traps vlandeletesnmp-server enable traps envmon fan shutdown supply temperature statussnmp-server enable traps port-securitysnmp-server enable traps rfsnmp-server enable traps config-copysnmp-server enable traps configsnmp-server enable traps hsrpsnmp-server enable traps ipmulticastsnmp-server enable traps mac-notification change move thresholdsnmp-server enable traps pim neighbor-change rp-mapping-change invalid-pim-message snmp-server enable traps bridge newroot topologychangesnmp-server enable traps stpx inconsistency root-inconsistency loop-inconsistency snmp-server enable traps syslogsnmp-server enable traps vlan-membershipsnmp-server host 192.168.201.101 public-nm!control-plane!!line con 0stopbits 1line vty 0 4password ciscologin!endSW4500-2# sh cdp neiCapability Codes: R - Router, T - Trans Bridge, B - Source Route BridgeS - Switch, H - Host, I - IGMP, r - Repeater, P - PhoneDevice ID Local Intrfce Holdtme Capability Platform Port IDSW4500-1 Gig 2/1 167 R S I WS-C4506 Gig 2/1 bangonglou2 Gig 3/48 142 S I WS-C3750G Gig 1/0/24 bangonglou1 Gig 3/47 165 S I WS-C3750G Gig 1/0/24 SW4500-2#SW4500-2#SW4500-2#SW4500-2#SW4500-2#exit[Connection to sw2 closed by foreign host]SW4500-1#fwTrying fw (192.168.201.100)... OpenUser Access VerificationPassword:Type help or '?' for a list of available commands.YMMK-FIREWALL> enPassword: *****YMMK-FIREWALL# wr t: Saved:PIX Version 8.0(4)!hostname YMMK-FIREWALLdomain-name enable password ciscopasswd cisconames!interface Ethernet0nameif outsidesecurity-level 0ip address xx.xx.xx.xx 255.255.255.248!interface Ethernet1nameif insidesecurity-level 100ip address 192.168.201.100 255.255.255.128!ftp mode passivedns server-group DefaultDNSdomain-name access-list intoout extended permit icmp any anyaccess-list intoout extended deny tcp any any eq 135access-list intoout extended deny tcp any any eq netbios-ssnaccess-list intoout extended deny tcp any any eq 445access-list intoout extended deny tcp any any eq 1025access-list intoout extended deny tcp any any eq 4444access-list intoout extended deny tcp any any eq 5554access-list intoout extended deny tcp any any eq 9996access-list intoout extended deny tcp any any eq 69access-list intoout extended deny tcp any any eq 1433access-list intoout extended deny tcp any any eq 1434access-list intoout extended permit ip any anypager lines 24mtu inside 1500mtu outside 1500no failovericmp unreachable rate-limit 1 burst-size 1icmp permit any insideicmp permit any outsideasdm image flash:/asdm-613.binno asdm history enablearp timeout 14400global (outside) 1 interfacenat (inside) 1 192.168.0.0 255.255.0.0static (inside,outside) tcp interface 2741 192.168.201.101 1741 dnsaccess-group intoout in interface insideroute outside 0.0.0.0 0.0.0.0 xx.xx.xx.xx 1route inside 192.168.202.0 255.255.255.0 192.168.201.1 1route inside 192.168.203.0 255.255.255.0 192.168.201.1 1route inside 192.168.204.0 255.255.255.0 192.168.201.1 1route inside 192.168.205.0 255.255.255.0 192.168.201.1 1route inside 192.168.206.0 255.255.255.0 192.168.201.1 1route inside 192.168.207.0 255.255.255.0 192.168.201.1 1route inside 192.168.208.0 255.255.255.0 192.168.201.1 1route inside 192.168.209.0 255.255.255.0 192.168.201.1 1route inside 192.168.210.0 255.255.255.0 192.168.201.1 1timeout xlate 3:00:00timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00 timeout sip-provisional-media 0:02:00 uauth 0:05:00 absolutedynamic-access-policy-record DfltAccessPolicyaaa authentication ssh console LOCALsnmp-server host inside 192.168.201.101 community public-nmno snmp-server locationno snmp-server contactsnmp-server community public-nmsnmp-server enable traps snmp authentication linkup linkdown coldstartsnmp-server enable traps syslogcrypto ipsec security-association lifetime seconds 28800crypto ipsec security-association lifetime kilobytes 4608000telnet 0.0.0.0 0.0.0.0 insidetelnet timeout 5ssh 0.0.0.0 0.0.0.0 outsidessh timeout 20console timeout 0threat-detection basic-threatthreat-detection statistics access-listno threat-detection statistics tcp-interceptusername cisco password 3q8ZgbRKJMLMsGri encrypted!class-map inspection_defaultmatch default-inspection-traffic!!policy-map type inspect dns preset_dns_mapparametersmessage-length maximum 512policy-map global_policyclass inspection_defaultinspect dns preset_dns_mapinspect ftpinspect h323 h225inspect h323 rasinspect netbiosinspect rshinspect rtspinspect esmtpinspect sqlnetinspect sunrpcinspect tftpinspect sipinspect xdmcp!service-policy global_policy globalprompt hostname contextCryptochecksum:3cf0203d19fdb4ac1e58ce9fd4c4af44: end[OK]YMMK-FIREWALL# sh routeCodes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGPD - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter areaN1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGPi - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area* - candidate default, U - per-user static route, o - ODRP - periodic downloaded static routeGateway of last resort is 58.18.222.49 to network 0.0.0.0S 192.168.209.0 255.255.255.0 [1/0] via 192.168.201.1, insideS 192.168.208.0 255.255.255.0 [1/0] via 192.168.201.1, insideS 192.168.210.0 255.255.255.0 [1/0] via 192.168.201.1, insideC 192.168.201.0 255.255.255.128 is directly connected, insideC xx.xx.xx.xx 255.255.255.248 is directly connected, outsideS 192.168.202.0 255.255.255.0 [1/0] via 192.168.201.1, insideS 192.168.203.0 255.255.255.0 [1/0] via 192.168.201.1, insideS 192.168.204.0 255.255.255.0 [1/0] via 192.168.201.1, insideS 192.168.205.0 255.255.255.0 [1/0] via 192.168.201.1, insideS 192.168.206.0 255.255.255.0 [1/0] via 192.168.201.1, insideS 192.168.207.0 255.255.255.0 [1/0] via 192.168.201.1, insideS* 0.0.0.0 0.0.0.0 [1/0] via xx.xx.xx.xx, outsideYMMK-FIREWALL# sh xlate172 in use, 389 most usedPAT Global xx.xx.xx.xx(59231) Local 192.168.208.100(15005)PAT Global xx.xx.xx.xx(61203) Local 192.168.202.101(1747)PAT Global xx.xx.xx.xx(6897) Local 192.168.208.104(1491)PAT Global xx.xx.xx.xx(23487) Local 192.168.208.103(2972)PAT Global xx.xx.xx.xx(25050) Local 192.168.208.105(1252)…………YMMK-FIREWALL#$YMMK-FIREWALL# exiLogoff[Connection to fw closed by foreign host] SW4500-1#SW4500-1#SW4500-1#SW4500-1#192.168.201.10Trying 192.168.201.10 ... OpenUser Access VerificationPassword:bangonglou1>enPassword:bangonglou1#wr tBuilding configuration...Current configuration : 3815 bytes!version 12.2no service padservice timestamps debug uptime service timestamps log uptimeno service password-encryption!hostname bangonglou1!enable cisco!no aaa new-modelswitch 1 provision ws-c3750g-24t system mtu routing 1500ip subnet-zero!!!!no file verify autospanning-tree mode pvstspanning-tree extend system-id!vlan internal allocation policy ascending !interface GigabitEthernet1/0/1 switchport access vlan 8spanning-tree portfast!interface GigabitEthernet1/0/2 switchport access vlan 2spanning-tree portfast!interface GigabitEthernet1/0/3 switchport access vlan 2spanning-tree portfast!interface GigabitEthernet1/0/4 switchport access vlan 2spanning-tree portfast!interface GigabitEthernet1/0/5 switchport access vlan 2spanning-tree portfast!interface GigabitEthernet1/0/6 switchport access vlan 2spanning-tree portfast!interface GigabitEthernet1/0/7 switchport access vlan 2spanning-tree portfast!interface GigabitEthernet1/0/8 switchport access vlan 2spanning-tree portfast!interface GigabitEthernet1/0/9 switchport access vlan 2spanning-tree portfast!interface GigabitEthernet1/0/10 switchport access vlan 2spanning-tree portfast。

强化Cisco路由器的安全配置

导作 用。 关 键 词 : 由 器 ; t n t 网络 攻 击 路 I e e; nr

中图分 类号 : P9 .8 1 3 30 1

文献 标识 码 : A

文章 编号 :6 2 7 0 (0 8 0 — 15 0 17 — 8 0 2 0 )6 0 9 — 3

路 由器 是一 种连接 多个 网络 或 网段 的 网络设 备 , 能将不 它 同网络或 网段之 间 的数 据信 息进 行 “ 翻译 ” 以使 它们 能够 相互 。 “ ” 对方 的数据 , 而构 成一个 更大 的 网络 。 目前 大多 数 的 读 懂 从 企事业 单位 和部 门连接Itme ,都是 通过 一 台路 由器 与IP ne t S 连 结实现 。这 台路 由器 就是 沟通外 部It n t 内部 网络 的桥梁 。 ne e和 r

R ue(of -ie#lgnlcl otrcni l ) oi a g n o

R ue(o f ) evc as od ecy t n o trc ni #sriep sw r- n rpi g o 1 . 禁 用 W e 服 务 5 b

口令 帐号 。这就 意味着 , 问权 的获 得需要 用户 名 和 口令 来 实 访

现 。 此 之 外 , 议 为 用 户 名 配 置 一 个 秘 密 口令 , 不 仅 只 有 一 除 建 而 个 常 规 口令 。 它 用 MD  ̄ 密 方 法 来 加 密 口令 , 大 提 高 了 安 全 5I 1 大 性 。举 例 如 下 : R ue (of ) sma ot ert ¥ as od o t cn g #u e mero ce My P sw r r i s

Cso 由器在 缺 省情 况 下 启用 了We 服 务 ( : 有一 部 i 路 c b 注 只 分C so 由器有 We 服务 功能 ) 它是 一个 安全风 险 。 i 路 c b , 如果 你不 打算 使用 它 , 最好 将它 关闭 。设 置如下 :

Cisco(思科)路由器静态路由的配置

Cisco(思科)路由器静态路由的配置实验拓扑实验步骤我们要使得 1.1.1.0/24、2.2.2.0/24、3.3.3.0/24 ⽹络之间能够互相通信。

(1)步骤 1:在各路由器上配置 IP 地址、保证直连链路的连通性R1(config)#int loopback0R1(config-if)#ip address 1.1.1.1 255.255.255.0R1(config)#int s0/0/0R1(config-if)#ip address 192.168.12.1 255.255.255.0R1(config-if)#no shutdownR2(config)#int loopback0R2(config-if)#ip address 2.2.2.2 255.255.255.0R2(config)#int s0/0/0R2(config-if)#clock rate 128000R2(config-if)#ip address 192.168.12.2 255.255.255.0R2(config-if)#no shutdownR2(config)#int s0/0/1R2(config-if)#clock rate 128000R2(config-if)#ip address 192.168.23.2 255.255.255.0R2(config-if)#no shutdownR3(config)#int loopback0R3(config-if)#ip address 3.3.3.3 255.255.255.0R3(config)#int s0/0/1R3(config-if)#ip address 192.168.23.3 255.255.255.0R3(config-if)#no shutdown(2)步骤 2:R1上配置静态路由R1(config)#ip route 2.2.2.0 255.255.255.0 s0/0/0//下⼀跳为接⼝形式,s0/0/0 是点对点的链路,注意应该是 R1 上的s0/0/0 接⼝R1(config)#ip route 3.3.3.0 255.255.255.0 192.168.12.2//下⼀跳为IP 地址形式,192.168.12.2 是R2 上的IP 地址(3)步骤 3:R2上配置静态路由R2(config)#ip route 1.1.1.0 255.255.255.0 s0/0/0R2(config)#ip route 3.3.3.0 255.255.255.0 s0/0/1(4)步骤 4:R3上配置静态路由R3(config)#ip route 1.1.1.0 255.255.255.0 s0/0/1R3(config)#ip route 2.2.2.0 255.255.255.0 s0/0/1实验调试(1)在 R1、R2、R3 上查看路由表R1#show ip routeCodes: C - connected, S - static, R - RIP, M - mobile, B - BGPD - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter areaN1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2E1 - OSPF external type 1, E2 - OSPF external type 2 i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2 ia - IS-IS inter area, * - candidate default, U - per-user static routeo - ODR, P - periodic downloaded static routeGateway of last resort is not setC 192.168.12.0/24 is directly connected, Serial0/0/01.0.0.0/24 is subnetted, 1 subnetsC 1.1.1.0 is directly connected, Loopback02.0.0.0/24 is subnetted, 1 subnetsS 2.2.2.0 is directly connected, Serial0/0/03.0.0.0/24 is subnetted, 1 subnetsS 3.3.3.0 [1/0] via 192.168.12.2R2#show ip routeCodes: C - connected, S - static, R - RIP, M - mobile, B - BGPD - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter areaN1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2E1 - OSPF external type 1, E2 - OSPF external type 2i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2ia - IS-IS inter area, * - candidate default, U - per-user static routeo - ODR, P - periodic downloaded static routeGateway of last resort is not setC 192.168.12.0/24 is directly connected, Serial0/0/01.0.0.0/24 is subnetted, 1 subnetsS 1.1.1.0 is directly connected, Serial0/0/02.0.0.0/24 is subnetted, 1 subnetsC 2.2.2.0 is directly connected, Loopback03.0.0.0/24 is subnetted, 1 subnetsS 3.3.3.0 is directly connected, Serial0/0/1C 192.168.23.0/24 is directly connected, Serial0/0/1R3#show ip routeCodes: C - connected, S - static, R - RIP, M - mobile, B - BGPD - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter areaN1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2E1 - OSPF external type 1, E2 - OSPF external type 2i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2ia - IS-IS inter area, * - candidate default, U - per-user static routeo - ODR, P - periodic downloaded static routeGateway of last resort is not set1.0.0.0/24 is subnetted, 1 subnetsS 1.1.1.0 is directly connected, Serial0/0/12.0.0.0/24 is subnetted, 1 subnetsS 2.2.2.0 is directly connected, Serial0/0/13.0.0.0/24 is subnetted, 1 subnets C 3.3.3.0 is directly connected, Loopback0C 192.168.23.0/24 is directly connected, Serial0/0/1(2)从各路由器的环回⼝ ping 其他路由器的环回⼝:R1#ping//不带任何参数的 ping命令,允许我们输⼊更多的参数Protocol [ip]:Target IP address: 2.2.2.2 //⽬标IP地址Repeat count [5]: //发送的ping 次数Datagram size [100]: //ping包的⼤⼩Timeout in seconds [2]: //超时时间Extended commands [n]: y //是否进⼀步扩展命令Source address or interface: 1.1.1.1 //源IP地址Type of service [0]:Set DF bit in IP header? [no]:Validate reply data? [no]:Data pattern [0xABCD]:Loose, Strict, Record, Timestamp, Verbose[none]:Sweep range of sizes [n]:Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 2.2.2.2, timeout is 2 seconds:Packet sent with a source address of 1.1.1.1Success rate is 100 percent (5/5), round-trip min/avg/max = 12/14/16 ms//以上说明从 R1 的 loopback0 可以ping 通R2 上的 loopback0。

Cisco路由器VPN配置

Cisco路由器VPN配置Cisco路由器VPN配置本文档提供了基于Cisco路由器的VPN(虚拟私有网络)配置指南,帮助您在网络中建立安全的连接。

以下是VPN配置的详细步骤和说明。

1:确保路由器和网络连接在开始配置VPN之前,请确保您的Cisco路由器已正确连接到网络,并且具备正常的互联网连接。

确保您具备管理员权限以及登录您的路由器的凭据。

2:配置VPN基础设置2.1 登录路由器管理界面使用SSH、Telnet或Web界面登录您的Cisco路由器。

输入正确的IP地址和认证凭据。

2.2 进入全局配置模式在路由器命令行界面(CLI)中,输入以下命令进入全局配置模式:```enableconfigure terminal```2.3 启用IPSec VPN功能输入以下命令启用IPSec VPN功能并设置预共享密钥:```crypto isakmp enablecrypto isakmp key <pre-shared-key> address <remote-peer-address>```注意: `<pre-shared-key>` 是您与远程对等方共享的密钥,`<remote-peer-address>` 是远程对等方的IP地址。

3:配置VPN隧道参数3.1 配置加密协议输入以下命令配置VPN隧道的加密协议:```crypto ipsec transform-set <transform-set-name><encryption-algorithm> <encryption-key-size> <hashing-algorithm> <dh-group>```注意: `<transform-set-name>` 是您为加密协议设置的唯一名称,`<encryption-algorithm>` 是加密算法(例如DES、3DES、AES),`<encryption-key-size>` 是加密密钥的大小(例如128位、256位),`<hashing-algorithm>` 是散列算法(例如SHA1、SHA256),`<dh-group>` 是Diffie-Hellman群组(例如Group 2、Group 5)。

图解思科路由器配置教程

图解思科路由器配置教程图解思科路由器配置教程第一章:介绍思科路由器1.1 路由器的概念和作用1.2 思科路由器的特点和优势1.3 路由器的基本组成部分第二章:思科路由器的硬件配置2.1 路由器的接口类型和数量2.2 路由器的功能模块2.3 路由器的内存和存储器配置2.4 路由器的电源和供电方式第三章:思科路由器的软件配置3.1 路由器的操作系统和版本3.2 路由器的启动过程和配置文件3.3 路由器的基本配置命令3.4 路由器的网络接口配置3.5 路由器的路由协议配置3.6 路由器的安全配置第四章:思科路由器的网络连接与管理4.1 路由器与局域网的连接配置4.2 路由器与广域网的连接配置4.3 路由器的远程管理与监控第五章:思科路由器的网络故障排除5.1 路由器故障的诊断与定位5.2 路由器故障的常见解决方法5.3 路由器故障排除的工具和命令第六章:思科路由器的高级配置与扩展6.1 路由器的高级功能配置6.2 路由器的扩展模块和接口配置6.3 路由器的QoS配置6.4 路由器的安全配置与防火墙第七章:附件本文档涉及附件:- 示例配置文件(示例路由器配置文件的详细说明)第八章:法律名词及注释本文所涉及的法律名词及注释:- 路由器:一种用于将数据包从一个网络传输到另一个网络的设备。

- 思科路由器:思科公司(Cisco)生产的路由器产品。

- 接口:路由器上的物理或逻辑端口,用于与其他设备进行通信。

- 配置文件:路由器上保存的配置信息,包括路由协议、接口配置等。

- 路由协议:路由器用来学习和选择最佳路径的协议,如静态路由、RIP、OSPF等。

- QoS:Quality of Service(服务质量),用于优化网络流量和提供更好的用户体验。

- 防火墙:用于保护网络安全的设备或软件,可以控制网络流量和过滤恶意数据。

Cisco路由器的调试和配置

Cisco路由器的调试和配置Cisco路由器是一种非常常用和重要的网络设备,用于实现网络的连接、安全性和数据传输。

路由器的调试和配置是保证网络正常运行和安全性的重要环节。

本文将介绍Cisco路由器的调试和配置的基本知识和步骤。

一、Cisco路由器的调试1. 确定问题:在进行路由器调试之前,首先要确定问题所在。

可以通过网络的错误报告、用户的反馈以及某些网络测试工具等来分析问题,并在调试过程中持续监测和排查。

2. 登录路由器:通过终端或远程连接方式登录到路由器的命令行界面。

输入正确的用户名和密码,并进入特权模式。

3. 开启调试模式:输入命令“debug”来开启调试模式。

可以使用“debug all”命令来开启所有的调试功能,也可以使用具体的调试功能命令来针对性地进行调试。

4. 监测和分析:在调试模式下,可以通过显示和分析路由器的调试输出信息来排查问题。

可以使用命令“show”来查看和比较不同的网络状态和配置信息。

5. 停止调试:当问题排查完毕后,应使用“undebug all”命令来关闭所有的调试功能,以避免对路由器的正常工作造成影响。

二、Cisco路由器的配置1. 登录路由器:同样,通过终端或远程连接方式登录到路由器的命令行界面。

输入正确的用户名和密码,并进入特权模式。

2. 进入全局配置模式:在命令行界面中输入“configure terminal”命令,进入全局配置模式。

在全局配置模式下,可以对路由器的各项配置进行修改和优化。

3. 配置主机名:通过命令“hostname”来配置路由器的主机名。

主机名应具有辨识度,并符合命名规范。

4. 配置接口:使用命令“interface”来配置路由器的各个接口。

通过这些接口,路由器可以与其他网络设备进行通信。

可以设置接口的IP地址、子网掩码、MTU(最大传输单元)等。

5. 配置路由协议:使用命令“router”来配置路由器的路由协议。

不同的路由协议有不同的特点和适用范围,可以根据实际需求来选择并配置适当的路由协议。

Cisco路由器静态路由和默认路由的配置

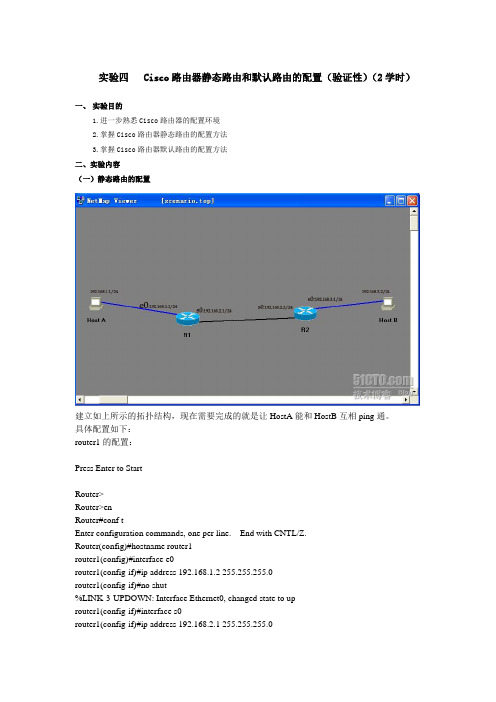

实验四 Cisco路由器静态路由和默认路由的配置(验证性)(2学时)一、实验目的1.进一步熟悉Cisco路由器的配置环境2.掌握Cisco路由器静态路由的配置方法3.掌握Cisco路由器默认路由的配置方法二、实验内容(一)静态路由的配置建立如上所示的拓扑结构,现在需要完成的就是让HostA能和HostB互相ping通。

具体配置如下:router1的配置:Press Enter to StartRouter>Router>enRouter#conf tEnter configuration commands, one per line. End with CNTL/Z.Router(config)#hostname router1router1(config)#interface e0router1(config-if)#ip address 192.168.1.2 255.255.255.0router1(config-if)#no shut%LINK-3-UPDOWN: Interface Ethernet0, changed state to uprouter1(config-if)#interface s0router1(config-if)#ip address 192.168.2.1 255.255.255.0router1(config-if)#clock rate 6400 //clock rate是dce设备给dte设备提供时钟频率的,需要在dce里面设置,而另外的一个路由器里面则不用设置router1(config-if)#no shut%LINK-3-UPDOWN: Interface Serial0, changed state to uprouter1(config-if)#end%LINK-3-UPDOWN: Interface Serial0, changed state to down%LINEPROTO-5-UPDOWN: Line protocol on Interface Serial0, changed state to downrouter1#config tEnter configuration commands, one per line. End with CNTL/Z.router1(config)#ip route 192.168.3.0 255.255.255.0 192.168.2.1 //设定静态路由router1(config)#ip route 192.168.2.0 255.255.255.0 192.168.2.1router1(config)#endrouter1#copy running startupDestination filename [startup-config]?Building configuration...[OK]%LINK-3-UPDOWN: Interface Serial0, changed state to up%LINEPROTO-5-UPDOWN: Line protocol on Interface Serial0, changed state to uprouter2的配置:Press Enter to StartRouter>enRouter#conf tEnter configuration commands, one per line. End with CNTL/Z.Router(config)#interface e0Router(config-if)#endRouter#config tEnter configuration commands, one per line. End with CNTL/Z.Router(config)#hostname router2router2(config)#interface s0router2(config-if)#ip address 192.168.2.2 255.255.255.0router2(config-if)#no shut%LINK-3-UPDOWN: Interface Serial0, changed state to uprouter2(config-if)#interface s0router2(config-if)#interface e0router2(config-if)#ip address 192.168.3.1 255.255.255.0router2(config-if)#no shut%LINK-3-UPDOWN: Interface Ethernet0, changed state to uprouter2(config-if)#endrouter2#config tEnter configuration commands, one per line. End with CNTL/Z.router2(config)#ip route 192.168.1.0 255.255.255.0 192.168.2.2router2(config)#ip route 192.168.2.0 255.255.255.0 192.168.2.2router2(config)#endrouter2#copy running startupDestination filename [startup-config]?Building configuration...[OK]router2#ping 192.168.1.2Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 192.168.1.2, timeout is 2 seconds:!!!!!Success rate is 100 percent (5/5), round-trip min/avg/max = 1/2/4 msrouter2#ping 192.168.2.1Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 192.168.2.1, timeout is 2 seconds:!!!!!Success rate is 100 percent (5/5), round-trip min/avg/max = 1/2/4 msrouter2#ping 192.168.2.2Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 192.168.2.2, timeout is 2 seconds:!!!!!Success rate is 100 percent (5/5), round-trip min/avg/max = 1/2/4 ms //路由器之间试ping 一下,应该可以ping通,接下来配pcpc1的配置如下:Boson BOSS 5.0Copyright 1998-2003 Boson Software, Inc.Use the command help to get startedPress Enter to beginC:>ipconfig /ip 192.168.1.1 255.255.255.0 //此时尚未指定网关C:>ping 192.168.2.1Pinging 192.168.2.1 with 32 bytes of data:Request timed out.Request timed out.Request timed out.Request timed out.Request timed out.Ping statistics for 192.168.2.1:Packets: Sent = 5, Received = 0, Lost = 5 (100% loss), //未指定网关时不能ping通router1的s0Approximate round trip times in milli-seconds:Minimum = 0ms, Maximum = 0ms, Average = 0msC:>ipconfig /dg 192.168.1.2 //指定网关为与本机直连的router1的e0口C:>ping 192.168.1.2Pinging 192.168.1.2 with 32 bytes of data:Reply from 192.168.1.2: bytes=32 time=60ms TTL=241Reply from 192.168.1.2: bytes=32 time=60ms TTL=241Reply from 192.168.1.2: bytes=32 time=60ms TTL=241Reply from 192.168.1.2: bytes=32 time=60ms TTL=241Reply from 192.168.1.2: bytes=32 time=60ms TTL=241Ping statistics for 192.168.1.2: Packets: Sent = 5, Received = 5, Lost = 0 (0% loss), Approximate round trip times in milli-seconds:Minimum = 50ms, Maximum = 60ms, Average = 55msC:>ping 192.168.2.1Pinging 192.168.2.1 with 32 bytes of data:Reply from 192.168.2.1: bytes=32 time=60ms TTL=241Reply from 192.168.2.1: bytes=32 time=60ms TTL=241Reply from 192.168.2.1: bytes=32 time=60ms TTL=241Reply from 192.168.2.1: bytes=32 time=60ms TTL=241Reply from 192.168.2.1: bytes=32 time=60ms TTL=241Ping statistics for 192.168.2.1: Packets: Sent = 5, Received = 5, Lost = 0 (0% loss), //指定网关后可以ping通s0口了Approximate round trip times in milli-seconds:Minimum = 50ms, Maximum = 60ms, Average = 55msC:>ping 192.168.2.2Pinging 192.168.2.2 with 32 bytes of data:Reply from 192.168.2.2: bytes=32 time=60ms TTL=241Reply from 192.168.2.2: bytes=32 time=60ms TTL=241Reply from 192.168.2.2: bytes=32 time=60ms TTL=241Reply from 192.168.2.2: bytes=32 time=60ms TTL=241Reply from 192.168.2.2: bytes=32 time=60ms TTL=241Ping statistics for 192.168.2.2: Packets: Sent = 5, Received = 5, Lost = 0 (0% loss), Approximate round trip times in milli-seconds:Minimum = 50ms, Maximum = 60ms, Average = 55msC:>ping 192.168.3.1Pinging 192.168.3.1 with 32 bytes of data:Reply from 192.168.3.1: bytes=32 time=60ms TTL=241Reply from 192.168.3.1: bytes=32 time=60ms TTL=241Reply from 192.168.3.1: bytes=32 time=60ms TTL=241Reply from 192.168.3.1: bytes=32 time=60ms TTL=241Reply from 192.168.3.1: bytes=32 time=60ms TTL=241Ping statistics for 192.168.3.1: Packets: Sent = 5, Received = 5, Lost = 0 (0% loss), Approximate round trip times in milli-seconds:Minimum = 50ms, Maximum = 60ms, Average = 55ms//可以ping通任意一台设备的IP地址,实验成功C:>pc2 的配置如下:Boson BOSS 5.0Copyright 1998-2003 Boson Software, Inc.Use the command help to get startedPress Enter to beginC:>C:>ipconfig /ip 192.168.3.1 255.255.255.0C:>ipconfig /dg 192.168.3.1 //把IP和网关设好C:>ping 192.168.1.1Pinging 192.168.1.1 with 32 bytes of data:Reply from 192.168.1.1: bytes=32 time=60ms TTL=241Reply from 192.168.1.1: bytes=32 time=60ms TTL=241Reply from 192.168.1.1: bytes=32 time=60ms TTL=241Reply from 192.168.1.1: bytes=32 time=60ms TTL=241Reply from 192.168.1.1: bytes=32 time=60ms TTL=241Ping statistics for 192.168.1.1: Packets: Sent = 5, Received = 5, Lost = 0 (0% loss), Approximate round trip times in milli-seconds:Minimum = 50ms, Maximum = 60ms, Average = 55msC:>ping 192.168.1.2Pinging 192.168.1.2 with 32 bytes of data:Reply from 192.168.1.2: bytes=32 time=60ms TTL=241Reply from 192.168.1.2: bytes=32 time=60ms TTL=241Reply from 192.168.1.2: bytes=32 time=60ms TTL=241Reply from 192.168.1.2: bytes=32 time=60ms TTL=241Reply from 192.168.1.2: bytes=32 time=60ms TTL=241Ping statistics for 192.168.1.2: Packets: Sent = 5, Received = 5, Lost = 0 (0% loss), Approximate round trip times in milli-seconds:Minimum = 50ms, Maximum = 60ms, Average = 55msC:>ping 192.168.2.1Pinging 192.168.2.1 with 32 bytes of data:Reply from 192.168.2.1: bytes=32 time=60ms TTL=241Reply from 192.168.2.1: bytes=32 time=60ms TTL=241Reply from 192.168.2.1: bytes=32 time=60ms TTL=241Reply from 192.168.2.1: bytes=32 time=60ms TTL=241Reply from 192.168.2.1: bytes=32 time=60ms TTL=241Ping statistics for 192.168.2.1: Packets: Sent = 5, Received = 5, Lost = 0 (0% loss), Approximate round trip times in milli-seconds:Minimum = 50ms, Maximum = 60ms, Average = 55msC:>ping 192.168.2.2Pinging 192.168.2.2 with 32 bytes of data:Reply from 192.168.2.2: bytes=32 time=60ms TTL=241Reply from 192.168.2.2: bytes=32 time=60ms TTL=241Reply from 192.168.2.2: bytes=32 time=60ms TTL=241Reply from 192.168.2.2: bytes=32 time=60ms TTL=241Reply from 192.168.2.2: bytes=32 time=60ms TTL=241Ping statistics for 192.168.2.2: Packets: Sent = 5, Received = 5, Lost = 0 (0% loss), Approximate round trip times in milli-seconds:Minimum = 50ms, Maximum = 60ms, Average = 55msC:>ping 192.168.3.1Pinging 192.168.3.1 with 32 bytes of data:Reply from 192.168.3.1: bytes=32 time=60ms TTL=241Reply from 192.168.3.1: bytes=32 time=60ms TTL=241Reply from 192.168.3.1: bytes=32 time=60ms TTL=241Reply from 192.168.3.1: bytes=32 time=60ms TTL=241Reply from 192.168.3.1: bytes=32 time=60ms TTL=241Ping statistics for 192.168.3.1: Packets: Sent = 5, Received = 5, Lost = 0 (0% loss), Approximate round trip times in milli-seconds:Minimum = 50ms, Maximum = 60ms, Average = 55ms //可以ping通任意一台设备的IP地址,实验成功(二)默认路由的配置建立如上所示的拓扑结构。

Cisco路由器与防火墙配置大全

Cisco 2811 路由器配置大全命令状态1. router>路由器处于用户命令状态,这时用户可以看路由器的连接状态,访问其它网络和主机,但不能看到和更改路由器的设置内容。

2. router#在router>提示符下键入enable,路由器进入特权命令状态router#,这时不但可以执行所有的用户命令,还可以看到和更改路由器的设置内容。

3. router(config)#在router#提示符下键入configure terminal,出现提示符router(config)#,此时路由器处于全局设置状态,这时可以设置路由器的全局参数。

4. router(config-if)#; router(config-line)#; router(config-router)#;…路由器处于局部设置状态,这时可以设置路由器某个局部的参数。

5. >路由器处于RXBOOT状态,在开机后60秒内按ctrl-break可进入此状态,这时路由器不能完成正常的功能,只能进行软件升级和手工引导。

6. 设置对话状态这是一台新路由器开机时自动进入的状态,在特权命令状态使用SETUP命令也可进入此状态,这时可通过对话方式对路由器进行设置。

三、设置对话过程1. 显示提示信息2. 全局参数的设置3. 接口参数的设置4. 显示结果利用设置对话过程可以避免手工输入命令的烦琐,但它还不能完全代替手工设置,一些特殊的设置还必须通过手工输入的方式完成。

进入设置对话过程后,路由器首先会显示一些提示信息:--- System Configuration Dialog ---At any point you may enter a question mark '?' for help.Use ctrl-c to abort configuration dialog at any prompt.Default settings are in square brackets '[]'.这是告诉你在设置对话过程中的任何地方都可以键入“?”得到系统的帮助,按ctrl-c可以退出设置过程,缺省设置将显示在‘[]’中。

Cisco路由器静态路由与默认路由的配置方法

Cisco路由器静态路由与默认路由的配置方法路由器具有判断网络地址和选择IP路径的功能,它能在多网络互联环境中,建立灵活的连接,可用完全不同的数据分组和介质访问方法连接各种子网,静态路由是指由网络管理员手工配置的路由信息,默认路由是一种特殊的静态路由,本文下面就带来了使用Cisco模拟器进行静态路由和默认路由的配置的教程,希望对大家有所帮助1网络拓扑图Cisco路由器静态路由与默认路由的配置2实验环境1)路由器R1的f0/0端口上接交换机S1,S1接主机PC1、PC2。

2)路由器R3的f0/0端口上接主机PC3.3)路由器R4的f0/0端口上接主机PC4各设备的IP地址等参数如下所示:1、PC1IP地址等参数如下所示3、PC2IP地址等参数如下所示4、PC3IP地址等参数如下所示5、PC4IP地址等参数如下所示6、路由器R1配置7、路由器R2配置:8、路由器R3配置:9、路由器R4配置:10、测试并验证网络PC1 ping PC3和PC411、PC3 ping PC1和PC2由于路由器是网络中比拟关键的设备,针对网络存在的各种平安隐患,路由器必须具有如下的平安特性:(1)可靠性与线路平安可靠性要求是针对故障恢复和负载能力而提出来的。

对于路由器来说,可靠性主要表达在接口故障和网络流量增大两种情况下,为此,备份是路由器不可或缺的手段之一。

当主接口出现故障时,备份接口自动投入工作,保证网络的正常运行。

当网络流量增大时,备份接口又可承担负载分担的任务。

(2)身份认证路由器中的身份认证主要包括访问路由器时的身份认证、对端路由器的身份认证和路由信息的身份认证。

(3)访问控制对于路由器的访问控制,需要进行口令的分级保护。

有基于IP地址的访问控制和基于用户的访问控制。

(4)信息隐藏与对端通信时,不一定需要用真实身份进行通信。

通过地址转换,可以做到隐藏网内地址,只以公共地址的方式访问外部网络。

除了由内部网络首先发起的连接,网外用户不能通过地址转换直接访问网内资源。

Cisco CCNA课程 路由器基本配置

Cisco CCNA课程路由器基本配置路由器(Router)是在网络层(OSI模型的第三层)上工作的设备,用于将数据包从一个网络传输到另一个网络。

Cisco CCNA课程是一门培训从业者如何使用Cisco产品和技术的课程,其中涉及到路由器的基本配置。

本文将介绍Cisco CCNA课程中路由器的基本配置,主要内容包括路由器的IP地址配置、静态路由配置、默认路由配置以及基本的安全设置。

一、路由器的IP地址配置配置路由器的IP地址是使用路由器前必须进行的设置。

具体步骤如下:1. 进入路由器的配置模式使用终端或Telnet连接路由器。

在路由器的命令行界面中,输入“enable”命令,进入特权模式。

接着输入“configure terminal”命令,进入配置模式。

2. 配置路由器的主机名输入“hostname”命令,配置路由器的主机名,例如“Router1”。

3. 配置路由器的IP地址输入“interface”命令,指定接口,例如“interface gigabitethernet 0/0”表示GigabitEthernet0/0接口。

接着输入“ip address”命令,指定IP地址和子网掩码,例如“ip address 192.168.1.1 255.255.255.0”。

最后输入“no shutdown”命令,使接口启动。

4. 保存配置输入“exit”命令,退出接口的配置模式。

接着输入“exit”命令,退出路由器的配置模式。

最后输入“write”命令,将配置保存到NVRAM中。

二、静态路由配置静态路由指通过手动配置的路由表项实现一定的路由选择,它的优点是简单易于配置。

具体配置方法如下:1. 进入路由器的配置模式与IP地址配置一样,进入路由器的配置模式。

2. 配置静态路由输入“ip route”命令,指定目的IP地址和下一跳地址,例如“ip route 192.168.2.0 255.255.255.0 192.168.1.2”。

思科路由器设置方法和常见配置命令

思科路由器设置方法和常见配置命令思科路由器设置方法和常见配置命令思科路由器怎么设置,是我们经常遇到的问题,下面店铺准备了关于思科路由器设置方法和常见配置命令,欢迎大家参考学习!一、基本设置方式一般来说,可以用5种方式来设置Cisco思科路由器:1.Console口接终端或运行终端仿真软件的微机;2.AUX口接MODEM,通过电话线与远方的终端或运行终端仿真软件的微机相连;3.通过Ethernet上的TFTP服务器;4.通过Ethernet上的TELNET程序;5.通过Ethernet上的SNMP网管工作站。

但Cisco思科路由器的第一次设置必须通过第一种方式进行,一般用超级终端通过com口进行控制。

此时终端的硬件设置如下: 波特率:9600数据位:8停止位:1奇偶校验: 无二、命令操作Cisco思科路由器所用的操作系统是IOS.共有以下几种状态:1、router>在router>提示符下,Cisco思科路由器处于用户命令状态,这时用户可以看Cisco思科路由器的连接状态,访问其它网络和主机,但不能看到和更改Cisco思科路由器的设置内容。

此时输入?并回车,可以查看到在此状态下可以用的命令。

(IOS允许你在任何时候用这种方式查看在某种状态下可以用的命令)。

在敲入enable并回车后,按照系统提示输入密码,(在新的Cisco思科路由器第一次进行调试的时候不需要输入密码,直接回车即可)进入#提示符,就可以对Cisco思科路由器进行各种操作了。

2、router#Cisco思科路由器进入特权命令状态router#后,不但可以执行所有的用户命令,还可以看到和更改Cisco思科路由器的设置内容。

此时就可以对Cisco思科路由器的名字、密码等进行设置。

3、router(config)#在router#提示符下键入configure terminal,出现提示符router(config)#,此时Cisco思科路由器处于全局设置状态,这时可以设置Cisco思科路由器的全局参数。

图解思科路由器配置教程

cisco路由器配置教程手把手教你配置cisco路由器经过几十年的发展,从最初的只有四个节点的ARPANET发展到现今无处不在的Internet,计算机网络已经深入到了我们生活当中。

随着计算机网络规模的爆炸性增长,作为连接设备的路由器也变得更加重要。

公司在构建网络时,如何对路由器进行合理的配置管理成为网络管理者的重要任务之一。

本专题就为读者从最简单的配置开始为大家介绍如何配置cisco路由器。

很多读者都对路由器的概念非常模糊,其实在很多文献中都提到,路由器就是一种具有多个网络接口的计算机。

这种特殊的计算机内部也有CPU、内存、系统总线、输入输出接口等等和PC相似的硬件,只不过它所提供的功能与普通计算机不同而已。

和普通计算机一样,路由器也需要一个软件操作系统,在cisco 路由器中,这个操作系统叫做互联网络操作系统,这就是我们最常听到的IOS软件了。

下面就请读者跟着我们来一步步的学习最基本的路由器配置方法。

cisco路由器基本配置:√ cisco IOS软件简介:大家其实没必要把路由器想的那么复杂,其实路由器就是一个具有多个端口的计算机,只不过它在网络中起到的作用与一般的PC不同而已。

和普通计算机一样,路由器也需要一个操作系统,cisco把这个操作系统叫作cisco互联网络操作系统,也就是我们知道的IOS,所有cisco路由器的IOS都是一个嵌入式软件体系结构。

cisco IOS软件提供以下网络服务:基本的路由和交换功能。

可靠和安全的访问网络资源。

可扩展的网络结构。

cisco命令行界面(CLI)用一个分等级的结构,这个结构需要在不同的模式下来完成特定的任务。

例如配置一个路由器的接口,用户就必须进入到路由器的接口配置模式下,所有的配置都只会应用到这个接口上。

每一个不同的配置模式都会有特定的命令提示符。

EXEC为IOS软件提供一个命令解释服务,当每一个命令键入后EXEC便会执行该命令。

√第一次配置Cisco路由器:在第一次配置cisco路由器的时候,我们需要从console端口来进行配置。

Cisco路由器配置命令

Cisco路由器配置命令本文档详细介绍了Cisco路由器配置命令的使用方法,包括各个章节的具体细化。

请注意,下文所述的配置命令仅供参考。

具体配置需根据实际需求进行调整。

1.连接路由器- 使用一根RJ45网线将计算机与路由器的控制台端口连接。

- 打开终端仿真软件,如SecureCRT或PuTTY,设置串口连接参数。

2.进入特权模式- 打开终端仿真软件后,通过控制台端口进入路由器。

- 输入enable命令,输入特权级别密码,进入特权模式。

3.为路由器配置IP地质- 进入全局配置模式:configure terminal。

- 输入interface命令进入接口配置模式。

- 输入interface类型和编号命令,例如:interface FastEthernet0/1.- 输入ip address命令为该接口配置IP地质和子网掩码。

- 输入no shutdown命令启用该接口。

4.配置静态路由- 进入全局配置模式:configure terminal。

- 输入ip route命令配置静态路由。

- 输入目标网络地质和下一跳地质。

- 输入exit命令返回上一级。

5.配置动态路由- 进入全局配置模式:configure terminal。

- 输入router命令进入路由器配置模式。

- 输入选择的动态路由协议,如RIP、OSPF等。

- 配置相关的路由参数,如网段、下一跳地质等。

- 输入exit命令返回上一级。

6.配置访问控制列表(ACL)- 进入全局配置模式:configure terminal。

- 输入access-list命令创建访问控制列表。

- 配置允许或拒绝的规则。

- 将ACL应用到特定接口上。

- 输入exit命令返回上一级。

7.配置NAT(网络地质转换)- 进入全局配置模式:configure terminal。

- 输入ip nat inside source命令将内部地质转换为外部地质。

- 配置相关的参数,如访问控制列表、内部接口、外部接口等。

教你如何配置CISCO路由器

教你如何配置CISCO路由器配置CISCO路由器的方法CISCO路由器是一种广泛应用于企业网络和互联网服务供应商的路由器设备。

它的配置涉及到一系列设置和参数,以确保网络连接的可靠性和安全性。

在本文中,我们将探讨如何配置CISCO路由器,以帮助读者更好地理解和应用该设备。

I. 准备工作在开始配置CISCO路由器之前,确保你已经进行了以下准备工作:1. 确认设备和网络拓扑:了解你的网络拓扑和CISCO路由器的部署位置,并确保你了解网络设备之间的连接方式。

2. 获取必要的信息:收集你需要配置的CISCO路由器的相关信息,如IP地址、子网掩码、默认网关和DNS服务器地址等。

3. 连接设备:使用适当的网线将CISCO路由器与计算机或交换机相连,并确保连接正常。

II. 登录CISCO路由器配置CISCO路由器的第一步是登录路由器的操作系统。

以下是登录CISCO路由器的步骤:1. 打开终端软件或命令提示符(CMD)。

2. 输入CISCO路由器的IP地址或主机名,并按下回车键。

3. 输入路由器的用户名和密码,并按下回车键。

4. 如果用户名和密码正确,你将成功登录到CISCO路由器的操作系统。

III. 配置基本设置通过以下步骤来配置CISCO路由器的基本设置:1. 进入特权模式:在终端或命令提示符中,输入"enable"命令,并按下回车键。

2. 进入全局配置模式:输入"configure terminal"命令,并按下回车键。

3. 配置主机名:输入"hostname [主机名]"命令,并按下回车键。

4. 配置域名解析:输入"ip domain-name [域名]"命令,并按下回车键。

5. 生成加密密钥:输入"crypto key generate rsa"命令,并根据提示设置加密密钥的长度。

6. 配置SSH登录:输入"ip ssh version 2"命令启用SSH版本2,并输入"line vty 0 15"命令进入VTY线路模式。

Cisco路由器安全配置基线

Cisco路由器安全配置基线⒈概述本文档旨在提供Cisco路由器安全配置的基线标准,以保护网络的机密性、完整性和可用性。

对于每个配置项,应根据特定环境和安全需求进行定制。

本基线涵盖以下方面:物理安全、设备访问控制、身份验证和授权、安全传输、网络服务安全等。

⒉物理安全⑴硬件保护:在安全区域使用防盗门、钢制机箱等硬件保护措施,防止物理攻击。

⑵设备位置:将路由器放置在无人可及的安全位置,避免未经授权的物理访问。

⑶可视性控制:使用物理隔离或安全封闭设备,限制路由器对外界的可视性。

⒊设备访问控制⑴控制台访问:配置访问密码,并限制只允许特定IP地质通过控制台进行访问。

⑵远程访问:配置SSH或加密的Telnet,并限制只允许特定IP地质通过远程访问进行管理。

⑶ Telnet服务禁用:禁用非加密的Telnet服务,避免明文传输敏感信息。

⑷控制台超时:设置超时时间,自动登出空闲控制台连接。

⒋身份验证和授权⑴强密码策略:要求使用至少8位包含大小写字母、数字和特殊字符的复杂密码。

⑵数字证书:配置数字证书用于身份验证和加密通信。

⑶ AAA认证:配置AAA(身份验证、授权和记账)服务,以集中管理身份验证和授权策略。

⑷账号锁定:限制登录尝试次数,并自动锁定账号以防止暴力。

⒌安全传输⑴强制使用加密协议:禁用不安全的协议,例如明文HTTP,强制使用HTTPS进行安全的Web管理。

⑵ SSL/TLS配置:配置合适的加密算法和密码套件,并定期更新SSL/TLS证书。

⑶ IPsec VPN:配置基于IPsec的VPN以保护远程访问和站点之间的安全通信。

⒍网络服务安全⑴不必要的服务禁用:禁用不必要的网络服务,如Telnet、FTP等,以减少攻击面。

⑵网络时间协议(NTP):配置合法的NTP服务器,并限制只允许特定IP地质进行时间同步。

⑶ SNMP安全:配置SNMPv3,并使用强密码和访问控制列表(ACL)限制对SNMP服务的访问。

附注:附件A:示例配置文件附件B:网络拓扑图法律名词及注释:⒈物理安全:指对设备进行实体层面上的保护,以防止未经授权的物理访问和攻击。

Cisco Packet Tracer路由器配置

Cisco Packet Tracer路由器配置本文档为Cisco Packet Tracer路由器配置的详细指南,以下章节将逐步介绍路由器的设置过程。

1:硬件连接1.1 连接路由器到计算机1.2 连接路由器到互联网2:路由器基本配置2.1 登录路由器控制台2.2 设置路由器名称2.3 配置路由器管理接口2.4 配置路由器远程访问2.5 配置DNS服务器3:网络设置3.1 创建VLAN3.2 配置VLAN接口3.3 配置子接口3.4 配置IP地址3.5 配置默认网关4:静态路由设置4.1 添加静态路由4.2 查看路由表5:动态路由设置5.1 启用动态路由协议5.2 配置动态路由协议参数6: NAT设置6.1 配置NAT池6.2 设置内外网接口6.3 配置端口地址转换7: ACL设置7.1 创建ACL规则7.2 应用ACL规则8: DHCP设置8.1 配置DHCP池8.2 启用DHCP服务器9: VPN设置9.1 配置VPN隧道9.2 配置IPSec参数10:防火墙设置10:1 配置防火墙规则10:2 启用防火墙附件:本文档不涉及附件。

法律名词及注释:1: VLAN(Virtual Local Area Network):虚拟局域网,用于划分物理网络的逻辑部分。

2: IP地址(Internet Protocol Address):用于在网络中唯一标识计算机或网络设备的数字序列。

3: DNS服务器(Domn Name System Server):用于将域名解析成对应的IP地址的服务器。

4:静态路由(Static Routing):手动配置的路由,不通过动态路由协议自动学习和更新。

5:动态路由(Dynamic Routing):通过动态路由协议自动学习和更新的路由。

6: NAT(Network Address Translation):网络地址转换,用于将私有IP地址转换为公共IP地址。

7: ACL(Access Control List):访问控制列表,用于控制网络流量的访问权限。

cisco路由器配置ACL详解

cisco路由器配置ACL详解Cisco 路由器配置 ACL 详解在网络世界中,Cisco 路由器就像是交通警察,而访问控制列表(ACL)则是它手中的规则手册,用于决定哪些流量可以通过,哪些需要被阻止。

理解和正确配置 ACL 对于网络管理员来说至关重要,它不仅可以保障网络的安全,还能优化网络性能。

接下来,让我们深入了解一下 Cisco 路由器配置 ACL 的方方面面。

首先,我们要明白 ACL 到底是什么。

简单来说,ACL 是一系列规则的集合,这些规则基于数据包的源地址、目的地址、源端口、目的端口以及协议类型等信息来决定是否允许数据包通过路由器。

Cisco 路由器支持多种类型的 ACL,常见的有标准 ACL 和扩展ACL。

标准 ACL 基于源 IP 地址进行过滤,它的编号范围是 1 99 和1300 1999。

扩展 ACL 则更加精细,可以基于源地址、目的地址、源端口、目的端口以及协议类型进行过滤,其编号范围是 100 199 和2000 2699。

在配置 ACL 之前,我们需要明确配置的目的。

是要阻止特定网络的访问?还是限制某些端口的使用?或者是只允许特定主机的流量通过?明确了目标,才能制定出有效的规则。

当我们开始配置 ACL 时,第一步是创建 ACL。

以配置标准 ACL 为例,我们可以使用以下命令:```Router(config)accesslist 10 deny 19216810 000255```上述命令中,“accesslist 10”表示创建编号为 10 的 ACL,“deny”表示拒绝,“19216810 000255”是要拒绝的源地址范围,表示 19216810 到1921681255 这个网段的流量。

如果要允许某个网段的流量通过,可以使用“permit”命令,例如:```Router(config)accesslist 10 permit 19216820 000255```创建好 ACL 后,还需要将其应用到接口上才能生效。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Cisco路由器安全配置方案一、路由器网络服务安全配置1 禁止CDP(Cisco Discovery Protocol)。

如:Router(Config)#no cdp run Router(Config-if)# no cdp enable2 禁止其他的TCP、UDP Small服务。

Router(Config)# no service tcp-small-serversRouter(Config)# no service udp-samll-servers3 禁止Finger服务。

Router(Config)# no ip fingerRouter(Config)# no service finger4 建议禁止HTTP服务。

Router(Config)# no ip http server 如果启用了HTTP服务则需要对其进行安全配置:设置用户名和密码;采用访问列表进行控制。

5 禁止BOOTp服务。