Cisco ASA 5505防火墙端口映射问题解决

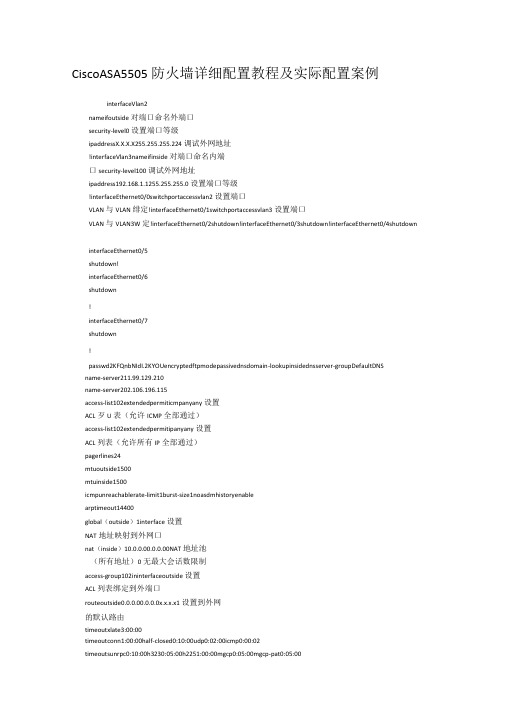

Cisco ASA5505防火墙详细配置教程及实际配置案例

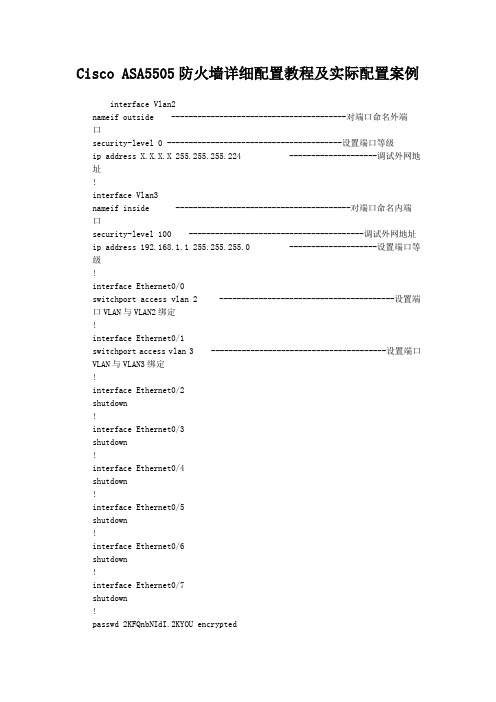

Cisco ASA5505防火墙详细配置教程及实际配置案例interface Vlan2nameif outside ----------------------------------------对端口命名外端口security-level 0 ----------------------------------------设置端口等级ip address X.X.X.X 255.255.255.224 --------------------调试外网地址!interface Vlan3nameif inside ----------------------------------------对端口命名内端口security-level 100 ----------------------------------------调试外网地址ip address 192.168.1.1 255.255.255.0 --------------------设置端口等级!interface Ethernet0/0switchport access vlan 2 ----------------------------------------设置端口VLAN与VLAN2绑定!interface Ethernet0/1switchport access vlan 3 ----------------------------------------设置端口VLAN与VLAN3绑定!interface Ethernet0/2shutdown!interface Ethernet0/3shutdown!interface Ethernet0/4shutdown!interface Ethernet0/5shutdown!interface Ethernet0/6shutdown!interface Ethernet0/7shutdown!passwd 2KFQnbNIdI.2KYOU encryptedftp mode passivedns domain-lookup insidedns server-group DefaultDNSname-server 211.99.129.210name-server 202.106.196.115access-list 102 extended permit icmp any any ------------------设置ACL列表(允许ICMP全部通过)access-list 102 extended permit ip anyany ------------------设置ACL列表(允许所有IP全部通过)pager lines 24mtu outside 1500mtu inside 1500icmp unreachable rate-limit 1 burst-size 1no asdm history enablearp timeout 14400global (outside) 1 interface ----------------------------------------设置NAT地址映射到外网口nat (inside) 1 0.0.0.0 0.0.0.0 0---------------------------------NAT地址池(所有地址)0无最大会话数限制access-group 102 in interface outside ------------------―――设置ACL列表绑定到外端口route outside 0.0.0.0 0.0.0.0 x.x.x.x 1 ------------------设置到外网的默认路由timeout xlate 3:00:00timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00 timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00 timeout uauth 0:05:00 absoluteno snmp-server locationno snmp-server contactsnmp-server enable traps snmp authentication linkup linkdown coldstart telnet 0.0.0.0 0.0.0.0 inside ----------------------------------------设置TELNET所有地址进入telnet timeout 5ssh 0.0.0.0 0.0.0.0 outside ----------------------------------------设置SSH所有地址进入ssh timeout 30ssh version 2console timeout 0!dhcpd address 192.168.1.100-192.168.1.199inside ------------------设置DHCP服务器地址池dhcpd dns 211.99.129.210 202.106.196.115 interfaceinside ------------------设置DNS服务器到内网端口dhcpd enableinside --------------------------------------------------------------设置DHCP应用到内网端口!前几天去客户那调试CISCO-ASA-5505设备,第一次摸,跟PIX一样,呵呵.没有技术含量,都是最基本的.其他业务配置暂时没配,会及时更新的.Cisco ASA5505配置cisco, config, telnet, 防火墙, Cisco1.配置防火墙名ciscoasa> enableciscoasa# configure terminalciscoasa(config)# hostname asa55052.配置telnetasa5505(config)#telnet 192.168.1.0 255.255.255.0 inside ↑//允许内部接口192.168.1.0网段telnet防火墙3.配置密码asa5505(config)# password cisco ------------------远程密码asa5505(config)# enable password cisco ------------------特权模式密码4.配置IPasa5505(config)# interface vlan 2 ------------------进入vlan2asa5505(config-if)# ip address 218.16.37.222 255.255.255.192 ------------------vlan2配置IPasa5505(config)#show ip address vlan2 ------------------验证配置5.端口加入vlanasa5505(config)# interface e0/3 ------------------进入接口e0/3asa5505(config-if)# switchport access vlan 3 ------------------接口e0/3加入vlan3asa5505(config)# interface vlan 3 ------------------进入vlan3asa5505(config-if)# ip address 10.10.10.36 255.255.255.224 ------------------vlan3配置IPasa5505(config-if)# nameif dmz ------------------vlan3名asa5505(config-if)# no shutdown ------------------开启asa5505(config-if)# show switch vlan ------------------验证配置6.最大传输单元MTUasa5505(config)#mtu inside 1500 ------------------inside最大传输单元1500字节asa5505(config)#mtu outside 1500 ------------------outside最大传输单元1500字节asa5505(config)#mtu dmz 1500 ------------------dmz最大传输单元1500字节7.配置arp表的超时时间asa5505(config)#arp timeout 14400 ------------------arp表的超时时间14400秒8.FTP模式asa5505(config)#ftp mode passive ------------------FTP被动模式9.配置域名asa5505(config)#domain-name 10.启动日志asa5505(config)#logging enable ------------------启动日志asa5505(config)#logging asdm informational ------------------启动asdm报告日志asa5505(config)#Show logging ------------------验证配置11.启用http服务asa5505(config)#http server enable ------------------启动HTTP server,便于ASDM连接。

Cisco_ASA5500_firewall_配置技巧及实例

一、思科ASA防火墙精华配置总结思科防火墙PIX ASA 配置总结一(基础):下面是我工作以来的配置总结,有些东西是6.3版本的,但不影响在7.*版本的配置。

一:6个基本命令:nameif、interface、ip address 、nat、global、route。

二:基本配置步骤:step1: 命名接口名字nameif ethernet0 outside security0nameif ethernet1 inside security100nameif ethernet2 dmz security50**7版本的配置是先进入接口再命名。

step2:配置接口速率interface ethernet0 10full autointerface ethernet1 10full autointerface ethernet2 10fullstep3:配置接口地址ip address outside 218.106.185.82ip address inside 192.168.100.1 255.255.255.0ip address dmz 192.168.200.1 255.255.255.0step4:地址转换(必须)* 安全高的区域访问安全低的区域(即内部到外部)需NAT和global;nat(inside) 1 192.168.1.1 255.255.255.0global(outside) 1 222.240.254.193 255.255.255.248***nat (inside) 0 192.168.1.1 255.255.255.255 表示192.168.1.1这个地址不需要转换。

直接转发出去。

* 如果内部有服务器需要映像到公网地址(外网访问内网)则需要static和conduit或者acl.static (inside, outside) 222.240.254.194 192.168.1.240static (inside, outside) 222.240.254.194 192.168.1.240 10000 10后面的10000为限制连接数,10为限制的半开连接数。

将CiscoASA5500作为一种卓越的防火墙解决方案.doc

1.1 XX将Cisco ASA 5500作为一种卓越的防火墙解决方案CiscoASA5500 系列自适应安全设备提供领先的防火墙功能,并能够通过扩展支持其它安全服务。

在所有机构的网络安全基础设施中,防火墙都提供第一道防线。

它采用的具体作法是,将XX制定的用户网络访问权限策略与每次访问操作的连接信息进行比较.如果用户策略与连接信息不匹配,防火墙就不允许建立连接。

如果相互匹配,则防火墙允许流量流经网络。

通过这种方式,防火墙XX了XX机构网络安全基础设施的基本模块。

由于防火墙能够提供卓越的性能,延长关键业务运作的网络正常运行时间,因而物超所值。

但是,随着XX网络上XX、XX和协作流量的快速增长,企业不但要求防火墙引擎以超高速度运行,还要求它支持应用级检查.标准的L2和L3防火墙能够防止对内部和外部网络的非法接入,如果增加了应用级检测,防火墙将能够在L7检测、识别和验证应用类型,有效阻止不需要或误操作的应用流量。

利用这些功能,防火墙不但能执行端点用户XX和认证,还能有效控制多XX应用的使用。

1.1.1 对速度的要求在网络能够不断增强业务生产率、协作和通信的同时,防火墙也得到了同步的.例如,Cisco® ASA 5500 系列自适应安全设备就是专门为数百种应用协议的标准策略实施和应用级防火墙检测而开发的。

XX的第三方测试表明,这种防火墙的性能远远超过了同类产品.另外,在全球市场调查XXGartner于2021年6月进行的防火墙“魔方”调查中,Cisco ASA5500系列自适应安全设备在概念和技术上都名列榜首。

利用Cisco ASA5500系列的高性能应用检测功能,网络对待流量的详细策略依据不但能基于端口、状态和地址信息,还能基于深埋在数据帧头与负载中的应用信息。

通过对这种深度数据包检测信息与XX策略的比较,防火墙能够允许或阻止某些流量通过。

例如,如果XX策略禁止企图通过XX端口进入网络的应用流量通过网络,那么,即使这种流量在用户和连接水平上看似合法流量,也会被自动丢弃。

ASA5505故障的解决方案

ASA5505故障的解决方案故障解决方案:ASA5505是思科公司推出的一款网络防火墙设备,能够提供网络安全防护功能。

然而,在使用ASA5505的过程中,可能会遇到各种故障问题。

本文将详细介绍一些常见的ASA5505故障,并给出相应的解决方案。

1. 无法启动若ASA5505无法启动,首先应检查电源是否正常连接,是否有电流输出。

若电源正常,则需检查设备的固件是否出现问题。

可以尝试重新烧写固件或者恢复出厂设置。

如果问题仍然存在,建议联系思科公司的技术支持人员进行进一步的故障排查。

2. 网络连接问题在使用ASA5505时,有时会遇到网络连接不稳定或无法连接的问题。

这可能是由于网络设置错误、物理连接故障或者配置问题导致。

解决这类问题的方法包括重新配置网络参数、检查物理连接状态、检查防火墙策略是否设置正确等。

3. VPN连接问题ASA5505支持VPN功能,用于建立安全的远程连接。

当VPN连接无法建立或者连接不稳定时,可以检查以下方面:VPN配置是否正确、证书是否有效、网络设备是否支持VPN等。

根据具体情况进行调试和排查,可以解决大部分的VPN连接问题。

4. 防火墙策略配置问题ASA5505的防火墙策略配置对网络安全起到重要作用。

如果配置不正确,可能导致无法访问部分网络资源或者出现网络延迟等问题。

在遇到防火墙策略配置问题时,可以仔细检查配置参数,确保规则设置正确,并根据需要进行优化和调整。

5. 性能瓶颈问题有时候,ASA5505可能会遇到性能瓶颈,导致网络传输速度较慢或者响应迟缓。

这可能是由于流量过大、硬件损坏或者配置不当等原因导致。

解决此类问题可以通过优化配置、增加硬件资源、升级固件等方式来提高性能。

综上所述,ASA5505在使用过程中可能会遇到各种故障问题,但大多数故障都可以通过仔细排查和合理调整来解决。

对于那些无法解决的问题,可以联系思科公司的技术支持人员获得进一步的帮助。

通过合理的故障排除和解决方案的应用,可以确保ASA5505设备的正常运行,提供稳定而安全的网络环境。

配置asa 5505防火墙

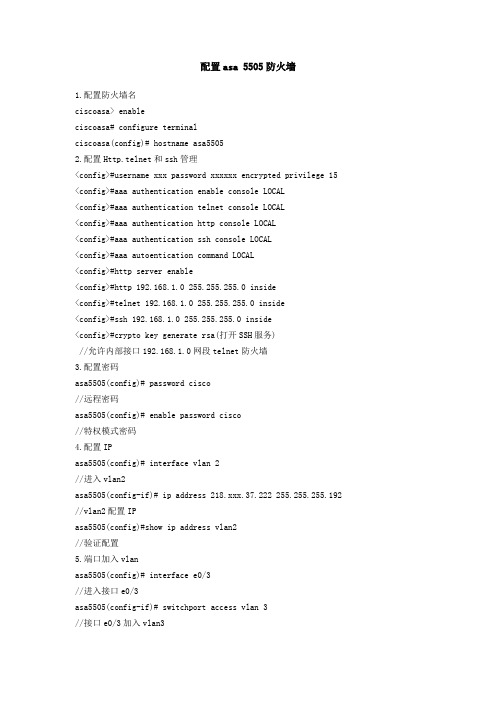

配置asa 5505防火墙1.配置防火墙名ciscoasa> enableciscoasa# configure terminalciscoasa(config)# hostname asa55052.配置Http.telnet和ssh管理<config>#username xxx password xxxxxx encrypted privilege 15 <config>#aaa authentication enable console LOCAL<config>#aaa authentication telnet console LOCAL<config>#aaa authentication http console LOCAL<config>#aaa authentication ssh console LOCAL<config>#aaa autoentication command LOCAL<config>#http server enable<config>#http 192.168.1.0 255.255.255.0 inside<config>#telnet 192.168.1.0 255.255.255.0 inside<config>#ssh 192.168.1.0 255.255.255.0 inside<config>#crypto key generate rsa(打开SSH服务)//允许内部接口192.168.1.0网段telnet防火墙3.配置密码asa5505(config)# password cisco//远程密码asa5505(config)# enable password cisco//特权模式密码4.配置IPasa5505(config)# interface vlan 2//进入vlan2asa5505(config-if)# ip address 218.xxx.37.222 255.255.255.192 //vlan2配置IPasa5505(config)#show ip address vlan2//验证配置5.端口加入vlanasa5505(config)# interface e0/3//进入接口e0/3asa5505(config-if)# switchport access vlan 3//接口e0/3加入vlan3asa5505(config)# interface vlan 3//进入vlan3asa5505(config-if)# ip address 10.10.10.36 255.255.255.224//vlan3配置IPasa5505(config-if)# nameif dmz//vlan3名asa5505(config-if)# no shutdown//开启asa5505(config-if)# show switch vlan//验证配置6.最大传输单元MTUasa5505(config)#mtu inside 1500//inside最大传输单元1500字节asa5505(config)#mtu outside 1500//outside最大传输单元1500字节asa5505(config)#mtu dmz 1500//dmz最大传输单元1500字节7.配置arp表的超时时间asa5505(config)#arp timeout 14400//arp表的超时时间14400秒8.FTP模式asa5505(config)#ftp mode passive//FTP被动模式9.配置域名asa5505(config)#domain-name 10.启动日志asa5505(config)#logging enable//启动日志asa5505(config)#logging asdm informational//启动asdm报告日志asa5505(config)#Show logging//验证配置11.启用http服务asa5505(config)#http server enable ///启动HTTP server,便于ASDM连接。

实验四 cisco思科asa 5505 从内网访问DMZ服务器(真实防火墙)

实验四 ASA 5505 从内网访问DMZ区服务器(真实防火墙)一、实验目标在这个实验中朋友你将要完成下列任务:1.创建vlan2.给vlan命名3.给vlan分配IP4.把接口加入到相应的VLAN,并配置接口的速率、双工(半工)5.配置内部转化地址池(nat)外部转换地址globla6.配置WWW和FTP服务器二、实验拓扑------------------------------------------------------------------------------------------------------------------------三、实验过程1. ASA 5505基本配置:ciscoasa>ciscoasa> enablePassword:ciscoasa#ciscoasa# configure terminalciscoasa(config)# interface vlan44 *建立ID为44的虚拟局域网(vlan)ciscoasa(config-if)# nameif dmz *把vlan44的接口名称配置为dmzciscoasa(config-if)# security-level 50 *配置dmz 安全级别为50ciscoasa(config-if)# ip address 11.0.0.1 255.0.0.0 *给vlan44配置IP地址ciscoasa(config-if)# interface vlan33 *建立ID为33的虚拟局域网(vlan)ciscoasa(config-if)# nameif inside *把vla33的接口名称配置为inside,并指定安全级别,安全级别取值范围为1~100,数字越大安全级别越高。

在默认情况下,inside安全级别为100。

INFO: Security level for "inside" set to 100 by default.ciscoasa(config-if)# ip address 192.168.0.211 255.255.255.0 *给vlan33配置IP地址ciscoasa(config-if)# exitciscoasa(config)# interface ethernet0/2 *进入e0/2接口的配置模式ciscoasa(config-if)# switchport access vlan 44 *把e0/2接口划分到vlan22中ciscoasa(config-if)# speed auto *设置e0/2接口的速率为自动协商ciscoasa(config-if)# duplex auto *设置e0/2接口的工作模式为自动协商ciscoasa(config-if)# no shutdown *打开e0/2接口ciscoasa(config-if)# interface e0/0 *进入e0/1接口的配置模式ciscoasa(config-if)# switchport access vlan 33 *把e0/0接口划分到vlan33中ciscoasa(config-if)# speed auto *设置e0/0接口的速率为自动协商ciscoasa(config-if)# duplex auto *设置e0/0接口的工作模式为自动协商ciscoasa(config-if)# no shutdown *打开e0/0接口ciscoasa(config-if)# exitciscoasa(config)#2. ASA 5505本身接口的连通性测试①测试防火墙本身vlan44接口连通性ciscoasa# ping 11.0.0.1Sending 5, 100-byte ICMP Echos to 11.0.0.1, timeout is 2 seconds:Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/1 ms②测试防火墙本身vlan33接口连通性ciscoasa# ping 192.168.0.211Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 192.168.0.211, timeout is 2 seconds:3. 配置PC:具体网络参数如拓扑图所示。

配置asa 5505防火墙

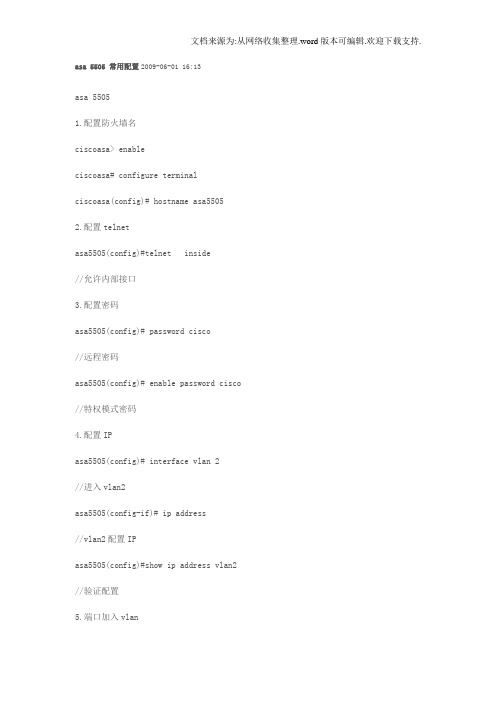

配置asa 5505防火墙1.配置防火墙名ciscoasa> enableciscoasa# configure terminalciscoasa(config)# hostname asa55052.配置telnetasa5505(config)#telnet 192.168.1.0 255.255.255.0 inside//允许内部接口192.168.1.0网段telnet防火墙3.配置密码asa5505(config)# password cisco//远程密码asa5505(config)# enable password cisco//特权模式密码4.配置IPasa5505(config)# interface vlan 2//进入vlan2asa5505(config-if)# ip address 218.xxx.37.222 255.255.255.192 //vlan2配置IPasa5505(config)#show ip address vlan2//验证配置5.端口加入vlanasa5505(config)# interface e0/3//进入接口e0/3asa5505(config-if)# switchport access vlan 3//接口e0/3加入vlan3asa5505(config)# interface vlan 3//进入vlan3asa5505(config-if)# ip address 10.10.10.36 255.255.255.224//vlan3配置IPasa5505(config-if)# nameif dmz//vlan3名asa5505(config-if)# no shutdown//开启asa5505(config-if)# show switch vlan//验证配置6.最大传输单元MTUasa5505(config)#mtu inside 1500//inside最大传输单元1500字节asa5505(config)#mtu outside 1500//outside最大传输单元1500字节asa5505(config)#mtu dmz 1500//dmz最大传输单元1500字节7.配置arp表的超时时间asa5505(config)#arp timeout 14400//arp表的超时时间14400秒8.FTP模式asa5505(config)#ftp mode passive//FTP被动模式9.配置域名asa5505(config)#domain-name 10.启动日志asa5505(config)#logging enable//启动日志asa5505(config)#logging asdm informational//启动asdm报告日志asa5505(config)#Show logging//验证配置11.启用http服务asa5505(config)#http server enable//启动HTTP server,便于ASDM连接。

思科5505火墙配置

asa 5505 常用配置2009-06-01 16:13asa 55051.配置防火墙名ciscoasa> enableciscoasa# configure terminalciscoasa(config)# hostname asa55052.配置telnetasa5505(config)#telnet inside//允许内部接口3.配置密码asa5505(config)# password cisco//远程密码asa5505(config)# enable password cisco //特权模式密码4.配置IPasa5505(config)# interface vlan 2//进入vlan2asa5505(config-if)# ip address//vlan2配置IPasa5505(config)#show ip address vlan2 //验证配置5.端口加入vlan//进入接口e0/3asa5505(config-if)# switchport access vlan 3 //接口e0/3加入vlan3asa5505(config)# interface vlan 3//进入vlan3asa5505(config-if)# ip address//vlan3配置IPasa5505(config-if)# nameif dmz//vlan3名asa5505(config-if)# no shutdown//开启asa5505(config-if)# show switch vlan//验证配置6.最大传输单元MTUasa5505(config)#mtu inside 1500//inside最大传输单元1500字节asa5505(config)#mtu outside 1500//outside最大传输单元1500字节asa5505(config)#mtu dmz 1500//dmz最大传输单元1500字节7.配置arp表的超时时间//arp表的超时时间14400秒8.FTP模式asa5505(config)#ftp mode passive//FTP被动模式9.配置域名asa5505(config)#domain-name 10.启动日志asa5505(config)#logging enable//启动日志asa5505(config)#logging asdm informational //启动asdm报告日志asa5505(config)#Show logging//验证配置11.启用http服务asa5505(config)#http serverenable//启动HTTP server,便于ASDM连接。

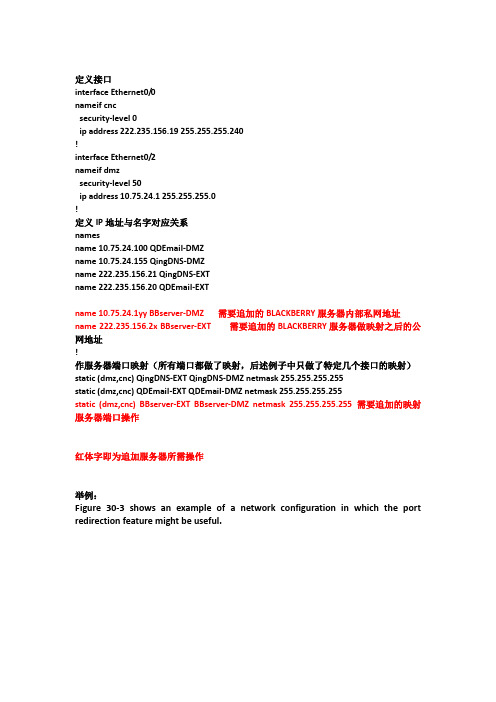

cisco ASA 5500系列产品 做服务器端口映射

定义接口interface Ethernet0/0nameif cncsecurity-level 0ip address 222.235.156.19 255.255.255.240!interface Ethernet0/2nameif dmzsecurity-level 50ip address 10.75.24.1 255.255.255.0!定义IP地址与名字对应关系namesname 10.75.24.100 QDEmail-DMZname 10.75.24.155 QingDNS-DMZname 222.235.156.21 QingDNS-EXTname 222.235.156.20 QDEmail-EXTname 10.75.24.1yy BBserver-DMZ 需要追加的BLACKBERRY服务器内部私网地址name 222.235.156.2x BBserver-EXT 需要追加的BLACKBERRY服务器做映射之后的公网地址!作服务器端口映射(所有端口都做了映射,后述例子中只做了特定几个接口的映射)static (dmz,cnc) QingDNS-EXT QingDNS-DMZ netmask 255.255.255.255static (dmz,cnc) QDEmail-EXT QDEmail-DMZ netmask 255.255.255.255static (dmz,cnc) BBserver-EXT BBserver-DMZ netmask 255.255.255.255 需要追加的映射服务器端口操作红体字即为追加服务器所需操作举例:Figure 30-3 shows an example of a network configuration in which the port redirection feature might be useful.In the configuration described in this section, port redirection occurs for hosts on external networks as follows:• Telnet requests to IP address 209.165.201.5 are redirec ted to 10.1.1.6.• FTP requests to IP address 209.165.201.5 are redirected to 10.1.1.3.• HTTP request to an adaptive security appliance outside IP address 209.165.201.25 are redirected to 10.1.1.5.• HTTP port 8080 requests to PAT address 209.165.201.15 are redirected to 10.1.1.7 port 80. To implement this configuration, perform the following steps:step 1 Configure PAT for the inside network by entering the following commands: hostname(config)# nat (inside) 1 0.0.0.0 0.0.0.0 0 0hostname(config)# global (outside) 1 209.165.201.15Step 2 Redirect Telnet requests for 209.165.201.5 to 10.1.1.6 by entering the following command:hostname(config)# static (inside,outside) tcp 209.165.201.5 telnet 10.1.1.6 telnetnetmask 255.255.255.255Step 3 Redirect FTP requests for IP address 209.165.201.5 to 10.1.1.3 by entering the following command:hostname(config)# static (inside,outside) tcp 209.165.201.5 ftp 10.1.1.3 ftp netmask 255.255.255.255Step 4 Redirect HTTP requests for the adaptive security appliance outside interface address to 10.1.1.5 by entering the following command:hostname(config)# static (inside,outside) tcp interface www 10.1.1.5 wwwnetmask 255.255.255.255Step 5 Redirect HTTP requests on port 8080 for PAT address 209.165.201.15 to 10.1.1.7 port 80 by entering the following command:hostname(config)# static (inside,outside) tcp 209.165.201.15 8080 10.1.1.7 wwwnetmask 255.255.255.255Command:static (real_interface,mapped_interface) {tcp | udp} {mapped_ip | interface} mapped_port real_ip real_port [netmask mask][dns] [norandomseq] [[tcp] tcp_max_conns [emb_limit]] [udp udp_max_conns]Example:hostname(config)# static (inside,outside) tcp 10.1.2.14 telnet 10.1.1.15 telnet netmask 255.255.255.255。

ASA5505基本配置笔记

9. 设置指向内部网和外部网的缺省路由

route inside 0 0 inside_default_router_ip_address

route outside 0 0 outside_default_router_ip_address

10. 配置静态IP地址对映:

static outside ip_address inside ip_address

<cபைடு நூலகம்nfig>#http server enable

<config>#http 192.168.1.0 255.255.255.0 inside

<config>#telnet 192.168.1.0 255.255.255.0 inside

<config>#ssh 192.168.1.0 255.255.255.0 inside

2.把端口指定到相应VLAN中

<config>#int Eth0/0

<config-if>#switchport access vlan 1

<config-if>end

<config>#int Eth0/1

<config-if>switchport access vlan 2

foreign_ip 表示可访问global_ip的外部ip,其中表示所有的ip。

12. 设置telnet选项:

telnet local_ip [netmask]

local_ip 表示被允许通过telnet访问到pix的ip地址(如果不设此项,

PIX的配

置只能由consle方式进行)。

ASA5500配置说明

择1024 bit

2. 保存RSA Keys到flash,

hostname(config)# write mem

3. 指定允许从哪个接口和哪个源地址通过SSH连入到ASA hostname(config)# ssh

source_IP_address mask source_interface

access-group outside_permit in interface outside

//把outside_permit控制列表运用在外部接口的入口方向。

route outside 0.0.0.0 0.0.0.0 202.98.131.126 1 //定义一个默认路由。

timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02

static (dmz,outside) tcp interface 30010 192.168.2.2 30010 netmask 255.255.255.255

static (dmz,outside) tcp interface 3389 192.168.2.2 3389 netmask 255.255.255.255

//端口映射 可以解决内部要公布的服务太多,而申请公网IP少问题。

static (dmz,outside) tcp interface 30001 192.168.2.2 30001 netmask 255.255.255.255

//把dmz区192.168.2.2 30002 映射给外部30002端口上。

//访问控制列表

access-list outside_permit extended permit tcp any interface outside range 30000

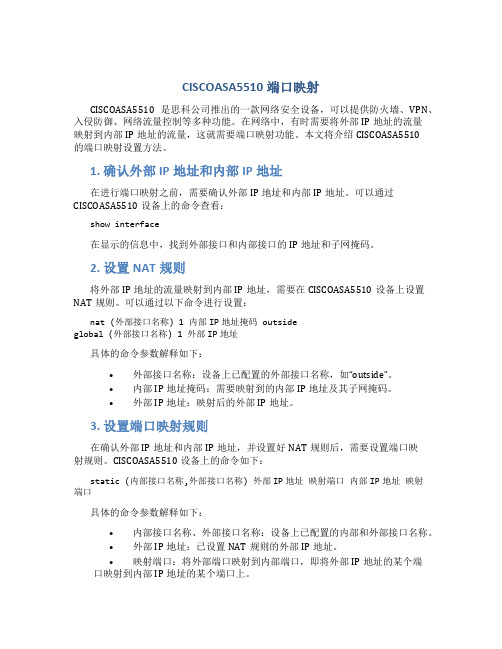

CISCOASA5510端口映射

CISCOASA5510端口映射CISCOASA5510是思科公司推出的一款网络安全设备,可以提供防火墙、VPN、入侵防御、网络流量控制等多种功能。

在网络中,有时需要将外部IP地址的流量映射到内部IP地址的流量,这就需要端口映射功能。

本文将介绍CISCOASA5510的端口映射设置方法。

1. 确认外部IP地址和内部IP地址在进行端口映射之前,需要确认外部IP地址和内部IP地址。

可以通过CISCOASA5510设备上的命令查看:show interface在显示的信息中,找到外部接口和内部接口的IP地址和子网掩码。

2. 设置NAT规则将外部IP地址的流量映射到内部IP地址,需要在CISCOASA5510设备上设置NAT规则。

可以通过以下命令进行设置:nat (外部接口名称) 1 内部IP地址掩码 outsideglobal (外部接口名称) 1 外部IP地址具体的命令参数解释如下:•外部接口名称:设备上已配置的外部接口名称,如“outside”。

•内部IP地址掩码:需要映射到的内部IP地址及其子网掩码。

•外部IP地址:映射后的外部IP地址。

3. 设置端口映射规则在确认外部IP地址和内部IP地址,并设置好NAT规则后,需要设置端口映射规则。

CISCOASA5510设备上的命令如下:static (内部接口名称,外部接口名称) 外部IP地址映射端口内部IP地址映射端口具体的命令参数解释如下:•内部接口名称、外部接口名称:设备上已配置的内部和外部接口名称。

•外部IP地址:已设置NAT规则的外部IP地址。

•映射端口:将外部端口映射到内部端口,即将外部IP地址的某个端口映射到内部IP地址的某个端口上。

在命令中,外部IP地址和内部IP地址可以是单个IP地址,也可以是IP地址段。

4. 测试端口映射进行了以上设置后,需要测试端口映射是否生效。

可以使用telnet或其他类似工具进行测试。

例如,假设已将192.168.1.1的80端口映射到外部IP地址的8080端口上,可以使用以下命令测试:telnet 外部IP地址 8080如果连接成功,说明已经成功进行了端口映射设置。

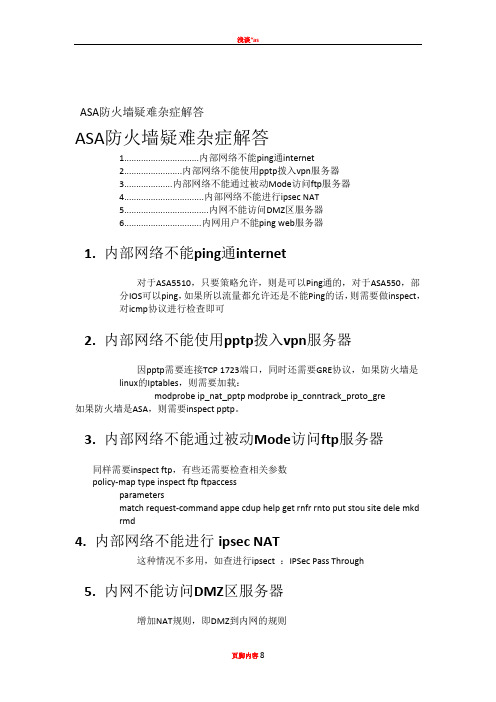

ASA防火墙疑难杂症与Cisco ASA5520防火墙配置

ASA防火墙疑难杂症解答ASA防火墙疑难杂症解答1...............................内部网络不能ping通internet2........................内部网络不能使用pptp拨入vpn服务器3....................内部网络不能通过被动Mode访问ftp服务器4.................................内部网络不能进行ipsec NAT5...................................内网不能访问DMZ区服务器6................................内网用户不能ping web服务器1. 内部网络不能ping通internet对于ASA5510,只要策略允许,则是可以Ping通的,对于ASA550,部分IOS可以ping,如果所以流量都允许还是不能Ping的话,则需要做inspect,对icmp协议进行检查即可2. 内部网络不能使用pptp拨入vpn服务器因pptp需要连接TCP 1723端口,同时还需要GRE协议,如果防火墙是linux的Iptables,则需要加载:modprobe ip_nat_pptp modprobe ip_conntrack_proto_gre如果防火墙是ASA,则需要inspect pptp。

3. 内部网络不能通过被动Mode访问ftp服务器同样需要inspect ftp,有些还需要检查相关参数policy-map type inspect ftp ftpaccessparametersmatch request-command appe cdup help get rnfr rnto put stou site dele mkdrmd4. 内部网络不能进行ipsec NAT这种情况不多用,如查进行ipsect :IPSec Pass Through5. 内网不能访问DMZ区服务器增加NAT规则,即DMZ到内网的规则6. 内网用户不能ping web服务器如果内网中有一台web服务器,且已经配置了NAT,使用internet用户可以通过外部IP访问这台web服务器。

asa.dmz配置重要

access-group outside_access_in in interface out

2、要求是把192.168.1.2映射到10.247.1.123/29这个公网IP地址上,我需要把10.247.1.123/29这个地址配置到防火墙上去吗?还是不用配置带防火墙上直接用static 这个命令直接做映射就可以了呢?

注:我主要是想知道防火墙上现在只是配置了10.247.1.122这个IP其他地址都没有用上,哪现在我需要把 10.247.1.123这个IP地址配置到防火墙上去吗?要是需要配置的话我该怎么去做呢?

问题补充:1、公司申请的公网IP是10.247.1.122--都没有用到,防火墙DMZ的接口ip地址是192.168.1.1/24 我不知道这个10.247.1.123怎么配置到防火墙上去,要怎么才能实现dmz区域的视频会议服务器映射到10.247.1.123/29这个地址上呢?

不需要在外口配置123.的ip,直接用static做映射就可以了,再放行相关的ip就可以。

access-list outside_access_in extended permit ip any host 10.247.1.123 放行

CiscoASA5505防火墙详细配置教程及实际配置案例

CiscoASA5505防火墙详细配置教程及实际配置案例interfaceVlan2nameifoutside对端口命名外端口security-level0设置端口等级ipaddressX.X.X.X255.255.255.224调试外网地址!interfaceVlan3nameifinside对端口命名内端口security-level100调试外网地址ipaddress192.168.1.1255.255.255.0设置端口等级!interfaceEthernet0/0switchportaccessvlan2设置端口VLAN与VLAN绯定!interfaceEthernet0/1switchportaccessvlan3设置端口VLAN与VLAN3W定!interfaceEthernet0/2shutdown!interfaceEthernet0/3shutdown!interfaceEthernet0/4shutdowninterfaceEthernet0/5shutdown!interfaceEthernet0/6shutdown!interfaceEthernet0/7shutdown!passwd2KFQnbNIdI.2KYOUencryptedftpmodepassivednsdomain-lookupinsidednsserver-groupDefaultDNSname-server211.99.129.210name-server202.106.196.115access-list102extendedpermiticmpanyany设置ACL歹U表(允许ICMP全部通过)access-list102extendedpermitipanyany设置ACL列表(允许所有IP全部通过)pagerlines24mtuoutside1500mtuinside1500icmpunreachablerate-limit1burst-size1noasdmhistoryenablearptimeout14400global(outside)1interface设置NAT地址映射到外网口nat(inside)10.0.0.00.0.0.00NAT地址池(所有地址)0无最大会话数限制access-group102ininterfaceoutside设置ACL列表绑定到外端口routeoutside0.0.0.00.0.0.0x.x.x.x1设置到外网的默认路由timeoutxlate3:00:00timeoutconn1:00:00half-closed0:10:00udp0:02:00icmp0:00:02timeoutsunrpc0:10:00h3230:05:00h2251:00:00mgcp0:05:00mgcp-pat0:05:00timeoutsip0:30:00sip_media0:02:00sip-invite0:03:00sip-disconnect0:02:00timeoutuauth0:05:00absolutenosnmp-serverlocationnosnmp-servercontactsnmp-serverenabletrapssnmpauthenticationlinkuplinkdowncoldstarttelnet0.0.0.00.0.0.0inside设置TELNETS有地址进入telnettimeout5ssh0.0.0.00.0.0.0outside设置SSH所有地址进入sshtimeout30sshversion2consoletimeout0dhcpdaddress192.168.1.100-192.168.1.199inside设置DHCP!艮务器地址池dhcpddns211.99.129.210202.106.196.115interfaceinside设置DNS服务器到内网端口dhcpdenableinside设置DHCPZ用到内网端口前几天去客户那调试CISCO-ASA-5505设备,第一次摸,跟PIX一样,呵呵.没有技术含量,都是最基本的.其他业务配置暂时没配,会及时更新的.CiscoASA5505配置cisco,config,telnet,防火墙,Cisco1.配置防火墙名ciscoasa>enableciscoasa#configureterminalciscoasa(config)#hostnameasa55052.配置telnetasa5505(config)#telnet192.168.1.0255.255.255.0insideT〃允许内部接口192.168.1.0网段telnet防火墙3.配置密码asa5505(config)#passwordcisco远程密码asa5505(config)#enablepasswordcisco特权模式密码4.配置IPasa5505(config)#interfacevlan2进入vlan2asa5505(config-if)#ipaddress218.16.37.222255.255.255.192vlan2配置IPasa5505(config)#showipaddressvlan2验证配置5.端口力口入vlanasa5505(config)#interfacee0/3进入接口e0/3asa5505(config-if)#switchportaccessvlan3接口e0/3力口入vlan3asa5505(config)#interfacevlan3进入vlan3asa5505(config-if)#ipaddress10.10.10.36255.255.255.224vlan3配置IPasa5505(config-if)#nameifdmzvlan3名asa5505(config-if)#noshutdown开启asa5505(config-if)#showswitchvlan验证配置6.最大传输单元MTUasa5505(config)#mtuinside1500inside最大传车^单元1500字节asa5505(config)#mtuoutside1500outside最大传输单元1500字节asa5505(config)#mtudmz1500dmz最大传输单元1500字节7.配置arp表的超时时间asa5505(config)#arptimeout14400arp表的超日^时间14400秒8.FTP模式asa5505(config)#ftpmodepassiveFTP被动模式9.配置域名asa5505(config)#10.启动日志asa5505(config)#loggingenable启动日志asa5505(config)#loggingasdminformational启动asdm报告日志asa5505(config)#Showlogging验证配置11.启用http服务asa5505(config)#httpserverenable启动HTTPserver便于ASDM连接。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

inspect rtsp

inspect esmtp

inspect sqlnet

inspect skinny

inspect sunrpc

inspect xdmcp

inspect sip

inspect netbios

inspect tftp

!

service-policy global_policy global

parameters

message-length maximum 512

policy-map global_policy

class inspection_default

inspect dns preset_dns_map

inspect ftp

inspect h323 h225

inspect h323 ras

目前配置如下:

ASA Version 7.2(2)

!

hostname ciscoasa

enable password 8Ry2YjIyt7RRXU24 encrypted

names

!

interface Vlan1

nameif inside

security-level 100

在找寻解决方案过程中,有朋友做了重要提示, 采用: static (inside,outside) int 192.168.0.10 tcp 8089 做映射,但出现警告提示:

WARNING: static redireting all traffics at outside interface;

故障描述: 内网可正常连接至服务器,外网无法连接. 端口映射出现问题.

解决方法: 命令行错误, 已更正并解决.

问题重点: 采用 "static (inside,outside) 221.221.147.195 192.168.0.10 tcp 8089" 映射.

icmp unreachable rate-limit 1 burst-size 1

no asdm history enable

arp timeout 14400

global (outside) 1 interface

static (inside,outside) 221.221.147.195 192.168.0.10 netmask 255.255.255.255 tcp 8089 0

这几天又配置一个asa5505的防火墙 采用

static (inside,outside) 221.221.147.195 192.168.0.10 tcp 8089 不通。

后采用

static (inside,outside) tcp interface 8089 192.168.0.10 3389 netmask 255.255.255.255

!

passwd 2KFQnbNIdI.2KYOU encrypted

ftp mode passive

access-list 101 extended permit tcp any host 221.221.147.195 eq 8089

access-list 101 extended permit icmp any any

switchport access vlan 2

!

interface Ethernet0/1

!

interface Ethernet0/2

!

!

interface Ethernet0/4

!

interface Ethernet0/5

!

interface Ethernet0/6

!

interface Ethernet0/7

timeout uauth 0:05:00 absolutserver location

no snmp-server contact

snmp-server enable traps snmp authentication linkup linkdown coldstart

基本情况:

WAN: 221.221.147.195 Gateway: 221.221.147.200 LAN: 192.168.0.1

内网中有一台服务器,地址: 192.168.0.10 端口: 8089

ip address 192.168.0.1 255.255.255.0

!

interface Vlan2

nameif outside

security-level 0

ip address 221.221.147.195 255.255.255.252

!

interface Ethernet0/0

WARNING: all services terminating at outs

ide interface are disabled.

后来将命令改成: static (inside,outside) 221.221.147.195 192.168.0.10 tcp 8089 问题解决.

access-list 101 extended permit tcp any any

access-list 101 extended permit udp any any

pager lines 24

logging asdm informational

mtu inside 1500

mtu outside 1500

prompt hostname context

Cryptochecksum:30e219cbc04a4c919e7411de55e14a64

: end

ciscoasa(config)#

------------------------------------------------------------

telnet timeout 5

ssh timeout 5

console timeout 0

dhcpd auto_config outside

!

!

class-map inspection_default

match default-inspection-traffic

!

policy-map type inspect dns preset_dns_map

access-group 101 in interface outside

route outside 0.0.0.0 0.0.0.0 221.221.147.200 1

timeout xlate 3:00:00

timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02

timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00

timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00