参数可变的多混沌映射加密系统

基于混沌映射的加密技术研究

基于混沌映射的加密技术研究随着信息技术的不断进步,网络安全已经成为人们越来越关注的问题。

特别是随着数字货币、云计算、物联网等新兴技术的不断出现,将大量的数据信息在线上传、传输和存储,不可避免地会遭到各种攻击和窃取。

因此,保护网络信息安全变得至关重要。

在信息安全保障的方法中,密钥加密技术具有一定的优势。

日益成熟的混沌映射加密技术以其不可逆的特性和极高的随机性而成为了密码学领域新兴的研究方向。

一、混沌映射介绍混沌映射是指一类特殊的非线性离散映射,又称非线性动力学系统。

其特点是具有敏感依赖于初始值和参数值的特性,导致即使在非常微小的初始偏差下,其演化轨迹也会产生巨大差异。

因此,混沌映射在密码学中能够作为安全密钥或者伪随机数产生器使用。

目前,混沌映射已经被广泛应用于数据加密、信号处理、图像加密等领域。

二、基于混沌映射的加密方法由于混沌映射的不可逆特性以及随机性,各种基于混沌映射的加密方法逐渐被提出。

其中比较常见的是一次性密码本加密算法、分组密码算法、串行密码算法及其组合等。

1、一次性密码本加密算法一次性密码本是由完全随机的比特序列组成的。

使用一次性密码本可以实现绝对安全的加密,而且也不会受到任何攻击手段的破解。

但是,一次性密码本需要提前准备好密钥,而这个密钥也必须在传输时不能被窃取。

同时,一次性密码本还需要具备高质量的随机序列,此操作也较为困难。

因此,一次性密码本的使用也很少。

2、分组密码算法分组密码算法是目前应用最广泛的加密算法,其中使用最多的是DES、3DES、AES等算法。

在分组密码中,将明文按固定长度的分组处理,然后对每一组按照固定的规则生成一个密文输出。

其中最常使用的是基于Feistel结构的分组密码算法,其具有良好的性质,即使在密钥不同时,对于同一明文,加密出来的密文各不相同。

由于混沌映射具有随机性和不可逆特性,可以作为分组密码算法的加密子函数。

3、串行密码算法串行密码算法将混沌映射作为基本的流密码产生器,其输出随机序列作为密钥进行加解密。

基于多层参数扰动的混沌映射图像加密系统的设计与实现(精)

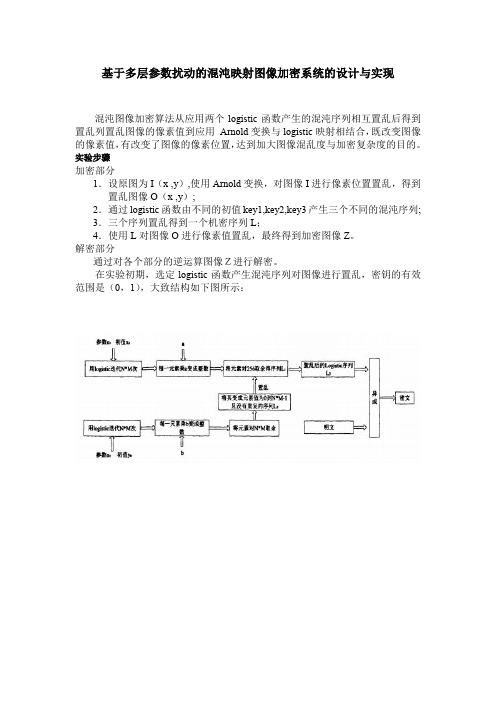

基于多层参数扰动的混沌映射图像加密系统的设计与实现混沌图像加密算法从应用两个logistic函数产生的混沌序列相互置乱后得到置乱列置乱图像的像素值到应用Arnold变换与logistic映射相结合,既改变图像的像素值,有改变了图像的像素位置,达到加大图像混乱度与加密复杂度的目的。

实验步骤加密部分1.设原图为I(x ,y),使用Arnold变换,对图像I进行像素位置置乱,得到置乱图像O(x ,y);2.通过logistic函数由不同的初值key1,key2,key3产生三个不同的混沌序列;3.三个序列置乱得到一个机密序列L;4.使用L对图像O进行像素值置乱,最终得到加密图像Z。

解密部分通过对各个部分的逆运算图像Z进行解密。

在实验初期,选定logistic函数产生混沌序列对图像进行置乱,密钥的有效范围是(0,1),大致结构如下图所示:实验结果如下:经过logistic混沌序列置乱(密钥设置为0.123,0.124,0.1)后有:解密后得到考虑到单纯的logistic混沌系统加密抗破解不强,复杂度不够,所以需要再加入其他的置乱算法进一步置乱图像。

由此,本实验选用Arnold变换。

实验如下(迭代100次):把两种加密结合起来,这样就加大了图像的复杂度,实验如下:经过Arnold变换后得到:接着进行logistic置乱,得到加密图像:通过逆运算最终还原由于采用了Arnold变换,所以加密图像就有了较大的局限性,不能够达到广泛加密的目的,而且目前图像复杂度还是不够高,还原效果也不是很好,所以实验下一步將针对这些不足决定采取分位平面并且对信息量最大的位平面进行分块加密的方法。

使用更准确的方法尽量减少误差,得到效果更好的还原图像。

对于一个256的灰度图像,位平面分离后如图所示:对这些平面分块(只分块含信息量多的位平面)后分别进行加密,具体步骤大致如下图:这样,不仅改变了图像的直方图,总的平均灰度值也改变了,而且采用可渐进式的解码算法,只要任一层的密钥不对都不可能把图像恢复。

可变区间混沌映射在图像加密中的应用研究

实验 结果表 明 , 该算 法是 一个具有 较好 的安全性 能和抗 攻击 能力的混沌 加 密算法 。

关 键 词 : 段 线 性 混 沌 映 射 ; 标 准 映 射 ; 混 沌 密码 ; 密 码 分 析 ; 序 列 密码 分 中 图 法 分 类 号 : P 0 +7 T 39 . 文献标 识码 : A 文 章 编 号 :0 072 2 1) 45 7.3 10 .04(0 0 2 。160

0 引 言

传 统 加 密 技 术 通 常把 多媒 体信 息作 为普 通 数 据 流 进 行 加 密, 因此 存 在 一 定 的 局 限性 。目前 , 究 人 员 已经 提 出 了很 多 研 基 于 离 散 混 沌 映 射 的 加 密 系 统 , 应 地 也 出现 了 大 量 分 析 混 相 沌 密 码 系 统 的 方 法 “ 。混 沌 具 有 如 下 的一 些 特 征 使 之 很 适 合 捌

57 16

2 1,1(4 00 3 2)

计 算 机 工 程 与 设 计 C mpt nier g D g

O信 息安 全 技 术 ・

可变区间混沌映射在图像加 密中的应 用研究

李 波 ( 重庆教 育学 院 计 算机 与现代教 育技 术 系,重 庆 4 0 6) 00 7

1 混 沌 映射 的选 择

11 伪 随机 序 列 的生 成 .

为 了充 分 利 用 分 段 线 性 混 沌 映 射 的运 算 速 度 快 的 特 点 ,

本 文 采 用 文 献 [] 出 的 区 间 数 目参 数 化 的 P C 来 产 生 拟 混 3提 LM

沌 伪 随机 序 列 。 同分 段 区 间 P C 相 比较 , 混 沌 映 射 具 有 LM 该 更 高 的 安 全 性 。区 间数 目参 数 化 P C 的 数 学 表 达 式 为 LM

基于多个一维混沌映射系统的多重加密算法

加 密 或 解 密 过 程 中 , 算 法 产 生 了 在 固 定 区 间 的 混 沌 伪 随 机 序 列 . 对 各 种 类 型 文 件 的 信 息 进 行 了 加 密 与 解 密 该 并

i t r a . Usn h s a g rt m .a l k n s o i s ( u h a n ev 1 i g t i l o ih l id ff e l s c s Tx .B t mp, W a n O o y a d S n) a e e c y t d a d r n rp e n

p o s d n hi pa er Thi a g ihm us s he r po e i t s p . s l ort e t ps ud r nd e o— a om of ha i s s e s Durn c otc y t m . ig t e h pr c s of oes

批注本地保存成功开通会员云端永久保存去开通

维普资讯

第 2 卷第 2 5 期

20 0 8年 5月

新疆 大学 学 报 ( 自然 科 学 版 )

J u n l fXij n o r a n i gUnie st Na ua ce c iin o a vri y( t r l in eEdt ) S o

dcy e e r pt d. The cr pt na y i f t s ago ih as a s e i e n t s pa er Si ul i e uls s ow ha y a l ss o hi l rt m h lo be n g v n i hi p . m aton r s t h t t

参数可变的离散混沌加密系统

Ab tac Thi a e r p s d a n w ha t r ts se b s d o h o itc ma i h n e r mee s S se p — s r t: sp p rp o o e e c oi cypo y tm a e n t e l gsi p usng c a g d paa tr . y tm a c r amees a d t e ode fs b— e o r s o dig t h tr t e n mbe fc o i p we e us d by u ig l e r c ng u t t r n h r ro u k y c re p n n o t e ie ai u v r o ha tc ma r e sn i a o r en n

=

学、 经济学和气象科学。混沌系统具有对初值 和系统参数的敏

感性 以及 轨 道 的不 确 定 性 , 些 特 性 使 得 混沌 系统 对 于 构 造 密 这 码 系统 是 一 个 很好 的选 择 , 且 使 离 散 混 沌加 密 系统 抵 抗 统 计 并 分 析攻 击 具 有 鲁棒 性 。 目前 提 出 了很 多 基 于 离 散 混 沌 映 射 的 加密 系统 “J相 应 地 也 出 现 了 大 量 分 析 混 沌 密 码 系 统 的 方 ,

钟 黔 川 , 清 新 一 朱 ,张平 莉

(. 1 电子 科技 大学 计算机科 学与 工程 学 院,成都 6 0 5 ; . 10 4 2 西昌学院 ,四川 西昌 6 5 1 ) 10 3

摘

要 :提 出一种 参数动 态可 变的 离散 混沌加 密算 法, 算法使用 线性 同余 随机 数发 生器产生混 沌映射 的 系统 该

多混沌加密算法

多混沌加密算法引言随着互联网的快速发展,信息安全问题变得越来越重要。

在传输敏感信息时,我们需要使用加密算法来保护数据的安全性。

多混沌加密算法是一种基于混沌理论的加密方法,它具有高度的安全性和灵活性。

本文将介绍多混沌加密算法的原理、特点以及应用领域。

什么是混沌理论混沌理论是指描述非线性动力系统中复杂、随机和无序运动的一种数学方法。

混沌系统具有高度敏感性和不可预测性,即使微小的变化也可能导致系统的巨大差异。

混沌系统的运动是不可重复的,这使得它成为加密算法的理想选择。

多混沌加密算法原理多混沌加密算法基于多个混沌系统的运动来加密数据。

它利用混沌系统的不可预测性和敏感性,将明文数据转化为看似随机的密文。

多混沌加密算法的核心原理如下:1.混沌系统的选择:多混沌加密算法选择多个混沌系统作为加密器。

这些混沌系统的参数和初始条件可以通过密钥来确定,从而增加了加密的强度和随机性。

2.数据的转化:明文数据经过混沌系统的运动,转化为看似随机的密文。

混沌系统的运动是不可预测的,因此密文具有高度的安全性。

3.密钥的生成:多混沌加密算法通过混沌系统的运动生成密钥。

密钥的生成过程是不可逆的,只有知道初始条件和参数的人才能还原密钥。

4.密文的解密:接收方通过相同的密钥和混沌系统参数还原出明文数据。

由于混沌系统的运动是不可预测的,只有掌握正确的密钥才能成功解密。

多混沌加密算法的特点多混沌加密算法具有以下特点:1.高度的安全性:多混沌加密算法利用混沌系统的不可预测性和敏感性,使得密文具有高度的安全性。

即使攻击者获取了部分密文和加密器的参数,也很难还原出明文数据。

2.灵活性:多混沌加密算法可以根据需要选择不同的混沌系统和参数,从而提供不同级别的安全性。

这使得算法可以适应不同场景的需求。

3.抗干扰能力:多混沌加密算法具有很强的抗干扰能力。

由于混沌系统的运动是不可预测的,即使在信道传输过程中受到干扰,也不会对密文的安全性产生明显影响。

4.计算效率较低:由于多混沌加密算法涉及多个混沌系统的运动,其计算效率相对较低。

基于混沌映射的多媒体加密算法设计

基于混沌映射的多媒体加密算法设计随着大数据、人工智能、云计算等技术的快速发展,网络安全问题日益引起人们的关注。

多媒体数据在互联网上的传输和存储安全问题尤其引起了广泛的关注。

如何有效地保护多媒体数据的安全性是当前亟待解决的问题。

其中,利用混沌映射实现多媒体加密是一种热门的方法。

一、混沌及其应用混沌是指那些看似无规则的、复杂的、乱糟糟的运动形态,具有极度敏感的初值和参数依赖性,但又有其内在的规律性、统计性和自相似性。

混沌理论是现代非线性动力学中的重要分支之一,其内在的复杂性使其在很多领域都有广泛的应用。

混沌映射是混沌的一个典型应用之一。

混沌映射是指将一个状态映射到另一个状态的一种方法,其输入是一个初始状态,输出是一个新状态。

混沌映射具有非线性、随机性和灵敏度等特点,可以被广泛应用于密码学、通信、信息隐藏等领域中。

二、多媒体加密算法概述多媒体加密算法是指对音频、视频、图像等多媒体数据进行加密保护,防止非法访问和篡改。

多媒体加密算法通常包括加密和解密两个过程。

在加密过程中,先将多媒体数据转换为数字信号,然后采用某种加密算法对数字信号进行加密,使得被加密后的信号无法被窃听者解密得到原始信息。

在解密过程中,采用相应的解密算法将被加密的数字信号恢复为原始的多媒体数据。

三、基于混沌映射的多媒体加密算法设计基于混沌映射的多媒体加密算法是利用混沌映射对多媒体数据进行加密保护。

其主要步骤包括:1. 对多媒体数据进行数字化处理,将其转换为二进制数字信号。

2. 采用混沌映射算法生成一组密钥,用于对数字信号进行加密。

3. 设计加密算法,将数字信号与混沌密钥进行异或运算加密。

4. 将加密后得到的数字信号再次利用混沌密钥进行加密,以增强加密算法的安全性。

5. 将加密后的数字信号转换为多媒体数据,完成加密过程。

设计基于混沌映射的多媒体加密算法需要考虑以下几个方面:1. 混沌映射算法的选择混沌映射算法的选择对加密算法的安全性和性能有着重要影响。

基于多重混沌映射的加密技术研究

基于多重混沌映射的加密技术研究在信息时代的今天,网络安全问题显得越来越重要。

随着技术的不断进步和信息量的增大,网络攻击手段也不断翻新,而传统的加密方法已经不能满足当今信息安全的要求。

因此,基于多重混沌映射的加密技术逐渐成为一种新的选择,得到了广泛的关注和研究。

一、多重混沌映射的概念混沌是指一种高度敏感的动态系统,它的状态随时间而变化,即使系统的初值只有微小的变化,最终结果也会完全不同。

混沌系统常用来表示生物学、天文学、物理学、工程学等领域中的复杂现象。

多重混沌映射是利用多个混沌系统组合在一起,构建出更加复杂的动态系统来实现加密的一种技术。

混沌映射的本质是一种离散的非线性映射,在加密过程中,系统的状态被用作加密密钥进行信息的加密和解密。

二、多重混沌映射的特点1. 随机性强多重混沌映射技术的本质是依靠多个混沌系统的性质构建的一个新的混沌系统,这使得加密产生的密文与明文之间的关系变得极为复杂,密钥空间大大增加,随机性也就得到了增强,从而保证了加密的安全性。

2. 抗攻击能力强由于多重混沌映射技术具有非线性、敏感依赖于初始条件、混沌特性等多种特征,这些特性使它能够有效地抵御不同形式的攻击,包括差分攻击、线性攻击和频谱攻击等。

3. 实现简单多重混沌映射技术的实现相对简单,不需要复杂的数学方法和专门的软件包,只需要进行混沌系统的选择、构建和连接即可完成对信息的加密和解密,这大大提高了加密技术的可行性和实用性。

三、多重混沌映射的应用多重混沌映射技术在众多领域都有着广泛的应用,如通信系统、计算机网络、物联网、金融和安全监控等。

1. 通信系统多重混沌映射技术可以实现对通信信号的加密和解密,保证通讯内容不被窃取和篡改,保护信息安全。

同时,多重混沌映射还可以提高通讯的带宽和抗干扰能力,使得通讯质量更加稳定和高效。

2. 计算机网络多重混沌映射技术可以用于保护网络传输数据的隐私、保证其完整性和可用性,确保网络安全运行。

在分布式计算和高性能计算中,多重混沌映射技术也可以帮助实现任务分配、负载平衡和可靠性管理等重要的功能。

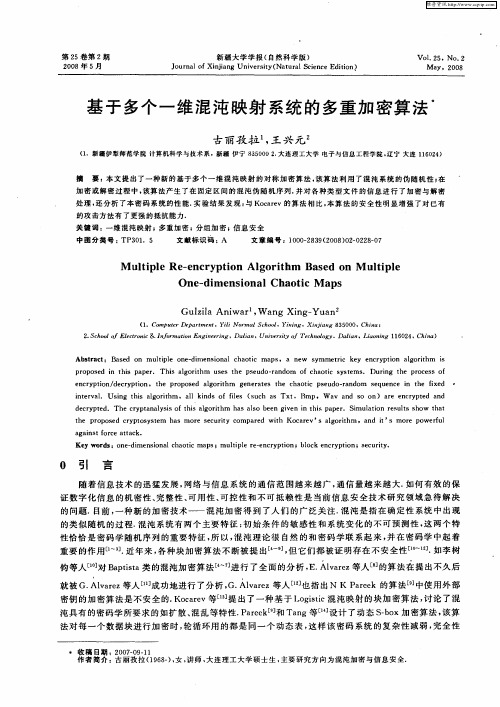

基于多个一维混沌映射系统的多重加密算法

基于多个一维混沌映射系统的多重加密算法古丽孜拉1,王兴元2(1.新疆伊犁师范学院计算机科学与技术系,新疆伊宁8350002.大连理工大学电子与信息工程学院,辽宁大连116024)摘 要:本文提出了一种新的基于多个一维混沌映射的对称加密算法,该算法利用了混沌系统的伪随机性;在加密或解密过程中,该算法产生了在固定区间的混沌伪随机序列.并对各种类型文件的信息进行了加密与解密处理,还分析了本密码系统的性能.实验结果发现:与Kocarev 的算法相比,本算法的安全性明显增强了对已有的攻击方法有了更强的抵抗能力.关键词:一维混沌映射;多重加密;分组加密;信息安全中图分类号:T P 301.5 文献标识码:A 文章编号:100022839(2008)022*******M ultiple Re -encryption A lgor ithm Ba sed on M ultipleOne -d i m en siona l Chaotic M apsGu lzila A n i w ar 1,W ang X ing 2Yuan2(1.Co mp u ter D ep art m ent ,Y ili N or m al S chool ,Y ining ,X inj iang 835000,Ch ina ;2.S chool of E lectronic &Inf or m ation E ng ineering ,D alian ,U niversity of T echnology ,D alian ,L iaoning 116024,Ch ina )Abstract :Based on m u lti p le one 2di m en si onal chao tic m ap s ,a new symm etric key encryp ti on algo rithm isp ropo sed in th is paper .T h is algo rithm u ses the p seudo 2random of chao tic system s.D u ring the p rocess of encryp ti on decryp ti on ,the p ropo sed algo rithm generates the chao tic p seudo 2random sequence in the fixedin terval.U sing th is algo rithm ,all k inds of files (such as T x t ,Bmp ,W av and so on )are encryp ted and decryp ted .T he cryp tanalysis of th is algo rithm has also been given in th is paper .Si m u lati on resu lts show thatthe p ropo sed cryp to system has mo re secu rity compared w ith Kocarev ’s algo rithm ,and it ’s mo re pow erfu lagain st fo rce attack .Key words :one 2di m en si onal chao tic m ap s ;m u lti p le re 2encryp ti on ;b lock encryp ti on ;secu rity .0 引 言 随着信息技术的迅猛发展,网络与信息系统的通信范围越来越广,通信量越来越大.如何有效的保证数字化信息的机密性、完整性、可用性、可控性和不可抵赖性是当前信息安全技术研究领域急待解决的问题.目前,一种新的加密技术——混沌加密得到了人们的广泛关注.混沌是指在确定性系统中出现的类似随机的过程.混沌系统有两个主要特征:初始条件的敏感性和系统变化的不可预测性,这两个特性恰恰是密码学随机序列的重要特征,所以,混沌理论很自然的和密码学联系起来,并在密码学中起着重要的作用[1~3].近年来,各种块加密算法不断被提出[4~9],但它们都被证明存在不安全性[10~12].如李树钧等人[10]对B ap tista 类的混沌加密算法[4~7]进行了全面的分析,E .A ′lvarez 等人[8]的算法在提出不久后就被G .A ′lvarez 等人[11]成功地进行了分析,G .A ′lvarez 等人[12]也指出N K Pareek 的算法[9]中使用外部密钥的加密算法是不安全的.Kocarev 等[13]提出了一种基于L ogistic 混沌映射的块加密算法,讨论了混沌具有的密码学所要求的如扩散、混乱等特性.Pareek [9]和T ang 等[14]设计了动态S 2box 加密算法,该算降低;并且该算法的运算时间过长,不便于实际应用.1992年,Cam p bell 和W iener 证明了D ES 算法不构成群,从而使得安全性降低,但通过多次使用D ES 算法加密可以提高安全性[15].在此基础上,本文提出利用多混沌系统动态产生混沌序列的分组加密算法,利用若干个一维混沌映射和多个动态S 2box 的块加密算法,并对各种类型文件的信息进行加密与解密实验,结果表明本算法具有较好的安全性.1 算法描述 经典的加密变换为c =E k (m ),(1)这里m 为明文,c 是相应明文的密文,k 是密钥.式(1)表明密文c 是明文m 的函数,密钥k 决定了函数E ,E k 即加密算法(变换).下面我们来分析分组加密算法:假设明文m 和密文c 均为二元数字(0与1)序列;设F 2是二元域,F s 2表示F 2上的s 维向量空间;假定明文空间和密文空间均为F r 2,密钥空间S K 是F t 2的一个子集合;r 是明文和密文的分组长度,t 是密钥的长度.分组密码是一种满足下列条件的映射E :F r 2×S K →F r 2,对每个k ∈S K ,E ( ,k )是从F r 2到F r 2的一个置换.通常称E ( ,k )为密钥为k 时的加密函数,称E ( ,k )的逆为密钥为k 时的解密函数,记为D ( ,k ),它把明文m 从密文c =E k (m )中还原出来[16].上述变换可表示为m E c D m ,(2)并称式(2)为分组加密密码系统.为了加强安全性,增加密钥空间,作者提出一种多重分组加密算法.多重加密系统用c =E k 3(E k 2(E k 1(m ))),(3)和m =D k 1(D k 2(D k 3(c ))),(4)来描述,其中式(3)和(4)分别为加密和解密方程,即在密钥k 1,k 2,k 3作用下,连续多次对一组明文m 进行加密和解密.如果对于每重加密使用相同的密钥k 1=k 2=k 3=k ,设k 的密钥空间是2n ,那么三重加密算法的密钥空间仍为2n ;如果每重加密采用的密钥是相互独立的,每重加密所用的密钥k 1,k 2,k 3的密钥空间分别为2n 1,2n 2,2n 3,则整个加密算法的密钥空间为2n 1+n 2+n 3,这大大增加了密钥空间,有利于抵抗穷举攻击,故本算法中的密钥k 1,k 2,k 3的选取是相互独立的.2 加密算法的设计 在科学上,如果一个系统的演变过程对初态非常敏感,人们就称它为混沌系统.混沌是指发生在确定性系统中的貌似随机的不规则运动,即一个确定性理论描述的系统,其行为却表现为不确定性——不可重复、不可预测,这就是混沌现象.研究发现,出现这种奇特现象的原因是由系统内部的非线性因素引起的[1,2].混沌系统的固有特性是敏感依赖于初始条件,初值的微小差别使得迭代一定次数后的结果已无法判断,这就使混沌系统的轨道不断地经历吸引子的不同区域,从而得到新的序列值即为随机数.本文的具体方法为:(1)令明文按顺序64个比特(八个字节)为一个分组,在加密或解密过程中,以一个分组为单位进行加密或解密.明文和密文分组的具体形式为m =m 1,m 2,…,m 8,B 1m 9,m 10,…,m 16,…,B 2m 8(l -1)+1,m 8(l -1)+2,…,m 8l 1B l其中m i (i =1,2,…)为一个字节.明文m 为S 盒的输入,其输出c =c 1,c 2,…,c 8,c 9,c 10,…,c 16,…,m 8(l -1)+1,m 8(l -1)+2,…,m 8l ,922第2期古丽孜拉,王兴元:基于多个一维混沌映射系统的多重加密算法2012-05-18########################2012-05-18########################2012-05-18(2)选择四个一维离散映射:L ogistic 映射、正弦映射、余弦映射和立方映射,组成的映射系统Y j +1=ΚY j (1-Y j ),Κ=4,Κsin (ΠY j ),Κ=0.99,Κco s (Π Y j -0.5 ),Κ=0.99,ΚY j (1-Y 2j ),Κ=2.591(5)生成动态序列和动态S 盒,进行加密.式(5)中参数Κ的取值确保上述系统处于混沌状态[3].动态S 盒的生成利用了混沌系统对初值的高度敏感性.当Κ取式(5)所给的值,作者绘制了四个映射从初始点和出发系统的轨道(图1所示).其中实线(2)对应初始点为y 0时的混沌轨道,虚线(22)对应初始点为y 1时的混沌轨道.由图1可见,迭代次数n 不大时,两条轨道的差别很小;但随n 的增加,轨道的差别越来越大,当n =21时两条轨道就变得完全不一样了.这说明:即使描述混沌运动的一维离散映射是确定的,但由于混沌运动的随机性,人们无法对系统的状态做出预测,这保证了动态表的安全性.这里加密算法利用了混沌系统对初值的高度敏感性. (3)对每个混沌映射系统选择相同的分组密钥,其值为A1=∑nj =1(K j 256)(j =1,2,…,16),(6)A 2=CB 9,(7)IC =A 1+A 2-[A 1+A 2].(8)这里IC 为对四个混沌映射最先设定的初值,K j 为用十进制表示的第j 组的分组密钥,[ ]表示向下取整,GB 为明文或密文的分组数.加入A 2的目的主要是考虑到尽管所用的映射一样,但加密不同长度的明文将会有不同的初始值.设M 是集合Ν中的一个元素,换句话说,M 是一个待加密的数据块(明文):p 0=M ,p j =f (p j -1)(j =1,2,…,n ),称f 是轮变换.密文数据块为C =p n =f n (M )=F (M ).因此,明文M 经过n 次f 轮变换后形成密文C :C =F (M ),这里F =f n .本文的算法描述如下:设G j 是一个长度为64位的明文块.令m j ,0,…,m j ,7表示块G j 的8个字节,即G j =m j ,0,…,m j ,7.密文是由n 次相同的循环变换组成的,这些变换顺序应用于明文块.032新疆大学学报(自然科学版) 2008年2012-05-18########################2012-05-18########################2012-05-18加密变换为:mj ,2=m j -1,1 f 0m j ,3=m j -1,2 f 1 ,(9)m j ,0=m j -1,7 f 6m j ,1=m j -1,0 f 7这里j =1,2,…,n ,函数f 1,…,f 7的表达式为f k =f [m i -1,1 … m i -1,k z i -1,k ],这里k =1,2,…,7,且f :M →M (M ={0,1,…,255})是混沌映射所生成的动态S 盒.f 0=z j ,0,…,且z j ,0,…,z j ,7是控制第j 轮子密钥的z j 的8个字节.输出块G j =m j ,0,…,m j ,7是下一轮的输入,但是最后一次循环除外.因此,G n =m n ,0,…,m n ,7是密文块(即加密信息).密文块的长度是64位(8个字节),和明文块的长度是一致的.每一轮j 由一个8字节的子密钥z j 控制.总共有n 个子密钥,它们是在生成循环子密钥的过程中得到的.使用块加密算法时,从明文文件的第一个数据块开始,循环使用所生成的64个S 盒中的一个进行加密运算. 解密是加密的逆运算.n 个解密轮作用于密文块G n ,以产生原始明文块G 0.此时循环子密钥按逆顺序运算,即从加密后文件的第一个数据块开始,相应的轮流使用S 盒中的一个进行解密运算.解密轮变换为m j -1,k =m j ,k +1 f k -1[m j ,k -1,z j ,k -1],(10)这里k =1,2,…,8,f 0=z 0,m 8≡m 0,m 9≡m 1.本文取n =150. 执行每一轮j 的映射依赖于轮子密钥z j 的值.轮子密钥的长度是64位,它们是由128位的密钥K 0按如下方法获得的:令K i ,j (j =0,1,…,15)表示密钥K i 的所有字节.密钥的生成算法为K i ,k +1=K i -1,k f k -1[K i -1,1,…,K i -1,k -1,c k -1],z i =R H (K i ).(11)这里i =1,2,…,n ,k =1,2,…,16,f 0=c 0,K i ,16≡K i ,0且K i ,17≡K i ,1 c 0,…,c 15是常量c 的16个字节.函数R H 将密钥K j 的右一半,即64位分配给轮子密钥z i .解密时的密钥的生成过程与加密时的过程是相似的.3 多个动态表的生成 混沌系统和密码系统的最大不同点为混沌映射是定义在连续的实数集上,而密码系统是定义在离散的整数集上.故混沌映射应用于加密算法时,首先应进行离散化,以保证生成S 盒的单射.若需要生成64个动态S 盒,则求第k (1≤k ≤64)个S 盒的具体过程如下: (1)将相空间分割成等长的Α+1个区间.将0,1,…,Α分别分配到一个区间中,使一个数字准确对应一个区间.如果某点在区间i 中,则可认为该点的量值为i ,该过程中划分的区间个数为Α+1,当Α→∞时给定像I k 刚好是某初始点的像的概率为P (I k )=∑Αi =11Α[ΑΑ+1]Α=[ΑΑ+1]Α→1 e 1因此当n 较大时,相应于某起点的像的概率为1 e .若要构造映射f :{0,…,k -1}→{0,…k -1},对于较大的n 值,区间的数量应略大于ke .由前面的介绍知k =256,故划分区间的数量应略大于256e ≈696..本文中取Α+1=768.(2)从每个区间中随机选取一个起点,混沌映射迭代N ≥1500次后得到起点的像.(3)找出起点集合A .选择一个包含A 中256个元素的子集A ′,求出A ′中元素的像的集合B .(4)根据集合A ′中元素原来的量值,分配新的量值0,…,255.对B 中元素进行同样的操作.若A ′中初始点的新量值是i ,且其像的新量值是j ,则可表示为f (i )=j .这里f 是一一映射.最终所构造的函数f 取决于过程(1)中的量值分配方式,求第k 个S 盒所用到的混沌映射,迭代次数132第2期古丽孜拉,王兴元:基于多个一维混沌映射系统的多重加密算法2012-05-18########################2012-05-18########################2012-05-18和初始点.改变上述条件中的任何一条,都将改变函数f .需要说明的是,若集合A 的元素个数小于256,则过程(3)不可行.为此,集合A 的元素个数应大于256.过程(2)使用上述四个一维离散映射时,选择的区间数量应使具有唯一像的初始点的平均数略大于256,并选择每个区间中的任意一点作为密钥.混沌映射系统在生成动态S 盒时,随机地选取四个混沌映射的任意一个进行迭代.四个混沌映射的迭代次数互不相同,取这四个映射的迭代次数作为密钥.4 实验与结果 使用本文的加密算法,作者对各种类型的文件进行了加密与解密实验.实际上,由于本加密算法不涉及文件的内部存储格式及编码方式,所以对各种文件格式都是通用的,且能进行无损加密.可靠性高、通用性强是本算法的优点.图2(a )所示为明文和密文的A SC II 码值分布,这里明文为:“E lectron icCodeb lock M ode ”.其中2·2“”表示明文的A SC II 码值的分布,“232”表示密钥正确时密文的A SC II 码值的分布,“—○—”表示密钥错误时的密文A SC II 码值的分布.观察图2(a )可见,不管密钥是否正确,加密后的两种密文都均匀分布在0到255之间;密钥不同,出现了两个完全不同的密文分布序列,这表明本算法具有较高的保密性能.图2(b )给出了大约3600个字符明文的A SC II 码值的分布,图2(c )为图2(b )的明文所对应的密文的A SC II 码值的分布.图2(b )对应的明文中绝大部分是汉字,故图2(b )中明文的A SC II 码值集中分布在[150,255]区间中,图2(c )中所示的密文的A SC II 码值均匀的分布在[0,255]区间中,这表明本算法具有很好的安全性能. (a )明文和不同的密文的分布 (b )中英文混合的明文分布 (c )图2(b )对应的密文分布图2 加密与解密的效果图 采用如下试验环境:CPU :Pen tium I V 2.4G ;内存:256M ;操作系统:W indow s XP .加密算法是依赖于密钥的,不同的密钥加密时间不同,但加密时间是在一个小区间内波动的,表1给出了使用本算法对各种不同类型的文件进行加密与解密处理所需的平均时间.由表1可见,本算法对各种类型的文件进行加密和解密处理所需时间较长,较传统的加密系统的加解密速度来说有很大的差距,这是本算法的一个弱点,也是我们今后需要进一步研究的问题.本算法加密时,从明文的第一个数据分组开始,使用生成的一个序列或按顺序使用多个序列进行加密;生成的密文文件大小和明文文件大小相等,且明文与密文各个数据分组顺序对应.这个结果在保密通信中是非常有意义的,如果密文文件很大,则进行网络传输时将消耗大量的时间.表1 本算法对不同类型的文件进行加密与解密所需的平均时间和密文大小文件类型明文文件大小(KB )密文文件大小(KB )本文算法加密平均时间(sec )解密平均时间(sec )TXT1.621.622.110.5DOC10.510.53.521.98JPEG10810833.2234.67EXE58.558.59.459.67M P 335035081.7756.22232新疆大学学报(自然科学版) 2008年2012-05-18########################2012-05-18########################2012-05-185 安全性分析 对加密算法进行密码分析是设计算法中不可或缺的一个步骤.在密码分析学中,人们已普遍接受了Kerckhoff 假设[17]:除密钥之外,攻击者知道所有有关加密和解密的详细过程.Kerckhoff 假设隐含着密码的安全性完全依赖于密钥.根据攻击者所掌握的信息,可将密码攻击分为[18]:①唯密文攻击:攻击者除了所截获的密文外,没有其它可利用的任何信息.②已知明文攻击:攻击者仅知道当前密钥下的一些明密文对.③选择明文攻击:攻击者能获得当前密钥下的一些特定的明文所对应的密文.④选择密文攻击:攻击者能获得当前密钥下的一些特定的密文所对应的明文.显然,上述四类攻击中,选择明文攻击是密码分析者可能发动的最强有力的攻击.如果明文空间有许多冗余度,攻击者就很难欺骗合法用户对某些无意义明文进行加密.但如果密码体制在这种攻击中是安全的,则在前两种攻击下也一定是安全的.因此尽管攻击者很少有发动选择明文攻击的机会,但设计者仍希望其密码体制能抵抗选择明文攻击.线性密码分析和差分密码分析是密码分析的核心方法.差分密码分析是迄今已知的攻击迭代密码最有效的方法之一[16,19].差分密码攻击属于已知明文攻击,其基本思想是通过分析明文对的差值对密文对的差值的影响来恢复某些密钥比特.线性密码分析方法的基本思想是通过寻找一个给定密码算法的有效的线性近似表达式来破译密码系统.抵御差分和线性攻击有两种方法:一是构造低差分和线性近似概率的S 盒,二是设计轮变换,使一个轨迹对应多个活跃S 盒.其中本文所设计的密码算法是基于第二点启发而来.Jak i m o sk i 和Kocarev [20]给出了块加密算法中函数的微分近似概率是2-5<D P f =12256<2-4,它的线性近似概率是L P f =2-4;同时也证明了块加密算法11轮循环的差分(线性)轨迹至少包含有17个动态S 盒.本算法采用n =150轮变换,对于150轮循环差分轨迹至少包含(150×17) 11=232个动态S 盒.D P 和L P 的计算结果分别为D P ≤(2-4.678)232≈2-1085,和L P ≤(2-4)232≈2-928.根据Jak i m o sk i 和Kocarev [20]的研究,本算法选取密钥长度是128位,加密强度是2128.如果将选择的多个混沌映射的控制参数、各自的迭代次数及S 盒的个数也计入密钥,则密钥空间将是十分巨大而复杂的,足以应付穷举法攻击.6 结 论 基于Kocarev 、Pareek 和T ang 等的工作,本文提出了利用多个一维混沌映射和多个动态表的块加密算法——即利用了多个一维混沌映射组成的系统,生成了多个动态表,对文件的每一个明文块加密时按一定的规则使用这些动态表中的一个进行加密,直至对全部明文加密完毕.解密为加密的逆过程.本文对文本、图像、语音等文件的信息成功进行了无损加密与解密处理.并从理论上对标志加密安全性的属性进行了初步说明;在实践上验证了算法对微分和线性攻击的抵抗能力.结果发现:与Kocarev 算法相比,本算法的优点是可靠性大大增强了,并对差分密码攻击有了更强的抵抗能力.该算法存在的问题是:当选择S 盒的数目过大时,本密码系统的可靠性、安全性会更强,但同时内存占用率和运算时间都会大幅提高,甚至会超出机器的最大负荷,这直接关系到算法的实用性.作者经反复实验,发现随着动态表数目的增加,本算法程序的运行速度明显降低,所以在应用中,应该根据情况选择适当的动态表数目,当待加密文件较小时,可以适量的增加动态表的数目,加强安全性;当待加密文件较大时,适量减少动态表的数目,提高加密速度,以适应实时加密的要求.对于如何进一步提高混沌加密系统的加密速度也是我们今后将要深入研究的问题.332第2期古丽孜拉,王兴元:基于多个一维混沌映射系统的多重加密算法2012-05-18########################2012-05-18########################2012-05-18参考文献:[1]王兴元.复杂非线性系统中的混沌[M ].北京:电子工业出版社,2003.[2]黄润生.混沌及其应用[M ].武汉:武汉大学出版社,2000.[3]孙淑铃.应用密码学[M ].北京:清华大学出版社,2004.[4]Bap tista M S .C ryp tography w ith chao s [J ].Physics L etters A ,1998,240(1):50254.[5]W ong W K ,L ee L P ,W ong K W .A modified chao tic cryp top raph ic m ethod [J ].Compu ter PhysicsComm un icati on s ,2001,138(3):2342236.[6]W ong K W .A fast chao tic cryp tograph ic schem e w ith dynam ic lookup tab le [J ].Physics L etters A ,2002,298(4):2382242.[7]W ong K W .A com b ined chao tic cryp tograph ic and hash ing schem e [J ].Physics L etters A ,2003,307(526):2922298.[8]A lvarez E ,Fern ández A ,Garc ía P ,et al.N ew app roach to chao tic encryp ti on [J ].Physics L etters A ,1999,263:3732375.[9]Pareek N K ,V inod Patidar ,Sud K K .D iscrete chao tic cryp tography u sing ex ternal key [J ].Physics L etters A ,2003,309(122):75282.[10]L i Shu jun ,Chen Guan rong ,W ong Kw ok 2W o ,et al.Bap tista 2type chao tic cryp to system s :p rob lem s and coun term easu res [J ].Physics L etters A ,2004,332:3682375.[11]A ′lvarez G ,M on toya F ,Rom era M ,et al .C ryp tanalysis of a chao tic encryp ti on system [J ].Physics L etters A ,2000,276:1912196.[12]A ′lvarez G ,M on toya F ,Rom era M ,et al .C ryp tanalysis of a discrete chao tic cryp to system u sing ex ternal key .Physics L etters A ,2003,319:3342339.[13]Kocarev L ,Jak i m o sk i G .L ogistic m ap as b lock encryp ti on algo rithm [J ].Physics L etters A ,2001,289(425):1992206.[14]T ang G P ,L iao X F .A m ethod fo r design ing dynam ical S 2boxes based on discretized chao tic m ap [J ].Chao s ,So liton s and F ractals ,2005,23(5):190121909.[15]Jak i m o sk i G ,Kocarev L .A nalysis of som e recen tly p ropo sed chao s 2based encryp ti on algo rithm s [J ].PhysicsL etters A ,2001,291(6):3812384.[16]冯登国,吴文玲编著.分组密码的设计与分析.北京:清华大学出版社,2000.[17]赖溪松,韩亮,张真诚著.张玉清,肖国镇改编.计算机密码学及其应用.北京:国防工业出版社,2001.[18]斯廷森(Stin son D R )著;冯登国译.密码学原理与实践.北京:电子出版社,2003,2.61278.[19]B iham E ,Sham ir A .D ifferen tial cryp tanalysis of data encryp ti on standard [M ].Berlin :Sp ringer 2V erlag ,1993[16]N K .[20]Jak i m o sk i G ,Kocarev L .D ifferen tial and L inear P robab ilities of a B lock 2Encryp ti on C i pher [J ].IEEE T ran s C ircu its Syst I ,2003,50:1212123.责任编辑:闫新云432新疆大学学报(自然科学版) 2008年2012-05-18########################2012-05-18########################2012-05-18专 业 推 荐↓精 品 文 档。

基于双混沌映射的图像加密算法

力 学 系统 产 生 的 混 沌 序 列 , 过 动 态 量 化 算 法 增 强 其 随 机 性 和 复 杂 性 , 原 始 图像 进 行 混 沌 置 乱 , 通 对 得

到 置 乱 图 像 。 然 后 对 He o n n混 沌 映 射 产 生 的 序 列 进 行 量 化 变 换 , 生 “ 或 ” 阵 , 置 乱 后 的 图 像 进 产 异 矩 与

Ab ta t s r c :T i p p r p o o e i d o ma e e c y t n a g r h b s d o h o it c a s ma p n n h n n c a s h s a e r p s s a k n f i g n rp i l o i m a e n t e L g si h o p ig a d t e He o h o o t c

i a e m g The sm ulto x rme a es ls s o t tt t o sa g o fe to n r p i n to s f f n to i ai n e pe i ntlr u t h w ha he me h d ha o d ef c fe c y ton a d sr ng ae u c in.

mag oc s i g n ulm e a Tec n l y e Pr e s n a d M t i di h o og

基 于 双 混沌 映 射 的图像 加密 算 法

唐立 法. 健 勇 周

( 海 理 工 大 学 管 理 学 院 , 海 209 ) 上 上 0 0 3

摘 要 : 提 出 了 一 种 基 于 L gs c和 He o oii t n n混 沌 映 射 的 图 像 加 密 方 法 。 首 先 利 用 L gs c混 沌 动 oii t

基于复合混沌系统变参数图像加密新算法

基于复合混沌系统变参数图像加密新算法基于变参数的复合混沌系统,我们结合一维Logistic映射和三维混沌系统(Chen System),提出了一种基于变参数混沌的图像加密算法,通过构造一种非线性耦合函数来对明文像素点同时进行置乱和像素灰度变换,并根据由明文信息产生的密钥来对每轮置乱后的像素点采用不同方式进行图像文件加密。

一、_基于复合混沌系统变参数图像加密算法原理1、Logistic混沌映射Logistic混沌映射是一种非线性混沌系统,其定义如下:式中:μ为系统参数;w0∈(0,1).当3.569 94….≤μ≤4时,系统处于混沌状态。

2、三维混沌系统当a=35,b=3,C∈[20,28.4]时,式(2)存在混沌吸引子,系统可以处于混沌状态,本文取系统初值x0,yo,zo为密钥,积分步长t=0.001,生成序列{ Xk,yk,zk}。

其时域图如图1所示。

二、基于复合混沌系统变参数图像加密算法思想首先利用Logistic映射迭代选出其加密所需的系统参数值,然后结合三维混沌系统构造一种非线性耦合函数并对明文同时进行像素置乱和灰度变换,设明文图像的大小为M×N。

1、_基于复合混沌系统变参数图像加密算法设计首先,给定两个参数μ1,μ2,迭代式(1)([(wo ×(M+N))+100])次,定义参数选择函数,即:可得到其中之一为所选参数,令其为置乱步骤中所用式(1)的参数,则另一个为灰度变换步骤中所用式(1)的参数。

设图像的像素点坐标为(i,j),对应的像素值为I(i,j),设计图像特征密钥,并构造耦合函数如下:由函数S(k)可设计置乱变换为:其中,加密时以先行后列的顺序遍历图像的每个像素点,在上述置乱系统中,(i,j)为原像素点位置坐标,(i’,j’)为置乱后的该点的位置坐标。

对每一次置乱后的明文像素点,采取下述的方式进行灰度值变换处理,即:这里C(i,j)和C(i ‘,j’)为像素点置乱后的灰度替代值。

基于双重混沌映射的图像加密算法

组 伪随 机序 列 ,然 后对 L g si 密后 的结 果通 过 改变 图 o i c加 t 像 各点 的像 素 值进 行 二次 加 密 。通 过 两次 加 密使 得加 密效 果 更好 ,安全性 更 高 。

2基础知识

2 1L g t . oii s c混沌系统

Lg t 映射 对 图像 的像 素 进 行 置 乱 ,达 到 改 变图像 像 素 点 的 位 置 ,再 运 用 Lrn 混 沌 系统 对 Lg t 加 密后 的 图像 进 行 二 次加 密 oii sc oez oii sc

来 改 变图像 的像 素 值 以 达 到 双 重 加 密 的效 果 。仿 真 实验 表 明 ,该 算 法 具 有 可 行 性 、执 行 速 度 快 、密钥 量 大和 加 密效 果 好 的优 点 。

基于双重混 沌映射 的图像 加ቤተ መጻሕፍቲ ባይዱ算法

刘剑 鸣 ,李 晓 君

( 山大 学 工业 计算 机控 制工 程 河北 省重 点实 验室 ,河北 秦 皇岛 06 0 ) 燕 6 04

摘 要 :提 出 了一种双 重混沌的图像 加 密算法 。算 法采 用 L gsi 混沌映射和 L o itc rn oe z混沌 系统对图像 进行加 密。算 法首先利 用

关键 词 :混沌 ;图像加 密;置乱 ;l ii映射 ;lez o sc gt o n 混沌 系统 r

Ba e on s d Dua Ch os l a Ma i g ma En yp i Al r t m pp n I ge cr ton go i h

L i —mn L i —jn I Jn i U a g, l×a u o

Ke w o d y r s: ca s i g ecypin srmbig;o it ma pn lrn s se h o ;ma e nr t ;c a l l si o n g c p i oe z y tm g;

基于混沌映射的加密算法研究

基于混沌映射的加密算法研究随着信息技术的快速发展,网络安全问题也日益突出。

为了保护数据的安全,人们在对数据进行传输、存储和处理时必须采取一定的安全措施。

其中,加密算法是数据安全中最基本、最有效的手段之一。

本文将介绍一种基于混沌映射的加密算法,并阐述其加密原理、优点和应用前景。

一、混沌映射的基本原理混沌映射是一种拥有独特的非线性动力学行为的数学模型,其本质是指以数学方式描述的一类在初始条件下非常敏感的非线性系统。

这类系统存在一种混沌现象,即微小的初始差异会导致系统轨迹的显著差异。

混沌映射通常包含一个迭代方程,可用于生成具有高度随机性的数字序列。

二、基于混沌映射的加密算法原理基于混沌映射的加密算法主要利用混沌系统的复杂性和随机性,对明文进行加密处理。

该算法的基本过程如下:1.初始化:系统确定一组初始状态,包括加密密钥、初始密钥、混沌映射初始化参数等。

2.密钥扩展:通过迭代混沌映射产生一组随机数列,随机数列可以作为加密算法中的密钥。

3.加密操作:把明文按一定密钥规则进行编码,通过混沌映射对密文进行加密。

4.解密操作:利用同样的密钥规则和混沌映射对密文进行解密。

三、基于混沌映射的加密算法的优点1.高度随机性。

基于混沌映射的加密算法利用混沌系统的高度随机性,生成的密钥序列具有高度随机性和复杂性,可以有效防范各种攻击手段。

2.高速性能。

该算法能够充分利用硬件性能,迭代次数较少,计算速度较快。

3.适应性强。

该算法的参数可根据实际需求进行设置,具有较好的适应性。

4.保密性好。

基于混沌映射的加密算法在加密、解密过程中不需要传输和存储密钥,可以有效保障数据的保密性。

四、基于混沌映射的加密算法的应用前景基于混沌映射的加密算法已经被广泛应用于信息安全领域。

比如,可以在电子商务、移动通信、网络支付等领域进行应用。

此外,该算法也可以用于文件的加密、密码的生成、数字水印等方面。

总之,基于混沌映射的加密算法具有高度随机性、高速性能、适应性强和保密性好等特点,在信息安全领域有着广泛的应用前景。

基于多混沌映射算法的图像可逆化加密仿真

基于多混沌映射算法的图像可逆化加密仿真

牛群峰;毛佳琳;王莉

【期刊名称】《计算机仿真》

【年(卷),期】2024(41)3

【摘要】原图像经过对矩阵元素随机打乱可得到加密图像,加密后的图像可以有效防止已知攻击。

可逆映射可以高效地实现像素置乱,但由于离散混沌序列的初始条件较为敏感,因此像素扩散置乱难度较大。

为此提出基于多混沌映射算法的图像可逆化加密方法,在图像加密过程中,采用扩散置乱和Arnold变换置乱图像,通过Logistic映射系统和Chen系统生成离散混沌序列,置乱后图像中红、绿、蓝三基色分别执行异或运算,从而输出加密图像。

在图像解密过程中,分别对扩散置乱、Arnold变换以及图像加密执行逆映射,输出解密图像,完成图像可逆化加密。

实验结果表明,所提方法密钥敏感性和原图与解密图像像素值分布更均匀、相邻像素相关性更低,鲁棒性更强。

【总页数】5页(P173-176)

【作者】牛群峰;毛佳琳;王莉

【作者单位】河南工业大学电气工程学院

【正文语种】中文

【中图分类】TP309.7

【相关文献】

1.三维可逆混沌映射图像加密及其优化算法

2.混沌映射与可逆线性记忆元胞自动机相融合的图像认证加密算法研究

3.基于一维混沌映射和类标准映射的彩色图像加密新算法

4.混沌映射和流密码结合的图像加密算法仿真

5.基于量子混沌映射和Chen超混沌映射的图像加密算法

因版权原因,仅展示原文概要,查看原文内容请购买。

基于多混沌映射的信息加密算法

基于多混沌映射的信息加密算法混沌在信息加密中的应用是目前的研究热点之一,为了增强混沌加密的安全性,我们提出一种基于多个混沌离散映射的动态加密算法。

利用多个混沌映射的信息加密算法一、三个混沌映射(1)Logistic映射Logistic映射是一个自治一维映射:当μ=2时,系统为满映射的混沌态。

文中使用μ=2的Logistic映射。

(2)Cubic映射当3.2≤r≤4时,输出为混沌序列(-1≤xn≤1)。

文中Cubic映射的r值与输入的密钥有关。

(3)ArnoldCat映射ArnoldCat映射是一个保面积混沌映射:该映射虽然没有吸引子,但它利用矩阵相乘增大x和y来实现“ 拉伸”,又通过取模使x 和y发生“折叠”,而拉伸和折叠是产生混沌运动的两个典型因素,使其输出为混沌序列(0≤xn≤1,0≤yn≤1)。

其Lyapunov指数为:文中提出的加密算法使用Logistic和Cubic映射构成两个级联混沌子系统a和b,并根据密文反馈及ArnoldCat映射的输出改变两个子系统a和b的迭代次数,两个子系统的输出和明文经加密函数处理后得到密文。

二、基于多混沌映射的信息加密算法描述文中提出的混沌加密系统框图如图所示。

它由混沌级联子系统a和b、ArnoldCat映射和加密函数f(_)构成。

子系统a和b都是由两级离散混沌映射联接构成:子系统a的第一级和第二级依次是Logistic映射和Cubic映射;子系统b的第一级和第二级则依次是Cubic映射和Logistic映射。

在对第i个明文mi加密时,子系统a和b各迭代ηi次和_i次后,分别输出ui和wi。

ui、wi及明文mi经加密函数f(_)处理后,产生密文ei。

同时利用ei的值改变ArnoldCat映射下次迭代运算的初值,进行若干次迭代后,根据所得结果相应地改变子系统a和b下一轮的迭代次数,为第i+1个明文mi+1的加密做准备。

加密系统中各混沌映射的初值和初始迭代次数均与密钥有关。

参数可变的多混沌映射加密系统

参数可变的多混沌映射加密系统

钟黔川;朱清新;张平莉

【期刊名称】《电子科技大学学报》

【年(卷),期】2009(38)2

【摘要】利用混沌映射具有对初值和系统参数的敏感性以及轨道的不确定性,提出一种基于多个一维混沌映射的加密算法.该加密算法使用线性同余随机数发生器产生混沌映射的系统参数和3个一维混沌映射的使用顺序,同时通过输出反馈方式动态改变混沌映射初值、迭代次数以及线性同余随机数发生器参数.实验结果和安全性分析表明,该算法密钥空间大,具有对明文和密钥的敏感性,能有效抵抗选择明文等穷举攻击和统计分析攻击.

【总页数】4页(P274-277)

【作者】钟黔川;朱清新;张平莉

【作者单位】电子科技大学计算机科学与工程学院,成都,610054;西昌学院,四川,西昌,615013;电子科技大学计算机科学与工程学院,成都,610054;西昌学院,四川,西昌,615013

【正文语种】中文

【中图分类】TP309

【相关文献】

1.基于 Logistic 混沌映射的图像加密系统及 FPGA 实现 [J], 谢红梅;夏磊;朱孟元;李祯祯

2.结合时空混沌映射的虚拟光学加密系统 [J], 杨晓玲;杨庚;朱薇

3.参数可变的离散混沌加密系统 [J], 钟黔;朱清新;张平莉

4.基于耦合锯齿混沌映射的虚拟光学加密系统 [J], 苏祥;杨庚

5.可变光阑光学衍射加密系统 [J], 王红娟;刘红钊;黄义定;张颖颖;刘旭焱;秦怡因版权原因,仅展示原文概要,查看原文内容请购买。

基于双重混沌映射的图像加密算法

基于双重混沌映射的图像加密算法

刘剑鸣;李晓君

【期刊名称】《计算机安全》

【年(卷),期】2010(000)007

【摘要】提出了一种双重混沌的图像加密算法.算法采用Logistic混沌映射和Lorenz混沌系统对图像进行加密.算法首先利用Logistic映射对图像的像素进行置乱,达到改变图像像素点的位置,再运用Lorenz混沌系统对Logistic加密后的图像进行二次加密来改变图像的像素值以达到双重加密的效果.仿真实验表明,该算法具有可行性,执行速度快、密钥量大和加密效果好的优点.

【总页数】3页(P22-24)

【作者】刘剑鸣;李晓君

【作者单位】燕山大学工业计算机控制工程河北省重点实验室,河北,秦皇

岛,066004;燕山大学工业计算机控制工程河北省重点实验室,河北,秦皇岛,066004【正文语种】中文

【相关文献】

1.基于混沌映射和DNA编码的彩色图像加密算法 [J], 师婷;高丽

2.基于二维Logistic混沌映射与DNA序列运算的图像加密算法 [J], 方鹏飞;黄陆光;娄苗苗;蒋昆

3.基于量子混沌映射和Chen超混沌映射的图像加密算法 [J], 张晓宇;张健

4.基于混沌映射的彩色图像多层交互加密算法 [J], 李蓝航;丘森辉;王文仪;肖丁维;

罗玉玲

5.基于L-P混沌映射和AES的图像加密算法 [J], 王海珍;廉佐政;谷文成

因版权原因,仅展示原文概要,查看原文内容请购买。

基于可变参数混沌的序列密码的设计

基于可变参数混沌的序列密码的设计

王相生;王小港;甘骏人

【期刊名称】《计算机工程》

【年(卷),期】2001(027)009

【摘要】提出一种基于混沌的序列密码生成方法,该方法通过随机改变混沌映射的参数来提高混沌的复杂性.同时在有限精度实现时,通过引入扰动序列使得输出的混沌序列具有良好的自相关性、均匀分布特性和随机统计特性.理论研究和模拟结果表明,该混沌序列加密方法具有较好的保密性,并且便于软硬件实现.

【总页数】3页(P103-104,165)

【作者】王相生;王小港;甘骏人

【作者单位】中国科学院上海冶金研究所;中国科学院上海冶金研究所;中国科学院上海冶金研究所

【正文语种】中文

【中图分类】TP309

【相关文献】

1.基于扰动的混沌序列密码算法设计与研究 [J], 胡治孝

2.一种混沌组合序列密码电路设计与复杂度分析方法 [J], 曲明哲;丁群

3.基于分段线性混沌网络的序列密码算法 [J], 林敏;龙飞

4.基于可变参数的混沌动力系统的序列密码体系 [J], 柳扬;李永华;王丽燕

5.基于动态可变参数的复合混沌系统的语音加密算法研究 [J], 龚雪;张育钊;庄铭杰;唐加能

因版权原因,仅展示原文概要,查看原文内容请购买。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

第38卷 第2期 电 子 科 技 大 学 学 报 V ol.38 No.22009年3月 Journalof University of Electronic Science and Technology of China Mar. 2009 参数可变的多混沌映射加密系统钟黔川1,2,朱清新1,张平莉2(1. 电子科技大学计算机科学与工程学院 成都 610054; 2. 西昌学院 四川 西昌 615013)【摘要】利用混沌映射具有对初值和系统参数的敏感性以及轨道的不确定性,提出一种基于多个一维混沌映射的加密算法。

该加密算法使用线性同余随机数发生器产生混沌映射的系统参数和3个一维混沌映射的使用顺序,同时通过输出反馈方式动态改变混沌映射初值、迭代次数以及线性同余随机数发生器参数。

实验结果和安全性分析表明,该算法密钥空间大,具有对明文和密钥的敏感性,能有效抵抗选择明文等穷举攻击和统计分析攻击。

关 键 词 分组密码; 混沌加密系统; 混沌映射; 输出反馈 中图分类号 TP309 文献标识码 A doi: 10. 3969/j. issn. 1001-0548. 2009. 02. 28Multiple Chaotic Maps Encryption SystemZHONG Qian-chuan 1,2, ZHU Qing-xin 1, and ZHANG Ping-li 2(1. School of Computer Science and Engineering, University of Electronic Science and Technology of China Chengdu 610054;2. Xichang College Xichang Sichuan 615013)Abstract A new cryptosystem based on multiple one-dimensional chaotic maps is proposed by utilizing theproperties of chaotic map such as sensitivity to initial conditions and system parameters, and orbit uncertainty. The system parameters of chaotic maps and the using order of three one-dimensional maps are generated by using linear congruent generators. The initial value and iterative number of chaotic map and linear congruence generator (LCG) parameters are dynamically changed by output feedback. Simulation results and security analyses show that the proposed cryptosystem has large key space and high sensitivity to key and plaintext, and can resist the brute attack and statistical attack.Key words block cipher; chaotic encryption system; chaotic map; output feedback收稿日期: 2007 − 12 − 05;修回日期:2008 − 06 − 25基金项目:国家自然科学基金(60671033);国家教育部博士点基金(2006061405)作者简介:钟黔川(1970 − ),男,博士,主要从事信息安全、混沌密码、数字水印技术等方面的研究.在过去的许多年里,文献[1-4]提出了一些基于一维混沌映射的加密系统,也有一些混沌加密系统被成功攻击[6-10],它的安全性已成为专家学者关注的一个热点。

由于混沌映射具有对初值和系统参数的敏感性以及轨道的不确定性,这些特性和分组密码的特点是相吻合的。

混沌密码系统一般使用混沌映射的初值、系统参数、迭代次数作为密钥进行加密/解密,本文算法试图使混沌映射每一步迭代都最大限度地保证上述3个参数的最大取值空间,并且利用输出反馈来动态改变这些参数,有力地保障了算法的安全性。

1 混沌加密算法算法的描述:(1) 在算法中,128位的密钥被分成多个8 bit 为单位的块,每块称作会话密钥,进一步将密钥划分成32 bit 为单位的子密钥,1,2,,4i K i µ="和64 bit 为单位的子密钥,1,2i K i =,它们都是以十六进制来表示的,其划分情况为:123416123412K k k k k k K K K K K K µµµµ===" (1) (2) 在加密/解密过程中明文/密文被分成多个 8 bit 为单位的块,其划分情况分别为:1234n P PP P P P =" (2)1234n C C C C C C =" (3)(3) 在加密/解密过程中选取3个一维混沌映射来进行加密/解密,它们分别是:Logistic 映射、帐篷映射、正弦映射,如表1所示。

表中第1列为混沌映射名称,第2列是3个混沌映射的编号,第3列是3个混沌映射对应的迭代表达式,第4列是混沌映射系统参数取值范围,该范围表示相应混沌映射处于混沌状态。

(4) 开始时由会话密钥和子密钥构造的初始值分别为:5212|()/2mod 1|b X K K =+ (4)第2期 钟黔川 等: 参数可变的多混沌映射加密系统 27512345678(b N k k k k k k k k =++++16910111213141516)mod 2k k k k k k k k +++ (5)随机数由线性同余随机数发生器(LCG)产生:31314()mod (21)i i Y K Y K µµ−=+− (6)式中 3102b Y X ⎢⎥=×⎣⎦。

由i Y 产生的混沌映射号M 、使用会话密钥的顺序号j 分别为:mod 3i M Y = (7)j =(mod 16)1i Y + (8)表1 混沌映射编号、表达式、系统参数取值范围混沌映射 M 迭代表达式系统参数 Logistic 映射 0 1(1)n n n X X X µ+=−3.57≤µ≤4.0 Tent 映射 1 10.5(1)0.5nn n n n X X X X X µµ+⎧=⎨−>⎩≤1.4≤µ≤2.0 Sine 映射21sin()n n X X µ+=0.87≤µ≤1.0(5) 混沌映射的迭代次数N 和初值X 分别为:N = N b + k i (9) 8((/2))mod 1b j X X k =+ (10) 根据混沌映射号M 的不同取值选择不同的混沌映射系统参数i µ产生式:525212525212525212((()mod 2)/2)0.43 3.570((()mod 2)/2)0.6 1.41((()mod 2)/2)0.130.872i i i i ii K Y K M K Y K M K Y K M µµµµµµµµµ⎧=+×⎪+=⎪⎪=+×⎪⎨+=⎪⎪=+×⎪⎪+=⎩ (11) (6) 明文/密文每一块被加密/解密,用初值X 和系统参数i µ使混沌映射迭代N 次。

新值()X X ′被用于构造明文/密文以及作为下一步迭代输出反馈的一部分,如下列等式所示:313(21)i K P X µ′′⎢⎥=+−⎣⎦ (12)52(2269)i T P X ′⎢⎥=+×−⎣⎦ (13)52(/2)mod 1b X T ′= (14)314mod (21)K T µ′=− (15) 3(10)mod 509bi N P X ′′=+× (16) 3mod 256i C K µ′= (17) 31(256((21)mod 256))mod 256i i P C X ′⎢⎥=+−−⎣⎦(18)对于加密/解密下一块明文/密文,上一次的b N ′和bX ′分别代替式(9)、式(10)中的b N 和b X ,3K µ′和4K µ′分别更新式(6)中的随机发生器参数3K µ和4K µ。

加密/解密过程基本相同,唯一不同之处在于加密过程用的是式(17),解密过程用的是式(18)。

解密过程先用式(18)求i P ,再用式(12)~式(16)求3K µ′、T 、bX ′、4K µ′、b N ′。

在文献[11]中已论证了随机数发生器中乘法器和模的取值问题,由于在式(6)中乘法器是由密钥分离而来,可以不考虑它的取值问题。

在式(6)中模取1231−,这是根据文献[11]的建议来取的值,因为它是一个奇素数,产生的随机数具有比较大的周期。

由于双精度占64位,其中第1位是符号位,依次是指数位,占11位,剩余的52位是尾数,因此取522作为式(4)、式(11)的模是恰当的,充分保证了系统参数i µ的密钥取值空间,又不会引入小数的不确定位。

2 实验及结果分析采用以下试验环境:CPU 是Intel Celeron 处理器,主频为450 MHz ;内存为196 MB ;操作系统为Windows 2000;使用VC++编程实现本文的算法。

表2 实验过程中各参数列表映射号M明文字符迭代初值X系统参数λi迭代次数N 迭代后的值X new 明文P i 密文C i 0 c 0.133 403 297 840 231 970 0 3.683 713 007 864 660 500 053 601 0.394 756 240 339 066 140 0991890 h 0.633 037 490 339 064 530 0 3.871 761 393 019 213 400 0160 0.708 277 388 238 566 560 0 1041962 a 0.352 808 638 238 547 360 00.950 761 432 193 328 870 0269 0.567 398 850 620 930 100 0972341 o 0.708 023 850 620 917 770 0 1.703 204 690 709 347 900 0133 0.315 985 471 868 431 180 0 1111761 t 0.019 110 471 868 436 951 0 1.557 561 908 008 875 600 0291 0.669 446 086 867 080 850 0 11664 1 i 0.372 571 086 867 066 640 0 1.813 862 702 424 441 400 0296 0.417 392 040 562 097 170 0 1051580c0.710 360 790 562 095 450 03.859 613 384 402 577 300 01800.944 324 050 746 886 520 099171表2为使用密钥“12B4A54432FF4B7C4A923D 274C172437”对明文“chaotic ”进行加密的过程。