思科网络科技安全产品演示说明PPT模板

思科常见产品配置专项培训(ppt 114页)

$5,243.00 $12,735.00

$9,743.00 $29,228.00 $10,485.00

$4,995.00

3560交换机常见配置

WS-C3560G-48PS-S WS-C3560G-48PS-E WS-C3560G-24PS-S WS-C3560G-24PS-E WS-C3560G-48TS-S WS-C3560G-48TS-E WS-C3560G-24TS-S WS-C3560G-24TS-E

WS-C2960-48TT-L Catalyst 2960 48 10/100 + 2 1000BT LAN Base Image

WS-C2960G-24TC-L Catalyst 2960 24 10/100/1000, 4 T/SFP LAN Base Image

WS-C2960-24TC-L Catalyst 2960 24 10/100 + 2T/SFP LAN Base Image

转发能力

MAX 38.7Mpps MAX 101.2Mpps MAX 101.2Mpps MAX 13.1Mpps

DRAM

128M

128M/256M

256M

128M

FLASH MAC表 Uplink

堆叠

32M 12K 4x1G SFP

不支持

64M

64M

32M

12K

12K

12K

2x10GE X2 或10x10GE X2

Catalyst 2960 LAN Base Switches

Product Number

Product Description

WS-C2960-24LT-L Catalyst 2960 24 10/100 (8 PoE)+ 2 1000BT LAN Base Image

思科产品培训课件

• 基于CatOS的 L3/L4层交换

中高端

• 已停产

转型

转型

Catalyst 2950G / •355可0堆SM叠I10/100/1000交换

NEW

• 高级2-4层智能服务

• 支持基于GBIC的千兆上联

Catalyst 3500 •

• 集群服务 可堆叠的 10/100交换

• 千兆优化

• 已停产

Catalyst 2950

• 128 MB DRAM和16 MB闪存(Cisco Catalyst 3750G-24TS,Catalyst 3750G-24T, Catalyst 3750G-12S,Catalyst 3750-24TS,Catalyst 3750-24PS, Catalyst 375048TS,Catalyst 3750-48PS和Catalyst 3750G-16TD)

Catalyst 全系列交换机 产品线

性能/价格

Catalyst 6500 Series • 256Gbps 交换引擎, 210Mpps 包转发

Catalyst 全系列AVVID智能交

率,全冗余系统 • 2/3/4-7层交换

换产品定位

• 电信级2-4层智能服务 • 局域/广域/话音集成服务平台 • 模块化10/100/1000/交换

• 已停产

Catalyst 3550-SMI

第3层交换机

转型

• 可堆叠 10/100/1000交换

Catalyst 3500XL••

高级的 2-4层智能服务 基于GBIC灵活的千兆接口

• 集群能力

Catalyst 2950G

• 可堆叠的 10/100交换

• 千兆优化

Catalyst 2950-24 Catalyst 2900M XL• 已停产

《CISCO产品简介》PPT课件

• 思科 AS5800 通用网关是目前市场上密度最高、运营商级访问服务器, 最多可以支持2688次呼叫(4XCT3s)或86条E1线路。

CISCO产品简介

• 访问服务器

– 思科 AS5800 通用访问服务器

• 思科 AS5800 可以在一个远程访问集线器产品中实现最高密度的调 制解调器集中并提供集成业务数字网络(ISDN)终接功能。

– 思科 AS5300 通用访问服务器

• 思科 AS5300 可在同一接口上终接ISDN、56k模拟调制解调器、传 真和VoIP呼叫,从而提高了大业务量真实环境中的性能标准。

CISCO产品简介

• 访问服务器

– 思科 ATA 180 系列模拟电话适配器

• 思科系列模拟电话适配器(ATA)可以将模拟电话转变为IP电话,

• 产品类型

– 访问服务器 – 附件 – 思科电缆产品 – 思科IOS软件 – CiscoWorks2000 – 内容网络设备 – 客户响应 – 客户端设备 – 集线器以及集中器 – 接口卡以及模块 – 交互软件 – 网络管理

CISCO产品简介

• 产品类型

– 光纤平台 – 路由器 – 安全组件 – 交换机 – 话音系统 – 视频 – 语音应用 – 虚拟专网(VPN)设备 – 无线设备

CISCO产品简介

• CISCOWORKS 2000

• CiscoWorks2000产品线提供了在所需要的任何时间和地点进行端对端管 理解决方案部署所需要的灵活性。CiscoWorks2000产品线包括了以下的 解决方案:

• LAN管理解决方案(LMS) • 路由WAN管理解决方案(RWAN) • VPN/安全管理解决方案(VMS) • 服务管理解决方案(SMS)

《网络设备》PPT课件

• 5.2.4知识点:路由器 – 功能

• 路由器是一种连接多个网络或网段的网络设备,它工作在OSI参考模型第 三层,能将不同网络或网段之间的数据信息进行交换,从而构成一个更 大的网络。路由器可以选择快捷畅通的到达目的计算机的最近线路,并 且大大提高通信速度。

– 性能参数

• 华为 R2631E路由器在新浪网上的资料:

支持操作系统:Novell NetWare4.2、5.x和6.x Microsoft Windows98、 Windows 98SE、Windows NT、Windows Me、Windows2000、Windows XP、 Linux

• USB接口的54M无线局域网卡的产品资料:

– D-Link DWL-G122

– 无线局域网的信号中继功能还在使用网桥。但无线局域网的网桥也和无线 接入点设备进行了融合。

• 网桥的性能参数

– 室外无线网桥的资料-神脑大功率长距离无线网桥(EOC-32)

– 主要规格 / 特殊功能:

• 室外型无线多点桥/AP/WDS同时无缝支持802.11b(11Mbps) 与802.11g(54Mbps)2.4GHz无线宽带网,和最新的快速802.11g (2.4GHz,54Mbps)无线标准。

稳定性

– 符合IEEE 802.11/b/g完全符合IEEE 802.11b/IEEE802.11g协议 – Point-to-point,Point-to-multipoint点对点,点对多点无线连通,让客户在两个建筑之间,

或多个建筑之间传输数据

– 支持WPA/802.1x安全认证,有效的安全 – WDS(Wireless Distribution System)同时具有AP/桥功能,如同一台转发器 – 支持SNMP v1/v2易于远程管理 – 避雷器(可选)防止雷击损坏内部电路

思科安全网络基础篇

X as a Service

总部办公室

2

无边界 Internet

分支办公室

无边界 终端用户

机 场

1

智能动终用端户/移攻击者 合作伙伴 客户

咖啡 Home 店 Office

Presentation_ID

© 2008 Cisco Systems, Inc. All rights reserved.

Cisco Confidential

代码作者 工具作者

第一阶段滥用者

黑客或者直接攻 击者

不良软件作者 蠕虫 病毒 木马

机器遥控

信息收集

内部窃贼滥用权 限

间谍软件

Presentation_ID

© 2008 Cisco Systems, Inc. All rights reserved.

中间人

主机及应用结合 编写僵尸网络 僵尸网络管理 个人信息 信息经纪 电子IP泄露

Presentation_ID

© 2008 Cisco Systems, Inc. All rights reserved.

co Confidential

3

安全威胁不断升级: 最终转向黑客经济获益

安全威胁的严重程度

安全威胁正变得越来越难以 检测和消除

经济安全威胁:

经济盗窃和破坏

中期安全威胁:

病毒和恶意软件

最早安全威胁:

基本的入侵和网络病毒

1990

1995

2000

2005

2007

2010

Presentation_ID

© 2008 Cisco Systems, Inc. All rights reserved.

Cisco Confidential

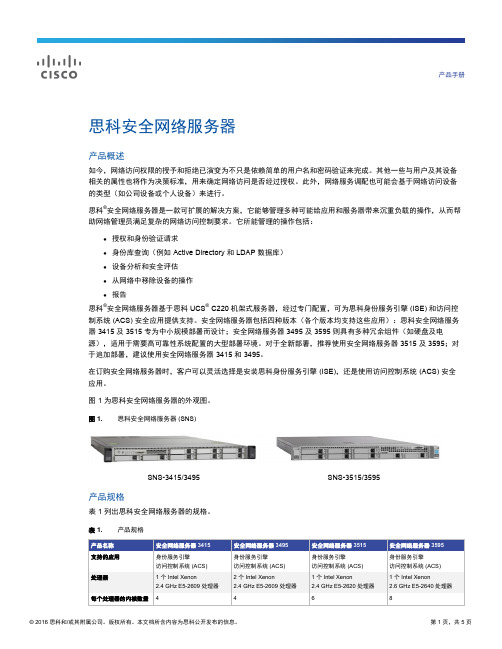

思科安全网络服务器产品手册说明书

产品手册思科安全网络服务器产品概述如今,网络访问权限的授予和拒绝已演变为不只是依赖简单的用户名和密码验证来完成。

其他一些与用户及其设备相关的属性也将作为决策标准,用来确定网络访问是否经过授权。

此外,网络服务调配也可能会基于网络访问设备的类型(如公司设备或个人设备)来进行。

思科®安全网络服务器是一款可扩展的解决方案,它能够管理多种可能给应用和服务器带来沉重负载的操作,从而帮助网络管理员满足复杂的网络访问控制要求。

它所能管理的操作包括:●授权和身份验证请求●身份库查询(例如 Active Directory 和 LDAP 数据库)●设备分析和安全评估●从网络中移除设备的操作●报告思科®安全网络服务器基于思科 UCS® C220 机架式服务器,经过专门配置,可为思科身份服务引擎 (ISE) 和访问控制系统 (ACS) 安全应用提供支持。

安全网络服务器包括四种版本(各个版本均支持这些应用):思科安全网络服务器 3415 及 3515 专为中小规模部署而设计;安全网络服务器 3495 及 3595 则具有多种冗余组件(如硬盘及电源),适用于需要高可靠性系统配置的大型部署环境。

对于全新部署,推荐使用安全网络服务器 3515 及 3595;对于追加部署,建议使用安全网络服务器 3415 和 3495。

在订购安全网络服务器时,客户可以灵活选择是安装思科身份服务引擎 (ISE),还是使用访问控制系统 (ACS) 安全应用。

图 1 为思科安全网络服务器的外观图。

图 1. 思科安全网络服务器 (SNS)SNS-3415/3495 SNS-3515/3595产品规格表 1 列出思科安全网络服务器的规格。

表 1.产品规格产品名称安全网络服务器 3415 安全网络服务器 3495 安全网络服务器 3515 安全网络服务器 3595支持的应用身份服务引擎访问控制系统 (ACS) 身份服务引擎访问控制系统 (ACS)身份服务引擎访问控制系统 (ACS)身份服务引擎访问控制系统 (ACS)处理器 1 个 Intel Xenon2.4 GHz E5-2609 处理器2 个 Intel Xenon2.4 GHz E5-2609 处理器1 个 Intel Xenon2.4 GHz E5-2620 处理器1 个 Intel Xenon2.6 GHz E5-2640 处理器每个处理器的内核数量 4 4 6 8内存16 GB (4 x 4 GB) 32 GB (8 x 4 GB) 16 GB (2 x 8 GB) 64 GB (4 x 16 GB)硬盘 1 个 2.5 英寸600 GB 6Gb SAS 硬盘(10K RPM) 2 个 2.5 英寸600 GB 6Gb SAS 硬盘(10K RPM)1 个 2.5 英寸600 GB 6Gb SAS 硬盘(10K RPM)4 个 2.5 英寸600 GB 6Gb SAS 硬盘(10K RPM)硬件 RAID 无RAID 0 和 1LSI 2008 SAS RAID 夹层卡无RAID 10思科 12G SAS 模块化RAID 控制器网络接口 4 个千兆接口 4 个千兆接口 6 个千兆接口 6 个千兆接口电源 1 个 650W 电源 2 个 650W 电源 1 个 770W 电源 2 个 770W 电源安全应用思科安全网络服务器支持思科强大的网络访问与控制安全应用:思科身份服务引擎思科身份服务引擎 (ISE) 是思科网络安全计划不可或缺的组件,这款革命性产品扩展了最早在思科 NAC 和思科安全ACS 中引入的网络访问和准入控制功能。

思科ppt

1

8

RJ-45 连接器

© 2006 Cisco Systems, Inc. All rights reserved.

ICND v2.3—21

UTP实现直连线

直连10BaseT/ 100BaseT

8 1 8

直连线

集线器/交换机

服务器/路由器

1

针 1 2 3 4 5 6 7 8

线 RD+ RDTD+ NC NC TDNC NC

ICND v2.3—12

Cisco的交换机

Catalyst 3750 系列

Catalyst 3550系列

© 2006 Cisco Systems, Inc. All rights reserved.

ICND v2.3—13

Cisco的交换机

Catalyst 4500/6500 系列

© 2006 Cisco Systems, Inc. All rights reserved.

ICND v2.3—10

Cisco路由器

Cisco 7200 系列

Cisco 12000 系列

© 2006 Cisco Systems, Inc. All rights reserved.

ICND v2.3—11

Cisco的交换机

Catalyst 2900 系列

© 2006 Cisco Systems, Inc. All rights reserved.

ICND v2.3—2

网络技术基础

© 2006 Cisco Systems, Inc. All rights reserved.

ICND v2.3—3

课程目标

了解互联网的基本框架 理解一些网络的基本术语

思科网络科技安全产品演示说明ppt模板

Managed Threat Defense

Resources

Cisco 2024 Annual Security Report

Security Optimization Service At-A-Glance

Risk Remediation Strategy

Protection by Segmentation

Agents

IT Staff

Management

Validate Risk Removal

Agents

IT Staff

Management

Compliance & Change Management Operations Support& Lifecycle Management

Six Areas

You Need to Address

An Optimized Network is the Foundation for Business Innovation & OutcomesCiscoSmartTalk

Validate Removal of Risk

The Vulnerability Lifecycle Identify Risk

Validate Your Current Security Posture

Current State

Desired State

Strategy Map

When was the last time you validated your security posture?

Do you know what weak links are?

思科网络科技安全产品演示说明PPT模板

Agents

IT Staff

Management

#CiscoSmartTalk

11

Prioritize Risk Based on Your Business

© 2015 Cisco and/or its affiliates. All rights reserved.

#CiscoSmartTalk

#CiscoSmartTalk

5

Do you know what weak links are?

© 2015 Cisco and/or its affiliates. All rights reserved.

#CiscoSmartTalk

6

The Vulnerability Lifecycle

Validate Removal of Risk

#CiscoSmartTalk

14

Protection by Segmentation

Agents

IT Staff

Management

© 2015 Cisco and/or its affiliates. All rights reserved.

#CiscoSmartTalk

15

Validate Risk Removal

12

Develop a Risk Framework

© 2015 Cisco and/or its affiliates. All rights reserved.

#CiscoSmartTalk

13

Risk Remediation Strategy

© 2015 Cisco and/or its affiliates. All rights reserved.

思科无边界云安全解决方案ppt课件

解决方案 :Secure Mobility

互联网出口安装ASA + WSA

家庭

咖啡店

机场

接入点

INTERNET

应用

企业托管SaaS

News

AnyConnect Client

接入设备

社交网络

Flexible Delivery Appliance, Cloud & Hybrid

可信架构 –弹性架构防御 解决方案: 动态目的检测、智能信任报文;(云火墙 Anti-Botnet、SGT)

可信终端 –移动接入防御 解决方案:移动准入控制,接入感知;(AnyConnect+NAC)

可信数据 –数据保护 解决方案:域内、域间信息加密及验证、VPN、SSL感知;(WAAS、MACSec、VPN,Netflow)

SSL VPN

互联网

SSL VPN

选择 Diverse Endpoint Support for Greater Flexibility

安全 Rich, Granular Security Integrated Into the network

体验 Always-on Intelligent Connection for Seamless Experience and Performance

思科下一代移动安全解决方案

永久在线 自动寻找最优接入点 自动识别设备当前所在的网络区域 应用控制 单点登录

五.内容安全与数据防泄露

ASA “云”火墙 - URL、IP层面过滤 IronPort 网关 – 内容层面过滤

Email内容

Web内容

ESA(硬件网关) - Email安全 硬件网关层面的邮箱防护 *防垃圾,防病毒,防攻击 邮件的政策性管理 *防泄密,备份等 邮件相关应用 *营销邮件,业务通知 *信用卡账单,话费账单等 邮件加密需求 WSA(硬件网关)- Web安全 上网行为管理 上网加速缓存 防毒墙

网络科技安全演示ppt模板

Photography

Lorem ipsum dolor sit amet, consectetur adipiscing elit. Ut efficitur

Web Server

Lorem ipsum dolor sit amet, consectetur adipiscing elit. Ut efficitur

3

WRITE A GREAT TITLE HERE

01.此处添加标题

NEXT LEVEL COMPANY

WRITE A GREAT TITLE HERE

4

此处添加您的标题

WRITE A GREAT TEXT HERE

About Our Company

You have to fight for your dreams, you have to work hard everyday in order to get what you wish for. Stop wishing and start doing. Start now and you will be succesful.

NEXT LEVEL COMPANY

WRITE A GREAT TITLE HERE

5

此处添加您的标题

1990

Our Beginning

Lorem ipsum dolor sit amet, consectetur adipiscing elit. Praesent molestie efficitur est,

NEXT LEVEL COMPANY

WRITE A GREAT TITLE HERE

6

此处添加您的标题

People behind The Scenes

《思科安全移动解决方案》课件

Android Smartphones Tablets

ASDM

CLI

CSM

服务架构

Secure Connectivity

+

Web Security

Cisco®

ASACisco Any来自onnectfor Cloud

Web Security

Cisco ISR*

Cisco WSA

BB10 (future) • Smartphones • Playbook

Apple App Store(用于 iOS )

• IPSec

内置于 Apple iOS

• 对企业应用的安全远程访问

《思科安全移动解决方案》

广泛

定制化的支持

Web VPN的支持 页面改写/单点登录

针对应用的Smart Tunnel

《思科安全移动解决方案》

iPhone 上的AnyConnect (iOS )

家庭办公

《思科安全移动解决方案》

高效

最优接入端识别

上海

Time = 23ms Time = 20ms Time = 21ms

*

北京

Time = 26ms Time = 28ms Time = 30ms

高效

改善VPN接入速度的感受

广州

Time = 41ms

Time = 42ms

Time = 40ms

手工连接

《思科安全移动解决方案》

iPhone 上的AnyConnect (iOS )

广泛

自动的策略更 新

无缝漫游

建立安全连接

策略自动更新推 送

象在公司一样建 立网络连接

用户从Wi-Fi t 转到3G

思科交换机路由器产品培训文档课件PPT

故障排除流程

识别问题

确定问题的性质和范围,收集相 关信息。

收集信息

1

查看日志文件、设备状态和网络连通性等。

分析问题

2

根据收集的信息,分析可能的原因和解决方案。

实施解决方案

3

根据分析结果,采取相应的措Fra bibliotek解决问题。验证解决方案

4

确认问题是否得到解决,并记录结果。

Part

06

案例分析与实践操作

案例一:企业网部署案例

深入解释安全设备的工作原理,包括防火 墙的包过滤和代理技术、入侵检测系统的 原理等。

安全设备安全特性

安全设备管理和维护

介绍安全设备的安全特性,如访问控制列表 (ACL)、内容过滤等,以及如何配置和管 理这些特性。

提供安全设备管理和维护的实用指南,包括 命令行接口(CLI)的使用、系统监控和维护 等。

这些产品广泛应用于企业园区网、数据中心、广域网等领域,支持各种网络应用和 服务。

思科交换机路由器产品线包括交换机、路由器、安全设备和无线设备等多个类别, 可满足不同规模和需求的网络建设。

产品特点与优势

高效性能

思科交换机路由器采用先进的硬 件和软件技术,提供高速的数据 传输和处理能力,确保网络的高 效运行。

Part

02

思科交换机路由器产品系列

交换机系列

交换机系列概述

介绍思科交换机系列的产品线, 包括固定配置交换机和模块化交 换机,以及它们的应用场景和特 点。

交换机管理和维护

提供交换机管理和维护的实用指 南,包括命令行接口(CLI)的使 用、系统监控和维护等。

交换机工作原理

深入解释交换机的技术原理,包 括数据链路层和网络层的交换技 术,以及交换机的性能指标和参 数。

第7章网络设备安全PPT教学课件

针对上述安全弱点,可提出如下的设备安全加固技 术建议:

1. 禁用不必要的网络服务 2. 修改不安全的配置 3. 利用最小权限原则严格对设备的访问控制 4. 及时对系统进行软件升级 5. 提供符合IPP要求的物理保护环境

7.2交换机安全防范技术

交换机作为局域网信息交换的主要设备,特别是核 心交换机和汇聚交换机承载着极高的数据流量,在 突发异常数据或攻击时,极易造成负载过重或宕机 现象。为了尽可能抑制攻击带来的影响,减轻交换 机的负载,使局域网稳定运行,交换机厂商在交换 机上应用了一些安全防范技术,网络管理人员应该 根据不同的设备型号,有效地启用和配置这些技术, 净化局域网环境。

1. 广播风暴控制技术

网卡或其它网络接口损坏、环路、人为干扰破坏、 黑客工具、病毒传播,都可能引起广播风暴,交换 机会把大量的广播帧转发到每个端口上,这会极大 地消耗链路带宽和硬件资源。广播风暴抑制可以限 制广播流量的大小,对超过设定值的广播流量进行 丢弃处理。可以通过设置以太网端口或VLAN的广 播风暴抑制比,从而有效地抑制广播风暴,避免网 络拥塞。

(1)MAC地址与端口绑定。

Switch#conf t

Switch(config)#int f0/1

Switch(config-if)#switchport mode access ! 指定端口模式。 Switch(config-if)#switchport port-security mac-address

利用交换机的流量控制功能,可以把流经端口的异 常流量限制在一定的范围内。

7.2.1 流量控制技术

流量控制技术把流经端口的异常流量限制在一定的 范围内。许多交换机具有基于端口的流量控制功能, 能够实现风暴控制、端口保护和端口安全。流量控 制功能用于交换机与交换机之间在发生拥塞时通知 对方暂时停止发送数据包,以避免报文丢失。不过, 交换机的流量控制功能只能对经过端口的各类流量 进行简单的速率限制,将广播、组播的异常流量限 制在一定的范围内,而无法区分哪些是正常流量, 哪些是异常流量。同时,如何设定一个合适的阈值 也比较困难。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Identify Risk Remediate Risk

Prioritize Risk

#CiscoSmartTalk

17

Cisco Security Services

Network Optimization

Six Areas You Need to

Address

Compliance & Change Management

Operations Support & Lifecycle Management

#CiscoSmartTalk

2

© 2015 Cisco and/or its affiliates. All rights reserved.

Current State

© 2015 Cisco and/or its affiliates. All rights reserved.

Strategy Map

Desired State

#CiscoSmartTalk

8

Assess Risk Based on Your Needs

Assessment Examples

CiscoSmartTalk

Security & Risk

Analytics & Modeling

Operations Efficiency & Automation

Architecture Strategy & Planning

© 2015 Cisco and/or its affiliates. All rights reserved.

#CiscoSmartTalk

5

Do you know what weak links are?

© 2015 Cisco and/or its affiliates. All rights reserved.

#CiscoSmartTalk

6

The Vulnerability Lifecycle

Validate Removal of Risk

Agents

IT Staff

Management

#CiscoSmartTalk

11

Prioritize Risk Based on Your Business

© 2015 Cisco and/or its affiliates. All rights reserved.

#CiscoSmartTalk

Reduce Security Risks to Protect Your Network

Presented by: Tim Levad

© 2015 Cisco and/or its affiliates. All rights reserved.

#CiscoSmartTalk

1

An Optimized Network is the Foundation for Business Innovation & Outcomes

© 2015 Cisco and/or its affiliates. All rights reserved.

Identify Risk Remediate Risk

Prioritize Risk

#CiscoSmartTalk

7

Validate Your Current Security Posture

© 2015 Cisco and/or its affiliates. All rights reserved.

#CiscoSmartTalk

4

When was the last time you validated your security posture?

© 2015 Cisco and/or its affiliates. All rights reserved.

Security & Risk

30-MIN WEBINAR

© 2015 Cisco and/or its affiliates. All rights reserved.

#CiscoSmartTalk

20

谢谢大家

12

Develop a Risk Framework

© 2015 Cisco and/or its affiliates. All rights reserved.

#CiscoSmartTalk

13

Risk Remediation Strategy

© 2015 Cisco and/or its affiliates. All rights reserved.

Review

© 2015 Cisco and/or its affiliates. All rights reserved.

Probe

Analyze

Recommend

#CiscoSmartTalk

10

Uncovering Risk

© 2015 Cisco and/or its affiliates. All rights reserved.

Perimeter Assessment

© 2015 Cisco and/or its affiliates. All rights reserved.

Wireless Assessment

Device Security Assessment

#CiscoSmartTalk

9

What does an Assessment look like?

Agents

IT Staff

Management

© 2015 Cisco and/or its affiliates. All rights reserved.

#CiscoSmartTalk

16

Recap: The Vulnerability Lifecycle

Validate Removal of Risk

#CiscoSmartTalk

14

Protection by Segmff

Management

© 2015 Cisco and/or its affiliates. All rights reserved.

#CiscoSmartTalk

15

Validate Risk Removal

Service

© 2015 Cisco and/or its affiliates. All rights reserved.

Security

Optimization Service

Managed Threat

Defense

#CiscoSmartTalk

18

Resources

Cisco 2015 Annual Security Report

Security & Risk

#CiscoSmartTalk

3

Agenda

• Assessing and evolving your security strategy • Maintaining your security posture • Security services to help prepare your network

© 2015 Cisco and/or its affiliates. All rights reserved.

Security Optimization Service At-A-Glance

Managed Threat Defense At-A-Glance

#CiscoSmartTalk

19

Learn More About