锐捷路由器配置命令大全

锐捷路由器命令全集

锐捷路由器命令全集锐捷路由器命令全集一、基本配置命令1.登录命令1.1.登录路由器:login1.2.切换用户:su [用户名]1.3.修改用户密码:passwd2.接口配置命令2.1.查看接口信息:show interface2.2.配置接口IP地质:ip address [接口名称] [IP地质] [子网掩码]2.3.启用/禁用接口:shutdown / no shutdown [接口名称]2.4.配置接口描述:description [接口名称] [描述]3.静态路由配置命令3.1.添加静态路由:ip route [目标网络地质] [子网掩码] [下一跳地质]3.2.删除静态路由:no ip route [目标网络地质] [子网掩码] [下一跳地质]3.3.查看静态路由表:show ip route static4.动态路由配置命令4.1.启用/禁用动态路由:router ospf [进程号] / no router ospf [进程号]4.2.配置OSPF路由:network [网络地质] [子网掩码] area [区域号]4.3.查看OSPF邻居状态:show ip ospf neighbor5.NAT配置命令5.1.配置静态NAT:ip nat inside source static [内部地质] [外部地质]5.2.配置动态NAT:ip nat inside source list [访问控制列表] [外部地质池] overload5.3.查看NAT转换表:show ip nat translations6.VLAN配置命令6.1.创建VLAN:vlan database / vlan [VLAN号] name [VLAN名称]6.2.将接口加入VLAN:interface [接口名称] /switchport mode trunk / switchport mode access / switchport access vlan [VLAN号]6.3.查看VLAN配置信息:show vlan brief7.安全配置命令7.1.配置登录密码:enable password [密码]7.2.配置Telnet/SSH登录:line vty 0 [最小号] [最大号] / transport input telnet / transport input ssh7.3.配置访问控制列表:access-list [序号] permit [源地质] [目标地质] [协议]7.4.应用访问控制列表:interface [接口名称] / ip access-group [序号] in / out8.系统管理命令8.1.查看系统信息:show version8.2.配置系统时钟:clock set [时间]8.3.保存配置:write memory二、附件:无三、法律名词及注释:1.IP地质:Internet Protocol Address,互联网协议地质,用于唯一标识网络上的设备。

关于锐捷路由器配置命令

关于锐捷路由器配置命令,这些命令可能用的都不是很多,但是对于网络安全和性能来说很重要。

1. #Exit返回上一级操作模式2. #del flash:config.text删除配置文件(交换机及1700系列路由器)3. #erase startup-config删除配置文件(2500系列路由器)4. #write memory 或copy running-config startup-config 保存配置5. #Configure terminal 进入全局配置模式6. (config)# hostname routerA配置设备名称为routerA7.(config)#banner motd &配置每日提示信息&为终止符8. (config)# enable secret star或者:enable password star9.设置路由器的特权模式密码为star;secret 指密码以非明文显示,password指密码以明文显示10.锐捷路由器配置命令之查看信息11. #show running-config 查看当前生效的配置信息12. #show interface fastethernet 0/3查看F0/3端口信息13. #show interface serial 1/2 查看S1/2端口信息14. #show ip interface brief 查看端口信息15. #show version查看版本信息16.#show running-config 查看当前生效的配置信息17. #show controllers serial 1/2 查看该端口信息 , 用于R250118. #show ip route 查看路由表信息19. #show access-lists 1查看标准访问控制列表1的配置信息20.锐捷路由器配置命令之远程登陆(telnet)21. (config)# line vty 0 4 进入线路0~4的配置模式,4为连续线路最后一位的编号,线路为0~422. (conifg-line)#login23. (config-line)#password star配置远程登陆密码为star24. (config-line)#end返回上层25. 锐捷路由器配置命令之端口的基本配置26. (config)#Interface fastethernet 0/3 进入F0/3的端口配置模式27. (config)#interface range fa 0/1-2进入F01至F0/2的端口配置模式28. (config-if)#speed 10 配置端口速率为10M,可选10,100,auto29. (config-if)#duplex full配置端口为全双工模式,可选full(全双工),half(半双式),auto(自适应)30. (config-if)#no shutdown 开启该端口31. (config)# interface serial 1/2 进入端口S1/2的配置模式32. (config-if)# ip address 1.1.1.1 255.255.255.0 配置端口IP及掩码33.(config-if)# clock rate 64000 配置时钟频率(单位为K , 仅用于DCE端)34.(config-if)# bandwidth 512 配置端口带宽速率为512KB(单位为KB)35. (config-if)# no shutdown 开启该端口36. (config-if)#encapsulation PPP 定义封装类型为PPP,可选项:37. Frame-relay 帧中继38. Hdlc 高级数据链路控制协议39. lapb X.25的二层协议40. PPPPP点到点协议41. X25X.25协议42.锐捷路由器配置命令之路由协议43.(config)# ip route 172.16.1.0 255.255.255.0 172.16.2.1 配置静态路由44.注:172.16.1.0 255.255.255.0 为目标网络的网络号及子网掩码45. 172.16.2.1 为下一跳的地址,也可用接口表示,如ip route 172.16.1.0 255.255.255.0 serial 1/2(172.16.2.0所接的端口)46. (config)# router rip 开启RIP协议进程47.(config-router)# network 172.16.1.0 申明本设备的直连网段信息48. (config-router)# version 2 开启RIP V2,可选为version 1(RIPV1)、version 2(RIPV2)49. (config-router)# no auto-summary 关闭路由信息的自动汇总功能(只有在RIPV2支持)50. (config)# router ospf 开启OSPF路由协议进程(针对1762,无需使用进程ID)51. (config)# router ospf 1开启OSPF路由协议进程(针对2501,需要加OSPF进程ID)52. (config-router)# network 192.168.1.0 0.0.0.255 area 053.RA(config)#int serial054. RA(config-if)#ip address 172.16.2.1 255.255.255.0 secondary55. RB(config)#int serial056. RB(config-if)#ip address 172.16.2.2 255.255.255.0 secondary57.锐捷路由器配置命令之PAP58.路由器Ra为被验证方、Rb为验证方;两路由器用V.35 线连接(串口线),分别配置各端口的IP及时钟频率后:59. Rb(config)# username Ra password 0 star验证方配置被验证方的用户名,密码60. Rb(config)# intterface serial 1/2进入S1/2端口61. Rb(config-if)# encapsulation ppp 定义封装类型为PPP62. Rb(config-if)# ppp authentication pap PPP启用PAP认证方式63. Ra(config)# itnterface serial 1/2进入S1/2端口64.Ra(config-if)# encapsulation ppp 定义封装类型PPP65. Ra(config-if)# ppp pap sent-username Ra password 0 star 设置用户名为ra 密码为star,用于发送到验证方进行验证66. #debug ppp authentication67.锐捷路由器配置命令之被验证方配置68. Ra(config)# username Rb password 0 star以对方的主机名作为用户名,密码和对方的路由器一致69. Ra(config)# interface serial 1/2进入S1/2端口70. Ra(config-if)# encapsulation PPP 定义封装类型为PPP71. 锐捷路由器配置命令之验证方配置72. Rb(config)# username Ra password 0 star以对方的主机名作为用户名,密码和对方的路由器一致73. Rb(config)# interface serial 1/2进入S1/2端口74. Rb(config-if)# encapsulation PPP 定义封装类型为PPP75.Rb(config-if)# ppp authentication chapPPP启用CHAP方式验证76.锐捷网络交换机的配置命令集交换机>Enable 进入特权模式#Exit 返回上一级操作模式#End 返回到特权模式#write memory 或copy running-config startup-config 保存配置文件#del flash:config.text 删除配置文件(交换机及1700系列路由器)#erase startup-config 删除配置文件(2500系列路由器)#del flash:vlan.dat 删除Vlan配置信息(交换机)#Configure terminal 进入全局配置模式(config)# hostname switchA 配置设备名称为switchA(config)#banner motd & 配置每日提示信息 &为终止符(config)#enable secret level 1 0 star 配置远程登陆密码为star (config)#enable secret level 15 0star 配置特权密码为star Level 1为普通用户级别,可选为1~15,15为最高权限级别;0表示密码不加密(config)#enable services web-server 开启交换机WEB管理功能 Services 可选以下:web-server(WEB管理)、telnet-server(远程登陆)等查看信息#show running-config查看当前生效的配置信息 #show interface fastethernet 0/3查看F0/3端口信息 #show interface serial 1/2查看S1/2端口信息 #show interface查看所有端口信息#show ip interface brief 以简洁方式汇总查看所有端口信息#show ip interface查看所有端口信息#show version查看版本信息#show mac-address-table查看交换机当前MAC地址表信息#show running-config查看当前生效的配置信息#show vlan查看所有VLAN信息#show vlan id 10查看某一VLAN (如VLAN10)的信息#show interface fastethernet 0/1 switchport查看某一端口模式(如F 0/1) #show aggregateport 1 summary查看聚合端口AG1的信息#show spanning-tree查看生成树配置信息#show spanning-tree interface fastethernet 0/1查看该端口的生成树状态#show port-security查看交换机的端口安全配置信息#show port-security address查看地址安全绑定配置信息#show ip access-lists listname查看名为listname的列表的配置信息#show access-lists端口的基本配置(config)#Interface fastethernet 0/3 进入F0/3的端口配置模式(config)#interface range fa 0/1-2,0/5,0/7-9 进入F0/1、F0/2、F0/5、F0/7、F0/8、F0/9的端口配置模式(config-if)#speed 10 配置端口速率为10M,可选10,100,auto(config-if)#duplex full 配置端口为全双工模式,可选full(全双工),half(半双式),auto(自适应) (config-if)#no shutdown 开启该端口(config-if)#switchport access vlan 10 将该端口划入VLAN10中,用于VLAN(config-if)#switchport mode trunk 将该端口设为trunk模式,用于Tag vlan 可选模式为access , trunk(config-if)#port-group 1 将该端口划入聚合端口AG1中,用于聚合端口聚合端口的创建(config)# interface aggregateport 1 创建聚合接口AG1(config-if)# switchport mode trunk 配置并保证AG1为trunk 模式(config)#int f0/23-24 (config-if-range)#port-group 1 将端口(端口组)划入聚合端口AG1中生成树(config)#spanning-tree 开启生成树协议(config)#spanning-tree mode stp 指定生成树类型为stp 可选模式stp , rstp , mstp (config)#spanning-tree priority 4096 设置交换机的优先级为4096 , 优先级值小为高。

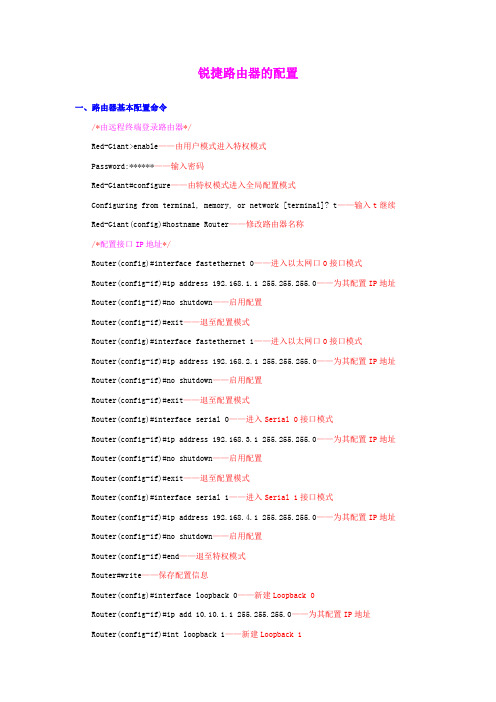

锐捷路由器的配置(交换机、路由器配置步骤简要说明)

锐捷路由器的配置一、路由器基本配置命令/*由远程终端登录路由器*/Red-Giant>enable——由用户模式进入特权模式Password:******——输入密码Red-Giant#configure——由特权模式进入全局配置模式Configuring from terminal, memory, or network [terminal]? t——输入t继续Red-Giant(config)#hostname Router——修改路由器名称/*配置接口IP地址*/Router(config)#interface fastethernet 0——进入以太网口0接口模式Router(config-if)#ip address 192.168.1.1 255.255.255.0——为其配置IP地址Router(config-if)#no shutdown——启用配置Router(config-if)#exit——退至配置模式Router(config)#interface fastethernet 1——进入以太网口0接口模式Router(config-if)#ip address 192.168.2.1 255.255.255.0——为其配置IP地址Router(config-if)#no shutdown——启用配置Router(config-if)#exit——退至配置模式Router(config)#interface serial 0——进入Serial 0接口模式Router(config-if)#ip address 192.168.3.1 255.255.255.0——为其配置IP地址Router(config-if)#no shutdown——启用配置Router(config-if)#exit——退至配置模式Router(config)#interface serial 1——进入Serial 1接口模式Router(config-if)#ip address 192.168.4.1 255.255.255.0——为其配置IP地址Router(config-if)#no shutdown——启用配置Router(config-if)#end——退至特权模式Router#write——保存配置信息Router(config)#interface loopback 0——新建Loopback 0Router(config-if)#ip add 10.10.1.1 255.255.255.0——为其配置IP地址Router(config-if)#int loopback 1——新建Loopback 1Router(config-if)#ip add 10.10.2.1 255.255.255.0——为其配置IP地址Router(config-if)#end——退至特权模式/*查看路由器相关配置信息*/Router#show ip interface brief——查看配置状态Router#show version——显示路由器版本信息Router#show ip interface fastethernet 0——查看以太网口0接口配置状态Router#show running-config——显示当前运行的配置参数Router#show startup-config——显示NVRAM中中配置参数的副本Router#copy running-config startup-config——将当前运行的配置参数复制到NVRAMRouter#erase startup-config——清空NVRAM中的配置参数Router#reload——重新启动路由器/*配置console登陆密码*/Router(config)#line console 0Router(config-line)#loginRouter(config-line)#password star/*配置VTY登陆密码*/Router(config)#line vty 0 4Router(config-line)#loginRouter(config-line)#password star/*配置特权模式登录密码*/Router(config)#enable password star——配置明文密码Router(config)#enable secret star——配置的密码不能与password密码相同二、路由器密码丢失的处理方法01、关闭路由器,重新登录超级终端,按默认方法设置;02、启动路由器,不停地按Ctrl+Pause Break,直至出现Boot:提示符,输入Setup-Reg;Boot:Setup-Reg03、出现如下提示信息,按“Y”回车确认:Do you wish to change the configuration?y/n[n]:04、出现提示如下信息,按“Y”回车确认:Enable“bypass the system configure [n]:05、出现提示如下信息,按“N”回车确认:Enable“debug mode?”y/n[n]:06、出现提示如下信息,按“N”回车确认:Enable“user break/abort enabled?”y/n[n]:07、出现提示如下信息,按“N”回车确认:Change console speed?y/n[n]:08、出现提示如下信息,按“N”回车确认:Do you wish to change the configuration?y/n[n]:09、出现提示符“Boot:”,输入Reset;Boot:reset10、出现提示如下信息,按“N”回车确认:Would you like to enter the initial configuration dialog?[Yes]:此时密码及路由器信息被清除,你就可以顺利进入路由器了……可以归纳为“Setup-Reg,两个Y五个N,Reset”。

锐捷路由器配置命令

锐捷路由器配置命令本文档提供了一份详细的锐捷路由器配置命令的范本,供参考使用。

以下是各个章节的详细配置指南。

1、基本配置a) 连接到路由器使用串口或者Telnet连接到锐捷路由器。

b) 登录路由器输入登录用户名和密码来登录路由器的管理界面。

c) 配置主机名配置路由器的主机名,以便于识别和管理。

d) 配置IP地质为路由器的接口配置IP地质,并启用相应的接口。

e) 配置默认网关配置路由器的默认网关,以便于实现路由功能。

f) 配置DNS服务器配置路由器的DNS服务器,以便于解析域名。

2、路由配置a) 配置静态路由配置静态路由表,以便于定义特定目的地的下一跳。

b) 配置动态路由配置动态路由协议,如OSPF、BGP等。

c) 配置路由跟踪配置路由跟踪功能,以便于监控路由器上的数据包传输情况。

3、网络地质转换 (NAT) 配置a) 配置静态NAT配置静态NAT,将一个私有IP地质映射为一个公有IP地质。

b) 配置动态NAT配置动态NAT,将一个私有IP地质映射为一个公有IP地质,并提供端口转换。

c) 配置PAT配置端口地质转换(PAT),将多个私有IP地质映射为一个公有IP地质。

4、安全配置a) 配置访问控制列表 (ACL)配置ACL,以限制特定网络流量的进出。

b) 配置防火墙配置防火墙规则,以保护路由器和连接的网络。

c) 配置虚拟专用网 (VPN)配置VPN,以提供安全的远程访问和站点到站点连接。

d) 配置用户认证配置用户认证方式,如RADIUS、TACACS+等。

5、服务配置a) 配置DHCP服务器配置DHCP服务器,为连接到路由器的设备提供动态IP地质分配。

b) 配置网络时间协议 (NTP)配置NTP服务器,以同步路由器的时间。

c) 配置简单网络管理协议 (SNMP)配置SNMP,以实现对路由器的远程管理和监控。

d) 配置域名服务器 (DNS)配置路由器的DNS服务器,以提供域名解析服务。

6、系统配置a) 配置日志记录配置日志记录,以记录路由器的运行状态和事件。

锐捷路由器命令大全

锐捷路由器命令大全2007-09-07 21:08出现攻击时掉线时请用console链接路由,保存好如下命令的相关内容,用以分析:1、show ver (版本信息)2、show run (配置信息)3、show arp (arp信息)4、show interface (端口信息)5、show ip nat trans (nat信息)6、show ip nat stat7、show ip nat statistics per-user (只要第1屏的信息)8、show ip cache (只要第1屏的信息)9、show ip nat statistics suspicious-pc 发送免费arp:lh#conf tEnter configuration commands, one per line. End with CNTL/Z.lh(config)#int f 0/0(内网)lh(config)#arp gr int 1lh(config)#int f 1/0(外网)lh(config)#arp gr int 1lh(config)#endlh#wr端口映射:lh#conf tEnter configuration commands, one per line. End with CNTL/Z.lh(config)#ip nat source static tcp 192.168.3.99ip 80 219.128.102.110 80 permit-insidelh(config)#endlh#wr限制内网某机器不限速(192.168.2.80):lh#conf tEnter configuration commands, one per line. End with CNTL/Z.lh(config)#ip nat translation rate-limit iprange 192.168.2.2 192.168.2.79 inbound 500 outbound 1000 lh(config)#ip nat translation rate-limit iprange 192.168.2.81 192.168.3.253 inbound 500 outbound 1000lh(config)#endlh#wr限制内网PC的链接线程数同限速:lh#conf tEnter configuration commands, one per line. End with CNTL/Z.lh(config)#ip nat translation per-user 0.0.0.0 250lh(config)#ip nat translation rate-limit default inbound 500 outbound 1000lh(config)#endlh#wr禁止公网访问IPlh#conf tEnter configuration commands, one per line. End with CNTL/Z.lh(config)#access-list 3199 deny icmp any any echolh(config)#access-list 3199 deny tcp any any eq 135lh(config)#access-list 3199 deny tcp any any eq 139lh(config)#access-list 3199 deny udp any any eq netbios-sslh(config)#access-list 3199 deny tcp any any eq 445lh(config)#access-list 3199 deny tcp any host 219.128.102.110 eq wwwlh(config)#access-list 3199 permit ip any anylh(config)#endlh#wr禁止内网部分IP访问网关的lh#conf tEnter configuration commands, one per line. End with CNTL/Z.lh(config)#webaccess-list 3198 deny tcp 192.168.2.1 192.168.2.100 host 192.168.3.254 eq www lh(config)#access-list 3198 permit ip any anylh(config)#endlh#wr禁止IP访问网络lh#conf tEnter configuration commands, one per line. End with CNTL/Z.lh(config)#access-list 3001 deny ip host 202.96.128.166 anylh(config)#access-list 3001 permit anylh(config)#end lh#wrarp绑定lh#conf tEnter configuration commands, one per line. End with CNTL/Z.lh(config)#arp 192.168.3.1 0011.5b71.2869 arpalh(config)#endlh#wr取消arp绑定:lh#conf tEnter configuration commands, one per line. End with CNTL/Z.lh(config)#no arp 192.168.3.1lh(config)#endlh#wr防范DDOS攻击lh#conf tEnter configuration commands, one per line. End with CNTL/Z.lh(config)#security anti-wan-attack level highlh(config)#endlh#wr防范sysflood攻击lh#conf tEnter configuration commands, one per line. End with CNTL/Z.lh(config)#access-list 10 permit host 192.168.3.254lh(config)#int f 0/0lh(config)#rate-limit input access-group 10 64000 3000 3000 conform-action transmit exceed-action droplh(config)#endlh#wr禁止机器上网lh#conf tEnter configuration commands, one per line. End with CNTL/Z.lh(config)#acl 99 deny 192.168.1.2lh(config)#acc 99 deny 192.168.1.10lh(config)#acc 99 per anylh(config)#endlh#wr时间同步配置lh#conf tEnter configuration commands, one per line. End with CNTL/Z.lh(config)#sntp enablelh(config)#sntp interval 60lh(config)#sntp server 128.105.37.11lh(config)#clock uplh(config)#endlh#wrSNMP配置lh#conf tEnter configuration commands, one per line. End with CNTL/Z.lh(config)#snmp-server location ShunDelh(config)#snmp-server host 192.168.2.252 version 2 mrtglh(config)#snmp-server enable traps snmp authenticationlh(config)#snmp-server community public rolh(config)#endlh#wr日志服务器配置lh#conf tEnter configuration commands, one per line. End with CNTL/Z. lh(config)#logging 219.128.1.3lh(config)#endlh#wr现用配置lh(config)#show runBuilding configuration...。

锐捷路由器配置命令

锐捷路由器配置命令锐捷路由器配置命令本文档为锐捷路由器配置命令的详细说明,包括配置网络基本设置、构建静态路由、配置动态路由协议、设置访问控制列表等内容。

1·网络基本设置1·1 设置主机名命令:set hostname [hostname]说明:用于设置路由器的主机名。

1·2 设置管理口IP地质命令:set interface ip [interface] [ip_address/mask]说明:用于给指定接口设置IP地质。

1·3 设置网关命令:set ip route default [gateway]说明:用于配置默认网关。

2·静态路由配置2·1 添加静态路由命令:set ip route [destination_network] [mask] [nexthop]说明:用于手动添加静态路由。

2·2 删除静态路由命令:delete ip route [destination_network] [mask] [nexthop]说明:用于删除已配置的静态路由。

3·动态路由协议配置3·1 开启动态路由协议命令:router [protocol]说明:用于开启指定的动态路由协议。

3·2 配置邻居命令:set neighbor [interface] [ip_address]说明:用于配置与指定接口连接的邻居路由器的IP地质。

3·3 设置网络区域命令:set area [area_id]说明:用于设置本路由器所属的区域ID。

4·访问控制列表配置4·1 创建访问控制列表命令:access-list [acl_number] [permit/deny][source_address/mask] [destination_address/mask]说明:用于创建访问控制列表,并设置允许或禁止指定源地质和目的地质的流量通过。

锐捷路由器配置命令大全

锐捷路由器配置命令大全1、网络设置1.1 WAN口配置用于配置WAN口连接的参数,包括IP地质、子网掩码、网关、DNS服务器等。

配置命令示例:set interface wan0 address 192.168.1.100/24set interface wan0 gateway 192.168.1.1set interface wan0 primary-dns 8.8.8.8:::1.2 LAN口配置用于配置LAN口连接的参数,包括IP地质、子网掩码、DHCP 服务器等。

配置命令示例:set interface lan1 address 192.168:0.1/24set interface lan1 dhcp enable:::1.3 VLAN配置用于配置VLAN,将不同的LAN口划分成不同的虚拟网络。

配置命令示例:set vlan vlan1 ports allset vlan vlan2 ports lan1,lan2:::2、安全设置2.1 密码设置用于设置路由器登录密码和特权密码。

配置命令示例:set system login user admin password encrypted 123456 set system login enable-password encrypted 654321:::2.2 ACL配置用于设置访问控制列表,限制某些IP地质或端口的访问。

配置命令示例:set access-list 1 permit ip 192.168:0:0/24 anyset access-list 2 deny tcp any any eq 22:::3、路由配置3.1 静态路由用于设置静态路由,手动指定下一跳地质。

配置命令示例:set static-route 0:0:0:0/0 next-hop 192.168.1.1:::3.2 动态路由用于配置动态路由协议,如RIP、OSPF、BGP等。

精!锐捷路由器配置命令大全,有案例分析

精!锐捷路由器配置命令大全,有案例分析一、路由器基本配置命令由远程终端登录路由器Red-Giant>enable ——由用户模式进入特权模式Password:****** ——输入密码Red-Giant#configure ——由特权模式进入全局配置模式Configuring from terminal, memory, or network [terminal]? t ——输入t继续Red-Giant(config)#hostname Router ——修改路由器名称配置接口IP地址Router(config)#interface fastethernet 0 ——进入以太网口0接口模式Router(config-if)#ip address 192.168.1.1 255.255.255.0 ——为其配置IP地址Router(config-if)#no shutdown ——启用配置Router(config-if)#exit ——退至配置模式Router(config)#interface fastethernet 1 ——进入以太网口0接口模式Router(config-if)#ip address 192.168.2.1 255.255.255.0 ——为其配置IP地址Router(config-if)#no shutdown ——启用配置Router(config-if)#exit ——退至配置模式Router(config)#interface serial 0 ——进入Serial 0 接口模式Router(config-if)#ip address 192.168.3.1 255.255.255.0 ——为其配置IP地址Router(config-if)#no shutdown ——启用配置Router(config-if)#exit ——退至配置模式Router(config)#interface serial 1 ——进入 Serial 1 接口模式Router(config-if)#ip address 192.168.4.1 255.255.255.0 ——为其配置IP地址Router(config-if)#no shutdown ——启用配置Router(config-if)#end ——退至特权模式Router#write ——保存配置信息Router(config)#interface loopback 0 ——新建Loopback 0Router(config-if)#ip add 10.10.1.1 255.255.255.0 ——为其配置IP地址Router(config-if)#int loopback 1 ——新建Loopback 1Router(config-if)#ip add 10.10.2.1 255.255.255.0 ——为其配置IP地址Router(config-if)#end——退至特权模式查看路由器相关配置信息Router#show ip interface brief ——查看配置状态Router#show version ——显示路由器版本信息Router#show ip interface fastethernet 0 ——查看以太网口0接口配置状态Router#show running-config——显示当前运行的配置参数Router#show startup-config——显示 NVRAM中中配置参数的副本Router#copy running-config startup-config ——将当前运行的配置参数复制到NVRAMRouter#erase startup-config——清空NVRAM中的配置参数Router#reload——重新启动路由器配置console 登陆密码Router(config)#line console 0Router(config-line)#loginRouter(config-line)#password star配置VTY登陆密码Router(config)#line vty 0 4Router(config-line)#loginRouter(config-line)#password star配置特权模式登录密码Router(config)#enable password star——配置明文密码Router(config)#enable secret star——配置的密码不能与 password 密码相同二、路由器密码丢失的处理方法1.关闭路由器,重新登录超级终端,按默认方法设置;2.启动路由器,不停地按Ctrl+Pause Break,直至出现Boot:提示符,输入 Setup-Reg;Boot:Setup-Reg3.出现如下提示信息,按“ Y”回车确认:Do you wish to change the configuration?y/n[n]:4.出现提示如下信息,按“ Y”回车确认:Enable“bypass the system configure file”y/n[n]:5.出现提示如下信息,按“ N”回车确认:Enable“debug mode?”y/n[n]:6.出现提示如下信息,按“ N”回车确认:Enable“user break/abort enabled?”y/n[n]:7.出现提示如下信息,按“ N”回车确认:Change console speed?y/n[n]:8.出现提示如下信息,按“ N”回车确认:Do you wish to change the configuration?y/n[n]:9.出现提示符“Boot:”,输入Reset;Boot:reset10.出现提示如下信息,按“ N”回车确认:Would you like to enter the initial configuration dialog?[Yes]: 此时密码及路由器信息被清除,你就可以顺利进入路由器了⋯⋯可以归纳为“Setup-Reg,两个Y五个N,Reset”。

锐捷路由器的配置(交换机、路由器配置步骤简要说明)

锐捷路由器的配置一、路由器基本配置命令/*由远程终端登录路由器*/Red-Giant>enable——由用户模式进入特权模式Password:******——输入密码Red-Giant#configure——由特权模式进入全局配置模式Configuring from terminal, memory, or network [terminal]? t——输入t继续Red-Giant(config)#hostname Router——修改路由器名称/*配置接口IP位置*/Router(config)#interface fastethernet 0——进入以太网口0接口模式Router(config-if)#ip address 192.168.1.1 255.255.255.0——为其配置IP位置Router(config-if)#no shutdown——启用配置Router(config-if)#exit——退至配置模式Router(config)#interface fastethernet 1——进入以太网口0接口模式Router(config-if)#ip address 192.168.2.1 255.255.255.0——为其配置IP位置Router(config-if)#no shutdown——启用配置Router(config-if)#exit——退至配置模式Router(config)#interface serial 0——进入Serial 0接口模式Router(config-if)#ip address 192.168.3.1 255.255.255.0——为其配置IP位置Router(config-if)#no shutdown——启用配置Router(config-if)#exit——退至配置模式Router(config)#interface serial 1——进入Serial 1接口模式Router(config-if)#ip address 192.168.4.1 255.255.255.0——为其配置IP位置Router(config-if)#no shutdown——启用配置Router(config-if)#end——退至特权模式Router#write——保存配置信息Router(config)#interface loopback 0——新建Loopback 0Router(config-if)#ip add 10.10.1.1 255.255.255.0——为其配置IP位置Router(config-if)#int loopback 1——新建Loopback 1Router(config-if)#ip add 10.10.2.1 255.255.255.0——为其配置IP位置Router(config-if)#end——退至特权模式/*查看路由器相关配置信息*/Router#show ip interface brief——查看配置状态Router#show version——显示路由器版本信息Router#show ip interface fastethernet 0——查看以太网口0接口配置状态Router#show running-config——显示当前运行的配置参数Router#show startup-config——显示NVRAM中中配置参数的副本Router#copy running-config startup-config——将当前运行的配置参数复制到NVRAM Router#erase startup-config——清空NVRAM中的配置参数Router#reload——重新启动路由器/*配置console登陆密码*/Router(config)#line console 0Router(config-line)#loginRouter(config-line)#password star/*配置VTY登陆密码*/Router(config)#line vty 0 4Router(config-line)#loginRouter(config-line)#password star/*配置特权模式登录密码*/Router(config)#enable password star——配置明文密码Router(config)#enable secret star——配置的密码不能与password密码相同二、路由器密码丢失的处理方法01、关闭路由器,重新登录超级终端,按默认方法设置;02、启动路由器,不停地按Ctrl+Pause Break,直至出现Boot:提示符,输入Setup-Reg;Boot:Setup-Reg03、出现如下提示信息,按“Y”回车确认:Do you wish to change the configuration?y/n[n]:04、出现提示如下信息,按“Y”回车确认:Enable“bypass the system configure file”y/n[n]:05、出现提示如下信息,按“N”回车确认:Enable“debug mode?”y/n[n]:06、出现提示如下信息,按“N”回车确认:Enable“user break/abort enabled?”y/n[n]:07、出现提示如下信息,按“N”回车确认:Change console speed?y/n[n]:08、出现提示如下信息,按“N”回车确认:Do you wish to change the configuration?y/n[n]:09、出现提示符“Boot:”,输入Reset;Boot:reset10、出现提示如下信息,按“N”回车确认:Would you like to enter the initial configuration dialog?[Yes]:此时密码及路由器信息被清除,你就可以顺利进入路由器了……可以归纳为“Setup-Reg,两个Y五个N,Reset”。

锐捷路由器命令全集

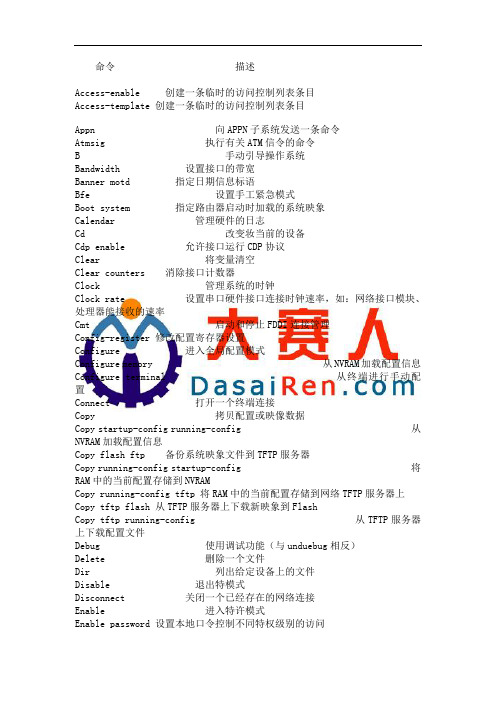

命令描述Access-enable 创建一条临时的访问控制列表条目Access-template 创建一条临时的访问控制列表条目Appn 向APPN子系统发送一条命令Atmsig 执行有关ATM信令的命令B 手动引导操作系统Bandwidth 设置接口的带宽Banner motd 指定日期信息标语Bfe 设置手工紧急模式Boot system 指定路由器启动时加载的系统映象Calendar 管理硬件的日志Cd 改变妆当前的设备Cdp enable 允许接口运行CDP协议Clear 将变量清空Clear counters 消除接口计数器Clock 管理系统的时钟Clock rate 设置串口硬件接口连接时钟速率,如:网络接口模块、处理器能接收的速率Cmt 启动和停止FDDI连接管理Config-register 修改配置寄存器设置Configure 进入全局配置模式Configure memory 从NVRAM加载配置信息Configure terminal 从终端进行手动配置Connect 打开一个终端连接Copy 拷贝配置或映像数据Copy startup-config running-config 从NVRAM加载配置信息Copy flash ftp 备份系统映象文件到TFTP服务器Copy running-config startup-config 将RAM中的当前配置存储到NVRAMCopy running-config tftp 将RAM中的当前配置存储到网络TFTP服务器上Copy tftp flash 从TFTP服务器上下载新映象到FlashCopy tftp running-config 从TFTP服务器上下载配置文件Debug 使用调试功能(与unduebug相反)Delete 删除一个文件Dir 列出给定设备上的文件Disable 退出特模式Disconnect 关闭一个已经存在的网络连接Enable 进入特许模式Enable password 设置本地口令控制不同特权级别的访问Enable secret 为enable password命令定义额外一层的安全性Erase 擦除闪存(Flash)或存放配置文件的存储器中的内容Erase startup-config 删除NVRAM中的内容Exit 退出EXECFormat 格式化某个设备Help 获得关于IOS交互式帮助系统的描述History 查看历史记录Interface 配置接口类型和进入接口配置模式Ip address 设置一个接口地址和子网掩码并开始IP处理Ip default-network 建立一条缺省路由Ip domain-lookup 允许路由器缺省使用DNSIp host 定义静态主机名到IP地址映射Ip name-server 指定至多6个进行名字-地址解析的服务器地址Ip route 建立一条静态路由Lat 打开一个LAT连接Line 确定一个特定的线路和开始线路配置Lock 锁定终端Login 用特定的用户登录Logout 退出EXECMedia-type 定义介质类型Mbranch 沿树枝向下跟踪组播路由Mrbranch 沿树枝向上跟踪反向的组播路由Mrinfo 向组播路由器询问邻居和版本的信息Mstat 显示多次组播路由跟踪的统计信息Mtrace 跟踪从目的到源的反向组播路径Name-connection 为已经存在的连接命名Nica 启动/停止NCIA服务器Network 指定一个和路由器直接相连的网络地址段No shutdown 打开一个关闭的接口Pad 打开一个X.29 PAD连接Ping 发送echo消息Ppp 启动IETF点到协议(ppp)Pwd 显示当前的设备Reload 关机并执行冷启动Resume 继续一个活动的连接Rlogin 打开一个rlogin连接Router 由第一项的IP路由协议作为路由器进程,例如:router rip 是选择RIP作为路由协议Rsh 执行一个远程命令Sdlc 发送SDLC测试帧Send 在tty连接上发送消息Service password-encryption对所有的口令进行加密Setup 启动setup命令配置工具Show 显示运行系统的信息Show arp 显示路由器的IP到MAC(接口的)地址映射Show buffers 显示有关路由器缓冲空间统计信息Show cdp entry 显示CDP表中所列相邻设备的信息Show cdp interface 显示打开的CDP接口信息Show cdp neighbors 显示CDP查找进程的结果Show config Cisco IOS 13.0以前版本,现在由show startup-config 命令替换Show flash 显示闪存的布局和内容信息Show hosts 显示主机名和地址的缓存列表Show interface 显示路由器上进行了配置的所有端口的统计信息Show ip interface 列出接口的状态和全局参数Show ip protocols 显示活动路由协议进程的参数和当前状态Show ip route 显示IP路由表的信息Show memory 显示有关路由器内存的统计信息,包括空闲内存的大小Show processes 显示有关活动进程的信息Show protocols 显示已经配置的协议。

锐捷路由器命令参考

锐捷路由器命令参考命令描述的约定:∙命令和关键字使用粗体字;∙变量使用斜体字;∙方括号([])之间的内容是可选的参数;∙花括号({})之间的内容是必须从多个参数中选择一个,参数之间用(|)隔开。

分类目录:∙基本操作命令∙基本系统管理命令∙线路配置命令∙文件系统操作命令∙以太网接口配置命令∙同步串行口配置命令∙逻辑接口配置命令∙路由配置命令∙RIP协议配置命令∙OSPF协议配置命令∙HDLC协议配置命令∙PPP协议配置命令∙帧中继配置命令∙NAT配置命令∙DHCP配置命令∙ACL配置命令基本操作命令基本系统管理命令线路配置命令文件系统操作命令以太网接口配置命令同步串行口(Serial)配置命令逻辑接口配置命令路由配置命令RIP协议配置命令OSPF协议配置命令HDLC协议配置命令PPP协议配置命令帧中继配置命令NAT配置命令DHCP配置命令ACL配置命令NAT配置命令address命令address interfaceclear命令本站首页→网络技术→锐捷路由器命令参考回顶部ip nat命令ip nat inside destinationip nat inside source listip nat inside source staticip nat outside source listip nat outside source staticip nat poolip nat translationACL配置命令absolute 命令access-list 命令access-list(1~99,1300~1999)access-list(100~199,2000~2699)access-list(700~799)access-list(2700~2899)expert access 命令expert access-groupdeny 命令deny(扩展ACL)deny(MAC扩展ACL)ip access-group 命令ip access-list 命令ip access-list resequence。

锐捷路由器命令全集

命令描述Access-enable 创建一条临时的访问控制列表条目Access-template 创建一条临时的访问控制列表条目Appn 向APPN子系统发送一条命令Atmsig 执行有关ATM信令的命令B 手动引导操作系统Bandwidth 设置接口的带宽Banner motd 指定日期信息标语Bfe 设置手工紧急模式Boot system 指定路由器启动时加载的系统映象Calendar 管理硬件的日志Cd 改变妆当前的设备Cdp enable 允许接口运行CDP协议Clear 将变量清空Clear counters 消除接口计数器Clock 管理系统的时钟Clock rate 设置串口硬件接口连接时钟速率,如:网络接口模块、处理器能接收的速率Cmt 启动和停止FDDI连接管理Config-register 修改配置寄存器设置Configure 进入全局配置模式Configure memory 从NVRAM加载配置信息Configure terminal 从终端进行手动配置Connect 打开一个终端连接Copy 拷贝配置或映像数据Copy startup-config running-config 从NVRAM加载配置信息Copy flash ftp 备份系统映象文件到TFTP服务器Copy running-config startup-config 将RAM中的当前配置存储到NVRAMCopy running-config tftp 将RAM中的当前配置存储到网络TFTP服务器上Copy tftp flash 从TFTP服务器上下载新映象到FlashCopy tftp running-config 从TFTP服务器上下载配置文件Debug 使用调试功能(与unduebug相反)Delete 删除一个文件Dir 列出给定设备上的文件Disable 退出特模式Disconnect 关闭一个已经存在的网络连接Enable 进入特许模式Enable password 设置本地口令控制不同特权级别的访问Enable secret 为enable password命令定义额外一层的安全性Erase 擦除闪存(Flash)或存放配置文件的存储器中的内容Erase startup-config 删除NVRAM中的内容Exit 退出EXECFormat 格式化某个设备Help 获得关于IOS交互式帮助系统的描述History 查看历史记录Interface 配置接口类型和进入接口配置模式Ip address 设置一个接口地址和子网掩码并开始IP处理Ip default-network 建立一条缺省路由Ip domain-lookup 允许路由器缺省使用DNSIp host 定义静态主机名到IP地址映射Ip name-server 指定至多6个进行名字-地址解析的服务器地址Ip route 建立一条静态路由Lat 打开一个LAT连接Line 确定一个特定的线路和开始线路配置Lock 锁定终端Login 用特定的用户登录Logout 退出EXECMedia-type 定义介质类型Mbranch 沿树枝向下跟踪组播路由Mrbranch 沿树枝向上跟踪反向的组播路由Mrinfo 向组播路由器询问邻居和版本的信息Mstat 显示多次组播路由跟踪的统计信息Mtrace 跟踪从目的到源的反向组播路径Name-connection 为已经存在的连接命名Nica 启动/停止NCIA服务器Network 指定一个和路由器直接相连的网络地址段No shutdown 打开一个关闭的接口Pad 打开一个X.29 PAD连接Ping 发送echo消息Ppp 启动IETF点到协议(ppp)Pwd 显示当前的设备Reload 关机并执行冷启动Resume 继续一个活动的连接Rlogin 打开一个rlogin连接Router 由第一项的IP路由协议作为路由器进程,例如:router rip 是选择RIP作为路由协议Rsh 执行一个远程命令Sdlc 发送SDLC测试帧Send 在tty连接上发送消息Service password-encryption对所有的口令进行加密Setup 启动setup命令配置工具Show 显示运行系统的信息Show arp 显示路由器的IP到MAC(接口的)地址映射Show buffers 显示有关路由器缓冲空间统计信息Show cdp entry 显示CDP表中所列相邻设备的信息Show cdp interface 显示打开的CDP接口信息Show cdp neighbors 显示CDP查找进程的结果Show config Cisco IOS 13.0以前版本,现在由show startup-config 命令替换Show flash 显示闪存的布局和内容信息Show hosts 显示主机名和地址的缓存列表Show interface 显示路由器上进行了配置的所有端口的统计信息Show ip interface 列出接口的状态和全局参数Show ip protocols 显示活动路由协议进程的参数和当前状态Show ip route 显示IP路由表的信息Show memory 显示有关路由器内存的统计信息,包括空闲内存的大小Show processes 显示有关活动进程的信息Show protocols 显示已经配置的协议。

锐捷路由器配置大全

sntp interval 60

sntp server 128.105.37.11

!

!

!

!

!

!

access-list 3198 deny tcp any any eq 135

access-list 3198 deny tcp any any eq 445

access-list 3198 permit ip any any

锐捷路由器命令大全2009年02月07日 星期六 15:47出现攻击时掉线时请用console链接路由,保存好如下命令的相关内容,用以分析:

1、show ver (版本信息)

2、show run (配置信息)

lh(config)#access-list 3001 permit any

lh(config)#end lh#wr

arp绑定

lh#conf t

Enter configuration commands, one per line. End with CNTL/Z.

lh(config)#arp 192.168.3.1 0011.5b71.2869 arpa

lh(config)#access-list 3198 permit ip any any

lh(config)#end

lh#wr

禁止IP访问网络lh#conf t

Enter configuration commands, one per line. End with CNTL/Z.

lh(config)#access-list 3001 deny ip host 202.96.128.166 any

锐捷路由器命令全集

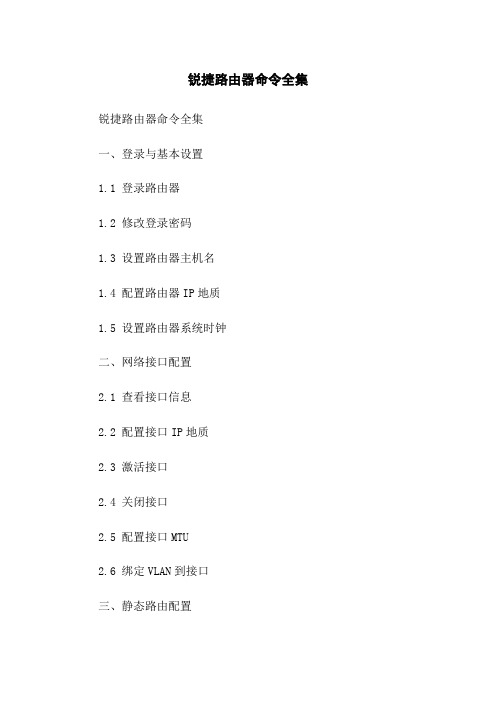

锐捷路由器命令全集锐捷路由器命令全集一、登录与基本设置1.1 登录路由器1.2 修改登录密码1.3 设置路由器主机名1.4 配置路由器IP地质1.5 设置路由器系统时钟二、网络接口配置2.1 查看接口信息2.2 配置接口IP地质2.3 激活接口2.4 关闭接口2.5 配置接口MTU2.6 绑定VLAN到接口三、静态路由配置3.1 添加静态路由3.2 查看静态路由3.3 删除静态路由四、动态路由配置4.1 配置OSPF路由4.2 配置BGP路由4.3 配置RIP路由五、ACL配置5.1 创建ACL规则5.2 绑定ACL到接口5.3 搜索并显示ACL规则5.4 删除ACL规则5.5 清除接口绑定的ACL规则六、NAT配置6.1 配置静态NAT6.2 配置动态NAT6.3 配置PAT6.4 查看NAT配置七、VPN配置7.1 配置IPSec VPN 7.2 配置L2TP VPN 7.3 配置PPTP VPN7.4 查看VPN连接八、QoS配置8.1 配置QoS策略8.2 查看QoS配置8.3 删除QoS配置九、系统与日志管理9.1 设置SSH登录9.2 设置Telnet登录9.3 配置SNMP9.4 配置日志记录9.5 查看系统状态9.6 查看日志信息9.7 清除日志信息附件:本文档涉及附件包括其他参考文档、配置示例文件等,详情请参见附件文件。

法律名词及注释:1、ACL (Access Control List):访问控制列表,用于控制网络中的访问权限。

2、NAT (Network Address Translation):网络地质转换,用于将内部网络的私有IP地质转换为公网IP地质。

3、VPN (Virtual Private Network):虚拟专用网络,用于建立安全的远程访问连接。

4、QoS (Quality of Service):服务质量,用于优化网络流量和资源分配。

5、OSPF (Open Shortest Path First):开放最短路径优先,一种内部网关协议用于路由选择。

锐捷路由器配置命令大全

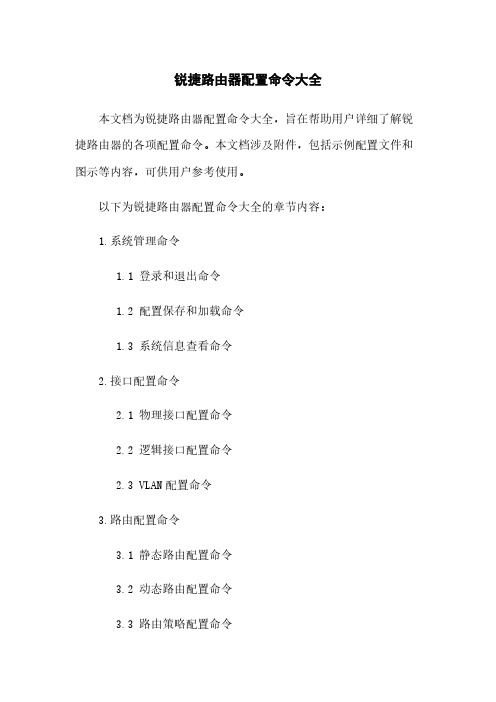

锐捷路由器配置命令大全本文档为锐捷路由器配置命令大全,旨在帮助用户详细了解锐捷路由器的各项配置命令。

本文档涉及附件,包括示例配置文件和图示等内容,可供用户参考使用。

以下为锐捷路由器配置命令大全的章节内容:1.系统管理命令1.1 登录和退出命令1.2 配置保存和加载命令1.3 系统信息查看命令2.接口配置命令2.1 物理接口配置命令2.2 逻辑接口配置命令2.3 VLAN配置命令3.路由配置命令3.1 静态路由配置命令3.2 动态路由配置命令3.3 路由策略配置命令4.安全配置命令4.1 访问控制列表(ACL)配置命令 4.2 防火墙配置命令4.3 NAT配置命令5.VPN配置命令5.1 IPsec VPN配置命令5.2 SSL VPN配置命令5.3 L2TP VPN配置命令6.DHCP配置命令6.1 DHCP服务器配置命令6.2 DHCP中继配置命令6.3 DHCP Snooping配置命令7.QoS配置命令7.1 接口限速配置命令7.2 优先级映射配置命令7.3 流量控制配置命令8.网络管理命令8.1 Ping命令8.2 Traceroute命令8.3 Telnet和SSH配置命令9.系统日志命令9.1 日志级别配置命令9.2 日志过滤配置命令9.3 日志查看命令以上是锐捷路由器配置命令大全的详细章节内容。

本文所涉及的法律名词及注释:1.ACL(Access Control List):用于控制网络流量的集中管理机制,通过定义一系列规则,限制网络中特定主机或网络的访问权限。

2.NAT(Network Address Translation):通过将一个IP地质转换为另一个IP地质的技术,将内部网络中的私有IP地质映射为外部网络中的公共IP地质,实现网络通信与资源共享。

3.IPsec(Internet Protocol Security):一种用于确保数据安全传输的协议套件,提供加密、认证和完整性保护等功能。

锐捷网络设备配置命令

关于锐捷路由器配置命令,这些命令可能用的都不是很多,但是对于网络安全和性能来说很重要。

1. #Exit返回上一级操作模式2. #del flash:config.text删除配置文件(交换机及1700系列路由器)3. #erase startup-config删除配置文件(2500系列路由器)4. #write memory 或copy running-config startup-config 保存配置5. #Configure terminal 进入全局配置模式6. (config)# hostname routerA配置设备名称为routerA7. (config)#banner motd &配置每日提示信息 &为终止符8. (config)# enable secret star或者:enable password star9. 设置路由器的特权模式密码为star;secret 指密码以非明文显示,password指密码以明文显示10.锐捷路由器配置命令之查看信息11. #show running-config 查看当前生效的配置信息12. #show interface fastethernet 0/3查看F0/3端口信息13. #show interface serial 1/2 查看S1/2端口信息14. #show ip interface brief 查看端口信息15. #show version查看版本信息16. #show running-config 查看当前生效的配置信息17. #show controllers serial 1/2 查看该端口信息 , 用于R250118. #show ip route 查看路由表信息19. #show access-lists 1查看标准访问控制列表1的配置信息20.锐捷路由器配置命令之远程登陆(telnet)21. (config)# line vty 0 4 进入线路0~4的配置模式,4为连续线路最后一位的编号,线路为0~422. (conifg-line)#login23. (config-line)#password star配置远程登陆密码为star24. (config-line)#end返回上层25.锐捷路由器配置命令之端口的基本配置26. (config)#Interface fastethernet 0/3 进入F0/3的端口配置模式27. (config)#interface range fa 0/1-2进入F01至F0/2的端口配置模式28. (config-if)#speed 10 配置端口速率为10M,可选10,100,auto29. (config-if)#duplex full配置端口为全双工模式,可选full(全双工),half(半双式),auto(自适应)30. (config-if)#no shutdown 开启该端口31. (config)# interface serial 1/2 进入端口S1/2的配置模式32. (config-if)# ip address 1.1.1.1 255.255.255.0 配置端口IP及掩码33. (config-if)# clock rate 64000 配置时钟频率(单位为K , 仅用于DCE端)34. (config-if)# bandwidth 512 配置端口带宽速率为512KB(单位为KB)35. (config-if)# no shutdown 开启该端口36. (config-if)#encapsulation PPP 定义封装类型为PPP,可选项:37. Frame-relay 帧中继38. Hdlc 高级数据链路控制协议39. lapb X.25的二层协议40. PPPPPP点到点协议41. X25X.25协议42.锐捷路由器配置命令之路由协议43. (config)# ip route 172.16.1.0 255.255.255.0 172.16.2.1 配置静态路由44. 注:172.16.1.0 255.255.255.0 为目标网络的网络号及子网掩码45. 172.16.2.1 为下一跳的地址,也可用接口表示,如ip route 172.16.1.0 255.255.255.0 serial 1/2(172.16.2.0所接的端口)46. (config)# router rip 开启RIP协议进程47. (config-router)# network 172.16.1.0 申明本设备的直连网段信息48. (config-router)# version 2 开启RIP V2,可选为version 1(RIPV1)、version 2(RIPV2)49. (config-router)# no auto-summary 关闭路由信息的自动汇总功能(只有在RIPV2支持)50. (config)# router ospf 开启OSPF路由协议进程(针对1762,无需使用进程ID)51. (config)# router ospf 1开启OSPF路由协议进程(针对2501,需要加OSPF进程ID)52. (config-router)# network 192.168.1.0 0.0.0.255 area 053. RA(config)#int serial054. RA(config-if)#ip address 172.16.2.1 255.255.255.0secondary55. RB(config)#int serial056. RB(config-if)#ip address 172.16.2.2 255.255.255.0 secondary57.锐捷路由器配置命令之PAP58. 路由器Ra为被验证方、 Rb为验证方;两路由器用V.35线连接(串口线),分别配置各端口的IP及时钟频率后:59. Rb(config)# username Ra password 0 star验证方配置被验证方的用户名,密码60. Rb(config)# intterface serial 1/2进入S1/2端口61. Rb(config-if)# encapsulation ppp 定义封装类型为PPP62. Rb(config-if)# ppp authentication pap PPP启用PAP 认证方式63. Ra(config)# itnterface serial 1/2进入S1/2端口64. Ra(config-if)# encapsulation ppp 定义封装类型为PPP65. Ra(config-if)# ppp pap sent-username Ra password 0 star 设置用户名为ra 密码为star,用于发送到验证方进行验证66. #debug ppp authentication67.锐捷路由器配置命令之被验证方配置68. Ra(config)# username Rb password 0 star以对方的主机名作为用户名,密码和对方的路由器一致69. Ra(config)# interface serial 1/2进入S1/2端口70. Ra(config-if)# encapsulation PPP 定义封装类型为PPP71.锐捷路由器配置命令之验证方配置72. Rb(config)# username Ra password 0 star以对方的主机名作为用户名,密码和对方的路由器一致73. Rb(config)# interface serial 1/2进入S1/2端口74. Rb(config-if)# encapsulation PPP 定义封装类型为PPP75. Rb(config-if)# ppp authentication chapPPP启用CHAP 方式验证76.锐捷网络交换机的配置命令集交换机>Enable 进入特权模式#Exit 返回上一级操作模式#End 返回到特权模式#write memory 或copy running-config startup-config 保存配置文件#del flash:config.text 删除配置文件(交换机及1700系列路由器)#erase startup-config 删除配置文件(2500系列路由器) #del flash:vlan.dat 删除Vlan配置信息(交换机)#Configure terminal 进入全局配置模式(config)# hostname switchA 配置设备名称为switchA(config)#banner motd & 配置每日提示信息 &为终止符(config)#enable secret level 1 0 star 配置远程登陆密码为star(config)#enable secret level 15 0 star 配置特权密码为starLevel 1为普通用户级别,可选为1~15,15为最高权限级别;0表示密码不加密(config)#enable services web-server 开启交换机WEB管理功能Services 可选以下:web-server(WEB管理)、telnet-server(远程登陆)等查看信息#show running-config 查看当前生效的配置信息#show interface fastethernet 0/3 查看F0/3端口信息#show interface serial 1/2 查看S1/2端口信息#show interface 查看所有端口信息#show ip interface brief 以简洁方式汇总查看所有端口信息#show ip interface 查看所有端口信息#show version 查看版本信息#show mac-address-table 查看交换机当前MAC地址表信息#show running-config 查看当前生效的配置信息#show vlan 查看所有VLAN信息#show vlan id 10 查看某一VLAN (如VLAN10)的信息#show interface fastethernet 0/1 switchport 查看某一端口模式(如F 0/1)#show aggregateport 1 summary 查看聚合端口AG1的信息#show spanning-tree 查看生成树配置信息#show spanning-tree interface fastethernet 0/1 查看该端口的生成树状态#show port-security 查看交换机的端口安全配置信息#show port-security address 查看地址安全绑定配置信息#show ip access-lists listname 查看名为listname的列表的配置信息#show access-lists端口的基本配置(config)#Interface fastethernet 0/3 进入F0/3的端口配置模式(config)#interface range fa 0/1-2,0/5,0/7-9 进入F0/1、F0/2、F0/5、F0/7、F0/8、F0/9的端口配置模式(config-if)#speed 10 配置端口速率为10M,可选10,100,auto(config-if)#duplex full 配置端口为全双工模式,可选full(全双工),half(半双式),auto(自适应)(config-if)#no shutdown 开启该端口(config-if)#switchport access vlan 10 将该端口划入VLAN10中,用于VLAN(config-if)#switchport mode trunk 将该端口设为trunk 模式,用于Tag vlan可选模式为access , trunk(config-if)#port-group 1 将该端口划入聚合端口AG1中,用于聚合端口聚合端口的创建(config)# interface aggregateport 1 创建聚合接口AG1 (config-if)# switchport mode trunk 配置并保证AG1为trunk 模式(config)#int f0/23-24(config-if-range)#port-group 1 将端口(端口组)划入聚合端口AG1中生成树(config)#spanning-tree 开启生成树协议(config)#spanning-tree mode stp 指定生成树类型为stp 可选模式stp , rstp , mstp(config)#spanning-tree priority 4096 设置交换机的优先级为4096 , 优先级值小为高。

锐捷路由器配置命令大全(一)2024

锐捷路由器配置命令大全(一)引言概述:锐捷路由器是一款常用于企业网络的设备,它具有强大的性能和丰富的功能。

本文将介绍锐捷路由器的配置命令大全,帮助用户更有效地管理和配置路由器。

正文:1. 硬件配置命令:a. 管理接口配置命令:用于配置路由器管理接口的IP地址、子网掩码、网关等参数。

b. 接口配置命令:用于配置路由器各个接口的类型、速率、全双工模式等参数。

c. VLAN配置命令:用于配置VLAN(虚拟局域网)并进行VLAN间的映射和绑定。

d. NAT配置命令:用于配置网络地址转换(NAT)功能,实现内网IP地址和公网IP地址的映射。

e. 静态路由配置命令:用于配置静态路由,指定路由器在转发数据包时的路径。

2. 动态路由配置命令:a. OSPF配置命令:用于配置开放最短路径优先(OSPF)协议,实现自治系统内路由的计算和传播。

b. BGP配置命令:用于配置边界网关协议(BGP),实现自治系统间的路由通告和选择。

c. RIP配置命令:用于配置路由信息协议(RIP),实现小型网络的路由选择。

d. EIGRP配置命令:用于配置增强内部网关路由协议(EIGRP),实现路由选择和距离矢量路由计算。

e. IS-IS配置命令:用于配置中间系统到中间系统(IS-IS)协议,实现自治系统内的路由传播。

3. 安全配置命令:a. 访问控制列表(ACL)配置命令:用于配置ACL,限制允许通过路由器的流量。

b. VPN配置命令:用于配置虚拟专用网络(VPN),实现远程接入和安全通信。

c. 防火墙配置命令:用于配置路由器上的防火墙策略,保护网络安全。

d. AAA配置命令:用于配置AAA(认证、授权、计费)功能,加强网络访问控制和管理。

e. 802.1X配置命令:用于配置IEEE 802.1X认证协议,提供网络用户的身份验证和访问控制。

4. 网络服务配置命令:a. DHCP配置命令:用于配置动态主机配置协议(DHCP)服务器,提供自动分配IP地址的功能。

锐捷路由器的配置(交换机、路由器配置步骤简要说明)

锐捷路由器的配置一、路由器基本配置命令/*由远程终端登录路由器*/Red-Giant>enable——由用户模式进入特权模式Password:******——输入密码Red-Giant#configure——由特权模式进入全局配置模式Configuring from terminal, memory, or network [terminal]? t——输入t继续Red-Giant(config)#hostname Router——修改路由器名称/*配置接口IP地址*/Router(config)#interface fastethernet 0——进入以太网口0接口模式Router(config-if)#ip address 192.168.1.1 255.255.255.0——为其配置IP地址Router(config-if)#no shutdown——启用配置Router(config-if)#exit——退至配置模式Router(config)#interface fastethernet 1——进入以太网口0接口模式Router(config-if)#ip address 192.168.2.1 255.255.255.0——为其配置IP地址Router(config-if)#no shutdown——启用配置Router(config-if)#exit——退至配置模式Router(config)#interface serial 0——进入Serial 0接口模式Router(config-if)#ip address 192.168.3.1 255.255.255.0——为其配置IP地址Router(config-if)#no shutdown——启用配置Router(config-if)#exit——退至配置模式Router(config)#interface serial 1——进入Serial 1接口模式Router(config-if)#ip address 192.168.4.1 255.255.255.0——为其配置IP地址Router(config-if)#no shutdown——启用配置Router(config-if)#end——退至特权模式Router#write——保存配置信息Router(config)#interface loopback 0——新建Loopback 0Router(config-if)#ip add 10.10.1.1 255.255.255.0——为其配置IP地址Router(config-if)#int loopback 1——新建Loopback 1Router(config-if)#ip add 10.10.2.1 255.255.255.0——为其配置IP地址Router(config-if)#end——退至特权模式/*查看路由器相关配置信息*/Router#show ip interface brief——查看配置状态Router#show version——显示路由器版本信息Router#show ip interface fastethernet 0——查看以太网口0接口配置状态Router#show running-config——显示当前运行的配置参数Router#show startup-config——显示NVRAM中中配置参数的副本Router#copy running-config startup-config——将当前运行的配置参数复制到NVRAM Router#erase startup-config——清空NVRAM中的配置参数Router#reload——重新启动路由器/*配置console登陆密码*/Router(config)#line console 0Router(config-line)#loginRouter(config-line)#password star/*配置VTY登陆密码*/Router(config)#line vty 0 4Router(config-line)#loginRouter(config-line)#password star/*配置特权模式登录密码*/Router(config)#enable password star——配置明文密码Router(config)#enable secret star——配置的密码不能与password密码相同二、路由器密码丢失的处理方法01、关闭路由器,重新登录超级终端,按默认方法设置;02、启动路由器,不停地按Ctrl+Pause Break,直至出现Boot:提示符,输入Setup-Reg;Boot:Setup-Reg03、出现如下提示信息,按“Y”回车确认:Do you wish to change the configuration?y/n[n]:04、出现提示如下信息,按“Y”回车确认:Enable“bypass the system configure file”y/n[n]:05、出现提示如下信息,按“N”回车确认:Enable“debug mode?”y/n[n]:06、出现提示如下信息,按“N”回车确认:Enable“user break/abort enabled?”y/n[n]:07、出现提示如下信息,按“N”回车确认:Change console speed?y/n[n]:08、出现提示如下信息,按“N”回车确认:Do you wish to change the configuration?y/n[n]:09、出现提示符“Boot:”,输入Reset;Boot:reset10、出现提示如下信息,按“N”回车确认:Would you like to enter the initial configuration dialog?[Yes]:此时密码及路由器信息被清除,你就可以顺利进入路由器了……可以归纳为“Setup-Reg,两个Y五个N,Reset”。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

(config-if)#speed 10 配置端口速率为10M,可选10,100,auto

(config-if)#duplex full 配置端口为全双工模式,可选full(全双工),half(半双式),auto(自适应)

申明直连网段信息,并分配区域号(area0为骨干区域)

注意:如果是Rip Version1,那么在不连续的子网中,需要为中间网段的两个路由器都配置子接口!!!

RA(config)#int serial0

RA(config-if)#ip address 172.16.2.1 255.255.255.0 secondary

Hdlc 高级数据链路控制协议

lapb X.25的二层协议

PPP PPP点到点协议

X25 X.25协议

路由协议

(config)# ip route 172.16.1.0 255.255.255.0 172.16.2.1 配置静态路由

注:172.16.1.0 255.255.255.0 为目标网络的网络号及子网掩码

(config)#interface fastethernet 0/1 进入端口配置模式

#Configure terminal 进入全局配置模式

(config)# hostname routerA 配置设备名称为routerA

(config)#banner motd & 配置每日提示信息 &为终止符

(config)# enable secret star 或者:enable password star

(config-if)#no shutdown 开启该端口

(config)# interface serial 1/2 进入端口S1/2的配置模式

(config-if)# ip address 1.1.1.1 255.255.255.0 配置端口IP及掩码

(config-if)# clock rate 64000 配置时钟频率(单位为K , 仅用于DCE端)

Rb(config)# username Ra password 0 star 验证方配置被验证方的用户名,密码

Rb(config)# intterface serial 1/2 进入S1/2端口

Rb(config-if)# encapsulation ppp 定义封装类型为PPP

2.扩展ACL(以“源IP地址+端口号”为匹配原则)

(config)#access-list 101 deny tcp 172.16.10.0 0.0.0.255 172.16.20.0 0.0.0.255 eq ftp

拒绝源地址为172.16.10.0网段IP访问目的为172.16.20.0网段的FTP服务

IP ACL:

路由器使用编号标记列表号;编号1~99、1300~1999为标准ACL;编号100~199、2000~2699为扩展ACL。

1.标准ACL(以源IP地址为匹配原则)

(config)#access-list 1 deny 172.16.1.0 0.0.0.255 拒绝来自172.16.1.0网段的流量通过

Ra(config-if)# encapsulation PPP 定义封装类型为PPP

验证方配置:

Rb(config)# username Ra password 0 star 以对方的主机名作为用户名,密码和对方的路由器一致

Rb(config)# interface serial 1/2 进入S1/2端口

注:deny:拒绝通过,可选:deny(拒绝通过)、permit(允许通过)

tcp: IP协议编号,可以是eigrp, gre, icmp, igmp, igrp, ip, ipinip, nos, ospf, pim, tcp, udp中的一个,也可以是代表IP协议的0-255编号。一些重要协议如icmp/tcp/udp等单独列出进行说明。

(config-router)# version 2 开启RIP V2,可选为version 1(RIPV1)、version 2(RIPV2)

(config-router)# no auto-summary 关闭路由信息的自动汇总功能(只有在RIPV2支持)

Ra(config-if)# ppp pap sent-username Ra password 0 star 设置用户名为ra 密码为star,用于发送到验证方进行验证

#debug ppp authentication 可选命令:观察PAP验证过程(如果没看到验证消息,则将端口shutdown,然后再no shutdown,即可看到验证过程的相关信息)

验证方需要定义用户和密码配对数据库记录,所以要定义命令:Rb(config)# username Ra password 0 star

2. Chap:

CHAP由验证方主动发起挑战,由被验证方应答进行验证(三次握手),所以验证方要配置命令:Rb(config-if)# ppp authentication chap。验证方与被验证方双方都要配置用户名和密码,验证期间双方密码要相同,用户名就用对方路由器的名称。

(config)#access-list 1 permit 172.16.2.0 0.0.0.255 允许来自172.16.2.0网段的流量通过

(config)#interface fastethernet 0/1 进入F0/1端口

(config-if)# ip access-group 1 out 在该端口的出栈方向上访问控制列表,可选:in(在入栈方向上应用)、out(在出栈方向上应用)。入栈或出栈都是以路由器或交换机为基准,进入路由器为入栈,离开路由器为出栈。

172.16.10.0 0.0.0.255:源地址及源地址通配符(反掩码)

172.16.20.0 0.0.0.255:目的地址及目的地址通配符(反掩码)

eq:操作符(lt-小于,eq-等于,gt-大于,neg-不等于,range-包含)

ftp:端口号,可使用名称或具体编号

(config)# access-list 101 permit ip any any 允许其它流量通过;any为任何

#show interface serial 1/2 查看S1/2端口信息

#show ip interface brief 查看端口信息

#show version 查看版本信息

#show running-config 查看当前生效的配置信息

>Enable 进入特权模式

#Exit 返回上一级操作模式

#del flash:config.text 删除配置文件(交换机及1700系列路由器)

#erase startup-config 删除配置文件(2500系列路由器)

#write memory 或copy running-config startup-config 保存配置

Rb(config-if)# encapsulation PPP 定义封装类型为PPP

Rb(config-if)# ppp authentication chap PPP启用CHAP方式验证

PAP与CHAP的区别:

1. PAP:

被验证方发送用户名、密码到验证方进行身份验证,所以需要在端口模式下设置Ra(config)#ppp pap sent-username Ra password 0 star;

(config)# router ospf 开启OSPF路由协议进程(针对1762,无需使用进程ID)

(config)# router ospf 1 开启OSPF路由协议进程(针对2501,需要加OSPF进程ID)

(config-router)# network 192.168.1.0 0.0.0.255 area 0

设置路由器的特权模式密码为star;secret 指密码以非明文显示,password指密码以明文显示

查看信息

#show running-config 查看当前生效的配置信息

#show interface fastethernet 0/3 查看F0/3端口信息

(config-if)# bandwidth 512 配置端口带宽速率为512KB(单位为KB)

(config-if)# no shutdown 开启该端口

(config-if)#encapsulation PPP 定义封装类型为PPP,可选项:

Frame-relay 帧中继

RB(config)#int serial0

RB(config-if)#ip address 172.16.2.2 255.255.255.0 secondary

PAP

路由器Ra为被验证方、 Rb为验证方; 两路由器用V.35线连接(串口线),分别配置各端口的IP及时钟频率后:

172.16.2.1 为下一跳的地址,也可用接口表示,如ip route 172.16.1.0 255.255.255.0 serial 1/2(172.16.2.0所接的端口)

(config)# router rip 开启RIP协议进程

(config-router)# network 172.16.1.0 申明本设备的直连网段信息

CHAP

路由器Ra、 Rb, 两路由器用V.35线连接(串口线),分别配置各端口的IPconfig)# username Rb password 0 star 以对方的主机名作为用户名,密码和对方的路由器一致

Ra(config)# interface serial 1/2 进入S1/2端口