Juniper netscreen firewall 配置OSPF + route-map路由控制

JUNIPER防火墙OSPF路由协议相关配置及重分发静态路由

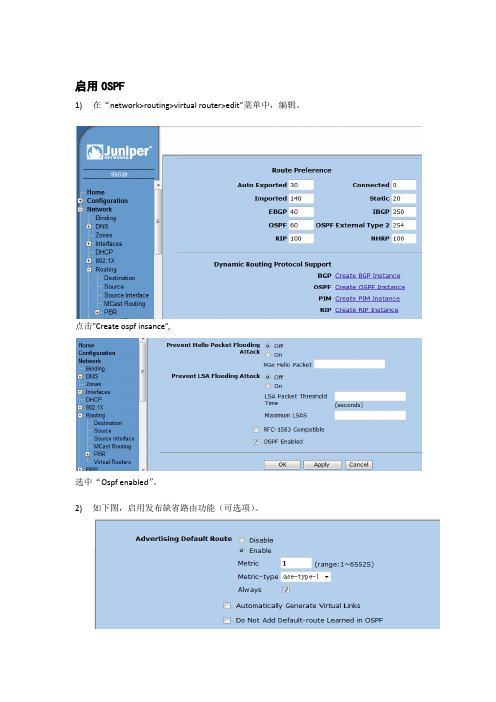

启用OSPF1)在“network>routing>virtual router>edit”菜单中,编辑。

点击”Create ospf insance”,选中“Ospf enabled”。

2)如下图,启用发布缺省路由功能(可选项)。

编辑接口1)进入OSPF编辑界面点击config,如下图:选中要启用OSPF协议的接口,选中,点击add.2)在接口视图下,选中“enable”,如下图:引入静态路由到OSPF发布域1)建立1条静态路由(注意metric为1),如下图:2)在network>routing>virtual routers,点击“route map”,点击NEW,新建如下:以上表示只是重发布metric为1的静态路由到ospf 域中去。

备注说明:●以上是通过匹配静态路由的metric值来发布路由,也可通过匹配新建静态路由时的tag值,来发布静态路由,如下图。

●也可通过匹配静态路由的转发接口来发布路由,如下图表示从ethernet0/2转发的静态路由都发布到ospf域:●在同一个map的同一个sequence no中,metric、tag、interface如果同时选中的话,表示这3个值都要同时匹配,才能发布。

●如果想匹配其中一个metrci值、tag值或interface就发布的话,可在同一个map下,新建不同的sequence no,分别选中metrci值、tag值或interface。

3)在network>routing>virtual routers(ospf),点击add,如下:这样就把static列表的静态路由发布到ospf路由域中了。

引入接口直连路由到OSPF发布域1)在network>routing>virtual routers菜单中,点击Access list,新建access list ,2)在router map 中,新建route map,如下:备注说明:只有匹配Access list 10(网段是100.100.100.0/24)的接口直连路由才发布到OSPF 路由域。

Juniper 防火墙配置简介

防火墙配置简介Copyright ©2004 Juniper Networks, Inc. Proprietary and Confidential 1 Copyright ©2004 Juniper Networks, Inc. Proprietary and Confidential 2Copyright ©2004 Juniper Networks, Inc. Proprietary and Confidential 3 Copyright ©2004 Juniper Networks, Inc. Proprietary and Confidential 4Copyright ©2004 Juniper Networks, Inc. Proprietary and Confidential 5 Copyright ©2004 Juniper Networks, Inc. Proprietary and Confidential 6Copyright ©2004 Juniper Networks, Inc. Proprietary and Confidential 7 Copyright ©2004 Juniper Networks, Inc. Proprietary and Confidential 8Copyright ©2004 Juniper Networks, Inc. Proprietary and Confidential 9 Copyright ©2004 Juniper Networks, Inc. Proprietary and Confidential 10Copyright ©2004 Juniper Networks, Inc. Proprietary and Confidential 11 Copyright ©2004 Juniper Networks, Inc. Proprietary and Confidential 12Copyright ©2004 Juniper Networks, Inc. Proprietary and Confidential 13 Copyright ©2004 Juniper Networks, Inc. Proprietary and Confidential 14Copyright ©2004 Juniper Networks, Inc. Proprietary and Confidential 15 Copyright ©2004 Juniper Networks, Inc. Proprietary and Confidential 16Copyright ©2004 Juniper Networks, Inc. Proprietary and Confidential 17 Copyright ©2004 Juniper Networks, Inc. Proprietary and Confidential 18Copyright ©2004 Juniper Networks, Inc. Proprietary and Confidential 19 Copyright ©2004 Juniper Networks, Inc. Proprietary and Confidential 20Copyright ©2004 Juniper Networks, Inc. Proprietary and Confidential 21 Copyright ©2004 Juniper Networks, Inc. Proprietary and Confidential 22Copyright ©2004 Juniper Networks, Inc. Proprietary and Confidential 23 Copyright ©2004 Juniper Networks, Inc. Proprietary and Confidential 24Copyright ©2004 Juniper Networks, Inc. Proprietary and Confidential 25 Copyright ©2004 Juniper Networks, Inc. Proprietary and Confidential 26Copyright ©2004 Juniper Networks, Inc. Proprietary and Confidential 27 Copyright ©2004 Juniper Networks, Inc. Proprietary and Confidential 28Copyright ©2004 Juniper Networks, Inc. Proprietary and Confidential 29 Copyright ©2004 Juniper Networks, Inc. Proprietary and Confidential 30Copyright ©2004 Juniper Networks, Inc. Proprietary and Confidential 31 Copyright ©2004 Juniper Networks, Inc. Proprietary and Confidential 32Thank YouCopyright ©2004 Juniper Networks, Inc. Proprietary and Confidential 33。

juniper防火墙常用配置

juniper netscreen FW的常用配置1.Juniper防火墙管理配置的基本信息Juniper防火墙常用管理方式:①通过Web浏览器方式管理。

推荐使用IE浏览器进行登录管理,需要知道防火墙对应端口的管理IP地址;②命令行方式。

支持通过Console端口超级终端连接和Telnet防火墙管理IP地址连接两种命令行登录管理模式。

Juniper防火墙缺省管理端口和IP地址:① Juniper防火墙出厂时可通过缺省设置的IP地址使用Telnet或者Web方式管理。

缺省IP地址为:192.168.1.1/255.255.255.0;②缺省IP地址通常设置在防火墙的Trust端口上(NS-5GT)、最小端口编号的物理端口上(NS-25/50/204/208/SSG系列)、或者专用的管理端口上(ISG-1000/2000,NS-5200/5400)。

Juniper防火墙缺省登录管理账号:①用户名:netscreen;②密码:netscreen。

2. 配置ns达到内网能访问internet的要求,我们经常使用的方式是nat/route的方式,主要的配置过程为:NS-5GT NAT/Route模式下的基本配置注:NS-5GT设备的物理接口名称叫做trust和untrust;缺省Zone包括:trust和untrust,请注意和接口区分开。

① Unset interface trust ip (清除防火墙内网端口的IP地址);② Set interface trust zone trust(将内网端口trust分配到trust zone);③ Set interface trust ip 192.168.1.1/24(设置内网端口trust的IP地址,必须先定义zone,之后再定义IP地址);④ Set interface untrust zone untrust(将外网口untrust分配到untrust zone);⑤ Set interface untrust ip 10.10.10.1/24(设置外网口untrust的IP地址);⑥ Set route 0.0.0.0/0 interface untrust gateway 10.10.10.251(设置防火墙对外的缺省路由网关地址);⑦ Set policy from trust to untrust any any any permit log(定义一条由内网到外网的访问策略。

Netscreen配置手册

Juniper NetScreen配置手册透明模式将防火墙配置为透明模式1.创建2层Zoneset zone name <name> L2 <vlan_tag>例:set zone name L2-Demo L2 12.把接口划到安全区set interface <int-name> zone <zone-name>例:set interface e3 zone L2-Demo3.a.配置IP地址set zone name <name> L2 <vlan_tag>例:ns208-> set zone name L2-Demo L2 1set interface <int-name> zone <zone-name>例:set interface e3 zone L2-Demob.选择广播选项set vlan1 broadcast <flood | arp>c.配置Vlan的管理选项set interface vlan1 manage例:set int vlan1 manageset interface vlan1 manage [<service>]例:set int vlan1 manage webset int vlan1 manage sslset int vlan1 manage nsmgmtd.为每个Zone配置管理选项set zone <name> manage [<service>]例:set zone v1-dmz manage web透明模式下的检查工具Get interfaceGet ARPGet mac-learnGet session三层操作模式将防火墙配置为三层操作模式1.创建Zoneset zone name <name>例:set zone name Private2.把接口分配到Zoneset interface <int-name> zone <zone-name>例:set interface e8 zone untrust3.给接口指定IP地址set interface <name> ip <X.X.X.X>/<mask>例:set interface e8 ip 1.1.8.1/244.配置静态路由set route <network>/<mask> interface <out_int> gateway <nhr>例:set route 10.1.10.0/24 interface e1 gateway 10.1.1.254验证路由get route ip <address>例:ns208-> get route ip 10.1.10.5Destination Routes for 10.1.10.5---------------------trust-vr : => 10.1.10.0/24 (id=6) via 10.1.1.254 (vr: trust-vr)Interface ethernet1 , metric 1显示VR例:ns208-> get vrouterID Name Vsys Owner Export Routes OSPF BGP RIP1 untrust-vr Root shared n/a 0/max* 2 trust-vr Root shared no 8/maxtotal 2 vrouters shown and 0 of them defined by user* indicates default vrouter for the current vsys配置两个VR1.把Zone划到VR中set zone <name> vrouter <name>例:set zone Untrust vrouter untrust-vr2.给zone指定接口3.给接口分配IP地址4.配置VR间路由set vrouter <name> route <network>/<mask> vrouter <name>例:set vrouter untrust-vr route 10.1.10.0/24 vrouter trust-vr配置接口模式set interface <name> [route | nat]例:set interface e1 nat策略的配置及高级选项创建策略1.创建地址表2.创建服务查看预定义的服务get service pre-defined创建自定义服务set service name <protocol> <(parameters vary)>3.创建策略set policy from <zone> to <zone> <source_addr> <dest_addr> <service> [permit | deny] 例:set policy from private to public 10.1.10.5/32 any http permit4.策略排序set policy move <id> [before | after] <id>例:set policy move id 5 before 4配置选项1.创建并查看地址组set group address <zone> <name> add <addr-name>例:set group address Private Admins add Admin1set group address Private Admins add Admin2get group address <zone>例:get group address PrivateGroup Name Count CommentAdmins 2get group address <zone> <group-name>例:get group address Private AdminsGroup Name: AllowedServices Comment:Group Items: 5Members: "FTP" "HTTP" "PING" "TELNET" "TFTP"2.创建并查看服务组set group service <name> add <service>get group service例:get group serviceGroup Name Count CommentAllowedServices 5get group service <group-name>例:get group service AllowedServicesGroup Name: AllowedServices Comment:Group Items: 5Members: "FTP" "HTTP" "PING" "TELNET" "TFTP"3.创建多单元策略高级选项1.配置流量日志并验证访问日志set policy (from zone to zone sa da service action) log–或者–set policy log例:ns5gt-> set policy id 1ns5gt(policy:1)-> set policy logget log traffic2.配置流量统计并验证流量统计set policy (from zone to zone sa da service action) count–或者–set policy countset policy count alarm <bytes/sec> <kbytes/min>例:ns5gt-> set policy id 1ns5gt(policy:1)-> set policy countget counters policy <id> <time parameters>3.创建计划并应用计划到策略中set scheduler <name> recurrent <day> start <time> stop <time> [start <time> stop <time>] 例:set scheduler NoICQ recurrent mon start 7:00 stop 12:00 start 13:00 stop 18:00 set scheduler NoICQ recurrent tues start 7:00 stop 12:00 13:00 stop 18:00(etc.)set scheduler <name> once start <mm/dd/yyyy> stop <mm/dd/yyyy>例:set scheduler Y2K once start 01/01/2000 stop 01/02/2000set policy (from zone to zone sa da service action) schedule <name>认证的配置1.创建用户数据库set user <name> password <password>2.配置认证策略set policy (from zone to zone sa da service action) authset policy (from zone to zone sa da service action) webauth3.配置WebAuth地址(只用于WebAuth)set interface <name> webauthset interface <name> webauth-ip <ip>4.确认认证配置ns5gt-> get user allTotal users: 1Id User name Enable Type ID-type Identity Belongs to groups----- --------------- ------ ------- ------- ---------- -----------------1 JoeUser Yes authns5gt-> get auth tableTotal users in table: 1Successful: 1, Failed: 0Pending : 0, Others: 0Col T: Used: D = Default settings, W = WebAuth, A = Auth server in policyid src user group age status server T srczone dstzone1 192.168.1.33 JoeUser 5 Success Local W N/A N/A基于策略的NAT配置NA T-src配置过程1.创建DIP端口转换set interface <name> dip <4-255> <start_address> [<end_address>]例:set interface e8 dip 5 1.1.10.2 1.1.10.254禁止端口转换set interface <name> dip <4-255> <start_address> [<end_address>] fix-port例:set interface e8 dip 5 1.1.10.2 1.1.10.254 fix-port地址变换set interface <name> dip <4-255> shift-from <priv-addr> <start_address> [<end_address>] 例:set interface e8 dip 5 shift-from 10.1.1.5 1.1.10.2 1.1.10.402.创建策略set policy from <zone> to <zone> <SA> <DA> <service> nat src [dip id <num>] permit不带DIP:ns208> set policy from Private to External any any any nat src permit带DIP:ns208> set policy from Private to External any any any nat src dip 5 permitNA T-dst配置过程1.配置地址表条目set address <zone> <name> <address>/<mask>例:set address Private MyPCPublic 1.1.10.20/322.A.配置可达性– Secondary 地址set interface <name> ip <address>/<mask> secondary例:set interface e1 ip 1.1.10.1/24 secondaryB.配置可达性–静态路由set route <network>/<mask> int <outbound int>例:set route 1.1.10.20/32 int e13.配置策略一对一set policy from <zone> to <zone> <SA> <DA> <service> nat dst ip <addr> permit例:set policy from External to Private any MyPCPublic http nat dst ip 10.1.20.5 permit地址变换set policy from <zone> to <zone> <SA> <DA> <service> nat dst ip <range start> <range end> permit例:set policy from External to Private any PublicRange http nat dst ip 10.1.40.1 10.1.40.254 permit端口转换set policy from <zone> to <zone> <SA> <DA> <service> nat dst ip <addr> port <port num> permit例:set policy from External to Private any MyPCPublic http nat dst ip 10.1.20.5 port 8080 permitMIP配置过程1.定义MIPset int <name> mip <publicIP> host <privateIP>例:set int e8 mip 1.1.8.15 host 10.1.10.52.配置MIP策略set policy from <zone> to <zone> <SA> MIP(<addr>) <service> permitVIP配置过程1.定义VIPset int <name> vip <publicIP> <port> <service> <privateIP>例:set int e8 vip 1.1.8.100 23 telnet 10.0.0.5set int e8 vip 1.1.8.100 21 ftp 10.1.20.5set int e8 vip 1.1.8.100 80 http 10.1.30.52.定义策略set policy from <zone> to <zone> <SA> VIP(<addr>) <service> permit例;set policy from untrust to private any VIP::4 any permitVPN配置基于策略的VPN1.设置最大分片长度set flow tcp-mss2.配置IKE网关set ike gateway <name> address <gate_IP> preshare <key> sec-level [standard | basic | compatible]3.创建IKE VPNset vpn <name> gateway <Phase1_gate_name> sec-level [standard | basic | compatible]4.创建地址对象5.配置VPN策略例:set ike gateway toCorporate address 4.4.4.250 preshare XXX sec-level standard set vpn CorporateVPN gateway toCorporate sec-level standardset address Trust HomeNet 10.1.0.0/32set address Untrust CorpNet 10.50.0.0/16set policy from Trust to Untrust HomeNet CorpNet any tunnel vpn CorporateVPNset policy from Untrust to Trust CorpNet HomeNet any tunnel vpn CorporateVPN验证VPN通道1.产生数据–ping, telnet, http, ftp, etc…例:ns208-> ping 10.50.0.5 from trustType escape sequence to abortSending 5, 100-byte ICMP Echos to 10.50.0.5, timeout is 2 seconds from ethernet8!!!!!Success Rate is 100 percent (5/5), round-trip time min/avg/max=40/40/41 ms2.检查第一阶段网关状态例:ns208-> get ike cookieActive: 1, Dead: 0, Total 1522f/3, 1.1.1.250->4.4.4.250: PRESHR/grp2/3DES/SHA, xchg(2) usr(d-1/u-1)resent-tmr 0 lifetime 28800 lt-recv 28800 nxt_rekey 25813 cert-expire 0initiator 1, in-out 1, err cnt 0, send dir 0, cond 0nat-traversal map not availableike heartbeat : disabledike heartbeat last rcv time: 0ike heartbeat last snd time: 0XAUTH status: 03.检查第二阶段SA的活动状态例:ns208-> get sa activeTotal active sa: 1HEX ID Gateway Port Algorithm SPI Life:sec kb Sta PID vsys00000001< 4.4.4.250 500 esp:3des/sha1 8150f85b 3563 unlim A/- 3 000000001> 4.4.4.250 500 esp:3des/sha1 cb0bed95 3563 unlim A/- 2 0排错1.第一阶段:不可识别的网关发起端例:ns208-> get eventDate Time Module Level Type Description2003-04-30 01:53:17 system info 00536 IKE<1.1.1.250> >> <4.4.4.250> Phase 1:Initiated negotiations in main mode.响应端例:ns208-> get eventDate Time Module Level Type Description2003-04-30 01:53:24 system info 00536 IKE<1.1.1.250> Phase 1: Rejected aninitial Phase 1 packet from anunrecognized peer gateway.提议不匹配发起端例:ns208-> get eventDate Time Module Level Type Description2003-04-30 01:58:00 system info 00536 IKE<1.1.1.250> Phase 1: Retransmissionlimit has been reached.2003-04-30 01:56:57 system info 00536 IKE<1.1.1.250> >> <4.4.4.250> Phase 1:Initiated negotiations in main mode.响应端例:ns208-> get eventDate Time Module Level Type Description2003-04-30 01:57:10 system info 00536 IKE<1.1.1.250> Phase 1: Rejectedproposals from peer. Negotiationsfailed.2003-04-30 01:57:10 system info 00536 IKE<1.1.1.250> Phase 1: Responderstarts MAIN mode negotiations.2.第二阶段:提议不匹配发起端例:ns208-> get eventTotal event entries = 72Date Time Module Level Type Description2003-04-30 01:53:09 system info 00536 IKE<4.4.4.250> Received notify messagefor DOI <1> <14> <NO_PROPOSAL_CHOSEN>.响应端例:ns208-> get eventDate Time Module Level Type Description2003-04-30 01:51:01 system info 00536 IKE<1.1.1.250> Phase 2 msg-id<9e9d9b91>: Negotiations have failed.2003-04-30 01:51:01 system info 00536 IKE<1.1.1.250> Phase 2: Rejectedproposals from peer. Negotiationsfailed.ProxyID 不匹配发起端例:ns208-> get eventDate Time Module Level Type Description2003-04-30 02:05:59 system info 00536 IKE<4.4.4.250> Phase 2: Initiatednegotiation.2003-04-30 02:05:59 system info 00536 IKE<4.4.4.250> Phase 1: Completed Mainmode negotiations with a<28800>-second lifetime.远端的ProxyID例:ns208-> get eventDate Time Module Level Type Description2003-04-30 02:05:10 system info 00536 IKE<1.1.1.250> Phase 2: No policyexists for the proxy ID received:local ID (<10.0.0.0>/<255.255.255.0>,<0>,<0>) remote ID (<20.0.0.0>/<255.255.255.0>,<0>,<0>)本地的ProxyID例:ns5gt-> get policy id 3name:"none" (id 3), zone Untrust -> Trust,action Tunnel, status "enabled", pairpolicy 2src "CorpNet", dst "HomeNet", serv "ANY"<output omitted>proxy id:local 10.1.0.0/255.255.255.255, remote 10.50.0.0/255.255.0.0, proto 0, port 0No AuthenticationNo User, User Group or Group expression set解决不匹配的问题例:ns5gt-> unset policy id 2ns5gt-> unset policy id 3ns5gt-> unset address untrust CorpNetns5gt-> unset address trust HomeNetns5gt-> set address untrust CorpNet 10.0.0.0/24ns5gt-> set address trust HomeNet 20.0.0.0/24ns5gt-> set policy from trust to untrust HomeNet CorpNet any tunnel MyVPN policy id = 2ns5gt-> set policy from untrust to trust CorpNet HomeNet any tunnel MyVPN policy id = 3ns5gt-> get policy id 3name:"none" (id 3), zone Untrust -> Trust,action Tunnel, status "enabled", pairpolicy 2src "CorpNet", dst "HomeNet", serv "ANY"<output omitted>proxy id:local 10.0.0.0/255.255.255.0, remote 20.0.0.0/255.255.0.0, proto 0, port 0基于路由的VPNset vpn <name> bind interface <int_name>ns5xt> set interface tunnel.1 zone trustns5xt> set interface tunnel.1 ip unnumberedns5xt> set ike gateway toCorporate address 4.4.4.250 preshare XXX sec-level standard ns5xt> set vpn CorporateVPN gateway toCorporate sec-level standardns5xt> set vpn CorporateVPN bind interface tunnel.1ns5xt> set route 20.0.0.0/8 int tunnel.1验证配置1.产生数据-ping, telnet, http, ftp, etc…例:ns208-> ping 10.0.0.5 from e8Type escape sequence to abortSending 5, 100-byte ICMP Echos to 10.0.0.5, timeout is 2 seconds from ethernet8 !!!!!Success Rate is 100 percent (5/5), round-trip time min/avg/max=40/40/41 ms2.查看通道接口-get route ip例:ns208-> get route ip 10.0.0.5Destination Routes for 10.0.0.5---------------------trust-vr : => 10.0.0.0/24 (id=6) via 0.0.0.0 (vr: trust-vr)Interface tunnel.1 , metric 13.检查第一阶段网关状态例:ns208-> get ike cookieActive: 1, Dead: 0, Total 1522f/3, 1.1.1.250->4.4.4.250: PRESHR/grp2/3DES/SHA, xchg(2) usr(d-1/u-1)resent-tmr 0 lifetime 28800 lt-recv 28800 nxt_rekey 25813 cert-expire 0initiator 1, in-out 1, err cnt 0, send dir 0, cond 0nat-traversal map not availableike heartbeat : disabledike heartbeat last rcv time: 0ike heartbeat last snd time: 0XAUTH status: 04.检查第二阶段SA的活动状态例:ns208-> get sa activeTotal active sa: 1HEX ID Gateway Port Algorithm SPI Life:sec kb Sta PID vsys00000001< 4.4.4.250 500 esp:3des/sha1 8150f85b 3563 unlim A/- 3 000000001> 4.4.4.250 500 esp:3des/sha1 cb0bed95 3563 unlim A/- 2 0排错与基于策略的VPN排错方法相同主动/被动1. 接口set interface ethernet7 zone haset interface ethernet8 zone haset interface ethernet1 zone untrustset interface ethernet1 ip 210.1.1.1/24set interface ethernet3 zone trustset interface ethernet3 ip 10.1.1.1/24set interface ethernet3 manage-ip 10.1.1.20set interface ethernet3 nat2. NSRPset nsrp rto-mirror syncset nsrp monitor interface ethernet1set nsrp monitor interface ethernet3set nsrp cluster id 1save高可用性(主/被模式)CLI ( NetScreen-A)1. 接口set interface ethernet7 zone haset interface ethernet8 zone haset interface ethernet1 zone untrustset interface ethernet1 ip 210.1.1.1/24set interface ethernet3 zone trustset interface ethernet3 ip 10.1.1.1/24set interface ethernet3 manage-ip 10.1.1.20 set interface ethernet3 nat2. NSRPset nsrp rto-mirror syncset nsrp monitor interface ethernet1set nsrp monitor interface ethernet3set nsrp cluster id 1saveCLI ( NetScreen-B)3. 接口set interface ethernet7 zone haset interface ethernet8 zone haset interface ethernet1 zone untrustset interface ethernet1 ip 210.1.1.1/24set interface ethernet3 zone trustset interface ethernet3 ip 10.1.1.1/24set interface ethernet3 manage-ip 10.1.1.21 set interface ethernet3 nat4. NSRPset nsrp rto-mirror syncset nsrp monitor interface ethernet1set nsrp monitor interface ethernet3set nsrp cluster id 1save。

juniper Netscreen防火墙策略路由配置

juniper Netscreen防火墙策略路由配置Netscreen-25 概述Juniper网络公司NetScreen-25和NetScreen-50是面向大企业分支办事处和远程办事处、以及中小企业的集成安全产品。

它们可提供网络周边安全解决方案,并带有多个DMZ和VPN,可以确保无线LAN的安全性,或保护内部网络的安全。

NetScreen-25设备可提供100 Mbps 的防火墙和20 Mbps的3DES或AES VPN性能,可支持32,000条并发会话和125条VPN 隧道。

NetScreen-50设备是高性能的集成安全产品,可提供170 Mbps的防火墙和45 Mbps 的3DES或AES VPN性能,可支持64,000条并发会话和500 条VPN隧道。

一、特性与优势NetScreen-25和NetScreen-50产品的主要特性和优势如下:集成的深层检测防火墙可以逐策略提供应用层攻击防护,以保护互联网协议安全;集成的Web过滤功能,可制订企业Web使用策略、提高整体生产率、并最大限度地减少因滥用企业资源而必须承担的赔偿责任;拒绝服务攻击防护功能,可抵御30多种不同的内外部攻击;高可用性功能,可最大限度地消除单点故障;动态路由支持,以减少对手工建立新路由的依赖性;冗余的VPN隧道和VPN监控,可缩短VPN连接的故障切换时间;虚拟路由器支持,可将内部、专用或重叠的IP地址映射到全新的IP地址,提供到最终目的地的备用路由,且不被公众看到;可定制的安全区,能够提高接口密度,无需增加硬件开销、降低策略制订成本、限制未授权用户接入与攻击、简化VPN管理;通过图形Web UI、CLI或NetScreen-Security Manager集中管理系统进行管理;基于策略的管理,用于进行集中的端到端生命周期管理;.二、技术规格Netscreen-25或Netscreen-50都有两种不同的许可选项(Advanced/Baseline),提供不同级别的功能和容量。

Juniper防火墙三种部署模式及基本配置

Juniper防火墙三种部署模式及基本配置Juniper防火墙三种部署模式及基本配置文章摘要: Juniper防火墙三种部署模式及基本配置Juniper防火墙在实际的部署过程中主要有三种模式可供选择,这三种模式分别是:基于TCP/IP协议三层的NAT模式;基于TCP/IP协议三层的路由模式;基于二层协议的透明模式。

1、NAT模式当Juniper防火墙入口接口(“内网端口”)处于NAT模式时,防火墙将通往...Juniper防火墙三种部署模式及基本配置Juniper防火墙在实际的部署过程中主要有三种模式可供选择,这三种模式分别是:基于TCP/IP协议三层的NAT模式;基于TCP/IP协议三层的路由模式;基于二层协议的透明模式。

1、NAT模式当Juniper防火墙入口接口(“内网端口”)处于NAT模式时,防火墙将通往 Untrust 区(外网或者公网)的IP 数据包包头中的两个组件进行转换:源 IP 地址和源端口号。

防火墙使用 Untrust 区(外网或者公网)接口的 IP 地址替换始发端主机的源IP 地址;同时使用由防火墙生成的任意端口号替换源端口号。

NAT模式应用的环境特征:注册IP地址(公网IP地址)的数量不足;内部网络使用大量的非注册IP地址(私网IP地址)需要合法访问Internet;内部网络中有需要外显并对外提供服务的服务器。

2、Route-路由模式当Juniper防火墙接口配置为路由模式时,防火墙在不同安全区间(例如:Trust/Utrust/DMZ)转发信息流时IP 数据包包头中的源地址和端口号保持不变(除非明确采用了地址翻译策略)。

与NAT模式下不同,防火墙接口都处于路由模式时,防火墙不会自动实施地址翻译;与透明模式下不同,当防火墙接口都处于路由模式时,其所有接口都处于不同的子网中。

路由模式应用的环境特征:防火墙完全在内网中部署应用;NAT模式下的所有环境;需要复杂的地址翻译。

3、透明模式当Juniper防火墙接口处于“透明”模式时,防火墙将过滤通过的IP数据包,但不会修改 IP数据包包头中的任何信息。

juniper screen 防火墙三种部署模式及基本配置

Juniper防火墙在实际的部署过程中主要有三种模式可供选择,这三种模式分别是:① 基于TCP/IP协议三层的NAT模式;② 基于TCP/IP协议三层的路由模式;③ 基于二层协议的透明模式。

2.1、NAT模式当Juniper防火墙入口接口(内网端口)处于NAT模式时,防火墙Juniper防火墙在实际的部署过程中主要有三种模式可供选择,这三种模式分别是:① 基于TCP/IP协议三层的NAT模式;② 基于TCP/IP协议三层的路由模式;③ 基于二层协议的透明模式。

2.1、NAT模式当Juniper防火墙入口接口(“内网端口”)处于NAT模式时,防火墙将通往Untrust 区(外网或者公网)的IP 数据包包头中的两个组件进行转换:源IP 地址和源端口号。

防火墙使用Untrust 区(外网或者公网)接口的IP 地址替换始发端主机的源IP 地址;同时使用由防火墙生成的任意端口号替换源端口号。

NAT模式应用的环境特征:① 注册IP地址(公网IP地址)的数量不足;2.2、Route-路由模式当Juniper防火墙接口配置为路由模式时,防火墙在不同安全区间(例如:Trust/Utrust/DMZ)转发信息流时IP 数据包包头中的源地址和端口号保持不变。

① 与NAT模式下不同,防火墙接口都处于路由模式时,不需要为了允许入站数据流到达某个主机而建立映射IP (MIP)和虚拟IP (VIP)地址;② 与透明模式下不同,当防火墙接口都处于路由模式时,其所有接口都处于不同的子网中。

路由模式应用的环境特征:① 注册IP(公网IP地址)的数量较多;② 非注册IP地址(私网IP地址)的数量与注册IP地址(公网IP地址)的数量相当;③ 防火墙完全在内网中部署应用。

2.3、透明模式当Juniper防火墙接口处于“透明”模式时,防火墙将过滤通过的IP数据包,但不会修改IP数据包包头中的任何信息。

防火墙的作用更像是处于同一VLAN 的2层交换机或者桥接器,防火墙对于用户来说是透明的。

Juniper路由器配置命令介绍

Juniper路由器配置命令介绍Juniper路由器配置命令介绍目录1、简介2、配置基础命令2.1 进入操作模式2.2 配置系统参数2.3 设置管理接口2.4 配置路由表3、高级配置命令3.1 OSPF配置3.2 BGP配置3.3 VRF配置3.4 MPLS配置4、安全配置命令4.1 配置防火墙4.2 配置安全策略4.3 配置VPN4.4 配置ACL5、故障排查命令5.1 显示命令5.2 路由故障排查5.3 硬件故障排查5.4 访问控制故障排查6、性能优化命令6.1 接口配置6.2 QoS配置6.3 缓存配置6.4 动态路由配置1、简介Juniper路由器是一种支持多种网络协议的高性能路由器。

本文档介绍了Juniper路由器的配置命令,并根据功能分类进行了细化。

2、配置基础命令2.1 进入操作模式- login:登录路由器- cli:进入命令行操作模式- configure:进入配置操作模式2.2 配置系统参数- set system hostname <hostname>:设置路由器主机名- set system domn-name <domn-name>:设置路由器域名- set system time-zone <time-zone>:设置时区- set system name-server <ip-address>:设置DNS服务器2.3 设置管理接口- set interfaces <interface> unit <unit> family inet address <ip-address/mask>:配置管理接口的IP地质- set interfaces <interface> unit <unit> family inet address dhcp:使用DHCP分配管理接口的IP地质2.4 配置路由表- set routing-options static route <destination> next-hop <next-hop>:配置静态路由- set routing-options router-id <id>:配置路由器ID- set protocols ospf area <area> interface <interface>:配置接口与OSPF区域的关联3、高级配置命令3.1 OSPF配置- set protocols ospf area <area> interface <interface>:配置接口与OSPF区域的关联- show ospf neighbor:显示OSPF邻居信息- show ospf route:显示OSPF路由表3.2 BGP配置- set protocols bgp group <group-name> neighbor<neighbor-address>:配置BGP邻居- set protocols bgp group <group-name> family <family>:配置BGP邻居的地质族- show bgp neighbor:显示BGP邻居信息- show bgp summary:显示BGP邻居摘要信息3.3 VRF配置- set routing-instances <instance-name> interface<interface>:配置接口与VRF的关联- set routing-instances <instance-name> routing-options static route <destination> next-hop <next-hop>:配置静态路由3.4 MPLS配置- set protocols mpls interface <interface>:启用接口的MPLS功能- set protocols mpls label-switched-path <LSP-name> to <destination-address> : 配置LSP的路径4、安全配置命令4.1 配置防火墙- set security policies from-zone <from-zone> to-zone <to-zone> policy <policy-name> match <match-conditions> then permit/deny:配置安全策略4.2 配置安全策略- set security zones security-zone <zone-name> address-book address <address-name> <ip-address>:配置地质对象- set security zones security-zone <zone-name> host-inbound-traffic system-services <services>:配置允许进入防火墙的服务4.3 配置VPN- set security ike proposal <proposal-name> authentication-method <method>:配置IKE提议- set security ike gateway <gateway-name> ike-policy <policy-name>:配置IKE网关- set security ipsec vpn <vpn-name> bind-interface<interface>:绑定VPN到接口4.4 配置ACL- set firewall family inet filter <filter-name> term <term-name> from protocol <protocol>:配置ACL规则- set firewall family inet filter <filter-name> term <term-name> then accept/discard:配置ACL规则动作5、故障排查命令5.1 显示命令- show interfaces <interface> detl:显示接口详细信息- show route <destination> : 显示路由信息- show chassis hardware:显示硬件信息5.2 路由故障排查- show bgp summary:显示BGP邻居摘要信息- show ospf neighbor:显示OSPF邻居信息- show route protocol <protocol>:显示指定协议的路由5.3 硬件故障排查- show chassis hardware:显示硬件信息- show log messages:显示系统日志消息- request support information:收集支持信息文件5.4 访问控制故障排查- show security policies from-zone <from-zone> to-zone <to-zone> policy <policy-name>:显示安全策略信息- show security zones interfaces:显示接口与安全域的关联信息6、性能优化命令6.1 接口配置- set interfaces <interface> mtu <mtu-size>:设置接口MTU大小- set interfaces <interface> description <description>:设置接口描述6.2 QoS配置- set class-of-service interfaces <interface> unit<unit> scheduler-map <map-name>:为接口配置调度器映射- set class-of-service scheduler-maps <map-name> forwarding-class <forwarding-class> scheduler <scheduler-name>:配置调度器映射6.3 缓存配置- set forwarding-options cache hit-cache-size <size>:设置缓存大小- set forwarding-options cache timeout <timeout-value>:设置缓存超时时间6.4 动态路由配置- set protocols ospf area <area> interface <interface> passive:将接口设置为OSPF被动接口- set routing-instances <instance-name> interface <interface> passive:将接口设置为VRF被动接口附件:无法律名词及注释:无。

Juniper路由器配置详解

Juniper路由器配置详解第一章:Juniper路由器概述Juniper Networks是全球知名的网络设备供应商之一,其路由器产品以高性能和可靠性而闻名。

本章将介绍Juniper路由器的基本概念和架构。

首先将介绍Junos操作系统,然后探讨Juniper路由器的不同系列和型号。

第二章:Juniper路由器接口配置Juniper路由器的接口配置非常重要,它决定了如何连接路由器以及与其他设备进行通信。

本章将详细讨论接口类型、接口配置命令以及不同接口的特性和用途。

第三章:基本路由配置路由是网络中数据包传输的基础,对于Juniper路由器的配置来说非常重要。

本章将介绍如何配置静态路由和动态路由,包括OSPF和BGP等常用路由协议。

第四章:高级路由配置高级路由配置允许更复杂的路由策略和动态路由选择。

本章将讨论路由策略配置和路由过滤列表等高级路由功能,以及如何实现路由红istribution和路由聚合。

第五章:安全配置网络安全对于任何企业来说都是至关重要的。

本章将介绍如何配置Juniper路由器的安全功能,包括防火墙、虚拟私有网络(VPN)和安全策略等。

我们还将谈及如何使用Juniper安全套件提供的高级保护机制来保护网络。

第六章:QoS配置服务质量(QoS)是保证网络性能的重要因素之一。

本章将详细讨论如何使用Juniper路由器的QoS功能来管理带宽、优化流量和提供最佳用户体验。

第七章:管理配置管理配置是确保Juniper路由器正常运行的关键。

本章将讨论如何配置远程访问、系统日志和故障排除等管理功能。

我们还将介绍如何使用Junos Space网络管理平台来实现集中化管理和配置。

第八章:高可用性配置高可用性是企业网络的重要要求之一。

本章将介绍如何配置Juniper路由器的高可用性功能,包括冗余路由器、Virtual Chassis和Link Aggregation等。

我们还将讨论如何实现网络故障恢复和负载均衡。

Juniper路由器配置操作手册

Juniper路由器配置操作手册ziJuniper OS 4.2R1.3 路由器配置操作手册1系统配置 (2)1.1系统信息基本配置 (2)1.2系统用户信息 (2)1.3系统服务配置 (3)2端口配置 (4)2.1juniper端口介绍 (4)2.2端口配置 (4)3SNMP配置 (6)4Routing-options配置 (7)4.1静态路由配置 (7)4.2route-id&as (7)4.3bgp聚合配置 (7)5Route protocal配置 (8)5.1Ospf配置 (8)5.2Bgp 配置 (9)6Policy 配置 (9)7Firewall 配置 (12)8Juniper与Cisco互连端口参数调整 (12)9Juniper备份结构与Cisco不同 (14)9.1console root登录 (14)9.2telnet登录 (14)Juniper所有配置,均在配置状态下进行。

分为由console进入和远程telnet进入。

由console进入JUNOS系统命令操作(由FreeBSD的简化系统)%cli 进入下面的用户操作hostname>edit 进入下面的用户配置hostname# 配置操作由远程telnet直接进入用户操作hostname>edit 进入下面的用户配置hostname# 配置操作1 系统配置1.1 系统信息基本配置#edit system 进入system配置菜单#set host-name axi580-a-hz1#set domain-name #set time-zone Asia/Shanghai# set system root-authentication plain-text-password (console登录,root口令缺省为空,虚设新口令)New password:******Retype new password:******#show 查看配置#commit 配置生效OR#commit confirmed 配置生效测试,5分钟后系统自动会滚,恢复原来配置。

junuper_netscreen防火墙双出口VPN配置文档

项目简介株洲时代集团,需要使用juniper旗下netscreen防火墙做电信网通双出口VPN隧道,并且做到电信为主要出口,网通为备用出口,主备正常切换切换。

此项目,由湖南迈威科技负责。

项目要求项目要求,netscreen防火墙,电信网通双出口VPN,实现主备切换。

从netscreen防火墙,到电信和网通。

都是100M光纤,并且有光纤收发器。

要做到任何一段链路故障,或者说任何一个节点故障,都要做到正常切换。

项目模拟拓扑图拓扑图介绍:此拓扑图采用cisco2950二层交换机,模拟光纤收发器,使用cisco3560三层交换机模拟internet,电信,网通的2根公网。

使用cisco2600路由器做分支站点的VPN设备。

使用PC模拟内网用户(方便配置netscreen防火墙)项目模拟实验所需设备需要设备cisco3560三层交换机一台Cisco2950二层交换机一台Cisco 2600路由器一台,IOS版本为12.3以上Netscreen防火墙一台PC一台CONSOLE配置线+USB转接头各一个100M双绞线6根项目模拟配置方法1,连接方式,按照上述拓扑图搭好。

2,配置三层交换机1)配置VLAN 201 202 203,地址分别为201.1.1.254 ,202.1.1.254 ,203.1.1.2542)将端口改为ACCESS+POSTFAST模式,并且将F0/1划分进VLAN201,F0/2划分进VLAN202,F0/3划分进VLAN203,保存。

3,配置cisco2950二层交换机1)配置VLAN202 VLAN2032)将端口F0/1 F0/3划分进VLAN202,将端口F0/2 F0/4划分进VLAN203,都改为POSTFAST端口,保存。

4,配置cisco2600路由器1)配置接口地址,E0/0 201.1.1.12)配置lo0地址10.1.1.1 (模拟VPN内网用户)3)配置默认路由ip route 0.0.0.0 0.0.0.0 201.1.1.2544)配置VPN 命令如下:crypto isakmp policy 1 “阶段1的配置”encr 3desauthentication pre-sharegroup 2crypto isakmp key 1234567a address 0.0.0.0 0.0.0.0 “全网地址”crypto isakmp keepalive 10 periodic “DPD 死亡对等体探测”!!crypto ipsec transform-set mytrans esp-3des esp-sha-hmac “阶段2转换级设置”!crypto dynamic-map dymap 1 “动态VPN,MAP”set transform-set mytrans “匹配转换级”match address 101 匹配感兴趣流量!!crypto map mymap 1 ipsec-isakmp dynamic dymap “静态MAP,调用动态MAP”!!!interface Loopback0ip address 10.1.1.1 255.255.255.0!interface Ethernet0/0ip address 201.1.1.1 255.255.255.0half-duplexcrypto map mymap!access-list 101 permit ip 10.1.1.0 0.0.0.255 192.168.1.0 0.0.0.255interface Ethernet0/1no ip addresshalf-duplex!ip route 0.0.0.0 0.0.0.0 201.1.1.2545,配置netscreen防火墙Netscreen防火墙的默认IP为192.168.1.1/255.255.255.0,用户名和密码相同:netscreen;可采用WEB图像界面配置配置接口地址,和默认路由,tunnel路由http://192.168.1.1入相应用户名:netscreen和密码:netscreen(默认)进入WEB管理界面,点击左边菜单中Network展开菜单,点击Interfaces,点击edit , 如图所示配置模拟电信的出接口地址。

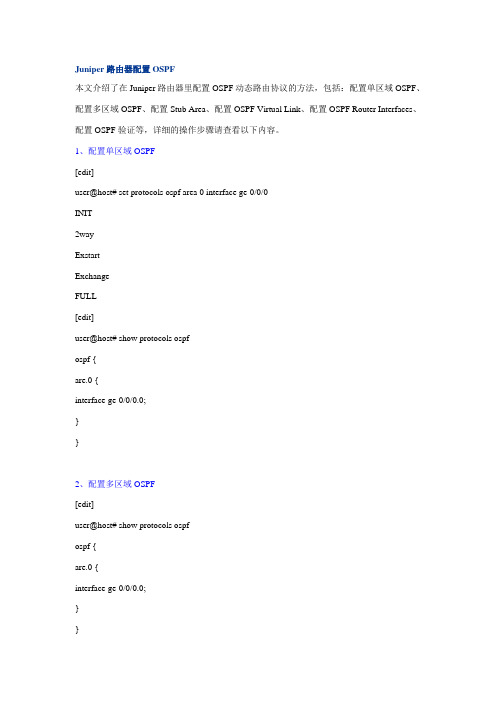

Juniper路由器配置OSPF

Juniper路由器配置OSPF本文介绍了在Juniper路由器里配置OSPF动态路由协议的方法,包括:配置单区域OSPF、配置多区域OSPF、配置Stub Area、配置OSPF Virtual Link、配置OSPF Router Interfaces、配置OSPF验证等,详细的操作步骤请查看以下内容。

1、配置单区域OSPF[edit]user@host# set protocols ospf area 0 interface ge-0/0/0INIT2wayExstartExchangeFULL[edit]user@host# show protocols ospfospf {are.0 {interface ge-0/0/0.0;}}2、配置多区域OSPF[edit]user@host# show protocols ospfospf {are.0 {interface ge-0/0/0.0;}}[edit]user@host# set protocols ospf area 1 interface at-0/1/1.100 [edit]user@host# show protocols ospfospf {are.0 {interface ge-0/0/0.0;}are.1 {interface at-0/1/1.100;}3、配置Stub Area[edit protocols ospf area area-id ]stub <default-metric metric> <(no-summaries | summaries)>; 配置a Not-So-Stubby Area[edit protocols ospf area area-id ]nssa {area-range network/mask-length <restrict>;default-lsa {default-metric metric;metric-type type;type-7;}(no-summaries | summaries);}4、配置OSPF Virtual Link使用virtual Link 连接防止环路。

Juniper防火墙配置

• 并发VPN隧道数 25/40 ,最大并发会话数 8,000/16,000

• 新会话/秒 2,800 最大安全策略数 200 最大安全区数量 8

• 最大虚拟路由器数量 3/4 最大虚拟局域网数量 10/50 • 固定I/O 5x10/100 • 微型物理接口模块(Mini-PIM)扩展插槽 (I/O) 2 • 802.11 a/b/g 可选

2021/7/1

16

目录

• Juniper防火墙简介及作用 • Juniper防火墙基本配置 • Juniper防火墙的接口模式 • Juniper防火墙的策略 • Juniper防火墙端口映射

2021/7/1

17

Juniper管理方式

•Web UI 默认的管理地址是 默认用户名密码是netscreen

• SSG 140 o 350+ Mbps FW / 100 Mbps VPN o 8 FE + 2 GE Interfaces + 4 PIM slots o 会话数:48000

• SSG 320M/350M o 450+ Mbps FW / 175 Mbps VPN; 550+ Mbps FW / 225 Mbps VPN; o 4 GE + 3 or 5 PIM slots o 会话数:48000;

256000ssg550mssg520m规格对照之规格对照之ssg5ssg5防火墙性能大型数据包160mbps?防火墙性能imix90mbps?每秒处理的防火墙数据包数量30000pps?3dessha1vpn性能40mbps?并发vpn隧道数2540最大并发会话数800016000?新会话秒2800最大安全策略数200最大安全区数量8?最大虚拟路由器数量34最大虚拟局域网数量1050?固定io7x1010080211abg可选?需要购买扩展许可规格对照之规格对照之ssg20防火墙性能大型数据包160mbps?防火墙性能imix90mbps?每秒处理的防火墙数据包数量30000?pps3dessha1vpn性能40mbps?并发vpn隧道数2540最大并发会话数800016000?新会话秒2800最大安全策略数200最大安全区数量8?最大虚拟路由器数量34最大虚拟局域网数量1050?固定io5x10100?微型物理接口模块minipim扩展插槽io?80211abg可选?需要购买扩展许可ssg202规格对照之规格对照之ssg140防火墙性能大型数据包350mbps?防火墙性能imix300mbps?每秒处理的防火墙数据包数量100000pps?3dessha1vpn性能100mbps?并发vpn隧道数500最大并发会话数48000?并发vpn隧道数500最大并发会话数48000?新会话秒8000最大安全策略数1000最大安全区数量40?最大虚拟路由器数量6最大虚拟局域网数量100?固定io8x101002x101001000?物理接口模块pim扩展插槽io?无80211abgssg1404规格对照之规格对照之ssg350防火墙性能大型数据包550mbps?防火墙性能imix500mbps?每秒处理的防火墙数据包数量225000pps?3dessha1vpn性能225mbps?并发vpn隧道数500最大并发会话数128000?新会话秒12500最大安全策略数2000最大安全区数量40?最大虚拟路由器数量8最大虚拟局域网数量125?固定io4x101001000?物理接口模块pim扩展插槽io?无80211abg?可转换为junos软件ssg3505产品特点与效益列表产品特点与效益列表特点一

juniper路由器配置手册

浙江电力信息数据网Juniper路由器配置手册Juniper Networks, Inc.2009-4-13目录路由器开箱启动软硬件检测...................... 错误!未定义书签。

SYSTEM基本配置............................... 错误!未定义书签。

设置系统名称及时区........................... 错误!未定义书签。

设置帐号密码 ................................ 错误!未定义书签。

用户级别定义 ................................ 错误!未定义书签。

设置系统登录 ................................ 错误!未定义书签。

S YSLOG设置................................... 错误!未定义书签。

G ROUP配置.................................... 错误!未定义书签。

C HASSIS配置 .................................. 错误!未定义书签。

S YSTEM下的应用配置........................... 错误!未定义书签。

INTERFACE配置................................ 错误!未定义书签。

路由协议配置配置 ............................. 错误!未定义书签。

OSPF协议配置................................ 错误!未定义书签。

Ospf基本配置 .............................. 错误!未定义书签。

OSPF邻居间认证配置......................... 错误!未定义书签。

路由重发布................................. 错误!未定义书签。

Juniper路由器配置命令介绍

Juniper路由器配置命令介绍本文档是关于Juniper路由器配置命令的介绍,旨在帮助用户快速了解和使用Juniper路由器的各种命令。

以下是文档的详细内容。

第一章:登录和基本配置1.登录Juniper路由器- 进入路由器的命令行界面- 输入用户名和密码进行登录2.基本配置命令- 配置路由器的主机名- 配置管理接口的IP地质- 设置路由器的时钟- 保存配置更改第二章:接口配置1.配置物理接口- 激活和禁用接口- 配置接口IP地质- 配置接口子网掩码- 配置接口速率和双工模式- 配置接口上的ACL(访问控制列表)2.配置逻辑接口- 配置VLAN接口- 配置子接口- 配置隧道接口第三章:路由配置1.配置静态路由- 添加静态路由- 删除静态路由- 配置默认路由- 查看路由表2.配置动态路由- 配置OSPF(开放最短路径优先)协议 - 配置BGP(边界网关协议)协议- 配置RIP(路由信息协议)协议第四章:安全配置1.配置防火墙规则- 添加入站规则- 添加出站规则- 配置地质转换(NAT)2.配置VPN- 配置IPSec VPN- 配置SSL VPN第五章:监控和故障排除1.监控命令- 查看接口状态- 查看路由器 CPU 和内存使用情况 - 查看硬盘使用情况2.故障排除命令- 执行连通性测试- 查看日志信息- 跟踪路由本文档涉及附件:附件1:Juniper路由器配置示例文件(示例配置文件,供参考使用)本文所涉及的法律名词及注释:1.ACL(访问控制列表):用于控制网络流量的一种机制,可以限制特定源IP地质或目的IP地质的访问权限。

2.OSPF(开放最短路径优先):一种用于动态路由选择的内部网关协议,使用最短路径优先算法确定最佳路由。

3.BGP(边界网关协议):一种用于在互联网自治系统之间交换路由信息的外部网关协议。

4.RIP(路由信息协议):一种用于在小型网络中交换路由信息的距离矢量路由协议。

juniper防火墙简单配置(Juniper firewall simple configuration)

juniper防火墙简单配置(Juniper firewall simple configuration)取消重点保护使设置时钟的时区7设置时钟DST重复启动2 0 3日02:00结束平日1 0 11 02:00vrouter信任虚拟共享设置设置“不信任vrouter VR”出口集vrouter信任VR”设置自动路径导出出口集appleichat使ALG不appleichat重新装配使ALG集ALG SCTP使认证服务器设置“本地”ID 0认证服务器设置“本地”服务器名称“地方”认证服务器设置“本地”ID 1认证服务器设置“本地”服务器名称“地方”设置默认的认证服务器认证的“地方”设置认证RADIUS记帐端口1646设置管理员名称”txbfhq”设置管理员密码”npd4p / ryerllc51dfsub2fgt96d5on”设置管理访问尝试1集失败960管理员访问锁设置管理员认证网络超时0设置管理认证服务器的“本地”设置管理员认证远程根设置管理格式设置区的“信任”vrouter信任VR”设置区的“不信任”的vrouter信任VR”集区dmz vrouter信任VR”集区”vrouter VLAN”“信任VR”设置区的“不信任”的信任vrouter屯“VR”设置区的“信任”的TCP RST不带“不信任”的块不带“不信任”的TCP RST集区”管理”模块不带“V1信任“TCP RST不带“V1不信任”的TCP RST不带“DMZ”TCP RST不带“v1-dmz”TCP RST不带“VLAN”TCP RST设置区的“信任”屏幕IP欺骗基于区不带“不信任”的屏幕的泪滴不带“不信任”的屏幕SYN洪水不带“不信任”的屏幕平死不带“不信任”的屏幕的IP筛选器SRC 不带“不信任”的屏幕的土地设置区的“不信任”的屏幕区基于IP欺骗集区V1不信任”的屏幕的泪滴集区V1不信任”的屏幕SYN洪水集区V1不信任”的屏幕平死集区V1不信任”屏幕的IP筛选器SRC集区V1不信任”屏幕的土地集区dmz屏幕报警不降集区“DMZ”屏幕上的隧道集区dmz屏幕ICMP洪水集区dmz屏幕泛滥集区dmz屏幕WinNuke集区dmz屏幕端口扫描集区dmz屏幕IP扫描集区“DMZ”屏幕的泪滴集区dmz屏幕SYN洪水集区dmz屏幕IP欺骗集区dmz屏平死集区“DMZ”屏幕的IP筛选器SRC 集区“DMZ”屏幕的土地集区“DMZ”屏幕的SYN片段集区dmz屏幕TCP没有国旗集区dmz筛选未知协议集区dmz屏幕IP不坏的选择集区“DMZ”屏幕的IP记录路由集区“DMZ”屏幕选择IP时间戳集区dmz屏幕IP安全选择集区dmz屏幕IP松散的src路径集区dmz屏幕IP严格的src路径集区“DMZ”屏幕选择IP流集区dmz屏幕ICMP片段集区dmz ICMP大屏幕集区dmz屏幕同翅集区dmz屏翅无确认集区dmz屏幕限制会话的源IP集区dmz屏幕SYN ACK ACK代理集区dmz屏幕块碎片集区dmz屏幕限制会话的IP目标集区dmz屏幕组件块拉链集区dmz屏幕组件块罐集区dmz屏幕组件块EXE集区dmz屏幕组件阻止ActiveX集区dmz屏幕ICMP ID集区dmz屏幕TCP扫描集区dmz屏幕UDP扫描集区dmz屏幕IP欺骗下降RPF路由设置界面“Ethernet0 / 0区”“信任”设置界面“Ethernet0 / 1“区”非军事区”设置界面“Ethernet0 / 2区”“不信任”设置界面“Ethernet0 / 3“区”V1空”设置IP 10.0.3.9/24接口Ethernet0 / 0设置NAT接口Ethernet0 / 0设置接口VLAN1的IP设置IP 192.168.2.1/24接口Ethernet0 / 1 设置NAT接口Ethernet0 / 1设置IP 218.89.188.50/24接口Ethernet0 / 2 设置NAT接口Ethernet0 / 2设置接口VLAN1绕过其他IPSec设置接口VLAN1旁路非IP设置接口Ethernet0 / 0 IP管理设置接口Ethernet0 / 1 IP管理设置接口Ethernet0 / 2 IP管理设置接口Ethernet0 / 1管理SSH设置管理Telnet接口Ethernet0 / 1设置管理SNMP接口Ethernet0 / 1设置接口Ethernet0 / 1管理SSL设置接口Ethernet0 / 1管理网络设置接口Ethernet0 / 2管理平设置接口Ethernet0 / 2管理SSH设置管理Telnet接口Ethernet0 / 2设置管理SNMP接口Ethernet0 / 2设置接口Ethernet0 / 2管理SSL设置接口Ethernet0 / 2管理网络设置接口Ethernet0接口IP 8079 / 1 VIP“http”218.89.189.232设置接口Ethernet0接口IP 8080 / 1 VIP“http”218.89.188.50设置接口Ethernet0接口IP 8077 / 1 VIP“http”10.0.3.10设置接口Ethernet0接口IP 8078 / 1 VIP“http”10.0.3.9设置界面“Ethernet0 / 2“218.89.188.50主机子网掩码255.255.255.255 10.0.3.10 MIP VR”信任VR”设置流量没有TCP序列检查设置流SYN校验设置流TCP SYN位检查设置流量反向路径清晰的文本选择设置流量反向路由隧道总是设置默认的权限模式PKI SCEP“自动”设置默认路径部分PKI X509证书设置地址的“信任”“10.0.3.1 / 24“10.0.3.1 255.255.255.0设置地址的“信任”“218.89.189.1 / 24“218.89.189.1 255.255.255.0设置地址“DMZ”“123”192.168.2.3 255.255.255.255设置地址“DMZ”kbx”10.0.3.10 255.255.255.0设置地址“DMZ”oda1”1.2.1.8 255.255.255.255设置地址“DMZ”oda2”1.2.1.8 255.255.255.255设置用户“恒源祥”UID 3设置用户“恒源祥”型奥特湾设置用户“恒源祥”密码“rvx4ldt9nz8bftsee1cajiiyq + nq9j3hyq = =“设置用户“恒源祥”“启用”设置用户“DW”UID 4设置用户“DW”型奥特湾设置用户“DW”密码“jbbrzotvn7ma6ssjcacxvyrw9jnjo3uwmg = =“设置用户“DW”“启用”设置用户的“kbx UID 1设置用户的“kbx”型奥特湾设置用户的“kbx“密码”sbofmfycngvprksk1mcvhzgdovnjbjd5rq = =“设置用户的“kbx”“启用”设置密码策略出口设置IKE响应不良SPI 1集艾克IKEv2 IKE SA软寿命60撤消艾克ikeid枚举撤消艾克DOS保护设置访问会话启用IPSec集IPSec接入会话最大5000集IPSec接入会话上限0集IPSec接入会议门槛降低0集IPSec接入会话dead-p2-sa-timeout 0 设置IPSec接入会话日志错误设置IPSec接入会话信息交换连接设置IPSec接入会话使用错误日志设置“不信任vrouter VR”出口集vrouter信任VR”出口设置URL协议Websense出口将策略ID从“信任”设置为“信任”、“任何”、“任何”、“任何”允许日志。