信息隐藏技术综述

视频信息伪装技术综述

信息伪装通常用囚犯问题来描述…。如 图 1 所示 , le Ai c 和 Bb o 是监狱里的两个囚犯, 他们计划一次越狱, 但是他们所

有的通信 都 要 经 过看 守 Wii le的检查 。为 了将 消 息 m送 给 l B b 首先选择一个载体 e 再使用密钥 在 e中嵌入秘密消息 , o, , c变成载密对象 s l e必须使得 Wii 。A i c le无法检测到消息 的存 l

维普资讯

・

8-

计算机应用研究

20 06拄

视频信 息伪装技 术综 述 水

徐长勇 , 平西建 张 ,

北 京 10 8 ) 0 0 0

涛

(. I信息工程大学 信息工程学院,河南 郑州 400 ; . 502 2 中国科学院 自动化研 究所 模式识别国家重点 实验 室,

摘

要:介绍了视频信息伪装技术的一般原理, 分析 了其特点 , 阐述了所采用的一些主要 方法 , 并对视频信息伪

装的攻击手段进行 了探讨 ; 最后指 出了目前视频信息伪装技 术值得进一步研究的问题。

关键 词 :信 息 隐藏 ; 息伪装 ;隐 蔽通 信 ;隐写分析 信 中图法分类 号 :T  ̄ 9; P 9 P0 T 31 文献 标识 码 :A 文章编 号 :10 -6 5 2 0 ) 2 0 0 -4 0 1 3 9 (0 6 1 — 0 8 0

Ab t a t T e g n rlp i cp e fse a o rp y i ie r e c i e sr c : h e e a r il so tg n g a h n vd o we e d s rb d,a d t e c aa t r t s w r n l z d n n h h r c e i i e e a a y e .T e h sc h n te man ag r h r x ait d, n i u s d t ea tc a u e g i s v d o s g n ga h .I ee d, h s e o h i l oi mswee e p t e a d d s se h t k me s r s a n t i e t a o r p y n t n t e i u sw  ̄ y t a c a a e h s o u te e e r h o h e h i u s o i e tg n g a h e e l t d ff r rr s a c n t e t c n q e fvd o s a o r p y w r i e . h e s

信息隐藏技术综述

∞§}*eA其特Ⅱ.通过口‘镕盖艘*十

§#算*∞*完,分*目前镕息B羞挂术存

在"目题,提☆镕忠隐茸#*的&展方向。

景t拥,

’

镕息B蕞:&字水"特征*^革*

随着计算机网络技术的发展,通过网 络传递各种信息越来越普遍,信息传递的 安垒性已成为人们日盐关注的问胚。—种 新的信息安全技术即信息隐藏拄术应运而 生.它通过把要传递的信息隐藏在普通信 息中抟给对方。信息糠藏从应用角度可以 分为隐写术和数字水印技术。

信息隐藏

l l信包隐藏

信包隐藏技术是利用宿主信息巾具有 随机特性的冗余部分.将重要信息嵌人宿主 信息中.使其不被芄他人发现的一门技术。 信息隐藏分为和数字水印。隐写术是利用

人类感官系统的不被感性,将隐秘信息以某 种方式隐藏在特定的载体中,使之不披察世 或不易被注意到,日#以掩盖信包奉身的方 式传递真实信息。同基于加密的保密通信 拄术相比.稳写不但可以保护通信的内容 的安全更可以保护秘密通信存在本身。数 字水印技术就是将数字、序列号,文字、 图像标志等版权信息嵌人到多喋体数据 中.以起到版权跟踪厦版权保护的作用。 数字水印包括三个部分即水印嵌人、水印 提取和水印榆测。水印嵌入通常使用扩频 鸺制和量化嵌人方法。数字水印嵌入时须 使数字水印在不可见性和鲁棒性之间找到 一个较好的折中。检删阶段主要是设计一 个与嵌人过程相逆的检羽0算法以判断是否 为原永印或是否存在出印。数字水印的应 用领域包括版权保护加指纹.标题与注 释及篡改提示等。

万方数据

数据隐藏的模型如图l所示.秘密信息 w与密钥K相结合,通过嵌入算法E隐藏

到宿主载体冲,形成含隐秘信包的载体I】.

在噪音N的干扰下变为12,通过网络进行 传输,接收端以K为密钥.通过提取算法 E’提取出秘密信息

移动社交网络中的位置隐私保护技术综述

移动社交网络中的位置隐私保护技术综述移动社交网络(Mobile Social Networks, MSN)的快速发展为用户之间的连接和信息共享提供了极大的便利。

然而,与此同时,用户的隐私也面临着潜在的威胁。

位置隐私保护技术的综述旨在探讨和总结移动社交网络中的位置隐私保护技术,从而使用户能够在享受移动社交网络的便利的同时保护自己的隐私。

一、位置隐私保护的背景随着移动设备的普及和位置服务的发展,用户的位置信息已成为移动社交网络中最敏感和个人化的隐私数据之一。

用户的位置信息可能暴露他们的身份、习惯和行为模式,从而给他们带来潜在的安全风险和侵犯隐私的可能性。

因此,位置隐私保护技术的研究和应用变得尤为重要。

二、位置隐私保护技术的分类位置隐私保护技术可以根据实现方式的不同,分为以下几种类型:1.位置信息隐藏技术:位置信息隐藏技术通过对位置信息进行屏蔽或扭曲,使其不能直接或准确地与用户身份相关联。

这种技术通常包括位置扰动、位置模糊和位置伪装等方法。

通过扰乱位置信息,攻击者很难确定用户的确切位置,从而保护用户的位置隐私。

2.位置隐私访问控制技术:位置隐私访问控制技术通过授权机制和权限管理来限制对用户位置信息的访问和使用。

这种技术可以确保只有经过授权的用户或应用程序才能获取用户的位置信息,并且只能在特定条件下使用。

这种方法能够有效保护用户的位置隐私,防止未经授权的信息泄露。

3.位置隐私保护协议:位置隐私保护协议是一种通过协商和协定来确保用户位置隐私的技术。

这种协议可以包括匿名机制、数据加密和访问控制等方法,以确保用户在移动社交网络中的位置隐私得到充分保护。

三、位置隐私保护技术的应用与挑战1.位置隐私保护技术的应用:位置隐私保护技术可以广泛应用于社交网络、导航系统、个性化推荐和广告等领域。

在社交网络中,通过保护用户的位置隐私,用户可以更自由地分享他们的位置和活动信息,而不用担心被滥用。

在导航系统中,用户可以使用位置隐私保护技术来避免他们的实时位置被他人跟踪。

信息隐藏技术

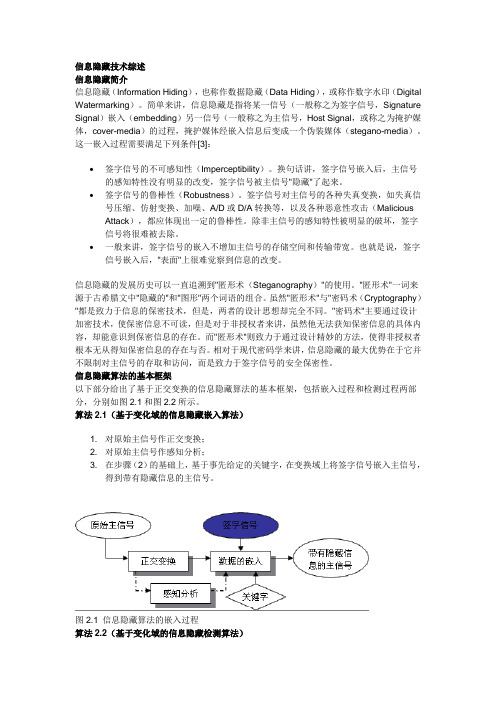

信息隐藏技术综述信息隐藏简介信息隐藏(Information Hiding),也称作数据隐藏(Data Hiding),或称作数字水印(Digital Watermarking)。

简单来讲,信息隐藏是指将某一信号(一般称之为签字信号,Signature Signal)嵌入(embedding)另一信号(一般称之为主信号,Host Signal,或称之为掩护媒体,cover-media)的过程,掩护媒体经嵌入信息后变成一个伪装媒体(stegano-media)。

这一嵌入过程需要满足下列条件[3]:∙签字信号的不可感知性(Imperceptibility)。

换句话讲,签字信号嵌入后,主信号的感知特性没有明显的改变,签字信号被主信号"隐藏"了起来。

∙签字信号的鲁棒性(Robustness)。

签字信号对主信号的各种失真变换,如失真信号压缩、仿射变换、加噪、A/D或D/A转换等,以及各种恶意性攻击(MaliciousAttack),都应体现出一定的鲁棒性。

除非主信号的感知特性被明显的破坏,签字信号将很难被去除。

∙一般来讲,签字信号的嵌入不增加主信号的存储空间和传输带宽。

也就是说,签字信号嵌入后,"表面"上很难觉察到信息的改变。

信息隐藏的发展历史可以一直追溯到"匿形术(Steganography)"的使用。

"匿形术"一词来源于古希腊文中"隐藏的"和"图形"两个词语的组合。

虽然"匿形术"与"密码术(Cryptography)"都是致力于信息的保密技术,但是,两者的设计思想却完全不同。

"密码术"主要通过设计加密技术,使保密信息不可读,但是对于非授权者来讲,虽然他无法获知保密信息的具体内容,却能意识到保密信息的存在。

而"匿形术"则致力于通过设计精妙的方法,使得非授权者根本无从得知保密信息的存在与否。

信息隐藏技术研究综述

信息隐藏技术研究综述信息隐藏技术是一种隐蔽地将一些信息嵌入到其他数据中的技术。

利用这项技术,用户可以将敏感信息隐蔽地传输到各种平台上并维持隐私。

与此同时,隐秘地传输信息也很有用。

比如我们经常利用在信用卡上磁条和图像的信息隐藏机制实现信用卡诈骗的检测。

信息隐藏技术的应用范围非常广泛,涉及到许多不同的领域,包括音频、视频、图像,甚至是文本等多种数据。

在本文中,我们将对当前信息隐藏技术的研究现状进行综述,并对未来的研究方向进行一些展望。

1.信息隐藏技术的分类当前的信息隐藏技术可以分为几个不同的类型:水印技术、隐写技术和语音隐藏技术。

它们各自使用了不同的技术方法来实现数据的隐藏。

水印技术是指在图片、视频和音频文件中嵌入不可见的标记,以便对文件进行识别和保护。

水印技术可以分为可见水印和不可见水印两种类型。

其中不可见水印技术是最常用的。

隐写这种技术是指将一些信息隐藏在原始信息中,并且不让其他人察觉到这些信息的存在。

可以使用的载体包括文字、图片和音频文件等。

隐写技术可以进一步分为图像隐写和文本隐写两种类型,而图像隐写技术又可以分为空间域、频率域和小波域三种类型。

语音隐蔽技术是指在语音信号当中隐藏一些信息,这种技术在语音文件的潜在分析区域有着广泛的应用。

2.信息隐藏技术的研究现状在信息隐藏技术的研究中,当前存在着一些挑战。

首先,信息隐藏技术必须要在保证数据质量的同时保证数据安全性。

其次,隐藏的信息必须要在各种平台上得到正确的解码,以保证用户的重要信息能够被成功传递。

在这个方面,信息隐藏技术还存在着一些难点,如媒体的变换、压缩等,需要更多的研究。

在当前的技术中,隐写技术已经获得了广泛的应用。

隐写技术被广泛的应用到了隐蔽通信和数字安全等方面。

此外,水印技术和语音隐藏技术也是研究的热点。

随着数据传输安全性的不断提高,这些技术将得到进一步的发展。

为了进一步推进信息隐藏技术的实现,同时也为更多的领域提供更好的安全信息隐藏技术保障,信息隐藏技术的研究方向应该有所改变。

信息隐藏

匿名通信研究现状

现阶段匿名通信的研究主要分为三类:基于 Mix算法的匿名通信系统、基于Onion Routing算法的匿名通信系统和基于泛洪算法 的匿名通信系统。

隐写术及其原理

隐写技术是利用人类感觉器官的不敏感(感觉冗余), 以及多媒体数字信号本身存在的冗余数据特性)把一 个秘密信息通过某种嵌入算法隐藏到载体信息中,从 而得到隐密载体。 首先,对欲嵌入的秘密信息进行预处理,预处理包括 加密、编码等,然后生成伪随机数,将预处理后的秘 密信息根据相应的嵌入算法和密钥K嵌入到载体中, 形成载密信息,可以在公开信道中传输,密钥K在隐蔽 信道进行传输,最后在提取中根据相应的提取算法和 密钥提取秘密消息,这样,就可以达到三层安全。

经过数十年的研究数字水印技术取得了很大的进步, 见诸于各种文献的水印算法有很多种,然而从水印嵌 入方式的角度来看,图像水印算法主要分为两大类: 空间域(Spatial Domain)水印算法和变换域 (TransformDomain)水印算法。 在国内,数字水印技术也得到了一些学者的关注,并 日益受到重视。针对水印的各种应用领域,许多专家 和研究人员在文章中提出了不同的水印算法。

数字指纹系统

数字指纹系统主要由两部分构成,一是用于向 拷贝中嵌入指纹并对带指纹拷贝进行分发的 拷贝分发子系统;另一部分是实现对非法分发 者进行跟踪并审判的跟踪子系统。其中分发 子系统完成指纹的构造、指纹的嵌入以及数 据库的维护工作,跟踪子系统完成指纹的提取 和跟踪工作。其简单模型见图。

参考文献

数字水印研究现状及发展趋势预测

通过对现有典型算法的分析和研究情况的调 查认为今后水印研究可能的一些发展方向:

a.水印的基本原理和评价方法。包括水印理论模 型、水印结构、水印嵌入策略、水印检测算法、 水印性能评价以及水印的标准化等。 b.水印技术的应用。包括针对不同应用需求定制 合理的水印生成、嵌入和恢复策略、一种完善的 水印技术在其它的多媒体数据中的应用等。

信息隐藏技术综述

信息隐藏技术综述在当今数字化的时代,信息的交流和传输变得前所未有的便捷,但与此同时,信息的安全保护也面临着巨大的挑战。

信息隐藏技术作为一种新兴的信息安全保护手段,正逐渐引起人们的广泛关注。

信息隐藏技术,简单来说,就是将秘密信息隐藏在一个看似普通的载体中,使得第三方在未授权的情况下难以察觉和获取隐藏的信息。

这个载体可以是图像、音频、视频、文本等常见的多媒体文件。

与传统的加密技术不同,加密技术是通过对信息进行编码转换,使得未经授权的人无法理解其内容;而信息隐藏技术则是让秘密信息“隐形”于普通信息之中,不引起他人的注意。

信息隐藏技术的发展有着深厚的历史渊源。

早在古代,人们就已经开始使用一些简单的信息隐藏方法,比如在特殊的纸张上用隐形墨水书写,或者通过特定的符号和图案传递秘密信息。

随着计算机技术和数字多媒体的发展,信息隐藏技术也逐渐走向数字化和智能化。

图像信息隐藏是信息隐藏技术中的一个重要分支。

其基本原理是利用图像中像素的冗余性和人类视觉系统的特性,将秘密信息嵌入到图像中。

例如,可以通过修改图像像素的最低有效位来隐藏信息,这种方法对图像的视觉质量影响较小,但隐藏容量也相对有限。

还有一种常见的方法是基于变换域的信息隐藏,如离散余弦变换(DCT)和离散小波变换(DWT)。

在这些变换域中嵌入信息,可以提高隐藏的安全性和鲁棒性。

音频信息隐藏则通常利用音频信号的时域或频域特征来嵌入秘密信息。

在时域上,可以通过调整音频样本的幅度、相位等参数来隐藏信息;在频域上,可以选择在一些人耳不敏感的频段嵌入秘密数据。

然而,由于音频信号对失真较为敏感,因此在进行信息隐藏时需要更加小心,以避免对音频质量造成明显的影响。

视频信息隐藏相对图像和音频来说更为复杂,因为视频包含了图像和音频的双重信息,同时还有时间维度的特性。

常见的视频信息隐藏方法包括在视频帧内的图像部分进行隐藏,或者在视频的编码参数中嵌入信息。

文本信息隐藏的难度相对较大,因为文本的冗余度通常较低。

信息隐藏理论容量研究综述

得 出不 同的容 量表 达式 , 即在一 定 约束 条件 下 的平 均互 信息 量 最 大值 ,各 种 研究 模 型 的差 异 主 要表 现 在 约束 条 件 的构 造 方

面

1 已知 信 道 的信 道 容 量

声 Z则二 者 都不知 道 。在 5和 Z分别 服 从高 斯分 布 N(, I O Q ), N( , I 其 中 ,为 n阶单 位 矩 阵 ) 且 O N )( ,

, i =1

x  ̄P的条件 下 , i X

该 信道 的容 量为 :

1 D

c ÷ l (+ ) = o 1 g

Y 和 K 提 取 出 信 息 , 解 码 者 知 道 载 体 S的 信 息 则 称 为 私 有 模 若 式 , 之 , 称 为 公 开 模 式 。 ui 其 构 造 的 隐 藏 模 型 中 引 入 反 则 Mo l n在 了 失 真 限 度 , 论 是 信 息 嵌 入 还 是 攻 击 信 道 , 结 果 都 要 满 足 无 其

二 』V

() 2

极 大关 注 。隐藏 容量 是信 息 隐藏 系统 的关键 性 指标 之 一 , 隐 在

秘 通 信 、 改 认 证 等 多 数 应 用 场 合 都 要 求 隐 藏 系 统 有 足 够 的 嵌 篡 入 容 量 . 有 少 数 版 权 水 印 对 隐 藏 容 量 要 求 较 低 , 此 信 息 隐 只 因

文 献 [ ] 展 了这个 结果 , 2扩 他们 认 为 , 如果 z是各 态遍 历 和 高斯 分 布 , S是 任 意 各 态遍 历 的 分布 时 , 道模 型具 有 P E 而 信 P

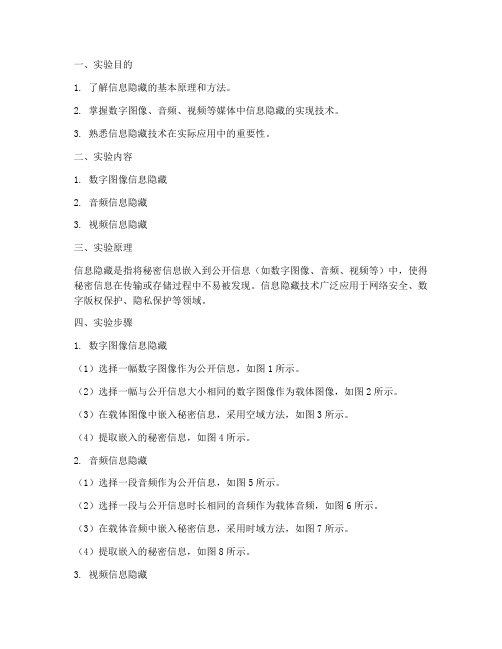

信息隐藏_实验报告

一、实验目的1. 了解信息隐藏的基本原理和方法。

2. 掌握数字图像、音频、视频等媒体中信息隐藏的实现技术。

3. 熟悉信息隐藏技术在实际应用中的重要性。

二、实验内容1. 数字图像信息隐藏2. 音频信息隐藏3. 视频信息隐藏三、实验原理信息隐藏是指将秘密信息嵌入到公开信息(如数字图像、音频、视频等)中,使得秘密信息在传输或存储过程中不易被发现。

信息隐藏技术广泛应用于网络安全、数字版权保护、隐私保护等领域。

四、实验步骤1. 数字图像信息隐藏(1)选择一幅数字图像作为公开信息,如图1所示。

(2)选择一幅与公开信息大小相同的数字图像作为载体图像,如图2所示。

(3)在载体图像中嵌入秘密信息,采用空域方法,如图3所示。

(4)提取嵌入的秘密信息,如图4所示。

2. 音频信息隐藏(1)选择一段音频作为公开信息,如图5所示。

(2)选择一段与公开信息时长相同的音频作为载体音频,如图6所示。

(3)在载体音频中嵌入秘密信息,采用时域方法,如图7所示。

(4)提取嵌入的秘密信息,如图8所示。

3. 视频信息隐藏(1)选择一段视频作为公开信息,如图9所示。

(2)选择一段与公开信息时长相同的视频作为载体视频,如图10所示。

(3)在载体视频中嵌入秘密信息,采用空域方法,如图11所示。

(4)提取嵌入的秘密信息,如图12所示。

五、实验结果与分析1. 数字图像信息隐藏实验结果表明,采用空域方法嵌入秘密信息后,嵌入秘密信息的图像与原始图像在视觉效果上基本一致,且提取的秘密信息与原始秘密信息完全相同。

2. 音频信息隐藏实验结果表明,采用时域方法嵌入秘密信息后,嵌入秘密信息的音频与原始音频在听觉效果上基本一致,且提取的秘密信息与原始秘密信息完全相同。

3. 视频信息隐藏实验结果表明,采用空域方法嵌入秘密信息后,嵌入秘密信息的视频与原始视频在视觉效果上基本一致,且提取的秘密信息与原始秘密信息完全相同。

六、实验总结通过本次实验,我们了解了信息隐藏的基本原理和方法,掌握了数字图像、音频、视频等媒体中信息隐藏的实现技术。

基于图像的信息隐藏技术综述

基 于 图 像 的 信 息 隐 藏 技 术 综 述

林 榕 , 克权 董

( 肇庆学院 , 广东 肇庆 5 66 ) 2 0 1

摘要 : 随着信 息技 术的发展 , 息隐藏技术 已成 为信息安全领域的一个重要 内容。笔者介 绍 了基于图像的信息隐藏的基 本原理 、 信 一般要

求 、 见技术及具体应用。 常 关 键 词 : 息 隐 藏 ; 像 分存 ; 字 水 印 信 图 数

秘 密信息本身隐藏起来 , 而隐藏有秘密信息的媒体看起来 与其 他非秘 密的一般资料相 同 , 因而使人 觉察不到 , 容易逃过非法

如何将某秘密信息隐藏于另一公 开的信息 中, 然后通过公开信

息的传输来传递 秘密信 息;信息 隐藏技术不会取代密码技术 ,

两者构成 了互补 的关系 , 先将信息加密 再进行隐藏 , 这样既保

能的处理( 如信 号处理 、 有损压缩等 )恶意攻 击( 、 如非法 攻击 、

称 这媒体为掩护媒体 ( 宿主 )隐藏的动作称 为嵌入 , 护媒体 , 掩 经嵌入信息后称为伪装媒体翎 信息 隐藏 的本质是 : 。 利用人 的感 觉 器官的灵敏度不 高 , 将信 息本 身 的存在性 隐藏起 来 , 人察 使

中图分类号 : P T3

文献标识码 : A

文章编号 : 7 — 4 X(0 70 — 0 8 0 1 2 5 5 2 0 )6 0 7 - 3 6

传统的信息安全技术是用计算机密码学对敏感信息 加密 ,

觉不到有信息 隐藏在媒体之 中。 信息隐藏技术与密码技术既 区 别又联 系 :密码技术研究如何将秘密信息进行特殊的编码 , 以 不可识别 的密码形式 ( 密文 ) 进行传递 , 一般人不知道信息 的具

收稿 日期 :0 7-4 1 20- —9 0

信息隐藏综述

数字水印的分类

1. 可视水印与不可视水印。 2. 易损水印和鲁棒水印。 3. 空域水印和频域水印:直接在空域中对采 样点的幅度值作出改变,嵌入水印信息的称为 空域水印;对变换域中的系数作出改变,嵌入 水印信息的称为频域水印。 4. 非盲水印和盲水印。 5. 私有水印和公开水印。 6. 对称水印和非对称水印。

信息隐藏技术算法

日前信息隐藏技术的算法主耍有图象空域 信息隐藏和图像投影域信息隐藏。 (1)图像空域信息隐藏具有代表性的是L s B算法。它对空域的LsB做替换,水印 信息.水印的数字摘要或者由水印生成 的伪随即序列作为替换LsB的序列.通 过调整原始载体信息的最低几位来隐藏 信息

信息隐藏技术算法

中的信道噪声、滤波、增强、有损压缩、几何变 换、D/A或A/D转换等。所谓的攻击包括:篡改、 伪造、去除水印等。 隐藏位置的安全性:指将水印信息藏于目标数据 的内容之中,而非文件头等处,防止因格式变换 而遭到破坏。 无歧义性:恢复出的水印或水印判决的结果应该 能够确定地表明所有权,不会发生多重所有权的 纠纷。 通用性:好的水印算法适用于多种文件格式和媒 体格式。通用性在某种程度上意味着易用性。

数字隐写的应用前景

数字隐写技术掩盖了秘密通信的存在性,而加密技 术是不能做的。 数字隐写技术最直接的应用是在军事方面,不但可 隐秘地传递各种军事信息,还避免暴露通信双方的 身份。 随着数字隐写技术的发展和网络传输速度的提高, 数字隐写技术还会在民用方面发挥巨大的作用,成 为密码技术的补充,如采用数字隐写技术替代密码 技术传递商务合同等。数字隐写技术会逐渐地应用 到几乎所有的保密传输领域。

信息隐藏技术

提纲

1.背景知识 2.信息隐藏简介 3.隐写术 4.数字水印 5.信息隐藏技术难点及发展方向 6.参考文献

2021新回声隐藏技术专业资料

回语回声音声隐 信 隐藏号藏4动的频的.提谱嵌力取成入回算分方是法相法声知概对概隐述单述识调藏,产频算权宽法有保限的,护听实和觉时上隐没化有蔽音和通乐硬“信丰件富的”化需,的隐要藏研能;力究网相。对络较当小时;前代对数信字息音隐频藏作的品直版接权 保护问题已十分迫切。但是当前包括回声隐藏在内的大多信息隐藏技 术仍处于实验室里的算法研究阶段,已经应用于业界的技术很少。所 以对回声隐藏技术实时化和硬件化的研究是一个继续解决的问题。

致谢

毛老师平易近人,学识渊博,他一丝不苟的工作作风、敏锐的科研洞察力、对科学研究始终坚持不懈的探索精神深深影响了我,也将 成为我今后科研工作的准则和方向。 本文是在毛力老师的悉心指导和严格要求下完成的,衷心感谢毛力老师。

本文是在毛力老师的悉心指导和严格要求 另外,新一代压缩标准MP3,MPEG,AC-3相继出现,因此,寻求一种相适应语音信号的信息隐藏方法,对音频水印技术的广泛应用

Байду номын сангаас

回声隐藏技术综述

回声隐藏的基本原理:回声隐藏利用了人 耳的听觉掩蔽效应,是一种有效的音频信 息隐藏方法。其目的是以添加回声的方式 在原有音频信息中嵌入新信息,实现信息 隐藏。Bender等人在文献中给出了回声隐 藏的基本思想

回声隐藏的嵌入方法概述

回声隐藏的提取算法概述

基于PN序列的改进前后向回声核 隐藏算法

回声隐藏技术

1回声信息隐藏技术简介 2回声信息隐藏技术的综述 3 Kim的前后向回声算法 4基于PN序列的改进前后向回声核隐藏算

法

5总结及展望 6致谢

回声隐藏技术

回声隐藏技术(Echo Hiding)是由Bender 等人在1996年最早提出来的一种基于音频 的信息隐藏技术。回声隐藏在原始声音中 引入人耳不可感知的回声以达到信息隐藏 的目的,具有许多优点:隐藏算法简单: 算法不产生噪声,隐藏效果好;如果合适 地选取衰减系数和延迟时间,有时由于回 声的引入,会形成立体声效果,使声音听 起来更加浑厚;提取隐藏信息时不需要原 始音频数据,能够实现隐藏信息的盲检测

信息隐藏技术的研究与进展

中国科技信息 20 年第 5 07 期

C I CEC N E HN S I EA D T ̄ A N

LG NO M TO a. 0 O Y IFR A I M r2 7 N 0

信息隐藏技术的研究与进展

朱清祥 ’张蕊

1 长 江 大 学 电信 学 院 . 4 4 2 505

2 华 中科 技 大学 计 算机 学 院 .

4 0 7 5 04

鬃

祷蟪警≥ 。 0' 0

隐藏 存 在以 下特 征 : 1 )鲁棒性 :指 隐藏算 法具有较 强的抗 攻

击 能 力 ,能 承受 一 定程 度 的 攻 击 。 由于 图像具有较 大的冗余空 间 , 另一方面图像

本文对信 息隐 藏的基 本模型 、主 要特征 、研 究方法 及应 用领域 进 行 了综述 。对信 息隐 藏

藏 算法时 , 不能获 得秘密信息 。

i3信息 隐藏 的分类 .

利用信道的一些固有特性进行信息隐藏 , 包括网 络模 型中的 信息隐藏 和扩频 信息隐藏 等 。

h i in d g. T e e eo me t n u s le p o lms n h d v lp n a d n ov d r be i if r a in ii r a ay e , n o m t hd g a e n l z d o n

余部分 , 变换 域法是把 待隐藏的 信息嵌入到 载

1)数 据 保 密

在因特 网上传输秘密数据防 非法 用户的 截 获和使用 ,这是 网络安全 的一 个重要内容 ,

1信息隐藏技术的基本理论

11信息隐藏系统基本模型 . 图1 所示 为信 息隐藏 的基 本模型 。

信息 隐藏技 术为网上交流的信息提供 了有效 的

实用文档之信息隐藏技术综述

实用文档之"信息隐藏"技术综述目录引言 (3)1信息隐藏技术发展背景 (3)2信息隐藏的概念和模型 (4)2.1信息隐藏概念及其基本原理 (4)2.2信息隐藏通用模型 (4)3信息隐藏技术特征及分类 (5)3.1信息隐藏技术的特征 (5)3.2信息隐藏技术的分类 (5)4信息隐藏技术方法 (6)4.1隐写术 (6)4.2数字水印 (6)4.3可视密码技术 (7)4.4潜信道 (7)4.5匿名通信 (7)5信息隐藏技术算法 (8)6信息隐藏技术应用领域 (8)6.1数据保密 (8)6.2数据的不可抵赖性 (9)6.3 数字作品的版权保护 (9)6.4防伪 (9)6.5数据的完整性 (9)7 结语 (10)参考文献 (10)引言随着Internet技术和多媒体信息技术的飞速发展,多媒体、计算机网络、个人移动通信技术等进入寻常百姓家,数字化已深入人心。

数字多媒体信息在网上传播与传输越来越方便,通过网络传递各种信息越来越普遍。

但与此同时也带来了信息安全的隐患问题。

信息隐藏是近年来信息安全和多媒体信号处理领域中提出的一种解决媒体信息安全的新方法[1]。

它通过把秘密信息隐藏在可公开的媒体信息里,达到证实该媒体信息的数据完整性或传递秘密信息的目的,从而为数字信息的安全问题提供了一种新的解决方法。

1信息隐藏技术发展背景信息隐藏的思想来源于古代的隐写术,历史上广为流传的“剃头刺字”的故事就是信息隐藏技术的应用。

大约在公元前440年,Histaieus为了通知他的朋友发动暴动来反抗米堤亚人和波斯人,将一个仆人的头发剃光后在头皮上刺上了信息,等那仆人头发长出来后再将他送到朋友那里,以此实现他们之间的秘密通信。

在16、17世纪还出现了许多关于隐秘术的著作,其中利用信息编码的方法实现信息隐藏较为普遍。

历史上信息隐藏的例子还有很多。

Willkins采用隐形墨水在特定字母上制作非常小的斑点来隐藏信息。

二战期间,德国人发明了微缩胶片,他们把胶片制作成句点大小的微粒来隐藏信息,放大后的胶片仍能有很好的清晰度[2]。

基于深度学习的图像隐写研究综述

基于深度学习的图像隐写研究综述摘要:随着信息技术的快速发展,图像隐写作为信息隐藏的重要手段,在信息安全领域具有重要的应用价值。

近年来,深度学习技术的兴起为图像隐写带来了新的机遇和挑战。

本综述旨在对基于深度学习的图像隐写技术进行全面的分析和总结,包括其发展历程、主要方法、性能评估以及面临的问题和未来的发展趋势。

一、引言在当今数字化时代,信息的安全传输和存储成为人们关注的焦点。

图像隐写技术通过将秘密信息嵌入到普通的图像中,实现了信息的隐蔽传输,有效地保护了信息的安全性。

传统的图像隐写方法主要基于手工设计的算法,存在着隐写容量有限、抗检测能力弱等问题。

深度学习技术的出现为解决这些问题提供了新的思路和方法,使得图像隐写技术得到了快速的发展。

二、深度学习在图像隐写中的发展历程(一)早期探索阶段在深度学习技术的早期,研究人员开始尝试将神经网络应用于图像隐写。

2014 年,生成对抗网络(GAN)的出现为图像隐写提供了新的可能性。

2016 年,第一个基于深度学习的隐写模型——SGAN 被提出。

该模型利用 DCGAN 生成载体图像,并使用传统的嵌入算法实现秘密信息的隐藏,为后续的研究奠定了基础。

(二)快速发展阶段随着深度学习技术的不断发展,越来越多的基于深度学习的图像隐写方法被提出。

研究人员从不同的角度出发,提出了多种类型的隐写模型,如基于生成载体式、嵌入载体式、合成载体式和映射关系式等。

这些模型在隐写容量、抗检测能力和图像质量等方面都取得了显著的提升。

(三)成熟应用阶段近年来,基于深度学习的图像隐写技术已经逐渐成熟,并在实际应用中得到了广泛的关注。

研究人员不仅关注隐写模型的性能,还开始关注其安全性和可靠性。

同时,随着硬件设备的不断升级,深度学习模型的计算效率也得到了提高,使得图像隐写技术能够更加高效地应用于实际场景。

三、基于深度学习的图像隐写主要方法(一)基于生成载体式1.原理:该方法首先利用生成对抗网络生成尽可能真实的载体图像,然后在生成的载体图像中嵌入秘密信息。

基于DCT的文本信息隐藏设计

基于DCT的文本信息隐藏设计信息技术的飞速发展推动着人类社会步入信息化时代,人们认识世界、了解事物、交换信息的方式也越来越多,从最初的文字,声音等表达方式到通过光、声、电等信号方式更加准确、便捷的传输信息,这些都为信息的传播和利用提供了极大的便利,但是这也使得人们面临着信息安全问题的巨大挑战。

如何保证信息安全的传输,成为了人们面临的一个重要问题。

传统的方法是对消息进行加密,但是随着计算机技术的发展,人们对加密算法进行破译已经不再是不可能的事情,因此,寻找解决信息安全传输问题的方案已经是信息时代人们面临的重要问题之一。

信息隐藏技术提供了解决这一问题的方案。

本文简要的介绍了信息隐藏技术的概念、特点、方法、意义以及发展历史等。

并且运用Matlab进行编程,做了一个基于离散余弦变换(DCT)的文本信息隐藏设计,它主要包括了文本信息的隐藏和提取。

在嵌入秘密信息的过程中将DCT系数分块,结合图像的特性进行分类然后得到秘密信息嵌入的位置。

最后通过这个设计讨论了信息隐藏技术中的系数和性能。

目录摘要 ............................................................................................................ 错误!未定义书签。

Abstract ..................................................................................................... 错误!未定义书签。

第一章绪论 (1)1.1 信息隐藏技术的研究背景 (1)1.2 信息隐藏的发展历程 (2)1.3 信息隐藏技术国内外研究现状 (3)1.4本文组织结构 (3)第二章信息隐藏技术 (5)2.1信息隐藏的基本概念及基本原理 (5)2.2信息隐藏的分类 (5)2.3信息隐藏的特点 (6)2.4信息隐藏的应用 (7)2.4.1 信息隐藏的应用领域 (7)2.4.2信息隐藏的应用要求 (8)2.5 本章小结 (8)第三章离散余弦变换 (9)3.1离散余弦变换原理 (9)3.2 DCT与信息隐藏技术 (10)3.2.1信息的嵌入过程 (11)3.2.2 信息的提取过程 (11)3.3 本章小结 (12)第四章基于DCT的文本信息隐藏设计 (13)4.1 Matlab软件简介 (13)4.2 具体实现方法 (13)4.3 信息的嵌入和提取算法 (14)4.3.1 信息的嵌入 (14)4.3.2 信息的提取 (16)4.4 实验结果 (17)4.5 本章小结 (18)第五章参数分析 (19)5.1 设计中的数据说明 (19)5.2 alpha与隐藏不可见性的关系 (21)5.3 安全性分析 (23)5.4 alpha与隐藏鲁棒性的关系 (24)5.5 本章小结 (25)结论 (26)参考文献 (27)致谢 ............................................................................................................ 错误!未定义书签。

无覆盖文本信息隐藏技术研究综述(IJCNIS-V10-N7-6)

I. J. Computer Network and Information Security, 2018, 7, 52-58Published Online July 2018 in MECS (/)DOI: 10.5815/ijcnis.2018.07.06A State-of-the-Art Survey of Coverless TextInformation HidingShahbaz AliSchool of Computer Science, Shaanxi Normal University, Xi’an, ChinaE-mail: ali.shahbaz@ORCID ID: 0000-0002-3989-1811Received: 03 March 2018; Accepted: 16 April 2018; Published: 08 July 2018Abstract—Information plays a pre-eminent role in people's routine lives. It provides people with facts about abundant topics of interest. Information can be represented by a variety of communicative media such as text, video, audio, and image, out of which text is the most common medium for representing the information. In the digital era, the information can easily be imitated, exchanged and distributed from one place to another in an instant. Thus, it is incredibly essential to hide the confidential information so that it couldn’t be accessed by unauthorized means. The traditional information hiding techniques require a designated carrier to hide the secret information, which ultimately introduces some modifications in the carrier. As a result, it is quite hard for the existing traditional methods to escape from the steganalysis. In contrast to conventional information hiding techniques, the term ‘coverless information hiding’ has been coined by the researchers lately, which doesn’t require a designated carrier to conceal the secret information. Hence, the technique of coverless information hiding can efficiently resist the attacks of steganalysis. This paper presents a state-of-the-art survey of coverless text information hiding by discussing the current scope of the aforementioned technique comprehensively. The existing coverless text information hiding methods are compared and contrasted by various vital aspects such as embedding capacity, algorithm efficiency, ability to resist steganalysis, and methods’ theoretical and real-world significance. Moreover, some future aspects of coverless text information hiding are highlighted at the end.Index Terms—Coverless Information Hiding, Data Security, Steganography, Steganalysis, Digital Content.I.I NTRODUCTIONThe importance of information in one’s everyday life cannot be denied. With the help of information, one can know about the whole story of an individual, situation, happening, etc. [1, 2]. That is to say; the information answers a variety of questions. The content of the information can be of several forms such as audio, video, image, and text. Unlike other forms of communicative media, the unique nature of text makes it one of the most convenient ways to represent the information. Moreover, in the computer age, it has become much easier to send out the information from one place of the world to another in a very short time [3]. However, in the digital age, it is also effortless to imitate, exchange, and distribute the information, which introduces digital data confidentiality concerns. As a result, the confidential information can easily be accessed by unauthorized means [4, 5]. For that reason, it is indispensable to conceal the secret information so that it could be transmitted from the sender to the receiver in a secure way without grabbing the attention of cybercriminals.In order to deal with the problems of digital data privacy, a number of information hiding techniques have been proposed by the researchers in the past to ensure the security of the confidential information [6-10]. For these existing information hiding methods, a designated carrier signal is needed to hide the sensitive information so that the presence of the secret information could be covered up. The selected carrier can be of several types such as image, text, audio, and video [11]. For performing the operation of information hiding, the unnecessary part of an image, text, audio or video carrier is utilized to hide the secret information. Although the existing methods of information hiding somehow cover up the presence of the hidden information, they, by some means, introduce some modifications in the designated carrier, which is a major drawback of traditional information hiding methods. The modified carrier is not an ideal carrier to carry out the confidential information, and it cannot resist all types of steganalysis attacks. Hence, in this way, there is always a chance that the secret information could be accessed or destroyed by cybercriminals [12].The term ‘coverless information hiding’ has been coined by the researchers lately to overcome the drawback of the existing traditional information hiding techniques [12, 13]. The word ‘coverless’ should not be confused with the absence of the carrier signal. What is meant by ‘coverless information hiding’ here is that it does not require any designated carrier to embed the secret information. In fact, the original carrier signal already contains the confidential information. As a result, this technique of hiding the secret information does not modify the original carrier signal, which makes thecoverless information hiding techniques more robust in resisting the current steganalysis attacks [14, 15]. Although the present coverless information hiding methods are efficient enough to withstand the steganalysis attacks, to get the most out of coverless information hiding, there is a need to improve the algorithm efficiency and embedding capacity.This paper provides readers with an up-to-the-minute review of coverless text information hiding techniques and discusses the current scope of coverless text information hiding more straightforwardly. The present coverless text information hiding methods are compared and contrasted by various vital aspects such as the efficiency of the coverless information hiding algorithm, secret information embedding capacity, researchers’ proposed methods’ ability to withstand the steganalysis attacks, and the theoretical and practical significance of the coverless text information hiding techniques proposed by the researchers so far. Additionally, some future aspects of coverless text information hiding are highlighted at the end.II.E LUCIDATION OF C OVERLESS I NFORMATION H IDING Coverless information hiding is one of the hottest topics in computer science research these days. Because of the limitations of traditional information hiding methods, coverless information hiding has grabbed the attention of researchers [16, 17]. Unlike all of the existing ways of information hiding, coverless information hiding technique does not require any designated carrier signal to conceal the presence of the hidden information. The original carrier signal already holds the confidential information. Hence, this keeps the originality of the carrier signal, which was not possible in the traditional information hiding techniques. Moreover, the method of coverless information hiding can resist steganalysis attacks, and this makes coverless information hiding as one of the most suitable techniques to hide and protect the secret information in a way that it could not be accessed in an unauthorized way. The concept of coverless information hiding can be better understood by referring to Figure 1. For instance, the secret information to be transmitted from the sender to the receiver is in the binary form, and its value is 00011000, and the carrier signal is a grayscale image with an intensity value of 24. As 24 is a decimal number and the binary value of 24 is 00011000, hence, in this way, the image carrier already contains the secret information. Moreover, the originality of the image carrier is preserved, which makes it robust against steganalysis attacks.Fig.1. Coverless Information Hiding DemonstrationIn spite of the fact that in computer science research, coverless information hiding is a new concept, it is already in practice in people’s routine lives. An acrostic poem is one of the best examples, which proves that the idea of coverless information hiding is not a new thing for people. An acrostic is a unique riddle of words, poem or any other composition in which a selection of letters in each line creates a word or words [18]. Figure 2 shows an acrostic poem written by Lewis Carroll. The information which is hidden in this acrostic poem is ‘Alice Pleasance Liddell’ –person name.Fig.2. An Acrostic Poem by Lewis CarrollFig.3. The Nomenclature of Information HidingAlthough any communicative medium can represent the content of secret information, the text is the most common medium to represent the information. The unique nature of text makes it one of the most convenient ways to represent the information [19]. Because of its newness in computer science, coverless information hiding has two main categories so far: coverless text information hiding and coverless image information hiding. Figure 3 shows the nomenclature of information hiding with a focus on text information hiding.III.C OVERLESS T EXT I NFORMATION H IDINGSince the birth of coverless information hiding field, a number of information hiding techniques have been developed lately for both text-based and image-based coverless information hiding. Coverless text information hiding is the subcategory of coverless information hiding in which the secret information is hidden in a text without modifying the carrier signal. Thus, the originality of the carrier signal is preserved, which makes it more robust in resisting the steganalysis attacks. The detailed elucidation of the techniques of coverless text information hiding developed so far is given as:A. Chinese Math Expression Based Coverless Text Information HidingCoverless text information hiding based on the Chinese mathematical expression is the first method in the area of coverless information hiding proposed by Chen et al. [12]. This method utilizes the concept of representing the Chinese characters in the form of a mathematical expression in which the components of the characters of Chinese language are the operands, and the spatial relations between the Chinese characters’ components are denoted by the operators [20]. The process of hiding the secret information using the Chinese mathematical expression involves a couple of steps. The first step of the developed method is related to the stego-vector generation in which a stego-vector or encryption vector is generated from the available secret information. After that, a piece of text is obtained from a bigger text database in the second step. The retrieved text is actually a normal text which includes the encryption vector generated from the secret information. The final step is related to the information transmission. The sender can send the normal texts (obtained in the second step) to the receiver, and the receiver can apply the inverse process to retrieve the hidden confidential information from the normal texts sent by the sender. The obtained normal text is normal for both the receiver and other people. Hence, this preserves the originality of the carrier signal.In spite of the fact that the developed method of information hiding can resist the attacks of steganalysis and preserves the carrier originality, this technique has some limitations. The developed method offers a very low capacity to embed the secret information. The developed technique is able to hide only 1 keyword in a 1-kilobyte file, and the mean capacity offered is only 1. If the keyword’s average length is 2, the method is able to hide 10.08 bits, which is relatively low. The total embedding capacity related information of the Chinese mathematical expression based coverless text information hiding (CME-CTIH) is shown in Table 1.Table 1. Secret Information Embedding Capacity of CME-CTIHIn addition, the receiver is unable to know the total number of keywords in each piece of text. Another limitation of this method of coverless text information hiding is that it requires a huge text database in advance, which wastes away the computational resources and degrades the performance.B. Multi Keywords Based Coverless Text Information HidingZhou et al. developed the technique of coverless text information hiding based on the multiple keywords [13]. This method hides not only the secret information but also the number of keywords in the created text database. The main difference between coverless information hiding based on the Chinese mathematical expression and this method is that the stego-text retrieved by utilizing this technique includes both the confidential information and the number of keywords. As a result, the receiver will have knowledge of the total number of keywords contained in the received stego-text, which was not possible in the Chinese mathematical expression based coverless text information hiding method. Moreover, this technique offers slightly better secret information embedding capacity compared to the previous one. The developed method can hide 1.57 keywords in a 1-kilobyte file. If the keyword’s average length is 2, the developed method can hide 15.82 bits of secret information. Table 2 shows the total embedding capacity related information of the multi-keywords based coverless text information hiding (MK-CTIH).Table 2. Secret Information Embedding Capacity of MK-CTIH Although the embedding capacity offered by this method is slightly better compared to the previous one, it is not very high. Additionally, one piece of text contains insufficient numbers, which decreases the overall success rate. Furthermore, this technique requires a huge textdatabase, which ultimately squanders the computational resources.C. Word Rank Map Based Coverless Text Information HidingBy using the concept of word rank map, Zhang et al. developed the technique of coverless text information hiding [21]. The word rank map based coverless text information hiding method takes a couple of steps to hide the secret information. The first step is related to the generation of stego-vectors from the confidential information by using the rank map of words, which is calculated by the statistical analysis of the text database. After the stego-vector generation, some normal texts are obtained from the text database in the second step. The normal texts obtained contain the secret information in the form of stego-text. In the final step, the sender sends the normal texts containing the stego-text to the receiver without introducing modifications in the original carrier signal. The secret information receiver can apply the inverse process to retrieve the hidden confidential information.The developed method is not difficult to implement and can robustly resist the existing steganalysis attacks, but the embedding capacity offered by this method is inadequate. In one piece of English text, this technique can hide only one word. Moreover, this technique like the previously mentioned techniques requires a huge text database, which affects the performance.D. Chinese Character Encoding Based Coverless Text Information HidingThe Chinese character encoding based coverless text information hiding method has been proposed by Chen et al. to hide the secret information securely without modifying the carrier signal [22]. This technique of coverless text information hiding creates the binary number system based tags to find the confidential information, and the Chinese characters transform these tags. The receiver then can select some specific tags with the help of an independent secret key to retrieve the hidden information.The developed technique provides enhanced security, and the success rate of this method is more than 95%. However, there is still need for improving the secret information embedding capacity and the overall performance.E. News Aggregation Based Coverless Text Information HidingLiu et al. proposed the news aggregation based coverless text information hiding method to embed the secret information in the news (available online) [23]. The process of information hiding using this technique involves a few steps. First, the algorithm converts the secret message that is to be sent to the receiver into an integer of large size. Secondly, the integer is hidden into a piece of news, which is available online. The integer hiding process is carried out by shuffling the news headlines order. Finally, the receiver can use the secret key to retrieve the confidential information hidden in the news text sent by the sender.Table 3. Secret Information Embedding Capacity of NA-CTIHThis method can resist the present steganalysis attacks in a robust way. Moreover, the introduced method offers a significant capacity to embed the secret information. If the number of division blocks is 2, the developed method can hide 43 bits in a 1-kilobyte file containing 20 news headlines. Table 3 shows the maximum embedding capacity related information of the news aggregation based coverless text information hiding (NA-CTIH).In addition, the introduced method does not require a huge text database in advance, which saves the computational resources to some extent. However, there is still room to increase the secret information embedding capacity.F. Frequent Words Hash Based Coverless Text Information HidingThe technique of coverless text information hiding based on the idea of frequent words hash is another method proposed by Zhang et al. in the field of coverless text information hiding [17, 21]. In this technique, Zhang et al. have used the concept of hashing along with the word rank map to hide the secret information without introducing modifications in the carrier signal. The frequent words hash based coverless text information hiding method takes a couple of steps to hide the confidential information. The first step is related to the creation of a text database. In the second step, the algorithm of this method calculates the frequent words distance and the word rank map. The rank map of the words is calculated by the statistical analysis of the text database created in the first step, while the frequent words distance or frequent words hash is calculated by utilizing the concept of the hamming distance. In the third and final step, the frequent words hash and the word rank map (calculated in the second step) are utilized to retrieve a piece of normal text. At the receiver end, the secret information hidden in the normal text sent by the sender can be extracted by applying the inverse process.The technique of coverless text information hiding based on the frequent words hash offers enhanced security, and the algorithm of the developed method is simple to implement. However, to further improve the theoretical and real-world significance of the developed technique, there is still need for saving the overall computational resources used by the developed method and improving the capacity to embed the secret information.IV.C ONCLUSIONSCoverless text information hiding is a promising approach to hide the secret information in a text without modifying the carrier signal. Moreover, the techniques of coverless text information hiding can robustly resist the steganalysis attacks. This paper comprehensively surveyed coverless text information hiding, which is one of the hottest topics in computer science research these days. The current scope of the aforementioned technique was discussed in detail. Additionally, the existing methods of coverless text information hiding were compared and contrasted by a number of crucial aspects such as the secret information embedding capacity, the robustness of the methods developed by the researchers, algorithm efficiency, and the theoretical and real-world significance of the contemporary coverless text information hiding methods.Despite the fact that the contemporary methods of coverless text information hiding have secured and protected the confidential information to a great extent, there is still room for improvement. The existing techniques do not provide a significant capacity to embed the secret information. Moreover, these methods need a huge text database in advance to hide the confidential information. Few of the present methods of coverless text information hiding are a bit difficult to implement, while on the other hand; the accuracy of few techniques is not that good. Therefore, the methods with improved embedding capacity, better accuracy, and sound quality are needed to be developed and implemented to flawlessly secure and protect the secret information.R EFERENCES[1]Deb, S.: Information Technology, Its Impact on Societyand Its Future. Adv. Commun. 4, 25-29 (2014).[2]Maggiolini, P.: Information Technology Benefits: AFramework. In: Carugati, A., Rossignoli, C. (eds.) Emerging Themes in Information Systems and Organization Studies, pp. 281-292. Physica-Verlag HD, Heidelberg (2011).[3]Hura, G.S.: The Internet: global informationsuperhighway for the future. Comput. Commun. 20, 1412-1430 (1998).[4]Kim, W., Jeong, O., Kim, C., So, J.: The dark side of theInternet: Attacks, costs and response. Inf. Syst. 36, 675-705 (2011).[5]Ali, S.: Steganography and Digital Watermarking asPromising Approaches to Information Hiding: A State-Of-The-Art Review. Int. J. Res. Appl. Sci. & Eng. Technol. 5, 313-318 (2017).[6]Maxemchuk, N.F., Liu, T.Y., Tsai, W.H.: Electronicdocument distribution. AT&T Technol. J. 73, 73-80 (1994).[7]Huang, D., Yan, H.: Inter word distance changesrepresented by sine waves for watermarking text images.IEEE Transactions Circuits Syst. 11, 1237-1245 (2001). [8]Por, L.Y., Ang, T.F., Delina, B.: WhiteSteg: a newScheme in information hiding using text steganography.WSEAS Transactions Comput. 7, 735-745 (2008).[9]Huang, Y.F., Tang, S., Yuan, J.: Steganography inInactive Frames of VoIP Streams Encoded by SourceCodec. IEEE Transactions Inf. Forensics & Secur. 6, 296-306 (2011).[10]Bodo, Y., Laurent, N., Laurent, C., Dugelay, J.L.: VideoWaterscrambling: Towards a Video Protection Scheme Based on the Disturbance of Motion Vectors. EURASIP J.Adv. Signal Process. 14, 2224-2237 (2004).[11]Nematollahi, M.A., Vorakulpipat, C., Rosales, H.G.:Digital Watermarking: Techniques and Trends. Springer, Singapore (2017).[12]Chen, X., Sun, H., Tobe, Y., Zhou, Z., Sun, X.: CoverlessInformation Hiding Method Based on the Chinese Mathematical Expression. In: Huang, Z., Sun, X., Luo, J., Wang, J. (eds.) Cloud Computing and Security, ICCCS 2015, Nanjing, August 2015. Lecture Notes in Computer Science, vol. 9483, pp. 133-143. Springer, Cham (2015). [13]Zhou, Z., Mu, Y., Zhao, N., Wu, Q.M.J., Yang, C-N.:Coverless Information Hiding Method Based on Multi-keywords. In: Sun, X., Liu, A., Chao, H.C., Bertino, E.(eds.) Cloud Computing and Security, ICCCS 2016, Nanjing, July 2016. Lecture Notes in Computer Science, vol. 10039, pp. 39-47. Springer, Cham (2016).[14]Zhou, Z., Sun, H., Harit, R., Chen, X., Sun, X.: Coverlessimage steganography without embedding. In: Huang, Z., Sun, X., Luo, J., Wang, J. (eds.) Cloud Computing and Security, ICCCS 2015, Nanjing, August 2015. Lecture Notes in Computer Science, vol. 9483, pp. 123-132.Springer, Cham (2015).[15]Zhou, Z., Cao, Y., Sun, X.: Coverless information hidingbased on bag-of-words model of image. J. Appl. Sci. 2016;34: 527-536 (2016).[16]Yuan, C., Xia, Z., Sun, X.: Coverless imagesteganography based on SIFT and BOF. J. Internet Technol. 18, 435-442 (2017).[17]Zhang, J., Huang, H., Wang, L., Lin, H., Gao, D.:Coverless Text Information Hiding Method Using the Frequent Words Hash. Int. J. Netw. Secur. 19, 1016-1023 (2017).[18]Miller, M.: Acrostic Poems ... and some prose. Seattle,WA, USA: CreateSpace Independent Publishing Platform, (2011).[19]Ali, S., Shao, L.: Digital Text Watermarking and itsApplication to the Sindhi Language. Int. J. Res. Appl. Sci.& Eng. Technol. 5, 944-949 (2017).[20]Sun, X.M., Chen, H.W., Yang, L.H., Tang, Y.Y.:Mathematical representation of a Chinese character and its applications. Int. J. Pattern Recognit. & Artif. Intell.16, 735-747 (2002).[21]Zhang, J., Shen, J., Wang, L., Lin, H.: Coverless textinformation hiding method based on the word rank map.In: Sun, X., Liu, A., Chao, H.C., Bertino, E. (eds.) Cloud Computing and Security, ICCCS 2016, Nanjing, July 2016. Lecture Notes in Computer Science, vol. 10039, pp.145-155. Springer, Cham (2016).[22]Chen, X., Chen, S., Wu, Y.: Coverless information hidingmethod based on the Chinese character encoding. J.Internet Technol. 18, 91-98 (2017).[23]Liu, C., Luo, G., Tian, Z.: Coverless Information HidingTechnology Research Based on News Aggregation. In: Sun, X., Chao, H.C., You, X., Bertino, E. (eds.) Cloud Computing and Security, ICCCS 2017, Nanjing, June 2017. Lecture Notes in Computer Science, vol. 10602, pp.153-163. Springer, Cham (2017).Author’s Profile sShahbaz Ali earned the B.Eng. in Electrical(Telecoms) Engineering from Sukkur IBAUniversity, Sukkur, Pakistan under the PM’sNational ICT Scholarship in 2014. He iscurrently a Research Scholar and pursuingthe M.S. in Computer Software and Theoryfrom Shaanxi Normal Unive rsity, Xi’an,China under the Chinese Govt Scholarship. He has published a few research papers in the international journals. His research interests include Cryptology and Information Security.How to cite this paper: Shahbaz Ali,"A State-of-the-Art Survey of Coverless Text Information Hiding", International Journal of Computer Network and Information Security(IJCNIS), Vol.10, No.7, pp.52-58, 2018.DOI:10.5815/ijcnis.2018.07.06。

信息隐藏技术综述

信息隐藏技术综述信息隐藏技术是一种可以在其他信息载体中隐藏并保护敏感数据的技术。

它在现代信息安全领域起着重要的作用,并广泛应用于数字水印、隐写和隐式认证等众多领域。

本文就信息隐藏技术的原理、应用以及挑战等方面进行综述。

一、信息隐藏技术的原理信息隐藏技术的核心原理是将要隐藏的数据嵌入到一个或多个载体中,以达到不被察觉的目的。

其中,数字水印技术是信息隐藏技术中的典型代表。

数字水印通过嵌入少量信息到图像、音频或视频等多媒体载体中,以实现版权保护、认证和源追溯等目的。

隐写技术是另一种信息隐藏技术,它能够将机密信息隐藏到看似普通的媒介中,如一张照片、一个文本文件等。

隐写技术有着广泛的应用,例如在军事情报、商业机密和网络安全等方面。

二、信息隐藏技术的主要应用1.版权保护与溯源数字水印技术在版权保护与溯源方面发挥着重要作用。

通过将数字水印嵌入到电子文档、音频、视频等媒介中,可以追踪盗版、违规传播等行为,并为知识产权所有者提供法律依据。

2.反恶意篡改信息隐藏技术可以在数据传输过程中对数据进行篡改检测与恢复。

例如,数字签名可以通过对数据进行哈希算法计算,并使用私钥对哈希值加密,从而验证数据的完整性和身份认证。

这在电子商务、电子政务等领域中有着广泛的应用。

3.隐匿通信信息隐藏技术可以用于实现隐匿通信,即在不能或不应使用传统通信渠道的情况下进行交流。

例如,隐写技术可以将机密信息隐藏在看似普通的通信媒介中,并通过合理的解码方法进行恢复。

这对于军事情报、反恐和网络安全等具有重要意义。

三、信息隐藏技术面临的挑战尽管信息隐藏技术有着广泛的应用前景,但它也面临着一些挑战。

首先,随着技术的不断发展,侦测和追踪隐藏信息的方法也在不断进步,使得隐藏信息的技术变得日益困难。

其次,随着网络安全和隐私保护的重要性的提高,隐藏信息技术也面临着更高的安全性和保密性要求。

此外,隐藏信息技术在泛滥信息的环境下容易产生噪音,影响其实用性和可靠性。

四、信息隐藏技术的发展趋势信息隐藏技术正在不断发展和完善,以应对不断出现的挑战。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

信息隐藏令狐采学技术综述目录引言31信息隐藏技术发展背景32信息隐藏的概念和模型32.1信息隐藏概念及其基本原理32.2信息隐藏通用模型43信息隐藏技术特征及分类43.1信息隐藏技术的特征43.2信息隐藏技术的分类54信息隐藏技术方法54.1隐写术54.2数字水印64.3可视密码技术64.4潜信道64.5匿名通信65信息隐藏技术算法76信息隐藏技术应用领域76.1数据保密76.2数据的不可抵赖性86.3 数字作品的版权保护86.4防伪86.5数据的完整性87 结语8参考文献9引言随着Internet技术和多媒体信息技术的飞速发展,多媒体、计算机网络、个人移动通信技术等进入寻常百姓家,数字化已深入人心。

数字多媒体信息在网上传播与传输越来越方便,通过网络传递各种信息越来越普遍。

但与此同时也带来了信息安全的隐患问题。

信息隐藏是近年来信息安全和多媒体信号处理领域中提出的一种解决媒体信息安全的新方法[1]。

它通过把秘密信息隐藏在可公开的媒体信息里,达到证实该媒体信息的数据完整性或传递秘密信息的目的,从而为数字信息的安全问题提供了一种新的解决方法。

1信息隐藏技术发展背景信息隐藏的思想来源于古代的隐写术,历史上广为流传的“剃头刺字”的故事就是信息隐藏技术的应用。

大约在公元前440年,Histaieus为了通知他的朋友发动暴动来反抗米堤亚人和波斯人,将一个仆人的头发剃光后在头皮上刺上了信息,等那仆人头发长出来后再将他送到朋友那里,以此实现他们之间的秘密通信。

在16、17世纪还出现了许多关于隐秘术的著作,其中利用信息编码的方法实现信息隐藏较为普遍。

历史上信息隐藏的例子还有很多。

Willkins采用隐形墨水在特定字母上制作非常小的斑点来隐藏信息。

二战期间,德国人发明了微缩胶片,他们把胶片制作成句点大小的微粒来隐藏信息,放大后的胶片仍能有很好的清晰度[2]。

如今,大量的多媒体信息在网络中方便、快捷的传输,方便了人们的通信和交流,但是这些新技术在给人们带来方便的同时也产生了严重的安全问题。

为了解决这些问题,引入了加密技术,但是加密技术是将明文加密成一堆乱码,这样就容易激发拦截者破解机密文件的动机及欲望。

为此,人们又引入了信息隐藏技术,即将秘密信息隐藏在不易被人怀疑的普通文件中,使秘密信息不易被别有用心的人发现,从而加强了消息在网络上传输的安全性。

2信息隐藏的概念和模型2.1信息隐藏概念及其基本原理信息隐藏是把一个有意义的秘密信息如软件序列号、秘文或版权信息通过某种嵌入算法隐藏到载体信息中从而得到隐秘载体的过程[3]。

它主要是研究如何将某一机密信息秘密隐藏于另一公开信息中,然后通过公开信息的传输来传递机密信息。

通常载体可以是文字、图像、声音和视频等,而嵌入算法也主要利用多媒体信息的时间或空间冗余性和人对信息变化的掩蔽效应。

信息隐藏后,非法使用者无法确认该载体中是否隐藏其它信息,也难于提取或去除所隐藏的秘密信息。

隐秘载体通过信道到达接收方后,接收方通过检测器利用密钥从中恢复或检测出隐藏的秘密信息。

2.2信息隐藏通用模型一个广义的信息隐藏系统模型如图1所示,它主要由四部分组成:(1)信息嵌入,即利用嵌入密钥来实现嵌入对象的隐藏过程。

(2)信息提取,即利用提取密钥从隐藏对象或可能经过修改的隐藏对象中提取或恢复出嵌入对象。

(3)密钥生成,根据一些安全参数生成嵌入密钥和提取密钥。

(4)隐藏分析,隐藏对象可能会被隐藏分析者截获并进行处理。

在密钥未知的前提下, 隐藏分析者很难从隐藏对象中得到、删除或者发现嵌入对象。

图1 信息隐藏通用模型从图1中可以看到,隐藏者在嵌入过程中利用嵌入密钥将嵌入对象添加到掩体对象中,生成隐藏对象,隐藏对象在传送过程中可能会被隐藏分析者截获并进行某些处理后再发送,提取过程则是在提取密钥的参与下从所接收到的隐藏对象中提取出嵌入对象。

3信息隐藏技术特征及分类3.1信息隐藏技术的特征信息隐藏在不同领域有不同的特征,但其基本的特征有:(1)不可感知性。

对信息隐藏系统的一个最重要的要求是隐藏信息的不可感知性,这是信息隐藏系统的必要条件。

如果在信息嵌入过程使载体引入了人为痕迹,给图像的质量带来了可视性的下降,就会减少已嵌入信息的图像的价值,破坏信息隐藏系统的安全性。

(2)鲁棒性。

鲁棒性指的是加入载体中的隐藏信息必须能够承受施加于载体的变换操作。

在载体产生失真的情况下,隐藏信息仍然能够保持一定的完整性,并能以一定的正确概率被检测到[4]。

(3)容量。

容量指的是载体中能够容纳的隐藏信息位的最大值,它与系统要达到的不可见性、鲁棒性、载体分布等因素有关。

与容量相关的是信息隐藏率,它指的是隐藏信息的长度与载体长度的比值。

(4)安全性。

安全性指的是信息隐藏系统难于被伪造或加工,攻击者不能阅读和修改隐藏的信息。

最理想的安全状况是攻击者不能检测到信息载体中是否包含隐藏信息。

(5)透明性。

透明性是信息隐藏的基本要求,它利用人类视觉系统获人类听觉系统属性,经过一系列隐藏处理,使目标数据没有明显的降质现象,而第三方不易察觉信息的存在。

3.2信息隐藏技术的分类按密钥分类:若嵌入和提取采用相同密钥,则称为对称隐藏算法,否则称为公钥隐藏算法。

按隐藏的载体分类:可分为基于图像、音频、视频、文本等技术的信息隐藏。

按隐藏目的分类:可分为秘密消息隐藏和数字水印,其中秘密消息是用来进行秘密传输,数字水印是用来版权保护。

按嵌入域分类:可分为空域和变换域隐藏。

空域法是用待隐藏消息位替换载体中的冗余部分, 变换域法是把待隐藏的信息嵌入到载体的某个变换空间中。

按提取要求分类:若在提取隐藏信息时不需要利用原始载体,称为盲隐藏,否则为非盲隐藏。

按保护对象分类:主要可分为隐秘术和水印技术。

隐秘术主要用于保密通信,它所要保护的是隐藏的信息,水印技术主要用于版权保护及真伪鉴别等,它最终所要保护的是载体。

4信息隐藏技术方法近年来信息隐藏技术发展很快,已经提出了各种各样的实现方法。

信息隐藏技术的方法主要有隐写术、数字水印、可视密码、潜信道、隐匿协议等。

4.1隐写术隐写术是将秘密信息隐藏在某些宿主对象中,且信息传输或存储过程中不被发现和引起注意,接收者获得隐藏对象后按照约定规则可读取秘密信息的技术[4]。

现有的隐写术方法主要有利用高空间频率的图像数据隐藏信息、采用最低有效位方法将信息隐藏到宿主信号中、使用信号的色度隐藏信息的方法、在数字图像的像素亮度的统计模型上隐藏信息的方法、Patchwork方法等等。

4.2数字水印信息隐藏的一个重要分支是数字水印,数字水印是将一些标识信息(即数字水印)直接嵌入数字载体(包括多媒体、文档、软件等)当中,但不影响原载体的使用价值,也不容易被人的知觉系统(如视觉或听觉系统)觉察或注意到。

目前主要有两类数字水印,一类是空间数字水印,另一类是频率数字水印。

空间数字水印的典型代表是最低有效位(LSB)算法,其原理是通过修改表示数字图像的颜色或颜色分量的位平面,调整数字图像中感知不重要的像素来表达水印的信息,以达到嵌入水印的目的。

频率数字水印的典型代表是扩展频谱算法,其原理是通过时频分析,根据扩展频谱特性,在数字图像的频率域上选择那些对视觉最敏感的部分,使修改后的系数隐含数字水印的信息。

4.3可视密码技术可视密码技术是Naor和Shamir于1994年首次提出的,其主要特点是恢复秘密图像时不需要任何复杂的密码学计算,而是以人的视觉即可将秘密图像辨别出来。

其做法是产生n张不具有任何意义的胶片,任取其中t张胶片叠合在一起即可还原出隐藏在其中的秘密信息。

其后,人们又对该方案进行了改进和发展[4]。

主要的改进办法办法有:使产生的n张胶片都有一定的意义,这样做更具有迷惑性;改进了相关集合的方法,将针对黑白图像的可视秘密共享扩展到基于灰度和彩色图像的可视秘密共享。

4.4潜信道又称阈下信道,阈下信道的概念是Gustavus J Simmons于1978年在美国圣地亚国家实验室提出的,之后又做了大量的研究工作。

阈下信道是指在公开信道中所建立的一种实现隐蔽通信的信道,这是一种隐蔽的信道。

绝大多数数字签名方案都可包含阈下信道的通信,其最大特点是阈下信息包含于数字签名之中,但对数字签名和验证的过程无任何影响,这正是其隐蔽性所在。

阈下信道在国家安全方面的应用价值很大。

如果采用全球性标准,那么世界上任何地方的用户检查点都能即时检查出数字证件上的信息完整性,并能确定持证人是否是合法持证人。

4.5匿名通信匿名通信就是寻找各种途径来隐藏信息的发送者和接受者,其中使用的技术包括匿名重发和网络代理等。

在网络通信中,人们可以通过跟踪对方的数据包来进行业务量分析和判断通信双方的身份,而采用匿名技术就是为了保护通信信道不被别人窃听和进行业务量分析。

这种技术由第一层路由进行多层加密,以后每层路由除去一层加密,这样使每层路由处理的数据都不同,令敌手无从跟踪,并且每层路由器都只能识别最临近的一层路由,不知道信息的传输路径。

它广泛适用于军事和商业领域,如E-mail的发送和Web浏览。

还可以用在电子选举和电子现金方案中来保证选举人或购买者的身份不被泄露。

5信息隐藏技术算法信息隐藏的主要研究方向是信息隐藏算法研究和隐蔽通信。

对于信息隐藏算法的研究主要有两个方面:专项检测和通用检测。

专项检测主要是对隐藏软件的漏洞进行分析,包括有源代码和无源代码的隐藏软件分析;通用检测需要理论支持,是当前研究的重点。

在信息隐藏算法中,根据算法的工作域不同,主要分为空间域算法和变换域算法[5]:(1)空域隐藏算法是直接改变图像元素的值,在图像元素的亮度或色度中加入隐蔽的内容。

空域类算法的特点是只需对隐蔽载体进行很小的、不易察觉的改变就能隐蔽很大的信息量,计算速度较快,但该算法所隐蔽的信息是极为脆弱的,若载体图像有微小的改变,隐蔽信息就可能丢失。

(2)变换域隐蔽算法是利用某种数学变换,将图像用变换域(或频域)表示,通过更改图像的某些变换域系数来嵌入数据,然后利用反变换来生成隐蔽有其他信息的图像。

例如:傅立叶变换(FFT)域、离散余弦变换(DCT)域、离散小波变换(DWT)域等上实现信息的嵌入。

这类技术主要是通过修改主信号某些指定的频域系数来嵌入数据。

考虑到非法者如果对低频区域系数的改动可能会影响到主信号的感知效果,而高频系数容易被破坏,并且并不影响主信号的感知效果(有损数据压缩就可以将高频信号除去)。

因此,信息隐藏技术一般选取信号中频区域上的系数来嵌入签字信号,从而使之既满足不可感知性,又满足对诸如失真压缩等操作的鲁棒性。

6信息隐藏技术应用领域信息隐藏技术的应用领域十分宽广,现列出以下几个方面:6.1数据保密在因特网上传输一些数据要防止非授权用户截获并使用,这是网络安全的一个重要内容。