CheckPoint防火墙配置

Checkpoint防火墙与ASA IPSEC VPN步骤(亲手搭建绝非抄袭)

Checkpoint与ASA做IPsec vpn 实验步骤实验拓扑:实验步骤:一、Checkpoint端配置步骤1、在防火墙属性页面里勾选IPsec VPN,并设置本端名称及外网口IP址,点击确认。

(红框部分为必要设置)再次打开防火墙属性,在Topology页面,定义本端VPN加密域,确保拓扑与实际一致,Localnet-1.0为本端内网网段2、添加VPN对端设备,定义对端名称及对端设备建立VPN使用的出口IP地址确保Topology与实际一致,定义对端拓扑和加密Domain,peer-2.0为对方需走VPN 隧道的内网网段3、建立Ipsec VPN隧道,点击Communities—New—Meshed设定隧道名称添加本地和对端VPN网关设备定义VPN建立过程中两个阶段的加密和验证方式,必须与路由器端一致,第一个阶段对应对端设备的IKE第一阶段配置crypto isakmp policy 10,第二个阶段对应对端设备转换集配置。

设置预共享密钥设置VPN的高级属性,注: group组两端必须一致4、定义VPN策略,双向允许,否则只能进行单向通信。

二、对端ASA防火墙IPSEC配置interface GigabitEthernet0/0nameif outsidesecurity-level 0ip address 192.168.2.1 255.255.255.0!interface GigabitEthernet0/1nameif insidesecurity-level 100ip address 172.16.2.1 255.255.255.0access-list CPVPN extended permit ip 172.16.2.0 255.255.255.0 172.16.1.0 255.255.255.0route outside 0.0.0.0 0.0.0.0 192.168.2.2 1crypto ipsec transform-set deppon esp-3des esp-md5-hmaccrypto map outside_map 10 match address CPVPNcrypto map outside_map 10 set peer 192.168.3.1crypto map outside_map 10 set transform-set depponcrypto map outside_map interface outsidecrypto isakmp enable outsidecrypto isakmp policy 10authentication pre-shareencryption 3deshash md5group 2lifetime 86400tunnel-group 180.168.12.10 type ipsec-l2ltunnel-group 180.168.12.10 ipsec-attributespre-shared-key hfq@123456至此配置完成!三、验证是否建立成功1、ASA端VPN状态ciscoasa# SH cry isa saIKEv1 SAs:Active SA: 1Rekey SA: 0 (A tunnel will report 1 Active and 1 Rekey SA during rekey) Total IKE SA: 11 IKE Peer: 192.168.3.1Type : L2L Role : initiatorRekey : no State : MM_ACTIVEThere are no IKEv2 SAsciscoasa# show cry ips sainterface: outsideCrypto map tag: outside_map, seq num: 10, local addr: 192.168.2.1access-list CPVPN extended permit ip 172.16.2.0 255.255.255.0 172.16.1.0 255.255.255.0local ident (addr/mask/prot/port): (172.16.2.0/255.255.255.0/0/0)remote ident (addr/mask/prot/port): (172.16.1.0/255.255.255.0/0/0)current_peer: 192.168.3.1#pkts encaps: 19, #pkts encrypt: 19, #pkts digest: 19#pkts decaps: 19, #pkts decrypt: 19, #pkts verify: 19#pkts compressed: 0, #pkts decompressed: 0#pkts not compressed: 19, #pkts comp failed: 0, #pkts decomp failed: 0#pre-frag successes: 0, #pre-frag failures: 0, #fragments created: 0#PMTUs sent: 0, #PMTUs rcvd: 0, #decapsulated frgs needing reassembly: 0 #TFC rcvd: 0, #TFC sent: 0#Valid ICMP Errors rcvd: 0, #Invalid ICMP Errors rcvd: 0#send errors: 0, #recv errors: 0local crypto endpt.: 192.168.2.1/0, remote crypto endpt.: 192.168.3.1/0 path mtu 1500, ipsec overhead 58(36), media mtu 1500PMTU time remaining (sec): 0, DF policy: copy-dfICMP error validation: disabled, TFC packets: disabledcurrent outbound spi: 36CA5528current inbound spi : 6901DACAinbound esp sas:spi: 0x6901DACA (1761729226)transform: esp-3des esp-md5-hmac no compressionin use settings ={L2L, Tunnel, IKEv1, }slot: 0, conn_id: 31961088, crypto-map: outside_mapsa timing: remaining key lifetime (kB/sec): (3914998/28704) IV size: 8 bytesreplay detection support: YAnti replay bitmap:0x00000000 0x000FFFFFoutbound esp sas:spi: 0x36CA5528 (919229736)transform: esp-3des esp-md5-hmac no compressionin use settings ={L2L, Tunnel, IKEv1, }slot: 0, conn_id: 31961088, crypto-map: outside_mapsa timing: remaining key lifetime (kB/sec): (3914998/28704) IV size: 8 bytesreplay detection support: YAnti replay bitmap:0x00000000 0x000000012、 Checkpoint端VPN状态。

CheckPoint防火墙安全配置基线要点实用资料

CheckPoint防火墙安全配置基线要点实用资料(可以直接使用,可编辑优秀版资料,欢迎下载)CheckPoint防火墙安全配置基线备注:1.若此文档需要日后更新,请创建人填写版本控制表格,否则删除版本控制表格。

目录第1章概述 01.1 目的 01.2 适用范围 01.3 适用版本 01.4 实施 01.5 例外条款 0第2章帐号管理、认证授权安全要求 (1)2.1 帐号管理 (1)用户帐号分配* (1)删除无关的帐号* (2)帐户登录超时* (3)帐户密码错误自动锁定* (4)2.2 口令 (5)口令复杂度要求 (5)2.3 授权 (6)远程维护的设备使用加密协议 (6)第3章日志与配置安全要求 (8)3.1 日志安全 (8)记录用户对设备的操作 (8)开启记录NAT日志* (9)开启记录VPN日志* (10)配置记录流量日志 (11)配置记录拒绝和丢弃报文规则的日志 (12)3.2 安全策略配置要求 (13)访问规则列表最后一条必须是拒绝一切流量 (13)配置访问规则应尽可能缩小范围 (13)配置OPSEC类型对象* (14)配置NAT地址转换* (16)限制用户连接数* (17)Syslog转发SmartCenter日志* (18)3.3 攻击防护配置要求 (22)定义执行IPS的防火墙* (22)定义IPS Profile* (23)第4章防火墙备份与恢复 (25)SmartCenter备份和恢复(upgrade_tools)* (25)第5章评审与修订 (27)第1章概述1.1 目的本文档旨在指导系统管理人员进行CheckPoint防火墙的安全配置。

1.2 适用范围本配置标准的使用者包括:网络管理员、网络安全管理员、网络监控人员。

1.3 适用版本CheckPoint防火墙。

1.4 实施1.5 例外条款第2章帐号管理、认证授权安全要求2.1 帐号管理2.1.1用户帐号分配*2.1.2删除无关的帐号*2.1.3帐户登录超时*2.1.4帐户密码错误自动锁定*2.2 口令2.2.1口令复杂度要求2.3 授权2.3.1远程维护的设备使用加密协议第3章日志与配置安全要求3.1 日志安全3.1.1记录用户对设备的操作1.判定条件SmartView Tracker2.检测操作可以通过“开始”“程序”“Check Point SmartCosole R75”“SmartView Tracker”或登录“SmartDashboard”“Windows”“SmartViewTracker”打开该工具,Management:显示审计相关的数据,记录管理员、应用和操作详细信息。

Checkpoint安全配置规范

CheckPoint安全配置规范1.概述1.1. 目的本规范明确了CHECKPOINT防火墙安全配置方面的基本要求。

为了提高CHECKPOINT防火墙的安全性而提出的。

1.2. 范围本规范适用于XXXX使用的CHECKPOINT防火墙。

2.配置规范2.1. 加固基础安装2.1.1.操作系统补丁【说明】下载和安装最新的Checkpoint升级和补丁。

非常有必要经常跟踪厂商发布的升级和补丁,而且必须更新防火墙系统的每一个模块。

当厂商发现安全漏洞时会及时发布补丁,但用户必须手动到网站下载和更新这些补丁。

防火墙系统的一些应用提供了方便的升级接口。

如下图所示的在SmartDashboard中升级SmartDefense服务。

Content Inspection服务同理。

也可以使用SmartUpdate本身检查系统的更新,如下图所示:也可以使用“patch add”命令更新补丁。

补丁可以从CD安装或者使用TFTP 或SCP工具远程获取,推荐使用SCP加密传输通道。

所有的补丁应该验证MD5完整性。

下图展示了从CD升级补丁的命令行操作。

2.1.2.加固防火墙所有组件的安全设置【说明】除了防火墙系统本身,应当安全设置管理服务器和管理员工作站。

2.1.3.更改所有的缺省账户和口令【说明】安装Checkpoint产品是必须更改所有的默认密码。

2.1.4.保证安全地进行组件加载和配置拷贝【说明】如果Checkpoint设备配置通过网络加载组件,使用类似Trip Wire的产品,以保证没有人在组件加载前向需要加载的组件中注入后门。

最好将设备离线加载软件后再接入网络。

尤其当通过TFTP导出配置文件时更加注意,TFTP协议没有验证机制,使得入侵者容易得到防火墙的配置文件。

当可行的时候,采用Secure Copy(SCP)或其他数据传输方式。

2.1.5.安装并设置加密连接【说明】1. 确保SecurePlatform运行和记录SSH。

NGX_R70_CheckPoint_防火墙双机热备安装文档

NGX R70 checkpoint 防火墙双机热备安装文档说明:需要二个防火墙和一个管理服务器。

二个防火墙必须用3个以上的网卡(外网,内网,心跳线)。

我们先装第一台防火墙。

系统的提示信息出现,90秒内没有按键,安装将取消,立刻按enter 键。

其中,add driver可用于添加设备,可以通过device list查看设备驱动是否正常。

选择ok键继续选择你要安装的软件刀片。

动态路由的选择,如果不需要就选第一个。

选择US 键盘。

配置。

配置第一个防火墙的IP和默认网关,为避免冲突我们把WEB https://192.168.1.254:4434/访问的端口改成4434格式化你的硬盘选择OK。

安装完成OK,重新启动。

第二台防火墙的安装,和第一台一样(IP不太一样)。

立即按回车90秒以内。

选择OK按自己的需求选择软件刀片选择路由是否需要动态路由。

不需要选第一个。

US键盘编辑第一端口方便进入WEB https://192.168.1.253:4434/进行配置。

配置IP和默认网关。

修改成4434端口。

格式化。

重新启动。

在IE浏览器输入https://192.168.1.254:4434/进行第一台防火强的环境配置。

默认帐号和密码都是admin输入一个新的密码。

下一步。

配置3个接口,外网,内网,和心跳线。

配置外网的默认网关。

配置对应的DNS。

修改一下防火强的名称。

时间配置。

下一步,所有人都人访问这个CLIENT。

集群中的checkpoint防火墙此界面只选择安全网关Security Gateway,不需要在每个集群成员中安装管理服务Security ManagementSecurity Management组件需要安装到一个独立的服务器上(Windows/liunx均可),以便统一管理集群中的各个网关成员我们要配置的防火墙集群,所以这里的网关类型选择“this gateway is a member of a cluster”(这个网关是一个集群的成员)。

Checkpoint防火墙安全配置指南

Checkpoint防火墙安全配置指南中国联通信息化事业部2012年 12月备注:1.若此文档需要日后更新,请创建人填写版本控制表格,否则删除版本控制表格。

目录第1章概述 (1)1.1目的 (1)1.2适用范围 (1)1.3适用版本 (1)1.4实施 (1)1.5例外条款 (1)第2章安全配置要求 (2)2.1系统安全 (2)2.1.1用户账号分配 (2)2.1.2删除无关的账号 (3)2.1.3密码复杂度 (3)2.1.4配置用户所需的最小权限 (4)2.1.5安全登陆 (5)2.1.6配置NTP (6)2.1.7安全配置SNMP (6)第3章日志安全要求 (7)3.1日志安全 (7)3.1.1启用日志功能 (7)3.1.2记录管理日志 (8)3.1.3配置日志服务器 (9)3.1.4日志服务器磁盘空间 (10)第4章访问控制策略要求 (11)4.1访问控制策略安全 (11)4.1.1过滤所有与业务不相关的流量 (11)4.1.2透明桥模式须关闭状态检测有关项 (12)4.1.3账号与IP绑定 (13)4.1.4双机架构采用VRRP模式部署 (14)4.1.5打开防御DDOS攻击功能 (15)4.1.6开启攻击防御功能 (15)第5章评审与修订 (16)第1章概述1.1 目的本文档规定了中国联通通信有限公司信息化事业部所维护管理的CheckPoint防火墙应当遵循的设备安全性设置标准,本文档旨在指导系统管理人员进行CheckPoint防火墙的安全配置。

1.2 适用范围本配置标准的使用者包括:网络管理员、网络安全管理员、网络监控人员。

本配置标准适用的范围包括:中国联通总部和各省公司信息化部门维护管理的CheckPoint防火墙。

1.3 适用版本CheckPoint防火墙;1.4 实施本标准的解释权和修改权属于中国联通集团信息化事业部,在本标准的执行过程中若有任何疑问或建议,应及时反馈。

本标准发布之日起生效。

Checkpoint防火墙命令行维护说明材料

Checkpoint防火墙命令行维护手册制订模版:NGX-R65版本号:V1.0目录一、基本配置命令 (1)1.1SYSCONFIG (1)1.2CPCONFIG (2)1.3CPSTOP (3)1.4CPSTART (3)1.5EXPERT (4)1.6IDLE (4)1.7WEBUI (4)1.8脚本添加路由 (4)二、查看系统状态 (1)2.1TOP (1)2.2DF –H (3)2.3FREE (3)三、HA相关命令 (1)3.1CPHAPROB STAT (1)3.2CPHAPROB –A IF (1)3.3CPHACONF SET_CCP BROADCAST (1)3.4CPHAPROB LIST (2)3.5CPHASTART/CPHASTOP (3)四、常用维护命令 (1)4.1VER (1)4.2FW VER (1)4.3查看防火墙UTM/POWER版本 (1)4.4查看防火墙硬件型号 (1)4.5LICENSE查看和添加 (1)4.6IFCONFIG/IFCONFIG –A (1)4.7MII-TOOL (1)4.8ETHTOOL (1)4.9CPSTAT FW (2)4.10会话数查看 (1)五、日志查看命令 (1)5.1FW LOG (1)5.2FW LSLOGS (1)5.3FW LSLOGS –E (1)5.4FW LOGSWITCH (2)5.5导出日志文件 (2)六、防火墙的备份和恢复 (1)6.1备份防火墙 (1)6.2在IE中备份 (1)6.4恢复防火墙 (2)一、基本配置命令1.1sysconfig可以对系统进行配置和修改,比如主机名修改,DNS配置修改,以及路由的配置等,另外还可以配置DHCP功能,以及产品的安装等等如上图所示,在命令提示符输入:sysconfig,将会出现下图所列一些选项,在Your choice后面输入你想配置的选项前的数字,然后按回车可以看到,依次的选项为主机名,域名,域名服务,时间和日期,网络连接,路由,DHCP服务配置,DHCP中继配置,产品安装,产品配置等例如我们选择5,为防火墙新增一个接口IP地址然后选择2,进行连接配置,也就是配置IP地址选择1进行IP地址配置更改如上图所示按照提示配置IP地址和子网掩码进行其他配置也如同上述操作,选择对应的编号然后按照提示进行配置1.2cpconfig可以对checkpoint防火墙进行相关的配置,如下图所示,也是按照列表的形式列出,分别是license,snmp,PKCS#11令牌,随机池,SIC,禁用cluster,禁用安全加速,产品自动启动常用的选项一般为SIC的配置,cluster功能模块的启用等;选择7是开启cluster功能模块;选择5是设置SIC。

CheckPoint NG with AI(R55) 防火墙安装步骤

CheckPoint NG with AI(R55) 防火墙安装步骤CheckPoint NG with AI(R55) 防火墙安装步骤(internet gateway 防火墙模块和管理模块安装在同一台网关机上)如何安装配置checkpoint R55防火墙:第一:了解整个网络的拓扑结构,包括:路由器内部口的ip地址,防火墙的Internet Ip地址和网络掩码,防火墙的内网Ip地址,防火墙DMZ区IP地址,Webserver的内网ip 地址,webServer的Internet Ip地址,mailServer的内网Ip地址,mailServer的Internet Ip地址,内部LAN的网络地址。

需要注意:防火墙的主机安装三个网卡,一个网卡接路由器,一个接DMZ区,一个网卡接内网的交换机。

Webserver和MailServer的网关指向防火墙的DMZ区网卡地址192.168.0.254,LAN中的工作站的网关指向防火墙的内网卡地址10.0.0.254。

如图1:在安装防火墙前要确认webserver在没有防火墙的情况下已经可以从互联网上访问到,保证通往外网的线路是通的。

第二:安装防火墙主机*作系统(这里以windows 2000 server为例):1.将防火墙主机中增加网卡,这样,该主机有三块网卡2.安装windows 2000 server(中英文都可),建议打上sp2的补丁3.安装三个网卡的驱动程序,协议只需安装tcp/ip协议4. 配置ip地址,如图2:防火墙外网卡:(防火墙外网卡的地址,该ip address 61.132.122.116和subnet mask 255.255.255.248应该由客户或电信部门提供,应该和路由器在一个网段上,default gateway指向路由器内部口的ip地址:61.132.122.113)防火墙内网卡:(不要设网关)如图3如图4(防火墙内网卡的ip地址,防火墙在内部网的ip是:10.0.0.254 ,subnet mask是:255.255.255.0 ,网关不设定,应为防火墙此时自身就是内部网络的网关),防火墙DMZ 区网卡:(不要设网关).(防火墙DMZ网卡的ip地址,防火墙在内部网的ip是:192.168.0.254 ,subnet mask 是:255.255.255.0 ,网关不设定,应为防火墙此时自身就是DMZ网络的网关)5. 开启防火墙网关的路由转发功能开启该功能可以采用windows2000中的管理工具中的“路由和远程访问”工具开启,但根据我们多次安装实施经验,我们建议您按照下面的方法开启该功能:在开始菜单中的“运行”中,输入“regedit”打开注册表,转到 HKEY_LOCAL_MACHINE\SYSTEM\CurrentContralSet\Services\Tcpip\Parameters项,将IPEnableRouter值设为1,重新启动机器。

check_point安装配置详解

包括的组件有

VPN-1 Pro SmartCenter Eventia Reporter SmartPorter UserAuthority Performance Pack

安装要求 1 2 3 4 具有奔腾及以上CPU 剩余磁盘空间400M 第一启动设置为光驱(从光盘安装) 内存要求

512MB RAM for VPN-1/FireWall-1 Check Point Performance Pack 128MB RAM for other products 5 至少两块网卡

二

Upgrade from a cd

进入expert模式 命令 #expert

使用命令patch add cd <patch_name>

从光盘安装

三 Upgrade using smartupdate 添加补丁到升级库 升级管理 升级平台

备份要求:全盘 每月 备份介质:硬盘 备份方式:同机异盘 整盘Ghost 备份存放地:五楼机房 恢复预演内容及要求: 切换备份硬盘 恢复时间要求:半小时

将安装光盘放入光驱,启动引导,出现欢迎界面,按回车启 动安装程序,如果无任何动作,90s后从硬盘启动。

出现欢迎界面二 这里选择OK 继续

四个选项 取消 设备列表 增加设备 OK

出现选择系统界面

一 SecurePlatform 二 SecurePlatform Pro

选择二 进行安装

选择Keyboard的语言种类

accept accept accept

any

icmprequests tcp http tcp ftp tcp smtp tcp pop-3 any

8

rule by lan to DMZ

CheckPoint防火墙配置

C h e c k P o i n t防火墙配置S p e c i f i c a t i o n f o r C h e c k P o i n t F i r e W a l lC o n f i g u r a t i o n U s e d i n C h i n a M o b i l e版本号:1.0.0╳╳╳╳-╳╳-╳╳发布╳╳╳╳-╳╳-╳╳实施中国移动通信有限公司网络部目录1概述 (2)1.1适用范围 (2)1.2内部适用性说明 (2)1.3外部引用说明 (4)1.4术语和定义 (4)1.5符号和缩略语 (4)2CHECKPOINT防火墙设备配置要求 (5)前言概述1.1 适用范围本规范适用于中国移动通信网、业务系统和支撑系统的CHECKPOINT防火墙设备。

本规范明确了设备的基本配置要求,为在设备入网测试、工程验收和设备运行维护环节明确相关配置要求提供指南。

本规范可作为编制设备入网测试规范,工程验收手册,局数据模板等文档的参考1.2内部适用性说明本规范是依据《中国移动防火墙配置规范》中配置类规范要求的基础上提出的CHECKPOINT防火墙配置要求规范,为便于比较,特作以下逐一比较及说明(在“采纳意见”部分对应为“完全采纳”、“部分采纳”、“增强要求”、“新增要求”、“不采纳”。

在“补充说明”部分,对于增强要求的情况,说明在本规范的相应条款中描述了增强的要求。

对于“不采纳”的情况,说明采纳的原因)。

内容采纳意见备注1.不同等级管理员分配不同账号,避完全采纳免账号混用。

完全采纳2.应删除或锁定与设备运行、维护等工作无关的账号。

完全采纳3.防火墙管理员账号口令长度至少8位,并包括数字、小写字母、大写字母和特殊符号4类中至少2类。

4.账户口令的生存期不长于90天。

部分采纳IPSO操作系统支持5.应配置设备,使用户不能重复使用部分采纳IPSO操作系统支持最近5次(含5次)内已使用的口令。

CheckPoint防火墙操作手册

CheckPoint防火操作手册1 配置主机对象定义防火墙策略时,如需对I P 地址进行安全策略控制则需首先配置这个对象,下面介绍主机对象配置步骤,在“Network Objects”图标处,选择“Nodes”属性上点击右键,选择“Node”,点击“Host”选项,定义主机对象的名称,IP Address属性,同时可按照该主机的重要性定义颜色,配置完成后点击OK,主机对象创建完成。

2 配置网段对象定义防火墙策略时,如需对网段进行安全策略控制则需首先配置这个网络对象,配置步骤如下,在防火墙“Network”属性上点击右键,选择“Network”,选项,定义网段名称,比如DMZ,Internal,建议根据网段所处位置定义,配置网段地址和子网掩码,如有必要可以添加注释(Comment),配置完成后点击确认。

3 配置网络组对象如果需要针对单个I P 地址、IP 地址范围或者整个网段进行安全策略控制,可以将这些对象添加到网络组,如下在防火墙“Group”属性上点击右键,选择“Simple Group”选项,成后点击O K 即可4 配置地址范围对象除了配置I P 地址,网段,也可以指定地址范围(IP range),地址范围对象配置步骤是,如下在防火墙“Network”属性上点击右键,选择去掉“Do not show empty folders”选项,让I P Range 配置属性显示出来。

配置“Address Rage”,选择“Address Ranges”,如下图输入地址名称、起始IP地址与结束IP地址,完成后点击OK即可。

5 配置服务对象5.1 配置T CP 服务对象Check Point 防火墙内置了预定义的近千种服务,包括T CP、UDP、RPC、ICMP 等各种类型服务,通常在定义防火墙安全策略时,大多数服务已经识别并内置,因此无需额外添加,但也有很多企业自有开发程序使用特殊端口需要自行定义,下面介绍如何自定义服务,如下图所示,点击第二个模块标签,即S ervices,已经预定义多种类型服务,用户根据需要自定义新的服务类型,下面举例定义T CP 类型服务,右键点击“TCP”,选择“New TCP如下图,可以点以单个TCP服务端口服务对象,如果是一段端口,可以定义端口范围以上举例新建T CP 协议的端口服务,如需定义U DP 协议或其他协议类型按照同样流程操作即可。

Checkpoint防火墙安全配置手册V1.1

Checkpoint防⽕墙安全配置⼿册V1.1Checkpoint防⽕墙安全配置⼿册v1.1CheckPoint防⽕墙安全配置⼿册Version 1.1XX公司⼆零⼀五年⼀⽉第1页共41 页⽬录1 综述 (3)2 Checkpoint的⼏种典型配置 (4)2.1 checkpoint 初始化配置过程: (4)2.2 Checkpoint Firewall-1 GUI安装 (13)2.3 Checkpoint NG的对象定义和策略配置 (19)3 Checkpoint防⽕墙⾃⾝加固 (37)1综述本配置⼿册介绍了Checkpoint防⽕墙的⼏种典型的配置场景,以加强防⽕墙对⽹络的安全防护作⽤。

同时也提供了Checkpoint防⽕墙⾃⾝的安全加固建议,防⽌针对防⽕墙的直接攻击。

通⽤和共性的有关防⽕墙管理、技术、配置⽅⾯的内容,请参照《中国移动防⽕墙安全规范》。

2Checkpoint的⼏种典型配置2.1checkpoint 初始化配置过程:在安装完Checkpoint软件之后,需要在命令⾏使⽤cpconfig命令来完成Checkpoint 的配置。

如下图所⽰,SSH连接到防⽕墙,在命令⾏中输⼊以下命令:IP350[admin]# cpconfigWelcome to Check Point Configuration Program================================================= Please read the following license agreement.Hit 'ENTER' to continue...(显⽰Checkpoint License版权信息,敲回车继续,敲q可直接跳过该License提⽰信息)Do you accept all the terms of this license agreement (y/n) ?y(输⼊y同意该版权声明)Which Module would you like to install ?-------------------------------------------(1) VPN-1 & FireWall-1 Enterprise Primary Management and Enforcement Module(2) VPN-1 & FireWall-1 Enforcement Module(3) VPN-1 & FireWall-1 Enterprise Primary ManagementCheckpoint Firewall-1/VPN-1⽀持多种安装模式,Firewall-1/VPN-1主要包括三个模块:GUI:⽤户看到的图形化界⾯,⽤于配置安全策略,上⾯并不存储任何防⽕墙安全策略和对象,安装于⼀台PC机上;Management:存储为防⽕墙定义的各种安全策略和对象;Enforcement Module:起过滤数据包作⽤的过滤模块,它只与Managerment通信,其上的安全策略由管理模块下载;以上三个选项中如果Management与Enforcement Module安装于同⼀台设备上,则选择(1),如果Management与Enforcement Module分别安装于不同的设备上,则选择(2)或(3)。

CheckPoint防火墙配置

中国移动通信CHINA MOBILECheckPo int 防火墙配置Specificati on for CheckPo int FireWailCo nf i g u r a中国移n动通版信有限公司网络部n2 .Mo bileXXXX - XX - XX 发布XXXX - XX - XX 实施11.2内部适用性说明1 概述2 CHECKPOIN 防火墙设备配置要求 (7)冃U 言概述1.1适用范围本规范适用于中国移动通信网、业务系统和支撑系统的CHECKPOIN 防火墙设备。

本规范明确了设备的基本配置要求, 为在设备入网测试、工程验收和设备 运行维护环节明确相关配置要求提供指南。

本规范可作为编制设备入网测试规 范,工程验收手册,局数据模板等文档的参考本规范是依据《中国移动防火墙配置规范》中配置类规范要求的基础上提出目录1677的CHECKPOIN防火墙配置要求规范,为便于比较,特作以下逐一比较及说明(在2 2.2内部适用性说明数超过6次(不含6次),锁定 持“采纳意见”部分对应为“完全采纳”、“部分采纳”、“增强要求”、“新增要求”、 “不采纳”。

在“补充说明”部分,对于增强要求的情况,说明在本规范的相应 条款中描述了增强的要求。

对于“不采纳”的情况,说明采纳的原因)。

内容采纳意见备注1.不同等级管理员分配不同账完全采纳号,避免账号混用。

2.应删除或锁定与设备运行、维完全采纳护等工作无关的账号。

3.防火墙管理员账号口令长度至完全采纳少8位,并包括数字、小写字母、大与子母和特殊符号4类中至少2类。

4.账户口令的生存期不长于90部分采纳IPSO 操作系统支天。

持5.应配置设备,使用户不能重复部分采纳IPSO 操作系统支使用最近5次(含5次)内已持使用的口令。

该用户使用的账号。

6.应配置当用户连续认证失败次部分采纳IPSO 操作系统支7. 在设备权限配置能力内,根据用户的管理等级,配置其所需的最小管理权限。

Checkpoint 简单配置手册

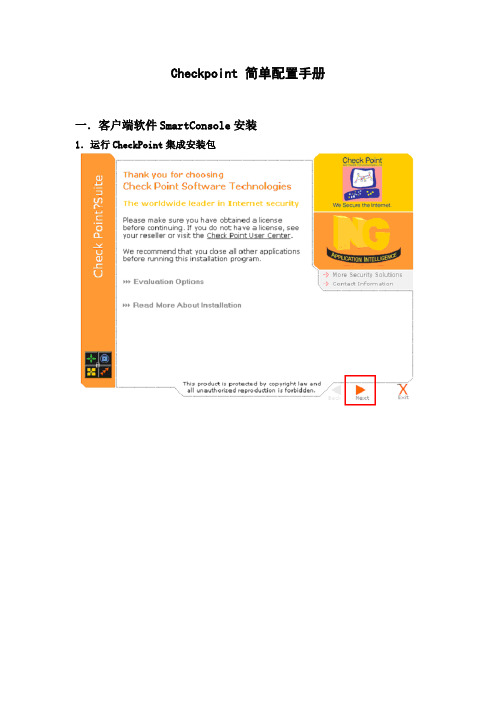

Checkpoint 简单配置手册一.客户端软件SmartConsole安装1.运行CheckPoint集成安装包安装管理防火墙的客户端2只选择安装SmartConsole,别的都不选选择安装SmartConsole的所有组件二.配置CheckPoint防火墙1.运行SmartConsole中的SmartDashboard组件2.登录防火墙管理模块SmartCenter输入用户名,密码,防火墙管理模块的IP地址;SmartDashboard要求验证防火墙的指纹属性,选择“Approve”通过验证即可进入防火墙配置界面3.建立被防火墙管理的网络对象1.主机(Nodes)对象的建立右键选择界面左侧的对象栏里的Nodes,从弹出菜单里选择new nodes->host添加主机对象IP10.19.0.34填写Name:IP10.19.0.34填写IP:10.19.0.34选择是否“Web Server”;如果选中了“Web Server”则CheckPoint会自动打开对该机的http 服务的相关防护措施;静态NAT配置因为该Server需要被静态映射到外网段的219.239.38.138地址上去,所以必须必须选择该主机属性里的“NAT”选项配置NA T选择“Add Automatic Address Translation(自动地址翻译)”选项✧在Translation下拉选项框中选择“Static”✧在Translate to IP文本框中填写该主机映射之后的IP地址:219.239.36.13✧点击“OK”2.网络服务对象(Services)的添加进入services对象栏,右键点击TCP对象,从弹出菜单里选择New TCP在弹出对话框里填入必要的信息填写Name: CaiWuPort: 84443.安全规则(Rules)的添加从菜单栏里选择Rules->Add Rules->Bottom系统添加的默认策略是“any any drop”,即全部丢弃,需要对其进行修改右键点击第一条规则“DESTINA TION”栏里的“Any”对象,从弹出菜单里选择“Add”从弹出对话框里选择“IP10.11.0.1”对象右键点击第一条规则“SERVICE”栏里的“Any”对象,从弹出菜单里选择“Add”从弹出对话框里选择“CaiWu”对象右键点击第一条规则“ACTION”栏里的“drop”对象,从弹出菜单里选择“accept”;以使匹配该规则的数据包被允许通过配该规则的数据包作日志纪录按照上面的方法添加其余规则,以允许IP10.19.0.34访问Range10.11.0.2-5对象的sqlnet1服务最后下发防火墙的安全规则。

Checkpoint防火墙安全配置手册V11

CheckPoint防火墙安全配置手册Version 1.1XX公司二零一五年一月目录1 综述 (3)2 Checkpoint的几种典型配置 (4)2.1 checkpoint 初始化配置过程: (4)2.2 Checkpoint Firewall-1 GUI安装 (13)2.3 Checkpoint NG的对象定义和策略配置 (19)3 Checkpoint防火墙自身加固 (37)1综述本配置手册介绍了Checkpoint防火墙的几种典型的配置场景,以加强防火墙对网络的安全防护作用。

同时也提供了Checkpoint防火墙自身的安全加固建议,防止针对防火墙的直接攻击。

通用和共性的有关防火墙管理、技术、配置方面的内容,请参照《中国移动防火墙安全规范》。

2Checkpoint的几种典型配置2.1checkpoint 初始化配置过程:在安装完Checkpoint软件之后,需要在命令行使用cpconfig命令来完成Checkpoint 的配置。

如下图所示,SSH连接到防火墙,在命令行中输入以下命令:IP350[admin]# cpconfigWelcome to Check Point Configuration Program================================================= Please read the following license agreement.Hit 'ENTER' to continue...(显示Checkpoint License版权信息,敲回车继续,敲q可直接跳过该License提示信息)Do you accept all the terms of this license agreement (y/n) ?y(输入y同意该版权声明)Which Module would you like to install ?-------------------------------------------(1) VPN-1 & FireWall-1 Enterprise Primary Management and Enforcement Module(2) VPN-1 & FireWall-1 Enforcement Module(3) VPN-1 & FireWall-1 Enterprise Primary ManagementCheckpoint Firewall-1/VPN-1支持多种安装模式,Firewall-1/VPN-1主要包括三个模块:GUI:用户看到的图形化界面,用于配置安全策略,上面并不存储任何防火墙安全策略和对象,安装于一台PC机上;Management:存储为防火墙定义的各种安全策略和对象;Enforcement Module:起过滤数据包作用的过滤模块,它只与Managerment通信,其上的安全策略由管理模块下载;以上三个选项中如果Management与Enforcement Module安装于同一台设备上,则选择(1),如果Management与Enforcement Module分别安装于不同的设备上,则选择(2)或(3)。

checkpoint 15400防火墙参数

Checkpoint 15400防火墙参数如下:

•产品类型:硬件、VPN防火墙、UTM防火墙。

•最大吞吐量:400Mbps。

•安全过滤带宽:190Mbps。

•外形尺寸:250×426×43.5mm。

•重量:250Kg。

•硬件参数:4个10/100/1000。

•用户数限制:无用户数限制。

•并发连接数:500000并发连接数。

•VPN:支持VPN功能。

•入侵检测:Dos。

•认证标准:UL 60950、FCC Part 15、Subpart B、Class A、EN55024、EN55022、VCCI V-3、AS/NZS 3548:1995、CNS 13438 class A (测试通过)、国家认可

程序正在进行、KN22、KN61000-4 系列、TTA、IC-950、ROHS。

•功能特点:防火墙、入侵防御、防病毒、防间谍软件、网络应用防病毒、Vo IP安全、即时通讯(IM)、二层隔离网络安全(P2Pblocking)、Web过滤、

URL过滤以及实现安全的站点到站点和远程接入连接。

•其它参数:电源电压100-240 VAC、最大功率250W。

•其它:控制端口为Console口,管理为SmartCenter管理。

Checkpoint防火墙命令行维护手册

Checkpoint防⽕墙命令⾏维护⼿册Checkpoint防⽕墙命令⾏维护⼿册制订模版:NGX-R65版本号:V1.0⽬录⼀、基本配置命令 (1)1.1SYSCONFIG (1)1.2CPCONFIG (2)1.3CPSTOP (3)1.4CPSTART (3)1.5EXPERT (3)1.6IDLE (4)1.7WEBUI (4)1.8脚本添加路由 (4)⼆、查看系统状态 (1)2.1TOP (1)2.2DF –H (2)2.3FREE (2)三、HA相关命令 (1)3.1CPHAPROB STAT (1)3.2CPHAPROB –A IF (1)3.3CPHACONF SET_CCP BROADCAST (1)3.4CPHAPROB LIST (2)3.5CPHASTART/CPHASTOP (3)3.6FW CTL PSTAT (3)四、常⽤维护命令 (1)4.1VER (1)4.2FW VER (1)4.3查看防⽕墙UTM/POWER版本 (1)4.4查看防⽕墙硬件型号 (1)4.5LICENSE查看和添加 (1)4.6IFCONFIG/IFCONFIG –A (1)4.7MII-TOOL (1)4.8ETHTOOL (1)4.9CPSTAT FW (2)4.10会话数查看 (1)五、⽇志查看命令 (1)5.1FW LOG (1)5.2FW LSLOGS (1)5.3FW LSLOGS –E (1)5.4FW LOGSWITCH (1)5.5导出⽇志⽂件 (2)六、防⽕墙的备份和恢复 (1)6.1备份防⽕墙 (1)6.2在IE中备份 (1)6.3在防⽕墙上备份 (2)6.4恢复防⽕墙 (2)⼀、基本配置命令1.1sysconfig可以对系统进⾏配置和修改,⽐如主机名修改,DNS配置修改,以及路由的配置等,另外还可以配置DHCP功能,以及产品的安装等等如上图所⽰,在命令提⽰符输⼊:sysconfig,将会出现下图所列⼀些选项,在Your choice 后⾯输⼊你想配置的选项前的数字,然后按回车可以看到,依次的选项为主机名,域名,域名服务,时间和⽇期,⽹络连接,路由,DHCP服务配置,DHCP中继配置,产品安装,产品配置等例如我们选择5,为防⽕墙新增⼀个接⼝IP地址然后选择2,进⾏连接配置,也就是配置IP地址选择1进⾏IP地址配置更改如上图所⽰按照提⽰配置IP地址和⼦⽹掩码进⾏其他配置也如同上述操作,选择对应的编号然后按照提⽰进⾏配置1.2cpconfig可以对checkpoint防⽕墙进⾏相关的配置,如下图所⽰,也是按照列表的形式列出,分别是license,snmp,PKCS#11令牌,随机池,SIC,禁⽤cluster,禁⽤安全加速,产品⾃动启动常⽤的选项⼀般为SIC的配置,cluster功能模块的启⽤等;选择7是开启cluster功能模块;选择5是设置SIC。

Checkpoint防火墙实施维护手册

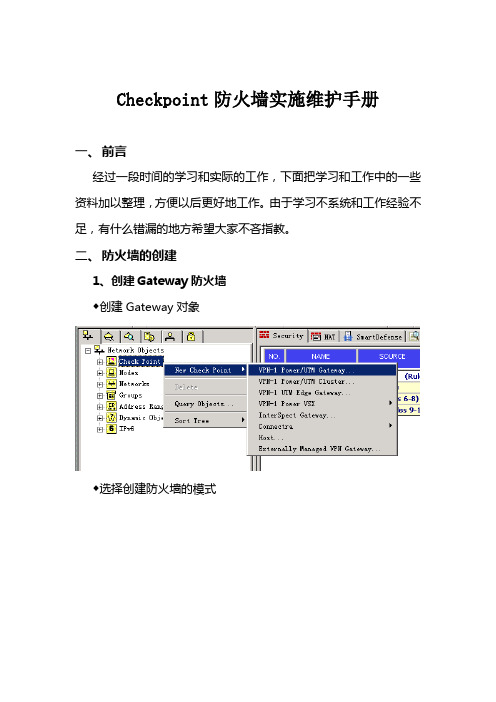

Checkpoint防火墙实施维护手册一、前言经过一段时间的学习和实际的工作,下面把学习和工作中的一些资料加以整理,方便以后更好地工作。

由于学习不系统和工作经验不足,有什么错漏的地方希望大家不吝指教。

二、防火墙的创建1、创建Gateway防火墙◆创建Gateway对象◆选择创建防火墙的模式◆配置防火墙的基本属性◆编辑防火墙的拓扑◆编辑防地址欺骗首先双击外网接口,在下面弹出的对话框中选择Topology。

选择如图所示外网口Anti-Spoofing功能启用了。

首先双击内网接口,在下面弹出的对话框中选择Topology。

选择如图所示内网口Anti-Spoofing功能启用了。

2、创建Cluster防火墙◆创建Cluster对象◆选择创建防火墙的模式◆配置防火墙的基本属性◆添加并配置Cluster成员注:IP为的管理地址(192.168.0.246)◆输入SIC码添加Cluster2同理◆编辑Topology点击Edit Topology进入编辑窗口,在编辑窗口点击Get all members’topology按钮,topology内容自动获取:如要修改,双击要修改的内容,在弹出的窗口中修改:编辑完成后,在Topology属性中能看到完整的Topology结构:3、创建VXS防火墙◆创建vsx对象◆配置vsx基本属性 ip address为管理地址◆添加物理接口◆编辑vsx拓扑◆添加接口◆添加路由◆添加vr◆配置vr属性◆配置vr拓扑◆创建vs◆配置vs基本属性◆配置vs拓扑◆创建vsw◆配置vsw基本属性◆配置vsw拓扑三、Nodes和Networks的创建1、添加Nodes对象2、添加Networks对象四、策略的创建1、策略和对象的管理◆策略包管理 (Policy package management)(仅包含规则集)◆给策略包命名并选择策略类型:◆数据库版本控制 (Database Revision Control) (包括对象和规则集)2、编辑策略◆添加新策略,选择Rules->Add Rule->Below或者点击红圈中的添加按钮:配置策略内容(在需要添加的地方点击右键添加,已经有定义好的对象拖拽也可):NO:规则序号NAME:规则名称SOURCE:源地址DESTINATION:目的地址SERVICE:选择允许或禁止的服务ACTION:此策略要做的动作(Accept,Drop,Reject)TRACK:是否要记录日志(Log,Alert,Account)INSTALL ON:选择安装在那个防火墙上TIME:可以编辑策略生效的时间段◆Server的添加假如列表中没有server,可以自己新建3、下发策略◆选择Policy->Install或者点击红圈下发按钮◆在弹出的对话框中选择策略安装的防火墙,点击OK下发五、NAT配置1、静态地址映射◆将Nodes做静态地址映射◆将Networks做静态地址映射2、动态地址映射◆将Nodes做动态地址映射◆将Networks做动态地址映射动态映射的地址可以是Gateway也可以映射到指定的IP Address3、手工添加NAT4、针对不同的防火墙映射成不同的地址六、添加License◆确认服务器与防火墙是否相通◆假如原来有License,把原来的License Detach◆在防火墙上重置SIC,然后在服务器上重建SIC连接◆把Licenses添加到管理服务器上◆在服务器上Attach/Get Licenses◆在防火墙上Attach/Get Licenses◆最后检查Licenses是否生效七、查看防火墙状态◆SmartView Monitor中可查看防火墙运行状态◆查看防火墙状态、CPU利用率、内存利用率、硬盘剩余百分比八、查看日志◆在SmartView Tracker中可查看日志◆双击日志可以查看日志的详细信息◆使用日志过滤方便查看关心的日志九、备份和恢复1、管理服务器的定期备份Unix、Linux和Solaris系统下,$FWDIR/conf 和 $FWDIR/lib 目录需要定期备份。

Check point 防火墙基本操作手册

Check point 防火墙基本操作手册For NGX Release了解check point 防火墙架构Check point 防火墙的管理是通过一个三层架构来实现的。

首先我们可以在任意的机器上安装防火墙客户端控制台,然后利用控制台的图形化界面登录check point 的管理服务器,定义出各个网络对象,定义企业各条策略,最后下发到防火墙执行模块。

具体实现过程见图示:防火墙的管理首先打开控制台软件,出现登录界面:SmartDashboard是配置防火墙策略和对象的一个控制软件,我们定义对象和规则时就利用他来实现,SmartUpdate是用于添License时要用到的一个控制软件,SmartView Tracker是查看日志时用到的客户端软件。

点击SmartDashboard后出现登录界面,如图:这里输入用户名,密码,以及管理服务器的ip地址。

点击ok 登录到配置界面。

第一个选项Demo Mode 是查看防火墙的演示界面。

点击Demo Mode 选择下拉列表框中的Advance选项可以查看Check point 公司定义的各项配置演示。

Cetificate(证书)选项是替代管理员用户名和密码验证的一种选择,这个证书有管理服务器生成,用户自己保存在本地,需要用它验证时点击旁边的小方块,添加这个证书,然后选择管理服务器地址,然后点击ok 登录。

最下面的Read Only 选项是以只读方式登录防火墙。

没有改配置的权限。

注意:防火墙一次只可以容许一个用户以管理员身份登录,可以修改火墙配置,其他以管理员身份登录防火墙的用户,要么强制断开当前已登陆的帐户,要么以只读身份登录。

登陆SmartConsole配置界面:上边标记处是添加防火墙规则的按钮。

左边是定义各种对象的区域,有防火墙对象,主机对象,网络对象,以及组对象。

右边Security选项显示的是规则库,显示当前定义的各条规则。

下面是已经定义的所有对象以及他们相应得属性。

Checkpoint PPPOE双线配置

Checkpoint PPPOE 双线配置本文介绍Checkpoint 防火墙双线路,其中一条为PPPOE线路时的配置方法,以及PPPOE 接口注意事项1.实验拓扑图Internal网段:192.168.30.0/24Eth1:模拟ISP1线路Eth2:模拟ISP2线路,模拟PPPOE拨号获得172.16.2.30地址2. 双线路IPS Redundancy1.接口配置通过GAIA页面配置eth1 为静态IP 202.100.1.30,新建一个pppoe接口,捆绑到物理接口eth2,配置PPPOE拨号账号密码2.配置路由请注意:实际过程中,pppoe接口默认路由下一跳应该配置为pppoe接口3.配置负载均衡进入Smartdashbord,打开网关对象属性,勾选ISP Redundancy,4.配置NAT因为是双线路,推荐配置自动NAT隐藏到网关5.测试从Internal 192.168.30.10发起两次Telnet 访问11.1.1.2,查看日志,NAT转换信息。

一次被转换成为172.16.2.30,第二次转换为202.100.1.30.2.PPPOE拨号PPPOE需要注意两个点:1.SecureXL状态由于GAIA系列操作系统中的SecureXL技术部支持PPPOE接口加速,所以需要关闭它,否则内网用户无法正常上网。

操作:在CLI界面敲cpconfig去disable SecureXL。

2.MTU问题由于pppoe协议会在IP包头中进行二次封装导致包头大小增加8个byte,然而默认的接口MTU1500,导致客户发送一个1500byte 的IP数据包到防火墙时被分片,造成异常,通常表现为网页打开慢或者打不开。

所以,我们首先需要去调整接口MTU值为1492,(我推荐1432如果客户有还有IPSec需求的话注意设备流量入口/出口的MTU,入口=出口-8byte)。

所以我们需要修改MTU,,tcp-mss 也需调整,可以根据MTU值来自动调整tcp-mss步骤:A.网关设备修改tcp-mss自适应进入expert模式Vi $FWDIR/boot/modules/fwkern.confFwkern.conf中增加一行fw_clamp_tcp_mss=1B.修改接口MTUSet interface eth2 mtu 1432Save configRebootC.修改管理服务器上的tcp-mss关闭所有管理服务器的客户端连接,在Smartconsole安装目录中找到GuiBbEdit打开找到fw_clamp_tcp_mss属性改成ture,保存退出,再打开smartdashbord安装策略D.在网关expert模式中查看修改后状态,确认值为1Fw ctl get int fw_clamp_tcp_mss。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

C h e c k P o i n t防火墙配置公司内部编号:(GOOD-TMMT-MMUT-UUPTY-UUYY-DTTI-C h e c k P o i n t 防火墙配置╳╳╳╳-╳╳-╳╳发布 ╳╳╳╳-╳╳-╳╳实施S p e c i f i c a t i o n f o r C h e c k P o i n t F i r e W a l lC o n f i g u r a t i o n U s e d i n C h i n a M o b i l e版本号:1.0.0中国移动通信有限公司网络部目录前言概述1.1适用范围本规范适用于中国移动通信网、业务系统和支撑系统的CHECKPOINT 防火墙设备。

本规范明确了设备的基本配置要求,为在设备入网测试、工程验收和设备运行维护环节明确相关配置要求提供指南。

本规范可作为编制设备入网测试规范,工程验收手册,局数据模板等文档的参考1.2内部适用性说明本规范是依据《中国移动防火墙配置规范》中配置类规范要求的基础上提出的CHECKPOINT防火墙配置要求规范,为便于比较,特作以下逐一比较及说明(在“采纳意见”部分对应为“完全采纳”、“部分采纳”、“增强要求”、“新增要求”、“不采纳”。

在“补充说明”部分,对于增强要求的情况,说明在本规范的相应条款中描述了增强的要求。

对于“不采纳”的情况,说明采纳的原因)。

内容采纳意见备注1.不同等级管理员分配不同账号,避免账号混用。

完全采纳2.应删除或锁定与设备运行、维护等工作无关的账号。

完全采纳3.防火墙管理员账号口令长度至少8位,并包括数字、小写字母、大写字母和特殊符号4类中至少2类。

完全采纳4.账户口令的生存期不长于90天。

部分采纳IPSO操作系统支持5.应配置设备,使用户不能重复使用最近5次(含5次)内已使用的口令。

部分采纳IPSO操作系统支持6.应配置当用户连续认证失败次数超过6次(不含6次),锁定该用户使用的账号。

部分采纳IPSO操作系统支持7.在设备权限配置能力内,根据用户的管理等级,配置其所需的最小管理权限。

完全采纳8.设备应配置日志功能,对用户登录进行记录,记录内容包括用户登录使用的账号,登录是否成功,登录时间,以及远程登录时,用户使用的IP地址。

完全采纳9.设备应配置日志功能,记录用户对设备的重要操作。

完全采纳10.设备应配置日志功能,记录对与设备相关的安全事件。

完全采纳11.设备配置远程日志功能,将需要重点关注的日志内容传输到日志服务器。

完全采纳12.防火墙应根据业务需要,配置基于源IP地址、通信协议TCP或UDP、目的IP地址、源端口、目的端口的流量过滤,过滤所有和业务不相关的流量。

完全采纳13.对于使用IP协议进行远完全采纳程维护的设备,设备应配置使用SSH,HTTPS等加密协议。

完全采纳14.所有防火墙在配置访问规则时,最后一条必须是拒绝一切流量。

完全采纳15.在配置访问规则时,源地址和目的地址的范围必须以实际访问需求为前提,尽可能的缩小范围。

完全采纳16.对于访问规则的排列,应当遵从范围由小到大的排列规则。

完全采纳17.在进行重大配置修改前,必须对当前配置进行备份。

完全采纳18.对于VPN用户,必须按照其访问权限不同而进行分组,并在访问控制规则中对该组的访问权限进行严格限制。

完全采纳19.访问规则必须按照一定的规则进行分组。

20.打开防DDOS攻击功能。

完全采纳完全采纳21.对于常见病毒的端口号应当进行端口的关闭配置。

完全采纳22.限制ping包的大小,以及一段时间内同一主机发送的次数。

完全采纳23.对于各端口要开启防欺骗功能。

完全采纳24.对于具备字符交互界面的设备,应配置定时账户自动登出。

完全采纳25.对于具备图形界面(含WEB界面)的设备,应配置定时自动登出。

完全采纳26.对于具备console口的设备,应配置console口密码保护功能。

27.对于登陆账户的ip地完全采纳址,配置为只允许从某些ip地址登陆。

完全采纳28.对于外网口地址,关闭对ping包的回应。

建议通过VPN隧道获得内网地址,从内网口进行远程管理。

29.设定统一时钟源完全采纳完全采纳30.设定对防火墙的保护安全规则完全采纳31.根据实际的网络连接调整防火墙并发连接数部分采纳32.双机集群架构采用VRRP模式部署完全采纳33.透明桥模式须关闭状态检测有关项完全采纳34.对管理服务器的日志文件大小和转存必须进行设置,并保护系统磁盘空间35.配置SNMP监控完全采纳完全采纳36.设置与防火墙互联的网络设备端口速率,双工状态1.3外部引用说明《中国移动网络与信息安全保障体系总纲》《中国移动内部控制手册(第二版)》《中国移动标准化控制矩阵(第二版)》1.4术语和定义设备配置要求:描述在规范适用范围内设备必须和推荐采用的配置要求。

在工程验收和运行维护时采用。

功能要求是实现配置要求的基础。

1.5符号和缩略语(对于规范出现的英文缩略语或符号在这里统一说明。

)2CHECKPOINT防火墙设备配置要求编号:CHECKPOINTFW-PZ-1要求内容不同等级管理员分配不同账号,避免账号混用。

操作指南1、参考配置操作2、补充操作说明无。

检测方法1、判定条件用配置中没有的用户名去登录,结果是不能登录2、检测操作在图形界面登陆3、补充说明无。

编号:CHECKPOINTFW-PZ-2要求内容应删除或锁定与设备运行、维护等工作无关的账号。

操作指南1、参考配置操作2、补充操作说明无。

检测方法1、判定条件配置中用户信息被删除。

2、检测操作无。

3、补充说明无。

编号:CHECKPOINTFW-PZ-3要求内容防火墙管理员账号口令长度至少8位,并包括数字、小写字母、大写字母和特殊符号4类中至少2类。

操作指南1、参考配置操作2、补充操作说明无。

检测方法1、判定条件该级别的密码设置由管理员进行密码的生成,设备本身无此强制功能。

2、检测操作无。

3、补充说明无。

编号:CHECKPOINTFW-PZ-4要求内容账户口令的生存期不长于90天。

操作指南1、参考配置操作设备无此功能2、补充操作说明无。

检测方法1、判定条件设备无此功能2、检测操作无。

3、补充说明无。

编号:CHECKPOINTFW-PZ-5要求内容应配置设备,使用户不能重复使用最近5次(含5次)内已使用的口令。

操作指南1、参考配置操作设备无此功能。

2、补充操作说明无。

检测方法 1.判定条件无。

2.检测操作无。

3.补充说明无。

编号:CHECKPOINTFW-PZ-6要求内容应配置当用户连续认证失败次数超过6次(不含6次),锁定该用户使用的账号。

操作指南1、参考配置操作设备无此功能2、补充操作说明无。

检测方法 1.判定条件无。

1.检测操作无。

2.补充说明无。

编号:CHECKPOINTFW-PZ-7要求内容在设备权限配置能力内,根据用户的管理等级,配置其所需的最小管理权限。

操作指南1、参考配置操作2、补充操作说明对于管理员不同权限设置,可以定义不同管理员的访问模块以及相应权限。

检测方法 1.判定条件不同用户登陆,尝试访问不同的模块。

用户不能访问自己权限以外的模块。

2.检测操作不同用户登陆,尝试访问不同的模块。

3.补充说明无。

编号:CHECKPOINTFW-PZ-8要求内容设备应配置日志功能,对用户登录进行记录,记录内容包括用户登录使用的账号,登录是否成功,登录时间,以及远程登录时,用户使用的IP地址。

操作指南1、参考配置操作2、补充操作说明设备只能部分支持该项配置要求。

检测方法 1.判定条件在服务器上正确纪录了日志信息。

2.检测操作查看日志模块。

3.补充说明无。

编号:CHECKPOINTFW-PZ-9要求内容设备应配置日志功能,记录用户对设备的重要操作。

操作指南1、参考配置操作2、补充操作说明设备只支持纪录部分关键操作。

检测方法 1.判定条件对设备的操作会记录在日志中。

2.检测操作查看日志模块。

3.补充说明无。

编号:CHECKPOINTFW-PZ-10要求内容设备应配置日志功能,记录对与设备相关的安全事件。

操作指南1、参考配置操作2、补充操作说明支持纪录所有的安全事件。

检测方法 1.判定条件在服务器上正确纪录了日志信息。

2.检测操作display logbuffer3.补充说明无。

编号:CHECKPOINTFW-PZ-11要求内容设备配置远程日志功能,将需要重点关注的日志内容传输到日志服务器。

操作指南1、参考配置操作2、补充操作说明可以设置发送的日志服务器IP地址。

检测方法 1.判定条件日志服务器上是否接收到了正确的日志信息。

2.检测操作在日志服务器上查看信息。

3.补充说明无。

编号:CHECKPOINTFW-PZ-12要求内容防火墙应根据业务需要,配置基于源IP地址、通信协议TCP或UDP、目的IP地址、源端口、目的端口的流量过滤,过滤所有和业务不相关的流量。

操作指南1、参考配置操作2、补充操作说明无。

检测方法 1.判定条件查看正常流量是否可以通过防火墙,非法流量是否被防火墙阻隔。

2.检测操作使用不同的流量进行测试。

3.补充说明无。

编号:CHECKPOINTFW-PZ-13要求内容对于使用IP协议进行远程维护的设备,设备应配置使用SSH等加密协议。

操作指南1、参考配置操作使用SSH客户端登陆防火墙。

2、补充操作说明无。

检测方法 1.判定条件SSH可以登陆防火墙。

2.检测操作使用SSH客户端登陆防火墙。

3.补充说明无。

编号:CHECKPOINTFW-PZ-14要求内容所有防火墙在配置访问规则时,最后一条必须是拒绝一切流量。

操作指南1、参考配置操作将最后一条策略配置成拒绝一切流量。

2、补充操作说明无。

检测方法 1.判定条件无。

2.检测操作查看策略配置。

3.补充说明无。

编号:CHECKPOINTFW-PZ-15要求内容在配置访问规则时,源地址和目的地址的范围必须以实际访问需求为前提,尽可能的缩小范围。

操作指南1、参考配置操作根据实际访问需求,缩小地址范围。

2、补充操作说明无。

检测方法 1.判定条件无。

2.检测操作根据实际访问需求,检查配置情况。

3.补充说明无。

编号:CHECKPOINTFW-PZ-16要求内容对于访问规则的排列,应当遵从范围由小到大的排列规则。

操作指南1、参考配置操作按照访问规则涉及范围大小来排序。

2、补充操作说明无。

检测方法 1.判定条件检查访问规则的排列,查看是否是遵从范围由小到大的排列原则。

2.检测操作无。

3.补充说明无。

编号:CHECKPOINTFW-PZ-17要求内容在进行重大配置修改前,必须对当前配置进行备份。

操作指南1、参考配置操作在进行重大配置修改前,备份当前配置。

2、补充操作说明无。

检测方法 1.判定条件查看是否有前期的配置备份。