用Kibana和logstash快速搭建实时日志查询、收集与分析系统

Java日志收集与分析:使用Logstash、Elasticsearch和Kibana进行日志处理

Java日志收集与分析:使用Logstash、Elasticsearch和Kibana进行日志处理引言:在现代软件开发中,日志记录是一项至关重要的任务。

通过记录应用程序的运行时信息和错误,我们可以更好地了解应用程序的行为和性能。

然而,随着应用程序规模的增长,日志数据量也越来越庞大,如何高效地收集、存储和分析这些日志数据成为了一个挑战。

本文将介绍如何使用Logstash、Elasticsearch和Kibana这三个开源工具来进行Java日志的收集和分析。

一、Logstash简介Logstash是一个开源的数据收集引擎,它可以从各种来源(如日志文件、消息队列、数据库等)收集数据,并将其转换为统一的格式,最后输出到指定的目的地。

Logstash具有强大的过滤和转换功能,可以对数据进行各种操作,如解析结构化日志、过滤无关信息、添加额外的字段等。

二、Elasticsearch简介Elasticsearch是一个分布式的实时搜索和分析引擎,它可以快速地存储、搜索和分析大量的数据。

Elasticsearch使用倒排索引的方式来存储数据,使得数据的搜索和分析变得非常高效。

它支持全文搜索、聚合分析、地理位置搜索等功能,非常适合用于日志数据的存储和分析。

三、Kibana简介Kibana是一个基于Elasticsearch的开源数据可视化工具,它可以通过简单的配置和操作来创建各种图表和仪表盘,帮助用户更直观地理解和分析数据。

Kibana支持多种图表类型,如柱状图、折线图、饼图等,还可以对数据进行过滤、聚合、排序等操作,使得数据的可视化分析变得非常方便。

四、日志收集与处理流程1. 安装和配置Logstash首先,我们需要在服务器上安装和配置Logstash。

通过编辑Logstash的配置文件,我们可以指定要收集的日志文件路径、日志格式、过滤规则等。

同时,我们还可以配置Logstash的输出插件,将处理后的日志数据发送到Elasticsearch进行存储。

日志查看方法

日志查看方法在计算机领域,日志是一种记录系统运行情况和事件发生的记录。

无论是服务器、应用程序还是操作系统,都会生成日志文件。

通过查看日志文件,我们可以了解到系统的运行状态,分析问题的原因以及追踪事件的发生过程。

本文将介绍一些常用的日志查看方法,帮助读者快速准确地查看和分析日志。

一、Windows系统下的日志查看方法在Windows系统中,我们可以使用“事件查看器”来查看系统日志、安全日志和应用程序日志等。

以下是详细的操作步骤:1. 打开“事件查看器”在Windows操作系统中,点击“开始”按钮,然后在搜索栏中输入“事件查看器”,并打开该程序。

2. 选择日志类型在事件查看器中,左侧窗口将显示各种日志类型,包括应用程序、安全性、安全性汇总、系统等等。

根据需要,选择相应的日志类型进行查看。

3. 过滤和检索日志右侧窗口将显示所选日志的详细信息。

可以使用筛选器来过滤显示的日志内容,也可以使用关键词搜索来检索特定的日志。

二、Linux系统下的日志查看方法在Linux系统中,日志通常存储在/var/log目录下,并按照不同的服务和应用程序分为多个文件。

以下是一些常用的Linux日志查看命令:1. 检查系统日志使用命令“tail /var/log/syslog”可以查看系统的日志文件。

可以通过加入“-n”参数来指定显示的行数,例如“tail -n 100 /var/log/syslog”将显示最后100行的系统日志。

2. 检查应用程序日志应用程序的日志通常存储在/var/log目录下特定的文件中。

以Apache服务器为例,可以使用命令“tail /var/log/apache2/error.log”来查看Apache服务器的错误日志。

三、使用日志分析工具除了直接查看日志文件,我们还可以使用各种日志分析工具来帮助我们更加高效地分析和查看日志。

以下是一些常用的工具:1. ELK StackELK Stack是一套开源的日志分析平台,包括Elasticsearch、Logstash和Kibana三个工具。

Mac命令行如何使用Logstash进行日志收集和分析

Mac命令行如何使用Logstash进行日志收集和分析日志是应用程序和系统运行过程中产生的关键信息,用于故障排查、性能监测和安全分析等方面。

Logstash是由Elastic公司推出的开源工具,可以用于日志的收集、处理和分析。

在Mac上使用Logstash进行日志收集和分析,可以帮助我们更好地理解和优化应用程序和系统的运行状态。

以下是Mac命令行下使用Logstash进行日志收集和分析的步骤:1. 安装Java Development Kit (JDK)在Mac上使用Logstash之前,首先需要安装JDK。

打开终端,输入以下命令安装JDK:```brew install openjdk@11```2. 安装Logstash在终端中运行以下命令来安装Logstash:```brew tap elastic/tapbrew install elastic/tap/logstash-full```3. 创建Logstash配置文件在终端中使用编辑器创建一个Logstash配置文件,例如,使用vim编辑器创建一个名为`logstash.conf`的文件:```vim logstash.conf```在配置文件中添加以下内容,用于指定日志输入、过滤和输出的插件:```input {file {path => "/path/to/your/logfile.log"start_position => "beginning"}}filter {# 根据需要添加过滤规则}output {elasticsearch {hosts => ["localhost:9200"] # Elasticsearch的地址和端口index => "mylogs-%{+YYYY.MM.dd}" # 索引名称}}```将`/path/to/your/logfile.log`替换为您要收集和分析的实际日志文件路径。

服务器日志管理及分析工具推荐

服务器日志管理及分析工具推荐随着互联网的快速发展,服务器日志管理和分析变得越来越重要。

服务器日志包含了服务器上发生的各种活动和事件记录,通过对这些日志进行管理和分析,可以帮助管理员监控服务器运行状态、排查问题、优化性能等。

为了更高效地管理和分析服务器日志,推荐以下几款优秀的工具:1. **ELK Stack**ELK Stack 是一个开源的日志管理和分析平台,由三个核心组件组成:Elasticsearch、Logstash 和 Kibana。

Elasticsearch 是一个分布式搜索和分析引擎,可以用于存储和检索大量日志数据;Logstash是一个日志收集工具,可以将各种日志数据收集、过滤和转发到Elasticsearch 中;Kibana 则是一个数据可视化工具,可以帮助用户通过图表、表格等形式直观地展示日志数据。

ELK Stack 能够快速构建起一个强大的日志管理和分析系统,广泛应用于各种规模的企业和组织中。

2. **Splunk**Splunk 是一款功能强大的日志管理和分析工具,可以帮助用户实时监控、搜索、分析和可视化各种类型的日志数据。

Splunk 支持从各种来源收集日志数据,包括服务器日志、应用程序日志、网络设备日志等,用户可以通过 Splunk 的搜索语言快速查询和分析日志数据。

此外,Splunk 还提供了丰富的可视化功能,用户可以通过仪表盘、报表等方式直观地展示日志数据的分析结果。

3. **Graylog**Graylog 是一款开源的日志管理平台,提供了日志收集、存储、搜索和分析等功能。

Graylog 支持从各种来源收集日志数据,包括Syslog、GELF、HTTP 等,用户可以通过 Graylog 的搜索功能快速定位和分析特定的日志事件。

此外,Graylog 还提供了警报功能,用户可以设置警报规则,及时发现和响应异常事件。

4. **Fluentd**Fluentd 是一款开源的日志收集工具,支持从各种来源收集日志数据,并将数据转发到不同的目的地,如 Elasticsearch、Kafka、Hadoop 等。

ELK之方便的日志收集、搜索、展示工具

ELK之⽅便的⽇志收集、搜索、展⽰⼯具⼤家在做分部署系统开发的时候是不是经常因为查找⽇志⽽头疼,因为各服务器各应⽤都有⾃⼰⽇志,但⽐较分散,查找起来也⽐较⿇烦,今天就给⼤家推荐⼀整套⽅便的⼯具ELK,ELK是Elastic公司开发的⼀整套完整的⽇志分析技术栈,它们是Elasticsearch,Logstash,和Kibana,简称ELK。

Logstash做⽇志收集分析,Elasticsearch是搜索引擎,⽽Kibana是Web展⽰界⾯。

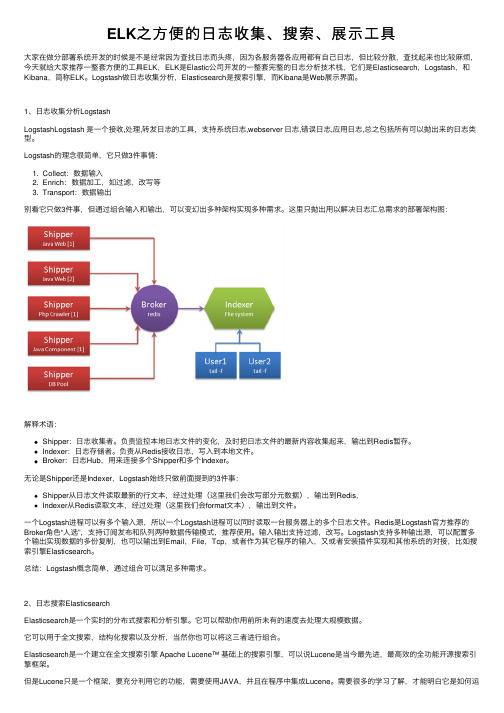

1、⽇志收集分析LogstashLogstashLogstash 是⼀个接收,处理,转发⽇志的⼯具,⽀持系统⽇志,webserver ⽇志,错误⽇志,应⽤⽇志,总之包括所有可以抛出来的⽇志类型。

Logstash的理念很简单,它只做3件事情:1. Collect:数据输⼊2. Enrich:数据加⼯,如过滤,改写等3. Transport:数据输出别看它只做3件事,但通过组合输⼊和输出,可以变幻出多种架构实现多种需求。

这⾥只抛出⽤以解决⽇志汇总需求的部署架构图:解释术语:Shipper:⽇志收集者。

负责监控本地⽇志⽂件的变化,及时把⽇志⽂件的最新内容收集起来,输出到Redis暂存。

Indexer:⽇志存储者。

负责从Redis接收⽇志,写⼊到本地⽂件。

Broker:⽇志Hub,⽤来连接多个Shipper和多个Indexer。

⽆论是Shipper还是Indexer,Logstash始终只做前⾯提到的3件事:Shipper从⽇志⽂件读取最新的⾏⽂本,经过处理(这⾥我们会改写部分元数据),输出到Redis,Indexer从Redis读取⽂本,经过处理(这⾥我们会format⽂本),输出到⽂件。

⼀个Logstash进程可以有多个输⼊源,所以⼀个Logstash进程可以同时读取⼀台服务器上的多个⽇志⽂件。

Redis是Logstash官⽅推荐的Broker⾓⾊“⼈选”,⽀持订阅发布和队列两种数据传输模式,推荐使⽤。

Docker容器的日志收集与分析工具推荐

Docker容器的日志收集与分析工具推荐一、介绍Docker容器的日志收集与分析工具Docker是一种开源的容器化平台,它提供了一种轻量级且可移植的方式来打包和分发应用程序。

随着容器化技术的普及,对容器日志的收集和分析变得愈发重要。

在这篇文章中,我将为您介绍几个常用的Docker容器日志收集与分析工具。

二、ELK StackELK Stack是一个常用的开源工具集,由Elasticsearch、Logstash和Kibana组成,用于实时日志收集和分析。

其中,Elasticsearch是一个分布式搜索和分析引擎,Logstash是一个用于数据收集、转换和传输的工具,Kibana是一个用于数据可视化的工具。

使用ELK Stack进行Docker容器的日志收集与分析,可以通过使用Logstash来收集容器日志,并将其发送到Elasticsearch实例中进行存储和索引。

然后,使用Kibana来可视化和查询日志数据,以便进行实时监控和分析。

ELK Stack具有强大的搜索和过滤功能,可以轻松处理大量的日志数据,并提供丰富的可视化工具,帮助用户更好地理解和分析日志。

三、FluentdFluentd是另一个广泛使用的开源日志收集工具,它支持多种数据源和目标,并能够在分布式环境中进行扩展。

Fluentd可以轻松地与Docker容器集成,通过收集容器日志并将其发送至指定的目标,实现日志的集中存储和分析。

Fluentd通过插件的方式支持多种各类数据源和目标,包括文件、数据库、消息队列等。

其灵活的插件架构使得用户可以根据需求自定义数据的收集和输出方式。

此外,Fluentd还支持日志的过滤和转换,方便用户进行数据清洗和格式转换。

通过配置Fluentd插件,用户可以灵活地实现对Docker容器日志的收集和分析。

四、PrometheusPrometheus是一种开源的监控和警报工具,专注于时序数据的收集与查询。

它具有强大的数据模型和灵活的查询语言,适用于各种复杂的监控场景。

Linux上的日志收集和分析工具比较ELKvsGraylog

Linux上的日志收集和分析工具比较ELKvsGraylogLinux上的日志收集和分析工具比较:ELK vs Graylog在现代的计算机系统中,日志收集和分析是至关重要的。

它们可以帮助管理员监控系统运行情况、诊断问题,并提供安全的实时警报。

对于Linux系统而言,有多种选择可供选择,其中两个主要的选项是ELK和Graylog。

本文将比较这两个工具,以帮助您了解它们的特点和适用场景。

ELK(Elasticsearch, Logstash, Kibana)是一个开源的日志收集和分析工具套件。

它包含三个主要组件:Elasticsearch、Logstash和Kibana。

Elasticsearch是一个实时分布式搜索和分析引擎,它可以快速地存储、搜索和分析大量的数据。

Logstash是一个用于数据收集、过滤、转换和发送的服务器端管道工具。

Kibana是一个用于展示和可视化数据的工具,它提供了强大的图表和仪表盘功能。

相比之下,Graylog是另一个功能强大的开源日志管理平台。

它提供了与ELK类似的功能,但有一些不同之处。

Graylog使用Elasticsearch作为其底层数据存储引擎,因此可以实现类似的实时搜索和分析功能。

然而,Graylog还提供了一些其他功能,例如可配置的警报和通知机制,以及用户和权限管理。

在性能方面,ELK和Graylog都可以处理大量的日志数据。

然而,根据具体的部署要求和硬件配置,它们之间的性能差异可能会有所不同。

ELK在大规模和高吞吐量的数据处理方面表现出色,但在处理较小规模的环境时可能会导致性能损失。

与之相反,Graylog在处理中小规模数据时表现得更加灵活和高效。

在用户界面方面,Kibana和Graylog都提供了直观且易于使用的界面。

Kibana的用户界面可以通过图表、仪表盘和搜索来展示和分析数据,而Graylog则提供了一个类似于电子邮件收件箱的界面,用户可以轻松地搜索、筛选和分析日志数据。

kibana用法

kibana用法Kibana是一种开源的分析和可视化工具,可以帮助用户挖掘和分析大量数据,获得更多信息。

它有助于提升工作效率,改善企业的决策能力和可视度。

Kibana可以与Elasticsearch和Logstash一起使用,搭建一个完整的搜索和分析平台。

Kibana可以帮助用户快速分析和可视化大量数据,可以帮助用户发现隐藏在数据中的未知情况,从而帮助他们作出正确的决策。

Kibana的可视化功能可以使数据变得更加清晰明了,从而帮助用户发现数据之间的关系,更快地发现趋势并作出更明智的决策。

Kibana可以帮助用户以更快的速度查询和分析数据,能够快速建立可视化展示,可以搜索实时日志,以快速索引、检索和分析数据。

此外,它还可以显示动态的地图数据和图表。

Kibana的使用可以分为四个阶段:安装Kibana、配置Kibana、使用Kibana和管理Kibana。

安装Kibana是使用Kibana的第一步,主要是从ElasticSearch 网站上下载Kibana的安装包,然后按照安装说明步骤,完成Kibana 的安装。

配置Kibana主要是对Kibana的一些参数进行设置,同样也是使用Kibana的必备步骤,这一步主要是针对Kibana本身和ElasticSearch服务器上的一些参数进行调整,比如日志类型、日志文件字段、索引名称等等,以便进行搜索和分析。

使用Kibana主要是通过Kibana界面进行搜索和分析,用户可以根据自己的需要,设置搜索条件,然后点击“搜索”,就可以查看搜索结果,并且可以使用可视化的工具将搜索结果以图表的形式展示出来,让数据更加直观。

最后,管理Kibana,是指在使用Kibana的过程中,根据使用情况和需求进行的调整和优化。

比如,对Kibana的参数进行调整,以达到更好的分析效果;Kibana界面也需要不断地优化,以达到更加方便使用的目的;此外,还可以定期对Kibana系统进行备份和维护,以保证其正常运行。

软件系统运维技术中日志监控和分析的方法

软件系统运维技术中日志监控和分析的方法在现代软件开发和运维过程中,日志监控和分析是关键的一环。

日志记录了软件系统的运行状态、事件和错误信息,通过对日志的监控和分析,运维人员可以及时发现问题并采取相应的措施。

本文将介绍一些常用的日志监控和分析的方法。

一、日志监控1. 实时日志监控实时日志监控是运维人员在软件系统运行过程中对日志进行实时地收集和监控。

可以使用工具如ELK(Elasticsearch、Logstash和Kibana)等来搭建实时日志监控系统。

ELK可以将各个组件之间的日志进行收集、分析和可视化展示,方便运维人员及时发现并解决问题。

2. 告警机制通过设置告警规则,运维人员可以在日志中出现异常或错误时及时接收到通知。

可以使用工具如Prometheus等来实现告警机制。

通过配置规则,当满足特定条件时,例如出现超时、错误频率达到一定阈值等,系统会自动发送告警通知给运维人员,以便他们及时处理。

3. 日志审计通过记录和分析日志,运维人员可以进行日志审计,了解系统的使用情况和历史操作。

这对于追踪问题和保证安全是非常有帮助的。

可以通过工具如Splunk等来实现日志审计,它可以对大量的日志数据进行搜索、分析和可视化展示。

二、日志分析1. 数据挖掘通过对大量的日志数据进行挖掘和分析,可以发现系统中的潜在问题和隐患。

可以使用工具如Hadoop、Spark等进行数据挖掘和分析,这些工具可以处理大规模的日志数据,提取有价值的信息,并对系统进行性能优化和问题修复。

2. 异常检测通过分析日志中的异常模式和关键字,可以快速识别系统中潜在的问题和错误。

可以使用机器学习算法如聚类、异常点检测等来进行异常检测,例如使用K-means算法对日志进行聚类,识别出异常的日志模式;使用孤立森林算法进行异常点检测,识别出日志中的异常事件。

3. 用户行为分析通过分析日志中的用户行为数据,可以了解用户的需求和使用习惯。

可以使用工具如Google Analytics等进行用户行为分析,它可以对用户的访问行为、点击行为和转化行为等进行跟踪和分析,帮助运维人员优化系统的用户体验和功能设计。

软件系统运维技术中日志监控和分析的工具推荐

软件系统运维技术中日志监控和分析的工具推荐在软件系统运维技术中,日志监控和分析是至关重要的环节。

通过监控和分析系统日志,运维人员可以及时发现和解决问题,提高系统的可靠性和稳定性。

本文将为大家推荐几款在日志监控和分析方面表现优秀的工具。

1. ELK StackELK Stack 是一个应用广泛的开源日志监控和分析工具组合,由 Elasticsearch、Logstash 和 Kibana 组成。

Elasticsearch 是一个分布式实时搜索和分析引擎,可以快速地存储、搜索和分析大量数据。

Logstash 是一个用于采集、处理和转发日志数据的开源工具,可以从多种来源获取日志数据,并将其发送到 Elasticsearch 进行存储和索引。

Kibana 则是一个基于 Elasticsearch 的数据可视化工具,可以通过丰富的图表和仪表盘展示日志数据的统计信息和趋势。

ELK Stack 的组合使用可以帮助运维人员实现对日志数据的全面监控和高效分析。

2. SplunkSplunk 是市场上最受欢迎的商业化日志监控和分析工具之一。

它可以从各种来源收集日志数据,包括应用程序、服务器、网络设备等,并通过搜索、分析和可视化技术提供对日志数据的深入洞察力。

Splunk 的优势在于其强大的搜索功能和易于使用的用户界面。

运维人员可以使用 Splunk 进行复杂的搜索查询,并创建自定义的仪表盘和报表来展示日志数据的关键信息。

此外,Splunk 还支持可视化事件关联分析和实时警报功能,以帮助运维人员及时发现和解决问题。

3. GraylogGraylog 是一款开源的日志管理平台,提供强大的日志收集、存储、搜索和分析功能。

它使用 Elasticsearch 进行日志数据的存储和检索,使用 MongoDB 来存储元数据和配置信息,使用 Graylog Web 接口进行日志搜索、分析和可视化。

Graylog 的特点在于其快速的搜索性能和灵活的数据处理能力,能够处理海量的日志数据,并提供用户友好的搜索界面和仪表盘。

Docker容器中的日志管理和分析工具推荐

Docker容器中的日志管理和分析工具推荐在使用Docker进行应用程序的容器化部署时,日志管理和分析是不可忽视的重要环节。

随着系统规模的增长和各种应用程序的复杂性增加,日志的产生和处理变得越来越庞大和复杂。

为了更好地管理和分析这些日志,我们需要使用适当的工具来提供可靠的日志管理和分析功能。

本文将介绍几种常用的Docker容器中的日志管理和分析工具,并为您推荐适合您项目需求的工具。

一、ELK StackELK(Elasticsearch, Logstash, Kibana) Stack是一个被广泛采用的开源日志管理和分析解决方案。

它由三个主要组件组成:Elasticsearch用于存储和索引日志数据,Logstash用于采集、转换和传输日志数据,Kibana用于可视化和查询日志数据。

ELK Stack具有以下特点:1. 强大的搜索和过滤功能:通过Elasticsearch的强大搜索引擎,可以方便地搜索和过滤海量的日志数据。

2. 可视化和定制化:Kibana可以帮助您创建各种数据可视化图表和仪表板,并根据需要进行定制化配置,以满足具体的需求。

3. 实时性:ELK Stack能够实时地处理和分析日志数据,使您能够快速发现潜在的问题和异常。

4. 可扩展性:ELK Stack可以轻松地通过添加更多的Elasticsearch节点来扩展存储容量和处理能力。

二、GraylogGraylog是另一个功能强大的Docker容器中的日志管理和分析工具。

它提供了一种集中式的方法来收集、存储、分析和可视化您的日志数据。

Graylog通过其强大的搜索引擎和灵活的过滤器,可以帮助您快速找到和解决日志中的问题。

Graylog的特点如下:1. 高性能:Graylog使用Elasticsearch作为后端存储,因此具有很强的可扩展性和处理能力。

2. 灵活的存储:Graylog支持多种数据存储方式,包括文件系统、数据库和Amazon S3等。

elk的组成及功能

elk的组成及功能ELK是一套用于日志管理和数据分析的开源工具组合,它由三个核心组件组成:Elasticsearch、Logstash和Kibana,每个组件都有其独特的功能和作用。

让我们来了解一下Elasticsearch。

Elasticsearch是一个分布式的实时搜索和分析引擎,它能够快速地存储、搜索和分析大规模的数据。

它使用倒排索引来加速搜索过程,并且具有自动分片和复制的功能,以确保数据的安全性和高可用性。

Elasticsearch还支持复杂的查询和聚合操作,使用户能够灵活地提取所需的数据。

我们来看一下Logstash。

Logstash是一个用于收集、处理和转发日志数据的工具。

它能够从不同的数据源(如文件、数据库、网络等)中收集日志数据,并进行格式化、过滤和转换,然后将数据发送到Elasticsearch进行存储和分析。

Logstash具有丰富的插件生态系统,可以支持多种数据源和输出目标,使用户能够灵活地定制日志处理流程。

让我们介绍一下Kibana。

Kibana是一个用于可视化和分析数据的工具。

它提供了直观的图表和仪表盘,使用户能够以图形化的方式展示和探索数据。

Kibana与Elasticsearch紧密集成,用户可以通过Kibana查询和过滤数据,并根据需要创建各种图表和可视化效果。

此外,Kibana还支持实时数据的监控和警报功能,用户可以及时了解系统的状态和性能。

ELK的组成及功能可以简单概括为:Elasticsearch负责存储和索引数据,Logstash负责收集和处理数据,Kibana负责展示和分析数据。

通过这三个组件的协同工作,ELK能够提供一个完整的日志管理和数据分析解决方案。

ELK在实际应用中具有广泛的用途。

首先,它可以用于日志管理和监控。

通过使用Logstash收集和处理各种类型的日志数据,并将其存储在Elasticsearch中,用户可以方便地对日志进行搜索、过滤和分析,从而快速定位和解决问题。

使用 Kibana 分析日志文件

使用 Kibana 分析日志文件Kibana 是一个数据分析和可视化工具,可以帮助用户实现快速高效的数据分析,包括日志文件、系统监控数据、Web 流量等各种类型的数据,因此受到很多企业的喜爱。

本文将介绍如何使用Kibana 分析日志文件。

一、安装和设置 Elasticsearch 和 Kibana首先,需要在本地电脑或服务器上安装Elasticsearch 和Kibana。

Elasticsearch 是一个高效的分布式搜索引擎和数据存储系统,Kibana 是一个用于可视化 Elasticsearch 数据的工具。

可以从Elasticsearch 和 Kibana 的官方网站下载相应的安装程序,并按照指引进行安装和设置。

二、将日志文件导入 Elasticsearch 中Kibana 可以直接从 Elasticsearch 中读取数据,并分析和可视化该数据。

因此,需要将日志文件导入 Elasticsearch 中,以便进行分析。

可以使用 Filebeat 或 Logstash 等工具将日志文件发送到Elasticsearch 中。

针对不同的日志格式,可以使用不同的模板进行日志数据的解析和处理。

同时,也可以对日志数据进行过滤、分割等操作,并将对应的数据存储到 Elasticsearch 中。

三、使用 Kibana 进行日志分析1. 可视化分析Kibana 提供了多种图表和可视化工具,可以根据不同的需求进行数据展示。

例如,可以使用柱状图、饼图等图表,展示日志中的数据变化趋势、占比情况等信息。

同时,也可以使用地图、词云等可视化工具,展示数据的空间分布和重要程度等信息。

2. 查询过滤Kibana 支持使用简单的查询语句进行数据过滤和筛选。

可以使用搜索框中的查询语句,针对关键词、时间、IP 地址等内容进行查询,并实时地展示查询结果。

同时,还可以针对结果进行排序、聚合等操作,以便更好地理解数据。

3. 监控报警Kibana 可以与 Elasticsearch 和其他监控工具集成,实现实时监控和报警功能。

日志分析系统调研分析_ELK_EFK

日志分析系统调研分析_ELK_EFK随着互联网的迅猛发展和系统规模的不断扩大,日志数据变得越来越庞大和复杂。

为了更方便地对日志数据进行分析和监控,出现了许多日志分析系统。

本文将对三种常见的日志分析系统进行调研分析,包括ELK (Elasticsearch、Logstash、Kibana)、EFK(Elasticsearch、Fluentd、Kibana)和Sentry。

一、ELK(Elasticsearch、Logstash、Kibana)ELK 是由 Elastic 公司开发和维护的一套日志分析系统,由三个主要组件组成:1. Elasticsearch:一个基于 Lucene 的分布式和分析引擎,用于存储和索引日志数据。

它支持实时和分析,并提供了灵活的查询语言和聚合功能。

3. Kibana:一个用于可视化和分析 Elasticsearch 数据的交互式工具。

它提供了丰富的图表、仪表盘和界面,方便用户对日志数据进行检索、统计和可视化。

ELK的优势在于其强大的和分析功能、灵活的日志数据收集和转换能力,以及直观易用的可视化界面。

它广泛用于各种场景,如运维监控、安全分析和业务分析等。

二、EFK(Elasticsearch、Fluentd、Kibana)EFK是亚马逊公司推出的一套开源日志分析系统,与ELK类似,也由三个主要组件组成:1. Elasticsearch:同样作为数据存储和索引引擎,用于存储和索引日志数据。

3. Kibana:同样用于可视化和分析 Elasticsearch 数据的交互式工具,提供了丰富的图表、仪表盘和界面。

与 Logstash 相比,Fluentd 具有更轻量级的设计和更高的吞吐量。

此外,Fluentd 还提供了丰富的插件生态系统,可以方便地进行功能扩展。

三、SentrySentry 是一个开源的实时错误日志和异常追踪系统,主要用于监控和收集应用程序发生的异常和错误信息。

它提供了丰富的报告和可视化功能,能够及时发现和解决线上问题。

elk界面使用方法

elk界面使用方法ELK是一套用于实时日志分析和数据可视化的开源软件组合,包括Elasticsearch、Logstash和Kibana三个组件。

本文将介绍如何使用ELK界面进行日志分析和可视化。

一、ELK简介ELK是由Elasticsearch、Logstash和Kibana三个开源软件组成的一套完整的日志分析平台。

其中,Elasticsearch是一个分布式的实时搜索和分析引擎,Logstash是一个用于收集、处理和转发日志和事件数据的工具,Kibana则是一个用于展示Elasticsearch数据的可视化工具。

二、安装和配置ELK需要安装和配置Elasticsearch、Logstash和Kibana三个组件。

具体的安装和配置步骤可以参考官方文档或者在线教程。

安装完成后,确保三个组件都正常运行。

三、使用Kibana进行日志搜索1. 打开Kibana界面,在浏览器地址栏输入Kibana的地址,并回车。

2. 在Kibana界面的左侧导航栏中选择“Discover”。

3. 在“Discover”页面中,可以看到一个搜索框和一个时间选择器。

在搜索框中输入要搜索的关键词,然后点击“Search”按钮。

4. Kibana会根据输入的关键词从Elasticsearch中搜索相关的日志数据,并在页面上显示搜索结果。

四、使用Kibana进行数据可视化1. 打开Kibana界面,在浏览器地址栏输入Kibana的地址,并回车。

2. 在Kibana界面的左侧导航栏中选择“Visualize”。

3. 在“Visualize”页面中,可以选择不同的图表类型来展示数据,比如柱状图、饼图、线图等。

选择一个图表类型后,点击“Create Visualization”按钮。

4. 根据需要配置图表的参数,比如选择要展示的字段、设置聚合方式等。

完成配置后,点击“Save”按钮保存图表。

5. 在保存图表后,可以在“Dashboard”页面上创建一个仪表盘,并将保存的图表添加到仪表盘中,以实现数据的多图表展示和交互。

elk的logstash详解

elk的logstash详解ELK的Logstash详解什么是ELK?ELK是Elasticsearch、Logstash和Kibana三个开源工具的缩写,用于搭建实时日志分析系统。

其中,Logstash是ELK中的一部分,它是一个数据收集,处理和转发的工具。

Logstash的概述Logstash是一个开源的数据处理管道工具,用于收集、处理和转发不同来源的数据。

它支持从网络、本地文件、数据库等多种来源采集数据,并可以对数据进行加工,然后将数据发送到指定的目标。

Logstash的核心组件Logstash包含以下几个核心组件:1. 输入插件(Input Plugins)输入插件用于从不同来源采集数据。

Logstash提供了丰富的输入插件,如beats、file、jdbc等,允许用户从网络、本地文件、数据库等多种来源采集数据。

2. 过滤器插件(Filter Plugins)过滤器插件用于处理和转换输入的数据。

Logstash提供了多种过滤器插件,如grok、mutate、date等,可以在数据传输过程中对数据进行处理、解析和转换。

3. 输出插件(Output Plugins)输出插件用于将处理后的数据发送到指定的目标。

Logstash支持将数据发送到多个目标,如Elasticsearch、Kafka、Redis等。

用户可以根据自己的需求选择合适的输出插件。

4. 配置文件(Config File)Logstash使用一个配置文件来定义数据处理的管道。

这个配置文件由输入插件、过滤器插件和输出插件组成,用户可以根据自己的需求来配置数据处理过程。

Logstash的工作流程Logstash的工作流程简要如下:1.输入插件从指定来源采集数据。

2.过滤器插件对数据进行处理和转换。

3.输出插件将处理后的数据发送到指定的目标。

使用Logstash进行数据收集和处理的示例以下是一个使用Logstash进行数据收集和处理的示例配置文件:input {file {path => "/var/log/nginx/"}}filter {grok {match => { "message" => "%{COMBINEDAPACHELOG}" }}}output {elasticsearch {hosts => ["localhost:9200"]index => "nginx-access-log"}}上述配置文件的含义如下:•输入插件使用file插件从/var/log/nginx/文件中采集数据。

如何使用Kibana进行日志数据分析

如何使用Kibana进行日志数据分析在当今数字化时代,数据已经成为每个企业最宝贵的资源之一。

各种业务系统产生的日志数据是其中的一种重要形式。

因此,日志数据分析是企业运营过程中不可或缺的一部分。

在此背景下,使用Kibana进行日志数据分析是一种高效且经济实惠的解决方案。

Kibana是一个基于Elasticsearch的开源数据可视化和分析工具,它具有各种可视化和分析工具,便于用户对大量数据快速进行搜索、分析和可视化。

Kibana作为Elasticsearch、Logstash和Beats数据处理工具链的一部分,它是一个强大而灵活的工具,能够提供实时且互动式的日志数据分析能力,同时也是一款高度可扩展的工具。

以下是关于如何使用Kibana进行日志数据分析的一些实践建议:1. Kibana的基本操作Kibana是通过Web界面来使用的,用户可以通过浏览器访问该工具。

Kibana提供了简单易用的基本操作,如搜索、过滤、排序等,也可以使用账户和角色管理工具,以控制用户权限,确保企业数据的安全性。

2. 对大规模数据的分析和可视化Kibana可以帮助用户分析大规模数据并以直观、易懂的方式展示这些数据。

例如,用户可以创建自己的监控仪表板,将多个视图整合到一个单独的控制面板中,来快速地评估运营数据并做出决策。

Kibana的可视化工具包含了不同类型的图表,如表格、条形图、饼图、线图等。

通过这些可视化工具,用户可以迅速了解数据的趋势和模式,并且在可视化的环境中发现一些在原始数据中可能被忽略的模式和异常。

3. 对日志数据的聚合和分析Kibana提供了强大的聚合和分析功能,能够将不同类型的数据源进行聚合,通过某些条件来筛选数据和提取有用的信息。

例如,用户可以将日志数据按照不同的时间段进行聚合,以了解系统运行的状况。

用户也可以通过Kibana的搜索语言来将不同的数据源合并,再通过分析工具对这些数据进行各种分析。

4. 实时日志的分析Kibana可以对实时的日志数据进行分析,这是其最强大的功能之一。

elk的工作原理(一)

elk的工作原理(一)ELK的工作ELK是一个开源的日志管理和分析平台,由Elasticsearch、Logstash和Kibana三个主要组件组成。

它们各自负责不同的任务,合作来提供强大的日志处理和可视化功能。

Elasticsearch1.定义:Elasticsearch是一个分布式、高可靠的开源搜索和分析引擎。

它通过倒排索引的方式实现快速的文本搜索和分析功能。

2.工作原理:–倒排索引:Elasticsearch将每个文档中的词(单词或短语)映射到该文档所在的位置,然后构建倒排索引,以加快搜索速度。

–分布式存储:Elasticsearch将数据分布到多个节点上,每个节点负责管理一部分数据。

这样可以提高可扩展性和容错性。

–分布式搜索与聚合:Elasticsearch可以将搜索请求分发到多个节点上进行并行处理,然后将结果汇总返回给用户。

3.应用场景:–实时日志分析:将大量生成的日志数据实时索引和分析,通过丰富的查询语言和聚合功能,找出有价值的信息。

–商业智能:用于处理和分析大规模的数据集,以挖掘潜在的业务见解。

–搜索引擎:提供类似于Google的全文搜索功能,支持高级搜索和复杂的过滤条件。

Logstash1.定义:Logstash是一个开源的数据收集引擎,用于处理不同来源的数据并发送到其他系统进行处理。

2.工作原理:–输入插件:Logstash通过输入插件从不同的数据源(如文件、数据库、消息队列等)中收集数据。

–过滤插件:Logstash可以通过多个过滤插件对数据进行清洗、转换和丰富,以便更好地进行分析。

–输出插件:处理完数据后,Logstash使用输出插件将数据发送到目标系统(如Elasticsearch、Kafka等)。

3.应用场景:–日志收集:从多个应用程序、服务器和网络设备中收集并统一处理日志数据,以便更好地监控和分析。

–数据传输:将收集到的数据从一个系统传输到另一个系统,以便进行进一步的处理和分析。

ELK日志收集系统方案

ELK日志收集系统方案ELK是一个开源的日志管理和数据分析平台,它由Elasticsearch、Logstash和Kibana三个组件组成。

ELK日志收集系统方案可以用于实时收集、分析和可视化各种类型的日志数据,帮助企业快速发现问题、监控系统以及做出决策。

下面是一个基本的ELK日志收集系统方案:1.数据源:首先,需要确定要收集的日志数据源。

常见的数据源包括应用程序日志、系统日志、网络设备日志等。

每个数据源都有不同的格式和协议,需要根据实际情况选择合适的方法来收集数据。

对于应用程序日志,可以使用日志记录库(如log4j)将日志直接发送到Logstash;对于系统日志,可以使用rsyslog或syslog-ng等工具将日志发送到Logstash;对于网络设备日志,可以使用SNMP或syslog等协议来收集日志。

2. Logstash:Logstash是一个用于收集、处理和转发日志数据的工具。

它支持各种输入插件和过滤器,可以解析、筛选和转换各种格式的日志数据。

在ELK日志收集系统中,Logstash通常用于收集日志数据并将其发送到Elasticsearch进行存储和索引。

配置Logstash的主要步骤包括:-输入插件:配置输入插件来接收不同类型的日志数据,如文件输入插件、TCP/UDP输入插件等。

- 过滤器插件:配置过滤器插件进行数据转换、修正和筛选处理,如grok插件用于解析日志行、date插件用于解析时间戳等。

- 输出插件:配置输出插件将处理过的日志数据输出到Elasticsearch进行存储和索引。

3. Elasticsearch:Elasticsearch是一个分布式的和分析引擎,它用于存储和索引日志数据。

在ELK日志收集系统中,Elasticsearch负责存储和索引通过Logstash收集的日志数据,提供高性能的全文和聚合分析能力。

在配置Elasticsearch时,需要考虑以下方面:- 节点配置:根据数据量和请求负载的大小,配置适当数量的Elasticsearch节点。

微服务架构下的故障排查与问题定位(十)

微服务架构下的故障排查与问题定位引言微服务架构是一种将应用程序拆分为一组小型、独立运行的服务的软件开发方法。

然而,由于微服务的分散特性,故障排查和问题定位变得复杂而具有挑战性。

本文将探讨在微服务架构下的故障排查与问题定位的方法和策略。

1. 实时日志和监控实时日志记录和监控是微服务架构中故障排查的重要工具。

通过集中收集和分析服务的日志,我们可以快速定位故障发生的具体位置。

同时,监控系统可以提供关键指标的实时视图,帮助我们了解系统的运行状态。

例如,我们可以使用ELK(Elasticsearch、Logstash和Kibana)作为日志收集和分析工具,Prometheus作为监控系统,来监控和分析微服务的运行情况。

2. 链路追踪微服务架构中的一个重要挑战是跟踪一个请求在不同服务之间的流动路径。

链路追踪工具可以帮助我们可视化请求的流动,并识别出耗时较长的服务。

通过分析链路追踪数据,我们可以找出性能瓶颈和潜在的故障点。

常用的链路追踪工具包括Zipkin和Jaeger等。

3. 健康检查和故障恢复健康检查是预防故障的重要手段之一。

通过定期检查服务的健康状态,我们可以提前发现并修复潜在的问题。

另外,故障恢复机制也是微服务架构中的关键组成部分。

例如,使用Kubernetes等容器编排工具可以自动进行故障恢复,当一个服务崩溃时,系统可以自动重新启动该服务,并重新分配用户请求。

4. 监控和报警及时发现故障是故障排查的关键一步。

通过设置合适的监控指标,并建立相应的报警规则,我们可以在故障发生时接收到通知。

这就需要合理选择监控工具,并定义合适的告警策略,以便及时处理故障。

5. 分布式跟踪与调试工具在微服务架构中,服务之间的依赖关系复杂且动态变化,因此跟踪和调试服务之间的通信变得困难。

幸运的是,有一些分布式跟踪与调试工具可以帮助我们解决这个问题。

例如,Dapper和OpenTracing提供了用于跟踪和调试分布式系统的标准接口。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

用Kibana和logstash快速搭建实时日志查询、收集与分析系统Logstash是一个完全开源的工具,他可以对你的日志进行收集、分析,并将其存储供以后使用(如,搜索),您可以使用它。

说到搜索,logstash带有一个web界面,搜索和展示所有日志。

kibana 也是一个开源和免费的工具,他可以帮助您汇总、分析和搜索重要数据日志并提供友好的web界面。

他可以为 Logstash 和 ElasticSearch 提供的日志分析的 Web 界面说到这里,我们看看 kibana 和 logstash到底能为我们做些什么呢?下面是kibana的界面简单来讲他具体的工作流程就是 logstash agent 监控并过滤日志,将过滤后的日志内容发给redis(这里的redis只处理队列不做存储),logstash index将日志收集在一起交给全文搜索服务ElasticSearch 可以用ElasticSearch进行自定义搜索通过Kibana来结合自定义搜索进行页面展示,下图是 Kibana官网上的流程图好了让我们一步步的把这套环境搭建起来吧,先看看都需要安装什么软件包ruby 运行Kibana 必须,rubygems 安装ruby扩展必须bundler 功能类似于yumJDK 运行java程序必须redis 用来处理日志队列logstash 收集、过滤日志ElasticSearch 全文搜索服务(logstash集成了一个)kibana 页面展示这里有三台服务器192.168.233.128 logstash index,ElasticSearch,kibana,JDK192.168.233.129 logstash agent,JDK192.168.233.130 redis首先到 logstash index服务器上面,logstash分为 index和aget ,agent负责监控、过滤日志,index负责收集日志并将日志交给ElasticSearch 做搜索此外 logstash 的收集方式分为 standalone 和 centralized。

standalone 是所有功能都在一个服务器上面,自发自收,centralized 就是集中收集,一台服务器接收所有shipper(个人理解就是logstash agent)的日志。

其实 logstash本身不分什么 shipper 和 collector ,只不过就是配置文件不同而已,我们这次按照集中的方式来测试在 logstash index上安装基础的软件环境1.[192.168.233.128 root@nodec:~]2.# cd /soft/3.[192.168.233.128 root@nodec:/soft]4.# wget /distfiles/jdk-6u13-dlj-linux-i586.bin5.从oracle下载实在是太慢了,从CU下载会快一些,如果需要最新版本请访问这里6./technetwork/java/javase/downloads/jdk7-downloads-1880260.html7.[192.168.233.128 root@nodec:/soft]8.# sh jdk-6u13-dlj-linux-i586.bin9.输入yes 便开始安装了10.安装完成后设置一下 JAVA_HOME11.[192.168.233.128 root@nodec:/soft/Kibana-0.2.0]12.# vim /etc/profile13.e xport JAVA_HOME=/usr/java14.e xport PATH=$JAVA_HOME/bin:$PATH15.e xport CLASSPATH=.:$JAVA_HOME/lib/tools.jar:$JAVA_HOME/lib/dt.jar:$CLASSPATH16.17.安装ruby 就比较简单了(Kibana需要ruby 1.8.7以上版本)18.[192.168.233.128 root@nodec:/soft]19.# yum install ruby rubygems20...... 安装内容省略21.安装完成后用 rubygems 来安装bundler22.[192.168.233.128 root@nodec:/soft]23.# /usr/bin/gem install bundler24......25.26.o k 这样基本的环境就已经有了,下面就是安装kibana 和 logstash27.其实logstash 就是一个java脚本,不需要安装... 下载即用28.[192.168.233.128 root@nodec:/soft]29.# wget /release/logstash-1.1.0-monolithic.jar30.现在看看这个脚本应该怎么去执行31.[192.168.233.128 root@nodec:/soft]32.# java -jar /soft/logstash-1.1.0-monolithic.jar -h33.N o such command "-h"34.A vailable commands:35. -v36. -V37.--version38. agent39. web40. test41.显然没有 -h 参数,不过列出了能用的参数,但是logstash的参数可不止这些,42.j ava -jar /soft/logstash-1.1.0-monolithic.jar agent --help43.这些是在agent模式下的命令参数44.-f, --config CONFIGFILE45. Load the logstash config from a specific file, directory, or a wildcard. If given a directory or wildcard, config files will be read in order lexigraphically.46.-e CONFIGSTRING47. Use the given string as the configuration data. Same syntax as the config file. If not input is specified, 'stdin { type => stdin }'is default. If no output is specified, 'stdout { debug => true }}'is default.48.-w, --filterworks COUNT49. Run COUNT filter workers (default: 1)50.--watchdog-timeout TIMEOUT51. Set watchdog timeout value.52.-l, --log FILE53. Log to a given path. Default is to log to stdout54.-v55. Increase verbosity. There are multiple levels of verbosity available with '-vv' currently being the highest56.--pluginpath PLUGIN_PATH57. A colon-delimted path to find other logstash plugins in58.j ava -jar /soft/logstash-1.1.0-monolithic.jar web --help59.下面的是在web界面的参数60.--log FILE61. Log to a given path. Default is stdout.62.--address ADDRESS63. Address on which to start webserver. Default is 0.0.0.0.64.--port PORT65. Port on which to start webserver. Default is 9292.66.-B, --elasticsearch-bind-host ADDRESS67. Address on which to bind elastic search node.68.-b, --backend URL69. The backend URL to use. Default is elasticsearch:/// (assumes multicast discovery). You can specify elasticsearch://[host][:port]/[clustername]如果上面的这些命令都能执行正常的话就表示logstash可以使用了,但要让他启动还需要一个配置文件1.[192.168.233.128 root@nodec:/soft]2.3.# vim redis.conf4.5.input {6.redis {7. host => '192.168.233.130'8. data_type => 'list'9. port => "6379"10. key => 'logstash:redis'11. type => 'redis-input'12. }13. }14.15.o utput {16. elasticsearch {17. embedded => true18. }19. }解释一下logstash的配置文件由 input filter output 等几个基本的部分组成,顾名思义 input 就是在那收集数据,output就是输出到哪,filter代表一个过滤规则意思是什么内容会被收集。

上面这段是让logstash去192.168.233.130 这个redis服务器上去收集日志redis端口为6379,key是logstash:redis类型为redis-input ,(注意:这几个值必须跟logstash agent的output 所对应),收集完成后输出到elasticsearch ,embedded => true 的意思是使用logstash 内嵌的elasticsearch。