思科ASA防火墙新产品新功能介绍

Cisco ASA 5500 系列防火墙

Cisco ASA 5500 系列防火墙产品介绍Cisco®ASA 5500 系列自适应安全设备是思科专门设计的解决方案,将最高的安全性和出色VPN服务与创新的可扩展服务架构有机地结合在一起。

作为思科自防御网络的核心组件,Cisco ASA 5500系列能够提供主动威胁防御,在网络受到威胁之前就能及时阻挡攻击,控制网络行为和应用流量,并提供灵活的VPN连接。

思科强大的多功能网络安全设备系列不但能为保护家庭办公室、分支机构、中小企业和大型企业网络提供广泛而深入的安全功能,还能降低实现这种新安全性相关的总体部署和运营成本及复杂性。

Cisco ASA 5500 系列在一个平台中有力地提供了多种已经获得市场验证的技术,无论从运营角度还是从经济角度看,都能够为多个地点部署各种安全服务。

利用其多功能安全组件,企业几乎不需要作任何两难选择,也不会面临任何风险,既可以提供强有力的安全保护,又可以降低在多个地点部署多台设备的运营成本。

Cisco ASA 5500系列包含全面的服务,通过为中小企业和大型企业定制的产品版本,能满足各种部署环境的特定需求。

这些版本为各地点提供了相应的服务,从而达到出色的保护效果。

每个版本都综合了一套Cisco ASA 5500系列的重点服务(如防火墙、IPSec和SSL VPN、IPS,以及Anti-X服务),以符合企业网络中特定环境的需要。

通过确保满足每个地点的安全需求,网络整体安全性也得到了提升。

Cisco ASA 5500系列自适应安全设备Cisco ASA 5500 系列能够通过以下关键组件帮助企业更有效地管理网络并提供出色的投资保护:经过市场验证的安全与VPN功能- 全特性、高性能的防火墙,入侵防御系统(IPS), Anti-X和IPSec/SSL VPN 技术提供了强大的应用安全性、基于用户和应用的访问控制、蠕虫与病毒防御、恶意软件防护、内容过滤以及远程用户/站点连接。

asa 网络安全

asa 网络安全ASA(Adaptive Security Appliance)是思科公司推出的一款网络安全设备,广泛应用于企业和机构的网络安全防护中。

ASA具有先进的防火墙、入侵防御、VPN以及其他安全特性,能够有效保护网络免受恶意攻击和数据泄露的威胁。

网络安全是当前信息社会中非常重要的一个问题,随着互联网的快速发展,网络攻击也越来越猖獗,给企业和个人带来了巨大的安全风险。

因此,建立一个强大的网络安全防护体系,保护网络的安全性和稳定性显得尤为重要。

ASA作为一种高级网络安全设备,拥有多项先进的安全特性和机制,可以帮助组织建立起一个安全可靠的网络环境。

首先,ASA具备防火墙功能,可以对网络流量进行精确的过滤和检查,阻止恶意攻击和未经授权的访问。

其次,ASA支持入侵防御系统(IDS)和入侵防御系统(IPS),能够自动检测和阻断网络中的入侵行为,有效保护网络不受攻击。

此外,ASA还支持VPN(Virtual Private Network)技术,提供了安全的远程访问解决方案,可以对传输数据进行加密和认证,确保数据的机密性和完整性。

除了上述的安全特性外,ASA还具备其他一些重要的功能和特点。

首先,ASA具有可伸缩性,可以根据用户的需求进行灵活的配置和扩展。

其次,ASA支持集中化的安全管理,可以通过集中的管理平台对多个ASA设备进行集中式管理,提高管理效率和操作便捷性。

另外,ASA还可以提供详细的安全日志和报告,帮助用户分析和评估网络中的安全威胁,及时采取相应的应对措施。

然而,ASA作为一种网络安全设备也存在一些挑战和问题。

首先,ASA的配置复杂,需要具备一定的专业知识和技能才能正确配置和管理。

其次,ASA被攻击的风险仍然存在,虽然ASA具有强大的安全功能,但也无法百分之百保证网络的安全。

此外,ASA的价格较高,对于一些中小型企业来说可能难以承受。

总的来说,ASA是一种强大的网络安全设备,可以帮助企业和机构建立起一个安全可靠的网络环境。

Cisco ASA with FirePOWER Services 产品简介说明书

Evolution Beyond Traditional “Defense in Depth” Security

Traditional “defense in depth” architectures typically force organizations to buy multiple security solutions — such as firewalls, VPN gateways, web filters, and other appliances — from different vendors. This approach increases complexity, as the products don’t always work well together. The lack of unified protection creates multiple blind spots. Attackers exploit these gaps, leaving organizations vulnerable and too often unaware of threats and attacks. Enterprises usually need to hire several dedicated teams to install and manage these disconnected security solutions. These security teams try to compensate for gaps in visibility and threat protection with manual processes that are inefficient, unreliable, and costly. This environment prevents rapid responses to the fast-changing threat landscape.

asa access-group的设定

一、asa access-group的概念ASA(Adaptive Security Appliance)是思科公司推出的一款网络安全设备,用于保护企业网络不受外部攻击和威胁。

其中,asa access-group是ASA防火墙中非常重要的一个设置,它用于定义允许或拒绝流量从一个特定的接口到另一个特定的接口。

二、asa access-group的作用1. 控制流量:asa access-group可以根据管理员的配置规则,控制不同接口之间的流量,实现对网络流量的精确管理和控制。

2. 提高安全性:通过设置asa access-group,管理员可以限制特定接口的访问权限,提高网络的安全性,防止未经授权的访问。

3. 灵活配置:asa access-group允许管理员根据实际的网络环境和需求,灵活地配置不同接口之间的流量控制策略,实现个性化的安全防护。

三、asa access-group的配置步骤1. 确定访问控制列表(ACL): 在配置asa access-group之前,管理员需要先确定需要应用的ACL,即哪些流量需要允许或拒绝。

2. 创建访问控制列表(ACL): 在ASA防火墙上创建ACL,定义需要控制的流量规则,如允许或拒绝特定IP位置区域、端口、协议等的流量。

3. 将ACL与接口关联:管理员需要将创建好的ACL与特定的接口进行关联,以实现对该接口流量的控制。

4. 应用asa access-group:管理员需要将创建好的ACL应用到相应的接口上,实现对流量的精确控制。

四、asa access-group的配置实例以ASA防火墙的GigabitEthernet0/0接口为例,假设管理员需要设置访问控制规则,允许来自192.168.1.0/24网段的HTTP和HTTPS 流量访问该接口。

具体配置步骤如下:1. 创建ACL:access-list web_acl permit tcp 192.168.1.0 255.255.255.0 any eq 80access-list web_acl permit tcp 192.168.1.0 255.255.255.0 any eq 4432. 关联ACL与接口:interface GigabitEthernet0/0ip access-group web_acl in通过以上配置,管理员成功地将访问控制列表web_acl应用到了GigabitEthernet0/0接口上,实现了对来自192.168.1.0/24网段的HTTP和HTTPS流量的允许访问。

asa5505思科防火墙

asa5505思科防火墙公司网络不断更新,新进一设备名为cicoASA-5505防火墙。

公司准备把四台监控系统服务器通过防火墙与公司现有网络隔离。

但是现有的服务器有三台在之前分别在给市煤管局、集团公司、国投总公司提供监控信息。

所以更改IP地址的话会很麻烦。

所以公司决定将原有三台电脑的IP 地址做地址转换。

开放相应端口即可。

公司现有网络段为192.168.0.0隔离后网络段为172.168.1.0IOS版本为ASA-7.2与之前版本的配置有一定区别。

下面说说具体的操作步骤:1、将四台监控系统服务器通过普通交换机连接接,交换机接防火墙1口,防火墙0口与公司现有网络交换机连接,用conole线将防火墙与PC连接到一起。

2、打开PC运行超级终端,出现新建连接界面,随便输入名称确定,出现借口选择界面,选择相应的COM口即可,确定出现COM口属性设置,恢复默认即可。

3、进入防火墙出现Pre-configurePI某Firewallnowthroughinteractiveprompt[ye]意思是否进入交互配置对话模式选择N4、进入防火墙的命令提示符界面,cicoaa>在后面输入enable 进入特权模式cicoaa#在后面输入conft进入全局配置模式。

这时。

就可以对防火墙进行配置了。

5、配置防火墙名cicoaa(config)#hotnamedyq配置防火墙密码(config)#enablepawordadmin配置IPdyq(config)#interfacevlan1dyq(config-if)#ipaddre192.168.0.251255.255.255.0dyq(config-if)#nohutdowndyq(config-if)#ecurity-level0dyq(config-if)#nameifoutidedyq(config-if)#e某itdyq(config)#interfacevlan2dyq(config-if)#ipaddre172.168.1.1255.255.255.0dyq(config-if)#nohutdowndyq(config-if)#ecurity-level100dyq(config-if)#nameifinidedyq(config-if)#e某it将e0和e1口加入VLANdyq(config)#interfaceethernet0/0dyq(config-if)#nohutdown dyq(config-if)#witchportaccevlan1dyq(config-if)#e某itdyq(config)#interfaceethernet0/1同上dyq(config)#acce-litacl_oute某tendedpermiticmpanyanydyq(config)#acce-litacl_oute某tendedpermittcpanyhot192.168.0.7eq1433dyq(config)#acce-litacl_oute某tendedpermittcpanyhot192.168.0.8eq8080dyq(config)#acce-litacl_oute某tendedpermittcpanyhot192.168.0.8eq445dyq(config)#acce-litacl_oute某tendedpermittcpanyhot192.168.0.8eq1433允许主机192.168.0.9开放80端口acl_out为访问控制列表号验证访问控制列表howacce-lit配置路由dyq(config)#routeoutide00192.168.0.1验证howroute配置静态NATdyq(config)#tatic(inide,outide)192.168.0.7172.168.1.10netmak255.255.255.255dy q(config)#tatic(inide,outide)192.168.0.8172.168.1.20netmak255.255.255.255dy q(config)#tatic(inide,outide)192.168.0.9172.168.1.30netmak255.255.255.255IP 地址转换内网IP172.168.1.某转换为外网IP192.168.0.某配置动态NAT(PAT)dyq(config)#global(outide)1interfacedyq(config)#nat(inide)1172.1 68.1.0255.255.255.0或者dyq(config)#nat(inide)100。

ASA防火墙K8与K9的区别

ASA防火墙K8与K9的区别1:K8与K9的区别Cisco ASA 5500防火墙,K8和K9,从硬件到IOS,都是完全一样的,价钱确相差较大,唯一的区别在于K8的VPN-3DES-AES:disable,K9的VPN-3DES-AES:enable。

也就是说K8只支持vpn使用DES加密,不支持3DES加密;K9可以同时支持VPN的DES、3DES 和AES加密方式。

具有更高的安全性能。

VPN(Virtual Private Network ,虚拟专用网),是通过一个公用网络(通常是因特网)建立一个临时的、安全的连接,是一条穿过混乱的公用网络的安全、稳定的隧道。

当数据离开发送者所在的局域网时,该数据首先被用户湍连接到互联网上的防火墙进行硬件加密,数据在互联网上是以加密的形式传送的,当达到目的LAN的路由器时,该路由器就会对数据进行解密,这样目的LAN中的用户就可以看到真正的信息了。

在这个加解密过程中,就产生了使用DES算法和3DES算法的区别。

DES算法:(Data Encryption Algorithm数据加密算法),采用64位密钥技术(有效密钥为56位,有8位校验位),1977年被美国政府正式采纳。

3DES算法:(即Triple DES)是DES的一个更安全的变形。

它以DES为基本模块,通过组合分组方法设计出分组加密算法,简单的说就是加密过程就对明文使用des执行加密→解密→再加密的过程,连续使用3次DES算法,这样3DES就可以采用192为密钥(有效密钥位为168位)进行加密,安全性能大幅提升。

AES:(Advanced Encryption Standard,),是美国政府采用的新的密码标准,采用对称分组密码体制,密钥长度的最少支持为128、192、256,分组长度128位。

相对DES具有更高的可靠性。

2:K8与K9区分方法由于K8与K9从硬件到软件版本完全相同,只能通过是否支持3DES和AES加密的方式来区分。

思科ASA5500-X系列防火墙

Cisco Confidential

17

SDN Overview

© 2007 Cisco Systems, Inc. All rights reserved.

Cisco Confidential

9

ASA 5585-X 提供IPS服务数据流分析

防火墙/入侵防御 /VPN的高性能结 合,独立硬件资源

© 2007 Cisco Systems, Inc. All rights reserved. Cisco Confidential 10

SDN Overview

议程

Cisco安全产品线 Cisco ASA 5500-X产品亮点

1:Cluster技术--扩展性能 2:虚墙资源分配 3:IPS服务 4:真正的“云”防火墙 5:远程安全接入技术 6:VPN网关自动选择

SDN Overview

© 2007 Cisco Systems, Inc. All rights reserved.

14

SDN Overview

© 2007 Cisco Systems, Inc. All rights reserved.

Cisco Confidential

思科安全移动方案使用举例——IPAD上VDI的安全访问

成功进入 VDI 里的 Windows 7 桌面!

UC HVD

WAN

VPN Tunnel IPAD Cisco ASA

SDN Overview

© 2007 Cisco Systems, Inc. All rights reserved.

Cisco Confidential

4

在标称吞吐下的延迟

ASA5585 吞吐量/延迟

Cisco ASA 5585-X 高密度状态式防火墙数据手册说明书

Data SheetCisco ASA 5585-X Stateful FirewallToday’s enterprise networks struggle to keep up with a mobile workforce. Users expect on-demand access from their many devices, even as applications multiply and push performance levels. And of course security remains a priority. How do you scale and still preserve the integrity of the network? Start with the Cisco® ASA 5585-X Firewall, a compact yet high-density firewall that delivers tremendous scalability, performance, and security in a two-rack-unit (2RU) footprint.Using a single firewall blade, the Cisco ASA 5585-X meets the growing needs of dynamic organizations by providing eight times the performance density, very high VPN session counts, twice as many connections per second, and four times the connection capacity of any competitive firewall.Firewall FeaturesSupport for Layer 3 and Layer 4 stateful firewall inspection features, including access control and network address translation, enables organizations to keep existing stateful inspection policies that are essential for compliance regulations and securing critical data center resources.In addition to comprehensive stateful inspection capabilities, Layer 7 next-generation policies act intelligently on contextual information. Cisco AnyConnect® technology provides information on the type and location, and endpoint posture of a mobile device before it accesses the network, so that administrators can maintain high levels of network visibility, protection and control. Threat intelligence feeds from Cisco Collective Security Intelligence (CSI) use the global footprint of Cisco security deployments to analyze approximately one-third of the world’s Internet traffic for near-real-time protection from new and emerging threats.Flexible Deployment OptionsThe Cisco ASA 5585-X supports two hardware blades in a single 2RU chassis. The bottom slot (slot 0) hosts the ASA stateful inspection firewall module, while the top slot (slot 1) can be used for adding up to two Cisco ASA 5585-X I/O modules for high interface density for mission-critical data centers that require exceptional flexibility and security.ClusteringUsing Cisco ASA Software Release 9.0 and later, customers can combine up to 16 Cisco ASA 5585-X firewall modules in a single cluster for up to 640 Gbps of throughput, 2 million connections per second, and more than 100 million concurrent connections. This “pay as you grow” model enables organizations to purchase what they need today and dynamically add more when their performance needs grow. To protect high-performance data centers from internal and external threats, the cluster can be augmented by adding IPS modules.Cisco ASA software clustering delivers a consistent scaling factor, irrespective of the number of units in the cluster, for a linear and predictable increase in performance. Complexity is reduced, as no changes are required to existing Layer 2 and Layer 3 networks. Support for data center designs based on the Cisco Catalyst® 6500 Series Virtual Switching System (VSS) and the Cisco Nexus virtual PortChannel (vPC) as well as the Link Aggregation Control Protocol (LACP) provides high availability (HA) with better network integration.For operational efficiency, Cisco ASA clusters are easy to manage and troubleshoot as a single entity. Policies pushed to the master node are replicated across all the units within the cluster. The health, performance, and capacity statistics of the entire cluster, as well as individual units within the cluster, can be assessed from a single management console. Hitless software upgrades are supported for ease of device updates.Clustering supports HA in both active/active and active/passive modes. All units in the cluster actively pass traffic, and all connection information is replicated to at least one other unit in the cluster to support N+1 HA. In addition, single and multiple contexts are supported, along with routed and transparent modes. A single configuration is maintained across all units in the cluster using automatic configuration sync. Clusterwide statistics are provided to track resource usage.Cisco TrustSec IntegrationUsing Cisco ASA Software Release 9.0 and later, the Cisco ASA 5585-X provides context awareness through the integration of identity-based firewall security and Cisco TrustSec® security group tags for enhanced visibility and control. Identity-based firewall security provides more flexible access control to enforce policies based on user and group identities and the point of access. Administrators can write policies that correspond to business rules, a process that increases security, enhances ease of use, and requires fewer policies to manage. Similarly, Cisco TrustSec integration enables security group tags to be embedded into the network, providing administrators with the ability to develop and enforce better, more precise policies.Cut Costs While Improving Performance and SecurityThe Cisco ASA 5585-X Next-Generation Firewall delivers superior scalability, performance, and security to handle high data volumes without sacrificing performance. Most firewalls require up to 16RUs and 5100 watts to scale to the level of performance that the Cisco ASA 5585-X achieves with only 2RUs and 785 watts. This performance helps enterprises meet the increasing demands for network connectivity without the need to invest in additional data center space and incur the corresponding maintenance costs.Based on tests conducted by Cisco, the Cisco ASA 5585-X significantly reduces initial procurement costs by 80 percent, power consumption costs by 85 percent, and rack space requirements by 88 percent in addition to significant reductions in overall integration and management complexity and costs. In addition, you can install up to two firewall modules in a single Cisco ASA 5585-X chassis, providing scalability to 80 Gbps.Table 1 gives the capabilities of the four Cisco ASA 5585-X models.Table 1. Cisco ASA 5585-X Next-Generation Firewall Capabilities and CapacitiesEdge Edge Data center Data centerUnlimited Unlimited Unlimited Unlimited1 Maximum throughput with UDP traffic measured under ideal test conditions.2“Multiprotocol” refers to a traffic profile consisting primarily of TCP-based protocols and applications like HTTP, SMTP, FTP, IMAPv4, BitTorrent, and DNS.3 Available for the firewall feature set.4 VPN throughput and maximum peers depend on the ASA device configuration and VPN traffic patterns, including average packet size. These elements should be taken into consideration as part of your capacity planning. Throughput represents the maximum possible IPsec throughput. Maximum sessions may be further limited by your throughput requirements. AnyConnect licenses required. See the AnyConnect Ordering Guide for details. Maximum sessions may be further limited by your throughput requirements.5 AnyConnect licenses required. See the AnyConnect Ordering Guide for details. Maximum sessions may be further limited by your throughput requirements.6 Available for the firewall feature set.SafetyUL 60950-1, CAN/CSA-C22.2 No. 60950-1EN 60950-1, IEC 60950-1, AS/NZS 60950-1GB4943 UL 60950-1, CAN/CSA-C22.2 No. 60950-1EN 60950-1, IEC 60950-1, AS/NZS 60950-1GB4943 UL 60950-1, CAN/CSA-C22.2 No. 60950-1EN 60950-1, IEC 60950-1, AS/NZS 60950-1GB4943 UL 60950-1, CAN/CSA-C22.2 No. 60950-1EN 60950-1, IEC 60950-1, AS/NZS 60950-1GB4943 Electromagnetic compatibility (EMC)47CFR Part 15 (CFR 47) Class A, AS/NZS CISPR22 Class A, CISPR2 2 Class A, EN55022 Class A, ICES003 Class A, VCCI Class A EN61000-3-2, EN61000-3-3, KN22 Class A, CNS13438 Class A, EN50082-1, EN55024, CISPR24, EN300386, KN 61000-4 Series47CFR Part 15 (CFR 47) Class A, AS/NZS CISPR22 Class A, CISPR2 2 Class A, EN55022 Class A, ICES003 Class A, VCCI Class A EN61000-3-2, EN61000-3-3, KN22 Class A, CNS13438 Class A, EN50082-1, EN55024, CISPR24, EN300386, KN 61000-4 Series47CFR Part 15 (CFR 47) Class A, AS/NZS CISPR22 Class A, CISPR2 2 Class A, EN55022 Class A, ICES003 Class A, VCCI Class A EN61000-3-2, EN61000-3-3, KN22 Class A, CNS13438 Class A, EN50082-1, EN55024, CISPR24, EN300386, KN 61000-4 Series47CFR Part 15 (CFR 47) Class A, AS/NZS CISPR22 Class A, CISPR2 2 Class A, EN55022 Class A, ICES003 Class A, VCCI Class A EN61000-3-2, EN61000-3-3, KN22 Class A, CNS13438 Class A, EN50082-1, EN55024, CISPR24, EN300386, KN 61000-4 SeriesNote: Performance numbers were tested and validated with Cisco ASA Software Release 8.4.Cisco ASA 5585-X I/O ModulesMission-critical data centers running Cisco ASA Software Release 8.4.4 and later can use the top slot of the Cisco ASA 5585-X to add up to two Cisco ASA 5585-X I/O modules for exceptional flexibility and security. With two Cisco ASA 5585-X I/O modules, a single Cisco ASA 5585-X can support up to twenty 10 Gigabit Ethernet ports or up to fifty 1 Gigabit Ethernet ports. Using the Cisco ASA 5585-X Divider, the top slot is partitioned into two half-slots, with each I/O module occupying one half-slot. When only one I/O module is installed, a half-slot blank cover is required to cover the empty half-slot.Table 2 describes each of the Cisco ASA 5585-X I/O modules in more detail.Table 2.Cisco ASA 5585-X I/O ModulesTable 3 lists the 10 Gigabit Ethernet Enhanced Small Form-Factor Pluggable (SFP+) and 1 Gigabit Ethernet SFPs that are supported.Table 3. Supported SFP and SFP+ ModulesOptional DC Power SuppliesService providers and data centers that require data-center-powered equipment can purchase Cisco ASA 5585-X data center power supply modules with built-in fans. These power supplies deliver up to 1150 watts of data center power for Cisco ASA 5585-X Next-Generation Firewalls. Two data center power supplies are required for each Cisco ASA 5585-X chassis. The minimum software required is Cisco ASA Software Release 8.4.5.Warranty InformationFind warranty information on at the Product Warranties page.Ordering InformationHelp customers understand all the components or parts they need to purchase in order to install and use the product.To place an order, visit the Cisco How to Buy homepage.Table 4 lists part numbers for customer convenience. Table 4. Ordering InformationTo Download the SoftwareVisit the Cisco Software Center to download Cisco ASA Software.Service and SupportCisco services help you protect your network investment, improve network operations, and prepare your network for new applications to extend network intelligence and the power of your business.Included in the "Operate" phase of the service lifecycle are the Cisco Security IntelliShield® Alert Manager Service, Cisco SMARTnet™ services, the Cisco SP Base, and Cisco Services for IPS. These services are suitable for enterprise, commercial, and service provider customers.Cisco Security IntelliShield Alert Manager Service provides a customizable, web-based threat and vulnerability alert service that allows organizations to easily access timely, accurate, and credible information about potential vulnerabilities in their environment.Cisco Services for IPS supports modules, platforms, and bundles of platforms and modules that feature Cisco IPS capabilities. Cisco SMARTnet and Cisco SP Base support other products in this family.For More InformationFor more information, please visit the following links:●Cisco ASA 5500-X Series Next-Generation Firewalls:/en/US/products/ps6120/index.html●Cisco Cloud Web Security: /en/US/products/ps11720/index.html●Cisco TrustSec Solutions: /en/US/netsol/ns1051/index.html●Cisco AnyConnect: /go/anyconnect●Cisco AnyConnect Ordering Guide: /c/en/us/products/security/anyconnect-secure-mobility-client/sales-resources-listing.html●Cisco Security Manager: /en/US/products/ps6498/index.html●Cisco Adaptive Security Device Manager: /en/US/products/ps6121/index.html●Cisco Security Services: /en/US/products/svcs/ps2961/ps2952/serv_group_home.html。

ASA功能应用

ASA采用模块化设计,主要提供了四种功能应用:Anti-X、IPS、防火墙和VPN应用。

1、Anti-X:是指防病毒、防垃圾邮件、防泄密和防间谍软件等功能,即提供“多重威胁(multi-threat)”防护。

它通过一个CSC-SSM模块硬件模块(内容安全以及控制安全服务,Content Security and Control Security Service)来实现。

该模块在ASA中提供anti-X功能,如果没有CSC-SSM,那ASA的功能看起来会更像一台PIX.就是一台pix。

完全集成趋势杀毒软件,毫无自主知识产权,无法提供可靠的技术支持。

2、IPS:能够主动提供入侵防御服务,在网络受到影响之前就及时阻止恶意流量,包括蠕虫和网络病毒,加强对网络的保护。

通过增加检测和防御安全服务模块(AIP-SSM)硬件模块来实现。

值得关注的一点是,在ASA 的配置中,由于插槽数量的限制CSC-SSM模块和AIP-SSM模块不能同时运行,即在使用中两者只能选其一。

3、防火墙:指传统防火墙应用,具有状态检测包过滤、地址转换、访问控制等基本的防火墙功能,不具备应用层高级过滤功能,不支持URL过滤,无关键字过滤,对http过滤需要第三方产品WEBSENSE。

没有smtp协议内容过滤功能:不支持邮件头中信息的过滤,不支持邮件内容关键字过滤。

不支持ftp协议内容的过滤。

(相比较而言对网络应用的支持能力明显强于对应用协议的过滤能力)????。

4、VPN:支持IPSEC VPN和SSL VPN两种连接方式。

威胁防御是产品最大的亮点,通过与CSC-SSM模块或者AIP-SSM模块的配合使用,在网关处截获恶意软件、攻击行为,保证VPN 数据的安全性。

不足之处是隧道内路由、隧道内访问控制、客户端软件与机器特征码的绑定以及统一的隧道部署监控管理等方面。

在并发连接数这个指标上,ASA表现不尽如人意,中、高端设备如5520、5540好像只有几十万并发连接。

cisco ASA 5585-X

Cisco® ASA 5500 系列自适应安全设备集先进的状态防火墙和VPN 集中器功能于一身。

这些设备包括许多高级功能,例如多个安全场景(与虚拟化防火墙相似)、透明(2 层)防火墙或路由(3 层)防火墙操作、高级检测引擎、入侵防御、IPsec 和WebVPN 支持等。

数据中心业务需求在数据中心部署防火墙对于企业而言,数据中心比以往任何时候都更为重要。

数据中心的数据服务集中度不断增加,导致对高性能且可扩展的网络安全性的需求也相应地增加。

为了满足这一需求,思科推出了ASA 5580,此设备可满足园区和数据中心的5 Gbps 和10 Gbps 需求。

思科现在进一步拓宽了ASA 产品组合:下一代ASA 5585-X 设备正在扩展ASA 5500 系列的性能范围,提供2 Gbps 到20 Gbps 的实际HTTP 流量和35 Gbps 的大数据包流量。

Cisco ASA 5585-X 最高支持每秒35 万个连接,在初始版本中最高支持200 万个并发连接,预计将在后续版本中最高支持1000 万个并发连接。

Web 2.0 应用的出现使得新型设备急剧增加并且复杂的内容得到广泛使用,这使现有的安全基础设施不堪重负。

当今的安全系统通常无法满足这些环境中所需的高事务处理速度或安全策略深度。

因此,信息技术人员通常会疲于提供基本安全服务和跟踪由这些系统生成的海量安全事件,以用于必要的监控、审计和合规用途。

Cisco ASA 5585-X 设备旨在为企业数据中心的多媒体应用、高事务性应用和延迟敏感型应用提供保护。

ASA 5585-X 提供了市场领先的吞吐量、业内最高的连接速度、大量的策略配置和极低的延迟,非常适合具有要求最高的应用(如语音、视频、数据备份、科学计算或网格计算以及金融交易系统)的组织,可满足他们的安全需求。

Cisco ASA技术概念安全策略防火墙可以保护内部网络免受外部网络的未授权用户进行访问。

防火墙还可以在内部网络之间提供保护,例如使人力资源网络与用户网络分开。

思科防火墙产品介绍

Cisco ASA 5540

企业用户使用,可以做VPN网关同时提供280,000 个连接提供 400-Mbps 吞吐量支持的接口4个10/100/1000以太网口1个 10/100 以太网口支持 100个 VLANs最多50个虚拟防火墙支持 failoverActive/standbyActive/active支持 VPNsSite to site (5,000 peers)Remote access WebVPN 支持 AIP-SSM-20 (可选)

应用在小型办公室同时支持7500个连接60-Mbps 吞吐量支持的端口支持一个10/100BASE-T* 以太网端口(outside) 四个10/100 交换端口 (inside)VPN 吞吐量3-Mbps 3DES4.5-Mbps 128-bit AES同时支持10个VPN peers

*100BASE-T 速率在6.3版本后才能使用.

USBPort

ConsolePort (RJ-45)

10/100BASE-TXETHERNET0(RJ-45)

PIX 防火墙 525: 扩展卡和VPN加速卡

VAC and VAC+

1GE-66 Card

1FECard

4FE-66Card

PIX 防火墙 535

大型企业用户使用同时提供 500,000 个连接提供 1.65-Gbps clear text 吞吐量支持的端口最多 14 个百兆或者千兆以太网口最多支持150 个VLANs最多支持50个虚拟防火墙支持failoverActive/standbyActive/active支持VPNs (2,000 tunnels)Site to siteRemote access

Cisco ASA 5500-X 系列下一代防火墙

问:这些设备与 Cisco ASA 5510 到 5550 设备相比有何不同? 答:新的 ASA 5500-X 系列与旧版硬件之间最大的差异在于,新型号支持 Cisco ASA 下一代防火墙服务,而现有的

ASA 5510 至 5550 设备则不提供此支持。此外,Cisco ASA 5500-X 系列提供的防火墙吞吐量是旧版硬件的四 倍,并且具有更好的扩展能力、更多的以太网端口(最多 14 个千兆以太网端口),以及专用的入侵防御系统 (IPS) 加速硬件;其中,5545-X 和 5555-X 还提供冗余电源。不仅如此,此产品现在可以在无需额外硬件模块 的情况下支持入侵防御等网络安全服务,从而提供额外的部署灵活性。

感染的内部终端,将命令与控制流量发回给互联网上的主机。

WSE、NGFW IPS 和 CWS 使用来自思科安全智能运营中心 (SIO) 的威胁情报源,以进行高级的 Web 信誉 分析和将近实时的零日攻击防护。有关 SIO 如何帮助 Cisco IPS 在实际生产环境中控制威胁的详细信息, 请参阅 /en/US/prod/collateral/vpndevc/ps5729/ps5713/ps12156/white_paper_c11715386.html。

检测功能非常相似,而其他结构上的考虑事项(例如更新)则是新的。客户交互是这两个产品之间区别最大的 属性。

问:带 IPS 的 Cisco 5500-X 系列下一代防火墙旨在用于哪些类型的部署? 答:新系列及其安全服务(NGFW IPS、AVC 和 WSE)主要为最终用户和其直接控制下的计算环境提供保护,

问:产品名中的“-X”后缀表示什么? 答:“-X”后缀表示设备能够运行下一代安全服务,包括 Cisco AVC、IPS、WSE。

ASA透明模式防火墙技术介绍

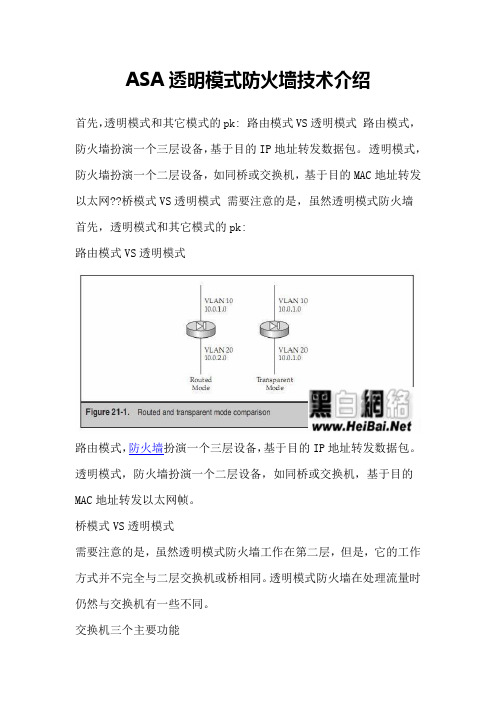

ASA透明模式防火墙技术介绍首先,透明模式和其它模式的pk: 路由模式VS透明模式路由模式,防火墙扮演一个三层设备,基于目的IP地址转发数据包。

透明模式,防火墙扮演一个二层设备,如同桥或交换机,基于目的MAC地址转发以太网??桥模式VS透明模式需要注意的是,虽然透明模式防火墙首先,透明模式和其它模式的pk:路由模式VS透明模式路由模式,防火墙扮演一个三层设备,基于目的IP地址转发数据包。

透明模式,防火墙扮演一个二层设备,如同桥或交换机,基于目的MAC地址转发以太网帧。

桥模式VS透明模式需要注意的是,虽然透明模式防火墙工作在第二层,但是,它的工作方式并不完全与二层交换机或桥相同。

透明模式防火墙在处理流量时仍然与交换机有一些不同。

交换机三个主要功能1. 学习与每个端口匹配的MAC地址,并将它们存储在MAC地址表中(有时一叫做CAM表)。

智能地使用MAC地址表转发流量,但是会泛洪未知目的的单播、组播、广播地址。

3. 使用生成树协议(STP)来打破第二层环路,保证在源和目的之间只有一条活动路径存在。

像交换机一样,透明模式防火墙也会完成第一点:当一个帧进入一个接口,设备会比较帧中的源MAC地址,并且把它添加到MAC地址表中(如果MAC地址表中没有这个地址)。

防火墙同样使用MAC地址表,智能地基于帧的目的MAC地址进行转发;但是,防火墙不会泛洪MAC地址表不存在的未知的目的单播MAC地址。

防火墙假设,如果设备使用TCP/IP,可以通过ARP进程来发现与三层IP地址相匹配的目的MAC地址。

如果一台设备打破了这个预期(准则),并且使用了一个防火墙没有学到(动态或静态)的MAC地址,防火墙将丢弃未知的目的MAC地址。

简单的说,就是不泛洪未知的目的MAC地址。

第二点与二层设备不同的是,防火墙不参与生成树(STP)。

因此,必须保证在使用透明模式防火墙时,不能故意增加二层环路。

如果有环路,你会很快的该设备和交换机的CPU利用率会增加到100%。

ASA 5500X产品简介&FY13Q3渠道政策

ASA 5515-X

1RU Short Chassis (19” RackMountable) Yes 8 GB 8 GB eUSB 6 x 1GbE Cu 1 x 1GbE Cu Mgmt 6 x 1GbE Cu or 6 x 1GbE SFP

ASA 5525-X

1RU Short Chassis (19” RackMountable) Yes 8 GB 8 GB eUSB 8 x 1GbE Cu 1 x 1GbE Cu Mgmt 6 x 1GbE Cu or 6 x 1GbE SFP

Multi-Service (Firewall/VPN and IPS)

ASA 5585-X SSP-10 ASA 5555-X (4 Gbps, 50K cps) (4 Gbps,50K cps)

ASA 5545-X (3 Gbps,30K cps)

NEW NEW

ASA 5550 (1.2 Gbps, 36K cps)

Cisco Confidential

8

© 2011 Cisco and/or its affiliates. All rights reserved.

Cisco Confidential

#

FY13Q3产品促销

• 用AIP固定价格购买5512-K8设备,可使用99.9% off价格获得10用户SSL VPN license(ASA5500-SSL-10=)或者SSD卡一块(ASA5500X-SSD120=),特定促销 代码 (PP-FY1383695-130517)

© 2012 Cisco and/or its affiliates. All rights reserved.

Cisco Confidential

ASA-NAT配置指南

ASA配置指南;`@《~|(文档属性文档历史~序号版本号修订日期修订人 修订内容 1. . 2. 郑鑫 文档初定3. ~4.5. ~6.7. *8.{!:属性 ;内容标题 思科ASA 防火墙配置指南`文档传播范围发布日期%《;目录一、文档说明 (5)二、基础配置 (6)(一)查看系统信息 (6)(二)版本区别简介 (6)'(三)接口配置与安全级别简介 (7)(四)NTP 配置 (8)(五)SNMP配置 (9)(六)telnet配置 (9)(七)SSH配置 (9)~(八)配置管理 (10)(九)常用设备排错命令 (10)三、NAT静态方向写法 (12)(一)传统静态NAT配置方向写法 (12)(二)新静态NAT配置方向写法 (15)(四、NAT配置举例 (16)(一)Dynamic NAT (16)(二)Static NAT (27)(三)Identity NAT (34)(四)NAT免除 (40)·(五)Twice NAT(策略NAT) (40)(六)NAT执行顺序 (52)五、状态化应用监控 (53)(一)状态化监控策略配置 (53)(二)路由、NAT、ACL、策略执行顺序 (57)—六、failover (65)(一)配置failover (65)(二)配置A/A (76)|/一、文档说明本文档主要介绍思科ASA防火墙在版本之前与版本之后配置区别和常用的一些管理和运维命令,如:系统管理、防火墙策略、NAT、日志配置等。

思科ASA防火墙目前新出厂的设备都在以后,但有很多老的设备都在以前,所以本文档通过使用ASA 与这两个版本来介绍。

|请读者打开文档中的显示批注功能,文档中有部分批注内容。

),二、基础配置(一)查看系统信息hostnat (inside,outside) static—object networkhostnat (outside,inside) staticaccess-list inbound extended permit ip host host …access-group inbound in interface outside新命令的outbound和inbound流量动作是一样的:(inside,outside)针对outbound流量是源的转换,针对inbound流量是目的的转换》(outside,inside)针对outbound流量是转换目的,针对inbound的是转换源。

思科ASA系列思科ASDM 7.5(x)版本说明说明书

Cisco ASDM 7.5 (x) 版本说明首次发布日期:2015 年 8 月 31 日最后更新日期:2016 年 1 月 28 日本文档包含思科 ASA 系列思科 ASDM 7.5 (x) 版本信息。

⏹重要说明(第 1 页)⏹新增功能(第 1 页)⏹系统要求(第 12 页)⏹升级软件(第 17 页)⏹遗留和已解决漏洞(第 18 页)⏹最终用户许可证协议(第 21 页)⏹相关文档(第 21 页)⏹获取文档和提交服务请求(第 21 页)重要说明⏹弃用电邮代理命令 ASA - 9.5 (2) 版本中已不再支持邮件代理命令(imap4s、pop3s、smtps)和子命令。

⏹弃用 Select AAA 命令 ASA - 9.5 (2) 版本中已不再支持 AAA 命令和子命令(override-account-disable、authentication crack)。

⏹弃用或迁移 CSD 命令 ASA - 9.5 (2) 版本中已不再支持 CSD 命令(csd image、show webvpn csd image、show webvpn csd、show webvpn csd hostscan、show webvpn csd hostscan image)。

以下 CSD 命令将迁移:csd enable迁移到hostscan enable;csd hostscan image迁移到hostscan image。

新增功能⏹ASA 9.5(2.200)/ASDM 7.5(2.153) 新增功能(第 2 页)⏹ASDM 7.5 (2.153) 新增功能(第 2 页)⏹ASA 9.5(2.1)/ASDM 7.5(2) 新增功能(第 3 页)⏹ASA 9.5(2)/ASDM 7.5(2) 新增功能(第 4 页)⏹ASA 9.4(2.145)/ASDM 7.5(1.112) 新增功能(第 7 页)⏹ASA 9.5(1.5)/ASDM 7.5(1.112) 新增功能(第 7 页)⏹ASDM 7.5 (1.90) 新增功能(第 7 页)⏹ASA 9.4(2)/ASDM 7.5(1) 新增功能(第 8 页)⏹ASA 9.4(1.225)/ASDM 7.5(1) 新增功能(第 8 页)⏹ASA 9.5(1.200)/ASDM 7.5(1) 新增功能(第 8 页)⏹ASA 9.5(1)/ASDM 7.5(1) 新增功能(第 9 页)思科系统公司ASA 9.5(2.200)/ASDM 7.5(2.153) 新增功能发布日期:2016 年 1 月 28 日下表列出了 ASA 9.5(2.200) 版本/ASDM 7.5(2.153) 版本新增功能。

思科ASA系列防火墙NAT解析

思科ASA系列防火墙NAT解析网络地址转换(NAT, Network Address Translation)属接入广域网(WAN)技术,是一种将私有(保留)地址转化为合法IP地址的转换技术,它被广泛应用于各种类型Internet接入方式和各种类型的网络中。

防火墙都运行NAT,主要原因是:公网地址不够使用;隐藏内部IP 地址,增加安全性;允许外网主机访问DMZ。

动态NAT和PAT在图1中,内部主机访问外网和DMZ时,都需要转换源地址,配置方法如下:FW(config)# nat (inside) 1 10.0.1.0 255.255.255.0指定需要转换的源地址。

其NAT ID为1。

用于匹配global命令中的NAT ID。

FW(config)# global (outside) 1 61.136.150.10-61.136.150.20指定用于替代源地址的地址池。

其NAT ID为“1”,表明内口NAT ID为1的地址将被替换为地址池中的地址。

该方式即为动态NAT。

FW(config)# global (dmz) 1 10.0.2.20指定用于替代源地址的唯一地址。

其NAT ID为“1”,表明内口NAT ID为1的地址都将被替换为同一地址(10.0.2.20)。

该方式即为动态PAT。

收到来自内网的IP包后,防火墙首先根据路由表确定应将包发往哪个接口,然后执行地址转换。

静态NAT在图1中,为使外部用户可访问DMZ中的服务器,除适当应用ACL外,还需将服务器的IP地址(10.0.2.1)映射(静态转换)为公网地址(如61.136.151.1),静态转换命令如下:FW (config)# static (dmz,outside) 61.136.151.1 10.0.2.1 netmask255.255.255.255本例中子网掩码为255.255.255.255,表示只转换一个IP地址。

若参数形如“10.0.2.0 61.136.151.0 netmask 255.255.255.0”,则表示要完成一个子网到另一个子网的静态转换。

CISCO 防火墙介绍

课程目录

第1节 防火墙发展

第2节 PIX产品介绍 第3节 ASA产品介绍

Page 3

Copyright © 2010 Bestlink Corporation, All rights reserved

发展

防火墙技术发展三个阶段: 包过滤防火墙 代理服务器

状态包过滤防火墙;

Page 4

Copyright © 2010 Bestlink Corporation, All rights reserved

The slots and buses are configured as follows: Slots 0 and 1.64-bit/66 MHz Bus 0 Slots 2 and 3.64-bit/66 MHz Bus 1 Slots 4 to 8.32-bit/33 MHz Bus 2

Page 17

PIX 515E防火墙

有限制的软件使用许可证 ( PIX-515-R ) 64MB的RAM, 最多3个10/100 以太口( 2FE + PIX-1FE) 不带VAC+ ( VPN 加速卡) 不能与FO做Failover ( 双机热备)

故障恢复软件使用许可证( PIX-515-FO ) 硬件配置与PIX 515E-UR相同 不能独立使用 必须与PIX 515E-UR配合做Failover ( 双机热备) 成本低廉的双机热备方案 双机热备组合 ( 软硬件配置必须相同)

Copyright © 2010 Bestlink Corporation, All rights reserved

PIX 525防火墙

Cisco Secure PIX 525 防火墙是世界领先的Cisco Secure PIX防火墙系列的组成部分,能够为当今的网 络客户提供无与伦比的安全性、可靠性和性能。它所 提供的完全防火墙保护以及IP安全(IPsec)虚拟专网 (VPN)能力使特别适合于保护企业总部的边界。 技术规范 硬件 处理器:600MHz Intel Pentium III 随机读写内存:高达256 MB 闪存:16 MB 接口:双集成10 Base-T快速以太网,RJ45 PCI插槽:3个 控制台端口:RJ-45 设备更新处理:仅使用小型文件传输协议(TFTP) 故障切换端口:DB-15(RS 232)

思科ASA 5500-X系列下一代防火墙和AnyConnect安全移动客户端产品手册说明书

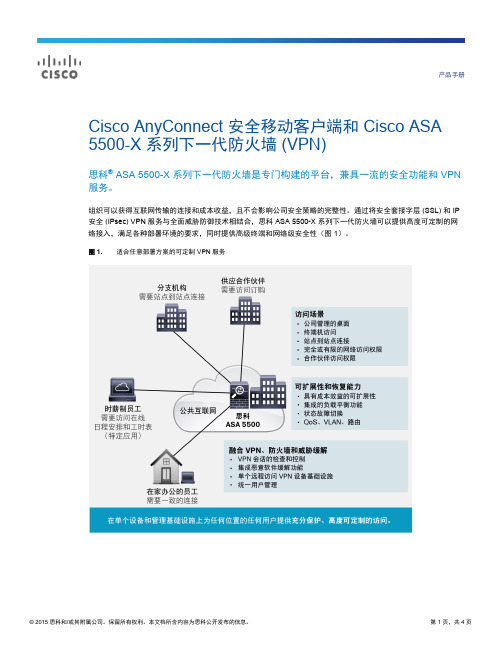

产品手册Cisco AnyConnect 安全移动客户端和 Cisco ASA 5500-X 系列下一代防火墙 (VPN)思科® ASA 5500-X 系列下一代防火墙是专门构建的平台,兼具一流的安全功能和 VPN 服务。

组织可以获得互联网传输的连接和成本收益,且不会影响公司安全策略的完整性。

通过将安全套接字层 (SSL) 和 IP 安全 (IPsec) VPN 服务与全面威胁防御技术相结合,思科 ASA 5500-X 系列下一代防火墙可以提供高度可定制的网络接入,满足各种部署环境的要求,同时提供高级终端和网络级安全性(图 1)。

图 1.适合任意部署方案的可定制 VPN 服务AnyConnect 与思科 ASA 5500-X 系列自适应安全设备自适应安全设备可以为任意连接场景提供灵活的技术,每台设备最多可扩展至支持 10,000 个并发用户。

它通过以下方面提供易于管理的全隧道网络接入:●SSL(DTLS 和 TLS)●IPsec VPN 客户端技术●针对统一合规性和思科 Web 安全设备进行了优化的 AnyConnect®安全移动客户端●高级无客户端 SSL VPN 功能●网络感知站点到站点 VPN 连接此解决方案为移动用户、远程站点、承包商和业务合作伙伴提供高度安全的公共网络连接。

无需辅助设备即可轻松扩展 VPN 和保证其安全,从而降低 VPN 部署和运营相关的成本。

AnyConnect 安全移动客户端的优点包括:●SSL(TLS 和 DTLS)和基于 IPsec 的全网络访问:全网络访问可以为几乎所有的应用或网络资源提供网络层远程用户连接,而且通常用于将访问扩展至被管理的计算机,例如属于公司的笔记本电脑。

通过AnyConnect 安全移动客户端、Microsoft 第 2 层隧道协议 (L2TP) IPsec VPN 客户端、Apple iOS 和 Mac OS X 内置 IPsec VPN 客户端和各种支持 IPsec IKEv2 的第三方远程访问 VPN 客户端,均可获得连接。

CISCO ASA 5585-X

Cisco ASA 5585-X 设备旨在为企业数据中心的多媒体应用、高事务性应用和延迟敏感型应用提供保护。ASA 5585-X 提供了市场领先的吞吐量、业内最高的连接速度、大量的策略配置和极低的延迟,非常适合具有要求最高的应ห้องสมุดไป่ตู้(如语音、视频、数据备份、科学计算或网格计算以及金融交易系统)的组织,可满足他们的安全需求。

数据中心

业务需求

在数据中心部署防火墙对于企业而言,数据中心比以往任何时候都更为重要。数据中心的数据服务集中度不断增加,导致对高性能且可扩展的网络安全性的需求也相应地增加。为了满足这一需求,思科推出了 ASA 5580,此设备可满足园区和数据中心的5 Gbps 和 10 Gbps 需求。思科现在进一步拓宽了 ASA 产品组合:下一代 ASA 5585-X 设备正在扩展 ASA 5500 系列的性能范围,提供 2 Gbps 到 20 Gbps 的实际 HTTP 流量和 35 Gbps 的大数据包流量。Cisco ASA 5585-X 最高支持每秒 35 万个连接,在初始版本中最高支持 200 万个并发连接,预计将在后续版本中最高支持 1000 万个并发连接。

Cisco? ASA 5500 系列自适应安全设备集先进的状态防火墙和 VPN 集中器功能于一身。这些设备包括许多高级功能,例如多个安全场景(与虚拟化防火墙相似)、透明(2 层)防火墙或路由(3 层)防火墙操作、高级检测引擎、入侵防御、IPsec 和 WebVPN 支持等。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

数值

Cisco ASA 5506_AP702 (similar to AP702i), IEEE 802.11n, 2 x 2 MIMO

8 x External Data ports, 1 Access Point (attached to 1 internal data port - g1/9)

基于Security Zone的接口配置 策略路由PBR的增强支持

新产品ASA5506/5508/5516介绍

为SMB和企业分支而设计

出众的威胁防御

Integrated, multilayered protection in a single device:

desktop or 1RU appliance

出众的价值

Excellent price-performance and low total cost of ownership

灵活的部署方式

On-box, or centralized for multiple deployments

Extending the ASA with Cisco® FirePOWER Services Portfolio

• HA optional

• Unlimited users • SSD included • AVC license included • On-box management

included • HA Included

• Unlimited users • SSD included • AVC license included • On-box management

RJ-45, Mini USB Type ‘A’ supports 2.0 64-GB mSata Convection AC external, No DC

7.92 x 8.92 x 1.73 in.

桌面无线型 ASA 5506W-X

参数

Wireless AP Port Management Port

Any Data Port of g1/1 g1/9, Mgmt 1/1 is used only for firewall management

Separate management for Wireless, HTTP to AP GUI

Same Desktop Configuration as Cisco® ASA 5506-X

工控加固型 ASA 5506H-X

*** Cisco® ASA 5506-H configuration is same as Desktop ASA 5506-X, except the parameters given as follows:

参数

数值

Data Ports

4 x Data Ports

Max concurrent sessions Max CPS

~1.5x to 2x

~1.5x to 2x

ASA 5506-X/5506HX/5506W-X

ASA 5508-X

750 Mbps 100 Mbps 250 Mbps 125 Mbps

1 Gbps 175 Mbps 450 Mbps 250 Mbps

High-Availability Software

Yes -

Yes -

Yes -

Yes

Active/Standby only1 Active/Standby only1 Active/Standby only1 (Active/Active)

Security Context

No

No

No

Yes2

Clustering

5508-X

5516-X

$2985

对比5505: • 性能:提升5倍 • 功能:AVC • 价格:增长40%

$4035

对比5505: • 性能:提示5倍 • 功能:无线+AVC • 价格:增长93%

$8985

$10785

对比5512: • 性能:相同 • 功能:AVC • 价格:降低11%

• Unlimited users

• 防火墙虚系统 (仅有ASA 5508-X和5516X支持)

Cisco FirePOWER™ Services Licensing

URL URL AMP AMP URL IPS IPS IPS IPS

URL TA TAC TAM TAMC 提供1年和3年的订购, AVC功能包含在设备中,AVC的更新需要有购买

• HA optional

• Unlimited users • SSD included • AVC license included • On-box management

included • HA Included

• Unlimited users • SSD included • AVC license included • On-box management

9 x 9.2 x 2.5 in.

机架式 ASA 5508-X和ASA 5516-X

参数

CPU RAM Accelerator Ports

Console Port USB Port Memory Cooling Power

数值

Multicore 8 GB

Yes 8x GE data ports, one Management Port with 10/100/1000 BASE-T

90 Mbps

180 Mbps

50,0001 5000

100,000 10000

ASA 5516-X

1.8 Gbps 250 Mbps 850 Mbps 450 Mbps 300 Mbps 250,000

20000

与ASA5505的主要对比

Category

Hardware

CPU RAM/Flash SSD Switch Port

RJ-45, Mini USB Type ‘A’ supports 2.0 120-GB SSD Fan AC internal, no DC

17.2 x 11.11 x 1.72 in.

全面支持多层威胁防护

• 具备与现有ASA FirePOWER防火墙相同 的功能

• 防火墙, AVC和VPN功能都已经包含

• Unlimited users

• SSD included

• SSD included

• AVC license included• AVC license included

• On-box management• On-box management

included

included

• HA optional

ASA下一代防火墙-SMB,企业分支和工控环境

5506-X

5506W-X

桌面型

Perfect for Cisco®

ASA 5505 Refreshes

集成无线AP

5508-X 5516-X

高性能

5506H-X

加固设计

全功能NGFW 自带AVC功能

无线AP支持胖AP和瘦AP 1RU高度; 集成Defense NGFW适用工控环境和关

License说明

与ASA FirePOWER下一代防火墙相同的License模式

注意

• AVC (Layer 7 FW) 包含在所有型号中

• 去除了用户数的限制(5505有用户数限制)

• Security plus (桌面型5505可选,机架设 备5508/5516标准自带)

• VPN许可: Cisco AnyConnect® 4.0

User License

Software

Hardware EzVPN Client

Traffic Shaping NGFW (FirePOWER) Services IPS

included • HA included

$17985

对比5515: • 性能:提示50% • 功能:AVC • 价格:降低20%

• Unlimited users • SSD included • AVC license included • On-box management

included • HA included

ASA新产品和新功能介绍

桌面级: 5506-X |架式: 5508-X | 5516-X 3RU机架式: 高性能防火墙(型号待定)

议题

新产品ASA5506/5508/5516介绍 高性能防火墙(Baker Street)介绍 两个新功能特性

SSD

Fan

4GB 50GB

No

4GB 50GB

No

4GB 50GB

No

8GB 80GB Yes

8GB 100GB

Yes

I/O

8xGE

8xGE; WiFi

4xGE

8 x GE

8 x GE

User (node) support Unlimited (default) Unlimited (default) Unlimited (default) Unlimited (default) Unlimited (default)

No

No

No

No

1. Require SecPlus license; 2. Require Security Context license

Yes (Active/Active)

Yes2 Planned

性能参数比较

Category

Features

Max Stateful Firewall throughput VPN throughput Max AVC throughput Max AVC and NGIPS throughput Performance AVC or IPS sizing throughput [440B]