Web安全渗透测试(SSL)

web渗透测试用例

17

用户名复杂度 弱口令 空口令攻击 账号枚举测试

18 19 身份管理测试

20

账号密码共用

不同业务系统的用户名及密码有重复

21

恶意锁定

通过不断的输入错误的密码可恶意锁定任意账 号

22 23

弱锁定机制 Oauth认证缺陷

系统帐号锁定时间太短 Oauth认证不完全,可越权登录他人账户

24

多点认证缺陷

系统允许多点认证

6

开启危险端口

危险端口对公网开放,如22、1433、1521、 3306、3389等 低版本的中间件存在解析漏洞,可上传 webshell

7

解析漏洞

8

目录浏览

web服务器设置允许目录浏览

9

默认管理控制台/后台管理系 默认的管理控制台或后台管理系统入口未限制 统检测 访问,或能够登陆管理控制台/后台管理系统

77

信息泄露测试

敏感信息泄露

应用程序使用默认的报错页面或未进行异常处 理泄漏敏感信息或应用泄露密码、邮箱、内网 等其他信息。

78 79 80

明文密码本地保存 异步校验 请求重放

密码在本地保存 后续操作完全依赖前置校验结果,且后续操作 不再校验 关键业务操作请求未设置 token 或标识码, 导致业务数据出错

93 94 95 其他 系统漏洞

系统_提权 系统_拒绝服务 系统_远程命令执行 未定义分类

系统提权漏洞 系统存在拒绝服务漏洞 系统存在远程命令执行漏洞 其他

场景描述 存在外网匿名访问,但已禁用读/写权限 存在外网匿名访问,可读不可写 存在外网匿名访问,且开放读/写权限 管理页面可访问但无法执行危险操作 可直接管理应用或可获取 shell 使用 SHA1 或密钥长度低于 256bit 算法。

渗透测试 面试题

渗透测试面试题渗透测试面试题一、基础知识•渗透测试的定义是什么?•渗透测试的目的是什么?•渗透测试和黑盒测试的区别是什么?•渗透测试和白盒测试的区别是什么?•渗透测试中常用的工具有哪些?二、网络安全1. 网络扫描•什么是网络扫描?•常用的网络扫描技术有哪些?•如何判断一个端口是否开放?•常用的端口扫描工具有哪些?2. 漏洞扫描•什么是漏洞扫描?•渗透测试中常见的漏洞有哪些?•漏洞扫描工具有哪些?•如何防止常见的漏洞?3. 社会工程学•什么是社会工程学?•社会工程学在渗透测试中的作用是什么?•常见的社会工程学攻击有哪些?三、Web应用安全1. 常见的Web攻击•什么是跨站脚本攻击(XSS)?•什么是跨站请求伪造(CSRF)攻击?•什么是SQL注入攻击?•什么是命令注入攻击?•什么是文件上传漏洞?2. Web应用的安全机制•什么是认证和授权?•常用的认证和授权技术有哪些?•什么是防火墙?•Web应用中常用的防火墙有哪些?•什么是代码审计?四、网络协议、加密和认证1. 网络协议•常见的网络协议有哪些?•什么是TCP/IP协议族?•什么是HTTP协议?•什么是SSL/TLS协议?2. 加密和认证•什么是加密和解密?•常见的加密算法有哪些?•什么是公钥和私钥?•什么是数字证书?•什么是SSL证书?五、无线网络安全1. 无线网络基础•什么是无线网络?•常见的无线网络标准有哪些?•无线网络的安全问题有哪些?2. 无线网络攻击•什么是无线网络攻击?•无线网络中常见的攻击手段有哪些?•如何保护无线网络安全?六、系统安全和应急响应1. 系统安全•什么是系统安全?•系统安全的要素有哪些?•如何保护系统安全?2. 应急响应•什么是应急响应?•应急响应的步骤有哪些?•如何进行恶意代码分析?七、法律和道德•渗透测试的合法性和道德问题是什么?•渗透测试时需要遵守的法律和规定有哪些?•渗透测试时需要遵循的道德准则有哪些?以上只是针对渗透测试的一些基础面试题,根据具体需要还可以深入探讨更多相关的问题。

Web安全与防护技术测试

Web安全与防护技术测试(答案见尾页)一、选择题1. Web应用中最常见的安全威胁是什么?A. SQL注入攻击B. 跨站脚本攻击(XSS)C. 分布式拒绝服务攻击(DDoS)D. 文件上传漏洞2. 对于Web应用来说,以下哪个不是常用的安全编码规范?A. 输入验证B. 输出编码C. 错误信息暴露D. 使用HTTPS3. Web应用防火墙(WAF)的主要功能是什么?A. 提供静态内容服务B. 加密用户会话数据C. 过滤恶意请求D. 检测和阻止DDoS攻击4. 在Web应用中,哪种方法最适合防止SQL注入攻击?A. 验证用户输入的长度和类型B. 使用参数化查询或预编译语句C. 将用户输入直接拼接在SQL查询中D. 限制数据库用户的权限5. XSS攻击是如何工作的?A. 通过伪造用户身份进行非法操作B. 利用Web应用中的漏洞,将恶意脚本注入到用户的浏览器中C. 通过社交工程手段获取用户敏感信息D. 通过拦截HTTP请求并修改响应内容6. 关于跨站请求伪造(CSRF)攻击,以下哪个说法是正确的?A. 只需要一个有效的登录凭证就可以发动攻击B. 需要用户访问恶意网站才能发动攻击C. 只有在用户执行某些特定操作时才会触发D. 无法被预防7. 在Web应用中,如何有效地管理用户会话?A. 将会话数据存储在客户端的cookie中B. 将会话数据存储在服务器端的Session中C. 使用JWT(JSON Web Token)进行会话管理D. 所有选项都是可接受的8. 关于最小权限原则,以下哪个说法是正确的?A. 应该给予用户尽可能多的权限B. 应该给予用户完成任务所需的最小权限C. 应该给予管理员所有的权限D. 应该给予攻击者所有的权限9. 在Web应用中,如何防止文件上传漏洞?A. 仅允许上传特定类型的文件B. 对上传的文件进行病毒扫描C. 使用白名单机制限制允许上传的文件名D. 所有选项都是可接受的10. 在Web应用中,如何检测和防御DDoS攻击?A. 使用单一的负载均衡器B. 配置Web应用防火墙(WAF)来过滤恶意流量C. 启用验证码机制以防止暴力破解攻击D. 限制数据库用户的权限11. Web应用有哪些常见的安全威胁?A. SQL注入B. 跨站脚本(XSS)C. 分布式拒绝服务攻击(DDoS)D. 文件上传漏洞E. 以上都是12. 以下哪个不是Web应用防火墙(WAF)的主要功能?A. 防御SQL注入攻击B. 过滤恶意URLC. 缓存静态资源D. 实时监控和响应E. 限制访问频率13. 在Web应用程序中,哪种认证方式不常用于处理会话管理?A. 基于会话ID的认证B. 基于Cookie的认证C. 基于令牌的认证D. 基于IP地址的认证E. 多因素认证14. 对于Web应用程序的安全性测试,以下哪个不是常用的测试方法?A. 手动测试B. 自动化测试C. 渗透测试D. 空中下载测试E. 端到端测试15. 在Web应用程序中,哪种技术通常用于防止跨站脚本攻击(XSS)?A. 输出编码B. 输入验证C. 安全编码培训D. 使用Web应用防火墙(WAF)E. 限制用户输入长度16. 以下哪个是Web应用漏洞扫描工具的典型输出?A. 详细的漏洞报告B. 系统日志C. 网络流量分析D. 代码审查结果E. 以上都是17. 在Web应用程序中,哪种技术可以有效地防止文件上传漏洞?A. 限制文件类型B. 对上传文件进行病毒扫描C. 使用白名单机制D. 将上传文件存储在受限的文件夹中E. 限制上传文件的大小18. Web应用的安全性测试通常包括哪些方面?A. 身份验证和授权B. 数据加密C. 会话管理D. 输入验证和输出编码E. 以上都是19. 在Web应用程序中,哪种技术或策略主要用于防止分布式拒绝服务攻击(DDoS)?A. 防火墙规则B. 负载均衡C. Web应用防火墙(WAF)D. 限制访问频率E. 以上都是20. 在Web应用程序中,哪种技术或策略主要用于检测和防御SQL注入攻击?A. 输出编码B. 输入验证C. 使用Web应用防火墙(WAF)D. 限制用户输入长度E. 以上都是21. Web应用最常用的认证机制是什么?A. 摘要认证B. 基于角色的访问控制(RBAC)C. 会话管理D. 数字签名22. 关于跨站脚本攻击(XSS),以下哪个说法是正确的?A. XSS是一种只读攻击B. XSS攻击通常发生在浏览器端C. 只有存储型XSS攻击可以预防D. XSS攻击可以通过CSRF攻击来防御23. 在Web应用中,哪种技术用于检测和阻止跨站请求伪造(CSRF)攻击?A. 输出编码B. 安全套接字层(SSL)C. 跨站请求伪造(CSRF)令牌D. 预编译语句24. 关于跨站脚本攻击(XSS)的预防措施,以下哪个说法是错误的?A. 对用户输入进行严格的验证和过滤B. 使用HTTP而非HTTPS协议C. 使用内容安全策略(CSP)D. 避免使用内联JavaScript25. 在Web应用中,用于防止点击劫持攻击的措施包括:A. 使用X-Frame-Options头部B. 设置适当的HTTP头部C. 使用CSS遮挡链接D. 阻止访问控制列表(ACL)中的某些URL26. 关于Web应用安全测试,以下哪个说法是正确的?A. 所有Web应用都需要进行安全测试B. 安全测试只能由专业安全团队进行C. 安全测试应该覆盖所有功能和场景D. 安全测试应该尽可能少地影响业务27. Web应用有哪些常见的安全漏洞?A. SQL注入B. 跨站脚本(XSS)C. 文件上传漏洞D. 以上都是28. 在Web应用中,哪种权限提升攻击是通过利用应用程序的业务逻辑错误来实现的?A. SQL注入攻击B. 跨站脚本(XSS)攻击C. 文件上传漏洞D. 以上都不是29. 以下哪个工具不是Web应用防火墙(WAF)的典型应用?A. Web应用防火墙(WAF)B. 服务器入侵检测系统(SIEM)C. 应用程序防火墙(APF)D. 漏洞扫描器30. 对于Web应用程序的输入验证,以下哪项措施是无效的?A. 长度限制B. 正则表达式验证C. 限制可以接受的字符集D. 使用HTTP头部的内容类型进行验证31. 在Web应用程序的安全性测试中,以下哪种测试方法不是渗透测试的类型?A. 黑盒测试B. 白盒测试C. 灰盒测试D. 空中网络测试32. 关于跨站请求伪造(CSRF)攻击,以下哪项描述是正确的?A. 攻击者诱导用户访问恶意网站B. 攻击者发送包含恶意链接的电子邮件给用户C. 攻击者通过篡改用户的浏览器会话D. 攻击者使用专门的软件模拟多个用户登录33. 在Web应用程序的安全性评估中,以下哪个步骤不是对输入进行验证和过滤的目的?A. 防止SQL注入攻击B. 防止跨站脚本(XSS)攻击C. 提高应用程序的性能D. 防止文件上传漏洞34. 关于Web应用的安全性测试,以下哪种方法最适合识别业务逻辑错误导致的漏洞?A. 手动测试B. 自动化测试C. 渗透测试D. 安全审计35. 在Web应用程序中,哪种类型的漏洞是由于开发人员未正确关闭浏览器中的某些功能而导致的?A. SQL注入漏洞B. 跨站脚本(XSS)漏洞C. 文件上传漏洞D. 以上都不是36. 在Web应用程序的安全性测试中,以下哪个工具或方法最适合识别和修复跨站脚本(XSS)漏洞?A. 字符串匹配和替换B. 输入验证和过滤C. 安全编码培训D. 使用专业的Web应用安全扫描工具37. Web应用通常使用哪种协议进行数据传输?A. HTTPB. HTTPSC. FTPD. TCP/IP38. 在Web应用中,哪种数据类型最不适合存储用户密码?A. 整数B. 布尔值C. 字符串D. 日期39. 以下哪项措施可以有效降低SQL注入攻击的风险?A. 使用预编译语句(Prepared Statements)或参数化查询B. 验证用户输入的长度和范围C. 使用Web应用防火墙(WAF)D. 限制数据库用户的权限40. 关于跨站脚本攻击(XSS),以下哪项描述是正确的?A. XSS攻击是通过窃取用户会话令牌来实现的B. XSS攻击可以通过提交恶意HTML代码来实现C. XSS攻击只能通过浏览器端检测D. XSS攻击可以通过阻止特定HTTP头部来实现41. 在Web应用中,为了防止CSRF攻击,通常需要采取哪些措施?A. 使用CSRF令牌B. 强制用户使用HTTPSC. 对所有表单提交数据进行验证D. 限制数据库用户的权限42. 关于Web应用安全测试,以下哪项描述是正确的?A. 所有类型的Web应用都需要进行安全测试B. 只有大型企业网站需要进行安全测试C. 安全测试只在开发阶段进行D. 安全测试是开发团队的责任43. 在Web应用中,哪种方法最适合检测跨站脚本攻击(XSS)?A. 输入验证B. 输出编码C. 使用Web应用防火墙(WAF)D. 使用JavaScript沙箱44. 关于SQL注入攻击,以下哪项描述是正确的?A. SQL注入攻击只发生在GET请求中B. SQL注入攻击只发生在POST请求中C. SQL注入攻击既可能发生在GET请求中,也可能发生在POST请求中D. SQL注入攻击无法通过Web应用防火墙(WAF)检测45. 在Web应用中,为了防止文件上传漏洞,应该采取哪些措施?A. 仅允许上传特定类型的文件B. 对上传的文件进行病毒扫描C. 将上传的文件保存到可移动存储设备上D. 设置文件上传大小限制46. 关于Web应用安全,以下哪项描述是正确的?A. Web应用安全主要关注服务器的安全性B. Web应用安全与开发人员的技能水平无关C. Web应用安全可以通过自动化的安全扫描工具来检测D. Web应用安全仅适用于公有云环境二、问答题1. 什么是SQL注入攻击?它如何工作?2. 什么是跨站脚本攻击(XSS)?有哪些类型?3. 什么是CSRF攻击?如何防止CSRF攻击?4. 什么是文件上传漏洞?如何利用它进行攻击?5. 什么是会话劫持和会话固定攻击?如何防范?6. 什么是跨站请求伪造(CSRF)?如何识别和防御?7. 什么是重放攻击?如何防止重放攻击?8. 什么是DDoS攻击?如何应对DDoS攻击?参考答案选择题:1. A、B、C、D。

如何通过前端设计提升网站的安全性保护用户隐私

如何通过前端设计提升网站的安全性保护用户隐私通过前端设计提升网站的安全性,保护用户隐私是一个重要的课题。

在当前互联网时代,用户的个人信息泄露和网络安全问题屡见不鲜,因此,网站开发者需要采取措施来增强网站的安全性,保护用户的隐私。

本文将从前端设计的角度出发,探讨如何通过前端设计措施提升网站的安全性,从而保护用户隐私。

一、使用HTTPS协议保障通信安全随着网络攻击技术的不断进步,传统的HTTP协议无法满足网站通信过程中的安全性需求。

为了保障网站的通信安全,开发者应该采用HTTPS协议来加密网站的通信数据。

通过使用HTTPS协议,网站可以在用户和服务器之间建立起安全的加密通道,有效地防止第三方对通信内容的监听和篡改。

在实现HTTPS协议时,开发者需要在服务器上安装SSL/TLS证书来对网站进行加密处理。

同时,还应该对前端页面中的资源引用进行调整,确保所有引用的资源也使用HTTPS协议加载,避免因为加载非安全资源而产生安全漏洞。

二、加强用户认证与授权机制用户认证和授权是网站安全的重要环节。

通过前端设计,可以加强用户认证与授权机制,提高网站的安全性。

1. 强化用户密码策略:网站应该要求用户设置强密码,并对密码进行加密存储。

此外,还可以通过密码强度检测的方式,引导用户设置更加安全可靠的密码。

2. 引入多因素认证:除了传统的用户名和密码认证方式,可以引入短信验证码、手机令牌或指纹等多种因素进行身份认证,提高用户登录的安全性。

3. 设计合理的用户权限控制:根据用户的角色和权限,对不同用户进行合理的权限划分。

通过前端界面的设计,向用户展示其拥有的权限,防止未授权的操作和信息泄露。

三、防范常见的前端安全攻击在网站开发过程中,开发者需要重视前端安全攻击,采取相应的措施来减少潜在的漏洞。

1. XSS(跨站脚本攻击)防御:开发者应该对用户提交的数据进行合理的过滤和处理,确保输出的内容不会被解析为恶意脚本。

此外,可以使用HTTP头部的Content Security Policy(CSP)来限制页面加载的资源,有效地减少XSS攻击的风险。

网络渗透测试与漏洞修复培训课件

Байду номын сангаас

OpenVAS

Metasploit

开源的漏洞扫描和评估工具,支持多种平台和协议。

综合性的安全测试框架,包含多种漏洞扫描和渗透测试工具。

03

02

01

黑盒测试

白盒测试

灰盒测试

代码审计

01

02

03

04

通过模拟攻击者的行为,对目标系统进行无差别的漏洞探测。

在了解系统内部结构和代码的基础上,有针对性地进行漏洞挖掘。

渗透测试基础知识

介绍了渗透测试的概念、目的、流程、方法和工具等基础知识。

随着技术的发展,未来渗透测试和漏洞修复将更加自动化和智能化,减少人工干预,提高效率和准确性。

自动化和智能化

数据泄露事件频发,未来数据安全将成为企业安全的重要组成部分,渗透测试和漏洞修复也将更加注重数据的安全。

数据安全

随着云计算的普及,云网安全将成为未来发展的重要方向,渗透测试和漏洞修复也将更加注重云环境的安全。

收集目标系统相关信息,如IP地址、端口、服务、漏洞等。

遵守国家相关法律法规,如《网络安全法》、《计算机信息网络国际联网安全保护管理办法》等。

遵循道德规范和职业操守,不进行非法攻击和恶意破坏行为。

道德规范

法律法规

漏洞扫描与发现

02

一款功能强大的漏洞扫描器,可检测多种类型的漏洞并提供修复建议。

Nessus

输入验证与过滤

加强员工安全意识培训,提高防范社会工程学攻击的能力。

安全意识培训

漏洞修复技术与实践

04

通过安全扫描、日志分析等手段发现潜在的安全漏洞。

漏洞发现

漏洞评估

漏洞修复

修复验证

详述SSL和TLS的Web安全渗透测试

如果Web服务中的SSL和TLS协议出现安全问题,后果会如何?很明显,这样的话攻击者就可以拥有你所有的安全信息,包括我们的用户名、密码、信用卡、银行信息……所有的一切。

本文将向读者详细介绍如何针对Web服务中的SSL和TLS协议进行安全渗透测试。

我们首先对这两种协议进行了概述,然后详细介绍了针对加密信道安全性的黑盒测试和白盒测试。

最后列出了一些常用的安全测试工具。

一、简介目前,许多重要的Web服务都使用了SSL和TLS协议对通信进行保护。

我们知道,http协议是使用明文进行传输的,但是像网络银行之类的web应用如果使用http协议的话,那么所有的机密信息都会暴露在网络连接中,这就像银行用一个透明的信封给我们邮寄信用卡帐号和密码一样,在从银行到达用户之间任何接触过这封信的人,都能看到我们的帐号和密码。

为了提高其安全性,经常需要通过SSL或者TLS隧道传输这些明文,这样就产生了https通信流量。

例如网络银行之类的应用,在服务器和客户端之间传输密码,信用卡号码等重要信息时,都是通过https协议进行加密传送的。

SSL和TLS是两种安全协议,它们通过加密技术为传输的信息提供安全信道、机密性和身份验证等安全功能。

我们知道由于对高级密码技术的出口限制,会造成遗留系统使用的是弱加密技术。

如果系统采用了弱密码,或者说密码强度过低的话,攻击者可以在有效的时间内破解密钥,而攻击者一旦得到了密钥,就像小偷得到了我们家的钥匙一样,所有的锁都会形同虚设。

但是,新Web服务器就不会使用弱加密系统了吗?答案是否定的,因为许多新Web服务器也经常被配臵成处理虚密码选项。

为了实现这些安全特性,协议必须确保使用的密码算法有足够的强度,并且密码算法得到了正确的实现。

即使服务器安装使用了高级的加密模块,但是如果配臵不当的话,也有可能为安全特性要求较高的通信信道的设臵了较弱的加密技术。

下面,我们将详细介绍如何对这两种协议的配臵进行安全审计。

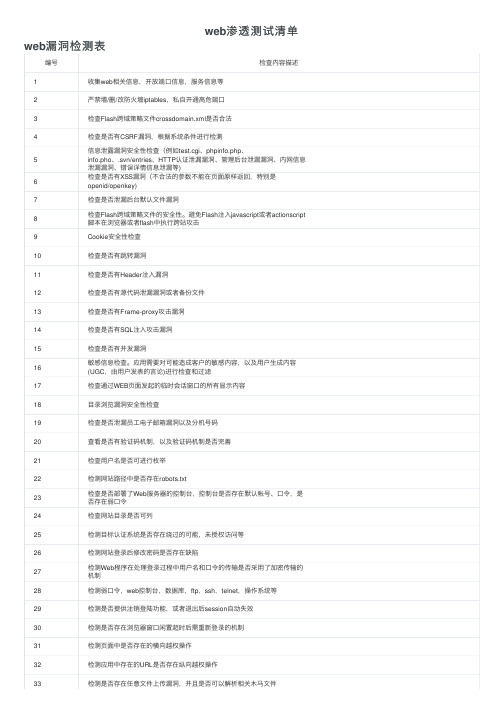

web渗透测试清单

web渗透测试清单web漏洞检测表编号检查内容描述1收集web相关信息,开放端⼝信息,服务信息等2严禁增/删/改防⽕墙iptables,私⾃开通⾼危端⼝3检查Flash跨域策略⽂件crossdomain.xml是否合法4检查是否有CSRF漏洞,根据系统条件进⾏检测5信息泄露漏洞安全性检查(例如test.cgi、phpinfo.php、info.pho、.svn/entries、HTTP认证泄漏漏洞、管理后台泄漏漏洞、内⽹信息泄漏漏洞、错误详情信息泄漏等)6检查是否有XSS漏洞(不合法的参数不能在页⾯原样返回,特别是openid/openkey)7检查是否泄漏后台默认⽂件漏洞8检查Flash跨域策略⽂件的安全性。

避免Flash注⼊javascript或者actionscript 脚本在浏览器或者flash中执⾏跨站攻击9Cookie安全性检查10检查是否有跳转漏洞11检查是否有Header注⼊漏洞12检查是否有源代码泄漏漏洞或者备份⽂件13检查是否有Frame-proxy攻击漏洞14检查是否有SQL注⼊攻击漏洞15检查是否有并发漏洞16敏感信息检查。

应⽤需要对可能造成客户的敏感内容,以及⽤户⽣成内容(UGC,由⽤户发表的⾔论)进⾏检查和过滤17检查通过WEB页⾯发起的临时会话窗⼝的所有显⽰内容18⽬录浏览漏洞安全性检查19检查是否泄漏员⼯电⼦邮箱漏洞以及分机号码20查看是否有验证码机制,以及验证码机制是否完善21检查⽤户名是否可进⾏枚举22检测⽹站路径中是否存在robots.txt23检查是否部署了Web服务器的控制台,控制台是否存在默认帐号、⼝令,是否存在弱⼝令24检查⽹站⽬录是否可列25检测⽬标认证系统是否存在绕过的可能,未授权访问等26检测⽹站登录后修改密码是否存在缺陷27检测Web程序在处理登录过程中⽤户名和⼝令的传输是否采⽤了加密传输的机制28检测弱⼝令,web控制台,数据库,ftp,ssh,telnet,操作系统等29检测是否提供注销登陆功能,或者退出后session⾃动失效30检测是否存在浏览器窗⼝闲置超时后需重新登录的机制31检测页⾯中是否存在的横向越权操作32检测应⽤中存在的URL是否存在纵向越权操作33检测是否存在任意⽂件上传漏洞,并且是否可以解析相关⽊马⽂件认证和授权类命令执⾏类逻辑攻击类注⼊攻击类34检测是否存在任意下载,遍历下载系统或者web 内的⽂件35检测Web ⽹站在处理⽤户提交的不存在的URL 时会返回错误信息,是否可通过返回的错误信息来确认有敏感信息的泄漏问题36检测是否存在遗留的测试页⾯37检测是否会在本地存储不安全的敏感⽂件38检测是否存在命令执⾏漏洞39检测逻辑上的安全问题,是否存在篡改40检测是否可通过搜索引擎进⾏信息收集编号检查内容描述1密码明⽂传输2⽤户名枚举3暴⼒攻击4会话标⽰未更新5未授权访问6⽂件上传漏洞7任意⽂件下载8脆弱的SSL 算法9越权访问编号检查内容描述1Struts2 远程命令执⾏2Jboss 远程命令执⾏3HTTP.sys 远程代码执⾏漏洞4⽂件包含编号检查内容描述1验证码功能缺陷2并发漏洞3Slow Http attack 、慢速攻击4短信攻击编号检查内容描述1SQL 注⼊2XML 注⼊3CRLF 注⼊4XFF注⼊5XPATH注⼊6命令注⼊7连接或框架注⼊8Json劫持漏洞9宽字节注⼊客户端攻击类编号检查内容描述1XSS跨站脚本漏洞2跨站伪造请求(CSRF)3不安全的HTTP⽅法信息泄露类编号检查内容描述1⽬录遍历2Web容器控制台地址泄漏3PHPInfo()信息泄漏4POODLE信息泄露漏洞5SVN信息泄露6备份⽂件泄露7内⽹IP地址泄露8Cookie信息泄露9异常信息泄露10敏感信息泄露11IIS断⽂件名泄露12Robots⽂件信息泄露其他类型编号检查内容描述1跨域访问漏洞2URL重定向3DNS域传送漏洞4开放多余端⼝5PHP multipart/form-data Padding Oracle攻击7HTTP Host头攻击8SSRF攻击9TLS1/SSLv3 重协商漏洞附录Web安全常见检测⼯具10Web服务器解析漏洞编号内容描述1APPScan:IBM Rational AppScan,在Web安全测试中所使⽤的⾃动化扫描⼯具。

渗透测试题库

渗透测试题库渗透测试是一种用于评估计算机系统、网络或应用程序安全性的方法。

它模拟了潜在攻击者的攻击行为,以发现系统中的弱点和漏洞,并提供修补建议来增强系统的安全性。

为了帮助安全专业人员进行有效的渗透测试,以下是一些常见的渗透测试题目。

题目一:密码安全性评估描述:某公司的密码策略要求员工在创建密码时必须包含特殊字符、数字和大写字母,并且密码长度不能少于8个字符。

为确保密码的安全性,请评估以下密码是否符合公司的要求,并提出改进建议。

1. 用户名:John,密码:abc1232. 用户名:Mary,密码:P@ssw0rd!3. 用户名:David,密码:david1987题目二:网络漏洞扫描描述:某公司的网络拓扑结构如下图所示,请利用常见的网络漏洞扫描工具对该网络进行扫描,并列举出发现的漏洞和相应的修复建议。

(插入网络拓扑结构示意图)题目三:应用程序安全评估描述:某网站为用户提供在线购物功能。

为了确保用户的信用卡信息安全,网站采用了SSL加密协议。

请评估该网站的安全性,包括但不限于SSL证书的有效性、信息传输的安全性以及常见的web应用程序漏洞。

题目四:无线网络安全评估描述:某公司为员工提供了一个无线网络,员工可以通过该无线网络连接公司的内部资源。

请对该无线网络进行安全评估,并提供加强无线网络安全性的建议。

题目五:社交工程攻击模拟描述:社交工程攻击是通过从人们获取信息来入侵计算机系统或网络的方法。

请模拟一个社交工程攻击场景,并写下你会采取的策略来获取目标的敏感信息。

结论渗透测试是保障信息系统安全的重要手段之一。

通过进行渗透测试,安全专业人员可以更好地了解系统中存在的弱点和漏洞,并及时采取措施加以修复。

渗透测试题库的使用可以帮助安全专业人员提高渗透测试的效率和准确性,从而更好地保护信息系统的安全。

当然,渗透测试只是一个方面,保障信息系统安全还需要综合运用其他安全技术和策略,以实现全面的安全保护。

网络安全渗透实验报告

图13实验后顺利访问https://127.0.0.1页面

2.5 实验小结

HTTPS是以安全为目标的HTTP通道,网上银行、支付宝、Paypal等通过httpsx协议可以全程加密以保护用户的信息安全。

因为一些受信任机构颁发的证书年费通常不菲,而且有些时候公司或者组织内部小范围使用的话没有信任问题,这时就可以自己签发一个安全证书。

cd /etc/nginx

mkdir cert

cdss

图6生成RSA密钥

(2)生成一个证书请求,如图7所示。

图7生成一个证书请求

(3)拷贝一个不需要输入密码的密钥文件。如图8所示

(4)自己签发证书。如图8所示,Singnature ok表示签发证书成功

图8拷贝密钥文件、签发证书

(5)编辑Nginx配置文件/etc/nginx/sites-available/default,将HTTPS server小节的内容改为如下图9所示。

ms08_067漏洞是微软在2008年10月出现的漏洞,最新的计算机系统不存在这些系统漏洞,而一般的计算机系统都能识别像瑞士军刀这种木马程序。因而本实验不能侵入现有的新版计算机系统,但这里主要学习网络渗透的基本原理和基本方法,进一步了解我们计算机系统存在的安全隐患,更加进一步清楚我们应该及时打系统补丁程序,安装基本的杀毒软件做好安全防范。

图表30攻击扫描完成

图31攻击目标机器的计算机信息

(7)右键点击所攻击计算机,点击Attacks=>smb=>check exploits,查看此计算机可利用的漏洞,如图31所示。

图表32查看目标机可用漏洞

(8)右键点击所攻击计算机,点击Attacks=>smb=>ms08_067_netapi,打开攻击窗口后选着目标机操作系统型号,对目标机发动攻击,如图32所示。

网络安全、Web安全、渗透测试之笔经面经总结(三)

⽹络安全、Web安全、渗透测试之笔经⾯经总结(三)本篇⽂章涉及的知识点有如下⼏⽅⾯:1.什么是WebShell?2.什么是⽹络钓鱼?3.你获取⽹络安全知识途径有哪些?4.什么是CC攻击?5.Web服务器被⼊侵后,怎样进⾏排查?6.dll⽂件是什么意思,有什么⽤?DLL劫持原理7.0day漏洞8.Rootkit是什么意思9.蜜罐10.ssh11.DDOS12.震⽹病毒:13.⼀句话⽊马14.Https的作⽤15.⼿⼯查找后门⽊马的⼩技巧16.描述OSI(开放系统互联基本参考模型)七层结构17.TCP和UDP的区别18.脱壳19.“⼈⾁搜索”20.SYN Flood的基本原理21.什么是⼿机”越狱“22.主机被⼊侵,你会如何处理这件事⾃查解决⽅案:23. NAT(⽹络地址转换)协议24.内⽹穿透25.虚拟专⽤⽹络26.⼆层交换机27.路由技术28.三层交换机29.IPv6地址表⽰1.什么是WebShell?WebShell就是以asp、php、jsp或者cgi等⽹页⽂件形式存在的─种命令执⾏环境,也可以将其称做为─种⽹页后门。

⿊客在⼊侵了─个⽹站后,通常会将这些asp或php后门⽂件与⽹站服务器WEB⽬录下正常的⽹页⽂件混在─起,然后就可以使⽤浏览器来访问这些asp或者php后门,得到─个命令执⾏环境,以达到控制⽹站服务器的⽬的(可以上传下载⽂件,查看数据库,执⾏任意程序命令等)。

国内常⽤的WebShell有海阳ASP⽊马,Phpspy,c99shell等。

(静态⽹页:最常⽤的格式⽂件就是html格式⽂件,⼤部分⽹页的格式都是html格式,html格式⼜包含有.htm、dhtml.xhtml.shtm.shtml。

这些都是指静态页⾯,⾥⾯不含有动态程序。

动态⽹页页⾯级包括有ASP(基于JavaScript 或VbScript或C#)、JSP、PHP、ASPX、jspx、cgi。

这些⾥⾯是包含服务器端执⾏的代码,也就是服务器在将这些⽹页发给客户端之前,会先执⾏⾥⾯的动态程序语⾔,并把执⾏后⽣成的html发送到客户端来的,所以我们在客户端看到的源代码也是html格式的(因为动态的代码直接在服务器上执⾏,⽽这些服务器代码是前台是不会显⽰出来。

渗透测试流程

渗透测试流程渗透测试– Windows AzureWindows Azure 非常重视平台的安全,已经实施了多项有助于提高平台安全的技术和程序性措施。

这些措施包括身份和访问管理、相互 SSL 身份验证、分层环境、监视、日志记录和报告。

我们还进行定期渗透测试,以探测平台的弱点,并帮助我们改进安全控件。

我们深知,安全评估和测试也是客户应用程序开发和部署的重要部分。

我们确立了一项策略,即让客户对托管在 Windows Azure 中的应用程序执行授权渗透测试。

因为此类测试可能无法与真实攻击区分,因此客户请务必在提前通知世纪互联并获得批准后,再严格按照我们的条款和条件进行渗透测试。

渗透测试批准流程:1)启动渗透测试的批准流程要获得渗透测试的批准,请填写并提交“渗透测试批准表”到。

成功提交后,将向您提供一个参考号,以用于与此测试申请相关的任何进一步通信。

2)世纪互联进行批准提交批准表后,世纪互联将在五个工作日内响应申请。

如果需要进一步信息,世纪互联将使用“渗透测试批准表”中提供的信息,通过电子邮件与您联系。

您可以使用提交申请过程中提供的参考号跟踪申请状态。

3)测试完成您只能进行获得世纪互联批准的测试,并且必须遵守批准电子邮件中规定的任何条件。

如果您需要额外时间(或另定时间)来执行测试,必须提交新的批准表。

只有获得世纪互联对新日期的授权后,才能执行测试。

如果您认为自己发现了与 Windows Azure 服务相关的潜在安全缺陷或有对渗透测试或申请状态存有其他疑问,可通过。

渗透测试批准表1.测试目的是什么?2.由谁执行渗透测试(内部团队还是第三方)?3.如果渗透测试由第三方执行,请提供以下详细信息:a.第三方名称b.联系人c.电子邮件地址d.电话号码4.您的渗透测试过程是否包括标准测试(如下文中所定义)?是/否如果回答是,请提供这些测试的以下信息:i.测试的目标 DNS 名称ii.标有时区的测试开始日期和时间 (+/- GMT)iii.标有时区的测试结束日期和时间 (+/- GMT)5.您的渗透测试过程是否包括标准测试以外的测试(如下文中所定义)?是/否如果您回答是,请列出所有此类测试:渗透测试条款和条件提交此表单即表示确认所提供信息的真实性和准确性,并同意以下条款和条件:1.您是上文中所指明 Windows Azure 订阅的所有者,且有权对该订阅执行渗透测试。

安全分析师面试题目(3篇)

第1篇1. 请简要介绍您的个人信息、教育背景和职业经历。

2. 您为什么选择信息安全行业?为什么想成为一名安全分析师?3. 您认为作为一名安全分析师,最重要的素质是什么?4. 您如何保持自己在信息安全领域的知识更新?5. 您在实习或工作过程中,遇到的最大挑战是什么?您是如何克服的?6. 您如何描述自己的团队合作能力?7. 您在安全领域有哪些兴趣爱好?二、基础知识1. 请解释以下概念:(1)信息安全(Information Security)(2)CIA三要素(Confidentiality, Integrity, Availability)(3)防火墙(Firewall)(4)漏洞扫描(Vulnerability Scanning)(5)加密技术(Encryption Technology)(6)多因素认证(MFA)(7)社会工程攻击(Social Engineering Attack)(8)安全事件管理(Security Incident Management)(9)恶意软件(Malware)(10)安全运营中心(SOC)2. 请回答以下问题:(1)什么是渗透测试?请描述渗透测试的基本步骤。

(2)什么是零日漏洞?请举例说明。

(3)请描述常见的网络攻击类型。

(4)什么是SOC 2标准?请简述其核心内容。

(5)请简述ISO 27001标准的核心内容。

(6)什么是SIEM?它的主要功能是什么?(7)请解释什么是入侵检测系统(IDS)。

(8)如何应对勒索软件攻击?(9)请解释什么是数据脱敏。

(10)什么是APT(高级持续性威胁)?三、技术能力1. 请回答以下问题:(1)请简述PKI(公钥基础设施)的组成部分及其作用。

(2)如何设计企业级的网络安全架构?(3)讨论GDPR对信息安全的要求。

(4)请解释以下技术:a. SSL/TLSb. SSHc. VPNd. IDS/IPSe. WAF2. 请根据以下场景,回答以下问题:(1)场景:某公司发现其内部网络存在大量异常流量,请分析可能的原因,并提出解决方案。

渗透测试流程

渗透测试流程渗透测试– Microsoft AzureMicrosoft Azure 非常重视平台的安全,已经实施了多项有助于提高平台安全的技术和程序性措施。

这些措施包括身份和访问管理、相互 SSL 身份验证、分层环境、监视、日志记录和报告。

我们深知,安全评估和测试是客户应用程序开发和部署的重要部分。

我们确立了一项策略,即让客户对托管在 Microsoft Azure 中的应用程序执行授权渗透测试。

因为此类测试可能无法与真实攻击区分,因此客户请务必在提前通知世纪互联并获得批准后,再严格按照我们的条款和条件进行渗透测试。

渗透测试批准流程:1)启动渗透测试的批准流程要获得渗透测试的批准,请填写“渗透测试批准表”,然后通过致电技术支持热线400 0890 365或者访问来提交服务请求。

成功提交后,将向您提供一个参考号,以用于与此测试申请相关的任何进一步通信。

2)世纪互联进行批准提交批准表后,世纪互联将在五个工作日内响应申请。

如果需要进一步信息,世纪互联将使用“渗透测试批准表”中提供的信息,通过电子邮件与您联系。

您可以使用提交申请过程中提供的参考号跟踪申请状态。

3)测试完成您只能进行获得世纪互联批准的测试,并且必须遵守批准电子邮件中规定的任何条件。

如果您需要额外时间(或另定时间)来执行测试,必须提交新的批准表。

只有获得世纪互联对新日期的授权后,才能执行测试。

如果您认为自己发现了与 Microsoft Azure 服务相关的潜在安全缺陷或有对渗透测试或申请状态存有其他疑问,可通过与我们取得联系。

渗透测试批准表1.测试目的是什么?2.由谁执行渗透测试(内部团队还是第三方)?3.如果渗透测试由第三方执行,请提供以下详细信息:a.第三方名称b.联系人c.电子邮件地址d.电话号码4.提交渗透测试请求,需要完善以下内容:渗透测试条款和条件提交此表单即表示确认所提供信息的真实性和准确性,并同意以下条款和条件:1.您是上文中所指明 Microsoft Azure 订阅的所有者,且有权对该订阅执行渗透测试。

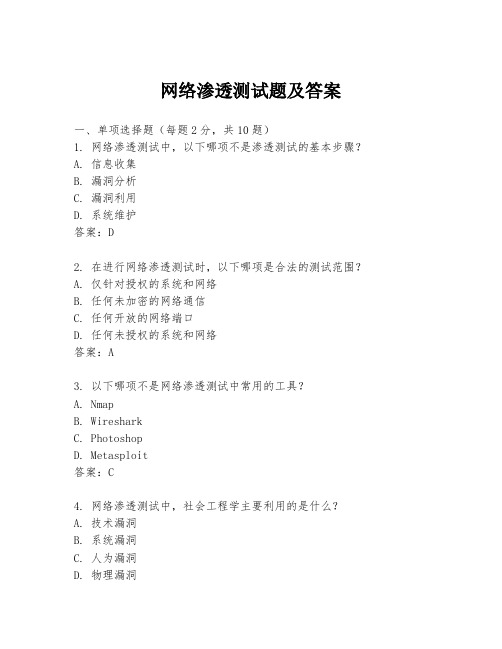

网络渗透测试题及答案

网络渗透测试题及答案一、单项选择题(每题2分,共10题)1. 网络渗透测试中,以下哪项不是渗透测试的基本步骤?A. 信息收集B. 漏洞分析C. 漏洞利用D. 系统维护答案:D2. 在进行网络渗透测试时,以下哪项是合法的测试范围?A. 仅针对授权的系统和网络B. 任何未加密的网络通信C. 任何开放的网络端口D. 任何未授权的系统和网络答案:A3. 以下哪项不是网络渗透测试中常用的工具?A. NmapB. WiresharkC. PhotoshopD. Metasploit答案:C4. 网络渗透测试中,社会工程学主要利用的是什么?A. 技术漏洞B. 系统漏洞C. 人为漏洞D. 物理漏洞答案:C5. 渗透测试中,以下哪项不是信息收集的常用方法?A. 搜索引擎查询B. 域名信息查询C. 网络扫描D. 直接访问数据库答案:D6. 在网络渗透测试中,以下哪项不是常见的网络服务漏洞?A. SQL注入B. 跨站脚本(XSS)C. 缓冲区溢出D. 操作系统更新答案:D7. 以下哪项不是网络渗透测试中常见的加密协议?A. SSLB. TLSC. SSHD. FTP答案:D8. 网络渗透测试中,以下哪项不是常见的网络攻击类型?A. 拒绝服务攻击(DoS)B. 分布式拒绝服务攻击(DDoS)C. 钓鱼攻击D. 硬件攻击答案:D9. 在网络渗透测试中,以下哪项不是密码破解的常用方法?A. 暴力破解B. 字典攻击C. 彩虹表D. 社交工程答案:D10. 网络渗透测试报告中,以下哪项不是必须包含的内容?A. 测试范围和目标B. 发现的漏洞和风险C. 测试所用的工具和方法D. 测试人员的个人隐私信息答案:D二、多项选择题(每题3分,共5题)1. 网络渗透测试的目的包括以下哪些?A. 评估系统的安全性B. 识别潜在的安全威胁C. 提供修复建议D. 破坏系统以测试其恢复能力答案:A、B、C2. 网络渗透测试中,以下哪些是信息收集的来源?A. 公开的网络资源B. 内部员工C. 社交媒体D. 竞争对手答案:A、B、C3. 在网络渗透测试中,以下哪些是常见的漏洞扫描工具?A. NessusB. OpenVASC. Burp SuiteD. Adobe Reader答案:A、B4. 网络渗透测试中,以下哪些是有效的漏洞修复措施?A. 应用安全补丁B. 定期更新软件C. 强化用户权限管理D. 忽略已知漏洞答案:A、B、C5. 网络渗透测试报告应该包含以下哪些内容?A. 测试结果的详细描述B. 漏洞的分类和影响评估C. 修复漏洞的建议措施D. 测试过程中的截图和日志答案:A、B、C、D结束语:通过以上题目的练习,可以加深对网络渗透测试流程、工具、方法和安全措施的理解,有助于提高网络安全防护能力。

网站的渗透测试报告

网站的渗透测试报告一、概述本报告旨在总结和阐述针对某一网站的渗透测试过程和结果。

在本次渗透测试中,我们采用了多种技术和方法,包括但不限于模糊测试、SQL注入、跨站脚本攻击(XSS)等。

通过深入分析和测试,我们发现了一些潜在的安全风险和漏洞,以下为详细的报告总结。

二、测试目标本次渗透测试的目标是评估目标网站的安全性,发现潜在的安全风险和漏洞。

我们希望通过测试找出网站在各个方面的安全问题,为网站所有者提供改进建议,提高网站的安全性和稳定性。

三、测试方法1.模糊测试:通过发送随机或特意构造的数据包,尝试突破目标网站的安全防线,以发现潜在的漏洞。

2.SQL注入:尝试将恶意SQL代码注入到目标网站的数据库查询中,以获取敏感信息或执行恶意操作。

3.跨站脚本攻击(XSS):在目标网站上执行恶意脚本,以获取用户信息或操纵用户行为。

4.目录遍历攻击:尝试访问目标网站未授权的目录或文件,以获取敏感信息或执行恶意操作。

5.漏洞扫描:利用专业的漏洞扫描工具,发现目标网站存在的已知漏洞。

四、测试结果1.模糊测试:在测试过程中,我们发现目标网站对异常输入的处理不够完善,可能导致拒绝服务攻击(DoS)。

建议增加输入验证和异常处理机制。

2.SQL注入:经过测试,我们发现目标网站的数据库查询存在SQL注入漏洞。

攻击者可能利用该漏洞获取敏感信息或执行恶意操作。

建议对所有用户输入进行有效的过滤和转义。

3.跨站脚本攻击(XSS):测试结果显示目标网站存在XSS攻击风险。

建议对所有用户输入进行合适的编码和转义,防止恶意脚本的执行。

4.目录遍历攻击:在部分页面中,我们发现目标网站存在目录遍历漏洞。

攻击者可利用此漏洞访问未授权的文件或目录。

建议限制目录访问权限,并增加合适的错误处理机制。

5.漏洞扫描:利用专业的漏洞扫描工具,我们发现目标网站存在多个已知漏洞。

这些漏洞可能被攻击者利用以获取系统权限或其他敏感信息。

建议尽快修复这些已知漏洞。

五、总结与建议本次渗透测试共发现了5个主要问题,包括拒绝服务攻击(DoS)风险、SQL注入漏洞、XSS攻击风险、目录遍历漏洞以及多个已知漏洞。

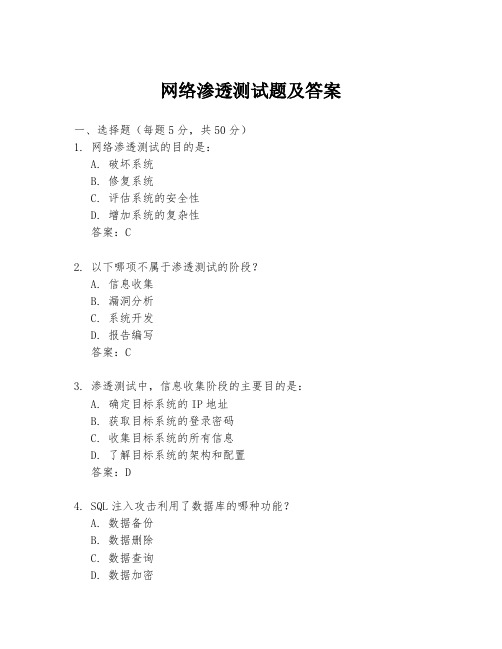

网络渗透测试题及答案

网络渗透测试题及答案一、选择题(每题5分,共50分)1. 网络渗透测试的目的是:A. 破坏系统B. 修复系统C. 评估系统的安全性D. 增加系统的复杂性答案:C2. 以下哪项不属于渗透测试的阶段?A. 信息收集B. 漏洞分析C. 系统开发D. 报告编写答案:C3. 渗透测试中,信息收集阶段的主要目的是:A. 确定目标系统的IP地址B. 获取目标系统的登录密码C. 收集目标系统的所有信息D. 了解目标系统的架构和配置答案:D4. SQL注入攻击利用了数据库的哪种功能?A. 数据备份B. 数据删除C. 数据查询D. 数据加密答案:C5. 以下哪种工具常用于网络扫描?A. WiresharkB. MetasploitC. NmapD. Burp Suite答案:C6. 社会工程学攻击通常不包括以下哪种方法?A. 钓鱼邮件B. 物理入侵C. 电话诈骗D. 假冒身份答案:B7. 在渗透测试中,哪种类型的攻击是通过利用软件中的漏洞来实现的?A. 拒绝服务攻击B. 缓冲区溢出攻击C. 分布式拒绝服务攻击D. 密码破解攻击答案:B8. 以下哪种协议不是用于加密网络通信的?A. SSLB. TLSC. FTPD. SSH答案:C9. 渗透测试报告应该包含以下哪些内容?A. 测试范围B. 发现的漏洞C. 修复建议D. 所有以上选项答案:D10. 以下哪种工具不是用于密码破解的?A. John the RipperB. HashcatC. WiresharkD. Hydra答案:C二、判断题(每题5分,共30分)1. 渗透测试可以完全替代安全审计。

(错误)2. 渗透测试应该在系统上线前进行。

(正确)3. 渗透测试者应该在没有授权的情况下进行测试。

(错误)4. 渗透测试报告中不需要包含测试者的身份信息。

(错误)5. 渗透测试的目的之一是验证安全策略的有效性。

(正确)6. 渗透测试者应该在测试过程中尽可能地破坏系统。

(错误)三、简答题(每题10分,共20分)1. 简述渗透测试报告中应该包含哪些主要内容?答案:渗透测试报告应该包含测试范围、测试方法、发现的漏洞、漏洞的详细描述、影响评估、修复建议、测试者的身份信息、测试的时间和日期等。

网络安全行业术语英文

网络安全行业术语英文网络安全行业术语英文:1. Malware(恶意软件)- Abbreviation for malicious software, refers to any type of software that is designed with malicious intent, such as viruses, worms, Trojan horses, ransomware, spyware, etc.2. Firewall(防火墙)- A network security device that monitors incoming and outgoing network traffic based on predefined security rules, preventing unauthorized access to or from a private network.3. Encryption(加密)- The process of converting plain text into cipher text, making the information unreadable to anyone without the proper decryption key.4. Phishing(钓鱼)- A cyber attack where attackers try to deceive individuals into disclosing sensitive information, such as passwords or financial information, by posing as trustworthy entities in emails or websites.5. Two-factor authentication(双因素认证)- A security measure that requires users to provide two types of identification factors, such as a password and a biometric scan or a security token, to gain access to a system or account.6. Vulnerability(漏洞)- A weakness or flaw in a system or software that can be exploited by attackers to gain unauthorized access, manipulate data, or disrupt normal operation.7. Patch(补丁)- A software update or fix that is released by vendors to address known vulnerabilities or bugs in their software, aiming to improve security or functionality.8. Intrusion Detection System (IDS)(入侵检测系统)- A network security tool that monitors network traffic, identifies suspicious or potentially malicious activity, and alerts network administrators to potential intrusions.9. Denial of Service (DoS)(拒绝服务)- An attack where an attacker overwhelms a target system or network with a flood of malicious traffic, rendering it unable to respond to legitimate requests.10. Brute-force attack(暴力破解)- An attack method in which an attacker tries all possible combinations of passwords or encryption keys until the correct one is found.11. Antivirus software(防病毒软件)- A software program designed to detect, prevent, and remove computer viruses and other malware from infected systems or networks.12. Social engineering(社交工程)- A technique used by attackers to manipulate individuals into divulging sensitive information or performing certain actions through psychological manipulation, deception, or impersonation.13. Zero-day vulnerability(零日漏洞)- A security vulnerabilitythat is unknown to software vendors or the public, allowing attackers to exploit it before a patch or fix is released.14. Intrusion Prevention System (IPS)(入侵预防系统)- Similar to an IDS, an IPS also monitors network traffic, but it can take action to prevent or block suspicious or malicious activity from compromising the network.15. Penetration testing(渗透测试)- The process of evaluating the security of a system or network by simulating real-world attack scenarios to identify vulnerabilities, weaknesses, or potential entry points.16. Cybersecurity incident response(网络安全事件响应)- The process of handling and responding to a cybersecurity incident in a systematic and organized manner, including detecting, containing, eradicating, and recovering from the incident.17. Data breach(数据泄露)- An incident where unauthorized individuals gain access to sensitive or protected data, leading to potential misuse, theft, or exposure of the data.18. Secure socket layer (SSL)(安全套接层)- A cryptographic protocol used to establish secure, encrypted connections between a web server and a client, ensuring the confidentiality and integrity of the data transmission.19. Network segmentation(网络分割)- The practice of dividinga computer network into smaller subnetworks called "segments" toisolate traffic and limit the impact of potential security breaches.20. Identity and access management(身份和访问管理)- A framework or set of processes and technologies used to manage and control user identities, access rights, and permissions in a network or system.。

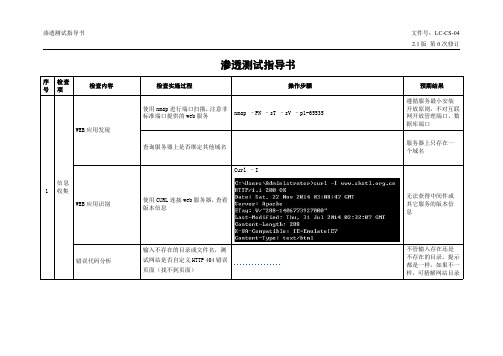

渗透测试指导书

2.1版第0次修订渗透测试指导书2.1版第0次修订2.1版第0次修订Jboss 控制台URL:Jboss 控制台URL:Jboss 控制台URL:WebLogic 控制台URL:WebSphere 控制台URL:Axis2控制台URL:对已发现的后台管理界面进行密码破解,检测是否存在默认密码、弱口令等Tomcat 弱口令:admin、tomcatJboss 弱口令:admin、admin Weblogic 弱口令:Weblogic 等无弱口令HTTP 方法测试使用netcat 连接web 服务器,发送OPTIONS 指令,查看是否存在PUT、DELETE、COPY、MOVE 等不安全的HTTP 方法不存在存在PUT、DELETE、COPY、MOVE 等不安全的HTTP 方法SSL/TLS 测试检测应用传输敏感数据时是否采用SSL 加密使用Burpsuit,截获传输内容,进行查看没有明文的用户名和密码2.1版第0次修订2.1版第0次修订2.1版第0次修订证用户枚举测试检测客户端提交不存在的用户名时,服务端是否会返回“用户不存在”等类似信息输入正确的用户名错误密码,查看提示输入错误的用户名及密码,查看提示提示一样,如果不一样,可被猜解出网站存在有哪些用户名暴力破解测试使用工具进行HTTP验证和HTML表单验证暴力破解已经用户名密码,建立一个20条的用户密码字典,利用Burpsuit进行登录破解无法破解竞争条件测试检测暴力破解密码能否造成帐户锁定多次输入错误的密码,检查帐号是否被锁定输入多次错误密码,帐号被锁定图形验证码测试检查登录、注册等页面是否存在验证码查看登录、注册页面是否存在验证码存在检测图形验证码是否容易被程序识别,是否使用纯色背景、干扰线;是否可以在HTML代码或者URL参数中查看查看验证码是否使用纯色背景、干扰线;右键查看网页源代码,搜索是否存在验证码验证码存在干扰线、源代码中不包含验证码检测表单提交时,服务端是否先检查验证码的正确性,然后再检查其他字段输入错误密码、错误的验证码,查看登录提示提示验证码错误检测当用户输入错误验证码时,服务端是否刷新session;验证码是否能够多次使用利用Burpsuit抓包,复制post内容,保持验证码不变,多次提交,查看是否登录成功仅第一次登录成功密码修改点测试检测提交密码修改请求时服务端是否验证旧密码查看密码修改点是否需要输入旧密码需要检测提交密码修改请求时是否含用户名字段,此字段能否篡改为其他用户,达到修改其用户密码的目的点击密码修改,利用Burpsuit抓包,查看是否包含用户名信息(如用户名、用户ID),尝试修改用户名或ID,查看是否能修改其它用户密码不能修改其它用户密码2.1版第0次修订密码重置点测试检测密码重置问题的数量是否足够,答案是否容易猜测点击找回密码,查看是否需要输入问题需要检测是否允许无限制的密码重置多次修改密码,查看是否被禁止一段时间内只允许修改有限次数密码检测密码找回功能找回的密码是否为明文显示在邮件或短信中通过邮箱或短信找回密码,利用Burpsuit抓包获取post内容,多次提交,查看是否多次收到邮件或短信;查看邮箱或短信内容,密码是否为明文;通过邮箱找回,点击找回连接,利用Burpsuit抓包,查看修改密码时是否保护用户名及用户ID,并尝试修改可以修改不能多次发送邮件或短信;密码非明文保存;修改密码时不包含用户名或修改无效注销登录测试检测网站页面上是否存在退出按钮,注销后重新访问是否提示用户重新登录登录后保存一个URL连接,点击退出后在浏览器中输入该连接,查看是否提示重新登录需要重新登录检测用户登录后20分钟不点击不刷新页面,是否提示重新登陆登录后过20分钟,查看用户是否退出已经退出,需要重新登录身份鉴别测试检测同一用户是否采用两种或两种以上组合的鉴别技术实现用户身份鉴别登录时,查看登录验证方式,除用户名密码外是否存在证书、令牌等验证方式仅有一种登录方式检测是否提供用户身份标识唯一和鉴别信息复杂度检查功能,保证应用系统中不存在重复用户身份标识,身份鉴别信息不易被冒用注册一个test用户,并再次注册test,查看是否可以注册成功不能注册检测是否启用身份鉴别、用户身份标识唯一性检查、用户身份鉴别信息复杂度检查以及登录失败处理功能,并根据安全策略配置相关参数查看注册密码复杂度要求,并利用Burpsuit尝试是否可以修改绕过不可以绕过2.1版第0次修订2.1版第0次修订55授权测试绕过授权模式测试检测只有特定用户、角色能访问的页面,是否其他用户也能访问利用管理员帐号登录后台,查看并记录后台有哪些页面,退出管理员帐号或采用普通管理员(用户登录),直接在浏览器中输入连接,查看是否能访问可以访问提权测试检测普通用户能否进入当前角色、权限所不能进入的功能,执行管理员权限操作利用管理员帐号登录后台,查看并记录后台有哪些页面,如添加账户页面,采用普通用户登录,直接在浏览器中输入该连接,查看是否能访问,是否可以操作可以访问,可以操作路径遍历测试检测应用是否对用户传入的变量过滤了../,在调用文件读写文件、包含函数时需要关注oustxt不存在此漏洞业务逻辑测试检测业务逻辑是否存在安全漏洞,允许用户做一些业务所不允许做的事情。

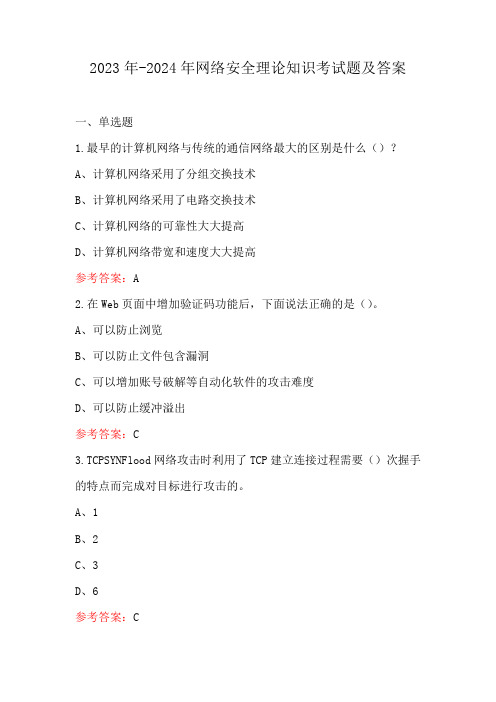

2024年网络安全理论知识考试题及答案

2023年-2024年网络安全理论知识考试题及答案一、单选题1.最早的计算机网络与传统的通信网络最大的区别是什么()?A、计算机网络采用了分组交换技术B、计算机网络采用了电路交换技术C、计算机网络的可靠性大大提高D、计算机网络带宽和速度大大提高参考答案:A2.在Web页面中增加验证码功能后,下面说法正确的是()。

A、可以防止浏览B、可以防止文件包含漏洞C、可以增加账号破解等自动化软件的攻击难度D、可以防止缓冲溢出参考答案:C3.TCPSYNFlood网络攻击时利用了TCP建立连接过程需要()次握手的特点而完成对目标进行攻击的。

A、1B、2C、3D、6参考答案:C4.渗透测试是采取()的形式对目标可能存在的已知安全漏洞逐项进行检查的方式。

A、嗅探B、模拟攻击C、回放D、注入参考答案:B5.主机加固时,关闭系统中不需要的服务主要目的是()。

A、避免由于服务自身的不稳定影响系统的安全B、避免攻击者利用服务实现非法操作从而危害系统安全C、避免服务由于自动运行消耗大量系统资源从而影响效率D、以上都是参考答案:B6.在Linux安全设置中,防止系统对ping请求做出回应,正确的命令是()。

A、echo0>/proc/sys/net/ipv4/icmp_ehco_ignore_allB、echo0>/proc/sys/net/ipv4/tcp_syncookiesC、echo1>/proc/sys/net/ipv4/icmp_echo_ignore_allD、echo1>/proc/sys/net/ipv4/tcp_syncookies参考答案:C7.攻击者截获并记录了从A到B的数据,然后又从早些时候所截获的数据中提取出信息重新发往B称为()。

A、中间人攻击B、口令猜测器和字典攻击C、强力攻击D、回放攻击参考答案:D8.在信息安全技术中,时间戳的引入主要是为了防止()。

A、死锁B、丢失C、重放D、拥塞参考答案:C9.电子邮件系统的邮件协议有发送协议SMTP和接收协议POP3/IMAP4。

Web应用渗透技术

OWASP Web漏洞TOP 10

❖ The Open Web Application Security Project (OWASP) is a worldwide not-for-profit charitable organization focused on improving the security of software.

补充知识:cookie

❖ HTTP协议是无状态的。网站为了辨别用户身份而储 存在用户本地终端(Client Side)上的数据(通常经 过简单加密)。

❖ 应用范围:保存购物信息、登录凭据等。 ❖ Cookie总是保存在客户端中,按在客户端中的存储位

置,可分为内存Cookie和硬盘Cookie。

OWASP Top Ten

OWASP Top Ten

① SQL注入攻击(SQL Injection, SQLi):指发生在Web应 用对后台数据库查询语句处理存在的安全漏洞。的检查,嵌入的指令便会被误认为 正常的SQL指令。

② 跨站脚本(Cross-Site Scripting, XSS):恶意使用者将 程序代码(恶意脚本)注入到网页上,其他使用者在浏 览网页时就会受到不同程度的影响。

③ 跨站伪造请求(Cross-Site Request Forgery, CSRF): 属 于XSS的衍生。攻击者利用XSS的注入方式注入一段脚本, 当受害者点击浏览器运行该脚本时,脚本伪造受害者发 送了一个合法请求。

OWASP Top Ten

④ 会话认证管理缺陷(Broken Authentication and Session Management, BASM):首次传送Cookie后,便不对 Cookie中的内容进行检查,攻击者便可修改Cookie中的 重要信息,用来提升权限,或是冒用他人账号获取私密 资料。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

企业级Web安全渗透测试之SSL篇

一、简介

目前,许多重要的Web服务都使用了SSL和TLS协议对通信进行保护。

我们知道,http 协议是使用明文进行传输的,但是像网络银行之类的web应用如果使用http协议的话,那么所有的机密信息都会暴露在网络连接中,这就像银行用一个透明的信封给我们邮寄信用卡帐号和密码一样,在从银行到达用户之间任何接触过这封信的人,都能看到我们的帐号和密码。

为了提高其安全性,经常需要通过SSL或者TLS隧道传输这些明文,这样就产生了https 通信流量。

例如网络银行之类的应用,在服务器和客户端之间传输密码,信用卡号码等重要信息时,都是通过https协议进行加密传送的。

SSL和TLS是两种安全协议,它们通过加密技术为传输的信息提供安全信道、机密性和身份验证等安全功能。

我们知道由于对高级密码技术的出口限制,会造成遗留系统使用的是弱加密技术。

如果系统采用了弱密码,或者说密码强度过低的话,攻击者可以在有效的时间内破解密钥,而攻击者一旦得到了密钥,就像小偷得到了我们家的钥匙一样,所有的锁都会形同虚设。

但是,新Web服务器就不会使用弱加密系统了吗?答案是否定的,因为许多新Web服务器也经常被配置成处理虚密码选项。

为了实现这些安全特性,协议必须确保使用的密码算法有足够的强度,并且密码算法得到了正确的实现。

即使服务器安装使用了高级的加密模块,但是如果配置不当的话,也有可能为安全特性要求较高的通信信道的设置了较弱的加密技术。

下面,我们将详细介绍如何对这两种协议的配置进行安全审计。

二、测试SSL/TLS的密码规范

我们知道,http协议是使用明文进行传输的,为了提高其安全性,经常需要通过SSL

或者TLS隧道传输这些明文,这样就产生了https通信流量。

除对传输的数据进行加密处理之外,https(安全超文本传输协议,HTTPS)还能利用数字证书为服务器或客户端提供身份标识。

过去,美国政府对加密系统的出口有许多限制,如密钥长度最大为40位,因为密钥长度越短,它就越容易破解。

后来,密码出口条例已经放宽了许多,但是,检查服务器的SSL 配置仍然十分重要,因为它有可能配置使用了弱加密技术。

基于SSL的服务不应该提供选择弱密码的机会。

注意,我们这里所说的弱密码,指的是加密强度不够、容易破解的加密系统。

不同的加密算法具有不同的密码强度,但是在算法一定的情况下,密钥的长度越长,加密强度越高。

技术上,选择加密技术的过程如下所示:在建立SSL连接的初期,客户端向服务器发送一个Client Hello消息,以告知服务器它支持哪些加密技术等。

一般情况下,客户端通常

例4.中间人攻击

这样就能读取iframe的内容,如下图所示:

五、测试SSL证书的有效性

通过https协议访问Web应用程序时,就会在客户端(通常为浏览器)和服务器之间建立一个安全信道。

然后,通过数字证书为通信的一方(服务器)或双方(客户和服务器)建立身份标识。

为了进行通信,这些证书需要通过多道检测。

基于SSL和证书的身份验证超出了本文的范围,我们这里主要探讨证书有效性的主要标准:检查认证中心是否是可信的机构;检查证书当前的有效性;站点名称和证书中所声称的是否一致。

要经常升级您的浏览器,因为CA证书也会过期,在浏览器的不同版本中,CA证书会重新生成。

另外,因为越来越多

的网站要求强度高于40或者56位的加密,这时也需要更新浏览器,因为一些老版本不支持这些高强度加密。

下面我们做进一步的解释。

1.每个浏览器都带有一个预装的受信CA列表,当我们收到证书时,可以到签发该证书的认证中心CA去验证一下。

当然,这个列表是可以随意定制和扩展的。

在与https服务器的初步磋商期间,如果服务器证书是浏览器不了解的认证中心签发的,那么就会抛出一个警告。

出现这种情况,一般是因为Web应用程序的证书是由一个自建的认证中心所签发的。

对于内部网环境来说,自建认证中心是比较合适的,因为企业web电子邮件是通过https传输的,同时,企业内的所有用户都会信任这个内部认证中心。

但是,当通过Internet向公众提供服务时,则需要使用一个所有公共用户都信任的认证中心。

2.证书都有一个有效期,因此,它也是会过期的。

同样,如果证书过期的话,浏览器也会抛出一个警告。

公用服务需要一个暂时有效的证书;否则,当我们跟一个服务器通信时,只要它的证书是受信任的认证中心颁发的,即使过期也无需重新生成。

3.如果证书中的名称跟服务器的名称不相配怎么办呢?如果出现这种情况,就说明很可疑。

一个系统可以托管许多基于名称的虚拟主机,这些虚拟主机共享同一个IP地址,彼此靠HTTP 1.1的Host:头部相互区别。

在这个例子中,因为在处理HTTP请求之前,SSL握手时会检查服务器证书,所以它不可能为每个虚拟服务器分配不同的证书。

因此,如果站点的名称和证书中所指出的名称不匹配,那么我们浏览器就会发出通知。

为了避免这种情况,必须使用基于IP的虚拟服务器。

RFC2817(/rfc/rfc2817.txt)和RFC3546(/rfc/rfc3546.tx)这两个文档描述了处理这个问题并允许正确引用基于名称的虚拟主机的方法。

证书有效性的黑盒测试

下面介绍如何检查应用程序使用的证书的有效性。

当浏览器遇到过期的证书、由不可信的认证中心签发的证书以及证书上的名称跟服务器名称不一致时,它就会发出一个警告。

访问https站点的时候,我们只要单击在浏览器窗口中的―锁‖图标,就能看到与证书有关的信息,如证书签发机构、有效期、加密特性等。

如果应用程序要求客户端证书,那也不要紧,因为访问该程序之前我们很可能已经安装过证书,所以可以通过查看浏览器证书列表中已安装的的相关证书来获得必要的证书信息。

对于应用程序所用的所有SSL通信信道,必须进行上述检查。

虽然https服务通常运行在443端口上,但还可能有依赖这个Web应用程序的其它服务,从而导致https管理端口一直打开,或者在非标准的端口上运行https服务,等等。

因此,要对所有已经发现的使用SSL 进行封装的端口进行检查,比如,nmap扫描程序提供了一个扫描模式——需要在命令行中加上–sV选项来启用该模式——专门用来查找使用SSL进行封装的服务。

安全漏洞扫描程序Nessus也能对所有使用SSL/TLS封装的服务进行检查。

证书有效性的白盒测试

在服务器和客户端级别都检查应用程序所用的证书的有效性。

证书最初是应用在Web 服务器级别的,然而,SSL还可能用来保护其它通信路径,例如DBMS使用的路径。

您应该检查应用程序体系结构来寻找所有的SSL保护的通道。

六、测试工具

下面介绍在测试加密信道的安全性的时候,可能有到的测试工具:

安全漏洞扫描器可以检查证书的有效性,包括名称匹配情况和过期情况。

此外,它们通常还报告其他信息,诸如颁发证书的机构等等。

请记住,哪些CA是可信的,完全取决于人们的观念和软件的配置;不过,浏览器通常带有一组预设的可信认证中心。

如果您的Web 应用程序使用的CA没有位于这个列表中的话,例如依靠一个自建的认证中心,那么您应该让用户重新配置他们的浏览器,让浏览器认可这个认证中心。

扫描程序Nessus有一个插件可以用来检查已经过期的证书、或者在60天内将过期的证书。

该插件的id为15901,名字为SSL certificate expiry。

这个插件将检查安装在服务器上的证书。

有的安全漏洞扫描器也能检查弱密码,比如,扫描程序Nessus,它就能指出存在的SSL 弱密码。

此外,我们还可能需要一些特殊的工具,例如SSL Digger

(/resources/proddesc/ssldigger.htm);或者Openssl工具,它能直接从UNIX命令行下访问Openssl加密函数,该工具的下载地址为。

为了识别基于SSL的服务,可以使用具有服务识别能力的安全漏洞扫描程序或者端口扫描程序。

扫描程序nmap具有一个-sV扫描选项,用以识别服务;安全漏洞扫描程序Nessus则能识别在任意的端口上的基于SSL的服务,并对这些服务进行安全漏洞检查——不管它们是在标准端口还是非标准的端口上。

如果需要与SSL服务交互但是您喜爱的工具却不支持SSL的话,可以求助于SSL代理,例如stunnel,它能在底层协议中打通隧道跟SSL服务进行通信。

最后,尽管人们乐于使用常规浏览器来检查证书,但是浏览器通常具有许多漏洞,此外浏览器进行检测时可能受到许多不易察觉的配置设置的影响。

相反,依靠安全漏洞扫描器或者专门的工具来进行检查则要好得多。

七、小结

如果Web服务中的SSL和TLS协议出现安全问题,后果会如何?很明显,这样的话攻击者就可以拥有你所有的安全信息,包括我们的用户名、密码、信用卡、银行信息……所有的一切。

本文向读者详细介绍了如何针对Web服务中的SSL和TLS协议进行安全渗透测试:我们首先对这两种协议进行了概述,然后详细介绍了针对加密信道安全性的黑盒测试和白盒测试。

最后还列出了一些常用的安全测试工具。