监控IP包流量-代码

Linux服务器上监控网络带宽的18个常用命令

Linux服务器上监控⽹络带宽的18个常⽤命令本⽂介绍了⼀些可以⽤来监控⽹络使⽤情况的Linux命令⾏⼯具。

这些⼯具可以监控通过⽹络接⼝传输的数据,并测量⽬前哪些数据所传输的速度。

⼊站流量和出站流量分开来显⽰。

这些⼯具使⽤不同的机制来制作流量报告。

nload等⼀些⼯具可以读取"proc/net/dev"⽂件,以获得流量统计信息;⽽⼀些⼯具使⽤pcap库来捕获所有数据包,然后计算总数据量,从⽽估计流量负载。

下⾯是按功能划分的命令名称。

监控总体带宽使⽤――nload、bmon、slurm、bwm-ng、cbm、speedometer和netload监控总体带宽使⽤(批量式输出)――vnstat、ifstat、dstat和collectl每个套接字连接的带宽使⽤――iftop、iptraf-ng、tcptrack、pktstat、netwatch和trafshow每个进程的带宽使⽤――nethogsnagiosweb------nagios1. nloadnload是⼀个命令⾏⼯具,让⽤户可以分开来监控⼊站流量和出站流量。

它还可以绘制图表以显⽰⼊站流量和出站流量,视图⽐例可以调整。

⽤起来很简单,不⽀持许多选项。

所以,如果你只需要快速查看总带宽使⽤情况,⽆需每个进程的详细情况,那么nload⽤起来很⽅便。

结果是bit/s1. $ nload安装nload:Fedora和Ubuntu在默认软件库⾥⾯就有nload。

CentOS⽤户则需要从Epel软件库获得nload。

2. iftopiftop可测量通过每⼀个套接字连接传输的数据;它采⽤的⼯作⽅式有别于nload。

iftop使⽤pcap库来捕获进出⽹络适配器的数据包,然后汇总数据包⼤⼩和数量,搞清楚总的带宽使⽤情况。

虽然iftop报告每个连接所使⽤的带宽,但它⽆法报告参与某个套按字连接的进程名称/编号(ID)。

不过由于基于pcap库,iftop能够过滤流量,并报告由过滤器指定的所选定主机连接的带宽使⽤情况。

Linux命令高级技巧使用iftop命令实时监控网络流量

Linux命令高级技巧使用iftop命令实时监控网络流量Linux命令高级技巧:使用iftop命令实时监控网络流量Linux是一种广泛使用的操作系统,而且它提供了一系列命令来解决各种问题和需求。

其中,网络监控是Linux系统中常见的任务之一。

在这篇文章中,我们将介绍一个高级技巧,即使用iftop命令来实时监控网络流量。

一、iftop命令简介iftop是一个用于实时监控网络流量的命令行工具,它可以实时显示网络接口的信息,包括带宽使用情况、连接数、传输速率等。

使用iftop命令可以帮助我们更好地了解服务器或个人计算机的网络状况,有助于排查网络问题和优化网络性能。

二、安装iftop命令在使用iftop命令之前,我们首先需要安装它。

大多数Linux发行版都提供了iftop的软件包,可以通过包管理器来安装。

在Debian或Ubuntu系统中,可以使用apt-get命令进行安装:```sudo apt-get install iftop```在Red Hat或CentOS系统中,可以使用yum命令进行安装:```sudo yum install iftop```三、使用iftop命令实时监控网络流量安装完iftop后,我们可以通过以下命令来启动它:```sudo iftop```默认情况下,iftop会监控系统的所有网络接口,包括以太网和无线接口。

如果我们只关注特定的接口,可以使用以下命令:```sudo iftop -i eth0```其中,eth0是要监控的网络接口的名称,可以根据实际情况进行调整。

启动iftop后,我们可以看到一个类似于终端界面的实时监控窗口。

窗口中的内容包括本地IP地址、远程IP地址、连接数、传输速率等信息。

如果网络流量较大,我们可以使用鼠标滚轮来滚动窗口以查看更多信息。

另外,iftop还提供了一些快捷键来进行操作,如:- 按下小写字母p可以按照传输速率对连接进行排序;- 按下小写字母s可以更改显示单位,如KB/s或MB/s;- 按下小写字母b可以切换显示字节或位。

使用终端命令在macOS上进行网络流量监控

使用终端命令在macOS上进行网络流量监控在macOS系统上,我们经常需要对网络流量进行监控和管理,以确保网络连接的稳定性和安全性。

本文将介绍如何使用终端命令实现在macOS上进行网络流量监控的方法。

一、查看网络接口列表在终端中执行以下命令,可以查看当前系统上的网络接口列表:```ifconfig```执行该命令后,将会列出当前所有活动的网络接口信息,包括接口名称、MAC地址、IP地址等等。

二、监控网络流量1. 使用netstat命令监控网络连接状态netstat命令可用于显示当前活动的网络连接状态、监听端口以及路由表信息。

在终端中执行以下命令,可以查看当前系统上的网络连接状态:```netstat -i```该命令将显示当前所有活动的网络接口及其状态,包括接口名称、收发的数据包数量和字节数等信息。

2. 使用tcpdump命令对网络流量进行抓包分析tcpdump是一个功能强大的网络流量抓包工具,可以用于对网络流量进行详细分析。

在终端中执行以下命令,可以使用tcpdump抓取特定网络接口上的数据包并进行分析:```sudo tcpdump -i en0```上述命令中的`en0`为需要监控的网络接口名称,如果需要监控其他接口,可以将其替换为相应的接口名称。

执行该命令后,tcpdump将开始抓取指定网络接口上的数据包,并实时显示数据包的详细信息,包括源IP地址、目标IP地址、协议类型、数据长度等等。

可以通过按下Ctrl+C来停止抓包。

3. 使用iftop命令实时监控网络流量iftop是一个实时监控网络流量的工具,它可以显示当前网络接口上各个连接的实时流量情况。

在终端中执行以下命令,可以使用iftop监控特定网络接口上的流量情况:```sudo iftop -i en0```上述命令中的`en0`为需要监控的网络接口名称,同样可以根据实际情况进行替换。

执行该命令后,iftop将会实时显示特定网络接口上的流量情况,包括源IP地址、目标IP地址、传输速率等信息。

如何使用Windows CMD命令进行网络流量监测

如何使用Windows CMD命令进行网络流量监测随着互联网的快速发展和广泛应用,网络安全问题也日益凸显。

对于企业和个人用户来说,网络流量监测是确保网络安全的重要环节之一。

而在Windows系统中,CMD命令是一种简单而有效的工具,可以帮助我们进行网络流量监测。

本文将介绍如何使用Windows CMD命令进行网络流量监测。

一、CMD命令简介CMD命令是Windows操作系统中的命令行工具,它可以通过命令行界面执行各种系统操作和管理任务。

CMD命令提供了许多网络相关的命令,可以帮助我们进行网络流量监测和管理。

二、查看网络连接状态在进行网络流量监测之前,首先需要了解当前的网络连接状态。

可以通过CMD命令来查看当前的网络连接情况。

打开CMD命令行界面,输入命令"ipconfig",即可显示当前计算机的IP地址、子网掩码、默认网关等信息。

通过查看默认网关的IP地址,可以了解当前网络连接的情况。

三、使用Ping命令进行网络连通性测试网络流量监测的一个重要方面是确保网络的连通性。

在Windows CMD命令中,可以使用Ping命令来测试网络的连通性。

Ping命令可以向指定的IP地址或域名发送数据包,并返回响应时间和丢包率等信息。

通过Ping命令,可以判断网络是否正常工作,并检测网络延迟情况。

在CMD命令行界面中,输入命令"ping IP地址或域名",即可发送Ping请求。

系统会返回每个数据包的响应时间和丢包率等信息。

通过观察Ping的结果,可以判断网络的连通性和稳定性。

四、使用Netstat命令监测网络连接Netstat命令是Windows CMD命令中的一个强大工具,可以用于监测网络连接和端口状态。

通过Netstat命令,可以查看当前计算机的网络连接情况,包括本地地址、远程地址、连接状态等信息。

在CMD命令行界面中,输入命令"netstat -a",即可显示当前计算机的所有网络连接。

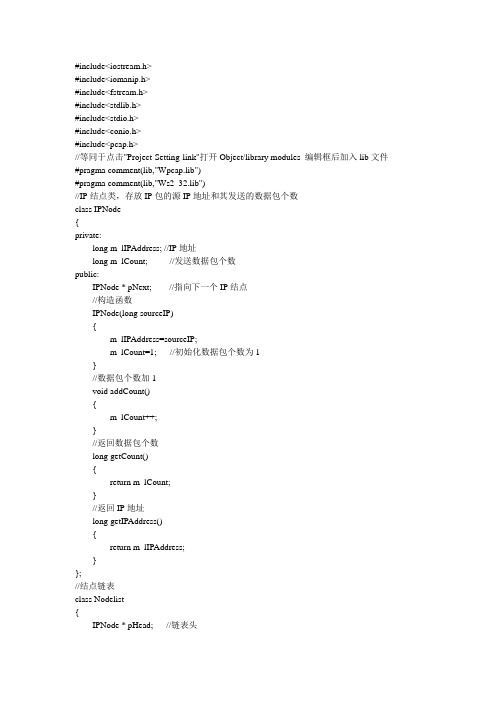

监控IP包流量-代码

#include<iostream.h>#include<iomanip.h>#include<fstream.h>#include<stdlib.h>#include<stdio.h>#include<conio.h>#include<pcap.h>//等同于点击"Project-Setting-link"打开Object/library modules 编辑框后加入lib文件#pragma comment(lib,"Wpcap.lib")#pragma comment(lib,"Ws2_32.lib")//IP结点类,存放IP包的源IP地址和其发送的数据包个数class IPNode{private:long m_lIPAddress; //IP地址long m_lCount; //发送数据包个数public:IPNode * pNext; //指向下一个IP结点//构造函数IPNode(long sourceIP){m_lIPAddress=sourceIP;m_lCount=1; //初始化数据包个数为1}//数据包个数加1void addCount(){m_lCount++;}//返回数据包个数long getCount(){return m_lCount;}//返回IP地址long getIPAddress(){return m_lIPAddress;}};//结点链表class Nodelist{IPNode * pHead; //链表头IPNode * pTail; //链表尾public:Nodelist(){pHead=pTail=NULL; //初始化链表}~Nodelist(){if(pHead!=NULL){IPNode * pTemp=pHead;pHead=pHead->pNext;delete pTemp;}}//Ip结点加入链表void addNode(long sourceIP){if(pHead==NULL) //当链表为空时{// cout<<"the first node"<<endl; //测试用pTail=new IPNode(sourceIP);pHead=pTail;pTail->pNext=NULL;}else{for(IPNode * pTemp=pHead;pTemp;pTemp=pTemp->pNext){//如果链表中存在此IP,发送数据包个数加1if(pTemp->getIPAddress()==sourceIP){// cout<<"same sourceip "<<endl; //测试用pTemp->addCount();break;}}if(pTemp==NULL){// cout<<"a new sourceip"<<endl; //测试用pTail->pNext=new IPNode(sourceIP);pTail=pTail->pNext;pTail->pNext=NULL;}}}//输出IP结点,即IP地址和其发送的IP包个数void OutPut(){IPNode * pTemp=pHead;ofstream fout("login.txt",ios::app);fout<<"SourceIP"<<"\tpacket numbers"<<endl;while(pTemp!=NULL){long lTemp=pTemp->getIPAddress();fout<<inet_ntoa(*(in_addr*)&(lTemp))<<'\t';fout<<pTemp->getCount()<<endl;cout<<inet_ntoa(*(in_addr*)&(lTemp))<<'\t';cout<<pTemp->getCount()<<endl;pTemp=pTemp->pNext;fout<<inet_ntoa(*(in_addr*)&(lTemp))<<'\t';fout<<pTemp->getCount()<<endl;}return;}};//IP包头部结构struct ip_header{unsigned char ver_ihl; //版本号〔4位〕+头部长度〔4位〕unsigned char tos; //服务类型unsigned short tlen; //总长度unsigned short identification; //标识unsigned short flags_fo; //标志+片偏移unsigned char ttl; //生存时间unsigned char proto; //协议unsigned short crc; //校验和DWORD saddr; //源地址DWORD daddr; //目的地址unsigned int op_pad; //选项+填充};void main(int argc,char * argv[]){pcap_if_t * alldevs,* d; //网络设备结构pcap_t * fp; //网卡描述符char errbuf[PCAP_ERRBUF_SIZE]; //错误信息unsigned int netmask; //子网掩码char packet_filter[]="ip"; //过滤,选择IP协议struct bpf_program fcode;struct pcap_pkthdr * header;const unsigned char * pkt_data;//获取网络设备列表if(pcap_findalldevs(&alldevs,errbuf)==-1)/*找出所有网络设备,设备信息存储在alldevs中,-1表示失败,其将具体出错信息写在errbuf中0就表示pcap_findalldevs调用成功*/{cout<<"Error information"<<errbuf<<endl;exit(1);}d=alldevs;for(unsigned int i=1;d!=NULL;d=d->next){cout<<"第"<<i<<"#网络接口〔网卡〕:"<<d->name<<endl;i++;}cout<<"共"<<i-1<<"个网络接口〔网卡〕"<<endl;/*在Windows2000平台上,基于winpcap一般至少有两张网卡,第一张通常是Winpcap虚拟,第二张通常是真实的*/cout<<"请选择一个网络接口(1~"<<i-1<<")";unsigned int k=1;cin>>k;cout<<endl;d=alldevs;for(i=1;i<k;i++)d=d->next;/*pcap_open_live 用于打开d->name所指定的网络接口,返回值为pcap_t类型,并存于fp中,该值将在pcap_next_ex函数中使用*/fp=pcap_open_live(d->name,65536,1,1000,errbuf);if(fp==NULL){cout<<"Unable to Open the device";//释放设备列表pcap_freealldevs(alldevs);exit(1);}//获取子网掩码if(d->addresses!=NULL)netmask=((struct sockaddr_in*)(d->addresses->netmask))->sin_addr.s_addr;else//没有地址则假设为C类地址netmask=0xffffff;//编辑过滤器if(pcap_compile(fp,&fcode,packet_filter,1,netmask)<0)//参数说明:fp为pcap_open_live函数返回的指针; fcode传递给后边的pcap_setfilter 函数;packet_filter是前边定的过滤条件,即"IP"。

Shell脚本编写如何实现网络流量监测和限制

Shell脚本编写如何实现网络流量监测和限制一、引言随着互联网的普及和应用范围的不断扩大,网络流量监测和限制成为了管理网络的重要工作之一。

在这个以数据为核心的时代,有效地监控和控制网络流量可以帮助提高网络的运行效率,保障网络的安全稳定运行。

本文将介绍如何使用Shell脚本编写实现网络流量监测和限制的方法。

二、网络流量的监测1. 使用ifconfig命令获取网络接口信息在Shell脚本中,我们可以使用ifconfig命令获取网络接口的信息,包括网络接口名称、IP地址、发送和接收的数据量等。

2. 使用sed命令提取网络流量信息通过ifconfig命令获取的网络接口信息是一大段文本,我们可以使用sed命令提取所需的网络流量信息。

比如,我们可以使用如下命令提取出发送数据量和接收数据量:```ifconfig eth0 | sed -n 's/.*RX bytes:\([0-9]*\).*/\1/p'ifconfig eth0 | sed -n 's/.*TX bytes:\([0-9]*\).*/\1/p'```其中,eth0是网络接口名称,[0-9]*表示任意数字,\(\)表示匹配的模式。

3. 使用Shell脚本周期性执行并记录网络流量为了实时监测网络流量,我们可以编写一个循环的Shell脚本,每隔一段时间执行一次网络流量的监测,并将监测结果记录下来。

以下是一个示例的Shell脚本代码:```#!/bin/bashwhile truedorx_bytes=$(ifconfig eth0 | sed -n 's/.*RX bytes:\([0-9]*\).*/\1/p')tx_bytes=$(ifconfig eth0 | sed -n 's/.*TX bytes:\([0-9]*\).*/\1/p')echo "RX bytes: $rx_bytes"echo "TX bytes: $tx_bytes"sleep 1done```这段代码会每秒钟获取一次网络接口的接收和发送数据量,并将其输出。

如何通过Windows CMD命令进行网络流量分析和监控

如何通过Windows CMD命令进行网络流量分析和监控在当今数字化时代,网络已经成为人们生活中不可或缺的一部分。

无论是个人用户还是企业机构,都需要确保网络的稳定性和安全性。

为了实现这一目标,网络流量分析和监控变得至关重要。

而在Windows操作系统中,CMD命令是一种强大的工具,可以帮助我们进行网络流量分析和监控。

本文将介绍如何利用Windows CMD命令来实现这些目标。

1. 查看本地IP地址和网络连接状态首先,我们需要了解本地IP地址和网络连接状态。

通过运行CMD命令提示符,我们可以使用ipconfig命令来查看本地IP地址、子网掩码和默认网关。

输入“ipconfig”并按下回车键,系统将显示与本地网络连接相关的详细信息。

此外,通过输入“ping”命令加上目标IP地址,我们可以测试网络连接是否正常。

如果成功收到回复,说明网络连接正常;如果没有收到回复,可能存在网络故障。

2. 监控网络流量CMD命令还可以帮助我们监控网络流量。

通过输入“netstat -a”命令,系统将显示当前活动的网络连接和端口状态。

这对于检测是否有未经授权的连接以及确定网络是否受到攻击非常有用。

此外,通过输入“tasklist”命令,我们可以查看正在运行的进程列表,以确定是否有异常进程正在占用网络带宽。

3. 分析网络流量CMD命令还可以帮助我们分析网络流量。

通过输入“tracert”命令加上目标网址或IP地址,系统将显示从本地到目标地址的网络路径。

这对于确定网络延迟和故障的原因非常有用。

此外,通过输入“ping”命令加上目标网址或IP地址,我们可以测试网络的响应时间。

较长的响应时间可能意味着网络连接不稳定或存在延迟。

4. 过滤网络流量CMD命令还可以帮助我们过滤网络流量。

通过输入“netstat -p TCP”命令,系统将只显示TCP协议的网络连接。

这对于分析特定协议的网络流量非常有用。

此外,通过输入“netstat -n”命令,系统将显示网络连接的IP地址而不是主机名。

使用Python进行网络安全中的网络访问控制与流量监控

使用Python进行网络安全中的网络访问控制与流量监控网络安全是当今信息社会中不可忽视的重要领域。

随着互联网的普及和便利,网络威胁也日益增加。

为了确保网络的安全与稳定运行,网络访问控制和流量监控成为了非常关键的环节。

Python作为一种功能强大的编程语言,提供了丰富的库和工具来进行网络访问控制和流量监控。

本文将介绍如何使用Python进行网络安全中的网络访问控制与流量监控。

一、网络访问控制网络访问控制是指限制和管理网络上的用户访问行为,以确保网络安全。

Python提供了多种方式来实现网络访问控制,如下所示:1. IP地址过滤:通过将不受信任的IP地址加入到黑名单中,可以控制特定IP地址的访问权限。

Python中可以使用socket库来获取和处理IP地址信息,结合数据库或配置文件,可以实现IP地址过滤的功能。

2. 用户认证:对于需要登录或访问敏感信息的网络服务,可以使用Python的身份验证库来实现用户认证。

例如,可以使用Flask库来创建基于用户名和密码的认证系统。

3. 访问控制列表(ACL):ACL是通过列表来定义和管理网络中的访问权限。

Python提供了一些第三方库,如py-radix和netaddr,可以用来创建和管理ACL。

通过定义访问控制规则,可以限制特定用户或IP地址的访问权限。

二、流量监控流量监控是指对网络中传输的数据流量进行实时监控和分析,以便及时发现异常流量或潜在的网络攻击。

Python提供了多个库和工具用于实现流量监控,以下是一些常用的方法:1. 抓包分析:使用Python的scapy库可以实现对网络数据包的抓取和分析。

通过捕获和解析网络数据包,可以提取关键信息,如源IP、目标IP、协议等,以便进行流量监控和分析。

2. 数据流分析:Python的pandas库和matplotlib库可以用于对流量数据进行统计和可视化分析。

通过对数据流的统计和分析,可以了解网络流量的特征和变化趋势,以便及时发现异常行为。

linux中查看网卡流量六种方法

linux中查看⽹卡流量六种⽅法⽅法⼀、nload⼯具源码包路径:查看参数帮助命令:nload –help-a:这个好像是全部数据的刷新时间周期,单位是秒,默认是300.-i:进⼊⽹卡的流量图的显⽰⽐例最⼤值设置,默认10240 kBit/s.-m:不显⽰流量图,只显⽰统计数据。

-o:出去⽹卡的流量图的显⽰⽐例最⼤值设置,默认10240 kBit/s.-t:显⽰数据的刷新时间间隔,单位是毫秒,默认500。

-u:设置右边Curr、Avg、Min、Max的数据单位,默认是⾃动变的.注意⼤⼩写单位不同!h|b|k|m|g h: auto, b: Bit/s, k: kBit/s, m: MBit/s etc.H|B|K|M|G H: auto, B: Byte/s, K: kByte/s, M: MByte/s etc.-U:设置右边Ttl的数据单位,默认是⾃动变的.注意⼤⼩写单位不同(与-u相同)!Devices:⾃定义监控的⽹卡,默认是全部监控的,使⽤左右键切换。

如只监控eth0命令: nload eth0⽅法⼆、iftop⼯具1、iftop界⾯相关说明界⾯上⾯显⽰的是类似刻度尺的刻度范围,为显⽰流量图形的长条作标尺⽤的。

中间的<= =>这两个左右箭头,表⽰的是流量的⽅向。

TX:发送流量RX:接收流量TOTAL:总流量Cumm:运⾏iftop到⽬前时间的总流量peak:流量峰值rates:分别表⽰过去 2s 10s 40s 的平均流量2、iftop相关参数常⽤的参数-i设定监测的⽹卡,如:# iftop -i eth1-B 以bytes为单位显⽰流量(默认是bits),如:# iftop -B-n使host信息默认直接都显⽰IP,如:# iftop -n-N使端⼝信息默认直接都显⽰端⼝号,如: # iftop -N-F显⽰特定⽹段的进出流量,如# iftop -F 10.10.1.0/24或# iftop -F 10.10.1.0/255.255.255.0-h(display this message),帮助,显⽰参数信息-p使⽤这个参数后,中间的列表显⽰的本地主机信息,出现了本机以外的IP信息;-b使流量图形条默认就显⽰;-f这个暂时还不太会⽤,过滤计算包⽤的;-P使host信息及端⼝信息默认就都显⽰;-m设置界⾯最上边的刻度的最⼤值,刻度分五个⼤段显⽰,例:# iftop -m 100M进⼊iftop画⾯后的⼀些操作命令(注意⼤⼩写)按h切换是否显⽰帮助;按n切换显⽰本机的IP或主机名;按s切换是否显⽰本机的host信息;按d切换是否显⽰远端⽬标主机的host信息;按t切换显⽰格式为2⾏/1⾏/只显⽰发送流量/只显⽰接收流量;按N切换显⽰端⼝号或端⼝服务名称;按S切换是否显⽰本机的端⼝信息;按D切换是否显⽰远端⽬标主机的端⼝信息;按p切换是否显⽰端⼝信息;按P切换暂停/继续显⽰;按b切换是否显⽰平均流量图形条;按B切换计算2秒或10秒或40秒内的平均流量;按T切换是否显⽰每个连接的总流量;按l打开屏幕过滤功能,输⼊要过滤的字符,⽐如ip,按回车后,屏幕就只显⽰这个IP相关的流量信息;按L切换显⽰画⾯上边的刻度;刻度不同,流量图形条会有变化;按j或按k可以向上或向下滚动屏幕显⽰的连接记录;按1或2或3可以根据右侧显⽰的三列流量数据进⾏排序;按<根据左边的本机名或IP排序;按>根据远端⽬标主机的主机名或IP排序;按o切换是否固定只显⽰当前的连接;按f可以编辑过滤代码,这是翻译过来的说法,我还没⽤过这个!按!可以使⽤Shell命令,这个没⽤过!没搞明⽩啥命令在这好⽤呢!按q退出监控。

MacOS终端中的网络监控和流量分析命令

MacOS终端中的网络监控和流量分析命令在MacOS终端中,有一些网络监控和流量分析命令可以帮助用户实时了解网络连接状态、监控网络流量和分析网络数据。

本文将介绍几个常用的命令和它们的使用方法。

1. ifconfigifconfig是一个用于配置网络接口的命令,同时也可以用来查看网络接口的状态。

在终端中输入ifconfig命令,会列出当前系统中所有的网络接口及其详细信息,包括IP地址、MAC地址、子网掩码等。

通过ifconfig命令,可以快速了解网络接口的连接状态和配置信息。

2. netstatnetstat命令用于显示网络连接、路由表和网络接口的状态。

在终端中输入netstat命令,可以查看当前系统中的网络连接情况。

netstat命令提供了多种选项,可以实现不同形式的网络连接监控,例如,通过使用"-n"选项可以显示IP地址而非主机名,"-p"选项可以显示与连接关联的进程等。

3. tcpdumptcpdump是一个强大的网络数据包分析工具,可以捕获网络数据包并提供详细的分析。

在终端中输入tcpdump命令,并结合相关选项,可以实时捕获网络数据包,包括数据包的源地址、目标地址、协议类型等信息。

通过tcpdump命令,可以进行网络流量的监控和数据包的分析,帮助用户深入了解网络通信情况。

4. pingping命令用于测试指定主机是否可达以及评估网络延迟。

在终端中输入ping命令,加上目标主机的IP地址或域名,可以向目标主机发送一个网络探测包,并等待回应。

ping命令会显示目标主机的响应时间和丢包情况,通过不断ping目标主机,可以监控网络的连通性和延迟情况。

5. iftopiftop命令可以实时监测网络流量,并以图形化的形式展示当前的网络带宽使用情况。

在终端中输入iftop命令,可以看到各个网络连接的实时流量,并且以发送和接收的形式展示。

通过iftop命令,用户可以直观地了解网络流量的使用情况,帮助进行流量控制和网络优化。

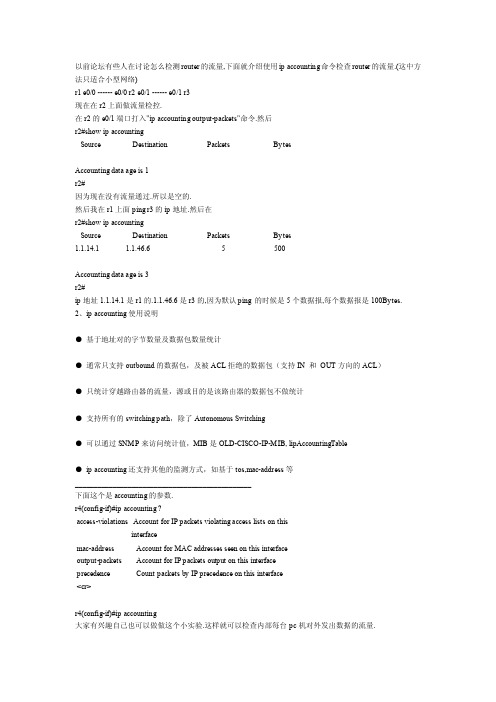

ipaccounting命令做流量检测

以前论坛有些人在讨论怎么检测router的流量,下面就介绍使用ip accounting命令检查router的流量.(这中方法只适合小型网络)r1 e0/0 ------ e0/0 r2 e0/1 ------ e0/1 r3现在在r2上面做流量检控.在r2的e0/1端口打入"ip accounting output-packets"命令.然后r2#show ip accountingSource Destination Packets BytesAccounting data age is 1r2#因为现在没有流量通过.所以是空的.然后我在r1上面ping r3的ip地址.然后在r2#show ip accountingSource Destination Packets Bytes1.1.14.1 1.1.46.6 5 500Accounting data age is 3r2#ip地址1.1.14.1是r1的.1.1.46.6是r3的,因为默认ping 的时候是5个数据报,每个数据报是100Bytes.2、ip accounting使用说明●基于地址对的字节数量及数据包数量统计●通常只支持outbound的数据包,及被ACL拒绝的数据包(支持IN 和OUT方向的ACL)●只统计穿越路由器的流量,源或目的是该路由器的数据包不做统计●支持所有的switching path,除了Autonomous Switching●可以通过SNMP来访问统计值,MIB是OLD-CISCO-IP-MIB, lipAccountingTable●ip accounting还支持其他的监测方式,如基于tos,mac-address等_______________________________________________下面这个是accounting的参数.r4(config-if)#ip accounting ?access-violations Account for IP packets violating access lists on thisinterfacemac-address Account for MAC addresses seen on this interfaceoutput-packets Account for IP packets output on this interfaceprecedence Count packets by IP precedence on this interface<cr>r4(config-if)#ip accounting大家有兴趣自己也可以做做这个小实验.这样就可以检查内部每台pc机对外发出数据的流量.[这个贴子最后由没有脚的鸟在2006/10/04 03:24pm 第1 次编辑]NetFlow概念NetFlow是一种数据交换方式,其工作原理是:NetFlow利用标准的交换模式处理数据流的第一个IP 包数据,生成NetFlow 缓存,随后同样的数据基于缓存信息在同一个数据流中进行传输,不再匹配相关的访问控制等策略,NetFlow缓存同时包含了随后数据流的统计信息。

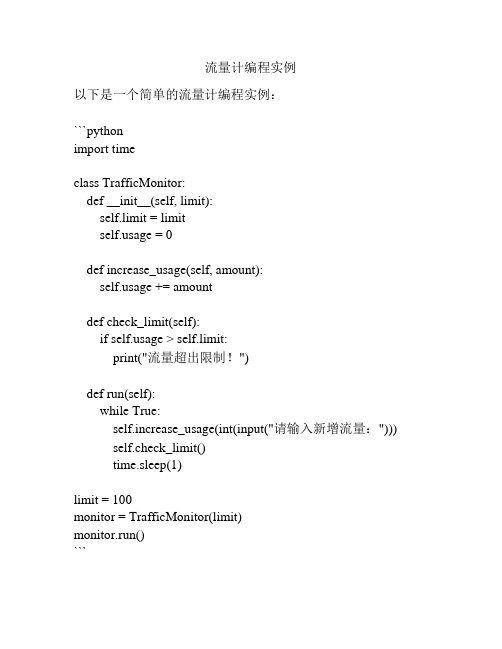

流量计编程实例

流量计编程实例以下是一个简单的流量计编程实例:```pythonimport timeclass TrafficMonitor:def __init__(self, limit):self.limit = limitage = 0def increase_usage(self, amount):age += amountdef check_limit(self):if age > self.limit:print("流量超出限制!")def run(self):while True:self.increase_usage(int(input("请输入新增流量:"))) self.check_limit()time.sleep(1)limit = 100monitor = TrafficMonitor(limit)monitor.run()```这个示例中, TrafficMonitor 类用于监控流量使用情况。

它包含一个流量限制限制(limit)和当前使用量(usage),以及增加使用量(increase_usage)和检查限制(check_limit)的方法。

在 run 方法中,我们使用一个无限循环来模拟实时监控。

每次循环中,我们通过调用increase_usage 方法来增加流量使用量,并调用 check_limit 方法来检查是否超出了限制。

如果超出了限制,将输出提示信息。

在代码的末尾,我们创建一个 TrafficMonitor 实例,并将流量限制设置为100。

然后调用 run 方法来启动流量监控。

每次运行时,我们可以输入新增的流量量。

当流量超出限制时,会收到一条提示信息。

网络IP地址的网络流量监控和分析

网络IP地址的网络流量监控和分析随着互联网的快速发展和普及,网络IP地址的流量监控和分析日益变得重要。

网络流量监控可以帮助我们实时掌握网络的使用情况,提高网络的安全性和效率。

本文将探讨网络IP地址的流量监控和分析的重要性,介绍相关工具和技术,并探讨如何利用这些数据进行网络优化和安全保障。

一、网络IP地址的流量监控和分析的重要性网络IP地址是互联网上每个设备的唯一标识,流量监控和分析可以帮助我们监控网络的使用情况、发现异常行为、预测网络的负载和优化网络的结构。

以下是网络IP地址的流量监控和分析的几个重要方面:1. 检测网络攻击:通过监控网络流量,可以及时发现并分析网络攻击行为,如DDoS攻击、恶意代码传播等。

及早采取相应的安全措施,有效保护网络的安全。

2. 优化网络结构:监控网络IP地址的流量数据可以帮助我们了解网络的瓶颈和瓶颈位置,进而进行网络结构的优化,提高网络的传输效率和稳定性。

3. 预测网络负载:通过监控和分析网络IP地址的流量数据,可以了解网络的使用情况和趋势,从而预测网络的负载,并做好相应的扩容和调整工作。

4. 提高用户体验:通过监控用户IP地址的网络流量,可以了解用户的需求和行为模式,从而提供更好的用户体验和个性化服务。

二、网络IP地址的流量监控和分析工具和技术目前,有许多网络IP地址流量监控和分析的工具和技术可供选择。

以下是几个常见的工具和技术:1. 抓包工具:抓包工具可以捕捉和分析网络数据包,从而获取网络流量的相关信息。

常见的抓包工具有Wireshark、tcpdump等。

2. 流量分析工具:流量分析工具可以根据抓包获取的数据,进行深入分析和统计。

常见的流量分析工具有ntopng、PRTG NetworkMonitor等。

3. 网络流量分析平台:网络流量分析平台可以集中管理和分析网络IP地址的流量数据,并提供可视化的报表和监控功能。

常见的网络流量分析平台有SolarWinds NetFlow Traffic Analyzer、Cisco Stealthwatch 等。

IP地址的网络监控与流量分析的方式

IP地址的网络监控与流量分析的方式在当今数字化时代,网络监控与流量分析对于维护网络安全和优化网络性能至关重要。

而在这一过程中,IP地址扮演着重要的角色,它不仅用于标识和定位网络设备,还可以用于实现网络监控和流量分析。

本文将介绍IP地址的网络监控与流量分析的方式,并探讨其应用和意义。

一、IP地址的网络监控方式1. IP地址的抓包监控IP地址的抓包监控是指通过监听和记录网络中传输的数据包,对网络通信进行实时监控和分析。

这种方式可以帮助网络管理员识别和分析网络中的异常流量、潜在的安全威胁以及网络性能问题。

通过抓包监控,管理员可以获取到IP地址相关的数据包信息,如源IP地址、目的IP地址、协议、端口等,从而更好地进行网络管理和维护。

2. IP地址的流量统计监控IP地址的流量统计监控是指通过记录网络中各个IP地址的传输流量数据,对网络流量进行实时监控和分析。

这种方式可以帮助管理员了解各个IP地址之间的流量情况,及时发现和解决网络拥堵问题,优化网络性能。

通过流量统计监控,管理员可以了解到每个IP地址的上传流量、下载流量、流量占比等信息,从而对网络进行合理规划和优化。

二、IP地址的流量分析方式1. 基于IP地址的流量分析基于IP地址的流量分析是指通过对网络中的IP地址进行详细分析,了解每个IP地址的行为、通信情况以及访问偏好等。

这种方式可以帮助管理员了解网络用户的行为习惯,判断是否存在异常访问或非法操作,及时采取相应的安全措施。

基于IP地址的流量分析可以使用一些专业的网络流量分析工具,如Wireshark、NetFlow等。

2. 基于IP地址的威胁检测基于IP地址的威胁检测是指通过对网络中的IP地址进行持续监控和分析,识别和预防网络安全威胁。

这种方式可以帮助管理员及时发现和应对来自恶意IP地址的攻击行为,有效维护网络的安全和稳定。

基于IP地址的威胁检测可以结合黑名单、白名单等技术手段,通过比对已知的恶意IP地址列表,筛选出潜在的威胁IP地址,并加以阻止或限制其访问。

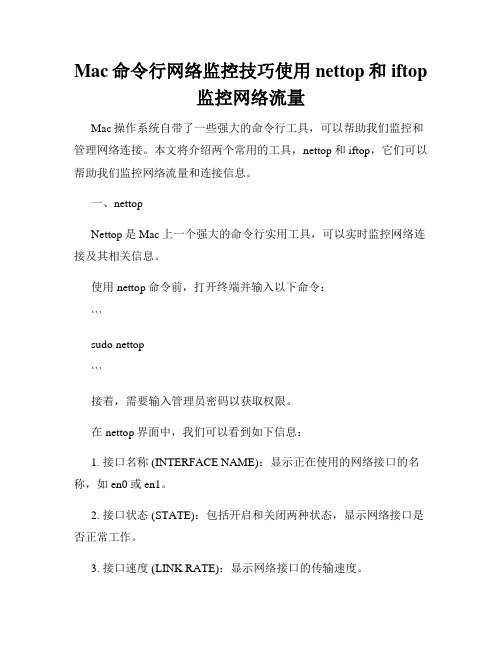

Mac命令行网络监控技巧使用nettop和iftop监控网络流量

Mac命令行网络监控技巧使用nettop和iftop监控网络流量Mac操作系统自带了一些强大的命令行工具,可以帮助我们监控和管理网络连接。

本文将介绍两个常用的工具,nettop和iftop,它们可以帮助我们监控网络流量和连接信息。

一、nettopNettop是Mac上一个强大的命令行实用工具,可以实时监控网络连接及其相关信息。

使用nettop命令前,打开终端并输入以下命令:```sudo nettop```接着,需要输入管理员密码以获取权限。

在nettop界面中,我们可以看到如下信息:1. 接口名称 (INTERFACE NAME):显示正在使用的网络接口的名称,如en0或en1。

2. 接口状态 (STATE):包括开启和关闭两种状态,显示网络接口是否正常工作。

3. 接口速度 (LINK RATE):显示网络接口的传输速度。

4. 接收速度 (RCV SPEED):显示接口接收数据的速度。

5. 发送速度 (SND SPEED):显示接口发送数据的速度。

6. 进程名称 (PROCESS NAME):显示正在使用该网络接口的进程名称。

通过使用命令,我们可以对nettop进行排序和过滤。

例如,我们可以使用以下命令将连接信息按照发送速度进行排序:```sudo nettop -s sent/s```我们还可以使用以下命令过滤显示特定进程的连接信息:```sudo nettop -p <进程ID>```二、iftop除了nettop,Mac上另一个常用的命令行网络监控工具是iftop,它可以实时显示网络流量信息。

使用iftop命令前,打开终端并输入以下命令:```sudo iftop```同样地,需要输入管理员密码以获取权限。

在iftop界面中,我们可以看到如下信息:1. 源主机 (SOURCE HOST):显示发送数据的主机IP地址。

2. 目标主机(DESTINATION HOST):显示接收数据的主机IP地址。

IP地址的网络流量监测和带宽控制工具推荐

IP地址的网络流量监测和带宽控制工具推荐在现今数字化的世界中,互联网的普及使得人们对于网络流量的监测和带宽控制变得更加重要。

IP地址的流量监测和带宽控制成为了网络管理的关键任务之一。

本文将介绍几种常用的IP地址的网络流量监测和带宽控制工具,并推荐一些适合不同需求的工具。

1. 网络流量监测工具网络流量监测工具可以帮助我们实时监测网络中的数据流量,了解网络的使用情况和流量分布。

下面是几种常用的网络流量监测工具:1.1 WiresharkWireshark是一款免费的开源网络协议分析工具。

它可以捕获网络数据包,并对其进行详细的分析和解码,帮助用户了解网络中的数据流量和流量类型。

Wireshark支持多种平台,并提供了强大的过滤和分析功能。

1.2 PRTG Network MonitorPRTG Network Monitor是一款功能强大的网络监控工具,可以监测网络流量、带宽利用率、网络设备状态等。

PRTG Network Monitor支持多种监测方式,包括流量监测、SNMP监测等,用户可以根据自己的需求选择合适的监测方式。

1.3 NetFlow AnalyzerNetFlow Analyzer是一款基于NetFlow协议的网络流量监测工具。

它可以实时分析和监测网络流量,帮助用户实时了解网络中的流量分布和流量利用情况。

NetFlow Analyzer提供了直观的图表和报表,方便用户进行数据分析和统计。

2. 带宽控制工具带宽控制工具可以帮助我们有效地管理网络带宽,合理分配和控制网络资源。

下面是几种常用的带宽控制工具:2.1 NetBalancerNetBalancer是一款功能强大的带宽控制工具,可以帮助用户控制和限制特定应用程序的带宽使用。

NetBalancer提供了直观的界面,用户可以根据自己的需求设置带宽限制和优先级。

2.2 Traffic Shaper XPTraffic Shaper XP是一款免费的带宽控制工具,可以帮助用户限制网络中特定应用程序或用户的带宽使用。

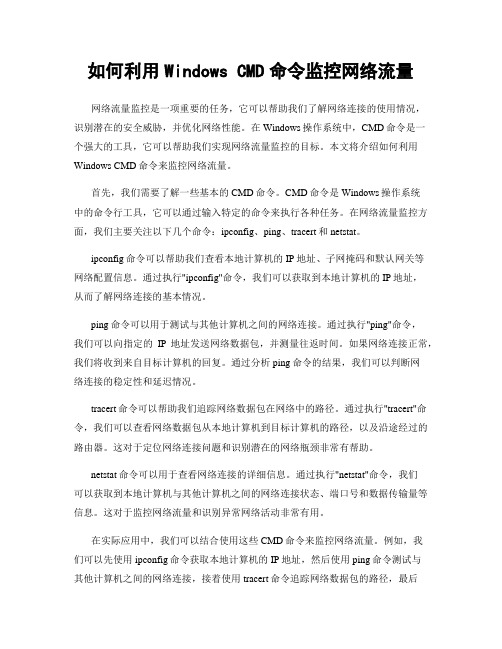

如何利用Windows CMD命令监控网络流量

如何利用Windows CMD命令监控网络流量网络流量监控是一项重要的任务,它可以帮助我们了解网络连接的使用情况,识别潜在的安全威胁,并优化网络性能。

在Windows操作系统中,CMD命令是一个强大的工具,它可以帮助我们实现网络流量监控的目标。

本文将介绍如何利用Windows CMD命令来监控网络流量。

首先,我们需要了解一些基本的CMD命令。

CMD命令是Windows操作系统中的命令行工具,它可以通过输入特定的命令来执行各种任务。

在网络流量监控方面,我们主要关注以下几个命令:ipconfig、ping、tracert和netstat。

ipconfig命令可以帮助我们查看本地计算机的IP地址、子网掩码和默认网关等网络配置信息。

通过执行"ipconfig"命令,我们可以获取到本地计算机的IP地址,从而了解网络连接的基本情况。

ping命令可以用于测试与其他计算机之间的网络连接。

通过执行"ping"命令,我们可以向指定的IP地址发送网络数据包,并测量往返时间。

如果网络连接正常,我们将收到来自目标计算机的回复。

通过分析ping命令的结果,我们可以判断网络连接的稳定性和延迟情况。

tracert命令可以帮助我们追踪网络数据包在网络中的路径。

通过执行"tracert"命令,我们可以查看网络数据包从本地计算机到目标计算机的路径,以及沿途经过的路由器。

这对于定位网络连接问题和识别潜在的网络瓶颈非常有帮助。

netstat命令可以用于查看网络连接的详细信息。

通过执行"netstat"命令,我们可以获取到本地计算机与其他计算机之间的网络连接状态、端口号和数据传输量等信息。

这对于监控网络流量和识别异常网络活动非常有用。

在实际应用中,我们可以结合使用这些CMD命令来监控网络流量。

例如,我们可以先使用ipconfig命令获取本地计算机的IP地址,然后使用ping命令测试与其他计算机之间的网络连接,接着使用tracert命令追踪网络数据包的路径,最后使用netstat命令查看网络连接的详细信息。

Python网络流量分析与安全监控

Python网络流量分析与安全监控网络安全是当今信息时代的重要议题之一。

随着网络的普及和应用的广泛化,网络攻击和网络安全威胁也日益增加。

为了有效应对这些威胁,人们需要实时监控网络流量并进行分析,从而及时发现和阻止潜在的网络攻击。

Python作为一种简洁、高效的编程语言,被广泛应用于网络流量分析和安全监控领域。

它提供了丰富的库和工具,可以实现各种网络流量分析的需求。

一、网络流量捕获和解析网络流量分析的第一步是捕获和解析网络数据包。

Python中的库和工具可以帮助我们实现这一步骤。

1. Scapy库Scapy是一个强大的Python库,可以用于捕获、修改和发送网络数据包。

它提供了丰富的API,可以帮助我们对网络流量进行实时分析。

例如,我们可以使用Scapy来捕获网络数据包并提取其中的关键信息,如源IP地址、目标IP地址、协议类型等。

2. Pcap文件解析除了实时捕获网络数据包,Python还可以对保存在pcap文件中的网络流量进行解析。

有一些Python库可以帮助我们读取和解析pcap文件,从而提取流量特征和分析网络行为。

二、网络流量分析网络流量分析是指对捕获的网络数据进行统计、分析和可视化。

通过对网络流量的分析,我们可以了解网络的运行状态,检测异常流量,并根据分析结果做出相应的安全措施。

1. 流量统计Python可以帮助我们对网络流量进行统计,如统计不同协议类型的数据包数量、流量的传输速率、源IP地址和目标IP地址的分布等。

通过统计分析,我们可以发现潜在的安全隐患,并及时采取相应的措施。

2. 异常流量检测Python还可以用于检测异常网络流量。

我们可以定义一些规则和阈值,通过对网络流量进行实时监控,及时发现并阻止异常流量的传输。

例如,我们可以使用Python编写一些规则来检测DDoS攻击、恶意软件传播等威胁。

三、安全监控通过对网络流量的分析,我们可以有效监控网络安全,及时发现并应对安全威胁。

1. 实时告警Python可以实现实时告警功能,当网络流量出现异常时,立即发送警报通知管理员。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

#include<iostream.h>#include<iomanip.h>#include<fstream.h>#include<stdlib.h>#include<stdio.h>#include<conio.h>#include<pcap.h>//等同于点击"Project-Setting-link"打开Object/library modules 编辑框后加入lib文件#pragma comment(lib,"Wpcap.lib")#pragma comment(lib,"Ws2_32.lib")//IP结点类,存放IP包的源IP地址和其发送的数据包个数class IPNode{private:long m_lIPAddress; //IP地址long m_lCount; //发送数据包个数public:IPNode * pNext; //指向下一个IP结点//构造函数IPNode(long sourceIP){m_lIPAddress=sourceIP;m_lCount=1; //初始化数据包个数为1}//数据包个数加1void addCount(){m_lCount++;}//返回数据包个数long getCount(){return m_lCount;}//返回IP地址long getIPAddress(){return m_lIPAddress;}};//结点链表class Nodelist{IPNode * pHead; //链表头IPNode * pTail; //链表尾public:Nodelist(){pHead=pTail=NULL; //初始化链表}~Nodelist(){if(pHead!=NULL){IPNode * pTemp=pHead;pHead=pHead->pNext;delete pTemp;}}//Ip结点加入链表void addNode(long sourceIP){if(pHead==NULL) //当链表为空时{// cout<<"the first node"<<endl; //测试用pTail=new IPNode(sourceIP);pHead=pTail;pTail->pNext=NULL;}else{for(IPNode * pTemp=pHead;pTemp;pTemp=pTemp->pNext){//如果链表中存在此IP,发送数据包个数加1if(pTemp->getIPAddress()==sourceIP){// cout<<"same sourceip "<<endl; //测试用pTemp->addCount();break;}}if(pTemp==NULL){// cout<<"a new sourceip"<<endl; //测试用pTail->pNext=new IPNode(sourceIP);pTail=pTail->pNext;pTail->pNext=NULL;}}}//输出IP结点,即IP地址和其发送的IP包个数void OutPut(){IPNode * pTemp=pHead;ofstream fout("login.txt",ios::app);fout<<"SourceIP"<<"\tpacket numbers"<<endl;while(pTemp!=NULL){long lTemp=pTemp->getIPAddress();fout<<inet_ntoa(*(in_addr*)&(lTemp))<<'\t';fout<<pTemp->getCount()<<endl;cout<<inet_ntoa(*(in_addr*)&(lTemp))<<'\t';cout<<pTemp->getCount()<<endl;pTemp=pTemp->pNext;fout<<inet_ntoa(*(in_addr*)&(lTemp))<<'\t';fout<<pTemp->getCount()<<endl;}return;}};//IP部结构struct ip_header{unsigned char ver_ihl; //版本号(4位)+头部长度(4位)unsigned char tos; //服务类型unsigned short tlen; //总长度unsigned short identification; //标识unsigned short flags_fo; //标志+片偏移unsigned char ttl; //生存时间unsigned char proto; //协议unsigned short crc; //校验和DWORD saddr; //源地址DWORD daddr; //目的地址unsigned int op_pad; //选项+填充};void main(int argc,char * argv[]){pcap_if_t * alldevs,* d; //网络设备结构pcap_t * fp; //网卡描述符char errbuf[PCAP_ERRBUF_SIZE]; //错误信息unsigned int netmask; //子网掩码char packet_filter[]="ip"; //过滤,选择IP协议struct bpf_program fcode;struct pcap_pkthdr * header;const unsigned char * pkt_data;//获取网络设备列表if(pcap_findalldevs(&alldevs,errbuf)==-1)/*找出所有网络设备,设备信息存储在alldevs中,-1表示失败,其将具体出错信息写在errbuf中0就表示pcap_findalldevs调用成功*/{cout<<"Error information"<<errbuf<<endl;exit(1);}d=alldevs;for(unsigned int i=1;d!=NULL;d=d->next){cout<<"第"<<i<<"#网络接口(网卡):"<<d->name<<endl;i++;}cout<<"共"<<i-1<<"个网络接口(网卡)"<<endl;/*在Windows2000平台上,基于winpcap一般至少有两网卡,第一通常是Winpcap虚拟,第二通常是真实的*/cout<<"请选择一个网络接口(1~"<<i-1<<")";unsigned int k=1;cin>>k;cout<<endl;d=alldevs;for(i=1;i<k;i++)d=d->next;/*pcap_open_live 用于打开d->name所指定的网络接口,返回值为pcap_t类型,并存于fp中,该值将在pcap_next_ex函数中使用*/fp=pcap_open_live(d->name,65536,1,1000,errbuf);if(fp==NULL){cout<<"Unable to Open the device";//释放设备列表pcap_freealldevs(alldevs);exit(1);}//获取子网掩码if(d->addresses!=NULL)netmask=((struct sockaddr_in*)(d->addresses->netmask))->sin_addr.s_addr;else//没有地址则假设为C类地址netmask=0xffffff;//编辑过滤器if(pcap_compile(fp,&fcode,packet_filter,1,netmask)<0)//参数说明:fp为pcap_open_live函数返回的指针; fcode传递给后边的pcap_setfilter 函数;packet_filter是前边定的过滤条件,即"IP"。

该函数返回值为-1时表示出错{cout<<"\n编辑过滤器失败\n";pcap_freealldevs(alldevs);return;}//设置过滤器if(pcap_setfilter(fp,&fcode)<0)//参数说明:fp为pcap_open_live函数返回的指针; fcodes是pcap_compile传递的参数;{cout<<"\n设置过滤器失败\n";pcap_freealldevs(alldevs);return;}//显示提示信息cout<<"\t\tlistening on "<<d->description<<"..."<<endl<<"捕获时间为30秒,请等待……"<<endl;//释放设备列表pcap_freealldevs(alldevs);Nodelist link; //存储数据用链表time_t beg;time_t end;time(&beg);time(&end);int num=0;while(end-beg<30) //设置捕获数据报时间为30,如果未超时则继续捕获,超时则停止捕获。