实验三 DSA数字签名算法

DSA实验

实验步骤

运行DSAToolv13.exe,运行界面如下:

实验步骤

先点击“Start”,在弹出的对话框中选择“是”,并 随意在框架内移动鼠标,生成一个随机数种子。

实验步骤

随机数种子生产完毕后,会在DSAToolv13.exe同目 录下产生一个新文件dsaseed.rnd。若之前已经存在 此文件则直接点击“Generate”按钮。

实验步骤

从前面的DSA算法原理可知界面中各项数据的含义。 下面点击“Test”,用产生的密钥对消息进行签名并 验证。

DSA算法 算法

Digital Signature Algorithm (DSA)是Schnorr和ElGamal 签名算法的变种,被美国NIST作为DSS(Digital Signature Standard)。 算法中应用了下述参数: p:L bits长的素数。L是64的倍数,范围是512到1024; q:p - 1的160bits的素因子; g:g = h^((p-1)/q) mod p,h满足h < p - 1, h^((p-1)/q) mod p > 1; x:x < q,x为私钥 ; y:y = g^x mod p ,( p, q, g, y )为公钥; H( x ):One-Way Hash函数。DSS中选用SHA( Secure Hash Algorithm )。 p, q, g可由一组用户共享,但在实际应用中,使用公共模 数可能会带来一定的威胁。

实验2 数字签名及典型协议 实验2

实验目的

通过对数字签名软件的使用,加深对 数字签名原理和过程的了解。实验会给 出有关数字签名技术的典型协议。结合 这些协议充分理解DSA和ECDSA数字 签名技术。

实验原理

dsa操作规程

dsa操作规程DSA(Digital Signature Algorithm)是一种数字签名算法,用于保证数字信息的完整性和真实性。

以下是DSA操作规程的1200字版本:一、背景介绍数字签名算法是现代密码学中的重要组成部分,用于验证数字信息的完整性、真实性和不可抵赖性。

DSA是一种常用的数字签名算法,已被广泛应用于各种领域。

为了确保DSA操作的安全和规范性,制定本操作规程。

二、目的和适用范围本操作规程的目的是为了确保DSA操作的安全性和规范性,提供操作指导和规范要求。

适用范围包括但不限于DSA的生成密钥、签名、验证等操作。

三、DSA操作规程1. 密钥生成a. 选择一个大素数p和一个与p-1互质的素数q作为参数;b. 选择一个属于[1, p-1]范围内的整数g;c. 选择一个属于[1, q-1]范围内的整数x作为私钥;d. 计算公钥:y = (g^x) mod p。

2. 签名a. 选择一个[0, q-1]范围内的整数k,计算r = (g^k mod p) mod q;b. 计算s = (k^-1)(H(m) + xr) mod q,其中H(m)为哈希函数计算结果;c. 将(r, s)作为数字签名。

3. 验证a. 从数字签名中获取r和s;b. 计算w = s^-1 mod q;c. 计算u1 = H(m) * w mod q;d. 计算u2 = r * w mod q;e. 计算v = ((g^u1 * y^u2) mod p) mod q;f. 若v与r相等,则验证通过。

四、操作安全要求1. 密钥安全保护a. 私钥必须存储在安全的地方,禁止泄露和外部访问;b. 公钥可以公开,但需要确保其完整性。

2. 随机数生成a. 生成k和x时需要使用高质量的伪随机数生成算法,确保密钥的随机性;b. 伪随机数生成算法应具备足够的随机性和均匀性。

3. 哈希函数的选择a. 选择安全的哈希函数,例如SHA-256;b. 哈希函数应具备抗碰撞性和抗第二原像性。

数字签名算法-RSA、DSA、ECDSA、ECDH

数字签名算法-RSA、DSA、ECDSA、ECDH数字签名算法介绍和区别原⽂阅读:数字签名是⼀个带有密钥的消息摘要算法,这个密钥包括了公钥和私钥,⽤于验证数据完整性、认证数据来源和抗否认,遵循OSI参考模型、私钥签名和公钥验证。

也是⾮对称加密算法和消息摘要算法的结合体,常见的数字签名算法主要有RSA、DSA、ECDSA三种,本⽂对数字签名算法进⾏详细介绍。

Hash⼜译散列、摘要等名,本⽂统⼀称Hash。

1. RSA数字签名算法RSA是⽬前计算机密码学中最经典算法,也是⽬前为⽌使⽤最⼴泛的数字签名算法,RSA数字签名算法的密钥实现与RSA的加密算法是⼀样的,算法的名称都叫RSA。

密钥的产⽣和转换都是⼀样的,包括在售的所有SSL数字证书、代码签名证书、⽂档签名以及邮件签名⼤多都采⽤RSA算法进⾏加密。

RSA数字签名算法主要包括MD和SHA两种算法,例如我们熟知的MD5和SHA-256即是这两种算法中的⼀类,具体如下表格分布1.1. MD2、MD4、MD5算法最常见的是我们熟知的MD5加密算法,MD5全称Message-Digest Algorithm 5(信息-摘要算法 5),⽬前⽐较普遍的Hash算法,是散列算法的基础原理,MD5的前⾝有MD2、MD3和MD4。

MD5算法法是输⼊任意长度字符,输出固定长度128位的算法。

经过程序流程,⽣成四个32位数据,最后联合起来成为⼀个128位Hash值,主要⽅式是通过求余、取余、调整长度、与链接变量进⾏循环运算进⽽得出结果。

1.2. SHA-1算法SHA-1是由NIST NSA设计为同DSA⼀起使⽤的,SHA-1设计时基于和MD4相同原理,并且模仿了该算法,SHA-1抗穷举(brute-force)性更好,它产出160位的Hash值,对于⾮线性运算、移位和加法运算也与MD5类似。

SHA-1也应⽤于包括TLS和SSL、PGP、SSH、S/MIME和IPsec等多种协议中,曾被视为是MD5的后继者。

DSA算法

DSA的安全性 :

DSA主要依赖于整数有限域离散对数难题。参数中, 素数 P 必须足够大,且p-1至少包含一个大 素数因子以抵 抗Pohlig & Hellman算法的攻击。M 一般都应采用信息的 HASH值。DSA的安全性主要依赖于p和g,若选取不当则 签名容易伪造,应保证g对于p-1的大素数因子不可约。 DSA的一个重要特点是两个素数公开,这样,当使用别人 的p和q时,即使不知道私钥,你也能确认它们是否是随机 产生。

签名产生过程如下:

• 1)、产生一个随机数k,其值满足0< k < q 。2)、计算 r = powm(g, k, p) mod q ,其值满足 r >0 。 • 3)、计算 s = ( k^(-1) ( SHA(M) + x*r) ) mod q ,其值满足 s >0 。 注: • 1)、k^(-1) 表示整数k关于某个模数的逆元,并非指 k 的倒 数。k在每次签名时都要重新生成,永远不要将同样的K用 于进行其他的签名运算! • 逆元:满足 (a*b) mod m =1 的a和b互为关于模数 m 的逆 元,表示为 a=b^(-1) 或 b=a^(-1) 。

DSA算法

通D男生 男生

组长石毅

• Digital Signature Algorithm (DSA)是Schnorr和 ElGamal签名算法的变种,被美国NIST作为 DSS(DigitalSignature Standard)。它是一种公开 密钥算法,它不能用作加密,只用作数字签名。 DSA使用公开密钥,为接受者验证数据的完整性 和数据发送者的身份。同时,它也可用于由第三 方去确定签名和所签数据的真实性。

• 信息交流中,如果接收方希望收到的信息未被窜 改(信息完整性),还希望接收到的信息确由自己 认定的发送方所发(信息来源有效性),那么接收 方和发送方就可以约定,共同使用DSA(Digital Signature Algorithm)来实现。

数字签名算法实验报告

竭诚为您提供优质文档/双击可除数字签名算法实验报告篇一:数字签名实验报告附件2:北京理工大学珠海学院实验报告ZhuhAIcAmpAusoFbeIJIngInsTITuTeoFTechnoLogY实验题目数字签名实验实验时间20XX.4.8一、实验目的:(1)掌握数字签名技术的原理;(2)熟悉密钥的生成及其应用。

二、实验内容以及步骤:RsA-pKcs签名算法(一)签名及验证计算(1)进入实验实施,默认选择即为“RsA-pKcs”标签,显示RsA-pKcs签名实验界面。

(2)选择明文格式,输入明文信息。

点击“计算shA1值”按钮,生成明文信息的散列值。

(3)选择密钥长度,此处以512bit为例,点击“生成密钥对”按钮,生成密钥对和参数。

选择“标准方法”标签,在标签下查看生成的密钥对和参数。

(4)标准方法签名及验证点击“标准方法”标签下的“获得签名值”按钮,获取明文摘要的签名值,签名结果以十六进制显示于相应的文本框内;点击“验证签名”按钮,对签名结果进行验证,并显示验证结果;上述过程如图1.1.8-3所示。

(5)选择“中国剩余定理方法”标签,在标签下查看生成的密钥对和参数。

(6)中国剩余定理方法签名及验证点击“中国剩余定理方法”标签下的“获得签名值”按钮,获取明文摘要的签名值,签名结果以十六进制显示于相应的文本框内;点击“验证签名”按钮,对签名结果进行验证,并显示验证结果。

eLgAmAL签名算法(1)在“RsA-pKcs”标签下的扩展实验中,点击“eLgAmAL 扩展实验”按钮,进入eLgAmAL签名算法扩展实验窗体。

(2)设置签名系统参数。

在文本框“大素数p”内输入一个大的十进制素数(不要超过8位);然后在文本框“本原元a”内输入一个小于p的十进制正整数,点击“测试”。

(3)注册用户,在“用户名”文本框中输入一个“注册用户列表”中未出现的用户名,如“alice”,点击“注册”按钮。

(4)在“用户注册”窗口中的文本框“私钥x”中输入一个小于素数p的十进制非负整数,点击“确定”按钮;然后,点击“计算公钥”按钮,系统会为该用户生成一对公私钥。

证书的签名算法

证书的签名算法在数字证书中,签名算法是一种用于验证证书的真实性和完整性的重要工具。

签名算法通过对证书进行加密和验证,确保证书的发送者和内容未被篡改,同时也确保了证书的信任和可靠性。

本文将介绍几种常见的证书签名算法,它们在保护证书安全方面发挥了至关重要的作用。

一、RSA签名算法RSA签名算法,是使用公钥密码体制中的非对称加密算法。

该算法基于大数分解的困难性,通过生成两个大素数,并根据私钥对其中一个素数进行选择,然后根据公钥对两个素数相乘得到的数字进行加密,形成数字签名。

RSA算法的优势在于其安全性较高,同时也具备较好的效率。

然而,随着计算机计算能力的不断提高,破解RSA密钥将变得更加容易。

因此,在实际应用中,通常会使用更为安全的签名算法。

二、ECDSA签名算法ECDSA签名算法,全称椭圆曲线数字签名算法,在椭圆曲线密码体制中被广泛应用。

该算法基于椭圆曲线离散对数难题的困难性,使用非对称加密的方式生成数字签名。

与RSA相比,ECDSA算法在相同的安全性条件下,所需的密钥长度更短,计算速度更快。

同时,该算法也能够提供与RSA相当的安全性,确保被签名证书的完整性和真实性。

三、DSA签名算法DSA签名算法,全称数字签名算法,是一种常用的非对称加密算法。

该算法基于离散对数的困难性,使用私钥对要签名的消息进行加密,生成数字签名。

DSA算法主要应用于数字签名和密钥交换等领域,在保证通信安全方面发挥了重要作用。

然而,DSA算法的密钥长度相对较长,计算速度相对较慢,所以在实际应用中,通常会结合其他算法使用。

四、EdDSA签名算法EdDSA签名算法,全称Edwards-curve Digital Signature Algorithm,是一种基于椭圆曲线密码体制的签名算法。

该算法基于扭曲爱德华曲线上的离散对数问题,提供了一种高效且安全的签名方案。

相较于传统的签名算法,EdDSA算法的计算效率更高,且密钥长度相对较短,提供了更高的安全性。

DSA操作规程

DSA操作规程一、引言DSA(Digital Signature Algorithm)是一种用于数字签名的算法,被广泛应用于信息安全领域。

本文旨在介绍DSA操作规程,包括DSA的生成、密钥管理、数字签名和验证等方面。

二、DSA的生成在进行DSA操作之前,首先需要生成DSA参数,并生成公私钥对。

DSA参数包括p、q和g,其中p是一个大素数,q是p-1的一个素因子,g是p的一个原根。

1. 生成p和q为了确保生成的p是一个安全的素数,我们可以采用以下步骤:(1)选择随机的大整数q和小奇数L;(2)对随机选择的q进行Miller-Rabin检测,如果不是素数则重新选择;(3)计算p = kq + 1,其中k是一个整数,使得p也是一个素数;(4)对p进行Miller-Rabin检测,如果不是素数则重新选择;(5)检查p是否满足p mod L = 1,如果不满足则重新选择。

2. 生成g生成g需要满足以下条件:(1)随机选择一个整数h,其中1 < h < p - 1;(2)计算g = h^((p-1)/q) mod p;(3)如果g = 1,则重新选择h。

3. 生成公私钥对选择一个随机整数x,使得0 < x < q,并计算公钥y = g^x mod p。

公钥(p, q, g, y)和私钥(x)即为生成的DSA密钥对。

三、密钥管理DSA密钥对的管理是非常重要的,以下是一些密钥管理的要点:1. 密钥生成为了确保密钥的安全性,应该使用安全的随机数生成器生成私钥,并保证私钥的绝对保密。

2. 密钥存储私钥应该以加密的方式存储,并妥善保管,避免被未授权的人员获取。

公钥可以公开保存。

3. 密钥更新定期更新密钥是保证信息安全的重要措施,应该根据实际情况制定密钥更新策略,并及时更新。

四、数字签名和验证DSA的核心功能是生成数字签名和验证数字签名,确保数据的完整性和身份的认证。

1. 数字签名生成数字签名的步骤如下:(1)对要签名的消息进行哈希计算,得到消息的摘要;(2)选择随机数k,使得 0 < k < q;(3)计算r = (g^k mod p) mod q;(4)计算s = (k^(-1) * (哈希摘要 + x * r)) mod q;(5)数字签名为(r, s)。

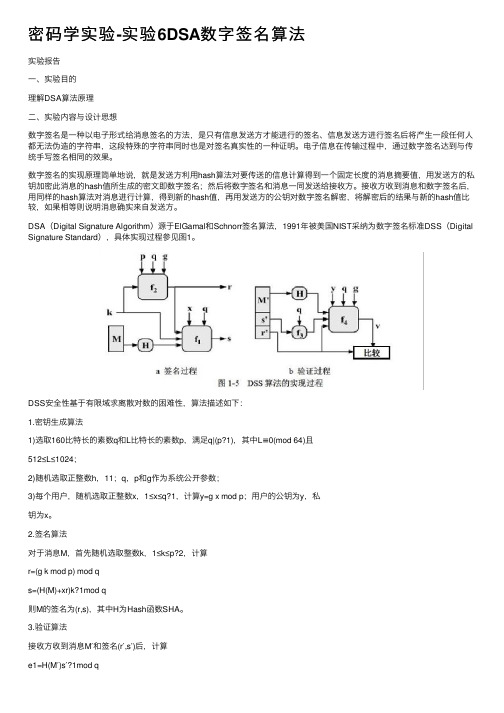

密码学实验-实验6DSA数字签名算法

密码学实验-实验6DSA数字签名算法实验报告⼀、实验⽬的理解DSA算法原理⼆、实验内容与设计思想数字签名是⼀种以电⼦形式给消息签名的⽅法,是只有信息发送⽅才能进⾏的签名、信息发送⽅进⾏签名后将产⽣⼀段任何⼈都⽆法伪造的字符串,这段特殊的字符串同时也是对签名真实性的⼀种证明。

电⼦信息在传输过程中,通过数字签名达到与传统⼿写签名相同的效果。

数字签名的实现原理简单地说,就是发送⽅利⽤hash算法对要传送的信息计算得到⼀个固定长度的消息摘要值,⽤发送⽅的私钥加密此消息的hash值所⽣成的密⽂即数字签名;然后将数字签名和消息⼀同发送给接收⽅。

接收⽅收到消息和数字签名后,⽤同样的hash算法对消息进⾏计算,得到新的hash值,再⽤发送⽅的公钥对数字签名解密,将解密后的结果与新的hash值⽐较,如果相等则说明消息确实来⾃发送⽅。

DSA(Digital Signature Algorithm)源于ElGamal和Schnorr签名算法,1991年被美国NIST采纳为数字签名标准DSS(Digital Signature Standard),具体实现过程参见图1。

DSS安全性基于有限域求离散对数的困难性,算法描述如下:1.密钥⽣成算法1)选取160⽐特长的素数q和L⽐特长的素数p,满⾜q|(p?1),其中L≡0(mod 64)且512≤L≤1024;2)随机选取正整数h,11;q,p和g作为系统公开参数;3)每个⽤户,随机选取正整数x,1≤x≤q?1,计算y=g x mod p;⽤户的公钥为y,私钥为x。

2.签名算法对于消息M,⾸先随机选取整数k,1≤k≤p?2,计算r=(g k mod p) mod qs=(H(M)+xr)k?1mod q则M的签名为(r,s),其中H为Hash函数SHA。

3.验证算法接收⽅收到消息M′和签名(r′,s′)后,计算e1=H(M′)s′?1mod qe2=r′s′?1mod q验证等式(g e1y e2mod p) mod q如果v=r′成⽴,则说明消息确实来⾃发送⽅。

信息安全技术中的数字签名算法

信息安全技术中的数字签名算法随着互联网的普及和应用,信息安全越来越受到人们的关注。

信息的传输、存储和管理中必须保证其安全性,其中数字签名算法是一种非常重要的加密技术,被广泛应用于电子商务、电子政务、云计算等领域。

本文将从数字签名的定义、分类和应用场景入手,介绍几种常见的数字签名算法。

一、数字签名的定义和分类数字签名是在数字通信中保证信息完整性和真实性的方式之一,它是数字证书认证机构(CA)用来保证文档、电子邮件等电子数据在传输过程中不被篡改、冒用,并可以验证数据的发送者身份的一种手段。

数字签名是一种基于公钥加密技术的身份验证技术,其大体过程为:1.用户将所需验证的数据通过Hash算法处理后生成摘要。

2.初始摘要通过发送者的私钥进行加密变成一个数字签名。

3.将明文和数字签名一起发送给接收者。

4.接受者通过已经获得发送者的公钥来解密数字签名。

5.将解密出来的数字签名和明文再做一次Hash运算,生成一个摘要。

6.比较这两个摘要,若相等,说明信息完整,未被篡改。

数字签名可分为以下几类:1.RSA 数字签名算法RSA是一种公钥加密算法,广泛应用于数字签名、电商、电子证书等领域,并被ISO认证,是从计算机安全、电子商务、电子政务等领域,随着公钥密码体制热潮的兴起,最常采用的一种数字签名算法。

RSA数字签名算法使用了公钥和私钥配对的方式来进行签名验证,因此,使用RSA算法进行数字签名时,可以保证通过私钥加密的消息只能通过对应的公钥进行解密,从而保证了数字签名的完整性和不可伪造性。

2.ECC数字签名算法ECC算法全名为椭圆曲线密码编译(Elliptic Curve Cryptography),是一种基于椭圆曲线离散对数问题的加密算法。

与RSA算法相比,ECC算法可以在保证安全性的前提下,用更短的密钥进行加密,从而提高了性能和效率,在移动设备、智能卡等资源受限制的场景下得到广泛应用。

3.DSA数字签名算法DSA算法全称为数字签名算法(Digital Signature Algorithm),属于公钥密钥体系结构,是美国国家标准的一部分。

dsa的原理与应用

DSA的原理与应用1. DSA的简介DSA(Digital Signature Algorithm)是一种数字签名算法,用于在公共网络中确保数据的完整性、认证和不可否认的功能。

DSA算法是基于离散对数问题的数学原理,结合了哈希函数和密码学的技术,能够有效地防止数据被篡改和伪造。

2. DSA的原理DSA的原理主要基于离散对数问题和模幂运算。

其关键步骤包括:密钥生成、签名生成和签名验证。

2.1 密钥生成首先,系统需要生成一对公私钥。

私钥是一个大整数,只有持有私钥的人才能够进行签名生成操作;而公钥可以被任何人使用来验证签名。

密钥生成的具体步骤如下:1.选择一个大素数p和一个与p-1互质的整数q,其中q是p-1的一个因子。

2.选择一个整数g,满足g^((p-1)/q) ≡ 1 (mod p)。

g也被称为生成元。

3.选择一个整数x,满足 0 < x < q,作为私钥。

4.计算y ≡ g^x (mod p),作为公钥。

2.2 签名生成当一个用户需要对一份数据进行签名时,需要使用私钥进行签名生成操作。

签名生成的具体步骤如下:1.计算一个随机数k,满足 0 < k < q。

2.计算r ≡ (g^k mod p) mod q。

3.计算s ≡ k^(-1) (SHA(m) + xr) mod q,其中SHA(m)是对原始数据进行哈希计算得到的值。

4.签名结果为(r, s)。

2.3 签名验证当接收到带有数字签名的数据时,可以使用公钥进行签名验证,确保数据的完整性和真实性。

签名验证的具体步骤如下:1.首先,验证r和s是否在1和q-1之间。

2.计算w ≡ s^(-1) mod q。

3.计算u1 ≡ SHA(m) · w mod q。

4.计算u2 ≡ r · w mod q。

5.计算v ≡ ((g^u1 · y^u2) mod p) mod q。

6.如果v等于r,则签名验证成功,否则签名验证失败。

dsa签名算法原理

dsa签名算法原理DSA签名算法原理密钥技术是保证网络安全的基本保障。

密钥技术中的数字签名是保证安全的重要手段之一。

DSA(Digital Signature Algorithm,数字签名算法)是美国国家标准技术研究所(NIST) 在1992年制定的一种数字签名算法,DSA算法在保证有效性和安全性的具有使用方便,计算速度快等特点。

`本文将对DSA算法原理进行介绍。

`1. 数字签名的定义数字签名是一种理论上可行且在现实环境中被广泛使用的技术,它能够保证消息的真实性、完整性和不可抵赖性。

数字签名是利用公开密钥技术,将发送者的身份和在一条消息中所包含的信息相关联,然后再以一种无法伪造的方式将其与消息一同传送给接收者。

2. DSA签名算法的定义DSA算法是一种基于离散对数问题的数字签名算法,其根据数论中离散对数问题的难解性原理来保证数字签名的安全性。

DSA算法主要包括两部分:密钥生成和签名验证。

DSA 算法生成的密钥可以用于数字签名和验证,其具备保密性,防止密钥被暴力破解后将会导致密文信息的泄漏,同时还具有生成速度快的缺点。

3. DSA算法原理DSA算法的核心思想是基于离散对数问题的难解性,其大致过程如下:(1) `密钥生成`:选择一个大的质数q,并且一个大质数p,q满足p-1能够被q整除;选择两个数h和g,h是一个小于(p-1)自然数,且g=h^[(p−1)/q] mod p,g的阶为q,即g^q mod p=1,g 是模p的一个原根;在Zq中随机选择一个小于q的整数x作为私钥,计算出y=g^x mod p,并将公钥(p,q,g,y)公开。

(2) `签名过程`:接收到需要签名的信息m之后,按照如下步骤进行签名处理:a. 选择一个小于q的整数k,并计算出r=(g^k mod p) mod q;b. 计算s=k^-1 * (Hash(m) + xr) mod q;c. 签名:(r,s) 是签名结果。

(3) `验证过程`:接收到签名信息后,根据公钥进行消息的验证,具体的过程如下a. 验证签名值r和s是否在区间(0, q)内,若不在,则认为验证失败;b. 计算w=s^-1 mod p,并计算出u1= (Hash(m) * w) mod q和u2= (r * w) mod q;c. 计算v= ((g^u1 * y^u2) mod p) mod q;d. 验证(v=r)是否成立,成立则签名验证通过,否则验证失败。

dsa算法数字签名过程

dsa算法数字签名过程

DSA(Digital Signature Algorithm)是一种数字签名算法,用于确保数字数据的验证和完整性。

以下是DSA算法数字签名过程的一般步骤:

1. 密钥生成:首先,使用特定的算法生成公钥和私钥。

公钥是公开的,用于验证数字签名的有效性。

私钥是私有的,只有签名者知道,并用于生成数字签名。

2. 消息摘要:将要签名的消息通过哈希函数生成一个消息摘要。

这个摘要是消息的唯一数字指纹。

3. 数字签名生成:使用私钥和消息摘要生成数字签名。

这个数字签名包含了消息的哈希值和签名者的私钥信息。

4. 验证签名:接收者使用签名者的公钥来验证数字签名的有效性。

如果数字签名有效,那么接收者可以确认消息的完整性和来源。

以上步骤保证了消息的完整性和安全性,同时可以确保签名者的身份。

实验三-DSA数字签名算法

实验三DSA数字签名算法姓名:学号:学院:信息工程学院指导老师:郑明辉1.DSA算法原理数字签名是数据在公开行信道中传输的安全保障,能够实现数据的公开、公正、不可抵赖等特点的方法,只能公开的密钥、密码签名算法。

国际供认的公开密钥签字算法主要有RSA算法、ElGAMAL算法或者其变形的签名算法。

DSA(Digite Signature Arithmotic )是Schnore和ElGamal算法的变型。

美国国家标准技术研究所(NIST)1994年5月19日公布了数字签名标准的(DSS),标准采用的算法便是DSA,密钥长度为512~1024位。

密钥长度愈长,签名速度愈慢,制约运算速度的只要因素是大数的模指数运算。

2.DSA签名中的参数参数描述:Digital Signature Algorithm (DSA)是Schnorr和ElGamal签名算法的变种,被美国NIST作为DSS(DigitalSignature Standard)。

算法中应用了下述参数:p:L bits长的素数。

L是64的倍数,范围是512到1024;q:p - 1的160bits的素因子;g:g = h^((p-1)/q) mod p,h满足h < p - 1, h^((p-1)/q) mod p > 1;x:x < q,x为私钥;y:y = g^x mod p ,( p, q, g, y )为公钥;H( x ):One-Way Hash函数。

DSS中选用SHA( Secure Hash Algorithm )。

p, q, g可由一组用户共享,但在实际应用中,使用公共模数可能会带来一定的威胁。

签名及验证协议如下:1. P产生随机数k,k < q;2. P计算r = ( g^k mod p ) mod qs = ( k^(-1) (H(m) + xr)) mod q签名结果是( m, r, s )。

3. 验证时计算w = s^(-1)mod qu1 = ( H( m ) * w ) mod qu2 = ( r * w ) mod qv = (( g^u1 * y^u2 ) mod p ) mod q若v = r,则认为签名有效。

DSA算法

BigInteger kInv=k.modInverse(g.getQ()); return sign(g, x, r, kInv, m); }

public static DSASignature sign(DSAGroup g, DSAPrivateKey x,

BigInteger m,

Random r) {

import net.i2p.util.NativeBigInteger;

/** * Implements the Digital Signature Algorithm (DSA) described in FIPS186 */ public class DSA {

/** * Returns a DSA signature given a group, private key (x), a random nonce * (k), and the hash of the message (m). */ public static DSASignature sign(DSAGroup g, DSAPrivateKey x, BigInteger k, BigInteger m) { BigInteger r=g.getG().modPow(k, g.getP()).mod(g.getQ());

//FIXME: is there a better way to handle this exception raised on the 'w=' line above? } catch (ArithmeticException e) { // catch error raised by invalid data return false; // and report that that data is bad. } }

dsa加解密原理

dsa加解密原理摘要:1.简介2.DSA 算法原理a.参数生成b.签名生成c.签名验证d.加密与解密3.DSA 的优势与局限4.DSA 的应用场景5.结论正文:DSA(Digital Signature Algorithm,数字签名算法)是一种非对称加密算法,广泛应用于网络通信、电子商务等领域,以确保信息的完整性和安全性。

本文将详细介绍DSA 加解密的原理及其优势、局限和应用场景。

1.简介DSA 算法是美国国家标准局(NIST)于1991 年颁布的数字签名算法。

它基于离散对数问题,相较于RSA 算法,DSA 具有更高的安全性和更快的加解密速度。

2.DSA 算法原理DSA 算法主要包括参数生成、签名生成、签名验证以及加密与解密四个方面。

a.参数生成DSA 算法中,参数生成是关键步骤。

首先,选择两个不同的大素数p 和q,计算它们的乘积n=p*q。

然后,在模n 意义下求解离散对数问题,得到参数g。

接下来,根据用户私钥和参数g,计算公钥y=g^x mod n。

b.签名生成签名生成过程中,首先选取一个随机数k,计算r=k*g mod n。

接着,计算s=k^(-1) * r mod n。

最后,将签名表示为(r, s)。

c.签名验证签名验证过程中,首先计算w=s^(-1) mod n。

然后,计算v=r*w mod n。

最后,判断v 是否等于0,若等于0,则签名有效。

d.加密与解密DSA 算法不适用于加密和解密,通常采用混合加密方案,如数字签名算法结合对称加密算法等。

3.DSA 的优势与局限DSA 的优势在于其安全性较高,且加解密速度较快。

然而,DSA 算法也存在局限,例如:密钥管理相对复杂,不适用于数据加密等。

4.DSA 的应用场景DSA 广泛应用于数字签名、密钥协商、安全认证等场景。

例如:在SSL/TLS 协议中,DSA 常用于密钥协商;在PDF 文件中,DSA 用于数字签名等。

5.结论总之,DSA 作为一种非对称加密算法,在保证信息安全方面具有重要价值。

数字签名实验

实验三 数字签名实验【实验目的】1、 了解公开密钥算法、摘要算法的概念和原理。

2、 掌握数字签名的原理。

3、 编写程序,利用数字签名实现对本机文件的完整性保护。

【实验内容】1、 对文件进行签名保护和完整性验证过程如下图所示:其中,签名所使用的摘要函数可使用md5、SHA1等函数,公开密钥算法可使用RSA 算法。

密钥长度1024位。

数字签名所需的私钥存放在PKCS12文件中,公钥信息以X509v3格式存放在数字证书中,该证书以DER 编码文件形式存放。

2、按照上图所示的文件完整性保护过程编写程序,该程序应能实现以下内容:(1)提供一个主运行界面,能在该界面里选择公钥证书存放路径和私钥文件存放路径。

(2)能提供对目录的可视浏览,能够选择一个或多个需要进行完整性保护的文件或目录。

(3)能对所选的文件进行数字签名。

(4)提供一个已签名文件的列表,能够在列表中选择一个或多个文件进行完整性验证,并能在文件被改动后提示用户。

【实验环境】(1) 生成好的数字证书和私钥,以PKCS12文件形式存放。

签名数据库签名数据库摘要算法摘要算法生成签名过程验证过程(2)测试用客户机一台,安装windows2000 professional系统。

【实验参考步骤】1、选定进行数字签名和验证所需的PKCS12文件。

2、在文件选择对话框中选择需要进行数字签名的文件,分别对所选中的文件的内容进行摘要,从PKCS12文件中提取私钥,对摘要值用私钥进行加密,形成数字签名。

3、将每个文件的数字签名保存在数据库中,也可保存在目录中,但须考虑签名的安全性。

4、对所选文件进行修改后再运行程序,在已签名文件中选择部分或全部文件,按照前述过程进行完整性检查,程序以特殊标记显示所有完整性被破坏的文件。

【实验报告】1、阐述本实验中的数字签名原理。

2、提交实验数据结论,并进行结果分析。

【实验预备知识】1、数字签名原理在日常生活中,经常需要人们签署各种信件和文书,随着信息时代的来临,人们希望对越来越多的电子文件进行迅速的、远距离的签名,这就是数字签名。

DSA加密算法中素数选取的优化设计

DSA加密算法中素数选取的优化设计论文摘要:数字签名技术是电子签章系统的技术基础。

文中对数字签名原理、构成和公钥加密算法做了大量比较研究,在此基础上设计了一款适用有效的数字签名算法,并对算法中用到的大素数选取方法进行了优化。

通过优化算法大大提高了数字签名加密的效率。

实验证明该算法有效可行。

论文关键词:数字签名,算法,密钥,素数1数字签名技术近几年,政务电子化成为了社会数字化的一个新的进展方向,电子签章系统是政府部门用于电子文件安全认证的首选,而数字签名是电子签章系统的技术基础。

数字签名,是为了使接收方能够向第三方证明其收到消息的真实性和发送源的真实性而采取的一种加密措施。

数字签名作为一个手写签名的代替方案,必须提供以下安全服务:(1)数据完整性服务;用来防止非法用户的主动攻击,以保证数据接收方收到的信息与发送方发送的信息完全一致。

(2)数据源鉴别服务;用来确保数据由合法实体发出,提供对数据源的对等实体进行鉴别,以防假冒。

(3)禁止否认服务;又称不可否认性,这种服务用来防止发送数据方发送数据后否认自己发送过数据,或接收方接收数据后否认自己收到过数据。

1.1数字签名的原理流程数字签名体系的目的在于保证数据来源的可靠性和其输入时刻的不可否认性,一样由数字信封结构、签名算法、公钥基础设施PKI等部分组成。

签名算法一样由公布密钥密码算法(RSA、ELGamal、DSA、ECDSDA等),对称密钥密码算法(DES,AES等)和单向散列函数(MD2、MD4、MD5或SHA等)构成。

具体的数字签名的原理如下:(1)被发送文件采纳哈希算法对原始报文进行运算,得到一个固定长度的数字串,称为报文摘要(MessageDigest),不同的报文所得到的报文摘要各异,但对相同的报文它的报文摘要却是唯独的。

(2)发送方生成报文摘要,用自己的私钥对摘要进行加密形成发送方的数字签名。

(3)那个数字签名将作为报文的附件和报文一起发送给接收方。

DSA算法

如 (2*5) mod 3 = 1 , 则 2 和 5 互为 模数3 的逆元。 2)、SHA(M ):M的Hash值,M为待签署的 明文。SHA是一个单向散列函数。DSS中 选用SHA1( FIPS180: Secure Hash Algorithm ),此时SHA(M) 为160bits长的数 字串(16进制),其满足不可逆和抗碰撞 性。(3)、最终的签名就是整数对( r , s ), 它们和 M 一起发送到验证方。 4)、尽管 r 和 s 为 0 的概率相当小,但只要 有任何一个为0, 必须重新生成 k ,并重新 计算 r 和 s 。

因为 9^(-1)=9 mod 10,所以 s=9*(5-8*6) =3 所以,签名是 (r=6,s=3) 要认证签名,确认: 3^6 * 6^3 mod 11= 2^5 mod 11=4

DSA算法

1.Digital Signature Algorithm (DSA)是 Schnorr和ElGamal签名算法的变种,被美国 NIST作为DSS(DigitalSignature Standard)。 它是一种公开密钥算法,它不能用作加密, 只用作数字签名。DSA使用公开密钥,为接 受者验证数据的完整性和数据发送者的身份。 它也可用于由第三方去确定签名和所签数据 的真实性。 2.信息交流中,接收方希望收到的信息未被 窜改(信息完整性),还希望接收到的信息确由 自己认定的发送方所发(信息来源有效性),

dsa数字签名演示实验总结

dsa数字签名演示实验总结我做这dsa数字签名演示实验啊,那可真是像一场奇妙的冒险。

我刚开始的时候,瞅着那些个设备和数据,就跟瞅着一堆外星符号似的,眼都花了。

我那实验室的小伙伴啊,一个戴着大眼镜,镜片厚得像啤酒瓶底儿似的,他在旁边捣鼓那些线路,嘴里还嘟囔着:“这线咋就这么不听话呢。

”我就站在那,手里拿着实验手册,上面那些字啊,我感觉它们都在冲我挤眉弄眼,可我就是不太明白。

我就问那眼镜兄:“你看这一步,说要这么设置参数,我咋就整不明白呢?”他抬了抬眼镜,看了我一眼,那眼神就像看一个啥都不懂的小孩,说:“你就把这看成是给每个小数字找个小房子住,得按规矩来。

”我当时心里就想,这啥比喻啊,不过好像有点道理。

等开始真正做数字签名演示的时候,我紧张得手都有点抖。

那屏幕上的光标一闪一闪的,就像在催我赶紧干活儿。

我按照之前学的步骤,小心翼翼地输入数据,每按一个键都感觉像是在走钢丝。

这过程中还出了岔子呢。

突然有个数据报错了,那大红字出现在屏幕上的时候,我感觉就像一盆冷水直接浇到头上。

我当时就懵了,看着那错误提示直发愣。

眼镜兄过来看了一眼,皱着眉头,眉毛都快拧成麻花了,说:“你看你,这肯定是前面那个步骤没弄对,再仔细瞅瞅。

”我又重新检查了一遍,发现还真是,有个小参数设置错了。

后来啊,慢慢就顺了。

当看到那数字签名成功生成的时候,我心里那个美啊,就像吃了一大块儿蜜似的。

那一串数字和符号看起来就不再是那么冷冰冰的了,感觉像是我自己创造出来的小宝贝。

在这个实验里啊,我算是明白了,这dsa数字签名看着复杂,其实就跟做饭似的。

每个数据就是一种食材,你得按正确的顺序和量来处理,不然做出来的就是黑暗料理。

而且啊,这实验还得有耐心,不能着急,一着急准出错。

我还想起之前有次做类似实验的时候,也是状况百出。

那次实验室的灯还一闪一闪的,搞得气氛特别诡异。

我当时还以为是实验出啥灵异事件了呢,后来才知道是电路接触不良。

这回想起来,还觉得挺好玩的。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

实验三DSA数字签名算法

姓名:

学号:

学院:信息工程学院

指导老师:***

1.DSA算法原理

数字签名是数据在公开行信道中传输的安全保障,能够实现数据的公开、公正、不可抵赖等特点的方法,只能公开的密钥、密码签名算法。

国际供认的公开密钥签字算法主要有RSA算法、ElGAMAL算法或者其变形的签名算法。

DSA(Digite Signature Arithmotic )是Schnore和ElGamal算法的变型。

美国国家标准技术研究所(NIST)1994年5月19日公布了数字签名标准的(DSS),标准采用的算法便是DSA,密钥长度为512~1024位。

密钥长度愈长,签名速度愈慢,制约运算速度的只要因素是大数的模指数运算。

2.DSA签名中的参数

参数描述:Digital Signature Algorithm (DSA)是Schnorr和ElGamal签名算法的变种,被美国NIST作为DSS(DigitalSignature Standard)。

算法中应用了下述参数:

p:L bits长的素数。

L是64的倍数,范围是512到1024;

q:p - 1的160bits的素因子;

g:g = h^((p-1)/q) mod p,h满足h < p - 1, h^((p-1)/q) mod p > 1;

x:x < q,x为私钥;

y:y = g^x mod p ,( p, q, g, y )为公钥;

H( x ):One-Way Hash函数。

DSS中选用SHA( Secure Hash Algorithm )。

p, q, g可由一组用户共享,但在实际应用中,使用公共模数可能会带来一定的威胁。

签名及验证协议如下:

1. P产生随机数k,k < q;

2. P计算r = ( g^k mod p ) mod q

s = ( k^(-1) (H(m) + xr)) mod q

签名结果是( m, r, s )。

3. 验证时计算w = s^(-1)mod q

u1 = ( H( m ) * w ) mod q

u2 = ( r * w ) mod q

v = (( g^u1 * y^u2 ) mod p ) mod q

若v = r,则认为签名有效。

DSA是基于整数有限域离散对数难题的,其安全性与RSA相比差不多。

DSA的一个重要特点是两个素数公开,这样,当使用别人的p和q时,即使不知道私钥,你也能确认它们是否是随机产生的,还是作了手脚。

RSA算法却做不到。

3.源码描述

#include "stdafx.h"

#include <string.h>

#include <stdio.h>

#include "BigInt.h"

#include "sha1.h"

#include "time.h"

int shas1(const unsigned int x[], unsigned char digest[20]) {

SHA1_CTX context;

unsigned char buffer[16384]; //,digest[20];

// FILE *file;

SHA1Init(&context);

SHA1Update(&context, buffer, 1);

SHA1Final(digest, &context);

return 0;

}

CBigInt sha(CBigInt y)

{

SHA1_CTX context;

CBigInt X;

unsigned char buffer[16384],digest[20];

CString str;

char *t="0123456789ABCDEF";

if((y.m_nLength==1)&&(y.m_ulValue[0]==0))

{

str="0";

X.Mov(0);

return X;

}

str="";

int a;

char ch='\0';

str.Insert(0,ch);

X.Mov(y);

while(X.m_ulValue[X.m_nLength-1]>0)

{

a=X.Mod(16);

ch=t[a];

str.Insert(0,ch);

X.Mov(X.Div(16));

}

int i=0;

while (str[i]>0)

i++;

for (a=i,i=0;i<a;i++)

buffer[i]=str[i];

for (i=a;i<64;i++) buffer[i]='\0';

SHA1Init(&context);

SHA1Update(&context, buffer, 1);

SHA1Final(digest, &context);

int len=str.GetLength(),k;

X.Mov(0);

for(i=0;i<20;i++)

{

X.Mov(X.Mul(256));

// if((digest[i]>='0')&&(digest[i]<='9'))

k=digest[i];

// else if((digest[i]>='A')&&(digest[i]<='F'))k=digest[i]-55; // else if((digest[i]>='a')&&(digest[i]<='f'))k=digest[i]-87; // else k=0;

X.Mov(X.Add(k));

}

return X;

}

CBigInt makerandnumber( unsigned int len)

{

srand(time(NULL));

CBigInt X;

X.m_nLength=(len+31)/32;

// X.Mov(0);

for (unsigned int j=0;j<X.m_nLength;j++)

{

X.m_ulValue[j]=rand()*0x10000+rand();

}

X.m_ulValue[0]=X.m_ulValue[0]|0x1;

X.m_ulValue[j-1]=X.m_ulValue[j-1]|0x80000000;

return X;

}

CBigInt pow2( const int x, int y)

{

CBigInt p,q,t;

p.Mov(1);

q.Mov(x);

while (y>0)

{

if (y%2==0) {q.Mov(q.Mul(q)); y /= 2 ; }

else { p.Mov(p.Mul(q)); y -= 1; }

}

return p;

}

CBigInt pow3(CBigInt x, CBigInt y, CBigInt m)

{

CBigInt p,t;

p.Mov(1);

t.Mov(0);

while (y.Cmp(t)>0)

{

if (y.m_ulValue[0]&0x1==0)

{x.Mov(x.Mul(x)); x.Mov(x.Mod(m)); x.Mov(x.Div(2)); } else {p.Mov(p.Mul(x)); p.Mov(p.Mod(m)); y.Mov(y.Sub(1)); } }

return p;

}

4.过程及结果截图描述

开始运行

选择512位密钥长度,点击公开参数,如下图

随便选择一个你要签名的文件,然后选择算法点击数字签名

然后点击签名验证。