任务13 :配置编号扩展访问控制列表(ACL)

如何设置网络防火墙的访问控制列表(ACL)?(一)

网络防火墙的访问控制列表(ACL)是一项关键的安全措施,用于保护网络免受未经授权的访问和恶意攻击。

通过设置ACL,管理员可以根据需要限制特定用户、IP地址或网络流量的访问。

本文将探讨如何设置网络防火墙的ACL,以提高网络安全性。

一、理解ACL的基本概念ACL是一种规则集,用于过滤网络流量。

它可以根据源IP地址、目标IP地址、端口号和协议类型等条件来限制允许或拒绝的流量。

ACL通常以有序列表的形式应用于防火墙。

在处理网络数据包时,防火墙会按照ACL的顺序逐条匹配规则,并根据匹配结果决定是否允许通过或拒绝流量。

二、确定安全策略在设置ACL之前,管理员应该明确网络的安全需求,并制定相应的安全策略。

策略可以包括对特定用户或IP地址的限制,禁止某些协议或端口的访问,以及防止来自某些地区的恶意流量等。

通过理解和确定安全策略,可以更好地配置ACL以保护网络的安全。

三、编写ACL规则根据制定的安全策略,管理员需要编写ACL规则。

ACL规则应该具体明确,不应存在歧义。

以禁止特定IP地址访问为例,一个简单的ACL规则可以为:```Deny from```这条规则将禁止IP地址为的主机访问网络。

管理员可以根据需要编写更复杂的规则,包括多个条件的组合,例如:```Deny from /24 to /8 port 22```这条规则将禁止来自/24网段到/8网段的IP地址访问22端口。

四、规划ACL的应用位置将ACL应用于网络环境中的正确位置至关重要。

一般来说,应将ACL应用于网络边界设备,如防火墙或路由器。

这样可以在流量进入或离开网络时对其进行过滤。

通过规划ACL应用位置,可以确保ACL有效地控制流量进出网络。

五、测试和优化ACL规则集设置好ACL后,管理员应该对其进行测试和优化。

通过模拟实际网络流量或使用安全工具进行测试,可以验证ACL规则的准确性和有效性。

在测试中,管理员可以发现任何规则冲突或配置错误,并进行相应的调整。

访问控制列表(扩展型)

Router(config)#access-list 101 permit ip any any

Router(config)#int f0/0

access-list 101 permit ip any any

interface ethernet 0

ip access-group 101 out

解析

access-list 101:这是一个扩展型ACL

deny:表示满足条件的流量将被拒绝

tcp:表示传输层协议为TCP

172.16.4.0 0.0.0.255:源地址及通配掩码

此时需要解决的问题是:

1)如何识别出来自172.16.4.0的FTP分组? permit/deny?

答案:此时需要使用扩展型ACL。因为标准型ACL只能对源地址进行检查。

2)在那些接口上起作用?in/out?

答案:指定E0口,输出时测试(out)。

二、标准型和扩展型ACL的比较

注意,标准型ACL只能对数据包的源地址进行测试,而扩展型ACL除了对数据包的源地址进行测试之外,还能对数据包的目的地址、具体的协议和端口号进行测试。

access-list 101 permit ip any any

interface ethernet 0

ip access-group 101 out

解析:

access-list 101:这是一个扩展型ACL

deny:表示满足条件的流量将被拒绝

tcp:表示传输层协议为TCP

172.16.4.0 0.0.0.255:源地址及通配掩码

访问控制列表(ACL)配置

ACL(访问控制列表)一、基本:1、基本ACL表2、扩展ACL表3、基于时间的ACL表4、动态ACL表二、ACL工作过程1、自上而下处理1)、如果有一个匹配的ACL,后面的ACL表不再检查2)、如果所有的ACL都不匹配,禁止所有的操作(隐含)特例,创建一个空的ACL表,然后应用这个空的ACL表,产生禁止所有的操作。

3)、后添加的ACL表,放在尾部4)、ALC表放置的原则:如果是基本ACL表,尽量放在目的端,如果是扩展ACL表,尽量放在源端5)、语句的位置:一般具体ACL表放在模糊的ACL表前6)、3P原则:每一个协议每一个接口每一个方向只有一个ACL表。

(多个ACL表会引起干扰)7)、应用ACL的方向,入站和出站,应用在接口上三、基本ACL表(不具体)1、定义命令:access-list <</span>编号> permit/denny 源IP地址 [子网掩码反码]应用命令:ip access-group <</span>编号> in/out 查看命令:sh access-lists1)、编号:1-99和1300-19992)、可以控制一台计算机或控制一段网络3)、host:表示一台计算机4)、any:表示任何计算机四、ACL配置步骤:1、定义ACL表2、应用ACL表五、路由器在默认的情况下,对所有数据都是开放,而防火墙在默认情况下,对所有数据都禁止。

六:判断是流入还是流出,看路由器的数据流向七:注意:如果在写禁止,小心默认禁止所有1.控制一台计算机(禁止)Access-list 1 deny 172.16.2.100Access-list 1 permit anyInterface f0/0Ip access-group 1 out (应用到端口)2、控制一段网络(禁止)Access-list 1 deny 172.16.2.0 0.0.0.255Access-list 1 permit anyInterface f0/0Ip access-group 1 out(应用到端口)3、控制一台计算机(允许)Access-list 1 permit 172.16.1.1004、控制一个网段(允许)Access-list 1 permit 172.16.1.0 0.0.0.255telnet服务配置:1)、使能密码2)、登录密码控制telnet服务应用端口命令:access-class <</span>编号> in/out 实例:只允许172.16.1.100能够使用telnet服务access-list 1 permit 172.16.1.100 Line vty 0 4Access-class 1 in实例:。

访问控制列表(ACL)总结配置与应用

三、 命名访问控制列表

命名访问控制列表允许在标准和扩展访问控制列表中使用名称代替表号。 1、 命名访问控制列表的配置 Router(config)#ip access-list {standard | extended} access-list-name

R3#sh access-lists

Standard IP access list 1 10 deny 192.168.1.2 20 permit any

Extended IP access list sl_def_acl 10 deny tcp any any eq telnet log 20 deny tcp any any eq www log 30 deny tcp any any eq 22 log 40 permit ip any any log

允许还是拒绝; 如果不匹配第一条规则,则依次往下检查直到有一条匹配; 如果最后没有一条匹配规则,则路由器根据默认的规则丢弃数据包;

1

到达访问控制组接口的数据包

匹配

Y

第一条 Y

拒拒绝绝 拒拒绝绝 Y

N

匹配 下一条

Y

允允许许 允允许许

拒拒绝绝 Y

丢丢弃弃

N

允允许许

匹配 Y 下一条

N

隐含的

拒绝

拒拒绝绝

standard:标准 ACL; extended:扩展 ACL; access-list-name:ACL 名称,可以使用一个由字母、数字组合的字符串。

Cisco路由器配置ACL详解之扩展访问控制列表

Cisco路由器配置ACL详解之扩展访问控制列表Cisco路由器配置ACL详解之扩展访问控制列表扩展访问控制列表:上⾯我们提到的标准访问控制列表是基于IP地址进⾏过滤的,是最简单的ACL。

那么如果我们希望将过滤细到端⼝怎么办呢?或者希望对数据包的⽬的地址进⾏过滤。

这时候就需要使⽤扩展访问控制列表了。

使⽤扩展IP访问列表可以有效的容许⽤户访问物理LAN⽽并不容许他使⽤某个特定服务(例如WWW,FTP等)。

扩展访问控制列表使⽤的ACL号为100到199。

扩展访问控制列表的格式:扩展访问控制列表是⼀种⾼级的ACL,配置命令的具体格式如下:access-list ACL号 [permit|deny] [协议] [定义过滤源主机范围] [定义过滤源端⼝] [定义过滤⽬的主机访问] [定义过滤⽬的端⼝]例如:access-list 101 deny tcp any host 192.168.1.1 eq www这句命令是将所有主机访问192.168.1.1这个地址⽹页服务(WWW)TCP连接的数据包丢弃。

⼩提⽰:⼩提⽰:同样在扩展访问控制列表中也可以定义过滤某个⽹段,当然和标准访问控制列表⼀样需要我们使⽤反向掩码定义IP地址后的⼦⽹掩码。

⽹络环境介绍:我们采⽤如图所⽰的⽹络结构。

路由器连接了⼆个⽹段,分别为172.16.4.0/24,172.16.3.0/24。

在172.16.4.0/24⽹段中有⼀台服务器提供WWW服务,IP地址为172.16.4.13。

配置任务:禁⽌172.16.3.0的计算机访问172.16.4.0的计算机,包括那台服务器,不过惟独可配置任务:以访问172.16.4.13上的WWW服务,⽽其他服务不能访问。

路由器配置命令:access-list 101 permit tcp any 172.16.4.13 0.0.0.0 eq www 设置ACL101,容许源地址为任意IP,⽬的地址为172.16.4.13主机的80端⼝即WWW服务。

《配置扩展acl访问控制列表》说课稿

《配置扩展访问控制列表》说课稿计算机系胡江海一、教材分析《网络设备安装与调试》是计算机网络技术专业学生必修的一门专业核心课程。

本课程的主要任务是使学生掌握各种网络互联设备的基本工作原理和联网技术,并能运用这些设备进行网络设计、完成网络配置。

本课选自中等职业学校计算机应用与软件技术专业教学用书《中小型网络构建与管理》第五单元项目三---“保障网络区域安全”中的任务实施二---配置扩展访问控制列表的知识。

本课内容是前面工作的延续,更是后面工作的内容的铺垫。

二、学情分析本课授课对象是网络专业一年级的学生。

学生在第一学期已经初步掌握网络设备的基础知识,对网络设备有一定的感知,并具备一定的小组合作与自主学习能力。

但学生对专业课学习的兴趣不高,为此在教学任务的设计中充分选用了真实的工作任务以调动学生的学习兴趣。

并结合职业特点,强调学生自主学习。

三、教学目标、教学重点及难点(一)知识目标1.熟悉扩展访问控制列表工作原理。

2.理解扩展访问控制列表的安全管理功能。

(二)能力目标1.能够正确配置访问控制列表。

2.能够通过配置扩展访问控制列表,实现网络设备远程安全限制访问。

(三)情感态度价值观目标通过配置扩展访问控制列表,引导学生树立网络安全意识。

(四)教学重点、难点1.重点正确配置扩展访问控制列表2.难点通过配置扩展访问控制列表,实现网络设备远程安全限制访问。

四、教学策略教法:任务驱动教学法学法:自主学习、合作探究五、教学过程设计与分析(一)问题导入、激发兴趣(3分钟)教师讲述发生在XXX公司的一个网络故障事件:2012年7月15日,xxx公司财务处、行政处、总经办和信息中心四个部门网络全面瘫痪,所有电脑无法访问互联网,公司网络管理员排查了交换机、路由器、服务器、pc终端等设备,依然没有找到原因,问题到底出在哪里?(此处教师引导学生思考)最后,网络管理员无意之中发现是网络设备的配置被人修改了,才导致了这次故障的出现。

访问控制列表ACL的配置与使用

访问控制列表ACL的配置与使用访问控制列表,即Access Control List,以下简称ACL,是路由器、交换机等网络设备上最常用的功能之一。

可以说大多数的网络协议都跟ACL有着千丝万缕的联系,所以要弄清楚ACL的用法非常重要。

实际上,ACL的本质就是用于描述一个IP数据包、以太网数据帧若干特征的集合。

然后根据这些集合去匹配网络中的流量(由大量数据包组成),同时根据策略来“允许”或者“禁止”。

ACL的基本原理:1、ACL由若干条件,并按照一定的顺序而成,同时每个条件都对应了一个策略:允许或者禁止。

2、收到一个数据帧之后,ACL会按照从上到下的顺序逐一匹配:●一个条件不匹配就查看下一个;●任意一个条件匹配后就按照指定的策略执行,并跳出匹配;●所有条件都不匹配时,默认禁止,即deny。

根据条件描述的不同,我们通常可以将IP ACL分为基本型和扩展型两种。

其中基本型只能就数据包的源ip地址进行匹配;而扩展型ACL就可以对源IP、目的IP、协议号(判断tcp/udp/icmp等)、源端口号、目的端口号、QoS 参数(tos、precedence)等参数来进行定义,同时在匹配时,还可以根据路由器系统时间(time-range)来变化、还可以选择是否生成日志(log)等,功能非常强大。

显然标准型ACL功能非常简单,而扩展型ACL功能非常强大;但是功能越强大,匹配的越详细,对于路由器等网络设备的性能要求越高,或者对于网速的拖慢越明显。

组网时需要酌情使用。

不过有一点,两种类型的ACL在原理上是完全一致的。

标准型ACL只能匹配源IP地址,在实际操作中,有三种匹配方式:1、any,任意地址2、<net><mask>,指定ip网段3、src_range,指定ip地址范围配置模板:ip access-list standard <name> //建立一个标准型的ACL,名字自定{permit | deny} any{permit | deny} <network> <net-mask>{permit | deny} src_range <start-ip> <end-ip>例1:我们需要设置某局域网中只有192.168.1.0网段的用户能够上网(理论上有254个用户),那么应该是ip access-list standard testpermit 192.168.1.0 255.255.255.0deny any(隐含生效,无需配置)例2:我们需要设置某局域网中只有192.168.1.2~192.168.1.80的用户能够上网(理论上有79个用户),本网段的其他用户无法上网,那么应该是ip access-list standard testpermit src_range 192.168.1.2 192.168.1.80deny any(隐含生效)例3:我们需要让某局域网中只有192.168.1.0网段用户上网,但是192.168.1.33这个ip地址的用户要禁止(财务禁止上网)(理论上有253个用户),那么应该是ip access-list standard testdeny 192.168.1.33 255.255.255.255permit 192.168.1.0 255.255.255.0deny any(隐含生效)注意:例3中,要表示单个主机的话,掩码必须是4个255,即32位掩码;同时所有的例子中,各个条目的先后顺序不能搞错,想想看为什么?扩展型ACL可匹配的条目比较多,前面已经说过,但世纪上最常用的项目也就是源、目的IP,源、目的端口号,以及ip协议号(种类)这5种,这5种就可以用来满足绝大多数的应用。

访问控制列表(ACL)

• interface ethernet 1 :作用到E1口。

• ip access-group 1 out:ip access-group 1 与access-list

1 配对使用。 “out”表示为输出时测试。

© 1999, Cisco Systems, Inc.

ICND—10-7

目的端口号。

© 1999, Cisco Systems, Inc.

ICND—10-14

ACL表的号码

ACL表类型

IP Standard Extended Named

号码范围

1-99 100-199, 1300-1999, 2000-2699 Name (Cisco IOS 11.2 以上)

© 1999, Cisco Systems, Inc.

ICND—10-9

两种类型的ACL表

E0 进入的分组

ACL表处理 源地址 允许?

输出分组 S0

(1) 标准型(粗粒度的安全检查)

– 在过滤时只检查IP数据包的源地址。

– 基本上允许或拒绝整个协议组(比如 TCP/IP或IPX/SPX)。

© 1999, Cisco Systems, Inc.

ICND—10-10

标准型 IP ACL表的号码

ACL表类型

IP Standard

号码范围

1- 99

标准型 IP ACL表 (号码为1 到 99) 测试 的是源地址。

© 1999, Cisco Systems, Inc.

允许

ICND—10-17

4. 使用通配符检测IP地址

128 64 32 16

000 0 001 1 000 0 111 1 111 1

ACL访问控制列表配置.

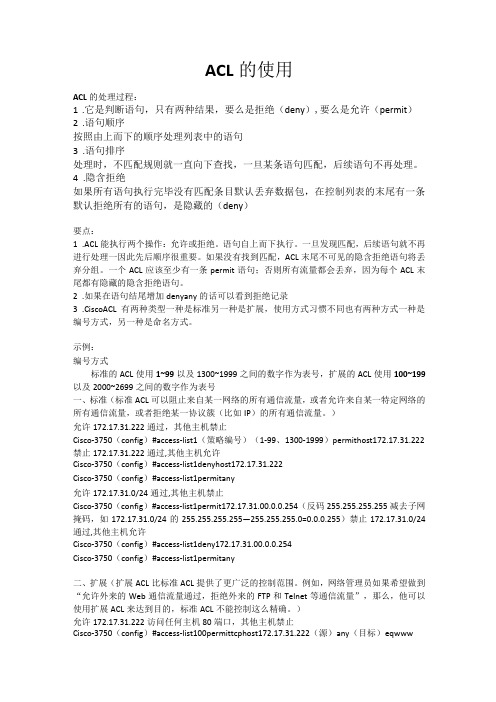

ACL的使用ACL的处理过程:1.它是判断语句,只有两种结果,要么是拒绝(deny),要么是允许(permit)2.语句顺序按照由上而下的顺序处理列表中的语句3.语句排序处理时,不匹配规则就一直向下查找,一旦某条语句匹配,后续语句不再处理。

4.隐含拒绝如果所有语句执行完毕没有匹配条目默认丢弃数据包,在控制列表的末尾有一条默认拒绝所有的语句,是隐藏的(deny)要点:1.ACL能执行两个操作:允许或拒绝。

语句自上而下执行。

一旦发现匹配,后续语句就不再进行处理一因此先后顺序很重要。

如果没有找到匹配,ACL末尾不可见的隐含拒绝语句将丢弃分组。

一个ACL应该至少有一条permit语句;否则所有流量都会丢弃,因为每个ACL末尾都有隐藏的隐含拒绝语句。

2.如果在语句结尾增加denyany的话可以看到拒绝记录3.CiscoACL有两种类型一种是标准另一种是扩展,使用方式习惯不同也有两种方式一种是编号方式,另一种是命名方式。

示例:编号方式标准的ACL使用1~99以及1300~1999之间的数字作为表号,扩展的ACL使用100~199以及2000~2699之间的数字作为表号一、标准(标准ACL可以阻止来自某一网络的所有通信流量,或者允许来自某一特定网络的所有通信流量,或者拒绝某一协议簇(比如IP)的所有通信流量。

)允许172.17.31.222通过,其他主机禁止Cisco-3750(config)#access-list1(策略编号)(1-99、1300-1999)permithost172.17.31.222 禁止172.17.31.222通过,其他主机允许Cisco-3750(config)#access-list1denyhost172.17.31.222Cisco-3750(config)#access-list1permitany允许172.17.31.0/24通过,其他主机禁止Cisco-3750(config)#access-list1permit172.17.31.00.0.0.254(反码255.255.255.255减去子网掩码,如172.17.31.0/24的255.255.255.255—255.255.255.0=0.0.0.255)禁止172.17.31.0/24通过,其他主机允许Cisco-3750(config)#access-list1deny172.17.31.00.0.0.254Cisco-3750(config)#access-list1permitany二、扩展(扩展ACL比标准ACL提供了更广泛的控制范围。

ACL访问控制列表配置实例分享

ACL访问控制列表配置实例分享ACL(Access Control List)访问控制列表是用于控制网络设备的数据流动和访问权限的一种重要网络安全技术。

通过配置ACL,我们可以限制特定IP地址或IP地址段的访问,实现对网络资源的精细化控制。

本文将分享ACL访问控制列表的配置实例,以帮助读者更好地理解和应用ACL技术。

一、ACL基础知识回顾在介绍ACL的配置实例之前,先回顾一下ACL的基础知识。

ACL分为标准ACL和扩展ACL两种类型。

标准ACL仅能根据源IP地址进行过滤,而扩展ACL则可以根据源IP地址、目的IP地址、端口号等多种条件进行过滤。

根据实际应用场景选择合适的ACL类型进行配置。

ACL配置中使用的关键字有:permit(允许通过),deny(拒绝通过),any(任意),host(主机),eq(等于),range(范围),log (记录日志)等。

具体配置过程根据不同网络设备和操作系统的差异而有所差异,本文以常见网络设备为例进行实例分享。

二、标准ACL配置实例标准ACL适用于仅按照源IP地址进行过滤的场景,下面是一个标准ACL配置的实例:配置步骤:1. 进入网络设备配置界面。

2. 创建一个标准ACL,命名为“ACL_Standard”。

3. 指定允许或拒绝访问的源IP地址段,例如192.168.1.0/24。

4. 应用ACL到指定的接口,例如应用到GigabitEthernet0/0接口。

5. 保存配置并退出。

三、扩展ACL配置实例扩展ACL可根据源IP地址、目的IP地址、端口号等多种条件进行过滤,适用于更为复杂的网络环境。

以下是一个扩展ACL配置的实例:配置步骤:1. 进入网络设备配置界面。

2. 创建一个扩展ACL,命名为“ACL_Extended”。

3. 指定允许或拒绝访问的源IP地址、目的IP地址、端口号等条件,例如允许源IP为192.168.1.0/24的主机访问目的IP为10.0.0.1的主机的HTTP服务(端口号为80)。

《思科课件访问控制列表ACL的配置》课件

带名字的ACL

通过为ACL分配名字方便管理 和配置

ACL配置

1

配置ACL规则

定义ACL中的每个规则,包括允许或拒绝的条件和操作。

2

关联ACL和网络接口

将ACL应用到特定的网络接口,以实现访问控制。

示例

配置标准ACL控制PC2 的访 问

限制PC2对特定网络资源的访问。

配置扩展ACL控制PC1 的访 问

思科课件访问控制列表 ACL的配置

网络安全是一个重要的话题,本课件将介绍思科访问控制列表(ACL)的配置, 这项技术常用于网络设备上进行访问控制,保护网络免受未授权访问和恶意 攻击。

ACL的分类

ACL根据其功能和范围的不同可以分为三种址控制数据包 流向

扩展ACL

可以基于源IP地址、目的IP地 址、协议类型、端口号等进 行控制

使用目的IP地址和协议类型控制 PC1对某种服务的访问。

配置带名字的ACL

为ACL分配一个有意义的名字, 方便记忆和管理。

总结

1 ACL常用于访问控制

2A

通过网络设备实现对网络流量的控制和保护。

分为标准ACL、扩展ACL、带名字的ACL,根据 需要选择适合的类型。

3 具有permit和deny操作

ACL规则可以允许或拒绝特定类型的流量。

4 通过配置ACL规则和关联网络接口实

现访问控制

使用正确的规则将ACL应用到适当的网络接口, 来保护网络安全。

《访问控制列表ACL》课件

通过ACL可以过滤特定协议的流量,例如仅允许 HTTP或HTTPS进出网络。

目标端口过滤

ACL可用于过滤特定端口的流量,例如只允许特 定协议或服务使用特定端口。

时间策略

使用时间策略结合ACL,可以限制特定时间段内 的网络访问,如办公时间或非工作时间。

ACL的配置和实施步骤

• 确定ACL的目的和范围 • 制定适当的规则和过滤条件 • 配置ACL,并将其应用于相关网络设备或接口 • 定期审查和更新ACL以适应网络需求和安全威胁的变化

常见的ACL配置示例

ACL名称 ACL- IN TERN ET- IN ACL- IN TERN AL- OUT ACL- ADM IN

规则

允许HTTP(端口80)和HTTPS(端口443)流 量进入网络,拒绝其他流量

允许ICMP流量以及其他内部端口的流出,拒绝其 他流量

只允许特定管理员IP地址的访问网络设备

2

过滤恶意流量

ACL可用于识别和过滤可能包含恶意代码、病毒和攻击的流量,以保护网络中的 系统和用户可以限制对包含敏感信息的资源的访问,以确保数据的保密性和合规 性。

基于ACL的流量过滤和访问控制

源IP地址过滤

使用ACL可以根据源IP地址限制允许进入网络的 流量,以区分可信和不可信的来源。

《访问控制列表ACL》 PPT课件

在这个PPT课件中,我们将会介绍访问控制列表(ACL)的概念,讨论它的 作用和重要性,以及如何基于ACL来制定网络安全策略。我们还将分享基于 ACL的流量过滤和访问控制的实施步骤,并提供一些常见的ACL配置示例。 最后,我们将总结所学内容并进行讨论。

ACL的概念

访问控制列表(ACL)是一种网络安全机制,用于管理网络中的数据流量和资源访问权限。它定义了哪些用户 或哪些网络设备可以访问特定的资源,以及在何种条件下可以进行访问。

ACL协议配置-扩展ACL.

扩展访问控制列表的配置

第二步,使用ip access-group命令将扩展访问控制列表应用到某接口

信令类型

Router(config-if)#ip access-group access-list-number { in | out }

扩展ACL的配置实例

172.16.3.0

非172.16.0.0网段

第一步,使用access-list命令创建扩展访问控制列表

信令类型

Router(config)#access-list access-list-number { permit | deny } protocol [source source-wildcard destination destination-wildcard ] [operator port] [established] [log]

第二步,应用到接口E0的出方向

Router(config)#interface fastethernet 0/0 Router(config-if)#ip access-group 101 out

通信技术专业教学资源库 南京信息职业技术学院

谢谢

主讲:丁秀锋

通信技术专业教学资源库 南京信息职业技术学院

《数据网组建》课程

ACL基本配置

主讲:丁秀锋

目录

01 ACL配置步骤 02 扩展ACL配置 03 扩展ACL应用

ACL的配置步骤

ACL的配置包括以下两个步骤,请依次进行配置:

信令类型

1

定义访问控制列表

2

将访问控列表应用到物理端口

扩展访问控制列表的配置

Router(信co令n类fig型)#access-list 101 deny tcp 172.16.4.0 0.0.0.255 172.16.3.0 0.0.0.255 eq 21 Router(config)#access-list 101 deny tcp 172.16.4.0 0.0.0.255 172.16.3.0 0.0.0.255 eq 20 Router(config)#access-list 101 permit ip any any

配置路由器的ACL访问控制列表

配置路由器的ACL访问控制列表配置路由器的ACL访问控制列表章节1:介绍ACL访问控制列表ACL(Access Control List)即访问控制列表,用于在网络设备上控制网络流量。

它可以根据规则过滤和控制网络流量的通过。

在配置路由器上的ACL访问控制列表时,我们需要明确规定哪些流量允许通过、哪些流量需要禁止,从而实现网络访问的控制和限制。

章节2:了解网络环境和需求在配置ACL访问控制列表之前,我们首先需要了解网络环境和需求。

这包括:●网络拓扑图:了解网络中各个设备的连接关系和布局。

●网络流量需求:了解不同用户和应用程序对网络的访问需求,包括允许通过的流量类型和禁止的流量类型。

章节3:创建ACL规则在路由器上配置ACL访问控制列表之前,我们需要先创建ACL规则。

ACL规则指定了流量过滤的条件和动作,即根据规则判断流量是否允许通过。

创建ACL规则时,需要考虑以下内容:●源IP地质和目标IP地质:根据需要过滤的源IP地质和目标IP地质,指定ACL规则。

●源端口和目标端口:根据需要过滤的源端口和目标端口,指定ACL规则。

●协议类型:根据需要过滤的协议类型,指定ACL规则。

●其他条件:根据需要,可以指定其他条件,如时间范围、访问控制级别等。

章节4:应用ACL规则到接口配置完ACL规则后,需要将这些规则应用到具体的接口上。

这样,才能使ACL规则生效并对流经该接口的网络流量进行过滤和控制。

应用ACL规则到接口的步骤包括:●选择接口:选择要应用ACL规则的接口,如LAN口或WAN口。

●配置入方向规则:指定ACL规则应用的方向,如入方向或出方向。

●关联ACL规则:将创建的ACL规则与接口进行关联,使其生效。

章节5:测试和验证ACL配置配置完ACL访问控制列表后,我们需要测试和验证配置的正确性和有效性。

这可以通过以下方式来进行:●发送测试流量:通过模拟实际流量,测试ACL规则是否按预期进行流量过滤和控制。

●监控流量日志:配置ACL日志功能,监控ACL规则的流量情况,并根据需要进行分析和调整。

acl标准和扩展编号

acl标准和扩展编号

在计算机网络和系统管理中,"ACL" 通常指的是"Access Control List"(访问控制列表),用于规定对资源的访问权限。

不同的设备和操作系统可能有不同的ACL 标准和扩展编号,以下是一些常见的ACL 标准和扩展编号的示例:

Cisco 路由器上的ACL 标准编号:

•标准ACL:1-99

•扩展ACL:100-199

Cisco ASA 防火墙上的ACL 标准编号:

•标准ACL:1-99

•扩展ACL:100-199, 2000-2699

Cisco 路由器和交换机上的ACL 扩展编号:

•标准ACL:1-99

•扩展ACL:100-199, 2000-2699

路由器上的ACL 标准和扩展编号(一般):

•标准ACL:1-99

•扩展ACL:100-199, 200-299, ..., 1300-1999

Linux 系统上的iptables(Netfilter)规则编号:

•输入链(Input):1-32767

•输出链(Output):1-32767

•转发链(Forward):1-32767

Windows 防火墙规则编号:

•Windows 防火墙规则:具有唯一的GUID 标识符

请注意,这只是一些常见的ACL 标准和扩展编号的示例,实际上,具体的编号可能会因不同设备、操作系统、网络设备或应用而有所不同。

在配置ACL 时,你应该参考相应设备或系统的文档以了解正确的编号范围和使用规则。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

任务13 配置编号扩展访问控制列表(ACL)

一、【技术原理】

命名扩展访问列表可以利用MAC地址、IP地址、VLAN号、传输端口号、协议类型、时间ACL等元素进行灵活组合,定义规则。

从而更加灵活的控制网络流量,保证网络的安全运行。

扩展访问列表的格式:access-list ACL号[permit|deny] [协议] [定义过滤源主机范围] [定义过滤源端口] [定义过滤目的主机访问] [定义过滤目的端口]。

二、【任务描述】

学校规定每年新入学的学生所在网段,可以访问学校的校园网WWW网页,不可以访问学校的FTP服务器。

假设你是学校网络中心的网络管理员,现要你在路由器上作适当配置,以满足上述要求。

三、【任务实现】

1、规划拓扑结构

2、配置过程

1、用Packet Tra cer实现扩展ACL的配置(仿真实验)

1) 实验过程:拓扑规划、端口连线、地址分配、参数配置、连通测试、结果分析。

2)实验教学要求所需的最简设备:路由器(1台)、Web、FTP服务器(1台)、交叉线(2条)。

2、配置端口IP地址

按网络拓扑图,配置计算机A的IP地址(192.168.1.2)、缺省网关(192.168.1.1),服务器S的IP地址(192.168.2.2)、缺省网关(192.168.2.1),路由器R1的F0/0(192.168.1.1)、F0/1(192.168.2.1)的IP地址。

3、安装FTP服务器

添加用户及密码:

用户名(UserName):abc

密码(Password):123

权限:Write,Read,Delete,Rename,List(RWDNL)

图1 配置FTP服务器

4、测试计算机A(配置访问控制列表之前)

1)计算机A与服务器S的连通性

PC>ping 192.168.2.2

Pinging 192.168.2.2 with 32 bytes of data:

Request timed out.

Reply from 192.168.2.2: bytes=32 time=62ms TTL=127

Reply from 192.168.2.2: bytes=32 time=63ms TTL=127

Reply from 192.168.2.2: bytes=32 time=63ms TTL=127

Ping statistics for 192.168.2.2:

Packets: Sent = 4, Received = 3, Lost = 1 (25% loss), Approximate round trip times in milli-seconds:

Minimum = 62ms, Maximum = 63ms, Average = 62ms

2)访问FTP服务器

PC>ftp 192.168.2.2

图2 登录FTP服务器3)访问Web服务器

图3 访问Web服务器

5、配置路由器:

Router>enable

Router#configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

!在配置过程中,可以通过“?”查询语法结构和可选参数

Router(config)#access-list 101 permit ?

ahp Authentication Header Protocol

eigrp Cisco's EIGRP routing protocol

esp Encapsulation Security Payload

gre Cisco's GRE tunneling

icmp Internet Control Message Protocol

ip Any Internet Protocol

ospf OSPF routing protocol

tcp Transmission Control Protocol

udp User Datagram Protocol

Router(config)#access-list 101 permit tcp ?

A.B.C.D Source address

any Any source host

host A single source host

Router(config)#access-list 101 permit tcp 192.168.1.0 0.0.0.255 ?

A.B.C.D Destination address

any Any destination host

eq Match only packets on a given port number

gt Match only packets with a greater port number

host A single destination host

lt Match only packets with a lower port number

neq Match only packets not on a given port number

range Match only packets in the range of port numbers

Router(config)#access-list 101 permit tcp 192.168.1.0 0.0.0.255 192.168.2.0 0.0.0.255 ?

dscp Match packets with given dscp value

eq Match only packets on a given port number

established established

gt Match only packets with a greater port number

lt Match only packets with a lower port number

neq Match only packets not on a given port number

precedence Match packets with given precedence value

range Match only packets in the range of port numbers

<cr>

Router(config)#access-list 101 permit tcp 192.168.1.0 0.0.0.255 192.168.2.0 0.0.0.255 eq ?

<0-65535> Port number

ftp File Transfer Protocol (21)

pop3 Post Office Protocol v3 (110)

smtp Simple Mail Transport Protocol (25)

telnet Telnet (23)

www World Wide Web (HTTP, 80)

Router(config)#access-list 101 permit tcp 192.168.1.0 0.0.0.255 192.168.2.0 0.0.0.255 eq www Router(config)#

Router(config)#interface FastEthernet0/1

Router(config-if)#ip access-group 101 ?

in inbound packets

out outbound packets

Router(config-if)#ip access-group 101 out

Router(config-if)#exit

6、再一次测试计算机A(配置访问控制列表之后)

1)计算机A与服务器S的连通性

PC>ping 192.168.2.2

2)访问FTP服务器

PC>ftp 192.168.2.2

如图4 配置ACL之后的测试。

图4 配置ACL之后的测试

3)访问Web服务器

配置访问控制列表之后与配置访问控制列表之前相同(如图3访问Web服务器)。

【结果分析】

1、配置访问控制列表之前

1)报文的捕获/转发(点击,链接AVI视频)

图5 报文的捕获/转发

2)报文的事件列表

图6 报文的事件列表

2、配置访问控制列表之后(由学生自己在实验练习中完成对比分析)

1)报文的捕获/转发

2)报文的事件列表

四、【注意事项】

1、扩展ACL比标准ACL具有更多的匹配项,功能更加强大和细化,可以针对包括协议类型、源地址、目的地址、源端口、目的端口和TCP连线建立等进行过滤,表号范围100~199。

2、尽量考虑将扩展的访问控制列表放在靠近过滤源的位置上,这样创建的过滤器就不会反过来影响其他接口上的数据流。

另外,尽量使标准的访问控制列表靠近目的,由于标准访问控制列表只使用源地址,如果将其靠近源会阻止数据包流向其他端口。

五、【课堂小结】

访问控制列表简称为ACL,它使用包过滤技术,在路由器上读取第3层及第4层包头中的信息,如源地址、目的地址、源端口和目的端口等,根据预先定义好的规则对包进行过滤,从而达到访问控制的目的,提高网络可管理性和安全性。

ACL分为很多种,不同场合应用不同种类的ACL。

六、【课程练习】(在仿真环境下或真实环境下完成任务13)。