第02章 对称密钥密码体系

无线通信安全-02第二讲 对称密码体制(序列密码概述+分组密码运行模式)

无线通信安全

3

保密通信模型

Oscar x y x

Alice

加密机

解密机

Bob

k 密钥源

安全信道

密码学的目的:Alice和Bob两个人在不安全的信道上 进行通信,而破译者Oscar不能理解他们通信的内容。

4

无线通信安全

1.2 密码学的基本概念

专业术语

发送者和接收者 消息和加密

消息(message)被称为明文(plaintext)。用某种方法 伪装消息以隐藏它的内容的过程称为加密(encryption), 被加密的消息称为密文(ciphertext),而把密文转变为明 文的过程称为解密(decryption)。

Alice

密钥流生成器

信道 密钥序列

r0 r1 r2 …

Eri(xi)

r0 r1 r 2 …

Bob

……

密文序列 密文序列

明文序列

Dri(yi)

明文序列

x0 x1 x2 …

无线通信安全

y0 y1 y2 …

y0 y1 y 2 …

x0 x1 x2 …

19

问题?

流密码与分组密码有哪些区别?

无线通信安全

20

《无线通信安全》

第二讲 对称密码体制

计算机学院

李晖

lihuill@

无线通信安全

北京邮电大学 1

主要内容

密码学基本概念 密码算法的分类 分组密码的运行模式

<<<

无线通信安全

2

课程目标

掌握流密码的基本概念、分类 知道基于流密码体制的加密通信模型 了解分组密码的运行模式的含义 熟练掌握分组密码的常用运行模式

《对称密钥密码》PPT课件

01 | 0000 1111 0111 0100 1110 0010 1101 0001 1010 0110 1100 1011 1001 0101 0011 1000

10 | 0100 0001 1110 1000 1101 0110 0010 1011 1111 1100 1001 0111 0011 1010 0101 0000

• 密码流的未来? – 密码学家Shamir: “密码流已步入死亡-the death of stream ciphers”-2004 – 或许太夸张…但分组密码是现今主流

对称密钥密码

11

分组密码 Block Ciphers

对称密钥密码

12

(Iterated) 分组密码(迭代)

• 密文和明文均是固定长度的分组(block) • 通过若干轮使用轮函数(round function)迭代产生密文 • 轮函数的输入由前一轮的输出和密钥组成 • 分别设计一个安全的分组密码或者一个高速的算法不难,但既安全又高效的算法

举更为有效的攻击方法

对称密钥密码

18

DES的分析

• DES是一种Feistel原理的密码系统(将明文分为两部分, 然后迭代)

– 64位为一个分段 – 56位长的密钥 – 经过16论迭代 – 每步迭代采用48位长的子密钥(?)

• 每步迭代很简单 • 安全性主要取决于“S盒”

– 每个S盒将6位映射为4位

---------------------------------------------------------------------------------------------------------------------------

00 | 1110 0100 1101 0001 0010 1111 1011 1000 0011 1010 0110 1100 0101 1001 0000 0111

第二章-对称密钥密码体系

18

2.2

数据加密标准(DES)

分组密码

分组密码的工作原理

x比特密钥 m比特明文 n比特密文

x比特密钥 m比特明文

加密算法

解密算法

19

DES的历史

1973年5月15日, NBS开始公开征集标准加密算法,并公布 了它的设计要求:

(1)算法必须提供高度的安全性 (2)算法必须有详细的说明,并易于理解 (3)算法的安全性取决于密钥,不依赖于算法 (4)算法适用于所有用户 (5)算法适用于不同应用场合 (6)算法必须高效、经济 (7)算法必须能被证实有效 (8)算法必须是可出口的

30

2.2

数据加密标准(DES)

DES的算法-密码函数F

异或。扩展后的48位输出E(Ri)与压缩后的 48位密钥Ki作异或运算 S 盒替代。将异或得到的 48 位结果分成八 个6位的块,每一块通过对应的一个S盒产 生一个4位的输出

31

2.2

数据加密标准(DES)

DES的算法-密码函数F

S盒的具体置换过程为:某个Si盒的6位输入的 第1位和第6位形成一个2位的二进制数(从0~3), 对应表中的某一行;同时,输入的中间4位构成 4位二进制数(从0~15)对应表中的某一列(注意: 行和列均从0开始计数) 例如,第6个S盒的输入为110011,前后2位形成 的二进制数为11,对应第8个S盒的第3行;中间4 位为1001,对应同一S盒的第9列

非对称算法也叫做公开密钥算法,是因为加密 密钥能够公开,即陌生者能用加密密钥加密信 息,但只有用相应的解密密钥才能解密信息

12

2.1 密码体系的原理和基本概念

密码分析

密码分析学 是在不知道密钥的情况下恢复出

对称密钥密码系统

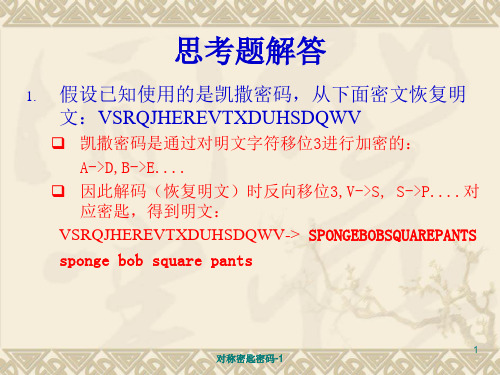

对称密钥密码系统2000多年以前,罗马国王Julius Caesar使用过现今被称为“凯撒密码”的加密算法。

此加密算法其实是“移位密码”算法的一个特例。

由于移位密码安全性不高,使用穷举爆力技术很容易将其破解,于是人们发明了“代换密码”。

而移位密码其实是代换密码的一个子集。

虽然代换密码安全性有所提高,使用穷举爆力技术较难破解,然而使用统计密码分析技术却可以很容易地破解代换密码。

到了几百年前,有人发明了“置换密码”有时也叫“换位密码”,之后现代密码技术开始出现。

很多人把Claude Shannon誉为现代密码学之父,他提出了“扩散”和“混淆”来构造密码体制的基本要素。

这种加密技术可以有效的挫败使用统计分析技术来破解密码。

1973年,Horst Feistel公开了他的“Feistel密码”,这是第一个体现密码之父Shannon思想的密码系统。

目前,几乎所有的对称密码系统都使用了Feistel密码的设计特征。

1973年,(美)国家标准局(NBS),即现在的(美)国家标准技术研究所(NIST)公布了征求国家密码标准的提案,人们建议了许多的密码系统。

1977年7月,NBS经过对众多的密码系统进行评估后,采纳了IBM在20世纪60年代(1960s)研制出来的一个密码系统作为数据加密标准(DES),此系统是由Horst Feistel领导的一个研究组研制出来的。

这个密码系统基于一个称为LUCIFER[Fic73]的密码系统。

LUCIFER密码系统本质上是Feistel密码的一个推广。

1983年、1988年和1993年,DES再度被认定为(美)国家标准。

1997年,RSA实验室发布了一个以10000美元作为酬金的挑战:寻找一个前面带有一个已知明文块的密文的DES密钥。

由Roche Verse牵头的一个工程小组动用了70000多台通过因特网连接起来的计算机系统,使用穷举爆力攻击程序大约花费96天的时间找到了正确的DES密钥。

网络安全对称密码学精品PPT课件

第2章 对称密码学

• 对称密钥算法:加密密钥K1<——>解密密钥K2 (K1= K2) – 1976年之前 – 最早的凯撒密码 – 目前使用最多的DES密码算法 – 2000年美国推出的下一代密码算法Rijndael

• 公开密钥算法:加密密钥和解密密钥不同 并且 其中一 个密钥不能通过另一个密钥推算出来时。

输出64位密文

40 8 48 16 56 24 64 32

第2章 对称密码学

2.2.3 DES算法描述: 加密过程:

1、64位明文分组@初始置换IP(置换表,表2-1) = 64位输出=32位L[0] + 32位R[0]

for (i == 1 to 64) {

j == T2-1[i]; out[i] == in[j]; }

58 50 42 34 26 18 10 2 60 52 44 36 28 20 12 4 62 54 46 38 30 22 14 6 64 56 48 40 32 24 16 8 57 49 41 33 25 17 9 1 59 51 43 35 27 19 11 3 61 53 45 37 29 21 13 5 63 55 47 39 31 23 15 7

– 流密码(Stream Cipher)

• 对输入元素进行逐个的连续处理,同时产生连续的单个输出元素

• 复杂的密钥产生算法 • 实例:A5

第2章 对称密码学

2.2.2 DES的历史 • 1973年,美国国家标准局(NBS),征集联邦数据 加密标准的方案 • 1975年3月17日,NBS公布了IBM公司提供的密 码算法,以标准建议的形式在全国范围内征求意 见 • 1977年7月15日,NBS宣布接受这个建议,DES 正式颁布,供商业界和非国防性政府部门使用。 • 2000年美国推出AES,下一代密码算法Rijndael

对称密钥密码体制

第三,流密码能较好地隐藏明文的统计特征等。

流密码的原理

❖ 在流密码中,明文按一定长度分组后被表示成一个序列,并 称为明文流,序列中的一项称为一个明文字。加密时,先由 主密钥产生一个密钥流序列,该序列的每一项和明文字具有 相同的比特长度,称为一个密钥字。然后依次把明文流和密 钥流中的对应项输入加密函数,产生相应的密文字,由密文 字构成密文流输出。即 设明文流为:M=m1 m2…mi… 密钥流为:K=k1 k2…ki… 则加密为:C=c1 c2…ci…=Ek1(m1)Ek2(m2)…Eki(mi)… 解密为:M=m1 m2…mi…=Dk1(c1)Dk2(c2)…Dki(ci)…

同步流密码中,消息的发送者和接收者必须同步才能做到正确 地加密解密,即双方使用相同的密钥,并用其对同一位置进行 操作。一旦由于密文字符在传输过程中被插入或删除而破坏了 这种同步性,那么解密工作将失败。否则,需要在密码系统中 采用能够建立密钥流同步的辅助性方法。

分解后的同步流密码

பைடு நூலகம்

密钥流生成器

❖ 密钥流生成器设计中,在考虑安全性要求的前提下还应考虑 以下两个因素: 密钥k易于分配、保管、更换简单; 易于实现,快速。

密钥发生器 种子 k

明文流 m i

明文流m i 加密算法E

密钥流 k i 密钥流 发生器

密文流 c i

安全通道 密钥 k

解密算法D

密钥流 发生器

明文流m i

密钥流 k i

图1 同步流密码模型

内部状态 输出函数

内部状态 输出函数

密钥发生器 种子 k

k

对称密码体制PPT课件

64比特

左移j比特

….

明文:0000000000000001 密钥: 22234512987ABB23 密文:0A4ED5C15A63FEA3

2)完全效应 指密文中的每个比特都由明文的许多比特决定。由

DES中的扩展和S盒产生的扩散和混淆作用表明了强烈的 完全效应。

2、设计标准 (1)S盒的设计

• 每一行的元素都是从0-15的置换。 • S盒是非线性的。 • 如果改变输入的一个比特,输出中的两个或更多比特会改变。 • 如果一个S盒的两个输入只有中间两个比特不同(第3和第4个比特),输出中至少有两个比特

P=DK1(DK2(C))

2.三重DES(以被广泛采用)

优点:能对付中途攻击。密钥长度为168bit

即用两个56位的 密钥K1、K2,发 送方用K1加密, K2解密,再使用 K1加密。接收方 则使用K1解密, K2加密,再使用 K1解密,其效果 相当于将密钥长 度加倍。

5 应用模式

电子密码本 ECB (electronic codebook

由于DES算法完全公开,其安全性完全依赖于对密钥的保护,必须有可 靠的信道来分发密钥。如采用信使递送密钥等。因此,它不适合在网络 环境下单独使用。

4 DES的变形

1.两重DES

双重DES密钥长度 为112bit,密码强 度似乎增强了一 倍,但问题并非 如此。

C=EK2(EK1(P))

双重DES易 受中途攻击

在每轮开始将输入的64比特数据分 成左、右长度相等的两半,将右半 部分原封不动地作为本轮输出的64 比特数据的左半部分,同时对右半 部分进行一系列的变换,即用轮函 数作用右半部分,然后将所得结果 (32比特数据)与输入数据的左半 部分进行逐位异或,将所得数据作 为本轮输出的64比特数据的右半部 分。

第2章-对称密码

18

古典实例(3)

网格加密法:中国

例:密文:

王先生:

来信收悉,你的盛情难以报答。我已在昨天抵 达广州。秋雨连绵,每天需备伞一把。大约本月

中旬即可返回,再谈。

弟:李明 2001年11月7日

明文:情报在雨伞把中。

19

Vigenère密码(维吉尼亚方阵)

Vigenère密码是一种基于移位字母表的周期代换 密码,它的密钥 K 由一个字母序列来指定: k = k1…kd。 其中: ki ( i = 1 , … , d )给出了第 i 个字母表的 移动位数 例如:明文 INTELLIGENT 用密钥 PLAY 加密为: M=INTE LLIG ENT K=PLAY PLAY PLA Ek(M)=XYTC AMIE TYT 使用Vigenère表可以方便地进行加密和解密。

15

图形置换法

置换法:只改变明文字母位置。按照一定的方法来重新 排列字符,通常是借助于某种几何图表来实现。 加密过程分为两个步骤:

将明文按照一定的路径写入图表中; 以某种路径从图表中取出字符构成密文。

图例: 明文

写入

图表

取出

密文

典型例子:密码纸卷筒

16

古典实例(1)

凯撒密码(Julius Caesar):公元前50年

流密码分组密码密钥生成加密方式明文的处理加密性能安全性能流密码分组密码密钥生成密钥随机生成一次一密依据时间不同生成的密钥不同用户需要记录的初始密钥是唯一的每轮加密对密钥进行变换加密方式密钥和明文直接按位计算有多长的明文就要生成多长的密钥将明文分组密钥长度固定明文和密钥按位计算明文的处理不对明文做任何处理对明文进行复杂的换位计算打乱明文顺序加密性能加密机制简单速度较快适用于硬件化加密机制相对复杂明文和密钥都有一套变化和处理机制速度相对较慢安全性能密码的安全性依赖于密钥的随机性和周期不重复性密钥产生机制和加密方式都需要适当保密加密算法公开安全性完全依赖于密钥安全性能较高65三重des算法des的缺点就是密钥长度相对比较短所以人们并没有放弃使用des而是想出了一个解决其长度问题的方法即采用三重des112位密钥长度

2对称密码体制

2011-12-10

15

1997 年 DESCHALL 小 组 经 过 近 4 个 月 的 努 力 , 通 过 Internet搜索了 × 1016 个密钥,找出了DES的密钥, 恢 搜索了3× 个密钥, 找出了 的密钥, 搜索了 的密钥 复出了明文。 复出了明文。 1998年5月美国 年 月美国 月美国EFF(electronics frontier foundation) 宣布,他们以一台价值20万美元的计算机改装成的专用解 宣布,他们以一台价值 万美元的计算机改装成的专用解 密机, 小时破译了56 比特密钥的 比特密钥的DES。 密机,用56小时破译了 小时破译了 。

2011-12-10

14

DES首次被批准使用五年,并规定每隔五年由美国国 首次被批准使用五年, 首次被批准使用五年 家保密局作出评估, 家保密局作出评估,并重新批准它是否继续作为联邦加密 标准。最近的一次评估是在1994年1月,美国已决定 标准。最近的一次评估是在 年 月 美国已决定1998年 年 12月以后将不再使用 月以后将不再使用DES。因为按照现有的技术水平,采 月以后将不再使用 。因为按照现有的技术水平, 用不到几十万美元的设备,就可破开 密码体制。 用不到几十万美元的设备,就可破开DES密码体制。目前 密码体制 的新标准是AES,它是由比利时的密码学家Joan Daemen和 ,它是由比利时的密码学家 的新标准是 和 Vincent Rijmen设计的分组密码 设计的分组密码—Rijndael(荣代尔)。 设计的分组密码 (荣代尔)。

置换选择pc1循环移位置换选择pc2置换选择pc2置换选择164比特201492731子密钥产生器?给出每次迭代加密用的子密钥ki子密钥产生器框图密钥64bit置换选择1pc1除去第816?64位8个校验位201492732置换选择2pc2ci28bitdi28bit循环左移ti1bit循环左移ti1bitki57494133251791585042342618102595143352719113605044366355473931231576254463830221466153453729211352820124置换选择1pc1迭代次数12345678循环左移位位数11222222左循环移位位数2014927331417112415328156211023191242681672720132415231374755304051453348444939563453464250362932置换选择2pc2迭代次数910111213141516循环左移位数12222221201492734des的安全性?穷举攻击分析穷举攻击就是对所有可能的密钥逐个进行脱密测试直到找到正确密钥为止的一种攻击方法方法

第2章对称密钥密码体系

15

Network and Information Security

第2章 对称密钥密码体系

2.获取子密钥Ki

• DES加密算法的密钥长度为56位,但一般表示为64位, 其中,每个第8位用于奇偶校验。在DES加密算法中, 将用户提供的64位初始密钥经过一系列的处理得到K1, K2,…,K16,分别作为1~16轮运算的16个子密钥。 现在来看如何获得这16个子密钥。

• 相反地,解密函数D作用于C产生M • D(C)=M

• 先加密后再解密消息,原始的明文将恢复出来,下面 的等式必须成立: D(E(M))=M

4

Network and Information Security

第2章 对称密钥密码体系

2.1.2 安全密码准则

• 所有算法的安全性都基于密钥的 安全性,而不是基于算法细节的 安全性。

57 49 41 33 25 17 9 1 58 50 42 34 26 18 10 2 59 51 43 35 27 19 11 3 60 52 44 36 63 55 47 39 31 23 15 7 62 54 46 38 30 22 14 6 61 53 45 37 29 21 13 5 28 20 12 4

• 只有公开的算法才是安全的。

5

Network and Information Security

第2章 对称密钥密码体系

2.1.3 对称密钥密码和非对称密钥密码

• 基于密钥的算法通常有两类:对称算法和非对称算法。 • 对称算法有时又叫传统密码算法,就是加密密钥能够

从解密密钥中容易地推算出来,反过来也成立。 • 在大多数对称算法中,加/解密密钥是相同的。 • 对称算法可分为两类。 • 一次只对明文中的单个比特(有时对字节)运算的算

2_对称密匙密码1

对称密匙密码-1 12

A5/1实例

X

1 0 1 0 1 0 1 0 1 0 1 0 1 0 1 0 1 0 1

Y

1 1 0 0 1 1 0 0 1 1 0 0 1 1 0 0 1 1 0 0 0 1

Z

1 1 1 0 0 0 0 1 1 1 1 0 0 0 0 1 1 1 1 0 0 0 1

在这种情况下, m = maj(x8, y10, z10) = maj(1,0,1) = 1 寄存器 X 进行移位, Y不进行移位, Z进行移位 密匙流比特由最右端比特进行XOR操作而得 此例, 密匙流比特是 0 1 0 = 1 最后用密匙流和明文做XOR运算进行加密和解密

对称密匙密码-1 13

21

对称密匙密码-1

DES密码归纳

DES是16轮的Feistel结构密码 DES的分组长度是64位 DES使用56位密匙 DES每一轮使用48位的子密匙,每个子密匙是由 56位的密匙的子集构成的 DES竟是住了时间的考验,其遭受攻击只是因为 密匙过短,而不是存在比穷举更为有效的攻击方 法

对称密钥密码体系

密码技术是一门古老的技术。公元前1世纪,著名

20世纪,第一次世界大战进行到关键时刻,英国 凯撒密码,又叫循环移位密码。其加密方法就是将明文中的每个字母 破译密码的专门机构“40号房间”利用缴获的德国密 都用其右边固定步长的字母代替,构成密文。

码本破译了著名的“齐默尔曼”电报,促使美国放弃 例如:步长为 4,则明文A、B、C、…、Y、Z可分别由E、F、G、…、C、

第2章 对称密钥密码体系

2.1.2 安全密码准则

• 如果密码ห้องสมุดไป่ตู้保密性是基于保持算法的秘密,这种密码算法就

称为受限制的算法。

缺陷:

大型的或经常变换用户的组织不能使用它们。 受限制的密码算法不可能进行质量控制或标准化。

解决方法:现代密码学用密钥解决了这个问题。

密钥:加密和解密算法的操作在称为密钥(K)的元素控制下进

14

Network and Information Security

第2章 对称密钥密码体系

分组密码的工作原理如图2-4所示:

xbit 密钥 xbit 密钥

mbit 明文

加密算法

nbit 密文

解密算法

mbit 明文

图2-4 分组密码的工作原理

15

Network and Information Security

• 对称算法有时又叫传统密码算法,就是加密密钥能够 从解密密钥中容易地推算出来,反过来也成立。

• 在大多数对称算法中,加/解密密钥是相同的。这些算 法也叫秘密密钥算法或单密钥算法,它要求发送者和 接收者在安全通信之前,商定一个密钥。 • 对称算法可分为两类。 • 一次只对明文中的单个比特(有时对字节)运算的算 法称为序列密码或流密码算法。 • 另一类算法是对明文的一组比特进行运算,这些比特 组称为分组,相应的算法称为分组算法。

对称密钥密码算法研究

河南科技大学毕业设计(论文)题目_________________姓名________院(系)________专业________指导教师________年月日毕业设计(论文)任务书填表时间:2008年12月10日研究所(教研室)主任签字:年月日对称密钥密码算法研究摘要对称密码是现代密码学中的一个重要分支,其诞生和发展有着广泛的使用背景和重要的理论价值。

目前这一领域还有许多理论和实际问题有待继续研究和完善。

这些问题包括:如何设计可证明安全的密码算法;如何加强现有算法及其工作模式的安全性;如何测试密码算法的安全性;如何设计安全的密码组件,例如S-盒、扩散层及密钥扩展算法等。

目前分组密码所采用的整体结构可分为Feistel 结构(如CAST-256、DEAL、DFC、E2等)、SP网络(如Safer+、Serpent 等)及其他密码结构(例如Frog和HPC)。

Feistel 结构最大的优点是容易保证加解密的相似性;SP 网络则是扩散性能比较好。

AES 沿袭了SQUARE 的特点采用了SP 网络结构,并在加解密过程大量使用矩阵运算,这样做使得加密和解密过程略有不同,但大幅提高了算法实现的效率。

虽然AES的设计在分组密码系统的发展上有了一个质的飞跃,然而目前仍有研究和改进的空间。

AES 在多种平台上实现的效率有待进一步提高,同时新的加解密工作模式也有待研究。

本论文简单介绍了对称密码学的部分基本知识和AES 算法的工作过程,根据AES 算法大量矩阵运算的的特点,改进了传统的加解密速度,给出了其在时间上的优化:该算法的时间优化能够提高AES算法的加解密速度。

关键词:对称加密算法,DES,Rijndael,有限域The Research Of Symmetric Key Cipher AlgorithmABSTRACTSymmetrical cryptosystem is an important branch of modern cryptography, with i ts appearance and development there are wide applicant background and theorial value. There are lot theorial and applicant problems need to be studied and optimized, such as: how to design a provable safe cryptosystem, how to strengthen the safty of algorithms and working modules which are already available, how to test the safty of a cipher algorithm, how to design safe components of a cryptosystem, as S-boxes, diffusing layers, and key-expanding processes, etc.The general architecture of symmetrical cryp tosystem at present can be sorted as Feistel (CAST-256, DEAL, DFC E2, etc.), SP network (Safer+, Serpent, etc.) and other architectures (Frog, HPC). Symmetry is the most distinct character of Feistel, while SP network has a good deffuse capability. AES inh erited SQUARE in designation, and added in a lot of matrix operations. This causes a bit different between encryption and decryption, but it optimizes the efficiency of the algorism.AES is a rapid progress in cryptosystem development, however, it needs to be ameliorated yet. The efficiency of AES may be boosted, and new working module is also necessary to be developed. This paper introuduces the theory of semmetrical cryptography and the working process of AES algorithm, improves a conventional means o f increasing the encrypting speed , proposes its optimized algorism, which can greately increase the encryptingspeed。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

50

59 3 47 54 61 5

42

51 60 39 46 53 28

34

43 52 31 38 45 20

26

35 44 23 30 37 12

18

27 36 15 22 29 4

获得这16个子密钥。

首先,将64位密钥去掉8个校验位, 用密钥置换 PC–1置换剩下的56 位 密钥;再将 56 位分成前 28 位 C0 和 后 28 位 D0 两 部 分 , 即 PC– 1(K56)=C0D0。

信息安全技术

7

先行案例——Enigma密码机

信息安全技术

8

先行案例——图灵

阿兰〃麦席森〃图灵(Alan Mathison Turing,1912.6.23— 1954.6.7),英国数学家、逻辑学家,被称为计算机科学之父、 人工智能之父。 1931年图灵进入剑桥大学国王学院,毕业后到 美国普林斯顿大学攻读博士学位,二战爆发后回到剑桥,后曾 协助军方破解德国的著名密码系统Enigma,帮助盟军取得了二 战的胜利。 阿兰〃图灵,是计算机逻辑的奠基者,许多人工智能的重要方 法也源自于这位伟大的科学家。他对计算机的重要贡献在于提 出的有限状态自动机也就是图灵机的概念,对于人工智能,它 提出了重要的衡量标准“图灵测试”,如果有机器能够通过图 灵测试,那它就是一个完全意义上的智能机,和人没有区别了。 他杰出的贡献使他成为计算机界的第一人,现在人们为了纪念 这位伟大的科学家将计算机界的最高奖定名为“图灵奖”。

L 16 = L 15 F(R 15 ,K 16 )

R 16 = R 15

IP -1

信息安全技术 64比特密文输出

21

DES 加密过程

1. 初始置换函数IP DES对64位明文分组进行操作。首先,64位明文 分组x经过一个初始置换函数IP,产生64位的输 出 x0 ,再将分组 x0 分成左半部分 L0 和右半部分 R0,即: x0=IP(x)=L0R0

所有算法的安全性都基于密钥的安 全性,而不是基于算法细节的安全 性 只有公开的算法才是安全的

信息安全技术

11

2.1.3 对称密钥密码和非对称密钥密码

基于密钥的算法通常有两类:对称算法和非对称 算法。

对称算法有时又叫传统密码算法,就是加密密钥 能够从解密密钥中容易地推算出来,反过来也成 立。

EK(M) = C

高卢战争使罗马获得面积两倍于意大利的肥沃土地和800多 座城镇,凯撒个人则获得大量财富和政治资本,为其建立 独裁统治奠定了基础。 将替换密码用于军事用途的第一个文件记载是恺撒著的 《高卢记》。恺撒描述了他如何将密信送到正处在被围困、 濒临投降的西塞罗,使得敌人根本无法看懂信息。

信息安全技术

3

先行案例——凯撒密码

IBM 公司,70年代初提出,80年代成为国 家标准 DES是一种对称密钥算法,密钥长度为 56bits (加上奇偶校验,通常写成64bits) 是一种分组加密算法,64 bits为一个分组 基本思想:

混乱(Confusion) 和扩散(Diffusion )

使用标准的算术和逻辑运算

信息安全技术

19

meet me after the class

meet me after the class

E = (M + k1) mod (26)

(其中,M表示明文中小写英文字母从0~25的序号,E表示密文中 字母的序号)

信息安全技术

4

先行案例——齐默尔曼电报

我们计划于2月1日开始实施无限制潜艇战。与此 同时,我们将竭力使美国保持中立。 如计划失败,我们建议在下列基础上同墨西哥结 盟:协同作战;共同缔结和平。我们将会向贵国 提供大量资金援助:墨西哥也会重新收复在新墨 西哥州、得克萨斯州,和亚利桑那州失去的国土。 建议书的细节将由你们草拟。 请务必于得知将会与美国开战时(把此计划)以 最高机密告知贵国总统,并鼓励他邀请日本立刻 参与此计划;同时为我们与日本的谈判进行斡旋。 请转告贵总统,我们强大的潜水艇队的参与将可 能逼使英国在几个月内求和。

信息安全技术

9

加密解密公式

明文用M(消息)或P(明文)表示,密文用C表示。加 密函数E作用于M得到密文C,用数学式子表示为: E(M)=C 相反地,解密函数D作用于C产生M D(C)=M 先加密后再解密消息,原始的明文将恢复出来,下面的 等式必须成立: D(E(M))=M

信息安全技术

10

2.1.2 安全密码准则

第二章

对称秘钥密码体系

主讲人:任凯 联系方式:renkai_jlxy@

1

本章提要 2.1 密码体系的原理和基本概念 2.2 数据加密标准(DES) 2.3 IDEA 2.4 AES 2.5 序列密码

信息安全技术

2

先行案例——凯撒密码

高卢是罗马共和国北部的一大片土地,包括今天的意大利 北部、法国、卢森堡、比 利时、德国以及荷兰和瑞士的一 部分。 高卢战争是罗马共和国为征服高卢、扩大疆土而进行的侵 略性远征,是恺撒为壮大自己的实力进而确立独裁统治而 进行的一场建功扬威、扩 军备战、掠夺财富的残酷战争, 高卢战争包括8次军事远征。

信息安全技术

22

初始换位(IP)

58 60 62 64 57 59 50 52 54 56 49 51 42 44 46 48 41 43 34 36 38 40 33 35 26 28 30 32 25 27 18 20 22 24 17 19 10 12 14 16 9 11 2 4 6 8 1 3

密码学更关心在计算上不可破译的密码系统。如

果一个算法用(现在或将来)可得到的资源在可

接受的时间内都不能破译,这个算法则被认为在

计算上是安全的。 (1) 数据复杂性:用作攻击输入所需要的

数据量 (2) 时间复杂性:完成攻击所需要的时间 (3) 存储复杂性:进行攻击所需要的存储 量

信息安全技术

18

2.2 数据加密标准(DES)

24

信息安全技术

2.获取子密钥Ki

循环左移:根据迭代的轮数,分别左移一位或两位

1 1 2 1 3 2 4 2 5 2 6 2 7 2 8 2 9 1 10 2 11 2 12 2 13 2 14 2 15 2 16 1

1 0 1 0 1 0 …… 1 0 0 1 0 1 0 …… 1 0 1

•

9,18,22,25,35,38,4 压缩置换(置换选择):从56bits中选择 48bits 3,54被置换掉

密钥流生成器 密钥流生成器

mbit 明文

加密算法

nbit 密文

解密算法

mbit 明文

13

信息安全技术

2.1.3 对称密钥密码和非对称密钥密码

非对称算法是这样设计的:用作加密的密钥不同

于用作解密的密钥,而且解密密钥不能根据加密

密钥计算出来(至少在合理假定的有限时间内)。

非对称算法也叫做公开密钥算法,是因为加密密 钥能够公开,即陌生者能用加密密钥加密信息, 但只有用相应的解密密钥才能解密信息。

信息安全技术

16

2.1.4 密码分析

根据被破译的难易程度,不同的密码算 法具有不同的安全等级 如果破译算法的代价大于加密数据的 价值 或者如果破译算法所需的时间比加密 数据保密的时间更长 或者如果用单密钥加密的数据量比破 译算法需要的数据量少得多 那么可能是安全的。

信息安全技术

17

可以用不同方式衡量攻击方法的复杂性:

改变明文中符号的排列方式,或按照某种规律置换明 文中的符号,使得只有通过数据解密才能读懂接收到 的信息

K1=3 将文本中每 个英文字母 替换为字母 表中排列在 其后的第k1 个字母 K2=3 phhw ph 将文本中每 diwhu wkh 个英文字母 fodvv 替换为字母 表中排列在 其前的第k2 个字母 M = (E - k2) mod (26)

DES 加密算法的密钥长度为 56 位,

但一般表示为 64 位,其中,每个 第 8位用于奇偶校验。在 DES加密 算法中,将用户提供的 64 位初始 密钥经过一系列的处理得到 K1 , K2,…,K16,分别作为1~16轮运 算的 16 个子密钥。现在来看如何

1

10 19 63 7 14 21

58

2 11 55 62 6 13

32 bit L0 + F

32 bit R0 K 1 ( 48 )

DES加密算法

L 1= R 0 + F

R 1 = L 0 F(R 0 ,K 1 ) K 2 ( 48 )

L 2= R 1

R 2 = L 1 F(R 1 ,K 2 )

L 15 = R 14 + F

R 15 = L 14 F( R 14 ,K 15 ) K 16 (48 )

DES 加密过程

首先把明文分成以64 bit为单位的块m, 对于每个m, 执行如下操作

DES(m)=IP-1 • T16 • T15 •..... T2 • T1 • IP(m) 初始置换, IP 16轮迭代,Ti , i=1,2,…16 末置换,IP-1

信息安全技术

20

64比特明文输入

IP

乙用私钥加密的消息,甲也只有用乙的公钥才能解密

信息安全技术

15

2.1.4 密码分析

唯密文攻击

几乎所有密码系统在唯密文攻击中都是可破的, 只要简单地一个接一个地去试每种可能的密钥, 并且检查所得明文是否有意义。这种方法叫做蛮 力攻击。

已知明文攻击:基于对算法的研究 选择明文攻击:密码数据库,很多场合无法 奏效 自适应选择明文攻击

信息安全技术

6

先行案例——Enigma密码机

恩尼格玛加密机宣告了手工编码技术的结束,与 Enigma相关的历史人物有三个人。 首先是德国人亚瑟.谢尔比乌斯(Arthur Scherbius),德国人发明了ENIGMA; 其次是波兰人马里安.雷杰夫斯基(Marian Rejewski),波兰人初步解破了简单的ENIGMA; 第三个就是英国人阿兰.图灵(Alan Turing),英国 人彻底终结了最高难度的ENIGMA。