三层交换机VLAN配置

如何配置三层交换机创建VLAN

如何配置三层交换机创建VLAN以下的介绍都是基于Cisco交换机的VLAN。

Cisco的VLAN实现通常是以端口为中心的。

与节点相连的端口将确定它所驻留的VLAN。

将端口分配给VLAN的方式有两种,分别是静态的和动态的.形成静态VLAN的过程是将端口强制性地分配给VLAN的过程。

即我们先在VTP (VLAN Trunking Protocol)Server 上建立VLAN,然后将每个端口分配给相应的VLAN的过程。

这是我们创建VLAN最常用的方法。

动态VLAN形成很简单,由端口决定自己属于哪个VLAN。

即我们先建立一个VMPS (VLAN Membership Policy Server)VLAN管理策略服务器,里面包含一个文本文件,文件中存有与VLAN 映射的MAC地址表。

交换机根据这个映射表决定将端口分配给何种VLAN。

这种方法有很大的优势,但是创建数据库是一项非常艰苦而且非常繁琐的工作。

下面以实例说明如何在一个典型的快速以太局域网中实现VLAN。

所谓典型的局域网就是指由一台具备三层交换功能的核心交换机接几台分支交换机(不一定具备三层交换能力)。

我们假设核心交换机名称为:COM;分支交换机分别为:PAR1、PAR2、PAR3……,分别通过Port 1的光线模块与核心交换机相连;并且假设VLAN名称分别为COUNTER、MARKET、MANAGING……。

1、设置VTP DOMAIN VTP DOMAIN 称为管理域。

交换VTP更新信息的所有交换机必须配置为相同的管理域。

如果所有的交换机都以中继线相连,那么只要在核心交换机上设置一个管理域,网络上所有的交换机都加入该域,这样管理域里所有的交换机就能够了解彼此的VLAN列表。

COM#vlan database 进入VLAN配置模式COM(vlan)#vtp domain COM 设置VTP管理域名称COMCOM(vlan)#vtp server 设置交换机为服务器模式PAR1#vlan database 进入VLAN配置模式PAR1(vlan)#vtp domain COM 设置VTP管理域名称COMPAR1(vlan)#vtp Client 设置交换机为客户端模式PAR2#vlan database 进入VLAN配置模式PAR2(vlan)#vtp domain COM 设置VTP管理域名称COMPAR2(vlan)#vtp Client 设置交换机为客户端模式PAR3#vlan database 进入VLAN配置模式PAR3(vlan)#vtp domain COM 设置VTP管理域名称COMPAR3(vlan)#vtp Client 设置交换机为客户端模式注意:这里设置交换机为Server模式是指允许在本交换机上创建、修改、删除VLAN及其他一些对整个VTP域的配置参数,同步本VTP域中其他交换机传递来的最新的VLAN信息;Client模式是指本交换机不能创建、删除、修改VLAN配置,也不能在NVRAM中存储VLAN配置,但可以同步由本VTP域中其他交换机传递来的VLAN信息。

举例讲解H3C配置三层交换机4个步骤详细用法

举例讲解H3C配置三层交换机4个步骤详细用法H3C是一家网络设备制造商,其三层交换机是其主要产品之一、配置H3C三层交换机可以提供强大的网络管理和控制功能。

下面将详细介绍配置H3C三层交换机的四个步骤及其用法。

第一步:基本设置在配置H3C三层交换机之前,首先需要进行基本设置,包括设置设备的管理IP地址、主机名、密码等。

以下是一个基本设置的例子:1.登录到H3C三层交换机的控制台,输入用户名和密码。

2. 进入系统视图,通过命令"system-view"进入。

3. 设置设备的主机名,使用命令"sysname [主机名]"进行设置。

例如,"sysname switch1"将设备主机名设置为switch14. 设置设备的管理IP地址,使用命令"interface vlan-interface [vlan号]"进入VLAN接口模式。

然后使用命令"ip address [IP地址] [子网掩码]"设置IP地址。

例如,"interface vlan-interface 1"进入VLAN接口1模式,"ip address 192.168.1.1 255.255.255.0"设置IP地址为192.168.1.1,子网掩码为255.255.255.0。

5. 保存配置,使用命令"save"保存配置。

第二步:VLAN配置VLAN是虚拟局域网的缩写,通过配置VLAN可以将交换机的端口分成不同的虚拟网络,从而实现更好的网络管理和控制。

以下是一个VLAN配置的例子:1. 创建VLAN,使用命令"vlan [vlan号]"进行创建。

例如,"vlan 10"将创建一个VLAN编号为10的VLAN。

2. 将端口加入VLAN,使用命令"port vlan [vlan号] [端口号]"进行配置。

Cisco3560三层交换机Vlan间路由配置实例

Cisco3560三层交换机Vlan间路由配置实例需要做的⼯作:1、设置VTP DOMAIN(核⼼、分⽀交换机上都设置)2、配置中继(核⼼、分⽀交换机上都设置)3、创建VLAN(在server上设置)4、将交换机端⼝划⼊VLAN5、配置三层交换1、设置VTP DOMAIN。

VTP DOMAIN 称为管理域。

COM#vlan database 进⼊VLAN配置模式COM(vlan)#vtp domain COM 设置VTP管理域名称 COMCOM(vlan)#vtp server 设置交换机为服务器模式PAR1#vlan database 进⼊VLAN配置模式PAR1(vlan)#vtp domain COM 设置VTP管理域名称COMPAR1(vlan)#vtp Client 设置交换机为客户端模式PAR2#vlan database 进⼊VLAN配置模式PAR2(vlan)#vtp domain COM 设置VTP管理域名称COMPAR2(vlan)#vtp Client 设置交换机为客户端模式2、配置中继为了保证管理域能够覆盖所有的分⽀交换机,必须配置中继。

COM(config)#interface gigabitEthernet 2/1COM(config-if)#switchportCOM(config-if)#switchport trunk encapsulation isl 配置中继协议COM(config-if)#switchport mode trunkCOM(config)#interface gigabitEthernet 2/2COM(config-if)#switchportCOM(config-if)#switchport trunk encapsulation isl 配置中继协议在分⽀交换机端配置如下:PAR1(config)#interface gigabitEthernet 0/1PAR1(config-if)#switchport mode trunkPAR2(config)#interface gigabitEthernet 0/1PAR2(config-if)#switchport mode trunk3、创建VLAN⼀旦建⽴了管理域,就可以创建VLAN了。

三层交换机+二层交换机VLAN配置

Cisco三层交换机+二层交换机VLAN配置Cisco得VLAN实现通常就是以端口为中心得。

与节点相连得端口将确定它所驻留得VLA N。

将端口分配给VLAN得方式有两种,分别就是静态得与动态得、形成静态VLAN得过程就是将端口强制性地分配给VLAN得过程。

即我们先在VTP(VLAN Trunking Protocol)Server上建立VLAN,然后将每个端口分配给相应得VLAN得过程。

这就是我们创建VLAN最常用得方法。

ﻫﻫ动态VLAN形成很简单,由端口决定自己属于哪个VLA N。

即我们先建立一个VMPS(VLAN MembershipPolicy Server)VLAN管理策略服务器,里面包含一个文本文件,文件中存有与VLAN映射得MAC地址表。

交换机根据这个映射表决定将端口分配给何种VLAN。

这种方法有很大得优势,但就是创建数据库就是一项非常艰苦而且非常繁琐得工作。

ﻫﻫ下面以实例说明如何在一个典型得快速以太局域网中实现VLAN。

所谓典型得局域网就就是指由一台具备三层交换功能得核心交换机接几台分支交换机(不一定具备三层交换能力)。

我们假设核心交换机名称为:;分支交换机分别为:PAR1、PAR2、PAR3……,分别通过Port1得光线模块与核心交换机相连;并且假设VLAN 名称分别为COUNTER、MARKET、MANAGING……。

1、设置VTP DOMAINﻫﻫ称为管理域。

交换VTP更新信息得所有交换机必须配置为相同得管理域。

如果所有得交换机都以中继线相连,那么只要在核心交换机上设置一个管理域,网络上所有得交换机都加入该域,这样管理域里所有得交换机就能够了解彼此得VLAN 列表。

ﻫ#vlandatabase进入VLAN配置模式(vlan)#vtpdomain 设置VTP管理域名称ﻫ(vlan)#vtp server 设置交换机为服务器模式PAR1#vlandatabase 进入VLAN配置模式PAR1(vlan)#vtp domain 设置VTP管理域名称PAR1(vlan)#vtp Client设置交换机为客户端模式PAR2#vlan database 进入VLAN配置模式ﻫPAR2(vlan)#vtp domain 设置VTP管理域名称ﻫPAR2(vlan)#vtp Client设置交换机为客户端模式ﻫPAR3#vlan database进入VLAN配置模式ﻫPAR3(vlan)#vtp domain 设置VTP管理域名称PAR3(vlan)#vtp Client 设置交换机为客户端模式注意:这里设置交换机为Server模式就是指允许在本交换机上创建、修改、删除VLAN及其她一些对整个VTP域得配置参数,同步本VTP域中其她交换机传递来得最新得VLAN 信息;Client模式就是指本交换机不能创建、删除、修改VLAN配置,也不能在NVRAM中存储VLAN配置,但可以同步由本VTP域中其她交换机传递来得VLAN信息。

Cisco3560三层交换机VLAN的配置案例

3、网络拓扑图

4、配置三层交换机 本例以思科三层交换机为例,具体配置命令如下所示:

1)、创建5个vlan 3560(config)#vlan 10 3560(config-vlan)#vlan 20 3560(config-vlan)#vlan 30 3560(config-vlan)#vlan 40 3560(config-vlan)#vlan 50 3560(config-vlan)#exit

2、各机房IP地址分配

机房一、二: IP:192.168.7.X/24,网关:192.168.7.254 机房三、四: IP:192.168.8.X/24,网关:192.168.8.254 机房五、六: IP:192.168.10.X/24,网关:192.168.10.254 机房七: IP:192.168.11.X/24,网关:192.168.11.254 服务器: IP:192.168.12.X/24 网关:192.168.12.254

2)、将端口划分到相应的VLAN

3560(config)#int range f0/1-5 3560(config-if-range)#switchport mode access 3560(config-if-range)#switchport access vlan10 3560(config-if-range)#exit 3560(config)#int range f0/6-10 3560(config-if-range)#switchport mode access 3560(config-if-range)#switchport access vlan20 3560(config-if-range)#exit 3560(config)#int range f0/11-15 3560(config-if-range)#switchport mode access 3560(config-if-range)#switchport access vlan30 3560(config-if-range)#exit 3560(config)#int range f0/16-20

华为三层交换机如何让VLAN间不能互通配置

华为三层交换机如何让VLAN间不能互通配置『配置环境参数』1. 交换机E0/1和E0/2属于vlan102. 交换机E0/3属于vlan203. 交换机E0/4和E0/5属于vlan304. 交换机E0/23连接Server15. 交换机E0/24连接Server26. Server1和Server2分属于vlan40和vlan507. PC和Server都在同一网段8. E0/10连接BAS设备,属于vlan60『组网需求』1. 利用二层交换机端口的hybrid属性灵活实现vlan之间的灵活互访;2. Vlan10、vlan20和vlan30的PC均可以访问Server 1;3. vlan 10、20以及vlan30的4端口的PC可以访问Server 2;4. vlan 10中的2端口的PC可以访问vlan 30的PC;5. vlan 20的PC可以访问vlan 30的5端口的PC;6. vlan10的PC访问外网需要将vlan信息送到BAS,而vlan20和vlan30则不需要。

2 数据配置步骤『端口hybrid属性配置流程』hybrid 属性是一种混杂模式,实现了在一个untagged端口允许报文以tagged形式送出交换机。

同时可以利用hybrid属性定义分属于不同的vlan的端口之间的互访,这是access和trunk端口所不能实现的。

在一台交换机上不允许trunk端口和hybrid端口同时存在。

1. 先创建业务需要的vlan[SwitchA]vlan 10[SwitchA]vlan 20[SwitchA]vlan 30[SwitchA]vlan 40[SwitchA]vlan 502. 每个端口,都配置为hybrid状态[SwitchA]interface Ethernet 0/1[SwitchA-Ethernet0/1]port link-type hybrid3. 设置端口的pvid等于该端口所属的vlan[Switch-Ethernet0/1]port hybrid pvid vlan 104. 将希望可以互通的端口的pvid vlan,设置为untagged vlan,这样从该端口发出的广播帧就可以到达本端口[Switch-Ethernet0/1]port hybrid vlan 10 40 50 60 untagged实际上,这种配置是通过hybrid 端口的pvid 来唯一的表示一个端口,接收端口通过是否将vlan 设置为untagged vlan,来控制是否与pvid vlan 为该vlan 的端口互通。

三层交换机的基本配置方法

三层交换机的基本配置方法一、前言三层交换机是一种高级网络设备,它能够实现数据包的转发和路由功能。

在企业网络中,三层交换机的应用非常广泛,因为它可以提高网络性能和安全性。

本文将介绍三层交换机的基本配置方法,帮助读者了解如何正确地配置和管理这种设备。

二、基础知识在进行三层交换机的配置之前,需要了解一些基础知识:1. VLAN(Virtual Local Area Network):虚拟局域网,是一种将物理上分散的计算机连接起来形成逻辑上的局域网的技术。

2. STP(Spanning Tree Protocol):生成树协议,用于避免网络中出现环路。

3. OSPF(Open Shortest Path First):开放式最短路径优先协议,用于计算网络中最短路径。

4. ACL(Access Control List):访问控制列表,用于限制对网络资源的访问。

5. DHCP(Dynamic Host Configuration Protocol):动态主机配置协议,用于自动分配IP地址和其他网络参数。

6. NAT(Network Address Translation):网络地址转换,用于将内部IP地址映射为外部IP地址。

7. QoS(Quality of Service):服务质量,用于优化数据流量传输并确保网络性能。

三、配置步骤下面是三层交换机的基本配置步骤:1. 连接设备首先,需要将三层交换机与其他设备连接起来。

可以使用网线或光纤连接,然后通过串口或SSH等方式进行管理。

2. 设置管理IP地址设置管理IP地址是非常重要的一步,它允许管理员通过网络访问交换机进行配置和管理。

可以使用命令行界面或Web界面设置IP地址。

3. 配置VLANVLAN是将不同的网络设备划分为逻辑上的不同区域,从而提高网络安全性和性能。

可以使用命令行界面或Web界面创建和配置VLAN。

4. 配置STPSTP用于避免网络中出现环路,从而保证网络稳定性和可靠性。

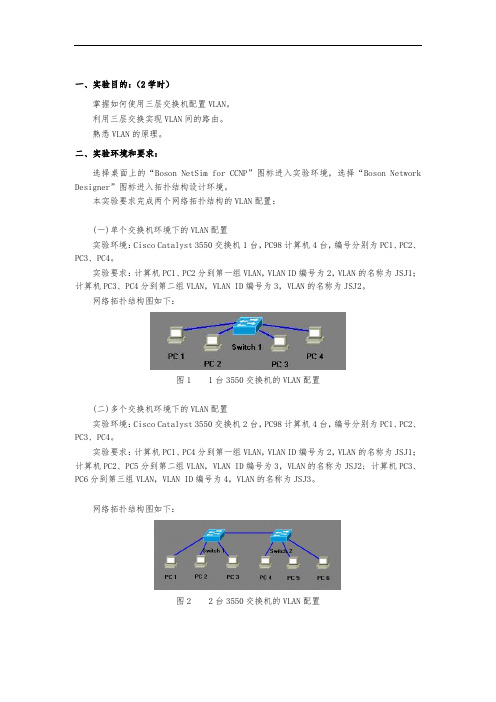

计算机网络实验二(三层交换机VLAN的配置及VLAN间的通信)

一、实验目的:(2学时)掌握如何使用三层交换机配置VLAN。

利用三层交换实现VLAN间的路由。

熟悉VLAN的原理。

二、实验环境和要求:选择桌面上的“Boson NetSim for CCNP”图标进入实验环境,选择“Boson Network Designer”图标进入拓扑结构设计环境。

本实验要求完成两个网络拓扑结构的VLAN配置:(一)单个交换机环境下的VLAN配置实验环境:Cisco Catalyst 3550交换机1台,PC98计算机4台,编号分别为PC1、PC2、PC3、PC4。

实验要求:计算机PC1、PC2分到第一组VLAN,VLAN ID编号为2,VLAN的名称为JSJ1;计算机PC3、PC4分到第二组VLAN,VLAN ID编号为3,VLAN的名称为JSJ2。

网络拓扑结构图如下:图1 1台3550交换机的VLAN配置(二)多个交换机环境下的VLAN配置实验环境:Cisco Catalyst 3550交换机2台,PC98计算机4台,编号分别为PC1、PC2、PC3、PC4。

实验要求:计算机PC1、PC4分到第一组VLAN,VLAN ID编号为2,VLAN的名称为JSJ1;计算机PC2、PC5分到第二组VLAN,VLAN ID编号为3,VLAN的名称为JSJ2; 计算机PC3、PC6分到第三组VLAN,VLAN ID编号为4,VLAN的名称为JSJ3。

网络拓扑结构图如下:图2 2台3550交换机的VLAN配置三、实验内容和步骤:(一)单个交换机环境下的VLAN配置第一步:进入实验环境,按照实验要求,在Boson Network Designer中完成网络拓扑结构的设计。

注意:3550交换机Switch1的Fast Ethernet 0/1端口和PC1的Ethernet 0端口连接,Fast Ethernet 0/2端口和PC2的Ethernet 0端口连接,Fast Ethernet 0/3端口和PC3的Ethernet 0端口连接,Fast Ethernet 0/4端口和PC4的Ethernet 0端口连接。

h3cvlan划分方法

h3cvlan划分方法h3cvlan是一种常用的局域网划分方法,它可以将局域网划分为多个虚拟局域网,实现网络资源的有效管理和安全隔离。

下面将介绍h3cvlan的原理、配置方法以及其在网络中的应用。

一、h3cvlan的原理h3cvlan即基于以太网的三层交换机的VLAN技术,通过在以太网交换机上配置虚拟局域网,实现逻辑上的隔离与划分。

h3cvlan将不同的网络设备划分为不同的VLAN,每个VLAN是一个独立的广播域,只有在同一个VLAN中的设备才能相互通信。

二、h3cvlan的配置方法1. 配置三层交换机:首先需要在三层交换机上创建VLAN,并为每个VLAN分配一个唯一的VLAN ID。

可以使用命令行界面或图形界面进行配置,具体方法可以参考设备的用户手册。

2. 配置端口:将不同的端口划分到不同的VLAN中,可以使用命令行界面或图形界面进行配置,也可以通过VLAN Trunking协议将多个VLAN传输到其他交换机上。

3. 配置VLAN接口:为每个VLAN创建一个虚拟接口,该接口可以配置IP地址和其他网络参数,实现不同VLAN之间的通信。

三、h3cvlan的应用1. 资源隔离:通过将不同的设备划分到不同的VLAN中,可以实现对网络资源的隔离。

例如,可以将企业的服务器和存储设备划分到一个VLAN中,将员工的终端设备划分到另一个VLAN中,从而实现对服务器资源的保护和访问控制。

2. 安全增强:h3cvlan可以通过VLAN间的隔离来增强网络的安全性。

不同的VLAN之间无法直接通信,需要通过三层交换机进行路由转发。

这样可以有效防止潜在的攻击者从一个VLAN入侵到另一个VLAN。

3. 网络优化:通过合理划分VLAN,可以优化网络的性能和带宽利用率。

例如,可以将视频监控设备划分到一个VLAN中,将数据传输设备划分到另一个VLAN中,从而避免视频传输对其他数据传输的影响。

4. 管理简化:h3cvlan可以帮助网络管理员简化网络管理工作。

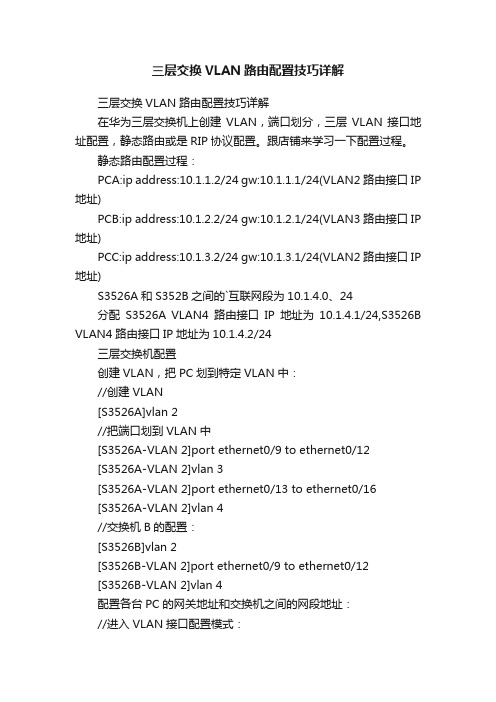

三层交换VLAN路由配置技巧详解

三层交换VLAN路由配置技巧详解三层交换VLAN路由配置技巧详解在华为三层交换机上创建VLAN,端口划分,三层VLAN接口地址配置,静态路由或是RIP协议配置。

跟店铺来学习一下配置过程。

静态路由配置过程:PCA:ip address:10.1.1.2/24 gw:10.1.1.1/24(VLAN2路由接口IP 地址)PCB:ip address:10.1.2.2/24 gw:10.1.2.1/24(VLAN3路由接口IP 地址)PCC:ip address:10.1.3.2/24 gw:10.1.3.1/24(VLAN2路由接口IP 地址)S3526A和S352B之间的`互联网段为10.1.4.0、24分配S3526A VLAN4路由接口IP地址为10.1.4.1/24,S3526B VLAN4路由接口IP地址为10.1.4.2/24三层交换机配置创建VLAN,把PC划到特定VLAN中://创建VLAN[S3526A]vlan 2//把端口划到VLAN中[S3526A-VLAN 2]port ethernet0/9 to ethernet0/12[S3526A-VLAN 2]vlan 3[S3526A-VLAN 2]port ethernet0/13 to ethernet0/16[S3526A-VLAN 2]vlan 4//交换机B的配置:[S3526B]vlan 2[S3526B-VLAN 2]port ethernet0/9 to ethernet0/12[S3526B-VLAN 2]vlan 4配置各台PC的网关地址和交换机之间的网段地址://进入VLAN接口配置模式:[S3526A]interface Vlan-interface 2//配置三层VLAN路由接口地址[S3526A-Vlan-interface2]ip address 10.1.1.1 255.255.255.0 [S3526A-Vlan-interface2] interface Vlan-interface 3[S3526A-Vlan-interface3]ip address 10.1.2.1 255.255.255.0 [S3526A-Vlan-interface3] interface Vlan-interface 4[S3526A-Vlan-interface4]ip address 10.1.4.1 255.255.255.0 [S3526B]interface Vlan-interface 2[S3526B-Vlan-interface2]ip address 10.1.3.1 255.255.255.0 [S3526B-Vlan-interface2] interface Vlan-interface 4[S3526B-Vlan-interface4]ip address 10.1.4.2 255.255.255.0 在二台三层交换机上配置非直连网段静态路由:[S3526A]ip route-static 10.1.3.0 255.255.255.0 10.1.4.2 [S3526B]ip route-static 10.1.1.0 255.255.255.0 10.1.4.1 [S3526B]ip route-static 10.1.2.0 255.255.255.0 10.1.4.1查看路由表,查看网络互通情况:[S3526B]display ip routing-tableRouting Table: public netDestination/Mask Proto Pre Cost Nexthop Interface10.1.1.0/24 STATIC 60 0 10.1.4.1 Vlan-interface410.1.2.0/24 STATIC 60 0 10.1.4.1 Vlan-interface410.1.3.0/24 DIRECT 0 0 10.1.3.1 Vlan-interface210.1.3.1/32 DIREC T 0 0 127.0.0.1 InLoopBack010.1.4.0/24 DIRECT 0 0 10.1.4.2 Vlan-interface40.1.4.2/32 DIRECT 0 0 127.0.0.1 InLoopBack0127.0.0.0/8 DIRECT 0 0 127.0.0.1 InLoopBack0127.0.0.1/32 DIRECT 0 0 127.0.0.1 InLoopBack0RlP协议在三层交换机上的配置1.继续上面的,删除前面配置的静态路由。

如何配置三层交换机创建VLAN

如何配置三层交换机创建VLAN以下的介绍都是基于Cisco交换机的VLAN。

Cisco的VLAN实现通常是以端口为中心的。

与节点相连的端口将确定它所驻留的VLAN。

将端口分配给VLAN的方式有两种,分别是静态的和动态的。

形成静态VLAN的过程是将端口强制性地分配给VLAN的过程。

即我们先在VTP (VLAN Trunking Protocol)Server上建立VLAN,然后将每个端口分配给相应的VLAN的过程。

这是我们创建VLAN最常用的方法。

动态VLAN形成很简单,由端口决定自己属于哪个VLAN。

即我们先建立一个VMPS(VLAN Membership Policy Server)VLAN管理策略服务器,里面包含一个文本文件,文件中存有与VLAN映射的MAC地址表。

交换机根据这个映射表决定将端口分配给何种VLAN。

这种方法有很大的优势,但是创建数据库是一项非常艰苦而且非常繁琐的工作。

下面以实例说明如何在一个典型的快速以太局域网中实现VLAN。

所谓典型的局域网就是指由一台具备三层交换功能的核心交换机接几台分支交换机(不一定具备三层交换能力)。

我们假设核心交换机名称为:COM;分支交换机分别为:PAR1、PAR2、PAR3……,分别通过Port 1的光线模块与核心交换机相连;并且假设VLAN名称分别为COUNTER、MARKET、MANAGING……设置VTP DOMAINVTP DOMAIN 称为管理域。

交换VTP更新信息的所有交换机必须配置为相同的管理域。

如果所有的交换机都以中继线相连,那么只要在核心交换机上设置一个管理域,网络上所有的交换机都加入该域,这样管理域里所有的交换机就能够了解彼此的VLAN列表。

COM#vlan database 进入VLAN配置模式COM(vlan)#vtp domain COM 设置VTP管理域名称COMCOM(vlan)#vtp server 设置交换机为服务器模式PAR1#vlan database 进入VLAN配置模式PAR1(vlan)#vtp domain COM 设置VTP管理域名称COMPAR1(vlan)#vtp Client 设置交换机为客户端模式PAR2#vlan database 进入VLAN配置模式PAR2(vlan)#vtp domain COM 设置VTP管理域名称COMPAR2(vlan)#vtp Client 设置交换机为客户端模式PAR3#vlan database 进入VLAN配置模式PAR3(vlan)#vtp domain COM 设置VTP管理域名称COMPAR3(vlan)#vtp Client 设置交换机为客户端模式注意:这里设置交换机为Server模式是指允许在本交换机上创建、修改、删除VLAN及其他一些对整个VTP域的配置参数,同步本VTP域中其他交换机传递来的最新的VLAN信息;Client模式是指本交换机不能创建、删除、修改VLAN配置,也不能在NVRAM中存储VLAN配置,但可以同步由本VTP域中其他交换机传递来的VLAN信息。

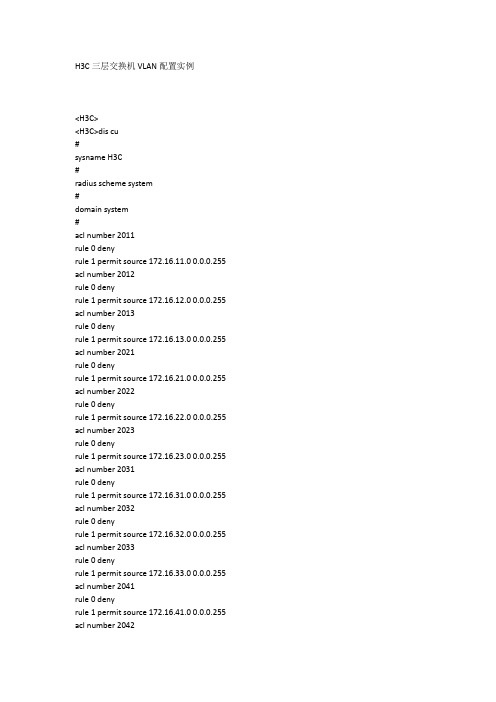

H3C三层交换机VLAN配置实例

H3C三层交换机VLAN配置实例<H3C><H3C>dis cu#sysname H3C#radius scheme system#domain system#acl number 2011rule 0 denyrule 1 permit source 172.16.11.0 0.0.0.255 acl number 2012rule 0 denyrule 1 permit source 172.16.12.0 0.0.0.255 acl number 2013rule 0 denyrule 1 permit source 172.16.13.0 0.0.0.255 acl number 2021rule 0 denyrule 1 permit source 172.16.21.0 0.0.0.255 acl number 2022rule 0 denyrule 1 permit source 172.16.22.0 0.0.0.255 acl number 2023rule 0 denyrule 1 permit source 172.16.23.0 0.0.0.255 acl number 2031rule 0 denyrule 1 permit source 172.16.31.0 0.0.0.255 acl number 2032rule 0 denyrule 1 permit source 172.16.32.0 0.0.0.255 acl number 2033rule 0 denyrule 1 permit source 172.16.33.0 0.0.0.255 acl number 2041rule 0 denyrule 1 permit source 172.16.41.0 0.0.0.255 acl number 2042rule 0 denyrule 1 permit source 172.16.42.0 0.0.0.255 acl number 2043rule 0 denyrule 1 permit source 172.16.43.0 0.0.0.255 acl number 2080rule 0 denyrule 1 permit source 172.16.80.0 0.0.0.255 #vlan 1#vlan 11#vlan 12#vlan 13#vlan 21#vlan 22#vlan 23#vlan 31#vlan 32#vlan 33#vlan 41#vlan 42#vlan 43#vlan 80#interface Aux1/0/0#interface Ethernet1/0/1port link-type hybridport hybrid vlan 1 11 untaggedport hybrid pvid vlan 11packet-filter inbound ip-group 2011 rule 0packet-filter inbound ip-group 2011 rule 1 #interface Ethernet1/0/2port link-type hybridport hybrid vlan 1 12 untaggedport hybrid pvid vlan 12packet-filter inbound ip-group 2012 rule 0 packet-filter inbound ip-group 2012 rule 1 #interface Ethernet1/0/3port link-type hybridport hybrid vlan 1 13 untaggedport hybrid pvid vlan 13packet-filter inbound ip-group 2013 rule 0 packet-filter inbound ip-group 2013 rule 1 #interface Ethernet1/0/4port link-type hybridport hybrid vlan 1 21 untaggedport hybrid pvid vlan 21packet-filter inbound ip-group 2021 rule 0 packet-filter inbound ip-group 2021 rule 1 #interface Ethernet1/0/5port link-type hybridport hybrid vlan 1 22 untaggedport hybrid pvid vlan 22packet-filter inbound ip-group 2022 rule 0 packet-filter inbound ip-group 2022 rule 1 #interface Ethernet1/0/6port link-type hybridport hybrid vlan 1 23 untaggedport hybrid pvid vlan 23packet-filter inbound ip-group 2023 rule 0 packet-filter inbound ip-group 2023 rule 1 #interface Ethernet1/0/7port link-type hybridport hybrid vlan 1 31 untaggedport hybrid pvid vlan 31packet-filter inbound ip-group 2031 rule 0 packet-filter inbound ip-group 2031 rule 1 #interface Ethernet1/0/8port link-type hybridport hybrid vlan 1 32 untaggedport hybrid pvid vlan 32packet-filter inbound ip-group 2032 rule 0 packet-filter inbound ip-group 2032 rule 1 #interface Ethernet1/0/9port link-type hybridport hybrid vlan 1 33 untaggedport hybrid pvid vlan 33packet-filter inbound ip-group 2033 rule 0 packet-filter inbound ip-group 2033 rule 1 #interface Ethernet1/0/10port link-type hybridport hybrid vlan 1 41 untaggedport hybrid pvid vlan 41packet-filter inbound ip-group 2041 rule 0 packet-filter inbound ip-group 2041 rule 1 #interface Ethernet1/0/11port link-type hybridport hybrid vlan 1 42 untaggedport hybrid pvid vlan 42packet-filter inbound ip-group 2042 rule 0 packet-filter inbound ip-group 2042 rule 1 #interface Ethernet1/0/12port link-type hybridport hybrid vlan 1 43 untaggedport hybrid pvid vlan 43packet-filter inbound ip-group 2043 rule 0 packet-filter inbound ip-group 2043 rule 1 #interface Ethernet1/0/13#interface Ethernet1/0/14#interface Ethernet1/0/15#interface Ethernet1/0/16#interface Ethernet1/0/17interface Ethernet1/0/18#interface Ethernet1/0/19#interface Ethernet1/0/20port link-type hybridport hybrid vlan 1 80 untaggedport hybrid pvid vlan 80packet-filter inbound ip-group 2080 rule 0packet-filter inbound ip-group 2080 rule 1#interface Ethernet1/0/21#interface Ethernet1/0/22port link-type hybridport hybrid vlan 1 11 to 13 21 to 23 31 to 33 41 to 43 80 untagged #interface Ethernet1/0/23port link-type hybridport hybrid vlan 1 11 to 13 21 to 23 31 to 33 41 to 43 80 untagged #interface Ethernet1/0/24port link-type hybridport hybrid vlan 1 11 to 13 21 to 23 31 to 33 41 to 43 80 untagged #interface GigabitEthernet1/1/1#interface GigabitEthernet1/1/2#interface GigabitEthernet1/1/3port link-type hybridport hybrid vlan 1 11 to 13 21 to 23 31 to 33 41 to 43 80 untagged #interface GigabitEthernet1/1/4port link-type hybridport hybrid vlan 1 11 to 13 21 to 23 31 to 33 41 to 43 80 untagged #undo irf-fabric authentication-mode#interface NULL0#user-interface aux 0 7user-interface vty 0 4returnF100-C的设置问题回复方法一:F100-C恢复出厂设置,你以前的配置就会删除了,你可以重新配置你的固定IP配置固定IP配置实例:[H3C]dis cur#sysname H3C#firewall packet-filter enablefirewall packet-filter default permit#insulate#undo connection-limit enableconnection-limit default denyconnection-limit default amount upper-limit 50 lower-limit 20#nat address-group 1 218.94.*.* 218.94.*.*#firewall statistic system enable#radius scheme system#domain system#local-user wjmpassword simple wjmservice-type telnetlevel 3#acl number 2000 match-order autorule 0 permit source 192.168.0.0 0.0.255.255#interface Aux0async mode flow#interface Ethernet0/0ip address 192.168.0.1 255.255.255.0#interface Ethernet0/1#interface Ethernet0/2#interface Ethernet0/3#interface Ethernet1/0ip address 218.94.*.* 255.255.255.240#interface Ethernet1/1#interface Ethernet1/2#interface NULL0#firewall zone localset priority 100#firewall zone trustadd interface Ethernet0/0add interface Ethernet0/1add interface Ethernet0/2add interface Ethernet0/3set priority 85#firewall zone untrustadd interface Ethernet1/0add interface Ethernet1/1add interface Ethernet1/2set priority 5#firewall zone DMZset priority 50#firewall interzone local trust#firewall interzone local untrust#firewall interzone local DMZ#firewall interzone trust untrust#firewall interzone trust DMZ#firewall interzone DMZ untrust#ip route-static 0.0.0.0 0.0.0.0 218.94.*.*preference 60##user-interface con 0user-interface aux 0user-interface vty 0 4authentication-mode scheme#return华为交换机配置命令本文网址:/121555 复制华为QuidWay交换机配置命令手册:1、开始建立本地配置环境,将主机的串口通过配置电缆与以太网交换机的Console口连接。

实验二:三层交换机基本配置及VLAN通信

在交换网络中,通过Vlan对一个物理网络进行了逻辑划分,不同的 在交换网络中,通过 对一个物理网络进行了逻辑划分, 对一个物理网络进行了逻辑划分 Vlan之间是无法直接访问的,必须通过三层的路由设备进行连接。 之间是无法直接访问的, 之间是无法直接访问的 必须通过三层的路由设备进行连接。 一般利用路由器或三层交换机来实现不同Vlan之间的互相访问。三 之间的互相访问。 一般利用路由器或三层交换机来实现不同 之间的互相访问 层交换机和路由器具备网络层的功能,能根据数据的IP包头信息 包头信息, 层交换机和路由器具备网络层的功能,能根据数据的 包头信息, 进行选路和转发,从而实现不同网段之间的访问。 进行选路和转发,从而实现不同网段之间的访问。 直连路由是指:为三层设备的接口配置 地址 并激活该端口, 地址, 直连路由是指:为三层设备的接口配置IP地址,并激活该端口,三 层设备会自动产生该接口IP所在网段的直连路由信息 所在网段的直连路由信息。 层设备会自动产生该接口 所在网段的直连路由信息。 三层交换机实现Vlan互访的原理是,利用三层交换机的路由功能, 互访的原理是,利用三层交换机的路由功能, 三层交换机实现 互访的原理是 通过识别数据包的IP地址,查找路由表进行选路转发。三层交换机 通过识别数据包的 地址,查找路由表进行选路转发。 地址 利用直连路由可以实现不同Vlan之间的互相访问。三层交换机给接 之间的互相访问。 利用直连路由可以实现不同 之间的互相访问 口配置IP地址 采用SVI(交换虚拟接口)的方式实现 地址, 间互连。 口配置 地址,采用 (交换虚拟接口)的方式实现Vlan间互连。 间互连 SVI是指为交换机中的 是指为交换机中的Vlan创建虚拟接口,并且配置 地址。 创建虚拟接口, 地址。 是指为交换机中的 创建虚拟接口 并且配置IP地址

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

7.将GigabitEthernet1/0/3的PVID更改为2

[Quidway-GigabitEthernet1/0/3]port access vlan 2

四 补充说明:

1.缺省情况下,交换机有一个默认的VLAN,即VLAN 1,所有端口都默认属于该VLAN。

2.在系统视图下,可以利用命令undo vlan-number以删除相应VLAN,但交换机的默认VLAN 1不能被删除。

方法二:

1.将交

2.创建(进入)VLAN2

[S5600]vlan 2

3.退出到系统视图

[S5600-vlan3]quit

4.进入端口GigabitEthernet1/0/2

[S5600]interface GigabitEthernet 1/0/2

3.当端口模式为trunk/hybrid的时候,只能在该端口下使用port trunk/hybrid vlan-number命令将端口加入VLAN。

5.将GigabitEthernet1/0/2的PVID更改为2

[Quidway-GigabitEthernet1/0/2]port access vlan 2

6.进入端口GigabitEthernet1/0/3

[Quidway-GigabitEthernet1/0/2]interface GigabitEthernet 1/0/3

方法一:

1.将交换机改名为S5600

[Quidway]sysname S5600

3.创建(进入)VLAN2

[S5600]vlan 2

4.将端口G1/0/2和G1/0/3加入VLAN2

[S5600-vlan2]port GigabitEthernet 1/0/2 to GigabitEthernet 1/0/3

配置环境参数:

PCA和PCB分别连接到S5600的端口G1/0/2和G1/0/3。

产品版本信息:

S5600系列交换机采用任何版本皆可。

组网要求:

PCA和PCB都属于VLAN2。

二 数据配置步骤:

1.创建VLAN;

2.将相应端口加入VLAN。

三 配置命令参考:

S5600相关配置: