端口查询

如何查看端口号

如何查看端口号端口号是计算机网络中的一个重要概念,它用于标识不同应用程序或服务之间的通信端口。

在互联网上,常见的端口号有HTTP的80端口、HTTPS的443端口、FTP的21端口、SSH的22端口等等。

了解如何查看端口号可以帮助我们更好地配置、调试网络应用和服务。

本文将介绍几种方法来查看端口号。

一、Windows系统自带的命令行工具Windows系统自带的命令行工具提供了查看端口号的功能。

我们只需要使用命令行工具输入指定的命令即可。

1. 使用netstat命令查看端口号Netstat(network statistics)是一款非常强大的工具,可以提供当前系统与互联网之间的各种网络连接信息,包括端口号。

只需要在命令行窗口中输入“netstat -ano”命令,系统便会列出所有的网络连接信息并包括每个连接占用的端口号。

例如:我们需要查看系统中占用TCP连接的端口号,可以这样输入命令:netstat -ano | findstr "TCP"。

这时会列出所有TCP连接和占用的端口号。

2. 使用telnet命令检查指定端口是否开放在Windows系统中,可以使用telnet命令检查远程主机上特定端口是否处于打开状态。

例如,我们可以输入命令:telnet x.x.x.x 端口号,其中x.x.x.x是远程主机的IP地址,端口号表示需要检查的端口号。

如果远程主机上的指定端口已经开放,那么会在命令行窗口中看到连接成功的提示信息;如果没有连接成功则说明该端口已经被防火墙或其他安全设备过滤掉了。

二、使用网络监控工具查看端口网络监控工具可以提供更丰富的网络信息以及更直观的监控数据。

下面罗列了一些网络监控工具供大家参考。

1. TCPViewTCPView是由Sysinternals出品的一款免费的网络连接监视工具,可以显示当前系统上的所有TCP和UDP连接以及它们所使用的协议和端口号等信息。

2. WiresharkWireshark是一款功能强大的网络协议分析工具,可以用来查看计算机与网络之间数据的传输情况。

如何查看端口、限制端口及端口的功能

如何查看端口、限制端口及端口的功能一. 端口查看1.使用netstat -a命令2.使用端口查看工具,如Tcpview二.限制端口对于个人用户来说,您可以限制所有的端口,因为您根本不必让您的机器对外提供任何服务;而对于对外提供网络服务的服务器,我们需把必须利用的端口(比如WWW端口80、FTP端口21、邮件服务端口25、110等)开放,其他的端口则全部关闭。

这里,对于采用Windows 2000或者Windows XP的用户来说,不需要安装任何其他软件,可以利用“TCP/IP筛选”功能限制服务器的端口。

具体设置如下:1、右键点击“网上邻居”,选择“属性”,然后双击“本地连接”(如果是拨号上网用户,选择“我的连接”图标),弹出“本地连接状态”对话框。

2、点击[属性]按钮,弹出“本地连接属性”,选择“此连接使用下列项目”中的“Internet协议(TCP/IP)”,然后点击[属性]按钮。

3、在弹出的“Internet协议(TCP/IP)”对话框中点击[高级]按钮。

在弹出的“高级TCP/IP 设置”中,选择“选项”标签,选中“TCP/IP筛选”,然后点击[属性]按钮。

4、在弹出的“TCP/IP筛选”对话框里选择“启用TCP/IP筛选”的复选框,然后把左边“TCP端口”上的“只允许”选上。

这样,您就可以来自己添加或删除您的TCP或UDP或IP的各种端口了。

三.常用端口列表端口:0服务:Reserved说明:通常用于分析操作系统。

这一方法能够工作是因为在一些系统中“0”是无效端口,当你试图使用通常的闭合端口连接它时将产生不同的结果。

一种典型的扫描,使用IP地址为0.0.0.0,设置ACK位并在以太网层广播。

端口:1服务:tcpmux说明:这显示有人在寻找SGI Irix机器。

Irix是实现tcpmux的主要提供者,默认情况下tcpmux在这种系统中被打开。

Irix机器在发布是含有几个默认的无密码的帐户,如:IP、GUEST UUCP、NUUCP、DEMOS 、TUTOR、DIAG、OUTOFBOX 等。

查询端口被占用情况

查询端口被占用情况查询端口被占用情况是一项非常重要的任务,特别是在构建和维护网络系统时。

了解哪些端口被占用可以帮助我们查找和解决可能的网络问题,以确保网络安全稳定运行。

在本文中,我将详细介绍如何查询端口被占用情况,并提供一些常用工具和技巧。

首先,我们可以使用不同的方法来查询端口被占用情况。

以下是一些常见的方法:1.使用命令行工具:在Windows系统中,我们可以使用命令行工具`netstat`来查询端口被占用情况。

打开命令提示符窗口,输入以下命令:```netstat -ano , findstr :端口号```"端口号"应该替换为你要查询的具体端口号。

这将列出正在使用指定端口的进程的PID(进程ID)。

在Linux和Mac系统中,我们可以使用类似的`netstat`命令:```netstat -tuln , grep 端口号```同样,替换"端口号"为你要查询的具体端口号。

这将列出使用指定端口的进程和它们的PID。

2.使用图形界面工具:对于那些不熟悉命令行的用户,可以使用一些图形界面的工具来查询端口被占用情况。

其中一些常见的工具包括:- TCPView(Windows):它是Sysinternals Suite的一部分,提供了一个直观的图形界面,可以实时显示系统上的TCP和UDP连接,以及占用的端口和进程信息。

- lsof(Linux和Mac):lsof是一个功能强大的命令行工具,可用于查询系统上打开的文件和进程。

它也可以用于查询端口被占用情况。

无论使用哪种方法,查询端口被占用情况的结果都会告诉我们正在使用指定端口的进程的PID。

从PID开始,我们可以进一步查找与之相关的进程信息和应用程序。

要查找与PID相关的进程信息,我们可以使用以下命令:在Windows系统中,使用Task Manager(任务管理器):```tasklist , findstr PID```在Linux和Mac系统中,使用ps命令:```ps -ef , grep PID```替换上述命令中的"PID"为我们要查询的具体进程ID。

查询端口是否被使用

操作步骤

Windows版本

1.选择“开始 > 运行”,输入cmd。

2.在弹出的命令行窗口中,输入执行netstat –aon | findstr 端口号命令,显示端口信息,如图1所示。

如果端口被占用,则执行步骤3,否则

跳过步骤3。

3.如果有端口被占用的情况,则执行tasklist | findstr PID (进程号)命令,显示占用端口的软件信息,如图1所示。

图1 端口信息

说明:

如果没有显示服务端口、Telnet端口和TFTP端口的信息,则表示端口没有被使用。

4.根据查询到的软件信息,关闭相应软件。

Suse版本

以root用户登录服务端的根目录,执行lsof -i :端口号命令。

▪如果未显示端口信息,则表示端口未被占用。

▪如果显示端口信息,则根据信息关闭相关程序。

如图2图所示,查询端口8877被进程占用,将占用8877的软件退出即可。

图2 占用端口的进程信息。

常见不安全端口的查询和关闭

2、关闭80口:关掉WWW服务。在“服务”中显示名称为"World Wide Web Publishing Service",通过 Internet 信息服务的管理单元提供 Web 连接和管理。

3、关掉25端口:关闭Simple Mail Transport Protocol (SMTP)服务,它提供的功能是跨网传送电子邮件。

重新启动后,电脑中上述网络端口就被关闭了,病毒和黑客再也不能连上这些端口,从而保护了你的电脑。

点击“确定”后回到筛选器列表的对话框,可以看到已经添加了一条策略,重复以上步骤继续添加 TCP 137、139、445、593 端口和 UDP 135、139、445 端口,为它们建立相应的筛选器。

重复以上步骤添加TCP 1025、2745、3127、6129、3389 端口的屏蔽策略,建立好上述端口的筛选器,最后点击“确定”按钮。

5,进入“新规则属性”对话框,点击“新筛选器操作”,其左边的圆圈会加了一个点,表示已经激活,点击“关闭”按钮,关闭对话框;最后回到“新IP安全策略属性”对话框,在“新的IP筛选器列表”左边打钩,按“确定”按钮关闭对话框。在“本地安全策略”窗口,用鼠标右击新添加的 IP 安全策略,然后选择“指派”。

4、关掉21端口:关闭FTP Publishing Service,它提供的服务是通过 Internet 信息服务的管理单元提供 FTP 连接和管理。

5、关掉23端口:关闭Telnet服务,它允许远程用户登录到系统并且使用命令行运行控制台程序。

6、还有一个很重要的就是关闭server服务,此服务提供RPC支持、文件、打印以及命名管道共享。关掉它就关掉了win2k的默认共享,比如ipc$、c$、admin$等等,此服务关闭不影响您的其他操作。

查询端口被占用情况

查询端口被占用情况查询端口被占用情况是指在计算机网络中,检查一些特定端口是否被操作系统或应用程序占用的过程。

了解端口占用情况对于系统管理员和网络工程师来说非常重要,因为它可以帮助他们识别并解决网络连接和通信问题。

在本文中,将详细介绍如何查询端口被占用的方法、工具和常见问题解决方案。

在计算机网络中,端口是用于识别特定应用程序或服务的地址范围。

每个端口都有其特定的使用方式,比如HTTP通常使用80端口,HTTPS使用443端口等。

当计算机上的应用程序或服务开始监听特定端口时,该端口就被视为已被占用。

这意味着其他应用程序或服务无法使用该端口,以防止端口冲突和数据混乱。

1. 使用命令行工具:在Windows操作系统中,可以使用命令行工具如netstat、tasklist和taskkill来查询端口被占用情况。

打开命令提示符窗口,输入以下命令:```netstat -ano , findstr port_number```将“port_number”替换为要查询的端口号,该命令将显示正在使用该端口的程序的进程ID(PID)。

然后,可以使用tasklist命令查找进程ID对应的应用程序或服务的名称。

2. 使用网络监控工具:网络监控工具可以帮助实时监控和管理计算机网络,包括查询端口被占用情况。

常见的网络监控工具包括Wireshark、TCPView和Process Explorer等。

这些工具可以提供更详细的信息,包括正在使用端口的应用程序或服务的名称以及相关的网络连接信息。

3. 使用操作系统自带的管理工具:一些操作系统(如Windows和Linux)提供了一些自带的管理工具,可以查询端口被占用的情况。

例如,在Windows操作系统中,可以使用“资源监视器”来查看当前活动的网络连接和使用的端口。

除了查询端口被占用的方法,还有一些常见的问题解决方案:1.端口冲突:当两个或多个应用程序或服务尝试监听相同的端口时,会发生端口冲突。

如何查看端口、限制端口及端口的功能

如何查看端口、限制端口及端口的功能一. 端口查看1.使用netst at -a命令2.使用端口查看工具,如Tcpview二.限制端口对于个人用户来说,您可以限制所有的端口,因为您根本不必让您的机器对外提供任何服务;而对于对外提供网络服务的服务器,我们需把必须利用的端口(比如WWW端口80、FTP端口21、邮件服务端口25、110等)开放,其他的端口则全部关闭。

这里,对于采用Win dows 2000或者W indows XP的用户来说,不需要安装任何其他软件,可以利用“TCP/IP筛选”功能限制服务器的端口。

具体设置如下:1、右键点击“网上邻居”,选择“属性”,然后双击“本地连接”(如果是拨号上网用户,选择“我的连接”图标),弹出“本地连接状态”对话框。

2、点击[属性]按钮,弹出“本地连接属性”,选择“此连接使用下列项目”中的“Interne t协议(TCP/IP)”,然后点击[属性]按钮。

3、在弹出的“Interne t协议(TCP/IP)”对话框中点击[高级]按钮。

在弹出的“高级TCP/IP 设置”中,选择“选项”标签,选中“TCP/IP筛选”,然后点击[属性]按钮。

4、在弹出的“TCP/IP筛选”对话框里选择“启用TCP/IP筛选”的复选框,然后把左边“TCP端口”上的“只允许”选上。

这样,您就可以来自己添加或删除您的TCP或U DP或IP的各种端口了。

三.常用端口列表端口:0服务:Reserve d说明:通常用于分析操作系统。

这一方法能够工作是因为在一些系统中“0”是无效端口,当你试图使用通常的闭合端口连接它时将产生不同的结果。

一种典型的扫描,使用IP地址为0.0.0.0,设置ACK位并在以太网层广播。

端口:1服务:tcpmux说明:这显示有人在寻找SGI Irix机器。

Irix是实现tcpmux的主要提供者,默认情况下tc pmux在这种系统中被打开。

本机服务器端口号查询

本机服务器端口号查询本机服务器端口号查询是一种通过特定的方法来确定本地计算机上的端口号的过程。

端口是计算机上用于与网络通信的虚拟地址。

在互联网上,IP地址用于标识计算机的位置,而端口号则用于标识特定的应用程序或服务。

了解本机服务器的端口号对于网络管理和安全很重要,下面是一些常用的方法来查询本机服务器的端口号。

1. 运行netstat命令`netstat` 是一个可以在命令行中执行的实用程序,用于显示网络连接状态和活动的统计信息。

通过运行 `netstat -a` 命令,可以查看本机服务器上所有的开放端口和活动连接。

该命令将显示每个端口的协议、本机IP地址、远程IP地址和连接状态。

2.使用端口扫描工具端口扫描工具是一种用于扫描目标计算机上所有开放的端口的程序。

这些工具可以帮助您找到本机服务器上的开放端口。

Nmap是一个常用的端口扫描工具,它可以通过运行 `nmap localhost` 来扫描本机服务器上的所有开放端口。

3.查看服务列表在Windows操作系统上,可以通过查看服务列表来查询本机服务器的端口号。

打开 "服务" 窗口(可以通过在“运行”对话框中输入“services.msc” 来打开),该窗口将显示计算机上正在运行的服务和它们所使用的端口号。

4.查看配置文件一些应用程序和服务具有配置文件,其中包含有关端口号的信息。

您可以查找这些配置文件,以确定本机服务器上特定应用程序的端口号。

通常,这些文件位于应用程序的安装目录中,或者在Windows下还可以找到它们的注册表项。

5.使用系统监视工具操作系统通常会提供一些系统监视工具,可以显示本机服务器上正在运行的进程和它们所使用的端口号。

您可以使用这些工具来查询本机服务器的端口号。

在Windows操作系统中,可以使用任务管理器来查看正在运行的进程和它们所使用的端口号。

以上是一些常见的方法来查询本机服务器的端口号。

不同的操作系统和应用程序可能会有不同的方法,因此请根据您的实际情况选择适合您的方法来查询端口号。

本机服务器端口号查询

本机服务器端口号查询在计算机网络世界中,服务器端口号就像是一扇扇门,不同的应用程序通过特定的端口号与外界进行通信。

了解如何查询本机服务器的端口号对于网络管理、安全监控以及故障排查等方面都具有重要意义。

接下来,让我们一步步深入探讨如何进行本机服务器端口号的查询。

首先,我们需要明白什么是端口号。

端口号是一个 16 位的整数,范围从 0 到 65535。

它的作用是标识不同的网络应用程序或服务,就好比一个大楼里的不同房间号,通过房间号我们能准确找到对应的房间。

在 Windows 操作系统中,我们可以通过以下几种常见的方法来查询本机服务器的端口号。

一种方法是使用命令提示符(CMD)。

按下 Windows 键+ R 键,打开“运行”对话框,输入“cmd”并回车,打开命令提示符窗口。

在窗口中输入“netstat ano”命令,然后按下回车键。

这个命令会显示当前计算机上所有的网络连接和对应的端口号、进程 ID 等详细信息。

通过查看这些信息,我们可以找到正在使用的端口号以及与之相关的进程。

另一种方法是通过任务管理器。

在 Windows 任务栏上右键单击,选择“任务管理器”。

切换到“详细信息”选项卡,在列表中找到想要查询端口号的进程,右键单击该进程,选择“属性”。

在弹出的窗口中,切换到“网络”选项卡,这里可以看到该进程所使用的网络端口。

如果您使用的是 Linux 操作系统,查询端口号的方法也有多种。

可以使用“netstat tulpn”命令。

这个命令会列出所有正在监听的端口以及与之相关的进程信息,包括端口号、协议、进程 ID 等。

另外,“lsof i :端口号”命令也很有用。

如果您已经知道了某个特定的端口号,想要查看哪个进程在使用它,就可以使用这个命令。

将“端口号”替换为您想要查询的实际端口号即可。

对于 Mac OS 系统,我们可以打开“终端”应用程序。

输入“lsof i P |grep i "listen"”命令来查看正在监听的端口和相关进程。

linux端口查询命令

linux端口查询命令Linux系统需要了解端口占用情况的时候我们可以通过netstat命令来查看,下面由店铺为大家整理了linux的端口查询命令的相关知识,希望对大家有帮助!linux的端口查询命令详解在Linux使用过程中,需要了解当前系统开放了哪些端口,并且要查看开放这些端口的具体进程和用户,可以通过netstat命令进行简单查询netstat命令各个参数说明如下:-t : 指明显示TCP端口-u : 指明显示UDP端口-l : 仅显示监听套接字(所谓套接字就是使应用程序能够读写与收发通讯协议(protocol)与资料的程序)-p : 显示进程标识符和程序名称,每一个套接字/端口都属于一个程序。

-n : 不进行DNS轮询,显示IP(可以加速操作)即可显示当前服务器上所有端口及进程服务,于grep结合可查看某个具体端口及服务情况··netstat -ntlp //查看当前所有tcp端口·netstat -ntulp |grep 80 //查看所有80端口使用情况·netstat -an | grep 3306 //查看所有3306端口使用情况·linux端口查询命令实例显示详细的网络状况# netstat -a显示当前户籍UDP连接状况# netstat -nu显示UDP端口号的使用情况# netstat -apuActive Internet connections (servers and established)Proto Recv-Q Send-Q Local Address Foreign Address State PID/Program nameudp 0 0 *:32768 *:* -udp 0 0 *:nfs *:* -udp 0 0 *:641 *:* 3006/rpc.statdudp 0 0 192.168.0.3:netbios-ns *:* 3537/nmbdudp 0 0 *:netbios-ns *:* 3537/nmbdudp 0 0 192.168.0.3:netbios-dgm *:* 3537/nmbdudp 0 0 *:netbios-dgm *:* 3537/nmbdudp 0 0 *:tftp *:* 3346/xinetdudp 0 0 *:999 *:* 3366/rpc.rquotadudp 0 0 *:sunrpc *:* 2986/portmapudp 0 0 *:ipp *:* 6938/cupsdudp 0 0 *:1022 *:* 3392/rpc.mountdudp 0 0 *:638 *:* 3006/rpc.statd显示网卡列表# netstat -iKernel Interface tableIface MTU Met RX-OK RX-ERR RX-DRP RX-OVR TX-OK TX-ERR TX-DRP TX-OVR Flgeth0 1500 0 181864 0 0 0 141278 0 0 0 BMRUlo 16436 0 3362 0 0 0 3362 0 0 0 LRU显示组播组的关系# netstat -gIPv6/IPv4 Group MembershipsInterface RefCnt Group--------------- ------ ---------------------lo 1 eth0 1 lo 1 ff02::1eth0 1 ff02::1:ff0a:b0ceth0 1 ff02::1显示网络统计信息# netstat -sIp:184695 total packets received0 forwarded0 incoming packets discarded 184687 incoming packets delivered 143917 requests sent out32 outgoing packets dropped30 dropped because of missing route Icmp:676 ICMP messages received5 input ICMP message failed.ICMP input histogram: destination unreachable: 44echo requests: 287echo replies: 345304 ICMP messages sent0 ICMP messages failedICMP output histogram: destination unreachable: 17echo replies: 287Tcp:473 active connections openings28 passive connection openings4 failed connection attempts11 connection resets received1 connections established178253 segments received137936 segments send out29 segments retransmited0 bad segments received.336 resets sentUdp:5714 packets received8 packets to unknown port received.0 packet receive errors5419 packets sentTcpExt:1 resets received for embryonic SYN_RECV sockets ArpFilter: 012 TCP sockets finished time wait in fast timer572 delayed acks sent3 delayed acks further delayed because of locked socket 13766 packets directly queued to recvmsg prequeue. 1101482 packets directly received from backlog 19599861 packets directly received from prequeue46860 packets header predicted14541 packets header predicted and directly queued to user TCPPureAcks: 12259TCPHPAcks: 9119TCPRenoRecovery: 0TCPSackRecovery: 0TCPSACKReneging: 0TCPFACKReorder: 0TCPSACKReorder: 0TCPRenoReorder: 0TCPTSReorder: 0TCPFullUndo: 0 TCPPartialUndo: 0 TCPDSACKUndo: 0 TCPLossUndo: 0 TCPLoss: 0 TCPLostRetransmit: 0 TCPRenoFailures: 0 TCPSackFailures: 0 TCPLossFailures: 0 TCPFastRetrans: 0 TCPForwardRetrans: 0 TCPSlowStartRetrans: 0 TCPTimeouts: 29 TCPRenoRecoveryFail: 0 TCPSackRecoveryFail: 0 TCPSchedulerFailed: 0 TCPRcvCollapsed: 0 TCPDSACKOldSent: 0 TCPDSACKOfoSent: 0 TCPDSACKRecv: 0 TCPDSACKOfoRecv: 0 TCPAbortOnSyn: 0 TCPAbortOnData: 1 TCPAbortOnClose: 0 TCPAbortOnMemory: 0 TCPAbortOnTimeout: 3 TCPAbortOnLinger: 0 TCPAbortFailed: 3 TCPMemoryPressures: 0 显示监听的套接口# netstat -lActive Internet connections (only servers)Proto Recv-Q Send-Q Local Address Foreign Address State tcp 0 0 *:32769 *:* LISTENtcp 0 0 *:nfs *:* LISTENtcp 0 0 *:644 *:* LISTENtcp 0 0 *:1002 *:* LISTENtcp 0 0 *:netbios-ssn *:* LISTENtcp 0 0 *:sunrpc *:* LISTENtcp 0 0 vm-dev:ipp *:* LISTENtcp 0 0 *:telnet *:* LISTENtcp 0 0 *:601 *:* LISTENtcp 0 0 *:microsoft-ds *:* LISTENtcp 0 0 *:http *:* LISTENtcp 0 0 *:ssh *:* LISTENtcp 0 0 *:https *:* LISTENudp 0 0 *:32768 *:*udp 0 0 *:nfs *:*udp 0 0 *:641 *:*udp 0 0 192.168.0.3:netbios-ns *:*udp 0 0 *:netbios-ns *:*udp 0 0 192.168.0.3:netbios-dgm *:*udp 0 0 *:netbios-dgm *:*udp 0 0 *:tftp *:*udp 0 0 *:999 *:*udp 0 0 *:sunrpc *:*udp 0 0 *:ipp *:*udp 0 0 *:1022 *:*udp 0 0 *:638 *:*Active UNIX domain sockets (only servers)Proto RefCnt Flags Type State I-Node Pathunix 2 [ ACC ] STREAM LISTENING 10621 @/tmp/fam-root- unix 2 [ ACC ] STREAM LISTENING 7096 /var/run/acpid.socketunix 2 [ ACC ] STREAM LISTENING 9792 /tmp/.gdm_socket unix 2 [ ACC ] STREAM LISTENING 9927 /tmp/.X11-unix/X0 unix 2 [ ACC ] STREAM LISTENING 10489 /tmp/ssh-lbUnUf4552/agent.4552unix 2 [ ACC ] STREAM LISTENING 10558 /tmp/ksocket-root/kdeinit__0unix 2 [ ACC ] STREAM LISTENING 10560 /tmp/ksocket-root/kdeinit-:0unix 2 [ ACC ] STREAM LISTENING 10570 /tmp/.ICE-unix/dcop4664-1270815442unix 2 [ ACC ] STREAM LISTENING 10843 /tmp/.ICE-unix/4735unix 2 [ ACC ] STREAM LISTENING 10591 /tmp/ksocket-root/klauncherah3arc.slave-socketunix 2 [ ACC ] STREAM LISTENING 7763 /var/run/iiim/.iiimp-unix/9010unix 2 [ ACC ] STREAM LISTENING 11047 /tmp/orbit-root/linc-1291-0-1e92c8082411unix 2 [ ACC ] STREAM LISTENING 11053 /tmp/orbit-root/linc-128e-0-dc070659cbb3unix 2 [ ACC ] STREAM LISTENING 8020 /var/run/dbus/system_bus_socketunix 2 [ ACC ] STREAM LISTENING 58927 /tmp/mcop-root/vm-dev-2c28-4beba75funix 2 [ ACC ] STREAM LISTENING 7860 /tmp/.font-unix/fs7100unix 2 [ ACC ] STREAM LISTENING 7658 /dev/gpmctlunix 2 [ ACC ] STREAM LISTENING 10498 @/tmp/dbus-s2MLJGO5Ci。

端口号怎么查看

端口号怎么查看1. 在Windows操作系统中,可以使用命令行工具“netstat -ano”来查看当前计算机上正在监听的端口号。

2. 在Linux操作系统中,可以使用命令行工具“netstat -tunlp”来查看当前计算机上正在监听的端口号。

3. 在Mac操作系统中,可以使用命令行工具“lsof -i”来查看当前计算机上正在监听的端口号。

4. 对于特定的程序,可以通过其配置文件或者设置界面来查看该程序所使用的端口号。

5. 通过计算机的防火墙设置界面来查看已经打开的端口号。

6. 使用网络监控工具,如Wireshark、TCPView或者NetStat Agent来查看端口号。

7. 在Web浏览器中输入“localhost:port”,其中的“port”改为具体的端口号,可以查看该端口所提供的服务。

8. 查看服务器的日志文件,通常会记录服务器上正在监听的端口号。

9. 在网络设备(如路由器、交换机)的管理界面中查看端口映射配置,可以了解到外部访问内部设备所使用的端口号。

10. 在应用程序的配置文件中查找端口配置,如Apache Web服务器的httpd.conf文件。

11. 使用端口扫描工具,如Nmap,可以扫描指定IP地址上的开放端口号。

12. 使用命令行工具“tasklist”和“netstat -ano”结合,可以查看某个程序所占用的端口号。

13. 使用网络监控工具,如Cacti、Zabbix等,可以查看整个网络中所有设备正在使用的端口号。

14. 在路由器的配置界面中,查看端口转发配置或者虚拟服务器配置,可以了解到内部设备所使用的端口号。

15. 在某些操作系统中,如Windows Server 2008及以上版本,可以通过远程管理工具查看远程计算机上正在监听的端口号。

16. 通过网络设备管理软件,如Cisco的Network Assistant或者华为的eSight,可以查看网络设备上正在使用的端口号。

linux_怎么查看端口占用情况

/V 指定要显示详述信息。

/FI filter 显示一系列符合筛选器指定的进程。

/FO format 指定输出格式,有效值: "TABLE"、"LIST"、"CSV"。

假如我们需要确定谁占用了我们的9050端口

在windows命令行窗口下执行:

C:\>netstat -aon|findstr "9050"

TCP 127.0.0.1:9050 0.0.0.0:0 LISTENING 2016

看到了吗,端口被进程号为2016的进程占用,继续执行下面命令:

怎么查看端口占用情况?

开始--运行--cmd 进入命令提示符 输入netstat -ano 即可看到所有连接的PID 之后在任务管理器中找到这个PID所对应的程序如果任务管理器中没有PID这一项,可以在任务管理器中选"查看"-"选择列"

经常,我们在启动应用的时候发现系统需要的端口被别的程序占用,如何知道谁占有了我们需要的端口,很多人都比较头疼,下面就介绍一种非常简单的方法,希望对大家有用

其中” /pid “参数后面跟要终止进程的PID值,“/IM“参数后面为进程的图像名。

“Tasklist”命令的用法还有很多,由于篇幅关系,就不详细介绍了,有兴趣的朋友可以参考有关技术资料,进行深入研究。

1、对TCP/IP协议的属性进行设置。

方法:右击“网上邻居”,选择“属性”,双击网卡对应的“TCP/IP协议”,选择“DNS”标签。设置如下:选中“启用DNS”;“主机”中填入服务器名称;并在下面的“DNS服务器搜索顺序”中填入服务器的IP地址,本例为“192.168.0.1”,然后单击[填加];单击[确定]结束DNS设置;再次单击[确定],结束对网络属性的设置。这时需要重新启动计算机。

怎么查找交换机端口对应的ip地址

怎么查找交换机端口对应的ip地址

第一种方法

1、通过登陆交换机web网页版查看

输入账号admin 密码adminh3c!(8#楼)admin(9#楼)

点击:网络--ARP管理查看如下图

如上图:端口25 为交换机对应的第25个端口

ip地址为:192.160.9.118

MAC地址为:7485-2a1e-12fb

vlan为:82

第二种方法

但有些端口通过此方法查看不了,需通过第三层交换机查看,方法如下:

1、运行--cmd-- telnet交换机的ip地址:192.160.9.243(交换机ip地址:第一台为241按机柜里交换机的安装位置从上往下依次递增)

如下图:

2、输入账号密码(同上)

2、比如我们现在想查询交换机端口2,所连接的服务器的IP地址。

首先,在此交换机上,运行命令,DIS MAC-ADDRESS GigabitEthernet1/0/2,查出服务器的MAC地址为:927c-8f79-d1df

3、查出服务器的MAC地址,然后进入三层交换机上(telnet 192.160.9.254 密码账号同上),运行命令,DIS ARP | INCLUDE XXX(XXX是指服务器的MAC地址),这样就能查出对应的IP地址了!

4、如下图:交换机端口2,所连接的服务器的IP地址为:192.160.9.156。

TCP IP端口号查询

1 tcpmux TCP 端口服务多路复用5 rje 远程作业入口7 echo Echo 服务9 discard 用于连接测试的空服务11 systat 用于列举连接了的端口的系统状态13 daytime 给请求主机发送日期和时间17 qotd 给连接了的主机发送每日格言18 msp 消息发送协议19 chargen 字符生成服务;发送无止境的字符流20 ftp-data FTP 数据端口21 ftp 文件传输协议(FTP)端口;有时被文件服务协议(FSP)使用22 ssh 安全Shell(SSH)服务23 telnet Telnet 服务25 smtp 简单邮件传输协议(SMTP)37 time 时间协议39 rlp 资源定位协议42 nameserver 互联网名称服务43 nicname WHOIS 目录服务49 tacacs 用于基于TCP/IP 验证和访问的终端访问控制器访问控制系统50 re-mail-ck 远程邮件检查协议53 domain 域名服务(如BIND)63 whois++ WHOIS++,被扩展了的WHOIS 服务67 bootps 引导协议(BOOTP)服务;还被动态主机配置协议(DHCP)服务使用68 bootpc Bootstrap(BOOTP)客户;还被动态主机配置协议(DHCP)客户使用69 tftp 小文件传输协议(TFTP)70 gopher Gopher 互联网文档搜寻和检索71 netrjs-1 远程作业服务72 netrjs-2 远程作业服务73 netrjs-3 远程作业服务73 netrjs-4 远程作业服务79 finger 用于用户联系信息的Finger 服务80 http 用于万维网(WWW)服务的超文本传输协议(HTTP)88 kerberos Kerberos 网络验证系统95 supdup Telnet 协议扩展101 hostname SRI-NIC 机器上的主机名服务102 iso-tsap ISO 开发环境(ISODE)网络应用105 csnet-ns 邮箱名称服务器;也被CSO 名称服务器使用107 rtelnet 远程Telnet109 pop2 邮局协议版本2110 pop3 邮局协议版本3111 sunrpc 用于远程命令执行的远程过程调用(RPC)协议,被网络文件系统(NFS)使用113 auth 验证和身份识别协议115 sftp 安全文件传输协议(SFTP)服务117 uucp-path Unix 到Unix 复制协议(UUCP)路径服务119 nntp 用于USENET 讨论系统的网络新闻传输协议(NNTP)123 ntp 网络时间协议(NTP)137 netbios-ns 在红帽企业Linux 中被Samba 使用的NETBIOS 名称服务138 netbios-dgm 在红帽企业Linux 中被Samba 使用的NETBIOS 数据报服务139 netbios-ssn 在红帽企业Linux 中被Samba 使用的NET BIOS 会话服务143 imap 互联网消息存取协议(IMAP)161 snmp 简单网络管理协议(SNMP)162 snmptrap SNMP 的陷阱163 cmip-man 通用管理信息协议(CMIP)164 cmip-agent 通用管理信息协议(CMIP)174 mailq MAILQ177 xdmcp X 显示管理器控制协议178 nextstep NeXTStep 窗口服务器179 bgp 边界网络协议191 prospero Cliffod Neuman 的Prospero 服务194 irc 互联网中继聊天(IRC)199 smux SNMP UNIX多路复用201 at-rtmp AppleTalk 选路202 at-nbp AppleTalk 名称绑定204 at-echo AppleTalk echo 服务206 at-zis AppleTalk 区块信息209 qmtp 快速邮件传输协议(QMTP)210 z39.50 NISO Z39.50 数据库213 ipx 互联网络分组交换协议(IPX),被Novell Netware 环境常用的数据报协议220 imap3 互联网消息存取协议版本3245 link LINK347 fatserv Fatmen 服务器363 rsvp_tunnel RSVP 隧道369 rpc2portmap Coda 文件系统端口映射器370 codaauth2 Coda 文件系统验证服务372 ulistproc UNIX Listserv389 ldap 轻型目录存取协议(LDAP)427 svrloc 服务位置协议(SLP)434 mobileip-agent 可移互联网协议(IP)代理435 mobilip-mn 可移互联网协议(IP)管理器443 https 安全超文本传输协议(HTTP)444 snpp 小型网络分页协议445 microsoft-ds 通过TCP/IP 的服务器消息块(SMB)464 kpasswd Kerberos 口令和钥匙改换服务468 photuris Photuris 会话钥匙管理协议487 saft 简单不对称文件传输(SAFT)协议488 gss-http 用于HTTP 的通用安全服务(GSS)496 pim-rp-disc 用于协议独立的多址传播(PIM)服务的会合点发现(RP-DISC)500 isakmp 互联网安全关联和钥匙管理协议(ISAKMP)535 iiop 互联网内部对象请求代理协议(IIOP)538 gdomap GNUstep 分布式对象映射器(GDOMAP)546 dhcpv6-client 动态主机配置协议(DHCP)版本6客户547 dhcpv6-server 动态主机配置协议(DHCP)版本6服务554 rtsp 实时流播协议(RTSP)563 nntps 通过安全套接字层的网络新闻传输协议(NNTPS)565 whoami whoami587 submission 邮件消息提交代理(MSA)610 npmp-local 网络外设管理协议(NPMP)本地/ 分布式排队系统(DQS)611 npmp-gui 网络外设管理协议(NPMP)GUI / 分布式排队系统(DQS)612 hmmp-ind HMMP 指示/ DQS631 ipp 互联网打印协议(IPP)636 ldaps 通过安全套接字层的轻型目录访问协议(LDAPS)674 acap 应用程序配置存取协议(ACAP)694 ha-cluster 用于带有高可用性的群集的心跳服务749 kerberos-adm Kerberos 版本5(v5)的“kadmin”数据库管理750 kerberos-iv Kerberos 版本4(v4)服务765 webster 网络词典767 phonebook 网络电话簿873 rsync rsync 文件传输服务992 telnets 通过安全套接字层的Telnet(TelnetS)993 imaps 通过安全套接字层的互联网消息存取协议(IMAPS)994 ircs 通过安全套接字层的互联网中继聊天(IRCS)995 pop3s 通过安全套接字层的邮局协议版本3(POPS3)表C-1. 著名端口以下端口是UNIX 特有的,涉及了从电子邮件到验证不等的服务。

netstat 查看端口占用情况和占用程序名

netstat 查看端口占用情况和占用程序名Windows平台输入:netstat -aon|findstr "5678"(查看5678 端口占用情况)输入:tasklist|fidstr "3064",来找到是什么应用在监听这个端口。

>taskkill /pid 1688 /F成功: 已终止PID 为1688 的进程。

C:\Documents and Settings\admin01>tasklist /FI "PID eq 2960"图像名PID 会话名会话# 内存使用========================= ====== ================ ======== ============ KuGoo.exe 2960 Console 0 13,840 KC:\Documents and Settings\admin01>tasklist /FI "PID eq 684"图像名PID 会话名会话# 内存使用========================= ====== ================ ======== ============ Skype.exe 684 Console 0 24,044 K通过netstat+rmsock查找AIX端口对应进程rmsock除去不包含文件描述符的套接字。

它接受socket、tcpcb、inpcb、ripcb 或rawcb 地址并将其转换成套接字地址。

然后检查每个进程所有打开的文件以查找套接字的匹配。

如果没找到匹配,对该套接字执行异常终止操作,而不考虑套接字linger 选项的存在。

套接字保留的端口号释放。

如果发现匹配,文件描述符和主进程状态显示给用户。

命令格式:rmsock Address TypeofAddress[zwq:/]netstat-Aan|grep6200|grep LISTENf1000e0000307bb0 tcp4 0 0 *.6200 *.* LISTEN--f1000e0000307bb0 为系统内核地址[zwq:/]rmsock f1000e0000307bb0 tcpcbThe socket 0x307808 is being held by proccess 5701830 (ons).[zwq:/]ps-ef|grep5701830|grep-v greporacle10 5701830 5112098 0 Apr 21 - 7:17 /oracle10/app/product/crs/10.2.0/opmn/bin/ons–d以下文章主要以80端口号为例,如果想知道其他的端口号也可以使用该方法..........................1、在windows下如何查看80端口占用情况?是被哪个进程占用?如何终止等.这里主要是用到windows下的DOS工具,点击"开始"--"运行",输入"cmd"后点击确定按钮,进入DOS窗口,接下来分别运行以下命令:>netstat -aon | findstr "80"Proto Local Address Foreign Address State PID==== ============ ============== ========== ======TCP 0.0.0.0:80 0.0.0.0:0 LISTENING 1688可以看出80端口被进程号为1688的程序占用.>tasklist | findstr "1688"图像名PID 会话名会话# 内存使用========================= ====== ================ ======== ============inetinfo.exe 1688 Console 0 2,800 K很明显,是inetinfo占用了80端口;inetinfo.exe主要用于支持微软Windows IIS网络服务的除错,这个程序对你系统的正常运行是非常重要的.当然,并不是只有inetinfo.exe进程会占用80端口,这只是我机器上的情况.如果你并不了解此进程是干什么用的,千万不要盲目地将其kill掉,最好先百度或Google搜索一下;当然如果你很了解它,并确定可以终止,那么继续下面的命令.>taskkill /pid 1688 /F成功: 已终止PID 为1688 的进程。

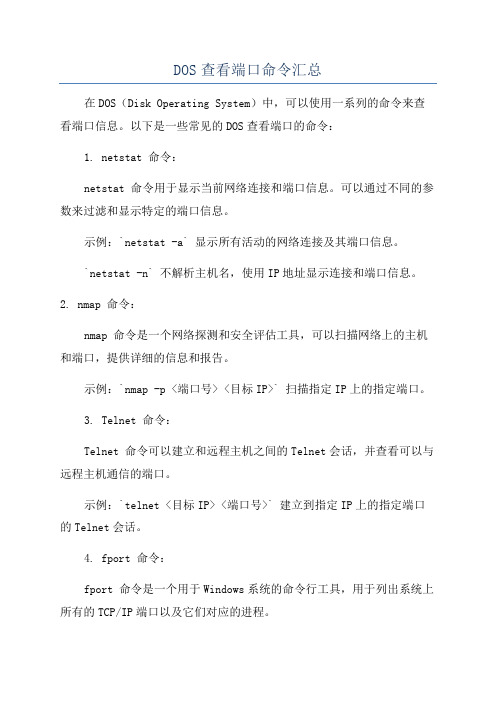

DOS查看端口命令汇总

DOS查看端口命令汇总在DOS(Disk Operating System)中,可以使用一系列的命令来查看端口信息。

以下是一些常见的DOS查看端口的命令:1. netstat 命令:netstat 命令用于显示当前网络连接和端口信息。

可以通过不同的参数来过滤和显示特定的端口信息。

示例:`netstat -a` 显示所有活动的网络连接及其端口信息。

`netstat -n` 不解析主机名,使用IP地址显示连接和端口信息。

2. nmap 命令:nmap 命令是一个网络探测和安全评估工具,可以扫描网络上的主机和端口,提供详细的信息和报告。

示例:`nmap -p <端口号> <目标IP>` 扫描指定IP上的指定端口。

3. Telnet 命令:Telnet 命令可以建立和远程主机之间的Telnet会话,并查看可以与远程主机通信的端口。

示例:`telnet <目标IP> <端口号>` 建立到指定IP上的指定端口的Telnet会话。

4. fport 命令:fport 命令是一个用于Windows系统的命令行工具,用于列出系统上所有的TCP/IP端口以及它们对应的进程。

示例:`fport` 列出系统上的所有TCP/IP端口和它们的进程信息。

5. PortQry 命令:PortQry 命令是一个用于Windows系统的命令行工具,用于查询特定端口(TCP或UDP)的状态。

示例:`portqry -n <目标IP> -p <端口号>` 查询指定IP上的指定端口的状态。

6. PowerShell 命令:PowerShell 是一个功能强大的命令行脚本语言和_shell_环境,可以用于执行各种管理和操作任务,包括查看端口信息。

示例:`Get-NetTCPConnection` 查看当前系统上的所有TCP连接和端口信息。

`Get-NetUDPEndpoint` 查看当前系统上的所有UDP端口信息。

如何查看自己已开的和已经关闭的端口号方法

服务:MSG Authentication

说明:木马Master Paradise、Hackers Paradise开放此端口。

端口:42

服务:WINS Replication 说明:W来自NS复制 端口:53

服务:Domain Name Server(DNS)

说明:消息传输代理。

端口:22

服务:Ssh

说明:PcAnywhere建立的TCP和这一端口的连接可能是为了寻找ssh。这一服务有许多弱点,如果配置成特定的模式,许多使用RSAREF库的版本就会有不少的漏洞存在。

端口:23

服务:Telnet

说明:远程登录,入侵者在搜索远程登录UNIX的服务。大多数情况下扫描这一端口是为了找到机器运行的操作系统。还有使用其他技术,入侵者也会找到密码。木马Tiny Telnet Server就开放这个端口。

端口:1

服务:tcpmux

说明:这显示有人在寻找SGI Irix机器。Irix是实现tcpmux的主要提供者,默认情况下tcpmux在这种系统中被打开。Irix机器在发布是含有几个默认的无密码的帐户,如:IP、GUEST UUCP、NUUCP、DEMOS 、TUTOR、DIAG、OUTOFBOX等。许多管理员在安装后忘记删除这些帐户。因此HACKER在INTERNET上搜索tcpmux并利用这些帐户。

-s 表示按协议显示各种连接的统计信息,包括端口号。

-an 查看所有开放的端口

关闭/开启端口

在介绍各种端口的作用前,这里先介绍一下在Windows中如何关闭/打开端口,因为默认的情况下,有很多不安全的或没有什么用的端口是开启的,比如Telnet服务的23端口、FTP服务的21端口、SMTP服务的25端口、RPC服务的135端口等等。为了保证系统的安全性,我们可以通过下面的方法来关闭/开启端口。

网络端口号码查询

⽹络端⼝号码查询1. ⽹络中常⽤的端⼝号有哪些端⼝号⼩于256的⼀般为常⽤端⼝号。

其中常⽤的保留TCP端⼝号有HTTP 80、FTP 20/21、Telnet 23、SMTP 25、DNS 53等;常⽤的保留UDP端⼝号有DNS 53、BootP 67(server)/ 68(client)、TFTP 69、SNMP 161等。

TCP与UDP段结构中端⼝地址都是16⽐特,可以有在0-65535范围内的端⼝号。

任何TCP/IP实现所提供的服务都⽤1-1023之间的端⼝号,是由ICANN来管理的。

端⼝号从1024-49151是被注册的端⼝号,被IANA指定为特殊服务使⽤。

从49152-65535是动态或私有端⼝号。

扩展资料:各个端⼝及端⼝号的实际⽤途 1、1系端⼝ POP3服务器开放102端⼝,⽤于接收邮件,客户端访问服务器端的邮件服务;NEWS新闻组传输协议,承载USENET通信。

这个端⼝的连接通常是⼈们在寻找USENET服务器;137、138是UDP端⼝,当通过⽹上邻居传输⽂件时⽤这个端⼝。

2、2系端⼝ FTP服务器开放的21端⼝,⽤于上传、下载。

最常见的攻击者⽤于寻找打开anonymous的FTP服务器的⽅法。

这些服务器带有可读写的⽬录;PcAnywhere建⽴的TCP和22端⼝的连接可能是为了寻找ssh;扫描23端⼝是为了找到机器运⾏的操作系统。

3、3系端⼝轻型⽬录访问协议和NetMeeting Internet Locator Server共⽤389端⼝。

4、4系端⼝⽹页浏览443端⼝,能提供加密和通过安全端⼝传输的另⼀种HTTP;⽊马HACKERS PARADISE开放456端⼝。

参考资料来源:百度百科-端⼝号参考资料来源:百度百科-⽹络端⼝。

2. ⽹络中端⼝有那些⼝:21服务:FTP说明:FTP服务器所开放的端⼝,⽤于上传、下载。

最常见的攻击者⽤于寻找打开anonymous的FTP服务器的⽅法。

SDH-时分交叉板端口查询

时分交叉板端口查询时分交叉板检测告警是按时分板内部的端口进行的。

由于时隙算法的原因,第一种方式就不能看出某个时分模块的端口的来源时隙,比如时分模块的第一个端口(以AUG 为单位)的来源是1# 槽位OL16 的1# 端口的3# AUG。

时分板上报第一个端口的1# TUG3 1#TUG2 1#TU12 有告警,就不能直观地反映出1# 槽位OL16 的1# 端口的3# AUG 的来源可能存在问题。

但是可以通过寄存器的方式读取,以下做详细介绍:TCS32F:1)点击网管界面的菜单“维护”/“诊断”/“设置单板寄存器”。

2)选取要读写单板所在的网元。

3)选择“单板”为4# 或5# 交叉板,“CPU 号”选2。

4)“读写位置”任意。

5)“起始地址”为0xC0000020,其中“0x”不用输入,“字节长度”为4。

6)点击“读”,将读出4 个十六进制字节。

如下图3-1所示:图3-17)将步骤6所读出的4 个字节序列称为BaseAddress,比如0x001720ba实际上没有“0x”,下同)。

8)在“起始地址”处重新输入BaseAddress 对应的值,比如上述的0x001720ba,其中“0x”不用输入。

“字节长度”为4 的倍数,比如4,8,12,16…,但界面有限制,不能超过64。

9)点击“读”,将读出“字节长度”所设定个数的十六进制字节。

10)分析步骤9所读出的字节序列,以4个字节为一组顺序对应时分模块的输入端口(以AUG 为单位),比如读取了32 个字节,则第1~4字节无用,第5~8字节对应时分模块的第1个输入端口(AUG)的来源端口信息,第9~12字节对应时分模块的第2个输入端口(AUG)的来源端口信息,第13~16字节对应时分模块的第3个输入端口(AUG)的来源端口信息,以此类推。

4个字节的来源端口信息格式都是一样的,按“槽位号”(1个字节),“端口号”(1个字节),“AUG号”(2个字节)排列。

比如步骤9读出的32个字节如下(增加空格以增强可读性):00000000 010100010A0100021001000300000000 00000000 00000000 00000000 00000000则:时分模块的第1个输入端口的来源端口是1# 槽位的1# 端口的1 # AUG,时分模块的第2个输入端口的来源端口是10# 槽位的1# 端口的2 # AUG,时分模块的第3个输入端口的来源端口是16# 槽位的1# 端口的3 # AUG,时分模块的第4~7个输入端口未配置时隙。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

4.结 束该进程

C:>taskk ill /f /t /im tor.exe

有些 朋友感觉 输入命令 比较麻 烦,大家 可以用一 些辅助软 件 (CurrPort s、亚普端 口扫描器 、泛华端 口查看工 具、本机 端口查询 器)来查 看端口占 用情况。

步骤 三、查询 PID对应 的进行进 程

如果 在上面步 骤之后, 我们得到 的PID为 2016,那 么我们就 可以输入 命令【 tasklist |findstr "2016" 】,在第 一行显示 的名字就 是程序 名,这样 我们就明 白是那个 程序占用 的端口。

步骤 四、然后 我们输入 命令【 taskkill /f /t /im 程序 名】即可 。

以上 就是关于 windows 如何查看 端口的全 部内容, 希望对大 家有所帮 助。

纯文 字版

Windows 如何查看 端口占用 情况操作 步骤如 下:

开始 --运行-cmd 进入 命令提示 符,输入 netstat -ano 即 可看到所 有连接的 PID 之后 在任务管 理器中找 到这个 PID所对 应的程序 如果任务 管理器中 没有PID 这一项, 可以在任 务管理器 中选"查 看"-"选 择列"

1.查 看所有的 端口占用 情况

C:>netst at -ano

协议 本地地址 外部地址 状态 PID

TCP 127.0.0. 1:1434 0.0.0.0: 0 LISTENIN G 3236

TCP 127.0.0. 1:5679 0.0.0.0: 0 LISTENIN G 4168

在窗 口中,继 续输入【 netstat aon|find str "提 示的端口 "】,例 如小编提 示的端口 为2080, 那么小编 就输入命 令为【 netstat aon|find str "2080" 】,回车 之后就可 以看见列 表中的 PID,然 后根据 PID在电 脑的任务 管理器中 查看对应 的占用程

协议 本地地址 外部地址 状态 PID

TCP 127.0.0. 1:9050 0.0.0.0: 0 LISTENIN G 2016

P: 看到了 吗,端口 被进程号 为2016的 进程占 用,继续 执行下面 命令: (也可以 去任务管 理器中查 看pid对 应的进 程)

3.查 看PID对 应的进程

TCP 127.0.0. 1:7438 0.0.0.0: 0 LISTENIN G 4168

TCP 127.0.0. 1:8015 0.0.0.0: 0 LISTENIN G 1456

TCP 192.168. 3.230:13 9 0.0.0.0: 0 LISTENIN G4

TCP 192.168. 3.230:19 57 220.181. 31.225:4 43 ESTABLIS HED 3068

经 常,我们 在启动应 用的时候 发现系统 需要的端 口被别的 程序占 用,如何 知道谁占 有了我们 需要的端 口,很多 人都比较 头疼,下 面就介绍 一种非常 简单的方 法,希望 对大家有 用

假如 我们需要 确定谁占 用了我们 的9050端 口

1、 Windows 平台

在 window口

点击 电脑左下 角的开 始,然后 选择运行 选项,接 着我们在 弹出的窗 口中,输 入【cmd 】命令, 进行命令 提示符。 然后我们 在窗口中 输入【 netstat -ano】按 下回车, 即会显示 所有的端 口占用情 况。如图 所示:

步骤 二、查询 指定的端 口占用

C:>taskl ist|find str "2016"

映像 名称 PID 会话名 会话# 内 存使用

======== ======== ======== = ======== ======== ========

tor.exe 2016 Console 0 16,064 K

P:很 清楚吧, tor占用 了你的端 口。

TCP 192.168. 3.230:20 20 183.62.9 6.189:15 22 ESTABLIS HED 1456

TCP 192.168. 3.230:29 27 117.79.9 1.18:80 ESTABLIS HED 4732

TCP 192.168. 3.230:29 29 117.79.9 1.18:80 ESTABLIS HED 4732

TCP 192.168. 3.230:29 30 117.79.9 1.18:80 ESTABLIS HED 4732

TCP 192.168. 3.230:29 31 117.79.9 1.18:80 ESTABLIS HED 4732

2.查 看指定端 口的占用 情况

C:>netst at aon|find str "9050"