实验五-1 VLAN(802.1Q-VLAN)间通信

计算机网络实验报告 VLAN间通信

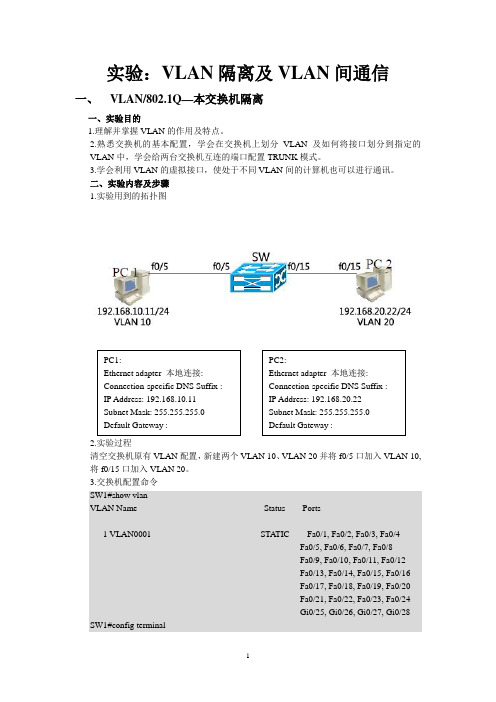

实验:VLAN 隔离及VLAN 间通信一、 VLAN/802.1Q —本交换机隔离一、实验目的1.理解并掌握VLAN 的作用及特点。

2.熟悉交换机的基本配置,学会在交换机上划分VLAN 及如何将接口划分到指定的VLAN 中,学会给两台交换机互连的端口配置TRUNK 模式。

3.学会利用VLAN 的虚拟接口,使处于不同VLAN 间的计算机也可以进行通讯。

二、实验内容及步骤1.实验用到的拓扑图2.实验过程清空交换机原有VLAN 配置,新建两个VLAN 10、VLAN 20并将f0/5口加入VLAN 10, 将f0/15口加入VLAN 20。

3.交换机配置命令SW1#show vlanVLAN NameStatus Ports---- -------------------------------- --------- -----------------------------------1 VLAN0001 STA TIC Fa0/1, Fa0/2, Fa0/3, Fa0/4 Fa0/5, Fa0/6, Fa0/7, Fa0/8 Fa0/9, Fa0/10, Fa0/11, Fa0/12 Fa0/13, Fa0/14, Fa0/15, Fa0/16 Fa0/17, Fa0/18, Fa0/19, Fa0/20 Fa0/21, Fa0/22, Fa0/23, Fa0/24 Gi0/25, Gi0/26, Gi0/27, Gi0/28 SW1#config terminalEnter configuration commands, one per line. End with CNTL/Z.SW1(config)#vlan 10SW1(config-vlan)#name test10SW1(config-vlan)#exitSW1(config)#vlan 20SW1(config-vlan)#name test20SW1(config-vlan)#exitSW1(config)#interface fastEthernet 0/5SW1(config-if)#switchport access vlan 10SW1(config-if)#exitSW1(config)#interface fastEthernet 0/15SW1(config-if)#switchport access vlan 20SW1(config-if)#endSW1#May 15 11:45:06 SW1 %5:Configured from console by console三、实验结果PC2与PC1不能相互ping通Pinging 192.168.20.22 with 32 bytes of data:Destination host unreachable.Destination host unreachable.Destination host unreachable.Destination host unreachable.Ping statistics for 192.168.20.22:Packets: Sent = 4, Received = 0, Lost = 4 (100% loss),Approximate round trip times in milli-seconds:Minimum = 0ms, Maximum = 0ms, Average = 0ms二、VLAN/802.1Q—跨交换机VLAN一、实验内容及步骤1.实验拓扑图2.实验过程两台交换机的f0/24互联,其中一台交换机的f0/5和f0/15连接PC1和PC2,另一台交换机的f0/5接PC33.交换机配置命令SW1#show vlanVLAN Name Status Ports---- -------------------------------- --------- -----------------------------------1 VLAN0001 STA TIC Fa0/1, Fa0/2, Fa0/3, Fa0/4Fa0/5, Fa0/6, Fa0/7, Fa0/8Fa0/9, Fa0/10, Fa0/11, Fa0/12Fa0/13, Fa0/14, Fa0/15, Fa0/16Fa0/17, Fa0/18, Fa0/19, Fa0/20Fa0/21, Fa0/22, Fa0/23, Fa0/24Gi0/25, Gi0/26, Gi0/27, Gi0/28 SW1#config terminalEnter configuration commands, one per line. End with CNTL/Z.SW1(config)#vlan 10SW1(config-vlan)#name test10SW1(config-vlan)#vlan 20SW1(config-vlan)#name test20SW1(config-vlan)#exitSW1(config)#interface fastEthernet 0/5SW1(config-if)#switchport access vlan 10SW1(config-if)#exitSW1(config)#interface fastEthernet 0/15SW1(config-if)#switchport access vlan 20SW1(config-if)#exitSW1(config)#interface fastEthernet 0/24SW1(config-if)#switchport mode trunkSW1(config-if)#endSW1#May 15 11:50:34 SW1 %5:Configured from console by consoleSW1#show vlanVLAN Name Status Ports---- -------------------------------- --------- -----------------------------------1 VLAN0001 STA TIC Fa0/1, Fa0/2, Fa0/3, Fa0/4Fa0/6, Fa0/7, Fa0/8, Fa0/9Fa0/10, Fa0/11, Fa0/12, Fa0/13Fa0/14, Fa0/16, Fa0/17, Fa0/18Fa0/19, Fa0/20, Fa0/21, Fa0/22Fa0/23, Fa0/24, Gi0/25, Gi0/26Gi0/27, Gi0/2810 test10 STATIC Fa0/5, Fa0/2420 test20 STATIC Fa0/15, Fa0/24SW1#show int f0/24 switchportInterface Switchport Mode Access Native Protected VLAN lists ------------------------ ---------- --------- ------ ------ --------- ----------FastEthernet 0/24 enabled TRUNK 1 1 Disabled ALL(配置SW1)SW2(config)#vlan 10SW2(config-vlan)#name test10SW2(config-vlan)#exitSW2(config)#interface fastEthernet 0/5SW2(config-if)#switchport access valn 10SW2(config-if)#exitSW2(config)#interface fastEthernet 0/24SW2(config-if)#switchport mode trunkSW2(config-if)#endSW2#May 16 13:31:16 SW2 %5:Configured from console by consoleshow vlanVLAN Name Status Ports---- -------------------------------- --------- -----------------------------------1 VLAN0001 STA TIC Fa0/1, Fa0/2, Fa0/3, Fa0/4Fa0/6, Fa0/7, Fa0/8, Fa0/9Fa0/10, Fa0/11, Fa0/12, Fa0/13Fa0/14, Fa0/15, Fa0/16, Fa0/17Fa0/18, Fa0/19, Fa0/20, Fa0/21Fa0/22, Fa0/23, Fa0/24, Gi0/25Gi0/26, Gi0/27, Gi0/2810 test10 STATIC Fa0/5, Fa0/24SW2#show int f0/24 swSW2#show int f0/24 switchportInterface Switchport Mode Access Native Protected VLAN lists ------------------------ ---------- --------- ------ ------ --------- ----------FastEthernet 0/24 enabled TRUNK 1 1 Disabled ALL(配置SW2)二、实验结果Pinging 192.168.10.33 with 32 bytes of data:Reply from 192.168.10.33: bytes=32 time<10ms TTL=64Reply from 192.168.10.33: bytes=32 time<10ms TTL=64Reply from 192.168.10.33: bytes=32 time<10ms TTL=64Reply from 192.168.10.33: bytes=32 time<10ms TTL=64Ping statistics for 192.168.10.33:Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),Approximate round trip times in milli-seconds:Minimum = 0ms, Maximum = 0ms, Average = 0ms(PC1 ping PC3)Pinging 192.168.10.33 with 32 bytes of data:Destination host unreachable.Destination host unreachable.Destination host unreachable.Destination host unreachable.Ping statistics for 192.168.10.33:Packets: Sent = 4, Received = 0, Lost = 4 (100% loss),Approximate round trip times in milli-seconds:Minimum = 0ms, Maximum = 0ms, Average = 0ms(PC2 ping PC1)三、VLAN之间进行通信一、实验内容及步骤1.实验拓扑图2.实验过程在三层交换机上创建两个虚拟的VLAN接口(即SVI接口)3.交换机配置命令SW1#config terminalEnter configuration commands, one per line. End with CNTL/Z.SW1(config)#int vlan 10SW1(config-if)#May 15 11:57:58 SW1 %7:%LINE PROTOCOL CHANGE: Interface VLAN 10, changed state to UPSW1(config-if)#ip address 192.168.10.254 255.255.255.0SW1(config-if)#no shutSW1(config-if)#exitSW1(config)#int vlan 20SW1(config-if)#May 15 11:58:41 SW1 %7:%LINE PROTOCOL CHANGE: Interface VLAN 20, changed state to UPSW1(config-if)#ip address 192.168.20.254 255.255.255.0SW1(config-if)#no shutSW1(config-if)#endSW1#May 15 11:59:22 SW1 %5:Configured from console by consoleSW1#show ip intVLAN 10IP interface state is: UPIP interface type is: BROADCASTIP interface MTU is: 1500IP address is:192.168.10.254/24 (primary)IP address negotiate is: OFFForward direct-boardcast is: OFFICMP mask reply is: ONSend ICMP redirect is: ONSend ICMP unreachabled is: ONDHCP relay is: OFFFast switch is: ONHelp address is:Proxy ARP is: ONVLAN 20IP interface state is: UPIP interface type is: BROADCASTIP interface MTU is: 1500IP address is:192.168.20.254/24 (primary)IP address negotiate is: OFFForward direct-boardcast is: OFF--More-- ICMP mask reply is: ONSend ICMP redirect is: ONSend ICMP unreachabled is: ONDHCP relay is: OFFFast switch is: ONHelp address is:Proxy ARP is: ON二、实验结果将PC1和PC3的默认网关设置为192.168.10.254;将PC2的默认网关设置为192.168.20.254 不同VLAN间的主机也可以通信即PC1、PC2、PC3可以互相通信。

利用路由器实现vlan间通信的实验总结

利用路由器实现vlan间通信的实验总结下载提示:该文档是本店铺精心编制而成的,希望大家下载后,能够帮助大家解决实际问题。

文档下载后可定制修改,请根据实际需要进行调整和使用,谢谢!本店铺为大家提供各种类型的实用资料,如教育随笔、日记赏析、句子摘抄、古诗大全、经典美文、话题作文、工作总结、词语解析、文案摘录、其他资料等等,想了解不同资料格式和写法,敬请关注!Download tips: This document is carefully compiled by this editor. I hope that after you download it, it can help you solve practical problems. The document can be customized and modified after downloading, please adjust and use it according to actual needs, thank you! In addition, this shop provides you with various types of practical materials, such as educational essays, diary appreciation, sentence excerpts, ancient poems, classic articles, topic composition, work summary, word parsing, copy excerpts, other materials and so on, want to know different data formats and writing methods, please pay attention!利用路由器实现 VLAN 间通信的实验总结1. 引言在网络技术中,虚拟局域网(VLAN)是一种重要的网络分割技术,它可以将一个物理网络划分为多个逻辑上的子网络,从而实现不同子网络之间的隔离与通信。

用8021Q和子接口实现VLAN间路由.pptx

Direct 0 0

127.0.0.1

192.168.1.1/32

O_ASE 150 1

20.1.1.2

192.168.2.1/32

O_ASE 150 1

20.1.1.2

Interface Vlan10 InLoop0 Vlan20 InLoop0 Vlan20 Vlan20 Vlan20 InLoop0 InLoop0 Vlan20 Vlan20

VLAN接口IP地址

IP Packet Frame Type: PKTFMT_ETHNT_2, Hardware Address: 000f-e23e-f90a

IPv6 Packet Frame Type: PKTFMT_ETHNT_2, Hardware Address: 000f-e23e-f90a

Destinations : 11

Routes : 11

Destination/Mask Proto Pre Cost

NextHop

10.1.1.0/24

Direct 0 0

10.1.1.1

10.1.1.1/32

Direct 0 0

127.0.0.1

20.1.1.0/24

Direct 0 0

20.1.1.1

G0/0 10.1.1.1/24

G0/0.2 10.1.2.1/24

G0/0.3 10.1.3.1/24

RTA

G0/0

[RTA-GigabitEthernet0/0]ip address 10.1.1.1 255.255.255.0 [RTA-GigabitEthernet0/0]interface GigabitEthernet0/0.2 [RTA-GigabitEthernet0/0.2]vlan-type dot1q vid 2 [RTA-GigabitEthernet0/0.2]ip address 10.1.2.1 255.255.255.0 [RTA-GigabitEthernet0/0.2]interface GigabitEthernet0/0.3 [RTA-GigabitEthernet0/0.3]vlan-type dot1q vid 3 [RTA-GigabitEthernet0/0.3]ip address 10.1.3.1 255.255.255.0

802.1Q-VLAN技术简介

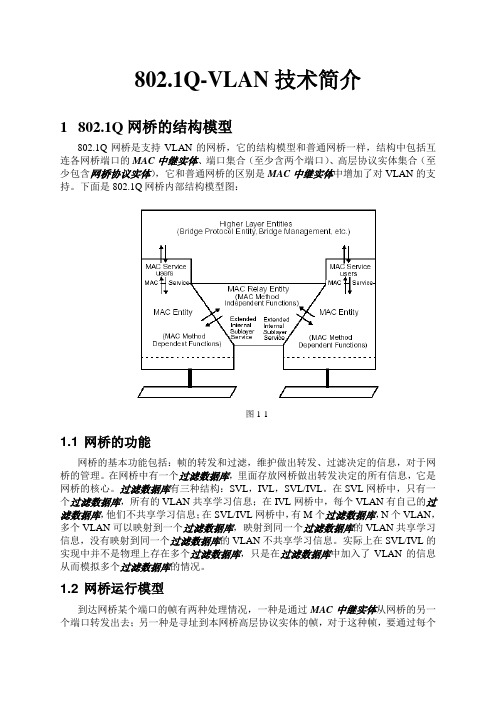

802.1Q-VLAN技术简介1802.1Q网桥的结构模型802.1Q网桥是支持VLAN的网桥,它的结构模型和普通网桥一样,结构中包括互连各网桥端口的MAC中继实体、端口集合(至少含两个端口)、高层协议实体集合(至少包含网桥协议实体),它和普通网桥的区别是MAC中继实体中增加了对VLAN的支持。

下面是802.1Q网桥内部结构模型图:图1-11.1 网桥的功能网桥的基本功能包括:帧的转发和过滤,维护做出转发、过滤决定的信息,对于网桥的管理。

在网桥中有一个过滤数据库,里面存放网桥做出转发决定的所有信息,它是网桥的核心。

过滤数据库有三种结构:SVL,IVL,SVL/IVL。

在SVL网桥中,只有一个过滤数据库,所有的VLAN共享学习信息;在IVL网桥中,每个VLAN有自己的过滤数据库,他们不共享学习信息;在SVL/IVL网桥中,有M个过滤数据库,N个VLAN,多个VLAN可以映射到一个过滤数据库,映射到同一个过滤数据库的VLAN共享学习信息,没有映射到同一个过滤数据库的VLAN不共享学习信息。

实际上在SVL/IVL的实现中并不是物理上存在多个过滤数据库,只是在过滤数据库中加入了VLAN的信息从而模拟多个过滤数据库的情况。

1.2 网桥运行模型到达网桥某个端口的帧有两种处理情况,一种是通过MAC中继实体从网桥的另一个端口转发出去;另一种是寻址到本网桥高层协议实体的帧,对于这种帧,要通过每个端口的MAC实体提交到网桥LLC层。

对于第一种情况,有以下操作:1.输入规则,它将收到的帧划归某个VLAN。

2.转发过程,它可能会将收到的帧从网桥另一个端口转发出去,也可能会根据过滤数据库的信息以及相应端口状态过滤收到的帧。

3.输出规则,确定以何种格式发送该帧。

4.学习过程,通过分析某端口收到帧的源地址以及由输入规则为它划归的VLAN标示更新过滤数据库。

5.过滤数据库,里面存有一系列过滤信息,以支持转发过程的查询。

这一过程的流程图如下所示:图1-2-1图1-2-2对于第二种情况,又可以将网桥高层协议实体分为两类。

VLANIEEE802.1Q

VLANIEEE802.1Q⼀、VLAN产⽣原因-⼴播风暴传统的局域⽹使⽤的是HUB,HUB只有⼀根总线,⼀根总线就是⼀个冲突域。

所以传统的局域⽹是⼀个扁平的⽹络,⼀个局域⽹属于同⼀个冲突域。

任何⼀台主机发出的报⽂都会被同⼀冲突域中的所有其它机器接收到。

后来,组⽹时使⽤⽹桥(⼆层交换机)代替集线器(HUB),每个端⼝可以看成是⼀根单独的总线,冲突域缩⼩到每个端⼝,使得⽹络发送单播报⽂的效率⼤⼤提⾼,极⼤地提⾼了⼆层⽹络的性能。

但是⽹络中所有端⼝仍然处于同⼀个⼴播域,⽹桥在传递⼴播报⽂的时候依然要将⼴播报⽂复制多份,发送到⽹络的各个⾓落。

随着⽹络规模的扩⼤,⽹络中的⼴播报⽂越来越多,⼴播报⽂占⽤的⽹络资源越来越多,严重影响⽹络性能,这就是所谓的⼴播风暴的问题。

由于⽹桥⼆层⽹络⼯作原理的限制,⽹桥对⼴播风暴的问题⽆能为⼒。

为了提⾼⽹络的效率,⼀般需要将⽹络进⾏分段:把⼀个⼤的⼴播域划分成⼏个⼩的⼴播域。

过去往往通过路由器对LAN进⾏分段。

⽤路由器替换中⼼节点交换机,使得⼴播报⽂的发送范围⼤⼤减⼩。

这种⽅案解决了⼴播风暴的问题,但是⽤路由器是在⽹络层上分段将⽹络隔离,⽹络规划复杂,组⽹⽅式不灵活,并且⼤⼤增加了管理维护的难度。

做为替代的LAN分段⽅法,虚拟局域⽹被引⼊到⽹络解决⽅案中来,⽤于解决⼤型的⼆层⽹络环境⾯临的问题。

虚拟局域⽹(VLAN——Virtual Local Area Network)逻辑上把⽹络资源和⽹络⽤户按照⼀定的原则进⾏划分,把⼀个物理上实际的⽹络划分成多个⼩的逻辑的⽹络。

这些⼩的逻辑的⽹络形成各⾃的⼴播域,也就是虚拟局域⽹VLAN虚拟局域⽹将⼀组位于不同物理⽹段上的⽤户在逻辑上划分成⼀个局域⽹内,在功能和操作上与传统LAN基本相同,可以提供⼀定范围内终端系统的互联。

VLAN与传统的LAN相⽐,具有以下优势:1. 减少移动和改变的代价即所说的动态管理⽹络,也就是当⼀个⽤户从⼀个位置移动到另⼀个位置时,他们的⽹络属性不需要重新配置,⽽是动态的完成。

八、VLAN 802.1Q-VLAN间通信

在交换机SwitchA上创建Vlan 20,并将0/15端口划分到Vlan 20中。 SwitchA(config)# vlan 20 !创建Vlan 20。 SwitchA(config-vlan)# name technical !将Vlan 20命名为technical。 SwitchA(config-vlan)#exit SwitchA(config)#interface fastethernet 0/15 !进入接口配置模式。 SwitchA(config-if)#switchport access vlan 20 !将0/15端口划分到 Vlan 20。 验证测试:验证已创建了Vlan 20,并将 端口已划分到Vlan 20中。 验证测试:验证已创建了 ,并将0/15端口已划分到 端口已划分到 中 SwitchA#show vlan id 20 VLAN Name Status Ports ---- ----------------------- --------- ------------------------------20 technical active Fa0/15

【注意事项】 两台交换机之间相连的端口应该设置为tag vlan模式。 需要设置PC的网关。

在交换机SwitchB上将与SwitchA相连的端口(假设为 0/24端口)定义为tag vlan模式。 SwitchB(config)#interface fastethernet 0/24 !进入接口配 置模式。 SwitchB(config-if)#switchport mode trunk !将 fastethernet 0/24端口设为tag vlan模式。 验证测试:验证fastethernet 0/24端口已被设置为 端口已被设置为tag 验证测试:验证 端口已被设置为 vlan模式。 模式。 模式 SwitchB#show interfaces fastEthernet 0/24 switchport Interface Switchport Mode Access Native Protected VLAN lists ---------- ---------- --------- -------- --------- -------------------Fa0/24 Enabled Trunk 1 1 Disabled All

vlan间通信实验报告

vlan间通信实验报告实验目的:本次实验旨在通过搭建虚拟局域网(VLAN)网络,掌握VLAN的基本原理和配置方法,以及学习如何在不同VLAN之间进行通信。

实验环境:1.三台计算机:PC1、PC2、PC32.三个交换机:SW1、SW2、SW33.网线若干4.路由器一台实验过程:1.配置交换机首先需要将三个交换机进行基本配置。

我们使用命令行方式进行配置。

(1)设置管理口IP地址和子网掩码SW1(config)#interface vlan 1SW1(config-if)#ip address 192.168.0.1 255.255.255.0 SW2(config)#interface vlan 1SW2(config-if)#ip address 192.168.0.2 255.255.255.0 SW3(config)#interface vlan 1SW3(config-if)#ip address 192.168.0.3 255.255.255.(2)开启交换机端口连接状态检测功能SW1(config)#spanning-tree portfast bpduguard default SW2(config)#spanning-tree portfast bpduguard default SW3(config)#spanning-tree portfast bpduguard default(3)将端口划分到不同的VLAN中在这里我们将PC1和PC2放置在VLAN10中,将PC3放置在VLAN20中。

SW1(config)#vlan 10SW1(config-vlan)#name vlan10SW1(config-vlan)#exitSW1(config)#vlan 20SW1(config-vlan)#name vlan20SW1(config-vlan)#exitSW2(config)#vlan 10SW2(config-vlan)#name vlan10SW2(config-vlan)#exitSW2(config)#vlan 20SW2(config-vlan)#name vlan20SW2(config-vlan)#exitSW3(config)#vlan 10SW3(config-vlan)#name vlan10SW3(config-vlan)#exitSW3(config)#vlan 20SW3(config-vlan)#name vlan20SW3(config-vlan)#(4)配置交换机端口我们需要将PC1和PC2的接口连接到交换机的Fa0/1和Fa0/2端口,将PC3的接口连接到交换机的Fa0/3端口。

百兆管理交换机802.1QVLAN配置教程

百兆管理交换机802.1QVLAN配置教程

百兆管理交换机802.1Q VLAN配置教程

下面以8口(ECOM S821)机器配置举例,1-6口扩WAN,7预留管理口,8为Truck口:

1.配置网线接交换机7口;

2.VLAN设置--VLAN模式--Tag Based VLAN

1 2 3 4 5 6口(删除),7(忽略),8(增加)。

3.VLAN设置--VLAN成员

举例:

VID处写 101 ;

VLAN成员端口选择01 08 ;

VID源端口选择 01 ;

点击“设置”;

备注:配置完第一组VLAN 后,下拉选择101组VLAN 后可节省配置时间。

在增加102组VLAN 时只要在101组基础上(VLAN 成员端口去掉01,选择02;VID 源端口去掉01,选择02;VID 处填写102;...依此类推)。

4.配置完101 102 103 104 105 106 六组VLAN 后,VLAN 成员表如下图所示:

5.端口管理--端口设置--MAC地址学习--关闭

备注:此处除去管理口(7口)外,剩余端口全部关闭。

802.1Q VLAN介绍

802.1Q VLAN协议和802.1P协议的实现摘要:本文主要介绍了802.1Q VLAN协议在以太网交换机中的实现,以及802.1p协议的一些基本内容,有关这两个协议实现的具体细节,参考802.1Q和802.1p协议的相关资料。

一、802.1Q协议802.1Q协议,即Virtual Bridged Local Area Networks协议,主要规定了VLAN的实现,下面我们首先讲述一下有关VLAN的基本观念。

Virtual LANs目前发展很快,世界上主要的大网络厂商在他们的交换机设备中都实现了VLAN协议,顾名思义,VLAN就是虚拟局域网,比如对于我们的QuidwayS2403交换机来说,可以将它的24个10M以太网口划分为几个组,比如协议组,ATM组,测试组等,这样,组内的各个用户就象在同一个局域网内(可能协议组的用户位于很多的交换机上,而非一个交换机)一样,同时,不是本组的用户也无法访问本组的成员。

实际上,VLAN成员的定义可以分为4种:1,根据端口划分VLAN这种划分VLAN的方法是根据以太网交换机的端口来划分,比如S2403的1~4端口为VLAN A,5~17为VLAN B,18~24为VLAN C,当然,这些属于同一VLAN的端口可以不连续,如何配置,由管理员决定,如果有多个交换机的话,例如,可以指定交换机 1 的1~6端口和交换机 2 的1~4端口为同一VLAN,即同一VLAN可以跨越数个以太网交换机,根据端口划分是目前定义VLAN的最常用的方法,IEEE 802.1Q协议规定的就是如何根据交换机的端口来划分VLAN。

这种划分的方法的优点是定义VLAN成员时非常简单,只要将所有的端口都指定义一下就可以了。

它的缺点是如果VLAN A的用户离开了原来的端口,到了一个新的交换机的某个端口,那么就必须重新定义。

2、根据MAC地址划分VLAN这种划分VLAN的方法是根据每个主机的MAC地址来划分,即对每个MAC地址的主机都配置他属于哪个组。

单臂路由实现vlan之间的通信

单臂路由实现vlan之间的通信【实验目的】1、掌握子接口的划分2、Dot1q协议的封装3、实现vlan之间的路由【实验背景】某企业有技术部和销售部,员工连接在二层交换机上,网路内有一台路由器,连接Internet。

因网络广播,划分了vlan,把两个部门分开,现在要求实现两个部门间的相互通信,请做设置。

【技术原理】IEEE802.1q协议,可以用IEEE802.1q在路由器上使得子接口成为干道模式路由器的子接口,必须在一个物理接口上启用子接口,每个vlan对应一个子接口,这样路由器才能知道如何在这些不同vlan间转发数据【实现功能】提高网络的性能,实现公司内部的安全【实验环境】思科PT5.3,模拟环境【实验拓扑】【实验设备】一台1841路由器一台2950交换机五台PC双绞线若干【实验步骤】1.在交换机上划分vlan、并把接口划分到相应的vlan中和设置trunk口Switch#vlan databaseSwitch(valn)#vlan 10 name 10Switch(valn)#vlan 20 name 20Switch(valn)#vlan 30 name 30Switch(vlan)#exitSwitch#conf tSwitch(config)#interface f0/2Switch(config-if)#switchport mode accessSwitch(config-if)#switchport access vlan 10Switch(config)#interface f0/3Switch(config-if)#switchport mode accessSwitch(config-if)#switchport access vlan 20Switch(config)#interface f0/4Switch(config-if)#switchport mode accessSwitch(config-if)#switchport access vlan 30Switch(config)#interface f0/1Switch(config-if)#switchport mode trunk2.在路由器上划分子接口,配置IP地址Router(config)#interface f0/0Router(config-if)#no ip addressRouter(config-if)#no shutdownRouter(config-if)#exitRouter(config)#interface f0/0.1Router(config-subif)#encapsulation dot1Q 10Router(config-subif)#ip address 192.168.10.254 255.255.255.0 Router(config)#interface f0/0.2Router(config-subif)#encapsulation dot1Q 20Router(config-subif)#ip address 192.168.20.254 255.255.255.0 Router(config)#interface f0/0.3Router(config-subif)#encapsulation dot1Q 30Router(config-subif)#ip address 192.168.30.254 255.255.255.0 Router(config)#interface f0/0.4Router(config-subif)#encapsulation dot1Q 1Router(config-subif)#ip address 192.168.0.254 255.255.255.0 Router(config-subif)#endRouter#write3.测试在一台计算机上ping另一台,应该是能够ping通的【实验结论】利用三层设备路由器,可以实现不同vlan间的通信。

计算机网络实验 VLAN及其相互通信设置

本科实验报告课程名称:计算机网络实验项目:VLAN及其相互通信设置实验地点:专业班级:学号:学生姓名:指导教师:2011年11月实验三: VLAN及其相互通信设置一、实验目的和要求1、通过实验,了解VLAN及VLAN间通信原理及实际意义,及逻辑网络(子网)和VLAN的关系。

2、学会简单划分和设置VLAN,定义VLAN对应的逻辑子网(网络)以及对三层交换机配置。

二、实验内容和原理VLAN(Virtual Local Area Network)即虚拟局域网,是一种通过将局域网内的设备逻辑地而不是物理地划分成一个个网段从而实现虚拟工作组的新兴技术。

IEEE于1999年颁布了用以标准化VLAN实现方案的802.1Q协议标准草案。

VLAN技术允许网络管理者将一个物理的LAN逻辑地划分成不同的广播域(或称虚拟LAN,即VLAN),每一个VLAN都包含一组有着相同需求的计算机工作站,与物理上形成的LAN有着相同的属性。

但由于它是逻辑地而不是物理地划分,所以同一个VLAN内的各个工作站无须被放置在同一个物理空间里,即这些工作站不一定属于同一个物理LAN网段。

一个VLAN内部的广播和单播流量都不会转发到其他VLAN中,即使是两台计算机有着同样的网段,但是它们却没有相同的VLAN号,它们各自的广播流也不会相互转发,从而有助于控制流量、减少设备投资、简化网络管理、提高网络的安全性。

VLAN是为解决以太网的广播问题和安全性而提出的,它在以太网帧的基础上增加了VLAN头,用VLAN ID把用户划分为更小的工作组,限制不同工作组间的用户二层互访,每个工作组就是一个虚拟局域网。

虚拟局域网的好处是可以限制广播范围,并能够形成虚拟工作组,动态管理网络。

既然VLAN隔离了广播风暴,同时也隔离了各个不同的VLAN之间的通讯,所以不同的VLAN之间的通讯是需要有路由来完成的。

从技术角度讲,VLAN的划分可依据不同原则,一般有以下三种划分方法,就目前来说,对于VLAN的划分主要采取上述第1种方式,第2种方式为辅助性的方案:1、基于端口的VLAN划分这种划分是把一个或多个交换机上的几个端口划分一个逻辑组,这是最简单、最有效的划分方法。

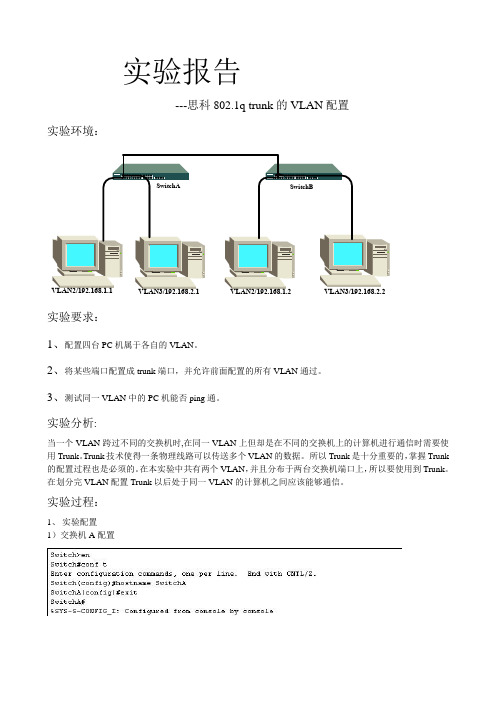

思科802.1q trunk的VLAN配置

实验报告---思科802.1q trunk的VLAN配置实验环境:实验要求:1、配置四台PC机属于各自的VLAN。

2、将某些端口配置成trunk端口,并允许前面配置的所有VLAN通过。

3、测试同一VLAN中的PC机能否ping通。

实验分析:当一个VLAN跨过不同的交换机时,在同一VLAN上但却是在不同的交换机上的计算机进行通信时需要使用Trunk。

Trunk技术使得一条物理线路可以传送多个VLAN的数据。

所以Trunk是十分重要的,掌握Trunk 的配置过程也是必须的。

在本实验中共有两个VLAN,并且分布于两台交换机端口上,所以要使用到Trunk。

在划分完VLAN配置Trunk以后处于同一VLAN的计算机之间应该能够通信。

实验过程:1、实验配置1)交换机A配置2)交换机B配置3)实验验证4)实验总结本实验的总结我引用的是在网上发现的一篇文章当在交换机上划分有多个VLAN时,若欲借助一条链路实现与其他交换机的通信,就必须要创建Trunk(如图6-13所示)。

默认状态下,第二层接口自动处于动态的Switchport模式,当相邻接口(即借助于双绞线或光纤连接在一起的两个端口)支持Trunk,并且配置为Trunk或动态匹配模式,该链接即可作为Trunk链接。

1.配置Trunk端口进入全局配置模式。

Switch# configure terminal指定欲设置为Trunk的端口。

当然,Trunk应当在交换机级联端口上配置。

Switch(config)# interface interface-id将接口配置为第二层Trunk。

只有接口是第二层访问接口,或者指定Trunk模式时,才需要使用该命令。

dynamic aut o,如果相邻接口被设置为trunk或desirable模式,将该接口置为Trunk连接。

dynamic desirable,如果相邻接口设置为t runk、desirable或auto模式,将该接口置为Trunk连接。

实现不同vlan间的通信实验总结

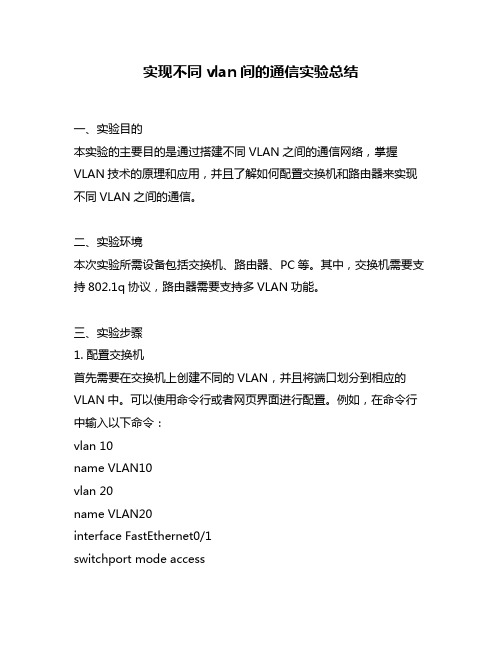

实现不同vlan间的通信实验总结一、实验目的本实验的主要目的是通过搭建不同VLAN之间的通信网络,掌握VLAN技术的原理和应用,并且了解如何配置交换机和路由器来实现不同VLAN之间的通信。

二、实验环境本次实验所需设备包括交换机、路由器、PC等。

其中,交换机需要支持802.1q协议,路由器需要支持多VLAN功能。

三、实验步骤1. 配置交换机首先需要在交换机上创建不同的VLAN,并且将端口划分到相应的VLAN中。

可以使用命令行或者网页界面进行配置。

例如,在命令行中输入以下命令:vlan 10name VLAN10vlan 20name VLAN20interface FastEthernet0/1switchport mode accessswitchport access vlan 102. 配置路由器接下来需要在路由器上进行配置,使其支持多个子网和多个VLAN。

可以使用命令行或者网页界面进行配置。

例如,在命令行中输入以下命令:interface FastEthernet0/0.10encapsulation dot1Q 10ip address 192.168.10.1 255.255.255.03. 测试连通性最后需要测试不同VLAN之间是否能够互相通信。

可以在PC上进行ping测试,检查是否能够ping通其他VLAN的IP地址。

四、实验结果通过以上步骤的配置和测试,可以成功实现不同VLAN之间的通信。

在PC上进行ping测试时,可以看到其他VLAN的IP地址均能够ping通,说明不同VLAN之间已经成功建立了通信。

五、实验总结本次实验通过搭建不同VLAN之间的通信网络,使得我们更加深入地了解了VLAN技术的原理和应用。

同时,也掌握了如何配置交换机和路由器来实现不同VLAN之间的通信。

在实际应用中,如果需要将局域网分成多个子网或者进行网络隔离,可以使用VLAN技术来实现。

VLAN隔离及VLAN间通信实验

Tutorial 02:VLAN 隔离及VLAN 间通信【实验名称】利用两层交换机实现VL AN隔离【实验目的与要求】目的:通过二层交换机配置vl an,用来隔离不同v lan间的通信原理:VLAN(Virtua l LocalArea Networ k)即虚拟局域网,是一种通过将局域网内的设备逻辑地而不是物理地划分成一个个网段从而实现虚拟工作组的新兴技术。

VLAN技术允许网络管理者将一个物理的LA N逻辑地划分成不同的广播域(或称虚拟LA N,即VLAN),每一个VLA N都包含一组有着相同需求的计算机工作站,与物理上形成的LAN有着相同的属性。

但由于它是逻辑地而不是物理地划分,所以同一个V LAN内的各个工作站无须被放置在同一个物理空间里,即这些工作站不一定属于同一个物理LAN网段。

一个VLAN内部的广播和单播流量都不会转发到其他VL AN中,从而有助于控制流量、减少设备投资、简化网络管理、提高网络的安全性。

VLAN是为解决以太网的广播问题和安全性而提出的一种协议,它在以太网帧的基础上增加了VLA N头,用VLANID把用户划分为更小的工作组,限制不同工作组间的用户二层互访,每个工作组就是一个虚拟局域网。

虚拟局域网的好处是可以限制广播范围,并能够形成虚拟工作组,动态管理网络。

要求:1、在二层交换机S2126上建立虚拟局域网vl an10和vlan20;将每个交换机的不同端口分别加入各自的不同v l an;2、将交换机S2126的端口7、15与23配置成acc ess模式;3、检测位于同一交换机的不同vlan端口的计算机之间是否能通讯;5、检测位于同一交换机的相同vlan端口的计算机之间是否能通讯;【实现功能】使在同一VL AN里的计算机系统能进行相互通信,而在不同VL AN里的计算机系统不能进行相互通信。

网络构建实验四 VLAN(802.1Q-VLAN)间通信

计算机网络实验报告 实验组号: 课程: 班级: 实验名称:实验四 VLAN (802.1Q-VLAN )间通信姓 名__________ 实 验 日 期:学 号_____________ 实验报告日期: 同组人姓名_________________ 报 告 退 发: ( 订正 、 重做 )同组人学号_ _______________________ 教 师 审 批 签 字:通过 不通过实验4 VLAN/802.1Q-VLAN 间通信一、【实验名称】VLAN/802.1Q-VLAN 间互相通信.二、【实验目的】通过三层交换机实现VLAN 间互相通信.三、【实验设备】:每一实验小组提供如下实验设备1、 实验台设备:计算机两台PC1和PC2(或者PC4和PC5)2、 实验机柜设备: S2126(或者S3550)交换机一台3、 实验工具及附件:网线测试仪一台 跳线若干四、【背景描述】假设某企业有2个主要部门:销售部和技术部,其中销售部门的个人计算机系统分散连接在2台交换机上,他们之间需要相互进行通信,销售部和技术部也 需要进行相互通讯,现要在交换机上做适当配置来实现这一目标.五、【实现功能】使在同一VLAN 里的计算机系统能跨交换机进行相互通信,而在不同VLAN 里的计算机系统也能进行相互通信.六、【实验拓扑】S2126 F0/1 NIC2(IP:192.168.10.1/24) Vlan 10 Vlan 10 S3550 F0/4 F0/4 F0/1 Vlan 20 PC2 F0/2 NIC2(IP:192.168.20.1/24)NIC2(IP:192.168.10.2/24) Vlan 10 Vlan 20七、【实验步骤】实验准备:按照实验拓扑图完成物理连接。

设置计算机的IP地址,实现互通。

注意事项:1、因为每组只有两台计算机,一开始先把PC2 连接在S3550(或S3760)的f0/1口上。

2、特别注意在整个实验过程中,不要关闭独立网卡,不要修改独立网卡上的设置。

802.1Q_VLAN简介

VLAN简介

VLAN的分类(续)

基于IP的VLAN 根据用户三层逻辑地址来进行VLAN划分,不同 的IP等地址可以划分进不同的VLAN。但注意这 个不是路由! 只要用户的IP地址不变,VLAN号也不变,这与 它的地址和逻辑位置无关,相对于MAC的 VLAN更加方便。 但IP层面的处理,意味着更多系统资源的开销 基于策略的VLAN 通常可以根据MAC、IP、以太网协议类型、上 层应用等来进行灵活的划分

802.1Q工作原理

802.1Q处理过程(续)

MAC地址学习 我们需要区分以下交换机的类型,可以分为IVL和 SVL两种: IVL-Independent Vlan Learning独立式VLAN 地址学习,交换机的MAC地址表在逻辑上被看成 根据VLAN号划分成多张表,一个MAC地址可以 被学习到不同的VLAN表中 SVL-Shared Vlan Learning共享式VLAN地址 学习,一个地址表项对所有的VLAN通用,一个 MAC地址在整张表中是唯一的

VLAN简介

VLAN的分类

基于端口的VLAN 这是划分VLAN最简单也是最有效的方法,实际 上就是某些交换端口的集合。管理员只要管理和 配置交换端口,而不管交换端口连接什么设备 基于MAC的VLAN 按MAC地址来划分VLAN实际上是将某些工作 站和服务器划属于某个VLAN。 设备根据自己网卡的MAC地址唯一确定VLAN, 当设备移动时,VLAN能够自动识别,而无需重 新配置,非常方便。 缺点:当网络规模很大时,会给管理带来难度

802.1Q工作原理

802.1Q的流程图(续)

SVL的MAC表查询流程 根据帧目的MAC查L2FDB,查找相应的出端口 找到数据报文的出端口后,判断出端口是否允 许此数据报文通过,允许则进入出端口流程,不 允许则丢弃(出端口流程) 如果在L2FDB表中查找不到该目的MAC,则该 数据报文将通过广播的方式在该VLAN内的所有 端口转发 L2FDB表中MAC地址通过老化机制来更新 在转发的过程中,不会对帧的内容进行修改

利用三层交换机实现VLAN间通信

▪ 验证测试:查看s3550 路由接口的状态。

▪ SwitchA#show ip interface

查

看ip接口的状态

▪ 步骤7 将pc1和pc3的默认网关设置为 192.168.10.254,将pc2的默认网关设置为 192.168.20.254。

▪ 测试结果:不同vlan内的主机可以相互ping 通

在LAN内的通信,必须在数据帧头中指定通信目标的 MAC地址。而为了获取MAC地址,TCP/IP协议下使用 的是ARP。ARP解析MAC地址的方法,则是通过广播。 也就是说,如果广播报文无法到达,那么就无从解析 MAC地址,亦即无法直接通信。

计算机分属不同的VLAN,也就意味着分属不同的广 播域,自然收不到彼此的广播报文。因此,属于不同 VLAN的计算机之间无法直接互相通信。为了能够在 VLAN间通信,需要利用OSI参照模型中更高一层——网 络层的信息(IP地址)来进行路由。

▪ SwitchB#show interfaces fastethernet 0/24 switchport

▪ 步骤5 验证pc1跟pc3能相互通信,但pc2跟pc3不 能通信。

▪ 步骤6 设置三层交换机vlan间通信。

▪ SwitchA(config)#inerface vlan 10

创建虚拟接口vlan10

▪ 步骤4 把交换机SwitchA 与SwitchB相连端口(假 设为0/24)定义为tag vlan模式。

▪ SwitchB(config)#interface fastethernet 0/24

▪ SwitchB(config-if)#switchport mode trunk ▪ 将fastethernet0/24端口设为tag vlan模式 ▪ 验证测试:

802.1Q_VLAN简介

802.1Q工作原理

VLAN端口的模式(续)

802.1Q VLAN的端口有两种模式,分别是: 端口为Access时,默认有:Vlan-Map= unTag-Map=PVID,PVID根据需要指定 端口为Trunk时,默认有:unTag-Map=PVID, VLAN-Map=All 无论是哪种模式,端口的PVID同时只能有一个, 需要用户指定。默认情况下,该值为1。

802.1Q工作原理

VLAN的关键参数

PVID 指的是以太网(裸)帧进入交换机端口时,需要 添加的VLAN Id信息(进端口) VLAN-Map 表示交换机可对哪些VLAN进行处理 unTag-VLAN-Map 表示哪些VLAN编号的VLAN需要被去除VLAN tag标记(出端 口)

VLAN简介

VLAN的分类

基于端口的VLAN 这是划分VLAN最简单也是最有效的方法,实际 上就是某些交换端口的集合。管理员只要管理和 配置交换端口,而不管交换端口连接什么设备 基于MAC的VLAN 按MAC地址来划分VLAN实际上是将某些工作 站和服务器划属于某个VLAN。 设备根据自己网卡的MAC地址唯一确定VLAN, 当设备移动时,VLAN能够自动识别,而无需重 新配置,非常方便。 缺点:当网络规模很大时,会给管理带来难度

802.1Q工作原理

802.1Q帧格式(续)

其他相关 IP包的最大长度为1500,以太网帧的最大长度 需要算上帧头18bytes,所以是1518;而以太网 最小有效值是64bytes VLAN帧是在标准以太网的基础上又增加了 4bytes,所以其长度范围是68~1522bytes 超过1522bytes的以太网帧,一般通称为超常 帧

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

计算机网络实验报告 实验组号: 课程: 班级: 实验名称:实验五 VLAN (802.1Q-VLAN )间通信

姓 名__________ 实 验 日 期:

学 号_____________ 实验报告日期: 同组人姓名_________________ 报 告 退 发: ( 订正 、 重做 )

同组人学号_ _______________________ 教 师 审 批 签 字:通过 不通过

实验5 VLAN/802.1Q-VLAN 间通信

【实验名称】VLAN/802.1Q-VLAN 间互相通信.

【实验目的】通过三层交换机实现VLAN 间互相通信.

【实验设备】:每一实验小组提供如下实验设备

1、 实验台设备:计算机两台PC1和PC2(或者PC4和PC5)

2、 实验机柜设备: S2126(或者S3550)交换机一台

3、 实验工具及附件:网线测试仪一台 跳线若干

【背景描述】

假设某企业有2个主要部门:销售部和技术部,其中销售部门的个人计算机系统分散连接在2台交换机上,他们之间需要相互进行通信,销售部和技术部也需要进行相互通讯,现要在交换机上做适当配置来实现这一目标。

【实现功能】

使在同一VLAN 里的计算机系统能跨交换机进行相互通信,而在不同VLAN 里的计算机系统也能进行相互通信.

【实验拓扑】

S2126(A) F0/1 NIC2(IP:192.168.10.1/24) Vlan 10 Vlan 10 S3550(B ) F0/4 F0/4 F0/1 Vlan 20 PC2 F0/2 NIC2(IP:192.168.10.2/24) NIC2(IP:192.168.20.1/24)

【实验步骤】

准备步骤:按照拓扑图连接设备和计算机,设置正确的IP地址。

初始环境下,两台计算机是可以通讯的。

注:以下步骤是完成同一VLAN间的跨交换机的主机通讯的。

步骤1.在交换机SwitchA上创建VLAN10,并将0/1端口划分到VLAN 10 中.

switchA#configure terminal!进入全局配置模式

switchA(config)#vlan 10 !创建VLAN10

switchA(config-vlan)#name sales!将其命名为sales.

switchA(config-vlan)#exit

switchA(config)#interface fastethernet 0/1 !进入接口配置模式。

switchA(config-if)#switchport access vlan 10!将0/1端口划分到VLAN 10中

步骤2.在交换机SwitchA上创建VLAN 20 ,并将0/2端口划分到VLAN20中.

switchA#configure terminal!进入全局配置模式

switchA(config)#vlan 20!创建VLAN20

switchA(config-vlan)#name technical!将其命名为technical .

switchA(config-vlan)#exit

switchA(config)#interface fastethernet 0/2 !进入接口配置模式。

switchA(config-if)#switchport access vlan 20!将0/2端口划分到VLAN 20中

验证测试:验证已创建了VLAN 20,并将0/15端口已划分到VLAN 20中。

switchA#show vlan

【记录实验结果】

步骤3.在交换机SwitchB上创建VLAN 10 ,并将0/1端口划分到VLAN10中.

SwitchB#configure terminal!进入全局配置模式

SwitchB(config)#vlan 10 !创建VLAN10

SwitchB(config-vlan)#name sales!将其命名为sales.

SwitchB(config-vlan)#exit

SwitchB(config)#interface fastethernet 0/1 !进入接口配置模式。

SwitchB(config-if)#switchport access vlan 10!将0/1端口划分到VLAN 10中

步骤4.测试连通性:原来可以相互通讯的计算机不能连通了。

●在PC1上测试:c:\ping 192.168.10.2

●在PC2上测试:c:\ping 192.168.10.1

【记录实验结果】

注:以下的配置步骤

步骤4.在交换机SwitchA上将与SwitchB相连的端口(假设为0/24端口)定义为

tag vlan 模式.

switchA(config)#interface fastethernet 0/4 !进入接口配置模式

switchA(config-if)#switchport mode trunk!将fastethernet0/4端口设为tag vlan 模式。

验证测试:验证fastethernet 0/4端口已被设置为tag vlan 模式。

switchA#show interfaces fastethernet 0/4 switchport

【记录实验结果】

步骤5.在交换机SwitchB上将与SwitchA相连的端口(假设为0/4端口)定义为tag vlan模式.

SwitchB(config)#interface fastethernet 0/4!进入接口配置模式

SwitchB(config-if)#switchPort mode trunk !将fastethernet0/4端口设为tag vlan 模式。

步骤6.验证PC1与PC2能互相通信,但PC1与PC3不能互相通信.

2.在PC1上测试:c:\ping 192.168.10.2

【记录实验结果】

3.把PC2连接在switchA的F0/2接口,代替PC3计算机,改变ip地址为:192.168.20.1/24,

测试PC1与PC3的连通性:

●在PC1上测试:c:\ping 192.168.20.1

●在PC3上测试:c:\ping 192.168.10.1

【记录实验结果】

步骤7.设置三层交换机VLAN间通讯.

switchB(config)#int vlan 10 !创建虚拟接口vlan 10

switchB(config-if)#ip address 192.168.10.254 255.255.255.0

switchB(config-if)#exit

switchb(config)#int vlan 20 !创建虚拟接口vlan 20

switchB(config-if)#ip address 192.168.20.254 255.255.255.0

注:以上步骤7是实现不同VLAN间的跨交换机主机通讯的关键配置步骤。

主要是在三层交换机上配置SVI的IP地址。

将不同SVI的接口地址作为相应VLAN(不同网段)内主机的默认网关地址。

步骤8.将PC1的默认网关设置为192.168.10.254,ip地址为192.168.10.1,将PC3的默认

网关设置为192.168.20.254, ip地址:192.168.20.1,再次测试网络连通性,测试结果:不同VLAN内的主机可以互相PING通.

●在PC1上测试:c:\ping 192.168.20.1

●在PC3上测试:c:\ping 192.168.10.1

【记录实验结果】

【注意事项】

1.两台交换机之间相连的端口应该设置为tag vlan 模式.

2.需要设置PC的网关.。