典型配置案例

H3C IRF配置典型案例

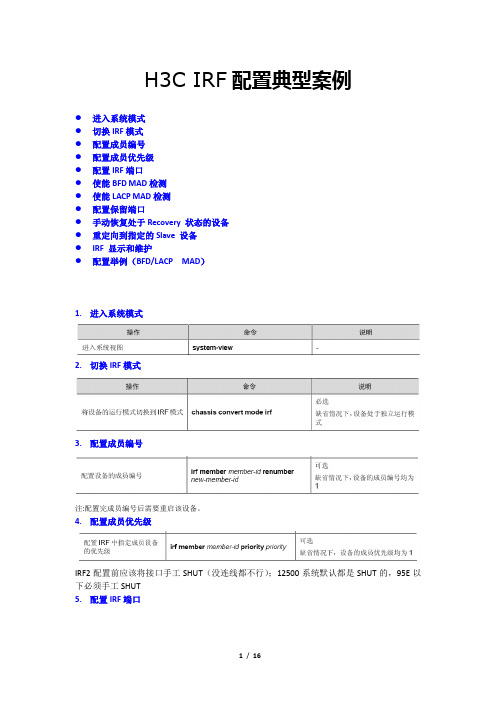

H3C IRF配置典型案例●进入系统模式●切换IRF模式●配置成员编号●配置成员优先级●配置IRF端口●使能BFD MAD检测●使能LACP MAD检测●配置保留端口●手动恢复处于Recovery 状态的设备●重定向到指定的Slave 设备●IRF 显示和维护●配置举例(BFD/LACP MAD)1.进入系统模式2.切换IRF模式3.配置成员编号注:配置完成员编号后需要重启该设备。

4.配置成员优先级IRF2配置前应该将接口手工SHUT(没连线都不行);12500系统默认都是SHUT的,95E以下必须手工SHUT5.配置IRF端口IRF2端口配置后应该将接口手工undo shutdown;然后关闭电源,连接IRF线缆,重启,IRF 形成。

6.使能BFD MAD检测注:此项与弟7项LACP MAD检测只能二选一,一般情况下使用BFD MAD检测。

7.使能LACP MAD检测8.配置保留端口9.手动恢复处于Recovery 状态的设备注:缺省状态下设备会自动恢复,只有Master设备产生故障且无法自动恢复时才进行手动恢复,正常配置中无须配置此项。

10.重定向到指定的Slave 设备注:此命令用于配置备用主控板,如: “<系统名-Slave#成员编号/槽位号>”,例如“<Sysname-Slave#1/0>”,正常配置中无须配置此项。

11.IRF 显示和维护12.配置举例一.IRF典型配置举例(BFD MAD检测方式)1. 组网需求由于网络规模迅速扩大,当前中心交换机(Device A)转发能力已经不能满足需求,现需要在保护现有投资的基础上将网络转发能力提高一倍,并要求网络易管理、易维护。

2. 组网图图1-1IRF典型配置组网图(BFD MAD检测方式)3. 配置思路为了减少IRF形成过程中系统重启的次数,可以在独立运行模式下预配置IRF端口、成员编号、以及成员优先级,配置保存后切换运行模式到IRF模式,可直接与其它设备形成IRF。

MPLSVPN典型配置案例

2021/3/5

5

(4) 创建从Router A到Router C的静态LSP # 配置Ingress Router A。 [RouterA] static-lsp ingress AtoC destination 3.3.3.9 32 nexthop 10.1.1.2 out-label 30 # 配置Transit Router B [RouterB] static-lsp transit AtoC incoming-interface serial 2/0 in-label 30 nexthop 20.1.1.2 out-label 50 # 配置Egress Router C。 [RouterC] static-lsp egress AtoC incoming-interface serial 2/0 in-label 50 (5) 创建从Router C到Router A的静态LSP # 配置Ingress Router C。 [RouterC] static-lsp ingress CtoA destination 1.1.1.9 32 nexthop 20.1.1.1 out-label 40 # 配置Transit Router B。 [RouterB] static-lsp transit CtoA incoming-interface serial 2/1 in-label 40 nexthop 10.1.1.1 out-label 70 # 配置Egress Router A。 [RouterA] static-lsp egress CtoA incoming-interface serial 2/0 in-label 70

2021/3/5

8

# 在Router C上检测Router C到Router A静态LSP的可达性。 [RouterC] ping lsp ipv4 1.1.1.9 32 LSP Ping FEC: LDP IPV4 PREFIX 1.1.1.9/32 : 100 data bytes, press CTRL_C to break Reply from 10.1.1.1: bytes=100 Sequence=1 time = 75 ms Reply from 10.1.1.1: bytes=100 Sequence=2 time = 75 ms Reply from 10.1.1.1: bytes=100 Sequence=3 time = 75 ms Reply from 10.1.1.1: bytes=100 Sequence=4 time = 74 ms Reply from 10.1.1.1: bytes=100 Sequence=5 time = 75 ms

[史上最详细]H3C路由器NAT典型配置案例

![[史上最详细]H3C路由器NAT典型配置案例](https://img.taocdn.com/s3/m/882e4d6942323968011ca300a6c30c225801f060.png)

H3C路由器NAT典型配置案列(史上最详细)神马CCIE,H3CIE,HCIE等网络工程师日常实施运维必备,你懂的。

1.11 NAT典型配置举例1.11.1 内网用户通过NAT地址访问外网(静态地址转换)1. 组网需求内部网络用户10.110.10.8/24使用外网地址202.38.1.100访问Internet。

2. 组网图图1-5 静态地址转换典型配置组网图3. 配置步骤# 按照组网图配置各接口的IP地址,具体配置过程略。

# 配置内网IP地址10.110.10.8到外网地址202.38.1.100之间的一对一静态地址转换映射。

<Router> system-view[Router] nat static outbound 10.110.10.8 202.38.1.100# 使配置的静态地址转换在接口GigabitEthernet1/2上生效。

[Router] interface gigabitethernet 1/2[Router-GigabitEthernet1/2] nat static enable[Router-GigabitEthernet1/2] quit4. 验证配置# 以上配置完成后,内网主机可以访问外网服务器。

通过查看如下显示信息,可以验证以上配置成功。

[Router] display nat staticStatic NAT mappings:There are 1 outbound static NAT mappings.IP-to-IP:Local IP : 10.110.10.8Global IP : 202.38.1.100Interfaces enabled with static NAT:There are 1 interfaces enabled with static NAT.Interface: GigabitEthernet1/2# 通过以下显示命令,可以看到Host访问某外网服务器时生成NAT会话信息。

典型配置案例

7750典型配置案例(服务、协议、接口)(总17页)-CAL-FENGHAI.-(YICAI)-Company One1-CAL-本页仅作为文档封面,使用请直接删除典型配置案例IES业务 (2)VPRN业务 (3)VPLS业务 (4)Epipe业务 (6)BGP配置 (6)OSPF配置 (7)ISIS配置 (8)Policy 配置 (8)QOS配置 (10)SDP配置 (12)LDP配置 (13)Mirror配置 (13)VPRN互通配置 (14)VRRP配置 (16)POS接口配置 (18)LOG配置 (18)基本配置 (19)■■■■■■■■■■■■■■■■■■■■■■■■■■■■■■■■■■IES业务SAP点需要access,Ethernet encap-type:qinq/dot1q/nullshow service service-usingshow service id arpshow service id fdbshow portclear port结合QOS案例有qos在ies下的应用,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,customer 1 createdescription "ChengDu dianxian,shujubu xiaoyang:86502311"exities 10 customer 1 createno shutdowninterface "to-SC" createaddress 172.16.0.1/24sap 1/1/5:0 createexitexitexities 11 customer 1 createsubscriber-interface "to-ASB" createaddress 172.16.1.1/24group-interface "to-ASB11" createsap 1/1/5:11 createanti-spoof iphost ip 100.100.100.2host ip 100.100.100.3egressscheduler-policy "to-ASB"qos 10exitexitsap 1/1/6:13 create exitexitgroup-interface "to-ASB21" createsap 1/1/5:12 createingressqos 100exitegressscheduler-policy "to-ASB"qos 10exitexitexitexit■■■■■■■■■■■■■■■■■■■■■■■■■■■■■■■■■■VPRN业务相关配置:LDP、BGP和IGP,不需要sdpshow router bgp sumshow service service-usingshow route <vprnid>show route tunnel-tableshow routes <> route-table/show route <> bgp routessvc-ping <ip-address> service <>ping/traceroute router <vprnid>oam vprn-pingoam vprn-traceshow route ldp ,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,servicecustomer 1 createdescription "Default customer"exitvprn 10 customer 1 createdescription "vpn1"route-distinguisher 100:10auto-bind ldpvrf-target target:100:10interface "vpn1" createaddress 11.0.0.1/24loopbackexitno shutdownexitvprn 20 customer 1 createdescription "vpn2"route-distinguisher 100:20auto-bind ldpvrf-target target:100:20interface "vpn2" createaddress 12.0.0.1/24loopbackexitno shutdownexitexit■■■■■■■■■■■■■■■■■■■■■■■■■■■■■■■■■■VPLS业务需要SDP,可以采用GRE或LDPshow service service-usingshow service lablelsshow service fdboam mac-populateoam mac-pingoam mac-ping service <> destination FF:FF:FF:FF:FF:FFoam mac-traceoam mac-purge ,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,servicecustomer 2 createdescription "Alcatel Customer"contact "Joe User"phone "555-1212"exitsdp 3001 mpls createfar-end 10.1.1.1ldpno shutdownexitsdp 3002 mpls createfar-end 10.1.1.2ldpno shutdownexitvpls 100 customer 2 vpn 100 createstpshutdownexitsap 1/1/4:100 createexitmesh-sdp 3001:100 createexitmesh-sdp 3002:100 createexitno shutdownexitvpls 200 customer 2 vpn 200 createstpshutdownexitsap 1/1/4:200 createexitmesh-sdp 3001:200 createexitmesh-sdp 3002:200 createexitno shutdownexitexit■■■■■■■■■■■■■■■■■■■■■■■■■■■■■■■■■■Epipe业务采用spoke-sdpshow serviceoam svc-pingoam mac-* ,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,servicecustomer 11 createexitepipe 117 customer 1 createshutdownsap 1/1/5:117 createexitspoke-sdp 114:117 createexitexitexit■■■■■■■■■■■■■■■■■■■■■■■■■■■■■■■■■■BGP配置需要在全局router下配置AS和routerIDshow router bgp,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,autonomous-system 100router-idbgprouter-id 1.1.1.91peer-as 100group "BGP"family ipv4 vpn-ipv4neighbor 1.1.1.90exitexit(增加RR的配置)group "RR"family ipv4 vpn-ipv4cluster 1.1.1.93export "lp"peer-as 100neighbor 1.1.1.94exitneighbor 1.1.1.92exitexitexit■■■■■■■■■■■■■■■■■■■■■■■■■■■■■■■■■■OSPF配置在做策略引入的时候,需要asbr指定show router route-table protocol ospfshow router ospf ,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,‘configure router ecmp 2ospfarea 0.0.0.0interface "system"exitinterface "SR91-SR90"exitinterface "SR91-SR93"authentication-type passwordauthentication-key "f3iz20JnD7g" hashexitexitexit■■■■■■■■■■■■■■■■■■■■■■■■■■■■■■■■■■ISIS配置Show router ISIS ,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,isisexport "o2i"level-capability level-2level 2wide-metrics-onlyexitarea-id 49.0001exitinterface "to-93"interface-type broadcastlevel 2metric 2000exitexitexit■■■■■■■■■■■■■■■■■■■■■■■■■■■■■■■■■■Policy 配置from 多个条件为并列关系,export 多个策略为顺序关系begin 进入编辑状态,commit提交修改执行,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,policy-optionsbeginprefix-list "d_prefix"prefix 11.11.11.0/24 exactexitpolicy-statement "d_to_o"entry 10fromprefix-list "d_prefix"exittoprotocol ospfexitaction accepttype 1exitexitexitpolicy-statement "i2o"entry 1fromprotocol isisprefix-list "100"exittoprotocol ospfexitaction acceptexitexitexitpolicy-statement "lp"entry 1fromprefix-list "d_prefix"exitaction acceptlocal-preference 200exitexitexitcommitexit协议引入的时候,需要asbr■■■■■■■■■■■■■■■■■■■■■■■■■■■■■■■■■■QOS配置可以做分层qos,最多3级。

资产配置案例展示

资产配置案例展示【案例1:传统资产配置案例】1. 背景介绍资产配置是投资过程中至关重要的一环,它指的是根据风险承受能力、投资目标和市场环境等因素,合理分配投资组合中不同的资产类别,以达到风险控制和收益最大化的目标。

在这个案例中,我们将介绍一个传统的资产配置案例,帮助读者深入了解如何进行合理的资产配置。

2. 客户需求和目标我们的客户是一个年龄在40岁左右的投资者,目前拥有一定的可投资资金。

他的主要投资目标是在保持资金安全和增长的实现一定的资本增值。

由于当前市场环境相对稳定,风险承受能力中等的客户可以选择较为保守的资产配置策略。

3. 资产配置策略根据客户的风险承受能力和目标,我们建议采用传统的资产配置策略,包括股票、债券和现金等资产类别。

具体的配置方案如下:(1) 股票:投资一部分资金用于购买优质股票,以获得长期资本增值。

由于客户对风险的容忍度较低,我们建议选择具有稳定增长和良好盈利能力的蓝筹股。

(2) 债券:将一部分资金配置于债券市场,以实现相对稳定的收益。

考虑到客户的风险承受能力,我们建议选择信用评级较高的国债、政府债券或优质企业债券等。

(3) 现金:将一定比例的资金保留为现金,以便应对突发的资金需求和市场波动。

现金具有流动性高、风险低的特点,也可以作为其他投资机会的储备。

4. 风险控制与收益预期传统资产配置策略的风险控制主要通过配置不同的资产类别来实现。

股票的风险较高,但预期收益也较高;债券的风险相对较低,但预期收益也相对较低;现金的风险最低,但预期收益也较低。

通过合理配置不同资产类别的比例,可以在降低整体风险的实现一定的预期收益。

5. 案例总结这个案例展示了一个传统的资产配置案例,通过合理配置股票、债券和现金等资产,帮助客户在风险可控的情况下实现资本增值的目标。

每个投资人的需求和目标都各有不同,资产配置需要根据个人的风险承受能力、投资目标和市场环境等因素进行调整。

【观点和理解】传统资产配置案例展示了一种常见的投资策略,即通过配置不同的资产类别来实现风险控制和收益最大化的目标。

中小型企业基础网络配置实例

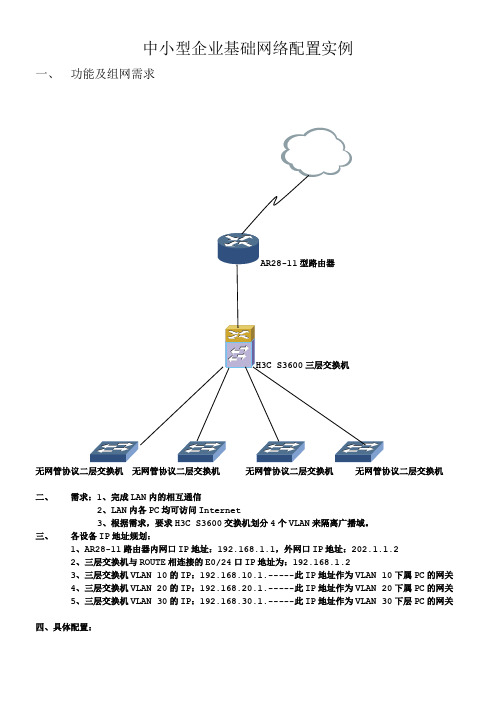

中小型企业基础网络配置实例一、功能及组网需求无网管协议二层交换机无网管协议二层交换机无网管协议二层交换机无网管协议二层交换机二、需求:1、完成LAN内的相互通信2、LAN内各PC均可访问Internet3、根据需求,要求H3C S3600交换机划分4个VLAN来隔离广播域。

三、各设备IP地址规划:1、AR28-11路由器内网口IP地址:192.168.1.1,外网口IP地址:202.1.1.22、三层交换机与ROUTE相连接的E0/24口IP地址为:192.168.1.23、三层交换机VLAN 10的IP:192.168.10.1.-----此IP地址作为VLAN 10下属PC的网关4、三层交换机VLAN 20的IP:192.168.20.1.-----此IP地址作为VLAN 20下属PC的网关5、三层交换机VLAN 30的IP:192.168.30.1.-----此IP地址作为VLAN 30下层PC的网关四、具体配置:1、路由器配置[Quidway] acl number 2000[Quidway-acl-basic-2000] rule permit source 192.168.0.0 0.0.0.255配置允许进行NAT转换的内网地址段[Quidway-acl-basic-2000] rule deny[Quidway] interface Ethernet0/1[Quidway-Ethernet0/1] ip address 192.168.0.1 255.255.255.0内网网关[Quidway] interface Ethernet0/0[Quidway-Ethernet0/0] ip address 202.1.1.2 255.255.255.0[Quidway-Ethernet0/0] nat outbound 2000在出接口上进行NAT转换[Quidway] ip route-static 0.0.0.0 0.0.0.0 202.1.1.1 配置默认路由----外网[Quidway] Ip route-static0.0.0.0 0.0.0.0 192.168.1.2 配置默认路由----内网2、三层交换机配置1.创建(进入)VLAN10[Switch A]vlan 102.将E0/1加入到VLAN10[Switch A-vlan10]port Ethernet 0/13.创建(进入)VLAN接口10[Switch A]interface Vlan-interface 104.为VLAN接口10配置IP地址[Switch A-Vlan-interface10]ip address 192.168.10.1 255.255.255.05.创建(进入)VLAN20[Switch A]vlan 206.将E0/2加入到VLAN20[Switch A-vlan20]port Ethernet 0/27.创建(进入)VLAN接口20[Switch A]interface Vlan-interface 208.为VLAN接口20配置IP地址[Switch A-Vlan-interface20]ip address 192.168.20.1 255.255.255.0创建(进入)VLAN 30[Switch A]vlan 3010.将E0/3加入到VLAN30[Switch A-vlan20]port Ethernet 0/311.创建(进入)VLAN接口30[Switch A]interface Vlan-interface 3012.为VLAN接口30配置IP地址[Switch A-Vlan-interface30]ip address 192.168.30.1 255.255.255.013.创建(进入)VLAN100[Switch A]vlan 10014.将E0/24加入到VLAN100[Switch A-vlan100port Ethernet 0/2415.创建(进入)VLAN接口100[Switch A]interface Vlan-interface 10016.为VLAN接口100配置IP地址[Switch A-Vlan-interface100]ip address 192.168.1.2 255.255.255.0 『Switch A路由设置』17. 设置交换机的默认路由的下跳到Route A[Switch A]ip route 0.0.0.0 0.0.0.0 192.168.1.1更多基础配置实例我会在没事的时候慢慢的写出来,发给大家。

01-iMC UAM 802.1X认证 LDAP认证典型配置案例

802.1X认证+LDAP认证典型配置案例产品版本:iMC UAM 7.2 (E0403)Copyright © 2014 -,2016 杭州华三通信技术有限公司版权所有,保留一切权利。

非经本公司书面许可,任何单位和个人不得擅自摘抄、复制本文档内容的部分或全部,并不得以任何形式传播。

本文档中的信息可能变动,恕不另行通知。

目录1 介绍 (1)2 特性使用指南 (1)2.1 使用场合 (1)2.2 配置前提 (1)3 配置举例 (1)3.1 组网需求 (1)3.2 配置步骤 (2)3.2.1 配置UAM服务器 (2)3.2.2 配置接入设备 (16)3.2.3 LDAP服务器配置 (18)3.2.4 使用iNode客户端认证 (20)1 介绍在已使用LDAP服务器对用户进行管理的网络中,引入UAM认证系统。

UAM收到用户的认证请求后,将用户名和密码的校验转给LDAP服务器处理。

UAM根据LDAP服务器的验证结果允许或拒绝用户接入网络,并使用各种控制策略对接入网络的用户进行接入控制。

LDAP用户在LDAP服务器和UAM中各保存一份,LDAP服务器负责维护用户的各种信息,UAM定时从LDAP服务器中将用户信息同步到UAM中。

2 特性使用指南2.1 使用场合网络中已经存在统一管理用户的LDAP服务器,向此类比较成熟的网络中引入UAM认证系统,实现UAM与LDAP服务器联动认证。

2.2 配置前提接入设备支持802.1X协议,网络中存在基于Windows AD的LDAP服务器。

3 配置举例3.1 组网需求某公司计划在原有LDAP认证基础上引入UAM系统,用户接入网络时向UAM服务器发送认证请求,UAM将认证请求转发给LDAP服务器,由LDAP服务器来验证用户身份。

具体的组网如图1所示。

UAM服务器IP地址为192.168.3.202,LDAP服务器IP地址为192.168.40.200,接入设备IP地址为192.168.30.100。

802.1x典型配置案例

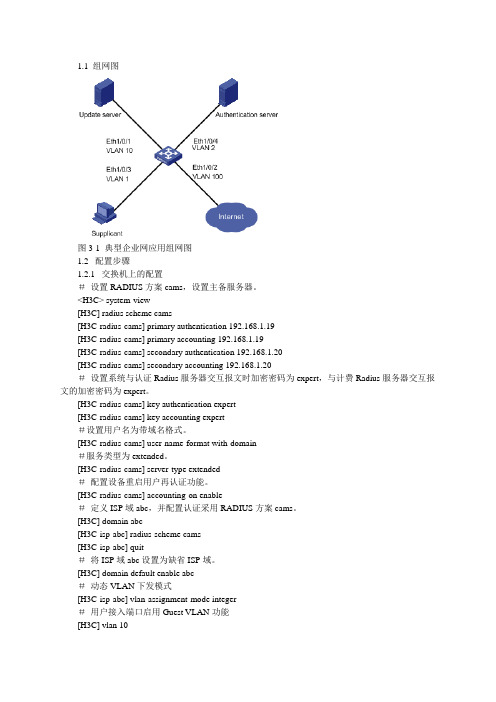

1.1 组网图图3-1 典型企业网应用组网图1.2 配置步骤1.2.1 交换机上的配置#设置RADIUS方案cams,设置主备服务器。

<H3C> system-view[H3C] radius scheme cams[H3C-radius-cams] primary authentication 192.168.1.19[H3C-radius-cams] primary accounting 192.168.1.19[H3C-radius-cams] secondary authentication 192.168.1.20[H3C-radius-cams] secondary accounting 192.168.1.20#设置系统与认证Radius服务器交互报文时加密密码为expert,与计费Radius服务器交互报文的加密密码为expert。

[H3C-radius-cams] key authentication expert[H3C-radius-cams] key accounting expert#设置用户名为带域名格式。

[H3C-radius-cams] user-name-format with-domain#服务类型为extended。

[H3C-radius-cams] server-type extended#配置设备重启用户再认证功能。

[H3C-radius-cams] accounting-on enable#定义ISP域abc,并配置认证采用RADIUS方案cams。

[H3C] domain abc[H3C-isp-abc] radius-scheme cams[H3C-isp-abc] quit#将ISP域abc设置为缺省ISP域。

[H3C] domain default enable abc#动态VLAN下发模式[H3C-isp-abc] vlan-assignment-mode integer#用户接入端口启用Guest VLAN功能[H3C] vlan 10[H3C-Ethernet1/0/3] dot1x port-method portbased[H3C-Ehternet1/0/3] dot1x guest-vlan 10#启用802.1x[H3C] dot1x#端口视图下启用dot1x[H3C-Ethernet1/0/3] dot1x#使用display命令可以查看关于802.1x,AAA相关参数配置。

配置防火墙混合模式(典型配置案例)

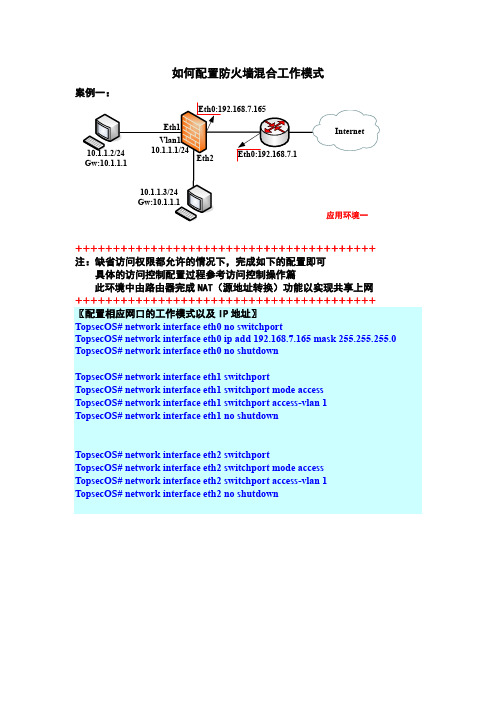

如何配置防火墙混合工作模式案例一:++++++++++++++++++++++++++++++++++++++++注:缺省访问权限都允许的情况下,完成如下的配置即可具体的访问控制配置过程参考访问控制操作篇此环境中由路由器完成NAT(源地址转换)功能以实现共享上网++++++++++++++++++++++++++++++++++++++++〖配置相应网口的工作模式以及IP地址〗TopsecOS# network interface eth0 no switchportTopsecOS# network interface eth0 ip add 192.168.7.165 mask 255.255.255.0 TopsecOS# network interface eth0 no shutdownTopsecOS# network interface eth1 switchportTopsecOS# network interface eth1 switchport mode accessTopsecOS# network interface eth1 switchport access-vlan 1TopsecOS# network interface eth1 no shutdownTopsecOS# network interface eth2 switchportTopsecOS# network interface eth2 switchport mode accessTopsecOS# network interface eth2 switchport access-vlan 1TopsecOS# network interface eth2 no shutdown配置完毕TopsecOS# network interface vlan.1 no shutdown配置完毕〖配置缺省路由〗TopsecOS# network route add dst 0.0.0.0/0 gw 192.168.7.1建议在此不要选择连接端口,让系统自动选择即可〖简单的配置各个网口区域的缺省策略后即可正常通讯〗TopsecOS# define area add name area_eth0 attribute 'eth0 ' access on TopsecOS# define area add name area_eth1 attribute 'eth1 ' access on TopsecOS# define area add name area_eth2 attribute 'eth2 ' access on++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++ ++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++案例二:++++++++++++++++++++++++++++++++++++注:缺省访问权限都允许的情况下,完成如下的配置即可具体的访问控制配置过程参考访问控制操作篇++++++++++++++++++++++++++++++++++++〖配置相应网口的工作模式以及IP地址〗TopsecOS# network interface eth0 no switchportTopsecOS# network interface eth0 ip add 192.168.7.165 mask 255.255.255.0 TopsecOS# network interface eth0 no shutdownTopsecOS# network interface eth1 switchportTopsecOS# network interface eth1 switchport mode TrunkTopsecOS# network interface eth1 switchport trunk encapsulation dot1q TopsecOS# network interface eth1 switchport trunk native-vlan 1 TopsecOS# network interface eth1 switchport access-vlan 10TopsecOS# network interface eth1 switchport trunk allowed-vlan 1-1000 TopsecOS# network interface eth1 no shutdownTopsecOS# network interface eth2 switchportTopsecOS# network interface eth2 switchport mode accessTopsecOS# network interface eth2 switchport trunk encapsulation dot1q TopsecOS# network interface eth2 switchport trunk native-vlan 1 TopsecOS# network interface eth2 switchport access-vlan 30TopsecOS# network interface eth2 switchport trunk allowed-vlan 1-1000 TopsecOS# network interface eth2 no shutdownTopsecOS# network route add dst 0.0.0.0/0 gw 192.168.7.1〖简单的配置各个网口区域的缺省策略后即可正常通讯〗TopsecOS# define area add name area_eth0 attribute 'eth0 ' access on TopsecOS# define area add name area_eth1 attribute 'eth1 ' access on TopsecOS# define area add name area_eth2 attribute 'eth2 ' access on。

AP间进行二层漫游的典型配置案例

1简介本文档介绍无线客户端在属于同一VLAN的AP间进行二层漫游的典型配置案例。

2配置前提本文档不严格与具体软、硬件版本对应,如果使用过程中与产品实际情况有差异,请参考相关产品手册,或以设备实际情况为准。

本文档中的配置均是在实验室环境下进行的配置和验证,配置前设备的所有参数均采用出厂时的缺省配置。

如果您已经对设备进行了配置,为了保证配置效果,请确认现有配置和以下举例中的配置不冲突。

本文档假设您已了解AAA、802.1X和WLAN漫游特性。

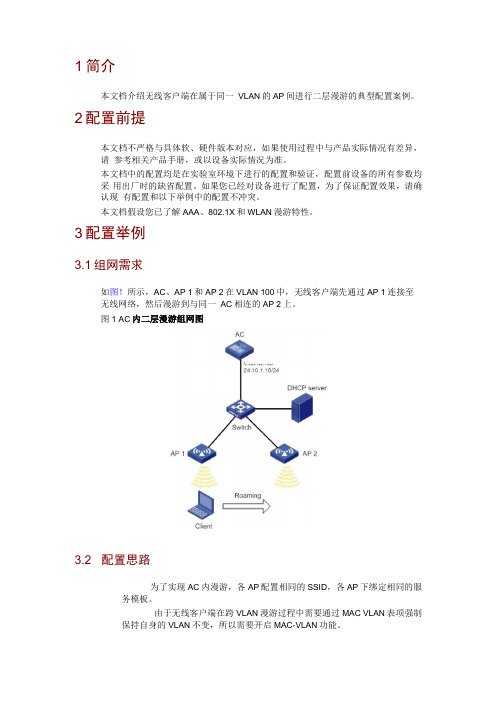

3配置举例3.1组网需求如图!所示,AC、AP 1和AP 2在VLAN 100中,无线客户端先通过AP 1连接至无线网络,然后漫游到与同一AC相连的AP 2上。

图1 AC内二层漫游组网图3.2 配置思路为了实现AC内漫游,各AP配置相同的SSID,各AP下绑定相同的服务模板。

由于无线客户端在跨VLAN漫游过程中需要通过MAC VLAN表项强制保持自身的VLAN不变,所以需要开启MAC-VLAN功能。

3.3 配置注意事项配置AP的序列号时请确保该序列号与AP唯一对应,AP的序列号可以通过AP设备背面的标签获取。

3.4 配置步骤3.4.1 AC的配置(1) 配置AC的IP地址# 创建VLAN 100及其对应的VLAN接口,并为该接口配置IP地址。

AC将使用该接口的IP地址与AP建立LWAPP隧道。

<AC> system-view [AC] vlan 100 [AC-vlan100] quit [AC] interface vlan-interface 100 [AC-Vlan-interface100] ip address 24.10.1.10 24 [AC-Vlan-interface100] quit # 创建VLAN 200作为ESS接口的缺省VLAN。

[AC] vlan 200 [AC-vlan200] quit (2)配置无线接口# 创建WLAN-ESS1 接口。

IMC V7 BYOD典型配置案例

IMC V7 BYOD典型配置案例一、组网需求:BYOD是智能终端大量普及和移动办公趋势下新的技术需求和业务模式,目前还没有如RFC类的行业标准规范。

目前BYOD技术主要集中在如何解决移动终端(手机、平板、POS机等)认证控制的方案,主要解决:1.终端的智能识别;2.基于用户身份和终端类型的认证和权限控制; 3.基于终端和身份的安全控制;简而言之,即同一个帐号用不同的终端上线下发不同的网络访问权限以确保内网的安全。

二、组网图:无。

三、配置步骤:说明:此案例根据以下几种场景进行概述:a.iMC服务器侧预先未创建帐号信息,设备启用MAC认证;b.iMC服务器侧预先创建了帐号信息,设备启用802.1X或者Portal认证,此处以Portal认证为例。

c.BYOD为UAM的功能特性,从V5.2 E0401版本开始支持BYOD。

在IMC V7平台中BYOD组件名称为用户接入管理-EIP服务器。

场景1:iMC服务器侧预先未创建帐号信息,设备启用MAC认证;1.设备侧的配置AC 配置.txt2.iMC侧的配置(1)创建匿名用户的接入规则,在接入规则里可以通过下发VLAN,ACL来控制终端用户的权限,如下图1:【图1】(2)创建办公业务用户的接入规则,在接入规则里可以通过下发VLAN,ACL来控制终端用户的权限,如下图2:【图2】(3)创建终端类型分组:“智能终端”,并绑定终端类型为iphone用于标识移动终端。

【图3】(4)创建终端类型分组:“PC”,并绑定终端类型为PC用于标识终端。

【图4】(5)创建匿名服务,如下图5。

【图5】(6)创建办公服务,并绑定两个接入策略,对应PC和智能终端两种接入场景,接入策略由接入规则和接入场景组成,不同的场景可以对应不同的安全策略(前提是在EAD功能组件里创建安全策略)。

如下图6。

【图6】(7)创建匿名用户:匿名用户,并绑定匿名帐号:byodanonymous,勾选“缺省BYOD用户”后,会自动生成byodanonymous帐号,并绑定“匿名”服务。

H3C中低端交换机DHCP 典型配置案例

防火墙配置案例

防火墙配置案例一、场景设定。

假设咱有一个小公司网络,里面有办公电脑、服务器,还有员工们的手机等设备都连着公司的网络。

我们希望做到的是,让内部员工能正常上网办公、访问公司内部服务器,同时防止外面那些不怀好意的网络攻击。

二、防火墙设备选择(简单假设下)我们就选一个常见的企业级防火墙设备,比如某品牌的防火墙,它就像一个网络的大闸门,能决定哪些流量能进来,哪些得被拒之门外。

三、基本配置步骤。

1. 接口配置。

防火墙有好几个接口呢。

我们把连接外部网络(比如互联网)的接口叫做WAN接口,就像房子的大门对着外面的大街一样。

这个接口要配置好公网的IP地址,这是网络世界里别人能找到咱们公司网络的“门牌号”。

然后,还有连接内部办公网络的接口,叫LAN接口。

这个接口的IP地址就设成咱们内部网络的网段,比如说192.168.1.1/24,这就相当于公司内部各个办公室的地址范围。

2. 访问控制策略(ACLs)允许内部员工访问互联网。

我们就像给内部员工发通行证一样,设置一条规则:源地址是内部网络(192.168.1.0/24),目的地址是任何(0.0.0.0/0),端口是常见的80(用于网页浏览)、443(用于安全网页浏览)等,动作是允许。

这就好比告诉防火墙,公司里的小伙伴们想出去看看网页是可以的。

限制外部对内部服务器的访问。

假设公司有个Web服务器,IP地址是192.168.1.10。

我们只希望外部的人能通过80端口(HTTP)和443端口(HTTPS)访问这个服务器。

那我们就设置一条规则:源地址是任何(0.0.0.0/0),目的地址是192.168.1.10,端口是80和443,动作是允许。

其他端口和对内部其他设备的非授权访问都统统拒绝,就像只给来谈生意的人开了特定的会议室门,其他门都锁着不让进。

阻止恶意流量。

比如说,那些来自某些已知的恶意IP地址段的流量,我们就像看到坏蛋就把他们赶跑一样。

设置规则:源地址是那些恶意IP段,目的地址是我们内部网络任何地址,动作是拒绝。

人力资源配置优化典型案例

人力资源配置优化典型案例软件公司是一家中型企业,拥有多个部门,每个部门分别负责不同的工作任务。

然而,由于过去没有进行有效的人力资源配置规划,导致公司内部存在一些问题,比如一些部门的工作任务过重,而另一些部门则相对空闲;一些员工技能匹配度不高,不能胜任工作任务等。

因此,为了提高整体工作效率和员工满意度,公司决定进行人力资源配置优化。

首先,公司对各个部门的工作任务进行全面分析和评估,确定每个部门的工作量和工作内容。

通过对历史数据的分析、员工的反馈以及市场需求的预测,公司可以较为准确地确定各个部门的工作任务量。

接下来,公司对员工的能力和潜力进行全面评估,包括技术水平、经验、学习能力等方面。

通过面试、考核、测试等方法,公司可以较为准确地了解员工的能力和潜力,并制定相应的能力模型。

根据工作任务量和员工能力模型,公司采用优化算法来进行人力资源的匹配和配置。

通过考虑多个因素,如员工能力、工作任务量、工作关联度等,公司可以在资源有限的情况下,选择最优的人力资源配置方案。

在实施人力资源配置优化的过程中,公司需要注意以下几点:1.信息共享:公司需要建立一个信息共享平台,使各个部门和员工能够及时了解到工作任务和人力资源配置的变化,以便调整自己的工作计划和准备。

2.沟通和协调:公司需要加强各个部门之间的沟通和协调,避免出现错配或者资源浪费的情况。

同时,公司还需要与员工进行有效的沟通,让员工理解并接受新的人力资源配置方案。

3.监测与反馈:公司需要建立一套有效的监测机制,及时跟踪人力资源配置的效果。

通过定期收集员工的反馈和工作成果的评估,公司可以发现问题并进行针对性的调整和改进。

1.提高工作效率:合理的人力资源配置可以避免工作任务过重或过轻的情况,确保每个员工都能够发挥最大的能力和潜力,从而提高工作效率。

2.提高工作质量:通过充分考虑员工的能力和潜力,合理配置工作任务,可以避免因员工技能不匹配而导致的工作质量问题,提高产品质量和客户满意度。

01-iMC UAM 通用802.1X认证典型配置案例

通用802.1X认证典型配置案例Copyright © 2013 杭州华三通信技术有限公司版权所有,保留一切权利。

非经本公司书面许可,任何单位和个人不得擅自摘抄、复制本文档内容的部分或全部,并不得以任何形式传播。

本文档中的信息可能变动,恕不另行通知。

目录1 介绍 ··················································································································································· 1-12 特性使用指南····································································································································· 2-12.1 使用场合············································································································································ 2-12.2 配置前提············································································································································ 2-13 配置举例 ············································································································································ 3-13.1 组网需求············································································································································ 3-13.2 配置步骤············································································································································ 3-23.2.1 配置UAM服务器······················································································································ 3-23.2.2 配置接入设备 (1)3.2.3 使用iNode客户端认证 (2)3.2.4 使用Windows自带的客户端认证 (7)1 介绍通用802.1X认证,不包含任何接入控制和安全检查,仅进行身份验证。

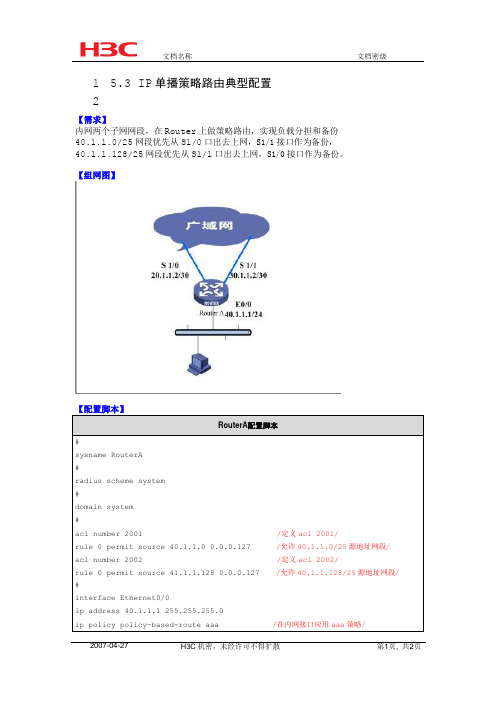

策略路由典型配置案例

apply ip-address next-hop 30.1.1.1/指定下一跳地址/

#

ip route-static0.0.0.0 0.0.0.0 20.1.1.1 preference 60

ip route-static0.0.0.0 0.0.0.0 30.1.1.1 preference 60

#

user-interface con 0

user-interface vty 0 4

#

return

#

interface Serial1/0

link-protocol ppp

ip address20.1.1.2 255.255.255.252

#

interface Serial1/1

link-protocol ppp

ip address 30.1.1.2 255.255.255.252

#

interface NULL0

#

sysname RouterA

#

radius scheme system

#

domain system

#

acl number 2001/定义acl 2001/

rule 0 permit source 40.1.1.00.0.0.127/允许40.1.1.0/25源地址网段/

acl number 2002/定义acl 2002/

rule 0 permit source 41.1.1.1280.0.0.127/允许40.1.1.128/25源地址网段t0/0

ip address 40.1.1.1 255.255.255.0

ip policypolicy-based-routeaaa/在内网接口应用aaa策略/

超标准配置办公家具典型案例

超标准配置办公家具典型案例我就遇见过超标准配置办公家具这事儿。

我去一个单位办事儿,一进去,好家伙,那办公家具把我给惊着了。

那领导的办公桌,大得不像话。

就像一片大平原似的,能在上面跑马。

桌子的木头,油光锃亮的,透着一种显摆的劲儿。

我就瞅见那领导坐在那后面,大背头梳得倍儿亮,跟那桌子都能反光到一块儿去。

他靠在那大皮椅子上,那皮椅子,软乎乎的,看着就跟个小沙发似的。

椅子的扶手,雕着花,那花纹我都看不懂,反正就是复杂得很,感觉像是从哪个皇宫里搬出来的。

旁边还有个小柜子,上面摆满了各种摆件。

什么玉的小雕像啊,水晶的小玩意儿啊,看着就贵得吓人。

我就想啊,这都是钱堆出来的啊。

我当时就有点来气,我办个事儿,你在这儿摆阔呢。

我就跟旁边一个小职员小声嘀咕,我说:“你们这办公家具也太超标了吧。

”那小职员看了我一眼,眼神里有点无奈,他说:“大哥,你可不知道,这都是上面要求的,我们也没办法啊。

”我一听就更来气了,我说:“啥叫上面要求的,这就是铺张浪费,老百姓的钱能这么花吗?”那小职员不敢吭声了,就低着头。

我再看那办公室的环境,墙上挂着大画,那画框都镶着金边。

地上铺的地毯,厚得很,脚踩上去就像踩在云彩上。

我就感觉这不是办公的地儿,这是皇帝老儿的宫殿啊。

我心里就骂着,这都啥风气啊,办公就办公,整这些花里胡哨的干啥。

我又走到另一个办公室,也是类似的情况。

那办公家具的风格,就跟比赛似的,一个比一个豪华。

我就想啊,这些人咋就不把心思放在正事儿上呢,净想着享受了。

这超标准配置办公家具,就像是一个大黑洞,把钱都给吸进去了,也没见给老百姓干出啥实事儿来。

我越想越气,可我一个小老百姓,又能咋样呢?只能在这儿发发牢骚罢了。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

典型配置案例IES业务 (1)VPRN业务 (3)VPLS业务 (4)Epipe业务 (6)BGP配置 (7)OSPF配置 (8)ISIS配置 (9)Policy 配置 (9)QOS配置 (11)SDP配置 (15)LDP配置 (15)Mirror配置 (16)VPRN互通配置 (16)VRRP配置 (20)POS接口配置 (22)LOG配置 (22)基本配置 (24)■■■■■■■■■■■■■■■■■■■■■■■■■■■■■■■■■■IES业务SAP点需要access,Ethernet encap-type:qinq/dot1q/nullshow service service-usingshow service id arpshow service id fdbshow portclear port结合QOS案例有qos在ies下的应用,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,customer 1 createdescription "ChengDu dianxian,shujubu xiaoyang:"exities 10 customer 1 createno shutdowninterface "to-SC" createaddress sap 1/1/5:0 createexitexitexities 11 customer 1 createsubscriber-interface "to-ASB" createaddress group-interface "to-ASB11" createsap 1/1/5:11 createanti-spoof iphost ip host ip egressscheduler-policy "to-ASB"qos 10exitexitsap 1/1/6:13 createexitexitgroup-interface "to-ASB21" createsap 1/1/5:12 createingressqos 100exitegressscheduler-policy "to-ASB"qos 10exitexitexitexit■■■■■■■■■■■■■■■■■■■■■■■■■■■■■■■■■■VPRN业务相关配置:LDP、BGP和IGP,不需要sdpshow router bgp sumshow service service-usingshow route <vprnid>show route tunnel-tableshow routes <> route-table/show route <> bgp routessvc-ping <ip-address> service <>ping/traceroute router <vprnid>oam vprn-pingoam vprn-traceshow route ldp ,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,servicecustomer 1 createdescription "Default customer"exitvprn 10 customer 1 createdescription "vpn1"route-distinguisher 100:10auto-bind ldpvrf-target target:100:10interface "vpn1" createaddress loopbackexitno shutdownexitvprn 20 customer 1 createdescription "vpn2"route-distinguisher 100:20auto-bind ldpvrf-target target:100:20interface "vpn2" createaddress loopbackexitno shutdownexitexit■■■■■■■■■■■■■■■■■■■■■■■■■■■■■■■■■■VPLS业务需要SDP,可以采用GRE或LDPshow service service-usingshow service lablelsshow service fdboam mac-populateoam mac-pingoam mac-ping service <> destination FF:FF:FF:FF:FF:FF oam mac-traceoam mac-purge ,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,servicecustomer 2 createdescription "Alcatel Customer"contact "Joe User"phone "555-1212"exitsdp 3001 mpls createfar-end ldpno shutdownexitsdp 3002 mpls createfar-end ldpno shutdownexitvpls 100 customer 2 vpn 100 createstpshutdownexitsap 1/1/4:100 createexitmesh-sdp 3001:100 createexitmesh-sdp 3002:100 createexitno shutdownexitvpls 200 customer 2 vpn 200 createstpshutdownexitsap 1/1/4:200 createexitmesh-sdp 3001:200 createexitmesh-sdp 3002:200 createexitno shutdownexitexit■■■■■■■■■■■■■■■■■■■■■■■■■■■■■■■■■■Epipe业务采用spoke-sdpshow serviceoam svc-pingoam mac-*,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,servicecustomer 11 createexitepipe 117 customer 1 createshutdownsap 1/1/5:117 createexitspoke-sdp 114:117 createexitexitexit■■■■■■■■■■■■■■■■■■■■■■■■■■■■■■■■■■BGP配置需要在全局router下配置AS和routerIDshow router bgp ,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,autonomous-system 100router-idbgprouter-id peer-as 100group "BGP"family ipv4 vpn-ipv4neighbor exitexit(增加RR的配置)group "RR"family ipv4 vpn-ipv4cluster export "lp"peer-as 100neighbor exitneighborexitexitexit■■■■■■■■■■■■■■■■■■■■■■■■■■■■■■■■■■OSPF配置在做策略引入的时候,需要asbr指定show router route-table protocol ospfshow router ospf ,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,‘configure router ecmp 2ospfarea interface "system"exitinterface "SR91-SR90"exitinterface "SR91-SR93"authentication-type passwordauthentication-key "f3iz20JnD7g" hashexitexitexit■■■■■■■■■■■■■■■■■■■■■■■■■■■■■■■■■■ISIS配置Show router ISIS ,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,isisexport "o2i"level-capability level-2level 2wide-metrics-onlyexitarea-idexitinterface "to-93"interface-type broadcastlevel 2metric 2000exitexitexit■■■■■■■■■■■■■■■■■■■■■■■■■■■■■■■■■■Policy 配置from 多个条件为并列关系,export 多个策略为顺序关系begin 进入编辑状态,commit提交修改执行,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,,policy-optionsbeginprefix-list "d_prefix"prefix exactexitpolicy-statement "d_to_o"entry 10fromprefix-list "d_prefix" exittoprotocol ospfexitaction accepttype 1exitexitexitpolicy-statement "i2o"entry 1fromprotocol isisprefix-list "100"exittoprotocol ospfexitaction acceptexitexitexitpolicy-statement "lp"entry 1fromprefix-list "d_prefix"exitaction acceptlocal-preference 200exitexitexitcommitexit协议引入的时候,需要asbr■■■■■■■■■■■■■■■■■■■■■■■■■■■■■■■■■■QOS配置可以做分层qos,最多3级。