网络隐蔽通道的研究与实现

基于IPv6协议的隐蔽信道构建方法研究

基于IPv6协议的隐蔽信道构建方法研究随着IPv6网络的部署与应用日益广泛,它所蕴涵的安全问题也值得引起重视。

隐蔽信道是一种利用合法协议进行隐蔽数据传输的通信信道,IPv6协议也可以成为隐蔽信道的载体。

在研究了最新协议标准下的IPv6隐蔽信道的构建方法,并在实际环境中测试了各种构建方式的可用性后,提出了一种构建IPv6隐蔽信道的具体实现方案,该方案能够有效利用IPv6协议中的扩展头部选项和字段来进行隐蔽的数据传输。

内容目录:0 引言1 研究现状2 IPv6协议隐蔽传输信道构建方式2.1 IPv6协议头部中的隐蔽信道2.2 IPv6扩展头部中的隐蔽信道2.2.1 逐跳选项头部和目标选项头部中的隐蔽信道2.2.2 路由头部中的隐蔽信道2.2.3 分段头部中的隐蔽信道2.3 隐蔽信道的可用性测试3 基于IPv6协议的隐蔽信道实现3.1 隐蔽信道架构3.2 隐蔽信道协议及实现方式3.3 隐蔽信道测试4 结语IPv6协议作为取代IPv4协议的新一代网络通信协议,其主要作用是解决IPv4地址资源枯竭的问题。

在目前IPv4地址资源日趋耗尽的情况下,拥有更大地址空间范围的IPv6协议势必会逐渐取代IPv4协议,成为主流的网络层通信协议。

在这种背景下,IPv6环境下的安全问题也对网络安全提出了新的挑战。

隐蔽信道是一种违背系统安全策略的以秘密的形式传送信息的通信通道,它一般利用网络通信的合法数据报文作为载体,对要传输的数据进行编码、嵌入等操作,进行隐秘数据的传输。

隐蔽信道会被攻击者利用来绕过流量监测或安全审计等措施,对网络与信息系统造成破坏,如被用在木马或僵尸网络等恶意程序中,来绕过防火墙等安全设备的审查。

攻击者一般利用合法的网络协议作为载体来构建隐蔽信道,IPv6协议同样可以成为隐蔽信道的载体,在IPv6协议部署与应用日益广泛的情况下,研究基于IPv6的隐蔽信道对网络安全具有重要意义。

隐蔽信道可以被分为存储型隐蔽信道与时间型隐蔽信道,存储型隐蔽信道利用协议中的字段值作为传输载体,而时间型隐蔽信道利用协议报文的传送间隔等时间特性作为传输载体,本文针对基于IPv6协议构建的存储型隐蔽信道进行研究。

浅析网络数据通信中的隐蔽通道技术

浅析网络数据通信中的隐蔽通道技术隐蔽通道技术(Covert Channel)是指在正常通信渠道以外,通过特殊的数据传输方式进行信息交换的一种技术。

在网络数据通信中,隐蔽通道技术被广泛应用于信息隐藏、反识别和数据篡改等目的。

隐蔽通道技术基于网络数据通信的协议和协议数据单元(Protocol Data Units,PDU)进行数据传递。

通常情况下,网络通信协议规定了通信双方可以发送哪些数据以及如何解释这些数据。

然而,隐蔽通道技术通过改变数据的传输方式,将非规定数据封装在正常通信数据中,从而实现了信息隐藏的效果。

隐蔽通道技术可以按照多种维度进行分类,如隐蔽通道的媒介(如网络协议、硬件接口、文件系统等)、数据隐蔽的方法(如位隐蔽、时间隐蔽等)等。

其中较为常见的分类方式包括:1.基于协议的隐蔽通道技术,这种技术基于网络通信协议进行数据传输。

例如,在TCP协议中将数据封装在TCP序列号字段中,从而实现TCP序列号精度隐蔽通道;在IP协议中将数据封装在不使用的IP标头字段中,从而实现IP标头隐蔽通道等。

2.基于软件的隐蔽通道技术,这种技术通过改变软件的操作方式实现数据传输。

例如,在操作系统中通过嵌入式代码修改系统进程表中的进程指针,从而实现协议嵌入等隐蔽通道。

3.基于硬件的隐蔽通道技术,这种技术通过改变硬件设备的操作方式实现数据传输。

例如,通过在硬盘空间分配表中分配空间并通过磁盘操作访问这些空间,从而实现基于磁盘的隐蔽通道。

尽管隐蔽通道技术优秀的隐蔽性和难以被发现的特点被广泛应用于反识别和信息隐藏等场景中,但是由于隐蔽通道技术的存在可能会导致安全漏洞,因此,有必要对网络通信中隐蔽通道技术进行监控和检测。

常用的监控和检测方法包括:基于流量统计的监控方法、基于正常通信行为构建的神经网络检测方法等。

总的来说,隐蔽通道技术是网络数据通信中一种不可或缺的技术,它为信息隐藏和反识别提供了可行的方案。

但是,为了避免其被滥用,有必要对其进行有效的监控和检测。

如何使用网络安全网络隐蔽通道检测保护网络安全(五)

网络安全是当今社会中一项至关重要的任务。

随着科技的发展,网络安全问题也愈发严峻。

黑客攻击、网络诈骗等问题层出不穷,给人们的生产和生活带来了巨大的威胁。

因此,保护网络安全成为了每个网络使用者都应该重视的问题。

在这个过程中,网络隐蔽通道检测成为了一项至关重要的技术手段。

首先,我们需要了解什么是网络隐蔽通道。

网络隐蔽通道是指利用一些未被授权的手段,在网络中传输信息的通道。

黑客可以利用网络隐蔽通道,通过各种方式在网络中传送恶意代码、盗取数据等。

因此,检测和防范网络隐蔽通道成为了保护网络安全的一项重要工作。

网络隐蔽通道检测的第一步是识别网络中的异常流量。

异常流量可能是黑客利用网络隐蔽通道传输数据的表现。

为了识别这些异常流量,我们可以借助一些网络安全工具,比如IDS/IPS系统、防火墙等。

这些工具可以监控网络流量,及时发现异常情况,并对其进行处理。

其次,还可以利用数据包分析技术进行网络隐蔽通道检测。

数据包分析是通过对网络中的数据包进行深度分析,从而识别异常情况。

通过对数据包的源地址、目的地址、传输协议等信息进行分析,可以发现潜在的隐蔽通道。

此外,还可以通过数据包的内容进行深入分析,识别其中可能存在的恶意信息。

另外,更加先进的技术手段是利用机器学习和人工智能技术进行网络隐蔽通道检测。

随着人工智能技术的发展,机器学习模型可以通过对大量数据的学习,识别出网络中的异常情况。

利用机器学习和人工智能技术进行网络隐蔽通道检测,可以大大提高检测的准确性和效率。

这种方法可以及时发现新型的网络隐蔽通道,从而更好地保护网络安全。

除了上述技术手段,还可以通过加强网络安全意识,提高网络用户的安全意识来加强网络隐蔽通道检测。

网络用户应该注意密码安全、不随意点击可疑链接、不下载未经验证的软件等,从而避免自身成为网络隐蔽通道的一部分。

同时,网络管理员也需要加强对网络安全的管理和监控,对网络中的异常情况及时作出反应。

总的来说,网络隐蔽通道检测是保护网络安全的重要手段。

实现隐蔽通信的技术——信息隐藏

根 据在 机 密 信息 的嵌 入 过 程 中是 否 使用 密 钥 ,

信 息隐 藏技术 可分 为无 密钥信 息 隐藏和有 密钥 信息 隐藏两 大类 ,而有 密钥 信息 隐藏 又包括 私钥 信息 隐

用户

机

用户 B

m

伪装 密钥 k

图 1 信 息 隐藏 的 原 理 图

测量 噪声 。 面说 过 , 前 任何 数 字化 的载体 信号 都存 在

或 多或少 的测量 噪声 , 测量 噪声 具有 “ 自然 随机性 ” 如果 加密 后 的消息 可 以达 到近 似于 “ 自然 随机 性 ” . ( 下转 第 l ) 3页

产 生 和 使 用 方 法 等 同 于 密 码 学 中 的 密 钥 交 换 协 议 ) 接 收者 利 用手 中的密 钥 , 提 取算 法 就 可 以提 。 用 取 出机 密 信 息 。 知道 这 个 密钥 的任何 人 都不 可 能 不 得 到机 密 信 息 。 体对 象 和 伪装 对 象 在感 官上 是 相 载 似的。

安全 传递 。

测量误 差 的位 置放人 秘密 信息 ,人类 的感 官系统 无 法察 觉 。另一些 不存 在冗余 空 间 的数 据也 可 以作 为 载体 ,但是 它们 所携带 机 密信息 的方式 与前 一类 载 体有 所 区别 , 因为不存 在冗 余空 间 的数 据 , 不允许 进

行某 些修 改 ,否则将 引起数 据 的改变 。例 如文本 文

须 仅依 赖 于密钥 的安全性 。在密 码设 计 时应该 考 虑

满 足 Kec h f 准则 。 rk o s

信 息 隐藏 的安 全 性 也 同样 存 在 这样 的 问题 , 信

息 隐 藏 系 统 的设 计 也 应 该 考 虑 满 足 K rk o s准 ech f

信息隐藏实验报告总结(3篇)

第1篇一、实验背景随着信息技术的飞速发展,信息安全问题日益突出。

信息隐藏技术作为一种隐蔽通信手段,在军事、商业、医疗等多个领域具有重要的应用价值。

本实验旨在通过实际操作,深入了解信息隐藏技术的基本原理,掌握其实现方法,并分析其在实际应用中的优缺点。

二、实验目的1. 理解信息隐藏技术的概念、原理和应用领域。

2. 掌握信息隐藏技术的实现方法,包括空域、频域和变换域等方法。

3. 分析信息隐藏技术的安全性、鲁棒性和可检测性。

4. 结合实际案例,探讨信息隐藏技术在各个领域的应用。

三、实验内容本次实验主要分为以下几个部分:1. 信息隐藏技术概述:介绍了信息隐藏技术的概念、原理和应用领域,并简要分析了信息隐藏技术的安全性、鲁棒性和可检测性。

2. 空域信息隐藏:通过将秘密信息嵌入到载体图像的像素值中,实现信息的隐蔽传输。

实验中,我们采用了基于直方图平移的算法,将秘密信息嵌入到载体图像中。

3. 频域信息隐藏:将秘密信息嵌入到载体图像的频域系数中,实现信息的隐蔽传输。

实验中,我们采用了基于DCT变换的算法,将秘密信息嵌入到载体图像的DCT系数中。

4. 变换域信息隐藏:将秘密信息嵌入到载体图像的变换域系数中,实现信息的隐蔽传输。

实验中,我们采用了基于小波变换的算法,将秘密信息嵌入到载体图像的小波系数中。

5. 信息隐藏技术的安全性、鲁棒性和可检测性分析:通过实验,分析了不同信息隐藏方法的优缺点,并探讨了如何提高信息隐藏技术的安全性、鲁棒性和可检测性。

6. 信息隐藏技术在各个领域的应用:结合实际案例,探讨了信息隐藏技术在军事、商业、医疗等领域的应用。

四、实验结果与分析1. 空域信息隐藏:实验结果表明,基于直方图平移的算法能够将秘密信息嵌入到载体图像中,且嵌入过程对图像质量的影响较小。

然而,该方法对噪声和压缩等攻击较为敏感。

2. 频域信息隐藏:实验结果表明,基于DCT变换的算法能够将秘密信息嵌入到载体图像的频域系数中,且嵌入过程对图像质量的影响较小。

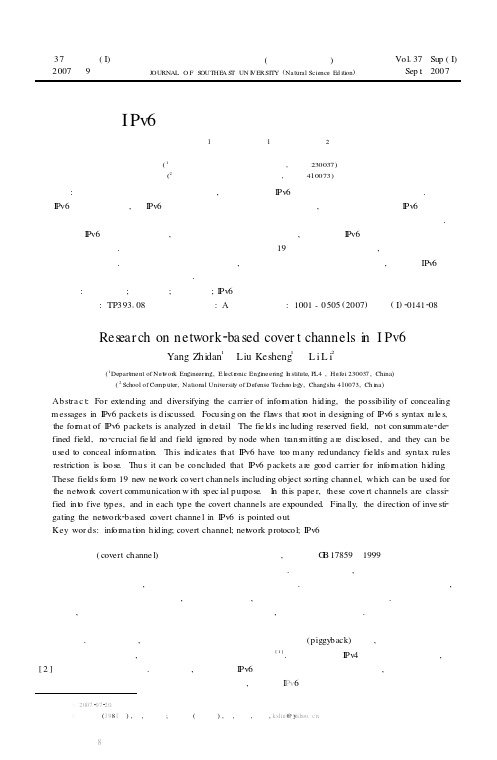

IPv6中的网络隐蔽通道技术研究

Re e r h o e wo k. a e o e t c n e s i Pv s a c n n t r b s d c v r ha n l n I 6

摘 要 :为 了扩展 和 丰 富信 息 隐藏 的载 体 , 讨 了使 用 Iv 探 P 6数 据 包 进 行 信 息 隐 藏 的 可 能 性. 对 针 Iv P 6的不 完善 之 处 , Iv 对 P 6协 议 的数据 包格 式进 行 了详尽 的分析 , 此基 础 上发 现 了 略 的字段 、 义不 完 整 字段 和 非 关键 字段 等 可 隐 匿信 息 的 字段. 定

这 表 明 Iv P 6的冗余 字 段太 多 , 协议 设 计 时语 法 规 则 限定过 宽 , 而得 出 Iv 从 P 6数据 包 是信 息 隐藏 的 良好 载体 的结论 . 上述 字段构 成 了对象 排序 隐蔽 通道 等 1 新 的 网络 隐蔽 通 道 , 9种 可用 于 特 定 目的 的 网络 隐蔽 通信 .- 了这 些隐蔽 通道 的类 型 , 9纳 3 对不 同类型 的隐蔽 通道 进 行 了阐述 , 后对 Iv 最 P 6网 络 隐蔽通道 的研 究方 向进 行 了展 望.

维普资讯

第3 7卷 增刊 ( ) I

20 0 7年 9 月

东 南 大 学 学 报 (自然科学版 )

J U AL O O T E S I E S T ( aua S i c dt n O RN F S U H A T UN V R I Y N trl ce e E io ) n i

IPv6中的网络隐蔽通道技术研究

第37卷增刊(I)2007年9月 东南大学学报(自然科学版)J OURNAL O F S OUTHE A S T UN I VER SITY (Natural Science Ed iti on ) Vol 137Sup (I)Sep t .2007 I Pv6中的网络隐蔽通道技术研究杨智丹1 刘克胜1 李 丽2(1解放军电子工程学院网络工程系,合肥230037)(2国防科学技术大学计算机学院,长沙410073)摘要:为了扩展和丰富信息隐藏的载体,探讨了使用I Pv6数据包进行信息隐藏的可能性.针对I Pv6的不完善之处,对I Pv6协议的数据包格式进行了详尽的分析,在此基础上发现了I Pv6数据包中存在保留字段、转发时被节点忽略的字段、定义不完整字段和非关键字段等可隐匿信息的字段.这表明I Pv6的冗余字段太多,协议设计时语法规则限定过宽,从而得出I Pv6数据包是信息隐藏的良好载体的结论.上述字段构成了对象排序隐蔽通道等19种新的网络隐蔽通道,可用于特定目的的网络隐蔽通信.归纳了这些隐蔽通道的类型,对不同类型的隐蔽通道进行了阐述,最后对IPv6网络隐蔽通道的研究方向进行了展望.关键词:信息隐藏;隐蔽通道;网络协议;I Pv6中图分类号:TP393108 文献标识码:A 文章编号:1001-0505(2007)增刊(I )20141208Res ear ch on network 2ba sed cover t channels i n I Pv6Yang Zhidan 1 Liu Kesheng 1 L i L i 2(1Depart ment of Net w ork Engineeri ng,E l ect r onic Engi neering I n stitute,P L4,Hefei 230037,China)(2School of Comp uter,National Universit y of Defense Techno l ogy,Changsha 410073,Ch i na)Abstra c t:For extending and diversifying the carrier of infor m ati on hiding,the possibility of concealing m essages in I Pv6packets is discussed.Focusing on the fla ws that r oot in designing of I Pv6’s syntax r ule s,the for m at of I Pv6packets is analyzed in detail .The fie lds inc luding reserved field,not consumm ate 2de 2fined field,no 2crucial fie ld and field ignored by node when tr ans m itting a r e disclosed,and they can be used to conceal inf or m ati on.This indicates that I Pv6have too m any redundancy fields and syntax rules restriction is l oose .Thus it can be concluded that I Pv6packets a r e good carrier f or inf or m ation hiding .These fields f or m 19ne w ne t w ork covert channels including object sorting channel,which can be used for the net wor k covert communication w ith spec ial pur pose .I n this pape r,these cove rt channels are classi 2fied int o five types,and in each type the covert channels are expounded.Fina lly,the direction of inve sti 2gating the net work 2based c overt channe l in I Pv6is pointed out .Key wor ds:inf or ma ti on hiding;covert channel;net work protocol;I Pv6 收稿日期22 作者简介杨智丹(8—),男,硕士生;刘克胜(联系人),男,博士,教授,@y 隐蔽通道(covert channe l)的概念最早来源于操作系统,我国的G B 17859—1999把隐蔽通道定义为“允许进程以危害系统安全策略的方式传输信息的通信信道”.令人遗憾的是,隐蔽通道很快于操作系统外在计算机网络中被发现,原因在于网络协议在设计时存在漏洞.网络协议的分组头部存在冗余字段,而网络设备对某些字段限制过于宽松,利用精心的构造,可以利用这些字段实现隐蔽通信.这种通信不增加额外带宽,容易穿透网络防火墙、逃避入侵检测系统的监控,实现特殊目的的应用.网络隐蔽通道是一种利用网络协议中的保留、可选或未定义等字段在网络不同的主机之间建立隐蔽通信的信道.很早的时候,人们就发现了网络的数据包中存在捎带(piggyback)现象,当这种隐秘的通信信道被命名为隐蔽通道时,信息隐藏的概念甚至还没被提出[1].人们已研究I Pv4中的隐蔽通道多年,文献[2]对其进行了全面的综述.相对而言,国内外对I Pv6中网络隐蔽通道的研究还很少,鉴于这项工作将对今后隐蔽通信和网络信息安全研究的现实应用意义,本文就I 6协议簇中的网络隐蔽通道的关键问题进:20070720.:191ksliu a hoo.c n .Pv行系统的讨论和研究.1 IPv6概述I P 版本6[3]又称下一代I P,是I ETF 为了解决I Pv4的种种问题而开发的一套新的协议和标准.与I Pv4相比,它的变化体现在以下方面:扩展地址、简化头格式、增强对于扩展和选项的支持、流标记、身份验证和保密.I Pv6数据包由一个报头、多个扩展报头和一个上层协议数据单元组成,其结构如图1所示.图1 IPv 6数据包的结构在I Pv6中,报头的长度固定为40字节,它去掉了不需要的或很少使用的字段,而增加了能更好地支持实时通信流的字段.IPv6数据包可以包含0个或多个扩展报头,上层协议数据单元一般由上层协议报头和它的有效载荷构成,IPv6的报头结构如图2所示.RFC2460规定所有的I Pv6节点必须支持6种扩展报头,有关其他细节可参阅文献[3].图2 I Pv6的报头结构2 IPv6网络隐蔽通道研究现状一般认为,I Pv6虽然对移动性和服务质量支持得不是很好,但对安全的考虑还是比较周到的.然而I Pv6的设计仍然有不严密的地方,对某些字段限定过宽,这就为网络隐蔽通道的构建创造了条件.从目前掌握的情况来看,直接对I Pv6网络隐蔽通道进行研究的资料不超过2篇[4-5],来自Syracuse 大学的Norka B.Lucena 在PET 2005上就I Pv6中的隐蔽通道做过报告,而R.P .Mur phy 在2006年的DEF 2C ON 黑客大会上则展示了基于I Pv6/I C MPv6的数据包操作实现的隐蔽通道工具VoodooNet,并宣称可渗透绝大多数防火墙和入侵检测系统.Thom as Gr af 发现目标选项报头在某些情况下没有实际用处[4],并不会在路由器的转发过程中发生改变,提出了利用选项数据字段实现隐蔽通道的方法,文献[5]展示了三种I Pv6中的隐蔽通道,分别利用跳限制字段、超大包[6]和路由地址列表实现.这些研究开创了在I Pv6数据包中构建隐蔽通道的先河,是对隐蔽通道附属载体探索的有益尝试.3 数种新的IPv 6网络隐蔽通道I Pv6报头的字段数量从I Pv4中的12个减少到了8个,似乎每个字段都是紧凑且必不可少的,但已有研究表明,协议设计时语法规则并不完善.参照操作系统对隐蔽通道的划分,把网络隐蔽通道分为存储隐蔽通道和时间隐蔽通道,本文将只讨论存储隐蔽通道31 协议保留字段形成的隐蔽通道虽然着力避免,I 6的扩展报头中仍然存在保留字段,这些字段是为以后协议的升级或微小修改预241 东南大学学报(自然科学版) 第37卷.1Pv留的,它们使得隐蔽通道的构建非常容易.以下4种保留字段可直接用于秘密信息的隐藏:1)I Pv6的目标选项报头中绑定更新选项的结构存在4比特保留字段;2)片段报头存在2个保留字段,分别为8和2比特;3)路由类型0报头存在32比特保留字段;4)身份验证报头存在16比特保留字段.RFC2460规定,它们在传输时初始化为0,接收时则忽略.利用这些保留字段创建隐蔽通道的方法比较简单,在此不再讨论.采取合适的隐写编码技术,以使尽可能少的改动隐藏尽可能多的秘密信息,应成为研究的重点.文献[7]提出,对于给定长为n 比特的可修改宿主数据流,只需至多修改1比特宿主数据就可嵌入log 2(n +1)比特的数据,该数据隐藏方法对于伪装隐写数据包很有借鉴意义.312 转发时被节点忽略的字段形成的隐蔽通道I Pv6使用了新的网际控制报文协议I C MPv6[8],I C MPv6报文可以用来报告差错和信息状态,以及实现类似于包的I nte r net 探询(Ping )和跟踪路由的功能.但是,I Pv6中I C MP 报文的发送比I Pv4要严格.网络中在一些特殊情况下可能出现协议非预期的情形,对于这些不希望出现的情形,I Pv6有时选择忽略而不是丢弃数据包,并且不发送I C MP 差错报文,这种忽略操作至少可形成以下3种隐蔽通道.31211 通过I Pv6路由报头构建隐蔽通道路由类型0报头是路由报头中的一种,I Pv6网络中,如果节点在处理数据包时遇到了含有无法识别的路由类型值的路由报头,节点应根据段剩余字段中的值进行处理.如果段剩余值是0,节点必须忽略路由报头,继续处理包中的下一个扩展报头,其类型由路由报头中的“下一个报头”字段中的值来标识.秘密信息的嵌入步骤为:①将路由报头路由类型的值设置为非0,1或2的值(R FC2460目前只定义了路由类型0);②置段剩余值为0;③将秘密信息编码并写入中间目标地址;④最后根据报头的长度改变报头扩展长度字段的值.该隐蔽通道构成的指针链表如图3所示.由于这种情况中间节点不会检查地址列表的值,秘密信息可随意加密变换,无需为了和普通的I Pv6地址相似而伪装,但连续不被处理的路由报头容易引起怀疑,故该链表不宜太长.图3 IPv6路由报头构成的隐蔽通道31212 通过最后一个报头的后续字节构建隐蔽通道如果I Pv6报头或扩展报头中“下一个报头”的值为59,表示这个报头后面没有其他的扩展报头.但是若I Pv6报头中的有效载荷长度字段表明最后一个报头(“下一个报头”字段值为59的那个报头)后面还有其他的字节,那么这些字节将被忽略,并且在传输过程中保持不变.因此可在I Pv6“最后一个报头”后附加的后续字节实现隐蔽通道,只要将I Pv6报头或扩展报头中“下一个报头”的值设置为59就可以嵌入秘密信息.通过伪造报头实现隐蔽通道的原理如图4所示.秘密信息的嵌入步骤为:①将I Pv6报头中“下一个报头”的值置为59;②将秘密信息编码并写入报头的目标地址字段后;③根据报头的长度改变有效载荷长度字段的值.31213 通过I Pv6逐跳选项报头构建隐蔽通道文献[4]中的隐蔽通道可以在逐跳选项报头中实现,原因在于这种报头与目标选项报头具有相同的结构逐跳选项报头用于发送必须由传送路径中的每个节点检测的可选参数,以I 6报头中的下一个报头字段的值来标识,它的结构如图5所示逐跳选项报头包括一个下一个报头字段、一个报头扩展长度字段和一个选项字段其中,选项字段是341增刊(I )杨智丹,等:I Pv6中的网络隐蔽通道技术研究.Pv 0..图4 通过最后一个报头的后续字节构建隐蔽通道图5 逐跳选项报头的结构一系列字段的集合,它或者描述了数据包转发的一个方面的特性,或者用作填充.每个选项以TLV (类型2长度2值)的格式编码,选项字段和逐跳选项报头有相似的结构,图略.选项类型字段的最高2比特指定了当I Pv6节点无法识别这一选项类型时所采取的动作,如表1所示.表1 选项类型字段最高两比特的定义二进制值采取的动作00跳过这个选项,继续处理首部01无声地丢弃数据包10丢弃数据包,若IPv6报头的目标地址是一个单播或多播地址,则向发送方发出一个I C M Pv6参数问题报文11丢弃数据包,若IPv6报头的目标地址不是一个多播地址,则向发送方发出一个IC M Pv6参数问题报文 因此,秘密信息的嵌入步骤为:①产生逐跳选项报头;②设置选项类型字段的最高两位为00;③选择未知的选项类型字段;④设置适当的选项长度,将秘密信息以T LV 的格式编码写入选项数据.该方法实现的隐蔽通道具有可变的信道容量,它的隐写效率由选项长度控制,而选项长度占8比特,故选项数据字段可隐藏秘密信息的最大长度为256字节.因此,隐写效率的变化范围为每包8~2048比特.该方法完全遵守RFC2460的规定,透明性和鲁棒性较高,因没有考虑差错的因素,误码率完全由信道情况决定.选项类型字段的第3高位表示在通向目标的路径中,选项数据可以改变(第3高位为1时)、或是不能改变(第3高位为0时),因此,设置选项类型字段的最高3位为000可以进一步加强鲁棒性.313 字段定义不完整形成的隐蔽通道该类隐蔽通道的成因在于协议的设计者对I Pv6中的某些应用(比如资源预留协议之类的区分服务)的标准尚未达成一致,而协议的实现者在路由器中对于这些未明确定义的字段采用相对简单的默认处理.该类型的隐蔽通道存在于下面4种字段中.31311 通信流类别字段I Pv6报头中8比特的通信流类别字段可用于表示数据包的类别或优先级.R FC2460并没有定义通信流类别字段中的值,但又要求节点中I Pv6的服务接口必须为上层协议规定一种给数据包提供通信流类别值的方法.支持部分或全部通信流类别数据位的某一特定用法的节点可以根据其用法修改它们所生成(或传输、收到)的数据包中的这些比特的值.如果节点不支持这一用法,应忽略这些位,并保持其值不变.31312 流标签字段I Pv6报头中20比特的流标签字段表示该数据包属于源节点和目标节点之间的一个特定数据包序列,它需要由沿途I 6路由器特殊处理流标签字段用于非缺省质量的服务或者“实时”服务,与通信流类别字段一样,有关流标签字段的使用的详细细节还没有定义对于不支持流标签字段功能的主机和路由器,应在初始化数据包的时候将此字段设为,传输包的时候保持不变,接收包的时候忽略441 东南大学学报(自然科学版) 第37卷Pv ..0.313.3 本地地址目标选项的子选项字段当目标选项报头中的选项类型值为201时,选项就是本地地址目标选项,它在“I Pv6对移动性的支持”的草案中定义,用于表示移动节点的本地地址.子选项可以包含附加的可选信息,并使得本地地址选项在将来可以扩展,但当前并没有为本地地址目标选项定义子选项.31314 下一个报头字段I Pv6报头中的下一个报头字段表示了第一个扩展报头的类型或上层PD U 中的协议,它采用I Pv4协议中定义的值来表示上层协议,扩展报头中的下一个报头字段用法与前者相同.根据最近的下一个报头字段保留字列表(2007202212最后更新),138到252未被分配,255用于保留,共有116个无用值,而A S C II 码的可显示字符是32到126共95个.因此,设计一个简单的映射算法表示这95个字符就可以隐藏信息,如隐藏UN I C OD E 字符,只能2个字段隐藏1个字符,隐写效率将减半.31315 路由报头路由类型字段由31211介绍秘密信息的嵌入时,提到将路由报头路由类型的值设置为非0值,是因为R FC2460目前只定义了路由类型0.所以,该字段本身的前面7位可隐藏7比特信息,正好和标准A S C II 码对应.31316 绑定确认选项中的状态字段该状态字段长度为8比特,表示绑定更新的状态.目前“I Pv6对移动性的支持”的互联网草案中对该字段的定义有许多空缺,0表示绑定更新被成功接收,128,130等往后8个值表示了不同的绑定更新失败的原因,其他无用值可用于秘密信息的隐藏,方法与上文类似.314 对非关键字段有意误用形成的隐蔽通道I Pv6报头中存在一些非关键字段,通信双方和中间节点对其变化不敏感,跳限制字段就是属于这种字段.还有另外一种非关键字段,它们通常是某个选项类型的后续字节(即T LV 编码中的值),如果选项不能被处理它的节点所识别,则该选项将被跳过,并且在传输中不允许改变,31213介绍过的逐跳选项报头中的选项字段属于这种类型,因此,通过与Thom as Graf 提出的隐蔽通道[4]相反的思路,可以将此种隐蔽通道进一步细分.这种隐蔽通道可以利用以下几种非关键字段创建.31411 选项类型的后续字节查找R FC2460中的定义,发现只有逐跳选项报头和目标选项报头中存在这种选项后续字节:1)PadN 选项(逐跳选项报头和目标选项报头都存在,选项类型1)中的选项数据;2)路由器警告选项(逐跳选项报头,选项类型5)中的路由器警告值;3)绑定确认选项中(目标选项报头,选项类型7)的选项数据;4)绑定请求选项中(目标选项报头,选项类型8)的选项数据.它们的最高前三位的二进制值全部为000,对照表1,可以知道若选项不能被处理它的节点识别,则选项将被跳过,并且在传输过程中不允许改变.RFC2460没有规定节点识别选项是凭字段类型字段及其后的选项数据,还是只凭字段类型字段,这在I Pv6的各个实现厂商里可能有所不同.若是前者,选项数据的全部内容都可被用来隐藏秘密信息,因为数据包无论如何都会被送到目的地;反之,就只能在选项数据的特定域进行隐写,因为对于可识别的选项类型,处理中出现错误就可能引发I C MPv6差错报文从而增加暴露隐蔽通信的几率.31412 绑定更新选项中的序列号和生存期字段序列号字段长度为16比特,表示绑定更新的序列,I Pv6移动节点用它来将一个绑定更新与相应的绑定确认进行匹配,隐写方法和TCP 的序列号隐藏相似.生存期长度为32比特,表示绑定有效期的秒数,利用它和利用跳限制字段构建隐蔽通道的区别在于生存期字段在转发过程中不发生改变.因为几乎没有哪个移动主机会绑定一个I P 地址将近5万(232/86400)天,可以认为0xF0000000到0xFFFFFFFF 是安全值区间,这个区间是一个很大的值,相对于31314提到的字段,隐藏UN I CO D E 字符不再是问题.3113 绑定确认选项中的序列号、生存期和刷新字段序列号、生存期字段与绑定更新选项中的长度相同,意义相似,刷新字段长度为3比特,表示以秒为单位的时间间隔,在此间隔内移动节点应该更新它对发送节点的绑定此外,后两者只在绑定更新被成功541增刊(I )杨智丹,等:I Pv6中的网络隐蔽通道技术研究42.接收后才有意义,所以,在绑定更新失败的情况下(状态字段取除0外的8个值),两个32比特的字段可隐藏的隐秘信息比31412的要多.31414 封装安全有效载荷(ESP)尾部的填充字段ESP 尾部包含填充数据、填充长度、下一个报头和身份验证数据字段.其中,填充部分以LV 格式编码,作用仅仅是确保ESP 有效载荷的4字节边界和加密算法的数据块边界有适当的界限,填充长度字段表示以字节为单位的填充字段的长度,填充数据字段所能够表示的信息完全根据隐写者的意愿.315 对象排序隐蔽通道文献[9]提出的排序通信隐藏算法是在HTTP 报头中通过将某些特殊关键字的参数进行排序来编码隐藏信息,这种隐蔽通道实际上是通过排序对某些对象进行映射实现密写编码.该方法的优点是只通过原有的多个参数的不同排序来隐藏信息,不会插入额外的字符,在不能改变比特流值的时候非常有用,并可以达到避免怀疑的目的.这种算法分为二进制排序算法和全排序算法,在隐写效率上有一定差别.31511 扩展报头上的排序隐蔽通道由于R FC2460建议I Pv6报头之后的扩展报头按照一定顺序排列,本文只能采用二进制排序算法.二进制排序隐蔽通道的原理如图6所示.图6 二进制排序隐蔽通道通信原理图中基准报头就是R FC2460的建议顺序,无需事先发送.数据包中的P DU 不分具体协议,按出现与否一律编以“1”或“0”,不带有效载荷、只有报头的I Pv6数据包代表的比特串是“00000000”.采用二进制排序算法搭建的排序隐蔽通道比上文介绍的直接嵌入型通道的效率要低,该隐蔽通道易遭受重排序攻击,需要辅助方法提高鲁棒性[9].31512 地址列表中的排序隐蔽通道路由类型0报头中的地址列表同样存在多种对象的情形,I Pv6节点使用路由报头来规定源路由,它是一个中间目标的列表,这个列表包含了到达目的地沿途必须经过的路由器.R FC2460定义了路由类型0来表示自由源路由,路由类型0报头的结构如图7所示.8位下一个报头8位报头扩展长度8位路由类型8位段剩余32位保留字段地址1地址2…地址N图 路由类型报头的结构 数据包在最初发送时,目的地址的值为第一个中间目的地址,路由特定类型字段的值为其他中间目的641 东南大学学报(自然科学版) 第37卷70地址及最终目标的列表.段剩余字段的值为包含在路由器特定类型数据中的地址总数.这种地址列表可形成二进制排序隐蔽通道,与前述方法相比,缺点在于通信双方需要事先共享一个初始地址列表.可以考虑的解决方案是在源地址和目标地址之间执行类似tracert 的路由追踪命令,操作完成后的结果就是基准地址列表,其他通信过程与31511类似.如果采用全排序算法对地址编码,则会导致整个数据包在网络中被杂乱地转发,而数据包很可能会因跳限制字段的值减为0被丢弃.316 隐蔽通道小结上文发现新的隐蔽通道都是“原始”的,对秘密信息没有经过隐写伪装、纠错编码、变形加密等流程,由于完全符合I Pv6的语法规则,故不会产生畸形数据包,避免了路由器、各种防火墙对隐匿信息的改写.下面对它们的性能指标和实现难易程度进行总结,按照文献[2]提出的性能指标来衡量,评价的质量尺度分为较好、一般、较差3种(见表1).表2 隐蔽通道指标对比隐写载体透明性鲁棒性容量误码率实现难易保留字段较好较差一般较高较易转发时被节点忽略的字段一般较好较大较低一般定义不完整字段一般较好一般一般较易有意误用的非关键字段较差一般一般一般较难对象排序较好较差较小较高较难 到目前为止,我们尚有一大类技术还没有讨论———隐蔽通道检测与消除技术.由于网络数据的动态性,截获网络数据报并对报文进行分析处理势必影响网络的吞吐量,对未知隐蔽通道的检测比较困难.简单的隐蔽通道容易被网络访问控制系统(net work access contr ol syste m )发现,对已知网络隐蔽通道进行封闭是可行的,消除这些隐蔽通道的代价是增加了网络上路由器和主机的处理开销.现阶段还没有I Pv6隐蔽通道的检测技术公布,而事实上,目前的大部分I Pv4上的检测技术都可以应用到的检测技术分为基于统计的方法和基于机器学习的方法[10-12]I Pv6上来.4 结论及未来的研究方向信息隐藏的载体已经极大地多样化,本文的研究着眼于I Pv6,通过协议的数据包格式分析发现了数种隐蔽通道.IPv6隐蔽通道的研究历史只有几年,但足已证明隐蔽通道的存在.本文发现I Pv6数据包是信息隐藏的良好载体,提出的新的I Pv6隐蔽通道共有5类19种,这个数字似乎令人吃惊,但在不久的将来会被其他的研究者迅速扩充.究其原因,IPv6是发展中的协议,设计中的未确定定义大久,产生了大量冗余,同时I Pv6为了提高性能,限制了中间节点对数据包的处理,并要求路由器对数据包做尽量少的改动,这就为在I Pv6报头中隐藏秘密信息提供了条件.需要指出的是,本文只讨论了I Pv6特有的隐蔽通道,范围也只限于网络层,而I Pv6的上层协议比如TCP,UDP 或应用层协议在从I Pv4移植到I Pv6的过程中只需要作细微的改变,因此I Pv6时间隐蔽通道和上层的存储隐蔽通道实际上和I Pv4是一样的.另外,I Pv4中利用源地址欺骗通过第3方反弹进行隐蔽通信的方法在I Pv6将受到更为严格的限制.隐蔽通道并非不可防御,对于已知的隐蔽通道,一经公布即可通过通信流整形等技术对其进行干扰.值得注意的是,隐蔽通信是通信双方的一种共谋行为,而隐蔽通道的建立缺乏像阈下信道那样完备的数学理论的支撑,它的安全性还没有得到理论证明,下一步还有许多实际工作要做:1)利用网络协议实现的隐蔽通道,只在本层的字段进行数据包操作,在可靠性上没有上层协议的保证,原本就很有限的载体字段难以负载状态查询和差错控制的开销,故双向通道的实现还需一定的时间;2)前述数种隐蔽通道构建方法的结合可实现更为隐秘、容量更为可观的隐蔽通道,改写网络数据包报头的特定字段时,如何选择载体协议、如何尽量以最为微小的改动达到最高的信道容量、如何提高隐蔽通道的鲁棒性都需要进一步继续研究;3)时间隐蔽通道由于不对数据分组进行任何改变,在某些方面相对于存储隐蔽通道有一定的优越性,但互联网中分组到达目标地址的时间不确定,实时性难以保证,时间隐蔽通道的可靠性也是要突破的问题;)I 6协议的一次性完全移植会造成已有设备和投资的巨大浪费,故I 向I 6过渡需要很长的741增刊(I )杨智丹,等:I Pv6中的网络隐蔽通道技术研究4Pv Pv4Pv。

特洛伊木马隐藏技术研究及实践

1引言特洛伊木马(简称木马)是指一类伪装成合法程序或隐藏在合法程序中的恶意代码,这些代码或者执行恶意行为,或者为非授权访问系统的特权功能而提供后门。

木马的首要特征是它的隐蔽性,为了提高自身的生存能力,木马会采用各种手段来伪装隐藏以使被感染的系统表现正常。

FredCohen等人[1,2]对病毒进行了深入研究,他们将木马作为病毒的一种特例,并给出了病毒和木马的数学模型,但未对木马的隐藏特征进行分析。

HaroldThimbleby等人[3]对病毒和木马模型框架进行了研究,给出了木马的形式化模型,对木马隐藏的特征进行了描述,但未对木马协同隐藏进行描述和分析。

张新宇等人[4]仅对Linux环境下的木马隐藏(包括协同隐藏)进行了研究,但未涉及Windows环境。

笔者在对木马隐藏技术归纳研究的基础上,深入分析研究了协同隐藏,并针对现有木马对抗实时检测的缺陷和通信隐藏能力的不足,提出两种基于该思想的新型木马结构,深化了协同隐藏思想,提高了木马的隐藏能力和生存能力。

2隐藏技术木马程序与普通远程管理程序的一个显著区别是它的隐藏性。

木马被植入后,通常利用各种手段来隐藏痕迹,以避免被发现和追踪,尽可能延长生存期。

隐藏技术是木马的关键技术之一,笔者从本地隐藏、通信隐藏和协同隐藏3个方面对木马隐藏技术进行分析研究。

2.1本地隐藏本地隐藏是指木马为防止被本地用户发现而采取的隐藏手段,主要包括启动隐藏、文件隐藏、进程隐藏、内核模块隐藏、原始分发隐藏等。

这些手段可以分为三类:(1)将木马隐藏(附着、捆绑或替换)在合法程序中;(2)修改或替换相应的检测程序,对有关木马的输出信息进行隐蔽处理;(3)利用检测程序本身的工作机制或缺陷巧妙地避过木马检测。

2.1.1启动隐藏启动隐藏,是指目标机自动加载运行木马程序,而不被用户发现。

在Windows系统中,比较典型的木马启动方式有:修改系统“启动”项;修改注册表的相关键值;插入常见默认启动服务;修改系统配置文件(Config.sys、Win.ini和System.ini等);修改“组策略”等。

基于隐蔽通道的带宽算法的研究[资料]

![基于隐蔽通道的带宽算法的研究[资料]](https://img.taocdn.com/s3/m/fed2669282d049649b6648d7c1c708a1284a0a8b.png)

( 4) 测量使用场景 隐蔽通道的 TCB 原语的性 能测量不仅要包 含读访问原语和写访问原语, 还要包含为读写变 量设置环境的初始化原语. 同时隐蔽通道的场景 决定了需要考虑哪些环境初始化原语. ( 5) 系统配置和初始化 TCB原语测量和进程切换时间都与系统结构 参数有关. 系统结构参数如下: ① 系统部件的工作速度 ( 如: CPU、内存等的 速度 ); ② 系统配置; ③ 各个配置的大小 ( 如内存的大小, 高速缓 存的大小等 ) ; ④ 配置的初始化. ( 6) 瞬时通道 这是指传送完一定数目的数据后就消失的通 道.

( 责任编辑: 王丹红 )

当 t趋近于无限时,

AnX t =

Am

X

tsm

( 4)

T

代入方程, 可得:

N s ( t) = A nX t

( 3)

的渐近上限. 该上限可以取如下的形式:

确定通道的带宽, 只需找出 t趋近于极限时 N 0 ( t )

这里, N 0 ( t ) 仅对于可以表示为多个 i j、、k、l 之和的时间 t是非零值. 根据 Shannon信息论, 要

参考文献

1 卿斯汉, 等. 操作系统安全. 清华大学出版社, 2004. 8. 2 胡道元, 等. 网络安全. 清华大学出版社, 2004. 1. 3 唐正军, 等. 入侵检测技术. 清华大学出版社, 2004. 4. 4 G ligorV D, M il len .J A G ud io to U nd erstanding C overt Chann el

V o .l 22, N o. 3 2006

RESEARCH OF BANDW IDTH AR ITHMETIC

BASED ON CONCEALMENT CHANNELS

网络隐蔽通道检测与防范

使用安全的通信协议,如 SSL/TLS、IPSec等,对网络通信 进行加密和认证,确保数据在传

输过程中的安全。

对远程访问和虚拟专用网络( VPN)进行加密和认证,确保远 程用户的安全接入和数据传输。

04

应对网络隐蔽通道的高级 策略

建立完善的入侵检测系统

入侵检测系统(IDS)是用于检测和 预防网络攻击的重要工具,可以实时 监控网络流量,发现异常行为并及时 报警。

选择具有高性能、高可靠性和易于管理的监控工具,确保能够满足大规模网络监控的需求。

定期对监控工具进行更新和升级,以应对新型网络威胁和隐蔽通道。

制定应急响应计划

制定应急响应计划是为了应对网络攻击和安全事件,确保在发生问题时 能够迅速采取措施进行处置。

应急响应计划应包括多个方面,如事件报告、响应流程、人员分工等, 确保各部门协同工作,快速解决问题。

详细描述

基于蜜罐技术的检测技术通过设置蜜罐来诱捕攻击者,观察其与蜜罐之间的通信行为和模式,从而发 现隐蔽通道。该技术能够发现未知的攻击手段和隐蔽通道。

03

网络隐蔽通道防范措施

加强网络访问控制

实施严格的网络访问控制策略,包括IP地址限制、端口过滤、协议过滤等,以减少 潜在的网络攻击和数据泄露风险。

使用防火墙技术,对进出网络的数据包进行过滤和监测,阻止未经授权的访问和恶 意流量。

定期更新和修补操作系统、应用程序和数据库的安全漏洞,以减少潜在的攻击面。

定期进行安全审计

对网络设备和安全设备进行日志 审计,及时发现异常行为和潜在

威胁。

对网络流量进行监控和分析,检 测异常流量和潜在的网络隐蔽通

道。

对重要数据和文件进行定期备份 和恢复测试,确保数据安全和业

网络攻防技术中的隐蔽通道检测与预防研究

网络攻防技术中的隐蔽通道检测与预防研究网络攻防是当今互联网时代必不可少的领域,随着网络攻击手段的日益复杂和隐蔽,如何充分发挥网络防御系统的作用,实现精准防御,已成为网络安全领域的一大研究热点。

其中,隐蔽通道作为攻击者的重要手段之一,绕过常规的防御措施,对网络安全构成了不可忽视的威胁。

本文将围绕隐蔽通道的检测与预防,进行探讨。

一、什么是隐蔽通道在计算机网络中,隐蔽通道是指攻击者利用各种手段,在正常流量之外,通过网络系统构建一条新的通道,将数据从系统内部转移到攻击者处,实现数据的窃取或传输。

隐蔽通道具有低延迟、高带宽和难以检测等特点,是攻击者进行网络攻击的有力手段之一。

隐蔽通道的具体实现方式包括但不限于:时间通道、存储通道、变量通道、协议通道等。

其中,时间通道是指利用进程执行时间差异,将消息通过不同的响应时间传递出去;存储通道是指通过在不同应用程序之间共享内存等方式,实现消息传递的目的;变量通道则是利用内存中变量的值来传递消息;而协议通道则是指在网络协议中定义一些非法字段或命令,以此实现传递消息的功能。

二、隐蔽通道检测方法在网络攻防中,隐蔽通道检测是防御隐蔽通道攻击的最有效方式之一。

隐蔽通道检测的主要是检测流量中的异常数据流量,并识别其中的隐蔽通道。

目前,常用的隐蔽通道检测方法主要包括统计特征法、机器学习法、抗噪声算法等。

1.统计特征法统计特征法是利用一定的统计学方法,分析流量中的数据分布、流量量、频率等特征,以此识别隐蔽通道。

该方法的基础是建立一个通用的统计模型,利用正常流量的统计特征与隐蔽通道的数据分布特征进行对比分析,最终判定是否存在隐蔽通道。

其优缺点在于能够对大规模数据进行处理,但需要针对不同的攻击手段进行定制化处理,缺乏通用性。

2.机器学习法机器学习法是一种基于数据分析,从数据中构建模型来学习和预测的方法。

在隐蔽通道检测中,机器学习方法能够通过分类、聚类等方式,自动学习流量的特征,进行隐蔽通道的分类和识别。

隐蔽通道

计算机科学与工程系

隐蔽通道关键技术 隐蔽信道本质上是信息传输通道,传输机制的研 究重点集中在对传输介质的研究。根据共享资源 属性的不同,传输介质分为存储类型和时间类型, 由此衍生出存储隐蔽通道和时间隐蔽通道的分类。 • 在操作系统、数据库、网络系统中都存在存储 隐蔽信道和时间隐蔽信道。 • 在操作系统、数据库或者网络中发现一种共享 资源作为隐蔽信道的传输介质,是隐蔽信道传 输机制的核心,而好的传输介质的选择,能够 提高信道的容量和隐匿性。

计算机科学与工程系

7.1.1隐蔽通道与MAC策略

美国国防部推荐采用Tsai定义作为隐蔽通 道的推荐定义。 定义5(Tsai,1987) 给定一个强制安全 策略模型M,及其在一个操作系统中的解 释I(M),I(M)中的两个主体I(Sh)和I(Sl)之间 的通信是隐蔽的,当且仅当模型M中的对 应主体Sh和Sl之间的任何通信都是非法的。

计算机科学与工程系

网络系统隐蔽信道

网络隐蔽信道将信息泄漏威胁从系统内部转移到系统之 间

网络存储隐蔽信道将信息附加在不常用的数据段中,包 括未用的IP头字段(ToS字段、DF和URG位)、IP头的扩 展和填充段、IP标识和碎片偏移等。

网络时间隐蔽信道将隐蔽信息编码成数据包的发送/到达 时刻,时间间隔等序列,更加难以检测和处置。 2004年美国Purdue大学的Cabuk提出一种IP时间隐蔽信 道,称作IPCTC。 2009年Purdue大学的Sellke[73]中提出了一种基于编码表 的网络时间隐蔽信道,称为$L-bits-to-n-Packets$信道。 现有的网络时间隐蔽信道研究成果可以发现,改进信道 的编解码过程能够提高信道容量。

计算机科学与工程系

操作系统隐蔽信道

第七章 隐蔽通信

7.2 隐蔽通道

在系统中可用资源的状态,是系统可用的资源都能 用于隐蔽通道:即在系统内部从一方到另外一方发送 信号信息。变化表明文件状态在系统中有一系列的点 状态。 隐蔽通道是描述双方之间通信连接的,它允许一方 以不违反系统的安全策略的方式传送信息到另一方。 隐蔽通道分为两类:隐蔽存储通道和隐蔽时分通道。

7.3.1 TCP协议概述

无连接服务包括网络数据包的尽力而为的传送,它 是最基本的互连网服务,TCP/IP根据信息携带的地 址信息,使用网络从一台计算机向其他计算机发送 信息。 IP协议位于网络层提供无连接服务。 可靠的传输层服务确保包发送到目的地,并且没有 传输差错,丢失包和中间结点的失败,沿着从发送 方到接收方的路径。TCP提供了这些可靠的传送服 务并形成了传输层协议组。

7.2 隐蔽通道

在隐蔽存储通道中的通信发送方必须把隐藏数据 写入到存储区(不是通信的存储区),并且信息的 恢复由接收方完成。 在时分隐蔽通道中,通信需要发送方通过调制自 身系统资源发送信号信息。隐蔽通道可以利用源方 和接收方的嵌入和检测处理的结合。 隐蔽通道的存在一定是不可检测的。

在信息隐藏中,通信双方允许彼此通信,基于系 统的安全策略,当使用隐蔽通道定义相关的特性 时,即在合法的信息内容上加上无法觉察的信息。 隐写术 在数字图像中使用每个像素的低端两个或三个比 特位来隐蔽信息并进行通信时,最后的两或三位 的信息不影响载体图像内容,并且隐藏了秘密内 容的存在。隐写术确保了隐蔽通道用于上述过程,A为tonight的其他字母依次依据 内码来分别发送相应的SYN包,在接收方B,会依次分 别地接收到相应的字母。直到A给B发送RST为止。 上述是隐蔽通道使用的例子。任何网络传输所使用的 传输协议都是TCP/IP协议。使用在信道都是合法合理 的信道。第三方可能根本意识不到隐蔽通道的存在, 这样,就达到了隐藏信息的目的。

密文域可逆信息隐藏研究进展及技术难点分析

密文域可逆信息隐藏研究进展及技术难点分析

涂广升;孔咏骏;宋哲超;叶康

【期刊名称】《广西师范大学学报(自然科学版)》

【年(卷),期】2024(42)2

【摘要】密文域可逆信息隐藏技术融合了加密技术和信息隐藏技术的双重优势,旨在实现公开信道上数据内容的隐私保护和信息的可逆嵌入功能,以应对云环境下日益复杂的用户应用需求。

本文从密态数据管理、情报隐蔽通信、军事协同作战、技术融合创新4个应用场景分析密文域可逆信息隐藏的研究价值,根据信息嵌入与数据加密的操作关系对密文域可逆信息隐藏分类,对不同嵌入框架下的技术发展进行阐述和总结。

同时,从嵌入性能提升、可分离性实现、图像的加密安全性、满足云环境下的应用需求4个方面对密文域可逆信息隐藏的技术难点进行剖析,并对后续研究方向进行分析和展望。

【总页数】15页(P1-15)

【作者】涂广升;孔咏骏;宋哲超;叶康

【作者单位】网络与信息安全武警部队重点实验室(中国人民武装警察部队工程大学);中国人民武装警察部队福建总队;中国人民武装警察部队重庆总队

【正文语种】中文

【中图分类】TP309.7

【相关文献】

1.密文域可逆信息隐藏研究进展及评述

2.基于自适应MSB与差值预测的大容量密文域可逆信息隐藏算法

3.基于双域联合编码和秘密共享的密文域可逆信息隐藏

4.基于块分类的密文域多重嵌入可逆信息隐藏算法

5.基于预测误差与位平面编码的密文域可逆信息隐藏算法

因版权原因,仅展示原文概要,查看原文内容请购买。

DNS隐蔽信道综述

第42卷第5期通信学报V ol.42No.5 2021年5月Journal on Communications May 2021DNS隐蔽信道综述刁嘉文1,方滨兴1,2,崔翔2,王忠儒3,甘蕊灵1,冯林2,姜海4 (1. 北京邮电大学可信分布式计算与服务教育部重点实验室,北京 100876;2. 广州大学网络空间先进技术研究院,广东广州 510006;3. 中国网络空间研究院信息化研究所,北京 100010;4. 北京丁牛科技有限公司,北京 100081)摘 要:DNS隐蔽信道是网络安全中不容忽视的重要安全问题。

利用DNS访问服务器的操作广泛存在于传统PC、智能手机及新型基础设施的联网通信中,防火墙等基础防御设施一般不会对DNS数据进行过多过滤。

泛在性、隐蔽性使其成为攻击者手中较理想的秘密信道,因此关注已有研究成果及发展趋势都十分必要。

首先,将DNS 隐蔽信道的发展历程概括为3个发展阶段,并分析各个阶段的情况。

然后,对其进行形式化定义,深入剖析构建机理,并对其存在的不可绕过的异常点进行分析归纳,总结检测方法并将其分为传统检测方式、人工智能赋能的检测方式,提出现存问题。

最后,总结当前DNS隐蔽信道的主要研究方向,并对其未来的发展趋势进行展望。

关键词:DNS隐蔽信道;命令控制;数据泄露;检测;高级持续性威胁中图分类号:TP393文献标识码:ADOI: 10.11959/j.issn.1000−436x.2021090Survey of DNS covert channelDIAO Jiawen1, FANG Binxing1,2, CUI Xiang2, WANG Zhongru3, GAN Ruiling1, FENG Lin2, JIANG Hai41. Key Laboratory of Trustworthy Distributed Computing and Service (Beijing University of Posts and Telecommunications),Ministry of Education, Beijing 100876, China2. Cyberspace Institute Advanced Technology, Guangzhou University, Guangzhou 510006, China3. Chinese Academy of Cyberspace Studies, Institute of Information Technology, Beijing 100010, China4. Beijing DigApis Technology Co., Ltd., Beijing 100081, ChinaAbstract: DNS covert channel is an important security issue that cannot be ignored in network security. The operation of using DNS to access the server is widely used in the network communication of traditional PC, smart phones and new in-frastructure. Basic defense facilities such as firewalls generally do not filter DNS data too much. The ubiquity and conceal-ment make it an ideal secret channel for attackers. It is necessary to pay attention to the existing research results and devel-opment trends. The development process was summarized into three stages, and the situation of each stage was analyzed.Formally it was defined and the construction mechanism was deeply analyzed. The existing abnormal points that cannot be bypassed were analyzed and summarized, the detection methods were summarized and divided into traditional detection methods and artificial intelligence-powered detection methods, the existing problems were raised. Based on the above classi-fication, the construction and detection frontiers of DNS covert channel was reviewed, and an in-depth analysis was con-ducted from different perspectives such as development trends, technical mechanisms, and detection methods. Finally, the main research direction of the current was summarized, and its future development trend was prospected.Keywords: DNS covert channel, C&C, data exfiltration, detection, APT收稿日期:2020−11−23;修回日期:2021−03−24通信作者:崔翔,*****************.cn基金项目:广东省重点研发计划基金资助项目(No.2019B010136003, No.2019B010137004);国家重点研发计划基金资助项目(No.2018YFB0803504, No.2019YF A0706404)Foundation Items: The Key Research and Development Program of Guangdong Province (No.2019B010136003, No.2019B010137004), The National Key Research and Development Program of China (No.2018YFB0803504, No.2019YFA0706404)第5期刁嘉文等:DNS隐蔽信道综述·165·1 引言域名系统(DNS, domain name system)是一种将域名和IP地址相互映射的以层次结构分布的分布式数据库系统[1],也是互联网上普遍存在的基础解析服务。

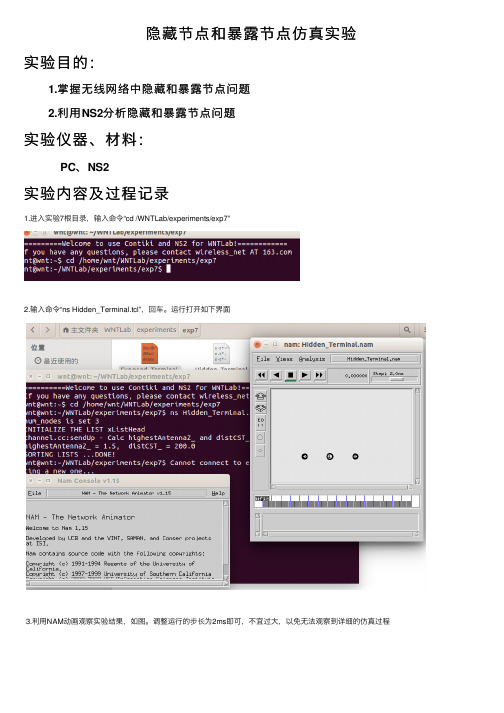

隐藏节点和暴露节点仿真实验

隐藏节点和暴露节点仿真实验

实验⽬的:

1.掌握⽆线⽹络中隐藏和暴露节点问题

2.利⽤NS2分析隐藏和暴露节点问题

实验仪器、材料:

:

实验仪器、材料

PC、NS2

实验内容及过程记录

1.进⼊实验7根⽬录,输⼊命令“cd /WNTLab/experiments/exp7”

2.输⼊命令“ns Hidden_Terminal.tcl”,回车。

运⾏打开如下界⾯

3.利⽤NAM动画观察实验结果,如图。

调整运⾏的步长为2ms即可,不宜过⼤,以免⽆法观察到详细的仿真过程

4.仿真程序运⾏说明:仿真开始时(0~1s),节点间相互⼴播路由(DSDV)信息,建⽴路由表。

从1.5s开始,节点1开始向节点0发送数据,需注意,此时节点1需要先发送RTS(实验中设置802.11的RTSThreshold=0,满⾜数据包⼤于RTSThreshold,表⽰开启RTS/CTS,解决暴露终端问题;实现暴露终端请设置RTSThreshold=3000,满⾜数据包⼩于RTSThreshold,因为数据包不会⼤于3000),以保证信道(1-0)的顺利占⽤。

在2s时,节点2也开始向节点3发送数据,同样,节点2也发送RTS报⽂,以获得信道(2→3)的顺利占⽤,并正确传输数据。

仿真时间到达15s时,两条流传输同时结束,此后⽆数据传输,偶尔有链路保活报⽂。

在20s时,仿真实验结束。

关于网络屏蔽信道的同步方式研究

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

( S c h o o l o f C o m p u t e r a n d C o m m l mi c a t i o n E n g i n e e r i n g , Z h e n g z h o u U n i v e r s i t y o f L i g h t I n d u s t r y ,

Ke y wo r ds : c ov e  ̄c h a n ne l ; n e wo t r k p r o t o c ol ; HTTP me s s a g e ; Da t e h e a d e r l i n e

1网络隐蔽通道 的发展及其工作原理

1 . 1 网络隐蔽通道 的发展

较好 的 隐 蔽性 。

关 键词 : 隐 蔽通道 ;网络 协议 ; HT T P报 文 ; Da t e首部行

中图分 类号 : T P 3 0 9 文献标 识码 : A 文章 编号 : 1 6 7 1 — 1 1 2 2( 2 0 1 3) 0 7 — 0 0 4 4 — 0 3

Re s e a r c h a n d I mp l e me n t a t i o n o f Ne t wo r k Co v e源自r t Ch a n n e l

早期对隐蔽通道 的研究 重点在单一主机系统 和数 据库系统 上,后来 随着计算 机网络技 术和应用的不 断丰富和发展 ,网络隐

蔽通道技术也得到了逐步发展 。 1 9 8 7年 , G i r l i n g 发现了3 种局域网上 的隐蔽信道 , 开启了对普通网络中隐蔽信道 的研究 L 2 1  ̄1 9 8 9 年,

网络隐蔽通道 的概念 最早在 1 9 7 3 年由 L a m p s o n 提 出。 L a m p s o n 在一篇名为‘ 对限制 问题的注解” 的文章 中将隐蔽通道定义为 :

利用原 本不用于信息传递的系统资源来传 递信息而形成 的通道 ,这 里的信息资源一般是不被系统 的存取控制机制所检测的。

v a l u e i S g i ve n a n d i mp l e me n t e d. T hi s n e wo t r k c o v e n c ha n n e li S d i 伍c ul t t o de t e c t nd a h a s g o o d c o n c e a l i n g .

Wo l f 在此基 础上 展现了利用常用的局域 网协议的填充 域 、空闲比特等构 建隐蔽通 道的可能性 ,并描述了封锁 这些隐蔽 通道的

方法 1 3 1 o 1 9 9 6年,Ha n d e 1 分析 了OS I 网络模 型 l 4 ,从理论上 描述了每一层 中存在的典型隐蔽信道。同年 ,Ro w l a n d 描述了基于 T c P / I P协议的隐蔽通道 I ,并给出了网络隐蔽 通道工具 T c p — C o v e r t 的具体实现代码 。之后,网络 信道 的威 胁得到了广泛 的认识。

Zh e n g z h o u He n a n 45 0 0 0 2 ,Ch i n a Abs t r a c t :Ne t wo r k c o ve n c h a n n e l i s a wa y t h a t us e s n e t wo r k t r a 茄C d a t a a s a c a r r i e r t o t r a ns f e r s e c r e t d a t a . Th i s p a p e r a n a l y z e s t h e wo r k i ng p r i nc i p l e of n e wo t r k c o v e  ̄c h a n n e l s ,a n d s u mm a iz r e s t he c o mmo n l y u s e d c o n s t r u c t i o n t e c h ni q u e s o fn e wo t r k c o v e n c h a nn e l s . Th e n . a n e wo t r k c o v e  ̄c h a n ne l b a s e d o n t he HTTP p a c k e t h e a d e r l i n e o fDa t e

—

—

—

—

—

—

。

—

‘

2 0 1 3 年第0 7 期 \

L ~

一

一

…

— —

—

—

~

— — —一

一

网络 隐蔽通道 的研 究与实现

张然 ,尹毅峰 ,黄新 彭,甘勇

( 郑州轻工 业学院 计算机 与通信 工程 学院 ,河南郑州 4 5 0 0 0 2)

摘 要: 网络 隐 蔽 通道 是 一种 利 用 网络通 信 数据 作 为 载体 进 行 秘 密数 据 传 送 的手段 。文 章 对 网络 隐 蔽通 道 的发 展 历 史、 工作 原理 及 其 常 用构 建技 术进 行 了分 析和 讨 论 ,给 出了一 种基 于 HT T P报 文 首部 行 Da t e时 间值 的 隐蔽信 道 构 建方 法 ,并 对该 隐蔽 方法 进行 了实现 。 实现 证 明 ,该 隐 蔽通道 难 以检 测 ,具 有

2 0 0 6年 , S m e e t s 和K o o t 在他们的研究报告 中归纳了可被用来传递隐蔽数据的网络协议 】 , 给出了一些防范隐蔽通 道的通用技术 ,