PaloAlto下一代防火墙网络安全解决方案

PaloAlto下代防火墙网络平安解决方案精品课件(二)

PaloAlto下代防火墙网络平安解决方案精品课件(二)1. PaloAlto下代防火墙的基本概念- PaloAlto下代防火墙是一种基于应用程序的防火墙,可以识别和控制网络流量中的应用程序,并且能够对应用程序的行为进行深度检测和分析。

- PaloAlto下代防火墙可以提供更精细的控制和更高的安全性,可以在网络层和应用层同时进行防御和保护,可以有效地防止各种恶意攻击和数据泄露。

2. PaloAlto下代防火墙的功能特点- 应用程序识别和控制:PaloAlto下代防火墙可以识别和控制网络流量中的应用程序,可以根据应用程序的特征和行为进行精细的控制和管理。

- 内容过滤和检测:PaloAlto下代防火墙可以对网络流量中的内容进行过滤和检测,可以防止各种恶意代码和攻击载荷的传播和执行。

- 安全策略管理:PaloAlto下代防火墙可以根据安全策略进行流量过滤和控制,可以实现网络访问控制和安全性管理。

- 威胁情报和事件响应:PaloAlto下代防火墙可以收集和分析网络威胁情报,并且可以对各种安全事件进行实时响应和处理。

3. PaloAlto下代防火墙的应用场景- 企业内部网络:PaloAlto下代防火墙可以用于企业内部网络的安全防护和管理,可以防止各种内部和外部的安全威胁和攻击。

- 互联网边界:PaloAlto下代防火墙可以用于互联网边界的安全防护和管理,可以防止各种网络攻击和数据泄露。

- 云安全:PaloAlto下代防火墙可以用于云安全的防护和管理,可以保护云服务器和云应用程序的安全性和可靠性。

- 移动安全:PaloAlto下代防火墙可以用于移动安全的防护和管理,可以保护移动终端和移动应用程序的安全性和可靠性。

4. PaloAlto下代防火墙的优势和劣势- 优势:PaloAlto下代防火墙具有应用程序识别和控制、内容过滤和检测、安全策略管理和威胁情报和事件响应等功能特点,可以提供更精细的控制和更高的安全性。

PaloAlto下代防火墙网络平安解决方案精品课件(一)

PaloAlto下代防火墙网络平安解决方案精品

课件(一)

PaloAlto下代防火墙网络平安解决方案精品课件是一种高效、先进的

网络安全方案。

它具有多种安全防护功能,可以满足企业多种需求,

是一款非常实用的网络安全工具。

下代防火墙是一种新型的网络安全防护设备,它能够通过深度分析数

据包,判断是否具有恶意代码,从而有效地防范网络攻击。

而

PaloAlto是一家领先的网络安全防护厂商,其下代防火墙产品在全球

范围内得到广泛应用。

PaloAlto下代防火墙网络平安解决方案精品课件所提供的功能非常全面。

它可以提供实时的威胁监测和防范,有效地防范网络攻击。

此外,该解决方案还提供了先进的入侵检测和防范功能,可以对网络中的异

常流量进行监测,及时发现和解决网络安全问题。

该解决方案还提供了端点安全管理功能,可以对企业内部网络进行全

面的安全管理和控制。

同时,它还能够提供全面的应用程序管理功能,可以控制和过滤用户使用的各种应用程序,保持网络的稳定和安全。

PaloAlto下代防火墙网络平安解决方案精品课件还支持基于身份的访

问控制,可以基于不同的用户身份进行访问控制和过滤。

这种访问控

制功能可以避免用户滥用网络资源,从而保护企业的重要信息资产。

总的来说,PaloAlto下代防火墙网络平安解决方案精品课件是一种高效、实用的网络安全工具。

它具有多种安全防护功能,可以满足企业

各种需求,保障企业网络的平安与稳定。

在当今信息化社会,网络安

全是企业的重要问题,采用PaloAlto下代防火墙网络平安解决方案精品课件是一个非常不错的选择。

paloalto下一代防火墙技术

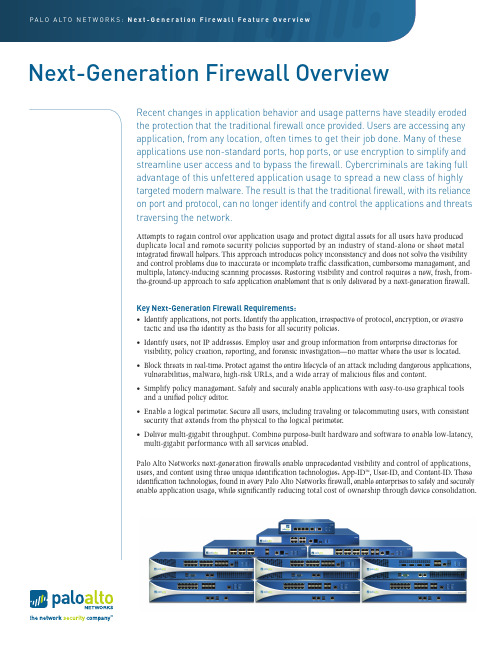

shape using QoS).User-ID: Enabling Applications by Users and GroupsTraditionally, security policies were applied based on IP addresses, but the increasingly dynamic nature of users and computing means that IP addresses alone have become ineffective as a mechanism for monitoring and controlling user activity. User-ID allows organizations to extend user- or group-based application enablement polices across Microsoft Windows, Apple Mac OS X, Apple iOS, and Linux users.Many of today’s applications provide significant benefit, but are also being used as a delivery tool for modern malware and threats. Content-ID, in conjunction with App-ID, provides administrators with a two-pronged solution to protecting the network. After App-ID is used to identify and block unwanted applications, administrators can then securely enable allowed applications by blocking vulnerability exploits, modern malware, viruses, botnets, and other malware from propagating across the network, all regardless of port, protocol, or method of evasion. Rounding out the control elements that Content-ID offers is a comprehensive URL database to control web surfing and data filtering features.Application Protocol Detection / Decryption Application ProtocolDecoding Application SignatureHeuristicsDATACC # SSN FilesVulnerability ExploitsViruses SpywareContent-IDURLSWeb FilteringTHREATS10.0.0.21710.0.0.22010.0.0.23210.0.0.24210.0.0.24510.0.0.22710.0.0.23910.0.0.22110.0.0.23210.0.0.21110.0.0.209User-IDEnd Station Polling Captive PortalLogin Monitoring Role DiscoveryFinance GroupNancy I MarketingSteve I FinancePaul I EngineeringApplication Visibility View application activity in a clear , easy-to-read format. Add and remove filters to learn more about the application, its functions and who is using them.Secure Application EnablementThe seamless integration of App-ID, User-ID, and Content-ID enables organizations to establish consistent application enablement policies, down to the application function level in many cases, that go far beyond basic allow or deny. With GlobalProtect™, the same policies that protect users within the corporate headquarters are extended to all users, no matter where they are located, thereby establishing a logical perimeter for users outside of the network.Secure enablement policies begin with App-ID determining the application identity, which is then mapped to the associated user with User-ID, while traffic content is scanned for threats, files, data patterns, and web activity by Content-ID. These results are displayed in Application Command Center (ACC) where the administrator can learn, in near real-time, what is happening on the network. Then, in the policy-editor, the information viewed in ACC about applications, users, and content can be turned into appropriate security policies that block unwanted applications, while allowing and enabling others in a secure manner. Finally, any detailed analysis, reporting, or forensics can be performed, again, with applications, users, and content as the basis.Application Command Center: Knowledge is PowerApplication Command Center (ACC) graphically summarizes the log database to highlight the applications traversing the network, who is using them, and their potential security impact. ACC is dynamically updated, using the continuous traffic classification that App-ID performs; if an application changes ports or behavior , App-ID continues to see the traffic, displaying the results in ACC. New or unfamiliar applications that appear in ACC can be quickly investigated with a single click that displays a description of the application, its key features, its behavioral characteristics, and who is using it.Additional visibility into URL categories, threats, and data provides a complete and well-rounded picture of network activity. With ACC, an administrator can very quickly learn more about the traffic traversing the network and then translate that information into a more informed security policy.Policy Editor: Translating Knowledge into Secure Enablement PoliciesThe knowledge of which applications are traversing the network, who is using them, and what the potential security risks are, empowers administrators to quickly deploy application-, application function-, and port-based enablement policies in a systematic and controlled manner. Policy responses can range from open (allow), to moderate (enabling certain applications or functions, then scan, or shape, schedule, etc.), to closed (deny). Examples may include:• Protect an Oracle database by limiting access to finance groups, forcing the traffic across the standard ports, and inspecting the traffic for application vulnerabilities.• Enable only the IT group to use a fixed set of remote management applications (e.g., SSH, RDP , Telnet) across their standard ports. • Define and enforce a corporate policy that allows and inspects specific webmail and instant messaging usage but blocks their respective file transfer functions.• Allow Microsoft SharePoint Administration to be used by only the administration team, and allow access to Microsoft SharePoint Documents for all other users. • Deploy web enablement policies that that allow and scan traffic to business related web sites while blocking access to obvious non-work related web sites and “coaching” access to others through customized block pages.Unified Policy EditorA familiar look and feel enables the rapid creation and deployment of policies that control applications,users and content.• Implement QoS policies to allow the use of both bandwidth-intensive media applications and websites but limit their impact on VoIP applications.• Decrypt SSL traffic to social networking and webmail sites and scan for malware and exploits.• Allow downloads of executable files from uncategorized websites only after user acknowledgement to prevent drive-by-downloads via zero-day exploits.• Deny all traffic from specific countries or block unwanted applications such as P2P file sharing, circumventors, and external proxies.The tight integration of application control, based on users and groups, and the ability to scan the allowed traffic for a wide range of threats, allows organizations to dramatically reduce the number of policies they are deploying along with the number of employee adds, moves, and changes that may occur on a day-to-day basis.Policy Editor: Protecting Enabled Applications Securely enabling applications means allowing access to the applications, then applying specific threat prevention and file, data, or URL filtering policies. Each of the elements included in Content-ID can be configured on a per-application basis.• Intrusion Prevention System (IPS): Vulnerability protection integrates a rich set of intrusion prevention system (IPS) features to block network and application-layer vulnerabil-ity exploits, buffer overflows, DoS attacks, and port scans. • Network Antivirus: Stream-based antivirus protec-tion blocks millions of malware variants, including PDF viruses and malware hidden within compressed files or web traffic (compressed HTTP/HTTPS). Policy-based SSL decryption enables organizations to protect against malware moving across SSL encrypted applications.• URL Filtering: A fully-integrated, customizable URL filtering database allows administrators to apply granular web-browsing policies, complementing application visibility and control policies and safeguarding the enterprise from a full spectrum of legal, regulatory, and productivity risks. • File and Data Filtering: Data filtering features enable administrators to implement policies that will reduce the risks associated with file and data transfers. File transfers and downloads can be controlled by looking inside the file (as opposed to looking only at the file extension), to determine if it should be allowed or not. Executable files, typically found in drive-by downloads, can be blocked, thereby protecting the network from unseen malware propagation. Finally, data filtering features can detect, and control the flow of confidential data patterns (credit card and social security numbers).Content and Threat Visibility View URL, threat and file/data transfer activity in a clear, easy-to-read format. Add and remove filters to learn more aboutindividual elements.Modern Malware Detection and PreventionMalware has evolved to become an extensible networked application that provides attackers with unprecedented access and control inside of the targeted network. As the power of modern malware increases, it is critical that enterprises be able to detect these threats immediately, even before the threat has a defined signature. Palo Alto Networks next-generation firewalls provide organizations with a multi-faceted approach based on the direct analysisof both executable files and network traffic to protect their networks even before signatures are available.• WildFire™: Using a cloud-based approach, WildFire exposes previously unseen malicious executable files by directly observing their behavior in a secure virtualized environment. WildFire looks for malicious actions within Microsoft Windows executable files such as changing registry values or operating system files, disabling security mechanisms, or injecting code into running processes. This direct analysis quickly and accurately identifies malware even when no protection mechanism is available. The results are immediately delivered to the administrator for an appropriate response and a signature is automatically developed and delivered to all customers in the next available content update. • Behavioral Botnet Detection: App-ID classifies all traffic at the application level, thereby exposing any unknown traffic on the network, which is often an indication of malware or other threat activity. The behavioral botnet report analyzes network behavior that is indicative of a botnet infection such as repeatedly visiting malware sites, using dynamic DNS, IRC, and other potentially suspicious behaviors. The results are displayed in the form of a list of potentially infected hosts that can be investigated as possible members of a botnet.Traffic Monitoring: Analysis, Reporting and Forensics Security best practices dictate that administrators strike a balance between being proactive, continually learning and adapting to protect the corporate assets, and being reactive, investigating, analyzing, and reporting on security incidents. ACC and the policy editor can be used to proactively apply application enablement policies, while a rich set of monitoring and reporting tools provide organizations with the necessary means to analyze and report on the application, users and content flowing through the Palo Alto Networks next-generation firewall.• App-Scope: Complementing the real-time view of applica-tions and content provided by ACC, App-scope provides a dynamic, user-customizable view of application, traffic, and threat activity over time.• Reporting: Predefined reports can be used as-is, customized, or grouped together as one report in order to suit the specific requirements. All reports can be exported to CSV or PDF format and can be executed and emailed on a scheduled basis.• Logging: Real-time log filtering facilitates rapid forensic investigation into every session traversing the network. Log filter results can be exported to a CSV file or sent to a syslog server for offline archival or additional analysis.• Trace Session Tool: Accelerate forensics or incident investigation with a centralized correlated view acrossall of the logs for traffic, threats, URLs, and applications related to an individual session.。

(完整版)Paloalto下一代防火墙运维手册V1.1

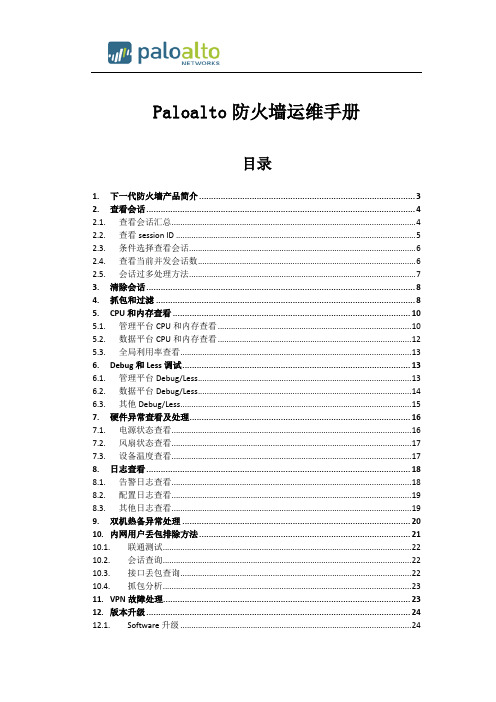

Paloalto防火墙运维手册目录1.下一代防火墙产品简介 (3)2.查看会话 (4)2.1. 查看会话汇总 (4)2.2. 查看session ID (5)2.3. 条件选择查看会话 (6)2.4. 查看当前并发会话数 (6)2.5. 会话过多处理方法 (7)3.清除会话 (8)4.抓包和过滤 (8)5.CPU和内存查看 (10)5.1. 管理平台CPU和内存查看 (10)5.2. 数据平台CPU和内存查看 (12)5.3. 全局利用率查看 (13)6.Debug和Less调试 (13)6.1. 管理平台Debug/Less (13)6.2. 数据平台Debug/Less (14)6.3. 其他Debug/Less (15)7.硬件异常查看及处理 (16)7.1. 电源状态查看 (16)7.2. 风扇状态查看 (17)7.3. 设备温度查看 (17)8.日志查看 (18)8.1. 告警日志查看 (18)8.2. 配置日志查看 (19)8.3. 其他日志查看 (19)9.双机热备异常处理 (20)10.内网用户丢包排除方法 (21)10.1. 联通测试 (22)10.2. 会话查询 (22)10.3. 接口丢包查询 (22)10.4. 抓包分析 (23)11.VPN故障处理 (23)12.版本升级 (24)12.1. Software升级 (24)12.2. Dynamic升级 (25)13.恢复配置和口令 (26)13.1. 配置恢复 (26)13.2. 口令恢复 (26)14.其他运维命令 (26)14.1. 规划化配置命令 (26)14.2. 系统重启命令 (27)14.3. 查看应用状态命令 (27)14.4. 系统空间查看命令 (28)14.5. 系统进程查看命令 (28)14.6. 系统基本信息查看命令 (29)14.7. ARP查看命令 (30)14.8. 路由查看命令 (30)14.9. 安全策略查看命令 (31)14.10. NAT策略查看命令 (31)14.11. 系统服务查看命令 (32)14.12. NAT命中查看命令 (32)14.13. UserIP-Mapping查看命令 (32)15.其他故障处理 (32)9.1. 硬件故障 (32)9.2. 软件故障 (33)9.3. 接口状态查看 (33)9.4. 软件故障........................................................................................错误!未定义书签。

Palo Alto Networks PA-500 下一代防火墙产品介绍说明书

HARDWARE SPECIFICATIONS I/O • (8) 10/100/1000 MANAGEMENT I/O • (1) 10/100/1000 out-of-band management port, (1) RJ-45 console port STORAGE CAPACITY • 160GB HDD POWER SUPPLY (AVG/MAX POWER CONSUMPTION) • 180W (40W/75W) MAX BTU/HR • 256 INPUT VOLTAGE (INPUT FREQUENCY) • 100-240VAC (50-60Hz) MAX CURRENT CONSUMPTION • 1A@100VAC MEAN TIME BETWEEN FAILURE (MTBF) • 10.16 years

PERFORMANCE AND CAPACITIES1

Firewall throughput (App-ID enabled) Threat prevention throughput IPSec VPN throughput New sessions per second Max sessions IPSec VPN tunnels/tunnel interfaces GlobalProtect (SSL VPN) concurrent users SSL decrypt sessions SSL inbound certificates Virtual routers Security zones Max. number of policies

of port, encryption (SSL or SSH) or evasive technique employed.

• Use the application, not the port, as the basis for all safe enablement policy decisions: allow, deny, schedule, inspect, apply traffic shaping.

Paloalto网络安全解决方案HA

Paloalto网络安全解决方案北京信诺瑞得信息技术有限公司目录1 概述 (3)2 方案设计 (4)2.1 拓扑结构 (4)3 方案说明 (4)3.1 设备功能简介 (4)3.2 下一代防火墙技术优势 (5)3.2.1识别技术53.2.2整合式威胁防范73.2.3控制应用,阻止威胁73.2.4SP3架构:单次完整扫描83.2.5网络与应用漏洞攻击防范:91概述随着网络的建设,网络规模的扩大,鉴于计算机网络的开放性和连通性,为计算机网络的安全带来极大的隐患,并因为互联网开放环境以及不完善的网络应用协议导致了各种网络安全的漏洞。

计算机网络的安全设备和网络安全解决方案由此应运而生,并对应各种网络的攻击行为,发展出了各种安全设备和各种综合的网络安全方案。

零散的网络安全设备的堆砌,对于提高网络的安全性及其有限,因此,如何有效的利用但前的网络设备,合理组合搭配,成为网络安全方案成功的关键。

但是,任何方案在开放的网络环境中实施,均无法保证网络系统的绝对安全,只能通过一系列的合理化手段和强制方法,提高网络的相对安全性,将网络受到的危险性攻击行为所造成的损失降到最低。

网络安全问题同样包含多个方面,如:设备的安全、链路的冗余、网络层的安全、应用层的安全、用户的认证、数据的安全、VPN应用、病毒防护等等。

在本方案中,我们提出的解决方案主要侧重在于:HA(高可用性)、IPSecVPN但是paloalto同时也能解决网络层安全、访问控制的实现、病毒的防护、间谍软件的防护、入侵的防护、URL的过滤、,以提高网络的安全防御能力,并有效的控制用户上网行为和应用的使用等安全问题。

2方案设计2.1拓扑结构3方案说明总公司与分公司之间用IPSecVPN连接总公司采用两台paloalto4050组成HA(Active-Active),提高网络可用性和稳定性3.1设备功能简介Paloalto设备可采用Active-Active和Active-Standby两种模式运行,在本方案中采用Active-Active模式,以便可以最大的发挥设别的性能。

PaloAlto下一代防火墙网络安全解决方案

对文件进行内容过滤,检测并阻止恶意文件和病毒,保护系统免受 文件感染。

应用识别与控制

应用识别

自动识别网络流量中的应用程序,包括已知和未 知的应用程序,提高安全性。

控制策略

根据应用类型、流量特征和用户身份等制定控制 策略,限制不安全和违规应用程序的使用。

流量整形

对特定应用程序的流量进行整形和优化,提高网 络性能和用户体验。

中小型企业案例

总结词

简洁易用、性价比高

详细描述

对于中小型企业而言,Palo Alto下一代防火墙提供了简洁的界面和易于配置的管理功能,使得企业在较短时间内 完成部署和配置。同时,该解决方案具备较高的性价比,能够满足中小型企业对于网络安全的需求。

政府机构案例

总结词

严格合规、高可靠性

详细描述

针对政府机构对于网络安全的高要求,Palo Alto下一代防火墙符合各类严格的安全标准和规范,确保 政府机构的数据安全和合规性。此外,该解决方案具备高可靠性,能够确保政府机构网络的稳定运行 ,减少因网络故障或安全事件造成的损失。

• 零信任网络:随着网络攻击的不断增多,零信任网络架构将成 为未来网络安全的重要方向,不信任并验证所有用户和设备, 以降低潜在的安全风险。

未来网络安全趋势与挑战

不断变化的攻击手

段

随着网络安全技术的不断发展, 攻击者也在不断演变和改进攻击 手段,使得企业网络的防护面临 持续的挑战和威胁。

数据隐私保护

06 总结与展望

Palo Alto防火墙的优势与局限性

高效性能

Palo Alto下一代防火墙采用高性能硬件和优化算法,确保在 网络流量高峰时依然能够快速处理数据包,提供稳定的网络 连接。

深度内容检测

Paloalto下一代防火墙运维手册V

P a l o a l t o下一代防火墙运维手册VDocument serial number【NL89WT-NY98YT-NC8CB-NNUUT-NUT108】Paloalto防火墙运维手册目录1.下一代防火墙产品简介Paloalto下一代防火墙(NGFW) 是应用层安全平台。

解决了网络复杂结构,具有强大的应用识别、威胁防范、用户识别控制、优越的性能和高中低端设备选择。

数据包处理流程图:2.查看会话可以通过查看会话是否创建以及会话详细信息来确定报文是否正常通过防火墙,如果会话已经建立,并且一直有后续报文命中刷新,基本可以排除防火墙的问题。

2.1.查看会话汇总命令:show session info举例:admin@PA-VM> show session info说明:通过以上命令可以查看到设备支持会话数的最大值,从而检查是否有负载的情况发生。

2.2.查看session ID命令:show session id XX举例:说明:从以上命令中可以看出到底是否存在非法流量,可以通过检查源地址和目的地址端口等信息2.3.条件选择查看会话命令:show session all filter source[ip]destination[ip] application[app]举例:说明:可以检查一些风险会话2.4.查看当前并发会话数命令:show session info举例:当前并发会话13个,而最大会话为262138,说明会话利用率并不高,最后一条红色标记为新建数值。

说明:了解设备当前并发会话情况2.5.会话过多处理方法命令:1、show session all(检查所有session)2、show session id XX(检查该session是否不法流量)说明:如果发现会话数大于设备可支撑的性能,需要按照以上步骤检查和清除或者防御通过第一步发现占会话总数较多的ID,通过第二步检查该ID是否存在不法app或者其他流量,通过Dos保护或者会话限制该IP数目(如果确定是攻击,可以通过安全策略屏蔽该IP地址访问)。

PaloAlto下代防火墙网络安全解决方案专题培训课件

• Gartner的建议:在下次升级防 火墙,IPS,或者两者兼而有之 可以迁移到下一代防火墙

• Gartner的预测到2014年: • 35% 防火墙或被下一代防火墙替

Customer Count

2011

产品特点介绍

新的识别技术

•App-ID™

•应用识别

端口 ≠ 应用

•User-ID™

•识别用户

IP 地址 ≠ 使用者

•Content-ID™

•Page 11 |

•内容的扫描

多重威胁 > > 漏洞

•© 2011 Palo Alto Networks. Proprietary and Confidential.

•Page 14 •© 2011 Palo Alto Networks. Proprietary and Confidential. |

/applipedia/

产品特色综述

• 创新的安全防护和应用控制方法论及革新性技术手段,突破了传统安全思维方式的束缚: IP地址控制 = 用户控制 ╳ 端口控制 = 应用控制 ╳

• 独有的硬件系统架构,解决了传统安全方案的性能问题: -- 功能(IPS、AV、QoS...)启用的多寡不会影响性能 -- 策略(Rule)配置的数量与性能无关

• Palo Alto Networks 专业网络安全公司 • 具有安全和网络经验世界级的团队

- 成立在 2005

• 下一代防火墙的领导者并支持上千种应用的识别和控制

- 恢复防火墙在企业网安全核心位置 - 创新技术: App-ID™, User-ID™, Content-ID™

PaloAlto-下一代安全网关综述

• 根据实际AD用户名而非仅是IP,了解用户应用与威胁行为 • 根据用户及/或AD群组管理与实施策略 • 调查安全事件,编制自定义报告

Page 18 |

© 2011 Palo Alto Networks. Proprietary and Confidential.

Content-ID: 实时内容扫描

探测与阻止各种威胁,限制未授权文件传输以及控制与工作无关的网络浏览

• 基于串流、而非文件的实时扫描性能

-

统一签名引擎可扫描单通道内的各种威胁 漏洞攻击(IPS)、病毒、及间谍软件 (下载内容及phone-home) 查找CC # 与SSN模式 查看文件内部内容,确定其类型-而非基于扩展 本地 20M URL数据库 (76 类)可最大化性能(1,000’个URL/秒) 动态数据库适于本地、区域、行业专用浏览模式

• 挖掘ACC数据、并因要获得所需结果而

增加/拆除过滤器

对Skype程序进行过滤

对Skype程序 及用户hzielinski过滤

删除Skype , 进一步查看hzielinski活动

Page 20 |

© 2011 Palo Alto Networks. Proprietary and Confidential.

完全的基于应用程序进行控制

更高的性能

-

但是没有产品能够全面的解决安全策略的 问题 可分析 SSL流量

Page 9 |

© 2011 Palo Alto Networks. Proprietary and Confidential.

Palo Alto Networks安全应用平台

防火墙的新需求

1. 识别采用各种端口、协议、逃避策略或 SSL加密的应用程序

PaloAlto新一代信息安全防护解决方案

新一代网络安全防护建议书P a l o a l t o N e t w o r k s I n c.2013-2目录第1章背景介绍 (3)第2章安全需求分析 (4)2.1 安全防护目标..................................................................... 错误!未定义书签。

2.2 面临问题及风险 (4)第3章企业网络安全方案 (5)3.1 PAN的产品及网络部署 (5)3.1.1 部署方式 (5)3.1.2 中央管理平台实现集中管理 (6)3.2 PAN方案功能 (7)3.2.1 应用程序、用户和内容的可视化 (7)3.2.2 报告和日志记录 (10)3.2.3 带宽监视和控制 (11)3.2.4 精细的网络、应用策略控制 (12)3.2.5 一体化综合的威胁防范能力 (13)3.2.6 网络部署的灵活性 (15)第4章PaloAlto解决方案特色 (16)4.1 下一代安全防火墙的领先者-PaloAlto (16)4.2 提供网络高可视性与控制能力 (18)4.3 更加灵活的转址功能(NAT) (19)4.4 用户行为控制 (20)4.5 提供SSL加密传输及穿墙软件分析控管能力 (22)4.6 提供服务质量(QoS)管理能力 (22)4.7 网络用户身份认证 (23)4.8 新一代软硬件架构确保执行威胁防护时系统高效运行 (24)4.9 全新管理思维,提供灵活的安全策略 (26)4.10 强大的事件跟踪、分析工具,多样化的报表 (27)4.11 流量地图功能 (30)4.12 灵活的工作部署模式与其它特色 (31)4.13 内置设备故障应变机制 (32)第5章同传统防火墙以及UTM产品的优势 (33)5.1 应用程序识别、可视性及控制(App-ID) (33)5.2 使用者识别(User-ID) (35)5.3 内容识别(Content-ID) (36)5.4 单通道架构(SP3) (37)5.5 结论 (39)第1章背景介绍近年来,随着互联网在全球的迅速发展和各种互联网应用的快速普及,互联网已成为人们日常工作生活中不可或缺的信息承载工具。

PaloAlto防火墙GlobalProtect配置及测试

PaloAlto下一代防火墙GlobalProtect配置及测试文档1GlobalProtect配置步骤1.1拓扑1.2配置防火墙接口地址;1.登录防火墙web界面2.点击Network—>接口—> 以太网,选择接口双击3.选择接口类型,选择3层接口4.点击配置,选择默认路由及untrust区域5.选择ipv4标签,点击左下角“添加”输入IP地址1.3设置时间配置1.3.1本地时间设置1.点击“Device”→“设置”→“管理”→设置图标2.选择时间区、区域、及日期和时间1.3.2NTP设置1.选择标签“Device”→“设置”→“服务”→设置图标→NTP2.填写NTP服务器地址,点击成功1.4生成证书1.点击“Device”选择树形栏“证书”,点击“生成证书”2.填写创建证书名称及常见名称3.勾选上证书授权机构4.填写证书属性5.点击生成1.5创建RADIUS服务器配置文件1.登录到paloalto管理界面,并点击“Device”选项卡。

2.展开左侧的服务器配置文件树,选择“RADIUS”图标,然后单击页面底部附近的“添加”按钮。

3.在“名称”字段中输入RADIUS配置文件的名称,单击“服务器”部分底部的“添加”按钮,然后单击表中的第一行。

4.在服务器列中输入服务器的名称。

5.在各自的列中输入RADIUS服务器的IP地址、共享秘密和端口号。

6.为要添加到配置文件的每个附加RADIUS服务器重复步骤4和步骤5。

7.点击成功按钮1.6RADIUS配置文件分配给身份验证配置文件1.选择“左侧”工具栏上的“验证配置文件”图标,然后单击页面底部附近的“添加”按钮。

2.在“名称”字段中输入文件的名称3.在“类型”字段下拉框选择RADIUS4.在“服务器配置文件”字段选择创建好的配置文件(Radius)5.在“高级”标签中添加允许用户1.7指定RADIUS认证globalprotect门户1.点击“network”选项卡,在左边的工具栏的扩展globalprotect树,选择门户网站的图标,点击“添加”按钮的页面底部附近;2.选择门户配置,在“名称”字段输入名称;3.在网络设置栏里点击“接口”右边下拉框,选择eth1接口;4.在网络设置栏里点击“IP地址”右边下拉框,选择IP地址;5.在网络设置栏里点击“SSL/TLS服务配置文件”右边下拉框,选择“新SSL/TLS服务配置文件”;6.在新建服务配置文件窗口,“名称”字段输入名称及选择证书7.身份验证选择RADIUS8.选择左边“代理配置”9.点击代理配置栏下添加按钮10.在弹出的配置窗口选择“常规”11.在名称字段输入名称12.“链接方法”选择on-demand13.“身份验证修饰符”选择配置刷新的cookie 身份验证14.选择“用户/用户组”标签15.选择“any”16.选择“网关标签”17.在外部网关栏点击“添加”输入名称及外部地址18.选择标签agent19.去掉“允许用户保存密码”“启用重新发现网络选项”“启用重新提交主机配置文件选项”20.点击“成功”1.8配置网关1.在左边的工具栏的扩展globalprotect树,选择网关的图标,点击“添加”按钮的页面底部附近。

(完整版)Paloalto下一代防火墙运维手册V1.1

Paloalto防火墙运维手册目录1.下一代防火墙产品简介 (3)2.查看会话 (4)2.1. 查看会话汇总 (4)2.2. 查看session ID (5)2.3. 条件选择查看会话 (6)2.4. 查看当前并发会话数 (6)2.5. 会话过多处理方法 (7)3.清除会话 (8)4.抓包和过滤 (8)5.CPU和内存查看 (10)5.1. 管理平台CPU和内存查看 (10)5.2. 数据平台CPU和内存查看 (12)5.3. 全局利用率查看 (13)6.Debug和Less调试 (13)6.1. 管理平台Debug/Less (13)6.2. 数据平台Debug/Less (14)6.3. 其他Debug/Less (15)7.硬件异常查看及处理 (16)7.1. 电源状态查看 (16)7.2. 风扇状态查看 (17)7.3. 设备温度查看 (17)8.日志查看 (18)8.1. 告警日志查看 (18)8.2. 配置日志查看 (19)8.3. 其他日志查看 (19)9.双机热备异常处理 (20)10.内网用户丢包排除方法 (21)10.1. 联通测试 (22)10.2. 会话查询 (22)10.3. 接口丢包查询 (22)10.4. 抓包分析 (23)11.VPN故障处理 (23)12.版本升级 (24)12.1. Software升级 (24)12.2. Dynamic升级 (25)13.恢复配置和口令 (26)13.1. 配置恢复 (26)13.2. 口令恢复 (26)14.其他运维命令 (26)14.1. 规划化配置命令 (26)14.2. 系统重启命令 (27)14.3. 查看应用状态命令 (27)14.4. 系统空间查看命令 (28)14.5. 系统进程查看命令 (28)14.6. 系统基本信息查看命令 (29)14.7. ARP查看命令 (30)14.8. 路由查看命令 (30)14.9. 安全策略查看命令 (31)14.10. NAT策略查看命令 (31)14.11. 系统服务查看命令 (32)14.12. NAT命中查看命令 (32)14.13. UserIP-Mapping查看命令 (32)15.其他故障处理 (32)9.1. 硬件故障 (32)9.2. 软件故障 (33)9.3. 接口状态查看 (33)9.4. 软件故障........................................................................................错误!未定义书签。

Paloalto下一代防火墙运维手册

Paloalto防火墙运维手册目录1.下一代防火墙产品简介................................. 错误!未定义书签。

2.查看会话 ............................................ 错误!未定义书签。

. 查看会话汇总........................................错误!未定义书签。

. 查看session ID .....................................错误!未定义书签。

. 条件选择查看会话....................................错误!未定义书签。

. 查看当前并发会话数..................................错误!未定义书签。

. 会话过多处理方法....................................错误!未定义书签。

3.清除会话 ............................................ 错误!未定义书签。

4.抓包和过滤 .......................................... 错误!未定义书签。

5.CPU和内存查看....................................... 错误!未定义书签。

. 管理平台CPU和内存查看..............................错误!未定义书签。

. 数据平台CPU和内存查看..............................错误!未定义书签。

. 全局利用率查看......................................错误!未定义书签。

6.Debug和Less调试.................................... 错误!未定义书签。

Paloalto网络安全系统解决方案设计HA

Paloalto网络安全解决方案北京信诺瑞得信息技术有限公司目录1 概述 (3)2 方案设计 (3)2.1拓扑结构 (3)3 方案说明 (4)3.1 设备功能简介 (4)1概述随着网络的建设,网络规模的扩大,鉴于计算机网络的开放性和连通性,为计算机网络的安全带来极大的隐患,并因为互联网开放环境以及不完善的网络应用协议导致了各种网络安全的漏洞。

计算机网络的安全设备和网络安全解决方案由此应运而生,并对应各种网络的攻击行为,发展出了各种安全设备和各种综合的网络安全方案。

零散的网络安全设备的堆砌,对于提高网络的安全性及其有限,因此,如何有效的利用但前的网络设备,合理组合搭配,成为网络安全方案成功的关键。

但是,任何方案在开放的网络环境中实施,均无法保证网络系统的绝对安全,只能通过一系列的合理化手段和强制方法,提高网络的相对安全性,将网络受到的危险性攻击行为所造成的损失降到最低。

网络安全问题同样包含多个方面,如:设备的安全、链路的冗余、网络层的安全、应用层的安全、用户的认证、数据的安全、VPN应用、病毒防护等等。

在本方案中,我们提出的解决方案主要侧重在于:HA(高可用性)、IPSecVPN但是paloalto同时也能解决网络层安全、访问控制的实现、病毒的防护、间谍软件的防护、入侵的防护、URL的过滤、,以提高网络的安全防御能力,并有效的控制用户上网行为和应用的使用等安全问题。

2方案设计2.1拓扑结构3方案说明➢总公司与分公司之间用IPSecVPN连接➢总公司采用两台paloalto4050组成HA(Active-Active),提高网络可用性和稳定性3.1设备功能简介Paloalto设备可采用Active-Active和Active-Standby两种模式运行,在本方案中采用Active-Active模式,以便可以最大的发挥设别的性能。

并且paloalto设备可以在VirtualWire(完全透明状态)、L2、L3任意网络层面开启HA,即paloalto可以在完全不影响网络拓扑结构的情况下,串接进入网络并组成HA。

PaloAlto防火墙GlobalProtect配置及测试

PaloAlto下一代防火墙GlobalProtect配置及测试文档1GlobalProtect配置步骤1.1拓扑1.2配置防火墙接口地址;1.登录防火墙web界面2.点击Network—>接口—> 以太网,选择接口双击3.选择接口类型,选择3层接口4.点击配置,选择默认路由及untrust区域5.选择ipv4标签,点击左下角“添加”输入IP地址1.3设置时间配置1.3.1本地时间设置1.点击“Device”→“设置”→“管理”→设置图标2.选择时间区、区域、及日期和时间1.3.2NTP设置1.选择标签“Device”→“设置”→“服务”→设置图标→NTP2.填写NTP服务器地址,点击成功1.4生成证书1.点击“Device”选择树形栏“证书”,点击“生成证书”2.填写创建证书名称及常见名称3.勾选上证书授权机构4.填写证书属性5.点击生成1.5创建RADIUS服务器配置文件1.登录到paloalto管理界面,并点击“Device”选项卡。

2.展开左侧的服务器配置文件树,选择“RADIUS”图标,然后单击页面底部附近的“添加”按钮。

3.在“名称”字段中输入RADIUS配置文件的名称,单击“服务器”部分底部的“添加”按钮,然后单击表中的第一行。

4.在服务器列中输入服务器的名称。

5.在各自的列中输入RADIUS服务器的IP地址、共享秘密和端口号。

6.为要添加到配置文件的每个附加RADIUS服务器重复步骤4和步骤5。

7.点击成功按钮1.6RADIUS配置文件分配给身份验证配置文件1.选择“左侧”工具栏上的“验证配置文件”图标,然后单击页面底部附近的“添加”按钮。

2.在“名称”字段中输入文件的名称3.在“类型”字段下拉框选择RADIUS4.在“服务器配置文件”字段选择创建好的配置文件(Radius)5.在“高级”标签中添加允许用户1.7指定RADIUS认证globalprotect门户1.点击“network”选项卡,在左边的工具栏的扩展globalprotect树,选择门户网站的图标,点击“添加”按钮的页面底部附近;2.选择门户配置,在“名称”字段输入名称;3.在网络设置栏里点击“接口”右边下拉框,选择eth1接口;4.在网络设置栏里点击“IP地址”右边下拉框,选择IP地址;5.在网络设置栏里点击“SSL/TLS服务配置文件”右边下拉框,选择“新SSL/TLS服务配置文件”;6.在新建服务配置文件窗口,“名称”字段输入名称及选择证书7.身份验证选择RADIUS8.选择左边“代理配置”9.点击代理配置栏下添加按钮10.在弹出的配置窗口选择“常规”11.在名称字段输入名称12.“链接方法”选择on-demand13.“身份验证修饰符”选择配置刷新的cookie 身份验证14.选择“用户/用户组”标签15.选择“any”16.选择“网关标签”17.在外部网关栏点击“添加”输入名称及外部地址18.选择标签agent19.去掉“允许用户保存密码”“启用重新发现网络选项”“启用重新提交主机配置文件选项”20.点击“成功”1.8配置网关1.在左边的工具栏的扩展globalprotect树,选择网关的图标,点击“添加”按钮的页面底部附近。

Paloalto下一代防火墙运维手册V

P a l o a l t o下一代防火墙运维手册V公司标准化编码 [QQX96QT-XQQB89Q8-NQQJ6Q8-MQM9N]Paloalto防火墙运维手册目录1.下一代防火墙产品简介Paloalto下一代防火墙(NGFW) 是应用层安全平台。

解决了网络复杂结构,具有强大的应用识别、威胁防范、用户识别控制、优越的性能和高中低端设备选择。

数据包处理流程图:2.查看会话可以通过查看会话是否创建以及会话详细信息来确定报文是否正常通过防火墙,如果会话已经建立,并且一直有后续报文命中刷新,基本可以排除防火墙的问题。

2.1.查看会话汇总命令:show session info举例:admin@PA-VM> show session info说明:通过以上命令可以查看到设备支持会话数的最大值,从而检查是否有负载的情况发生。

2.2.查看session ID命令:show session id XX举例:说明:从以上命令中可以看出到底是否存在非法流量,可以通过检查源地址和目的地址端口等信息2.3.条件选择查看会话命令:show session all filter source[ip]destination[ip] application[app]举例:说明:可以检查一些风险会话2.4.查看当前并发会话数命令:show session info举例:当前并发会话13个,而最大会话为262138,说明会话利用率并不高,最后一条红色标记为新建数值。

说明:了解设备当前并发会话情况2.5.会话过多处理方法命令:1、show session all(检查所有session)2、show session id XX(检查该session是否不法流量)说明:如果发现会话数大于设备可支撑的性能,需要按照以上步骤检查和清除或者防御通过第一步发现占会话总数较多的ID,通过第二步检查该ID是否存在不法app或者其他流量,通过Dos保护或者会话限制该IP数目(如果确定是攻击,可以通过安全策略屏蔽该IP地址访问)。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

© 2010 Palo Alto Networks. Proprietary and Confidential

2.1v1.0

将各类威胁清楚呈现?

•对威胁具备高度的分析能力与全新的管理思维

Page 23 |

© 2010 Palo Alto Networks. Proprietary and Confidential.

• 按类型阻止敏感数据与文件传输

-

• 通过完全集成式URL数据库,启用网络过滤功能

-

Security Profiles

• Security Profiles 查找的是被允许流量当中恶意的软件 • Security Policies 在被允许的流量中定义的

滥用倾向 传递其他应用程序 具有已知的漏洞 传输文件 被恶意软件利用 具有规避性(逃逸)

•As of March 2010

2011 Gartner 企业防火墙市场魔力四象限

• Palo Alto Networks公司的下一 代防火墙正在领导着市场技术方 向 • Gartner指出: “Palo Alto Networks公司正在领导防火墙市 场发展方向,因为他们定义了下 一代防火墙产品标准,迫使竞争 对手改变产品路线和销售策略。 ” • Gartner的建议:在下次升级防 火墙,IPS,或者两者兼而有之 可以迁移到下一代防火墙 • Gartner的预测到2014年: • 35% 防火墙或被下一代防火墙替 代 • 60% 新采购的防火墙将是下一代 防火墙

• Palo Alto Networks 专业网络安全公司 • 具有安全和网络经验世界级的团队

-

成立在 2005

• 下一代防火墙的领导者并支持上千种应用的识别和控制

-

恢复防火墙在企业网安全核心位置 创新技术: App-ID™, User-ID™, Content-ID™

• 是硅谷著名的公司,很多大公司全球范围部署我们产品,全球100多个

Source: Gartner, December 14, 2011

•

网络安全变化

SharePoint

NetBIOS

SMB

SMS

RPC

SQL

当今的网络安全基于过 时的假设,但是看到现 实就是:

• 端口 ≠ 应用 • IP 地址 ≠ 使用者

Port Port Port Port Port 80 139 135 137 443

全球知名IPS认证机构 NSS Lab 认证

•针对常见攻击手法阻挡率高达 93.4% 全球排名第一

NSS Labs性能测试, 2010

-

标准 综合评级 IPS 识别率 性能 IPS 逃避 简单的调节和管理

结果 被推荐 93.4% ( 2.3 Gbps) 2.3 Gbps (是我们标称 性能的115%)* 100% 识别阻止 “通过策略调整只有三 个设置”

国家5400+个客户,用户包括半数以上的全球500强企业

• 被Gartner 评为最具远见厂商

•the many enterprises that have deployed more than $1M

Page 4 |

2010 Gartner 企业防火墙市场魔力四象限

•Cisco •Juniper Networks •Fortinet •Check Point Software Technologies

• Web mail 应用62种

•

brower-base 应用 534种

• IM应用136种,其中39种是高危应用 基于brower-base的IM应用 53种 • 文件共享类应用 172种 • 采用动态端口234

应用统计 by 威胁因素

高风险应用导致的业务风险

应用程序文件传输会导致数据泄漏; 逃逸或传递其他应用程序的能力可导致合规性的风险; 高带宽消耗相当于增加运营成本, 而易受恶意软件和漏洞攻击的应用程序可引入业务连续性风险。

PaloAlto Networks 安全解决方案

2012-2

金志勇

题目

• 背景介绍 • 产品特点介绍 • 解决方案 • 案例及总结

Page 2 |

© 2011 Palo Alto Networks. Proprietary and Confidential.

背景介绍

关于 Palo Alto Networks

NSS 报告结果汇总

Standalone Test Q3 2010 NSS Group Test Q4 2009

Read the full Palo Alto Networks Report here

http://www.paloaltonetw /literature/form s/nss-labs-report.php

Page 9 |

Customer Count

2011

164

© 2011 Palo Alto Networks. Proprietary and Confidential.

产品特点介绍

新的识别技术

•App-ID™ •应用识别

端口 ≠ 应用 •User-ID™

•识别用户 IP 地址 ≠ 使用者 •Content-ID™

*加上众多的高位随机端口

• 威胁 > > 漏洞

应用中采用动态的,随机的,频繁使用常 用端口 - 从根本上打破基于端口的网络安 全

需要恢复在防火墙对应用可视性和控制

Page 7 | © 2011 Palo Alto Networks. Proprietary and Confidential

答案? 这些都是防火墙需要做的事情 !

自动关联最终用户的行为,发现有可能感 染了BOTNET的客户

-

未知的TCP和UDP,动态DNS,重复文 件下载/尝试,最近注册的域名等联系

10.1.1.101

10.1.1.56

10.0.0.24 192.168.1.5

10.1.1.34

10.1.1.277

10.1.1.16

192.168.1.4

192.168.124.5

现代恶意行为策略发生变化

Infection

Escalation

Remote Control

恶意软件具有针对性,具有隐蔽性特点,持续攻击

未知的威胁

• NGFW 分类已知的流量

-

客户化应用签名对于专有应用

• 任何 “未知”的流量,可以跟踪和调查 • Botnet行为报告

-

Find specific users that are potentially compromised by a bot

3.0-a

/applipedia/

Page 15 |

© 2009 Palo Alto Networks. Proprietary and Confidential

3.0-a

应用统计

• Proxy 42 种 • 远程访问应用 64种 • Risk等级在4-5的应用(高危险应用)453种

•Data Lost数据泄露: 文件传输可导致数据泄露 •Compliance 合规: 逃避检测或传递其他应用导致合规风险 •Operational Cost运营成本: 高带宽消耗等于增加成本 •Productivity(生产力): 社区网络和媒体应用导致降低生产力 •Business Continuity 业务连续性: 容易受到恶意软件和漏洞 •攻击的应用导致的业务连续性风险

1. 识别应用无论采用任何端口,协议,逃逸方法或SSL 2. 不管IP地址是何,能够识别用户 3. 实时阻止应用程序中携带的威胁

4. 对应用程序访问/功能 ,能够实现细粒度的可视性和

策略控制 5. 高性能, in-line部署没有性能的下降

Page 8 |

© 2011 Palo Alto Networks. Proprietary and Confidential.

192.168.1.47

Jeff.Martin

Page 27 |

© 2010 Palo Alto Networks. Proprietary and Confidential.

Botnet 行为检测分析

• 从流量、威胁、URL日志中收集识别疑似的被botnet感染的

主机

-

• 生成分析报告

被感染主机列表, 描述 ( 主机被感染的理由)

3.0-a

/applipedia/

滥用倾向

传递其他应用程序 具有已知的漏洞 传输文件

被恶意软件利用

消耗带宽 具有规避性(逃逸) 普遍使用

Page 14 |

© 2009 Palo Alto Networks. Proprietary and Confidential

•内容的扫描 多重威胁 > > 漏洞

Page 11 | © 2011 Palo Alto Networks. Proprietary and Confidential.

App-ID: 综合型应用可视性

• 对5大类25个子类的1200多种应用程序实施基于策略的控制 • 平衡控制各种业务、互联网与网络应用程序以及网络协议 • 每周都会新增3-5种应用程序

• 应用程序覆盖(App override)与自定义HTTP应用程序可帮助追踪内部应用程序地

址

/applipedia/

Page 13 |

© 2009 Palo Alto Networks. Proprietary and Confidential

产品特色综述

• 创新的安全防护和应用控制方法论及革新性技术手段,突破了传统安全思维方式的束缚:

IP地址控制 = 用户控制 端口控制 = 应用控制

╳ ╳ 5,300

• 独有的硬件系统架构,解决了传统安全方案的性能问题: