如何选择上网行为管理设备

如何配置和管理网络路由器和交换机

如何配置和管理网络路由器和交换机一、引言网络路由器和交换机是组成现代网络基础设施的重要组成部分。

它们可以用来管理和控制网络流量,提高网络性能和安全性。

因此,了解如何正确配置和管理网络路由器和交换机对于网络管理员来说至关重要。

二、网络路由器的配置和管理1. 连接路由器和电脑- 使用一根以太网线将路由器的WAN口与宽带调制解调器相连。

- 使用另一根以太网线将路由器的LAN口与电脑相连。

2. 登录路由器管理界面- 打开电脑的浏览器,输入默认网关(一般为192.168.1.1或192.168.0.1)。

- 输入默认用户名和密码,进行登录。

3. 更新路由器固件- 检查路由器的固件版本,并在官方网站上查找是否有更新版本。

- 下载并安装最新的固件,按照提示完成固件更新。

4. 配置无线网络- 在路由器管理界面中,找到无线设置选项。

- 设置无线网络的名称(SSID)、密码和加密类型。

- 确认设置后,保存并应用更改。

5. 设置端口转发- 在路由器管理界面中,找到端口转发(Port Forwarding)选项。

- 按照需要设置端口转发规则,将外部请求导向内部服务器或设备。

- 保存并应用更改。

6. 设置访问控制- 在路由器管理界面中找到访问控制(Access Control)选项。

- 根据需求,设置访问控制规则,禁止或允许特定设备或用户访问网络。

- 保存并应用更改。

7. 配置网络地址转换(NAT)- 在路由器管理界面中,找到NAT选项。

- 配置NAT参数,以使内部网络上的设备能够与外部网络交互。

- 保存并应用更改。

三、网络交换机的配置和管理1. 连接交换机和电脑- 使用一根以太网线将交换机的一个端口与电脑相连。

2. 登录交换机管理界面- 打开电脑的浏览器,输入交换机的默认IP地址(一般为192.168.1.254)。

- 输入默认用户名和密码,进行登录。

3. 配置基本设置- 在交换机管理界面中,找到基本设置选项。

- 根据需要,设置交换机的名称、IP地址和子网掩码等基本信息。

西默上网行为管理系统(XMACG)安装配置手册

西默上网行为安装配置手册声明Copyright@2011-2012 上海西默通信技术有限公司(以下简称:西默科技、XIMO)版权所有,保留一切权利。

未经书面许可,任何单位和个人不得擅自摘抄、复制本书内容的部分或全部,并不得以任何形式传播。

由于产品版本升级或者其它原因,本手册内容可能有变更,西默科技保留在没有任何通知或提示的情况下对本手册的内容进行修改的权利。

本手册作为本产品安装配置的指导手册,西默科技会尽力为您提供准确的信息,但西默科技并不确保手册内容完全没有错误,本手册中所有陈述、信息和建议不构成任何明示或暗示的担保。

技术支持地址:上海市闵行区集心路 168 号 1 号楼 302邮编:201100400 服务热线:400-8200-354客服部 QQ 号码:support@电话:021-3453 7583 3453 7683 3453 7783传真:021-3453 7785前言本书介绍《西默上网行为安装配置手册》主要介绍了西默上网行为产品的硬件安装、电缆连接、为实现某种产品特性的部署和配置过程。

为了避免可能出现的设备损坏和人身伤害,以及充分发挥本产品的功能特性,在您上架使用本产品之前,建议您仔细阅读本手册。

本手册包含以下章节:第一章:产品介绍,主要介绍产品的外观、电源、散热等。

第二章:安装前的准备,包含安全注意事项和环境要求。

第三章:安装上架,介绍产品的部署方式和安装过程。

第四章:设备配置,分别举例详细介绍不同需求下的配置过程。

本书约定西默上网行为产品支持全中文的WEB 界面操作,在本手册中关于WEB 界面的格式约定如下:环境保护本产品符合关于环境保护方面的设计要求,产品的存放、使用和弃置应遵照国家相关法律、法规的要求进行。

目录西默上网行为 (1)安装配置手册 (1)声明 (2)技术支持 (2)前言 (2)本书介绍 (2)本书约定 (3)环境保护 (3)1产品介绍 (1)1.1产品外观 (1)1.2电源系统 (2)1.3散热系统 (2)2安装前准备 (3)2.1安装前注意事项 (3)2.2一般场所要求 (3)3安装上架 (4)3.1部署模式 (4)3.2设备安装 (5)4设备配置 (7)4.1准备配置 (7)4.2西默上网行为网关配置模式 (10)4.3西默上网行为网桥配置模式 (13)4.4西默上网行为旁路模式 (21)5、强大的功能 (24)1产品介绍1.1产品外观西默上网行为产品有11款型号。

华为上网行为管理器操作手册

上网行为管理操作手册2020年10月2日一、网络拓扑图 (1)二、网络规划 (1)三、IP地址分配 (1)四、账号分配表 (1)五、主要设备账户及密码 (1)1、上网行为管理路由器 (1)2、核心交换机 (1)3、研发交换机 (1)4、综合交换机 (1)5、硬盘录像机 (1)6、无线AP (1)六、主要配置 (1)1、上网行为管理器配置 (1)1、创建部门 (1)2、给每个部门创建用户 (1)3、创建用户组 (1)4、给用户组添加部门 (1)5、新建上网认证策略 (1)6、配置认证选项 (1)7、配置外网接口网络 (1)8、配置网接口网络 (1)9、配置管理接口网络 (1)10、配置静态路由 (1)11、配置策略路由 (1)12、配置带宽策略 (1)13、配置源NAT (1)14、配置虚拟服务器(端口映射) (1)15、配置域间规则 (1)16、配置本地策略 (1)2、交换机 (1)一、网络拓扑图二、网络规划部门(设备)VLAN 备注研发部一、二VLAN10 192.168.10.254 禁止上外网研发部外网VLAN20 192.168.20.254服务器VLAN30 192.168.1.1综合部(总经理、副总经理、运VLAN40 192.168.30.254营中心)VLAN101.1.1.2机房核心交换机VLAN10研发部核心交换机192.168.100.2综合交换机VLAN10192.168.100.3三、IP地址分配四、账号分配表五、主要设备账户及密码1、上网行为管理路由器IP地址:1.1.1.12、核心交换机3、研发交换机4、综合交换机5、硬盘录像机6、无线AP六、主要配置1、上网行为管理器配置2、给每个部门创建用户1)创建账号及密码2)加入所属部门3)加入所属用户组4、给用户组添加部门5、新建上网认证策略1)填写局域网的所有网段2)使用用户名密码认证6、配置认证选项1)启用radius单点登录2)配置密码有效期3)注销无流量的已认证用户时间7、配置外网接口网络8、配置网接口网络9、配置管理接口网络10、配置静态路由11、配置策略路由1)网口允许所有用户通过2)外网口允许所有用户通过3)管理口允许所有用户通过12、配置带宽策略1)WAN-LAN允许所有用户通过并且不限流2)LAN-WAN允许所有用户通过并且不限流13、配置源NAT1)WAN->LAN2)LAN->WAN14、配置虚拟服务器(端口映射)15、配置域间规则WAN->LAN,LAN->WAN,DMZ->LAN,LAN->DMZ,WAN->DMZ,DMZ->WAN 所有动作都是放行(permit)16、配置本地策略1)源安全域LAN口所有原地址动作都放行(permit)2)源安全域WAN口所有原地址动作都放行(permit)3)源安全域DMZ口所有原地址动作都放行(permit)2、交换机核心交换机#!Software Version V100R005C01SPC100sysname HeXin#vlan batch 30 40 50 100 to 102#dhcp enableuser-bind static ip-address 192.168.1.88 mac-address 0022-681c-eacf vlan 30user-bind static ip-address 192.168.1.88 mac-address 0022-681c-eacf interface GigabitEthernet0/0/10#undo http server enable#drop illegal-mac alarm#ip pool vlan30ip pool vlan40ip pool vlan50#acl number 2000rule 5 deny source 192.168.30.0 0.0.0.255rule 10 permit#acl number 2001#acl number 2002#acl number 2003#ip pool vlan30gateway-list 192.168.1.254network 192.168.1.0 mask 255.255.255.0dns-list 221.228.255.1 114.114.114.114#ip pool vlan40gateway-list 192.168.30.254network 192.168.30.0 mask 255.255.255.0static-bind ip-address 192.168.30.27 mac-address 0022-681c-eacf dns-list 221.228.255.1 114.114.114.114#ip pool vlan50gateway-list 192.168.40.254network 192.168.40.0 mask 255.255.255.0dns-list 221.228.255.1 114.114.114.114#aaaauthentication-scheme defaultauthorization-scheme defaultaccounting-scheme defaultdomain defaultdomain default_adminlocal-user admin password cipher 6)'^BYE(;F31<%AOH#3\4Q!! local-user admin privilege level 3#interface Vlanif1#interface Vlanif30ip address 192.168.1.1 255.255.255.0dhcp select global#interface Vlanif40ip address 192.168.30.254 255.255.255.0dhcp select global#interface Vlanif50ip address 192.168.40.254 255.255.255.0 #interface Vlanif100ip address 192.168.100.1 255.255.255.0 #interface Vlanif101ip address 1.1.1.2 255.255.255.0#interface Vlanif102#interface MEth0/0/1#interface GigabitEthernet0/0/1port link-type accessport default vlan 30#interface GigabitEthernet0/0/2port link-type accessport default vlan 30#interface GigabitEthernet0/0/3 port link-type accessport default vlan 30#interface GigabitEthernet0/0/4 port link-type accessport default vlan 30#interface GigabitEthernet0/0/5 port link-type accessport default vlan 30#interface GigabitEthernet0/0/6 port link-type accessport default vlan 30#interface GigabitEthernet0/0/7 port link-type accessport default vlan 30#interface GigabitEthernet0/0/8 port link-type accessport default vlan 30#interface GigabitEthernet0/0/9 port link-type accessport default vlan 30#interface GigabitEthernet0/0/10 port link-type accessport default vlan 30#interface GigabitEthernet0/0/11 port link-type accessport default vlan 40#interface GigabitEthernet0/0/12 port link-type accessport default vlan 40#interface GigabitEthernet0/0/13 port link-type accessport default vlan 40#interface GigabitEthernet0/0/14 port link-type accessport default vlan 40#interface GigabitEthernet0/0/15 port link-type accessport default vlan 40#interface GigabitEthernet0/0/16 port link-type accessport default vlan 40#interface GigabitEthernet0/0/17 port link-type accessport default vlan 40#interface GigabitEthernet0/0/18 port link-type accessport default vlan 40#interface GigabitEthernet0/0/19 port link-type accessport default vlan 50#interface GigabitEthernet0/0/20 port link-type accessport default vlan 50#interface GigabitEthernet0/0/21 port link-type trunkport trunk allow-pass vlan 2 to 4094 #interface GigabitEthernet0/0/22 port link-type trunkport trunk allow-pass vlan 2 to 4094 #interface GigabitEthernet0/0/23 port link-type accessport default vlan 101#interface GigabitEthernet0/0/24 port link-type trunkport trunk allow-pass vlan 2 to 4094 #interface NULL0#ip route-static 0.0.0.0 0.0.0.0 1.1.1.1ip route-static 0.0.0.0 0.0.0.0 58.214.246.30ip route-static 0.0.0.0 0.0.0.0 58.214.246.29ip route-static 192.168.10.0 255.255.255.0 192.168.100.2 ip route-static 192.168.20.0 255.255.255.0 192.168.100.2 ip route-static 192.168.30.0 255.255.255.0 192.168.100.3 #snmp-agentsnmp-agent local-engineid 000007DB7F0DCsnmp-agent sys-info version v3#user-interface con 0idle-timeout 0 0user-interface vty 0 4authentication-mode aaauser privilege level 15#port-group 1group-member GigabitEthernet0/0/1group-member GigabitEthernet0/0/2group-member GigabitEthernet0/0/3 group-member GigabitEthernet0/0/4 group-member GigabitEthernet0/0/5 group-member GigabitEthernet0/0/6 group-member GigabitEthernet0/0/7 group-member GigabitEthernet0/0/8 group-member GigabitEthernet0/0/9 group-member GigabitEthernet0/0/10 #port-group 2group-member GigabitEthernet0/0/11 group-member GigabitEthernet0/0/12 group-member GigabitEthernet0/0/13 group-member GigabitEthernet0/0/14 group-member GigabitEthernet0/0/15 group-member GigabitEthernet0/0/16 group-member GigabitEthernet0/0/17 group-member GigabitEthernet0/0/18 #port-group 3group-member GigabitEthernet0/0/19 group-member GigabitEthernet0/0/20#return研发交换机#sysname YanFa#vlan batch 1 10 20 100 to 101#cluster enablentdp enablentdp hop 16ndp enable#voice-vlan mac-address 0001-e300-0000 mask ffff-ff00-0000 description Siemens phonevoice-vlan mac-address 0003-6b00-0000 mask ffff-ff00-0000 description Cisco phonevoice-vlan mac-address 0004-0d00-0000 mask ffff-ff00-0000 description Avaya phonevoice-vlan mac-address 0060-b900-0000 mask ffff-ff00-0000 description Philips/NEC phonevoice-vlan mac-address 00d0-1e00-0000 mask ffff-ff00-0000 descriptionPingtel phonevoice-vlan mac-address 00e0-7500-0000 mask ffff-ff00-0000 description Polycom phonevoice-vlan mac-address 00e0-bb00-0000 mask ffff-ff00-0000 description 3com phone#undo http server enable#acl number 2000#acl number 2001rule 5 deny source 192.168.30.0 0.0.0.255rule 10 permit#acl number 2002#acl number 2003rule 5 deny source 192.168.40.0 0.0.0.255rule 10 permit#dhcp server ip-pool vlan#dhcp server ip-pool vlan10network 192.168.10.0 mask 255.255.255.0 gateway-list 192.168.10.254dns-list 221.228.255.1 114.114.114.114#dhcp server ip-pool vlan20network 192.168.20.0 mask 255.255.255.0 gateway-list 192.168.20.254dns-list 221.228.255.1 114.114.114.114#interface Vlanif1#interface Vlanif10description yanfaip address 192.168.10.254 255.255.255.0 #interface Vlanif20ip address 192.168.20.254 255.255.255.0 #interface Vlanif100ip address 192.168.100.2 255.255.255.0 #interface Vlanif101#interface MEth0/0/1#interface GigabitEthernet0/0/1 port link-type accessport default vlan 10bpdu enablentdp enablendp enable#interface GigabitEthernet0/0/2 port link-type accessport default vlan 10bpdu enablentdp enablendp enable#interface GigabitEthernet0/0/3 port link-type accessport default vlan 10bpdu enablendp enable#interface GigabitEthernet0/0/4 port link-type accessport default vlan 10bpdu enablentdp enablendp enable#interface GigabitEthernet0/0/5 port link-type accessport default vlan 10bpdu enablentdp enablendp enable#interface GigabitEthernet0/0/6 port link-type accessport default vlan 10bpdu enablentdp enable#interface GigabitEthernet0/0/7 port link-type accessport default vlan 10bpdu enablentdp enablendp enable#interface GigabitEthernet0/0/8 port link-type accessport default vlan 10bpdu enablentdp enablendp enable#interface GigabitEthernet0/0/9 port link-type accessport default vlan 10bpdu enablentdp enablendp enable#interface GigabitEthernet0/0/10 port link-type accessport default vlan 10bpdu enablentdp enablendp enable#interface GigabitEthernet0/0/11 port link-type accessport default vlan 20bpdu enablentdp enablendp enable#interface GigabitEthernet0/0/12 port link-type accessport default vlan 20bpdu enablentdp enablendp enable#interface GigabitEthernet0/0/13port link-type accessport default vlan 20user-bind static ip-address 192.168.20.20 vlan 20 bpdu enablentdp enablendp enable#interface GigabitEthernet0/0/14port link-type accessport default vlan 20bpdu enablentdp enablendp enable#interface GigabitEthernet0/0/15port link-type accessport default vlan 20bpdu enablentdp enablendp enable#interface GigabitEthernet0/0/16 port link-type accessport default vlan 20bpdu enablentdp enablendp enable#interface GigabitEthernet0/0/17 port link-type accessport default vlan 20bpdu enablentdp enablendp enable#interface GigabitEthernet0/0/18 port link-type accessport default vlan 20bpdu enablentdp enablendp enable#interface GigabitEthernet0/0/19port link-type accessport default vlan 20bpdu enablentdp enablendp enable#interface GigabitEthernet0/0/20 port link-type accessport default vlan 20bpdu enablentdp enablendp enable#interface GigabitEthernet0/0/21 port default vlan 1bpdu enablentdp enablendp enable#interface GigabitEthernet0/0/22 port default vlan 1bpdu enablentdp enablendp enable#interface GigabitEthernet0/0/23port link-type accessbpdu enablentdp enablendp enable#interface GigabitEthernet0/0/24port default vlan 1port trunk allow-pass vlan 1 to 4094bpdu enablentdp enablendp enable#interface NULL0#traffic-filter vlan 10 inbound acl 2003 rule 5 traffic-filter vlan 10 inbound acl 2003 rule 10 traffic-filter vlan 10 outbound acl 2003 rule 5 traffic-filter vlan 10 outbound acl 2003 rule 10#aaaauthentication-scheme defaultauthorization-scheme defaultaccounting-scheme defaultdomain defaultdomain default_adminlocal-user admin password cipher E(/GLH9$P#'Q=^Q`MAF4<1!! local-user admin level 3local-user admin ftp-directory flash:#dhcp server forbidden-ip 192.168.10.254dhcp server forbidden-ip 192.168.20.254dhcp enable#ip route-static 0.0.0.0 0.0.0.0 1.1.1.1ip route-static 0.0.0.0 0.0.0.0 192.168.100.1ip route-static 0.0.0.0 0.0.0.0 2.2.2.1ip route-static 0.0.0.0 0.0.0.0 58.214.246.29ip route-static 0.0.0.0 0.0.0.0 58.214.246.30#user-interface con 0user-interface vty 0 4authentication-mode aaauser privilege level 15#port-group 1group-member GigabitEthernet0/0/1 group-member GigabitEthernet0/0/2 group-member GigabitEthernet0/0/3 group-member GigabitEthernet0/0/4 group-member GigabitEthernet0/0/5 group-member GigabitEthernet0/0/6 group-member GigabitEthernet0/0/7 group-member GigabitEthernet0/0/8 group-member GigabitEthernet0/0/9 group-member GigabitEthernet0/0/10 #port-group 2group-member GigabitEthernet0/0/11 group-member GigabitEthernet0/0/12 group-member GigabitEthernet0/0/13 group-member GigabitEthernet0/0/14 group-member GigabitEthernet0/0/15group-member GigabitEthernet0/0/16 group-member GigabitEthernet0/0/17 group-member GigabitEthernet0/0/18 group-member GigabitEthernet0/0/19 group-member GigabitEthernet0/0/20 #return综合交换机#!Software Version V100R005C01SPC100 sysname YunYing#vlan batch 40 100#cluster enablentdp enablentdp hop 16ndp enable#bpdu enable#dhcp enabledhcp snooping enabledhcp server detectuser-bind static ip-address 192.168.30.35 mac-address 50e5-49e6-a424 interface Ethernet0/0/1#undo http server enable#aaaauthentication-scheme defaultauthorization-scheme defaultaccounting-scheme defaultdomain defaultdomain default_adminlocal-user admin password simple adminlocal-user admin service-type httplocal-user yunying password cipher 6)'^BYE(;F31<%AOH#3\4Q!!local-user yunying privilege level 3#interface Vlanif1ip address dhcp-alloc#interface Vlanif40ip address 192.168.30.254 255.255.255.0#interface Vlanif100ip address 192.168.100.3 255.255.255.0 #interface Ethernet0/0/1port link-type accessport default vlan 40ntdp enablendp enablearp anti-attack check user-bind enable ip source check user-bind enable#interface Ethernet0/0/2port link-type accessport default vlan 40ntdp enablendp enable#interface Ethernet0/0/3port link-type accessport default vlan 40ntdp enablendp enable#interface Ethernet0/0/4 port link-type access port default vlan 40 ntdp enablendp enable#interface Ethernet0/0/5 port link-type access port default vlan 40 ntdp enablendp enable#interface Ethernet0/0/6 port link-type access port default vlan 40 ntdp enablendp enable#interface Ethernet0/0/7 port link-type accessport default vlan 40 ntdp enablendp enable#interface Ethernet0/0/8 port link-type access port default vlan 40 ntdp enablendp enable#interface Ethernet0/0/9 port link-type access port default vlan 40 ntdp enablendp enable#interface Ethernet0/0/10 port link-type access port default vlan 40 ntdp enablendp enable#。

中小型企业如何选择上网行为管理产品

企业如何选择上网行为管理产品现在金融危机对于国内企业的影响仍然存在,很多企业还要考虑精打细算节省公司开支,中小企业以及SOHO型企业对于网络设备的采购关注点也越来越倾向于经济实用。

就拿上网行为管理设备来说,目前市面上多品牌并存,产品质量、功能、价格、服务等差异很大,中小企业很难进行选择。

笔者在这里将从专业功能、贴心细节、升级服务三个方面切入,希望对中小企业以及SOHO企业经营者有所帮助。

功能体现专业无论购买何种网络设备,用户首先都应该关注功能。

市面上主流的上网行为管理产品都具备“网页过滤”、“应用控制”、“带宽管理”、“内容审计”等核心功能,能够从多个角度全面满足用户对互联网的控制管理需求。

企业用户在选购设备时可以关注这四点,选择适合自身需求的产品。

以网域上网行为管理产品为例,它集上网行为管理与网络安全防御于一体,适用于互联网出口带宽为1-10M,终端PC用户数量为100台以内的中小企业级用户,能够帮助用户规范其员工的上网行为,降低安全威胁、提升工作效率、实现网络流量的总体规划及精准控制,保障关键业务的平稳运行。

依托网域科技拥有全球最大的中文网页过滤数据库和最全面的中文应用协议控制数据库的优势,网域科技AC-Q产品可以帮助中小企业用户实现全面的互联网管理。

首先,它可以有效阻止工作时间进行炒股、游戏、聊天、网购、在线视频等应用,帮助中小企业提高工作效率,减少人力资源浪费。

其次,它可以帮助中小企业限制迅雷、BT等占据带宽的应用,合理分配带宽,保障企业核心业务,有效保护带宽投资。

再次,网域科技AC-Q产品可以有效限制工作时间访问与工作无关的网页,屏蔽恶意网页,监控网络攻击,降低系统安全隐患。

最后,它还可以帮助中小企业审计上网行为,包括审计员工收发邮件内容、聊天内容、论坛发帖内容、搜索引擎关键字搜索内容等,避免企业敏感信息外泄(如员工工资、合同订单、客户列表等)。

细节决定效果在功能之外,企业用户选购设备也应该去关注细节。

上网行为管理部署方案

上网行为管理部署方案1. 引言随着互联网的普及和发展,上网已经成为人们生活中不可或缺的一部分。

然而,随之而来的互联网安全问题也成为一个日益严重的话题。

为了加强对企业网络内的上网行为进行管理和控制,保护企业网络安全,本文将介绍一个上网行为管理部署方案。

2. 方案概述该上网行为管理部署方案旨在通过控制网关设备来管理和控制员工的上网行为,包括访问控制、流量控制、安全监控等功能。

通过合理设置策略和规则,提高网络安全性和可靠性。

3. 部署架构下图展示了上网行为管理部署方案的整体架构:+--------------+| Internet |+--------------+|+--------------+| Gateway |+--------------+|+--------------+| Firewall |+--------------+|+--------------+| DNS |+--------------+|+--------------+| Web Proxy |+--------------+|+--------------+| Log Server |+--------------+3.1 网关设备网关设备是整个部署方案的核心,负责管理和控制员工的上网行为。

网关设备应当具备访问控制、流量控制、安全监控等功能,以实现对员工上网行为的全面管理。

3.2 防火墙防火墙用于保护企业内部网络免受外部网络的攻击和恶意行为。

防火墙应当通过设置规则和策略,限制员工对特定网站、应用程序的访问,阻止潜在的安全威胁。

3.3 DNS服务DNS服务负责将域名解析为IP地址,在上网行为管理中起到重要作用。

通过控制DNS服务,可以限制员工对某些特定网站的访问,从而达到上网行为管理的目的。

3.4 Web代理Web代理是一种网络应用程序,通过代理员工的上网请求,可以对上网流量进行监控和过滤。

通过设置代理服务器,可以对员工的上网行为进行实时监测和记录。

深信服上网行为管理配置详解

第五步:添加该用户的上网策略,点击进入【策略列表】页面,点击【添加策略】,在 弹出的【添加策略】页面选择需要关联的策略。

第六步:完成用户属性与策略的编辑后,点击提交,完成用户的添加。 第七步:通过设备上网时,验证IP和MAC是否正确,如果正确则认证通过,客户端不会弹 出认证页面。如果IP/MAC地址和绑定的IP/MAC不符,则认证不通过,此时没有提示页面 ,但客户端的现象是上不了网。

控制台功能说明

2.4.2.1.2设置用户组的上网策略

第一步:在【组织结构】中选择需要添加上网策略的用户组,右边进入管理页面,在【 策略列表】窗口中,点击添加策略按钮,然后弹出的【添加策略】页面,选择策略。 第二步:点击添加策略,在【添加策略】 中选择需要关联的上网策略工程师上网策 略,勾选[递归应用于子组]表示添加的策 略同时也会关联给子组,不勾选则表示子 组不会添加该策略。设置完成后点击确定。 第三步:返回【策略列表】页面,查看用 户组关联的。

代表网口状态是已连接状态, 击 可以设置自动刷新的时间。

代表网口状态是未连接状态,点

控制台功能说明

2.2.1运行状态

【接口吞吐率折线图】通过折线图的形式来动态显示外网接口实时发送 和接收数据的情况。

点击 可以设置[选择时间段]来显示相应时间段接口转发数据的情况 ,在[选择流量单位

控制台功能说明

2.2.1运行状态

控制台功能说明

2.1WebUI 配置界面

登录界面如下图所示:

控制台功能说明

2.1WebUI 配置界面

如何消除登录控制台的证书告警框?

首先,登录控制台,进入『系统配置』→『高级配置』→『WebUI选项 』页面,点击下载证书,将证书下载到本地安装。

上网行为管理设备的选择

面对上网行为管理设备,我们该如何选择?

我们从来不奢求ISP(网络服务提供商)能给我们提供取之不尽用之不竭的带宽资源,这是要付出昂贵代价的,但起码来讲现有的带宽资源你真的确定充分利用好了么?互联网应用的快速发展,导致接入型路由器已经不能完全满足用户的基础需求。

网经科技OfficeT en SSG 系列是一款专门为4M及以上大带宽多终端家庭用户和小微型企业量身打造的上网行为管理路由器,采用电信工业级芯片接入型网关产品。

现如今,能做上网行为管理路由器的厂商大体可以分为两类,一类做路由器出身,例如TP-LINK、T enda、D-LINK,在低端市场领域以及价格上有着自己的优势,但既然产品核心是上网行为管理,那么就需要有深厚的技术背景来支撑,这点上是有所欠缺的;另一类,就是传统的安全厂商,例如网康、深信服等,他们有着深厚的上网行为审计的技术背景,但绝大多数又因为不具备自主研发硬件的能力,导致单台设备售价居高不下,而这点又是绝大多数中小企业、多终端家庭用户最敏感台的环节。

网经科技上是少数能两者兼顾的厂商之一,他有着独立的自主研发硬件的能力,早在08年便投身于电信级定制网关的热潮之中,同时,从06年起就开始积累的专业级上网行为审计系统的研发经验,也将作为上网行为管理路由器后期持续发展的坚实后盾。

路由器新时代的大门已经开启,我们准备好了,你呢?

武汉博信通公司作为网经科技湖北省总代理,在这里承诺,对网经科技OfficeT en SSG提供一周试用与退换服务,用户可对比其它品牌产品体验,体验不佳可以退换。

上述产品一年包换,二年质保,武汉市内免费上门安装和调试。

上网行为管理操作手册

上网行为管理操作手册

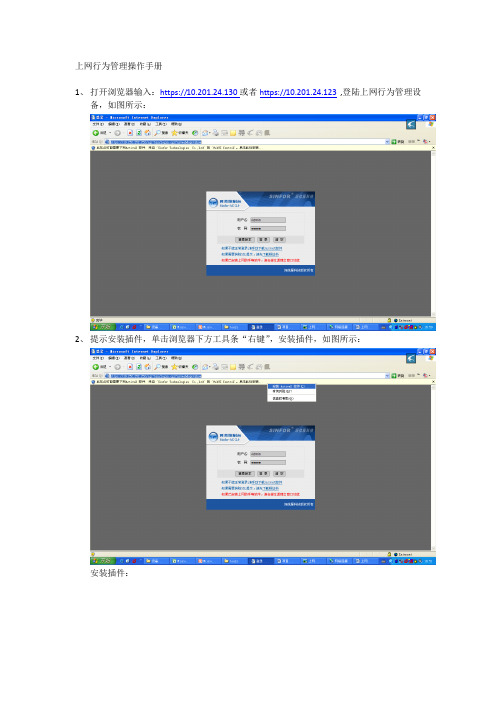

1、打开浏览器输入:https://10.201.24.130或者https://10.201.24.123,登陆上网行为管理设

备,如图所示:

2、提示安装插件,单击浏览器下方工具条“右键”,安装插件,如图所示:

安装插件:

点击安装完成输入用户名和密码进入主界面:

3、点击“系统配置”模块下的“序列号”选项,可以查看设备序列号:

示:

5、点击“系统配置”模块下的“系统日期和时间”选项,可设置当前日期和时间:

6、点击“系统配置”模块下的“控制台用户管理”选项,可进行设备用户管理和设置:

7、点击“系统配置”模块下的“配置备份和恢复”选项,可进行设备配置的备份和恢复:

8、点击“系统配置”模块下的“重启操作”选项,可执行设备重启和服务重启操作:

护,如图所示:

10、点击“系统配置”模块下的“自动升级”选项,可执行设备相关库的升级操作:

如图所示:

定制,如图所示:

如图所示:

点击“进入内置数据中心”:

全屏:

行为统计”操作,如图所示:

报表统计,如图所示:

还可以对报表生成条目进行定制,如图所示:

16、进入“配置导入导出”选项,可进行配置文件的备份和恢复,如图所示:

助。

无线wifi上网行为管理方案-final-1.9

银行Wifi上网行为审计方案一、无线wifi的安全审计功能人员通过银行wifi访问互联网信息,如果向互联网发布一些过激言论、反动信息等,不仅会对银行形象产生负面影响,甚至如果触犯了国家的法律招致有关部门的调查,还会牵连面临法律风险,因此,必须对用户的上网行为进行管理并审计风险行为,以便有据可查。

上网行为管理产品,能为用户提供专业的用户管理、应用控制、网站过滤、内容审计、流量管理和行为分析等功能。

可以帮助客户达成上网行为可视、减少安全风险,减少信息泄密、遵从法律法规、提升工作效率、优化带宽资源等等实用功能。

通过选用通过公安部安全审计入围设备,结合中国电信综合信息服务提供商在网络接入与安全的专业技术优势,提供安全接入综合解决方案,合理配置安全策略,提供可视化管理工具,用户行为分析等应用功能,为银行提供用户wifi 接入安全审计,满足互联网上网规范,同时可以满足银行业务的营销分析需求。

上网行为管理设备功能列表如下:二、上网行为管理部署可选方案AC工作模式有两种:一种是集中管理,集中转发。

即所有AP的管理数据流和终端的业务数据流都需要由AC来转发;另外一种是集中管理,分布转发。

即所有AP的管理数据流由AC转发,而业务数据流则在部署在本地的三层设备转发。

方案一:AC的工作模式设置为集中管理,集中转发。

上网行为管理设备可部署在2个位置,汇聚出口或者AC与核心交换机之间。

可根据设备的多少选择部署上网行为设备管理平台和专用的上网行为管理日志服务器,以便于管理。

图示如下:1、选择上网行为管理设备部署在AC与核心交换机之间,那么可根据用户数量的增长,相应的扩容行为管理设备,不会造成投资浪费,同时安全性相对较高。

2、选择上网行为管理设备部署在上网出口,那么需评估总体用户数量,设备性能需能够支撑未来的用户增长。

方案优点:网络结构简单,上网行为管理设备部署集中,管理维护方便。

缺点:出口汇聚流量过于集中,出口带宽成本高,地市分行无直接管理权限。

(完整版)上网行为管理AC-1200实际配置管理手册

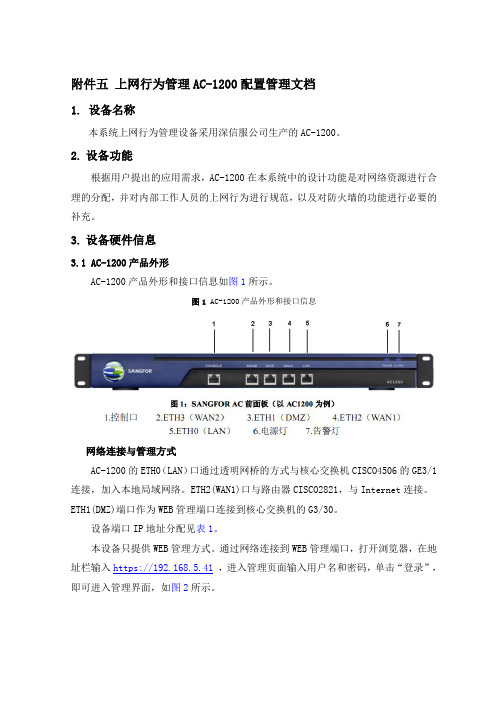

附件五上网行为管理AC-1200配置管理文档1. 设备名称本系统上网行为管理设备采用深信服公司生产的AC-1200。

2.设备功能根据用户提出的应用需求,AC-1200在本系统中的设计功能是对网络资源进行合理的分配,并对内部工作人员的上网行为进行规范,以及对防火墙的功能进行必要的补充。

3.设备硬件信息3.1 AC-1200产品外形AC-1200产品外形和接口信息如图1所示。

图1 AC-1200产品外形和接口信息网络连接与管理方式AC-1200的ETH0(LAN)口通过透明网桥的方式与核心交换机CISCO4506的GE3/1连接,加入本地局域网络。

ETH2(WAN1)口与路由器CISCO2821,与Internet连接。

ETH1(DMZ)端口作为WEB管理端口连接到核心交换机的G3/30。

设备端口IP地址分配见表1。

本设备只提供WEB管理方式。

通过网络连接到WEB管理端口,打开浏览器,在地址栏输入https://192.168.5.41 ,进入管理页面输入用户名和密码,单击“登录”,即可进入管理界面,如图2所示。

表1设备端口IP地址分配表接口IP地址描述ETH0 (LAN) 透明模式与核心交换G3/1连接ETH1 (DMZ) 192.168.5.41 与VLAN5某端口连接(WEB管理)ETH2 (WAN1) 192.168.1.6 与路由器G0/0/0连接图2WEB登录页面4. 配置管理4.1 WEBUI界面登录后看到的是WEB管理的首页,包含左侧的功能菜单栏和右侧的状态信息显示。

如图3所示。

图3 WEB用户管理界面4.2 系统配置系统配置部分包含系统信息、管理员帐户、系统时钟等信息。

4.2.1 系统信息系统信息包含系统内的序列号和license信息,如图4所示。

图4系统信息4.2.2 管理员帐户本系统内除admin帐户外,另创建了一个gtyl管理员帐户,其权限与admin相同。

图5所示为管理员帐户列表。

上网行为管理设备

教育机构与图书馆的网络管理与约束

应用场景

• 教育机构:限制学生访问不良网站,保护学生身心健康 • 图书馆:限制读者访问非学术网站,提高阅读环境

实际案例分析

• 中学:通过上网行为管理设备限制学生上网时间,保证 学习效果 • 图书馆:通过上网行为管理设备限制读者访问娱乐网站, 提高阅读环境

政府及事业单位的信息安全与保密需求

加强上网行为管理设备的安全防护措施

防护措施

• 设备加密:对设备进行加密,防止数据泄露、篡改配置 • 访问控制:限制设备访问权限,确保只有授权用户能够访问设备 • 安全审计:记录设备操作日志,审计设备使用情况,防止非法访问

防护策略

• 安全策略:制定设备安全策略,明确访问控制、数据保护等方面的规定 • 定期检查:定期检查设备安全状况,及时发现并处理安全隐患

上03网行为管理设备的应用场景 与实际案例分析

企业网络安全与合规性需求的解决方案

应用场景

• 企业网络安全:保护企业网络免受黑客攻击、恶意软件 传播等威胁 • 法规遵从:遵守相关法律法规,防止信息泄露、数据丢 失

实际案例分析

• 金融企业:通过上网行为管理设备限制员工访问高风险 网站,防止网络诈骗 • 政府部门:通过上网行为管理设备确保员工遵守保密规 定,防止信息泄露

根据测试结果优化上网行为管理策略

优化策略

• 调整阈值:根据测试结果,调整设备监控的阈值,提高准确性 • 优化规则:根据测试结果,优化管理规则,提高管理效果

策略调整

• 用户分类:根据测试结果,调整用户分类方法,提高管理效果 • 行为限制:根据测试结果,限制不良上网行为,提高网络安全

持续监控与调整上网行为管理设备配置

建立应急响应机制与安全防护体系

无线网络访问控制最佳配置方法

无线网络访问控制最佳配置方法随着无线网络的广泛应用,网络安全问题日益受到重视。

无线网络的访问控制是保障网络安全的重要一环。

本文将介绍无线网络访问控制的最佳配置方法,以帮助用户提高网络安全水平。

一、设备选择在配置无线网络的访问控制之前,首先要选择合适的设备,包括无线路由器和访问点。

应选择品牌可靠、安全性能强、支持最新无线安全协议的设备。

同时,设备的配置要符合用户的需求,包括网络规模、设备连接数等。

二、加密方式的选择无线网络的访问控制可以通过加密方式来实现,目前主流的无线安全协议有WEP、WPA和WPA2。

其中,WEP安全性较低,易受到破解;WPA相对较安全,但已有部分漏洞被发现;WPA2是目前最为安全的无线安全协议,建议使用WPA2进行加密。

三、设置强密码无线网络的访问控制还需要设置强密码,以提高安全性。

密码应包括足够长度(推荐至少12位)、大小写字母、数字和特殊字符组合的组合。

并且,密码应定期更换,避免长时间使用同一密码。

四、关闭不必要的服务为了增强网络安全性,无线网络中的不必要的服务应该关闭或禁用。

例如,无线路由器的Telnet、FTP等管理功能应关闭,只保留必要的服务,减少潜在的安全风险。

五、MAC地址过滤MAC地址过滤是控制无线网络访问的一种有效方法。

用户可以将允许连接的设备的MAC地址添加到无线路由器的访问控制列表中,只有列表中的设备才能访问无线网络。

这样可以有效防止未经授权的设备接入网络。

六、配置访问控制策略除了MAC地址过滤,还可以根据需求配置访问控制策略。

例如,设置访问时间限制、限制访问的IP范围等。

可以根据具体情况,对网络访问进行更细致的控制,提高网络的安全性。

七、定期更新固件无线网络设备的固件更新通常包含了对安全漏洞的修复和功能改进。

为了保持网络的安全性,用户应定期检查设备厂商的官方网站,下载并安装最新的固件更新。

八、网络监控和日志记录配置无线网络访问控制后,应对网络进行监控,并开启日志记录功能。

NetorayNSG上网行为管理系统用户手册v60

Netoray® NSG上网行为管理系统用户手册V6.0莱克斯科技(北京)有限公司L YX Solutions(Beijing) Inc.A1104 Jiahua Tower,#9 Shangdi No.3 StreetHaidian District, BeijingPeople's Republic of China© Copyright 2005-2010 LYX Solutions(BeiJing) Inc. The information contained herein is subject to change with-out notice. All Rights Reserved.The information contained in this document is subject to copyright protection. Any part of this document may not be reproduced, photocopied, or translated into other languages without the prior written approvals from L YX Solutions.DisclaimerThe information contained in this document is subject to change without notice.L YX SOLUTIONS MAKES NO W ARRANTY OF ANY KIND WITH REGARD TO THIS MATERIAL. L YX Solutions shall not be liable for errors contained herein or for incidental or consequential damages in connection with the furnishing, performance, or use of this material, neither as for technical or editorial errors or omissions contained herein莱克斯信息技术(北京)有限公司中华人民共和国北京市海淀区上地三街9 号嘉华大厦A1104©版权所有 2005-2010,莱克斯科技(北京)有限公司本文件中出现的任何文字叙述、文档格式、插图、照片、方法、过程等内容,除另有特别注明,版权均属莱克斯科技(北京)有限公司所有,受到有关产权及版权法保护。

如何选择上网行为管理和控制

大企业的选择——偏重于安全金融,运营商等大型企业的办公与业务系统对安全非常重视,因为木马,间谍软件植入企业内部的主机或者终端会对企业造成无法弥补的危害和经济损失,所以他们通常都有较完整的网络安全防护架构,防火墙中启用的访问控制策略也比较多,在这种情况下用户只需要增加对必须开放的端口以及应用协议进行防护。

例如邮件与Web应用,邮件有专门的邮件安全网关,web需要web安全网关或者防病毒网关。

例如对于防病毒的功能,大企业用户首要关心的是性能,其次是查杀防护效果,即识别率,最后还关心增强的功能,是否支持多种协议,是否具有多种部署方式等,当然功能上至少支持http,https,pop3,smtp,ftp 这5种应用协议的扫描过滤。

性能是否满足,一上线就能体现,同样对这类用户性能满足的同时,过滤防护效果也非常重要。

因为全球每年产生的malware数量会超过500万个,设备中内置的特征库应该可以找到至少500万个样本,这样才能保证识别1年内的所有威胁。

牺牲特征数量,可以大幅提升性能,但却不能做到有效的防护。

通常会放2万个左右的特征,最多找到100万左右的样本。

这样的样本数量相当于专业病毒厂商4个月左右的样本数量。

所以大型企业用户通常会选择专业的防病毒网关或者web安全网关。

Web安全网关与防病毒网关实现的安全部分功能非常类似,但是web安全网关还增添了Internet应用接入的管控功能。

对上网行为会作相应管理与控制,这些都可以辅助加强企业的网络安全。

小企业的选择——偏重于管理小企业并不是不重视安全,只是为了做到安全而采购防火墙,IPS,防病毒网关,邮件安全网关等一系列产品,投资与潜在风险危害不成比例,性价比不高。

所以小企业更愿意选择管理类的上网行为管理与综合类的管理软件。

对于小企业的管理者或者网管人员,很容易看到上网行为管理产品的效果。

可以迅速提高生产力与实现带宽的优化。

上面是基于用户需求所作的选择分析,下面将对这几类产品自身特点作简单分析。

网络设备选型指南

网络设备选型指南网络设备的选型是建立稳定高效网络的关键步骤之一。

在选择合适的网络设备时,需要考虑多个因素,包括网络规模、带宽需求、安全性要求等。

本指南将提供一些关键的指导原则,帮助您在选购网络设备时做出明智的决策。

一、了解网络需求在选购网络设备之前,首先需要明确自己的网络需求。

这包括确定网络规模,例如需要连接多少个用户设备、支持多少个网络服务等。

同时还需要考虑网络的带宽需求,即网络传输数据的速度和容量要求。

此外,个人或企业还应该考虑网络的可靠性和安全性要求,特别是对于涉及敏感信息的网络流量。

二、选择合适的网络设备类型根据不同的网络需求,选择合适的网络设备类型至关重要。

以下是一些常见的网络设备类型:1. 路由器(Router):路由器主要用于连接不同的网络,并负责将数据包从一个网络传输到另一个网络。

在选择路由器时,要考虑网络规模和带宽需求,以及路由器的转发能力和接口类型。

2. 交换机(Switch):交换机用于连接多个设备,通过交换数据包来实现设备之间的通信。

在选购交换机时,需要考虑端口数量和速度,以及支持的网络协议和功能(如VLAN、QoS等)。

3. 防火墙(Firewall):防火墙用于保护网络免受未经授权的访问和恶意攻击。

在选择防火墙时,要考虑其安全性能、适应性和管理能力。

4. 网络存储设备(NAS):网络存储设备用于集中存储和共享数据。

在选购NAS时,要考虑存储容量、数据备份和恢复功能,以及访问控制和安全性能。

5. 无线接入点(Wireless Access Point):无线接入点用于提供无线网络连接。

在选购无线接入点时,要考虑覆盖范围、速度和安全性能,以及支持的无线标准(如802.11ac)。

三、考虑设备的性能和扩展性除了设备类型外,还需要考虑每个设备的性能和扩展性。

网络设备的性能包括处理能力、传输速度和时延等。

在选购时,要选择能够满足当前网络需求的设备,并预留一定的性能余量以应对未来的增长和流量突发情况。

路由器上网行为管理

上网行为管理的应用价值除了迟到、旷工,上网行为也要纳入到行政管理了,这是目前一些企业的网络应用需求。

为此,越来越多的组网设备开始提供上网行为管理的功能。

上班不能玩游戏、不能私人聊天、不能炒股、不能发送可能泄漏公司商业秘密的邮件。

这些问题其实是一个职业素质的基本问题,但企业管理者由于各种原因,对此经常无可奈何。

路由器上网行为管理正是迎合了这个需要,以电子化手段进行铁面无私的管理,行政措施得以有效的贯彻。

但是,上网行为管理功能的产品出现的时间不长,很多用户在应用中有一定的误区,产品选购上也无所适从。

本文旨在上网行为管理功能的应用价值、技术实现、产品选择等方面做一个粗略的探讨。

一、上网行为管理的应用价值首先应该明确的是,上网行为管理产品不是组网安全设备,而是行政管理的手段。

上网行为管理是一种约束和规范企业员工遵守工作纪律、提高工作效率、保护公司隐私的工具,是行政管理的电子化辅助手段。

具备上网行为管理功能的路由器无疑对企业网络访问的制度化管理起到了良好的辅助作用,从这一点上来说上网行为管理的应用对企业是有益的。

诚然,精心部署上网行为管理,对企业网络的稳定性、可靠性有一定的帮助,但这是非常不够的。

网络的稳定可靠不能仅仅依靠上网行为管理来实现,而主要还是要依靠专业的网络安全设备和方案。

可是目前,在一些用户心中,依然对上网行为管理产品的作用存在一些模糊不清的认识:误区一:上网行为管理能让网络不掉线网络掉线是整个网络架构不健全的反应,是因为以太网本身的先天缺陷造成的。

上网行为管理虽然解决了无序上网的问题,客观上对网络净化起到一些作用,但绝不是根本的手段。

网络问题要从网络结构本身加以解决,解决网络掉线、卡滞等问题,应该使用类似欣向免疫墙之类的专业方案,那才是从根源着手的有效办法。

误区二:上网行为管理能防病毒侵害网络病毒的传播防不胜防,挂马成为了庞大产业。

所以,靠上网行为的约束,期望杜绝病毒的侵入,在目前中国的网络环境下是杯水车薪。

上网行为管理-实施手册

实施手册

北京启明星辰信息技术股份有限公司

二零一三年捌月

目 录

1上网行为管理部署信息1

1.1部署区域1

1.1ห้องสมุดไป่ตู้1部署拓扑1

1.1.2实施明细1

2上网行为管理配置过程2

2.1WEB管理界面2

3旁路监听配置4

3.1工作模式选择4

3.1.1旁路模式4

3.1.2旁路模式Ip配置4

3.1.3监控网段信息5

进入内置数据中心,以下是查询上网行为的记录,如下图:

进入内置数据中心,以下是查询邮件的记录,如下图

进入系统之后会看到设备的运作情况:

3

3.1

3.1.1

选择部署模式,我们选择旁路部署,用来监听数据的转发。

3.1.2

下图为管理Ip的配置,这个Ip用于事件库的升级已经管理设备来用。

3.1.3

本次部署监控的网段信息如下:

3.1.4

3.2

下图为配置审计内容的策略,点击新建:

3.3

新建完成后,在运行状态中就能看到我们要审计事件。

3.1.4配置完成6

3.2审计策略配置6

3.3审计事件查询7

1

天清NIPS8080E是本次项目的安全网关设备,部署在会员核心交换机主干线路上,具体部署在SRX防火墙下面。

1.1

1.1.1

1.1.2

2

2.1

通过浏览器进入上网行为管理web管理界面:打开ie浏览器登陆地址为https://172.25.211.4输入默认账号Admin默认密码Admin然后点击登录进入系统。

tp路由器上网行为管理怎么设置

tp路由器上网行为管理怎么设置TP-LINK在创新能力、研发技术和对产品的控制能力方面始终处于行业领先地位,那么你了解tp路由器上网行为管理怎么设置吗?下面是店铺整理的一些关于tp路由器上网行为管理的相关资料,供你参考。

tp路由器上网行为管理的设置案例例如某公司业务部由于需要经常去互联网查找客户资源,对网络访问没有做任何限制,但部分员工经常利用上班时间炒股、玩游戏、迅雷下载电影,影响了正常工作,并占用了大量的带宽,现需屏蔽业务部迅雷、大智慧、联众世界等软件,但保留QQ、MSN用户洽谈客户。

业务部IP地址范围为“192.168.1.10”以及“192.168.1.100-192.168.1.130”,上班时间为周一至周五08:30-18:00。

tp路由器上网行为管理的设置步骤1、添加用户:应用限制----用户管理,进入“用户管理”界面,点击“添加”按钮,输入用户名和IP地址,此处用户名为“业务部经理”,IP地址为“192.168.1.10”。

2、添加用户组:应用限制----用户组管理,进入“用户组管理”界面,点击“添加组”按钮,输入用户组名,此处为“业务部”,勾选IP段设置后面的“启用”按钮,输入用户组IP地址“192.168.1.100-192.168.1.130”,然后在用户设置备选框中选中业务部经理,点击按钮,将业务部经理移动到已选框中,点击保存。

3、添加时间表:应用限制----时间表管理,进入”时间表管理”界面,点击”添加时间表”,输入时间表名为”上班时间”,在周一至周五后面的空格上分别填写”08:30”、”18:00”,说明里面可以不用填写,然后点击保存。

4、设置应用限制策略:应用限制----策略管理,进入策略管理界面,点击“添加策略”按钮,输入策略名,此处为“业务部应用限制”,在用户组下拉菜单框中选中“业务部”,时间表中选择”上班时间”,勾选需要禁止使用的软件,限制策略选择“禁止”,保存即可。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

6、厂商实力以及售后服务

笔者建议,不管是在选择上网行为管理设备还是选择其他网络设备时,都要综合考评厂商的实力,别出现今年买设备,明年厂商倒闭的情况,售后服务得不到保障;最好是选择在全国各地有分支机构和技术服务中心的厂商,免得厂商和其代理商在售后服务上相互推诿。

以上是笔者对“如何选择上网行为管理设备”的几点愚见,以供参考!

4、邮件过滤

邮件的审计,虽然能够做到事后追究责任的作用,但是特殊事件的发生必然会给单位带来一定损失和麻烦。所以,一款合格的上网行为管理设备必须要能协助网络管理者做到防范于未然,避免一些事件发生,针对不同人群的外发Email、BBS等网络行为等进行相应的过滤、拦截和延迟审计(比如通过设定敏感的关键字)等。

一、 必须要对接入网络的人员进行严格认证,这样才能保证后续管理工作的合理性和针对性;如果对上网权限进行控制的时候只是简单针对IP做了上网权限划分,员工可以轻易的通过变换IP,来改变身份获取不同上网权限,这时控制功能再强,又有何用?

二、 对应用识别,这也是上网行为管理的根本。如果不能识别各项应用,控制管理工作从何谈起?之后审计工作,怎么来记录?难道记录某某人在什么时候开始上网了,至于做了什么却记录不下来,这有何意义?

4、 防止重要信息通过BBS、EMAIL等泄露

5、 日志审计满足相关部门的要求,做到事后追究责任,有据可寻;

笔者相信大多数单位购买上网行为管理也都出于上述一条或者多条理由,与此同时一款优秀的上网行为管理产品,应该如何保证做好上述几项呢?

纵观上面几点不难看出,上网行为管理最根本?笔者通过和众多上网行为管理设备使用者沟通了解到目前选购上网行为管理设备的主要原因有如下几个:

1、 提高工作效率,禁止在上班时间,访问与工作无关的内容(如IM聊天、在线电影等);

2、 流量管理,封堵各类P2P软件,保证正常业务流量;

3、 规避法律责任,过滤不负责任的网络言论和禁止访问非法网站

2、对应用的识别:

对具体应用的识别是上网行为管理的基础,检验这一能力的标准归于上网行为管理设备所支持的应用规则库有多大(目前市面上大部分的上网行为管理设备,都通过建立自己的应用识别库来对应用进行控制和管理),这样才能保证对内网用户的绝大多数应用的识别和封堵,而且上网行为管理设备还必须能够保证应用识别规则库实时更新的速度,尽快增加更多更新的识别规则,保证上网行为管理设备跟上互联网应用更新和发展的步伐。比如有的产品就只能封堵常见的聊天工具如MSN、网易泡泡等,但是对于SKYP等加密类的聊天工具就不能进行封堵,所以在选择上网行为管理设备的时候一定要着重考虑设备对各种应用的识别能力。

例如SSL加密的网站(如境外的反动、色银沙这种动态端口的网站)等等,URL库根本没有办法实现过滤控制;

所以网页管理,应该是要融入多种手段,进行全面管理,甚至通过基于网页内容的智能分类技术,实现对网页智能识别分类和管理,例如新浪博客,可以根据网页内容的不同而过滤色情博文,留下正常博文。

3、对P2P的识别:

P2P对组织的带宽占用最大,上网行为管理产品的客户中,10个客户有9个有P2P流控的需求,大部分上网行为管理设备只能封堵BT、电骡等常见P2P软件的常见版本,但是内网员工也不傻,BT、电骡用不了他一定会下载新的P2P软件的,这时候上网行为管理设备就识别封堵不了,形同虚设了。

如何选择上网行为管理设备

2009-03-23 12:07

目前,上网行为管理设备已经成为内网管理的重要工具之一,被越来越多的网络管理者所认知。但是如何选择一款好的上网行为管理设备,依然是很多网络管理者面对众多品牌无法决策的一个问题。

笔者认为,如果要知道“如何选择上网行为管理设备”,首先弄清楚“为什么要使用上网行为管理设备”。

总体上来说,上网行为管理最终强调的是对网络应用的管理。谈到上网行为管理的根本之后,我们就这个根本来分析“怎样选择上网行为管理设备”。

1、对网页的管理,不能单纯追求URL库的大小

就上网行为管理而言,URL库只是管理的一个方面,因为相对于数量众多且不断增加的网站来说,URL库本来就是沧海一粟,而且其本身也是一种相对滞后的管理方式。

5、数据中心

为了满足自身审计和管理工作的需求,同时响应国家相关部门的要求,单位上网日志必须保存60天以上或者更长时间,所以在选择上网行为管理设备的时候必须考虑两个问题:一、如何存储海量日志信息?二、如何从海量的日志信息中寻找到管理人员关心的信息?笔者了解到有些厂商就是通过部署独立的日志中心,以及通过特有的搜索引擎达到类似于google搜索的效果,很好解决了存储和查询的问题。