交换机解决ARP攻击的配置

华为交换机防止仿冒网关ARP攻击配置实例

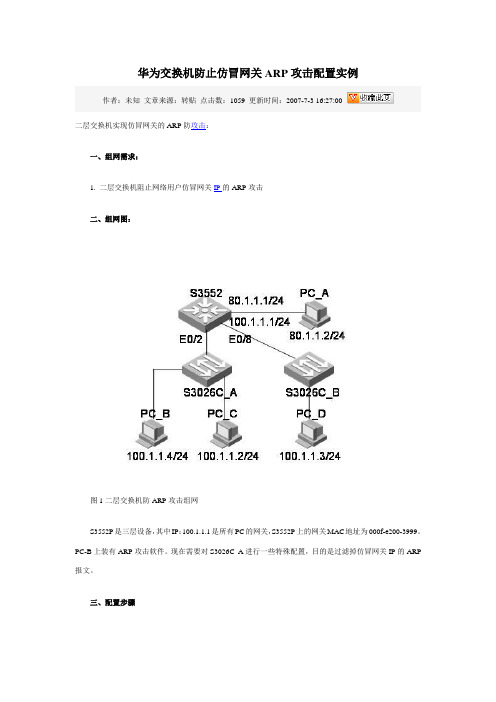

华为交换机防止仿冒网关 ARP 攻击配置实例作者:未知 文章来源:转贴 点击数:1059 更新时间:2007-7-3 16:27:00 二层交换机实现仿冒网关的 ARP 防攻击:一、组网需求:1. 二层交换机阻止网络用户仿冒网关 IP 的 ARP 攻击二、组网图:图 1 二层交换机防 ARP 攻击组网S3552P 是三层设备, 其中 IP: 100.1.1.1 是所有 PC 的网关, S3552P 上的网关 MAC 地址为 000f-e200-3999。

PC-B 上装有 ARP 攻击软件。

现在需要对 S3026C_A 进行一些特殊配置,目的是过滤掉仿冒网关 IP 的 ARP 报文。

三、配置步骤对于二层交换机如 S3026C 等支持用户自定义 ACL(number 为 5000 到 5999)的交换机,可以配置 ACL 来进行 ARP 报文过滤。

全局配置 ACL 禁止所有源 IP 是网关的 ARP 报文acl num 5000rule 0 deny 0806 ffff 24 64010101 ffffffff 40rule 1 permit 0806 ffff 24 000fe2003999 ffffffffffff 34其中 rule0 把整个 S3026C_A 的端口冒充网关的 ARP 报文禁掉,其中斜体部分 64010101 是网关 IP 地 址 100.1.1.1 的 16 进制表示形式。

Rule1 允许通过网关发送的 ARP 报文,斜体部分为网关的 mac 地址 000f-e200-3999。

注意:配置 Rule 时的配置顺序,上述配置为先下发后生效的情况。

在 S3026C-A 系统视图下发 acl 规则:[S3026C-A] packet-filter user-group 5000这样只有 S3026C_A 上连网关设备才能够发送网关的 ARP 报文,其它主机都不能发送假冒网关的 arp 响应报文。

arp攻击与防护措施及解决方案

arp攻击与防护措施及解决方案为有效防范ARP攻击,确保网络安全,特制定ARP攻击与防护措施及解决方案如下:1.安装杀毒软件安装杀毒软件是防范ARP攻击的第一步。

杀毒软件可以帮助检测和清除ARP病毒,保护网络免受ARP攻击。

在选择杀毒软件时,应确保其具有实时监控和防御ARP攻击的功能。

2.设置静态ARP设置静态ARP是一种有效的防护措施。

通过在计算机上手动设置静态ARP表,可以避免网络中的ARP欺骗。

在设置静态ARP时,需要将计算机的MAC地址与IP地址绑定,以便在接收到ARP请求时进行正确响应。

3.绑定MAC地址绑定MAC地址可以防止ARP攻击。

在路由器或交换机上,将特定设备的MAC地址与IP地址绑定,可以确保只有该设备能够通过ARP协议解析IP地址。

这种绑定可以提高网络安全性,避免未经授权的设备接入网络。

4.限制IP访问限制IP访问可以防止ARP攻击。

通过设置访问控制列表(ACL),可以限制特定IP地址的网络访问权限。

这样可以避免网络中的恶意节点发送ARP请求,确保网络通信的安全性。

5.使用安全协议使用安全协议可以进一步提高网络安全性。

例如,使用IEEE802.IX协议可以验证接入网络的设备身份,确保只有授权用户可以访问网络。

此外,还可以使用其他安全协议,如SSH或VPN等,以加密网络通信,防止A RP攻击。

6.配置网络设备配置网络设备是防范ARP攻击的重要环节。

在路由器、交换机等网络设备上,可以设置ARP防护功能,例如ARP欺骗防御、ARP安全映射等。

这些功能可以帮助识别并防御ARP攻击,保护网络免受ARP 病毒的侵害。

7.定期监控网络定期监控网络是确保网络安全的有效手段。

通过监控网络流量、异常IP连接等指标,可以及时发现ARP攻击的迹象。

一旦发现ARP 攻击,应立即采取措施清除病毒,修复漏洞,并重新配置网络设备以确保安全性。

8.制定应急预案制定应急预案有助于快速应对ARP攻击。

应急预案应包括以下几个方面:(1)确定应急响应小组:建立一个专门负责网络安全问题的小组,明确其职责和权限。

华为交换机防止同网段ARP欺骗攻击配置案例

在S3026C-A系统视图下发acl规则:

[S3026C-A] packet-filter user-group 5000

这样只有S3026C_A上连网关设备才能够发送网关的ARP报文,其它主机都不能发送假冒网关的arp响应报文。

am user-bind ip-addr 100.1.1.4 mac-addr 000d-88f8-09fa int e0/4

则IP为100.1.1.4并且MAC为000d-88f8-09fa的ARP报文可以通过E0/4端口,仿冒其它设备的ARP报文则无法通过,从而不会出现错误ARP表项。

上述配置案例中仅仅列举了部分Quidway S系列以太网交换机的应用。在实际的网络应用中,请根据配置手册确认该产品是否支持用户自定义ACL和地址绑定。仅仅具有上述功能的交换机才能防止ARP欺骗。

1.1.2 配置步骤

对于二层交换机如S3026C等支持用户自定义ACL(number为5000到5999)的交换机,可以配置ACL来进行ARP报文过滤。

全局配置ACL禁止所有源IP是网关的ARP报文

acl um 5000

rule 0 deny 0806 ffff 24 64010101 ffffffff 40

rule0禁止S3526E的所有端口接收冒充网关的ARP报文,其中斜体部分64010105是网关IP地址100.1.1.5的16进制表示形式。

2 仿冒他人IP的arp攻击

作为网关的设备有可能会出现ARP错误表项,因此在网关设备上还需对仿冒他人IP的ARP攻击报文进行过滤。

如图1所示,当PC-B发送源IP地址为PC-D的arp reply攻击报文,源mac是PC-B的mac (000d-88f8-09fa),源ip是PC-D的ip(100.1.1.3),目的ip和mac是网关(3552P)的,这样3552上就会学习错误的arp,如下所示:

H3C交换机如何配置ARP

H3C交换机如何配置ARP1、arp anti-attack valid-check enable命令用于开启ARP报文源MAC地址一致性检查功能。

undo arp anti-attack valid-check enable命令用于关闭ARP源MAC地址一致性检查功能。

【举例】# 开启交换机ARP报文源MAC地址一致性检查功能。

<sysname> system-view[sysname] arp anti-attack valid-check enable2、gratuitous-arp-learning enable命令用来开启免费ARP报文的学习功能。

开启该功能后,交换机对于收到的免费ARP报文,如果自身ARP表中没有与此报文源IP地址对应的ARP 表项,就将免费ARP报文中携带的源IP地址,源MAC地址信息添加到动态ARP映射表中。

undo gratuitous-arp-learning enable命令用来关闭免费ARP报文的学习功能。

3、arp static命令用来配置ARP映射表中的静态ARP表项。

undo arp命令用来删除ARP表项。

4、arp check enable命令用来开启ARP表项的检查功能。

undo arp check enable命令用来关闭ARP表项的检查功能。

5、arp timer aging命令用来配置动态ARP表项的老化时间。

undo arp timer aging命令用来恢复动态ARP表项的老化时间为缺省值。

6、display arp命令用来显示ARP表项。

当不带任何可选参数的时候,将显示所有ARP表项。

display arp | 命令用来显示指定内容的ARP表项。

display arp count命令用来显示指定类型的ARP表项的数目;当不带任何可选参数时,用来显示所有ARP表项的数目t。

display arp timer aging命令用来显示动态ARP表项的老化时间。

浅析ARP攻击及相应的交换机防御配置

必须要 知道 目标主 机 的 MAC地址 。 问,只有 主机 B接收到 这 个 帧 时 , 向主机 A做 出这样 的 回应 : 12181 才 “ 9 . .2 6 .

的 MA C地址是 b _bb .bb .b 。 bb .bb .bb ” 这样 , 机 A 主

入 帧里面 发送 就可 以了;如果 在 AR 缓存 表 中没 P

有 找到 相对应 的 I 址 ,主 机 A就会 在 网络上 发 P地 送 一个广 播 , 目标 MAC地址 是“ FF .F FF . F . F . IF F F F

收稿 日期 :2 1 一 O — 1 00 3 6

a -aa —aa —a aa -aa -aa bb.b. b. b- .b . . . bb. b b b b C -C C -CC -C CC —CC -CC

上 。如果进 行欺骗 的 时候 ,把 C的 MA C地址骗 为

DD D D DD DD— . D. D. . DD,于是 A发送 到 C上 的数

刘海涛

( 邢台学院 信息科学与技术系,河北 邢台 04 0 ) 5 0 1

摘 要 :AR 协议欺 骗作 为 一种 交换 式局 域 网中获取数 据信 息的方 法 , 当用作 攻 击手段 时,给 P

网络安 全 带来 了严 重危 害 。本 文针 对AI 协议 的工作 原 理作 了简单 的 阐述 ,并 且介 绍 了A P R 病 毒的欺骗攻击方法和为了防御此类病毒在交换机上所做的配置。

据 包都 变成发送 给 D 的了 。正是 D 能够 接收到 A

发 送 的数据包 ,嗅探 成功 。

D

121 81 9 . 6 .. 4

BCM芯片系列交换机防ARP攻击解决方案

BCM芯片交换机防ARP攻击解决方案————————————优肯系列交换机防ARP攻击解决方案近年来,随着网络的普及,网络病毒泛滥,基于病毒的ARP攻击也愈演愈烈,对于单位管理人员和网络管理员对这类病毒攻击更是恨之入骨、苦不堪言。

为了能更好的对付ARP攻击,我们先简单了解一下它。

ARP协议是用来提供一台主机通过广播一个ARP请求来获取相同网段中另外一台主机或者网关的MAC的协议。

以相同网段中的两台主机A、B来举例,其ARP协议运行的主要交互机制如下:1.如果A需要向B发起通信,A首先会在自己的ARP缓存表项中查看有无B的ARP表项。

如果没有,则进行下面的步骤:2.A在局域网上广播一个ARP请求,查询B的IP地址所对应的MAC地址;3.本局域网上的所有主机都会收到该ARP请求;4.所有收到ARP请求的主机都学习A所对应的ARP表项;如果B收到该请求,则发送一个ARP应答给A,告知A自己的MAC地址;5.主机A收到B的ARP应答后,会在自己的 ARP缓存中写入主机B的ARP表项.如上所述,利用ARP协议,可以实现相同网段内的主机之间正常通信或者通过网关与外网进行通信。

但由于ARP协议是基于网络中的所有主机或者网关都为可信任的前提制定。

导致在ARP协议中没有认证的机制,从而导致针对ARP协议的欺骗攻击非常容易。

对于ARP攻击,可以简单分为两类:1、ARP欺骗攻击,又分为ARP仿冒网关攻击和ARP仿冒主机攻击。

2、ARP泛洪(Flood)攻击,也可以称为ARP扫描攻击。

对于这两类攻击,攻击程序都是通过构造非法的ARP报文,修改报文中的源IP地址与(或)源MAC地址,不同之处在于前者用自己的MAC地址进行欺骗,后者则大量发送虚假的ARP报文,拥塞网络。

针对传播广泛、日益泛滥的ARP攻击问题,BMC凭借深厚技术积累,推出具有增强的安全特性全系列交换机,从用户接入到网络汇聚、核心,提供完整全面安全体系架构,从而更加有效的防御ARP攻击。

彻底解决局域网内ARP攻击的设置方法

彻底解决局域网内ARP攻击的设置方法局域网(LAN)是指在相对较小范围内连接在一起的计算机和网络设备(如路由器、交换机等)。

在一个局域网中,通常存在着各种各样的威胁,包括ARP攻击。

ARP攻击(Address Resolution Protocol attack)是一种常见的网络安全威胁,该攻击利用ARP协议中的漏洞,冒充合法设备,并发送欺骗性ARP响应,以获取受害者的信息。

因此,彻底解决局域网内的ARP攻击非常重要。

解决局域网内ARP攻击的设置方法如下:1.使用静态ARP绑定:静态ARP绑定是一种将IP地址和物理地址(MAC地址)固定绑定在一起的方法。

通过在路由器或交换机上设置静态ARP绑定,可以防止攻击者通过伪造IP地址来进行ARP攻击。

管理员需要将每一个设备的IP地址和物理地址进行匹配,并手动添加到路由器或交换机的ARP表中。

2.启用ARP检测和防御机制:现代网络设备通常提供了一些ARP检测和防御机制,可以通过启用这些功能来防止ARP攻击。

例如,一些设备支持ARP检测以及对异常ARP流量的过滤和阻止。

管理员可以查看设备文档并按照说明启用这些功能。

3.使用虚拟局域网(VLAN)进行隔离:VLAN是一种将不同的设备隔离在不同的逻辑网络中的方法。

通过将设备划分为不同的VLAN,可以减少ARP攻击在局域网内的传播范围。

攻击者只能影响同一VLAN中的设备,而无法影响其他VLAN中的设备。

4.使用网络流量监控工具:网络流量监控工具可以帮助管理员及时发现和定位ARP攻击。

通过监控网络流量,管理员可以识别异常的ARP响应,并迅速采取措施进行阻止和防御。

5.更新网络设备的固件和软件:网络设备的固件和软件更新通常会修复已知的安全漏洞,包括与ARP攻击相关的漏洞。

因此,及时更新网络设备的固件和软件是保护局域网安全的一种重要措施。

6.加强网络设备的物理安全:ARP攻击也可以通过物理访问网络设备进行实施。

因此,加强网络设备的物理安全非常重要。

锐捷交换机防止ARP欺骗配置

锐捷低端交换机防止ARP欺骗配置2008/09/24交换机型号:S3550,S2150,S2126,电脑IP地址为静态地址。

1.交换机地址绑定(address-bind)功能S2126#confS2126(config)# address-bind 172.16.40.101 0016.d390.6cc5----绑定ip地址为172.16.40.101 MAC地址为0016.d390.6cc5的主机让其使用网络S2126(config)#end ----退回特权模式S2126# wr ----保存配置(1. 如果修改ip或是MAC地址该主机则无法使用网络,可以按照此命令添加多条,添加的条数跟交换机的硬件资源有关(2. S21交换机的address-bind功能是防止Ip冲突,只有在交换机上绑定的才进行ip和MAC 的匹配,如果下边用户设置的ip地址在交换机中没绑定,交换机不对该数据包做控制,直接转发。

(3.交换机对已经绑定的IP进行MAC检查,如果不相同,丢弃该帧;对没有绑定的不检查,并照样转发该报文,建议在核心层层使用.2. 交换机防主机欺骗用功能S2126#confS2126(config)# int g0/23----进入第23接口,准备在该接口绑定用户的MAC和ip地址S2126(config-if)#switchport port-security maximum 1设置最大mac地址绑定数量,适合该口下只接一台电脑.S2126(config-if)# switchport port-security mac-address 0016.d390.6cc5 ip-address 172.16.40.101 ----在23端口下绑定ip地址是172.16.40.101 MAC地址是0016.d390.6cc5的主机,确保该主机可以正常使用网络,如果该主机修改ip或者MAC地址则无法使用网络,可以添加多条来实现对接入主机的控制S2126(config-if)# switchport port-security ----开启端口安全功能S2126(config)#end ----退会特权模式S2126# wr ----保存配置注释:可以通过在接口下设置最大的安全地址个数从而来控制控制该接口下可使用的主机数,安全地址的个数跟交换机的硬件资源有关,建议在接入层上使用该项.3 防网关欺骗.S2126#confS2126(config)# int ran fa 0/1-24S2126(config)# anti-arp-spoofing ip 172.16.40.254 ------设置为网关IP地址. 过滤掉所有自称是该IP的ARP报文.4.过滤发伪造ARP包的某个MAC地址.S2126#confS2126(config-if)# mac-address-table filtering 0014.2a6e.7ff7 vlan 35.防止客户机改IP地址.S2126#confS2126(config-if)#arp 172.16.40.101 0016.d390.6cc5 arpa gi0/1------将IP地址与MAC地址绑定,生成静态ARP地址表.S2126(config-if)#exitS2126#sh arp172.16.40.101 - 0016.d390.6cc5 arpa VL2--------arp地址表显示为静态绑定.。

结合华为交换机谈谈校园网ARP欺骗的解决方法

例如:A 的地址为:IP:192.168.10.1 MAC: AA-AA-AA-AA-AA-AA B 的地址为:IP:192.168.10.2 MAC: BB-BB-BB-BB-BB-BB

2007 年初,无锡职业技术学院完成了太湖校区校园网的建设,全网采用了 华为设备。随着行政区、教学区、学生宿舍、教工宿舍网络的开通,接入用户越 来越多,校园网已经成为学校教学、办公,学习、生活中一个重要的组成部分。 同时,怎样有效的进行网络管理也逐渐提升到一个非常重要的位置。

由于一开始网络环境相对开放、管理方式较为简单,再加上计算机系统管理 比较复杂、网络安全方面投入不足,网络不可避免的出现了一系列的问题:病毒 的攻击、环路的产生,ARP 欺骗等。特别是 ARP 欺骗对网络的影响特别频繁,也 特别严重,它会造成以下一些问题:

[SWB-Vlan-nterface300]ip address10.16.254.254 255.255.0.0 [SWB]dhcpserverip-pool1 [SWB-dhcp-pool-1]network 10.16.0.0 mask 255.255.0.0 [SWB-dhcp-pool-1]gateway-list 10.16.254.254 3、利用交换机批量绑定 MAC+IP 防止 ARP 欺骗 使用可防御 ARP 攻击的三层交换机,绑定端口+MAC+IP,限制 ARP 流量,及 时发现并自动阻断 ARP 攻击端口,合理划分 VLAN,彻底阻止盗用 IP、MAC 地址, 杜绝 ARP 的攻击。 具体配置为 arp static <IP 地址> <MAC 地址>。这是一种比较简单,直观 的方法,而且也是解决力度较强的一种方法。有些人可能认为这种方法比较繁琐、 工作量大,但是实际操作起来却比较简单:将三层交换机上的 ARP 表复制到记事 本,利用替换的方式加上头部 arp static,然后在交换机的视图模式下粘贴即 可。 四、结束语 此处列举了部分 Quidway S 系列以太网交换机的应用。在实际的网络应用中, 需要根据配置手册确认该产品是否支持用户自定义 ACL 和地址绑定。仅仅具有上 述功能的交换机才能防止 ARP 欺骗。 最后希望校园网用户应时刻注意查杀病毒,在系统比较干净的情况下安装学 院提供的趋势杀毒软件,并且及时下载和更新操作系统的补丁程序,增强个人计 算机防御计算机病毒的能力。校园网是公共服务设施,保障网络安全不仅是信息 中心的工作,更是每位网络用户应尽的义务, 只有依靠大家群策群力、群防群 治,网络才能长治久安。

H3C防ARP解决方案及配置

H3C防ARP解决方案及配置防ARP攻击配置举例关键词:ARP、DHCP Snooping摘要:本文主要介绍如何利用以太网交换机DHCP监控模式下的防ARP攻击功能,防止校园网中常见的“仿冒网关”、“欺骗网关”、“欺骗终端用户”、ARP泛洪等攻击形式。

同时,详细描述了组网中各个设备的配置步骤和配置注意事项,指导用户进行实际配置。

缩略语:ARP(Address Resolution Protocol,地址解析协议)MITM(Man-In-The-Middle,中间人攻击)第1章防ARP攻击功能介绍近来,许多校园网络都出现了ARP攻击现象。

严重者甚至造成大面积网络不能正常访问外网,学校深受其害。

H3C公司根据校园网ARP攻击的特点,给出了DHCP监控模式下的防ARP攻击解决方案,可以有效的防御“仿冒网关”、“欺骗网关”、“欺骗终端用户”、“ARP中间人攻击”、“ARP泛洪攻击”等校园网中常见的ARP攻击方式;且不需要终端用户安装额外的客户端软件,简化了网络配置。

1.1 ARP攻击简介按照ARP协议的设计,一个主机即使收到的ARP应答并非自身请求得到的,也会将其IP地址和MAC地址的对应关系添加到自身的ARP映射表中。

这样可以减少网络上过多的ARP数据通信,但也为“ARP欺骗”创造了条件。

校园网中,常见的ARP攻击有如下几中形式。

(1) 仿冒网关攻击者伪造ARP报文,发送源IP地址为网关IP地址,源MAC地址为伪造的MAC地址的ARP报文给被攻击的主机,使这些主机更新自身ARP表中网关IP地址与MAC地址的对应关系。

这样一来,主机访问网关的流量,被重定向到一个错误的MAC地址,导致该用户无法正常访问外网。

图1-1 “仿冒网关”攻击示意图(2) 欺骗网关攻击者伪造ARP报文,发送源IP地址为同网段内某一合法用户的IP地址,源MAC地址为伪造的MAC地址的ARP报文给网关;使网关更新自身ARP表中原合法用户的IP地址与MAC地址的对应关系。

H3C交换机案例:防止同网段ARP攻击

ARP攻击是一种常见的网络问题,对此,需要恰当配置交换设备。

以下以H3C设备为例,介绍典型的配置方法。

一、对于阻止仿冒网关IP的arp攻击1、二层交换机防攻击配置举例网络拓扑如图。

3552P是三层设备,其中ip:100.1.1.1是所有pc的网关,3552P上的网关mac地址为000f-e200-3999。

现在PC-B装有arp攻击软件。

现在需要对3026_A进行一些特殊配置,目的是过滤掉仿冒网关IP的arp报文。

对于二层交换机如3026c等,可以配置acl(1)全局配置deny所有源IP是网关的arp报文(自定义规则)ACLnum5000rule0deny0806ffff2464010101ffffffff40rule1permit0806ffff24000fe2003999ffffffffffff34rule0目的:把整个3026C_A端口冒充网关的ARP报文禁掉,其中蓝色部分64010101是网关ip地址的16进制表示形式:100.1.1.1=64010101。

rule1目的:把上行口的网关ARP报文允许通过,蓝色部分为网关3552的mac地址000f-e200-3999。

在S3026C-A系统视图下发acl规则:[S3026C-A]packet-filteruser-group5000这样只有3026C_A上连设备能够下发网关的ARP报文,其它pc就不能发送假冒网关的arp 响应报文。

2、三层交换机防攻击配置举例网络拓扑图如下:对于三层设备,需要配置过滤源IP是网关的arp报文的acl规则,配置如下acl规则:ACL num 5000Rule 0 deny 0806 ffff 24 64010105 ffffffff 40rule0目的:把所有3526E端口冒充网关的ARP报文禁掉,其中蓝色部分64010105是网关ip地址的16进制表示形式:100.1.1.5=64010105。

二、仿冒他人IP的arp攻击作为网关的设备有可能会出现arp错误表项,在网关设备上还需对仿冒他人IP的arp攻击报文进行过滤。

华为交换机 01-02 ARP配置

缺省情况下,动态ARP表项的老化探测次数为3次。 步骤5 执行命令arp detect-mode unicast,配置接口以单播方式发送ARP老化探测报文。

静态ARP表项不会被老化, 不会被动态ARP表项覆盖, 只能通过手工配置和维护。

说明 静态ARP可以提高网络通信的 安全性,但是如果有大量的表 项,将增加配置和维护的成 本。

应用场景

动态ARP表项由ARP协议通 过ARP报文自动生成和维 护。

对于网络中重要设备,如服 务器等,可以在设备上将与 其通信的成员的IP地址和 MAC地址映射关系配置为静 态ARP表项。这种静态映射 关系不会被伪造的ARP报文 动态改写,从而避免服务器 等设备受到网络攻击。

说明

配置静态ARP表项虽然可以保护ARP表不被改写,但是配置工作量大,不适用于主机IP地址可能 发生更改的网络环境,建议在比较小的网络里使用。

操作步骤

步骤1 执行命令system-view,进入系统视图。

文档版本 07 (2020-04-15)

版权所有 © 华为技术有限公司

12

S2700, S3700 系列以太网交换机 配置指南-IP 业务

2 ARP 配置

2 ARP 配置

关于本章

ARP(Address Resolution Protocol)是一种地址解析协议。通过ARP协议,建立IP地 址与MAC地址之间的映射,实现以太网数据帧在物理网络中的传送。

2.1 ARP概述 ARP提供了一种将IP地址解析为MAC地址的解析机制,是以太网通信的基础。

2-ARP及交换机配置交流

15

预防措施

1,及时升级客户端的操作系统和应用程式补丁; 2,安装和更新杀毒软件。 3,如果网络规模较少,尽量使用手动指定IP 设置,而不

是使用 DHCP 来分配IP 地址。

4,如果交换机支持,在交换机上绑定MAC 地址与IP 地 址。(不过这个实在不是好主意)

10

ARP攻击临时处理对策 步骤2续

手工绑定的命令为: arp –s 218.197.192.254 00-01-02-03-04-05 。 绑定完,可再用arp –a查看arp缓存,如下: C:\Documents and Settings>arp -a

Interface: 218.197.192.1 --- 0x2

9

ARP攻击临时处理对策 步骤2

2. 如果已经有网关的正确MAC地址,在不能上网时,手动将网关IP和正 确MAC绑定,可确保计算机不再被攻击影响。手工绑定可在MSDOS窗口下运行以下 命令: arp –s 网关IP 网关MAC 例如:假设 计算机所处网段的网关为218.197.192.254,本机地址为 218.197.192.1在计算机上运行arp –a后输出如下: C:\Documents and Settings>arp -a Interface: 218.197.192.1 --- 0x2 Internet Address 218.197.192.254 Physical Address 00-01-02-03-04-05 Type dynamic

访问外网

IP Address 1.1.1.5 MAC 3-3-3 Type Dynamic

已更新

ARP表项更新为 IP Address 1.1.1.5 MAC 2-2-2 Type Dynamic IP Address G 1.1.1.1 MAC G 1-1-1

Catalyst 交换机对arp攻击抑制实例

Catalyst 交换机对ARP攻击的抑制配置实例概述:ARP 攻击的现象ARP攻击的分析Catalyst 交换机对ARP攻击的抑制应用配置实例Gratutious ARP的数据包格式概述:目前,很多局域网络都遇到了ARP攻击,典型现象是交换机的日志或Console口上出现大量的地址重复信息(Duplicate address),大量的PC机不能上网,查看不能上网的PC的ARP表,发现网关IP对应的 MAC地址不正确。

这是遇到ARP攻击的典型现象,遇到这种攻击主要是因为ARP攻击的编写者将它附在P2P软件上,此外网络上有很多免费的软件如,"网络执法官"、"网络剪刀手(NetCut)" 都具有ARP攻击能力,Cisco的Catalyst 交换机的 ARP Inspection能力可以成功抑制这种攻击,并且根据Log记录攻击者的源MAC和所连接端口的信息。

1.ARP 攻击的现象1.1 显示IP地址重复当LAN遇到网络攻击时,典型的现象是在Console口上或在日志信息显示:09:12:11: %IP-4-DUPADDR: Duplicate address 210.53.131.169 on Vlan300, sourced by 0000.d234.83aa09:12:11: %SYS-5-CONFIG_I: Configured from console by console09:12:41: %IP-4-DUPADDR: Duplicate address 210.53.131.169 on Vlan300, sourced by 0000.d234.83aaPC都不能上网,PC ARP表网关IP对应的MAC地址不正确Vlan 上的PC不能上网,PC ping网关地址不通。

在不能上网的机器上不断显示ARP 表,网关IP对应的MAC地址在不断的变化,偶尔是正确的MAC地址,偶尔是攻击者的MAC地址:C:\Documents and Settings\jiangjun>arp -aInterface: 210.53.131.161--- 0x2Internet Address Physical Address Type210.53.131.169 00-15-fa-87-3f-c0 dynamicC:\Documents and Settings\jiangjun>arp -aInterface: 210.53.131.161 --- 0x2Internet Address Physical Address Type210.53.131.169 00-00-d2-34-83-aa dynamic00-00-d2-34-83-aa是攻击者的MAC地址。

交换机ARP攻击检测功能配置示例

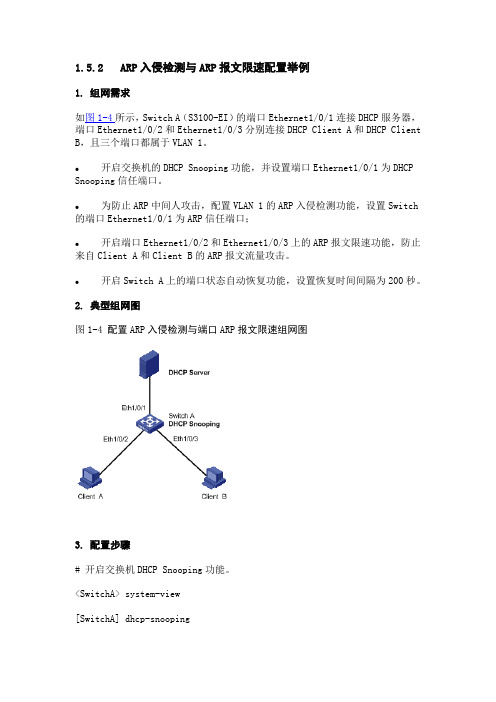

1.5.2 ARP入侵检测与ARP报文限速配置举例1. 组网需求如图1-4所示,Switch A(S3100-EI)的端口Ethernet1/0/1连接DHCP服务器,端口Ethernet1/0/2和Ethernet1/0/3分别连接DHCP Client A和DHCP Client B,且三个端口都属于VLAN 1。

●开启交换机的DHCP Snooping功能,并设置端口Ethernet1/0/1为DHCP Snooping信任端口。

●为防止ARP中间人攻击,配置VLAN 1的ARP入侵检测功能,设置Switch 的端口Ethernet1/0/1为ARP信任端口;●开启端口Ethernet1/0/2和Ethernet1/0/3上的ARP报文限速功能,防止来自Client A和Client B的ARP报文流量攻击。

●开启Switch A上的端口状态自动恢复功能,设置恢复时间间隔为200秒。

2. 典型组网图图1-4 配置ARP入侵检测与端口ARP报文限速组网图3. 配置步骤# 开启交换机DHCP Snooping功能。

<SwitchA> system-view[SwitchA] dhcp-snooping# 设置端口Ethernet1/0/1为DHCP Snooping信任端口,ARP信任端口。

[SwitchA] interface Ethernet1/0/1[SwitchA-Ethernet1/0/1] dhcp-snooping trust[SwitchA-Ethernet1/0/1] arp detection trust[SwitchA-Ethernet1/0/1] quit# 开启VLAN 1内所有端口的ARP入侵检测功能。

[SwitchA] vlan 1[SwitchA-vlan1] arp detection enable[SwitchA-vlan1] quit# 开启端口Ethernet1/0/2上的ARP报文限速功能,设置ARP报文通过的最大速率为20pps。

华为交换机静态ARP与动态ARP结合使用配置示例

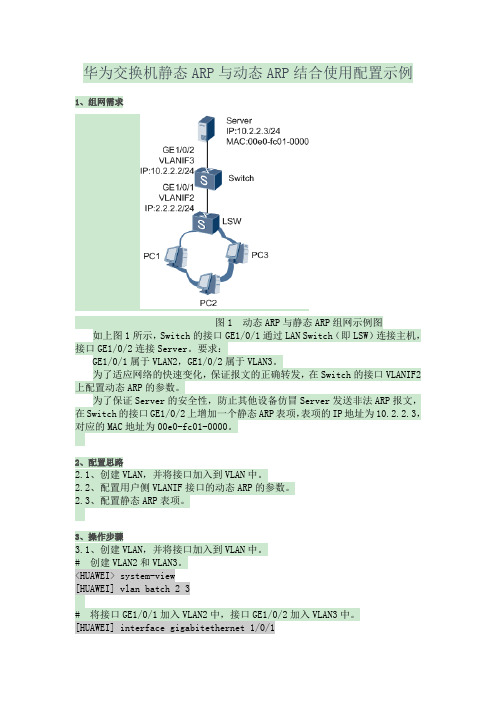

华为交换机静态ARP与动态ARP结合使用配置示例1、组网需求图1 动态ARP与静态ARP组网示例图如上图1所示,Switch的接口GE1/0/1通过LAN Switch(即LSW)连接主机,接口GE1/0/2连接Server。

要求:GE1/0/1属于VLAN2,GE1/0/2属于VLAN3。

为了适应网络的快速变化,保证报文的正确转发,在Switch的接口VLANIF2上配置动态ARP的参数。

为了保证Server的安全性,防止其他设备仿冒Server发送非法ARP报文,在Switch的接口GE1/0/2上增加一个静态ARP表项,表项的IP地址为10.2.2.3,对应的MAC地址为00e0-fc01-0000。

2、配置思路2.1、创建VLAN,并将接口加入到VLAN中。

2.2、配置用户侧VLANIF接口的动态ARP的参数。

2.3、配置静态ARP表项。

3、操作步骤3.1、创建VLAN,并将接口加入到VLAN中。

# 创建VLAN2和VLAN3。

<HUAWEI> system-view[HUAWEI] vlan batch 2 3# 将接口GE1/0/1加入VLAN2中,接口GE1/0/2加入VLAN3中。

[HUAWEI] interface gigabitethernet 1/0/1[HUAWEI-GigabitEthernet1/0/1] port link-type trunk[HUAWEI-GigabitEthernet1/0/1] port trunk allow-pass vlan 2 [HUAWEI-GigabitEthernet1/0/1] quit[HUAWEI] interface gigabitethernet 1/0/2[HUAWEI-GigabitEthernet1/0/2] port link-type access[HUAWEI-GigabitEthernet1/0/2] port default vlan 3[HUAWEI-GigabitEthernet1/0/2] quit3.2、配置VLANIF接口的动态ARP的参数。

交换机解决ARP攻击的配置

交换机配置解决ARP攻击如何来解决ARP攻击没有实在太好的解决办法,目前有几种方法不过不能彻底解决像在DHC P上设置保留、在本机上设置IP与MAC绑定、装防护软件等,作用不大。

下面我来介绍一种方法,那就是在交换机上做IP与MAC绑定。

Cisco中有以下三种方案可供选择,方案1和方案2实现的功能是一样的,即在具体的交换机端口上绑定特定的主机的MAC地址(网卡硬件地址),方案3是在具体的交换机端口上同时绑定特定的主机的MAC地址(网卡硬件地址)和IP地址。

方法1——基于端口的MAC地址绑定思科2950交换机为例,登录进入交换机,输入管理口令进入配置模式:Switch#config terminal#进入配置模式Switch(config)# Interface fastethernet 0/1#进入具体端口配置模式Switch(config-if)#Switchport port-secruity#配置端口安全模式Switch(config-if )switchport port-security mac-address 0009.6bc4.d4bf (主机的MAC地址)#配置该端口要绑定的主机的MAC地址Switch(config-if )no switchport port-security mac-address 0009.6bc4.d 4bf (主机的MAC地址)#删除绑定主机的MAC地址注意:以上命令设置交换机上某个端口绑定一个具体的MAC地址,这样只有这个主机可以使用网络,如果对该主机的网卡进行了更换或者其他PC机想通过这个端口使用网络都不可用,除非删除或修改该端口上绑定的MAC地址,才能正常使用。

以上功能适用于思科2950、3550、4500、6500系列交换机方法2——基于MAC地址的扩展访问列表Switch(config)Mac access-list extended MAC10#定义一个MAC地址访问控制列表并且命名该列表名为MAC10Switch(config)permit host 0009.6bc4.d4bf any#定义MAC地址为0009.6bc4.d4bf的主机可以访问任意主机Switch(config)permit any host 0009.6bc4.d4bf#定义所有主机可以访问MAC地址为0009.6bc4.d4bf的主机Switch(config-if )interface Fa0/20#进入配置具体端口的模式Switch(config-if )mac access-group MAC10 in#在该端口上应用名为MAC10的访问列表(即前面我们定义的访问策略)Switch(config)no mac access-list extended MAC10#清除名为MAC10的访问列表此功能与应用与第一种方法相同,但它是基于端口做的MAC地址访问控制列表限制,可以限定特定源MAC地址与目的地址范围。

ARP攻击防范与解决方案

ARP攻击防范与解决方案ARP(地址解析协议)攻击是一种常见的网络攻击手段,攻击者通过伪造或修改ARP请求和响应数据包来欺骗网络设备,从而获得网络流量并进行恶意活动。

为了保护网络安全,我们需要采取一系列的防范措施来防止ARP攻击的发生,并及时解决已经发生的ARP攻击。

一、防范ARP攻击的措施1. 使用静态ARP表:将网络设备的IP地址和MAC地址手动绑定,防止ARP 响应被篡改。

这样可以有效防止ARP攻击者通过ARP欺骗获得网络流量。

2. 启用ARP防火墙:ARP防火墙可以检测和阻止异常的ARP请求和响应数据包,防止ARP攻击者伪造或修改ARP数据包。

同时,可以配置白名单,只允许特定的IP地址和MAC地址之间进行ARP通信,增加网络的安全性。

3. 使用虚拟局域网(VLAN):将网络划分为多个虚拟局域网,不同的VLAN 之间无法直接通信,可以减少ARP攻击的范围和影响。

同时,可以通过配置ACL (访问控制列表)来限制不同VLAN之间的ARP通信。

4. 启用端口安全功能:网络交换机可以配置端口安全功能,限制每个端口允许连接的MAC地址数量,防止ARP攻击者通过伪造或修改MAC地址来进行ARP 攻击。

5. 使用ARP监控工具:ARP监控工具可以实时监测网络中的ARP请求和响应数据包,及时发现异常的ARP活动。

一旦发现ARP攻击,可以及时采取相应的解决措施。

二、解决ARP攻击的方法1. 及时更新网络设备的固件和操作系统:网络设备的固件和操作系统中可能存在安全漏洞,攻击者可以利用这些漏洞进行ARP攻击。

及时更新固件和操作系统可以修补这些漏洞,提高网络的安全性。

2. 使用安全的网络设备:选择具有ARP攻击防御功能的网络设备,如防火墙、入侵检测系统等。

这些设备可以检测和阻止ARP攻击,提供更高的网络安全性。

3. 配置网络设备的安全策略:合理配置网络设备的安全策略,限制ARP请求和响应的频率和数量,防止ARP攻击者通过大量的ARP请求和响应来干扰网络正常运行。

华为低端交换机ARP攻击的处理

ARP攻击的处理:1 故障现象网管段设备ping不通交换机下挂的设备,但登陆交换机可ping通下挂设备,查看cpu利用率,达到50%以上(正常情况下低于20%),再查看交换机端口状态,存在有端口in方向流量远远高于out方向流量,且以广播包为主,可能该端口下有设备中毒而对交换机进行arp攻击。

2 故障处理2.1 应急处理应急处理:交换机进入该端口,输入broadcast-suppression 1,broadcast-suppression命令用来在接口下设置广播风暴抑制比,输入命令后,抑制比为1%。

2.2抓包处理1、抓包确定攻击源。

进入隐含模式:[DCN_GuoDa_S3528_1]_检查CPU是否有丢包:[DCN_GuoDa_S3528_1-hidecmd ] ip showvarRun mode 3 gDrvRtListHead 17fac58 g_ulDrvRtNum 1973 g_ulDefaultRtID 0g_pstCurRef 2764188 g_pstArpShadowHead 1a3d1e4 g_pstArpHead 1a45564g_ulARPNum 80 g_ulRtID 291 g_ulCurID 223 g_pusArpIndexMng 3af6c7cg_usArpIndexStackTop 80 g_ulNextHopNum 4096 g_ulDropID 16 g_ulTrapID 17g_bNSFull 0 g_uc_HashLen 8 g_ulTrapID_2 18 g_ulCoreAPIErrCounter 227419g_ulMulticastErr 0ulQueueTotallimit 300, 200, 300, 300, 300, 300, 300, 300ulQueueTotalCounters 0, 8, 12, 95, 0, 2, 0, 1 //共8个队列,有计数标识某个队列有丢包。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

交换机配置解决ARP攻击如何来解决

ARP攻击没有实在太好的解决办法,目前有几种方法不过不能彻底解决像在DHC P上设置保留、在本机上设置IP与MAC绑定、装防护软件等,作用不大。

下面

我来介绍一种方法,那就是在交换机上做IP与MAC绑定。

Cisco中有以下三种方案可供选择,方案1和方案2实现的功能是一样的,即在具体的交换机端口上绑定特定的主机的MAC地址(网卡硬件地址),方案3是在具体的交换机端口上同时绑定特定的主机的MAC地址(网卡硬件地址)和IP地址。

方法1——基于端口的MAC地址绑定

思科2950交换机为例,登录进入交换机,输入管理口令进入配置模式:

Switch#config terminal

#进入配置模式

Switch(config)# Interface fastethernet 0/1

#进入具体端口配置模式

Switch(config-if)#Switchport port-secruity

#配置端口安全模式

Switch(config-if )switchport port-security mac-address 0009.6bc4.d4bf (主机的MAC地址)

#配置该端口要绑定的主机的MAC地址

Switch(config-if )no switchport port-security mac-address 0009.6bc4.d 4bf (主机的MAC地址)

#删除绑定主机的MAC地址

注意:

以上命令设置交换机上某个端口绑定一个具体的MAC地址,这样只有这个主机可以使用网络,如果对该主机的网卡进行了更换或者其他PC机想通过这个端口使用网络都不可用,除非删除或修改该端口上绑定的MAC地址,才能正常使用。

以上功能适用于思科2950、3550、4500、6500系列交换机

方法2——基于MAC地址的扩展访问列表

Switch(config)Mac access-list extended MAC10

#定义一个MAC地址访问控制列表并且命名该列表名为MAC10

Switch(config)permit host 0009.6bc4.d4bf any

#定义MAC地址为0009.6bc4.d4bf的主机可以访问任意主机

Switch(config)permit any host 0009.6bc4.d4bf

#定义所有主机可以访问MAC地址为0009.6bc4.d4bf的主机

Switch(config-if )interface Fa0/20

#进入配置具体端口的模式

Switch(config-if )mac access-group MAC10 in

#在该端口上应用名为MAC10的访问列表(即前面我们定义的访问策略)Switch(config)no mac access-list extended MAC10

#清除名为MAC10的访问列表

此功能与应用与第一种方法相同,但它是基于端口做的MAC地址访问控制列表限制,可以限定特定源MAC地址与目的地址范围。

以上功能在思科2950、3550、4500、6500系列交换机上可以实现,但是需要注意的是2950、3550需要交换机运行增强的软件镜像(Enhanced Image)。

方案3——IP地址的MAC地址绑定

只能将应用1或2与基于IP的访问控制列表组合来使用才能达到IP-MAC 绑定功能。

Switch(config)Mac access-list extended MAC10

#定义一个MAC地址访问控制列表并且命名该列表名为MAC10

Switch(config)permit host 0009.6bc4.d4bf any

#定义MAC地址为0009.6bc4.d4bf的主机可以访问任意主机

Switch(config)permit any host 0009.6bc4.d4bf

#定义所有主机可以访问MAC地址为0009.6bc4.d4bf的主机

Switch(config)Ip access-list extended IP10

#定义一个IP地址访问控制列表并且命名该列表名为IP10

Switch(config)Permit 192.168.0.1 0.0.0.0 any

#定义IP地址为192.168.0.1的主机可以访问任意主机

Switch(config)Permit any 192.168.0.1 0.0.0.0

#定义所有主机可以访问IP地址为192.168.0.1的主机

Switch(config-if )interface Fa0/20

#进入配置具体端口的模式

Switch(config-if )mac access-group MAC10 in

#在该端口上应用名为MAC10的访问列表(即前面我们定义的访问策略)Switch(config-if )Ip access-group IP10 in

#在该端口上应用名为IP10的访问列表(即前面我们定义的访问策略)Switch(config)no mac access-list extended MAC10

#清除名为MAC10的访问列表

Switch(config)no Ip access-group IP10 in

#清除名为IP10的访问列表

上述所提到的应用1是基于主机MAC地址与交换机端口的绑定,方案2是基于MAC地址的访问控制列表,前两种方案所能实现的功能大体一样。

如果要做到IP与MAC地址的绑定只能按照方案3来实现,可根据需求将方案1或方案2与IP访问控制列表结合起来使用以达到自己想要的效果。

注意:以上功能在思科2950、3550、4500、6500系列交换机上可以实现,但是需要注意的是2950、3550需要交换机运行增强的软件镜像(Enhanced Image)。

华为交换机的配置:

假设IP地址10.1.1.2;MAC地址0009.6bc4.d4bf

1、IP+MAC+端口绑定流程

三层交换机中目前只有S3526系列支持使用AM命令来进行IP地址和端口的绑定。

并且如果S3526系列交换机要采用AM命令来实现绑定功能,则交换机必须是做三层转发(即用户的网关应该在该交换机上)。

2、采用DHCP-SECURITY来实现

1.配置端口的静态MAC地址

[SwitchA]mac-address static 0009.6bc4.d4bf interface e0/1 vlan 1

2.配置IP和MAC对应表

[SwitchA]dhcp-security 10.1.1.2 0009.6bc4.d4bf static

3.配置dhcp-server组号(否则不允许执行下一步,此dhcp-server组不用在交换机上创建也可)

[SwitchA-Vlan-interface1]dhcp-server 1

4. 使能三层地址检测

[SwitchA-Vlan-interface1]address-check enable

3、采用AM命令来实现

1.使能AM功能

[SwitchA]am enable

2.进入端口视图

[SwitchA]vlan 10

3. 将E0/1加入到vlan10

[SwitchA-vlan10]port Ethernet 0/1

4.创建(进入)vlan10的虚接口

[SwitchA]interface Vlan-interface 10

5.给vlan10的虚接口配置IP地址

[SwitchA-Vlan-interface10]ip add 10.1.1.1 255.255.255.0

6.进入E0/1端口

[SwitchA]interface Ethernet 0/1

7. 该端口只允许起始IP地址为10.1.1.2的10个IP地址上网

[SwitchA-Ethernet0/1]am ip-pool 10.1.1.2 10。