基于完整性验证的软件防篡改方案

第33卷第8期2016年8月

计算机应用与软件

Computer Applications and Software

Vol.33 No.8

Aug.2016基于完整性验证的软件防篡改方案

(中北大学计算机与控制工程学院山西太原030051)

摘要为了解决软件响应和验证易受攻击的问题,对现有的防篡改方案进行研究,提出一种基于完整性验证的防篡改模型TPM(Tamper Proofing Model)。该方案将软件分为多个单元,采用多种加密方式加密软件,对程序的控制流进行完整性验证得到 Hash值,通过隐藏在程序中的密钥生成函数,利用得到的哈希值、注册码和用户码来计算各个加密单元的解密密钥。理论分析和实 验结果表明,该模型无需修改底层硬件,易于实现,开销小且算法安全性高。

关键词 防篡改完整性验证控制流安全性

中图分类号 TP3 文献标识码 A D0I:10. 3969/j.issn.1000-386x.2016. 08. 069

SOFTWARE TAMPERPROOFING SCHEME BASED ON INTEGRITY CHECKING

Ma Qiaomei Hu Shasha Chen Gouxi

(School of Computer and Control Engineering, North University of China, Taiyuan 030051 , Shanxi, China)

Abstract To solve th e problem that th e softw are response and verification are vulnerable to attack,w e studied th e existing tamperproofing schem es and presented an integrity checking-based tamperproofing model.The schem e divides the softw are into several units and em ploys various encryption m ethods to encrypt software.By conducting integrity checking on the control flow of the program it ge ts th e Hash value, then through th e key generation function hidden in the program and by making u se of th e derived Hash value,register code and user ID it calculates the decryption keys of each encryption unit.Theoretical analysis and experimental results dem onstrated that th e model does n ot need to modify the underlying hardware,it is e asy to implement with small overhead and strong algorithm security.

Keywords Tamperproofing Integrity checking Control flow Security

〇引言

防算改技术是通过软硬件措施防止软件被非法修改、分发 和使用的一种技术和科学[1]。现有防篡改技术分为两类[2]:— 类是静态防算改技术;另一类是动态防篡改技术。前者针对程 序静态分析,阻止攻击者对程序实施逆向工程以提取程序的核 心代码;后者阻止攻击者篡改程序,使意图篡改者无法执行原功 能。完整性验证[3_5]是目前动态防篡改技术的一个重要研究领 域。Jacob等人[6]利用代码重叠技术将隐式指令嵌人目标代码,用于验证程序运行时状态和指令的完整性。控制流完整性[7]是通过保证控制流的完整性来实现软件防篡改的方法。主要通 过所得运算值与预期值的比较来判断软件是否被篡改。软件哨 兵[8'9]是通过分布式来实现程序代码的保护,但哨兵本身的安 全性无法保证。余艳玮等[1°]在此基础上又提出了基于三线程 和软件哨兵的防篡改技术,该技术利用改进的三线程结构来保 护哨兵自身安全,其保护力度得到明显的提高。张贵民等人[11]提出了基于函数级控制流监控的软件防篡改,由监控模块实时 获取哨兵发送的软件运行状态,通过对比运行状态和预期值判断程序是否被算改。在目前的防篡改方案中,如隐式哈希和控 制流检测都涉及与预期值比较,不合理的预期值预存方案将成 为攻击者的突破口,攻击者可以通过替换预期值从而成功通过 完整性验证。

针对现有方案的不足,本文提出基于完整性验证的防篡改 模型。该模型使用多种方法加密软件,利用完整性验证得到的 Hash值来计算每个加密模块的解密密钥。如果软件被篡改,解 密密钥的计算就会出错,解密失败。该方案能加大软件的保护 力度,不依赖硬件设施,成本低且易于实现。

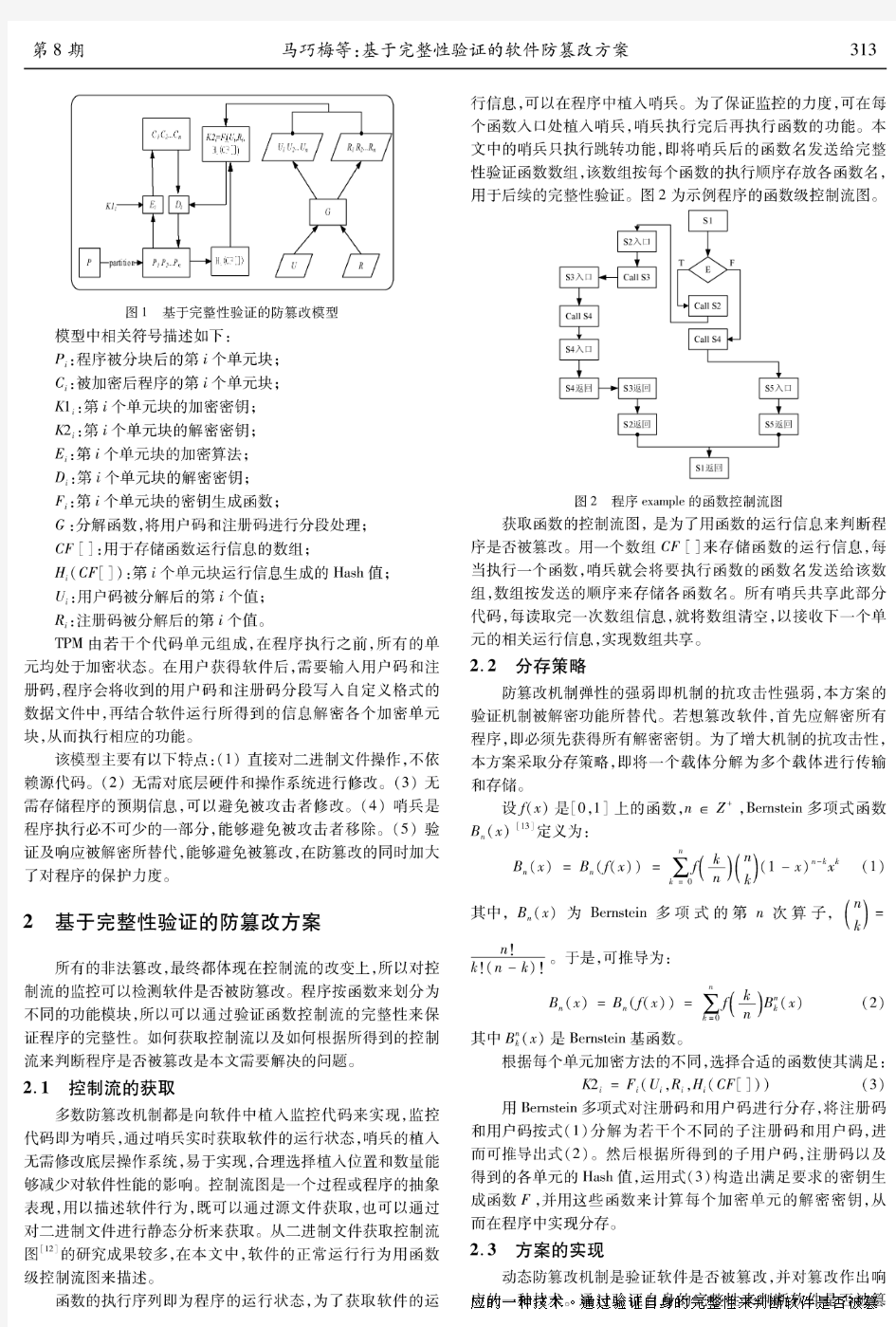

1基于完整性验证的防篡改模型

完整性验证是通过插人验证代码等验证机制来验证程序的 完整性,以此来判断程序是否被篡改。现有的防篡改方案不能 保证验证代码的安全性且验证机制易受攻击。基于此,本文提 出了一种基于完整性验证的防篡改模型TPM,模型如图1所示。

收稿日期:2015 -03-02。山西省自然科学基金项目(2012011010-1)。马巧梅,副教授,主研领域:图形图像处理,信息安全技术。胡沙沙,硕士生。陈够喜,

副教授。

第8期马巧梅等:基于完整性验证的软件防篡改方案313

图1基于完整性验证的防篡改模型

模型中相关符号描述如下:

程序被分块后的第〖个单元块;

:被加密后程序的第〖个单元块;

:第纟个单元块的加密密钥;

:第〖个单元块的解密密钥;

尽:第〖个单元块的加密算法;

A:第〖个单元块的解密密钥;

八:第i个单元块的密钥生成函数;

G :分解函数,将用户码和注册码进行分段处理;

CF []:用于存储函数运行信息的数组;

尽(CF[]):第€个单元块运行信息生成的Hash值;

G:用户码被分解后的第〖个值;

尽:注册码被分解后的第〖个值。

TPM由若干个代码单元组成,在程序执行之前,所有的单 元均处于加密状态。在用户获得软件后,需要输入用户码和注 册码,程序会将收到的用户码和注册码分段写入自定义格式的 数据文件中,再结合软件运行所得到的信息解密各个加密单元 块,从而执行相应的功能。

该模型主要有以下特点:(1)直接对二进制文件操作,不依 赖源代码。(2)无需对底层硬件和操作系统进行修改。(3)无 需存储程序的预期信息,可以避免被攻击者修改。(4)哨兵是 程序执行必不可少的一部分,能够避免被攻击者移除。(5)验 证及响应被解密所替代,能够避免被篡改,在防篡改的同时加大 了对程序的保护力度。行信息,可以在程序中植入哨兵。为了保证监控的力度,可在每 个函数入口处植入哨兵,哨兵执行完后再执行函数的功能。本 文中的哨兵只执行跳转功能,即将哨兵后的函数名发送给完整 性验证函数数组,该数组按每个函数的执行顺序存放各函数名,用于后续的完整性验证。图2为示例程序的函数级控制流图。

图2程序example的函数控制流图

获取函数的控制流图,是为了用函数的运行信息来判断程 序是否被篡改。用一个数组CF []来存储函数的运行信息,每 当执行一个函数,哨兵就会将要执行函数的函数名发送给该数 组,数组按发送的顺序来存储各函数名。所有哨兵共享此部分 代码,每读取完一次数组信息,就将数组清空,以接收下一个单 元的相关运行信息,实现数组共享。

2.2分存策略

防篡改机制弹性的强弱即机制的抗攻击性强弱,本方案的 验证机制被解密功能所替代。若想篡改软件,首先应解密所有 程序,即必须先获得所有解密密钥。为了增大机制的抗攻击性,本方案采取分存策略,即将一个载体分解为多个载体进行传输 和存储。

设/(>)是[〇,1]上的函数,^ e Z+,B em stein多项式函数 扒(%) [13]定义为:

Bn(x) = Bn(f(x))=⑴

2基于完整性验证的防篡改方案

所有的非法篡改,最终都体现在控制流的改变上,所以对控 制流的监控可以检测软件是否被防篡改。程序按函数来划分为 不同的功能模块,所以可以通过验证函数控制流的完整性来保 证程序的完整性。如何获取控制流以及如何根据所得到的控制 流来判断程序是否被篡改是本文需要解决的问题。

2.1控制流的获取

多数防篡改机制都是向软件中植入监控代码来实现,监控 代码即为哨兵,通过哨兵实时获取软件的运行状态,哨兵的植入 无需修改底层操作系统,易于实现,合理选择植入位置和数量能 够减少对软件性能的影响。控制流图是一个过程或程序的抽象 表现,用以描述软件行为,既可以通过源文件获取,也可以通过 对二进制文件进行静态分析来获取。从二进制文件获取控制流 图[12]的研究成果较多,在本文中,软件的正常运行行为用函数 级控制流图来描述。

函数的执行序列即为程序的运行状态,为了获取软件的运其中,为Bernstein多项式的第?i次算子,

几!

k\(n- k)\于是,可推导为:

(2)其中巧(i)是Bernstein基函数。

根据每个单元加密方法的不同,选择合适的函数使其满足:

=聰凡尽(CF[])) (3)用Bernstein多项式对注册码和用户码进行分存,将注册码〇

和用户码按式(1)分解为若干个不同的子注册码和用户码,进 而可推导出式(2)。然后根据所得到的子用户码,注册码以及 得到的各单元的Hash值,运用式(3)构造出满足要求的密钥生 成函数F,并用这些函数来计算每个加密单元的解密密钥,从 而在程序中实现分存。

2.3方案的实现

动态防篡改机制是验证软件是否被篡改,并对篡改作出响

应的一种技术。通过验证自身的完整性来判断软件是否被篡

根据实验结果表明,约75%的程序在哨兵植入后运行时间 开销增加在50%左右,所有测试程序增加的时间开销为60%, 从时间开销上来说,比控制流完整性防篡改(开销增加低于

45% [7])相比较大,但从空间开销上来说,控制流完整性防篡改 需要在每个函数的入口和出口加入验证相关信息,而本文方案 只需在入口处植入验证代码,是前者的一半。无论从时间还是 空间上说,本方案与文献[11 ]的开销相近,但本方案的安全性 高。在文献[11]中,没有考虑哨兵本身的安全性,哨兵可以被 移除。若其中一处的哨兵被移除,如处,程序依然按原功 能正常执行,但是监控模块收到的监控序列跟所存储的信息不 一致。在本方案中,哨兵作为软件执行的一部分,安全性受到保 护。在时间开销上,所有哨兵共享完整性验证函数数组,在程序 中仅插入跳转指令,这些指令所产生的开销很小。开销主要由

(下转第318页)

Hash 值与正常执行时得到的Hash 值不|致,利用函数得到的

解密密钥就会出错,使得解密失败。

根据执行序列的不同设置不同的密钥生成函数,如示例程 序的两个正确的执行序列一和二,通过触发不同的密钥生成函 数来保证密钥结果的唯一性。实验结果表明,基于完整性验证 的防篡改机制对函数级防篡改是有效的,能够对篡改做出相应 的反应。

3.2

性能分析

本模型的开销主要分为两部分,第一部分为程序控制流的 获取,哨兵的植入以及对程序进行加密,这部分时间开销比较 大,但这部分开销跟程序的执行没有必然联系,只需要考虑第二

部分哨兵发送函数运行信息以及解密的时间u 为了分析本模型 在植入哨兵前后运行时间的变化,用IDA Pro 中的函数窗口进 行分析。表1列出了个程序中哨兵的数目,图3为植入哨兵后

运行时间的变化情况,其数值为植入后增加的运行时间与植入

前运行时间的比值$

表1各程序植入哨兵的数目

程序

程序规模/MB

哨兵数目

setup_479

4.65133CrossFire 3.6987CAJViewer 38. 17172bdbrowser 44.062047Ace3 2 L oader 0.06238UnRAR 0.321059Rar 0.511669kuwo_7. 7. 1.312. 187

改,完整性的验证主要通过加入验证模块来实现,如何保证验证 模块的安全和可信是研究的重点s 本文方案将验证模块作为程 序执行必不可少的一部分,使得对验证模块进行任意的修改和 删除都会破坏软件的正常执行3这样既可以避免验证模块被绕 过又可以避免验证模块被修改或移除,TPM 由若干个加密代 码单元组成,每一个单元的解密密钥均由隐藏在程序中的F 计 算得到。在整个程序的运行过程中,只有上一个单元正确运行 完成才能正确解密下一个单元。任何更改程序运行功能的行为 都会使解密密钥的计算结果不正确,程序解密异常,TPM 的运 行过程如下:

(1) 用户输入"和及。

(2) 通过分解函数G 将[/和分存成多段。

(3) 利用得到的第一组用户码和注册码解密第一加密单 元,并将依次执行函数的函数名发送给控制流储存数组。(4) 利用第二组用户码和注册码以及得到的尾(CF []),

通过密钥生成函数。来计算第二加密单元的密钥,解密加密

单元并执行自身功能。

(5) 触发下一单元的解密函数,计算密钥,解密并执行。

(6) 重复执行,直至所有单元被执行。

基于完整性验证的软件防篡改,使用多种加密方法对程序 进行加密,且构造多个不同的。程序的响应功能被解密所替 代,而程序的密钥是计算得到的,无法被攻击者定位提取,破解 者只有通过对加密软件本身进行破解,这样在一定程度上加大 了破解的难度。计算密钥所需的用户名和注册码是用户自己输 入的,通过对函数级完整性进行验证得到计算密钥所需的另一 个值,任何一个数据的出错都会导致密钥计算结果的不一致。 即使软件破解者破解了其中的几个加密单元,也不能由解密密 钥得到对应的子注册码和用户码,在对程序进行完整性验证的 同时也实现了对程序的加密,进而加大了对程序的保护力度。

3性能分析

下面从有效性、性能和安全性三个方面对本文提出的基于

完整性验证的防篡改方案进行分析。

3.1有效性分析

以图2所示程序为例,图2即为程序的控制流图,在每个函 数的入口处植入哨兵。在本程序中,S 2含有缓存区溢出漏洞, 利用该漏洞修改返回地址,使程序跳过S 3继续执行,使得该程 序的控制流被篡改。下面验证本文模型能否对该篡改做出 反应。

当程序正常执行时会有两条执行路径,当判断条件为真时, 执行的为图2所示的左边的执行路径,此时控制流储存数组得 到的相关信息为

H ‘ S ’,‘ 1’,‘ S ’,‘2’,‘ S ’,‘3 ’,‘ S ’,

‘ 4 ’ !。通过计算Hash 值得到尽(CF []),并结合相应的R

利用隐藏在程序中的密钥生成函数来计算下一单元的解密 密钥。

当判断条件为假时,执行的为图2所示的右边的执行路径, 此时控制流储存数组得到的相关信息为CF []=丨‘ S ’,‘ 1’, ‘ S ’,‘ 54 }。通过计算Hash 值得到^ ( CF []),并结合相应的

G ,尽利用隐藏在程序中的密钥生成函数来计算下一单元的解

密密钥。

当程序的控制流被篡改时,控制流储存数组得到的相关信 息为^^[]=!3’,‘1’,‘3’,‘2’,‘3’,‘4’丨,此时得到的

图3

植入哨兵后运行时间增加百分比

时手动输人目标的I P 地址,以免连接不到服务器。6结语

本文设计和实现了一种基于A n d r m d 的物流与财务管理系

统,并对该系统的功能进行了分析。系统将一般企业内的物流 和财务等主流业务进行整合,并实现在移动端实时管理数据,具 有方便、便携和灵活等优点,为销售和财务人员的工作带来便 利,同时对于企业资源管理与优化起到十分关键的作用。

与此同时系统还需要进一步的完善。例如,在系统中添加 员工签到和企业内部邮箱等功能,以提升用户体验;同时,添加 角色权限,以保证企业信息的安全性。

参考文献

[1

]郭建候,蔡雪松.基于Android 平台的公交信息发布终端软件的设

计与实现[J

].计算机应用与软件,2014,31(9) :322-324,333.

[2 ]

李佳,陈亚军,何先波.财务管理系统设计与实现[J ].软件导刊, 2015,14(1) :111 -112.

[3 ]黄彬华.Android 系统架构[EB /O L]. 2013. http://b ook. 51cto. com/art/201311/415363. htm.

[4 ] Meier R. Android 4高级编程[M ] ?北京?清华大学出版社,2〇l 3.[5 ]

李红娟?企业成本核算中的配比原则[J ]?会计之友,2〇15,2(1): 55 -57.

[6 ]

IT 技术论坛?成本计算方法[E B /0L ] ? 2〇14. http://www. https://www.360docs.net/doc/a16221881.html,/thread-810008-1-1. html.

[7 ]

中国会计社区.月末结转流程[E B /O L ].2〇13. httP://b b S. canet. com. cn/thread-536060-1-1. html.

[S ]高萌,王霓虹,李丹,等?一种基于模版的数据预取和缓存算法

[J] ?计算机应用研究,2014,31(11):3240-3246.

[9 ] Craig Walls. Spring in Action[ M] ?北京.人民邮电出版社,2008.

[10] Bmwn ,DaviS‘StrutS2[M ] ?北京?人民邮电出版社,2010.

[11] James Elliott ?精通 Hibemate[M ]?北京?机械工业出版社,2009.

[12] 李燕歌,张志斌,王娜?基于负载均衡的MapReduce 后备任务上限

自适应算法[J ]?计算机应用研究,2015,32(1) :67-70.

(上接第314页)解密产生,可以通过合理的设置解密方案来减少所产生的时间 开销。3.3安全性分析

该模型的安全性体现在如下几个方面:

(1) 模型的响应环节为解密,不需要存储函数运行的相关

信息。程序没有被篡改则执行相应的功能,被篡改解密失败则

执行错误的功能,不需要存取原始值,不合理的原始值是攻击者

的突破口,攻击者可以通过逆向工程定位进而移除。(2) 分存策略和加密相结合,将用户码和注册码分段存储, 在加大破解者获取注册信息难度的同时也确保哨兵的安全。在

本方案中,哨兵作为程序正常运行的一部分,若被修改则收到的

函数运行信息就会发生变动,所得的H a s h 就会和所预期的不一

样,最终导致密钥结果计算的不一致,解密出错。

(3) 密钥生成函数隐藏在程序中,只有程序的正确运行才

能触发密钥生成函数的执行。攻击者在不了解程序属性的情况 下,无法确定隐秘信息的存在,即使攻击者找到了密钥生成函数 所在的位置,计算密钥所需的用户码、注册码及函数正常运行信

息的哈希值,其中任意一个值的出错都不可能得到正确的解密 密钥。函数随机的插人到程序中,如果攻击者找到其中一个函 数的所在,而且破解了一个加密模块,并不能通过解密密钥得到 计算所需的用户码、注册码及运行信息,并不影响其余函数的隐 秘性及安全性。如果攻击者定位删除密钥生成函数,则解密功 能不能进行,程序也将无法正常运行。通过多个函数的应用,使 得攻击者花费更多的时间和精力来确定每个函数的位置,这在 一定程度上增加了攻击者的分析难度,进一步增加软件的安 全性[14]。

4结语

本文提出了一种基于完整性验证的防算改模型。该模型采

用分存策略对注册码和用户码进行分段,利用对程序完整性验 证得到的H a s h 值,结合相应的子注册码和用户码,通过多个隐 藏在程序中的函数来计算各单元的解密密钥,使得程序受多种 加密方式的保护,在防止软件被非法篡改的同时加大了软件的 保护力度。然而并不能确保攻击者对少数函数单元内部的更 改,如何在函数中加人相关的防篡改验证,进一步提高软件的防 篡改能力是下一步的研究重点。

参考文献

[1 ] David Aucsmith. Tamper resistant software : An implementation[ M]//

Proceedings of the First International Workshop on Information Hiding,

Springer Berlin Heidelberg,1996 :317—333.[2 ]王朝坤,付军宁,王建民,等.软件防篡改技术综述[J ].计算机研

究与发展,2011,48(6) :923 -933.

[3 ]牛飞斐,张若菁,杨亚涛,等?基于H ash 函数的计算机日志完整性

检测模型设计[J ].计算机工程与设计,2014,35(3) :830 -834.

[4 ]牛毅,李清宝,钟春丽,等.独立可执行设备支持的终端代码防篡改

技术研究[】].小型微型计算机系统,2013,34(12):2809-2813.

[5 ]段国云,陈浩,黄文,等?一种W eb 程序防篡改系统的设计与实现

[几计算机工程,2014,40(5):149-153.

[6 ] Jacob M,Jakubowski M H, Venkatesan R. Towards integral binary exe-

cution :Implementing oblivious hashing using overlapped instruction en-codings [ C]//Proceedings of the 9th workshop on Multimedia & securi-ty. New York,NY,USA:ACM,2007:129 —140.

[7 ] Abadi M,Budiu M,Erlingsson U. Control-flow integrity principles, im-plementations and applications [ J ]. ACM Transactions on Information and System Security, 2009,13(1) : 1 - 40.[8 ]武少杰,鹤荣育,薛长松,等.基于循环哨兵的软件保护方法研究

[J ].计算机与现代化,2012,61(1) :161 -165.

[9 ]赵媛,房鼎益,刘强波,等.应用改进哨兵的软件攻击威胁自感知方

法[J ].小型微型计算机系统,2014,35 (7) : 1486 -1490.

[1〇]余艳玮,赵亚鑫.基于三线程保护和软件哨兵的防篡改技术[J ].

计算机应用,2013 ,33(1) :1 -3,34.[11] 张贵民,李清宝,王炜,等.基于函数级控制流监控的软件防篡改 [J ].计算机应用,2013,33(9) :2520-2524.[12] Xu L,Sun F Q,Su Z D. Constructing precise control flow graphs from

binaries[R]. Davis :University of Computer Science ,2009.

[13] 王蕊,杨秋翔,陈够喜,等.基于分存策略的软件保护博弈模型

[J ].计算机应用,2〇13,33(9) :192-196.[14] 张萌,陈够喜,张鹏程.高效可执行文件后门隐写算法[J ].计算机

应用研究,2013,30(4) : 1198 -1204.

安博士防病毒整体解决方案

安博士防病毒整体解决方案

目录 一、防病毒方案整体规划 (3) 设计原则 (3) 系统组成 (4) 二、产品选型 (6) V3的技术及性能优势 (6) V3系列产品的特点 (8) V3的超强管理 (9) 三、防病毒方案方案具体实现 (10) 系统结构 (10) 集中管理 (10) 事件报警 (11) 软件分发 (12) 自动升级 (13) 集中配置 (13) 任务调度 (14) 远程管理 (15) 四、客户支持 (15) 1、支持的方式 (15) 2、客户支持及病毒上报体系 (15) 五、安博士厂商介绍 (16)

一、防病毒方案整体规划 设计原则 建立防病毒系统需要考虑的主要内容有: ●控制传染源 ●控制传染途径 ●简化组织机构防病毒体系的管理 ●预防胜于杀毒 ●防病毒的自动化 ●考虑明天的防病毒体系--升级能力 ●如何考虑性能的折中 综上所述,设计防病毒方案时,一般应遵循一下原则: 1.技术和产品的成熟性和稳定性 充分考虑防病毒产品本身和技术上的成熟性。安博士 APC 的网络防病毒产品正是成熟而且经受大量考验的防病毒产品,对用户使用的各种操作系统平台和服务器平台都有相应的病毒防范软件的版本,并且能够和操作系统紧密结合,目前在国际和国内上很多组织机构在使用。 2.满足需求为第一 针对客户的具体应用情况,建立满足需求的病毒防护系统。我们会积极配合用户的安全技术人员对整个病毒防御体系进行合理建设,尽量满足各种需求。 3.先进性 由于防病毒领域是一个动态的发展过程,必须要求今天的防病毒系统不仅仅能够全面检测到已经发现的病毒,还能接受明天病毒的挑战。安博士 APC 能够对已有病毒具有100%的检测率,另外还具有独特的启发式技术,可以检测病毒变体和未知病毒,并且支持多种安全防护软件的扩展,大大的增加了软件的实用性。

数据完整性检查要点

数据完整性检查要点 数据完整性 数据完整性(data integrity):是指数据的准确性和可靠性,用于描述存储的所有数据值均处于客观真实的状态。 –并不是计算机化系统实施后才出现的 –适用于电子数据和手工(纸质)数据 –企业应当处于一种基于数据完整性风险的可接受控制状态数据的属性 基本原则 A(attributable)—可溯源 L(legible)—清晰 C(contemporaneous)—同步 O(original or true copy)—原始或真实复制 A(accurate)—准确 数据 人工观察填写的纸质记录 仪器、设备通过复杂的计算机化系统产生的图谱或电子记录。

纸质记录 对文件和记录版本(变更)进行控制 对原始空白记录进行控制 对空白记录的发放进行控制 对已填写记录的修改进行控制 图谱或电子记录 电子方式产生的原始数据采用纸质或PDF格式保存应当显示数据的留存过程,以包括所有原始数据信息、相关审计跟踪和结果文件、每一分析运行过程中软件/系统设置标准 一个给定的原始数据系列重建所需的所有数据处理运行情况(包括方法和审计跟踪),经过确认的复本。 一旦打印或转换成静态PDF,图谱记录则失去了其被再处理的能力,不能对基线或隐藏区域进行更详细的审核或检查。 以数据库格式存在的动态电子记录则可以进行追踪、趋势分析和查询、查看隐藏区域,放大基线以将积分情况查看的更清楚。 数据审计跟踪 数据审计跟踪(audit trial):是一系列有关计算机操作系统、应用程

序及用户操作等事件的记录,用以帮助从原始数据追踪到有关的记录、报告或事件,或从记录、报告、事件追溯到原始数据。 如果计算机系统用于电子捕获、处理、报告或存贮原始数据,系统设计应能保持提供全面审计追踪的保存,能够显示对数据进行的所有更改。 对数据的所有更改,应可以显示做这些更改的人,更改均应有时间记录,并给出理由。 用户不应具备修订或关闭审计追踪的能力。 不需要包括每个系统活动(例如,用户登录/退出,键盘敲击等)。 通过对经过设计和验证的系统报告进行审核来达到目的。 必须是商业电子管理系统吗?只要能够达到GMP的要求,纸质追踪和半纸质半电子系统也能被接受。 值得关注的问题 对于数据完整性提出详细要求: –计算机化系统应当记录输入或确认关键数据人员身份

赛门铁克SPS防病毒软件解决方案

XXXX技术方案

第1章概述 计算机技术的不断发展,信息技术在企业网络中的运用越来越广泛深入,信息安全问题也显得越来越紧迫。自从80年代计算机病毒出现以来,已经有数万种病毒及其变种出现,给计算机安全和数据安全造成了极大的破坏。根据ICSA的统计报道,98% 的企业都曾遇过病毒感染的问题,63% 都曾因为病毒感染而失去文件资料,由ICSA评估每一个受电脑病毒入侵的公司电脑,平均要花约8,366美金,但更大的成本是来自修理时间及人力的费用,据统计,平均每一电脑要花费44小时的到21.7天的工作天才能完全修复。如何保证企业内部网络抵御网络外部的病毒入侵,从而保障系统的安全运行是目前企业系统管理员最为关心的问题。所以,系统安全应该包括强大的计算机病毒防护功能。 全球的病毒攻击数量继续上升,病毒本身变得越来越复杂而且更有针对性,这种新型病毒被称为混合型病毒,混合型病毒将传统病毒原理和黑客攻击原理巧妙的结合在一起,将病毒复制、蠕虫蔓延、漏洞扫描、漏洞攻击、DDOS攻击、遗留后门等等攻击技术综合在一起。而最近对互联网威胁很大的间谍软件和广告软件,给企业不仅造成网络管理的复杂,同时可能会带给企业无法估计得损失。混合型病毒的传播速度非常快,其造成的破坏程度也要比以前的计算机病毒所造成的破坏大得多,混合型病毒的出现使人们意识必须设计一个有效的保护战略来在病毒爆发之前进行遏制。这个保护战略必须是主动式的,而不是等到事件发生后才作出反应,需要针对网络中所有可能的病毒攻击设置对应的防毒软件,建立全方位、多层次的立体防毒系统配置,通过在桌面和企业网络等级集成来提供病毒保护。作为世界互联网安全技术和整体解决方案领域的全球领导厂商,赛门铁克为个人和企业用户提供了全面的内容和网络安全解决方案。赛门铁克是病毒防护、风险管理、互联网安全、电子邮件过滤、远程管理和移动代码侦测等技术的领先供应商。为全世界1亿的客户提供了全面的Internet安全性产品、解决方案和服务。赛门铁克客户群不但包括世界上最大的公司、企业、政府部门以及高等教育机构,同时也为小型企业用户和个人用户提供服务。诺顿品牌领先世界防病毒市场,在业界颇受赞誉。

滤芯相容性验证

南京XX制药有限公司 滤芯相容性验证方案 方案号: QV2-002(2010) 验证内容:滤芯相容性验证 验证部门:生产部 验证地点:冻干粉针车间 验证时间: 2010年06月

方案起草人/日期 方案审核人/日期 部门经理: 质控部经理: 验证主管:方案批准人/日期

目录 一、验证方案 1、验证背景 2、验证目的 3、验证依据及相关文件 4、验证小组职责 5、验证小组人员培训 6、验证实施条件确认 7、验证内容 8、可接受标准 9、验证拟实施时间 二、验证报告 1、验证目的 2、验证情况 3、验证小组人员培训 4、验证实施条件确认 5、验证数据统计 6、验证结论 7、总体评价

1 验证背景 滤芯质量的优劣是影响无菌冻干制剂质量的一个重要因素。滤芯的质量情况主要是从其完整性保证情况和是否会对过滤后的药液产生不良影响两方面来考量。粉针车间冻干制剂药液过滤使用的滤芯为上海金科过滤器材有限公司生产的10in,226型,规格为0.45μm和0.22μm聚醚砜滤芯,因滤芯的长度、规格不影响验证的结果,故本次验证仅选用10in、226型、0.22μm的聚醚砜滤芯作为验证的对象。考虑到药液酸碱度对滤芯质量的影响最大,因此本次验证品种的选取原则是选用药液酸度或碱度最强的品种,公司生产品种Ph大部分在中性左右,注射用泮托拉唑钠在配液时Ph在11左右,相对碱性最大,所以本次验证选择注射用泮托拉唑钠作为验证品种。 验证地点:粉针车间 2 验证目的 通过对聚醚砜滤芯相容性实验以及截留性实验,确认该类型滤芯在过滤前后的完整性和安全性保证,确保生产过程的的稳定性和可靠性。 3 验证依据及相关文件 3.1 注射用泮托拉唑钠工艺规程 3.2 现场管理操作SOP 3.3 质量检验仪器使用SOP 3.4 生产设备使用SOP 4 验证小组职责分工 所在部门姓名职责范围人员确认 生产部XXX* 负责起草验证方案、验证中各过程的全面指导、偏差的分析和处理、验证报告的整理,负责小组协调工作 生产部XXX 验证过程的现场管理、验证数据的收集 质控部XXX 确保仪器、仪表、计量器具运行正常,在计量合格有效期内 工程部XXX 保证生产设备正常运行 QA XXX 按照验证方案进行取样 QC XXXX 取样样品的理化指标分析和数据统计注:姓名后面打“*”者为验证组组长

无菌过滤器清洗验证方案

无菌过滤器清洗验证方案 一、验证目的: 本验证从目检及微生物角度试验并再次证明,无菌过滤器按清洗规程(QG/HW WS-47-1997)进行清洗后,使用该设备进行无菌过滤生产时没有来自上批产品及清洗过程所带来污染的风险,以考证该SOP的可行性和可靠性。 三、清洗规程:执行SOP QG/HW WS-47-1997 清洗流程图 溶液(加NaOH溶液调PH值至 50℃,0.9%生理盐水 300PPMNaClO 3 10左右) 无菌过滤器冲洗15min 80℃注射用水 121℃、蒸汽灭菌30min 循环30min 冲洗30min 无菌状态 装入灭菌盒 四、验证方法: 1、取样方法: 1.1 取样点:无菌过滤器滤液出口。 1.2 取样液:最终冲洗水(洗出液)——按《中国药典》2000年版二部相关项 下检验合格的新鲜注射用水冲洗的最终洗出液; 1.3 取样方法:于上述取样点接取最终冲洗水作为被验样品。 Ⅰ、用经注射用水清洗的具塞三角烧瓶,接取最终冲洗水约500ml,供理化检验用。

Ⅱ、用经灭菌处理的具塞三角烧瓶,接取最终冲洗水约100ml,供无菌检查用。 1.4 空白对照品: 空白对照(1)——灭菌注射用水 空白对照(2)——已接种细菌的蒸馏水 2、试验方法及判断标准: 对上述样品按《中国药典》2000年版二部相关项下方法进行检查。 2.1 PH值测定:5.0~7.0。 2.2 澄明度检查:应符合规定。 2.3 无菌检查:样品、空白对照(1)结果均应为阴性,空白对照(2)结果应为阳性。 3、验证步骤: 3.1 完整性测试 按完整性测试仪标准操作维护规程(QJ/HW SB-YQ-08-1997),测定无菌过滤器滤膜的最低起泡点压力。合格标准:最低起泡点压力不低于45Psi。 3.2取样进行无菌检查 无菌过滤器按清洁规程进行清洗后,滤膜经完整性测试合格,接取最终冲洗水进行各项检查。 实验人:日期: 六、验证结论:

基于MD5的文件完整性校验

实验四、基于MD5的文件完整性校 验程序设计与实现 1、实验目的 ◆验证MD5的工作原理。 ◆编写并调试基于MD5的文件完整性校验程序。 2、实验设备与环境 连网PC机(至少一台)。 计算机硬件要求:Intel Pentium5 处理器、256MB以上内存,Ethernet 网卡,网线若干。 计算机软件要求:Windows XP/win7操作系统,TCP/IP协议,Visual studio 系统。 3、实验要求 能够以浏览的方式打开指定的文件 能够计算指定文件的MD5 能够将文件的MD5结果转换为大写 文件内容改变后能够判别文件已被篡改

4、实验步骤 步骤1: 使用VC++的应用程序生成向导(MFC AppWizard[exe])创建一个基于对话框的工程,该工程的名称为201200824302MD5 步骤2: 主界面的设计:

同时在类向导里面添加需要的变量: 步骤3:添加每一个按钮的响应事件3.1宏定义的添加: #include

#include

防病毒网关部署方案

防病毒网关部署方案 目前网络拓扑图: 一、防病毒网关的部署位置 建议将防病毒网关部署在入侵防御和汇聚交换机之间,有以下2点原因: 1、防火墙可以阻断非法用户访问网络资源,入侵防御可以在线攻击防御,将防病毒网关部署在IPS之后可以大大减轻防病毒网关的负载,提高了防病毒网关的工作效率。 2、防病毒网关部署在路由器或者防火墙后面都需要连接四根线,而防病毒网关只有两根进线,由于入侵防御的部署模式是两个两出,所以选择部署在入侵防御之后。 防毒墙部署后的拓扑图:

二、防病毒网关查杀内容的选取 为了充分发挥防病毒网关的性能,减少不必要的性能损耗,建议防病毒网关与防火墙协同工作,目前防火墙主要开放服务器的80端口,所以防病毒网关只需主要针对Http协议的报文进行扫描查杀等工作,其他Ftp、Smtp、Pop3等协议报文的查杀,根据实际应用的需要,再做相应的配置。 三、防病毒网关的查杀方式 防病毒网关发现病毒后有四种处理方式:包括删除文件、隔离文件、清除病毒和记录日志。如果在第一次策略处理失败的情况下,可以设置第二次策略正确的处理病毒。经讨论,我们建议先采取清除病毒的方式,清除病毒失败后采取隔离文件的方式。 四、蠕虫的防护 防病毒网关需开启蠕虫过滤功能,系统默认就会自动添加一些流行蠕虫的查杀规则,其他蠕虫的防护规则可以根据各应用系统的实际应用情况来设置阀值,其中阀值的设定需防病毒网关与各业务系统之 间不断的磨合,才可以达到最佳防护效果。

防止系统漏洞类的蠕虫病毒,最好的办法是更新好操作系统补丁,因此蠕虫的防护需与服务器操作系统补丁更新配合实施。 五、网卡模式选取 防病毒网关接线图: 综合分析目前网络拓扑现状,我们建议选用网络分组模式,将ETH1接口和ETH2接口划分到Bridage0通道中,用于扫描访问电信线路1和移动线路的数据包,将管理口划分到Bridage1通道中,用于扫描访问电信线路2和广电线路的数据包。需给Bridage0通道分配一个核心交换机1与汇聚交换机1互联网段的地址,用户防病毒网关的升级与日常管理维护。 六、病毒库的升级方式 病毒库的升级模式分为三种:自动升级、手动升级和离线升级,考虑到网络上的病毒每天每时都有新的、变种的病毒,我们建议选用自动升级的方法,因为手动升级和离线升级无法做到病毒库升级的及时性,可能会造成漏杀的状况对系统造成不良影响。 出于安全考虑,在防火墙配置访问控制策略,阻断所有的服务器

59-0.2μm过滤器完整性验证方案

华北制药股份有限公司 验证方案 验证编号:验字-2010-114-59 验证名称:过滤器完整性验证 验证单位:114车间 起草人:日期: 单位领导:日期: 审核人:日期: 日期: 批准人:日期:

1、验证名称 过滤器完整性验证 2、验证目的 采用泡点检测法对5-8楼分装岗位用压缩空气过滤器、洗瓶岗位用注射用水过滤器和压缩空气过滤器、消毒剂罐用过滤器、酒精罐用过滤器、纯化水罐用过滤器、注射用水罐用过滤器、蒸馏水机用过滤器、蒸汽灭菌柜用过滤器进行检测,以证明除菌过滤器(0.22μm)完整性良好。 3、验证依据 《药品生产验证指南》(化学工业出版社2003年7月第1版) 《验证控制程序》HYG/QP(7.5.2)01-2010 4、验证的实施小组组成及分工 5、设备描述 5.1 分装机:气流分装机所用压缩空气最后经末端过滤器(0.22μm)过滤后,用于粉针剂的分装,此种过滤器为本项验证的对象。 5.2 洗瓶机:生产用小瓶在洗瓶机上经注射用水清洗后,经压缩空气吹干,其中压缩空气最后经末端过滤器(0.22μm)过滤,注射用水最后经末端过滤器(0.22μm)过滤,此两

种过滤器为本项验证的对象。 5.3 消毒剂罐和酒精罐:消毒罐里消毒液和酒精罐里酒精使用时经压缩空气加压出液,输送到各个使用口。其中压缩空气经过滤器(0.22μm)过滤,消毒液和酒精出口分别经过滤器(0.22μm)过滤,此三种过滤器为本项验证的对象。 5.4 纯化水罐、注射用水罐、蒸馏水机:储罐和水机需要补充空气,空气经过滤器(0.22μm)过滤,此两种过滤器为本项验证的对象。 5.5 蒸汽灭菌柜:灭菌柜在程序运行中需要补充空气,空气经过滤器(0.22μm)过滤,此种过滤器为本项验证的对象。 5.6过滤器滤芯性能指标:

防泄密解决方案书

解决方案 一、客户需求 1.保护对象 主要使用PRO/E、CAD等机械制图工具,重点对这几种设计软件产生出来的图纸等进行安全防范。 2.效果要求 1)公司内部的重要图纸资料不会因复制、邮件等各种方式泄密出去 2)文件可以给公司外部人员修改,但不会因此被随意拷贝泄密出去 二、泄密途径分析 1)利用U盘、移动硬盘、SD卡、刻录机刻录等方式复制; 2)通过打印机打印; 3)通过P2P传输、即时通讯、电子邮件等网络方式传送; 4)网络黑客、商业间谍通过病毒、木马等非法侵入,直接传送或复制企业 涉密信息,盗卖获利; 5)在报废电脑或硬盘时,未对其中的文件进行销毁处理,导致泄密; 6)公司员工携带涉密图纸资料的电脑离职或涉密电脑外带时不慎丢失。 三、反商业泄密软件解决方案 1.设计原理 公司是一家专业从事文档加密软件的研发和服务的高技术公司,公司成立于2005年,国内知名的加密软件产品的研发供应机构。反商业泄密系统软件集文档加密、硬件管理、行为监控、日志审计、程序控制等多个功能模块于一体,为企

事业单位提供了一套安全、方便、实用、低应用成本的反商业泄密一体化解决方案。 基本设计原理就是阻断计算机文档的通用性,并保证这种通用性在内部的有效性、数据使用的方便性。 在此基础上,文档守望者要达成以下设计目标: (1)保证理想的防护效果,不能因为各种原因(内部、外部、有意、无意)而导致泄密发生; (2)万一产生泄密事件,要能够追查回溯,查出责任人,并保存相关证据; (3)不影响现有的工作模式和操作习惯; (4)不提高管理成本; (5)内部沟通没有阻碍。 2.实现原理以及设备需求 在操作系统中, I/O(输入输出)管理器负责处理所有设备的I/O操作。 I/O 管理器通过设备驱动程序、中间驱动程序、过滤驱动程序、文件系统驱动程序等完成I/O操作,见图。

杀毒软件网络版企业防病毒解决方案

XX杀毒软件网络版企业防病毒解决方案 【最新资料,WORD文档,可编辑修改】 目录 方案简介 (3) 产品简介 (3) 第一章瑞星杀毒软件网络版的系统结构 (5) 1.1 分布式体系结构.................................................................. 错误!未定义书签。 第二章瑞星杀毒软件网络版的安装特点 (6) 2.1 智能安装 (6) 2.2 远程安装 (6) 2.3 脚本登录安装 (7) 第三章瑞星杀毒软件网络版的安全管理 (7) 3.1 全面集中管理 (7) 3.2 全网查杀毒 (8) 3.3 全网设置 (8)

3.4 直接监视和操纵服务器端/客户端 (8) 3.5 远程报警 (9) 3.6 移动式管理 (9) 3.7 集中式授权管理 (9) 3.8 全面监控主流邮件服务器 (10) 3.9 全面监控邮件客户端 (10) 3.10 统一的管理界面 (10) 3.11支持大型网络统一管理的多级中心系统 (11) 第四章瑞星杀毒软件网络版的升级管理 (12) 4.1 多种升级方式 (12) 4.2 独特的降级功能 (13) 4.3 增量升级 (13) 第五章瑞星杀毒软件网络版客户端的技术特点 (14) 主要特性与功能 (14) 第六章瑞星杀毒软件网络版产品系列 (17)

方案简介 瑞星杀毒软件网络版是国内着名反病毒软件公司——瑞星科技股份有限公司推出的企业级网络防病毒软件产品,它解决了以往网络防病毒软件在安装、设置、管理以及升级时遇到的不方便与不及时等问题,全新的查杀毒技术、直观友好的操作界面、强大的Internet 与Intranet防病毒能力、及时周到的技术服务,使之成为各行业推行企业防病毒解决方案的首选。 简单地讲,瑞星杀毒软件网络版企业防病毒解决方案是通过瑞星管理员控制台对网络内的计算机进行安装、设置、管理、维护及升级,从而实现企业网络防病毒的目的。 产品简介 瑞星杀毒软件网络版可有效地保障企业内部网络不受病毒侵扰。 瑞星杀毒软件网络版产品由以下几部分组成: 瑞星系统中心 瑞星管理员控制台 瑞星杀毒软件服务器端 瑞星杀毒软件客户端 瑞星系统中心可以很容易地在整个网络内实现远程管理、智能升级、自动分发、远程报警等多种功能,有效的管理,严密的保护,杜绝病毒的入侵。

药液过滤系统筒式滤芯完整性测试验证

编号: 过滤器完整性测试仪验证方案 ********药业有限公司 年月日 目录 1 概述 2 验证项目中各部门及人员责任 3 验证目的 4 验证依据 5 验证方法 6 验证程序 7 再验证周期 8 附表 1 概述 根据GMP要求,各种过滤器在使用前后均应做完整性试验,从而证明过滤器的滤膜或滤芯是否完好无破损,通过压力值测定检查其孔径是否符合生产工艺要求。 本验证方案是对药液过滤系统上安装的筒式过滤器进行完整性测试,以证明该滤芯的完好及孔径是否符合要求,从而确保压缩空气质量,满足生产工艺要求。 2 验证项目中各部门及人员责任 2.1 验证项目小组成员及责任 验证项目小组成员 验证项目小组组长:负责验证方案的编写,组织验证全过程的实施,起草验证报告。

验证项目小组成员:分别负责落实方案实施中各部分验证的具体工作。2.2 验证工作中各部门责任: 验证委员会:负责批准验证立项申请,设立验证项目小组;审批验证方案;批准验证报告;负责组织验证评价工作,发放验证证书。 验证实施人员:负责验证过程的协调工作;负责掌握验证工作进度;负责收集整理验证资料;负责验证归档工作。 生产车间:负责验证期间操作间环境卫生及气源提供工作。 质量管理部:负责验证过程中的质量监控及验证培训工作。 工程部和动力部:负责对公用系统、生产设备、设备维修及校正等各项工作中提供及时可靠的支持和服务。 3 验证目的 通过检测筒式过滤器滤芯是否完整、孔径是否符合要求,来证明过滤效果是否满足工艺要求,从而有效的保证药品质量。 4 验证依据 4.1 《药品生产质量管理规范》(1998年修订) 4.2 压缩空气使用标准操作规程。 4.3 气泡点测试标准操作规程 4.4 《药品生产验证指南》 5 验证方法 本次对药液过滤系统上安装的筒式过滤器验证采用气泡点法。 5.1 气泡点法原理 5.1.1:当滤材被液体浸润后,在滤材的两侧加上气体压差,由于毛细管效应,气体要将毛细管中的液体赶走而冒出气泡,气体的压差必须增大到某一值 P1。 p=4fcosa/D 压差(达因/平方厘米) f-表面张力

薄膜过滤器验证方案

深圳迈德士医疗器械科技有限公司 薄膜过滤器验证方案及报告Array目录 1. 验证方案的起草和审批 1.1 验证方案的起草 1.2 验证方案的审批 2. 验证小组人员名单 3. 概述 4. 验证目的 5. 验证内容 5.1 安装确认 5.1.1 资料档案 5.1.2 设备材质 5.1.3 环境状况 5.1.4 公用介质 5.2 运行确认 5.3 性能确认 6.时间进度表

薄膜过滤器验证方案及报告 7.再验证 8.最终评价及验证报告 1. 验证方案的起草和审批 1.1 验证方案的起草

薄膜过滤器验证方案及报告 1.2 验证方案的审批 2. 验证小组成员名单 3. 概述 本薄膜过滤器采用优质硅酸盐材料制成,能承受热压消毒,法兰口均为精工平磨,密合性能良好。滤膜材质是聚丙酰胺(或醋酸纤维素)。本滤器用于本公司纯化水微生物限度检查及热球导管的无菌检查过滤,正常的使用程序是按照操作规程进行用前或用后清洗,洗好的滤器晾干后装上滤膜,放入高压蒸汽灭

薄膜过滤器验证方案及报告 菌锅0.1MPa121℃灭菌30min待验证。由于滤器本身的无菌度以及其稳定性和可靠的过滤性直接关系到检测结果的准确性,因此,为了确保本滤器的过滤除菌符合检测要求,制定本验证方案对本滤器进行性能验证。 4. 验证目的 通过验证本滤器的过滤除菌符合技术要求,确保微生物检测结果的准确性。 5. 验证内容 5.1 安装确认 5.1.1 资料档案 检查人:检查日期: 5.1.2设备材质 硅酸盐材料制成,能承受热压消毒,法兰口均为精工平磨,密合性能良好。滤膜材质是聚丙酰胺(或醋酸纤维素)

筒式微孔滤膜过滤器验证方案详解

筒式微孔膜过滤器验证方案江西隆莱生物制药有限公司

一、方案的起草与审批 1.1验证方案的起草 1.2方案审核 1.3方案批准 目录

1.基本情况 (3) 2.概述 (3) 3.验证项目和验证方法 (4) 3.1 起泡点试验 (4) 3.2 药液适应性实验 (6) 3.3 微生物挑战性实验 (7) 4. 异常情况处理程序 (8) 5. 再验证周期 (8) 6. 验证结果评定与结论 (9) 7. 附件一:预确认记录 (10) 7. 附件二:验证证书 (11) 1.基本情况

设备器具名称:筒式微孔滤膜过滤器 设备器具型号: 设备器具用途:产品的除菌过滤 生产商: 安装地点及使用单位:车间岗位。 主要技术参数: 2.概述 本滤器是筒式微孔滤膜过滤器,滤器材质为优质不锈钢(316L),滤膜材质是聚丙酰胺(或醋酸纤维素、聚丙烯等)。本滤器用于本公司去除液体或气体中的微粒,微生物等杂质,正常的使用程序是先按照“工器具清洁操作操作规程”进行用前或用后清洗,洗好的滤器在存放间晾干后装上滤膜,如需要按照本滤器要求的灭菌条件进行灭菌后待用。由于滤膜的孔径以及它的稳定和可靠的过滤性能直接关系到成品的微生物限度,因此,为了确保本滤器的完好过滤性能,特制订本验证方案对本

滤器进行验证。 3. 验证项目和判断标准 3.1 起泡点试验 3.1.1 目的 确定使用的药液过滤器孔径与工艺规定使用的孔径是否相符。 3.1.2 实验用材料、介质和器具 无油无菌压缩空气、压力表、纯化水 3.1.3 方法 将已清洁的滤器装上待测滤膜,按照滤器的使用说明固紧罗栓,用注射用水充分浸润,夹闭排气孔,将进液端用高强度管道与压力表和无菌压缩空气或氮气连接,逐渐开启供气阀,向待测过滤器中通入无菌压缩空气或氮气,观察过滤器组合中的压力表示数的变化。当过滤器组合的后部导管出口处出现第一个气泡时,读取压力表指示值,此压力数值即为过滤器滤膜的起泡点压力,将此压力与下表对照,可得出待测过滤器滤膜的实际孔径。 3.1.4 判断标准 待测过滤器起泡点压力应大于或等于下表所示孔径所对应压力数值: 表1.过滤器滤膜孔径与起泡点压力对照表 3.1.5.实验结果 表2.滤器的起泡点实验结果

除菌过滤系统验证方案

除菌过滤系统验证 方案 1 2020年4月19日

xxxxx制药有限公司GMP文件 2 2020年4月19日

除菌过滤系统验证方案 验证方案目录 1.概述 2.验证目的 3.验证范围 4.验证部门职责 5.采用的文件 5.1《中国药典》xxxx版x部xx页 5.2药品生产质量管理规范(xxxx年修订) 5.3药品生产验证指南(xxxx) 5.4无菌制剂质量风险控制验证 5.5标准操作程序 5.6质量标准 3 2020年4月19日

5.7检验标准操作程序 5.8取样标准工作程序 6. 生产操作过程简述 7. 验证程序 7.1除菌过滤系统验证 7.2灭菌后产品检验 除菌过滤系统验证方案 1.概述 xxxx注射剂是我公司生产近上市品种,也是药典品种,是用于xxx病、xxxxxx、xxxxxxx等的治疗的一种液体制剂。该产品的特点是药效明确,药性稳定、安全。确认除菌过滤0.22μm聚醚砜筒式滤芯,使微生物的截留达到除菌过滤目的,因此在该产品的整体工艺设计上采用微生物残存概率百万分之一(SAL=10-6),并采用105℃、30分钟灭菌方式,使最终产品符合质量要求。 4 2020年4月19日

采用的工艺方案流程如下: 原料药→浓配液→稀配液→除菌过滤→灌装→轧盖→灭菌→成品 附图(一) 为此,验证小组对所用的0.22μm聚醚砜筒式滤芯除菌过滤系统进行了验证,以确保按本工艺流程生产出来的产品品质稳定、安全有效。 2.验证目的 除菌过滤系统在整个工艺流程中的地位是极其重要的,我们经过它来达到药液中除菌的目的。这套系统本身的合理性对产品质量保证也有重要影响。因此,我们经过对该系统作前验证,来建立有科学依据,且有可靠质量保证的过滤除菌系统,以维持全套工艺流程的稳定性。 5 2020年4月19日

云存储中数据完整性验证综述

云存储中数据完整性验证综述 摘要:随着大数据时代的到来,越来越多的人享受着云服务带来的便利。相应的,大量的用户隐私数据存储在云上,确保云上数据的安全性与隐私性至关重要。由于数据文件存储在远程节点上,用户失去了对数据的绝对控制权,如何判断云上数据是否被不诚实的云服务供应商篡改或损坏等需要提供数据完整性验机制去检验。本文主要是对数据完整性证明机制(PDP,POR协议)的各个现有方案进行归类,对比各个方案的优缺点,并介绍当前需要解决的问题。虽然现有方案已经解决了大数据完整性验证的问题,但方案的效率性和安全性仍有待提高。如何设计出安全、高效和支持动态审计的数据完整性验证协议是我们亟需要解决的重要问题。 关键词:PDP;POR;审计协议;云存储 1 引言 云计算是一种计算方式,它依赖于共享计算资源,而不是本地服务器或个人设备来处理应用程序。在云计算模式下,大量的计算工作由云计算数据中心的计算机集群来完成,用户只需要在客户端下利用网络就可以完成各种计算工作。对企业来说,云计算使资源共享和空间利用效率最大化,降低了运维成本和风险。对用户来说,云计算让我们以最小的花销和最快的速度得到我们想要的结果。在云存储系统中,用户可以随时访问、处理和共享远程服务器上的数据。我们在享受云计算给我们带来的极大便利的同时,云存储的安全性[1]和隐私性[2]引起了我们的密切关注。在云存储系统中用户存储在云中的数据可能遭到其他用户或云计算提供商的篡改或损坏。由于用户失去了对存储在远程节点上数据的绝对控制权,无法判断远程节点上的数据是否被修改等。这就需要云存储系统提供数据完整性证明机制验证其云端数据的完整性。通常,数据的机密性可通过数据加密、匿名机制等机制来确保[3]。数据完整性证明机制能及时地识别云中损坏数据的行为[4]。本文主要是对数据完整性证明机制的各个现有方案进行归类,对比各个方案的优缺点,并介绍数据完整性的最新研究进展和面临的挑战。 2概述 云存储是一种数据远程维护、管理和备份的服务。该服务允许用户在线存储文件,以便他们可以通过互联网从任何位置访问它们。在云存储模式下,用户不需要下载数据就可以跨多个远程节点管理数据,备份数据以及添加新节点或删除现有节点。从智能手机到平板电脑,从笔记本到台式机,我们每天都使用各种各样的设备,每个设备间切换文件可能很麻烦和复杂。但是在云存储服务中,无论是移动设备还是计算机我们都可以连接任意互联网访问我们的数据,并且支持数据在所有设备上同步。尤其对企业来说,将机密或敏感数据存储在云中通常比在本地存储更安全。使用云存储服务,数据被加密存储[5]在云中,未经授权的用户无法访问文件。无论我们是想要共享单个文件还是大量文件,云存储服务可以让我们和任意用户轻松共享文件。

KM电子文档防泄密整体解决方案

电子文档防泄密整体解决方案 FileSafeGuard 电子文档防泄密系统 一、引言 伴随着社会现代化的发展,信息化的全面应用,计算机产生的电子文件作为信息交换最主要的载体得到了全面的使用,在各企事业单位中都在利用网络、USB设备等方法传递电子文件以保持着迅速、及时的沟通,不再依赖于原有的纸质文件流转方式,在得到极大的方便性的同时也使得文件信息更容易泄密,在极短暂的时间就可能造成大面积泄密。据调查,各种机密泄露30%-40%是由电子文件的泄露造成的,超过85%的安全威胁来自单位内部。防病毒、防火墙、入侵检测、物理隔离不再是保护信息安全的法宝。无线上网、移动通讯、活动硬盘在带来方便和高效的同时,却无法防止内部工作人员的无意或有意的泄漏各种电子文件信息,甚至传送给竞争者,也难以防止网络系统被截获、仿冒、侦听后造成的泄密。如何解决在各种基于计算机的信息交流活动、电子商务活动、电子政务活动中的电子文件安

全问题已经成为一个十分迫切的市场需求。 二、电子文件的安全问题 您的单位是否总是担心内部的各种技术机密和商务秘密通过计算机的电子文档泄漏出去?若泄漏是否会直接影响单位生存和发展?您的单位是否总有人员流动?原工作人员是否将工作涉及的文档都通过U盘或电子邮件拷贝走了?现在的工作人员是否有可能将各种机密泄漏给竞争对手?工作人员离职后是否变成了单位的竞争对手? 您的单位把USB端口、光驱、软驱、互联网、计算机后盖全都封住了就能保证电子文档不泄漏出去吗? 1、各种泄密途径,安全漏洞分析 1)、USB设备、软驱、可写光驱 现在的USB设备的使用非常普遍,USB设备的文件拷贝成为单位内部、外部交换文件最常用的方式之一,将电子文件拷贝到USB设备上,然后拷贝给内部其他工作人员或者拷贝给外单位合作人员来完成信息交换。但是拷贝的过程是不可控的,拷贝后存在泄密可能性。软驱和光驱是传统常用的计算机硬件,同样可以拷贝电子文件到软驱和可写光驱上。 针对这些硬件设备,大多数单位的做法是关闭大多数计算机的USB接口、软驱、光驱,只允许少数特权计算机可以使用,虽然如此,特权计算机还是存在泄密可能性,而且关闭硬件端口无法防止直接拆下硬盘来获取所有的文件信息。 2)、互联网发送 现在各个单位和外界的交流越来越多,互联网是必不可少的信息交换手段。 3)、互联网上传文件 互联网上传文件的方法很多,也都是泄密的途径,目前较为常用方法有: POP3Email附件方式、WebEmail附件方式、FTP方式、BT方式、QQ直传、MSN直传、Skype直传、等其他种种方式。 这些互联网操作是内部工作人员自行进行的,防火墙、防入侵等系统不会处理,所以是一个很直接、快速、隐蔽的泄密途径。 很多单位通过封锁FTP端口、封锁QQ端口、封锁发送邮件等方法来控制,但是这样仅仅

DCS系统防病毒处理方案

MACS系统防病毒措施 DCS系统防病毒处理方案 本规范要求作为工程部DCS系统防病毒的指导原则,适用于现场的DCS 系统; 强烈建议在工程项目中必须要有防病毒的措施,并应该要求用户在后期的系统维护时也要加强防范。 由于现在病毒有相当比例是通过系统漏洞进入网络的,最有效的办法是:首先需要给系统补漏,然后再安装防毒软件。 以下是一些具体的防病毒措施: 1、在安装操作系统时必须打相应的补丁:WINNT+SP6、WIN2000+SP4、WIN2003+SP1 2、新项目购置计算机不要再配置软驱(有特殊要求除外),对于在现场已配置软驱的 项目,可拔掉内部接线或拆除软驱,也可在BIOS中禁用软驱。具体如下: ①DELL GX240:开机后按F2进入BIOS菜单,选中“Diskette Drive A”项将原 值“3.5 inch,1.44MB”(见图一)改为“No installed”(见图二) 图一

图二 ②DELL GX270:开机后按F2进入BIOS菜单,选中“Drive Configuration”(见 图三)回车进入子菜单后,选中“Diskette Drive A”项将原值“3.5 inch,1.44MB” 改为“No installed”(见图四) 图三 图四

③DELL GX280、GX520:开机后按F2进入BIOS菜单,选中“Drive”分支“Diskette Drive”在右边的详细选项中将其置位“OFF”(见图五) 图五 3、除工程师站,其它操作员站的管区全部拔掉内部接线或在BIOS中禁用,设置如下: ①DELL GX240:开机后按F2进入BIOS菜单,选中“Drive”项值为“CD-ROM Readed”(见图一)回车进入子菜单将“Drive Type”置为“OFF”(见图六) 图六 ②DELL GX270:开机后按F2进入BIOS菜单,选中“Drive Configuration”(见 图三)回车进入子菜单后,选中“Drive”项值为“CD-ROM Readed”(见图七)回车进入二级子菜单将“Drive Type”置为“OFF”(见图八)

原料车间过滤系统系统验证方案

1. 目的 通过对该系统作验证,以确保按本工艺流程生产出来的产品质量稳定、安全、均一,以保证生产工艺控制的稳定性。 2. 适用范围 原料药车间脱色粗制岗位、结晶精制岗位所用的物料过滤系统。 3. 责任范围 原料药过滤系统验证小组成员对本方案负责。 4. 概述 我公司精烘包原料车间生产头孢类抗生素无菌原料药,该产品的特点是药效明确,药性稳定、安全、卫生、外观是白色或淡黄色粉末。因此在该产品的整体工艺设计上采用了无菌精精制的生产方式,最终产品采用无菌铝桶包装。我们采用的物料过滤系统工艺方案如下: 反应液1→钛棒过滤器粗滤除碳(1μm)→0.45μm微孔过滤器一级粗滤 →0.22μm微孔过滤器除菌过虑→结晶罐结晶。 反应液2→钛棒过滤器粗滤除碳(1μm)→0.45μm微孔过滤器一级粗滤 →0.22μm微孔过滤器除菌过虑→高位滴加罐→结晶罐结晶。 过滤系统的清洁消毒:用注射用水清洗完毕以后,通入纯蒸汽进行灭菌消毒,要求在纯蒸汽压力≥0.2Mpa条件下,温度121℃30分钟. 5.过虑系统安装确认: 5.1过滤系统组件及设备 过滤系统组件及设备的构成如下:

以上过滤系统组件共有2套。 5.2仪器仪表的校验 过滤系统关键性仪表校验见附件2: 6.过虑系统的运行确认 6.1对本过滤系统工作的验证,在内容上,主要包括以下内容: 验证内容及可接受标准 6.2.1过滤器适应性试验和有效成份的截留验证 6.2.1.1实验对象:以头孢西丁生产成盐反应结晶过程,原料药药物中的活性 成份头孢西丁为验证对象,考察其在过滤前后成份含量的变化。 6.2.1.2可接受标准:见上表“验证内容及可接受标准表”第1项 6.2.1.3检验方法:头孢西丁钠检验操作规程 6.2.1.5验证方法:在头孢西丁钠试生产三批,按头孢西丁钠生产工艺投料生产 时过程取样进行验证 6.2.1.5.1过滤器适应性试验:反应药液经过滤系统过滤完成后,取脱炭滤液与精滤后滤液对比检查其外观,并对过滤器过滤前后进行外观检查,2个系统检查结果见附件3:过滤系统适应性试验结果表 6.2.1.5.2有效成份的截留验证 取脱炭滤液与精滤后滤液对比检查头孢西丁钠含量,实验结果见附表4 6.2.2微生物挑战性实验 验证目的用过滤含有定量指示细菌的培养基,模拟实际过滤工艺的方法来确认

药厂GMP认证数据完整性及计算机化系统管理文件

药厂G M P认证数据完整性及计算机化系统管理 文件 Company number:【WTUT-WT88Y-W8BBGB-BWYTT-19998】

数据在整个生命周期内的可靠性管理要求,对公司的数据进行管理,保证纸质和电子数据的可靠性。 2.范围:适用公司数据管理 3.职责: 质量保证部:确保本程序所在区域得到贯彻执行,从而确保数据可靠性的要求在系统和流程中实施。 数据产生部门:确保对生产的数据的管理符合本程序的要求,及操作人员按照规程操作进行记录,复核人按照要求进行复核和审核。 4.内容 定义 数据:指所有原始记录和经核实无误的原始记录的副本,包括源数据和元数据和所有后续转换和报告的数据,这些在实施GxP活动的同时产生或记录并允许对GxP活动进行全面和完整的重建和评价。数据应该在活动发生的同时使用永久的方式准确的记录。数据可以包含在纸质记录(比如工作表和记录本)、电子记录和审计追踪、照片、微缩胶卷或微缩胶片、音频文件或视频文件或其他媒介中,通过这些媒介与GxP 活动相关的信息被记录下来。 “真实副本”的形式来保留的原始文件和记录。原始数据必须是与活动同步产生的,采用可以永久保留方式(不可擦写)准确记录。对于简单的仪器,比如天平、PH计等不能贮存电子数据,打印条便是原始数据。

原始数据必须确保两点: ●清晰可辨,在数据的整个生命周期内均可以调取; ●可以根据原始数据对数据产生的整个活动进行重现。 可靠性(准确、完整、内容和含义),例如手写记录或者计算机化系统的电子数据。元数据:元数据是指描述其他数据属性的数据,提供语境和含义。一般来说,这些数据描述