LDAP扫盲

ldap认证

LDAP认证简介LDAP(Lightweight Directory Access Protocol)是一种用于访问和维护分布式目录服务的开放标准协议。

它是一种轻量级的协议,常用于身份认证和用户信息查询。

LDAP基本概念目录服务LDAP协议与传统的数据库系统不同,它更适用于存储和管理非常大量的数据记录。

LDAP使用目录树的数据结构来组织数据,每个数据项都有一个唯一的标识符(DN)来进行区分。

目录项目录项是LDAP中的基本单元,包含一系列属性(Attribute)。

每个属性由一个唯一的名字(AttributeType)和一个或多个值(AttributeValue)组成。

LDAP服务器LDAP服务器是用于存储和管理目录数据的软件。

常见的LDAP服务器有OpenLDAP、Microsoft Active Directory等。

LDAP认证LDAP认证是指基于LDAP协议进行用户身份验证的过程。

LDAP认证通常包括以下步骤:1.客户端连接到LDAP服务器。

2.客户端发送认证请求,包括用户名和密码。

3.服务器接收到请求后,查询目录数据,验证用户名和密码是否匹配。

4.服务器返回认证结果给客户端。

LDAP认证的优点相对于传统的数据库认证方式,LDAP认证具有以下优点:•高性能:LDAP服务器专门针对目录服务进行了优化,可以处理大规模的目录数据查询和认证请求。

•可扩展性:LDAP支持分布式目录服务,可以方便地扩展到多台服务器。

•安全性:LDAP支持加密通信和访问控制,保护用户的密码和隐私信息。

•统一管理:LDAP目录可以存储和管理多种类型的数据,如用户账号、组织架构、邮箱地址等,便于集中管理。

使用LDAP认证在使用LDAP认证之前,需要完成以下几个步骤:1.安装和配置LDAP服务器:根据具体的LDAP服务器软件,按照官方文档进行安装和配置。

2.创建目录项:使用LDAP客户端工具或编程接口,创建用户和组织等目录项。

LDAP访问

LDAP访问LDAP(Lightweight Directory Access Protocol)是一种用于访问分布式目录服务的协议。

它提供了一种标准化的方式用于读取、修改和搜索目录中的条目。

本文将介绍LDAP访问的基本概念、步骤以及实际应用场景。

一、LDAP访问的基本概念LDAP是一种客户端-服务器协议,它使用TCP/IP协议栈进行通信。

LDAP服务器存储着组织或者机构的目录信息,而客户端可以通过LDAP协议对目录进行各种操作。

LDAP目录是由条目(entry)组成的,每个条目包含一组属性(attribute)和对应的值。

属性-值对被称为属性值(attribute value)。

每个条目拥有一个唯一的标识符(Distinguished Name,DN),用于区分不同的条目。

二、LDAP访问的基本步骤1. 连接LDAP服务器:客户端与LDAP服务器进行连接,一般使用LDAP服务器的IP地址和端口号进行连接。

成功建立连接后,客户端与服务器之间可以进行数据交互。

2. 鉴权认证:在连接建立后,客户端需要提供合法的用户名和密码进行鉴权认证,以确保客户端具备足够的权限来访问目录。

3. 搜索目录:客户端可以根据特定的搜索条件,向LDAP服务器发送搜索请求。

搜索请求中包含了搜索的基准DN(Distinguished Name)和搜索过滤条件。

LDAP服务器会根据这些条件进行搜索,并返回符合条件的条目列表。

4. 读取和修改目录:客户端可以通过读取和修改操作来获取或者更新目录中的信息。

读取操作可以获取指定条目的属性和属性值,而修改操作可以对指定条目进行添加、更新、删除等操作。

5. 断开连接:当客户端不再需要与LDAP服务器通信时,可以发送关闭连接的请求,成功断开与服务器之间的连接。

三、LDAP访问的实际应用场景1. 用户认证与授权:LDAP常用于通过用户名和密码来进行用户认证和授权管理。

企业通常会使用LDAP服务器来存储用户信息,包括用户名、密码以及其他属性。

LDAP详解

LDAP详解LDAP⽬录的优势如果需要开发⼀种提供公共信息查询的系统⼀般的设计⽅法可能是采⽤基于WEB的数据库设计⽅式,即前端使⽤浏览器⽽后端使⽤WEB服务器加上关系数据库。

后端在Windows的典型实现可能是Windows NT + IIS + Acess数据库或者是SQL服务器,IIS和数据库之间通过ASP技术使⽤ODBC进⾏连接,达到通过填写表单查询数据的功能;后端在 Linux系统的典型实现可能是Linux+ Apache + postgresql,Apache 和数据库之间通过PHP3提供的函数进⾏连接。

使⽤上述⽅法的缺点是后端关系数据库的引⼊导致系统整体的性能降低和系统的管理⽐较繁琐,因为需要不断的进⾏数据类型的验证和事务的完整性的确认;并且前端⽤户对数据的控制不够灵活,⽤户权限的设置⼀般只能是设置在表⼀级⽽不是设置在记录⼀级。

⽬录服务的推出主要是解决上述数据库中存在的问题。

⽬录与关系数据库相似,是指具有描述性的基于属性的记录集合,但它的数据类型主要是字符型,为了检索的需要添加了BIN (⼆进制数据)、CIS(忽略⼤⼩写)、CES(⼤⼩写敏感)、TEL(电话型)等语法(Syntax),⽽不是关系数据库提供的整数、浮点数、⽇期、货币等类型,同样也不提供象关系数据库中普遍包含的⼤量的函数,它主要⾯向数据的查询服务(查询和修改操作⽐⼀般是⼤于10:1),不提供事务的回滚(rollback)机制,它的数据修改使⽤简单的锁定机制实现All-or-Nothing,它的⽬标是快速响应和⼤容量查询并且提供多⽬录服务器的信息复制功能。

现在该说说LDAP⽬录到底有些什么优势了。

现在LDAP的流⾏是很多因数共同作⽤的结果。

可能LDAP最⼤的优势是:可以在任何计算机平台上,⽤很容易获得的⽽且数⽬不断增加的LDAP的客户端程序访问LDAP⽬录。

⽽且也很容易定制应⽤程序为它加上LDAP的⽀持。

LDAP 协议是跨平台的和标准的协议,因此应⽤程序就不⽤为LDAP⽬录放在什么样的服务器上操⼼了。

LDAP协议

LDAP协议协议名称:LDAP协议协议概述:LDAP(Lightweight Directory Access Protocol,轻量级目录访问协议)是一种用于访问和维护分布式目录服务的协议。

它基于客户端-服务器模型,允许客户端应用程序通过网络连接到LDAP服务器,并对目录数据进行查询、添加、修改和删除操作。

LDAP协议广泛应用于企业和组织中的身份认证、访问控制、电子邮件系统、电话簿等领域。

协议内容:LDAP协议是基于TCP/IP协议栈的应用层协议,用于在客户端和服务器之间进行通信。

以下是LDAP协议的标准格式:1. 协议版本LDAP协议的版本号是一个整数值,用于指定所使用的协议版本。

当前的LDAP协议版本是3。

2. 连接建立客户端通过TCP连接到LDAP服务器的默认端口(389),并发送一个Bind请求来建立连接。

Bind请求包含以下信息:- 协议版本号:指定使用的LDAP协议版本。

- 用户身份验证:包括用户名和密码,用于验证客户端的身份。

3. 搜索操作客户端可以发送Search请求来搜索目录中的条目。

Search请求包含以下信息:- 搜索基准:指定搜索的起始点,一般是目录树中的某个节点。

- 搜索过滤器:用于匹配目录中的条目。

- 返回的属性:指定要返回的属性列表。

4. 添加操作客户端可以发送Add请求来向目录中添加新的条目。

Add请求包含以下信息:- 待添加的条目:包括条目的DN(Distinguished Name)和属性值。

5. 修改操作客户端可以发送Modify请求来修改目录中的条目。

Modify请求包含以下信息:- 待修改的条目:包括条目的DN和要修改的属性值。

- 修改操作类型:包括添加、删除和替换操作。

6. 删除操作客户端可以发送Delete请求来删除目录中的条目。

Delete请求只需要指定要删除的条目的DN。

7. 绑定和取消绑定客户端可以发送Unbind请求来关闭与LDAP服务器的连接。

ldap 认证参数-概述说明以及解释

ldap 认证参数-概述说明以及解释1.引言1.1 概述LDAP(Lightweight Directory Access Protocol,轻量级目录访问协议)认证是一种常用于网络身份验证的协议。

它是一种基于客户端-服务器模型的协议,用于访问和维护分布式目录服务。

LDAP认证提供了一种安全而高效的方式来管理和检索目录数据,并且被广泛应用于各种网络应用和服务中。

LDAP认证的基本原理是通过使用LDAP协议与目录服务器进行通信,将用户的身份验证请求传递给目录服务器。

目录服务器存储了组织中的用户信息,通过将用户提供的凭据与存储在目录服务器中的用户凭据进行比对,以确认用户的身份是否有效。

在LDAP认证中,存在一些重要的参数,这些参数对于确保认证的安全性和有效性至关重要。

本文将深入探讨这些参数,并解释它们的功能和使用方法。

本文的目的是帮助读者更好地了解LDAP认证中的各个参数,以便能够正确配置和管理LDAP认证系统。

通过深入理解这些参数,读者将能够更好地保护系统的安全,并确保用户的身份验证过程是可靠和高效的。

在接下来的章节中,我们将逐一介绍LDAP认证中涉及的各个参数,包括参数一、参数二和参数三。

每个参数都有其独特的作用和应用场景,读者将会了解到如何正确配置和使用这些参数,以满足不同的认证需求。

请继续阅读下一节内容,以了解更多关于参数一的详细信息。

1.2文章结构文章结构部分的内容可以写成如下形式:1.2 文章结构本篇文章将按照以下结构展开对LDAP认证参数的详细介绍和讨论:2.1 参数一在本节中,我们将介绍LDAP认证过程中使用到的第一个重要参数。

我们将详细阐述该参数的作用、用法和可能的取值范围,并结合示例进行说明。

2.2 参数二在本节中,我们将深入探讨LDAP认证中另一个关键参数的意义和用法。

我们将解释该参数对认证过程的影响,并提供一些最佳实践和常见问题解答。

2.3 参数三本节将介绍LDAP认证过程中的第三个参数,它在认证过程中扮演着重要角色。

LDAP介绍范文

LDAP介绍范文LDAP(Lightweight Directory Access Protocol)即轻量级目录访问协议,是一种用于访问和维护分布式目录服务的协议。

它是基于X.500标准的,但相对于X.500来说,LDAP更简单、更灵活、更高效,并且相对较小的开销。

LDAP协议采用客户/服务器方式工作,客户端通过LDAP 协议与服务器进行通信,以查询、添加、修改和删除目录中的数据。

LDAP目录是层次结构的,类似于树状结构。

树的根节点是目录单元(Distinguished Name,DN),DN由一系列以逗号分隔的键值对组成。

每个键值对定义了一个目录单元的属性和值。

通过在树状结构中移动,可以访问特定的目录单元和其子目录单元。

LDAP支持的常见操作包括:查询(Search)、添加(Add)、修改(Modify)和删除(Delete)。

查询操作允许用户根据特定的条件在目录中相关信息。

添加操作用于在目录中添加新的目录单元。

修改操作用于修改目录中已有的目录单元的属性和值。

删除操作用于删除目录中的目录单元。

LDAP还支持一种特殊的操作,即绑定(Bind)。

绑定操作用于验证用户的身份,确保只有授权用户能够访问目录中的信息。

绑定操作需要提供用户名和密码,服务器会验证用户名和密码的正确性。

LDAP协议采用TCP/IP作为传输协议,通常使用389端口进行通信。

LDAP也支持SSL/TLS加密和安全认证机制,以保护数据的传输和存储安全。

LDAP不仅仅是一个协议,还是一种目录服务的规范。

LDAP协议定义了客户端与服务器之间的通信方式,而LDAP目录定义了存储和组织信息的规则和结构。

目录服务提供了一种灵活、高效、安全的方式来管理和访问大量的信息。

LDAP目录被广泛应用于网络身份认证、电子邮件系统、用户管理、组织架构管理等领域。

LDAP协议的主要优点有:1.简单和高效:LDAP协议相对于传统的X.500协议来说更加简单和高效,能够快速地查询和操作目录数据。

ldap 协议

ldap 协议LDAP(Lightweight Directory Access Protocol)是一种用于访问和维护分布式目录信息服务的应用级协议。

它通常用于在网络中的目录服务中进行身份验证和授权。

LDAP协议基于X.500标准,但是比X.500更简单,因此被称为轻量级。

LDAP协议的基本概念是将目录作为一个树形结构的数据库,其中包含了各种对象的信息。

LDAP服务器使用这个树形结构来存储和组织数据,而LDAP客户端则可以使用LDAP协议来查询、添加、修改和删除这些数据。

LDAP协议的核心是基于客户端-服务器模型的通信。

客户端向服务器发送LDAP请求,服务器则返回相应的LDAP响应。

LDAP协议使用TCP和UDP作为传输协议,通常使用389端口进行通信。

在LDAP中,数据以条目(entry)的形式存储。

每个条目都有一个唯一的标识符(DN),用来在整个目录树中唯一标识这个条目。

条目包含了一个或多个属性-值对,用来描述这个条目所代表的对象的属性信息。

例如,一个用户条目可以包含属性如姓名、电子邮件地址、电话号码等。

LDAP协议定义了一系列的操作,用来对目录中的数据进行增删改查。

常见的操作包括,绑定(bind)、搜索(search)、添加(add)、删除(delete)、修改(modify)等。

通过这些操作,LDAP客户端可以与LDAP服务器进行交互,从而实现对目录数据的管理和访问。

除了基本的操作外,LDAP协议还提供了一些扩展功能,如安全认证、访问控制、数据复制等。

这些功能使得LDAP协议成为了企业网络中常用的身份认证和授权解决方案。

总的来说,LDAP协议是一种灵活、高效的目录访问协议,它为网络中的目录服务提供了统一的访问接口,为用户和应用程序提供了方便的身份认证和授权机制。

在企业网络中,LDAP协议被广泛应用于各种系统和应用中,如邮件服务、文件共享、VPN接入等。

通过LDAP协议,用户可以方便地访问和管理企业网络中的各种资源,从而提高了网络管理的效率和安全性。

ldap工作原理

ldap工作原理LDAP(Lightweight Directory Access Protocol)是一种轻量级的目录访问协议,它是基于X.500标准的目录服务协议的简化版本。

LDAP 协议主要用于访问和维护分布式目录服务,如Active Directory、OpenLDAP等。

LDAP工作原理LDAP协议的工作原理可以分为以下几个步骤:1. 连接LDAP服务器客户端通过TCP/IP协议连接LDAP服务器,使用LDAP协议进行通信。

LDAP服务器通常监听389端口。

2. 认证身份客户端需要提供用户名和密码进行身份认证。

LDAP服务器会验证客户端提供的用户名和密码是否正确。

3. 搜索目录客户端可以通过LDAP协议搜索目录。

搜索可以根据不同的属性进行,如姓名、邮箱、电话等。

LDAP服务器会返回符合搜索条件的结果。

4. 修改目录客户端可以通过LDAP协议修改目录。

修改可以包括添加、删除、修改等操作。

LDAP服务器会验证客户端的权限,确保只有授权用户才能进行修改操作。

5. 关闭连接客户端在完成操作后,需要通过LDAP协议关闭连接。

LDAP协议的优点1. 轻量级LDAP协议是一种轻量级的协议,相比于X.500标准的目录服务协议,LDAP协议更加简单、易于实现。

2. 高效性LDAP协议采用了基于TCP/IP的通信方式,具有高效性和可靠性。

3. 可扩展性LDAP协议支持多种编程语言和操作系统,具有很好的可扩展性。

4. 安全性LDAP协议支持加密通信,可以确保通信过程中的安全性。

总结LDAP协议是一种轻量级的目录访问协议,它可以用于访问和维护分布式目录服务。

LDAP协议的工作原理包括连接LDAP服务器、认证身份、搜索目录、修改目录和关闭连接。

LDAP协议具有轻量级、高效性、可扩展性和安全性等优点。

ldap过滤条件

ldap过滤条件LDAP(轻量级目录访问协议)是一种用于访问和维护分布式目录服务信息的协议。

在使用LDAP进行搜索时,可以通过过滤条件来指定搜索的范围和条件,以便精确获取所需的结果。

本文将介绍几种常用的LDAP过滤条件及其用途。

一、等于条件(equal)等于条件用于查找某个属性的值与指定值相等的目录条目。

例如,可以使用以下过滤条件来搜索姓氏为“张”的人员信息:(cn=张)二、不等于条件(not equal)不等于条件用于查找某个属性的值与指定值不相等的目录条目。

例如,可以使用以下过滤条件来搜索姓氏不为“李”的人员信息:(!(sn=李))三、模糊匹配条件(wildcard)模糊匹配条件用于查找某个属性的值与指定模式匹配的目录条目。

例如,可以使用以下过滤条件来搜索姓氏以“王”开头的人员信息:(sn=王*)四、范围条件(range)范围条件用于查找某个属性的值在指定范围内的目录条目。

例如,可以使用以下过滤条件来搜索年龄在20到30岁之间的人员信息:(age>=20)(age<=30)五、存在条件(present)存在条件用于查找具有某个属性的目录条目。

例如,可以使用以下过滤条件来搜索具有邮箱地址的人员信息:(mail=*)六、与条件(and)与条件用于同时满足多个条件的目录条目。

例如,可以使用以下过滤条件来搜索姓氏为“张”且年龄大于等于25岁的人员信息:(&(sn=张)(age>=25))七、或条件(or)或条件用于满足多个条件中的任意一个的目录条目。

例如,可以使用以下过滤条件来搜索姓氏为“张”或年龄大于等于25岁的人员信息:(|(sn=张)(age>=25))八、非条件(not)非条件用于排除满足某个条件的目录条目。

例如,可以使用以下过滤条件来搜索姓氏不为“张”的人员信息:(!(sn=张))以上是常用的几种LDAP过滤条件,通过灵活运用这些条件,可以根据具体需求来精确搜索和获取目录服务中的信息。

常见的访问控制和认证方法LDAP和RADIUS

常见的访问控制和认证方法LDAP和RADIUS访问控制和认证是现代计算机网络安全的核心问题之一。

LDAP和RADIUS是两种广泛应用的访问控制和认证方法。

本文将介绍它们是如何运作的,它们在不同场景下的优劣以及如何选择最适合你的方法。

一、LDAP介绍LDAP即轻型目录访问协议,是由国际互联网工程任务组(IETF)指定的一种标准协议。

LDAP被设计为用于访问和维护分布式目录信息服务,通常被用于大型企业中存储和提供用户、组织和设备等信息。

LDAP通常基于客户端/服务器模式工作,客户端通过LDAP协议请求访问服务器中的目录数据,服务器则响应并返回相应数据。

LDAP协议支持TCP和UDP两种传输层协议,端口号一般为389。

LDAP提供的主要功能包括身份认证、授权访问和目录信息查询等。

LDAP身份认证通常基于用户名和密码,客户端发送认证请求到服务器端,服务器端通过查询LDAP数据库,判断用户的身份和密码是否匹配。

LDAP授权访问则是强制访问控制功能,根据不同的用户或用户组进行权限管理。

LDAP目录信息查询则提供了多种查询方式,例如基于名称、属性以及关系等。

二、RADIUS介绍RADIUS是远程身份验证拨号用户服务的缩写,是一种广泛应用的网络认证和授权协议。

它最初是由Livingston Enterprises设计并实现的远程拨号用户服务协议,但是已经成为IEEE 802.1X身份认证标准的基础。

RADIUS协议通常作为服务提供方和NAS(网络访问服务器)之间的认证和授权交互协议。

RADIUS通常作为AAA(认证、授权和会计)框架中的一部分,它提供的主要功能包括用户身份认证、访问授权、撤销访问和审计跟踪等。

RADIUS使用UDP协议并运行在端口1812上,通常基于一个家族中的一组认证服务器工作,这些服务器通常分为两类:主认证服务器和备用认证服务器。

三、LDAP和RADIUS的区别和比较LDAP和RADIUS都是在认证和授权领域中广泛应用的协议,它们的主要区别在于它们所用的协议和工作方式。

LDAP概念和原理介绍

LDAP概念和原理介绍相信对于许多的朋友来说,可能听说过LDAP,但是实际中对LDAP的了解和具体的原理可能还⽐较模糊,今天就从“什么是LDAP”、“LDAP的主要产品”、“LDAP的基本模型”、“LDAP的使⽤案例”四个⽅⾯来做⼀个介绍。

我们在开始介绍之前先来看⼏个问题:1. 我们⽇常的办公系统是不是有多个?2. 每个系统之间是不是都有独⽴的账号密码?3. 密码多了,有时候半天想不起来哪个密码对应哪个系统?4. 每次新项⽬的开发,都需要重新开发和维护⼀套⽤户密码?5. 维护多套系统的⽤户是不是⾮常头疼?So,如今⼤家再也不⽤为上⾯的的问题头疼了,因为“LDAP统⼀认证服务”已经帮助⼤家解决这些问题了。

那么相信⼤家对“LDAP统⼀认证服务”是⼲嘛的已经有⼀个⼤概的了解了吧?那我们开始今天要讲解的内容吧!⼀、什么是LDAP?(⼀)在介绍什么是LDAP之前,我们先来复习⼀个东西:“什么是⽬录服务?” 1. ⽬录服务是⼀个特殊的数据库,⽤来保存描述性的、基于属性的详细信息,⽀持过滤功能。

2. 是动态的,灵活的,易扩展的。

如:⼈员组织管理,电话簿,地址簿。

(⼆)了解完⽬录服务后,我们再来看看LDAP的介绍:LDAP(Light Directory Access Portocol),它是基于X.500标准的轻量级⽬录访问协议。

⽬录是⼀个为查询、浏览和搜索⽽优化的数据库,它成树状结构组织数据,类似⽂件⽬录⼀样。

⽬录数据库和关系数据库不同,它有优异的读性能,但写性能差,并且没有事务处理、回滚等复杂功能,不适于存储修改频繁的数据。

所以⽬录天⽣是⽤来查询的,就好象它的名字⼀样。

LDAP⽬录服务是由⽬录数据库和⼀套访问协议组成的系统。

(三)为什么要使⽤LDAP是开放的Internet标准,⽀持跨平台的Internet协议,在业界中得到⼴泛认可的,并且市场上或者开源社区上的⼤多产品都加⼊了对LDAP的⽀持,因此对于这类系统,不需单独定制,只需要通过LDAP做简单的配置就可以与服务器做认证交互。

ldap术语

ldap术语LDAP(Lightweight Directory Access Protocol)术语指的是LDAP协议中使用的一些术语。

以下是一些常见的LDAP术语:1. Directory:指的是LDAP服务器存储的数据的集合,可以理解为一个数据库。

2. Entry:也称为对象(Object),是LDAP目录中的基本单位,类似于数据库中的行,表示一个实体。

3. Attribute:也称为属性(Attribute),是一个具有名称和一个或多个值的键值对,描述了Entry的某个方面。

4. DN(Distinguished Name):即区别名,是唯一标识一个Entry的路径名,用于在LDAP目录中定位Entry。

5. RDN(Relative Distinguished Name):即相对区别名,是用于标识Entry 的唯一部分,是DN的一部分。

6. ObjectClass:每个Entry都属于一个或多个ObjectClass,用于定义Entry 的类型和属性。

7. Schema:指LDAP目录服务器存储的关于数据结构和数据内容的定义。

8. Attribute Syntax:定义了Attribute的数据类型和值的格式。

9. LDAP URL:用于标识和访问LDAP目录中的Entry,类似于URL。

10. Bind:指建立和认证LDAP连接的过程。

11. Search:用于从LDAP目录中检索匹配条件的Entry。

12. Filter:用于定义Search的匹配条件。

13. Modify:用于更新LDAP目录中的Entry的属性值。

14. Add:用于在LDAP目录中添加新的Entry。

15. Delete:用于从LDAP目录中删除Entry。

16. Compare:用于比较指定属性值和给定值是否匹配。

17. Bind DN:用于认证和授权的DN,可以理解为用户名或者身份标识。

18. Bind Password:用于认证和授权的密码。

LDAP协议

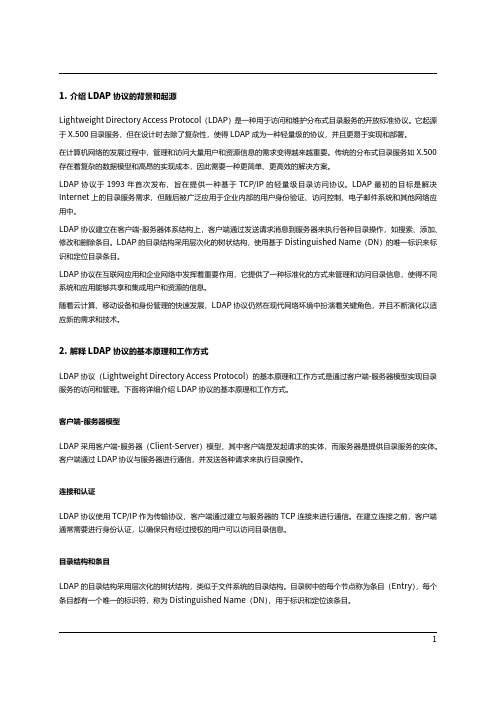

1.介绍LDAP协议的背景和起源Lightweight Directory Access Protocol(LDAP)是一种用于访问和维护分布式目录服务的开放标准协议。

它起源于X.500目录服务,但在设计时去除了复杂性,使得LDAP成为一种轻量级的协议,并且更易于实现和部署。

在计算机网络的发展过程中,管理和访问大量用户和资源信息的需求变得越来越重要。

传统的分布式目录服务如X.500存在着复杂的数据模型和高昂的实现成本,因此需要一种更简单、更高效的解决方案。

LDAP协议于1993年首次发布,旨在提供一种基于TCP/IP的轻量级目录访问协议。

LDAP最初的目标是解决Internet上的目录服务需求,但随后被广泛应用于企业内部的用户身份验证、访问控制、电子邮件系统和其他网络应用中。

LDAP协议建立在客户端‑服务器体系结构上,客户端通过发送请求消息到服务器来执行各种目录操作,如搜索、添加、修改和删除条目。

LDAP的目录结构采用层次化的树状结构,使用基于Distinguished Name(DN)的唯一标识来标识和定位目录条目。

LDAP协议在互联网应用和企业网络中发挥着重要作用,它提供了一种标准化的方式来管理和访问目录信息,使得不同系统和应用能够共享和集成用户和资源的信息。

随着云计算、移动设备和身份管理的快速发展,LDAP协议仍然在现代网络环境中扮演着关键角色,并且不断演化以适应新的需求和技术。

2.解释LDAP协议的基本原理和工作方式LDAP协议(Lightweight Directory Access Protocol)的基本原理和工作方式是通过客户端‑服务器模型实现目录服务的访问和管理。

下面将详细介绍LDAP协议的基本原理和工作方式。

客户端‑服务器模型LDAP采用客户端‑服务器(Client‑Server)模型,其中客户端是发起请求的实体,而服务器是提供目录服务的实体。

客户端通过LDAP协议与服务器进行通信,并发送各种请求来执行目录操作。

ldap常用命令

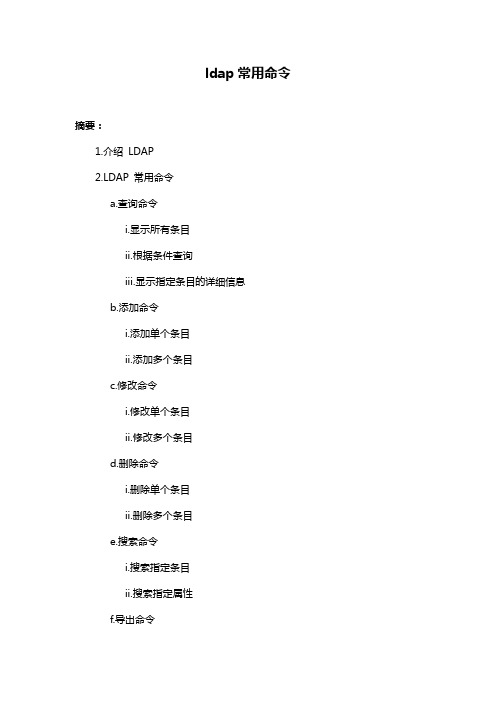

ldap常用命令摘要:1.介绍LDAP2.LDAP 常用命令a.查询命令i.显示所有条目ii.根据条件查询iii.显示指定条目的详细信息b.添加命令i.添加单个条目ii.添加多个条目c.修改命令i.修改单个条目ii.修改多个条目d.删除命令i.删除单个条目ii.删除多个条目e.搜索命令i.搜索指定条目ii.搜索指定属性f.导出命令i.导出单个条目ii.导出多个条目g.导入命令i.导入单个条目ii.导入多个条目3.总结正文:LDAP(轻量级目录访问协议)是一种用于访问和管理分布式目录服务的开放式标准协议。

它被广泛应用于企业级网络中,用于存储和管理用户、计算机、组织等信息。

熟练掌握LDAP 常用命令对于管理和维护LDAP 服务器至关重要。

以下是一些常用的LDAP 命令:1.查询命令a.显示所有条目:`ldapls` 或`ldapsearch -x`b.根据条件查询:`ldapsearch` 或`ldapfilter`c.显示指定条目的详细信息:`ldapmodify -h` 或`ldapmodify -a`2.添加命令a.添加单个条目:`ldapadd`b.添加多个条目:`ldapadd -a`3.修改命令a.修改单个条目:`ldapmodify`b.修改多个条目:`ldapmodify -a`4.删除命令a.删除单个条目:`ldapdelete`b.删除多个条目:`ldapdelete -a`5.搜索命令a.搜索指定条目:`ldapsearch`b.搜索指定属性:`ldapsearch -s`6.导出命令a.导出单个条目:`ldapexport`b.导出多个条目:`ldapexport -a`7.导入命令a.导入单个条目:`ldapimport`b.导入多个条目:`ldapimport -a` 以上就是LDAP 常用命令的概述。

ldap协议原理

ldap协议原理宝子!今天咱们来唠唠LDAP协议的原理,这玩意儿听起来有点高大上,但其实也没那么神秘啦。

LDAP呢,全名叫轻型目录访问协议(Lightweight Directory Access Protocol)。

你可以把它想象成一个超级大的电话簿,不过这个电话簿里存的可不是单纯的电话号码,而是各种各样的信息呢。

比如说公司里员工的姓名、部门、职位、联系方式,甚至还有权限信息啥的。

这个协议啊,它主要是用来在网络上查找和管理这些信息的。

就像是你要找公司里某个同事的信息,你不需要在一堆纸质文件里翻来翻去,只要在这个LDAP的“大电话簿”里一搜,“嗖”的一下就出来啦。

那这个LDAP的结构是啥样的呢?它就像一棵大树一样,有根有枝有叶。

最上面的是根,然后下面分出来好多分支,每个分支又有自己的小分支或者叶子节点。

比如说,根下面可能有一个分支是关于公司部门的,这个部门分支下面又有各个小部门的分支,小部门分支下的叶子节点可能就是员工的信息啦。

这种树形结构可整齐了,就像把所有东西都规规矩矩地放在一个个小格子里一样。

再说说它的工作模式。

LDAP是客户端 - 服务器模式的。

客户端就像是一个好奇宝宝,它会向服务器发送请求,比如说“服务器大哥,我想找一下销售部的小李的电话号码呢。

”然后服务器呢,就像一个知识渊博的老管家,它接到请求后就在自己的大仓库(也就是那个树形结构的信息库)里找啊找,找到之后就把信息返回给客户端,说“喏,这就是你要的小李的电话号码啦。

”LDAP协议还有一个很贴心的地方,就是它对数据的存储很有一套。

它的数据存储是基于条目(Entry)的。

每个条目就像是一张小卡片,上面写着特定的信息。

比如说一个员工的条目,上面就有姓名、年龄、部门这些字段,每个字段都有对应的内容。

而且这些条目是按照一定的规则组织起来的,就像我们前面说的树形结构那样。

在安全性方面呢,LDAP也不含糊。

它可以设置各种权限,不是谁都能随随便便地查看或者修改信息的。

ldap认证

ldap认证LDAP (Lightweight Directory Access Protocol) 认证介绍LDAP (Lightweight Directory Access Protocol),即轻量级目录访问协议,是一种开放的网络协议,用于访问X.500目录服务。

它广泛应用于企业网络中的身份认证和访问控制,特别是在大型组织中。

LDAP认证是一种常见的身份认证方法,通过对用户提供的凭据进行验证,允许他们访问受保护的资源。

LDAP基础LDAP由三个主要组件组成:1. LDAP客户端:负责与服务器建立连接,并向服务器发送请求和接收响应。

2. LDAP服务器:负责存储和管理目录信息,通过LDAP协议提供访问接口。

3. 目录:存储组织中的用户和资源信息的数据库。

LDAP目录的组织方式类似于一个树形结构,由条目(Entry)和属性(Attribute)组成。

每个条目对应一个特定对象的信息,而每个属性则存储对象的不同属性。

LDAP认证原理LDAP认证过程通常如下:1. 客户端发送绑定请求给LDAP服务器。

2. 服务器接收绑定请求,并检查绑定所需的凭据。

3. 服务器使用绑定所需的凭据在目录中查找相应的用户信息。

4. 如果用户信息匹配,服务器发送绑定成功响应,客户端可以继续访问资源。

5. 如果用户信息不匹配,服务器发送绑定失败响应,客户端被拒绝访问。

6. 客户端根据服务器的响应结果采取相应的操作。

LDAP认证的优点1. 单点登录:LDAP认证可以实现单点登录,用户只需一次认证,便可访问多个应用系统,提高用户体验。

2. 集中管理:通过LDAP认证,企业可以将用户和资源信息集中管理,减少了维护成本和工作量。

3. 安全性:LDAP支持多种认证协议,包括明文、基于密码的、基于数字证书的等,可以根据实际需要选择合适的认证方式。

4. 可扩展性:LDAP协议提供了灵活的访问控制和查询语言,可以根据需求进行扩展和定制。

LDAP认证实现实现LDAP认证需要以下步骤:1. 设置LDAP服务器:需要安装和配置LDAP服务器,如OpenLDAP、Microsoft Active Directory等。

ldap 协议

ldap 协议LDAP(Lightweight Directory Access Protocol,轻量级目录访问协议)是一种用于访问和维护分布式目录服务的开放标准协议。

目录服务是一种按照层次结构组织和存储信息的数据库,常用于存储和搜索用户、组织和资源等信息。

LDAP是一种基于客户端-服务器模型的协议,允许客户端应用程序通过网络连接到远程LDAP服务器,对目录数据进行查询、添加、修改和删除等操作。

LDAP协议使用TCP/IP网络进行通信,通常使用389端口。

LDAP协议定义了一系列操作,包括绑定(bind)、搜索(search)、添加(add)、修改(modify)、删除(delete)等。

其中,绑定操作用于建立客户端与服务器之间的身份验证和安全通信;搜索操作用于根据指定的查询条件,在目录中搜索满足条件的条目;添加、修改和删除操作用于修改和删除目录中的条目。

LDAP协议采用了一种称为DN(Distinguished Name,区别名称)的层次结构标识目录中的条目。

DN由多个RDN (Relative Distinguished Name,相对区别名称)组成,RDN由属性名和属性值组成。

例如,一个DN可以表示为“cn=John Doe,ou=Users,dc=mydomain,dc=com”。

在这个例子中,“cn”表示通用名称,这是一个LDAP属性,“John Doe”是该属性的值,“ou”表示组织单位,“Users”是该属性的值,“dc”表示域组件,“mydomain”和“com”是该属性的值。

LDAP协议还定义了一种过滤器语法,用于在搜索操作中指定查询条件。

过滤器由运算符、属性和值组成,用于选择满足条件的条目。

例如,一个过滤器可以指定为“(cn=John*)”,表示选择通用名称以“John”开头的条目。

LDAP协议具有以下特点:1. 灵活性:LDAP允许对目录中的数据进行高效和灵活的查询和操作。

ldap的校验方法

ldap的校验方法LDAP(Lightweight Directory Access Protocol)是一种用于访问和维护分布式目录服务的协议。

在网络系统中,用户的身份验证和权限控制是非常重要的,而LDAP的校验方法正是用来实现这一目的的。

本文将介绍LDAP的校验方法,包括用户身份验证、密码策略和权限控制等方面的内容。

一、用户身份验证用户身份验证是指通过校验用户提供的凭证(如用户名和密码)来确认用户的身份。

在LDAP中,身份验证是通过比对用户提供的凭证和存储在LDAP目录中的凭证来实现的。

1.1 简单绑定简单绑定是LDAP中最基本的身份验证方法。

用户提交自己的DN (Distinguished Name)和密码,LDAP服务器根据这些信息进行身份验证。

如果用户提供的凭证与LDAP目录中存储的凭证匹配,认证成功,否则认证失败。

1.2 SASL绑定SASL(Simple Authentication and Security Layer)绑定是一种扩展的身份验证方法。

它允许LDAP客户端和服务器之间使用不同的身份验证机制进行通信,如Kerberos、Digest-MD5等。

SASL 绑定提供了更高级的安全性和灵活性。

二、密码策略密码策略是指对用户密码的复杂性、有效期限、重复使用等方面进行限制和管理,以提高系统的安全性。

在LDAP中,密码策略是通过在LDAP目录中定义密码策略对象来实现的。

2.1 密码复杂性密码复杂性是指密码中包含的字符类型和长度等方面的要求。

LDAP 服务器可以通过密码策略对象中的配置来限制用户密码的复杂度,如要求密码包含大小写字母、数字和特殊字符,并且长度不少于一定值。

2.2 密码有效期限密码有效期限是指用户密码在一定时间段内有效,超过该时间段后需要用户重新更改密码。

LDAP服务器可以通过密码策略对象中的配置来限制用户密码的有效期限,如设置密码的最长使用期限和密码的最短更改时间间隔。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

4. 实例说明

1.1 概述介绍

• X.500目录服务,它不是为TCP/IP网络设计的,

由于现在TCP/IP协议使用广泛。由于这个原因, 诞生了LDAP。 • LDAP(Lightweight Directory Access Protocal, 轻型目录访问协议),是目录服务的 前端访问协议( 主要是以X.500目录为主), 不是对目录服务本身制定的协议。

1. LDAP概述

1. 概念介绍

2. LDAP的特点

3. LDAP的元素介绍

4. 实例说明

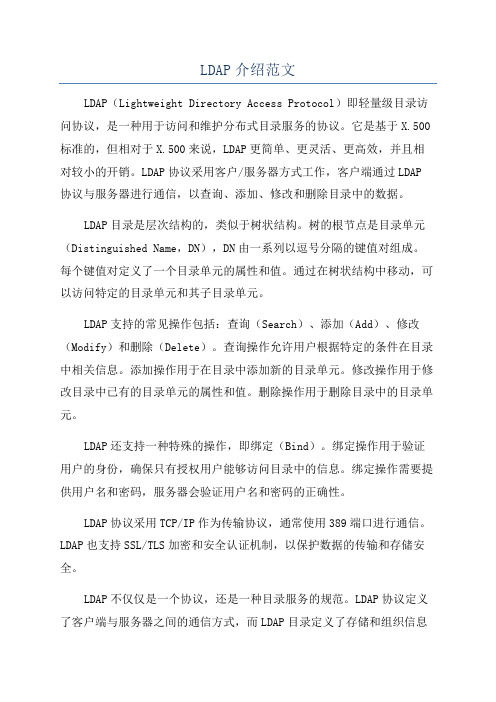

1.3 LDAP的元素介绍

1. 名词介绍 2. objectClass介绍 3. Schema介绍 4. ObjectClass与Attribute之间的关联

1.3.1 名词介绍

DN:LDAP中的条目定位方式 ,DN是该条目在 整个树中的唯一名称标识 RDN:条目在父节点下的唯一名称标识; 如同文件系统中,带路径的文件名就是DN,文 件名就是RDN。

*

kPN=...

gn=users

ou=roles

userGroup objectClass= Group of unique names Gn(must)

User objectClass= r2ePerson Uid(must) Cn(must) kPN(must) Realmid(may) Roleid(may,mul) Oid(may)

cn=role_1 gn=users_1 gn=... uid=userid_1 uid=...

cn=...

*

cn=role_11

cn=...

LDAP介绍

3.LDAP设计

2.LDAP用户指南

1.LDAP概述

2 LDAP用户指南

1. 常用命令

ldapadd,ldapsearch,ldapmodify Ldapdelete etc 2. 数据操作格式:LDIF文件 3. 安全控制:ACL

1.2.2 跨平台

LDAP最大的优势是:可以在任何计算机平台 上,用很容易获得的而且数目不断增加的 LDAP的客户端程序访问LDAP目录。而且也很 容易定制应用程序为它加上LDAP的支持。 LDAP协议是跨平台的和标准的协议,因此应 用程序就不用为LDAP目录放在什么样的服务 器上操心了。

1.2.3 复制技术

1.2.5 读取速度快

LDAP服务器对读密集型的操作进行了优化。因此, LDAP的读取速度比优化后的关系型数据库快一个 数量级。但是不提供事务的回滚(rollback)机制, 它的数据修改使用简单的锁定机制实现All-orNothing,因此LDAP并不适合存储需要需要经常 改变的数据。 因此,适合查询和修改操作比大于10:1,以及需要 快速响应和大容量查询并且提供多目录服务器的信 息复制功能的情况。

2 LDAP用户指南

1. 常用命令

ldapadd,ldapsearch,ldapmodify Ldapdelete etc

2. 数据操作格式:LDIF文件

3. 安全控制:ACL

2.2 数据操作格式

• Ldap的全部操作只能使用 LDIF(LDAP Data Interchange Format )

1.3.2 objectClass介绍

objectClass:条目中的记录通过objectclass实现 分类,objectClass是一个继承性的类定义,并 指定必须具备的属性。如某一条目指定必须符 合OranganizationalUnit类型,则它必须具备 ou类形指定的属性; 通过objectclass分类,分散的条目中的记录就 实际上建立了一个索引结构,为高速的读查询 打下了基础。Objectclass也是过滤器的主要查 询对象

1.1 概述介绍

• 理论上,LDAP支持后台的任何存储形式,包

括X500,关系数据库,文本数据库或文件目录 等。LDAP继承了X500目录的大部分定义,无 论是访问样式还是语法都与X500相似。

1. LDAP概述

1. 概念介绍

2. LDAP的特点

3. LDAP的元素介绍

4. 实例说明

1.2 LDAP特点

1.3.4 ObjectClass与Attribute关系

• objectClass是一个特殊的属性, • 首先:它既是实体(entry)的代表,继承上面

的属性。 • 其次也是一个属性,可以在一个实体中定义多 个ObjectClass从而有更多的属性。 • 每一个ObjectClass都是来自于top,top含有 must objectClass这样的属性。如果是继承自 top objectClass不是must,可有可没有。但是 如果定义成top,则必须再定义一个objectClass 类型。

1. LDAP概述

1. 概念介绍

2. LDAP的特点

3. LDAP的元素介绍

4. 实例说明

1.4 实例说明 NOTE

kPN: krb5PrincipalName

Role objectClass= organizational unit role Cn(must) Uid(may,mul) dc=kerberos,dc=kdc Principal objectClass= krbPrincipal kPN(must) uid(may) ou=realmContainer

1. 概念上的特别 2. 跨平台 3. 复制技术 4. 允许使用ACL 5. 读取速度快

1.2.1 LDAP概念上的特别

LDAP和关系数据库是两种不同层次的概念: • 前者是存贮模式和访问协议,后者是存贮方式 (同一层次如网格数据库,对象数据库)。 • LDAP是一个比关系数据库抽象层次更高的存 贮概念,与查询语言SQL属同一级别。 LDAP 实现了指定的数据结构的存贮,它包括以下可 以用关系数据库实现的结构要求:树状组织、 条目认证、类型定义、许可树形记录拷贝。

2.1 常用命令

• ldapsearch –x –b “” –s base “objectclass=*” namingContexts 含义:通过查询根上下文判断LDAP服务器是否正常工 作: -x 指查询的时候使用目录认证不使用SASL认证 -b ”” 查询的起点,即base,空指从根开始查询; -s base:指的是查询范围。有三种选项,one一层包括 兄弟目录;base值当前目录,sub,子孙目录。默认 是sub “objectclass=*”是一个过滤器,这里表示所有的都选择 namingContext:是约定的特殊属性,可以选择其他属 性值

格式来实现。

• LDIF 由两部分组成,第一部分是前两行,

版本和 dn ,后面是属性和值

2.2 数据操作格式

LDIF 由两部分组成,第一部分是前两行,版本和 dn ,后面是属性和值 LDIF文件实例: • version: 1 • dn: uid=bjensen, ou=people, dc=example, dc=com • objectclass: top • objectclass: person • objectclass: organizationalPerson • objectclass: inetOrgPerson • cn: Barbara Jensen • cn: Babs Jensen • givenName: Barbara • sn: Jensen • uid: bjensen • mail: bjensen@ • telephoneNumber: +1 408 555 1212 • description: Manager, Switching Products Division

ou=realm1 Realm objectClass= organizational unit ou(must) realmid(must) realmContainer objectClass= organizational unit Ou(must) kPN=principal_1

ou=...

1.3.4 ObjectClass与Attribute关系

• LDAP中Entry必须属于某一个objectClass。 • 在LDAP中objectClass分为三种:Abstract,

Structural,AUXIALIARY。要定义一个Entry必 须包含一个Structural类型的ObjectClass,其他 两个类型可包括0或多个。Top是一个顶级 ObjectClass,里面定义了一个MUST Attribute: ObjectClass,因此必须有一个其它的Structural ObjectClass才能定义一个Entry。 • 子ObjectClass会继承父ObjectClass中的全部 Attribute

1.3.4 ObjectClass与Attribute关系

• •

• •

•

Entry是一个Instance,而objectClass就是 class。 Java中Class可以分为Abstract,concrete两 种,要new一个Instance时必须要有一个 concrete Class。 其中java中类存在继承关系,子类会继承父 类中的全部Attribute. Top就相当于java中的object类型一样是所有 类的父亲。 不同之处,在于一个前者是单继承,或者是多 继承。

1.3.3 schema

数据样式schema是针对不同的应用,由用户指 定(设计)类和属性类型预定义,条目中的类 (objectclass)和属性必须在在 LDAP服务器启 动时载入内存的schema已有定义。AD中的条 目必须符合AD的schema。如果已提供的 schema中的定义不够用,用户可以自行定义 新的schema.

2 LDAP用户指南

1. 常用命令

ldapadd,ldapsearch,ldapmodify Ldapdelete etc 2. 数据操作格式:LDIF文件 3. 安全控制:ACL